Linux内核级后门的原理及简单实战应用 Linux

以下代码均在linux i86 2.0.x的内核下面测试通过。它也许可以在之前的版本通过,但并没有被测试过。因为从2.1.x内核版本就引入了相当大的改变,显著地内存管理上的差别,但这些不是我们现在要讨论的内容。

用户空间与内核空间

linux是一个具有保护模式的操作系统。它一直工作在i386 cpu的保护模式之下。

内存被分为两个单元:内核区域和用户区域。内核区域存放并运行着核心代码,当然,顾名思义,用户区域也存放并运行用户程序。当然,作为用户进程来讲它是不能访问内核区域内存空间以及其他用户进程的地址空间的。

核心进程也有同样的情况。核心代码也同样不能访问用户区地地址空间。那么,这样做到底有什么意义呢?我们假设当一个硬件驱动试图去写数据到一个用户内存

空间的程序里的时候,它是不可以直接去完成的,但是它可以利用一些特殊的核心函数来间接完成。同样,当参数需要传递地址到核心函数中时,核心函数也不能直

接的来读取该参数。同样的,它可以利用一些特殊的核心函数来传递参数。

这里有一些比较有用的核心函数用来作为内核区与用户区相互传递参数用。

#include <asm/segment.h> get_user(ptr) |

从用户内存获取给定的字节,字,或者长整形。这只是一个宏(在核心代码里面有此宏的详细定义),并且它依据参数类型来确定传输数量。所以你必须巧妙地利用它。

put_user(ptr)和get_user()非常相似,但是,它不是从用户内存读取数据,而是想用户内存写数据。

memcpy_fromfs(void *to, const void *from,unsigned long n) |

从用户内存中的from拷贝n个字节到指向核心内存的指针to。

memcpy_tofs(void *to,const *from, unsigned long n) |

从核心内存中的*from拷贝n个字节数据到用户内存中的*to。

系统调用

大部分的c函数库的调用都依赖于系统调用,就是一些使用户程序可以调用的简单核心包装函数。这些系统调用运行在内核本身或者在可加载内核模块中,就是一些可动态的加载卸载的核心代码。

就象MS-DOS和其他许多系统一样,linux中的系统调用依赖一个给定的中断来调用多个系统调用。linux系统中,这个中断就是int

0x80。当调用'int 0x80'中断的时候,控制权就转交给了内核(或者,我们确切点地说, 交给_system_call()这个函数),

并且实际上是一个正在进行的单处理过程。

* _system_call()是如何工作的?

首先,所有的寄存器被保存并且%eax寄存器全面检查系统调用表,这张表列举了所有的系统调用和他们的地址信息。它可以通过extern void *sys_call_table[]来被访问到。该表中的每个定义的数值和内存地址都对应每个系统调用。大家可以在/usr/include/sys/syscall.h这个头中找到系统调用的标示数。

他们对应相应的SYS_systemcall名。假如一个系统调用不存在,那么它在sys_call_table中相应的标示就为0,并且返回一个出错信息。否则,系统调用存在并在表里相应的入口为系统调用代码的内存地址。这儿是一个有问题的系统调用例程:

[root@plaguez kernel]# cat no1.c

#include <linux/errno.h>

#include <sys/syscall.h>

#include <errno.h>

extern void *sys_call_table[];

sc()

{ // 165这个系统调用号是不存在的。

__asm__(

"movl $165,%eax

int $0x80");

}

main()

{

errno = -sc();

perror("test of invalid syscall");

}

[root@plaguez kernel]

# gcc no1.c

[root@plaguez kernel]

# ./a.out

test of invalid syscall:

Function not implemented

[root@plaguez kernel]

# exit

|

系统控制权就会转向真正的系统调用, 用来完成你的请求并返回。 然后_system_call()调用_ret_from_sys_call()来检查不同的返回值, 并且最后返回到用户内存。

- libc

这int $0x80 并不是直接被用作系统调用; 更确切地是,libc函数,经常用来包装0x80中断,这样使用的。

libc通常利用_syscallX()宏来描述系统调用,X是系统调用的总参数个数。

举个例子吧,

libc中的write(2)就是利用_syscall3这个系统调用宏来实现的,因为实际的write(2)原型需要3个参数。在调用0x80中断之

前,这个_syscallX宏假定系统调用的堆栈结构和要求的参数列表,最后,当 _system_call()(通过int

&0x80来引发)返回的时候,_syscallX()宏将会查出错误的返回值(在%eax)并且为其设置errno。

让我们看一下另一个write(2)例程并看看它是如何进行预处理的。

[root@plaguez kernel]# cat no2.c #include <linux/types.h> #include <linux/fs.h> #include <sys/syscall.h> #include <asm/unistd.h> #include <sys/types.h> #include <stdio.h> #include <errno.h> #include <fcntl.h> #include <ctype.h>

_syscall3(ssize_t,write,int,fd,const void ,buf,size_t,count);/构建一个write调用*/

main()

{

char *t = "this is a test.\n";

write(0, t, strlen(t));

}

[root@plaguez kernel]gcc -E no2.c > no2.C

[root@plaguez kernel]

indent no2.C -kr

indent:no2.C:3304: Warning:

old style assignment ambiguity in

"=-". Assuming "= -"[root@plaguez kernel]# tail -n 50 no2.C

9 "no2.c" 2

ssize_t write(int fd,

const void *buf, size_t count)

{

long res;

asm volatile("int $0x80":"=a"

(res):"0"(4), "b"((long) (fd)),

"c"((long) (buf)),

"d"((long) (count)));

if (res >= 0)

return (ssize_t) res;

errno = -res;

return -1;

};main()

{

char *t = "this is a test.\n";

write(0, t, strlen(t));

}

[root@plaguez kernel]# exit

注意那个write()里的"0"这个参数匹配SYS_write,在/usr/include/sys/syscall.h中定义。

- 构建你自己的系统调用。

这里给出了几个构建你自己的系统调用的方法。举个例子,你可以修改内核代码并且加入你自己的代码。一个比较简单可行的方法,不过,一定要被写成可加载内核模块。

没有一个代码可以象可加载内核模块那样可以当内核需要的时候被随时加载的。我们的主要意图是需要一个很小的内核,当我们需要的时候运行insmod命令,给定的驱动就可以被自动加载。这样卸除来的lkm程序一定比在内核代码树里写代码要简单易行多了。

- 写lkm程序

一个lkm程序可以用c来很容易编写出来。它包含了大量的#defines,一些函数,一个初始化模块的函数,叫做init_module(),和一个卸载函数:cleanup_module()。

这里有一个经典的lkm代码结构:

#define MODULE #define __KERNEL__ #define __KERNE_SYSCALLS__

include <linux/config.h>

ifdef MODULE

include <linux/module.h>

include <linux/version.h>

else

define MOD_INC_USE_COUNT

define MOD_DEC_USE_COUNT

endif

include <linux/types.h>

include <linux/fs.h>

include <linux/mm.h>

include <linux/errno.h>

include <asm/segment.h>

include <sys/syscall.h>

include <linux/dirent.h>

include <asm/unistd.h>

include <sys/types.h>

include <stdio.h>

include <errno.h>

include <fcntl.h>

include <ctype.h>

int errno;

char tmp[64];

/ 假如,我们要用到ioctl调用 /

_syscall3(int, ioctl, int, d,

int, request, unsigned long, arg);int myfunction(int parm1,char parm2)

{

int i,j,k;

/ ... */

}int init_module(void)

{

/ ... /

printk("\nModule loaded.\n");

return 0;

}void cleanup_module(void)

{

/ ... /

}

检查代码中的

#defines (#define MODULE, #define __KERNEL__) 和 #includes (#include <linux/config.h> ...)

一定要注意的是我们的lkm讲要被运行在内核状态,我们就不能用libc包装的函数了,但是我们可以通过前面所讨论的_syscallX()宏来构建系

统调用。你可以这样编译你的模块'gcc -c -O3 module.c' 并且利用'insmod module.o'来加载。

提一个建议,lkm也可以用来在不完全重建核心代码的情况下来修改内核代码。举个例子, 你可以修改write系统调用让它隐藏一部分给定的文件,就象我们把我们的backdoors放到一个非常好的地方:当你无法再信任你的系统内核的时候会怎么样呢?

- 内核和系统调用后门

在简单介绍了上述理论,我们主要可以用来做什么呢。我们可以利于lkm截获一些对我们有影响的系统调用,这样可以强制内核按照我们的方式运行。例如:我们可以利用ioctl系统调用来隐藏sniffer所造成的网卡PROMISC模式的显示。非常有效。

去改变一个给定的系统调用,只需要在你的lkm程序中增加一个定义extern void

*sys_call_table[],并且利用init_module()函数来改变sys_call_table里的入口来指向我们自己的代码。改变后

的调用可以做我们希望它做的一切事情,利用改变sys_call_table来导出更多的原系统调用。

- 内核和系统调用后门

- 构建你自己的系统调用。

使用Win32DiskImager做安装kali启动U盘后的那些事儿 Linux

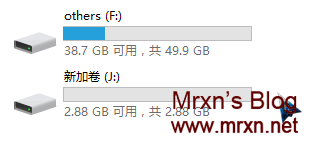

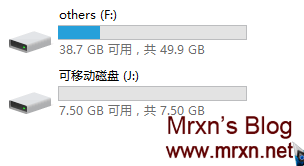

如题,前几天不是kali风骚的流产了么。。。他们的新儿子kali2.0,我就试试感觉咋样,于是呢,就需要使用Win32DiskImager来做kali的安装启动U盘啊,一切顺利。。。只是在安装完之后,我切换到win10时候,插入U盘发现U盘容量有问题。。。

原本是8G的U盘,咋变这么小呢。。。开始尝试使用系统格式化工具-格式化,但是问题出现了。。。还是这么大、、、

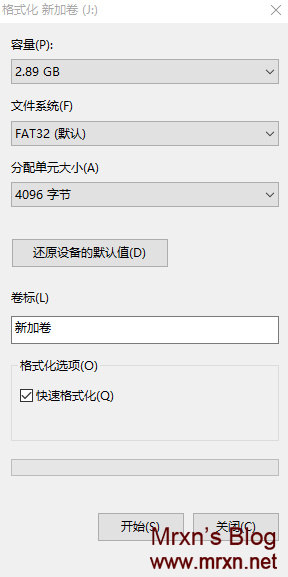

FormatTool..是个很不错的软件,但是你的自己记住你的U盘的盘符 g h j 等等。。。我的是J .把强制格式化复选框选上之后,确定,稍作等待。就OK了:

容量就恢复了。。。goodsoft!对了软件下载地址:http://pan.baidu.com/s/1o6mW0Ls 方便需要的童鞋下载。

emlog静态化插件有可能出现的几个问题/bug及解决方法 emlog

今天旧城博客来说加友链,我添加了之后发现,根本没有显示,ctrl+F5刷新,清空浏览器cookies,换浏览器,都试过了,还是没有显示,这是我又想是不是因为CDN的原因,于是关掉CDN,发现问题依旧存在;但是由于当时有事情没时间解决,就放了一下,就在刚刚,朋友们的评论信息也不能及时显示了,同时还测试了一下更换模板,发现居后台换了模板之后,去首页刷新还是原来的模板,这可把我吓一跳,还以为是服务器出问题了,于是登陆服务器,都检查了一遍,发现没有什么事儿。。。我就纳闷了。。。试了一下后台数据的更新缓存,一样没有效果。

就在准备找人询问原因的时候,突然灵光一闪!嘿嘿,插件!嗯,我试着把emlog静态化插件禁止了,更新缓存,首页已刷新,OK,各项恢复正常。。。其实之前也遇到过因为这个emlog静态化插件和CSRF保护脚本插件有冲突,开启CSRF保护脚本插件的时候使用emlog静态化插件就会出现权限问题403 forbidden这类的问题。之前还遇到过类似的插件冲突问题,插件打开顺序不同,结果显示的界面就会不同,或者是功能就会不同程度的变化。。。

总结一下:emlog程序很简洁,通过插件可以是程序变得功能多且强大,但是就会导致程序变慢,各种JS冲突,权限分配、判断等等一系列问题,所以当你的emlog遇到了一些小问题问题(显示,排版等)的时候,可以尝试先把所有的插件禁止了,如果你的插件比较多,可以选择上传官方的emlog工具箱插件,可以一键禁止所有已开启的插件,当然你在排除问题之前可以先备份一下相关数据,到时候找到了问题直接恢复数据,再去禁用相关插件就可以了,这样省时省力。最后呢,希望新版本的emlog6正式版发布的时候可以解决这些问题,同时呢,也希望各位emlog的开发者能够注意,考虑这些问题,在制作插件的时候多考虑一下插件的兼容性。以上内容只是我的个人见解,希望没有给各位看官带来不快,如有,对不起,请 Ctrl+W 关闭当前页。

Kali Linux 2.0 速度更快,界面更美,性能爆表,免费升级下载 业界新闻

安全攻击研究员,渗透测试人员和黑客期待已久的最强大的Kali Linux 2.0版本终于发布了。

Kali Linux 2.0 (代号“Kali Sana”), 一个开源的渗透测试平台带来了数以百计的渗透测试。取证,hacking和逆向工程工具一起组成了Debian-based Linux发行版。

Kali Linux 2.0重新设计了用户界面,加上了一个新的多级菜单和工具类别选项。

Kali Linux 2.0 发布,该版本带来了新的 4.0 内核,基于 Debian Jessie ,支持一系列桌面环境(gnome, kde, xfce, mate, e17, lxde, i3wm),更新了桌面环境和工具等等。

Kali Linux 2.0特点:

运行Linux内核4.0,

使用完整Gnome 3桌面

改善硬件和无线驱动,

支持各种各样的桌面环境,

更新桌面环境和工具,

新的尖端无线穿透工具,

Kali Linux 2.0现在添加桌面通知, 让你不错过任何东西

支持Ruby 2.0,这将使Metasploit将加载更快。

Kali Linux 2.0添加了内置的桌面截屏视频的工具,这样您就可以方便记录桌面。

可悲的是, Kali团队移除Metasploit社区和Pro包。相反,现在只是提供开源metasploit framework包预装。

升级到Kali2.0:

Kali Linux用户可以升级他们的Kali 1.0、2.0 x Kali不需要从头重新安装整个操作系统。要做到这一点,您需要编辑你的源,列出条目,并运行一个dist-upgrade。

如下所示:

cat << EOF > /etc/apt/sources.list

deb http://http.kali.org/kali sana main non-free contrib

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

EOF

apt-get update

apt-get dist-upgrade # get a coffee, or 10.

reboot

下载Kali2.0渗透测试平台:

Kali Linux 2.0中提供下载以下口味…

Kali Linux 64位

Kali Linux 32位

Kali Linux VMWare或VirtualBox图像

Kali 2.0 ARM架构

从官方网站…。你可以下载或者直接下载链接或使用BT种子。

下载地址:

http://mirror.hust.edu.cn/kali-images/kali-2.0/

https://www.kali.org/downloads/

补上一个更快的下载节点:

http://mirrors.ustc.edu.cn/kali-images/kali-2.0/

张震岳黄立行等人的这120首歌被文化部列入黑名单 杂七杂八

为加强网络文化市场监管,净化网络音乐市场,促进网络音乐市场的规范有序发展,文化部近日公布了一批网络音乐产品黑名单,要求互联网文化单位集中下架120首内容违规的网络音乐产品,拒不下架的互联网文化单位,文化部将依法从严查处。

近期,文化部部署开展了对内容违规的网络音乐产品的集中排查工作,共排查出120首内容存在严重问题的网络音乐产品。这些网络音乐产品含有宣扬淫秽、暴力、教唆犯罪或者危害社会公德的内容,违反了《互联网文化管理暂行规定》第十六条的规定,已被列入网络音乐管理黑名单(附后),任何单位和个人不得提供。

据 文化部文化市场司有关负责人介绍,近年来,文化部持续加强对网络音乐市场的监管,部署了多批次违规网络音乐经营活动的查处工作,依法查办了一批重大案件, 有力地净化了网络音乐市场,规范了网络文化市场经营秩序。本次将依法认定的120首内容违规的网络音乐产品以“黑名单”形式公布,将进一步增强网络文化市 场监管的针对性,同时也给互联网文化单位内容自审提供了准确的“靶子”,便于企业将违规产品定向清除,明确底线,加强服务。

据悉,在公布网络音乐产品黑名单的同时,文化部已着手部署对违规网络音乐经营活动的查处工作,凡拒不下架黑名单所列网络音乐产品的,文化行政部门和文化市场综合执法机构将依法从严查处。

被列入黑名单的网络音乐产品(120首)

1、老师好(阴三儿)

2、老师你好(阴三儿)

3、北京晚报(阴三儿)

4、我又没说你(阴三儿)

5、没钱没朋友(阴三儿)

6、天生疯塔儿(阴三儿)

7、北京混子(阴三儿)

8、都得死(阴三儿)

9、凭什么我买单(阴三儿)

10、Da-la-di-la-da(阴三儿)

11、我不管(阴三儿)

12、燃烧吧火焰(阴三儿)

13、没完没了(阴三儿)

14、这条大街(阴三儿)

15、爽歪歪(阴三儿)

16、魔爪重生(阴三儿)

17、龙宫宴请(阴三儿)

18、我TM不愿意(新街口组合)

19、教父(新街口组合)

20、我们都不睡觉(新街口组合)

21、不想上学(新街口组合)

22、脏蜜震西单(新街口组合)

23、一夜情(新街口组合)

24、我要呲大蜜(新街口组合)

25、自杀日记(新街口组合)

26、黑暗之中吻了你的嘴(家家)

27、拉屎歌(小峰峰/二饼)

28、No性No爱(光光/K-Bo)

29、这不是一首一夜情的歌(光光)

30、Mlgb(颜韵)

31、磕巴脓(颜韵)

32、背叛(Mc天佑)

33、你是猴子请来的救兵吗(谣乐队)

34、我要上学校(谣乐队)

35、老子(谣乐队)

36、小区里的高级跑车(谣乐队)

37、咬春(赵雷)

38、他们(李志)

39、败类(网络歌手)

40、败类(宋威)

41、咬之歌(不是那么黑)

42、飞向别人的床(网络歌手)

43、去你妹的爱情(马旭东)

44、腐X无限大(洛天依)

45、小三你好贱(本兮)

46、大学生自习室(郝雨)

47、321对不起(徐良)

48、微微博起(小贱)

49、无耻(Vnek)

50、草泥马的爱情(网络歌手)

51、耽美乱世道(凌橘绿)

52、绝世小受(漠然)

53、绝世小攻(苏仨)

54、绝世小攻之年下诱惑(少年霜)

55、禁夜(凌音/钟洁)

56、夜情诱惑(渔圈/刘芸)

57、纵欲(费尼克斯/邝巧汾)

58、大陆巡捕抓嫖娼(欧阳正萌/小莹儿/乌拉呆)

59、少女的初夜(沈雁)

60、A歌(司小魂/Mc诺)

61、老公老公你好坏(网络歌手)

62、我想要做爱(小安)

63、哇靠(小安)

64、今晚一夜情(V.Jey/油炸鬼)

65、性空虚(菜儿/Chyna Apple)

66、贱女人坏男人(网络歌手)

67、傻B情侣(Mini黄妍嘉/毛毛)

68、大连站(葡桃)

69、一起开房不一定是情侣(易燃)

70、他妈的社会(喻小米)

71、女表子(丁字裤先生)

72、城市夜生活的副作用(黑撒)

73、去他妈的爱情(支原体)

74、别用你舔过别人XX的嘴说爱我(Mc和尚)

75、失足女(Mc和尚/小举)

76、让你飞向别人他妈的床(猥琐小丑)

77、你只是一个J女(小右)

78、三八处女节(小右)

79、蛋疼的生活(Mc振炮/张子源)

80、狗男女(张震岳)

81、TROUBLE(张震岳)

82、0204(张震岳)

83、摇头玩(许嵩)

84、哈狗帮(Mc Hotdog)

85、X你妈了X(Mc Hotdog)

86、1030(Mc Hotdog)

87、补习(Mc Hotdog)

88、十八岁(Mc Hotdog)

89、我行我素(Mc Hotdog)

90、女人不需要性感不是骚(Mc流星)

91、骚麦(小莫)

92、2013社会磕(Mc洪磊)

93、溜冰经典(Mc天佑)

94、迪厅粗口现场-寰宇网络版(Mc洪磊)

95、写给妓女的话-东北粗口

96、超级叫春迷药

97、秀X你妈个

98、今晚叼胶(鸠)你(黄秋生)

99、今晚叼胶(鸠)你(大懒堂)

100、女人需要男人搞

101、超强XX歌(沈阳 mm)

102、泡妞秘笈

103、叫床声刺激

104、花花公子(罗百吉、宝贝)

105、那一夜(罗百吉)

106、动你的屁股(罗百吉)

107、你们这群狗(Mc振炮)

108、你们这群狗(正黄旗组合)

109、我爱台妹(Mc Hotdog/张震岳)

110、吹喇叭(罗百吉)

111、为了兄弟(铁竹堂)

112、迷你裙(旺福)

113、屌(黄立成、麻吉)

114、补补补(哈狗帮)

115、我的梦中情人(黄立行)

116、爽(黄立行)

117、噩梦(麻吉)

118、打分数(黄立行)

119、放屁(张震岳)

120、摩的神曲(葡桃)

延伸阅读:

《进击的巨人》被文化部列入网络动漫“黑名单”

2015-06-08 17:00:48央视新闻

文化部文化市场司相关负责人今天(6月8日)表示,文化部将严厉查处内容违规的网络动漫产品,健全动漫经营单位和网络动漫产品“黑名单”制度,对屡查屡犯的动漫经营单位,将停止其网络动漫提供服务,直至吊销其经营许可证。

根据各地文化市场综合执法机构的查处情况,文化部今天公布了一批违规网络动漫名单。文化部今天同时公布12318全国文化市场统一举报电话,以及举报网站:www.12318.gov.cn。

因违规情节严重被列入网络动漫产品“黑名单”的有:

《东 京残响》、《blood-c》、《学园默示录》、《死亡代理人》、《寄生兽》、《骷髅人》、《another(替身)》、《地狱刑警》、《爆炸头武士》、 《东京食尸鬼第二季》、《刀剑神域第二季》、《东京ESP》、《东京暗鸦》、《鬼泣》、《记忆女神的女儿们》、《新妹魔王的契约者》、《进击的巨人》、 《尸体派对》、《噬血狂袭》、《死亡笔记》、《亡灵幻境(死囚乐园)》、《约会大作战第二季》、《心理测量者》、《女恶魔人》、《日在校园(school days)》、《妖精狩猎者》、《妖精的旋律》、《high school(恶魔高校)》、《百花缭乱 武士少女》、《美少女死神 还我H之魂!》、《女生万岁第二季》、《我的狐仙女友》、《无赖勇者的鬼畜美学》、《樱通信》、《暗杀教室》、《黑执事3》、《大剑》、《吸血鬼同盟》等。

话说,骚年们,赶紧行动起来,下载到本地呀,不然以后都找不到了。。。。。

腾讯安全中心抽风了?被黑了?换设备了?手机令牌打不开,安全中心也打不开 杂七杂八

腾讯抽风了?手机令牌打不开,安全中心也打不开。。。

搞毛线。。。一天天。。。正需要用安全令牌。却打不开。。。连网页都死了!!开始以为是手机令牌的网络原因(一开始手机连接的是wifi),断开wifi。使用手机的4G网络,却还是打不开。。。好蛋疼。。。。腾讯也没有给出任何解释。。。。难道被黑了?还是机房换设备?不得而知。。。希望尽快修复吧。。。去应用商店一看----光今天的差评就占总差评的百分之10。。。各位看官有这情况吗?

玩了几天的百度知道有感 杂七杂八

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码 资源分享

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码

------------------------------

-------题--外--话-------

------------------------------

今天呢. 羊角 在合购社区-VIP板块-渗透教程分享 问我要解压密码,

我就想到了公开出来给大家,希望大家多多支持博客.感激不尽.你们的评论支持就是我更新的动力.--谢谢

相信有许多的小伙伴资金不足又想学习.通过各种努力总算找到了自己心仪的视屏教程,好几个G,兴高采烈的下载到了自己的硬盘里,准备大干一场的时候,尴尬了....TM得需要解压密码!特使那些VIP资源视屏.....好蛋疼---蛋蛋的忧伤啊----博主Mrxn曾经也遇到过....深有体会----我就通过各种方法--找到了这些论坛的解压密码:特此放出来分享给大家---希望可以帮助大家学到更多的知识....当然了...估计这些论坛的站长估计就不爽了....哪也没办法,,,,为了大家的幸福-----我就牺牲一下. --_-- | 可以找我哈 ....我不负责的 ! ! ! O(∩_∩)O哈哈~

HK共享吧从第一期到第十一期的解压密码:

编号一的解压密码kIioOK9*

编号二的www.mfhk8.com_!h0jn3G+t@

编号三www.mfhk8.com_rz~NWjU)cZ

编号四www.mfhk8.com_$dCb11$d2t

[hide]

五www.mfhk8.com_$dF71@$d4rd2t

六www.mfhk8.com_HdFD1@$^&4dd1t

七www.mfhk8.com_DF32D~@$^&3Qd1*

八www.mfhk8.com_SF5*^2K~@$^f3e1##

九www.mfhk8.com_S123aaaA*^jgjkf2f@!!~~

十www.mfhk8.com_S123f3*#(fA*^fgj32f@!!~~!hfu@**!!h847

十一www.mfhk8.com_8#!k53[]]r[E$DS

[/hide]

默认的密码是www.mfhk8.com

目前所有加密视频就这些

-------------------------------------分隔线------------------------------------

合购VIP社区的VIP资源从第一期到第十一期的解压密码:

第一期解压密码 :【www.hegouvip.com12yuemima】

第二期解压密码 :【hegouvipmima12yue】

第三期解压密码 :【52hegouvipmima】

第四期解压密码 :【54hegouvipdisiqimima】

[hide]

第五期解压密码 :【www.hegouvip.comwoshidiwuqimima】

第六期解压密码 :【上www.hegouvip.com下载就可以观看了】

第七期解压密码 :【www.hegouvip.com2014mashangchenggong】

第八期解压密码 :【2014hegouvipdibaqijieyamima】

第九期解压密码 :【hegouvip2014dijiuqijieyamima】

第十期解压密码 :【dishiqimimahegouvip】

第十一期解压密码:【dishiyiqihegoumima】

[/hide]

默认的密码是www.hegouvip.com

-------------------------------------分隔线------------------------------------

龙天资源论坛的解压密码现在默认就是起域名 :www.lthack.com

PS:如果大家还有什么资源论坛的 解压密码,以及VIP资料,可以找我要 ,下方评论 或者是给我 留言 都可以的哟.

如果有能力,不论多少,可以支持我一下--点击右边侧边栏的 支付宝 赞助一下 ---不在多少-一片心意 .谢谢大家.

---帮助他人,提高自我.___Mrxn---2015-08-05

arp劫持某域名注册商 渗透测试

前段时间朋友在做一个网站, 就在某域名商那注册了一个米, 但是三天两头的出问题

找客服客服态度还很差, 说是自己的网络问题, 尼玛dns都找不到能是网络问题么? 擦...

于是乎夜半时分就帮朋友教训教训这个坑爹的域名商~~~

先是探测了一些基本信息, web使用的IIS7.5, 服务器是windows 2008

整个网站是.net写的, 于是开始找常见的一些漏洞, 发现整个系统还是比较安全, 除了一个反射型的XSS以外

没有发现其他更有价值的东西, 参数似乎是全局就过滤了, 所以注射这条路基本上堵死了..

想了一会, 就是为了教训教训这个域名商, 所以只要达到教训的目的就行了, 所以并不是非得日下

把他域名搞了岂不更爽? 再不济给他来个arp劫持也不错, 呵呵

先查了下域名商的域名, 是在Godaddy注册的, whois隐藏了, 现在不都说什么大数据大数据嘛..

于是我就在一些公开的社工库里面查了下站长的qq, 发现都没有信息, 到这里就卡死了..

既然域名那里不能入手, 那就玩玩C段吧.. 说起来也好久没弄这些了.

先用御剑扫一发~ 发现C段的站还挺多的 - - 随便找了个windows2003服务器下手, 找到了一个dede

打开一看我就呆了, 这个站原来都被人搞过了, 主页挂上了某XX小组的黑页

既然别人能日下还改了主页说明这个站的站长似乎并没怎么打理网站, 顿觉有戏!

于是打开/data/admin/ver.txt看了下版本是20130911

这个版本看来还是比较老的了, 所以直接抄上前一段时间爆出来的织梦注入漏洞:

/plus/recommend.php?aid=1&_FILES[type][name]&_FILES[type][size]&_FILES[type][type]&_FILES[type][tmp_name]=aa\'and+char(@`'`)+/*!50000Union*/+/*!50000SeLect*/+1,2,3,concat(0x3C6162633E,group_concat(0x7C,userid,0x3a,pwd,0x7C),0x3C2F6162633E),5,6,7,8,9%20from%20`%23@__admin`%23");

成功爆出来了帐号和密码

密码倒是很简单, 一下就破出来了. 只不过后台路径被改过了, 于是直接上谷歌, site:xxx.com inurl:login.php

找到了后台就简单了, 一顿XXOO拿到了shell, 这个大家都会就不细说了, 打开dede的配置文件一看, 我擦竟然直接就是root...

于是上传了一个有UDF提权功能的大马, 但是每次导出dll后安装的时候都提示不行, 一想不会是被杀了吧..

这里想了半天, 突然想到把后缀改一下呢, 于是随便弄了一个后缀. 改成了xxx.7b, 一安装, 竟然成功了

为了安全起见没有直接添加用户, 传了一个某黑客用mimikatz改出来的webshell版读取密码

成功把密码读了出来

看了下注册表3389是打开了的, 于是直接上服务器开撸, 没想到直接给我弹了个什么中断连接

“猥琐”成功XSS某网站 渗透测试

因为需求,对一个网站进行检测

各种扫描无果

于是开始进行各种xss

注册会员开始

问答处~~~~~~~

不会饶,还请大牛赐教!!

不会饶,还请大牛赐教!!

最后各种翻,各种翻啊~~!!

然后就看到了

哈哈哈,很多获取IP的方式都能弄,包括ip38

那就是我们的大杀器

然后退出,再登录一遍

——————————————————

OK

目地达到

注:原文出自t00ls.只是觉得够猥琐!转载之-_-| 如果不允许就告诉我.