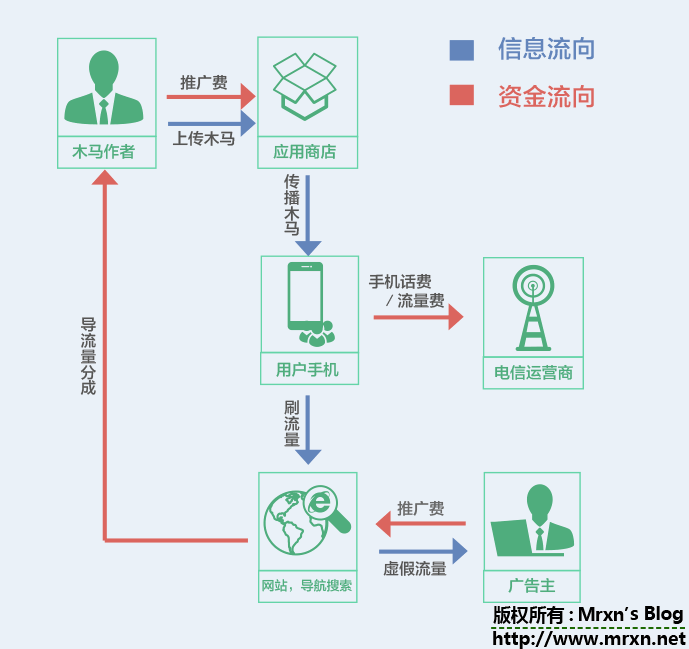

一大波恶意消耗手机流量的木马正席卷国内! 业界新闻

日前,国内最大移动互联网安全机构——360手机安全中心发布年内最高级别安全预警,“流量僵尸”手机木马已感染近45万部手机,中招者每解锁手机一次都会导致木马疯狂耗流量,日耗流量超百余兆,几天时间就耗损1G流量!360手机安全中心已经向有关部门进行举报。

央视报道:360手机卫士预警,“流量僵尸”致45万人流量费超千元

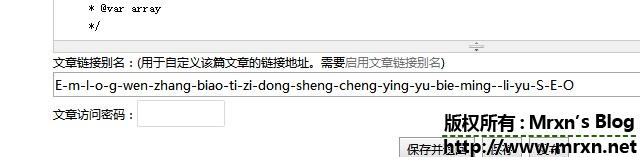

Emlog文章标题自动生成英语别名,利于SEO emlog

很多搞SEO的通常都是自己把文章标题给写成拼音,这样感觉好麻烦的有没有,现在可以在修改内核的保存文件就行,前提是你要善于折腾,如果不喜欢又懒得折腾的那就不需要看下去了。

改动教程:

1、打开admin目录下载的save_log.php文件,在里面加入以下代码

class Chinese_to_PY {

/**

* 拼音字符转换图

* @var array

*/

private static $_aMaps = array(

'a'=>-20319,'ai'=>-20317,'an'=>-20304,'ang'=>-20295,'ao'=>-20292,

'ba'=>-20283,'bai'=>-20265,'ban'=>-20257,'bang'=>-20242,'bao'=>-20230,'bei'=>-20051,'ben'=>-20036,'beng'=>-20032,'bi'=>-20026,'bian'=>-20002,'biao'=>-19990,'bie'=>-19986,'bin'=>-19982,'bing'=>-19976,'bo'=>-19805,'bu'=>-19784,

'ca'=>-19775,'cai'=>-19774,'can'=>-19763,'cang'=>-19756,'cao'=>-19751,'ce'=>-19746,'ceng'=>-19741,'cha'=>-19739,'chai'=>-19728,'chan'=>-19725,'chang'=>-19715,'chao'=>-19540,'che'=>-19531,'chen'=>-19525,'cheng'=>-19515,'chi'=>-19500,'chong'=>-19484,'chou'=>-19479,'chu'=>-19467,'chuai'=>-19289,'chuan'=>-19288,'chuang'=>-19281,'chui'=>-19275,'chun'=>-19270,'chuo'=>-19263,'ci'=>-19261,'cong'=>-19249,'cou'=>-19243,'cu'=>-19242,'cuan'=>-19238,'cui'=>-19235,'cun'=>-19227,'cuo'=>-19224,

'da'=>-19218,'dai'=>-19212,'dan'=>-19038,'dang'=>-19023,'dao'=>-19018,'de'=>-19006,'deng'=>-19003,'di'=>-18996,'dian'=>-18977,'diao'=>-18961,'die'=>-18952,'ding'=>-18783,'diu'=>-18774,'dong'=>-18773,'dou'=>-18763,'du'=>-18756,'duan'=>-18741,'dui'=>-18735,'dun'=>-18731,'duo'=>-18722,

'e'=>-18710,'en'=>-18697,'er'=>-18696,

'fa'=>-18526,'fan'=>-18518,'fang'=>-18501,'fei'=>-18490,'fen'=>-18478,'feng'=>-18463,'fo'=>-18448,'fou'=>-18447,'fu'=>-18446,

'ga'=>-18239,'gai'=>-18237,'gan'=>-18231,'gang'=>-18220,'gao'=>-18211,'ge'=>-18201,'gei'=>-18184,'gen'=>-18183,'geng'=>-18181,'gong'=>-18012,'gou'=>-17997,'gu'=>-17988,'gua'=>-17970,'guai'=>-17964,'guan'=>-17961,'guang'=>-17950,'gui'=>-17947,'gun'=>-17931,'guo'=>-17928,

'ha'=>-17922,'hai'=>-17759,'han'=>-17752,'hang'=>-17733,'hao'=>-17730,'he'=>-17721,'hei'=>-17703,'hen'=>-17701,'heng'=>-17697,'hong'=>-17692,'hou'=>-17683,'hu'=>-17676,'hua'=>-17496,'huai'=>-17487,'huan'=>-17482,'huang'=>-17468,'hui'=>-17454,'hun'=>-17433,'huo'=>-17427,

'ji'=>-17417,'jia'=>-17202,'jian'=>-17185,'jiang'=>-16983,'jiao'=>-16970,'jie'=>-16942,'jin'=>-16915,'jing'=>-16733,'jiong'=>-16708,'jiu'=>-16706,'ju'=>-16689,'juan'=>-16664,'jue'=>-16657,'jun'=>-16647,

'ka'=>-16474,'kai'=>-16470,'kan'=>-16465,'kang'=>-16459,'kao'=>-16452,'ke'=>-16448,'ken'=>-16433,'keng'=>-16429,'kong'=>-16427,'kou'=>-16423,'ku'=>-16419,'kua'=>-16412,'kuai'=>-16407,'kuan'=>-16403,'kuang'=>-16401,'kui'=>-16393,'kun'=>-16220,'kuo'=>-16216,

'la'=>-16212,'lai'=>-16205,'lan'=>-16202,'lang'=>-16187,'lao'=>-16180,'le'=>-16171,'lei'=>-16169,'leng'=>-16158,'li'=>-16155,'lia'=>-15959,'lian'=>-15958,'liang'=>-15944,'liao'=>-15933,'lie'=>-15920,'lin'=>-15915,'ling'=>-15903,'liu'=>-15889,'long'=>-15878,'lou'=>-15707,'lu'=>-15701,'lv'=>-15681,'luan'=>-15667,'lue'=>-15661,'lun'=>-15659,'luo'=>-15652,

'ma'=>-15640,'mai'=>-15631,'man'=>-15625,'mang'=>-15454,'mao'=>-15448,'me'=>-15436,'mei'=>-15435,'men'=>-15419,'meng'=>-15416,'mi'=>-15408,'mian'=>-15394,'miao'=>-15385,'mie'=>-15377,'min'=>-15375,'ming'=>-15369,'miu'=>-15363,'mo'=>-15362,'mou'=>-15183,'mu'=>-15180,

'na'=>-15165,'nai'=>-15158,'nan'=>-15153,'nang'=>-15150,'nao'=>-15149,'ne'=>-15144,'nei'=>-15143,'nen'=>-15141,'neng'=>-15140,'ni'=>-15139,'nian'=>-15128,'niang'=>-15121,'niao'=>-15119,'nie'=>-15117,'nin'=>-15110,'ning'=>-15109,'niu'=>-14941,'nong'=>-14937,'nu'=>-14933,'nv'=>-14930,'nuan'=>-14929,'nue'=>-14928,'nuo'=>-14926,

'o'=>-14922,'ou'=>-14921,

'pa'=>-14914,'pai'=>-14908,'pan'=>-14902,'pang'=>-14894,'pao'=>-14889,'pei'=>-14882,'pen'=>-14873,'peng'=>-14871,'pi'=>-14857,'pian'=>-14678,'piao'=>-14674,'pie'=>-14670,'pin'=>-14668,'ping'=>-14663,'po'=>-14654,'pu'=>-14645,

'qi'=>-14630,'qia'=>-14594,'qian'=>-14429,'qiang'=>-14407,'qiao'=>-14399,'qie'=>-14384,'qin'=>-14379,'qing'=>-14368,'qiong'=>-14355,'qiu'=>-14353,'qu'=>-14345,'quan'=>-14170,'que'=>-14159,'qun'=>-14151,

'ran'=>-14149,'rang'=>-14145,'rao'=>-14140,'re'=>-14137,'ren'=>-14135,'reng'=>-14125,'ri'=>-14123,'rong'=>-14122,'rou'=>-14112,'ru'=>-14109,'ruan'=>-14099,'rui'=>-14097,'run'=>-14094,'ruo'=>-14092,

'sa'=>-14090,'sai'=>-14087,'san'=>-14083,'sang'=>-13917,'sao'=>-13914,'se'=>-13910,'sen'=>-13907,'seng'=>-13906,'sha'=>-13905,'shai'=>-13896,'shan'=>-13894,'shang'=>-13878,'shao'=>-13870,'she'=>-13859,'shen'=>-13847,'sheng'=>-13831,'shi'=>-13658,'shou'=>-13611,'shu'=>-13601,'shua'=>-13406,'shuai'=>-13404,'shuan'=>-13400,'shuang'=>-13398,'shui'=>-13395,'shun'=>-13391,'shuo'=>-13387,'si'=>-13383,'song'=>-13367,'sou'=>-13359,'su'=>-13356,'suan'=>-13343,'sui'=>-13340,'sun'=>-13329,'suo'=>-13326,

'ta'=>-13318,'tai'=>-13147,'tan'=>-13138,'tang'=>-13120,'tao'=>-13107,'te'=>-13096,'teng'=>-13095,'ti'=>-13091,'tian'=>-13076,'tiao'=>-13068,'tie'=>-13063,'ting'=>-13060,'tong'=>-12888,'tou'=>-12875,'tu'=>-12871,'tuan'=>-12860,'tui'=>-12858,'tun'=>-12852,'tuo'=>-12849,

'wa'=>-12838,'wai'=>-12831,'wan'=>-12829,'wang'=>-12812,'wei'=>-12802,'wen'=>-12607,'weng'=>-12597,'wo'=>-12594,'wu'=>-12585,

'xi'=>-12556,'xia'=>-12359,'xian'=>-12346,'xiang'=>-12320,'xiao'=>-12300,'xie'=>-12120,'xin'=>-12099,'xing'=>-12089,'xiong'=>-12074,'xiu'=>-12067,'xu'=>-12058,'xuan'=>-12039,'xue'=>-11867,'xun'=>-11861,

'ya'=>-11847,'yan'=>-11831,'yang'=>-11798,'yao'=>-11781,'ye'=>-11604,'yi'=>-11589,'yin'=>-11536,'ying'=>-11358,'yo'=>-11340,'yong'=>-11339,'you'=>-11324,'yu'=>-11303,'yuan'=>-11097,'yue'=>-11077,'yun'=>-11067,

'za'=>-11055,'zai'=>-11052,'zan'=>-11045,'zang'=>-11041,'zao'=>-11038,'ze'=>-11024,'zei'=>-11020,'zen'=>-11019,'zeng'=>-11018,'zha'=>-11014,'zhai'=>-10838,'zhan'=>-10832,'zhang'=>-10815,'zhao'=>-10800,'zhe'=>-10790,'zhen'=>-10780,'zheng'=>-10764,'zhi'=>-10587,'zhong'=>-10544,'zhou'=>-10533,'zhu'=>-10519,'zhua'=>-10331,'zhuai'=>-10329,'zhuan'=>-10328,'zhuang'=>-10322,'zhui'=>-10315,'zhun'=>-10309,'zhuo'=>-10307,'zi'=>-10296,'zong'=>-10281,'zou'=>-10274,'zu'=>-10270,'zuan'=>-10262,'zui'=>-10260,'zun'=>-10256,'zuo'=>-10254

);

/**

* 将中文编码成拼音

* @param string $chinese 要转换为拼音的字符串

* @param string $sRetFormat 返回格式 [first:每个字的首字母|all:全拼音|one:字符串字母]

* @return string

*/

public static function getPY($chinese, $sRetFormat='first'){

$sGBK = iconv('UTF-8', 'GBK', $chinese);

$sUTF8 = iconv('GBK', 'UTF-8', $sGBK);

if($sUTF8 != $chinese) $sGBK = $chinese;

$aBuf = array();

for ($i=0, $iLoop=strlen($sGBK); $i<$iLoop; $i++) {

$iChr = ord($sGBK{$i});

if ($iChr>160)

$iChr = ($iChr<<8) + ord($sGBK{++$i}) - 65536;

if ('first' == $sRetFormat || 'one' == $sRetFormat)

//$aBuf[] = substr(self::zh2py($iChr),0,1);

$aBuf[] = self::zh2py($iChr);

else

$aBuf[] = self::zh2py($iChr);

}

if ('first' === $sRetFormat)

return implode('', $aBuf);

elseif('one' == $sRetFormat)

return $aBuf[0];

else

return implode(' ', $aBuf);

}

/**

* 中文转换到拼音(每次处理一个字符)

* @param number $iWORD 待处理字符双字节

* @return string 拼音

*/

private static function zh2py($iWORD) {

if($iWORD>0 && $iWORD<160 ) {

return chr($iWORD);

} elseif ($iWORD<-20319||$iWORD>-10247) {

return '';

} else {

foreach (self::$_aMaps as $py => $code) {

if($code > $iWORD) break;

$result = $py;

}

return $result;

}

}

}

最后将此文件下的:

$alias = isset($_POST['alias']) ? addslashes(trim($_POST['alias'])) : '';

修改成:

$al=htmlspecialchars($_POST['alias']);

if(empty($al)){

$alias = preg_replace('/ /', '-', Chinese_to_PY::getPY($title,'all'));

}else{

$alias = '';

}

保存,即可实现效果!

但是感觉标题太长了。。。正在研究缩短,或者是取货首字母,或前两个字母。。。

此文并非博主原创,是在博友独狼哪里看到的,原文地址:http://www.xlonewolf.net/course/32.html

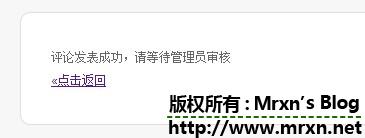

emlog开启评论审核之后,评论结束自动跳转回原文 emlog

emlog开启评论审核之后,评论结束就会跳转到这个界面:

不会自动跳转回原文,感觉不太好,于是呢,在论坛问了一下,最终修改方法如下,在此小计,希望可以帮到那些需要的童鞋:

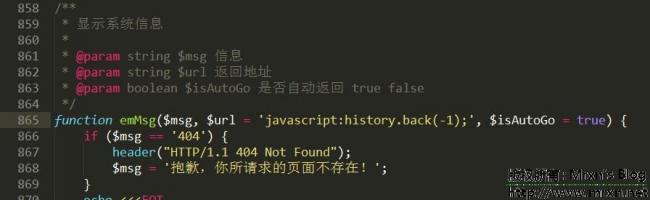

找到 \include\lib\function.base.php 865行的 emMsg()函数,把

$isAutoGo = false 修改成 $isAutoGo = true

其实,函数里面有说明的,boolean $isAutoGo 是否自动返回 true false 。之后评论完就会自动跳转到原文了(注意看左上角的旋转的圆圈):

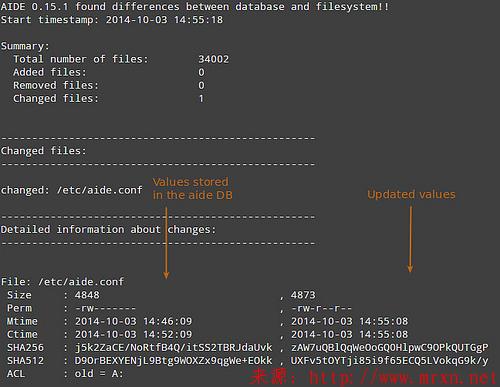

高级文件系统入侵检测工具-AIDE 安全工具

AIDE(Advanced Intrusion Detection Environment)是一款针对文件和目录进行完整性对比检查的程序,它被开发成Tripwire的一个替代品。

AIDE如何工作

这款工具年纪也不小了,相对来同类工具Tripwire说,它的操作也更加简单。它需要对系统做快照,记录下HASH值,修改时间,以及管理员对文件做的预处理。这个快照可以让管理员建立一个数据库,然后存储到外部设备进行保管。

当管理员想要对系统进行一个完整性检测时,管理员会将之前构建的数据库放置一个当前系统可访问的区域,然后用AIDE将当前系统的状态和数据库进行对比,最后将检测到的当前系统的变更情况报告给管理员。另外,AIDE可以配置为定时运行,利用cron等日程调度技术,每日对系统进行检测报告。

这个系统主要用于运维安全检测,AIDE会向管理员报告系统里所有的恶意更迭情况。

AIDE的特性

支持消息摘要算法:md5, sha1, rmd160, tiger, crc32, sha256, sha512, whirlpool

支持文件属性:文件类型,文件权限,索引节点,UID,GID,链接名称,文件大小,块大小,链接数量,Mtime,Ctime,Atime

支持Posix ACL,SELinux,XAttrs,扩展文件系统属性

纯文本的配置文件,精简型的数据库

强大的正则表达式,轻松筛选要监视的文件和目录

支持Gzip数据库压缩

独立二进制静态编译的客户端/服务器监控配置

许多Linux发行版里其实也带AIDE的源,你可以输入aptitude install aide直接安装它。

附上Aide 0.15.1的源码下载。

原文地址:http://www.darknet.org.uk/2015/09/aide-advanced-intrusion-detection-environment/

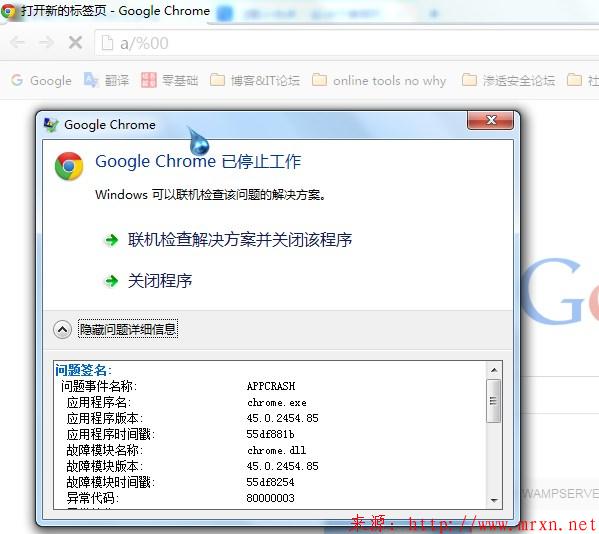

google浏览器新的很好玩的bug-16个字符就可导致Chrome崩溃 业界新闻

毫无疑问,Chrome浏览器是现在最受欢迎的浏览器,其市场份额遥遥领先于其它任何竞争对手;但Chrome也有一些缺点,其中受人诟病最多莫过于“吃内存”了,不过大部分人也能够克服。

而Chrome庞大数量的用户也为Chrome自己找到了许多漏洞,其中有些漏洞看起来非常诡异。据外媒venturebeat报道,近日有工程师发现了一个可以让Chrome直接崩溃的16个字符的字符串:http://a/%%30%30

测试

(注意鼠标在周围移动就可触发,崩溃之后刷新页面即可恢复)

http://a/%%30%30

当你将这段字符串输入到地址栏并点击确定后,最新版Chrome 45.0.2454.85 浏览器就会不可避免地崩溃,你不妨试一试。-_- |

而据该媒体称,这段字符串是精简于Andris Atteka在其博客上报告的漏洞,他使用了一个更长的地址字符串来导致浏览器崩溃。而更加夸张的是,你只需要将鼠标移到下面这个和上面那个加了超链接的字符串上即可导致页面崩溃,甚至不需要点击(所以小编还特地用非超链接的形式把这段字符串写了一遍)……所以你在看文章的时候要小心了,嘿嘿:

另外值得一提的是上面这个网址的前半部分指向一个很有趣的网页游戏,不妨一试。

关于这个漏洞,Atteka做了一些技术上的解释:

看起来导致崩溃的是一些比较老的代码。在调试模式下,其在GURL中的一个无用的URL上触发了DCHECK,一直深入到“历史记录”代码中。鉴于这是在正式发布的版本中触发DCHECK,我不认为这是一个安全漏洞,但我也不打算再理会它。

而因为这并不是一个“安全漏洞”,所以Atteka并没有得到谷歌的漏洞报告奖金。

在测试中,Windows和Mac版的Chrome浏览器都会受到这个漏洞的影响,而安卓版的Chrome还没有出现类似的状况。

事实上,这种状况已经不是Chrome浏览器第一次遇到了,今年三月份,就有人发现在Mac版Chrome中输入下面的这段诡异的文字会导致崩溃:

而今年4月份报道的一个字符串漏洞可以导致全平台的Chrome浏览器页面崩溃,这段字符串很长,如下:

<a href=”http://Lorem ipsum Culpa labore qui culpa enim nostrud eiusmod ullamco anim in dolor consequat voluptate in in laboris consequat dolor occaecat minim aliqua quis id in Duis eiusmod amet id do ex do dolore dolor anim sit deserunt do.”></a>

不过以上提到的这两个漏洞很快就得到了修复,而最新鲜出炉的还可用,赶紧来试试吧,不然一会儿谷歌又给修好了。

站长切记:请勿将重要配置文件备份为.bak后缀 网络安全

很多站长有这样一个习惯,更改网站配置文件之前将原始文件重命名来备份,例如将config.php重命名为config.php.bak,殊不知这样一个小小的细节就给黑客留下了可乘之机,站长们可以做如下实验:

1、将您网站根目录下任意.php文件重命名为.php.bak,例如将config.php重命名为config.php.bak

2、然后您在浏览器中输入http://你的网站域名/config.php.bak

3、看到没?PHP文件里面所有的信息都显示出来了有没有?或者是可以下载!但是你直接访问 http://你的网站域名/config.php (非入口文件)是看不到里面的代码的!

所以,黑客就利用了站长们这点不好的习惯,对网站的可能的配置文件进行扫描,如下图某网站安全软件拦截信息:

确实是这样的,不相信的可以自己测试。当然你还可以测试你想要下载的文件,比如说模板文件,js,等等,这里不多说,请自行摸索。

所以我们在可以修改备份文件名后缀,或者是使用防护软件进行防护。

原文地址:http://blog.ailab.cn/post/129

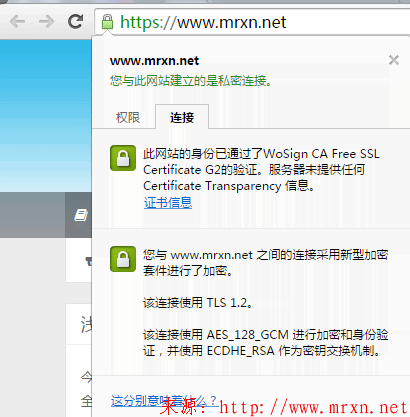

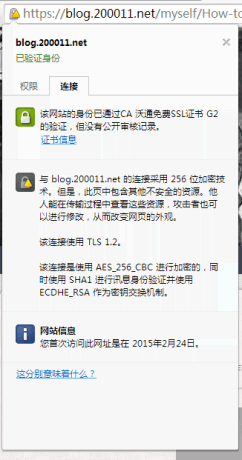

浅谈HTTPS链接的重要性和安全性 网络安全

今天我的一位仁兄被人误导说HTTPS慢,就这个问题我们来浅谈下HTTPS的速度和安全。首先HTTPS是一个优良而且很棒的协议,他为服务器和客户端之间的数据传输提供了强有力的保障。浅谈HTTPS的速度和安全事实证明HTTPS速度是快的。

Mrxn通过实验测试结果证明,HTTPS确实需要CPU来中断SSL连接,这需要的处理能力对于现代计算机而言是小菜一碟了,你会遇到SSL性能瓶颈的可能性完全为0,首屏加载时间与HTTP协议的时间几乎一致。慢,只会在你网络出现问题的时候发生,和SSL/HTTPS毫无干系,或者极有是你的应用程序性能上遇到瓶颈。

HTTPS是一个重要的连接保障

虽然HTTPS并不放之四海而皆准的web安全方案,但是没有它你就不能以策万全。所有的web 安全都倚赖你拥有了HTTPS。如果你没有它,不管对密码做了多强的哈希加密,或者做了多少数据加密,攻击者都可以简单的模拟一个客户端的网络连接,读取它们的安全凭证,极具威胁。此外,证书签名很显然不是一个完美的实践,但每一种浏览器厂商针对认证机构都有相当严格和严谨的规则。要成为一个受到信任的认证机构是非常难的,而且要保持自己良好的信誉也同样是困难的。

HTTPS流量拦截可以避免

本质上讲,可以使自己的客户只去信任真正可用的 SSL 证书,有效的阻挡所有类型的SSL MITM攻击,如果你是要把 SSL 服务部署到一个不受信任的位置,你最应该考虑使用SSL证书。

HTTPS拥有免费的证书服务

国内和国外都提供了免费的基础等级SSL证书,普及了SSL的支持。 一旦让加密的方案上线,你就能够对你的网站和服务进行100%的加密,完全没有任何花费。

HTTP 在私有网络上并不安全

如果一个攻击者获得了对你的任何内部服务的访问权限,所有的HTTP流量都将会被拦截和解读,这就是为什么HTTPS不管是在公共网络还是私有网络都极其重要的原因。如果是把服务部署在AWS上面,就不要想让你的网络流量是私有的了,因为AWS网络就是公共的,这意味着其它的AWS用户都潜在的能够嗅探到你的网络流量。

2015年百度启用HTTPS搜索

在2015年5月,百度也启用了HTTPS安全搜索,并且支持HTTPS站点的积极优先收录,更可以证明,互联网巨头也开始注重网络传输安全了。

总结

如果你正在做网页服务,毫无疑问,你应该使用 HTTPS。它很容易且能获得用户信任,没有理由不用它。作为ICP,作为程序员我们必须要承担起保护用户的重任。

PS:没有经过事实验证的任何说法,不值得我们信任!

emlog 使用ssl证书开启HTTPS安全访问三步曲 技术文章

最近在研究ssl,所以就给自己得博客使用了ssl,拿自己的博客实战研究ssl,哈哈,废话不说,如果你也想体验一下ssl,那就开始吧:

科普一下(ssl有啥好处呢):参考-浅谈HTTPS链接的重要性和安全性 这篇文章。

emlog配置ssl很简单,只需要三步:

第一步:申请ssl证书,学习研究推荐使用免费的ssl证书(如果你是土豪,请无视-_-|),申请教程不写了,没时间,google搜索一大把。

第一个:https://www.startssl.com/ 第二个:https://www.wosign.com/ 第一个是英语的,如果看不懂就用第二个国内的,但是国内的只支持sha1算法,国外的可以选择sha2-256位RSA公钥,和4096位的服务器crt身份密钥,更高的加密算法。效果请查看我的网站。

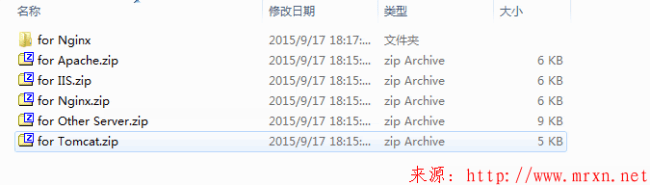

申请成功解压之后,文件目录结构如下图所示:

因为这里我们是用NGINX WEB环境的,所以我们需要解压FOR NGINX.ZIP文件包,然后看到一个CRT一个KEY文件。

第二步、上传和部署SSL证书 A - 把上面的一个CRT一个KEY文件上传到VPS ROOT目录中,然后对应修改成SSL.CRT和SSL.KEY文件名,或者我们用作其他命令都可以。 B - 解密私钥和设置权限

openssl rsa -in ssl.key -out /root/ssl.key chmod 600 /root/ssl.key

登录SSH,执行上述两行脚本,解密私钥和授权。

第三步、在LNMP环境部署站点SSL设置

我们需要在已有的LNMP添加了站点,然后在站点对应的CONF文件设置。

在"/usr/local/nginx/conf/vhost/"目录文件中,找到对应站点的conf文件,然后修改设置如下

server

{

listen 80;

listen 443 ssl;

#listen [::]:80;

ssl on;

ssl_certificate /root/ssl.crt;

ssl_certificate_key /root/ssl.key;

server_name mrxn.net mrxn.net;

/root/ssl.crt 是我自己的设置,对应路径我们要与之前上传的CRT和KEY文件路径对应以及文件名不要搞错。

最后,我们重启LNMP,可以看到SSL证书生效,且HTTPS可以访问站点。

这是在网站所有资源都在本域名下,而且是https 加密安全访问的情况下。一般你一操作完都不是这样的,而是这样的:

小锁头上面有一个感叹号标志的,如何解决呢:

首先是在后台设置域名地址为:https://mrxn.net 然后,修改 /include/lib/function.base.php ,把头像获取的链接修改成https://开头的:$avatar = "https://cn.gravatar.com/avatar/$hash?s=$s&d=$d&r=$g"; 再回来 数据--更新缓存 之后,打开首页 Ctrl + F5 基本上就是绿色的小箭头了。

如果还没有呢,那多半就是你文章的图片地址是 https://mrxn.net 这样开头的,所以,直接更新数据库的blog表的content和excerpt字段即可:

update emlog_blog set content=replace(content,'https://mrxn.net','https://mrxn.net');

update emlog_blog set excerpt=replace(excerpt,'https://mrxn.net','https://mrxn.net');

这样更新完数据库之后,你的网站就基本上全部替换完了非加密连接了(内容页和摘要都更新了,其他的地方貌似没有了,自己写的不算)。

如果我们需要强制使用HTTPS网址访问,那我们就需要取掉 listen 80;脚本。或者是在 listen 80;前面加上# 修改成:#listen 80;

最终修改配置大概如下:

server

{

#listen 80;

listen 443 ssl;

#listen [::]:80;

ssl on;

ssl_certificate 存放ssl证书文件路径.crt;

ssl_certificate_key 存放ssl证书文件路径.key;

server_name mrxn.net mrxn.net;

index index.html index.htm index.php default.html default.htm default.php;

root 网站存放文件路径;

keepalive_timeout 60;

.......此处省略.......

}

server {

listen 80;

server_name mrxn.net mrxn.net;

return 301 https://mrxn.net$request_uri;

}

注意将域名修改成你自己的域名。至此,基本上就完成了ssl证书的安装,开启https访问了。

相关文章:

一段代码让nginx实现网站资源防盗链

nginx配置location总结及rewrite规则写法

nginx配置ssl加密(单双向认证、部分https)

NginxRewrite规则判断普通用户与搜索引擎爬虫(UA)实现https跳转

SSL/TLS原理详解

OpenSSL 与 SSL 数字证书概念贴

基于OpenSSL自建CA和颁发SSL证书

最后呢,希望有高手带我学习https方面的东西呀,这篇文章呢,也希望对想要使用ssl的童鞋一点帮助,如果哪位看官有更好的方法或者是建议,欢迎留言/评论 不吝赐教啊,我洗耳恭听,多帮忙吧 谢谢。

kali学习记录之端口扫描 Linux

端口扫描的目的是识别目标系统中哪些端口是开启状态,哪些服务可以使用。比如FTP/SSH/TELNET/打印服务/web服务等等。计算机系统中共有65536个端口,因此连接这些端口并扫描出可用的端口就变的有意义了。

1、网络连接

kali的网络默认是 设备未托管状态,因此需要开启。开启方法:修改/etc/NetworkManager/下的NetworkManger.conf文件,managed = false修改为true,重启。

2、FPing工具

root@walfred:~# fping -h

Usage: fping [options] [targets...]

-a show targets that are alive

-A show targets by address

-b n amount of ping data to send, in bytes (default 56)

-B f set exponential backoff factor to f

-c n count of pings to send to each target (default 1)

-C n same as -c, report results in verbose format

-e show elapsed time on return packets

-f file read list of targets from a file ( - means stdin) (only if no -g specified)

-g generate target list (only if no -f specified)

(specify the start and end IP in the target list, or supply a IP netmask)

(ex. fping -g 192.168.1.0 192.168.1.255 or fping -g 192.168.1.0/24)

-H n Set the IP TTL value (Time To Live hops)

-i n interval between sending ping packets (in millisec) (default 25)

-l loop sending pings forever

-m ping multiple interfaces on target host

-n show targets by name (-d is equivalent)

-p n interval between ping packets to one target (in millisec)

(in looping and counting modes, default 1000)

-q quiet (don't show per-target/per-ping results)

-Q n same as -q, but show summary every n seconds

-r n number of retries (default 3)

-s print final stats

-I if bind to a particular interface

-S addr set source address

-t n individual target initial timeout (in millisec) (default 500)

-T n ignored (for compatibility with fping 2.4)

-u show targets that are unreachable

-O n set the type of service (tos) flag on the ICMP packets

-v show version

targets list of targets to check (if no -f specified)

3、Nmap工具

使用方法:

root@walfred:~# nmap -h

Nmap 6.47 ( http://nmap.org )

Usage: nmap [Scan Type(s)] [Options] {target specification}

TARGET SPECIFICATION:

Can pass hostnames, IP addresses, networks, etc.

Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254

-iL <inputfilename>: Input from list of hosts/networks

-iR <num hosts>: Choose random targets

--exclude <host1[,host2][,host3],...>: Exclude hosts/networks

--excludefile <exclude_file>: Exclude list from file

HOST DISCOVERY: 主机网络发现功能

-sL: List Scan - simply list targets to scan

-sn: Ping Scan - disable port scan

-Pn: Treat all hosts as online -- skip host discovery 禁止网络发现功能,认为所有主机在线

-PS/PA/PU/PY[portlist]: TCP SYN/ACK, UDP or SCTP discovery to given ports

-PE/PP/PM: ICMP echo, timestamp, and netmask request discovery probes

-PO[protocol list]: IP Protocol Ping

-n/-R: Never do DNS resolution/Always resolve [default: sometimes]

--dns-servers <serv1[,serv2],...>: Specify custom DNS servers

--system-dns: Use OS's DNS resolver

--traceroute: Trace hop path to each host

SCAN TECHNIQUES:

-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon scans SYN/TCP/ACK/windown/conn扫描参数

-sU: UDP Scan UDP扫描参数指定

-sN/sF/sX: TCP Null, FIN, and Xmas scans NULL/FIN/xmas扫描

--scanflags <flags>: Customize TCP scan flags

-sI <zombie host[:probeport]>: Idle scan

-sY/sZ: SCTP INIT/COOKIE-ECHO scans

-sO: IP protocol scan

-b <FTP relay host>: FTP bounce scan

PORT SPECIFICATION AND SCAN ORDER:

-p <port ranges>: Only scan specified ports

Ex: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9

-F: Fast mode - Scan fewer ports than the default scan

-r: Scan ports consecutively - don't randomize

--top-ports <number>: Scan <number> most common ports

--port-ratio <ratio>: Scan ports more common than <ratio>

SERVICE/VERSION DETECTION:

-sV: Probe open ports to determine service/version info

--version-intensity <level>: Set from 0 (light) to 9 (try all probes)

--version-light: Limit to most likely probes (intensity 2)

--version-all: Try every single probe (intensity 9)

--version-trace: Show detailed version scan activity (for debugging)

SCRIPT SCAN:

-sC: equivalent to --script=default

--script=<Lua scripts>: <Lua scripts> is a comma separated list of

directories, script-files or script-categories

--script-args=<n1=v1,[n2=v2,...]>: provide arguments to scripts

--script-args-file=filename: provide NSE script args in a file

--script-trace: Show all data sent and received

--script-updatedb: Update the script database.

--script-help=<Lua scripts>: Show help about scripts.

<Lua scripts> is a comma-separated list of script-files or

script-categories.

OS DETECTION:

-O: Enable OS detection

--osscan-limit: Limit OS detection to promising targets

--osscan-guess: Guess OS more aggressively

TIMING AND PERFORMANCE:

Options which take <time> are in seconds, or append 'ms' (milliseconds),

's' (seconds), 'm' (minutes), or 'h' (hours) to the value (e.g. 30m).

-T<0-5>: Set timing template (higher is faster)

--min-hostgroup/max-hostgroup <size>: Parallel host scan group sizes

--min-parallelism/max-parallelism <numprobes>: Probe parallelization

--min-rtt-timeout/max-rtt-timeout/initial-rtt-timeout <time>: Specifies

probe round trip time.

--max-retries <tries>: Caps number of port scan probe retransmissions.

--host-timeout <time>: Give up on target after this long

--scan-delay/--max-scan-delay <time>: Adjust delay between probes

--min-rate <number>: Send packets no slower than <number> per second

--max-rate <number>: Send packets no faster than <number> per second

FIREWALL/IDS EVASION AND SPOOFING:

-f; --mtu <val>: fragment packets (optionally w/given MTU)

-D <decoy1,decoy2[,ME],...>: Cloak a scan with decoys

-S <IP_Address>: Spoof source address

-e <iface>: Use specified interface

-g/--source-port <portnum>: Use given port number

--proxies <url1,[url2],...>: Relay connections through HTTP/SOCKS4 proxies

--data-length <num>: Append random data to sent packets

--ip-options <options>: Send packets with specified ip options

--ttl <val>: Set IP time-to-live field

--spoof-mac <mac address/prefix/vendor name>: Spoof your MAC address

--badsum: Send packets with a bogus TCP/UDP/SCTP checksum

OUTPUT:

-oN/-oX/-oS/-oG <file>: Output scan in normal, XML, s|<rIpt kIddi3,

and Grepable format, respectively, to the given filename.

-oA <basename>: Output in the three major formats at once

-v: Increase verbosity level (use -vv or more for greater effect)

-d: Increase debugging level (use -dd or more for greater effect)

--reason: Display the reason a port is in a particular state

--open: Only show open (or possibly open) ports

--packet-trace: Show all packets sent and received

--iflist: Print host interfaces and routes (for debugging)

--log-errors: Log errors/warnings to the normal-format output file

--append-output: Append to rather than clobber specified output files

--resume <filename>: Resume an aborted scan

--stylesheet <path/URL>: XSL stylesheet to transform XML output to HTML

--webxml: Reference stylesheet from Nmap.Org for more portable XML

--no-stylesheet: Prevent associating of XSL stylesheet w/XML output

MISC:

-6: Enable IPv6 scanning

-A: Enable OS detection, version detection, script scanning, and traceroute

--datadir <dirname>: Specify custom Nmap data file location

--send-eth/--send-ip: Send using raw ethernet frames or IP packets

--privileged: Assume that the user is fully privileged

--unprivileged: Assume the user lacks raw socket privileges

-V: Print version number

-h: Print this help summary page.

EXAMPLES:

nmap -v -A scanme.nmap.org

nmap -v -sn 192.168.0.0/16 10.0.0.0/8

nmap -v -iR 10000 -Pn -p 80

SEE THE MAN PAGE (http://nmap.org/book/man.html) FOR MORE OPTIONS AND EXAMPLES

3.1Nmap执行TCP扫描

-sT 对TCP进行扫描

-p- 对所有端口扫描

-PN 禁用Nmap网络发现功能,假定所有系统都是活动的

root@walfred:~# nmap -sT -p- -PN 192.168.115.1 Starting Nmap 6.47 ( http://nmap.org ) at 2014-10-23 20:38 CST Stats: 0:12:34 elapsed; 0 hosts completed (1 up), 1 undergoing Connect Scan Connect Scan Timing: About 90.20% done; ETC: 20:51 (0:01:22 remaining) Stats: 0:16:16 elapsed; 0 hosts completed (1 up), 1 undergoing Connect Scan Connect Scan Timing: About 94.41% done; ETC: 20:55 (0:00:58 remaining) Nmap scan report for 192.168.115.1 Host is up (0.0022s latency). Not shown: 65533 closed ports PORT STATE SERVICE 23/tcp open telnet 80/tcp open http Nmap done: 1 IP address (1 host up) scanned in 1274.21 seconds

3.2Nmap执行UDP扫描

扫描udp也是有理由的,比如一些基于udp的服务,SNMP、TFTP、DHCP、DNS等等

root@walfred:~# nmap -sU 192.168.115.188 Starting Nmap 6.47 ( http://nmap.org ) at 2014-10-23 20:21 CST Nmap scan report for 192.168.115.188 Host is up (0.00069s latency). Not shown: 994 closed ports PORT STATE SERVICE 137/udp open netbios-ns 138/udp open|filtered netbios-dgm 500/udp open|filtered isakmp 1900/udp open|filtered upnp 4500/udp open|filtered nat-t-ike 5355/udp open|filtered llmnr MAC Address: xxxxxxxxxxxxxx (Universal Global Scientific Industrial Co.) Nmap done: 1 IP address (1 host up) scanned in 974.78 seconds

3.3Nmap执行SYN扫描

nmap默认就是这种方式。这种方式要比TCP扫描快,因为只执行三次握手的前两次。也不会造成拒绝服务攻击

root@walfred:~# nmap -sS -p- -PN 192.168.115.1 Starting Nmap 6.47 ( http://nmap.org ) at 2014-10-23 20:26 CST Nmap scan report for 192.168.115.1 Host is up (0.0020s latency). Not shown: 65533 closed ports PORT STATE SERVICE 23/tcp open telnet 80/tcp open http MAC Address: xxxxxxxxxxxxxx (Digital China (Shanghai) Networks) Nmap done: 1 IP address (1 host up) scanned in 368.52 seconds

哇偶,竟然开放了telnet....

3.3Nmap执行Xmas扫描

RFC文档描述了系统的技术细节,因此如果得到RFC文档,那么就可能找到系统的漏洞,xmas和null扫描的目的正是基于这一原因。

如果系统遵循了TCP RFC文档,那么不用完成连接,仅仅在发起连接的时候,namp就可以判断出目标系统的状态。

但是一般xmas针对unix或者linux系统比较有效。

root@walfred:~# nmap -sX -p- -Pn 192.168.115.1 Starting Nmap 6.47 ( http://nmap.org ) at 2014-10-23 20:42 CST Nmap scan report for 192.168.115.1 Host is up (0.0029s latency). Not shown: 65533 closed ports PORT STATE SERVICE 23/tcp open|filtered telnet 80/tcp open|filtered http MAC Address: XXXXXXXXXXXXX (Digital China (Shanghai) Networks) Nmap done: 1 IP address (1 host up) scanned in 382.91 seconds

3.4Nmap执行Null

root@walfred:~# nmap -sN -p- -Pn 192.168.115.1 Starting Nmap 6.47 ( http://nmap.org ) at 2014-10-23 20:49 CST Stats: 0:04:54 elapsed; 0 hosts completed (1 up), 1 undergoing NULL Scan NULL Scan Timing: About 78.30% done; ETC: 20:55 (0:01:20 remaining) Nmap scan report for 192.168.115.1 Host is up (0.0018s latency). Not shown: 65533 closed ports PORT STATE SERVICE 23/tcp open|filtered telnet 80/tcp open|filtered http MAC Address: XXXXXXXXXXXXX (Digital China (Shanghai) Networks) Nmap done: 1 IP address (1 host up) scanned in 376.37 seconds

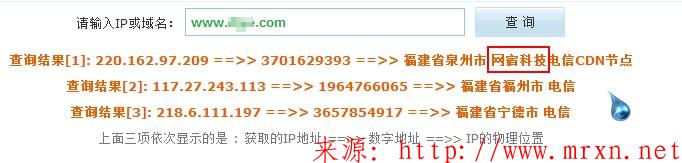

如何快速简单地找到使用了CDN加速的网站的真实IP 网络安全

对于一个玩渗透的孩子来说,找到使用了CDN加速的网站的源IP(真实IP),就是第一道门槛啊,没找到源IP就别想其他的环节了。。。。

恰好,今天,我在逛一个常去的网站的时候,挺喜欢的!就简单的做了一个检测。。。已通知管理员

随手把域名丢进站长工具里面查看了一下,发现使用了CDN,网宿科技的,没怎么听说过,

开了好多端口啊。。。21 22 23 1443 3389 不知道是管理员胆子大呢,还是故意是个陷阱。。。暂时不知道

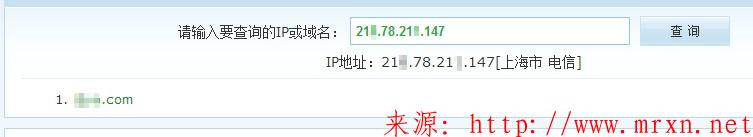

为了验证一下是不是真的,那就需要找到源ip地址,几经google,百度 总算有了一点结果,使用 nslookup domain

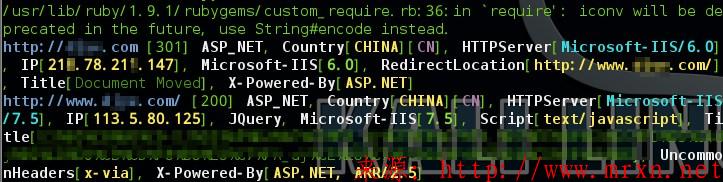

从图中知道,域名加www解析出来的结果有 www.xxx.com。wscdns.com 明显是CDN加速服务器的,去掉www之后,得到了一个IP地址和域名,基本可以确定是源IP地址了,为了进一步验证,在站长网工具箱里面使用同IP网站查询,得到结果如下:

根据Kali Linux 上的 whatweb扫描的结果确定源IP就是 图中第一次的结果,因为301跳转到带有 www的域名上,第二次明显为cdn加速服务器的IP,两者的服务器一个为IIS 6.0 一个是IIS 7.5 的,都是ASP_NET 2.5 。

最后来链接服务器测试一下:

服务器是Windows server 2003 至于怎么拿下这个Windows server 2003 就是后面的事了(2003_So easy -_-|),信息收集到此就完成了60%,还没对网站进行扫描检测呢。

总结:我测试了自己的博客,发现并不能得到真实的IP地址,因为我的域名都做了cdn加速,所以在此提醒站长朋友们,记得使用cdn加速的时候把所有的二/三/...级域名等等都要做到位,不然很容易得到源IP,如果你的服务器又开放很多端口,就不太安全哦。尽管如此,想要得到源IP的方法还有很多,网上有专门的软件追踪真实IP,善用!我这只是一个简单的傻瓜式方法。。。再见