Linux内核级后门的原理及简单实战应用 Linux

以下代码均在linux i86 2.0.x的内核下面测试通过。它也许可以在之前的版本通过,但并没有被测试过。因为从2.1.x内核版本就引入了相当大的改变,显著地内存管理上的差别,但这些不是我们现在要讨论的内容。

用户空间与内核空间

linux是一个具有保护模式的操作系统。它一直工作在i386 cpu的保护模式之下。

内存被分为两个单元:内核区域和用户区域。内核区域存放并运行着核心代码,当然,顾名思义,用户区域也存放并运行用户程序。当然,作为用户进程来讲它是不能访问内核区域内存空间以及其他用户进程的地址空间的。

核心进程也有同样的情况。核心代码也同样不能访问用户区地地址空间。那么,这样做到底有什么意义呢?我们假设当一个硬件驱动试图去写数据到一个用户内存

空间的程序里的时候,它是不可以直接去完成的,但是它可以利用一些特殊的核心函数来间接完成。同样,当参数需要传递地址到核心函数中时,核心函数也不能直

接的来读取该参数。同样的,它可以利用一些特殊的核心函数来传递参数。

这里有一些比较有用的核心函数用来作为内核区与用户区相互传递参数用。

#include <asm/segment.h> get_user(ptr) |

从用户内存获取给定的字节,字,或者长整形。这只是一个宏(在核心代码里面有此宏的详细定义),并且它依据参数类型来确定传输数量。所以你必须巧妙地利用它。

put_user(ptr)和get_user()非常相似,但是,它不是从用户内存读取数据,而是想用户内存写数据。

memcpy_fromfs(void *to, const void *from,unsigned long n) |

从用户内存中的from拷贝n个字节到指向核心内存的指针to。

memcpy_tofs(void *to,const *from, unsigned long n) |

从核心内存中的*from拷贝n个字节数据到用户内存中的*to。

系统调用

大部分的c函数库的调用都依赖于系统调用,就是一些使用户程序可以调用的简单核心包装函数。这些系统调用运行在内核本身或者在可加载内核模块中,就是一些可动态的加载卸载的核心代码。

就象MS-DOS和其他许多系统一样,linux中的系统调用依赖一个给定的中断来调用多个系统调用。linux系统中,这个中断就是int

0x80。当调用'int 0x80'中断的时候,控制权就转交给了内核(或者,我们确切点地说, 交给_system_call()这个函数),

并且实际上是一个正在进行的单处理过程。

* _system_call()是如何工作的?

首先,所有的寄存器被保存并且%eax寄存器全面检查系统调用表,这张表列举了所有的系统调用和他们的地址信息。它可以通过extern void *sys_call_table[]来被访问到。该表中的每个定义的数值和内存地址都对应每个系统调用。大家可以在/usr/include/sys/syscall.h这个头中找到系统调用的标示数。

他们对应相应的SYS_systemcall名。假如一个系统调用不存在,那么它在sys_call_table中相应的标示就为0,并且返回一个出错信息。否则,系统调用存在并在表里相应的入口为系统调用代码的内存地址。这儿是一个有问题的系统调用例程:

[root@plaguez kernel]# cat no1.c

#include <linux/errno.h>

#include <sys/syscall.h>

#include <errno.h>

extern void *sys_call_table[];

sc()

{ // 165这个系统调用号是不存在的。

__asm__(

"movl $165,%eax

int $0x80");

}

main()

{

errno = -sc();

perror("test of invalid syscall");

}

[root@plaguez kernel]

# gcc no1.c

[root@plaguez kernel]

# ./a.out

test of invalid syscall:

Function not implemented

[root@plaguez kernel]

# exit

|

系统控制权就会转向真正的系统调用, 用来完成你的请求并返回。 然后_system_call()调用_ret_from_sys_call()来检查不同的返回值, 并且最后返回到用户内存。

- libc

这int $0x80 并不是直接被用作系统调用; 更确切地是,libc函数,经常用来包装0x80中断,这样使用的。

libc通常利用_syscallX()宏来描述系统调用,X是系统调用的总参数个数。

举个例子吧,

libc中的write(2)就是利用_syscall3这个系统调用宏来实现的,因为实际的write(2)原型需要3个参数。在调用0x80中断之

前,这个_syscallX宏假定系统调用的堆栈结构和要求的参数列表,最后,当 _system_call()(通过int

&0x80来引发)返回的时候,_syscallX()宏将会查出错误的返回值(在%eax)并且为其设置errno。

让我们看一下另一个write(2)例程并看看它是如何进行预处理的。

[root@plaguez kernel]# cat no2.c #include <linux/types.h> #include <linux/fs.h> #include <sys/syscall.h> #include <asm/unistd.h> #include <sys/types.h> #include <stdio.h> #include <errno.h> #include <fcntl.h> #include <ctype.h>

_syscall3(ssize_t,write,int,fd,const void ,buf,size_t,count);/构建一个write调用*/

main()

{

char *t = "this is a test.\n";

write(0, t, strlen(t));

}

[root@plaguez kernel]gcc -E no2.c > no2.C

[root@plaguez kernel]

indent no2.C -kr

indent:no2.C:3304: Warning:

old style assignment ambiguity in

"=-". Assuming "= -"[root@plaguez kernel]# tail -n 50 no2.C

9 "no2.c" 2

ssize_t write(int fd,

const void *buf, size_t count)

{

long res;

asm volatile("int $0x80":"=a"

(res):"0"(4), "b"((long) (fd)),

"c"((long) (buf)),

"d"((long) (count)));

if (res >= 0)

return (ssize_t) res;

errno = -res;

return -1;

};main()

{

char *t = "this is a test.\n";

write(0, t, strlen(t));

}

[root@plaguez kernel]# exit

注意那个write()里的"0"这个参数匹配SYS_write,在/usr/include/sys/syscall.h中定义。

- 构建你自己的系统调用。

这里给出了几个构建你自己的系统调用的方法。举个例子,你可以修改内核代码并且加入你自己的代码。一个比较简单可行的方法,不过,一定要被写成可加载内核模块。

没有一个代码可以象可加载内核模块那样可以当内核需要的时候被随时加载的。我们的主要意图是需要一个很小的内核,当我们需要的时候运行insmod命令,给定的驱动就可以被自动加载。这样卸除来的lkm程序一定比在内核代码树里写代码要简单易行多了。

- 写lkm程序

一个lkm程序可以用c来很容易编写出来。它包含了大量的#defines,一些函数,一个初始化模块的函数,叫做init_module(),和一个卸载函数:cleanup_module()。

这里有一个经典的lkm代码结构:

#define MODULE #define __KERNEL__ #define __KERNE_SYSCALLS__

include <linux/config.h>

ifdef MODULE

include <linux/module.h>

include <linux/version.h>

else

define MOD_INC_USE_COUNT

define MOD_DEC_USE_COUNT

endif

include <linux/types.h>

include <linux/fs.h>

include <linux/mm.h>

include <linux/errno.h>

include <asm/segment.h>

include <sys/syscall.h>

include <linux/dirent.h>

include <asm/unistd.h>

include <sys/types.h>

include <stdio.h>

include <errno.h>

include <fcntl.h>

include <ctype.h>

int errno;

char tmp[64];

/ 假如,我们要用到ioctl调用 /

_syscall3(int, ioctl, int, d,

int, request, unsigned long, arg);int myfunction(int parm1,char parm2)

{

int i,j,k;

/ ... */

}int init_module(void)

{

/ ... /

printk("\nModule loaded.\n");

return 0;

}void cleanup_module(void)

{

/ ... /

}

检查代码中的

#defines (#define MODULE, #define __KERNEL__) 和 #includes (#include <linux/config.h> ...)

一定要注意的是我们的lkm讲要被运行在内核状态,我们就不能用libc包装的函数了,但是我们可以通过前面所讨论的_syscallX()宏来构建系

统调用。你可以这样编译你的模块'gcc -c -O3 module.c' 并且利用'insmod module.o'来加载。

提一个建议,lkm也可以用来在不完全重建核心代码的情况下来修改内核代码。举个例子, 你可以修改write系统调用让它隐藏一部分给定的文件,就象我们把我们的backdoors放到一个非常好的地方:当你无法再信任你的系统内核的时候会怎么样呢?

- 内核和系统调用后门

在简单介绍了上述理论,我们主要可以用来做什么呢。我们可以利于lkm截获一些对我们有影响的系统调用,这样可以强制内核按照我们的方式运行。例如:我们可以利用ioctl系统调用来隐藏sniffer所造成的网卡PROMISC模式的显示。非常有效。

去改变一个给定的系统调用,只需要在你的lkm程序中增加一个定义extern void

*sys_call_table[],并且利用init_module()函数来改变sys_call_table里的入口来指向我们自己的代码。改变后

的调用可以做我们希望它做的一切事情,利用改变sys_call_table来导出更多的原系统调用。

- 内核和系统调用后门

- 构建你自己的系统调用。

Kali Linux 2.0 速度更快,界面更美,性能爆表,免费升级下载 业界新闻

安全攻击研究员,渗透测试人员和黑客期待已久的最强大的Kali Linux 2.0版本终于发布了。

Kali Linux 2.0 (代号“Kali Sana”), 一个开源的渗透测试平台带来了数以百计的渗透测试。取证,hacking和逆向工程工具一起组成了Debian-based Linux发行版。

Kali Linux 2.0重新设计了用户界面,加上了一个新的多级菜单和工具类别选项。

Kali Linux 2.0 发布,该版本带来了新的 4.0 内核,基于 Debian Jessie ,支持一系列桌面环境(gnome, kde, xfce, mate, e17, lxde, i3wm),更新了桌面环境和工具等等。

Kali Linux 2.0特点:

运行Linux内核4.0,

使用完整Gnome 3桌面

改善硬件和无线驱动,

支持各种各样的桌面环境,

更新桌面环境和工具,

新的尖端无线穿透工具,

Kali Linux 2.0现在添加桌面通知, 让你不错过任何东西

支持Ruby 2.0,这将使Metasploit将加载更快。

Kali Linux 2.0添加了内置的桌面截屏视频的工具,这样您就可以方便记录桌面。

可悲的是, Kali团队移除Metasploit社区和Pro包。相反,现在只是提供开源metasploit framework包预装。

升级到Kali2.0:

Kali Linux用户可以升级他们的Kali 1.0、2.0 x Kali不需要从头重新安装整个操作系统。要做到这一点,您需要编辑你的源,列出条目,并运行一个dist-upgrade。

如下所示:

cat << EOF > /etc/apt/sources.list

deb http://http.kali.org/kali sana main non-free contrib

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

EOF

apt-get update

apt-get dist-upgrade # get a coffee, or 10.

reboot

下载Kali2.0渗透测试平台:

Kali Linux 2.0中提供下载以下口味…

Kali Linux 64位

Kali Linux 32位

Kali Linux VMWare或VirtualBox图像

Kali 2.0 ARM架构

从官方网站…。你可以下载或者直接下载链接或使用BT种子。

下载地址:

http://mirror.hust.edu.cn/kali-images/kali-2.0/

https://www.kali.org/downloads/

补上一个更快的下载节点:

http://mirrors.ustc.edu.cn/kali-images/kali-2.0/

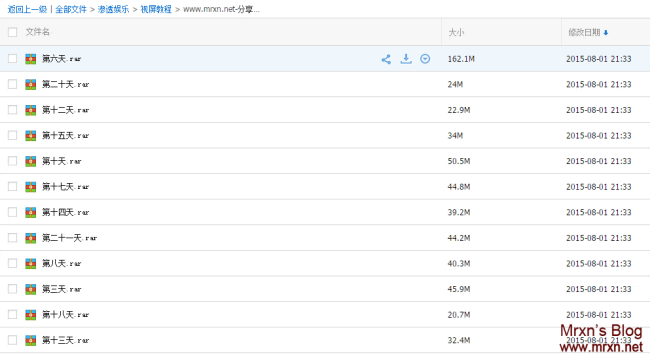

某论坛的VIP板块资源的渗透教程www.mrxn.net分享--小迪实地渗透培训第六期-全套高清 资源分享

首先声明:是因为我兄弟说需要看这个视频,问我看看能不能搞下来.于是....很容易就搞到手了....大致内容如下:

虚拟机安装

安装win2003,winxp,kali等操作系统

安装VMware

安装必要工具和插件

学习使用虚拟机快照,网络配置,线程设置等

脚本编程篇(4天)

1.html语言基础补习(表单,跳转,处理)

4.实例自己写文件上传页面

5.实例自己写sql注入测试页面

6.实例自己写后门小马,大马

2.实例手工注入asp+access全过程

6.实例php+mysql5注入(文件读取)

实验6:实例beef+ettercap+msf到服务器

实验7:实例set社工+安卓木马控制安卓手机实验

下载地址: http://pan.baidu.com/s/1gdwCOJx 提取码: [hide] ye5e [/hide]

评论即可下载,当然也可以看一下这篇文章: 破解百度网盘私密分享密码-就是这么任性 可以暴力破解的百度网盘的!

腾讯视频解析接口 技术文章

http://vv.video.qq.com/geturl?vid=v00149uf4ir&otype=json

高清视频(分段视频)

1080P-fhd,超清-shd,高清-hd,标清-sd

http://vv.video.qq.com/getinfo?vids=v00149uf4ir&otype=json&charge=0&defaultfmt=shd

其他可用解析

vv.video.qq.com/getinfo.*

tt.video.qq.com/getinfo.*

ice.video.qq.com/getinfo.*

tjsa.video.qq.com/getinfo.*

a10.video.qq.com/getinfo.*

xyy.video.qq.com/getinfo.*

vcp.video.qq.com/getinfo.*

vsh.video.qq.com/getinfo.*

vbj.video.qq.com/getinfo.*

bobo.video.qq.com/getinfo.*

flvs.video.qq.com/getinfo.*

rcgi.video.qq.com/report.*

身份证号码验证算法 (PHP JavaScript 代码) 技术文章

18 位身份证号码结构

1-2 位省、自治区、直辖市代码

3-4 位地级市、盟、自治州代码

5-6 位县、县级市、区代码

7-14 位出生年月日,比如19670401代表1967年4月1日

15-17 位为顺序号,其中17位 为性别 男为单数,女为双数

18 位为校验码,0-9和X。作为尾号的校验码 (计算方法下面有)

举例:

130503 19070101 0013 这个身份证号的含义: 13为河北,05为邢台,03为桥西区,出生日期为1967年4月1日,顺序号为001 (1 性别 男),2为校验码。

15 位的身份证相比 18 出生年月 中的 年 为两位, 且缺少 最后一位 校验码

身份证校验码的计算方法

计算最后一位校验码的具体步骤

- 17 号码 加权求和 注: 1-17位 加权因子分别为 7, 9, 10, 5, 8, 4, 2, 1, 6, 3, 7, 9, 10, 5, 8, 4, 2

- 上一步所求的和 取模 (下面的 代码 用的是 取余)

- 上一步的 结果 0 - 10 分别对应 的 校验码 为 1, 0, 'X', 9, 8, 7, 6, 5, 4, 3, 2

判断身份证号码是否正确的 函数

下面是 判断身份证号码是否正确的 函数封装 分别为 PHP JS

传入 身份证号码 返回校验结果 true false

/* PHP 验证 身份证号 */

function ckeckIdCard($id){

static $codeArr = array(1,0,'X',9,8,7,6,5,4,3,2),

$keyArr = array(7,9,10,5,8,4,2,1,6,3,7,9,10,5,8,4,2);

$id = strtoupper($id);

if(!preg_match('/^[\d]{17}[\dX]{1}$/', $id)) return false;

$num = 0;

for($i=0; $i<17; $i++){

$num += $id[$i] * $keyArr[$i];

}

$key = $num % 11;

return substr($id, -1) == $codeArr[$key];

}

/* JS 验证 身份证号 */

function ckeckIdCard($id){

var $codeArr = [1,0,'X',9,8,7,6,5,4,3,2],

$keyArr = [7,9,10,5,8,4,2,1,6,3,7,9,10,5,8,4,2];

$id = $id.toUpperCase();

if(!/^[\d]{17}[\dX]{1}$/.test($id)) return false;

$num = 0;

for($i=0; $i<17; $i++){

$num += $id[$i] * $keyArr[$i];

}

$key = $num % 11;

return $id.slice(-1) == $codeArr[$key];

}

原文出自简爱博客 http://www.gouji.org/?post=378 觉得不错 转载.如有不便,请联系管理员.

Hacking Team Tools Share 资源分享

Hacking Team是一家以协助政府监视公民而“闻名于世”的意大利公司,他们向包括摩洛哥、埃塞俄比亚以及美国毒品管制局在内的政府及执法机构出售入侵和监视工具。而这两天他们居然被黑了!

“Hacking Team”反被“Hacked”

作为一家专业从事监视技术的黑客团队及公司,Hacking Team(以下简称HT)今天亲身体验了内部数据被公之于众的感受。

分享一下他们泄露出来的工具吧 会使用的小伙伴们有福了 不会使用的就存起来吧

包括 flash的exp,所有系统的exp和tools !

下载地址:

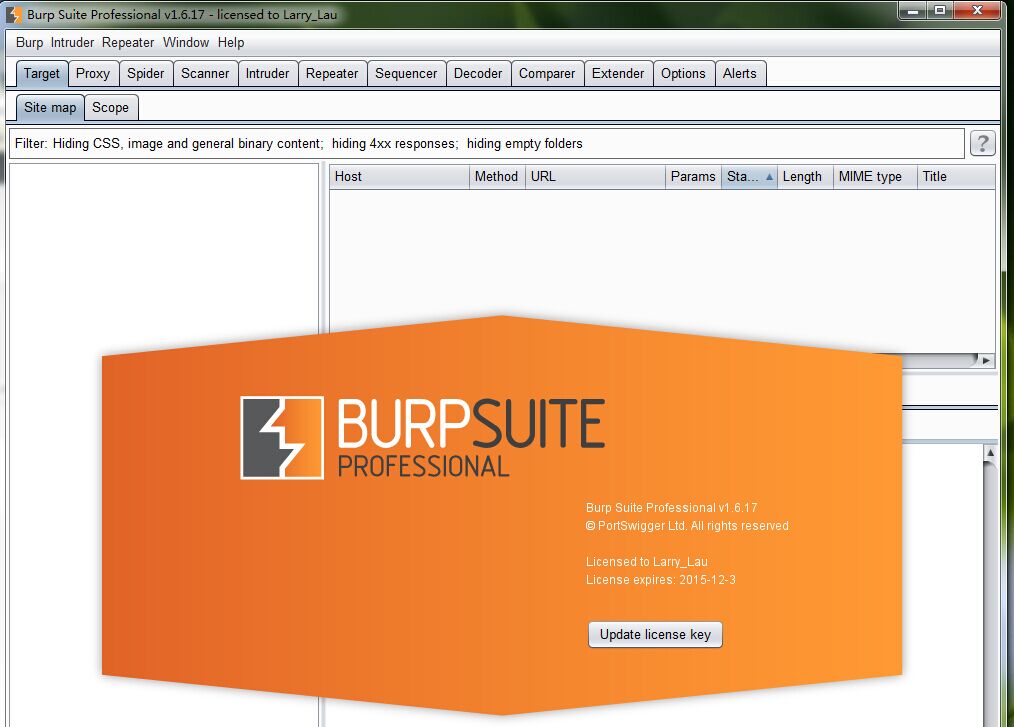

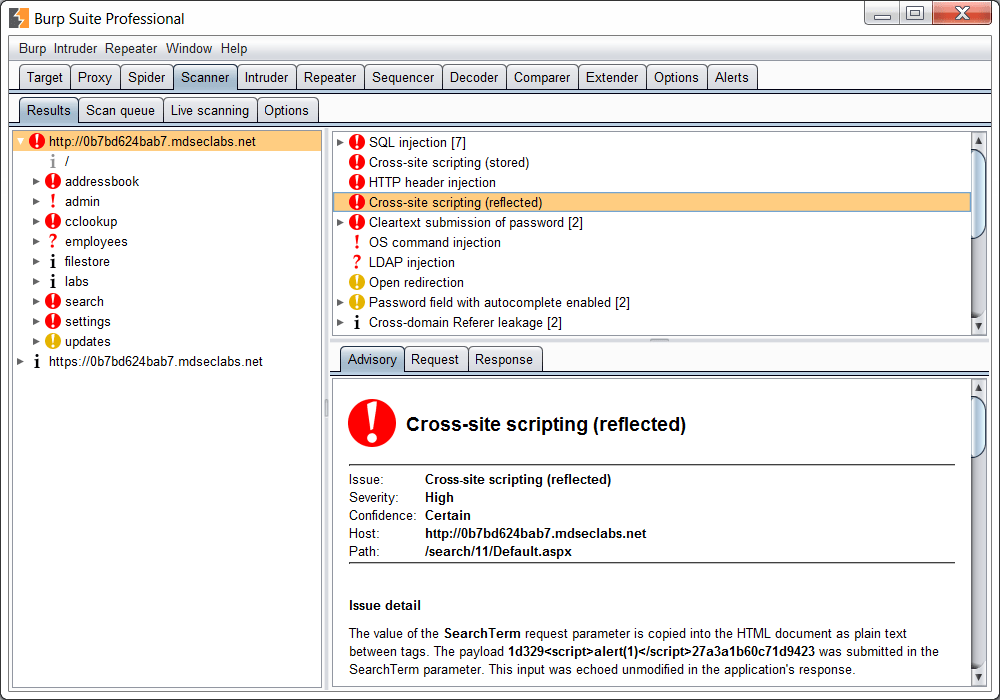

渗透测试神器Burp Suite v1.6.17(含破解版下载)--转 安全工具

本文提供的破解方式仅供软件试用,请于24小时内删除

众所周知,Burp Suite是响当当的web应用程序渗透测试集成平台。从应用程序攻击表面的最初映射和分析,到寻找和利用安全漏洞等过程,所有工具为支持整体测试程序而无缝地在一起工作。

平台中所有工具共享同一robust框架,以便统一处理HTTP请求、持久性、认证、上游代理、日志记录、报警和可扩展性。Burp Suite允许攻击者结合手工和自动技术去枚举、分析、攻击Web应用程序。

Burp Suite的重要特性

拦截代理(Proxy),你可以检查和更改浏览器与目标应用程序间的流量;

可感知应用程序的网络爬虫(Spider),它能完整的枚举应用程序的内容和功能;

高级扫描器,执行后它能自动地发现web应用程序的安全漏洞;

入侵测试工具(Intruder),用于执行强大的定制攻击去发现及利用不同寻常的漏洞;

重放工具(Repeater),一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具;

会话工具(Sequencer),用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具;

解码器,进行手动执行或对应用程序数据者智能解码编码的工具;

扩展性强,可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

Burp Suite版本更新手札

v1.6.15

这一版本引入了一个全新的特性:Burp Collaborator(拍档)。

Burp Collaborator是一个外部服务器,它可以用来帮助发现各种各样的漏洞并拥有变革web安全测试的潜力。基于这一平台,开发商添加了许多令人激动的新功能。

这个版本引入了一些新型扫描仪检测方式,并通过了新功能测试。

v1.6.16

这一版本解决了上一版本中新特性Burp Collaborator的一些问题,包括即使在使用者停用Collaborator的情况下,Burp有时会发送一些Collaborator相关测试负载。

这个版本仍然在检测Burp Collaborator是否还有更多问题的测试中。

v1.6.17

这一版本中包含许多小的改进和修正:

在算法可用的情况下,代理使用SHA256来生成CA以及每主机证书;否则,故障转移到使用SHA1。更新至基于SHA256的CA证书能够移除一些浏览器中的SSL警告。

在代理/选项/代理侦听器上有一个新按钮迫使Burp生成自己的CA证书。你将需要重启Burp来激活这个新变化,然后在浏览器中安装新的证书。这个功能可以用于切换至基于SHA286的CA证书。

修复了之前“从文件中粘帖”的功能缺陷,该缺陷有时会造成Burp在选定的文件中保持锁定。

修复了有时提取HTML内容在结果视图窗中仍呈现为HTML的“提取grep”的功能缺陷。

修复了浏览器有时发送包含代理服务器被使用的请求。存在一些攻击试图使用一个标题引诱浏览器访问一些含有敏感数据的恶意网站。而代理/选项/音乐中的新选择将帮助你远离这些。

目前爬虫在从响应文本中抽取链接的时候会忽略Burp Collaborator URLs。一些应用程序包含了储存和检索文本功能。当使用Burp扫面这些应用是,它们倾向于储存一些或全部Burp在扫描时发送的有效负载,并在之后的响应中返还。Burp最好在爬虫时不返还任何Collaborator URLs给站点。

v1.6.17版破解版:下载地址 (警告:请自行检测程序安全性,仅供尝鲜,24小时内自觉删除)

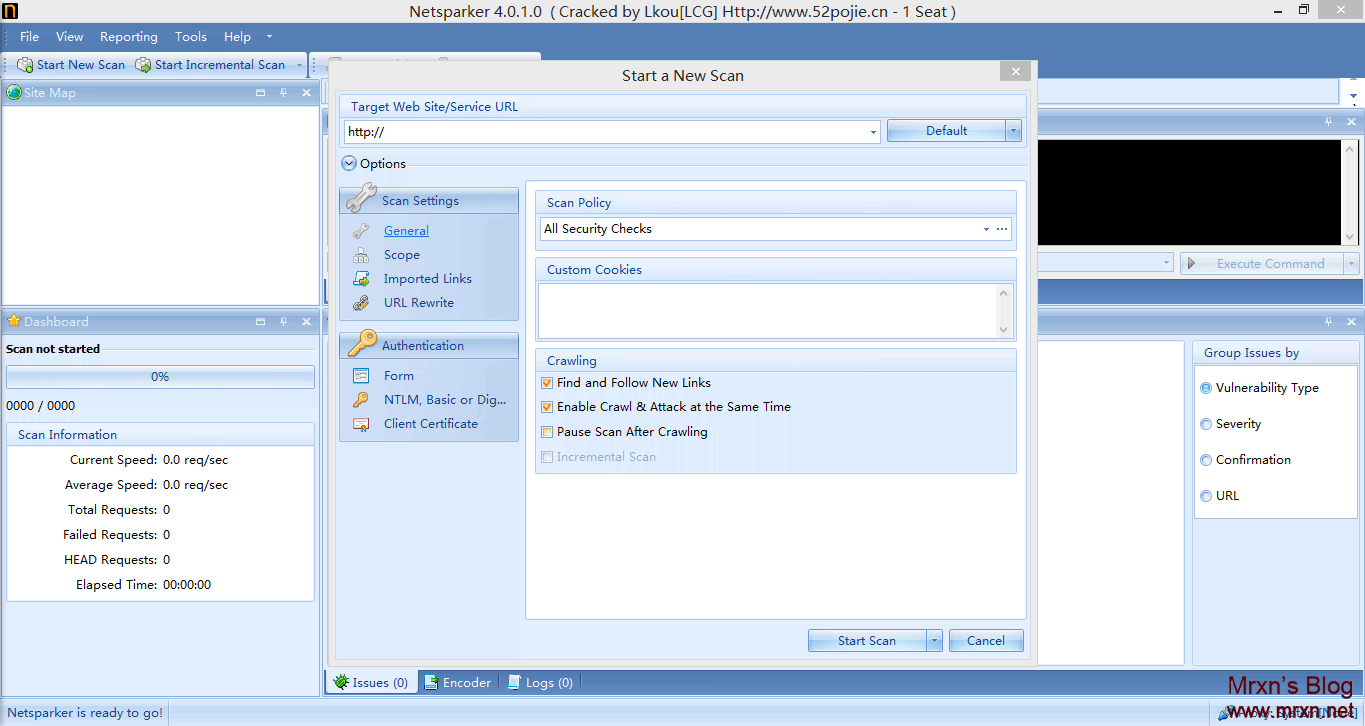

Web安全扫描器Netsparker v4.0.1.0 Edition破解版 安全工具

Netsparker是一款综合型的web应用安全漏洞扫描工具,它分为专业版和免费版,免费版的功能也比较强大。Netsparker与其他综合性的 web应用安全扫描工具相比的一个特点是它能够更好的检测SQL Injection和 Cross-site Scripting类型的安全漏洞。

update:2019/11/19:

Netsparker v4.0.1.0 Edition破解版下载地址:链接:https://pan.baidu.com/s/1IQcji9OS3eaiKj-adSI_7g 提取码:mrxn

Netsparker v5.2.rar 下载链接: https://pan.baidu.com/s/1r2jRgpDljBiuVpW6KYoMmw 提取码: mrxn

Netsparker Professional Edition v5.3.0.23162 下载链接: https://pan.baidu.com/s/1_Qh03BTEMf3ciUh0dqPVvw 提取码: mrxn

注:需要.net framework 2.0+ 环境支持 ,自行百度下载。cracked By吾爱破解 ID Lkou[LCG]

安装步骤:下载解压后,直接安装,安装完毕后,切记,不要打开软件,将crack文件夹里面的两个文件复制到你安装的目录覆盖,然后在打开桌面,就可以正常使用了。

如还有不会的,请留言或者是评论,我会尽量帮你解决的。欢迎转载,请注明地址:Mrxn's Blog https://mrxn.net

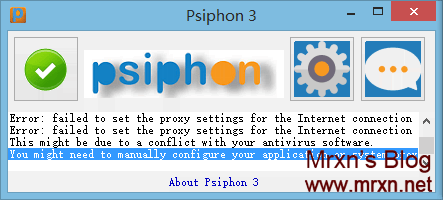

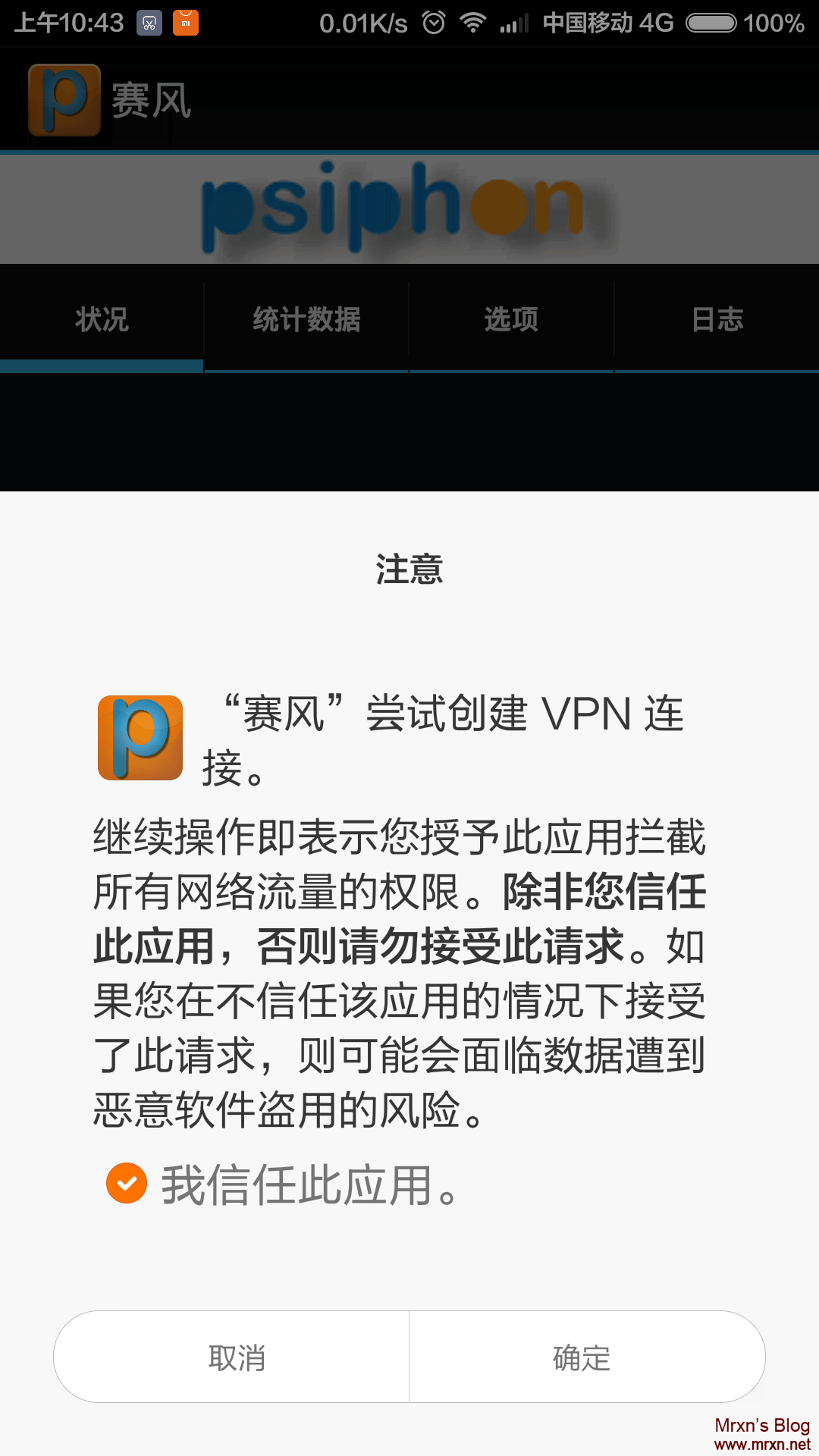

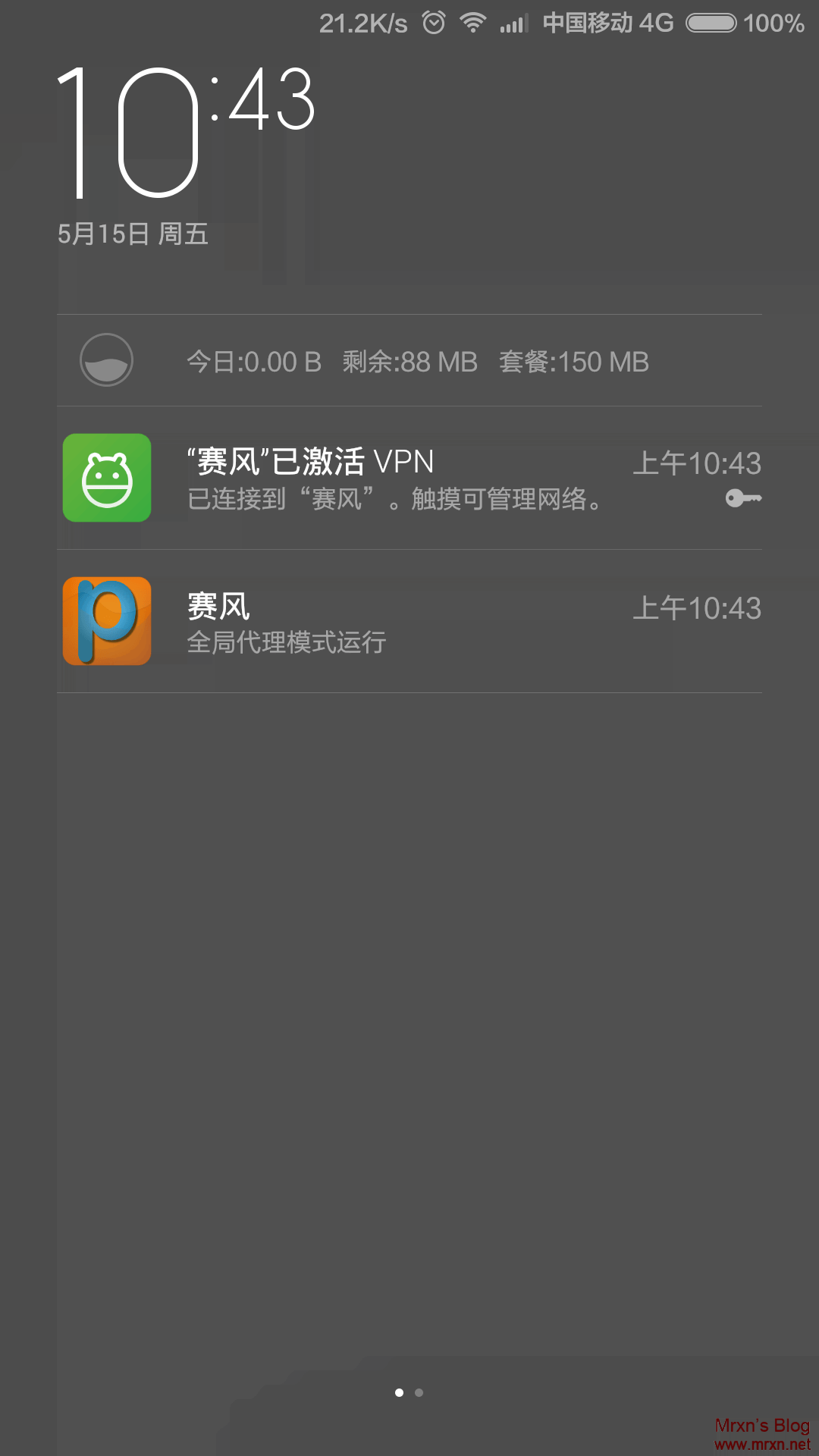

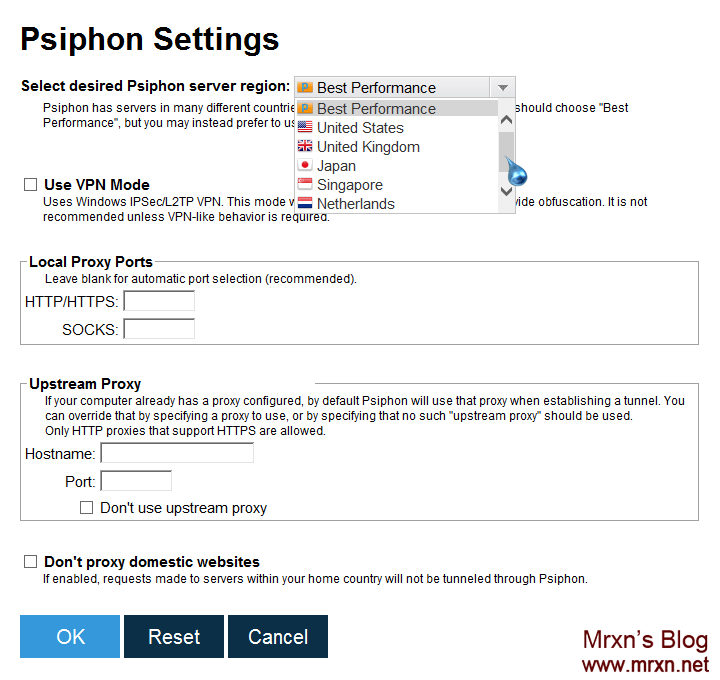

Psiphon 3赛风公司的新翻墙工具,支持Android 2.2+,Windows,苹果的也即将推出.利用VPN, SSH和HTTP代理软件提供未经审查的访问互联网 翻墙工具

什么是Psiphon 3?

Psiphon 3是一个从赛风公司的新查资料工具,利用VPN, SSH和HTTP代理软件提供未经审查的访问互联网。Psiphon 3客户端将自动学习新的进入点,以最大绕过网络审查的机会。

Psiphon 3旨在为您提供开放访问在线内容。Psiphon不会增加您的在线隐私权,并不应被用作在线安全工具。

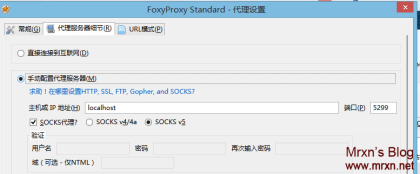

电脑版的需要浏览器配合插件 ,以火狐来说,下载安装 FoxyPoxy 然后,选择新建代理服务器,填写本地 localhost http端口 5300 sockets端口 5299

我如何获得Psiphon 3?

点击链接以下载客户端程序 Windows XP, Vista, 7, and 8 (desktop)或Android 2.2+.

Psiphon 3客户端为iOS和Mac OS X即将推出。

直接下载地址:https://s3.amazonaws.com/0ubz-2q11-gi9y/psiphon3.exe

我Psiphon 3的Windows可信吗?

Psiphon 3的Windows从来没有分发作为安装的软件包。每个Psiphon 3的Windows客户端是一个单一的可执行文件(".exe"),那是数字签名的Psiphon Inc。当您运行客户端时,Windows会自动检查此签名。您也可以手动检查签名在运行客户端之前通过打开文件的属性对话框中,和检查数字签名选项卡。

手机版使用截图如下:

手机版下载地址: http://www.psiphon3.net/zh/index.html

或者是发邮件:

[email protected]

安卓直接下载:https://s3.amazonaws.com/0ubz-2q11-gi9y/PsiphonAndroid.apkhttps://s3.amazonaws.com/psiphon/web/933l-t769-1gjl/PsiphonAndroid.apk

Windows直接下载: https://s3.amazonaws.com/psiphon/web/933l-t769-1gjl/psiphon3.exe

苹果应用商店中的iOS版赛风:https://itunes.apple.com/us/app/psiphon/id1276263909?ls=1&mt=8

您iPhone或iPad上的所有应用程序都将通过赛风网络访问互联网。适用于iOS 10.2及更高版本。

十大渗透测试系统之---DVWA1.0.8练习笔记(一) 渗透测试

测试环境:

操作系统: Windows 8.1

运行时: .Net Framework 4.5

PHP+MySQL+Apache 集成测试环境: wamp_serverx64

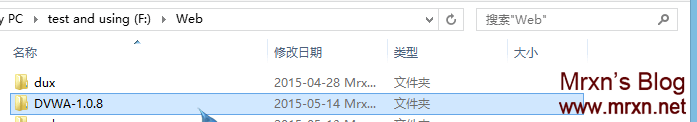

首先,从 http://www.dvwa.co.uk/ 下载 DVWA1.0.8,并将文件释放到 F:\Web\DVWA-1.0.8 (因为我的wamp自己设置的默认目录是 F:\Web,至于方法,请移步:自定义wamp_server的网站根目录)

修改配置文件 config\config.inc.php , 设置数据库连接账号及默认的安全级别:

$_DVWA[ 'db_server' ] = 'localhost';

$_DVWA[ 'db_database' ] = 'dvwa';

$_DVWA[ 'db_user' ] = 'root';

$_DVWA[ 'db_password' ] = root;

$_DVWA['default_security_level'] = "low";

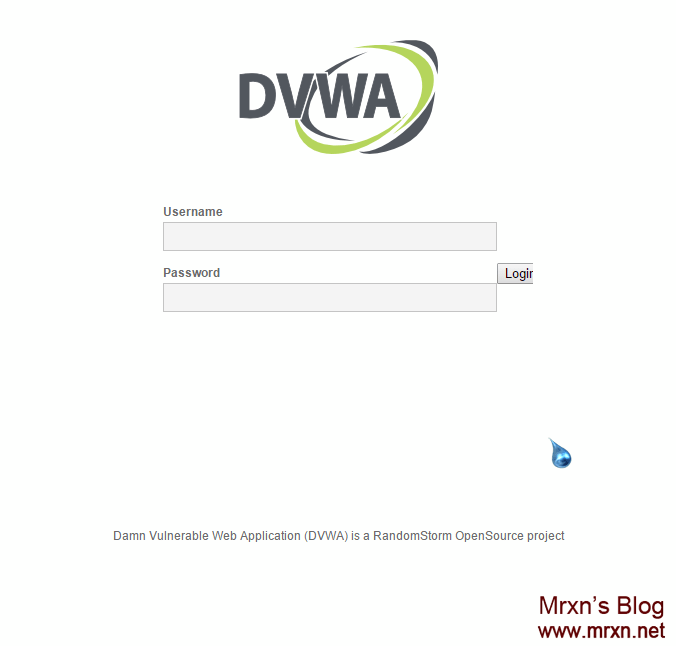

然后,访问 http://localhost/DVWA-1.0.8/login.php

第一关,就是考虑如何登录进去。

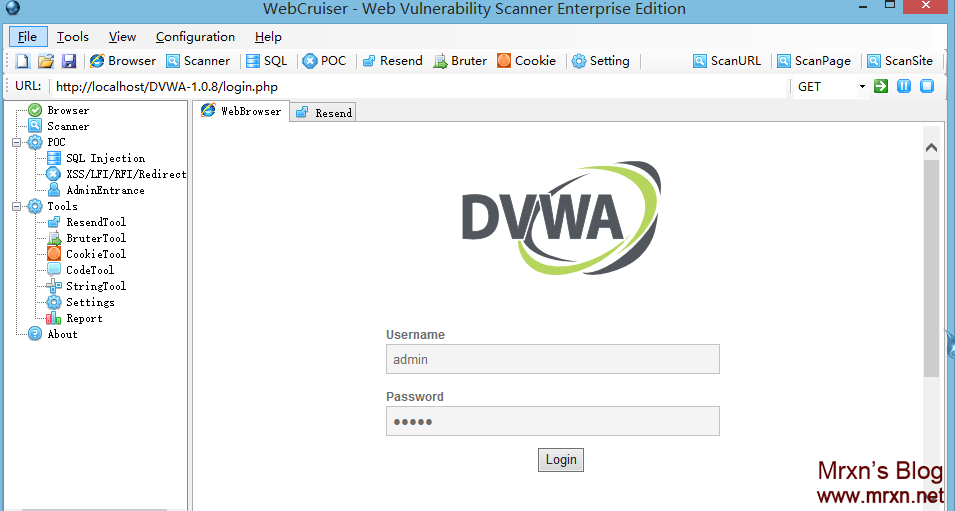

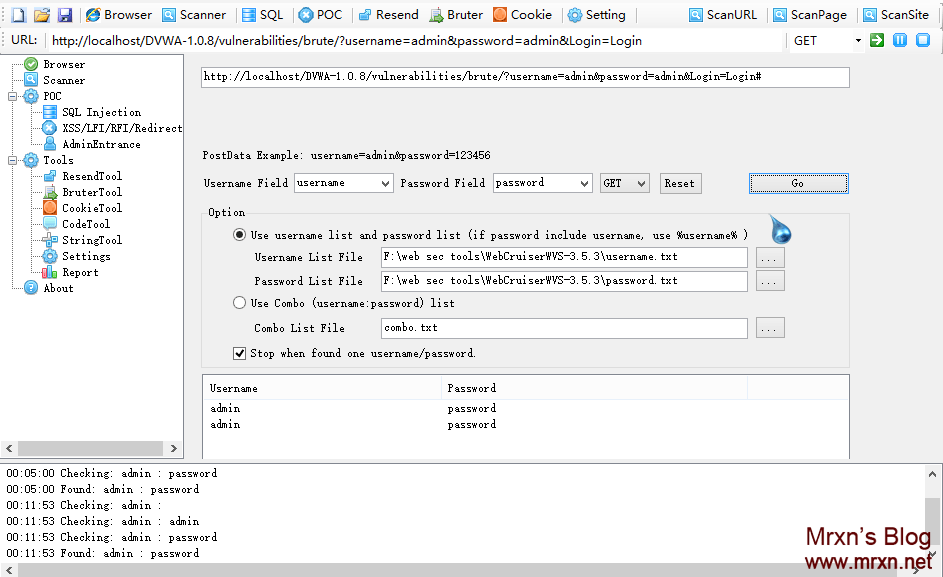

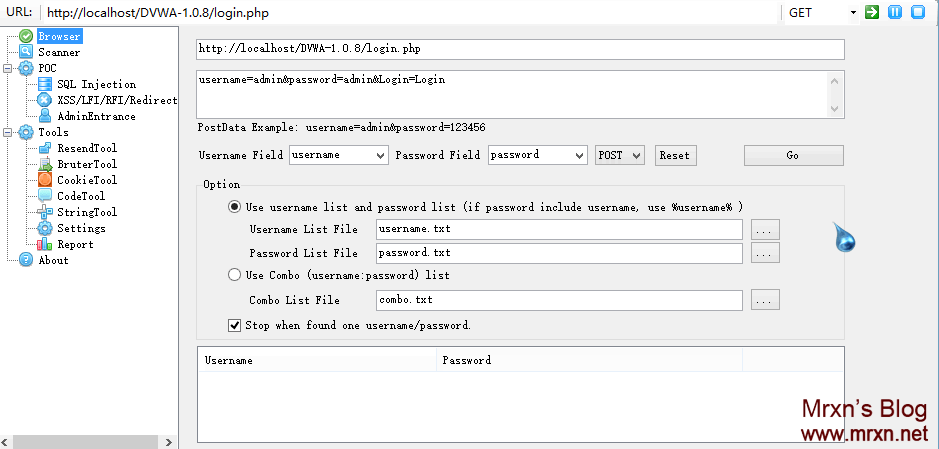

这里,我们计划采取挂字典进行暴力登录尝试,这类工具称之为 Bruter,下面以 WebCruiser

Web Vulnerability Scanner V3.5.3 (http://sec4app.com )为例,我博客已发布最新破解版。

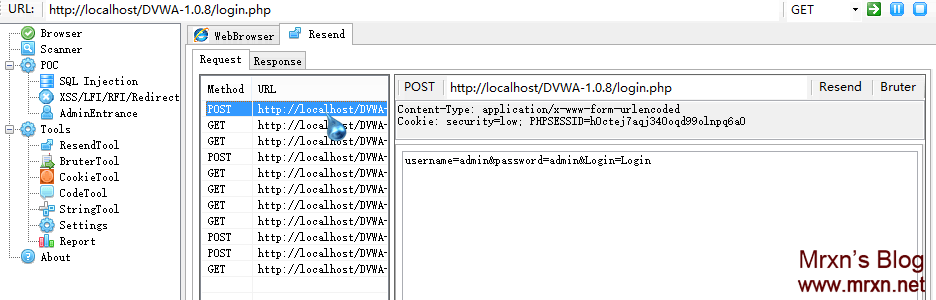

首先,随便输入一个错误的用户名和密码,这里输入 admin 和 admin :

提交后, 切换到 Resend(重放)界面:

最新的请求在最上面,点击它,可以在右边看到详细信息。点击“ Bruter”按钮:

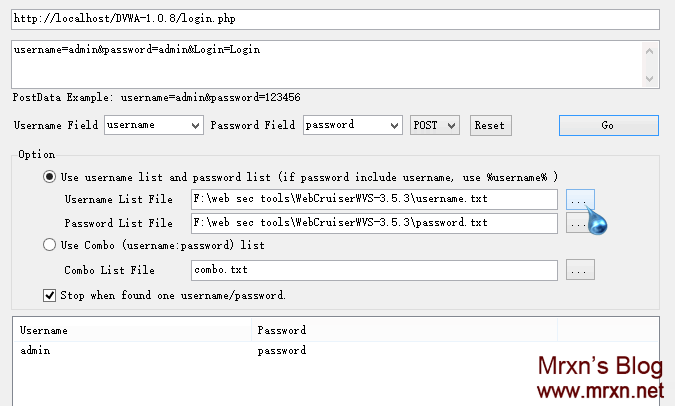

软件自动切换到 Bruter 界面,并且自动发现 username 和 password 字段(如果使用了特殊的参数名,则手工从下拉列表中选中它)。 Bruter 提供了两种字典方式,一种是用户名和密码使用不同的字典(需要自己去选择字典的位置),另一种是使用网络已泄漏的(用户名 :密码)组合。点击”Go”按钮, 启动猜解:

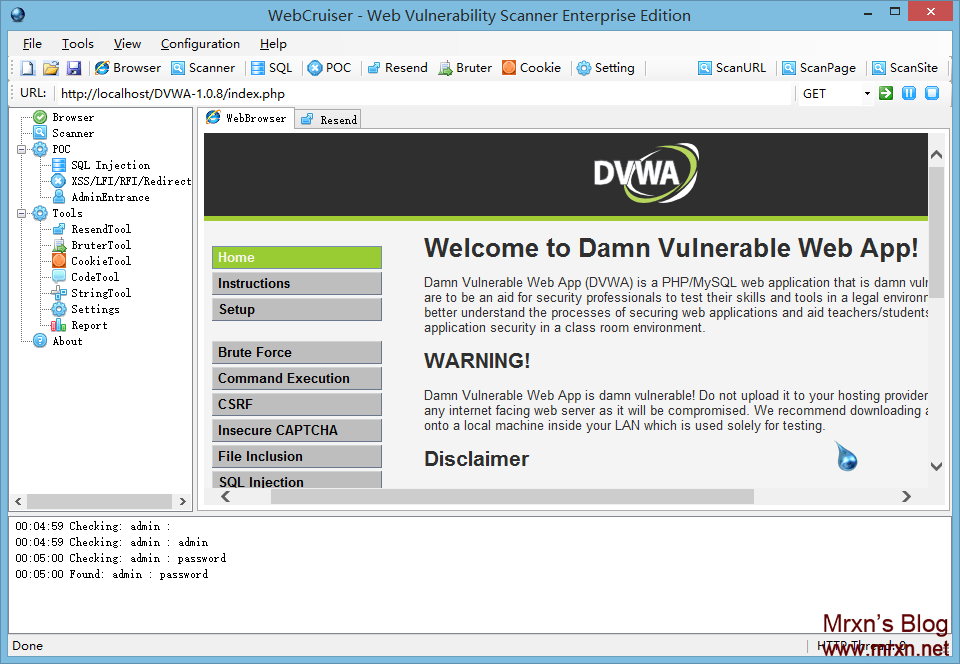

可以看到,可以登录的用户名和密码已经猜解出来了,为 admin/password 。切换到 WebBrowser 界面,输入猜解出来的用户名和密码,即可登录成功。

登录之后,切换到 DVWA Security 设置页,检查一下安全级别是否为低( low),如果不是,修改为 low,这样 DVWA 系统就是含有漏洞的版本了。开始 DVWA 登录后的测试工作了:

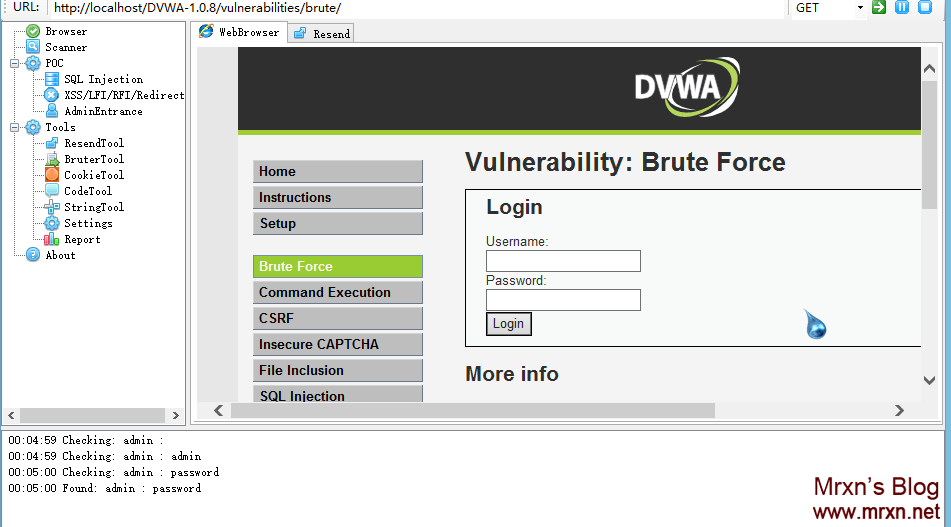

登录之后,里面还有一个 Brute Force 的测试项,继续采用刚才的方式,随便输入用户名和密码提交,并在 Resend 界面找到该请求,并且继续做刚刚登陆的时候一样的步骤,结果如下:

由图可知.这个测试项也使用了 admin/password 这组账号。

太晚了,今天就到这里吧,明天继续后面的几个操作演示,欢迎转载,转载请注明:Mrxn's Blog https://mrxn.net