关于LNMP供应链投毒事件风险提示 业界新闻

引言

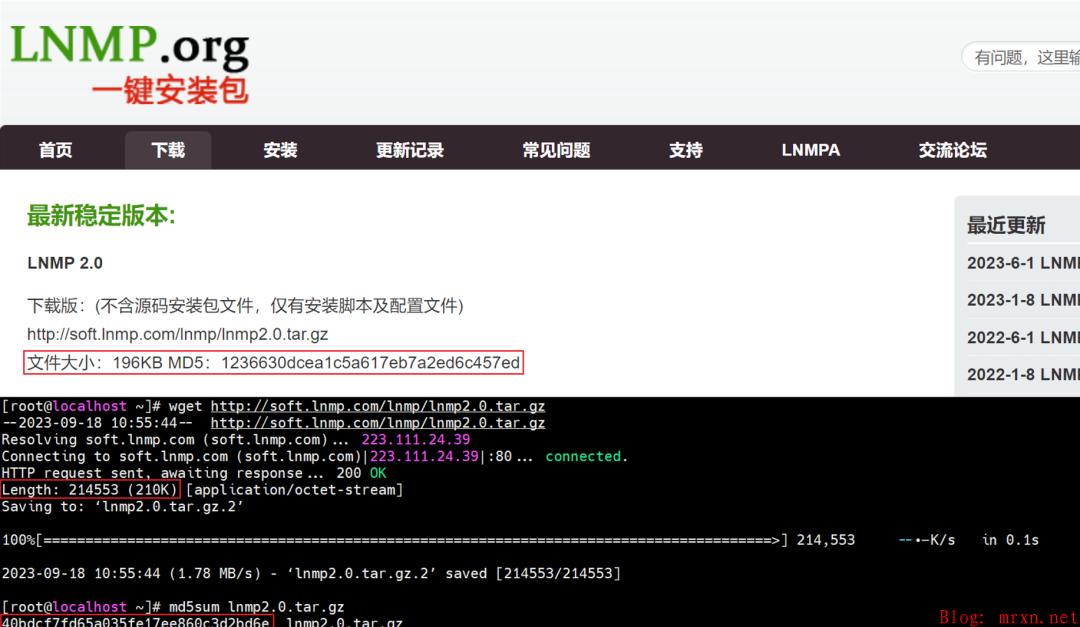

近日,安恒信息CERT监测到一起LNMP遭受供应链投毒攻击事件。我们发现,在lnmp.org官方网站下载的安装包中被植入了恶意程序。至今,大部分威胁情报平台尚未标记相关的恶意IoC情报。建议近期在lnmp.org官网下载并部署LNMP的RedHat系统用户进行自查。

LNMP一键安装包是一个用Linux Shell编写的可以为CentOS/Debian/Ubuntu等或独立主...

武汉晓睿智科技有限责任公司泄露超过100位信息安全人员的身份证、电话、住址和照片等详细资料 业界新闻

前言

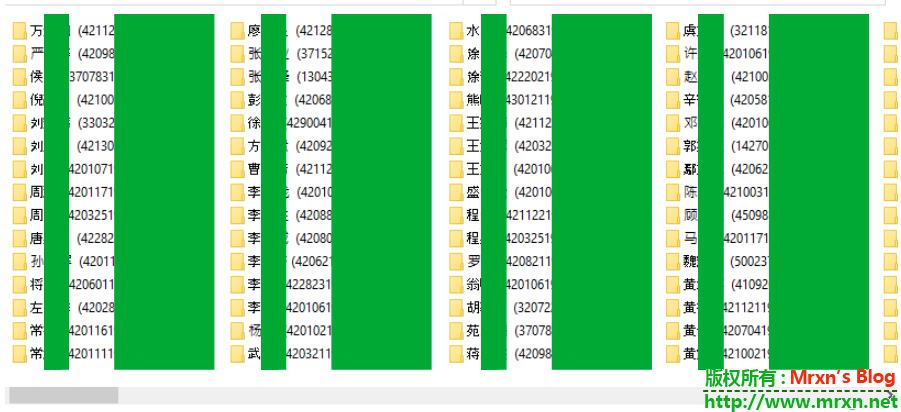

根据各个频道监测和论坛求证,发现某黑客论坛有人出售超过100位信息安全人员的身份证、电话、住址和照片等详细资料。根据帖子的描述和回帖中泄露了此次数据泄露的公司为武汉晓睿智科技有限责任公司。

部分证据

疑似微博4.7亿微博用户信息泄露 业界新闻

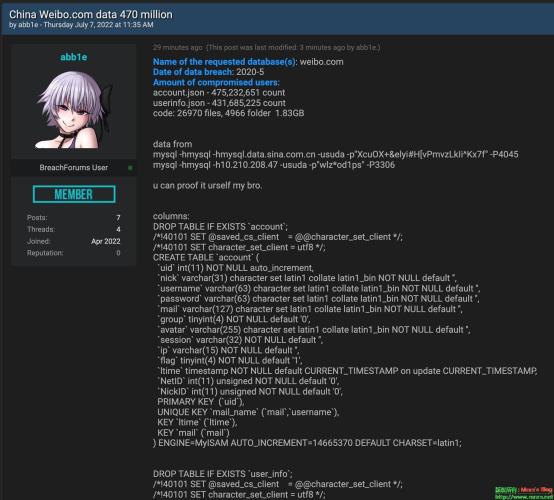

泄露详情

稍早时候,笔者收到某国外论坛新贴监测邮件通知,发现一篇名为:China Weibo.com data 470 million 的帖子,其中详细描述了数据泄露的具体数量,同时包括数据库名,表名和字段,总大小约1.83GB,在笔者发文这段时间,帖子已经被删除了。下面是从某通讯软件频道获得截图:

数据泄露预警-疑似国内某安全公司数据泄露 业界新闻

泄露详情

晚些时候笔者在国外某社交通讯软件中发现有人爆料要泄露国内某安全公司数据,根据聊天内容疑似和公司没有谈拢,下面是部分内容:

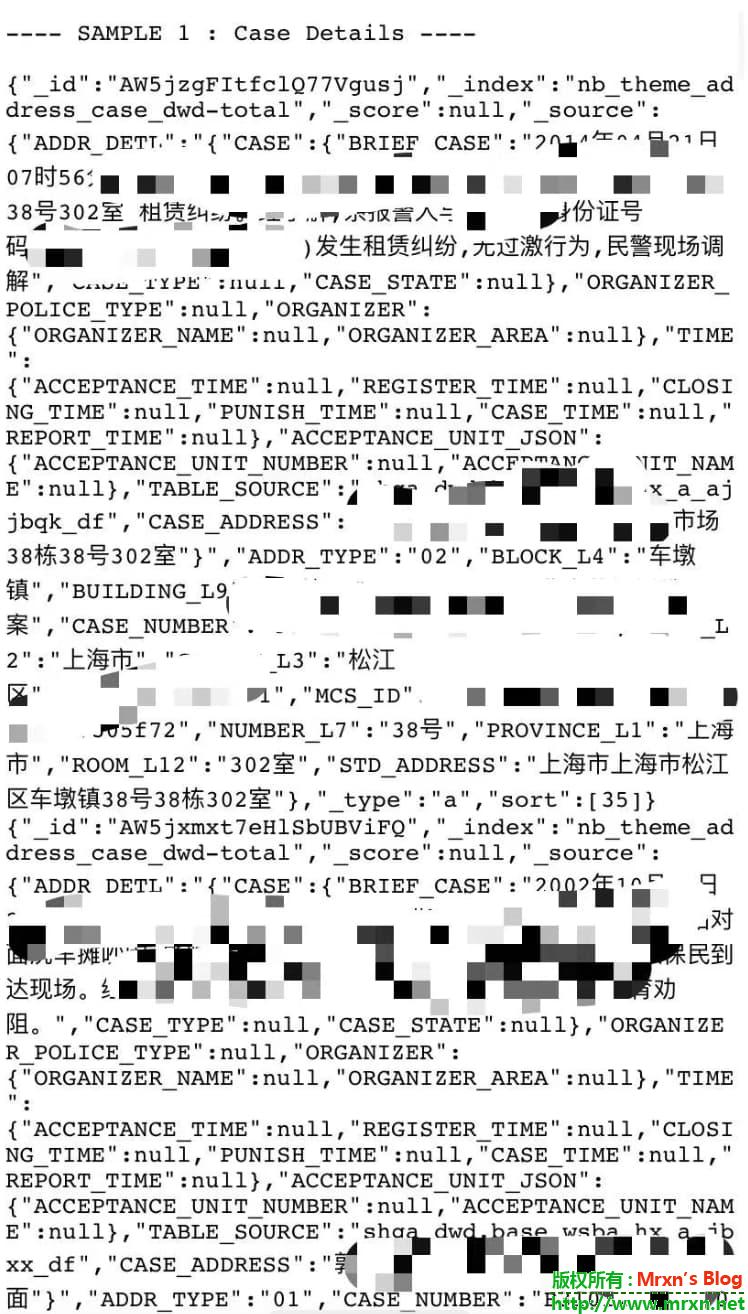

疑似23.88TB的上海政府国家警察数据库泄露 业界新闻

泄露详情

2022年7月2日,—TG频道发布了涉我国上海国家警察数据库的泄露帖子,帖子中对泄露数据的范围、规模做了较为详细的描述,概述如下:

1.泄露所涉对象为上海政府 国家警察数据库.

2.泄露服务器为此机构云上对象存储服务器(从字段判断为ES架构).

3.泄露数据总大小约为:23.88 TB(177.2gb+22.4tb+25.2gb+2.8gb+1tb+4.3gb+2828gb...

警惕 QQ 图片中马导致的隐私泄露和网络诈骗 业界新闻

背景

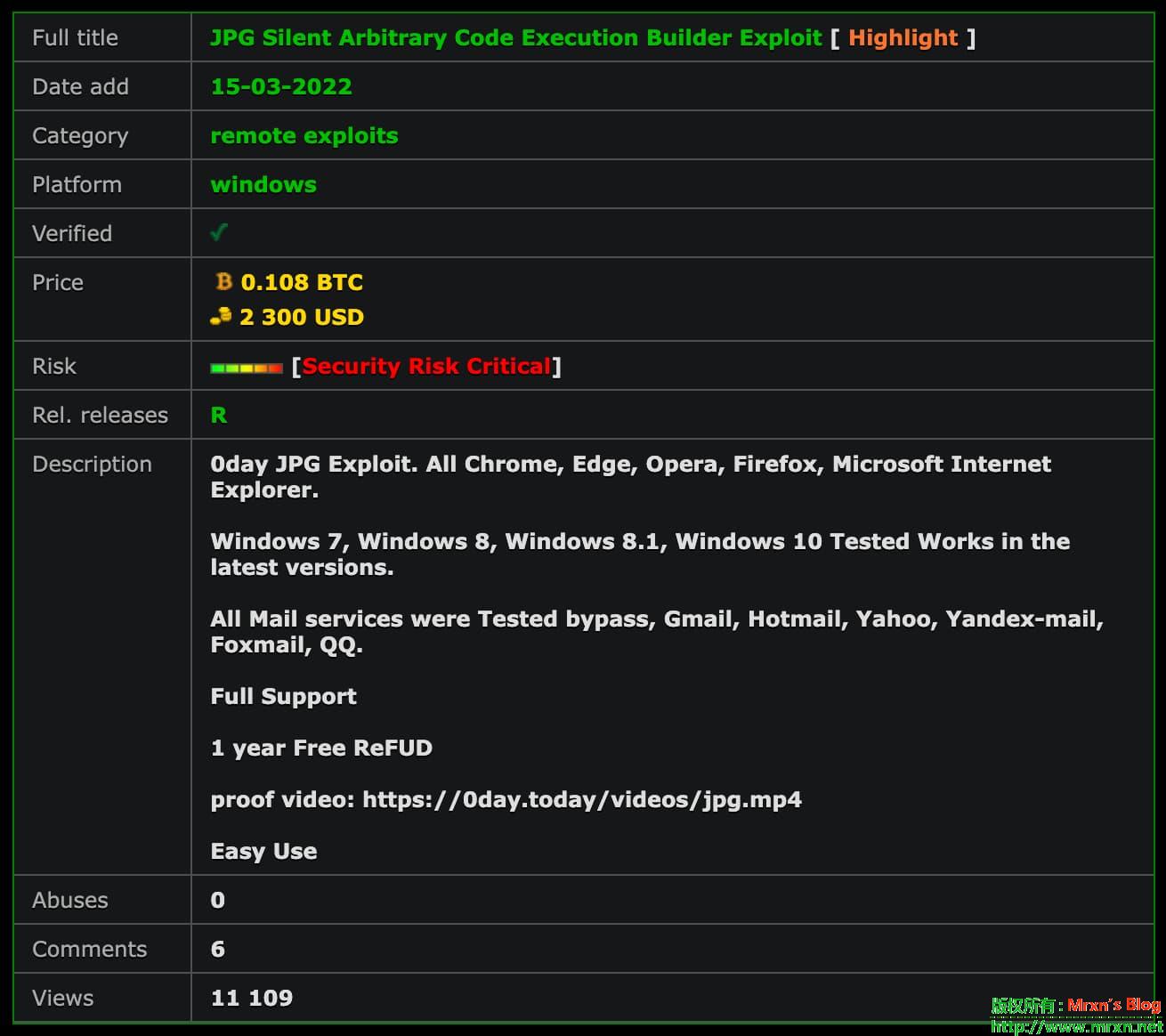

今天白天和昨晚上很多人还在因为自己的 QQ 莫名其妙发送黄色图片或者网址到各个好友各个群而苦恼的时候,今天在 0day.today 站点上发现了关于 JPG图片包含 PE 文件可以在打开图片的时候直接执行此 PE 文件,我简称为 JPG RCE,此站点我在19年的时候有过介绍:[0day.today「一个0day漏洞交易...

疑似 Twitch.tv 发生数据泄露 128GB 文件的种子在暗网泄露 业界新闻

重点:数据泄露.

疑似 Twitch.tv 的数据,根据种子名称看只是流露出的第一部分。各位自行下载斟酌。

下载方法在 之前的这篇文章说过了,不重复。

目录内容以及大小如下:

└── [5.1K] twitch-leaks-part-one

├── [ 15K] 3rdparty.zip

├── [ 16M] CPE-Chef.zip

...Anonymous曝光域名注册提供商Epik 180GB数据-附下载链接 业界新闻

点进来的人也是想下载,不明白的就看 Anonymous 原文:

***************************************************************************************** ________ __ .__ \_____ \ _____...

HW情报之-多家安全厂商设备0day 业界新闻

接情报消息,深信服EDR(新)、奇治堡垒机、联软准入、天融信Top-app LB负载均衡及绿盟UTS等设备存在0day漏洞,请各企事业单位根据资产情况,梳理本单位存在以上设备的情况,加强监控,以避免遭受攻击

恶意红队IP:http://d.zaix.ru/ntbv.txt