一键激活mac安装版本的burpsuite pro 技术文章

前言

前提是已经安装好了 burpsuite pro(.dmg格式安装)

初始原因是每次升级完 burpsuite pro 都需要重新去走一遍激活流程(这里或许是我的环境原因?)

正好看到 h3110w0r1d-y 的 BurpLoaderKeygen 项目前不久更新了,支持命令行激活!那就干脆写一...<< EOF >

给 burp 瘦身小 trips 技术文章

现在的新版的 burp默认下载的 jar 格式的版本里面包含了四个平台的 chromium 包:

$ unzip -l burp-old.jar

Archive:burp-old.jar

LengthDateTimeName

------------------- ----- ----

012-08-2021 13:08 META-INF/

45112-08-2021 13:08 META-INF/...

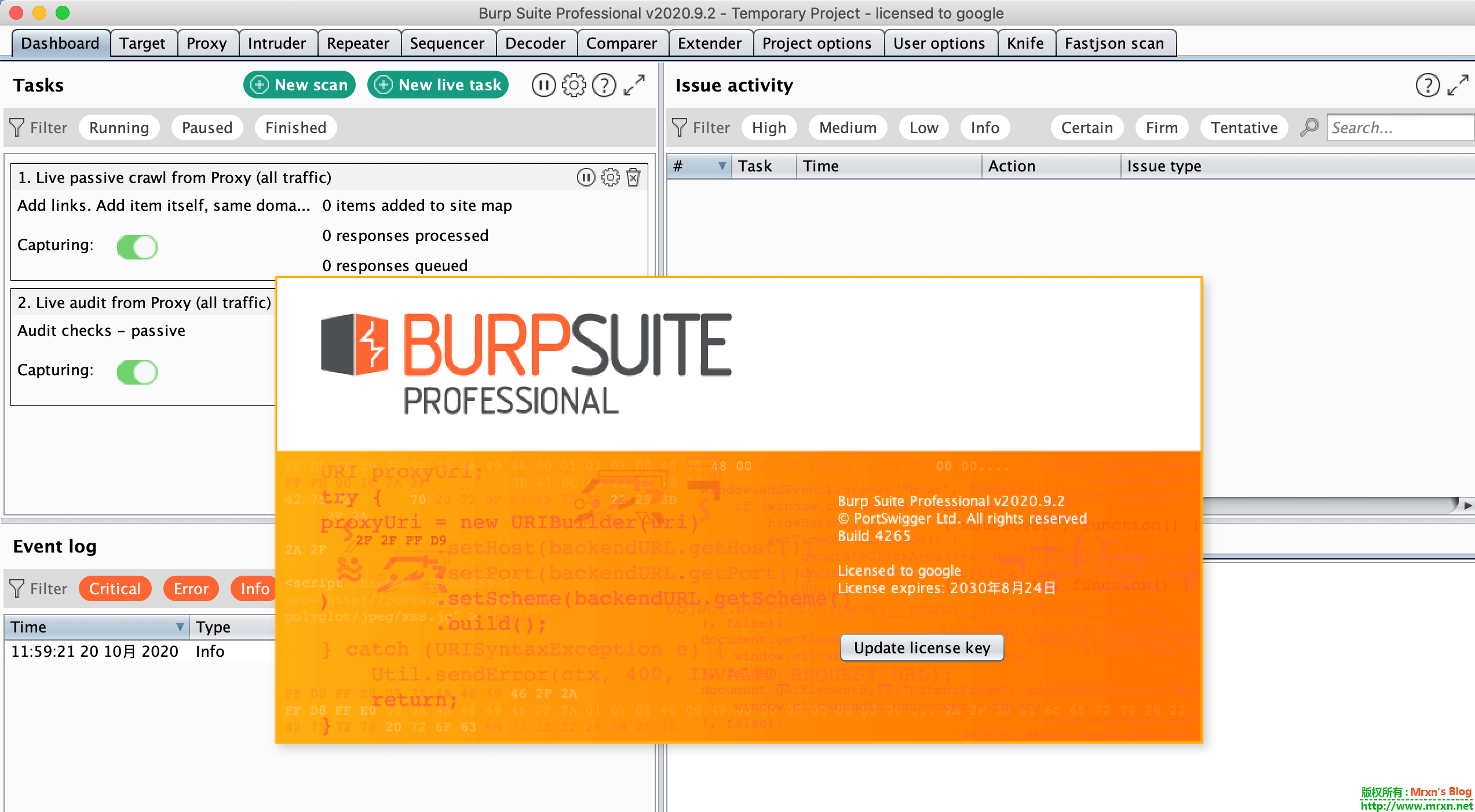

Burp Suite Professional Edition v2020.5 x64 & Burp_Suite_Pro_v2020.5_Loader_Keygen下载---update_to_burpsuite_pro_v2020.11.3.jar 安全工具

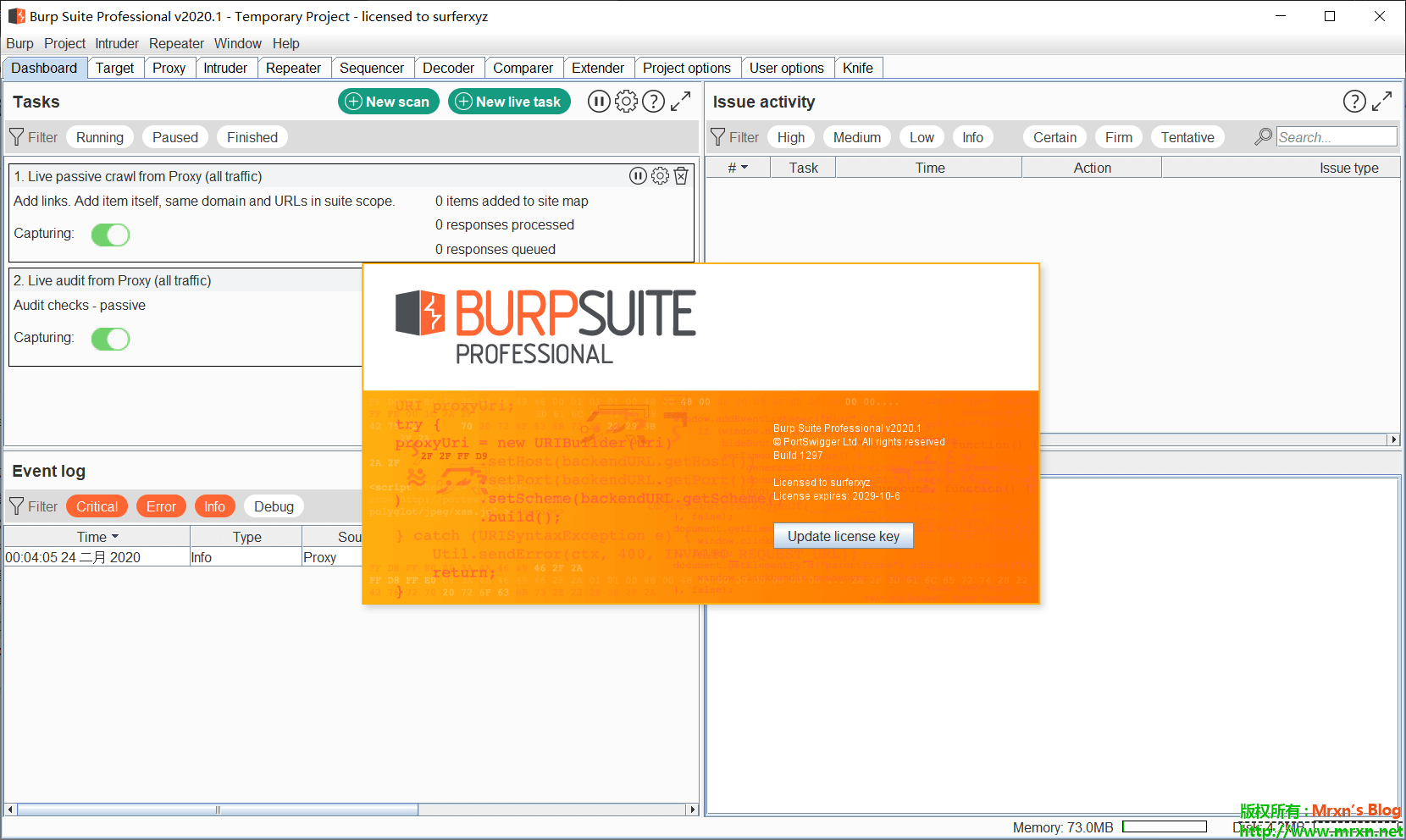

先上图:

Burp Suite Professional Edition v2020.5 x64 & Burp_Suite_Pro_v2020.5_Loader_Keygen下载,官方更新日志:

You can now choose to display non-printing characters as "lozenges" in the HTTP message editor. This is supported for any bytes with a hexadecimal value lower than 20, which includes tabs, line feeds, carriage returns, and null bytes.This feature will be greatly beneficial for many use cases, including:

Spotting subtle differences between byte values in responses

Experimenting with HTTP request smuggling vulnerabilities

Studying line endings to identify potential HTTP header injection vulnerabilities

Observing how null-byte injections are handled by the server

Non-printing characters are hidden by default, but you can toggle the lozenges on and off by clicking the "\n" button at the bottom of the editor.

These non-printing characters can currently only be displayed in the message editor. For now, you have to edit bytes using Burp's hex view. However, we plan to enable you to do this directly in the message editor in the near future.

修复一些bug:

We have also implemented several minor bug fixes, most notably: The response received/completed times are now displayed for 401 responses. The response time is now displayed even when the time taken was < 1ms. "Check session is valid" session handling rules are now applied properly when session tracing is running The content discovery tool no longer erroneously displays the "Session is not running" message.This release also provides the following minor improvements to various areas of Burp: The embedded Chromium browser for the experimental browser-driven scanning mode has been upgraded to version 83. Java 14 is now supported for both Professional and Community Edition. Burp Proxy no longer intercepts requests for SVG or font files by default. Crawling of static content is now faster.

下载地址:

---------------------------------------------------------------------

2020/12/02 update burpsuite_pro_v2020.11.3.jar

https://cloud.189.cn/t/JbqUJ3QrEfqa(访问码:5sri)

没有意外不会在分享了,burp官网可以公开下载了。

---------------------------------------------------------------------

2020/11/28 update burpsuite_pro_v2020.11.2.jar

https://cloud.189.cn/t/eM3yUrJniiIv(访问码:30ta)

---------------------------------------------------------------------

2020/11/20 update burpsuite_pro_v2020.11.1.jar:

https://cloud.189.cn/t/ieYRBzjUBzUb(访问码:waq8)

https://mega.nz/folder/aU8QBCIC#1vu1C1zXFFUZonO-uCLLlg

---------------------------------------------------------------------

2020/11/10更新burpsuite_pro_v2020.11.jar下载:

链接:https://cloud.189.cn/t/MvInAb6vQRZr 访问码:b8ul

$ shasum -a 256 burpsuite_pro_v2020.11.jar&&md5 burpsuite_pro_v2020.11.jar

8ea15e1a0a5b742744afb7e1ab25759081e468eee6a853d7a8546ec3b5c6096c burpsuite_pro_v2020.11.jar

MD5 (burpsuite_pro_v2020.11.jar) = 9d0dea6acc6b8570fd9c9c32eb981474

---------------------------------------------------------------------

2020/10/20更新burpsuite_pro_v2020.9.2.jar下载:

链接:https://cloud.189.cn/t/RneiMvraeiIr(访问码:q1es)

https://mega.nz/folder/yRkGHBwQ#r5a8fxZSEJ_HGnxZ7eZ39Q

---------------------------------------------------------------------

2020/09/05更新burpsuite_pro_v2020.9.1.jar下载:

https://cloud.189.cn/t/BVnyUvEVbiUb(访问码:lpy8)

https://mega.nz/folder/bNkgzYIC#qK7ET0ddW9wYjrWT8pke1Q

➜ Downloads shasum -a 256 burpsuite_pro_v2020.9.1.jar

ad79a1a7c3ab7a7714608ff7bb88a29d2b490a3e4b02ede2a61da6d3213dd08b burpsuite_pro_v2020.9.1.jar

➜ Downloads md5 burpsuite_pro_v2020.9.1.jar

MD5 (burpsuite_pro_v2020.9.1.jar) = bfd49439d8aeace81a704e82b43dca74

---------------------------------------------------------------------

2020/09/04更新burpsuite_pro_v2020.9.jar下载:

https://cloud.189.cn/t/e2MniiUfMRje(访问码:wkw8)https://mega.nz/folder/XA1HQbpI#x9oKlzY_n4_gVWg6BuE8PQ

➜ Downloads shasum -a 256 burpsuite_pro_v2020.9.jar

8175e78a42f2959a05830cbf7f082f50edec2ad3dcc58d8609980063a1c91686 burpsuite_pro_v2020.9.jar

➜ Downloads md5 burpsuite_pro_v2020.9.jar

MD5 (burpsuite_pro_v2020.9.jar) = bccee79151a2648d33e29da081703c9c

---------------------------------------------------------------------

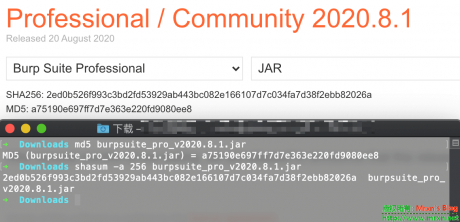

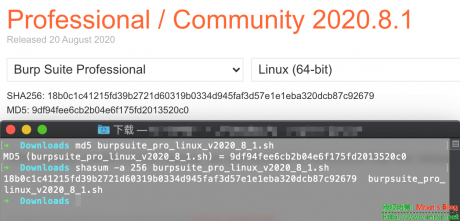

2020/08/22更新burpsuite_pro_v2020.8.1.jar&burpsuite_pro_linux_v2020_8_1.sh下载:

https://cloud.189.cn/t/uq6Bveyu6Vfy(访问码:e3te)

https://mega.nz/folder/LAthQZxQ#24CefPgmwT3j9n8EpsYLtw

---------------------------------------------------------------------

2020/08/07更新burpsuite_prov2020.8.jar下载:

https://cloud.189.cn/t/JrUFNj3yYriu (访问码:6f4r)

https://mega.nz/folder/rZ1RkIzK#G2iwuZgxi1uyrSLI-upyg

---------------------------------------------------------------------

2020/07/18更新burpsuite_pro_v2020.7.jar下载:

https://cloud.189.cn/t/INvu6fyIFvEb(访问码:ox2w)

https://mega.nz/folder/eY1nEQAD#4uuJzQkl8gHRpggLbzUi0Q

---------------------------------------------------------------------

2020/07/05更新burpsuite_pro_v2020.6.jar下载:

https://cloud.189.cn/t/6vy6NnbY7FNv(访问码:2cua)

https://mega.nz/file/TFEmhIpY#wvBqsNVkFMs0zMz6yec8GHNoMKAVLkl-JnVIG4gNDLg

---------------------------------------------------------------------

2020/06/21更新burpsuite_pro_v2020.5.1.jar下载:

https://cloud.189.cn/t/YFjIbmu6BzQb(访问码:xp6t)

https://mega.nz/folder/SFNyXI5L#bTSK9CEQ9u6dl-tR03jOJg

burpsuite_pro_v2020.5.1_noJDK.7z下载:

https://cloud.189.cn/t/EB7VRfmIv2Y3(访问码:toq7)

---------------------------------------------------------------------

单独的burpsuite_pro_v2020.5.jar下载:

https://cloud.189.cn/t/eEB3a2FN3e2m(访问码:b678)

https://mega.nz/file/SQ82RYzS#DsWfmm1i6pjr_Ob6gpfwyigdPUJauM2pCHQwfbzOZvs

单独的激活包kegen loader没有JDK,下载:

https://cloud.189.cn/t/ai2yeuE3qiua(访问码:q9t8)

https://mega.nz/file/vMkEgYRZ#S-35eQEJuxcRxhl3P0o7Jg4-ASHQyT0pAP73AYObrcc

jdk-11.0.7.7z 下载:

https://cloud.189.cn/t/Mb6n6fbiAfAv

https://www89.zippyshare.com/v/t3ulVWpo/file.html

https://mega.nz/file/vMNBUQhD#Q8A6gAhak4hX8eD2hc6_Jg_TgCmXcYs4M8aCmZFQlhE

总包下载:

不重复上传了,直接下载上面的单独的JDK+单独的激活包kegen loader没有JDK解压到一起就可以直接使用了。

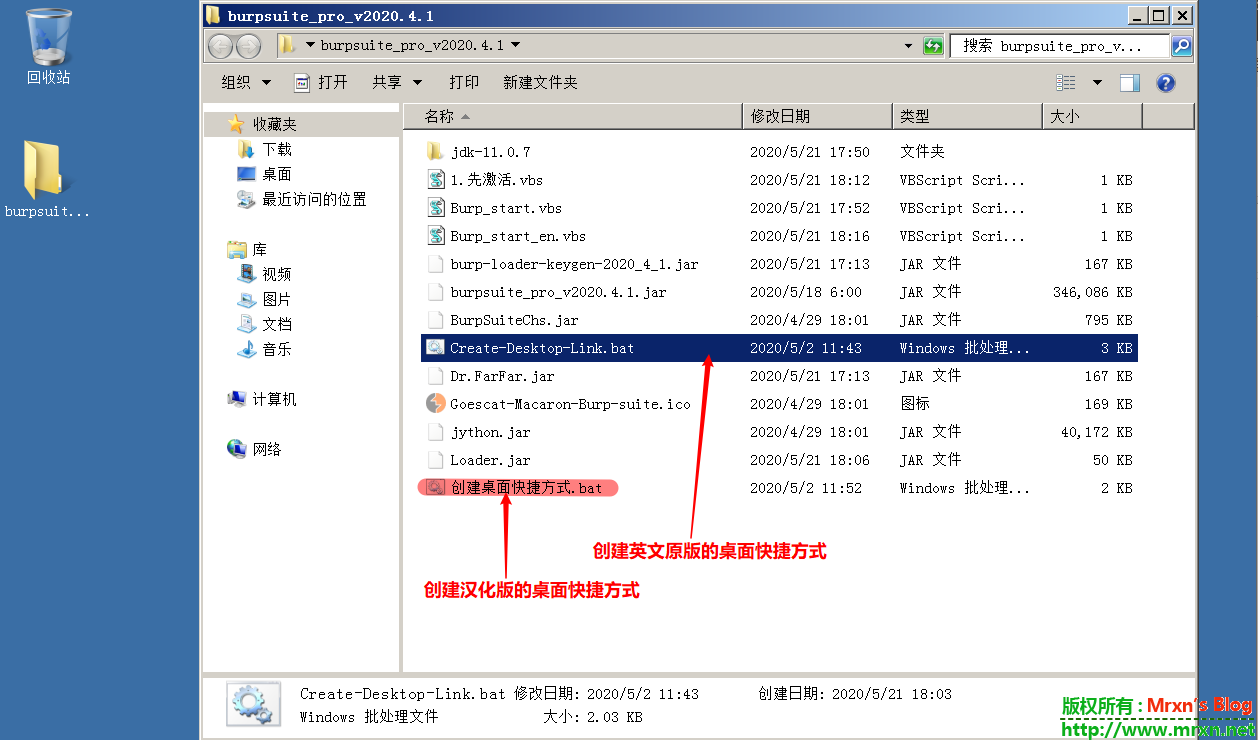

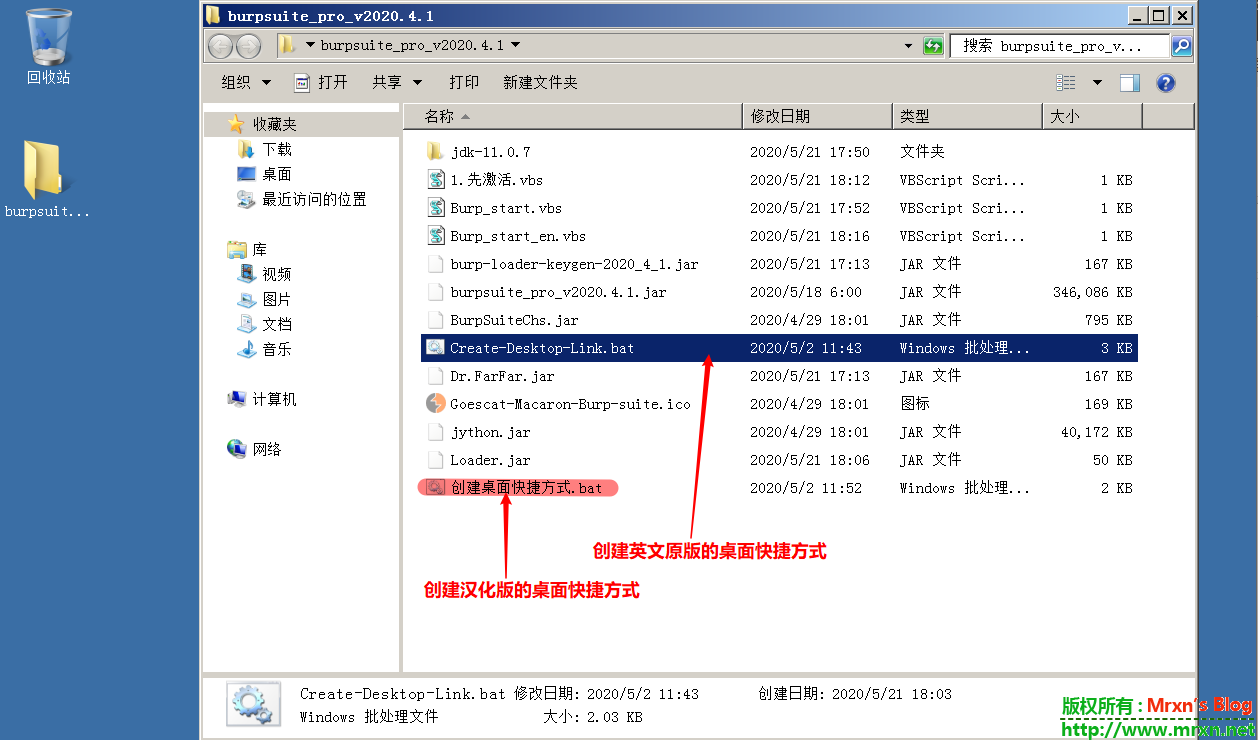

文件目录结构参考这里:

如果之前有使用过破解版的,就不需要再次激活了。直接创建桌面快捷方式就OK。详情可以看前一篇burp2020.4.1的激活下载那篇文章:https://mrxn.net/hacktools/663.html

如有遗漏,还请见谅.

有能力就支持正版吧。

同样的,资源来自于互联网,我只是做了整合,适合自己使用的习惯罢了。

Burp Suite Professional Edition v2020.4.1 x64 & Burp_Suite_Pro_v2020.4.1_Loader_Keygen下载 安全工具

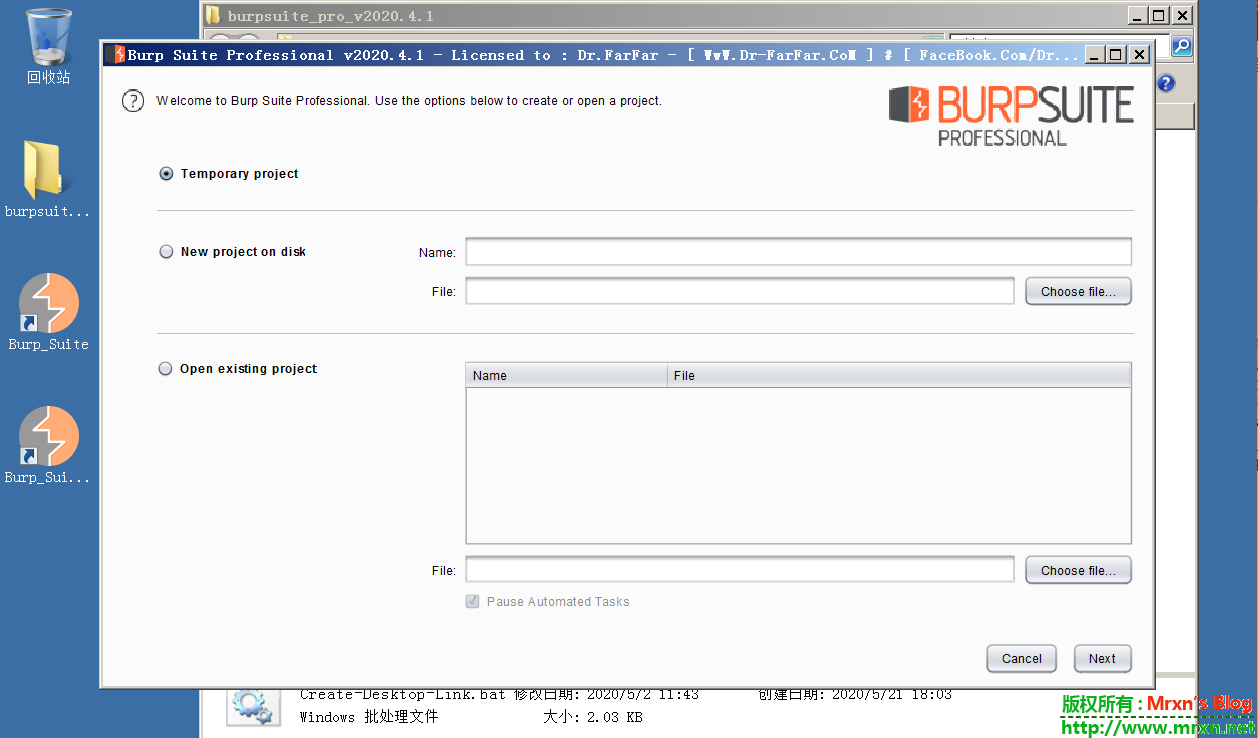

Burp Suite Professional Edition v2020.4.1 x64 & Burp_Suite_Pro_v2020.4.1_Loader_Keygen下载

话不多说,直接上Burp_Suite_Pro_v2020.4.1_Loader_Keygen下载:

https://github.com/x-Ai/BurpSuiteLoader/releases/download/v1.1/BurpSuiteLoader.jar

使用方法和之前的 burpsuite_pro_v2020.4.jar&burp-loader-keygen-2020_4.jar download 一样的使用方式。

更多burp的使用请看这里:https://mrxn.net/tag/burpsuite

下面是我自己使用的包:包含独立的jdk11(windows环境)不需要单独的Java环境即可运行。如果是Linux请自行安装Java环境,使用Loader.jar来启动激活。

burpsuite_pro_v2020.4.1激活和创建桌面快捷方式资源:

https://www89.zippyshare.com/v/uAzgb0QM/file.html

https://mega.nz/file/LElhkbTQ#T__HLgaHXCwuQj8FPh49vWazGAtDxW2Q7CrPbtotZEA

jdk-11.0.7.7z 下载:

https://cloud.189.cn/t/Mb6n6fbiAfAv

https://www89.zippyshare.com/v/t3ulVWpo/file.html

https://mega.nz/file/vMNBUQhD#Q8A6gAhak4hX8eD2hc6_Jg_TgCmXcYs4M8aCmZFQlhE

burpsuite_pro_v2020.4.1.jar 下载:

https://www89.zippyshare.com/v/vtwIvMFu/file.html

https://mega.nz/file/PJ0H3JIL#H7Lc0spRbNd3k8W6MQz0dBivQGKlO2MM3UuNbfK5kZ4

你可以分开下载,也可以下载下面这个总包(解压密码:mrxn.net):

https://mega.nz/file/SVUFSQgQ#osze1oItI_MBXNSIFoF3psYpHR3Rl6OCPfdo2Jc0jRc

大致说下Windows下的首次激活使用,激活过一次后面就不需要在激活直接替换burp pro 和 burp-loader-keygen 即可直接使用:

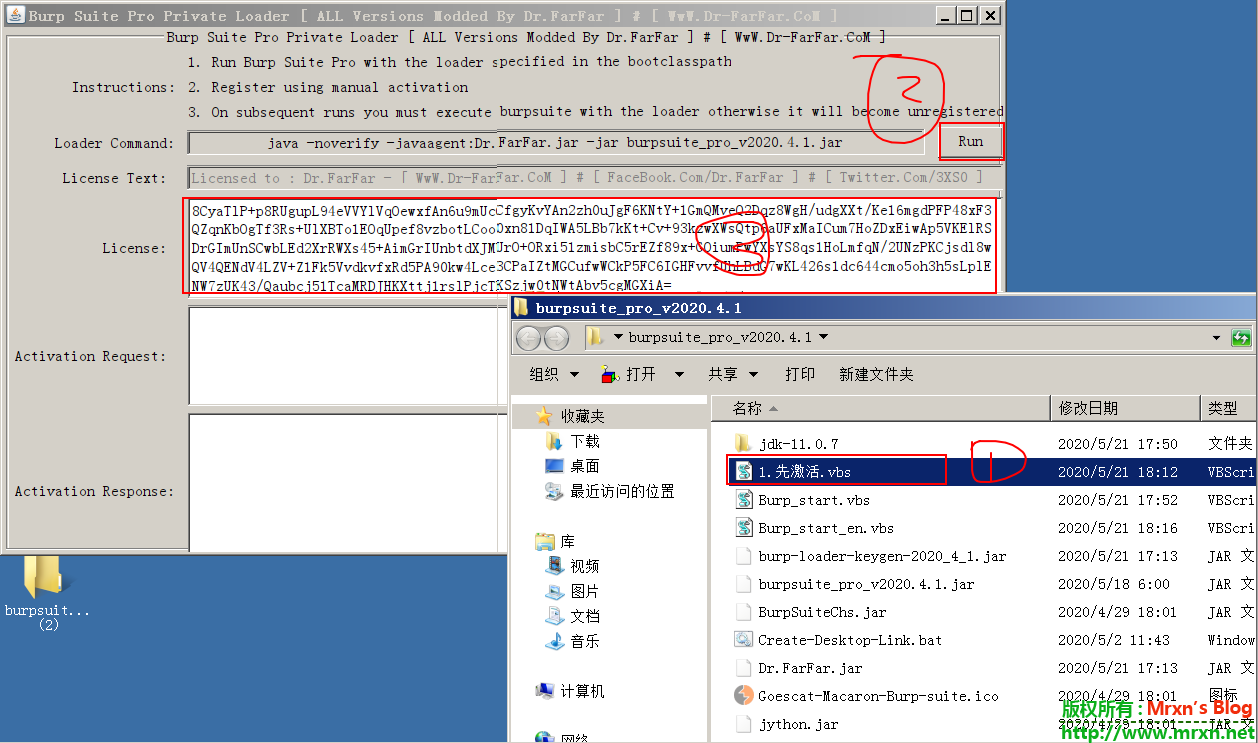

1.直接打开1.先激活.vbs:到激活界面 点击RUN 然后复制 License,等待burp启动:

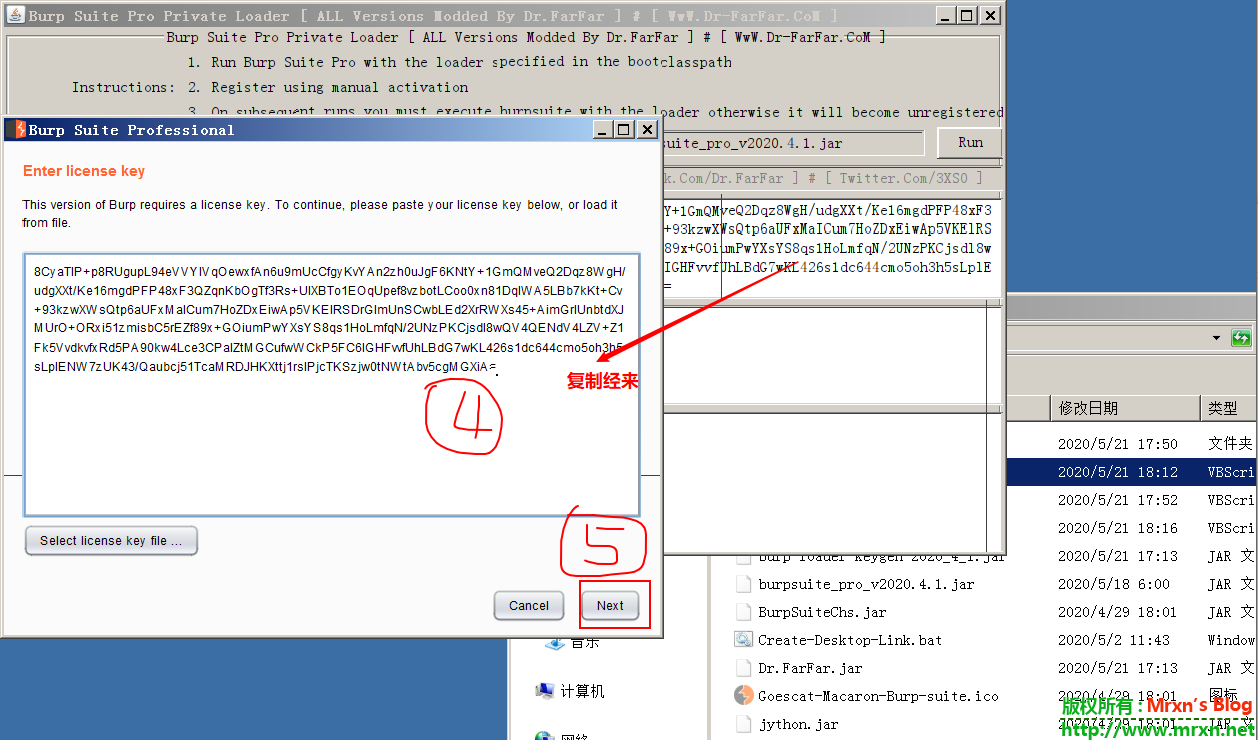

2.burp启动后,将刚刚复制的License 粘贴到burp的license里面 然后点击下一步:

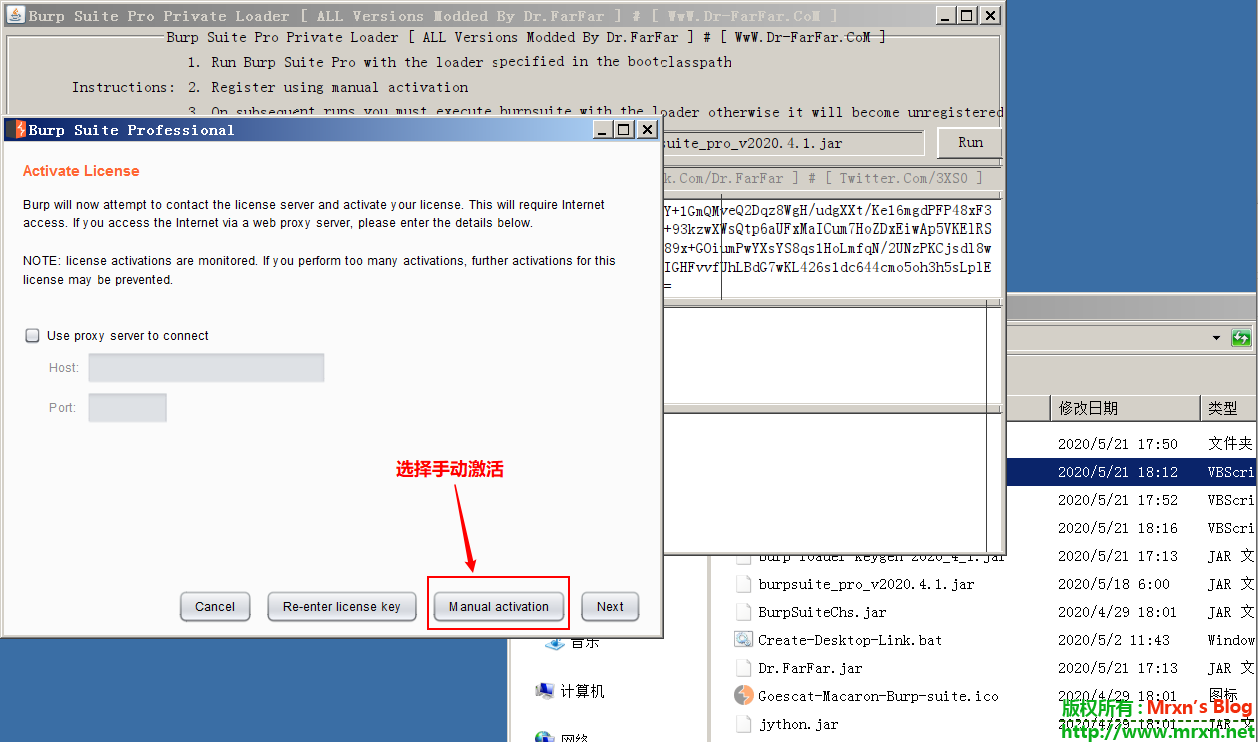

3.选择手动激活:

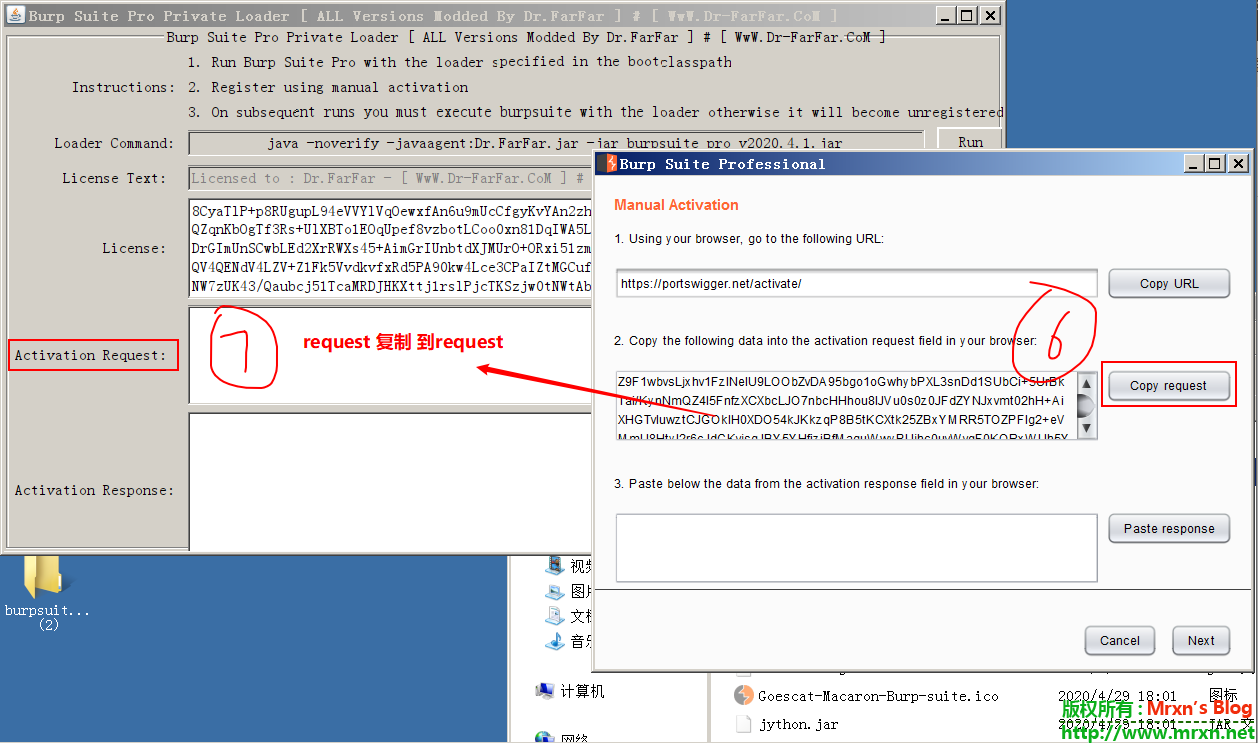

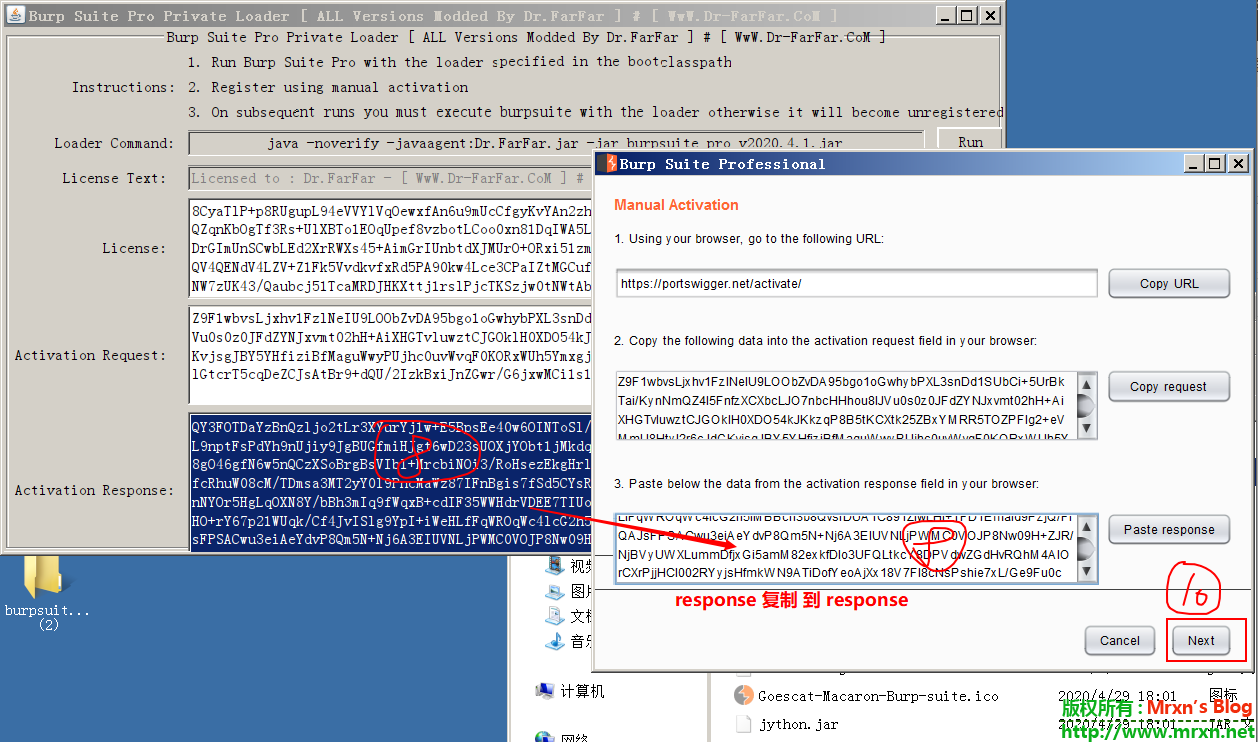

4.复制 burp界面的 request内容粘贴到 激活工具的 request里面:

5.粘贴了request后,激活工具会自动生成response,复制response粘贴到burp的response里面:

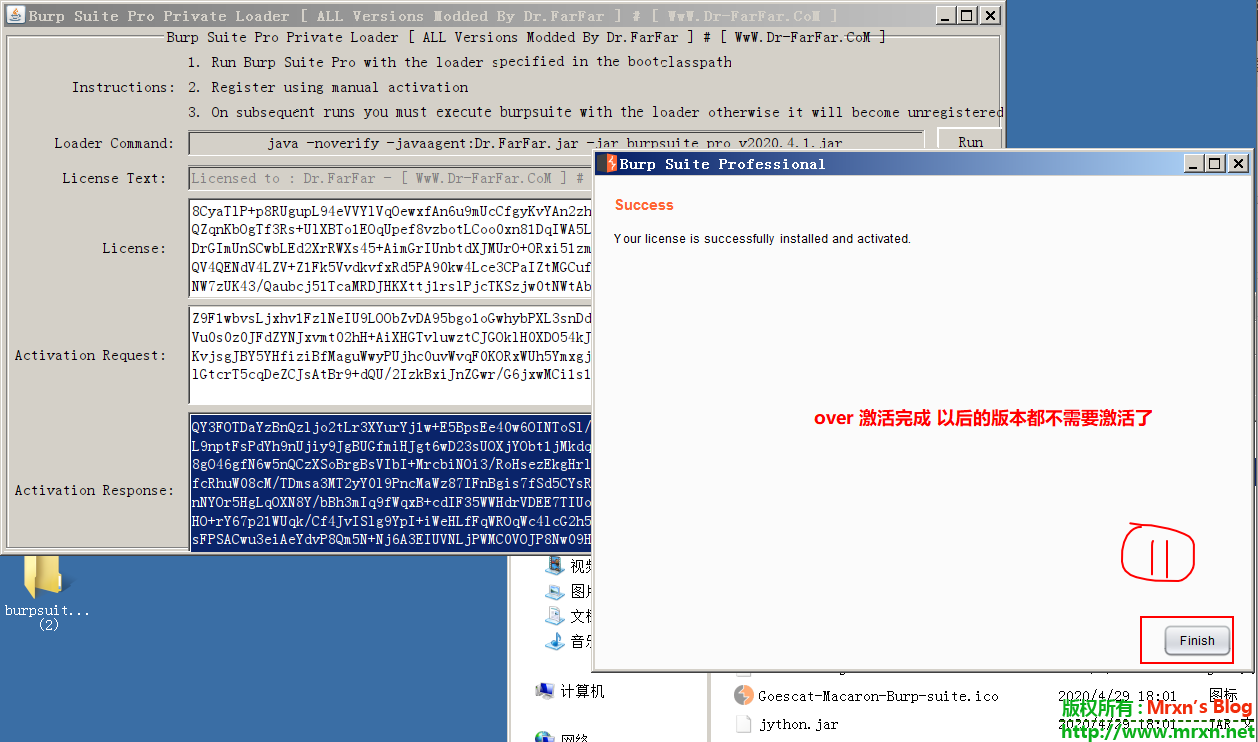

6.finish激活成功,结束:

7.创建桌面快捷方式,英文原版或者汉化版:

8.双击桌面快捷方式即可打开激活后burp使用了,有关burpsuite的插件可以看看这里:

https://github.com/Mr-xn/BurpSuite-collections

回见,朋友们。

注:Loader.jar源处:https://www.dr-farfar.com/burp-suite-professional-full/

burpsuite_pro_v2020.4.jar&burp-loader-keygen-2020_4.jar download 安全工具

四哥已经不再做这个老中医了,有了新的老中医,公众号姑娘别来无恙提供。再次表示感谢。

burpsuite_pro_v2020.4 需要Java9至Java13之间的版本

我提供的压缩包里面包含了Java11的jdk。快捷方式也写好了,只需要激活就可以直接使用,也不需要单独另外安装配置Java11,当然,你也可以自己安装配置你自己的环境变量,那你同时也需要修改快捷启动方式里面的java.exe 的路径。

没有激活的,在你原有的Java8环境下,直接打开 burp-loader-keygen-2020_2.jar,按照提示激活即可。

不会激活的看下面的相关教程激活:

https://mrxn.net/hacktools/Burp_Suite_Pro_v1_7_3_2_Loader_Keygen_Cracked_Share.html

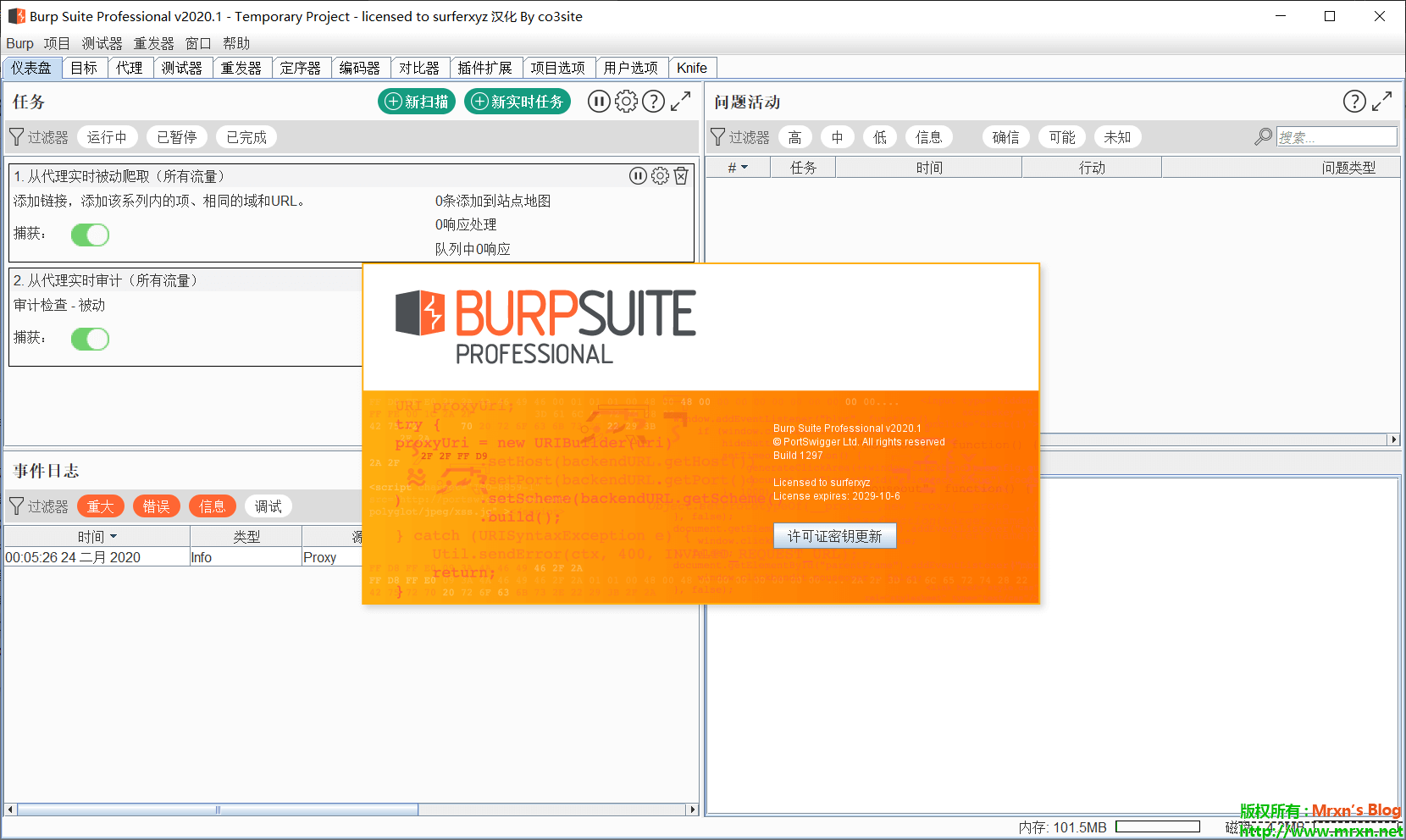

激活后的中英文版本截图如下:

另外也单独提供了一个Java11的jdk压缩包,从官网下载的:

https://www.oracle.com/java/technologies/javase-jdk11-downloads.html

https://vshare.is/tfg3l8v0ob/jdk-11.0.7_windows-x64_bin_zip

burpsuite_pro_v2020.4.jar和burp-loader-keygen-2020_4.jar 下载链接如下几个:

https://vshare.is/58l6l2v4o6/burpsuite_pro_v2020.4_7z

https://mega.nz/file/bUFS0Q5L#RvGZaKbdn65rK5BXxxM6APmRqbMbKeHraxIOgou7N5k

解压密码:mrxn.net

以上均在Windows下测试,Linux或者macos请自行解决Java版本要求。

BurpSuite_pro_v2020.2汉化+破解版下载 安全工具

今天下午一点多四哥(青衣十三)就放出了最新版的burp suite pro v2020.2版本的下载,再次先谢谢四哥造福我们这些买不起正版的同学,鞠躬!

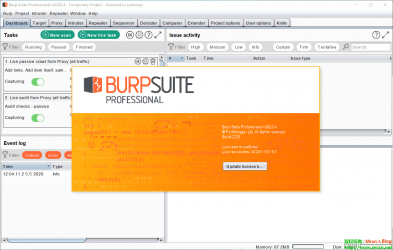

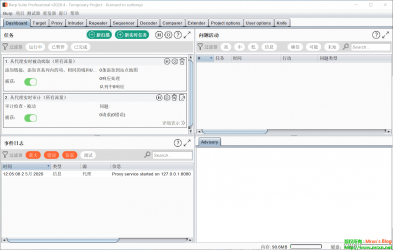

burp suite pro v2020.2最新版的汉化和英文原版的截图如下:

以上两张图都是最新版burpsuite的破解版.包括创建桌面快捷方式的批处理都写好了,打包了,下载地址在最后。

汉化,破解都是在你的Java环境OK的前提下。

创建快捷方式也需要你先破解,burp破解教程可以看这里:https://mrxn.net/hacktools/Burp_Suite_Pro_v1_7_3_2_Loader_Keygen_Cracked_Share.html

其他burpsuite相关更多的教程、文章以及插件可以在我的GitHub看到:

https://github.com/Mr-xn/BurpSuite-collections

欢迎star,follow me!

下载连接:https://www50.zippyshare.com/v/JRs9o9EX/file.html

更多可以看四哥公众号,青衣十三楼。

BurpSuite_pro_v2020.1汉化+破解版下载 安全工具

burpsuite pro v2020.1 破解后的license:

burpsuite pro v2020.1 汉化后的license界面:

注:所有的汉化破解教程都需要在你安装好Java环境的前提下,

即你在cmd命令行里面执行java和javac这两个命令会有输出。

推荐使用Java8即可适配burprsuite1.7或2.0+。

Java8 安装下载教程可以参考这个教程(里面提供了Oracle账号,下载jdk需要账号登录):

如何在64位Windows 10下安装java开发环境.pdf

有GitHub账号的可以顺手点个star,里面有很多关于burpsuite的插件和教程。

汉化破解教程:

先按照这个教程破解后 :https://mrxn.net/hacktools/Burp_Suite_Pro_v1_7_3_2_Loader_Keygen_Cracked_Share.html

再去执行 【创建桌面快捷方式.bat】即可在桌面创建汉化的快捷方式。

执行【Create-Desktop-Link.bat】即可在桌面创建英文原版的快捷方式。

burpsuite_pro_v2020.1.zip文件包含:

+--- burp-loader-keygen-2020_1.jar

+--- burpsuite pro 2020.1.png

+--- burpsuite pro 2020.1汉化.png

+--- BurpSuiteChs.jar

+--- burpsuite_pro_v2020.1.jar

+--- Burp_start.bat

+--- Burp_start_en.bat

+--- Create-Desktop-Link.bat

+--- Goescat-Macaron-Burp-suite.ico

+--- jython.jar

+--- 创建桌面快捷方式.bat

+--- 汉化破解说明.txt

下载地址:

http://tmp.link/f/5e53630ba1fdd

https://www79.zippyshare.com/v/d0pMoYPg/file.html

备用地址,如果速度慢需要代理:

https://mir.cr/1EFTTD3O

https://userscloud.com/w0760j7n2wct

https://uptobox.com/v65hsq7l6le8

burpsuite_pro_v2.1.07.jar及burp-loader-keygen-2_1_07.jar下载 安全工具

burpsuite破解成功后的license界面:

之前的老版本比如:

BurpSuite 1.7.32 Cracked 破解版[注册机]下载

在GitHub上的有关burpsuite项目,https://github.com/Mr-xn/BurpSuite-collections

因为被burpsuite官方向GitHub发了一个DMCA:https://github.com/github/dmca/blob/master/2020/01/2020-01-15-burpsuite.md

项目被封禁了一周,我后来多次联系GitHub,删除破解相关的文件,才放出来.

再此对GitHub表示抱歉,带来麻烦,同时也抱歉给burpsuite带来不好的影响。

初衷是为了方便渗透测试人员和安全研究人员使用,并不是商用,也不知道是不是有人商用被burp查到了,还是我的项目在GitHub上的star多了?反正放过出来后。star全部为0...

啥也不说了,保持初衷不变,继续给学习研究者使用,禁止商用!

下载:

https://drive.google.com/open?id=1n0eB-7nPK-hwJMpyz950egAKjq0yfW-B

https://www35.zippyshare.com/v/VKqEnLq5/file.html

https://www.mirrored.to/files/0HHQQTTU/

如有连接失效,请留言或者GitHub提issues。

Burp Suite Professional 2.1.05及burp-loader-keygen-2_1_05.jar下载 安全工具

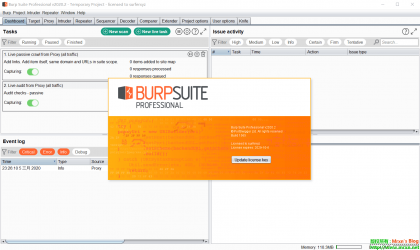

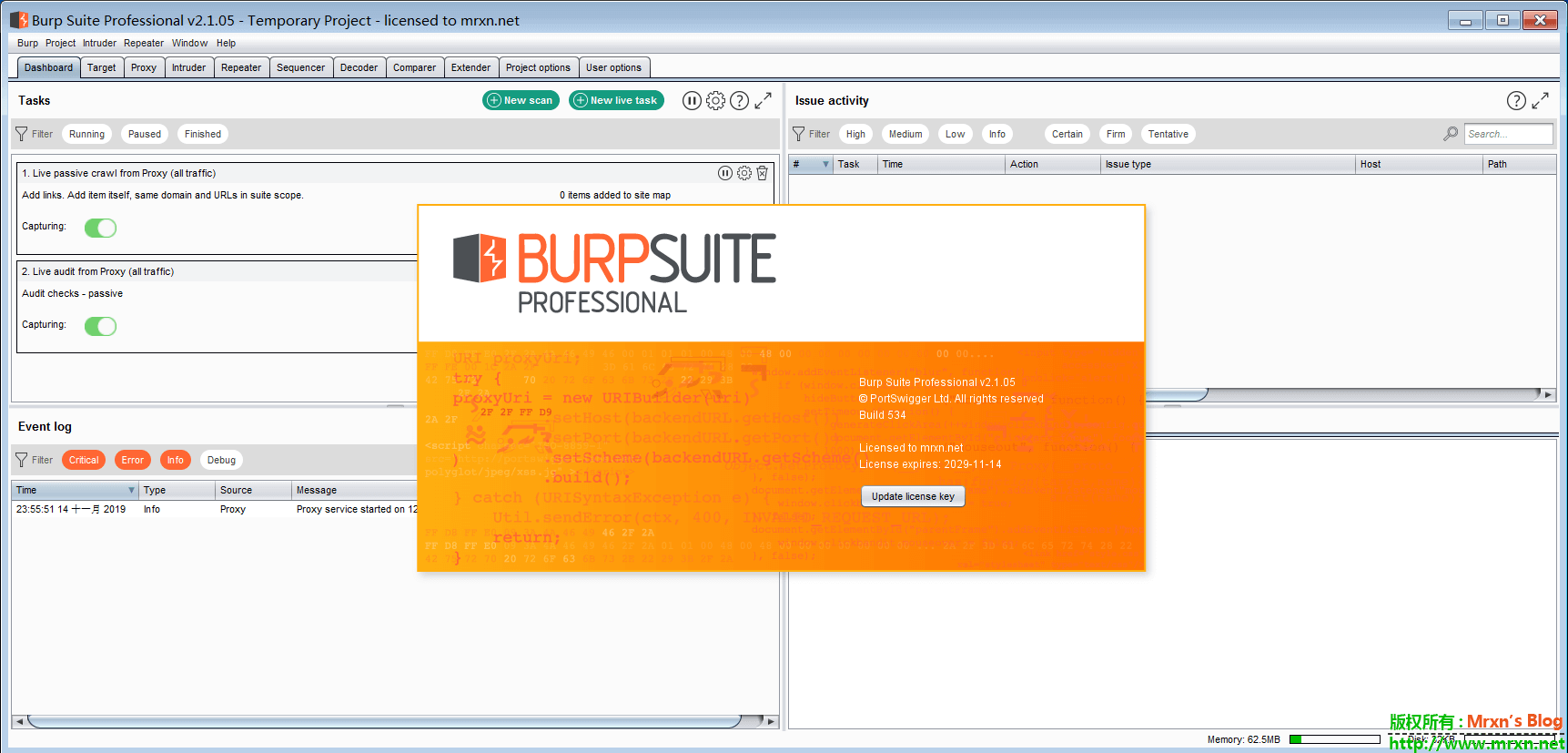

其实Burp Suite Professional 2.1.05及burp-loader-keygen-2_1_05.jar出来好几天了,差不多就在burp官方portswigger 5号更新后第三天就流出来了,先上一张最新版的截图吧!必须要有图,哈哈

但是最近很忙没有第一时间更新,知道的,要过年了!努力加班挣过年钱啊,没钱的年就和难过了啊!最近国内环境也不好,整个大环境也不太好,各方面的都收紧了。不可能暴富,那就只有积累了,不管是你的长辈积累还是自己积累都需要时间,见过娱乐圈内好几个暴富的都进去了!(Helen 进去了,他其实还不算暴富。。。)

子曰:君子爱财,取之有道;贞妇爱色,纳之以礼。——《增广贤文》

哔哔这么多只是想说:做个遵纪守法的好P民!不要信什么鬼闷声发大财,这就是赌博,简直是豪赌!如果你的运气好的爆棚自己搞,在下佩服,兄嘚牛逼!别后悔就行!

好了,言归正传,本次更新根据官网的说明,主要有以下几点:

1.支持在扫描时使用内嵌的Chromium 浏览器,一边支持使用JavaScript动态生成渲染的数据页面。

2.支持JavaScript的表单单击提交事件等等

3.burp内置的JRE升级到了Java12

但是也有很多的注意事项:

1.性能差,在接下来慢慢优化

2.支持链接和表单的JavaScript点击事件

3.接收XHR异步请求但是不会审查

4.在不和服务器交互的情况下,不能正确处理某些DOM

5.不支持Frames 和iframes

6.不支持文件上传

总之,不推荐使用,如果希望尝鲜,就看下面的:

说一下最新版的Burp Suite Professional 2.1.05如何使用。

首先,所有的破解、汉化或使用burpsuite都是在你配置好了Java环境的前提下!!!推荐使用Java8比较稳定。

不知道如何配置Java环境的,GitHub项目里有一份如何在64位Windows 10下安装java开发环境的教程,请按照操作,其他的系统自行Google或者是多吉搜索(又名狗狗搜索,https://www.dogedoge.com/),百度搜教程真的是百毒。。。

在配置好了Java环境后,就可以开始破解burp、汉化、创建快捷方式等等操作。这些都有教程,具体的请在我的GitHub项目查看,项目在这篇文章已经说过:BurpSuite Pro破解版[BurpSuite Cracked version]+汉化脚本(windows)+常用插件(sqlmap.jar,bypasswaf.jar等)分享

Burp Suite Professional 2.1.05 2.1.04 1.7.37都可以在项目的release下载到,但是release默认没有打包插件和书籍这些。

大家可以关注我GitHub,star,fllow我!拉一波票 (~o ̄3 ̄)~,我一般是最新更新GitHub,博客最后看心情更新。