蓝队技巧:查找被隐藏的Windows服务项 渗透测试

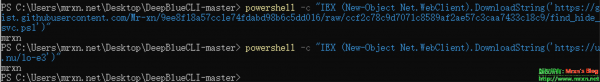

在上篇,我们说过红队技巧:隐藏windows服务,今天抽空来更新下,如何查找这类隐藏的Windows服务项。 首先看下效果,使用powershell远程下载执行直接获得隐藏的Windows服务名称:

通过远程下载执行无文件落地查看隐藏Windows服务:

powershell -c "IEX (New-Object Net.WebClient).DownloadString('h...CVE-2020-0796:疑似微软SMBv3协议“蠕虫级”漏洞的检测与修复 网络安全

0x1:背景

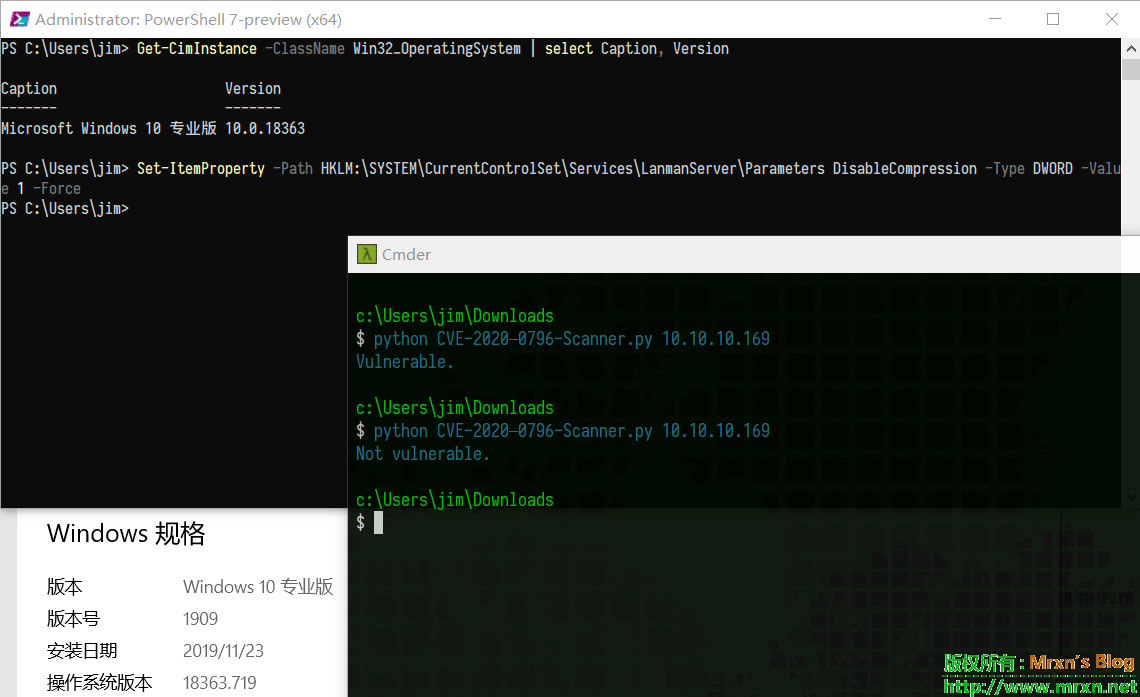

2020年3月11日,海外厂家发布安全规则通告,通告中描述了一处微软SMBv3协议的内存破坏漏洞,编号CVE-2020-0796,并表示该漏洞无需授权验证即可被远程利用,可能形成蠕虫级漏洞。

0x2:受影响版本

Windows 10版本1903(用于32位系统)

Windows 10版本1903(用于基于ARM64的系统)

Windows 10版本1903(用于基于x64的系统)

Windows 10版本1909(用于32位系统)

Windows 10版本1909(用于基于ARM64的系统)

Windows 10版本1909(用于)基于x64的系统

Windows Server 1903版(服务器核心安装)

Windows Server 1909版(服务器核心安装)

0x3:漏洞检测复现

如上图所示,在未停用 SMBv3 中的压缩功能时,我的测试机器win10 1909 18363.719是存在漏洞的,在powershell停用 SMBv3 中的压缩功能后,再次检测就不存在了,暂时只有这个缓解措施,还没有补丁。

0x4:漏洞检测工具

python版本

来源:https://github.com/ollypwn/SMBGhost/blob/master/scanner.py

import socket

import struct

import sys

pkt = b'\x00\x00\x00\xc0\xfeSMB@\x00\x00\x00\x00\x00\x00\x00\x00\x00\x1f\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00$\x00\x08\x00\x01\x00\x00\x00\x7f\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00x\x00\x00\x00\x02\x00\x00\x00\x02\x02\x10\x02"\x02$\x02\x00\x03\x02\x03\x10\x03\x11\x03\x00\x00\x00\x00\x01\x00&\x00\x00\x00\x00\x00\x01\x00 \x00\x01\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x03\x00\n\x00\x00\x00\x00\x00\x01\x00\x00\x00\x01\x00\x00\x00\x01\x00\x00\x00\x00\x00\x00\x00'

sock = socket.socket(socket.AF_INET)

sock.settimeout(3)

sock.connect(( sys.argv[1], 445 ))

sock.send(pkt)

nb, = struct.unpack(">I", sock.recv(4))

res = sock.recv(nb)

if not res[68:70] == b"\x11\x03":

exit("Not vulnerable.")

if not res[70:72] == b"\x02\x00":

exit("Not vulnerable.")

exit("Vulnerable.")

nmap版本:

#!/bin/bash

if [ $# -eq 0 ]

then

echo $'Usage:\n\tcheck-smb-v3.11.sh TARGET_IP_or_CIDR {Target Specification - Nmap}'

exit 1

fi

echo "Checking if there's SMB v3.11 in" $1 "..."

nmap -p445 --script smb-protocols -Pn -n $1 | grep -P '\d+\.\d+\.\d+\.\d+|^\|.\s+3.11' | tr '\n' ' ' | tr 'Nmap scan report for' '@' | tr "@" "\n" | tr '|' ' ' | tr '_' ' ' | grep -oP '\d+\.\d+\.\d+\.\d+'

if [[ $? != 0 ]]; then

echo "There's no SMB v3.11"

fi

0x5:漏洞缓解措施

powershell 中运行如下命令:

# 停用 Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force # 恢复 Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 0 -Force

0x6:漏洞修复

微软昨日发布了更新补丁,下载地址:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762

也可以自行在Windows的更新管理界面手动更新,也可以更新下载补丁.

Windows漏出多个内核提权漏洞,附POC 业界新闻

首先... 这是非常值得重视的安全漏洞。

这两天,Google 安全研究团队一口气报了6个Windows 内核的高危漏洞。当中四个属于读跨界漏洞,一个空指针引用漏洞和一个win32k.sys TTF 字体处理漏洞。

Windows Kernel - Out-of-Bounds Read in nt!MiRelocateImage While Parsing Malformed PE File Windows Kernel - Out-of-Bounds Read in CI!HashKComputeFirstPageHash While Parsing Malformed PE File Windows Kernel - Out-of-Bounds Read in nt!MiParseImageLoadConfig While Parsing Malformed PE File Windows Kernel - Out-of-Bounds Read in CI!CipFixImageType While Parsing Malformed PE File Windows Kernel - NULL Pointer Dereference in nt!MiOffsetToProtos While Parsing Malformed PE File Windows Kernel - win32k.sys TTF Font Processing Pool Corruption in win32k!ulClearTypeFilter

#CVE 号

在里面,至少有三个CVE号,影响范围相当的大.

CVE-2019-1341

Windows 提权漏洞

影响范围:Win7及以上全体desktop和server版本的Windows系统。

CVE-2019-1362

Windows Win32k 提权漏洞

影响范围:Win7、Win2008、Win2008R2 及其细分版本。

CVE-2019-1364

Windows Win32k 提权漏洞

影响范围:Win7、Win2008、Win2008R2 及其细分版本。

(除此之外,近日公布漏洞还有一个远程桌面客户端任意代码执行漏洞(CVE-2019-1333))

#漏洞细节

Google 安全研究团队公布了触发漏洞的细节,exploit-db上可以清楚地看到相应的bug触发条件和崩溃日志,以及触发此漏洞的POC。

#1 Windows Kernel - win32k.sys TTF Font Processing Pool Corruption in win32k!ulClearTypeFilter

触发漏洞的细节:

https://www.exploit-db.com/exploits/47484poc:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/47484.zip

#2 Windows Kernel - NULL Pointer Dereference in nt!MiOffsetToProtos While Parsing Malformed PE File

触发漏洞的细节:

https://www.exploit-db.com/exploits/47485poc:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/47485.zip

#3 Windows Kernel - Out-of-Bounds Read in CI!CipFixImageType While Parsing Malformed PE File

触发漏洞的细节:

https://www.exploit-db.com/exploits/47486poc:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/47486.zip

#4 Windows Kernel - Out-of-Bounds Read in nt!MiParseImageLoadConfig While Parsing Malformed PE File

触发漏洞细的节:

https://www.exploit-db.com/exploits/47487poc:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/47487.zip

#5 Windows Kernel - Out-of-Bounds Read in CI!HashKComputeFirstPageHash While Parsing Malformed PE File

触发漏洞的细节:

https://www.exploit-db.com/exploits/47488poc:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/47488.zip

#6 Windows Kernel - Out-of-Bounds Read in nt!MiRelocateImage While Parsing Malformed PE File

触发漏洞的细节:

https://www.exploit-db.com/exploits/47489poc:

https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/47489.zip

Google团队只提供了能触发漏洞的细节,并没有写相应的利用工具。

鉴于如此高危的漏洞集体蹦了出来,咱可爱的用户们... 赶紧点击Windows更新,打一下补丁...

一键搭建kms激活服务端&&Windows客户端一键激活脚本 Linux

update:06/10/2019 :

脚本加入开机自启动,完善逻辑,添加两种零售版转vol版本工具。shell是从vlmcsd仓库拉取编译,你安装的时候就是最新的,不要再问了。

shell在centos6/7 ubuntu 16 测试没问题,有问题的留言。

更新提示:如果一键脚本不能激活的系统,请手动激活。GVLK密钥可以去微软这里查看最新的。

写这个就是因为这个清明小长假帮朋友重做系统...-_-||( ╯□╰ ),是的你没有看错,Jiu是做系统!

感觉学过计算机就是修电脑,做系统,组装台式机,/喷血。做完系统他说,你帮忙把office也装好吧...当然,是去MSDN-I-tell-you下载的VL版本的系统。需要激活,又不想用网上那些奇怪的软件,就只能自己动手了,就有了下面这个脚本。干净,利落!这个脚本可以激活VL版本的Windows系统和office绝大多数版本。无毒无污染,国家认证,Mrxn良心出品!好吧,下面剩下的知道的就不用看了,直接到底部去GitHub下载到你的小鸡鸡开始享用吧。

一定要注意:如果你的小鸡鸡有类似vultr,谷歌云,套路云这些带防火墙的,你需要在防火墙策略里面添加允许放行1688端口的TCP流量,不然你激活会失败的。

kms-server-deploy

一键搭建kms激活服务端和Windows客户端一键激活脚本

再此特别感谢KMS服务器程序的开发者Wind4

vlmcsd Github主页:https://github.com/Wind4/vlmcsd

脚本的使用方法:

在你的服务器上,执行如下命令即可:

wget https://raw.githubusercontent.com/Mr-xn/kms-server-deploy/master/kms-server-deploy.sh && bash kms-server-deploy.sh

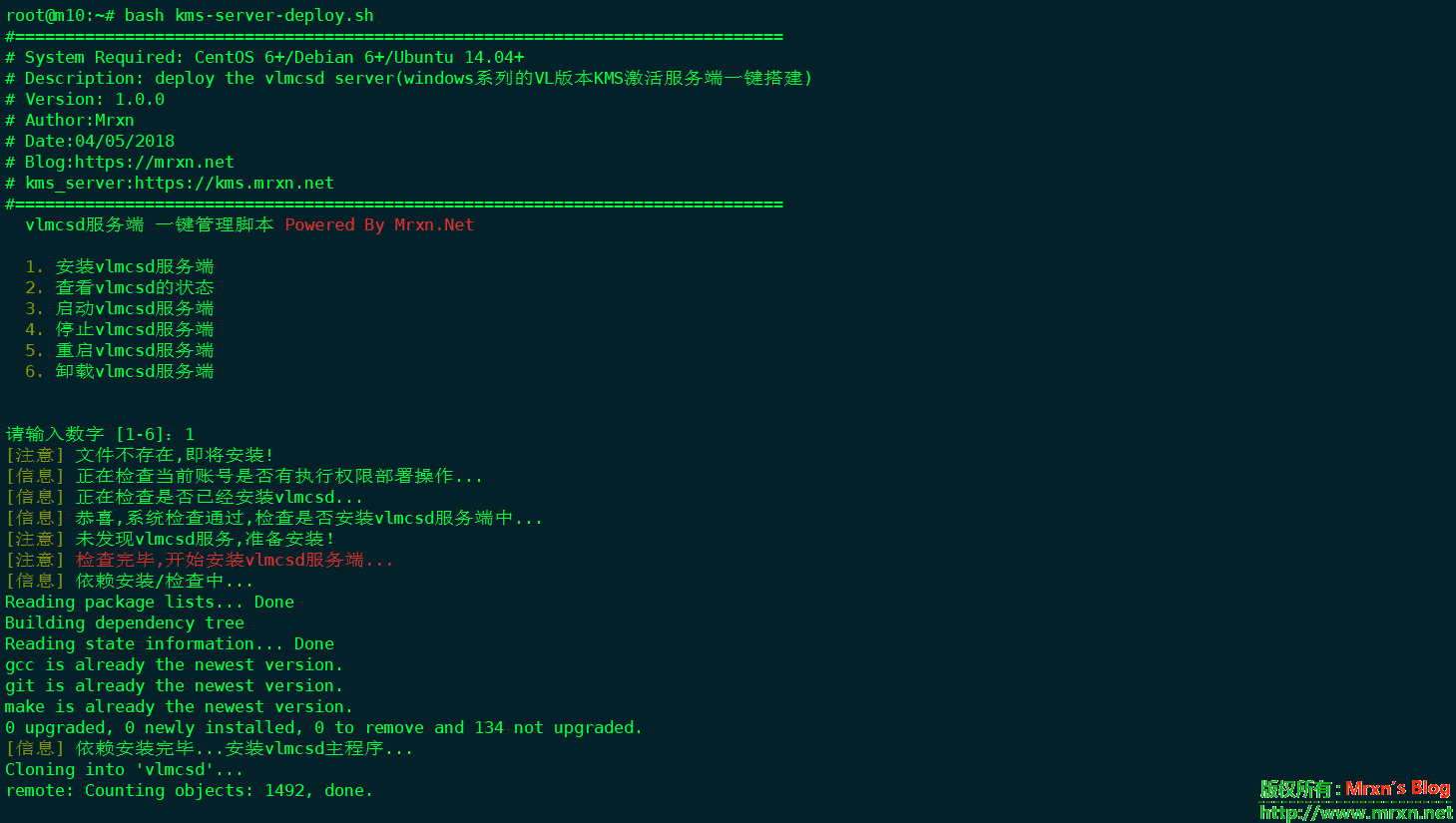

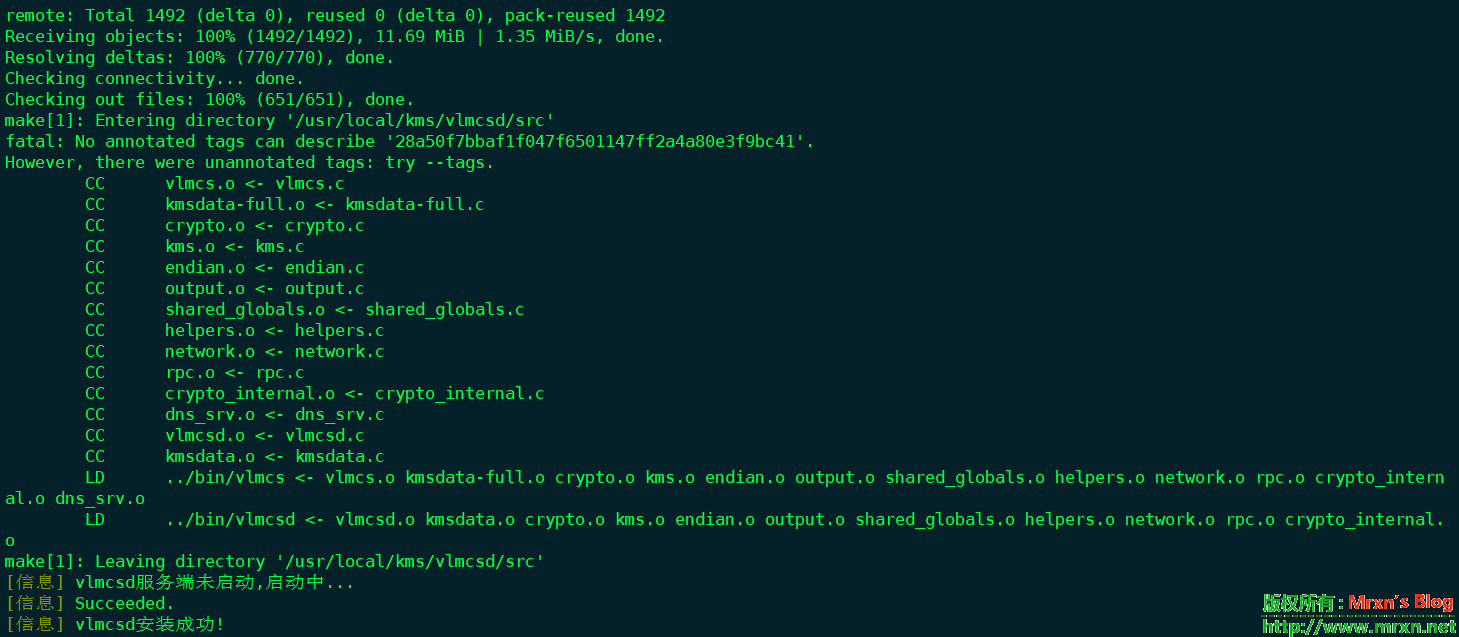

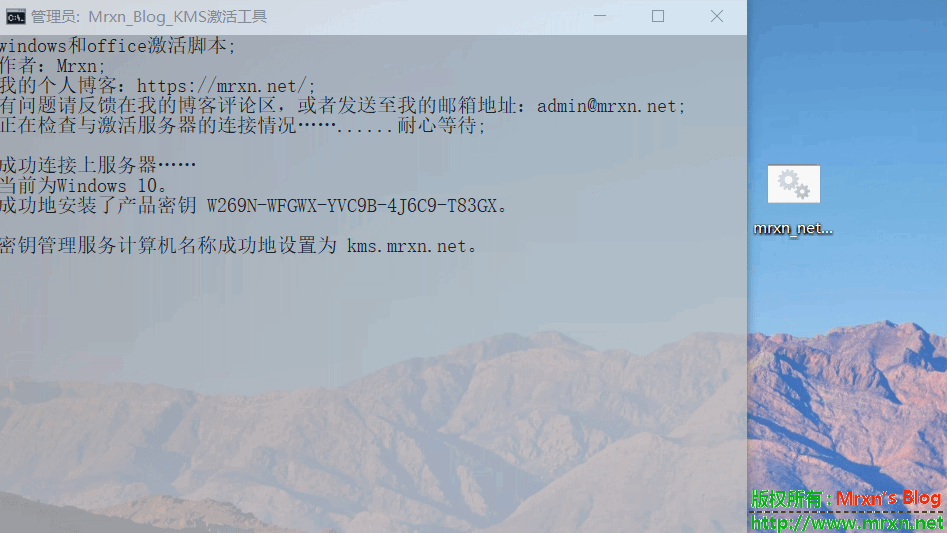

不会的,请看下面的我的截图操作就知道了

Linux服务端安装卸载

安装

卸载

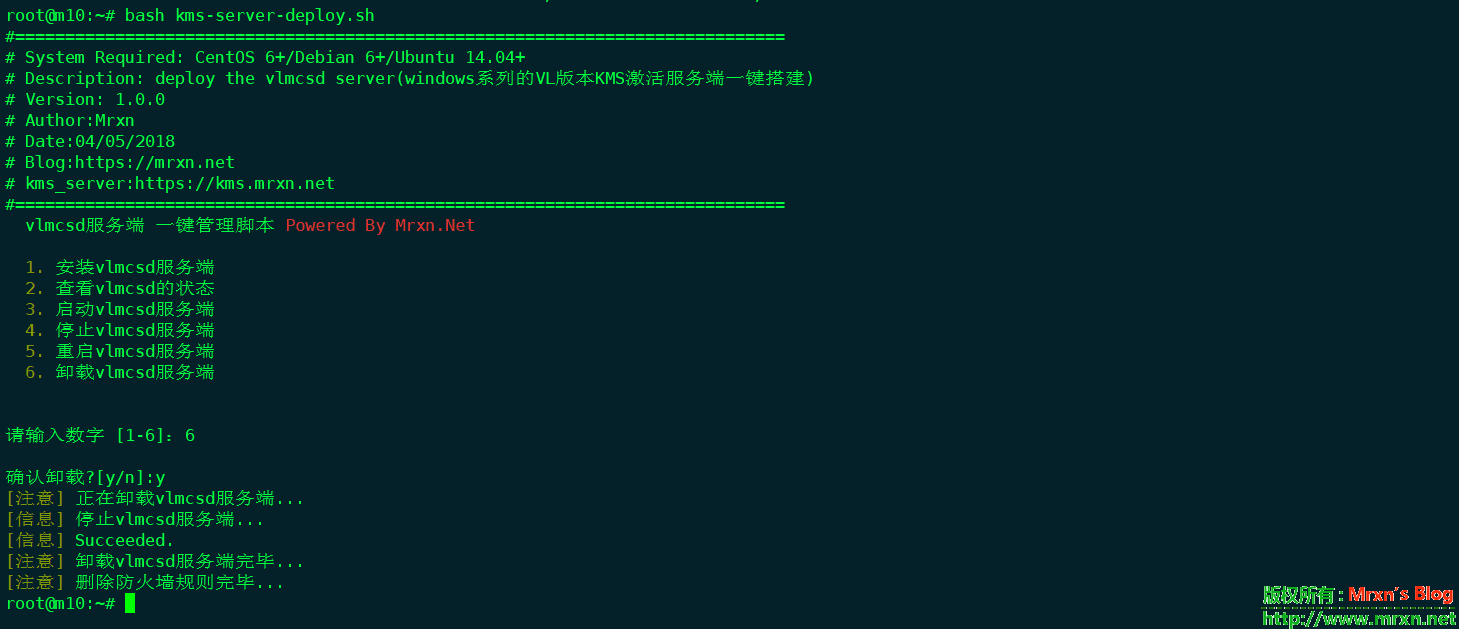

Windows上激活

下载(解压缩) mrxn_net_kms.cmd 附件下载:

下载后右键-以管理员身份运行

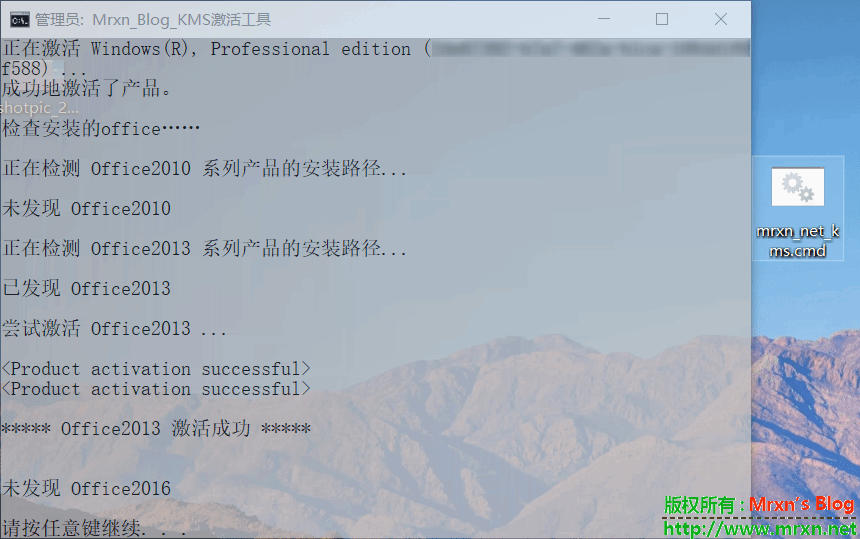

激活中...

成功激活

手动激活教程如下:

以windows 10 专业版(Professional)为例,打开powershell(管理员)直接输入下列命令

slmgr.vbs -upk

slmgr.vbs -ipk W269N-WFGWX-YVC9B-4J6C9-T83GX #注意!!不同系统版本这里的激活码不一样,请往下翻寻找表格!

slmgr.vbs -skms kms.mrxn.net

slmgr.vbs -ato

slmgr.vbs -dlv

注意!不同的系统,这一步中输入的密钥不相同!!!

附表:

各操作系统KMS激活方式所对应的激活码

Windows 10

| 操作系统版本 | KMS客户端设置密钥 |

| Windows 10 专业版 | W269N-WFGWX-YVC9B-4J6C9-T83GX |

| Windows 10 专业N版 | MH37W-N47XK-V7XM9-C7227-GCQG9 |

| Windows 10 企业版 | NPPR9-FWDCX-D2C8J-H872K-2YT43 |

| Windows 10 企业N版 | DPH2V-TTNVB-4X9Q3-TJR4H-KHJW4 |

| Windows 10 教育(家庭)版 | NW6C2-QMPVW-D7KKK-3GKT6-VCFB2 |

| Windows 10 教育(家庭)N版 | 2WH4N-8QGBV-H22JP-CT43Q-MDWWJ |

| Windows 10 企业版2015 LTSB | WNMTR-4C88C-JK8YV-HQ7T2-76DF9 |

| Windows 10 企业版 2015 LTSB N | 2F77B-TNFGY-69QQF-B8YKP-D69TJ |

| Windows 10 企业版 2016 LTSB | DCPHK-NFMTC-H88MJ-PFHPY-QJ4BJ |

| Windows 10 企业版 2016 LTSB N | QFFDN-GRT3P-VKWWX-X7T3R-8B639 |

Windows Server 2012和Windows 8

| 操作系统版本 | KMS客户端设置密钥 |

| Windows 8专业版 | NG4HW-VH26C-733KW-K6F98-J8CK4 |

| Windows 8 Professional N | XCVCF-2NXM9-723PB-MHCB7-2RYQQ |

| Windows 8企业版 | 32JNW-9KQ84-P47T8-D8GGY-CWCK7 |

| Windows 8企业N | JMNMF-RHW7P-DMY6X-RF3DR-X2BQT |

| Windows Server 2012 | BN3D2-R7TKB-3YPBD-8DRP2-27GG4 |

| Windows Server 2012 N | 8N2M2-HWPGY-7PGT9-HGDD8-GVGGY |

| Windows Server 2012单一语言 | 2WN2H-YGCQR-KFX6K-CD6TF-84YXQ |

| Windows Server 2012具体国家 | 4K36P-JN4VD-GDC6V-KDT89-DYFKP |

| Windows Server 2012服务器标准 | XC9B7-NBPP2-83J2H-RHMBY-92BT4 |

| Windows Server 2012 MultiPoint Standard | HM7DN-YVMH3-46JC3-XYTG7-CYQJJ |

| Windows Server 2012 MultiPoint Premium | XNH6W-2V9GX-RGJ4K-Y8X6F-QGJ2G |

| Windows Server 2012数据中心 | 48HP8-DN98B-MYWDG-T2DCC-8W83P |

Windows 7和Windows Server 2008 R2

| 操作系统版本 | KMS客户端设置密钥 |

| Windows 7专业版 | FJ82H-XT6CR-J8D7P-XQJJ2-GPDD4 |

| Windows 7专业版 | MRPKT-YTG23-K7D7T-X2JMM-QY7MG |

| Windows 7 Professional E | W82YF-2Q76Y-63HXB-FGJG9-GF7QX |

| Windows 7企业版 | 33PXH-7Y6KF-2VJC9-XBBR8-HVTHH |

| Windows 7企业N | YDRBP-3D83W-TY26F-D46B2-XCKRJ |

| Windows 7企业E | C29WB-22CC8-VJ326-GHFJW-H9DH4 |

| Windows Server 2008 R2 Web | 6TPJF-RBVHG-WBW2R-86QPH-6RTM4 |

| Windows Server 2008 R2 HPC版 | TT8MH-CG224-D3D7Q-498W2-9QCTX |

| Windows Server 2008 R2 Standard | YC6KT-GKW9T-YTKYR-T4X34,R7VHC |

| Windows Server 2008 R2企业版 | 489J6-VHDMP-X63PK-3K798-CPX3Y |

| Windows Server 2008 R2数据中心 | 74YFP-3QFB3-KQT8W-PMXWJ-7M648 |

| Windows Server 2008 R2(用于基于Itanium的系统) | GT63C-RJFQ3-4GMB6-BRFB9-CB83V |

Windows Vista和Windows Server 2008

| 操作系统版本 | KMS客户端设置密钥 |

| Windows Vista Business | YFKBB-PQJJV-G996G-VWGXY-2V3X8 |

| Windows Vista Business N | HMBQG-8H2RH-C77VX-27R82-VMQBT |

| Windows Vista企业版 | VKK3X-68KWM-X2YGT-QR4M6-4BWMV |

| Windows Vista企业N | VTC42-BM838-43QHV-84HX6-XJXKV |

| Windows Web Server 2008 | WYR28-R7TFJ-3X2YQ-YCY4H-M249D |

| Windows Server 2008 Standard | TM24T-X9RMF-VWXK6-X8JC9-BFGM2 |

| 没有Hyper-V的Windows Server 2008 Standard | W7VD6-7JFBR-RX26B-YKQ3Y-6FFFJ |

| Windows Server 2008企业版 | YQGMW-MPWTJ-34KDK-48M3W-X4Q6V |

| 没有Hyper-V的Windows Server 2008 Enterprise | 39BXF-X8Q23-P2WWT-38T2F-G3FPG |

| Windows Server 2008 HPC | RCTX3-KWVHP-BR6TB-RB6DM-6X7HP |

| Windows Server 2008数据中心 | 7M67G-PC374-GR742-YH8V4-TCBY3 |

| 没有Hyper-V的Windows Server 2008数据中心 | 22XQ2-VRXRG-P8D42-K34TD-G3QQC |

| Windows Server 2008(用于基于Itanium的系统) | 4DWFP-JF3DJ-B7DTH-78FJB-PDRHK |

Windows Server 2016

| 操作系统版本 | KMS客户端设置密钥 |

| Windows Server 2016数据中心 | CB7KF-BWN84-R7R2Y-793K2-8XDDG |

| Windows Server 2016标准 | WC2BQ-8NRM3-FDDYY-2BFGV-KHKQY |

| Windows Server 2016 Essentials | JCKRF-N37P4-C2D82-9YXRT-4M63B |

手动代码激活OFFICE

首先你的OFFICE必须是VOL版本,否则无法激活。

找到你的office安装目录,比如C:\Program Files (x86)\Microsoft Office\Office16

64位的就是C:\Program Files\Microsoft Office\Office16

office16是office2016,office15就是2013,office14就是2010.

然后目录对的话,该目录下面应该有个OSPP.VBS。

接下来我们就cd到这个目录下面,例如:

cd "C:\Program Files (x86)\Microsoft Office\Office16"

然后执行注册kms服务器地址:

cscript ospp.vbs /sethst:kms.mrxn.net

/sethst参数就是指定kms服务器地址。

一般ospp.vbs可以拖进去cmd窗口,所以也可以这么弄:

cscript "C:\Program Files (x86)\Microsoft Office\Office16\OSPP.VBS" /sethst:kms.mrxn.net

一般来说,“一句命令已经完成了”,但一般office不会马上连接kms服务器进行激活,所以我们额外补充一条手动激活命令:

cscript ospp.vbs /act

如果提示看到successful的字样,那么就是激活成功了,重新打开office就好。

激活失败的原因可能有哪些?

1、你的系统/OFFICE是否是批量VL版本

2、是否以管理员权限运行CMD

3、你的系统/OFFICE是否修改过KEY/未安装GVLK KEY

4、检查你的网络连接

5、本地的解析不对,或网络问题(点击检查服务器是否能连上)

6、根据出错代码自己搜索出错原因

7、0x80070005错误一般是你没用管理员权限运行CMD

GitHub地址:https://github.com/Mr-xn/kms-server-deploy 欢迎start,提issues,Pull!

win10防止桌面图标,文件或者文件夹被误删除修改 杂七杂八

此文是写给手残片吃多了的人,比如我。。。昨天手残把桌面的一个文件夹删除了,里面有我的报告啊。。。。TMD。。。而我的回收站是会自动清除的!!!

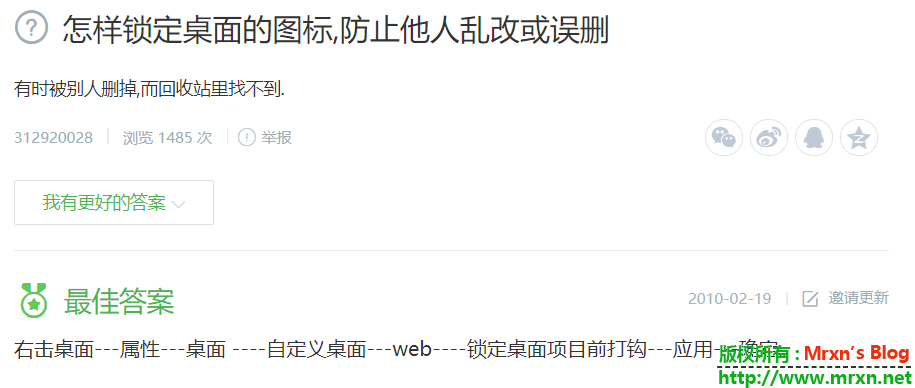

好吧,重新写了上交。。。但是这件事不能就这么算了。。。我怕以后还有手残的时候(肯定会有的!)就找有什么方法可以给这些文件夹/文件/图标加上一道锁,当我要删除的时候提示一下,搜了一下发现问题的时间很久了,都是10年左右的,如下这种:

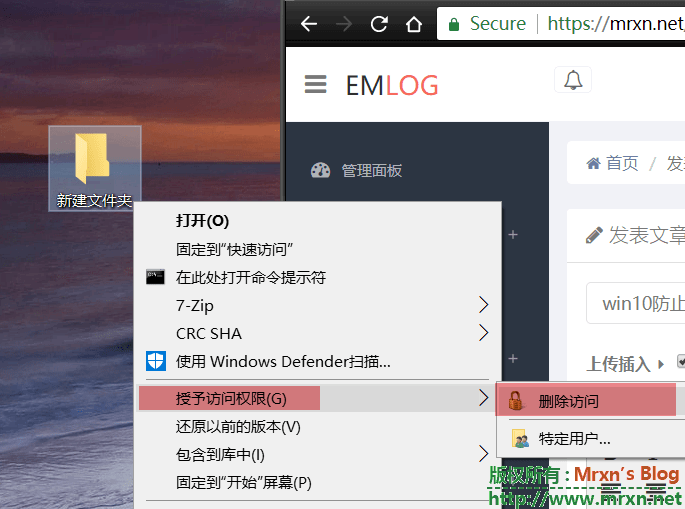

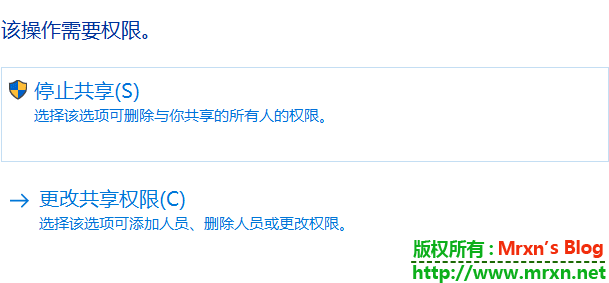

而我用的是win10,肯定不适用,但是思路可以借鉴啊,但是找了半天,没有发现什么所谓的web锁定。。。最后想到了,通过控制权限应该也可以的,说干咋就干。。。先新建一个文件夹,然后右键--授予访问权限--删除访问--停止共享,

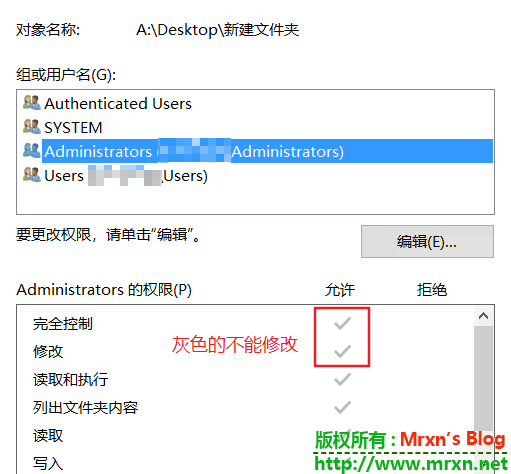

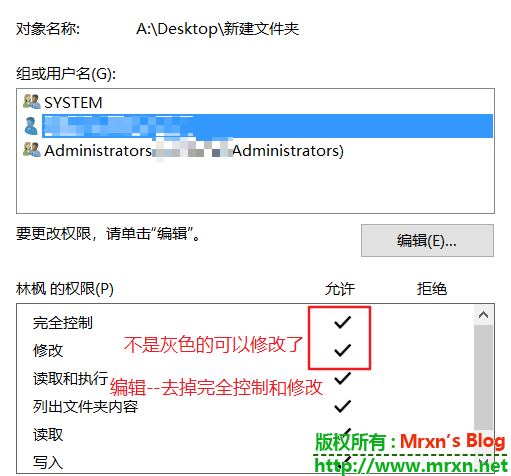

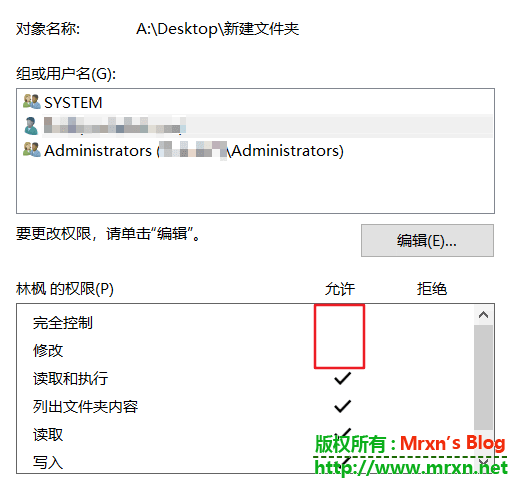

然后在文件夹的属性--安全,选项卡里面把你的账户用户名的权限里面的完全控制和修改这两个授权去掉,

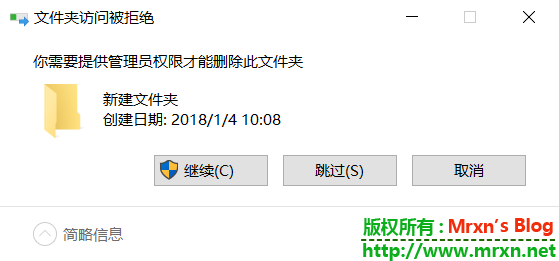

你再次用DEL或者右键删除的时候就会弹出提示框确认,需要管理员权限。。。

注意--warning:这中设置方法bu适用使用shift+del 组合按键的永久删除。

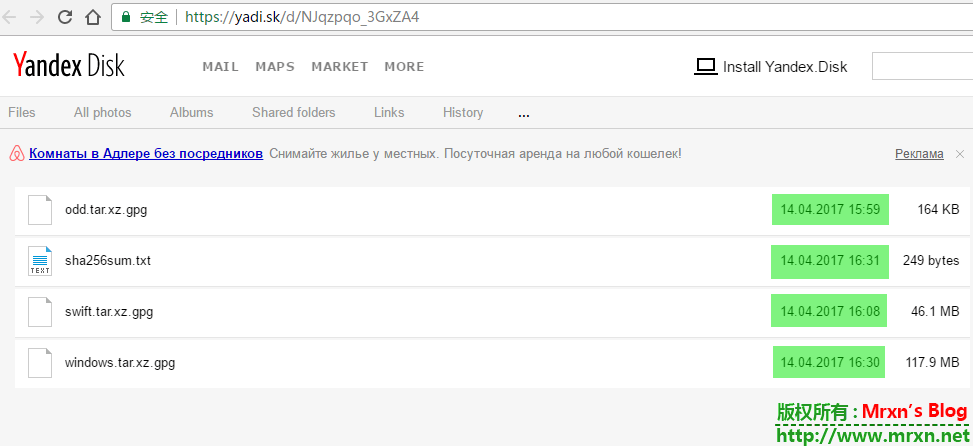

NSA 方程式组织又被泄了一批好东西,主要是windows的exploit 安全工具

Decrypted content of odd.tar.xz.gpg, swift.tar.xz.gpg and windows.tar.xz.gpg

Downloaded from https://yadi.sk/d/NJqzpqo_3GxZA4 Original post from the #ShadowBrokers https://steemit.com/shadowbrokers/@theshadowbrokers/lost-in-translation

- windows: contains Windows exploits, implants and payloads

- swift: contains operational notes from banking attacks

- oddjob: docs related to the ODDJOB backdoor

相关链接: https://yadi.sk/d/NJqzpqo_3GxZA4 解压密码: Reeeeeeeeeeeeeee

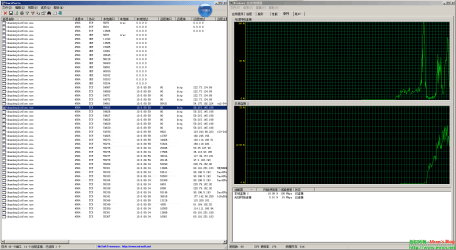

这次的文件有三个目录,分别为“Windows”、“Swift” 和 “OddJob”,包含一堆令人震撼的黑客工具(我们挑几个重要的列举如下):

EXPLODINGCAN 是 IIS 6.0 远程漏洞利用工具

ETERNALROMANCE 是 SMB1 的重量级利用,可以攻击开放了 445 端口的 Windows XP, 2003, Vista, 7, Windows 8, 2008, 2008 R2 并提升至系统权限。

除此之外 ERRATICGOPHER 、ETERNALBLUE 、ETERNALSYNERGY 、ETERNALCHAMPION 、EDUCATEDSCHOLAR、 EMERALDTHREAD 等都是 SMB 漏洞利用程序,可以攻击开放了 445 端口的 Windows 机器。

ESTEEMAUDIT 是 RDP 服务的远程漏洞利用工具,可以攻击开放了3389 端口的 Windows 机器。

FUZZBUNCH 是一个类似 MetaSploit 的漏洞利用平台。

ODDJOB 是无法被杀毒软件检测的 Rootkit 利用工具。

ECLIPSEDWING 是 Windows 服务器的远程漏洞利用工具。

ESKIMOROLL 是 Kerberos 的漏洞利用攻击,可以攻击 Windows 2000/2003/2008/2008 R2 的域控制器。

命名为 Windows 文件夹中的黑客工具适用于较早版本的 WindowsNT、windows 2000、XP、windows 7、windows 8等等。

下面的是我克隆的一份.以作备用,话说,国内的反应速度都好慢....关于exploit的威力,自行测试,反正我试了几个,很满意!哈哈.

https://github.com/Mrxn-code/EQGRP_Lost_in_Translation (不懂的就不要来唧唧歪歪的问这问那,懂的人自然知道)

解决AMD双显卡win10开机黑屏很久,关闭ULPS 技术文章

我的本本加了个256的SSD,一直用的win10 速度速度都还可以的,但是前两天自动更新后(AMD),我就发现电脑开机特别慢啊,之前都是几秒钟就到了刷指纹的界面,手指一扫就到桌面了,农企给我自动更新后,开机就要黑屏几十秒。。。。一开始还以为电脑中毒了,系统坏了啥的。。。折腾就不说了。

后来在搜索到了一些百度经验的文章,很多都没用。。。。其中有两篇说的就是按摩店(AMD)的双显卡,win10升级后开机慢。果然,禁用ulps后,开机立马好了,终于恢复了几秒钟!

注:这个方法只适用于双AND显卡的电脑哈,其他的没有测试,你也没有ulps这个东西,哈哈。

下面说一下方法哈:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000]

"EnableULPS"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0001]

"EnableULPS"=dword:00000000

把上面这段代码保存为后缀为reg的格式,比如ULPS_Disable.reg 双击导入注册表,重启即可测试效果。

下面这段代码就是开启ulps的,使用方法同上:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000]

"EnableULPS"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0001]

"EnableULPS"=dword:00000001

这是作者原话:

This zip contains two files:

ULPS_Disable.reg

ULPS_Enable.reg

Basically it will just change the value of "EnableUlps" in the registry from "0" (disable) or "1" (enable) at locations:

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\[b]0000[/b]]

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\[b]0001[/b]]

Double click the one you want and reboot your computer.

ULPS stands for "Ultra Low Power State".

Disabling it allows your system to overclock. Specific drivers may still be required.

-HTWingNut

百度经验的很多链接失效了,我通过搜索作者的名字,找到了他的网盘,哈哈,然后找到了这个,其实没有找到之前,我也解决了,自己手动搜索注册表修改一样的。不过有上面这两个脚本还是快多了啊!so,分享在这里,以方便有需要的朋友。

利用python脚本实现Windows网卡叠加 技术文章

以前经常在网上找网卡叠加的小软件,找过很多个,有的用不来有的没效果,偶尔找到一个能用的批处理,于是根据这个脚本自己用python写了一个修改路由表的方案,这样一来下次就不用在网上找来找去了,简单实用(水平有限,还请在座各位多多指教)。

废话不多说直接贴代码,送给需要的人

#coding:utf-8

#调用库

import sys,os,re

#函数

def pro_continue():

input("按Enter键退出")

def nic_count(x):

if x<2:

print("网络叠加需要两块或两块以上网卡")

exit()

elif x>4:

print("该程序最多支持叠加四块网卡")

exit()

def add_routetables2(i,g):

net_1=[1,3,5,7,9,11,13,15,17,19,21,23,25,27,29,31,33,35,37,39,41,43,45,47,49,51,53,55,57,59,61,63,65,67,69,71,73,75,77,79,81,83,85,87,89,91,93,95,97,99,101,103,105,107,109,111,113,115,117,119,121,123,125,129,131,133,135,137,139,141,143,145,147,149,151,153,155,157,159,161,163,165,167,171,173,175,177,179,181,183,185,187,189,191,193,195,197,199,201,203,205,207,209,211,213,215,217,219,221,223]

net_2=[2,4,6,8,12,14,16,18,20,22,24,26,28,30,32,34,36,38,40,42,44,46,48,50,52,54,56,58,60,62,64,66,68,70,72,74,76,78,80,82,84,86,88,90,92,94,96,98,100,102,104,106,108,110,112,114,116,118,120,122,124,126,128,130,132,134,136,138,140,142,144,146,148,150,152,154,156,158,160,162,164,166,168,170,174,176,178,180,182,184,186,188,190,194,196,198,200,202,204,206,208,210,212,214,216,218,220,222]

print("开始<span class='wp_keywordlink_affiliate'><a href="http://www.slll.info/archives/tag/%e8%b4%9f%e8%bd%bd%e5%9d%87%e8%a1%a1" title="View all posts in 负载均衡" target="_blank">负载均衡</a></span>")

os.system("route delete 0.0.0.0")

os.system("route add 0.0.0.0 mask 0.0.0.0 " + str(g[0]) + " metric 30 if " + str(i[0]))

a=0

for x in net_1:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[0]) +" metric 25 if " + str(i[0]))

for x in net_2:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[1]) +" metric 25 if " + str(i[1]))

print("双网卡叠加成功")

def add_routetables3(i,g):

net_1=[1,4,7,13,16,19,22,25,28,31,34,37,40,43,46,49,52,55,58,61,64,67,70,73,76,79,82,85,88,91,94,97,100,103,106,109,112,115,118,121,124,130,133,136,139,142,145,148,151,154,157,160,163,166,175,178,181,184,187,190,193,196,199,202,205,208,211,214,217,220,223]

net_2=[2,5,8,11,14,17,20,23,26,29,32,35,38,41,44,47,50,53,56,59,62,65,68,71,74,77,80,83,86,89,92,95,98,101,104,107,110,113,116,119,122,125,128,131,134,137,140,143,146,149,152,155,158,161,164,167,170,173,176,179,182,185,188,191,194,197,200,203,206,209,212,215,218,221]

net_3=[3,6,9,12,15,18,21,24,27,30,33,36,39,42,45,48,51,54,57,60,63,66,69,72,75,78,81,84,87,90,93,96,99,102,105,108,111,114,117,120,123,126,129,132,135,138,141,144,147,150,153,156,159,162,165,168,171,174,177,180,183,186,189,195,198,201,204,207,210,213,216,219,222]

print("开始<span class='wp_keywordlink_affiliate'><a href="http://www.slll.info/archives/tag/%e8%b4%9f%e8%bd%bd%e5%9d%87%e8%a1%a1" title="View all posts in 负载均衡" target="_blank">负载均衡</a></span>")

os.system("route delete 0.0.0.0")

os.system("route add 0.0.0.0 mask 0.0.0.0 " + str(g[0]) + " metric 30 if " + str(i[0]))

a=0

for x in net_1:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[0]) +" metric 25 if " + str(i[0]))

for x in net_2:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[1]) +" metric 25 if " + str(i[1]))

for x in net_3:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[2]) +" metric 25 if " + str(i[2]))

print("三网卡叠加成功")

def add_routetables4(i,g):

net_1=[1,5,9,13,17,21,25,29,33,37,41,45,49,53,57,61,65,69,73,77,81,85,89,93,97,101,105,109,113,117,121,125,129,133,137,141,145,149,153,157,161,165,173,177,181,185,189,193,197,201,205,209,213,217,221]

net_2=[2,6,14,18,22,26,30,34,38,42,46,50,54,58,62,66,70,74,78,82,86,90,94,98,102,106,110,114,118,122,126,130,134,138,142,146,150,154,158,162,166,170,174,178,182,186,190,194,198,202,206,210,214,218,222]

net_3=[3,7,11,15,19,23,27,31,35,39,43,47,51,55,59,63,67,71,75,79,83,87,91,95,99,103,107,111,115,119,123,131,135,139,143,147,151,155,159,163,167,171,175,179,183,187,191,195,199,203,207,211,215,219,223]

net_4=[4,8,12,16,20,24,28,32,36,40,44,48,52,56,60,64,68,72,76,80,84,88,92,96,100,104,108,112,116,120,124,128,132,136,140,144,148,152,156,160,164,168,176,180,184,188,196,200,204,208,212,216,220]

print("开始负载均衡")

os.system("route delete 0.0.0.0")

os.system("route add 0.0.0.0 mask 0.0.0.0 " + str(g[0]) + " metric 30 if " + str(i[0]))

a=0

for x in net_1:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[0]) +" metric 25 if " + str(i[0]))

for x in net_2:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[1]) +" metric 25 if " + str(i[1]))

for x in net_3:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[2]) +" metric 25 if " + str(i[2]))

for x in net_4:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[3]) +" metric 25 if " + str(i[3]))

print("四网卡叠加成功")

def check_ip(ip_str):

pattern = r"\b(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\b"

if re.match(pattern, ip_str):

return True

else:

return False

#主程序

os.system("title 网卡叠加-www.slll.info&&color 18")

net_count=int(input("请输入网卡数量(MAX:4,Min:2): "))

nic_count(net_count)

arr_1=[]

arr_2=[]

for x in range(1,net_count+1):

temp=input("请输入第"+str(x)+"块需要叠加的网卡索引号 (cmd下面利用该命令查看:route print | find \"...\"[第一列即索引号]): ")

arr_1.append(temp)

temp=input("请输入网卡(" +str(x)+") 的网关: ")

while True:

if check_ip(temp):

arr_2.append(temp)

break

else:

temp=input("输入错误,请重新输入网卡(" +str(x)+") 的网关: ")

if net_count==2:

add_routetables2(arr_1,arr_2)

elif net_count==3:

add_routetables3(arr_1,arr_2)

elif net_count==4:

add_routetables4(arr_1,arr_2)

pro_continue()

注:此文并非博主原创,文章很有实用性,转载之,原文请移步:http://www.slll.info/archives/2153.html

win7 win10绕过系统密码添加用户登陆 技术文章

[blue] 不使用任何工具/软件来绕过win7、win10的密码从而添加新账户/修改本身账户密码来登陆系统 ,这个方法在网上也有过,今天呢博主专门测试了一下,是可以的,所以发出来,共享。方便大家在忘记密码而又没有工具的时候登录系统。下面就开始吧:[/blue]

0x001

首先我们让电脑重启下,并且还得让他进入修复模式

最简单的方法就是长按电源键,然后直到他强制关机,再开机,哇哦,进入修复模式了呢!

0x002

然后你就看到了非正常关机的修复界面,蓝底白字那个,我不用win10就不截图了,自己感受,然后别点重启,点高级设置!

0x003

然后,又有三个选项,不用管,看图看得懂吧?选择第二个,那个螺丝刀和扳手的自动排查图标!

0x004

这里windows会让你选择从镜像恢复或是命令行提示符,机智的你是不是肯定会选择命令提示符呢?

然后你就想执行命令了是吧?添加账号了是吧?提升为管理员了是吧?

呵呵。。。那我还写着文章干嘛?事实证明是没用的,应为这个命令行无法为正常windows系统添加账户(说的太深,自己理解去吧)

这个时候我们用命令行这样执行:

嗯哼,打完收工。。。。明白了吧,把粘滞键改成cmd。

然后重启电脑,看到登录界面,要我输入密码???按五下shift,CMD弹出来了吧?呼呼。

这个时候,你可以去添加账户了,绝对是添加给当前系统的。

net user p0tt1 p0tt1666 /add

net loucalgroup administrators p0tt1 /add

然后?然后就进去了...进去了...去了...了...

[quote] 注:代码和过程其实都差不多,博主比较懒,不想打字,复制的,原文:http://p0tt1.com/?post/1lyzhz [/quote]

win7系统不能更改文件的打开方式解决办法小计 技术文章

不知道大家有没有发现用WIN7时会出现“打开方式”无法添加这个问题,也就是你想对某个类型的文件(比如txt/php文件)更改或者是添加一种打开方式的时候不能添加/更改。我最近更新了sublimetext 3,是软件它提示我更新的,我就直接点击update-download,结果就出了这悲剧。。。想要更改php文件的打开方式为sublime时,死活添加不了:右击文件->选属性->选择“更改”->选"浏览"->找到sublime_text.exe,之后就没任何反应,在 其他程序框下面也没有,压根儿就没有添加进去;然后又在控制面板里的"默认程序”的“将文件类型或协议与程序关联”,结果也一样,压根儿就没法添加呀!

后来搜索知道原因大概是,windows文件关联的问题,和系统32/64无关。以前版本的sublime变换了路径一样会出问题,解决方法很简单:

在注册表里搜索sublime_text.exe,确认每一个键值都指向最新的sublime_text文件即可。”

对注册表修改不熟的可看下面具体操作:

具体操作:1、按win键+R,出现“运行”,在对话框内打regedit,进入注册表,

2、在注册表上菜单栏中,进入“编辑”-“查找”,打sublime_text,回车

3、在注册表右侧栏中,查看sublime_text的路径是否是现在软件安装盘下的路径,不是的话点右键“修改”,将路径改为现在安装盘下的路径

4、“编辑”-“查找下一个”,重复第三步,直至查找全部结束,退出注册表

完成以上,再右键-文件“打开方式”,看是否有sublimetext?不出意外应该有了。

还有一种更简单的方法,就是把软件的文件名修改一下,再去添加关联就可以了!!!只是这种方法会让快捷方式失效,需要我们自己修改一下快捷方式的目标文件名。