一行命令快速筛选出高可靠的代理 Linux

前言

前段时间在 github 上从 pry0cc/soxy 改造过的 check_proxy 一个由 golang 开发的命令行验证 socks 代理有效性工具。

这个工具是为命令行使用而生,故只支持从 stdin 输入数据,我们可以通过cat 或者 pbpaste (mac剪贴板) 用管道符号 | 传递给这个工具。用法如下:

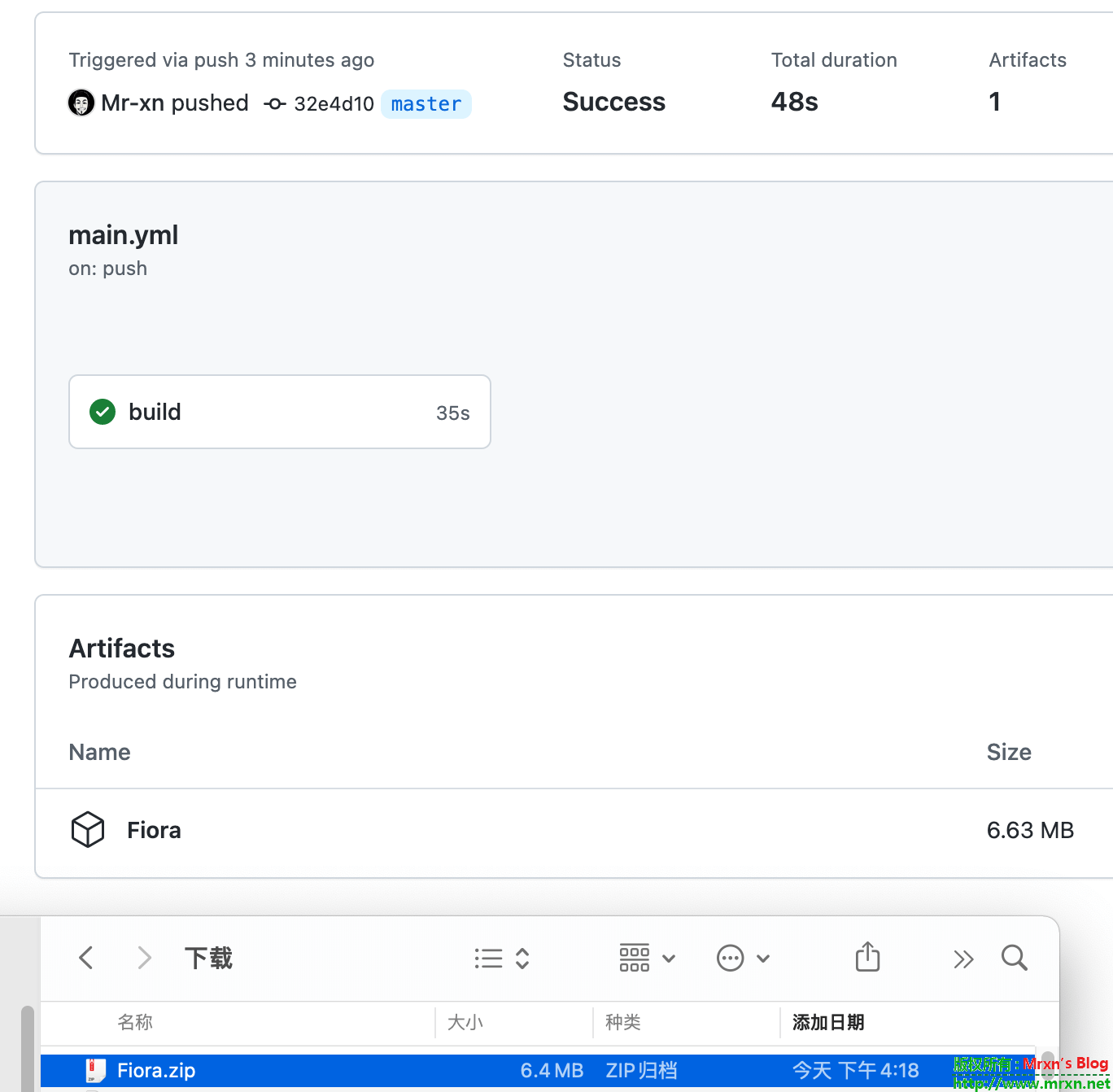

使用 github action 快速打包 maven项目的 jar 文件 技术文章

前言

在 github 上看到好的 burp 插件或者其他 jar 工具,想克隆过来自己打包最新的代码,如果全都是在本地自己来操作,效率不是很高,所以就自己研究了下 github 官方的 action 文档,自己写了个 action 用来快速打包 maven 项目的 jar 文件,上传 jar 文件压缩包...

update-golang:一个帮助你快速安装或者更新到最新版 golang 的 Linux 脚本 Linux

前言:

自己的服务器,或者是朋友的服务器,每次想编译 golang 的程序的时候,总是按照既定的步骤去官网下载-解压-安装-添加到环境变量里面,重复的劳动还是恼火。遂想自己写个安装脚本,但是在浏览 github 的时候,发现已经有人写好了的脚本,那就是 update-golang 。

简介:

update-golang 是国外的一些工程师写的一个安装 golang 或...

OpenWrt UnblockNeteaseMusicGo 插件 证书过期替换 技术文章

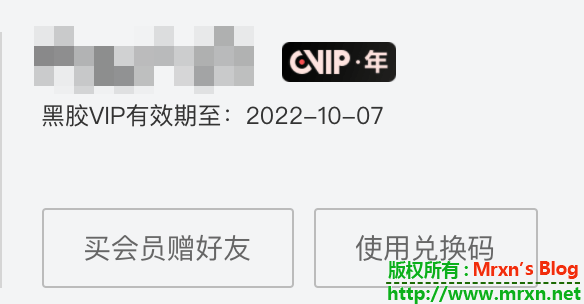

事件起因是我想听的歌曲,在网抑云听不了,我都开了VIP,还是由于版权原因,听不了。。。我难道要每一家都去开vip吗?同时开通每一家的VIP?没那个精力和金钱!那就用路由器搞起来!

打开路由器发现解锁音乐的插件是关闭的,我打开后发现没起作用不说,正常的歌曲也打不开了,

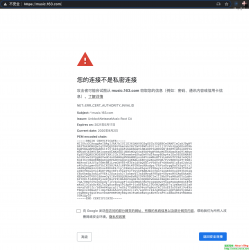

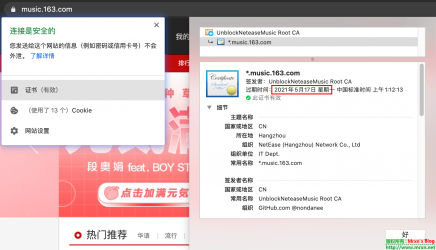

打开music.163.com发现证书错误:

我这个是由于我前一天没更新插件之前,已经手动替换过证书了可以使用了,当时也是证书错误,提示的是证书过期了。。。

前一天的证书替换过程参考如下:

➜ ~ openssl genrsa -out ca.key 2048 Generating RSA private key, 2048 bit long modulus ..............................+++ ..............................................................+++ e is 65537 (0x10001) ➜ ~ openssl req -x509 -new -nodes -key ca.key -sha256 -days 1825 -out ca.crt -subj "/C=CN/CN=UnblockNeteaseMusic Root CA/O=netmusic" ➜ ~ openssl genrsa -out server.key 2048 Generating RSA private key, 2048 bit long modulus .....................................+++ .....................+++ e is 65537 (0x10001) ➜ ~ openssl req -new -sha256 -key server.key -out server.csr -subj "/C=CN/L=Hangzhou/O=NetEase (Hangzhou) Network Co., Ltd/OU=IT Dept./CN=*.music.163.com" ➜ ~ openssl x509 -req -extfile <(printf "extendedKeyUsage=serverAuth\nsubjectAltName=DNS:music.163.com,DNS:*.music.163.com") -sha256 -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt Signature ok subject=/C=CN/L=Hangzhou/O=NetEase (Hangzhou) Network Co., Ltd/OU=IT Dept./CN=*.music.163.com Getting CA Private Key ➜ ~ ls Applications Public Applications (Parallels) Virtual Machines.localized Desktop WeChatExtension-ForMac Documents ca.crt Downloads ca.key Library ca.srl Movies iCloud云盘(归档) Music server.crt Parallels server.csr Pictures server.key ➜ ~ pwd

将server.crt server.key 替换掉,路径如下

root@OpenWrt:~# ls -l /usr/share/UnblockNeteaseMusicGo -rw-r--r-- 1 root root 1675 Aug 31 13:10 ca.key -rw-r--r-- 1 root root 1281 Aug 31 13:10 server.crt -rw-r--r-- 1 root root 1679 Aug 31 13:10 server.key root@OpenWrt:~#

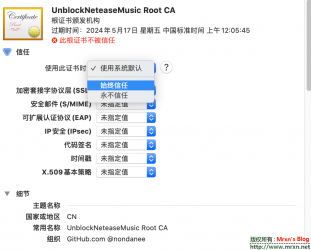

再把ca.crt 安装到本机并信任就OK。

下面说一下如何更新插件,我是自己编译的插件,已经打包在GitHub仓库了,可以自己下载,链接放在最后。

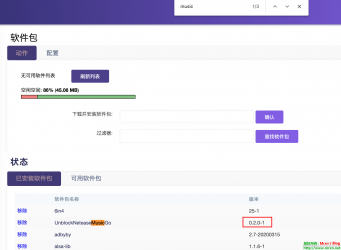

你可以通过路由后台的文件上传或者是手动使用scp或者其他工具将插件上传到/tmp/目录,然后使用dpkg install 插件包名 来安装更新。我这个固件本身后台有文件上传:

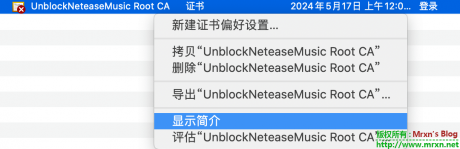

上传完毕,就可以自行安装了。安装更新后就可以去网易云音乐解锁那个界面下载ca证书,然后本地安装,信任:

搞定后,打开网易云官网,查看证书,就是我们自己的证书,都OK了

编译备份插件文件列表:

编译时间:2020/09/01 . ├── brcmfmac-firmware-usb_20200619-1_arm_cortex-a9.ipk ├── busybox_1.31.1-2_arm_cortex-a9.ipk ├── ca-certificates_20200601-1_all.ipk ├── coremark_2020-05-28-7685fd32-15_arm_cortex-a9.ipk ├── ddns-scripts_aliyun_1.0.3-1_all.ipk ├── ddns-scripts_dnspod_1.0.2-1_all.ipk ├── default-settings_2-3_all.ipk ├── dns2socks_2.1-1_arm_cortex-a9.ipk ├── dnsmasq-full_2.81-7_arm_cortex-a9.ipk ├── dropbear_2020.80-1_arm_cortex-a9.ipk ├── firewall_2019-11-22-8174814a-1_arm_cortex-a9.ipk ├── getrandom_2019-12-31-0e34af14-4_arm_cortex-a9.ipk ├── hostapd-common_2020-06-08-5a8b3662-4_arm_cortex-a9.ipk ├── ip-full_5.7.0-2_arm_cortex-a9.ipk ├── ipset_7.4-1_arm_cortex-a9.ipk ├── ipt2socks_1.1.3-1_arm_cortex-a9.ipk ├── iptables-mod-fullconenat_2019-10-21-0cf3b48f-3_arm_cortex-a9.ipk ├── iw_5.4-1_arm_cortex-a9.ipk ├── jshn_2020-05-25-66195aee-1_arm_cortex-a9.ipk ├── jsonfilter_2018-02-04-c7e938d6-1_arm_cortex-a9.ipk ├── k3screenctrl_0.10-2_arm_cortex-a9.ipk ├── k3wifi_1-2_arm_cortex-a9.ipk ├── libblobmsg-json_2020-05-25-66195aee-1_arm_cortex-a9.ipk ├── libelf1_0.179-1_arm_cortex-a9.ipk ├── libevent2-7_2.1.11-2_arm_cortex-a9.ipk ├── libipset13_7.4-1_arm_cortex-a9.ipk ├── libjson-c4_0.13.1-2_arm_cortex-a9.ipk ├── libjson-script_2020-05-25-66195aee-1_arm_cortex-a9.ipk ├── liblua5.1.5_5.1.5-7_arm_cortex-a9.ipk ├── libmbedtls12_2.16.7-1_arm_cortex-a9.ipk ├── libmnl0_1.0.4-2_arm_cortex-a9.ipk ├── libnl-tiny_2019-10-29-0219008c-1_arm_cortex-a9.ipk ├── libopenssl1.1_1.1.1g-1_arm_cortex-a9.ipk ├── libopenssl-conf_1.1.1g-1_arm_cortex-a9.ipk ├── libpcre_8.44-2_arm_cortex-a9.ipk ├── libubox20191228_2020-05-25-66195aee-1_arm_cortex-a9.ipk ├── libubus20191227_2020-02-05-171469e3-1_arm_cortex-a9.ipk ├── libubus-lua_2020-02-05-171469e3-1_arm_cortex-a9.ipk ├── libuci_2018-08-11-4c8b4d6e-2_arm_cortex-a9.ipk ├── libuci-lua_2018-08-11-4c8b4d6e-2_arm_cortex-a9.ipk ├── libuclient20160123_2020-06-17-c6609861-1_arm_cortex-a9.ipk ├── libustream-openssl20200215_2020-03-13-5e1bc342-1_arm_cortex-a9.ipk ├── libuuid1_2.35.1-2_arm_cortex-a9.ipk ├── logd_2019-12-31-0e34af14-4_arm_cortex-a9.ipk ├── lua_5.1.5-7_arm_cortex-a9.ipk ├── luci-app-accesscontrol_1-11_all.ipk ├── luci-app-arpbind_1-3_all.ipk ├── luci-app-autoreboot_1.0-8_all.ipk ├── luci-app-cpufreq_1-5_all.ipk ├── luci-app-filetransfer_1-2_all.ipk ├── luci-app-ramfree_1.0-1_all.ipk ├── luci-app-sfe_1.0-13_all.ipk ├── luci-app-ttyd_1.0-3_all.ipk ├── luci-app-unblockmusic_2.3.5-9_all.ipk ├── luci-app-vlmcsd_1.0-5_all.ipk ├── luci-app-vsftpd_1.0-3_all.ipk ├── luci-app-webadmin_2-1_all.ipk ├── luci-i18n-accesscontrol-zh-cn_1-11_all.ipk ├── luci-i18n-arpbind-zh-cn_1-3_all.ipk ├── luci-i18n-autoreboot-zh-cn_1.0-8_all.ipk ├── luci-i18n-cpufreq-zh-cn_1-5_all.ipk ├── luci-i18n-filetransfer-zh-cn_1-2_all.ipk ├── luci-i18n-ramfree-zh-cn_1.0-1_all.ipk ├── luci-i18n-sfe-zh-cn_1.0-13_all.ipk ├── luci-i18n-ttyd-zh-cn_1.0-3_all.ipk ├── luci-i18n-unblockmusic-zh-cn_2.3.5-9_all.ipk ├── luci-i18n-vlmcsd-zh-cn_1.0-5_all.ipk ├── luci-i18n-vsftpd-zh-cn_1.0-3_all.ipk ├── luci-i18n-webadmin-zh-cn_2-1_all.ipk ├── luci-lib-fs_1.0-1_all.ipk ├── microsocks_1.0-1_arm_cortex-a9.ipk ├── netifd_2020-06-06-51e9fb81-1_arm_cortex-a9.ipk ├── openssl-util_1.1.1g-1_arm_cortex-a9.ipk ├── openwrt-keyring_2019-07-25-8080ef34-1_arm_cortex-a9.ipk ├── opkg_2020-05-07-f2166a89-1_arm_cortex-a9.ipk ├── Packages ├── Packages.gz ├── Packages.manifest ├── Packages.sig ├── pdnsd-alt_1.2.9b-par-a8e46ccba7b0fa2230d6c42ab6dcd92926f6c21d_arm_cortex-a9.ipk ├── ppp_2.4.8-5_arm_cortex-a9.ipk ├── ppp-mod-pppoe_2.4.8-5_arm_cortex-a9.ipk ├── procd_2020-05-28-b9b39e20-2_arm_cortex-a9.ipk ├── redsocks2_0.67-4_arm_cortex-a9.ipk ├── resolveip_2_arm_cortex-a9.ipk ├── rpcd_2020-05-26-078bb57e-1_arm_cortex-a9.ipk ├── shadowsocksr-libev-alt_2.5.6-5_arm_cortex-a9.ipk ├── shadowsocksr-libev-server_2.5.6-5_arm_cortex-a9.ipk ├── shadowsocksr-libev-ssr-local_2.5.6-5_arm_cortex-a9.ipk ├── shellsync_0.2-2_arm_cortex-a9.ipk ├── simple-obfs_0.0.5-5_arm_cortex-a9.ipk ├── swconfig_12_arm_cortex-a9.ipk ├── trojan_1.16.0-1_arm_cortex-a9.ipk ├── ubox_2019-12-31-0e34af14-4_arm_cortex-a9.ipk ├── ubus_2020-02-05-171469e3-1_arm_cortex-a9.ipk ├── ubusd_2020-02-05-171469e3-1_arm_cortex-a9.ipk ├── uci_2018-08-11-4c8b4d6e-2_arm_cortex-a9.ipk ├── uclient-fetch_2020-06-17-c6609861-1_arm_cortex-a9.ipk ├── uhttpd_2020-06-03-939c281c-2_arm_cortex-a9.ipk ├── uhttpd-mod-ubus_2020-06-03-939c281c-2_arm_cortex-a9.ipk ├── UnblockNeteaseMusicGo_0.2.4-1_arm_cortex-a9.ipk ├── urandom-seed_1.0-2_arm_cortex-a9.ipk ├── urngd_2020-01-21-c7f7b6b6-1_arm_cortex-a9.ipk ├── usign_2020-05-23-f1f65026-1_arm_cortex-a9.ipk ├── v2ray_4.27.4-1_arm_cortex-a9.ipk ├── v2ray-plugin_1.4.1-1_arm_cortex-a9.ipk ├── vlmcsd_svn1113-1_arm_cortex-a9.ipk ├── vsftpd-alt_3.0.3-7_arm_cortex-a9.ipk ├── wget_1.20.3-4_arm_cortex-a9.ipk ├── wireless-regdb_2020.04.29-1_all.ipk ├── wol_0.7.1-3_arm_cortex-a9.ipk ├── wpad-basic_2020-06-08-5a8b3662-4_arm_cortex-a9.ipk └── zlib_1.2.11-3_arm_cortex-a9.ipk 0 directories, 113 files

插件GitHub仓库链接:

https://github.com/Mr-xn/k3_packages_backup

参考链接:

https://netflixcn.com/miji/id-50.html

https://github.com/nondanee/UnblockNeteaseMusic/

https://github.com/nondanee/UnblockNeteaseMusic/issues/48#issuecomment-477870013

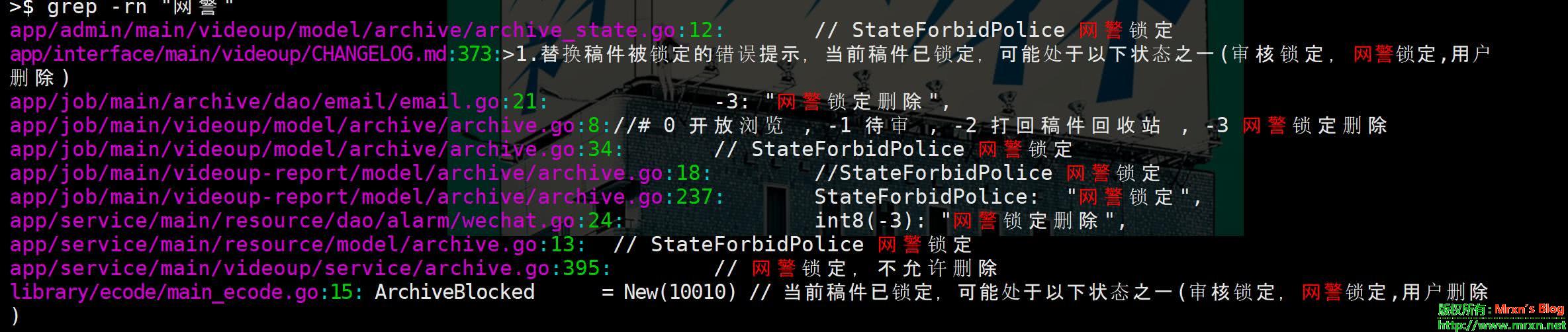

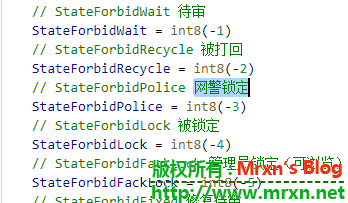

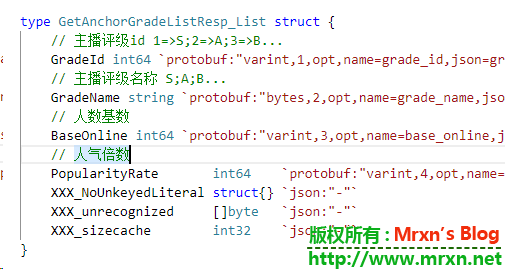

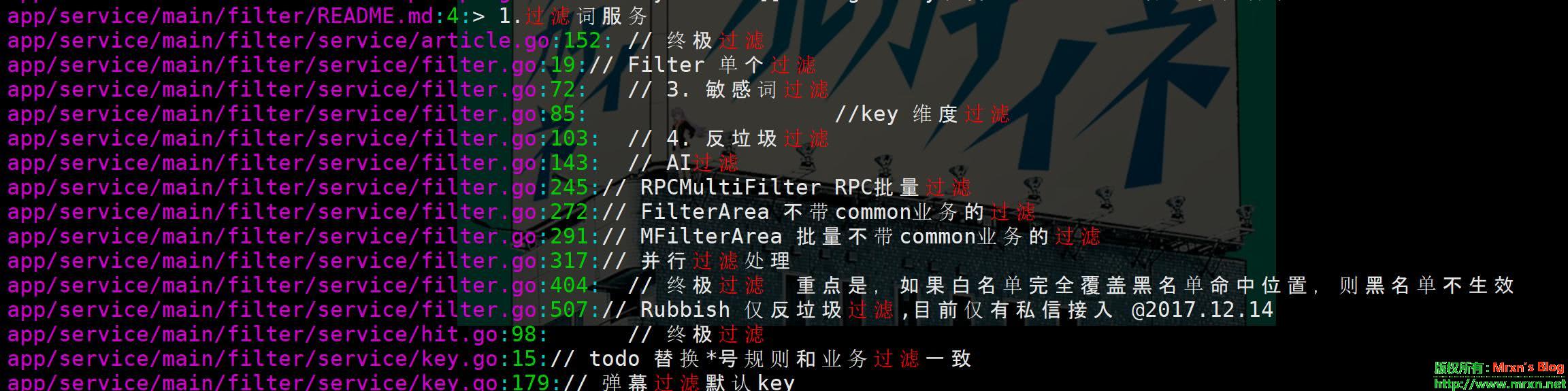

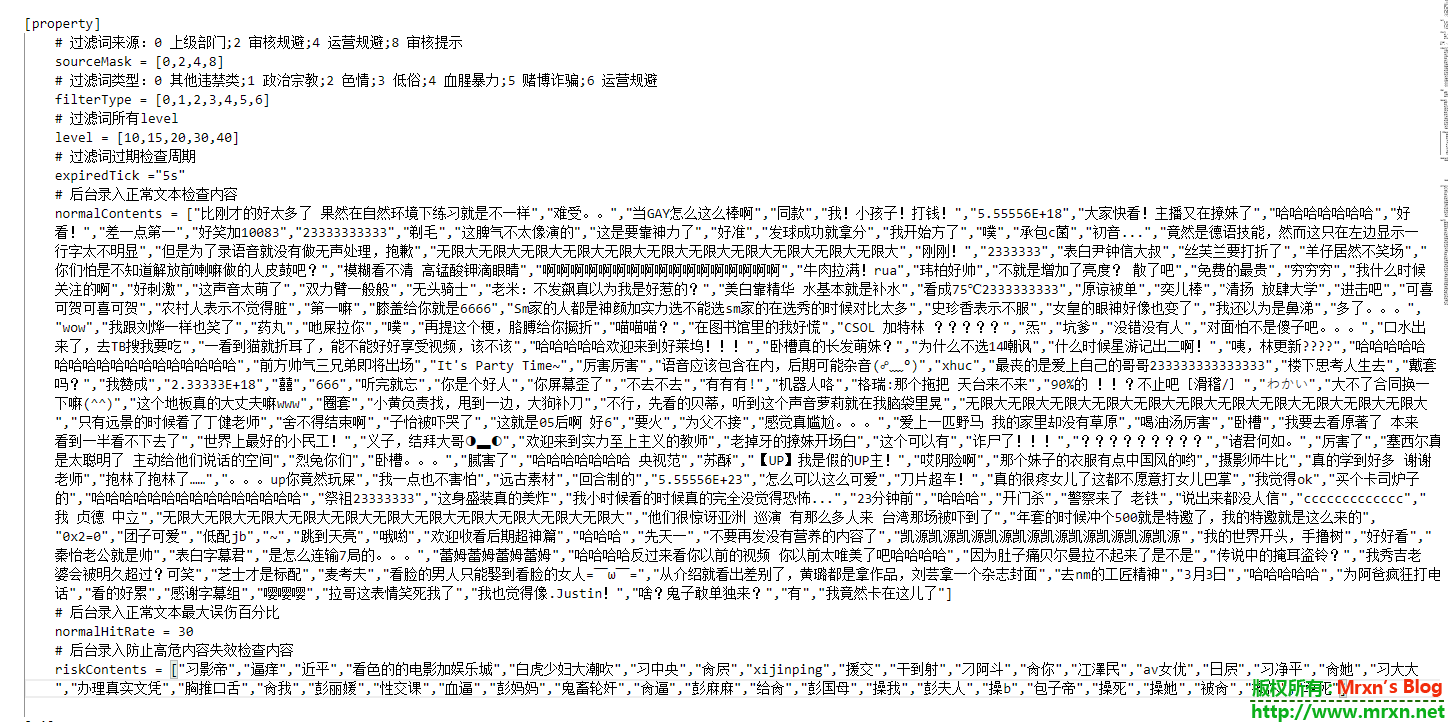

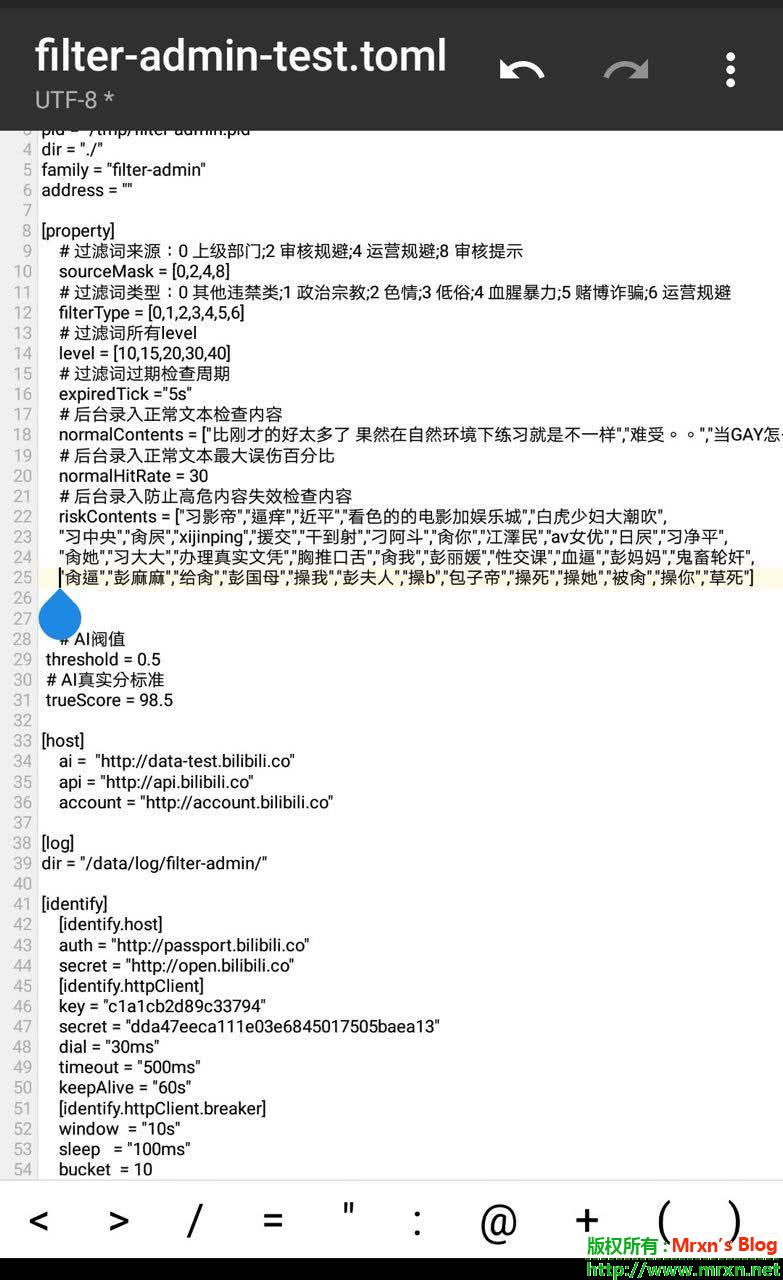

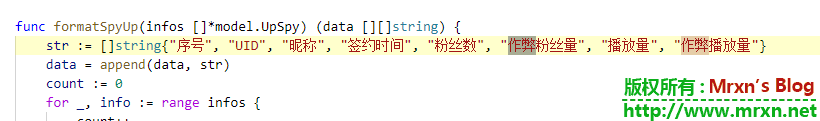

B站源码泄露后续-GO代码行数、网警锁定、关键词过滤、人气倍率、真假播放量、作弊粉丝数 业界新闻

B站(bilibili)后端源码泄露,我们可以从中了解多少信息安全知识和代码里的有趣信息 业界新闻

B站源码泄露背景:

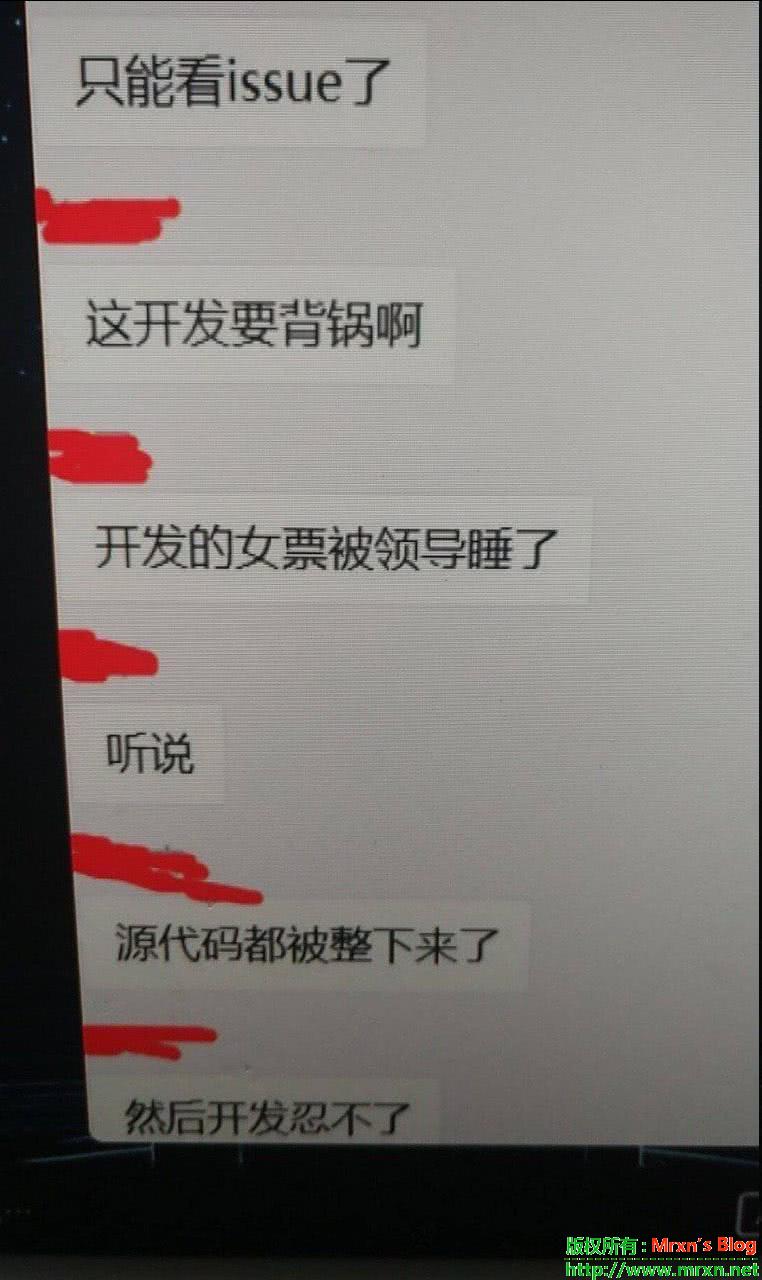

晚间逛V2社区的时候刷到了这么一条帖子:Openbilibili? B 站在 Github 上公开了自己的后端源代码。

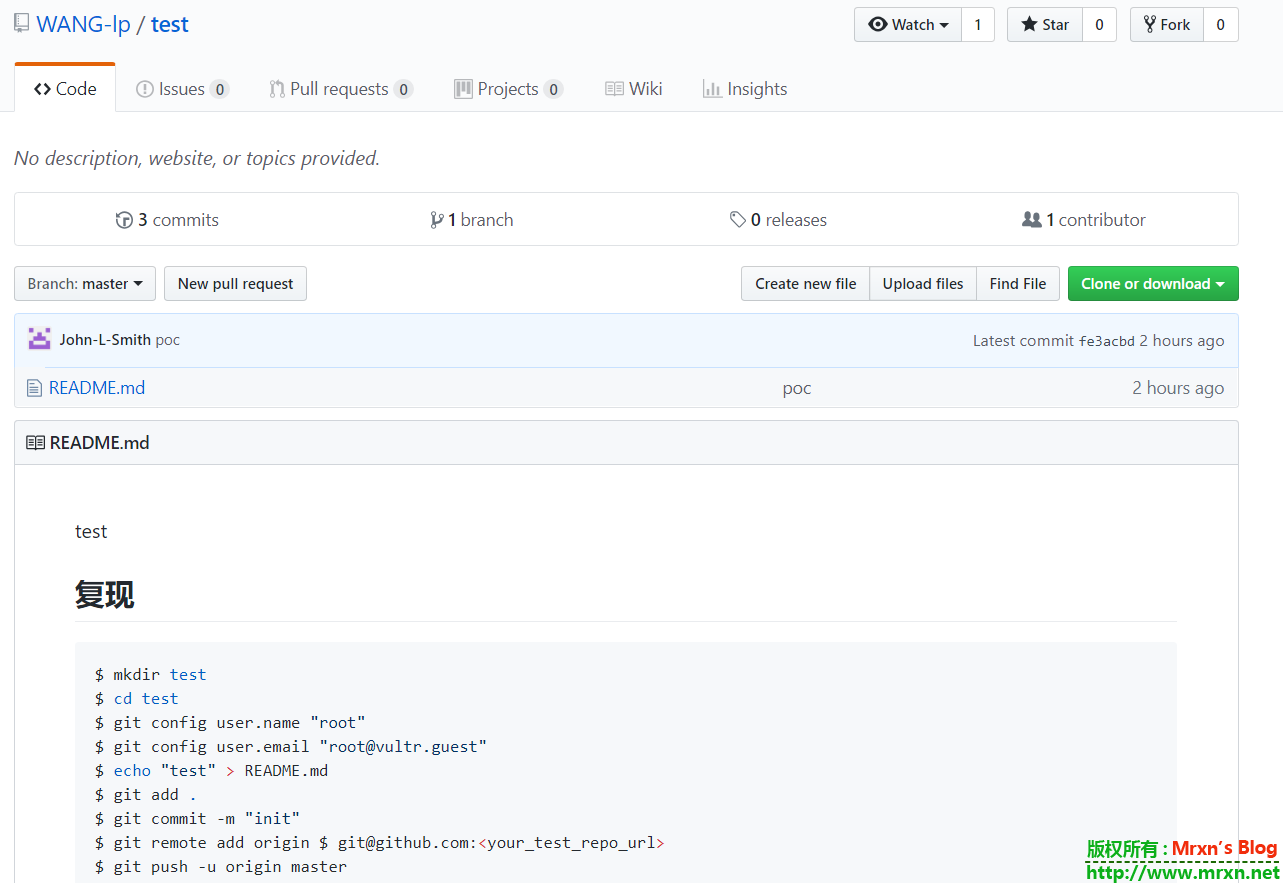

下面各位V友吃瓜群众或喜闻乐见,或惊奇不已,我是个凡人我也不例外!作为一名合格的吃瓜群众,当然要立马去GitHub fork了一份,但是gayhub:https://github.com/openbilibili/go-common 却提示我This repository has been disabled.这个不能忍!最简单的办法就是看那些手快的已经fork了,在从他哪里fork一份过来,如果你fork失败那就直接下载,前面两种方法都不行的话可以看热心的V友们提供的分流下载地址,但是不保证原滋原味那怎么保证原汁原味呢?就有V有讨论了,看提交历史,其中有这么一段,

commit beccf3fe4313be190d655c9f0620a6b4fac0b522 (HEAD -> master, origin/master, origin/HEAD) Author: root <[email protected]> Date: Mon Apr 22 02:59:20 2019 +0000 init

但是紧接着就有不同的意见,并且复现了可以以特定的提交者信息显示,

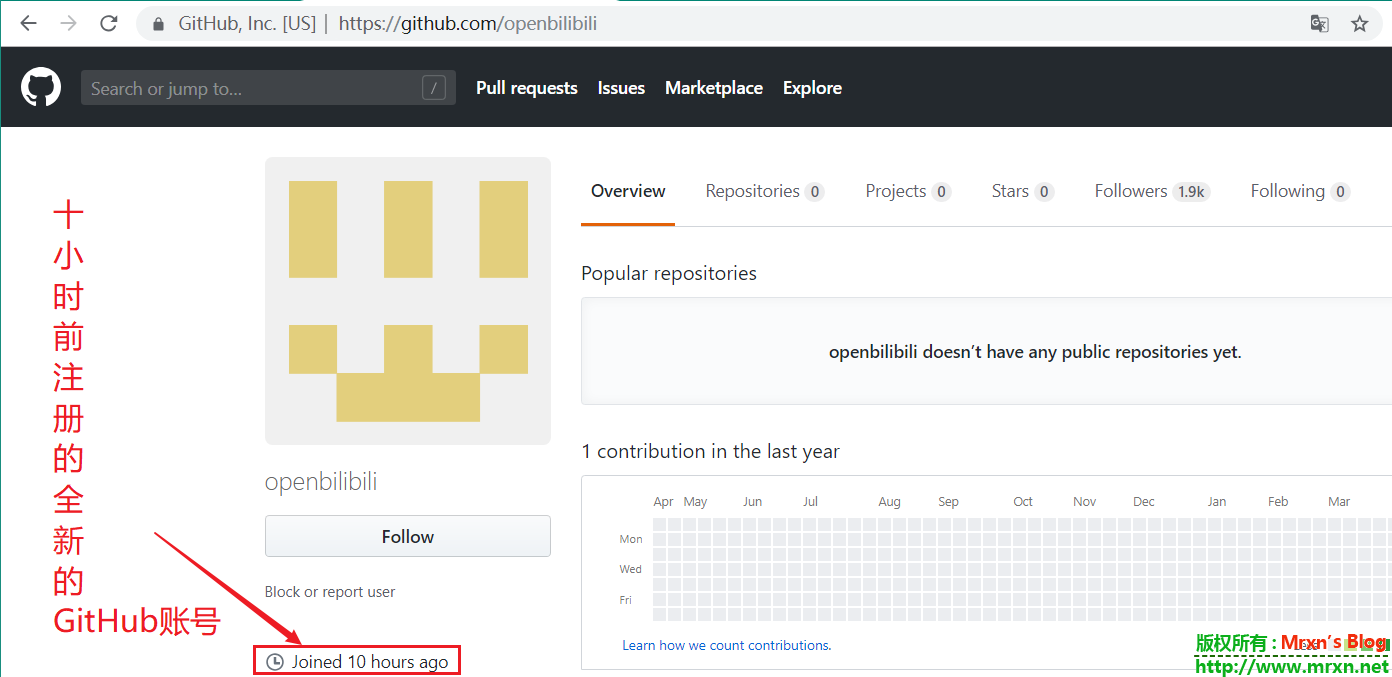

而且这个GitHub账号openbilibili也是十个小时前全新创建的,

那么谁泄露的也就成了讨论热点,有的说是前员工,有的说是被黑了众说纷纭,我们不需要去追究谁,站方自然会去追究,我们来看一下这份源码有哪些有趣的地方。

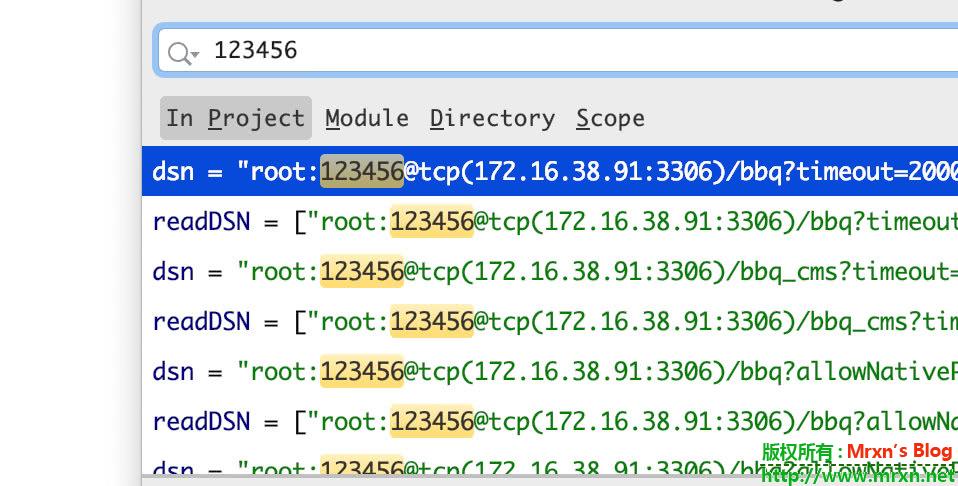

第一个:弱口令

在源码在搜索root或者是123456,可以看到有dns和readDSN的连接是root:123456这样的简单的账号密码组合,当然地址是内网的,应该是内网的同意网关出口之类的,这也算一个安全隐患吧,要是别人进了内网或者是内网同事自扫描一波,那岂不是不可言喻...弱口令永远都是第一威胁,我在渗透测试中对于弱口令也是屡试不爽,比如拿到了后台账号或者数据库连接相关信息后,直接去连接远程桌面,有很大可能会成功,特别是前两者都为true的时候!这也表明管理员喜欢使用同一个账号密码的弱密码!

第二个:rank相关算法泄露

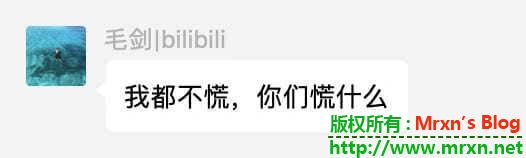

这些rank算法的泄露对于B站来说或许会有点麻烦,需要更新新的算法,不然大家都知道你的算法了,就很有可能据此找到相关漏洞从而加以利用,虽然B站在微博说了这是早前的代码不是最新的代码,但是后端大体的架构还是不会变化太多啊。官方微博原文:[在网上流传;经内部紧急核查;确认该部分代码;我们已经执行了主动的防御措施;确认此事件不会影响到网络安全和用户数据安全;我们已于第一时间报案;将调查其源头;],但是微博后来又自己删除了,通过看代码的最后提交日期,搜索相关的关键词比如拜年这些,基本可以确定代码肯定不是最新的,但是也是最近半年的。但是事发后貌似B站的毛老师@毛剑表示:我都不慌,你们慌什么:

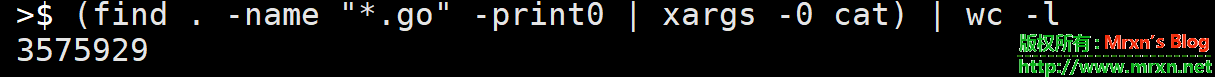

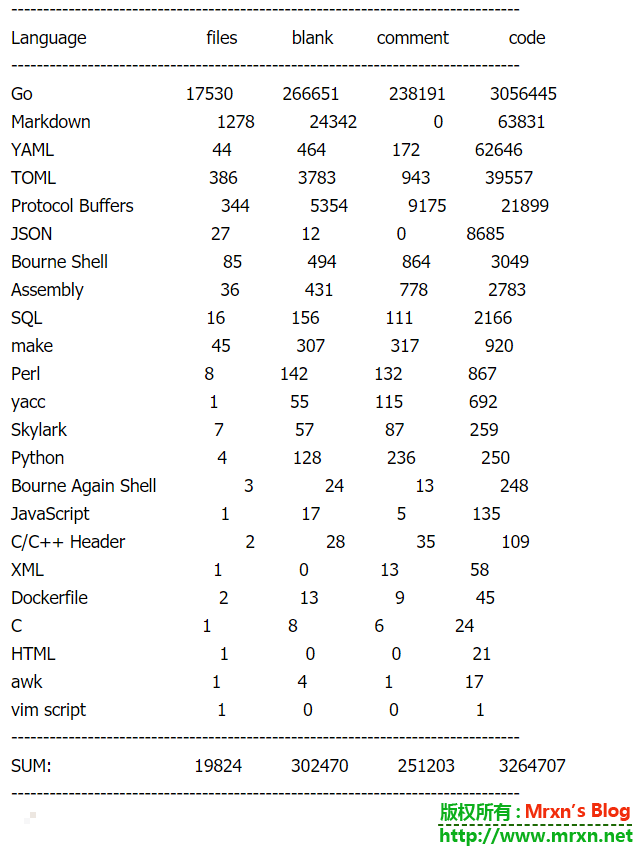

第三:GO语言在后端代码中占主要

其中Go 89.7% Python 10.1%,外加一些其他的shell脚本、html和javasript这些

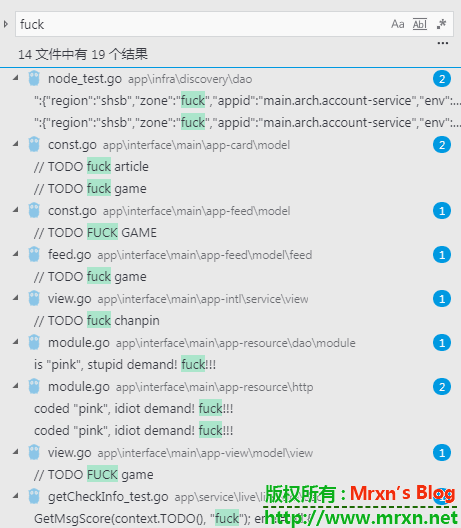

第四:程序员和产品经理之间的战争

在源码中搜索fuck相关词语可以看到很多类似于fuck chanpin 、fuck game、fuck article等等

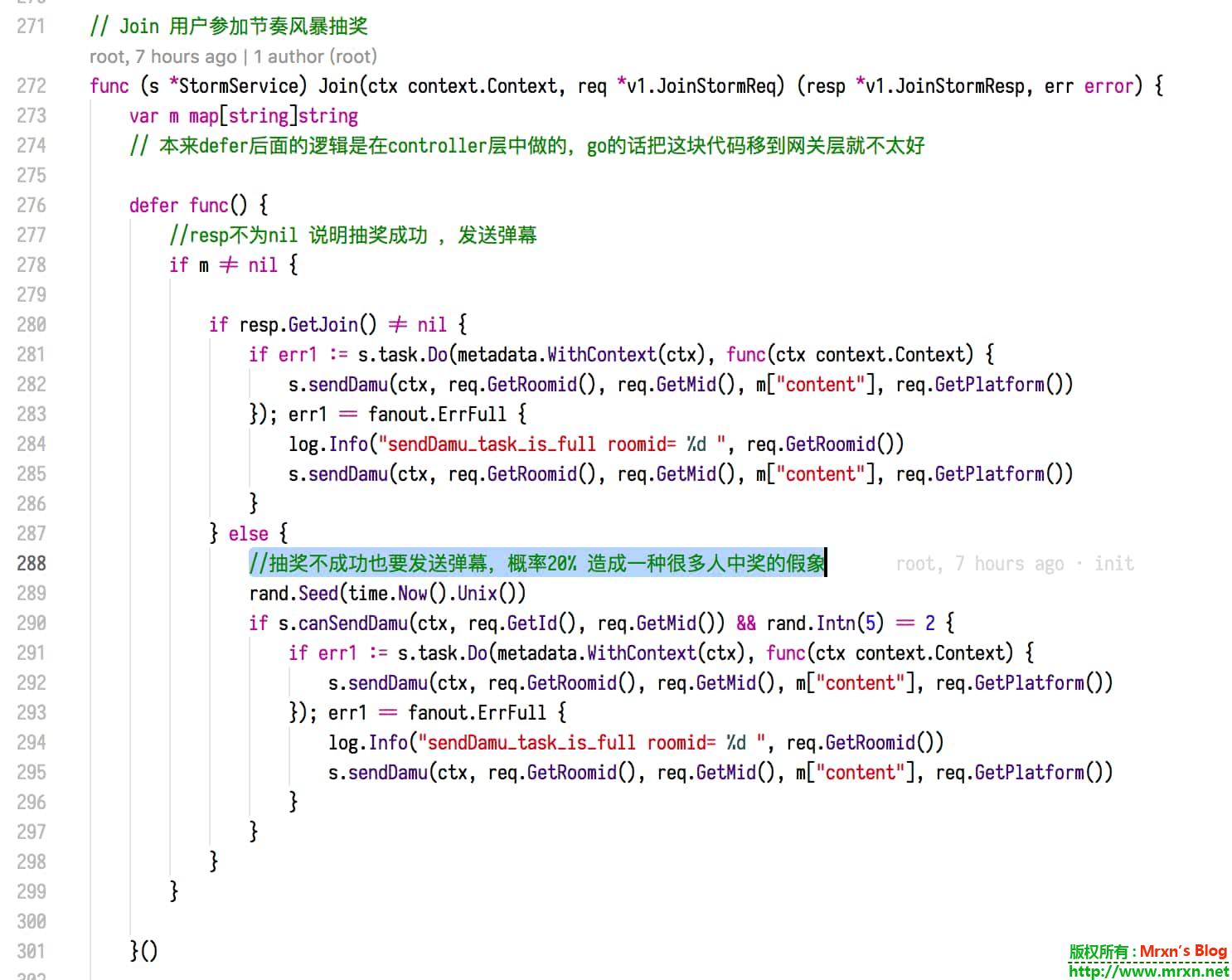

第五:还有比较耿直的注释

B站的弹幕你看到的不一定都是真实的!在源码中有这么一段代码,其注释显示在中奖环节,即使你没有中奖,系统也会代你发布弹幕!从而造成一种很多人中奖的现象,而且概率是20%!

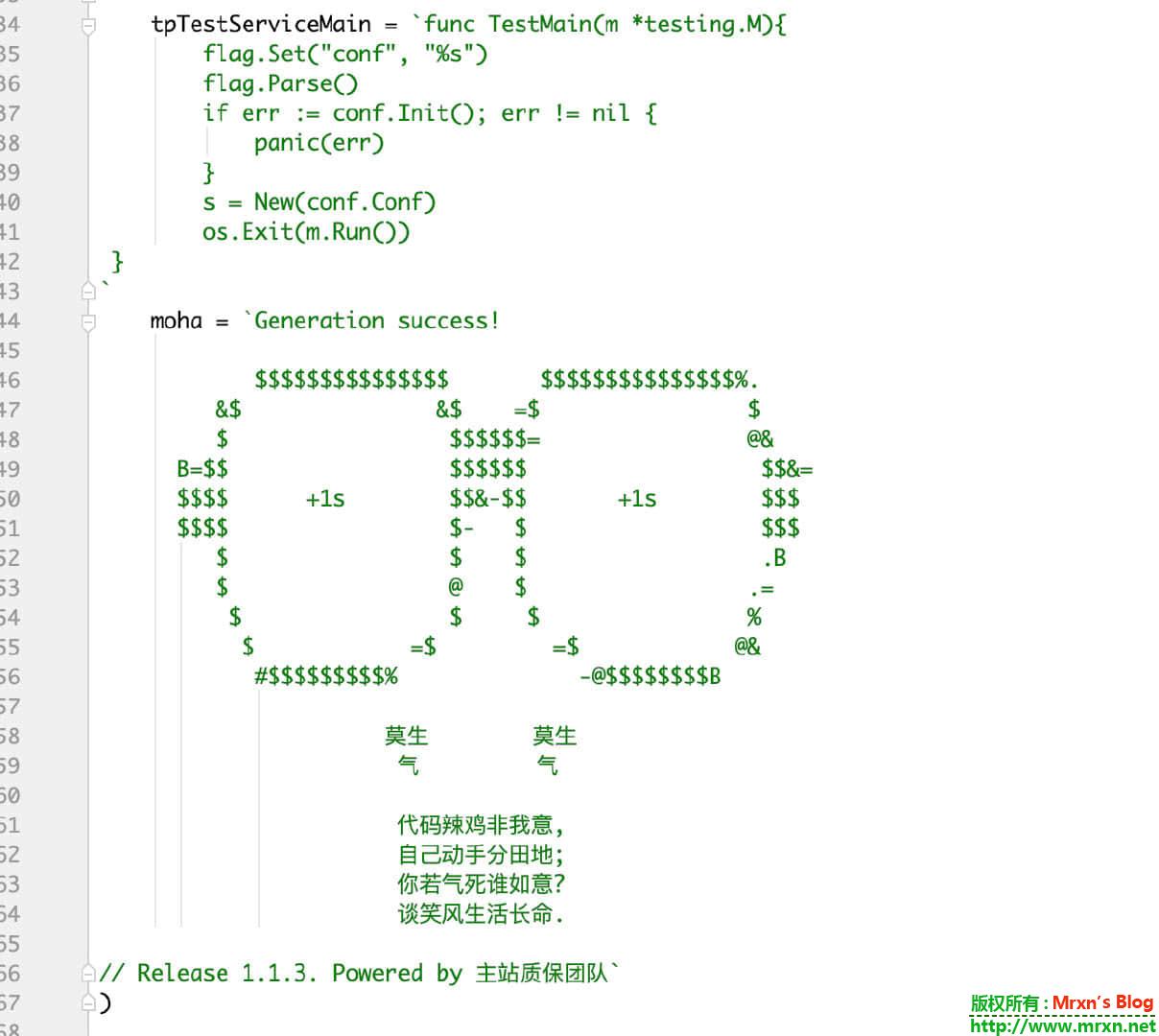

第六:B站有趣的程序员

有一首打油诗:

代码垃圾非我意, 自己动手分田地; 你若气死谁如意? 谈笑风生活长命。 powered by 主站质保团队。

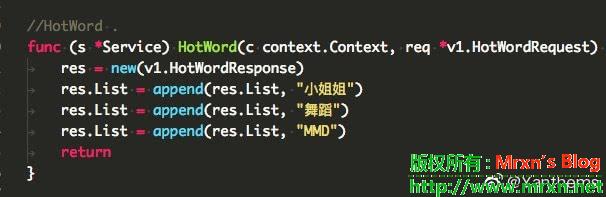

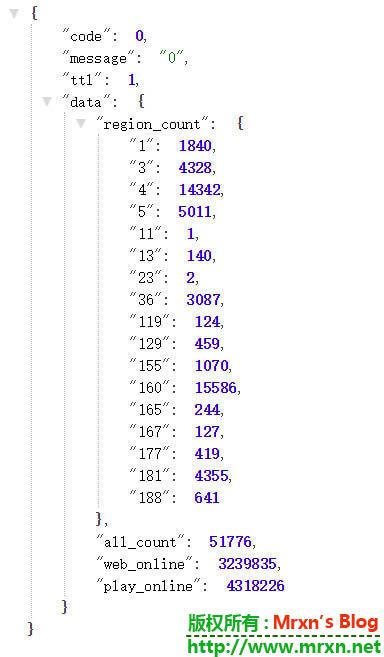

第七:疑似B站在线用户统计和HotWord热词

最后,我也fork了一份,对于感兴趣的可以去下载:https://github.com/Mr-xn/openbilibili ,看看学习一下他们的GO语言代码也是不错的。如果站方要求删除的话我会删除的,有需要的自己保存。

2019-04-25更新:Github 在 bilibili 通过dmca数据版权法案申诉后 屏蔽了,故我上传我之前打包的,欢迎下载:bilibilihide-master.zip bilibil_master.zip 两个版本时间先后不一样,作为学习 GO 下载学习一下还是不错的,也不影响。

号称全球最权威的监控软件 FlexiSPY 被黑,相关源码、编译、文档被泄漏 业界新闻

![]()

号称全球最权威的监控软件 FlexiSPY 被黑,相关源码、编译、文档被泄漏,

在4月22日,由 @fleximinx 储存整理.

Source files:

bb_cyclops.zip d84f692b12c732e14ad463b4d7d0ec34 from Tweet Mega : files in 2012-01-11_v.1.03.2 folder

Gamma.zip cff15a5bad15118a7e43c1c3f0d13df1 from Tweet Mega : Gamma Symbian malware certs/signatures in Gamma folder

bin.zip aa735cb779ce9089665eb821f596a7eb from Tweet Mega : binaries of apps in bin folder

omni.zip 4677a66eab2d44e410dfb36da64705c5 from Tweet Mega : source code of Android app in 1.00.1 folder

android_cyclops.zip 5c80bcb6576d5c58143ea48ee43de5f8 from Tweet Mega : source code of Android Cyclops in Cyclops -1.00.4 folder

iphone_phoenix_4.9.1.zip 25b7416a26624ffec76b3197f84f0d59 Tweet Mega : source code of IOS app in FlexiSPY Phoenix 4.9.1 folder

github备份地址: https://github.com/Mrxn-code/flexidie

其实 FlexiSPY 就是个灰色地带的“间谍”软件。

FlexiSPY 官网有中文页面,可以细细了解下它在干什么:

https://www.flexispy.com/zh/

漏洞练习平台总结 渗透测试

漏洞及渗透练习平台:

WebGoat漏洞练习环境

https://github.com/WebGoat/WebGoat

https://github.com/WebGoat/WebGoat-Legacy

Damn Vulnerable Web Application(漏洞练习平台)

https://github.com/RandomStorm/DVWA

数据库注入练习平台

https://github.com/Audi-1/sqli-labs

用node编写的漏洞练习平台,like OWASP Node Goat

https://github.com/cr0hn/vulnerable-node

花式扫描器 :

端口扫描器Nmap

https://github.com/nmap/nmap

本地网络扫描器

https://github.com/SkyLined/LocalNetworkScanner

子域名扫描器

https://github.com/lijiejie/subDomainsBrute

漏洞路由扫描器

https://github.com/jh00nbr/Routerhunter-2.0

迷你批量信息泄漏扫描脚本

https://github.com/lijiejie/BBScan

Waf类型检测工具

https://github.com/EnableSecurity/wafw00f

信息搜集工具 :

社工插件,可查找以email、phone、username的注册的所有网站账号信息

https://github.com/n0tr00t/Sreg

Github信息搜集,可实时扫描查询git最新上传有关邮箱账号密码信息

https://github.com/sea-god/gitscan

github Repo信息搜集工具

https://github.com/metac0rtex/GitHarvester

WEB:

webshell大合集

https://github.com/tennc/webshell

渗透以及web攻击脚本

https://github.com/brianwrf/hackUtils

web渗透小工具大合集

https://github.com/rootphantomer/hack_tools_for_me

XSS数据接收平台

https://github.com/firesunCN/BlueLotus_XSSReceiver

XSS与CSRF工具

https://github.com/evilcos/xssor

Short for command injection exploiter,web向命令注入检测工具

https://github.com/stasinopoulos/commix

数据库注入工具

https://github.com/sqlmapproject/sqlmap

Web代理,通过加载sqlmap api进行sqli实时检测

https://github.com/zt2/sqli-hunter

新版中国菜刀

https://github.com/Chora10/Cknife

.git泄露利用EXP

https://github.com/lijiejie/GitHack

浏览器攻击框架

https://github.com/beefproject/beef

自动化绕过WAF脚本

https://github.com/khalilbijjou/WAFNinja

http命令行客户端,可以从命令行构造发送各种http请求(类似于Curl)

https://github.com/jkbrzt/httpie

浏览器调试利器

https://github.com/firebug/firebug

一款开源WAF

https://github.com/SpiderLabs/ModSecurity

windows域渗透工具:

windows渗透神器

https://github.com/gentilkiwi/mimikatz

Powershell渗透库合集

https://github.com/PowerShellMafia/PowerSploit

Powershell tools合集

https://github.com/clymb3r/PowerShell

Fuzz:

Web向Fuzz工具

https://github.com/xmendez/wfuzz

HTTP暴力破解,撞库攻击脚本

https://github.com/lijiejie/htpwdScan

漏洞利用及攻击框架:

msf

https://github.com/rapid7/metasploit-framework

Poc调用框架,可加载Pocsuite,Tangscan,Beebeeto等

https://github.com/erevus-cn/pocscan

Pocsuite

https://github.com/knownsec/Pocsuite

Beebeeto

https://github.com/n0tr00t/Beebeeto-framework

漏洞POC&EXP:

ExploitDB官方git版本

https://github.com/offensive-security/exploit-database

php漏洞代码分析

https://github.com/80vul/phpcodz

Simple test for CVE-2016-2107

https://github.com/FiloSottile/CVE-2016-2107

CVE-2015-7547 POC

https://github.com/fjserna/CVE-2015-7547

JAVA反序列化POC生成工具

https://github.com/frohoff/ysoserial

JAVA反序列化EXP

https://github.com/foxglovesec/JavaUnserializeExploits

Jenkins CommonCollections EXP

https://github.com/CaledoniaProject/jenkins-cli-exploit

CVE-2015-2426 EXP (windows内核提权)

https://github.com/vlad902/hacking-team-windows-kernel-lpe

use docker to show web attack(php本地文件包含结合phpinfo getshell 以及ssrf结合curl的利用演示)

https://github.com/hxer/vulnapp

php7缓存覆写漏洞Demo及相关工具

https://github.com/GoSecure/php7-opcache-override

XcodeGhost木马样本

https://github.com/XcodeGhostSource/XcodeGhost

中间人攻击及钓鱼

中间人攻击框架

https://github.com/secretsquirrel/the-backdoor-factory

https://github.com/secretsquirrel/BDFProxy

https://github.com/byt3bl33d3r/MITMf

Inject code, jam wifi, and spy on wifi users

https://github.com/DanMcInerney/LANs.py

可扩展的中间人代理工具

https://github.com/intrepidusgroup/mallory

wifi钓鱼

https://github.com/sophron/wifiphisher

密码破解:

密码破解工具

https://github.com/shinnok/johnny

本地存储的各类密码提取利器

https://github.com/AlessandroZ/LaZagne

二进制及代码分析工具:

二进制分析工具

https://github.com/devttys0/binwalk

系统扫描器,用于寻找程序和库然后收集他们的依赖关系,链接等信息

https://github.com/quarkslab/binmap

rp++ is a full-cpp written tool that aims to find ROP sequences in PE/Elf/Mach-O (doesn't support the FAT binaries) x86/x64 binaries.

https://github.com/0vercl0k/rp

Windows Exploit Development工具

https://github.com/lillypad/badger

二进制静态分析工具(python)

https://github.com/bdcht/amoco

Python Exploit Development Assistance for GDB

https://github.com/longld/peda

对BillGates Linux Botnet系木马活动的监控工具

https://github.com/ValdikSS/billgates-botnet-tracker

木马配置参数提取工具

https://github.com/kevthehermit/RATDecoders

Shellphish编写的二进制分析工具(CTF向)

https://github.com/angr/angr

针对python的静态代码分析工具

https://github.com/yinwang0/pysonar2

一个自动化的脚本(shell)分析工具,用来给出警告和建议

https://github.com/koalaman/shellcheck

基于AST变换的简易Javascript反混淆辅助工具

https://github.com/ChiChou/etacsufbo

EXP编写框架及工具:

二进制EXP编写工具

https://github.com/t00sh/rop-tool

CTF Pwn 类题目脚本编写框架

https://github.com/Gallopsled/pwntools

an easy-to-use io library for pwning development

https://github.com/zTrix/zio

跨平台注入工具( Inject JavaScript to explore native apps on Windows, Mac, Linux, iOS and Android.)

https://github.com/frida/frida

隐写:

隐写检测工具

https://github.com/abeluck/stegdetect

各类安全资料:

域渗透教程

https://github.com/l3m0n/pentest_study

python security教程(原文链接http://www.primalsecurity.net/tutorials/python-tutorials/)

https://github.com/smartFlash/pySecurity

data_hacking合集

https://github.com/ClickSecurity/data_hacking

mobile-security-wiki

https://github.com/exploitprotocol/mobile-security-wiki

书籍《reverse-engineering-for-beginners》

https://github.com/veficos/reverse-engineering-for-beginners

一些信息安全标准及设备配置

https://github.com/luyg24/IT_security

APT相关笔记

https://github.com/kbandla/APTnotes

Kcon资料

https://github.com/knownsec/KCon

ctf及黑客资源合集

https://github.com/bt3gl/My-Gray-Hacker-Resources

ctf和安全工具大合集

https://github.com/zardus/ctf-tools

《DO NOT FUCK WITH A HACKER》

https://github.com/citypw/DNFWAH

各类CTF资源

近年ctf writeup大全

https://github.com/ctfs/write-ups-2016

https://github.com/ctfs/write-ups-2015

https://github.com/ctfs/write-ups-2014

fbctf竞赛平台Demo

https://github.com/facebook/fbctf

ctf Resources

https://github.com/ctfs/resources

各类编程资源:

大礼包(什么都有)

https://github.com/bayandin/awesome-awesomeness

bash-handbook

https://github.com/denysdovhan/bash-handbook

python资源大全

https://github.com/jobbole/awesome-python-cn

git学习资料

https://github.com/xirong/my-git

安卓开源代码解析

https://github.com/android-cn/android-open-project-analysis

python框架,库,资源大合集

https://github.com/vinta/awesome-python

JS 正则表达式库(用于简化构造复杂的JS正则表达式)

https://github.com/VerbalExpressions/JSVerbalExpressions

Python:

python 正则表达式库(用于简化构造复杂的python正则表达式)

https://github.com/VerbalExpressions/PythonVerbalExpressions

python任务管理以及命令执行库

https://github.com/pyinvoke/invoke

python exe打包库

https://github.com/pyinstaller/pyinstaller

py3 爬虫框架

https://github.com/orf/cyborg

一个提供底层接口数据包编程和网络协议支持的python库

https://github.com/CoreSecurity/impacket

python requests 库

https://github.com/kennethreitz/requests

python 实用工具合集

https://github.com/mahmoud/boltons

python爬虫系统

https://github.com/binux/pyspider

ctf向 python工具包

https://github.com/P1kachu/v0lt

科学上网:

科学上网工具

https://github.com/XX-net/XX-Net

福利:

微信自动抢红包动态库

https://github.com/east520/AutoGetRedEnv

微信抢红包插件(安卓版)

https://github.com/geeeeeeeeek/WeChatLuckyMoney

神器

https://github.com/yangyangwithgnu/hardseed

清空Github上某个文件的历史 代码人生

今天在Github更新代码的时候,不小心把Gmail私钥文件更新上去了。即便我立刻删除了这个文件,可是在版本历史里面仍然可以看到这个文件的内容。这可把我吓坏了。

Google一圈以后,终于找到了解决办法。把某个文件的历史版本全部清空。

首先cd 进入项目文件夹下,然后执行以下代码:

git filter-branch --force --index-filter 'git rm --cached --ignore-unmatch 文件名' --prune-empty --tag-name-filter cat -- --all git push origin master --force rm -rf .git/refs/original/ git reflog expire --expire=now --all git gc --prune=now git gc --aggressive --prune=now

虽然不知道他们的作用是什么,不过真的解决了我的问题。看起来,以前我说我熟练掌握git,真是自不量力。

另外还找到了另一个方法:

git filter-branch -f --tree-filter ‘rm -rf vendor/gems‘ HEAD

git push origin --force

原文链接:http://www.jianshu.com/p/573c1d2fe9fd