十大渗透测试系统之---DVWA1.0.8练习笔记(一) 渗透测试

测试环境:

操作系统: Windows 8.1

运行时: .Net Framework 4.5

PHP+MySQL+Apache 集成测试环境: wamp_serverx64

首先,从 http://www.dvwa.co.uk/ 下载 DVWA1.0.8,并将文件释放到 F:\Web\DVWA-1.0.8 (因为我的wamp自己设置的默认目录是 F:\Web,至于方法,请移步:自定义wamp_server的网站根目录)

修改配置文件 config\config.inc.php , 设置数据库连接账号及默认的安全级别:

$_DVWA[ 'db_server' ] = 'localhost';

$_DVWA[ 'db_database' ] = 'dvwa';

$_DVWA[ 'db_user' ] = 'root';

$_DVWA[ 'db_password' ] = root;

$_DVWA['default_security_level'] = "low";

然后,访问 http://localhost/DVWA-1.0.8/login.php

第一关,就是考虑如何登录进去。

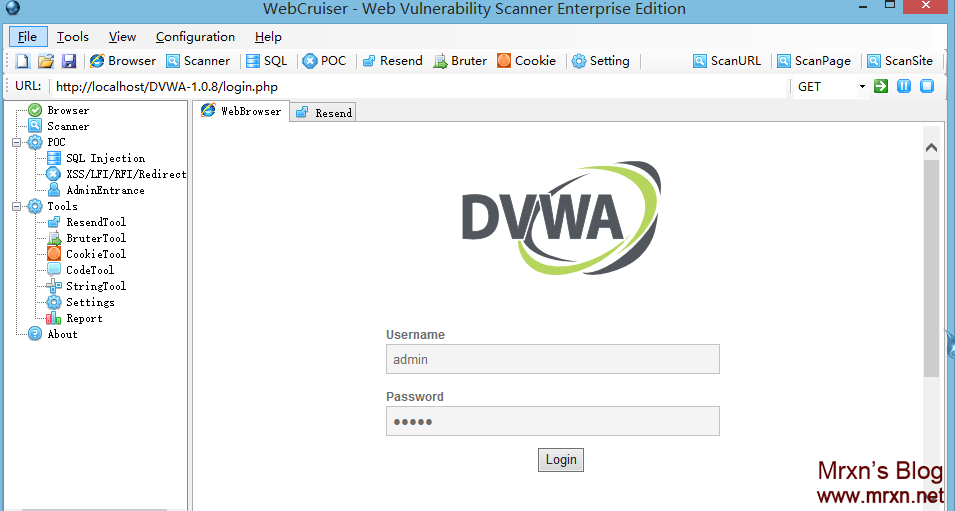

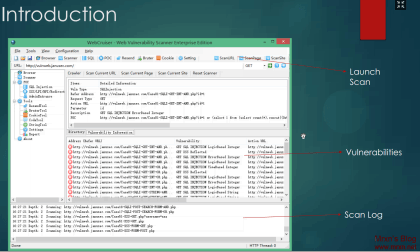

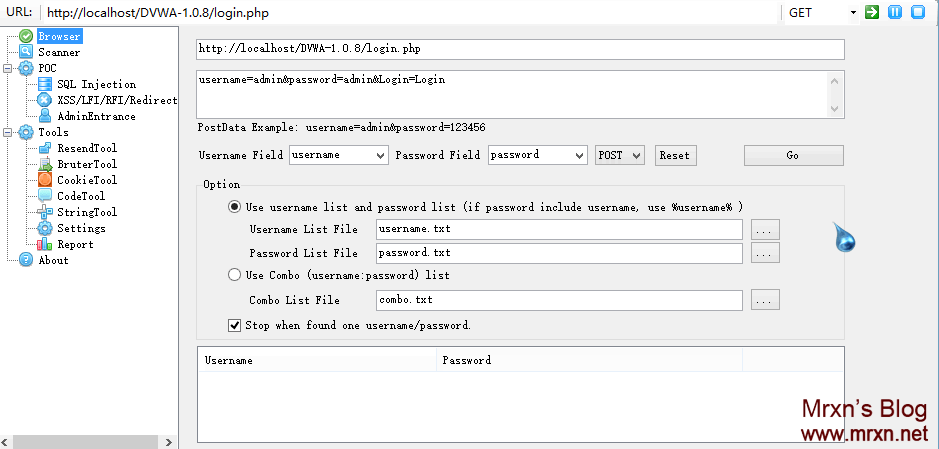

这里,我们计划采取挂字典进行暴力登录尝试,这类工具称之为 Bruter,下面以 WebCruiser

Web Vulnerability Scanner V3.5.3 (http://sec4app.com )为例,我博客已发布最新破解版。

首先,随便输入一个错误的用户名和密码,这里输入 admin 和 admin :

提交后, 切换到 Resend(重放)界面:

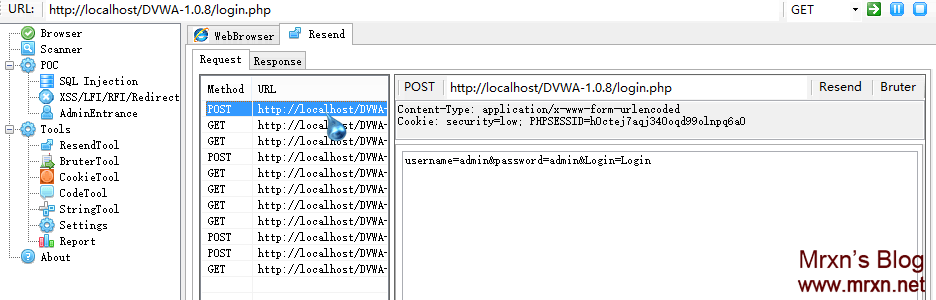

最新的请求在最上面,点击它,可以在右边看到详细信息。点击“ Bruter”按钮:

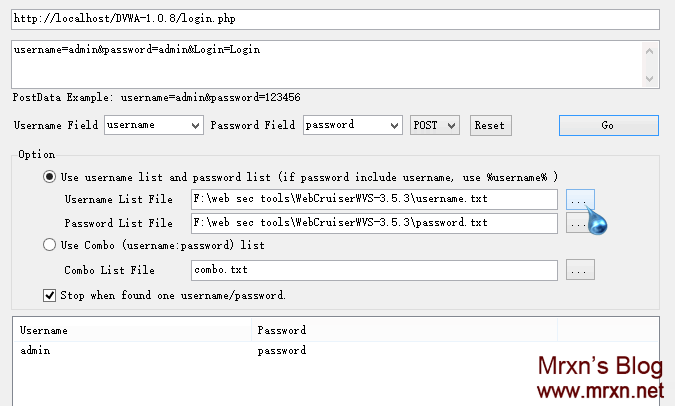

软件自动切换到 Bruter 界面,并且自动发现 username 和 password 字段(如果使用了特殊的参数名,则手工从下拉列表中选中它)。 Bruter 提供了两种字典方式,一种是用户名和密码使用不同的字典(需要自己去选择字典的位置),另一种是使用网络已泄漏的(用户名 :密码)组合。点击”Go”按钮, 启动猜解:

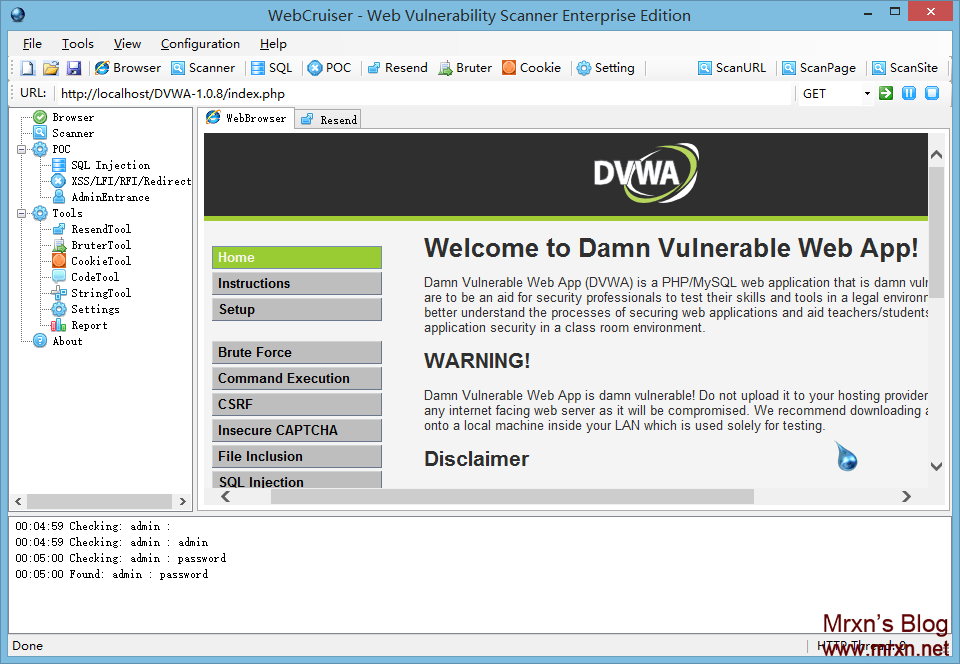

可以看到,可以登录的用户名和密码已经猜解出来了,为 admin/password 。切换到 WebBrowser 界面,输入猜解出来的用户名和密码,即可登录成功。

登录之后,切换到 DVWA Security 设置页,检查一下安全级别是否为低( low),如果不是,修改为 low,这样 DVWA 系统就是含有漏洞的版本了。开始 DVWA 登录后的测试工作了:

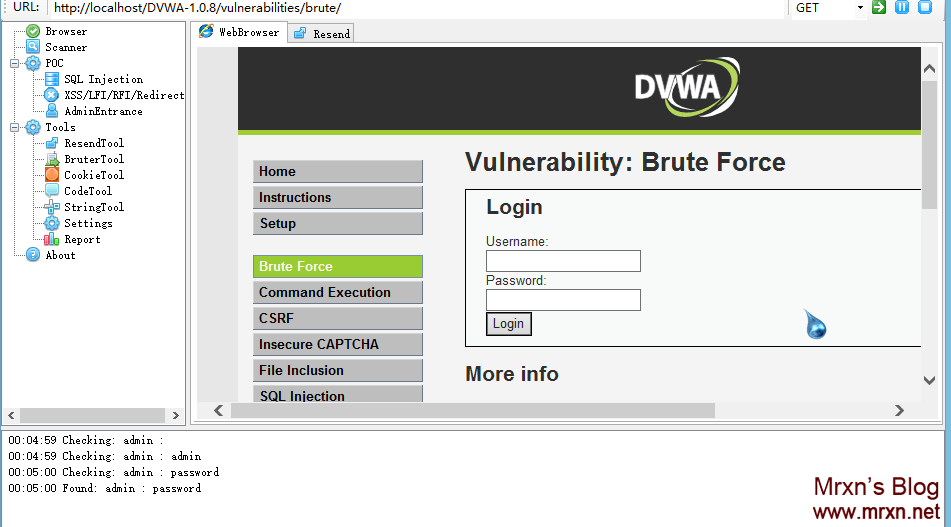

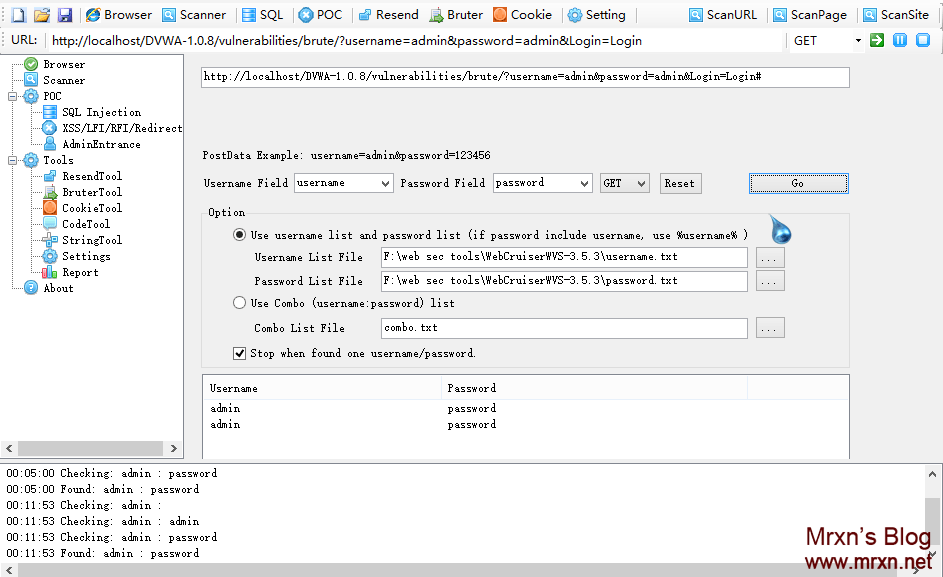

登录之后,里面还有一个 Brute Force 的测试项,继续采用刚才的方式,随便输入用户名和密码提交,并在 Resend 界面找到该请求,并且继续做刚刚登陆的时候一样的步骤,结果如下:

由图可知.这个测试项也使用了 admin/password 这组账号。

太晚了,今天就到这里吧,明天继续后面的几个操作演示,欢迎转载,转载请注明:Mrxn's Blog https://mrxn.net

WebCruiser Web Vulnerability Scanner 3.5.3 注册码+软件+PDF说明+使用指南 安全工具

Web安全扫描工具WebCruiser - Web Vulnerability Scanner

运行平台:Windows with .Net FrameWork 2.0或以上

界面语言:英文版

功能简介

* 网站爬虫(目录及文件);

* 漏洞扫描(SQL注入,跨站脚本,XPath注入);

* 漏洞验证(SQL注入,跨站脚本,XPath注入);

* SQL Server明文/字段回显/盲注;

* MySQL字段回显/盲注;

* Oracle字段回显/盲注;

* DB2字段回显/盲注;

* Access字段回显/盲注;

* 管理入口查找;

* GET/Post/Cookie 注入;

* 搜索型注入延时;

* 自动从自带浏览器获取Cookie进行认证;

* 自动判断数据库类型;

* 自动获取关键词;

* 多线程;

* 高级:代理、敏感词替换/过滤;

* 报告;

与其他的Web安全扫描软件相比较有以下特点:

Web漏洞扫描器是webcruiser Web漏洞

扫描仪主要集中在高风险漏洞,并webcruiser可以

扫描指定的漏洞类型,或指定的URL,或

指定独立页面,而别的工具通常不能.

注册码:

[email protected]

下载地址:链接:http://pan.baidu.com/s/1sjNsnG5 密码:nrvb

官方下载:http://www.janusec.com/downloads/

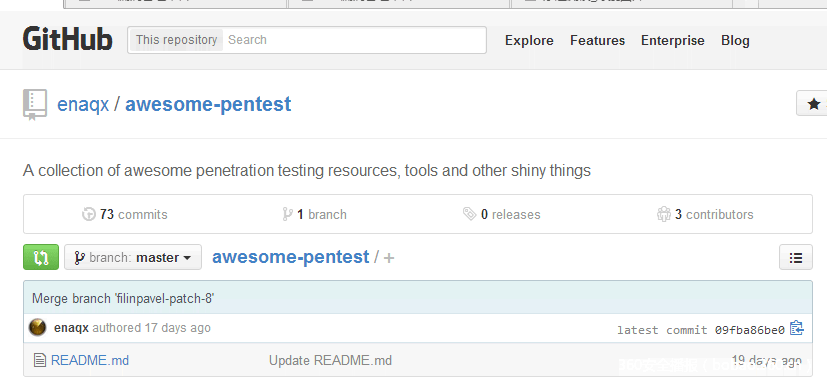

国外整理的一套在线渗透测试资源合集 资源分享

渗透测试阿克西

一组很棒的渗透测试资源,包括工具、书籍、会议、杂志和其他的东西

-

目录:

-

在线资源

-

渗透测试资源

-

Shell 脚本资源

-

Linux 资源

-

Shellcode 开发

-

Social社工资源

-

开锁资源

-

工具

-

渗透测试系统版本

-

渗透测试基础工具

-

漏洞扫描器

-

网络工具

-

Hex编辑器

-

破解

-

Windows程序

-

DDoS 工具

-

社工工具

-

藏形工具

-

逆向工具

-

书籍

-

渗透测试书籍

-

黑客手册系列

-

网络分析书籍

-

逆向工程书籍

-

恶意程序分析书籍

-

Windows书籍

-

社工书籍

-

开锁书籍

-

漏洞库

-

安全教程

-

信息安全会议

-

信息安全杂志

-

其他

-

总结

在线资源

渗透测试资源

-

Metasploit Unleashed - 免费的metasploit教程

-

PTES - 渗透测试执行标准

-

OWASP - 开放式Web应用程序安全项目

-

OSSTMM - 开源安全测试方法手册

Shell 脚本资源

-

LSST - linux shell脚本教程

Linux 资源

-

Kernelnewbies - 一个出色的Linux内核资源的社区

Shellcode 开发

-

Shellcode Tutorials - 如何编写shellcode的教程

-

Shellcode examples - Shellcodes 的库

社工资源

-

Social Engineering Framework - 一些社工的资源

开锁资源

-

Schuyler Towne channel - 开锁视频和安全沙龙

工具

渗透测试系统版本

-

Kali - 一个Linux发行版,用来做数字取证和渗透测试。

-

NST - 网络安全工具包发行版

-

Pentoo - 着眼于安全的基于Gentoo的 LiveCD

-

BackBox - 基于Ubuntu的发行版,用于渗透测试及安全评估

渗透测试基础工具

-

Metasploit - 应用最广的渗透测试软件

-

Burp - 抓包工具,针对Web应用执行安全检测

漏洞扫描器

-

Netsparker - Web应用安全扫描器

-

Nexpose - 漏洞管理&风险控制软件

-

Nessus - 漏洞,配置,和合规检测

-

Nikto - Web应用的漏洞扫描

-

OpenVAS - 开源漏洞扫描器

-

OWASP Zed Attack Proxy - web应用的渗透测试工具

-

w3af - Web应用工具和审计框架

-

Wapiti - Web应用漏洞

网络工具

-

nmap - 免费的安全扫描器,用于网络勘测和安全审计

-

tcpdump/libpcap - 一种常见的命令行数据包分析工具

-

Wireshark - 一个Unix和Windows系统的传输协议分析工具

-

Network Tools - 信息收集: ping, lookup, whois, 等等

-

netsniff-ng - 网络嗅探利器

-

Intercepter-NG - 多功能网络工具包

SSL 分析工具

-

SSLyze - SSL 配置扫描器

Hex 编辑器

-

HexEdit.js - 基于浏览器的hex编辑器

解密工具

-

John the Ripper - 快速破解密码

-

Online MD5 cracker - 在线MD5破解

Windows 程序

-

Sysinternals Suite - Sysinternals故障诊断小工具

-

Windows Credentials Editor - 集成了列举、添加、更改、删除身份验证的功能的安全工具

DDoS 工具

社工工具

-

SET - 来自TrustedSec的社工工具箱

藏匿工具

逆向工具

-

IDA Pro - Windows、Linux 、Mac OS X反汇编和调试器

-

WDK/WinDbg - Windows下的内核态调试工具

-

OllyDbg - x86调试器,主要做二进制代码分析

书籍

渗透测试书籍

-

Metasploit: The Penetration Tester's Guide by David Kennedy and others, 2011

-

Penetration Testing: A Hands-On Introduction to Hacking by Georgia Weidman, 2014

-

The Basics of Hacking and Penetration Testing by Patrick Engebretson, 2013

-

Advanced Penetration Testing for Highly-Secured Environments by Lee Allen,2012

-

Fuzzing: Brute Force Vulnerability Discovery by Michael Sutton, Adam Greene, Pedram Amini, 2007

黑客手册系列

-

The Web Application Hackers Handbook by D. Stuttard, M. Pinto, 2011

-

Android Hackers Handbook by Joshua J. Drake and others, 2014

-

The Browser Hackers Handbook by Wade Alcorn and others, 2014

网络分析书籍

逆向工程书籍

-

Reverse Engineering for Beginners by Dennis Yurichev (free!)

-

Practical Reverse Engineering by Bruce Dang and others, 2014

恶意程序分析书籍

-

Practical Malware Analysis by Michael Sikorski, Andrew Honig, 2012

-

The Art of Memory Forensics by Michael Hale Ligh and others, 2014

Windows书籍

社会工程学书籍

-

The Art of Deception by Kevin D. Mitnick, William L. Simon, 2002

-

The Art of Intrusion by Kevin D. Mitnick, William L. Simon, 2005

-

Ghost in the Wires by Kevin D. Mitnick, William L. Simon, 2011

-

Social Engineering: The Art of Human Hacking by Christopher Hadnagy, 2010

-

Unmasking the Social Engineer: The Human Element of Security by Christopher Hadnagy, 2014

开锁书籍

漏洞库

-

NVD - 美国国家漏洞库

-

CERT - 美国国家应急响应中心

-

OSVDB - 开源漏洞库

-

Bugtraq - 赛门铁克

-

Exploit-DB - exp的库

-

Fulldisclosure - Fulldisclosure邮件列表

-

MS Bulletin - 微软安全公告

-

MS Advisory - 微软安全报告

-

Inj3ct0r - Inj3ct0r Exp的库

-

Packet Storm - Packet Storm全球安全资源

-

SecuriTeam - Securiteam 漏洞库

-

CXSecurity - CSSecurity Bugtraq列表

-

Vulnerability Laboratory - 漏洞研究实验室

-

ZDI - 0day库

安全课程

-

Offensive Security Training - BackTrack/Kali开发者的培训

-

SANS Security Training - 计算机安全培训和认证

-

Open Security Training - 计算机安全课程培训资料

-

CTF Field Guide - 下一次CTF比赛必学

信息安全会议

-

DEF CON - 一年一度的在拉斯维加斯举行的黑客会议

-

Black Hat - 一年一度的在拉斯维加斯举行的安全会议

-

BSides - 没去过,不解释

-

CCC - 德国每年一次的黑客会议

-

DerbyCon - 每年一度的黑客会议,根据地在Louisville

-

PhreakNIC - 一年一度,美国Tennessee州中部

-

ShmooCon - 一年一度美国西部的黑客会议

-

CarolinaCon - 北加利福尼亚,一年一度

-

HOPE - 黑客杂志2600主办的一系列会议

-

SummerCon - 夏天举办的最古老的黑客大会

-

Hack.lu - 卢森堡一年一度

-

HITB - 在马里西亚和荷兰

-

Troopers - 德国海德堡,一年一度

-

Hack3rCon - 一年一度的美国黑客大会

-

ThotCon - 芝加哥一年一度的美国黑客大会

-

LayerOne - 每年春天洛杉矶的黑客大会

-

DeepSec - 奥地利维也纳的安全会议

-

SkyDogCon - 纳什维尔的安全会议

安全杂志

-

2600: The Hacker Quarterly - 美国的一本关于计算机技术的地下杂志

-

Hakin9 - A安全每周更新的在线杂志

其他

-

SecTools - 网络安全工具前125

-

C/C++ Programming - 开源工具的主要语言之一

-

.NET Programming - 一个开发框架

-

Shell Scripting - 命令行集成工具包

-

Ruby Programming by @dreikanter - 编写exp的实用语言

-

JavaScript Programming - 浏览器开发脚本

-

Node.js Programming by @sindresorhus - 命令行的js

-

Python tools for penetration testers - 很多渗透工具都是用python写的

-

Python Programming by @svaksha - 通用python项目

-

Andorid Security - 安卓安全资源聚合

-

Awesome Awesomness - 。。。

总结

感谢cctv感谢btv感谢XXTV

本文由 Mrxn's Blog 翻译,转载请注明“转自Mrxn's Blog”,并附上链接。

原文链接:https://github.com/enaqx/awesome-pentest#online-resources

利用网上邻居巧下整站源代码 渗透测试

我们入侵站点的时候都想得到网站的源代码,然后分析代码,看看有没有漏洞。可是得到代码是很不容易的,正好我在一次偶然的机会中发现了一种可以看到代码的方法.

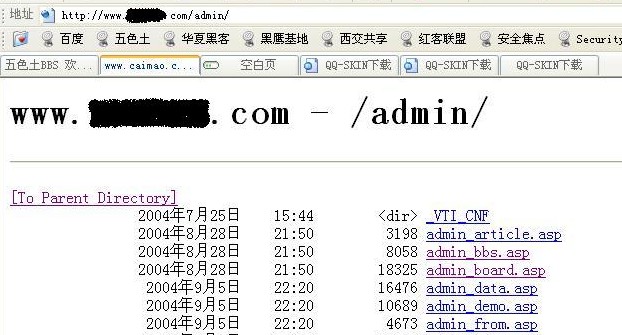

有时候我们访问某个网站能遇到这种情况:没有默认的页面而文件就暴露在我们面前,这种情况非常多。如下图1所示。这样我们就可以轻而易举的拿到网站的源代码了。

有人会说:你拿到这么一点点的源代码有什么用?说得对!这只是部分代码,要是我能拿到网站的全部源代码就好了!让我们来想想办法吧!

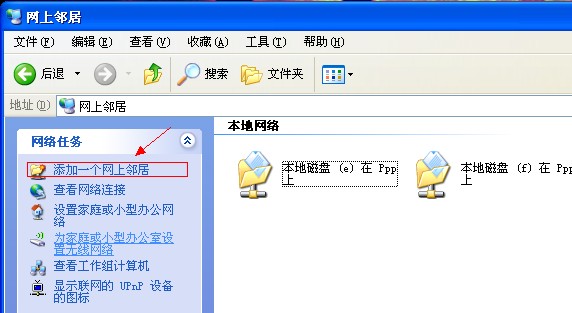

拿上面的站点作例子,让它的整站都变成可浏览的文件夹有什么方法呢?嘿嘿!我们打开网上邻居,然后找到左边上部的“添加一个网上邻居”。

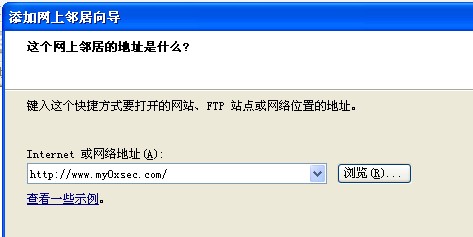

然后会出现一个界面提示你选择位置,我们直接点“下一步”,会出现一个会话框让我们输入目标地址。这里我们是通过HTTP协议把它添加为“网上邻居”的,我们可以这样填写

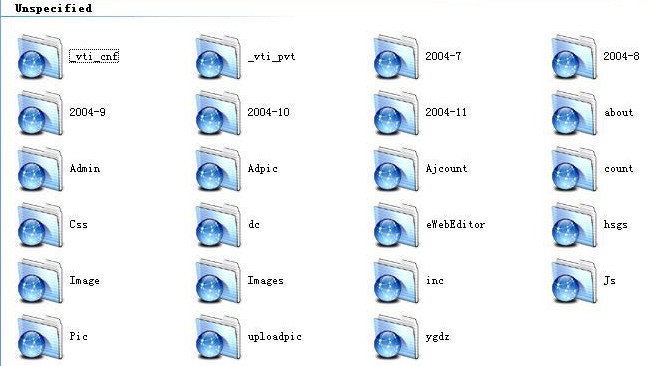

然后点“下一步”,这个时候会有一段时间的等待。随便起个名字然后点“完成”,这个时候我们再去打开“网上邻居”,看!我们的网上邻居里面多了一位新客人!

我们打开它看看,到底都有些什么东东,嘿嘿!

看,所有的源文件都暴露在我们的面前了(注意:这里的文件是所有的可浏览目录下的源文件)。嘿嘿,爽吧?!这样对我们寻找数据库的位置非常有帮助。如果数据库直接在可浏览的目录下的话,我们就可以直接下载数据库了!

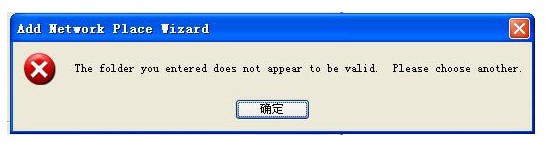

有时候我们在填完网站的地址后会碰到这种情况,如图7所示。

这就说明这个站点没有列出目录的权限,大家考虑其它的入侵方法吧!

黑客在身体中植入NFC芯片,绕过军事安检实施入侵 业界新闻

安全研究人员通过在身体中植入一枚NFC芯片,绕过严密的军事和航空安检,最终入侵移动设备。这个新闻并非天方夜谭。

攻击过程

APA无线部门的安全工程师Wahle首先购买了一个可注入牲畜体内的特殊芯片,并花费40美元就能购买到一个注射器,接着利用该注射器将芯片植入胳膊或手臂。接下来,Wahle使用身体内的NFC芯片Ping附近的安卓移动设备,并试图与这些设备建立连接。

一旦建立了连接,攻击者可以向安卓设备发送恶意软件。如果受害设备安装并运行了该软件,那么攻击者就可以入侵该安卓设备。受感染的手机会尝试连接由Wahle控制的远程服务器,利用该服务器则可以提供针对该手机的更多攻击载荷和利用代码(例如Metasploit)。

绕过军事安检

你也许会认为上面的攻击方式其实并不特别,传统的攻击方式在面对严密的安检时将变得非常“脆弱”——在这些环境中即使是物联网设备(如可穿戴设备) 也是不允许的。而攻击者利用植入的NFC芯片可以很容易地绕过军事安检。虽然Wahle在美国部队服役,但是目前没有一个军事扫描仪能够探测到他在体内植 入了NFC芯片。

Wahle和安全顾问Rod Soto将在下一届BlackHat黑客大会上分享有关生物黑客攻击的更多详情,该大会将于5月份在迈阿密举办。