对一个钓鱼网站的简单分析,轻松识别钓鱼网站 渗透测试

首先是其地址:http://xljjrvf.tk/ (对这些不懂得不要进去,小心你的cookies被盗)非官方QQ空间的地址:user.qzone.qq.com/xxxxxx

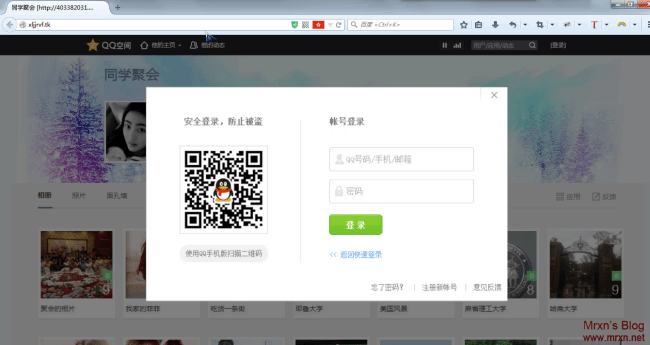

再看界面:

很像么/.?估计对于一般人来说还行,但是对于我们这些会码代码的来说,这完全不像呀...那个输入框明显的区别....主要是右上角的叉没用 -_-|

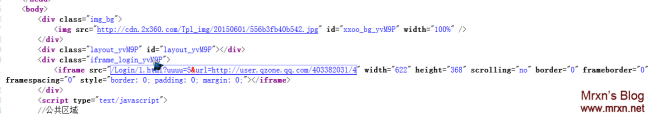

于是 Ctrl+U 如下所示:

很简单的两行,居然是个 内框<iframe >架嵌入. 其地址是:http://xljjrvf.tk/Login/1.html?uuuu=5&url=http://user.qzone.qq.com/403382031/4

后面的是一个地址不错,但是我查了一下,多半是他盗的.或者是一个死号.....

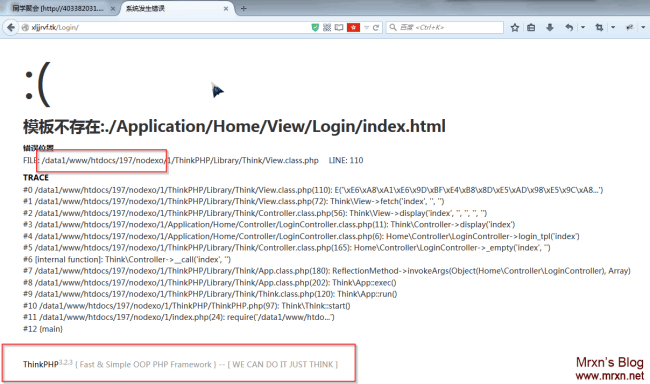

我们去掉后面的那一部分QQ空间代码后 访问看看:

这就是那个 iframe 框架标签了.URL后面随便输入返回都是这个页面,那就去掉1.html?后面的参数看看,一样,干脆一起去掉,报错了:

是一个子目录,装的think php模板.网站物理路径也爆出来.呵呵 ....还想进一步深入么? 太困了...睡觉去..这手法,就小学生...现在的孩子都这么任性?

话说,他服务器里面是不是有很多中招的账号?想进去看的 抓紧啦!

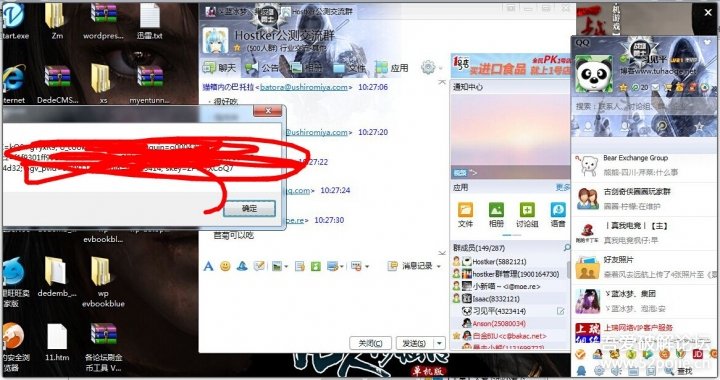

在他的登录界面,输入账号:caonima 密码:caonima 结果第一次提示错误,第二次就正常了...说明压根就是直接就存了....那我们可以恶作剧,,

写个脚本,对其进行上万次的写入.让他去拆分真假账号吧,,,,

腾讯QQ群惊现新漏洞:cookie挂马盗信息,可窃取个人信息 业界新闻

【TechWeb报道】6月11日消息,今日腾讯QQ群在漏洞报告网站被爆存在XSS攻击漏洞,可执行js,使用户被强制跳转页面、弹窗甚至被诱导挂马泄漏个人信息。

据了解,XXS又叫CSS (Cross Site Script) ,意为跨站脚本攻击。恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意攻击用户的特殊目的。

业内人士表示,因此漏洞可借助各类网站地址在QQ群进行大肆传播,一旦被利用将会盗取大量用户的Cookie,使得用户个人信息被泄漏。而现在已经有人在利用此漏洞进行信息盗取。

截至发稿,腾讯官方仍未有官方回应,漏洞状态依然为“等待厂商处理”。

我貌似就中招了。。。今天弹了2次。。