各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码 资源分享

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码

------------------------------

-------题--外--话-------

------------------------------

今天呢. 羊角 在合购社区-VIP板块-渗透教程分享 问我要解压密码,

我就想到了公开出来给大家,希望大家多多支持博客.感激不尽.你们的评论支持就是我更新的动力.--谢谢

相信有许多的小伙伴资金不足又想学习.通过各种努力总算找到了自己心仪的视屏教程,好几个G,兴高采烈的下载到了自己的硬盘里,准备大干一场的时候,尴尬了....TM得需要解压密码!特使那些VIP资源视屏.....好蛋疼---蛋蛋的忧伤啊----博主Mrxn曾经也遇到过....深有体会----我就通过各种方法--找到了这些论坛的解压密码:特此放出来分享给大家---希望可以帮助大家学到更多的知识....当然了...估计这些论坛的站长估计就不爽了....哪也没办法,,,,为了大家的幸福-----我就牺牲一下. --_-- | 可以找我哈 ....我不负责的 ! ! ! O(∩_∩)O哈哈~

HK共享吧从第一期到第十一期的解压密码:

编号一的解压密码kIioOK9*

编号二的www.mfhk8.com_!h0jn3G+t@

编号三www.mfhk8.com_rz~NWjU)cZ

编号四www.mfhk8.com_$dCb11$d2t

[hide]

五www.mfhk8.com_$dF71@$d4rd2t

六www.mfhk8.com_HdFD1@$^&4dd1t

七www.mfhk8.com_DF32D~@$^&3Qd1*

八www.mfhk8.com_SF5*^2K~@$^f3e1##

九www.mfhk8.com_S123aaaA*^jgjkf2f@!!~~

十www.mfhk8.com_S123f3*#(fA*^fgj32f@!!~~!hfu@**!!h847

十一www.mfhk8.com_8#!k53[]]r[E$DS

[/hide]

默认的密码是www.mfhk8.com

目前所有加密视频就这些

-------------------------------------分隔线------------------------------------

合购VIP社区的VIP资源从第一期到第十一期的解压密码:

第一期解压密码 :【www.hegouvip.com12yuemima】

第二期解压密码 :【hegouvipmima12yue】

第三期解压密码 :【52hegouvipmima】

第四期解压密码 :【54hegouvipdisiqimima】

[hide]

第五期解压密码 :【www.hegouvip.comwoshidiwuqimima】

第六期解压密码 :【上www.hegouvip.com下载就可以观看了】

第七期解压密码 :【www.hegouvip.com2014mashangchenggong】

第八期解压密码 :【2014hegouvipdibaqijieyamima】

第九期解压密码 :【hegouvip2014dijiuqijieyamima】

第十期解压密码 :【dishiqimimahegouvip】

第十一期解压密码:【dishiyiqihegoumima】

[/hide]

默认的密码是www.hegouvip.com

-------------------------------------分隔线------------------------------------

龙天资源论坛的解压密码现在默认就是起域名 :www.lthack.com

PS:如果大家还有什么资源论坛的 解压密码,以及VIP资料,可以找我要 ,下方评论 或者是给我 留言 都可以的哟.

如果有能力,不论多少,可以支持我一下--点击右边侧边栏的 支付宝 赞助一下 ---不在多少-一片心意 .谢谢大家.

---帮助他人,提高自我.___Mrxn---2015-08-05

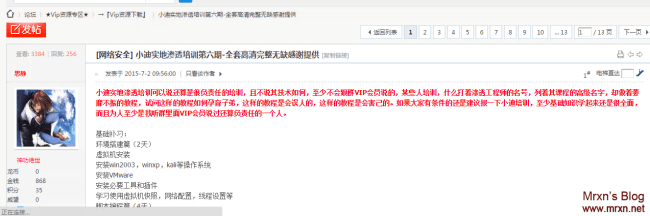

某论坛的VIP板块资源的渗透教程www.mrxn.net分享--小迪实地渗透培训第六期-全套高清 资源分享

首先声明:是因为我兄弟说需要看这个视频,问我看看能不能搞下来.于是....很容易就搞到手了....大致内容如下:

虚拟机安装

安装win2003,winxp,kali等操作系统

安装VMware

安装必要工具和插件

学习使用虚拟机快照,网络配置,线程设置等

脚本编程篇(4天)

1.html语言基础补习(表单,跳转,处理)

4.实例自己写文件上传页面

5.实例自己写sql注入测试页面

6.实例自己写后门小马,大马

2.实例手工注入asp+access全过程

6.实例php+mysql5注入(文件读取)

实验6:实例beef+ettercap+msf到服务器

实验7:实例set社工+安卓木马控制安卓手机实验

下载地址: http://pan.baidu.com/s/1gdwCOJx 提取码: [hide] ye5e [/hide]

评论即可下载,当然也可以看一下这篇文章: 破解百度网盘私密分享密码-就是这么任性 可以暴力破解的百度网盘的!

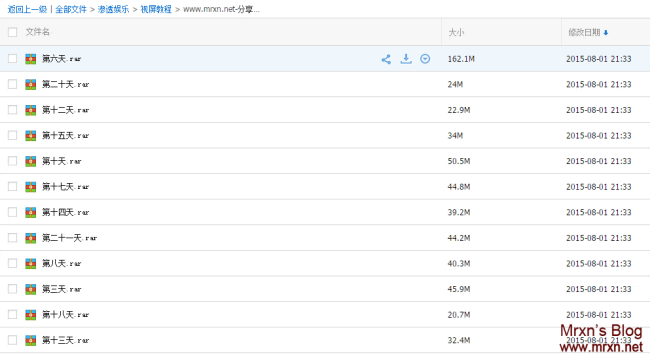

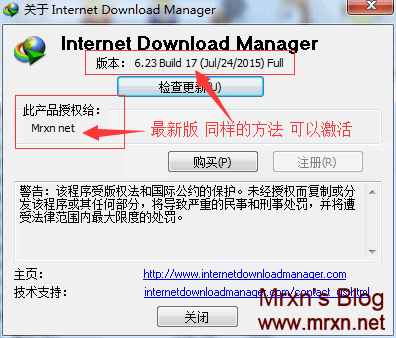

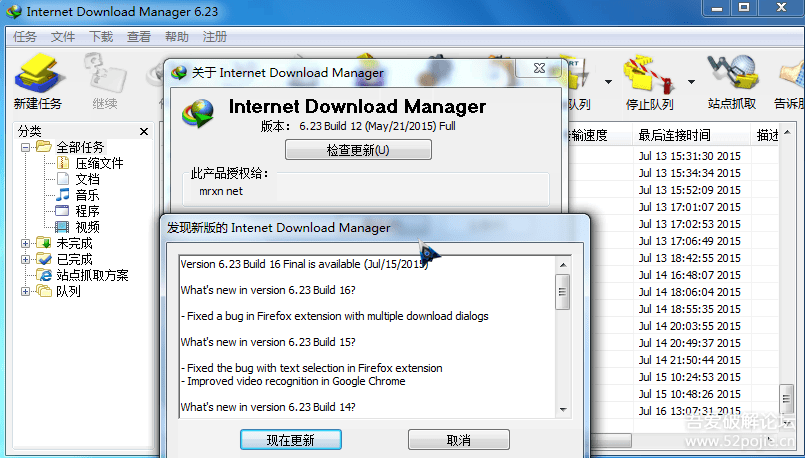

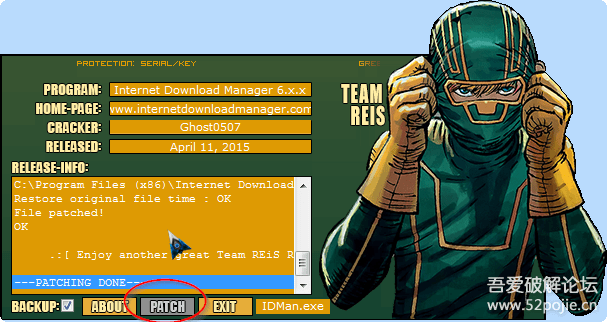

IDM 6.23 Build 17最新破解版安装包免费下载 破解软件

IDM 6.23 Build 17更新:

这是官方原话:在7月24日更新,增加了对微软Edge 浏览器的支持.修复了一些漏洞.

破解方法:

在原来已经破解好的版本上 直接选择 更新即可升级成最新版.

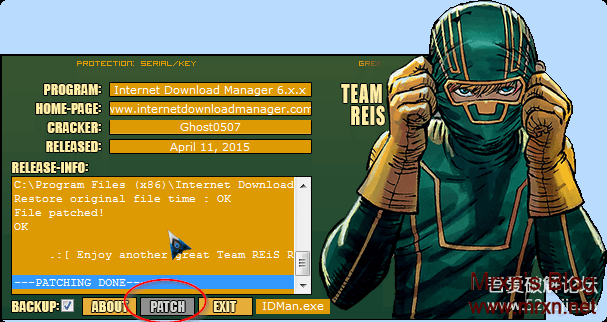

如果未破解过的,请按以下步骤破解:

1.下载破解注册机:点击查看破解注册机

2.安装最新版的idm(已安装的,略过,未安装的,去官网下载)

3.运行idm破解注册机:

然后点击 Patch

之后会出现一个输入框 输入firstname 随便输入 Eg:Mrxn

然后会弹出第二个输入框 last name 同样随便输入 Eg:net

切记:破解期间 请关闭IDM

链接如有失效,请及时通知我.

VB程序的破解思路总结、编译方式vs破解工具 比较(确实不错) 破解软件

WARNING:

此文章非常长,如果你感兴趣但是没耐心看完,可以做个标记然后按浏览器的关闭按钮,等到下次有兴趣了再看。这里我尽量多和详细地解释了VB程序的破解(其

实也可看到反破解)的相关东西,把一个简单的VB计时器程序研究透了,对于VB破解应有较大帮助,如果觉得无用的不要喷,谢谢!可能包含错误认识,如有错

误欢迎指出。

VB程序也是一个非常有趣的东西,你去看VB的主程序,是用Microsoft Visual C++

5.0编写的,也就是说,其实里面调用的各种命令和控件,都是一段VC++的代码。还有VB运行时必须的“库”(虚拟机):msvbvm50,

msvbvm60, 都是Microsoft Visual C++

DLL,所以非常明显的,只要研究透了VB的这个VM虚拟机DLL,完全可以反编译出P-code的程序的源码。著名的程序就有比如VB

Decompiler,它对于P-code的效果大家可以在下面的分析中看得出来,当然它对于编译成Native

Code的程序效果也不错,只不过名称什么的都不太清楚。所以说,VB的P-code程序(其实Native

Code程序也差不了多少,只不过虚拟机里的代码一部分都插入了程序里而已)和Flash的SWF还是有异曲同工之妙的:都可以反编译(可能可以得到源

码),原因都在于它们用了比较“通用”的虚拟机。vb的就是vbvmXX.dll,flash的就是Flash Player XX。

为了更好地研究VB程序的破解,我特意使用了一个小程序来做演示。

另外,由于正向和逆向是有联系的,所以我这里写正向的时候可以类推到逆向,写逆向的时候可以类推到正向。

这个程序是某个同学给我的,听说我学破解,就想让我来看看他的程序编译到底是编译成P-code好还是编译成native code好,如果编译成native code又要不要优化一下呢?

我打算顺便骗到源码,但是居然不给我!不过他倒是送我一对注册名和注册码。拿到程序一看关于窗口还写着“演示版”,不就是传说中的Demo吗!算了,不管这些细节了。

我拿到的程序有以下几个:Timer_nc_speed.exe(256KB)[Native-Code并进行代码速度优化]、Timer_p-

code.exe(80KB)[P-code程序]、Timer_nc_length.exe(240KB)[Native-Code并进行代码长度优

化]、Timer_nc_none.exe(240KB)[Native-code无优化]。可以看到,P-code程序非常小,但是它运行必须要VB的

VM DLL。

首先来看看这个程序是如何进行授权及验证的:

打开后主窗口:

上面有一个注册按钮正好遮掉计时器的“分”的十位(也就是说你计时不能超过10分钟,否则你自己都不知道过了多久),然后会过随机的时间跳出“请尽快注

册”的窗口,输入了注册码之后会提示“注册码已存储,请立即重启程序,如果正确下次将不再有限制。”看来是纯重启验证类型的。不过貌似还有个突破点,就是

按“倒”按钮(即倒计时)会提示“未注册版本不支持倒计时,是否立即注册?y/n”。也许可以从这个对话框入手哦!

另外,这个软件还有个版本更新历史(我去,都更新到构造23了),里面有一句话引起我的注意:

更改 VB 内部 MSGBOX 成为 user32.dll 的 API 里的 "MessageBoxA".

额,这么说,所有对话框在入口点前的API表(后面会提到)里下断点都是无效的了。

现在,拿出几个神器(网上有提到的): SMARTCHECK,WKTVBDebugger,VB Decompiler。当然OD也用来看看效果。

首先是P-code程序载入OD:入口点的特征就是push XXXXXXXX,Call XXXXXXXX。入口点上方是各种VB虚拟机DLL里面的API,下面就是各种OD识别不出的东西。(不是汇编代码当然识别不出啦)

然后是Native-code程序载入OD:其实做各种优化的都差不多,首先入口点特征与P-code的差不多,上方也是一张表(不过好像更大?),下方也有一段数据,但是再往下拉会发现:

00408C60 > \55 push ebp 00408C61 . 8BEC mov ebp,esp 00408C63 . 83EC 18 sub esp,18 00408C66 . 68 26314000 push <jmp.&MSVBVM60.__vbaExceptHandler> ; SE 句柄安装 00408C6B . 64:A1 0000000>mov eax,dword ptr fs:[0] 00408C71 . 50 push eax 00408C72 . 64:8925 00000>mov dword ptr fs:[0],esp 00408C79 . B8 D0010000 mov eax,1D0 00408C7E . E8 9DA4FFFF call <jmp.&MSVBVM60.__vbaChkstk> 00408C83 . 53 push ebx 00408C84 . 56 push esi 00408C85 . 57 push edi 00408C86 . 8965 E8 mov dword ptr ss:[ebp-18],esp 00408C89 . C745 EC B8114>mov dword ptr ss:[ebp-14],Timer_nc.0040> 00408C90 . 8B45 08 mov eax,dword ptr ss:[ebp+8] 00408C93 . 83E0 01 and eax,1 00408C96 . 8945 F0 mov dword ptr ss:[ebp-10],eax 00408C99 . 8B4D 08 mov ecx,dword ptr ss:[ebp+8] 00408C9C . 83E1 FE and ecx,FFFFFFFE

这不是我们熟悉的汇编代码了嘛呵呵。

所以说,到目前为止,P-code的防破解作用远远大于Native-code的。

<破解思路1>在API上面下断点跟踪......

这个对于P-code程序是完全无效的了,但是对于Native Code的可以一试。

首先,以他的水平来说,比较注册码肯定是明码比较,但是我没那么无聊去做内存,来爆破试试看。

打开Timer_nc_XXX.exe,在入口点前面的大表这里下断:

004032E2 $- FF25 B0104000 jmp dword ptr ds:[<&MSVBVM60.__vbaStrCmp>] ; MSVBVM60.__vbaStrCmp运行程序,第一次断下先放行,结果窗口就出来了,说明第一次断下就已经到了关键.

重载程序,断下后F8,来到这里:

734793DA > FF7424 08 push dword ptr ss:[esp+8] 734793DE FF7424 08 push dword ptr ss:[esp+8] 734793E2 6A 00 push 0 734793E4 E8 44E6FFFF call MSVBVM60.__vbaStrComp 734793E9 C2 0800 retn 8 再按Alt+F9来到这里:00414BAE . 50 push eax 00414BAF . 68 78734000 push Timer_nc.00407378 00414BB4 . E8 29E7FEFF call <jmp.&MSVBVM60.__vbaStrCmp> 00414BB9 . F7D8 neg eax ; here 00414BBB . 1BC0 sbb eax,eax 00414BBD . F7D8 neg eax 00414BBF . F7D8 neg eax 这里已经是程序的代码段了,可以更改代码了,继续跟踪看看。00414BC1 . 66:8985 68FEF>mov word ptr ss:[ebp-198],ax 00414BC8 . 8D4D D8 lea ecx,dword ptr ss:[ebp-28] 00414BCB . E8 60E7FEFF call <jmp.&MSVBVM60.__vbaFreeStr> 00414BD0 . 8D4D B4 lea ecx,dword ptr ss:[ebp-4C] 00414BD3 . E8 B6E6FEFF call <jmp.&MSVBVM60.__vbaFreeVar> 00414BD8 . 0FBF85 68FEFF>movsx eax,word ptr ss:[ebp-198] 00414BDF . 85C0 test eax,eax 00414BE1 . 0F84 E60B0000 je Timer_nc.004157CD ;这里跳了 00414BE7 . C745 FC 1F000>mov dword ptr ss:[ebp-4],1F 00414BEE . 66:8365 DC 00 and word ptr ss:[ebp-24],0 00414BF3 . C745 FC 20000>mov dword ptr ss:[ebp-4],20 00414BFA . 68 7C744000 push Timer_nc.0040747C ; UNICODE "Timer_Regcode.inf" 00414BFF . 6A 01 push 1 00414C01 . 6A FF push -1可以看到,00414BE1这里跳转跳了,但是应该是不要跳的,因为下面的代码才开始读取注册码. 于是NOP。00414C03 . 6A 01 push 1 00414C05 . E8 78E6FEFF call <jmp.&MSVBVM60.__vbaFileOpen> 00414C0A > C745 FC 21000>mov dword ptr ss:[ebp-4],21 00414C11 . 6A 01 push 1 00414C13 . E8 64E6FEFF call <jmp.&MSVBVM60.#571> 00414C18 . 0FBFC0 movsx eax,ax 00414C1B . 85C0 test eax,eax 00414C1D . 0F85 8E000000 jnz Timer_nc.00414CB1 00414C23 . C745 FC 22000>mov dword ptr ss:[ebp-4],22但是接下来问题也随之出现,就是说这个文件不存在,却要被打开(00414C05处),会出现异常的,所以这句代码也得NOP。不过这个程序令我惊讶的 是,居然自带了异常处理程序!现在不能观摩,否则异常不断产生会导致程序卡死,先要把所有异常都处理好,不过那时候也不能再观摩了.

所以还要NOP:

00414C05 . E8 78E6FEFF call <jmp.&MSVBVM60.__vbaFileOpen> 00414C13 . E8 64E6FEFF call <jmp.&MSVBVM60.#571>另外,为了不浪费程序的感情不断读取文件,我们把00414C1D的jnz改为jmp跳过读取阶段. 然后就到了这里:

00414CB1 > \C745 FC 2B000>mov dword ptr ss:[ebp-4],2B 00414CB8 . 6A 01 push 1 00414CBA . E8 ABE5FEFF call <jmp.&MSVBVM60.__vbaFileClose> 00414CBF . C745 FC 2C000>mov dword ptr ss:[ebp-4],2C 00414CC6 . C785 ECFEFFFF>mov dword ptr ss:[ebp-114],Timer_nc.004> 00414CD0 . C785 E4FEFFFF>mov dword ptr ss:[ebp-11C],8008 00414CDA . C785 DCFEFFFF>mov dword ptr ss:[ebp-124],Timer_nc.004> 00414CE4 . C785 D4FEFFFF>mov dword ptr ss:[ebp-12C],8008 00414CEE . 8B45 08 mov eax,dword ptr ss:[ebp+8] 00414CF1 . 05 A4000000 add eax,0A4 00414CF6 . 50 push eax 00414CF7 . 8D85 E4FEFFFF lea eax,dword ptr ss:[ebp-11C] 00414CFD . 50 push eax 00414CFE . 8D45 B4 lea eax,dword ptr ss:[ebp-4C] 00414D01 . 50 push eax 00414D02 . E8 57E5FEFF call <jmp.&MSVBVM60.__vbaVarCmpNe> 00414D07 . 50 push eax 00414D08 . 8B45 08 mov eax,dword ptr ss:[ebp+8] 00414D0B . 05 B4000000 add eax,0B4 00414D10 . 50 push eax 00414D11 . 8D85 D4FEFFFF lea eax,dword ptr ss:[ebp-12C] 00414D17 . 50 push eax 00414D18 . 8D45 A4 lea eax,dword ptr ss:[ebp-5C] 00414D1B . 50 push eax 00414D1C . E8 3DE5FEFF call <jmp.&MSVBVM60.__vbaVarCmpNe> 00414D21 . 50 push eax 00414D22 . 8D45 94 lea eax,dword ptr ss:[ebp-6C] 00414D25 . 50 push eax 00414D26 . E8 39E5FEFF call <jmp.&MSVBVM60.__vbaVarOr> 00414D2B . 50 push eax 00414D2C . E8 6FE5FEFF call <jmp.&MSVBVM60.__vbaBoolVarNull> 00414D31 . 0FBFC0 movsx eax,ax 00414D34 . 85C0 test eax,eax 00414D36 . 0F84 6D090000 je Timer_nc.004156A9文章太长了,文档和软件下载:

软件下载:链接:http://pan.baidu.com/s/1eQARBME 密码:f28c

文档:http://pan.baidu.com/s/1hqERqVM 备用连接:链接:http://pan.baidu.com/s/1hqIpg9Y 密码:4p8u

注:原文出自吾爱,我觉得写的很好故转载,一边日后学习研究使用.如有问题,请联系我.admin#mrxn.net

Mrxn分享-www.mrxn.net分享-硕思闪客精灵专业版7.4 Build 5320版破解 破解软件

2015-10-26更新 *由于版权原因,该软件已经下线,请大家支持正版。

其公司律师找到我了。。。各位对不住了

Mrxn分享-mrxn.net分享-硕思闪客精灵专业版7.4 Build 5320版破解

这个神奇的威力我就不多说了.

可以把swf里面的东西提取出来,还原,然后自己进行修改,等操作.很强大.但是收费的.一套接近300大洋.

这里给大家分享,希望大家低调是使用.

不注册,试用30天结束后就不能导出swf的文件素材了.就等于没多大用了.

安装完最新版的硕思闪客精灵专业版7.4 Build 5320后, 再把本破解补丁替换到相应的文件夹里面后,就不会提示注册了.

下载地址:点击免评论下载

百度网盘备份下载:

[hide] http://pan.baidu.com/s/1kThANIZ

链接:http://pan.baidu.com/s/1sj4zn8T [/hide]

密码:tbcv

腾讯视频解析接口 技术文章

http://vv.video.qq.com/geturl?vid=v00149uf4ir&otype=json

高清视频(分段视频)

1080P-fhd,超清-shd,高清-hd,标清-sd

http://vv.video.qq.com/getinfo?vids=v00149uf4ir&otype=json&charge=0&defaultfmt=shd

其他可用解析

vv.video.qq.com/getinfo.*

tt.video.qq.com/getinfo.*

ice.video.qq.com/getinfo.*

tjsa.video.qq.com/getinfo.*

a10.video.qq.com/getinfo.*

xyy.video.qq.com/getinfo.*

vcp.video.qq.com/getinfo.*

vsh.video.qq.com/getinfo.*

vbj.video.qq.com/getinfo.*

bobo.video.qq.com/getinfo.*

flvs.video.qq.com/getinfo.*

rcgi.video.qq.com/report.*

身份证号码验证算法 (PHP JavaScript 代码) 技术文章

18 位身份证号码结构

1-2 位省、自治区、直辖市代码

3-4 位地级市、盟、自治州代码

5-6 位县、县级市、区代码

7-14 位出生年月日,比如19670401代表1967年4月1日

15-17 位为顺序号,其中17位 为性别 男为单数,女为双数

18 位为校验码,0-9和X。作为尾号的校验码 (计算方法下面有)

举例:

130503 19070101 0013 这个身份证号的含义: 13为河北,05为邢台,03为桥西区,出生日期为1967年4月1日,顺序号为001 (1 性别 男),2为校验码。

15 位的身份证相比 18 出生年月 中的 年 为两位, 且缺少 最后一位 校验码

身份证校验码的计算方法

计算最后一位校验码的具体步骤

- 17 号码 加权求和 注: 1-17位 加权因子分别为 7, 9, 10, 5, 8, 4, 2, 1, 6, 3, 7, 9, 10, 5, 8, 4, 2

- 上一步所求的和 取模 (下面的 代码 用的是 取余)

- 上一步的 结果 0 - 10 分别对应 的 校验码 为 1, 0, 'X', 9, 8, 7, 6, 5, 4, 3, 2

判断身份证号码是否正确的 函数

下面是 判断身份证号码是否正确的 函数封装 分别为 PHP JS

传入 身份证号码 返回校验结果 true false

/* PHP 验证 身份证号 */

function ckeckIdCard($id){

static $codeArr = array(1,0,'X',9,8,7,6,5,4,3,2),

$keyArr = array(7,9,10,5,8,4,2,1,6,3,7,9,10,5,8,4,2);

$id = strtoupper($id);

if(!preg_match('/^[\d]{17}[\dX]{1}$/', $id)) return false;

$num = 0;

for($i=0; $i<17; $i++){

$num += $id[$i] * $keyArr[$i];

}

$key = $num % 11;

return substr($id, -1) == $codeArr[$key];

}

/* JS 验证 身份证号 */

function ckeckIdCard($id){

var $codeArr = [1,0,'X',9,8,7,6,5,4,3,2],

$keyArr = [7,9,10,5,8,4,2,1,6,3,7,9,10,5,8,4,2];

$id = $id.toUpperCase();

if(!/^[\d]{17}[\dX]{1}$/.test($id)) return false;

$num = 0;

for($i=0; $i<17; $i++){

$num += $id[$i] * $keyArr[$i];

}

$key = $num % 11;

return $id.slice(-1) == $codeArr[$key];

}

原文出自简爱博客 http://www.gouji.org/?post=378 觉得不错 转载.如有不便,请联系管理员.

IDM 6.23 Build 16 破解安装版 破解软件

由于自己瞎折腾,前两天修改了域名DNS导致无法访问,所以呢,这个破解文软件我就发在了吾爱破解(原帖地址:http://www.52pojie.cn/thread-384442-1-1.html),今天网站好了.所以就直接复制过来了,方便没有账号的同学查看,下载使用.

科普一下:不想看的请往下拉或者是 Ctrl + W

Internet Download

Manager(简称“IDM”)是国外的一款下载工具,提升你的下载速度最多达5倍,安排下载时程,或续传一半的软件。Internet

Download

Manager的续传功能可以恢复因为断线、网络问题、计算机当机甚至无预警的停电导致下传到一半的软件。此程序具有动态档案分割、多重下载点技术,而且

它会重复使用现有的联机,而不需再重新联机登入一遍。聪明的in-speed技术会动态地将所有设定应用到某种联机类型,以充分利用下载速度。

Internet Download

Manager支持下载队列、防火墙、代{过}{滤}理服务器和映摄服务器、重新导向、cookies、需要验证的目录,以及各种不同的服务器平台。此程

序紧密地与Internet Explorer和Netscape

COmmunicator结合,自动地处理你的下载需求。此程序还具有下载逻辑最佳化功能、检查病毒,以及多种偏好设定。

该软件同时是一款共享软件。8天免费试用。正式版则需要支付29.95美元(每月均有部分时间仅售24.95美元)并理论上享受终身免费更新(虽然网站宣布一年内免费更新)。凭借着下载计算的速度优势在外媒网站中均受好评,已被多数国人熟知。

今天开机就提示我更新了..如图:

好吧,我就更新吧.

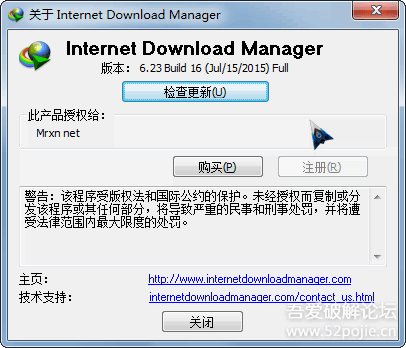

这是破解后的最新版:IDM 6.23 Build 16

好了 废话不多说.下面说说怎么破解.

首先下载IDM 官网下载链接: 点击下载 或者是打开官方网页下载:http://www.internetdownloadmanager.com/download.html

然后下载 破解补丁程序:

这破解方法暂时不会反弹,不存在过不了多久就弹出提示注册神马烦人的对话框.补丁源于国外的大神制作.

打开里面的 应用程序 internet.download.manager.6.x.x.update.8-patch.exe

然后点击 Patch

之后会出现一个输入框 输入firstname 随便输入 Eg:Mrxn

然后会弹出第二个输入框 last name 同样随便输入 Eg:net

之后就会提示成功 如图所示.

切记:破解期间 请关闭IDM

链接如有失效,请及时通知我.

Powered By Mrxn 2015-07-17

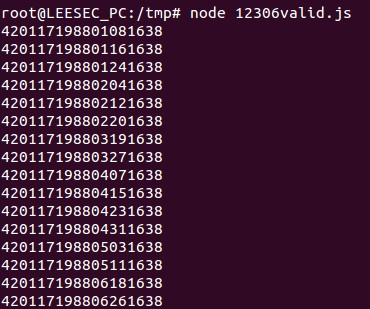

破解火车票上的身份证号码 技术文章

首先我在百度上找到了一个他人的火车票图片

接着从图片里我们可以获取到信息如下:

姓名 梅勇

性别 男 (倒数第四位至倒数第二位3位数为顺序码,顺序码为奇数所以为男性)

(可参考http://www.cnblogs.com/xudong-bupt/p/3293838.html)

来自 武汉市新洲区 (身份证号码前六位代表地区)

(可参考http://www.stats.gov.cn/tjsj/tjbz/xzqhdm/200406/t20040607_38302.html)

身份证号码:4201171988xxxx1638

得到上述消息后,我们可以通过身份证号码验证算法对其进行有效性验证和排除。

(可参考http://www.cnblogs.com/xudong-bupt/p/3293838.html)

我用JS实现了一个有效性验证,代码如下:

var sfz_qian="4201171988";

var sfz_hou4="1638";

var sfzhm="";

for(i=1;i<=12;i++)

{

//为了程序的方便,我就假设每个月有31天

for(j=1;j<=31;j++){

if(i<10){

if(j<10){

sfzhm=sfz_qian+"0"+i+"0"+j+sfz_hou4;

}else{

sfzhm=sfz_qian+"0"+i+j+sfz_hou4;

}

result=getvalidcode(sfzhm);

if(result!=false){

console.log(result);

}

}else{

if(j<10){

sfzhm=sfz_qian+i+"0"+j+sfz_hou4;

}else{

sfzhm=sfz_qian+i+j+sfz_hou4;

}

result=getvalidcode(sfzhm);

if(result!=false){

console.log(result);

}

}

}

}

function getvalidcode(sfzhm_new){

var sum=0;

var weight=[7,9,10,5,8,4,2,1,6,3,7,9,10,5,8,4,2];

var validate=['1','0','X','9','8','7','6','5','4','3','2'];

for(m=0;m<sfzhm_new.length-1;m++){

sum+=sfzhm_new[m]*weight[m];

}

mode=sum%11;

if(sfzhm_new[17]==validate[mode]){

return sfzhm_new;

}else{

return false;

}

}

代码运行后如下:

接着我们导出35条记录做为字典,拿到12306进行暴力添加常用联系人,最后我们得到了该图片上面的身份证号码了

![]()

文章来自网络.如有侵权,请联系管理员.

吾爱破解论坛2015年7月21日暑假开放注册-欢迎大家注册 业界新闻

吾爱破解简介:

开放注册一般会带来很多负面效果不便于管理,所以管理人员对之后的管理将会更加严格,对于马甲还有新注册会员滋事等违规行为将加重处理!注册前清认真阅读上面的话还有下面的版规条例和入门导航帖,具体限时开放注册时间如下:

2015年7月21日 12:00 -- 14:00 和 20:00 -- 22:00

开放注册信息欢迎大家在微博转发或把官方微信推送开放注册信息分享至朋友圈,邀请好友前来注册,微博转发还可以获得奖励哦。

http://weibo.com/1780478695/CpZjAnIl7

http://mp.weixin.qq.com/s?__biz=MjM5Mjc3MDM2Mw==&mid=208613611&idx=1&sn=bce765d51d58e83cfa3d00b25e4c918b#rd

注册论坛要准备什么?

http://www.52pojie.cn/misc.php?mod=faq&action=faq&id=15&messageid=16

注册前优先阅读 验证码异常问题、等待验证会员问题、邮件激活问题 ,帮助你快速准确成功的注册到论坛账号,请参看地址:

http://www.52pojie.cn/thread-98585-1-1.html

注册地址:http://www.52pojie.cn/?fromuser=Mrxn

对于通过邀请码注册的同学来说,会赠送88论坛币价值11元,而且免受不活跃用户清理风险,这点开放注册同学是没有滴!

需要我邀请注册的童鞋请留言联系.