Linux脚本:根据CPU负载及内存使用率自动重启服务进程 Linux

为了让服务器能稳定运行,所以做个脚本能自动检测系统负载,在系统负载很高的时候(当负载或内存占用达到设置值后),自动重启有问题的程序以避免宕机:

# 设置最大内存占用百分比

PID_MEM_MAX=”85″

# 设置最大系统负载

SYS_LOAD_MAX=”1″

# 设置需要监控的服务名称

NAME_LIST=”php5-cgi mysql”

for NAME in $NAME_LIST

do

# 初始化内存统计

PID_MEM_SUM=0

# 获取该程序总进程数

PID_NUM_SUM=`ps aux | grep $NAME | wc -l`

# 列出每个进程内存占用百分比

PID_MEM_LIST=`ps aux | grep $NAME | awk ‘{print $4}’`

# 计算所有进程总内存占用

for PID_MEM in $PID_MEM_LIST

do

PID_MEM_SUM=`echo $PID_MEM_SUM + $PID_MEM | bc`

done

# 获取最近一分钟系统负载

SYS_LOAD=`uptime | awk ‘{print $(NF-2)}’ | sed ‘s/,//’`

# 比较内存占用和系统负载是否超过阀值

MEM_VULE=`awk ‘BEGIN{print(‘”$PID_MEM_SUM”‘>=’”$PID_MEM_MAX”‘?”1″:”0″)}’`

LOAD_VULE=`awk ‘BEGIN{print(‘”$SYS_LOAD”‘>=’”$SYS_LOAD_MAX”‘?”1″:”0″)}’`

# 如果系统内存占用和系统负载超过阀值,则进行下面操作。

if [ $MEM_VULE = 1 ] || [ $LOAD_VULE = 1 ] ;then

# 写入日志

echo $(date +”%y-%m-%d %H:%M:%S”) “killall $NAME” “(MEM:$PID_MEM_SUM,LOAD:$SYS_LOAD)”>> /var/log/autoreboot.log

# 正常停止服务

/etc/init.d/$NAME stop

sleep 3

# 强制关闭

pkill $NAME

# 重启

/etc/init.d/$NAME start

#写入日志

echo $(date +”%y-%m-%d %H:%M:%S”) “start $NAME” “(MEM:$PID_MEM_SUM,LOAD:$SYS_LOAD)” >> /var/log/autoreboot.log

else

echo “$NAME very health!(MEM:$PID_MEM_SUM,LOAD:$SYS_LOAD)” > /dev/null

fi

done

以上代码保存为一个文件,例如:auto_reboot.sh

添加计划任务,设置每分钟检查一次(注意文件的位置要搞正确)

crontab -e

* * * * * /bin/bash/root/auto_reboot.sh

请确保您的Linux系统中已经安装了bc,否则会出现错误。查看是否安装了bc可以使用命令:

bc -v

如果没有安装,centos可以用 yum -y install bc 安装,然后执行命令:

sh /bin/bash/root/auto_reboot.sh

CentOS VPS服务器根据CPU负载及内存占用自动重启的bash shell脚本:

# !/bin/sh

# usage: */2 * * * * root /root/checkload.sh

# [CentOS]VPS服务器根据CPU负载及内存占用自动重启脚本

# 设置最小剩余内存,一般至少要剩余50M可用(单位兆)

FREE_MEM_MIN=”50″

# 设置最大系统负载

SYS_LOAD_MAX=”3″

# 设置重启服务的最小剩余内存(单位兆)

RESTART_FREE_MEM_MIN=”500″

# 设置需要监控的服务名称

NAME_LIST=”httpd mysqld”

for NAME in $NAME_LIST

do

# 获得剩余内存(单位兆)

FREE_MEM=`free -m|grep Mem|awk ‘{print $4}’`

# 获得已用内存(单位兆)

# FREE_MEM=`free -m|grep Mem|awk ‘{print $3}’`

# 获取最近一分钟系统负载

SYS_LOAD=`uptime | awk ‘{print $(NF-2)}’ | sed ‘s/,//’`

# 比较内存占用和系统负载是否超过阀值

MEM_VULE=`awk ‘BEGIN{print(‘”$FREE_MEM”‘<’”$FREE_MEM_MIN”‘?”1″:”0″)}’`

LOAD_VULE=`awk ‘BEGIN{print(‘”$SYS_LOAD”‘>=’”$SYS_LOAD_MAX”‘?”1″:”0″)}’`

# 测试结果

# LOAD_VULE=”1″

# echo $(date +”%y-%m-%d %H:%M:%S”) “DEBUG $NAME” “(FREE_MEM:$FREE_MEM|$MEM_VULE,LOAD:$SYS_LOAD|$LOAD_VULE)”>> /var/log/autoreboot_debug.log

# 如果系统内存占用和系统负载超过阀值,则进行下面操作。

if [ $MEM_VULE = 1 ] || [ $LOAD_VULE = 1 ] ;then

# 写入日志

echo $(date +”%y-%m-%d %H:%M:%S”) “killall $NAME” “(FREE_MEM:$FREE_MEM,LOAD:$SYS_LOAD)”>> /var/log/autoreboot.log

# 正常停止服务

service $NAME stop

sleep 3

# 强制关闭

skill $NAME

# 重启

sleep 10

for i in 1 2 3

do

FREE_MEM=`free -m|grep Mem|awk ‘{print $4}’`

MEM_VULE=`awk ‘BEGIN{print(‘”$FREE_MEM”‘>=’”$RESTART_FREE_MEM_MIN”‘?”1″:”0″)}’`

if [ `pgrep $NAME | wc -l` -le 0 ] && [ $MEM_VULE = 1 ]

then

service $NAME start

sleep 15

echo “AutoStart:” $(date +”%y-%m-%d %H:%M:%S”) “start $NAME” `ps -ef | grep $NAME | wc -l` > /var/log/autoreboot.log

fi

done

# 写入日志

echo $(date +”%y-%m-%d %H:%M:%S”) “start $NAME” “(FREE_MEM:$FREE_MEM,LOAD:$SYS_LOAD)” >> /var/log/autoreboot.log

else

MEM_VULE=`awk ‘BEGIN{print(‘”$FREE_MEM”‘>=’”$RESTART_FREE_MEM_MIN”‘?”1″:”0″)}’`

if [ `pgrep $NAME | wc -l` -le 0 ] && [ $MEM_VULE = 1 ]

then

service $NAME start

sleep 15

echo “AutoStart:” $(date +”%y-%m-%d %H:%M:%S”) “start $NAME” `ps -ef | grep $NAME | wc -l` > /var/log/autoreboot.log

else

echo “$NAME very health!(FREE_MEM:$FREE_MEM,LOAD:$SYS_LOAD)” > /dev/null

fi

fi

done

觉得有用,在自己维护服务器的时候会有用,故转载,附上原文地址:http://www.blogdaren.com/post-548.html

虚拟机centos配置lnmp一键安装包环境 Linux

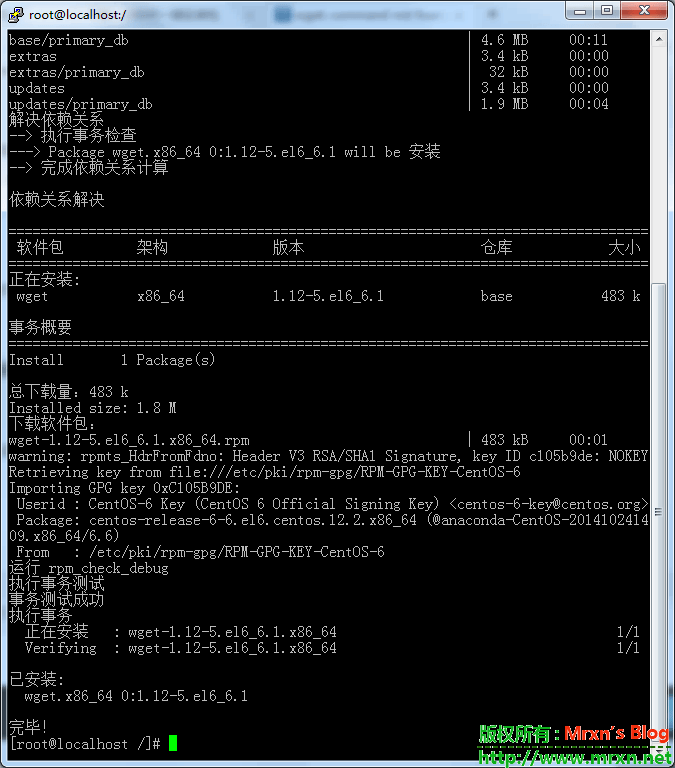

插曲:使用ssh链接虚拟机的centos之后发现 wget: command not found 这是因为没有安装wget软件包,下面找到两种解决方法:

一般linux最小化安装时,wget不会默认被安装。

可以通过以下两种方法来安装:

1、rpm 安装

rpm 下载源地址:http://mirrors.163.com/centos/6.4/os/x86_64/Packages/

下载wget的RPM包:http://mirrors.163.com/centos/6.4/os/x86_64/Packages/wget-1.12-1.4.el6.x86_64.rpm

rpm ivh wget-1.12-1.4.el6.x86_64.rpm 安装即可。

如果客户端用的是SecureCRT,linux下没装rzsz 包时,rz无法上传文件怎么办?我想到的是安装另一个SSH客户端:SSH Secure Shell。然后传到服务器上安装,这个比较费劲,所以推荐用第二种方法,不过如果yum包也没有安装的话,那就只能用这种方法了。

2、yum安装

yum -y install wget

第二种方法更简单些!!

最新版本:

LNMP 1.2

下载版:http://soft.vpser.net/lnmp/lnmp1.2.tar.gz (107KB)

MD5:4be72b49b67605477871d3f9676ca52f

完整版:http://soft.vpser.net/lnmp/lnmp1.2-full.tar.gz (312MB)

MD5:b3d3d9e40395f4eb5e525adfaabfb675

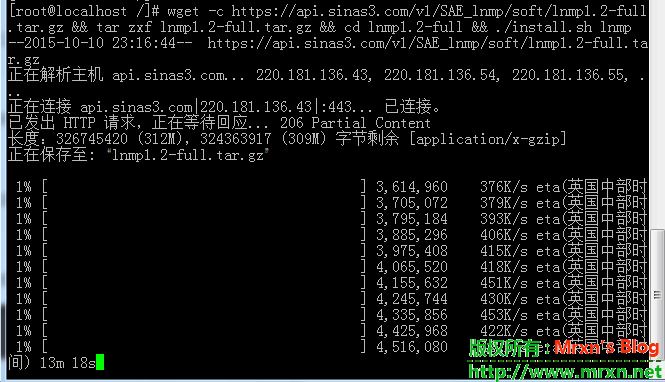

国内下载地址:

https://api.sinas3.com/v1/SAE_lnmp/soft/lnmp1.2-full.tar.gz 下载时wget需要加--no-check-certificate参数

http://static.suod.ga/lnmp/lnmp1.2-full.tar.gz

新加坡:http://oah.vpser.net/lnmp1.2-full.tar.gz

最后更新: 2015年7月24日17:34 GMT+8

我们最好使用国内的地址,速度取决于你的宽带。如果是默认的

wget -c http://soft.vpser.net/lnmp/lnmp1.2-full.tar.gz && tar zxf lnmp1.2-full.tar.gz && cd lnmp1.2-full && ./install.sh lnmp

很慢。。。估计等到花儿都谢了还没好,使用国内的地址:

wget -c --no-check-certificate https://api.sinas3.com/v1/SAE_lnmp/soft/lnmp1.2-full.tar.gz && tar zxf lnmp1.2-full.tar.gz && cd lnmp1.2-full && ./install.sh lnmp

如需要安装LNMPA或LAMP,将./install.sh 后面的参数替换为lnmpa或lamp即可。下面的都是复制哈。。。

如下载速度慢请更换其他下载节点,详情请看下载页面。LNMP下载节点具体替换方法。

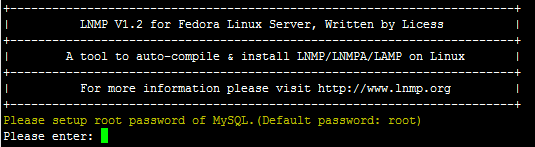

按上述命令执行后,会出现如下提示:

需要设置MySQL的root密码(不输入直接回车将会设置为root),输入后回车进入下一步,如下图所示:

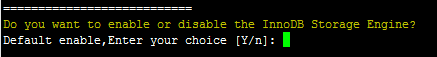

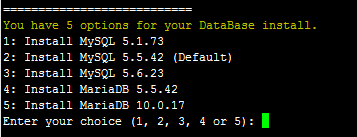

这里需要确认是否启用MySQL InnoDB,如果不确定是否启用可以输入 y ,输入 y 表示启用,输入 n 表示不启用。默认为y 启用,输入后回车进入下一步,选择MySQL版本:

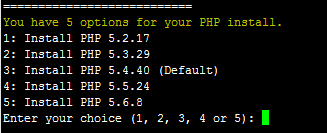

输入MySQL或MariaDB版本的序号,回车进入下一步,选择PHP版本:

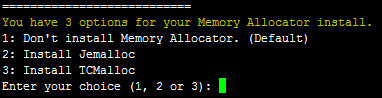

输入PHP版本的序号,回车进入下一步,选择是否安装内存优化:

可以选择不安装、Jemalloc或TCmalloc,输入对应序号回车。

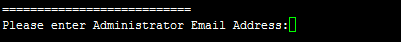

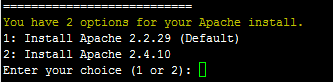

如果是LNMPA或LAMP的话还需要设置管理员邮箱

再选择Apache版本

提示"Press any key to install...or Press Ctrl+c to cancel"后,按回车键确认开始安装。

LNMP脚本就会自动安装编译Nginx、MySQL、PHP、phpMyAdmin、Zend Optimizer这几个软件。

安装时间可能会几十分钟到几个小时不等,主要是机器的配置网速等原因会造成影响。

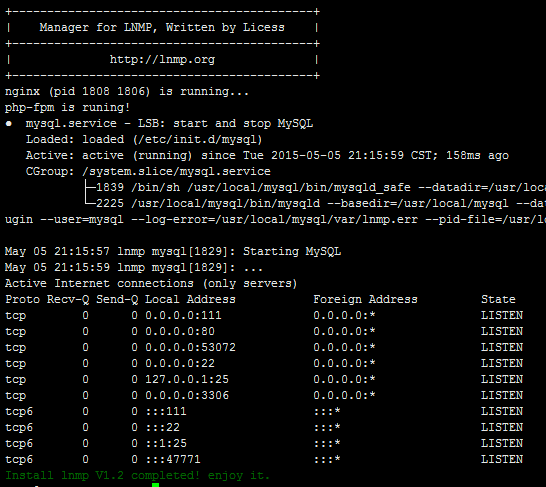

3、安装完成

如果显示Nginx: OK,MySQL: OK,PHP: OK

并且Nginx、MySQL、PHP都是running,80和3306端口都存在,并Install lnmp V1.2 completed! enjoy it.的话,说明已经安装成功。

接下来按添加虚拟主机教程,添加虚拟主机,通过sftp或ftp服务器上传网站,将域名解析到VPS或服务器的IP上,解析生效即可使用。

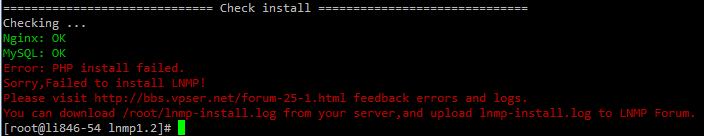

4、安装失败

如果出现类似上图的提示,则表明安装失败,说明没有安装成功!!需要用winscp或其他类似工具,将/root目录下面的lnmp-install.log下载下来,到LNMP支持论坛发帖注明你的系统发行版名称及版本号、32位还是64位等信息,并将lnmp-install.log压缩以附件形式上传到论坛,我们会通过日志查找错误,并给予相应的解决方法。

5、添加、删除虚拟主机及伪静态管理

http://lnmp.org/faq/lnmp-vhost-add-howto.html

6、eAccelerator、xcache、memcached、imageMagick、ionCube、redis、opcache的安装

http://lnmp.org/faq/addons.html

7、LNMP相关软件目录及文件位置

http://lnmp.org/faq/lnmp-software-list.html

8、LNMP状态管理命令

http://lnmp.org/faq/lnmp-status-manager.html

也可以前往lnmp官网查看相关教程: http://lnmp.org/install.html

虚拟机下centos不能自动获取ip地址解决办法 技术文章

刚刚的密码忘记了解决了,可是又出现问题了,不能联网,自动获取ip。。。。

虚拟机VM下安装装centos系统刚开始的时候还能自动获取到IP地址,突然有一天IP消失了,再怎么重启都无法获取IP地址。因为之前是可以获取IP,而且 VMware NAT Service 和 VMware DHCP Service 两个已启动,没做任何的改动,所以配置肯定是没问题的。

后来检查Edit--Virtual Network Editor...,进去以后看到VMnet0 Bridged Auto-bridging - - - ,点选VMnet0,在VMnet Information里面,点击“Bridged to: ”后面的“Automatic”下拉菜单,发现有两个网卡,一个是VPN的,一个物理网卡。果断将“Automatic”更换为物理网卡,重新启动Centos系统,久违的IP回来了。

注意:这里使用的物理网卡连接的网络是自动分配IP的。

CentOS配置网卡开机自动获取IP地址:

vi /etc/sysconfig/network-scripts/ifcfg-eth0

将 ONBOOT="no" 改为 ONBOOT="yes"

保存后: service network restart

查看IP: ifconfig

遇到同样CentOS配置网卡开机不能自动获取IP地址问题的朋友可以试下这个办法来解决。

linux/CentOS6忘记root密码解决办法 Linux

很久没有使用虚拟机里面的CentOS 6.6 mini(命令行界面,没有图形界面)了,今天需要使用,却发现忘记了密码。。。于是找到了下面这篇文章,还是蛮有用的,就复制过来,保存一下。

系统环境:centos6.5 mini

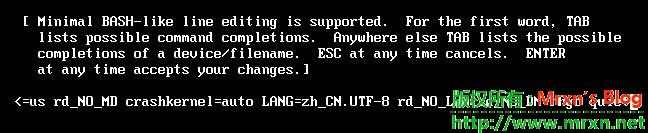

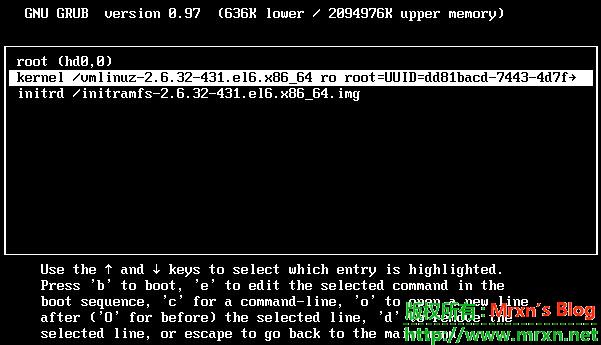

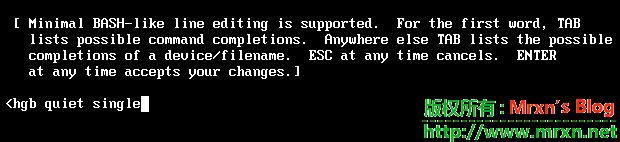

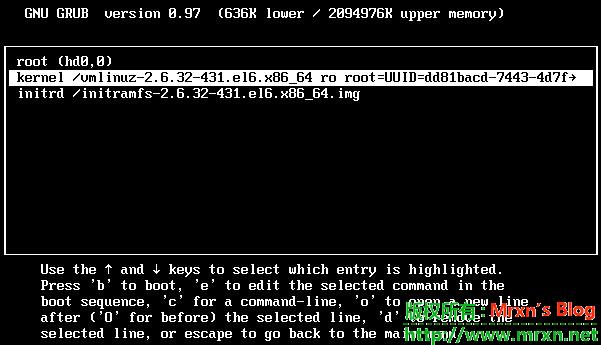

1、 重启服务器,在读秒的时候按任意键,就会出现如下界面

2、在1中按下e就会进入到如下界面。

将光标移动到kernel那一行,然后再一次按‘e’,进入kernel该行的编辑界面

3、这就是kernel编辑界面

4、在kernel编辑界面,按一下空格键,然后在后面输入single,同时按下回车键enter退出kernel编辑界面

5、退出kernel界面后会回到grub模式界面,在此界面再次将光标移动到kernel那一行,然后按下‘b’来启动系统

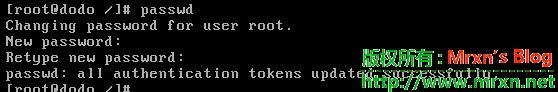

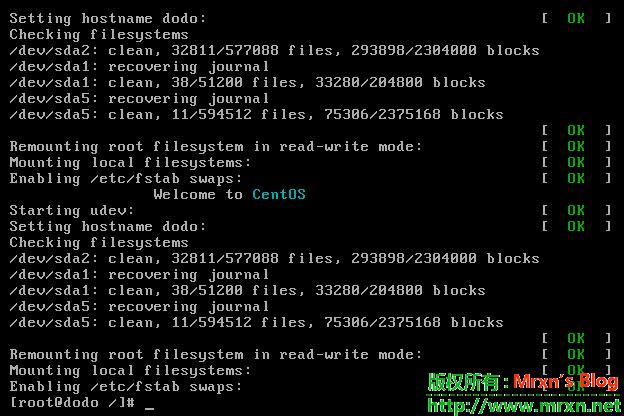

6、这个时候系统就会起来到单用户模式,不需要输入任何密码就可以直接进入系统

7、在单用户模式下,我们就可以直接修改密码

8、修改完毕,重启服务器即进入正常模式

原文地址:http://www.2cto.com/os/201411/348545.html

【博主推荐】还在为主机发愁的小伙伴进来瞅瞅 资源分享

恒创科技在8月完成新官网上线,9月顺利实现香港、国内服务器的新机房运营,并达到良好的预期效果。为答谢用户长期以来给予的支持,恒创将在10月开展 “新购主机,0元续费” 活动,有需要的朋友请关注。

活动时间:2015年10月10日—15日

活动地址:http://www.henghost.com/qing/

1、新订购主机,续费0元(免单)

2、活动期间续费、加入代理商,云服务器、独立服务器均有现金优惠

恒创科技是知名的云虚拟主机、云服务器运营商,拥有深厚的技术基础和多年服务经验。在服务器硬件和售后方面,均拥有良好的口碑。目前,恒创科技已在中国重庆建立客服中心,为更广泛的站长与企业群体提供优质的基础网络资源。

博主寄语:从我身边的朋友用过的恒创的来说,速度和服务还是棒棒的,我这个文章虽是推荐,但是也是良心推荐,值得入手的!希望大家可以考虑!

phpmailer发送邮件 SMTP Error: Could not authenticate 错误 技术文章

今天在使用sendmail插件(phpmailer)发送邮件时居然提示SMTP Error: Could not authenticate,这个感觉是smtp设置的问题,下面我在网上找到了几种解决办法。

今天在使用phpmailer发送smtp邮件时提示 SMTP Error: Could not authenticate 错误,其中密码帐号都是正确的,邮箱也设置开启了SMTP功能。

上谷歌百度了一遍,有的说是服务器禁用了端口,有的说把class.phpmailer.php中的:

function IsSMTP() {

$this->Mailer = 'smtp';

}改为

function IsSMTP() {

$this->Mailer = 'SMTP';

}

测试以后还是不行,心中郁闷的一米。最后在一篇博客中找到了解决方法,先分享出来让更多遇到同样问题的人能得到帮助!

这个错误说明虚拟主机不支持PHPMailer默认调用的fsockopen函数,找到class.smtp.php文件,搜索fsockopen,就找到了这样一段代码:

// connect to the smtp server

$this->smtp_conn = @fsockopen($host,// the host of the server

$port,// the port to use

$errno, // error number if any

$errstr, // error message if any

$tval); // give up after ? secs

方法1:将fsockopen函数替换成pfsockopen函数

首先,在php.ini中去掉下面的两个分号

;extension=php_sockets.dll

;extension=php_openssl.dll

然后重启一下

因为pfsockopen的参数与fsockopen基本一致,所以只需要将@fsockopen替换成@pfsockopen就可以了。

方法2:使用stream_socket_client函数

一般fsockopen()被禁,pfsockopen也有可能被禁,所以这里介绍另一个函数stream_socket_client()。

stream_socket_client的参数与fsockopen有所不同,所以代码要修改为:

$this->smtp_conn = stream_socket_client("tcp://".$host.":".$port, $errno, $errstr, $tval);

这样就可以了。

如果上面办法还是没有解决可能是邮箱自动过滤你机器自动登录邮箱发邮件了哦,我是使用下面办法解决的

刚开始使用的qq的帐号,提示上面错误。换成新注册的163帐号可以正常发送。

之后换了一个qq等级比较高的帐号,这下可以正常发送,没有报任何错误。

因为收件人用的是qq邮箱帐号,所以发件帐号用qq的邮箱比较好,这样发送过多不会轻易的被拦截或判为垃圾邮件。

所以结论就是配置中使用一个qq等级比较高的帐号(我的一个小号等级2个月亮可以正常使用,当然等级越高越好,)

ps:也要查看邮箱中“设置邮件地址黑名单”及“收信规则”,有时系统会自动将一些邮箱自动加入黑名单的

SSL证书与Https应用部署小结 技术文章

为了提高网站的安全性,一般会在比较敏感的部分页面采用https传输,比如注册、登录、控制台等。像Gmail、网银等全部采用https传输。

- 单域名:只针对这个域名有效,不能用在其它域名下。

- 多域名:只针对列出的多个域名有效。

- 通配符域名(wildcard):对任意子域名有小,显示的是 *.example.com。

- 域名认证(Domain Validation):认证你的域名所有权和网站,申请验证简单,几分钟即可。

- 组织机构认证(Organization Validation):认证的域名和公司信息,需要提交公司资料认证。

- 扩展认证(Extended Validation,简称EV):这种证书会在浏览器中出现“很明显”的绿色地址栏,给用户的可信度最高。有安全评估保证。

- request.isSecure() 为true 表示当前为 https ,false表示 http 访问

- request.getScheme() 返回字符串 https 或 http

- ssl.crt(自己域名的服务器证书)

- sub.class1.server.ca.pem(startssl 的一类证书)

- ca.pem(startssl 的根证书)

- request.getScheme() //总是 http,而不是实际的http或https

- request.isSecure() //总是false(因为总是http)

- request.getRemoteAddr() //总是 nginx 请求的 IP,而不是用户的IP

- request.getRequestURL() //总是 nginx 请求的URL 而不是用户实际请求的 URL

- response.sendRedirect( 相对url ) //总是重定向到 http 上 (因为认为当前是 http 请求)

这样以上5项测试就都变为正确的结果了,就像用户在直接访问 Tomcat 一样。

原文地址:http://han.guokai.blog.163.com/blog/static/136718271201211631456811/

nginx配置location总结及rewrite规则写法 技术文章

1. location正则写法

一个示例:

location = / {

# 精确匹配 / ,主机名后面不能带任何字符串

[ configuration A ]

}

location / {

# 因为所有的地址都以 / 开头,所以这条规则将匹配到所有请求

# 但是正则和最长字符串会优先匹配

[ configuration B ]

}

location /documents/ {

# 匹配任何以 /documents/ 开头的地址,匹配符合以后,还要继续往下搜索

# 只有后面的正则表达式没有匹配到时,这一条才会采用这一条

[ configuration C ]

}

location ~ /documents/Abc {

# 匹配任何以 /documents/ 开头的地址,匹配符合以后,还要继续往下搜索

# 只有后面的正则表达式没有匹配到时,这一条才会采用这一条

[ configuration CC ]

}

location ^~ /images/ {

# 匹配任何以 /images/ 开头的地址,匹配符合以后,停止往下搜索正则,采用这一条。

[ configuration D ]

}

location ~* \.(gif|jpg|jpeg)$ {

# 匹配所有以 gif,jpg或jpeg 结尾的请求

# 然而,所有请求 /images/ 下的图片会被 config D 处理,因为 ^~ 到达不了这一条正则

[ configuration E ]

}

location /images/ {

# 字符匹配到 /images/,继续往下,会发现 ^~ 存在

[ configuration F ]

}

location /images/abc {

# 最长字符匹配到 /images/abc,继续往下,会发现 ^~ 存在

# F与G的放置顺序是没有关系的

[ configuration G ]

}

location ~ /images/abc/ {

# 只有去掉 config D 才有效:先最长匹配 config G 开头的地址,继续往下搜索,匹配到这一条正则,采用

[ configuration H ]

}

location ~* /js/.*/\.js

-

已

=开头表示精确匹配

如 A 中只匹配根目录结尾的请求,后面不能带任何字符串。 -

^~开头表示uri以某个常规字符串开头,不是正则匹配 - ~ 开头表示区分大小写的正则匹配;

- ~* 开头表示不区分大小写的正则匹配

- / 通用匹配, 如果没有其它匹配,任何请求都会匹配到

顺序 no优先级:

(location =) > (location 完整路径) > (location ^~ 路径) > (location ~,~* 正则顺序) > (location 部分起始路径) > (/)

上面的匹配结果

按照上面的location写法,以下的匹配示例成立:

-

/ -> config A

精确完全匹配,即使/index.html也匹配不了 -

/downloads/download.html -> config B

匹配B以后,往下没有任何匹配,采用B -

/images/1.gif -> configuration D

匹配到F,往下匹配到D,停止往下 -

/images/abc/def -> config D

最长匹配到G,往下匹配D,停止往下

你可以看到 任何以/images/开头的都会匹配到D并停止,FG写在这里是没有任何意义的,H是永远轮不到的,这里只是为了说明匹配顺序 -

/documents/document.html -> config C

匹配到C,往下没有任何匹配,采用C -

/documents/1.jpg -> configuration E

匹配到C,往下正则匹配到E -

/documents/Abc.jpg -> config CC

最长匹配到C,往下正则顺序匹配到CC,不会往下到E

实际使用建议

所以实际使用中,个人觉得至少有三个匹配规则定义,如下:

#直接匹配网站根,通过域名访问网站首页比较频繁,使用这个会加速处理,官网如是说。

#这里是直接转发给后端应用服务器了,也可以是一个静态首页

# 第一个必选规则

location = / {

proxy_pass http://tomcat:8080/index

}

# 第二个必选规则是处理静态文件请求,这是nginx作为http服务器的强项

# 有两种配置模式,目录匹配或后缀匹配,任选其一或搭配使用

location ^~ /static/ {

root /webroot/static/;

}

location ~* \.(gif|jpg|jpeg|png|css|js|ico)$ {

root /webroot/res/;

}

#第三个规则就是通用规则,用来转发动态请求到后端应用服务器

#非静态文件请求就默认是动态请求,自己根据实际把握

#毕竟目前的一些框架的流行,带.php,.jsp后缀的情况很少了

location / {

proxy_pass http://tomcat:8080/

}

http://tengine.taobao.org/book/chapter_02.html

http://nginx.org/en/docs/http/ngx_http_rewrite_module.html

2. Rewrite规则

rewrite功能就是,使用nginx提供的全局变量或自己设置的变量,结合正则表达式和标志位实现url重写以及重定向。rewrite只能放在server{},location{},if{}中,并且只能对域名后边的除去传递的参数外的字符串起作用,例如http://seanlook.com/a/we/index.php?id=1&u=str 只对/a/we/index.php重写。语法rewrite regex replacement [flag];

如果相对域名或参数字符串起作用,可以使用全局变量匹配,也可以使用proxy_pass反向代理。

表明看rewrite和location功能有点像,都能实现跳转,主要区别在于rewrite是在同一域名内更改获取资源的路径,而location是对一类路径做控制访问或反向代理,可以proxy_pass到其他机器。很多情况下rewrite也会写在location里,它们的执行顺序是:

- 执行server块的rewrite指令

- 执行location匹配

- 执行选定的location中的rewrite指令

如果其中某步URI被重写,则重新循环执行1-3,直到找到真实存在的文件;循环超过10次,则返回500 Internal Server Error错误。

2.1 flag标志位

-

last: 相当于Apache的[L]标记,表示完成rewrite -

break: 停止执行当前虚拟主机的后续rewrite指令集 -

redirect: 返回302临时重定向,地址栏会显示跳转后的地址 -

permanent: 返回301永久重定向,地址栏会显示跳转后的地址

因为301和302不能简单的只返回状态码,还必须有重定向的URL,这就是return指令无法返回301,302的原因了。这里 last 和 break 区别有点难以理解:

- last一般写在server和if中,而break一般使用在location中

- last不终止重写后的url匹配,即新的url会再从server走一遍匹配流程,而break终止重写后的匹配

- break和last都能组织继续执行后面的rewrite指令

2.2 if指令与全局变量

if判断指令

语法为if(condition){...},对给定的条件condition进行判断。如果为真,大括号内的rewrite指令将被执行,if条件(conditon)可以是如下任何内容:

- 当表达式只是一个变量时,如果值为空或任何以0开头的字符串都会当做false

-

直接比较变量和内容时,使用

=或!= -

~正则表达式匹配,~*不区分大小写的匹配,!~区分大小写的不匹配

-f和!-f用来判断是否存在文件

-d和!-d用来判断是否存在目录

-e和!-e用来判断是否存在文件或目录

-x和!-x用来判断文件是否可执行

例如:

if ($http_user_agent ~ MSIE) {

rewrite ^(.*)$ /msie/$1 break;

} //如果UA包含"MSIE",rewrite请求到/msid/目录下

if ($http_cookie ~* "id=([^;]+)(?:;|$)") {

set $id $1;

} //如果cookie匹配正则,设置变量$id等于正则引用部分

if ($request_method = POST) {

return 405;

} //如果提交方法为POST,则返回状态405(Method not allowed)。return不能返回301,302

if ($slow) {

limit_rate 10k;

} //限速,$slow可以通过 set 指令设置

if (!-f $request_filename){

break;

proxy_pass http://127.0.0.1;

} //如果请求的文件名不存在,则反向代理到localhost 。这里的break也是停止rewrite检查

if ($args ~ post=140){

rewrite ^ http://example.com/ permanent;

} //如果query string中包含"post=140",永久重定向到example.com

location ~* \.(gif|jpg|png|swf|flv)$ {

valid_referers none blocked www.jefflei.com www.leizhenfang.com;

if ($invalid_referer) {

return 404;

} //防盗链

}

全局变量

下面是可以用作if判断的全局变量

-

$args: #这个变量等于请求行中的参数,同$query_string -

$content_length: 请求头中的Content-length字段。 -

$content_type: 请求头中的Content-Type字段。 -

$document_root: 当前请求在root指令中指定的值。 -

$host: 请求主机头字段,否则为服务器名称。 -

$http_user_agent: 客户端agent信息 -

$http_cookie: 客户端cookie信息 -

$limit_rate: 这个变量可以限制连接速率。 -

$request_method: 客户端请求的动作,通常为GET或POST。 -

$remote_addr: 客户端的IP地址。 -

$remote_port: 客户端的端口。 -

$remote_user: 已经经过Auth Basic Module验证的用户名。 -

$request_filename: 当前请求的文件路径,由root或alias指令与URI请求生成。 -

$scheme: HTTP方法(如http,https)。 -

$server_protocol: 请求使用的协议,通常是HTTP/1.0或HTTP/1.1。 -

$server_addr: 服务器地址,在完成一次系统调用后可以确定这个值。 -

$server_name: 服务器名称。 -

$server_port: 请求到达服务器的端口号。 -

$request_uri: 包含请求参数的原始URI,不包含主机名,如:”/foo/bar.php?arg=baz”。 -

$uri: 不带请求参数的当前URI,$uri不包含主机名,如”/foo/bar.html”。 -

$document_uri: 与$uri相同。

例:http://localhost:88/test1/test2/test.php

$host:localhost

$server_port:88

$request_uri:http://localhost:88/test1/test2/test.php

$document_uri:/test1/test2/test.php

$document_root:/var/www/html

$request_filename:/var/www/html/test1/test2/test.php

2.3 常用正则

-

.: 匹配除换行符以外的任意字符 -

?: 重复0次或1次 -

+: 重复1次或更多次 -

*: 重复0次或更多次 -

\d:匹配数字 -

^: 匹配字符串的开始 -

$: 匹配字符串的介绍 -

{n}: 重复n次 -

{n,}: 重复n次或更多次 -

[c]: 匹配单个字符c -

[a-z]: 匹配a-z小写字母的任意一个

小括号()之间匹配的内容,可以在后面通过$1来引用,$2表示的是前面第二个()里的内容。正则里面容易让人困惑的是\转义特殊字符。

2.4 rewrite实例

例1:

http {

# 定义image日志格式

log_format imagelog '[$time_local] ' $image_file ' ' $image_type ' ' $body_bytes_sent ' ' $status;

# 开启重写日志

rewrite_log on;

server {

root /home/www;

location / {

# 重写规则信息

error_log logs/rewrite.log notice;

# 注意这里要用‘’单引号引起来,避免{}

rewrite '^/images/([a-z]{2})/([a-z0-9]{5})/(.*)\.(png|jpg|gif)$' /data?file=$3.$4;

# 注意不能在上面这条规则后面加上“last”参数,否则下面的set指令不会执行

set $image_file $3;

set $image_type $4;

}

location /data {

# 指定针对图片的日志格式,来分析图片类型和大小

access_log logs/images.log mian;

root /data/images;

# 应用前面定义的变量。判断首先文件在不在,不在再判断目录在不在,如果还不在就跳转到最后一个url里

try_files /$arg_file /image404.html;

}

location = /image404.html {

# 图片不存在返回特定的信息

return 404 "image not found\n";

}

}

对形如/images/ef/uh7b3/test.png的请求,重写到/data?file=test.png,于是匹配到location /data,先看/data/images/test.png文件存不存在,如果存在则正常响应,如果不存在则重写tryfiles到新的image404 location,直接返回404状态码。

例2:

rewrite ^/images/(.*)_(\d+)x(\d+)\.(png|jpg|gif)$ /resizer/$1.$4?width=$2&height=$3? last;

对形如/images/bla_500x400.jpg的文件请求,重写到/resizer/bla.jpg?width=500&height=400地址,并会继续尝试匹配location。

例3:

见 ssl部分页面加密 。

参考

- http://www.nginx.cn/216.html

- http://www.ttlsa.com/nginx/nginx-rewriting-rules-guide/

- 老僧系列nginx之rewrite规则快速上手

原文地址:http://seanlook.com/2015/05/17/nginx-location-rewrite/

基于OpenSSL自建CA和颁发SSL证书 技术文章

关于SSL/TLS介绍见文章 SSL/TLS原理详解。

关于证书授权中心CA以及数字证书等概念,请移步 OpenSSL 与 SSL 数字证书概念贴 。

openssl是一个开源程序的套件、这个套件有三个部分组成:一是libcryto,这是一个具有通用功能的加密库,里面实现了众多的加密库;二是libssl,这个是实现ssl机制的,它是用于实现TLS/SSL的功能;三是openssl,是个多功能命令行工具,它可以实现加密解密,甚至还可以当CA来用,可以让你创建证书、吊销证书。

默认情况ubuntu和CentOS上都已安装好openssl。CentOS 6.x 上有关ssl证书的目录结构:

/etc/pki/CA/

newcerts 存放CA签署(颁发)过的数字证书(证书备份目录)

private 用于存放CA的私钥

crl 吊销的证书

/etc/pki/tls/

cert.pem 软链接到certs/ca-bundle.crt

certs/ 该服务器上的证书存放目录,可以房子自己的证书和内置证书

ca-bundle.crt 内置信任的证书

private 证书密钥存放目录

openssl.cnf openssl的CA主配置文件

1. 颁发证书

1.1 修改CA的一些配置文件

CA要给别人颁发证书,首先自己得有一个作为根证书,我们得在一切工作之前修改好CA的配置文件、序列号、索引等等。

vi /etc/pki/tls/openssl.cnf:

...

[ CA_default ]

dir = /etc/pki/CA # Where everything is kept

certs = $dir/certs # Where the issued certs are kept

crl_dir = $dir/crl # Where the issued crl are kept

database = $dir/index.txt # database index file.

#unique_subject = no # Set to 'no' to allow creation of

# several ctificates with same subject.

new_certs_dir = $dir/newcerts # default place for new certs.

certificate = $dir/cacert.pem # The CA certificate

serial = $dir/serial # The current serial number

crlnumber = $dir/crlnumber # the current crl number

# must be commented out to leave a V1 CRL

crl = $dir/crl.pem # The current CRL

private_key = $dir/private/cakey.pem # The private key

RANDFILE = $dir/private/.rand # private random number file

...

default_days = 3650 # how long to certify for

...

# For the CA policy

[ policy_match ]

countryName = match

stateOrProvinceName = optional

localityName = optional

organizationName = optional

organizationalUnitName = optional

commonName = supplied

emailAddress = optional

...

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = CN

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

stateOrProvinceName_default = GD

...

[ req_distinguished_name ] 部分主要是颁证时一些默认的值,可以不动

一定要注意[ policy_match ]中的设定的匹配规则,是有可能因为证书使用的工具不一样,导致即使设置了csr中看起来有相同的countryName,stateOrProvinceName等,但在最终生成证书时依然报错:

Using configuration from /usr/lib/ssl/openssl.cnf Check that the request matches the signature Signature ok The stateOrProvinceName field needed to be the same in the CA certificate (GuangDong) and the request (GuangDong)

touch index.txt serial:

在CA目录下创建两个初始文件:

# touch index.txt serial # echo 01 > serial

1.2 生成根密钥

# cd /etc/pki/CA/ # openssl genrsa -out private/cakey.pem 2048

为了安全起见,修改cakey.pem私钥文件权限为600或400,也可以使用子shell生成( umask 077; openssl genrsa -out private/cakey.pem 2048 ),下面不再重复。

1.3 生成根证书

使用req命令生成自签证书:

# openssl req -new -x509 -key private/cakey.pem -out cacert.pem

会提示输入一些内容,因为是私有的,所以可以随便输入(之前修改的openssl.cnf会在这里呈现),最好记住能与后面保持一致。上面的自签证书cacert.pem应该生成在/etc/pki/CA下。

1.4 为我们的nginx web服务器生成ssl密钥

以上都是在CA服务器上做的操作,而且只需进行一次,现在转到nginx服务器上执行:

# cd /etc/nginx/ssl # openssl genrsa -out nginx.key 2048

这里测试的时候CA中心与要申请证书的服务器是同一个。

1.5 为nginx生成证书签署请求

# openssl req -new -key nginx.key -out nginx.csr ... Country Name (2 letter code) [AU]:CN State or Province Name (full name) [Some-State]:GD Locality Name (eg, city) []:SZ Organization Name (eg, company) [Internet Widgits Pty Ltd]:COMPANY Organizational Unit Name (eg, section) []:IT_SECTION Common Name (e.g. server FQDN or YOUR name) []:your.domain.com Email Address []: Please enter the following 'extra' attributes to be sent with your certificate request A challenge password []: An optional company name []: ...

同样会提示输入一些内容,其它随便,除了Commone Name一定要是你要授予证书的服务器域名或主机名,challenge password不填。

1.6 私有CA根据请求来签署证书

接下来要把上一步生成的证书请求csr文件,发到CA服务器上,在CA上执行:

# openssl ca -in nginx.csr -out nginx.crt 另外在极少数情况下,上面的命令生成的证书不能识别,试试下面的命令: # openssl x509 -req -in server.csr -CA /etc/pki/CA/cacert.pem -CAkey /etc/pki/CA/private/cakey.pem -CAcreateserial -out server.crt

上面签发过程其实默认使用了-cert cacert.pem -keyfile cakey.pem,这两个文件就是前两步生成的位于/etc/pki/CA下的根密钥和根证书。将生成的crt证书发回nginx服务器使用。

到此我们已经拥有了建立ssl安全连接所需要的所有文件,并且服务器的crt和key都位于配置的目录下,剩下的是如何使用证书的问题。

2. 使用ssl证书

2.1 一般浏览器

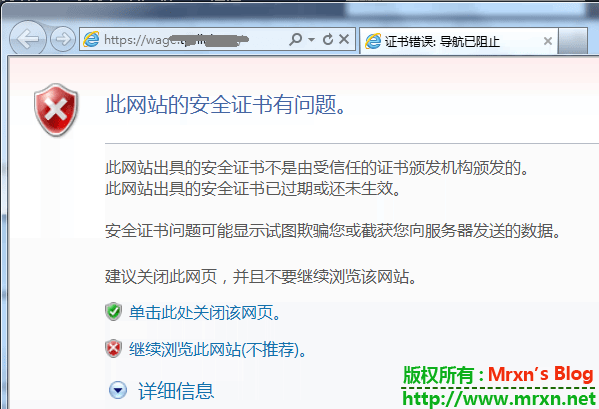

浏览器作为客户端去访问https加密的服务器,一般不用去手动做其他设置,如https://www.google.com.hk,这是因为Chrome、FireFox、Safari、IE等浏览器已经内置了大部分常用的CA的根证书,但自建CA的根证书就不再浏览器的信任列表中,访问时会提示如下:

IE浏览器

安装网站证书后(同时也有信任的根证书),地址栏一般会显示绿色小锁

导入证书到浏览器的方法:http://cnzhx.net/blog/self-signed-certificate-as-trusted-root-ca-in-windows/

2.2 为linux系统添加根证书

这一步不是必须的,一般出现在开发测试环境中,而且具体的应用程序应该提供添加证书的方法。

curl工具可以在linux上模拟发送请求,但当它去访问https加密网站时就会提示如下信息:

# curl https://sean:[email protected]:8000/ curl: (60) Peer certificate cannot be authenticated with known CA certificates More details here: http://curl.haxx.se/docs/sslcerts.html curl performs SSL certificate verification by default, using a "bundle" of Certificate Authority (CA) public keys (CA certs). If the default bundle file isn't adequate, you can specify an alternate file using the --cacert option. If this HTTPS server uses a certificate signed by a CA represented in the bundle, the certificate verification probably failed due to a problem with the certificate (it might be expired, or the name might not match the domain name in the URL). If you'd like to turn off curl's verification of the certificate, use the -k (or --insecure) option.提示上面的信息说明curl在linux的证书信任集里没有找到根证书,你可以使用

curl --insecure来不验证证书的可靠性,这只能保证数据是加密传输的但无法保证对方是我们要访问的服务。使用curl --cacert cacert.pem可以手动指定根证书路径。我们也可以把根证书添加到系统(CentOS 5,6)默认的bundle:# cp /etc/pki/tls/certs/ca-bundle.crt{,.bak} 备份以防出错

# cat /etc/pki/CA/cacert.pem >> /etc/pki/tls/certs/ca-bundle.crt

# curl https://sean:[email protected]:8000

"docker-registry server (dev) (v0.8.1)"

2.3 nginx

在nginx配置文件(可能是/etc/nginx/sites-available/default)的server指令下添加:

ssl on; ssl_certificate /etc/nginx/ssl/nginx.crt; ssl_certificate_key /etc/nginx/ssl/nginx.key;

同时注意 server_name 与证书申请时的 Common Name 要相同,打开443端口。当然关于web服务器加密还有其他配置内容,如只对部分URL加密,对URL重定向实现强制https访问,请参考其他资料。

3 关于证书申请

注意,如果对于一般的应用,管理员只需生成“证书请求”(后缀大多为.csr),它包含你的名字和公钥,然后把这份请求交给诸如verisign等有CA服务公司(当然,连同几百美金),你的证书请求经验证后,CA用它的私钥签名,形成正式的证书发还给你。管理员再在web server上导入这个证书就行了。如果你不想花那笔钱,或者想了解一下原理,可以自己做CA。从ca的角度讲,你需要CA的私钥和公钥。从想要证书的服务器角度将,需要把服务器的证书请求交给CA。

如果你要自己做CA,别忘了客户端需要导入CA的证书(CA的证书是自签名的,导入它意味着你“信任”这个CA签署的证书)。而商业CA的一般不用,因为它们已经内置在你的浏览器中了。

参考

原文地址:http://seanlook.com/2015/01/18/openssl-self-sign-ca/OpenSSL 与 SSL 数字证书概念贴 技术文章

SSL/TLS 介绍见文章 SSL/TLS原理详解。

如果你想快速自建CA然后签发数字证书,请移步 基于OpenSSL自建CA和颁发SSL证书 。

首先简单区分一下HTTPS、SSL、OpenSSL三者的关系:

SSL是在客户端和服务器之间建立一条SSL安全通道的安全协议,而OpenSSL是TLS/SSL协议的开源实现,提供开发库和命令行程序。常说的HTTPS是HTTP的加密版,底层使用的加密协议是SSL。

1. PKI、CA与证书

PKI 就是 Public Key Infrastructure 的缩写,翻译过来就是公开密钥基础设施。它是利用公开密钥技术所构建的,解决网络安全问题的,普遍适用的一种基础设施;是一种遵循既定标准的密钥管理平台,它能够为所有网络应用提供加密和数字签名等密码服务及所必需的密钥和证书管理体系。

PKI既不是一个协议,也不是一个软件,它是一个标准,在这个标准之下发展出的为了实现安全基础服务目的的技术统称为PKI。可以说CA(认证中心)是PKI的核心,而数字证书是PKI的最基本元素,还有如apache等服务器、浏览器等客户端、银行等应用,都是pki的组件。这篇文章可以帮助理解:PKI/CA 技术的介绍 。

1.1 CA

为保证用户之间在网上传递信息的安全性、真实性、可靠性、完整性和不可抵赖性

CA 机构,又称为证书认证中心 (Certificate Authority) 中心,是一个负责发放和管理数字证书的第三方权威机构,它负责管理PKI结构下的所有用户(包括各种应用程序)的证书,把用户的公钥和用户的其他信息捆绑在一起,在网上验证用户的身份。CA机构的数字签名使得攻击者不能伪造和篡改证书。

认证中心主要有以下5个功能:

- 证书的颁发:接收、验证用户(包括下级认证中心和最终用户)的数字证书的申请。可以受理或拒绝

- 证书的更新:认证中心可以定期更新所有用户的证书,或者根据用户的请求来更新用户的证书

- 证书的查询:查询当前用户证书申请处理过程;查询用户证书的颁发信息,这类查询由目录服务器ldap来完成

- 证书的作废:由于用户私钥泄密等原因,需要向认证中心提出证书作废的请求;证书已经过了有效期,认证中心自动将该证书作废。认证中心通过维护证书作废列表 (Certificate Revocation List,CRL) 来完成上述功能。

- 证书的归档:证书具有一定的有效期,证书过了有效期之后就将作废,但是我们不能将作废的证书简单地丢弃,因为有时我们可能需要验证以前的某个交易过程中产生的数字签名,这时我们就需要查询作废的证书。

1.2 Certificate

1.2.1 X.509标准

“SSL证书”这个词是一个相对较大的概念,整个PKI体系中有很多SSL证书格式标准。PKI的标准规定了PKI的设计、实施和运营,规定了PKI各种角色的”游戏规则”,提供数据语法和语义的共同约定。x.509是PKI中最重要的标准,它定义了公钥证书的基本结构,可以说PKI是在X.509标准基础上发展起来的:

- SSL公钥证书

- 证书废除列表CRL(Certificate revocation lists 证书黑名单)

参考 http://en.wikipedia.org/wiki/X.509 。

另外一个常用的标准是PKCS#12,通常采用pfx,p12作为文件扩展名,openssl和java的keytool工具都可以用作生产此类格式的证书。

1.2.2 ssl公钥证书格式

1. 证书版本号(Version)

版本号指明X.509证书的格式版本,现在的值可以为:

1) 0: v1

2) 1: v2

3) 2: v3

也为将来的版本进行了预定义

2. 证书序列号(Serial Number)

序列号指定由CA分配给证书的唯一的"数字型标识符"。当证书被取消时,实际上是将此证书的序列号放入由CA签发的CRL中,

这也是序列号唯一的原因。

3. 签名算法标识符(Signature Algorithm)

签名算法标识用来指定由CA签发证书时所使用的"签名算法"。算法标识符用来指定CA签发证书时所使用的:

1) 公开密钥算法

2) hash算法

example: sha256WithRSAEncryption

须向国际知名标准组织(如ISO)注册

4. 签发机构名(Issuer)

此域用来标识签发证书的CA的X.500 DN(DN-Distinguished Name)名字。包括:

1) 国家(C)

2) 省市(ST)

3) 地区(L)

4) 组织机构(O)

5) 单位部门(OU)

6) 通用名(CN)

7) 邮箱地址

5. 有效期(Validity)

指定证书的有效期,包括:

1) 证书开始生效的日期时间

2) 证书失效的日期和时间

每次使用证书时,需要检查证书是否在有效期内。

6. 证书用户名(Subject)

指定证书持有者的X.500唯一名字。包括:

1) 国家(C)

2) 省市(ST)

3) 地区(L)

4) 组织机构(O)

5) 单位部门(OU)

6) 通用名(CN)

7) 邮箱地址

7. 证书持有者公开密钥信息(Subject Public Key Info)

证书持有者公开密钥信息域包含两个重要信息:

1) 证书持有者的公开密钥的值

2) 公开密钥使用的算法标识符。此标识符包含公开密钥算法和hash算法。

8. 扩展项(extension)

X.509 V3证书是在v2的基础上一标准形式或普通形式增加了扩展项,以使证书能够附带额外信息。标准扩展是指

由X.509 V3版本定义的对V2版本增加的具有广泛应用前景的扩展项,任何人都可以向一些权威机构,如ISO,来

注册一些其他扩展,如果这些扩展项应用广泛,也许以后会成为标准扩展项。

9. 签发者唯一标识符(Issuer Unique Identifier)

签发者唯一标识符在第2版加入证书定义中。此域用在当同一个X.500名字用于多个认证机构时,用一比特字符串

来唯一标识签发者的X.500名字。可选。

10. 证书持有者唯一标识符(Subject Unique Identifier)

持有证书者唯一标识符在第2版的标准中加入X.509证书定义。此域用在当同一个X.500名字用于多个证书持有者时,

用一比特字符串来唯一标识证书持有者的X.500名字。可选。

11. 签名算法(Signature Algorithm)

证书签发机构对证书上述内容的签名算法

example: sha256WithRSAEncryption

12. 签名值(Issuer's Signature)

证书签发机构对证书上述内容的签名值

example:

Certificate:

Data:

Version: 3 (0x2)

Serial Number: 9 (0x9)

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=CN, ST=GuangDong, L=ShenZhen, O=COMPANY Technologies Co., Ltd, OU=IT_SECTION, CN=registry.example.com.net/[email protected]

Validity

Not Before: Feb 11 06:04:56 2015 GMT

Not After : Feb 8 06:04:56 2025 GMT

Subject: C=CN, ST=GuangDong, L=ShenZhen, O=TP-Link Co.,Ltd., OU=Network Management, CN=172.31.1.210

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

Public-Key: (2048 bit)

Modulus:

00:a4:b0:dd:eb:c1:cf:5d:47:61:a6:ea:ef:8b:aa:

4b:f0:b4:2c:d8:96:c7:7c:ac:fa:c7:35:88:53:d0:

...

8a:76:dc:8f:8c:44:c8:0b:3c:36:88:5f:01:f0:44:

4e:81:e6:7a:2b:ff:ba:da:33:a5:27:11:c6:f0:08:

6e:f3

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

07:C6:87:B7:C1:1E:28:E8:96:3F:EB:40:1E:82:41:45:CA:81:B6:3D

X509v3 Authority Key Identifier:

keyid:A4:C2:14:6A:39:D1:95:1E:BD:DF:3B:92:4A:5C:12:42:1B:BC:53:B8

Signature Algorithm: sha256WithRSAEncryption

0c:c6:81:70:cd:0a:2d:94:4f:cb:a4:1d:ef:9e:8e:e4:73:ae:

50:62:a8:9c:64:ef:56:0f:41:fe:6b:b4:d3:07:37:39:2c:ed:

...

6f:62:61:b8:03:d7:97:31:ab:05:44:20:07:65:8b:ad:e2:cc:

ad:65:73:f6:82:0f:9e:65:d0:ae:b7:1e:fd:9f:c1:d7:41:6c:

0f:06:95:ee

-----BEGIN CERTIFICATE-----

MIIEMDCCAxigAwIBAgIBCTANBgkqhkiG9w0BAQsFADCBtTELMAkGA1UEBhMCQ04x

EjAQBgNVBAgMCUd1YW5nRG9uZzERMA8GA1UEBwwIU2hlblpoZW4xJjAkBgNVBAoM

...

ujwwRar6pPzusO95WuS93HsNmL2ZFZ63DS4LcW9iYbgD15cxqwVEIAdli63izK1l

c/aCD55l0K63Hv2fwddBbA8Gle4=

-----END CERTIFICATE-----

2. 附:数据加密的基础知识

对称密钥加密

对称密钥加密(一个密钥),也叫做共享密钥加密或机密密钥加密,使用发件人和收件人共同拥有的单个密钥。这种密钥既用于加密,也用于解密,叫做机密密钥。对称密钥加密是加密大量数据的一种行之有效的方法。

对称密钥加密有许多种算法如DES,RC4,IDEA等,但所有这些算法都有一个共同的目的:以可还原的方式将明文 (未加密的数据转换为暗文。暗文使用加密密钥编码,对于没有解密密钥的任何人来说它都是没有意义的。由于对称密钥加密在加密和解密时使用相同的密钥,所以这种加密过程的安全性取决于是否有未经授权的人获得了对称密钥。

衡量对称算法优劣的主要尺度是其密钥的长度。密钥越长,在找到解密数据所需的正确密钥之前必须测试的密钥数量就越多。需要测试的密钥越多,破解这种算法就越困难。

公钥加密

公钥加密使用两个密钥:一个公钥和一个私钥,这两个密钥在数学上是相关的。为了与对称密钥加密相对照,公钥加密有时也叫做不对称密钥加密。在公钥加密中,公钥可在通信双方之间公开传递,或在公用储备库中发布,但相关的私钥是保密的。只有使用私钥才能解密用公钥加密的数据。使用私钥加密的数据只能用公钥解密。下图中,发件人拥有收件人的公钥,并用它加密了一封邮件,但只有收件人掌握解密该邮件的有关私钥。

公钥算法的主要局限在于,这种加密形式的速度相对较低。实际上,通常仅在关键时刻才使用公钥算法,如在实体之间交换对称密钥时,或者在签署一封邮件的散列时(散列是通过应用一种单向数学函数获得的一个定长结果,对于数据而言,叫做散列算法)。将公钥加密与其它加密形式(如对称密钥加密)结合使用,可以优化性能,如数字签名和密钥交换。

常用公钥算法:

- RSA:适用于数字签名和密钥交换。 是目前应用最广泛的公钥加密算法,特别适用于通过 Internet 传送的数据,RSA算法以它的三位发明者的名字命名。

- DSA:仅适用于数字签名。 数字签名算法 (Digital Signature Algorithm, DSA) 由美国国家安全署 (United States National Security Agency, NSA) 发明,已作为数字签名的标准。DSA 算法的安全性取决于自计算离散算法的困难。这种算法,不适用于数据加密。

- Diffie-Hellman:仅适用于密钥交换。 Diffie-Hellman 是发明的第一个公钥算法,以其发明者 Whitfield Diffie 和 Martin Hellman 的名字命名。Diffie-Hellman 算法的安全性取决于在一个有限字段中计算离散算法的困难。

单向散列算法

散列,也称为散列值或消息摘要 ,是一种与基于密钥(对称密钥或公钥)的加密不同的数据转换类型。散列就是通过把一个叫做散列算法的单向数学函数应用于数据,将任意长度的一块数据转换为一个定长的、不可逆转的数字,其长度通常在128~256位之间。所产生的散列值的长度应足够长,因此使找到两块具有相同散列值的数据的机会很少。如发件人生成邮件的散列值并加密它,然后将它与邮件本身一起发送。而收件人同时解密邮件和散列值,并由接收到的邮件产生另外一个散列值,然后将两个散列值进行比较。如果两者相同,邮件极有可能在传输期间没有发生任何改变。

下面是几个常用的散列函数:

- MD5:是RSA数据安全公司开发的一种单向散列算法,MD5被广泛使用,可以用来把不同长度的数据块进行暗码运算成一个128位的数值。

- SHA-1:与 DSA 公钥算法相似,安全散列算法1(SHA-1)也是由 NSA 设计的,并由 NIST 将其收录到 FIPS 中,作为散列数据的标准。它可产生一个 160 位的散列值。SHA-1 是流行的用于创建数字签名的单向散列算法。

- MAC(Message Authentication Code):消息认证代码,是一种使用密钥的单向函数,可以用它们在系统上或用户之间认证文件或消息,常见的是HMAC(用于消息认证的密钥散列算法)。

- CRC(Cyclic Redundancy Check):循环冗余校验码,CRC校验由于实现简单,检错能力强,被广泛使用在各种数据校验应用中。占用系统资源少,用软硬件均能实现,是进行数据传输差错检测地一种很好的手段(CRC 并不是严格意义上的散列算法,但它的作用与散列算法大致相同,所以归于此类)。

数字签名:结合使用公钥与散列算法

数字签名是邮件、文件或其它数字编码信息的发件人将他们的身份与信息绑定在一起(即为信息提供签名)的方法。对信息进行数字签名的过程,需要将信息与由发件人掌握的秘密信息一起转换(使用私钥)为叫做签名的标记。数字签名用于公钥环境(任何人都可以拥有)中,它通过验证发件人确实是他或她所声明的那个人,并确认收到的邮件与发送的邮件完全相同。

散列算法处理数据的速度比公钥算法快得多。散列数据还缩短了要签名的数据的长度,因而加快了签名过程。

密钥交换:结合使用对称密钥与公钥

对称密钥算法非常适合于快速并安全地加密数据。但其缺点是,发件人和收件人必须在交换数据之前先交换机密密钥。结合使用加密数据的对称密钥算法与交换机密密钥的公钥算法可产生一种既快速又灵活的解决方案。

参考

原文地址:http://seanlook.com/2015/01/15/openssl-certificate-encryption/