google黑客使用方法,让你见识不一样的世界 技术文章

第一篇

在搜索框上输入:“indexof/”inurl:lib

再按搜索你将进入许多图书馆,并且一定能下载自己喜欢的书籍。

在搜索框上输入:“indexof/”cnki

再按搜索你就可以找到许多图书馆的CNKI、VIP、超星等入口!

在搜索框上输入:“indexof/”ppt

再按搜索你就可以突破网站入口下载powerpint作品!

在搜索框上输入:“indexof/”mp3

再按搜索你就可以突破网站入口下载mp3、rm等影视作品!

在搜索框上输入:“indexof/”swf

再按搜索你就可以突破网站入口下载flash作品!

在搜索框上输入:“indexof/”要下载的软件名

再按搜索你就可以突破网站入口下载软件!

注意引号应是英文的!

再透露一下,如果你输入:

“indexof/”AVI

另补上

第二篇

用GOOgle看世界!!!只要你在GOOGLE里输入特殊的关键字,就可以搜到数千个摄象头的IP地址!通过他你就可以看到其所摄的实时影象!!

在google里输入

inurl:"viewerframe?mode="

随便打开一个,然后按提示装一个插件,就可以看到了!!!

再补上第三篇

三则黑客的Google搜索技巧简介

大家都知道,Google毫无疑问是当今世界上最强大的搜索引擎。然而,在黑客手中,它也是一个秘密武器,它能搜索到一些你意想不到的信息。赛迪编者把 他们进行了简单的总结不是希望您利用他去攻击别人的网站,而是利用这些技巧去在浩如烟海的网络信息中,来个大海捞针,寻找到对您有用的信息。

如果您是一名普通网民,您可以使用黑客的技巧扩大自己的视野,提高自己的检索效率;如果您是一名网管,请您赶快看看您的网站是否做好了对下面黑客探测手 段的防范措施,如果没有就赶快来个亡羊补牢,毕竟隐患胜于明火,防范胜于救灾;如果您是一名黑客,相信您早以在别的黑客站点上见过类似的方法,这篇文章对 您没什么用处,这里的技巧对您是小儿科,菜鸟级!您可以节省宝贵的时间做更有意义的事情,这篇文章您不用看了,到别处去吧!

基于上面的考虑我编发了这篇文章。

搜索URL

比如我们提交这种形式:passwd.txtsite:virtualave.net

看到了什么?是不是觉得太不可思议了!有很多基于CGI/PHP/ASP类型的留言板存在这种问题。有时我们得到密码甚至还是明码的!管理员或许太不负 责了,或许安全防范的意识太差了,如果你是网络管理员,赶快检查一下不要让恶意攻击者捡了便宜。不要太相信DES加密,即使我们的密码经过DES加密的密 码,黑客们还是可以通过许多破解软件来搞定。

这次我们能得到包含密码的文件。“site:virtualave.net”意思是只搜索virutalave.net的URL。virutalave.net是一个网络服务器提供商。

同样,我们可以搜索一些顶级域名,比如:.net.org.jp.in.gr

config.txtsite:.jp

admin.txtsite:.tw

搜索首页的目录

首页是非常有用的,它会提供给你许多有用的信息。

我们提交如下的形式:

"Indexof/admin"

"Indexoffile:///C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\V7(XMWRN]{G8~CI}BCCR3QC.gifcret"

"Indexof/cgi-bin"site:.edu

你可以自己定义搜索的首页字符。这样就可以获得许多信息。

搜索特定的文件类型

比如你想指定一种文件的类型,可以提交如下形式:

filetype:.docsite:.milclassified

这个就是搜索军方的资料,你可以自定义搜索。

再提供一个第四篇

Google的特殊功能

1、查询电话号码

Google的搜索栏中最新加入了电话号码和美国街区地址的查询信息。

个人如想查找这些列表,只要填写姓名,城市和省份。

如果该信息为众人所知,你就会在搜索结果页面的最上方看到搜索的电话和街区地址

你还可以通过以下任何一种方法找到该列表:

名字(或首位大写字母),姓,电话地区号

名字(或首位大写字母),姓,邮递区号

名字(或首位大写字母),姓,城市(可写州)

名字(或首位大写字母),姓,州

电话号码,包括区号

名字,城市,州

名字,邮递区号

2、查找PDF文件

现在GOOGLE的搜索结果中包括了PDF文件。尽管PDF文件不如HTML文件那么多,但他们经常具备一些其他文件不具备的高质量信息

为了显示一个搜索结果是PDF文件而不是网页,PDF文件的标题开头显示蓝色文本。

这就是让你知道ACRTOBATREADER程序会启动来阅读文件

如果你的计算机没装有该程序,计算机会指导你去能免费下载该程序的网页。

使用PDF文件时,相关的网页快照会由“TEXTVERSION”代替,它是PDF文档的复制文件,该文件除去了所有格式化命令。

如果你在没有PDF链接的情况下想看一系列搜索结果,只要在搜索栏中打上-inurldf加上你的搜索条件。

3、股票报价

用Google查找股票和共有基金信息,只要输入一个或多个NYSE,NASDAQ,AMEX或

共有基金的股票行情自动收录机的代码,也可以输入在股市开户的公司名字。

如果Google识别出你查询的是股票或者共有基金,它回复的链接会直接连到高质量的金融信息提供者提供的股票和共有基金信息。

在你搜索结果的开头显示的是你查询的股市行情自动收录器的代码。如果你要查找一家公司的名字(比如,INTEL),请查看“股票报价”在Google搜索结果的金融栏里会有那个公司的主页的链接(比如, www. INTEL. COM)。

Google是以质量为基础来选择和决定金融信息提供者的,包括的因素有下载速度,用户界面及其功能。

4、找找谁和你链接

有些单词如果带有冒号就会有特殊的意思。比如link:操作员。查询link:siteURL,就会显示所有指向那个URL的网页。举例来说,链接 www. Google. com会向你显示所有指向GOOGLE主页的网页。但这种方法不能与关键字查询联合使用。

5、查找站点

单词site后面如果接上冒号就能够将你的搜索限定到某个网站。具体做法是:在c搜索栏中使用site:sampledomain.com这个语法结构。比如,在斯坦福找申请信息,输入:

admissionsite: www. stanford. edu

6、查找字典释意

查找字典释意的方法是在搜索栏中输入你要查询的内容。在我们根据要求找到所有的字典释意都会标有下划线,位于搜索结果的上面,点击链接你会找到字典提供者根据要求给出的相关定义。7、用GOOLGE查找地图

想用Google查找街区地图,在Google搜索栏中输入美国街区地址,包括邮递区号或城市/州(比如165大学大街PALOALTOCA)。通常情况下,街区地址和城市的名字就足够了。

当Google识别你的要求是查找地图,它会反馈给你有高质量地图提供者提供的链接,使你直接找到相关地图。我们是以质量为基础选择这些地图提供者。值得注意的是Google和使用的地图信息提供者没有任何关联。

配合我的另一篇文章使用就更强大了!传送门:另类使用Google搜索服,不用查资料/VPN照样使用谷歌搜索!

欢迎转载,请标明出处:https://mrxn.net 谢谢!

Emlog博客整站搬家更换主机教程 技术文章

今天更换了主机,感觉还行,因此呢把更换过程记一下,说不定有朋友正好需要呢,可以参考参考。

下面就是主要步骤:

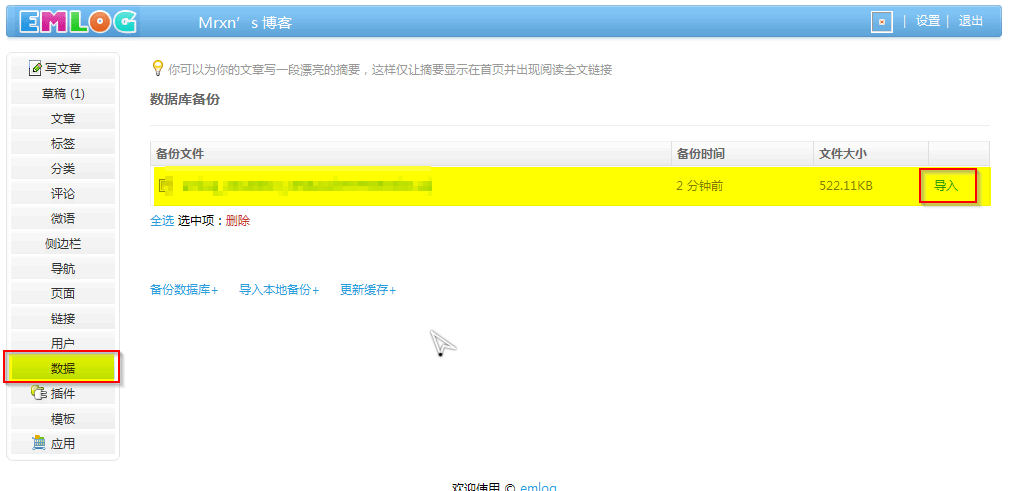

一、备份数据库数据,肯定是得做好备份了。

emlog已经有很好的数据库数据备份功能了,大家直接使用就可以了。

操作步骤:

登进emlog管理后台——站点管理——数据——点击备份数据——下面则会让你选择需要备份的表,一般默认是全选的,既然是整理的站点转移,那就全部备份吧——接下来就是选择保存在本地路径,然后保存就可以了。

这份导出的数据(sql格式)里面包含所有的后台管理的设置,所有的日志、碎语、评论和新建的页面等数据。

二、备份服务器数据,再里面emlog的所有数据吧。这个备份的先后顺序就无所谓了。

操作步骤:

直接将服务器上整体的博客文件夹复制到本地(用FTP直接把整个网站下载下来吧)。

完成以上步骤后,就完成了整体的备份工作了。

需要注意的是,备份出来的sql数据,也就是站点里面的链接,都会是之前站点绑定域名下的链接,如果转移后更换了绑定域名,则需要更改所有链接。但有这样的批量替换的插件。大家自己去找吧。

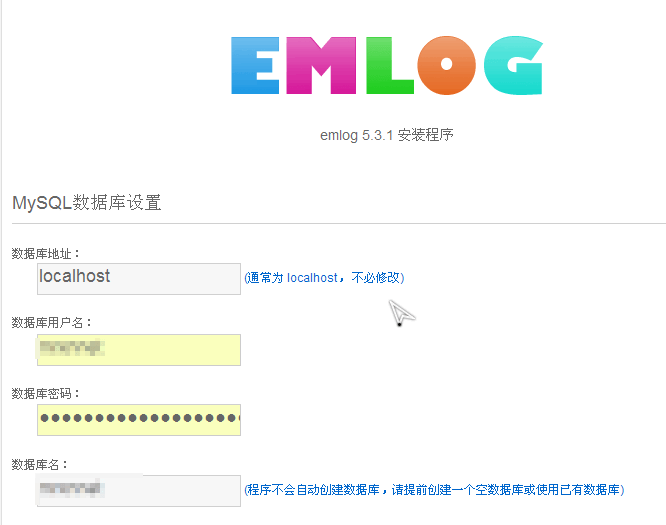

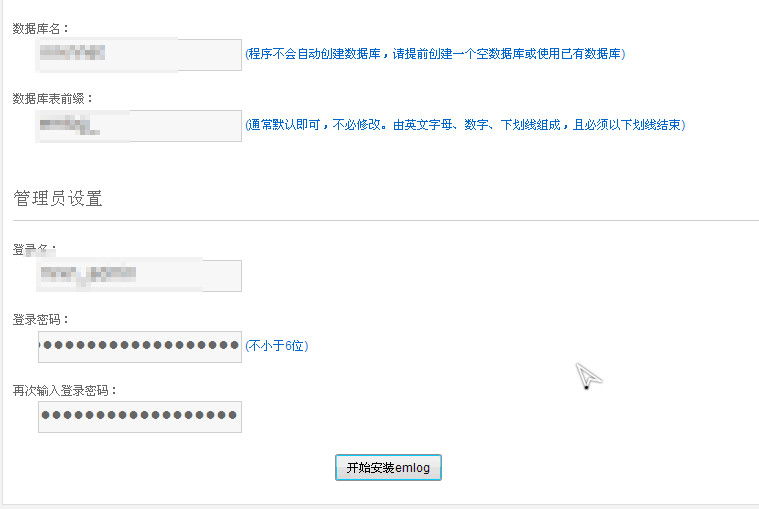

三、就是在新的主机上面安装好官方的emlog程序。

安装之后的步骤:

登进emlog管理后台——站点管理——数导入本地备份文件——选择文件进行导入就可以了。这样之前所有的数据库存储内容就会重新导入到新的数据库了。

注:若遇到不能导入提示错误时,请把sql文件复制到新主机的content—backup文件夹下,到后台数据里面刷新,就会显示你放入的这个sql备份了,这时候,直接点击导入就可以了。

推荐大家用emlog自带的数据恢复去回复数据库,不要用数据库直接导入,以免出现一些未知问题。

还有一点,就是所有的设置也会跟之前一样,不一样的是头像会显示不出来,到后台设置重新上传头像即可解决。

安装中有一些重要的步骤,下面贴图说明:

四、模版恢复

如果之前设置的不是默认的模版,你打开首页,就会提示模版已损坏,请重新安装。

不需要重新安装。这里只需要你将之前备份的文件夹里面content—templates—“你的模版”你之前设置的这个模版文件夹放置到服务器里相对应的文件夹下就可以了。

五、插件恢复

插件也不需要重新安装。这里只需要你将之前备份的文件夹里面content—plugins—"你安装的插件"将你安装的插件文件夹放置到服务器里相对应的文件夹下就可以了。

到此就结束了,希望对大家有所帮助。

2014美国黑帽大会有哪些精彩的议题 业界新闻

Blackhat安全技术大会是世界上最好的能够了解未来安全趋势的信息峰会。专业的黑客、极客,安全防范公司研究人员,政府部门的代表,IT新闻记者,几乎每个到场的人会不由自主的把自己当成一名专业的黑客。而每次的黑帽大会上,总是会爆出一些让人意想不到的新闻消息出来。

今年Black Hat 2014 USA与往常一样,于2014年8月2号到7号在拉斯维加斯举办。今年的议题种类非常多,分为加密类、无线类、银行、移动方向、恶意软件等诸多方向,请跟随笔者一起了解下Black Hat 2014 USA峰会上会有哪些精彩的议题吧!

加密类:

48 Dirty Little Secrets Cryptographers Don't Want You To Know

介绍Matasano公司的加密挑战赛中——Matasano crypto challenges(http://www.matasano.com/articles/crypto-challenges/),48个攻击场景,攻击方式。

演讲者:Thomas Ptacek & Alex Balducci

无线类:

802.1x and Beyond!

介绍IEEE 802.1x以及其RADIUS/EAP协议漏洞,证明在用户授权接入网络前,通过802.11的WPA Enterprise在RADIUS服务器远程执行代码。

演讲者:Brad Antoniewicz

ATTACKING MOBILE BROADBAND MODEMS LIKE A CRIMINAL WOULD

有关移动宽带modems的安全问题。议题会展示如何盈利,窃取敏感信息和持久的控制着这些设备。

演讲者: Andreas Lindh

Bringing Software Defined Radio to the Penetration Testing Community

作者研制了一种简单易用的工具来进行无线监听和植入。工具是使用GUN radio和scapy基于Software Defined Radio制作的。议题介绍可以用这个工具来方便进行无线安全评估。

演讲者:Jean-Michel Picod & Jonathan-Christofer Demay & Arnaud Lebrun

Hacking the Wireless World with Software Defined Radio – 2.0

我们身边的无线信号无处不在,想餐厅服务员的对讲机,建筑物门禁,汽车无线钥匙,消费者的,企业的,政府的,业余爱好者的。这个议题就是教你怎样“盲目”的收集任何RF(Radio Frequency)然后从物理层逆向出来。而且只需要用一些开源软件和廉价的无线电硬件。作者会你逆向出卫星通信,用mode S追踪到飞机,并3D可视化的展示出来。

演讲者:Balint Seeber

Point of Sale System Architecture and Security

本议题向观众展示POS机的组件如何操作,支付的流程如何以及哪些环节是有漏洞的。

演讲者:Lucas Zaichkowsky

银行:

A Journey to Protect Points-of-Sale

介绍PoS(points-of-sale)机是如何被攻陷的。议题介绍比较常见的威胁——memory scraping,介绍这是怎么实现的以及如何减少这种威胁。

演讲者:Nir Valtman

SAP, Credit Cards, and the Bird that Talks Too Much

本议题讲述 从被广泛运用在世界各大机构的SAP中提钱、支付信息和信用卡信息。

演讲者:Ertunga Arsal

移动方向:

A Practical Attack Against VDI Solutions

Virtual Desktop Infrastructure被认为是目前炒作得厉害的BYOD安全解决方案之一。本议题通过一个PoC证明在VDI平台应用场景下,恶意移动应用通过“截屏”窃取数据。通过模拟用户的交互行为,证明这种攻击方式不但可行而且有效。

演讲者:Daniel Brodie & Michael Shaulov

Android FakeID Vulnerability Walkthrough

2013年带来 MasterKey漏洞的团队,今天带来一个新的Android应用漏洞,允许恶意应用逃脱正常应用的sandbox,在用户不知情的情况下获得特定的安全特权。从而恶意应用可以窃取用户数据,恢复密码,在特定场景下甚至完全控制Android设备。这个漏洞影响所有2010年1月以后的Android( Android Eclair 2.1 )。

演讲者:Jeff Forristal

Cellular Exploitation on a Global Scale: The Rise and Fall of the Control Protocol

该议题展示了服务提供商(Service Providers)可以通过隐藏的被动的层面去控制你的设备( Android, iOS, Blackberry),议题将曝光如何通过 Over-the-Air对主流的蜂窝平台网络(GSM/CDMA/LTE)进行远程执行代码。

演讲者:Mathew Solnik & Marc Blanchou

Exploiting Unpatched iOS Vulnerabilities for Fun and Profit

该议题曝光作者对最新版iOS(version 7.1.1), 的越狱过程。

演讲者: Yeongjin Jang & Tielei Wang & Byoungyoung Lee & Billy Lau

It Just (Net)works: The Truth About iOS 7's Multipeer Connectivity Framework

利用Multipeer Connectivity框架,iOS设备之间也可以在一定范围内通过蓝牙和点对点的Wi-Fi连接进行通讯。本议题主要探讨这种新型的通信方式存在的漏洞和威胁。

演讲者:Alban Diquet

Mobile Device Mismanagement

本议题聚焦于“移动设备管理”MDM产品本身的漏洞。展示如何通过这些产品的漏洞窃取到敏感的信息。

演讲者:Stephen Breen

"Nobody is Listening to Your Phone Calls." Really? A Debate and Discussion on the NSA's Activities

本议题主要讲述有关NSA监听的话题的争论。

演讲者:Mark Jaycox & J. Michael Allen

Researching Android Device Security with the Help of a Droid Army

本议题讲述利用heterogeneous cluster来挖掘android的漏洞

演讲者: Joshua Drake

Sidewinder Targeted Attack Against Android in the Golden Age of Ad Libs

本议题将使用从Google Play下载的Android程序演示“Sidewinder 针对性攻击”。

演讲者:Tao Wei & Yulong Zhang

Static Detection and Automatic Exploitation of Intent Message Vulnerabilities in Android Applications

本议题中演讲者将介绍一系列可能出现在一般Android应用编程过程中的漏洞,和开发的针对这些漏洞的静态分析程序。

演讲者:Daniele Gallingani

Understanding IMSI Privacy

本议题中演讲者将展示一款低成本且易用的基于Android系统的隐私框架以保护用户隐私。

演讲者:Ravishankar Borgaonkar & Swapnil Udar

Unwrapping the Truth: Analysis of Mobile Application Wrapping Solutions

本议题将分析一些大公司提供的应用打包解决方案,研究为何这些打包方案能同时使用在iOS和Android设备中,并研究其安全性。

演讲者:Ron Gutierrez & Stephen Komal

VoIP Wars: Attack of the Cisco Phones

本议题中演讲者将现场演示使用他所编写的Viproy渗透测试工具包攻击基于思科VoIP解决方案的VoIP服务。

演讲者:Fatih Ozavci

恶意软件:

A Scalable, Ensemble Approach for Building and Visualizing Deep Code-Sharing Networks Over Millions of Malicious Binaries

如果可以重现恶意软件的Code-Sharing网络,那么我们就可以更多的了解恶意软件的上下文和更深入了解新出现的恶意软件。这个议题就是通过一个还原混淆而又简单全面的分析方法,对地址多态,打包技术,混淆技术进行分析评估(an obfuscation-resilient ensemble similarity analysis approach that addresses polymorphism, packing, and obfuscation by estimating code-sharing in multiple static and dynamic technical domains at once)这个议题会详细介绍这套算法。

演讲者:Joshua Saxe

badusb-on-accessories-that-turn-evil

这个议题讨论一种新的USB恶意软件,它通过USB设备内的“控制芯片”来进行操作。例如可以通过重新编程来欺骗各种其他设备,以达到控制计算机,窃取数据或者监听用户。

演讲者:Karsten Nohl & Jakob Lell

Bitcoin Transaction Malleability Theory in Practice

关于比特币的“ Transaction Malleability ”漏洞

演讲者:Daniel Chechik & Ben Hayak

Dissecting Snake – A Federal Espionage Toolkit

本议题介绍分析恶意软件Snake(也称Turla或Uroburos)的几个重要方面,例如usermode-centric和kernel-centric架构,rootki能力,认证的C&C流量,encrypted virtual volumes。

演讲者:Sergei Shevchenko

One Packer to Rule Them All: Empirical Identification, Comparison, and Circumvention of Current Antivirus Detection Techniques

如今很多防病毒解决方案都号称可以最有效的对方未知的和混淆的恶意软件,但是都没有具体能说清楚是怎么做到的。以至于作为掏钱买的付费者不知道如何选择。本议题通过“经验”来对这些方案的效果做一个展示。从而揭示新的检测方法是如何实现的。

演讲者:Alaeddine Mesbahi & Arne Swinnen

Prevalent Characteristics in Modern Malware

本议题讲述作者对当前流行的恶意软件逃避技术的研究。

演讲者:Rodrigo Branco & Gabriel Negreira Barbosa

The New Scourge of Ransomware: A Study of CryptoLocker and Its Friends

本议题将研究CryptoLocker和其他类似的勒索软件,研究我们能从这样的新威胁中学到什么。

演讲者:Lance James & John Bambenek

物联网:

A Survey of Remote Automotive Attack Surfaces

汽车的安全概念已经从边缘变成主流了。这个议题从安全的角度,检查不同厂商汽车网络的安全性,这个议题将会回答以下类似的问题:是否有一些汽车在远程攻击方面比其他的要安全一些?在过去5年,汽车网络的安全是变得更好还是更坏了?未来汽车网络要注意什么?我们怎样能在攻击不断发展的情况下保护我们的汽车.

演讲者:Charlie Miller & Christopher Valasek

Breaking the Security of Physical Devices

这个议题讨论一系列家用的或常见的物理设备安全。例如车模型,儿童监护设备,家庭温感警报系统。作者用 Arduino和Raspberry Pi组建起攻击的工具,费用不超过50刀。

演讲者:Silvio Cesare

Home Insecurity: No Alarms, False Alarms, and SIGINT

随着家居安全无线化的普及和流行,家居安全的功能越来越多,入侵检测,自动化,无线化,LCP触摸屏,通过无线化,厂商无需对现有家居环境做很大修改就能够广泛部署更多的功能和设备。本议题作者以三家有名的家居安全厂商(ADT,HoneyWell,Vivint)为例,展示如何把它攻破,制造假的报警,忽略真正的报警和通过传感器监视到屋里个体的活动情况。

演讲者:Logan Lamb

Abuse of CPE Devices and Recommended Fixes

用户端设备CPE(Consumer Premise Equipment)已经变得越来越普遍,例如家里的和小型办公室的的router/modem。这些设备,用户往往很难去修复漏洞,而通常出厂的时候就不是完善的(含有漏洞),这些设备可能会被利用于DDoS攻击,本议题讲述互联网社区可以如何去识别这些公开的问题。

演讲者:Jonathan Spring & Paul Vixie

Learn How to Control Every Room at a Luxury Hotel Remotely: The Dangers of Insecure Home Automation Deployment

深圳瑞吉酒店(The St. Regis ShenZhen),提供用ipad2控制房间的灯光、温度、音乐、电视、免打扰灯等等五花八门的房间活动。研究者发现了可远程利用的漏洞,甚至不需要再到中国来就可以远程控制这家酒店的这些房间活动。议题逆向分析了KNX/IP家庭自动化协议,讲述了其部署的漏洞,和如何制作一个ipad的木马,来实施远程控制。

演讲者:Jesus Molina

Smart Nest Thermostat: A Smart Spy in Your Home

本议题中演讲者将演示在几秒钟内完全地控制一款Nest恒温器(演示中,演讲者将插入15秒,15秒后Nest会被root)。

演讲者:Yier Jin & Grant Hernandez & Daniel Buentello

When the Lights Go Out: Hacking Cisco EnergyWise

演讲者将演示如何劫持EnergyWise制造DoS攻击,并且公布解决方案。

演讲者:Matthias Luft & Ayhan Soner Koca

windows相关:

Abusing Microsoft Kerberos: Sorry You Guys Don't Get It

微软的AD默认使用Kerberos处理认证请求。神器Mimikatz的作者为大家带来演讲如何攻陷Kerberos。

演讲者:Alva Duckwall & Benjamin Delpy

Data-Only Pwning Microsoft Windows Kernel: Exploitation of Kernel Pool Overflows on Microsoft Windows 8.1

本议题介绍windows 8的内核池分配(Kernel pool allocator)溢出利用技术。

演讲者:Nikita Tarakanov

Abusing Performance Optimization Weaknesses to Bypass ASLR

以前的ASLR绕过主要聚焦于利用内存泄露漏洞或者滥用非随机化数据结构,而这次议题主要介绍同“面向性能”的软件设计所带来绕过ASLR的新方法。其中还会展示如何利用简单的Javascript导致 Safari 浏览器出现内存信息泄露

演讲者:Byoungyoung Lee & Yeongjin Jang & Tielei Wang

Extreme Privilege Escalation on Windows 8/UEFI Systems

该议题曝光两个Intel的UEFI漏洞,从而能够对win8系统进行提权。

演讲者: Corey Kallenberg & Xeno Kovah & Samuel Cornwell

Investigating PowerShell Attacks

PowerShell 2.0 默认集成在Windows Server 2008 R2、Windows 7 操作系统。本议题讲述,通过 PowerShell来进行的攻击模式,特征,例如远程命令执行,文件传输,信息收集等攻击行为。

演讲者:Ryan Kazanciyan & Matt Hastings

Understanding TOCTTOU in the Windows Kernel Font Scaler Engine

本议题中演讲者将展示由字体引擎引起的TOCTTOU漏洞。

演讲者:Yu Wang

Windows Kernel Graphics Driver Attack Surface

本议题通过对Windows核心图形驱动进行反编译,让观众对于针对驱动的攻击有更多了解。

演讲者:Ilja van Sprundel

APT方向:

APT ATTRIBUTION AND DNS PROFILING

研究人员通过对一小部分被认为是APT攻击目标的受害者进行分析,分析其感染的恶意软件,研究发现了一些攻击者在注册用于C&C服务器控制的DNS域名的行为特征,以及他们经常使用的DNS-IP对。研究人员开发了自动收集和存储这些信息的数据库。从而用于识别可疑的攻击。

演讲者: Frankie Li

大数据:

BABAR-IANS AT THE GATE: DATA PROTECTION AT MASSIVE SCALE

新书《 Realities of Big Data Security 》大数据安全的现实。该议题让观众可以了解大数据安全的最艰难问题。

演讲者: Davi Ottenheimer

BADGER – THE NETWORKED SECURITY STATE ESTIMATION TOOLKIT

最近一套开源的 Cyber Physical Topology Language(CPTL语言)可以让网络防护这可以建立一个有效的工具,去评估网络的安全状态。工具通过例如syslog,snmp查询等标准的方法收集的数据作为输入,从而根据一定标准,计算出当前网络安全状况。这个议题就是介绍 CPTL的框架的。

演讲者: Edmond Rogers, William Rogers, Gabe Weaver

其他:

Building Safe Systems at Scale – Lessons from Six Months at Yahoo

讲述作者6个月当雅虎CISO的故事,重温受政府监听的影响,如何设计和建造面对不同的市场设计成百个产品的故事。

演讲者:Alex Stamos

Catching Malware En Masse: DNS and IP Style

展示一套利用DNS和IP追踪恶意软件、botnet的新3D可视化引擎

演讲者:Dhia Mahjoub & Thibault Reuille & Andree Toonk

中美网络安全战:让政治的归政治,让商业的归商业 业界新闻

中美信息与网络安全正在进入一场“冷战”的状态,而虚拟世界已经越来越按照20世纪形成的民族国家体系的界限划分。

谷歌、Facebook、Twitter等全球最大的社交网站已经被一些国家排除在外,现在那些被媒体视为“问题公司”的名单越来越长,包括了思科、微软、IBM这些科技巨头,美国有些提供计算与数据服务的公司,包括一些咨询公司,成为以“国家安全”的名义怀疑的对象。以华为为代表的中国科技公司,在美国一直面临同样的问题。

这些科技公司,真的担负起“国家安全”的使命,真的是政府从事间谍与窃听的“帮凶”吗?

华为轮值CEO徐直军不久前在华为全球分析师会议上回答记者的提问时说:“我们只希望安安静静地做生意,(政府间)关系好的时候不要想到我们,关系差的时候也不要想到我们——我想这也是全球企业所希望的。”我相信中国有许多公司想成为全球性公司,想成为像华为那样成功的公司,都不希望承担起“国家安全”的使命。

这一轮网络与信息“冷战”的爆发,美国人斯诺登的“叛变”是个导火索。“棱镜门”事件至今还没有停止发酵,让许多美国公司“躺着中枪”——想想看,美国国家安全局为什么能够监听那么多国家的政府、领导人、企业、研究机构、个人?人们很自然地得出一个结论,一定是借助了美国公司遍布全球的互联网和信息技术。

但是,那些全球性的信息与网络技术公司,是不可能承担其政府的“安全使命”的。这些公司所提供的是信息基础设施,也是通用的信息与网络技术、产品与服务,全球性公司的命根子是客户的信任,一旦被认为是政府任务的代理人,其生意将会遭受毁灭性打击。

中国与美国都是互联网大国。中国的领导们都梦想着在自己的国土上出现一个“硅谷”,中国最优秀的互联网公司,多数都在美国上市,而这些公司基本上都是学习美国的商业模式,在成长过程中几乎都获得了美元风投。信息网络技术是21世纪产业革命的基础,是引领创新前沿,也是经济增长的新引擎。中美两国都应该避免互相“妖魔化”对方的信息网络公司,避免让两国的高科技公司成为受害者。

21世纪的国家安全观,的确需要在信息网络时代与时俱进。国家与国家之间出于安全的目的,互相搞间谍活动是国与国之间,尤其是大国之间的“潜规则”,大家都只做不说。美国的逻辑挺有意思,政府不得对私人机构展开间谍活动,尤其是政府不应该通过商业间谍活动来帮助本国企业获得情报,因为这违背了正当的市场竞争原则。

但是这样的逻辑无法解释其侵入华为公司的电脑,因为这是对中国一家民间机构的间谍行为,尽管美国声称这是出于国家安全的目的,但把华为阻挡到美国市场之外,客观上帮助了华为在美国的竞争对手,而美国商业利益在国会强大的游说能力是众所周知的。

尽管在网络安全方面尖锐对抗,中国与美国都相信一点:信息技术主宰着未来的创新与新兴产业,代表着各自国家经济的未来,而互联网最大的价值是联结,大数据成为国家新的资源,与传统的油气及铁矿石资源不同,数据资源用得越多,共享越多,越有价值。

中美两国政府应该就信息网络时代的新型国家安全观展开更加深入和坦诚的沟通、磋商与谈判,在国家安全领域制订新的游戏规则,甚至你知我知的“潜规则”:哪些行为是为各自的国家利益,尤其是安全所必须的,包括各种间谍活动;哪些是商业活动,哪些是个人隐私,哪些是商业机密,等等。应该说,将全球带入互联网时代的美国,在这方面做得并不完善,美国一直因为技术先进而有些沾沾自喜,以为在虚拟世界里,自己是唯一的隐身人,可以任意穿堂入室,偷窥别人的隐私。总之,让政治的归政治,让商业的归商业。

美国思科公司的CEO钱伯斯也以一封致奥巴马总统的公开信,指责美国国家安全局(NSA)被媒体报道在思科交付客户的设备上安装用于窃听的装置,并且直言不讳要地求白宫在互联网时代对待国家安全问题要有“新的方法”。

你看见的瞬间都将成为历史 杂七杂八

都说滴水可以穿石,更何况是整个太平洋,所以在海水日夜的冲刷下,澳大利亚十二门徒石逐渐发生着变化。它们不断地消瘦,再消瘦,最后终于撑不住了,倒塌为一堆砂石。

再次前来观看的游客,不再为大自然的匠心独运赞叹不已,而是多了份遗憾。遗憾自己大老远赶来,却只看到一堆砂石。谁也没有心情去欣赏它们,也没有了拍照的兴趣。殊不知,再过几年,连这堆砂石也将成为历史。

2005年,一对悉尼夫妇听说了正在消失的十二门徒石。为了不错过更多的风景,他们带着15岁的儿子远赴墨尔本去观看。却不料,就在他们连续拍下的两张照片里,出现了截然不同的画面——快门间隔的一分钟里,一座门徒石瞬间倒塌。

和他们之前所想的一样,门徒石正在消失,可惊喜的是他们抓住了这最后一分钟。想来真是惊险,若是晚来,怕也只剩下看砂石的命运了。

科学研究者说,十二门徒石总有一天会全部消失,你所看到的瞬间,其实便是历史。

其实,人生又何尝不是如此。我们唯一能做的,也就是如那对悉尼夫妇一样,在这些瞬间来临之前,抓住最关键的机会。

注:文章出自网络,个人看了后觉得很有感觉,因此转载,如对作者带来了什么不便,还请谅解。

个人收藏收费MD5分享了 资源分享

今天分享的全是我自己搜藏的到今天2014-07-30的收费MD5和别人搜集的50多万条收费MD5,我自己搜藏的那个是比较新的。

如果你查到了有收费的,可以用着两个搜一搜,说不定就搜出来了呢,下面是我个人搜藏的部分MD5,其他的在附件。

db694daaa7d778ba

feitium

024c033b4c5c767c

a_d_m_i_n

991ef6026d9085131eb2d40273aeee47

86307931

0b4e7a0e5fe84ad35fb5f95b9ceeac79

aaaaaa

d68e84140e6956552ce2dd8edc2dd627

911911

89add48fd6df5e7ae6da5c83af3d8bed

35643399

5e60c5e65a1062d10f270d18adfaf993

shashou999

6c9614109cca2246b122b11fa8b8bc8e

chen19950403

b7135d68b1c84d7e700d540535e651f4

wx65960

106bddc2662c248009509c836fffd9b0

zjlslongx

bbff77c318cc97cc2ca1d0ce0a1122ee

sdonas

8f19ab18162a17e647cd5f600aa8e5cf

3302155

7d8097040a8aaa50

chen5746169

e54709399a827a46

kuangren

1bfa4ca3dc0ab7f2

longwen22

8089cf7d348ef01a

slhepsok

deda9fdac6ab0add

adminzx

ea367980ac62efcc

gdl7863807

5ef3f0ac493fa56c

abc823400

0d1e4bbedeff4d0d

tpadmin

45e36c115356e469

123qwe!@#QWE

9b4a54cb5b234ab0

dfe530tx

08bdbbeed946fc96

121212

6dfc6d8d86d2f95f8edd0781cc882399

smgj123

2f5f6e3f66e2561cafe6913c1ba5db04

yushao777

cf03562008155091

huangjing

6018f15f939b0f5f

liu1986812

91b13efd93848d18

13916794346

fd9e902dac335043

#hxtadmin

a8e84244cccbb1569dc9b8aa8f70ded3

lovetcl

6c9614109cca2246b122b11fa8b8bc8e

chen19950403

255102B82BAD24A8CDF9E9A23B907A360415D0EA

j4s0n

e231ed5a6928e944

10qazadmin

ac535c9e61e3d0a8

llatlak

33bbce277934a02ac1baafdf69cba3d7

liujun6081

7cc97c260837b964

lyxinrui

552f5a6d1aa69594

asdqw11

ee4bc32357c61188

byj635705

d2ec172c586e2150

Aa123456

8c8a807b32707cbc

_87568228

e891f6ed5cbed48a

kgdnkuyq

06905158EDB873BA8357D294A2EE197D

ma555666

5d046b0ccd37b09a423259e167651b45

huangyi801111

588c49822d3aafeb

84780677

4c01d81cba55ae09a1cdd224d0b6b270

15155554979

e9226cb754aa0ee6

1234qwer3318

1869c2d975d33ab2

25255252

14b0f6c697ceea6c

ghjbgs2009

245c8e686ca27322d93ee2433db8c9ef

ainiyishen

1b6a7ea520227c86

hrjy3288

3698340718e33ae4

asiwish.com

e3a2f5038c3fc8bb215d3abee3812b2b

lihuiyl792

6387513e0a623c2e5bb7cf2815999ccf

19980220106

d6d88767fa8189504d1a103981790d20

350987878a

1487f0b8591e0f0d15e75c1ded0b2f2e

as2254477

36596a9d2a1a223c8caabe79936494b3

qq782188542

afc0f88860a76e0810c017909c5f5547

WANGCHENGYU1997

198cdcb7417f9b83f43279542af3e295

0258122789

c989083414fca93aa1096443c2a1a62e

300300ddsh

ca440565e5c2b801

aiweiftp

31F22F41087267EF48607C5D4632BB60

19820305zzw

9e9cf14a8533e500

8524290ccc

8ed52b9730904305

hongju2013

c90ee260c9c84b3a

7yu7yu88ii

d891abcffee319ad946dfb12361dad50

Idontknow1

E510C6A76B54A46DF5BA3778F10703CE

455840968!@#

32972d1899f99e35

sinolook110.

95c1f366019cd730

HnisT706288199

22be707ccf1490b6

maogp123

1d17b24d0557e1ff4ea60a6626011d20

1382190195

A729D02F99DF029A25D90F9200DE6E6B

xiaocui900219

2A25E8C3B4166B3DB0E51077A3485488

d0f3316c

ad63f5a6a27c09f2

chu928zhong

777039dc0c4d0325c47ec0e1777039dcf1f4b28a

yxx-1234

E0A1338D57D4EFAEC8D59F4DD66D5F86

yc3004309816@

B27C233F1483E5F9F1B457105C3DB62E93437F61

test12365

f3706d895e0b45b8

hgp7274111

488b65024309ed36

kaimi1q2w3e4r

kaimi1q2w3e4r

44466c95cfc39672

XHX2012

a6cbea7ec63282b0

Mcarl1984

7ebb5ffd45a1239e

Bz23HUcIbUwBAAAA

46f6e3e7bfb349bfad9bdf9bbf01d530

075584070466

372f3be0089fb652

zhichang

2feacaebc61cee16

790210admin

01921fec433303d8

2104237zdr

00d2d7c44c090eec

hmxx8351975

ad8e17b6c204f874573283d5085e177e

txsoft2013

6bf8e736da5fb0d2

28web8717

29271a9bbac9867d

cwfeng810518

a1681f5787ba3007

usbdisk

8b2829c971690298

zsjr123

933C1F36A0C6FC330AC3E07C1644E1FD

18933498926a

1ff02afed73291fe722a0ba8fbc81138

qweszxc1315

ce259dd76ff94274

qingdao03ab1

3629bd910460fba434d1a6630f10f56f

wcdma1.0

ed8498f1fb7225499685c08344c07275

1395216905

ede308b5c317e7c066c1c804803b1962

SDFUXI

77B930766582DFD0F1405FE405B1A484

809454006

3C8554778E4FF041E91D77898454BD12

boxun.cc

b25271a8281bd806

yyd19781206

95bb5eca9b34ea58

xzhg204

9a5f03e5094d9100

sdmnetcn

3622810ee2beff837b83df3152523656

rossobe.com

531b33a387b2b18f5f3fb8c59929cbd5

mj123456

3f567dfdab9618cb

liujun1314

0b3fce22c7713540

Fxjzsy29

F424FF76B7972FC8E6628C1D9D97F76D

xck@2011

aed5bf7e45093b0ac72984924a4066d1

KSJDL0888

f4638023433f44ee

xsbnrczx

a88e056d0db7f42f

Ifuckadmin,./

330847DA15A6253359D403535EFA7C53

837491454

E12A974683AD481B

ghh669675

081ca43478f1f653705358a84843cc6f

abc54321

a89358a2ced93dd524186b92c1cc253d

cheyuan1

4e6ed9801910d31c082855e2450b9152

yan5273

446f13f5a2831b2f13a57680496fe005

speakingsun321

18DFF7F7C4BAF8F8D512C1811DCDF304

zhang.ax.

f96df67e65c7e61a

8583213p

da1556a4f6805bb95e267a8b2509adcc

kd11578

974cb2de4a7be68d

wangqin

A66ABB5684C45962D887564F08346E8D

admin123456

11ca5303ddaf822c

natcnasdf

ff44e97bf4951377

12abchgdf

0b310862fdb6c2fd

F1d2c38

c36e0188ce2afeb5

1847449372

f5460af8b1275d4c5624a2b6e858053e

xsx12345

92e4c4ab8afd6a6a4ae1c3dfefe7f86d

a720822

百度网盘:50多万条收费MD5 大小:14.6M

欢迎收藏转载,请注明出处:mrxn.net 谢谢!

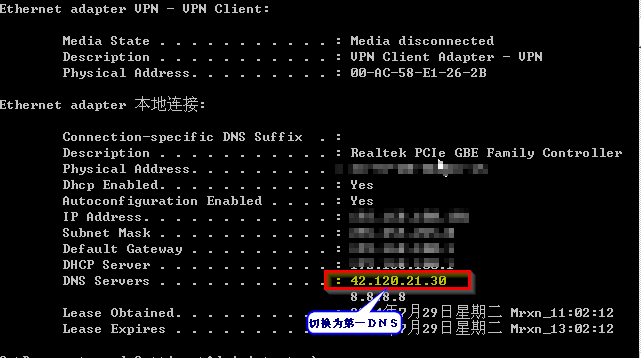

你还在为DNS被污染而烦恼吗?还在用google的8.8.8.8吗?现在改DNS为42.120.21.30吧,就可以进google了! 技术文章

下面介绍一下,方法在最下面,不喜欢的可以拖到最后看!

OpenerDNS: 是面向中国普通互联网用户开放的"高速 安全 免费"的域名解析服务器。

介绍:

OpenerDNS: 是面向国内普通互联网用户开放的"高速 安全 免费"的域名解析服务器。 还在使用Google DNS或者Opendns吗?还在不断更改host文件吗?现在就切换到:

OpenerDNS地址: 42.120.21.30

为什么使用OpenerDNS:

- 安全。我们保证解析数据的真实性,域名不被污染。你还在使用8.8.8.8吗?现在就切换到42.120.21.30,所有域名都准确解析了。

- 速度快。相比其他国外DNS,我们服务器托管在国内,速度更加快速,使你上网的反应更加迅速。

- 稳定。OpenerDNS自开通以来,短短半个月的时间就达到日均请求100万次。2014年6月,我们的日均请求数已经接近1亿次,我们依然很轻松。

- 加速访问Google。配合我们的动态3层代理技术,实现google的加速访问。

- 加速访问twitter。配合我们的动态3层代理技术,实现twitter的加速访问。

- 加速访问facebook。配合我们的动态3层代理技术,实现facebook的加速访问。

- 加速访问gmail。配合我们的动态3层代理技术,实现gmail的加速访问。

-

神奇吗??还不快更改你的DNS:42.120.21.30

OpenerDNS 更新情况:

-

日期:2014.07.23

最近由于用户数的激增,并且我们的技术升级还未最终完成,所以导致服务不太稳定,请大家耐心等待,我们很快就会克服这个问题。明天凌晨1点左右,我们要有短暂的down机,升级系统硬件,预计down机时间10分钟。 -

日期:2014.07.15

添加line.me客户端的访问支持,解决line无法登录问题。测试安卓与windows客户端可以登录使用。其他平台未测,预计没有问题。line主页无法访问,因为他们不支持https模式。建立一Line群:OpenerDNS 有问题可以加群反映。 -

日期:2014.07.13

onedrive已经恢复了。基本可以正确使用网页版,客户端版没有测试。域名解析到微软美国地址。 https模式访问即可:https://onedrive.live.com -

日期:2014.07.09

OpenerDNS 维护公告:由于近期DOS攻击以及访问人数的激增,从昨天开始OpenerDNS服务变得不稳定,中途有几次宕机。预计未来几天,由于我们要升级整个系统,OpenerDNS仍然会有不稳定的情况,请大家理解。预计升级以后,我们的服务能力将极大提高,敬请期待。 -

日期:2014.07.05

OpenerDNS 更新。最近观察到BT客户端(迅雷等)在下载时会进行大量的无效域名查询,这会导致用户进入我们的临时黑名单中,从而暂时无法使用。为了应对,我们对于无效域名的A记录返回127.0.0.1。 普通用户应该可以正常使用类似客户端了。 -

日期:2014.06.24

公告:到昨天为止,OpenerDNS经过半年多的成长,日均查询次数已经突破了1亿,日代理流量超过100G 。这对我们来说是一个重大的里程碑,激励我们进一步提升服务质量。OpenerDNS还有很多不足,活跃的用户永远是我们强大的动力来源。 -

日期:2014.06.22

play.google.com解析到美国地址。默认就可以在play上买设备了。

https://mobile.twitter.com设置三层代理。手机上可以用浏览器访问twitter.com了

初步修复了安卓平台上的play商店,gmail客户端,以及账户同步功能。(完全顺畅使用还需我们进一步分析处理)

wikipedia.org 可以用http访问,包括下属所有域名。https模式仍有问题。

临时加入chromium.org的加速支持,方便国内的开发者吧!

服务器分流工作初步完成, 现在比较少出现页面打不开的问题。如果还出现的话,请刷新页面即可。

-

日期:2014.06.20

OpenerDNS 42.120.21.30 公告:从昨天开始由于流量巨大,我们解析到的地址可能会经常的访问断线。未来24小时,我们将加入分流服务器来解决这个问题。请大家及时刷新dns缓存。预计加入分流服务器后,大陆东部地区,联通、电信宽带的访问速度会非常好。 -

日期:2014.06.18

针对google所有的服务(youtube暂时除外),提供访问支持。使用OPenerDNS google所有的web服务都可以继续访问,支持http模式,https模式(推荐使用)。

在未来几天中,OPenerDNS: 42.120.21.30 预计可能出现不稳定情况。如果某个google服务无法访问,请告知地址(twitter:@Openervpn)我们将持续修复。

鉴于我们的开发能力,我们现在希望寻找安卓与苹果手机平台app开发商的合作。 将我们的DNS服务通过App来快速设置到安卓与苹果手机上(类似DNS changer)。有意向的朋友mail:[email protected]

希望国内的朋友多多在微博、微信、博客等社交平台上宣传。我们会进一步的强大。

OpenerDNS 加速的域名列表:

- 下列主域名及其子域名的A记录提供加速功能:

- appspot.com(考虑到节省我们的流量,暂时去除,仍然返回google地址)

- android.com

- blogger.com

- blogspot.com

- ggpht.com

- google-analytics.com

- google.cn

- google.com

- google.com.hk

- google.com.tw

- google.com.sg

- googleadservices.com

- googlesyndication.com

- googleapis.com

- googlecode.com

- googlelabs.com

- googleusercontent.com

- gstatic.com

- youtube.com

- ytimg.com

- www.google.com | google.com

- Gmail

- twitter.com | www.twitter.com |

- www.facebook.com | facebook.com

- plus.google.com

- play.google.com

- en.wikipedia.org

- zh.wikipedia.org

- www.wikipedia.org

- www.dropbox.com

-

www.youtube.com##实验性,需要chrome浏览器

OpenerDNS 安卓平台Google内置客户端程序支持情况:

- Google地图:完全支持。

- Gmail客户端:完全支持。

- Google+客户端:完全支持。

- 自动同步功能:完全支持。

- Keep:完全支持。

- 日历:完全支持。

- 环聊:完全支持。

- Google地球:完全支持。

- Play报亭:基本支持(首页图片加载可能会不全)。

- Play商店:支持浏览。暂不支持下载或者更新功能。

- Play音乐:未能测试。

- Play电影:未能测试。

- Play游戏:不支持。

- Google搜索:不能支持。(请使用chrome浏览器替代)

- 云端硬盘:不支持。

-

youtube客户端:不支持。

源地址:https://code.google.com/p/openerdns/

把第一DNS设置为42.120.21.30,就可以解析google了!然后可以用谷歌了哈哈!配合谷歌浏览器还可以看youtube视频哦!可以不用工具上google了,骚年门又可以干好多事!批量扫网址。。。。

第二DNS可以是你自己运营商的或者google的都可以!

欢迎转载,请注明https://mrxn.net/ 谢谢!

每日更新免费高速IP代理,翻墙,Youtube,facebook,Google想看就看,想上就上! 翻墙技巧

2015-05-23更新---请大家转到 https://mrxn.net/sort/fqjq 查看最新的查资料工具和免费/收费vpn 谢谢大家的支持,网络本就该开放_Mrxn 。

安卓,苹果,Mac,Windows 三平台支持的,免费加速器下载

前言:自从天朝上个月27号把我们强大谷哥拒之门外后,一些想见Google 的童鞋就不得不查资料了,可是查资料现在也不好翻了,比如说之前我用一直用的Goagent(不知道有多少童鞋知道哈),失效了,后来我就寻思各种方法免费查资料,最终还是觉得代理速度快,灵活!想换那个地方的就换那个地方的!这时候估计有童鞋说了,那你干嘛不用现在很火的免费查资料软件VPNgate,可是我也用过啊,速度慢就不说了,还老是掉,老是重新连接,分配IP,烦死人了!比如说你正在Youtube上看着视频或者是和国外的朋友视频,估计都气炸了!好了,废话不多说。下面上图,给大家看一下,利用花刺代理,几乎没有延迟!

下面是花刺代理使用教程截图,我已经将花刺代理和PDF阅读器上传至我的网盘,下面会放出链接。

首先更新今天 2014.07.28可用高速免费IP代理526个,博主亲测:

210.14.152.91:88

218.203.13.176:80

222.66.115.229:80

111.161.126.93:8080

59.46.72.245:8080

183.207.229.138:80

111.161.126.83:8080

111.161.126.90:8080

123.125.157.52:3128

111.161.126.92:8080

111.206.164.21:80

111.161.126.87:8080

218.203.13.169:8090

120.198.244.15:80

221.146.243.121:3128

58.254.132.87:80

157.7.143.129:8080

103.27.127.94:3128

118.244.239.2:3128

122.193.9.91:80

101.4.60.51:80

115.227.193.11:80

110.4.12.173:80

202.171.253.101:80

106.2.184.234:8080

115.239.248.235:8080

113.57.230.83:80

119.4.115.50:80

113.57.252.105:80

119.4.115.51:8090

113.57.252.103:80

222.87.129.30:80

101.66.251.72:80

61.135.153.22:80

202.106.16.36:3128

210.14.138.94:8080

202.108.50.75:80

222.74.6.32:8000

123.103.23.106:18080

113.57.252.104:80

124.248.247.206:3128

58.242.249.31:19279

112.253.6.182:8080

119.188.46.42:8080

116.236.216.116:8080

218.102.39.152:8080

111.205.122.222:80

118.171.56.160:8088

49.65.32.131:8088

114.112.91.114:90

183.207.229.137:80

121.14.228.16:21320

182.52.63.79:8080

121.14.138.56:81

211.70.221.185:18186

222.74.6.48:8000

218.4.236.117:80

114.112.91.115:90

112.175.69.139:3128

183.57.78.93:80

125.217.162.136:8080

61.50.245.163:8888

114.216.200.184:8088

111.249.65.150:8088

222.93.239.190:8088

123.184.110.132:8088

125.217.162.134:8080

114.215.195.192:80

112.175.69.141:3128

218.89.170.132:8888

210.14.138.102:8080

115.236.59.194:3128

66.85.131.18:7808

60.250.144.184:3128

210.73.220.18:8088

133.242.53.172:8080

113.56.48.221:8088

117.82.47.67:8088

183.179.241.210:8088

182.101.253.183:8088

128.199.190.246:80

113.214.13.1:8000

123.138.184.19:8888

218.108.168.68:82

202.118.10.101:8080

222.88.240.19:9999

106.3.40.249:8081

140.207.223.101:80

111.161.126.88:8080

60.18.147.109:8085

210.101.131.232:8080

106.186.126.188:3128

112.175.69.138:3128

61.163.164.13:9999

116.116.48.249:8088

202.101.96.154:8888

66.85.131.18:8089

199.200.120.37:7808

209.170.151.142:7808

180.153.32.93:8088

218.104.118.54:8080

114.80.136.112:7780

113.31.27.195:80

118.26.224.160:80

221.193.249.140:3128

101.64.236.206:18000

198.148.112.46:7808

60.191.39.252:80

183.63.116.43:9999

210.219.149.94:8080

122.192.62.240:8088

222.87.129.29:80

111.206.81.248:80

220.132.139.154:3128

113.53.249.29:9999

23.102.160.68:3128

118.189.208.84:3128

199.200.120.140:8089

61.158.173.14:9999

112.175.69.134:3128

220.179.113.74:8088

1.174.59.239:8088

111.254.164.212:8088

61.174.9.96:8080

5.23.98.130:80

218.29.90.30:9999

219.93.183.106:8080

60.210.18.11:80

218.249.114.42:8088

117.40.113.27:8088

1.161.122.35:8088

107.182.135.43:7808

202.143.159.251:3129

69.74.231.173:8080

222.20.99.53:18186

107.182.16.221:7808

123.7.78.176:9999

202.29.243.36:3128

195.154.92.32:3127

193.36.34.13:3128

193.36.34.11:3128

1.234.75.53:8888

113.253.92.211:8088

1.28.247.148:8088

219.93.183.93:80

222.85.1.123:8118

117.121.21.222:80

195.175.62.190:8080

27.9.208.97:8088

36.249.67.31:8088

117.82.202.47:8088

112.175.69.142:3128

188.241.141.112:7808

84.33.2.24:80

23.89.198.161:7808

180.142.129.132:9999

37.187.85.128:8081

218.90.174.167:3128

95.211.210.45:3128

195.154.68.29:3128

61.155.169.11:808

186.190.238.65:8080

107.0.69.189:3128

92.222.153.153:7808

95.0.22.1:8080

176.215.1.224:3128

153.120.25.103:80

88.255.251.17:8080

92.222.153.153:8089

41.231.53.43:3128

185.49.15.25:7808

61.5.158.144:3128

178.238.228.26:3128

103.240.180.228:80

211.151.50.179:81

93.115.8.229:7808

93.184.33.166:8080

66.192.33.78:8080

125.215.37.81:3128

95.168.217.24:3128

62.244.31.16:7808

218.89.170.110:8888

116.213.211.130:80

109.68.191.178:3128

62.244.31.16:8089

113.15.180.5:9999

192.227.172.145:7808

173.220.212.68:80

202.8.44.154:80

202.29.235.122:3129

58.68.246.12:18080

151.200.170.146:80

153.122.26.4:3128

175.18.23.10:808

182.254.129.123:80

186.24.13.125:8080

92.255.169.124:3130

190.242.51.61:8080

183.91.70.18:8080

115.238.250.23:2222

209.62.12.130:8118

222.253.182.28:3128

80.249.165.118:80

8.225.195.209:8080

58.215.142.208:80

124.238.238.50:80

202.77.115.71:54321

121.236.8.5:8088

203.80.144.4:80

220.227.71.48:80

37.239.46.10:80

195.154.231.43:3128

117.92.99.159:8088

149.255.255.250:80

106.37.177.251:3128

79.127.127.169:3128

14.110.63.236:8088

115.218.117.52:8088

182.118.23.7:8081

89.46.101.122:8089

140.206.86.68:8080

112.124.45.214:3128

41.75.201.146:8080

195.49.151.78:3128

149.255.255.242:80

114.6.29.154:8080

82.151.120.169:8080

112.90.146.76:3128

41.222.196.52:8080

37.239.46.2:80

5.11.164.16:8080

211.151.13.22:81

113.196.34.66:8080

42.121.28.111:3128

222.65.255.142:8080

183.91.27.133:8080

121.1.48.42:8080

58.42.186.151:8088

113.242.133.8:8088

115.28.213.143:8000

107.155.187.154:7808

123.127.225.130:443

186.42.121.150:80

151.248.118.151:3128

78.110.60.115:80

177.126.89.18:3128

178.151.98.102:3128

182.253.32.70:8080

193.160.225.13:8081

79.134.211.141:3128

92.255.169.124:3128

1.179.143.178:3128

110.153.9.250:80

115.238.164.208:8080

112.95.241.76:80

176.110.169.10:3128

103.11.116.46:8080

134.249.169.180:8080

203.172.208.43:3129

200.16.125.92:8080

117.80.33.216:8088

36.54.136.73:8118

27.123.222.60:8080

89.46.101.122:3127

112.192.212.151:8088

115.28.129.111:8088

74.3.167.40:8080

110.139.144.177:8080

182.253.49.3:8080

91.209.24.4:3128

88.198.64.141:8118

201.6.103.40:3128

62.113.208.89:7808

124.109.53.101:8888

189.51.110.2:80

178.205.252.51:3128

118.70.177.90:8888

176.35.226.195:3128

180.105.67.180:8088

202.98.123.126:8080

177.2.109.234:3128

183.136.221.6:3128

211.144.81.67:18000

177.21.227.126:8080

202.166.217.86:8080

220.133.5.108:3128

183.63.131.18:9999

212.91.188.166:3128

204.11.107.35:80

122.99.103.218:8080

177.128.24.75:8080

60.22.253.242:8088

14.198.39.18:8088

200.124.226.196:3128

218.5.74.174:80

212.200.131.105:8080

117.218.50.134:6588

113.108.186.138:3128

222.174.27.166:8080

119.46.110.17:80

103.226.1.186:8080

211.144.81.68:18000

103.10.61.101:8080

184.105.18.60:7808

123.148.79.120:8088

186.1.246.2:3128

181.114.225.185:8080

210.169.168.28:80

202.195.192.197:3128

177.20.215.7:3128

60.213.177.18:8088

189.80.213.213:3128

217.21.146.130:8080

88.190.16.109:8181

78.109.137.225:3128

121.52.229.51:3128

117.59.217.245:80

121.52.154.182:8080

187.240.117.148:3128

64.62.233.67:80

58.65.241.6:8080

125.39.66.68:80

41.207.106.169:3128

212.113.35.106:8888

125.39.66.69:80

27.251.216.126:3128

115.29.28.137:8090

41.242.117.242:80

187.210.64.213:80

212.113.35.102:8888

94.228.204.10:8080

115.29.168.245:18080

46.252.36.155:8080

115.29.166.133:82

182.254.138.223:8088

121.14.228.17:21320

113.231.161.232:8088

41.220.28.51:3128

186.42.121.149:80

180.153.32.9:8080

111.93.31.99:80

189.34.21.147:3128

125.227.240.212:8080

210.101.131.231:8080

112.124.20.224:3128

190.184.144.46:8080

94.201.134.251:80

122.226.172.18:3128

202.77.124.90:3128

179.185.22.83:3128

82.222.247.85:8080

162.220.218.173:7808

59.55.66.60:8088

200.85.39.10:8080

78.93.120.165:8080

93.93.141.43:3128

117.25.129.238:8888

204.228.129.46:8080

183.62.60.100:80

212.113.35.104:8888

222.124.149.179:3128

122.227.8.190:80

128.140.34.162:8080

162.105.17.112:3128

49.84.209.113:8088

注:禁止通过查资料去干违反国家相关法律的事情,你点击下载,做的事于本人无关!欢迎转载,请尊重我的劳动,注明 https://mrxn.net 谢谢配合!

【原创】漫游某市政府内网防火墙+路由器 渗透测试

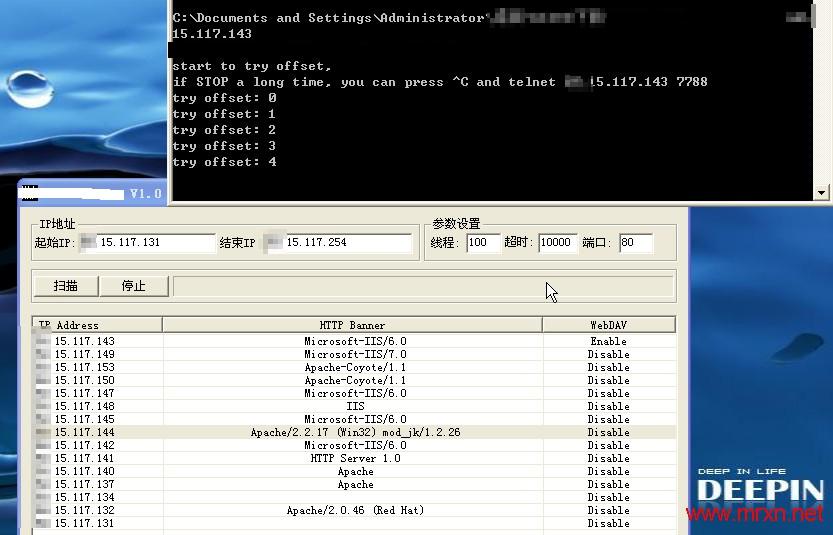

也是前几天晚上,在整理电脑文件夹的时候,突然翻出来的一个工具,让我想到了看过的一些关于IIS溢出攻击的文章,我想在删除之前,还是来试试吧(因为这个漏洞是微软很久以前的,补丁早就出来了,再说应该没有人用这么低版本的IIS了吧)。但是结果让我很惊奇。居然还有。如图所示:

如刚刚说得,用这种低版本的很少吧,图中15个只有2个是,而且是一个可以也就说是15:1的比例。

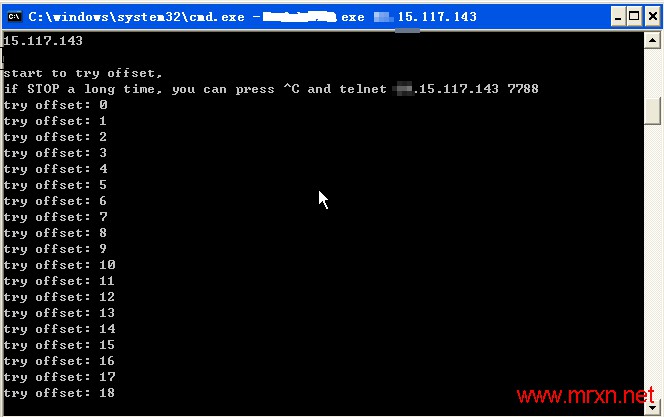

那就直接开始吧,既然为溢出攻击,那么就得先attack让它溢出吧。。。

开始了后好久都没成功。。。至于原因,后面会解释。

Try again.........................

我勒个擦。。。。溢出成功了!虽然连接的时候是timeout !

后面又重试了几次终于将timeout变成success!

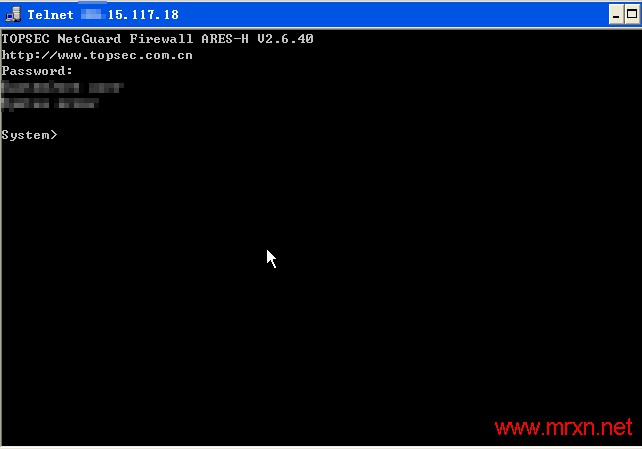

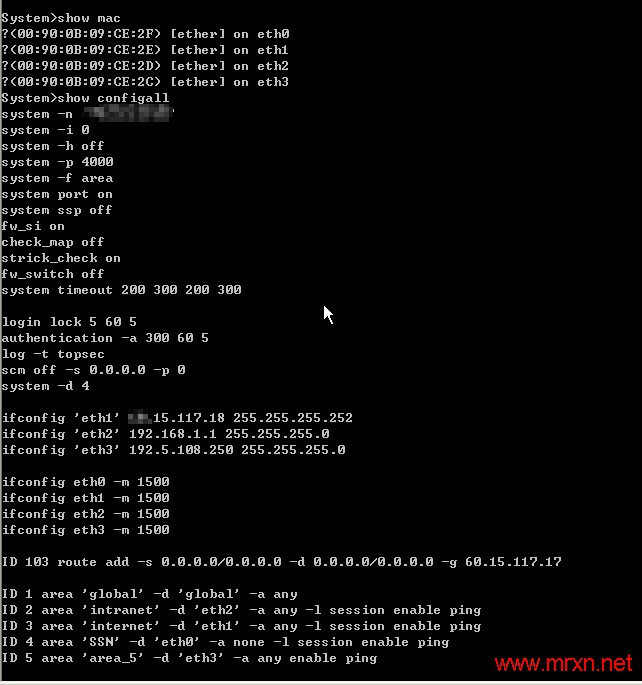

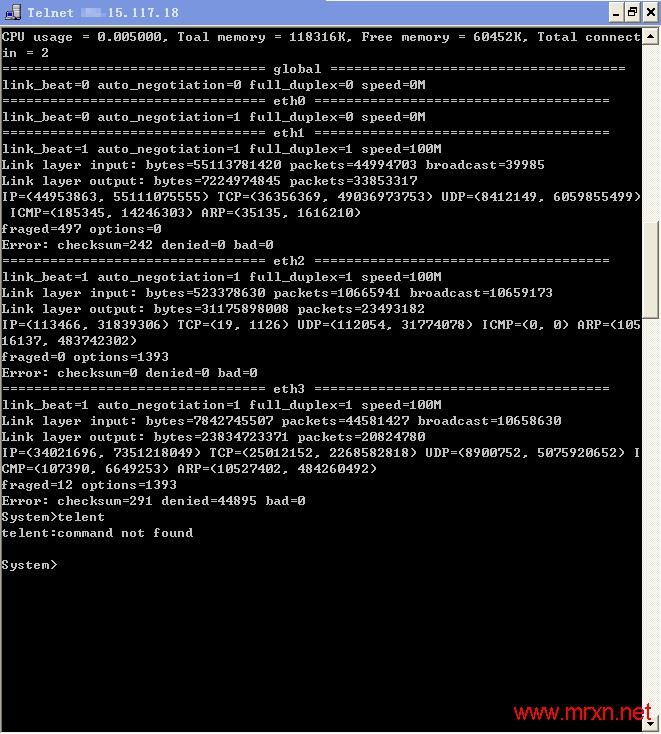

然后就很轻松的的login了!哈哈,试试而已,准备走了,一想到刚刚开始的时候为啥失败啊,于是拿出H-SCAN扫了一下,看结果我就笑了!443 3389 21 23 139 这些端口都开着,不等于是美女在哪里像我招手么!激动。。。。开始 telnet *.15.117.143 进去后是这个画面:

一看TOPSEC NetGuard Firewall ARES-H V2.6.40 天融信ARES防火墙啊!原来开始的时候失败。。。。

看见system 两眼放光。。。可是需要密码的!用默认密密试了一下,success!人品爆发啊!哈哈

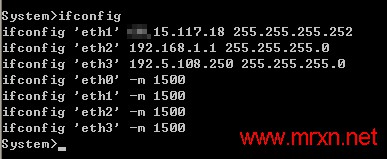

eht0 eht1 eht2 eht3 这不是路由器么!

立马进相同段的。。。。

显示Welcome to ZXR10 Fast and Intelligent 3206 Switch of ZTE Corporation ---大概意思--欢迎来到中兴ZXPR10交换机界面。。。。

看了一下配置信息

本想做个端口映射的,然后你懂得。但是一想,这是政府的。。。被逮到就完了。。。。。说我非法入侵。。。我可不想因为这么点小东西犯法,不值得!也希望大家不要去犯法哈,好好生活!享受生活!

在走之前,看了一下其同段IP,发现好多都是大开门户!弱口令。。。弱密码。。。

这不是在引诱好奇心强的亲少年犯罪么。。。

试想:把这个防火墙和路由器拿下后,那上面的办公系统,政府网站,还有一些私人用户的流量数据都可以很清晰的看到,并且可以修改。。。。挂马,广告,一些敏感信息(支付宝/淘宝/银行/QQ密码,身份证号码)等等。路由器是通向互联网的接口,拥有它,你就能窥探整个内网的任何信息。

一点小体会:政府部门能不能把这些小问题做好啊!用这么好的设备,却不好好管理,纯粹是浪费啊,更有可能让一些刚刚接触这方面的孩子犯法啊,而且是在不经意间。我们要管好自己的好奇心,不然后果有可能是我们自己不能承受的。

欢迎转载,请尊重版权,注明源自 https://mrxn.net ---Mrxn's Blog 帮助他人,提高自我。

注:出于安全和法律原因,本博客不提供相关黑客工具下载,需要的可以在网上搜索。

【原创】浏览器主页被篡改修复 技术文章

没想到啊,今天我也遇到了这个问题——浏览器主页异常!

具体地说就是主页被篡改了!成了别人的推广链接或者他人的网站,这是这些人的一种推广手段,但是我非常不满,鄙视!因为他们这种做法就好像是,那了你的东西,你还得给钱!于是,我就开始手动查找问题。

首先,我去浏览器所在的文件夹下,看是否是替换了快捷方式,但结果并不是;还尝试了度娘那里说得最多的方法,通过gpedit.msc(组策略)锁定Interner Explorer主页,也是无效。。。。。鉴于本人不喜欢国产数字保护软件,所以也就没有去试。那就手工吧!

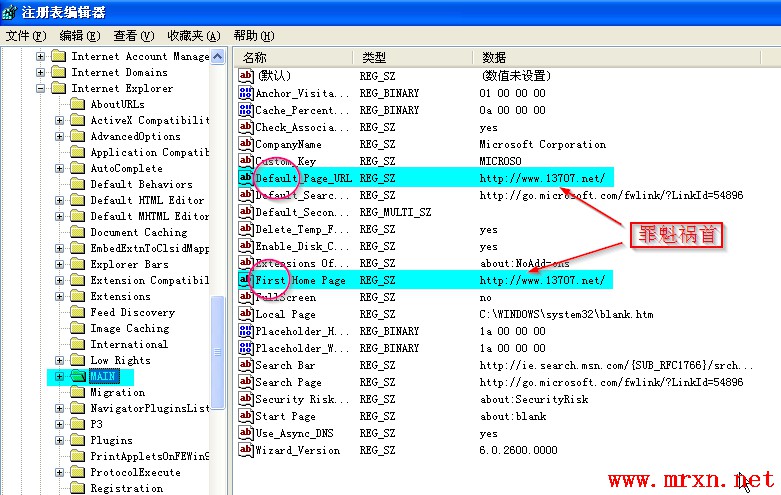

根据经验以及我的实际情况,想了一下,应该是注册表被修改了,抱着试试的心态在注册表里找了一会儿,终于发现问题关键所在:

至于具体的操作步骤,下面贴图介绍:

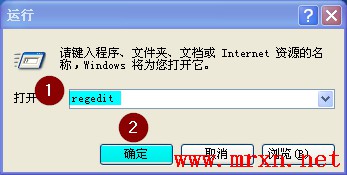

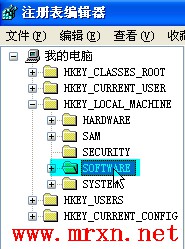

1.首先打开注册表,放大很多种,这里是最快的一种

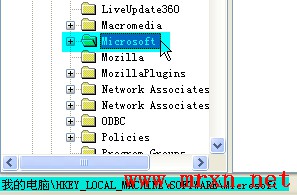

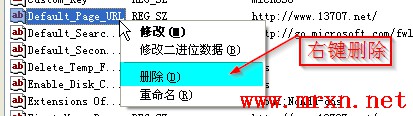

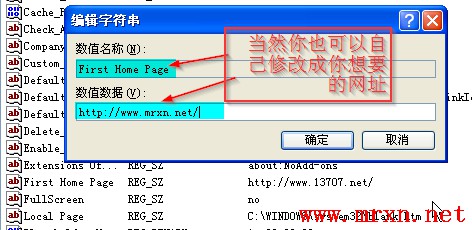

2..然后按HKEY_LOCAL_MACHINE—SOFTWARE—Microsoft—Internet Explorer—Main照顺序打开就可以在右侧看到被恶意绑定的主页和首先打开的页面。 ————>

————>

找到后你可以自己删除它那一项,或者是修改成你自己想要修改的。

PS: 小体会,大多数主页被篡改是因为注册表被修改,因此,从注册表入手查找问题,应该是一个不错的想法;常备分注册表也是一件很有用的事啊!

欢迎转载,转载请注明出处https://mrxn.net/ 谢谢!