百度云这是变相的泄漏了用户隐私么? 业界新闻

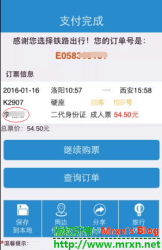

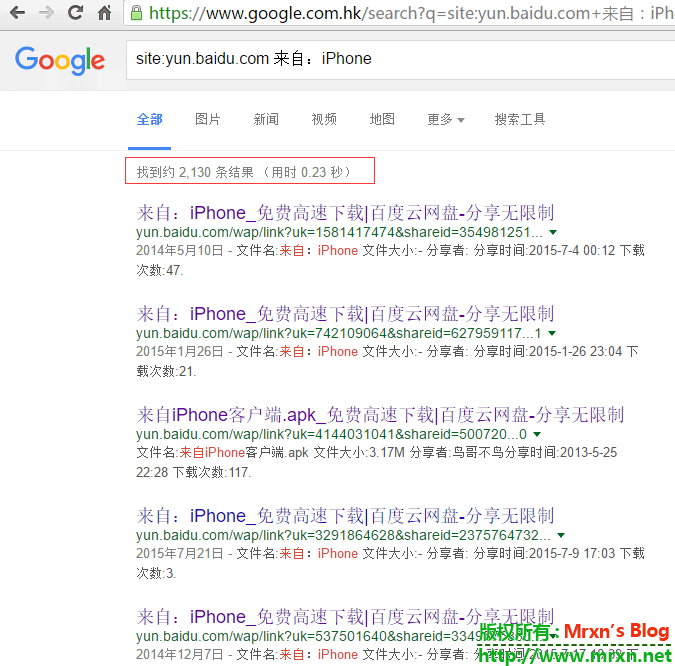

手机安装过百度云的应该知道,安装完百度云后,首次打开百度云会自动把照片备份选择上,如果你没注意,直接就下一步了的话,就有点泄漏你的照片的危险,通过Google搜索,"site:yun.baidu.com 来自:iPhone" 会搜索出很多的手机照片:

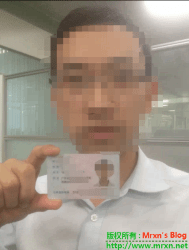

博主初略的搜索了一下,来自iPhone 的结果有两千多。。。而且随便从这些照片中就找到了很多私人信息啊,比如:

寝室帅哥的销魂照:

你的火车票,姓名,身份证号码,身份证自拍照,银行卡,家人照片,手机录制的视屏 等等(当然 全部打码 -_- ||我是好孩子):

很容易的有意识的社工你,你的什么账号密码,或者是被冒用,被拿去实名注册等等,数不胜数啊,当然损失的就是这些百度云用户了,

博主提醒各位啊,在这个大数据时代,能不留网上的信息最好别留网上,因为谁也不知道那一天你用的服商会不会被黑,数据泄漏,谁也不敢打包票说不泄漏啊。。。最好的就是特别重要的还是自己放在本地,如果实在需要放在网盘等等,请加密压缩后在放上去,这样相对来说安全些,即使别人拿到了,也需要解密,对一般人来说就拜拜了,但是对于一些专业人士/团伙来说,密码太简单和没有没啥区别,挂上几百G的彩虹表,挖不了几天就出来了。。。要设置密码就把密码强度设置大点,包括大小写,数字特殊符号等都包括,而且长度最好是达到软件所能达到的最大长度,密码强度足够强大的情况下,理论上是可以被破解的,但是时间会长很多,几乎等于零(至少目前是,不知道以后会不会有什么新技术,可以破)。哎呀,不知不觉就说了这么多,只是希望在这个互联网大染缸里活动,时刻都要小心啊。人心太复杂,社会其实很简单。

大家也可以看看这几篇文章,或许会对你有帮助:

google黑客使用方法,让你见识不一样的世界

从12306信息泄露了解何为黑客撞库拖库洗库

江湖险恶 如何设置安全又方便的个人密码

工信部公开征求《互联网域名管理办法》意见+热评 业界新闻

2016年3月25日,酝酿多年的《中国互联网域名管理办法》修订浮出水面,工信部正式向社会公开征求意见。该意见稿首次要求不得为境外域名注册服务机构管理的域名提供境内网络接入服务,强制要求境内网站须境内管理域名。

意见稿第三十七条首次要求,在境内进行网络接入的域名应当由境内域名注册服务机构提供服务,并由境内域名注册管理机构运行管理。在境内进行网络接入、但不属于境内域名注册服务机构管理的域名,互联网接入服务提供者不得为其提供网络接入服务。

值得注意的是,根据意见稿第二条之规定,“在中华人民共和国境内从事互联网域名服务及相关活动,应当遵守本办法。”从文意理解,这里的“域名”不仅包括CN/中国等国别顶级域名,还应当包括COM/NET等类别顶级域名。

个人认为,强制要求境内企业网站须境内管理域名的可操作性不强,境内的众多门户网站和互联网企业均使用国外的域名注册商,切换回国内有较大风险,因为国内域名注册商主要是万网提供,而万网已经被阿里巴巴全资收购,因此迁移域名到国内,将会导致国内互联网企业的网站均被阿里巴巴所控制,包括阿里巴巴的竞争对手,2011年有一个案例,阿里巴巴竞争对手慧聪网的域名遭到投诉后,被阿里直接将慧聪网域名暂停解析长达数小时,之后愤怒的慧聪网对外推出“反万网霸权”网站,对万网进行指控。

目前,淘宝、百度、网易、搜狐、微软、苹果、腾讯财付通、CCTV等诸多知名公司的网站域名都使用了国外的域名服务例如MarkMonitor等,如果新的《互联网域名管理办法》实施下来要求这些企业把域名转到阿里巴巴的万网,这画面太美我不敢看。

对于外资企业或跨国公司来说,根据工信部早先的规定,外资企业在华开展网络业务,相关服务器和存储设备必须存放在中国境内,但如果按照域名管理办法的第三十七条,则外资企业必须将域名转入中国才能提供解析,这对于绝大多数外资企业来说都是难以接受的,没有哪家跨国企业能接受自己的主域名被中国企业控制。

我觉得,工信部强制要求境内网站须境内管理域名的主要原因是,以后看到你网站上有啥“有害信息”,可以直接ClientHold,连拔网线的事情都省了,管理起来真太方便了。

之所以知名的企业都喜欢用例如MarkMonitor这样的专业域名注册服务,主要还是因为安全性的考虑,使用不安全的域名注册服务会对网站造成非常致命的影响,例如2010年的时候,百度曾经遭到建立以来持续时间最长、影响最严重的黑客攻击,黑客通过劫持百度域名,导致百度停止服务长达数小时之久,之后,百度更换域名注册商到了MarkMonitor,以防止类似事件发生。因此,工信部应该尊重各个互联网企业的选择,不应该强制企业采用指定的服务,导致企业面临遭受重大损失的风险。

目前工信部起草了《互联网域名管理办法(修订征求意见稿)》处于向社会公开征求意见的阶段,社会人士可以于2016年4月25日前反馈意见,反馈的联系方式如下:

联系人:工业和信息化部政策法规司

电 话:010-68205072(传真)

电子邮箱:law#miit.gov.cn

地 址:北京市西城区西长安街13号工业和信息化部政策法规司(邮编:100804),请在信封上注明“规章征求意见”。

在线反馈意见的地址:http://zqyj.chinalaw.gov.cn/index

以下是《互联网域名管理办法》(修订征求意见稿)全文:

互联网域名管理办法

(修订征求意见稿)

第一章 总则

第一条 为了规范互联网域名服务活动,保护用户合法权益,保障互联网域名系统安全、可靠运行,推动中文域名和国家顶级域名发展和应用,促进中国互联网健康发展,根据《中华人民共和国行政许可法》、《国务院对确需保留的行政审批项目设定行政许可的决定》等规定,参照国际上互联网域名管理准则,制定本办法。

第二条 在中华人民共和国境内从事互联网域名服务及相关活动,应当遵守本办法。

本办法所称互联网域名服务(以下简称域名服务),是指从事域名根服务器运行和管理、顶级域名运行和管理、域名注册、域名解析等活动。

第三条 工业和信息化部对全国的域名服务实施监督管理,主要职责是:

(一)制定互联网域名管理规章及政策;

(二)制定互联网域名体系、域名资源发展规划;

(三)管理境内的域名根服务器运行机构和域名注册管理机构;

(四)负责域名体系的网络与信息安全管理;

(五)依法保护用户个人信息和合法权益;

(六)负责与域名有关的国际协调;

(七)管理境内的域名解析服务;

(八)管理其他与域名服务相关的活动。

第四条 各省、自治区、直辖市通信管理局负责对本行政区域内的域名服务实施监督管理,主要职责是:

(一)贯彻执行域名管理法律、行政法规、规章和政策;

(二)管理本行政区域内的域名注册服务机构;

(三)协助工业和信息化部对本行政区域内的域名根服务器运行机构和域名注册管理机构进行管理;

(四)负责本行政区域内域名系统的网络与信息安全管理;

(五)依法保护用户个人信息和合法权益;

(六)管理本行政区域内的域名解析服务;

(七)管理本行政区域内其他与域名服务相关的活动。

第五条 互联网域名体系由工业和信息化部予以公告。根据域名发展的实际情况,工业和信息化部可以对互联网域名体系进行调整。

第六条 “.CN”和“.中国”是中国的国家顶级域名。

中文域名是互联网域名体系的重要组成部分。国家鼓励和支持中文域名系统的技术研究和推广应用。

第七条 提供域名服务,应当遵守国家相关法律法规,符合相关技术规范和标准。

第八条 任何组织和个人不得妨碍互联网域名系统的安全和稳定运行。

第二章 域名管理

第九条 在境内设立域名根服务器及域名根服务器运行机构、域名注册管理机构和域名注册服务机构的,应当取得工业和信息化部或者省、自治区、直辖市通信管理局(以下统称电信管理机构)的相应许可。

第十条 申请设立域名根服务器及域名根服务器运行机构的,应当具备以下条件:

(一)域名根服务器设置在境内,并且符合互联网发展相关规划及域名系统安全稳定运行要求;

(二)是在境内依法设立的法人,该法人及其主要出资者、主要经营管理人员具有良好的信用记录;

(三)具有保障域名根服务器安全可靠运行的场地、资金、环境、专业人员和技术能力以及符合电信管理机构要求的信息管理系统;

(四)具有健全的网络与信息安全保障措施,包括管理人员、网络与信息安全管理制度、应急处置预案和相关技术、管理措施等;

(五)具有用户个人信息保护能力、提供长期服务的能力及健全的服务退出机制;

(六)法律、行政法规规定的其他条件。

第十一条 申请设立域名注册管理机构的,应当具备以下条件:

(一)顶级域名管理系统设置在境内,并且持有的顶级域名符合相关法律法规及域名系统安全稳定运行要求;

(二)是在境内依法设立的法人,该法人及其主要出资者、主要经营管理人员具有良好的信用记录;

(三)具有完善的业务发展计划和技术方案以及与从事顶级域名运行管理相适应的场地、资金、专业人员以及符合电信管理机构要求的信息管理系统;

(四)具有健全的网络与信息安全保障措施,包括管理人员、网络与信息安全管理制度、应急处置预案和相关技术、管理措施等;

(五)具有进行真实身份信息核验和用户个人信息保护的能力、提供长期服务的能力及健全的服务退出处理机制;

(六)具有健全的域名注册服务管理制度和对域名注册服务机构的监督机制;

(七)法律、行政法规规定的其他条件。

第十二条 申请设立域名注册服务机构的,应当具备下列条件:

(一)域名注册服务系统、注册数据库和解析系统设置在境内;

(二)是在境内依法设立的法人,该法人及其主要出资者、主要经营管理人员具有良好的信用记录;

(三)具有与从事域名注册服务相适应的场地、资金和专业人员以及符合电信管理机构要求的信息管理系统;

(四)具有进行真实身份信息核验和用户个人信息保护的能力、提供长期服务的能力及健全的服务退出机制;

(五)具有健全的域名注册服务管理制度和对域名注册代理机构的监督机制;

(六)具有健全的网络与信息安全保障措施,包括管理人员、网络与信息安全管理制度、应急处置预案和相关技术、管理措施等;

(七)法律、行政法规规定的其他条件。

第十三条 申请设立域名根服务器及域名根服务器运行机构、域名注册管理机构的,应当向工业和信息化部提交申请材料。申请设立域名注册服务机构的,应当向住所地省、自治区、直辖市通信管理局提交申请材料。

申请材料应当包括:

(一)申请单位的基本情况;

(二)对域名服务实施有效管理的证明材料,包括相关系统及场所、服务能力的证明材料、管理制度、与其他机构签订的协议等;

(三)网络与信息安全保障制度及措施;

(四)证明申请单位信誉的材料;

(五)法定代表人签署的依法诚信经营承诺书。

第十四条 申请材料齐全、符合法定形式的,电信管理机构应当向申请单位出具受理申请通知书;申请材料不齐全或者不符合法定形式的,电信管理机构应当场或在5个工作日内一次性书面告知申请单位需要补正的全部内容;不予受理的,应当出具不予受理通知书并说明理由。

第十五条 电信管理机构应当自受理之日起20个工作日内完成审查,作出予以许可或者不予许可的决定。20个工作日内不能作出决定的,经电信管理机构负责人批准,可以延长10个工作日,并将延长期限的理由告知申请单位。需要组织专家论证的,论证时间不计入审查期限。

予以许可的,应当颁发相应的许可文件;不予许可的,应当书面通知申请单位并说明理由。

第十六条 域名根服务器运行机构、域名注册管理机构和域名注册服务机构的许可有效期为5年。

第十七条 域名根服务器运行机构、域名注册管理机构和域名注册服务机构的名称、住所、法定代表人等信息发生变更的,应当自变更之日起20日内向原发证机关办理变更手续。

第十八条 在许可有效期内,域名根服务器运行机构、域名注册管理机构、域名注册服务机构拟终止相关服务的,应当通知用户,提出可行的善后处理方案,并向原发证机关提交书面申请。

原发证机关收到申请后,应当向社会公示30日。公示期结束60日内,原发证机关应当完成审查工作,做出予以批准或者不予批准的决定。

第十九条 许可有效期届满需要继续从事域名服务的,应当提前90日向原发证机关申请延续;不再继续从事域名服务的,应当提前90日向原发证机关报告并做好善后工作。

第二十条 域名注册服务机构委托域名注册代理机构开展市场销售等工作的,应当对域名注册代理机构的工作进行监督和管理。

域名注册代理机构在开展委托的市场销售等工作过程中,应当主动表明代理关系,并在域名注册服务合同中明示相关域名注册服务机构名称及代理关系。

第二十一条 域名注册管理机构、域名注册服务机构应当在境内设立相应的应急备份系统和应急机制,定期将域名注册数据在境内进行备份。

第二十二条 域名根服务器运行机构、域名注册管理机构、域名注册服务机构应当在其网站首页和经营场所显著位置标明其许可相关信息。域名注册管理机构还应当标明与其合作的域名注册服务机构名单。

域名注册服务机构应当要求域名注册代理机构在其网站首页和经营场所显著位置标明域名注册服务机构名称。

第三章 域名服务

第二十三条 域名根服务器运行机构、域名注册管理机构和域名注册服务机构应当向用户提供安全、方便、稳定的服务。

第二十四条 域名注册管理机构应当根据本办法制定域名注册实施细则并向社会公开。

第二十五条 域名注册管理机构应当通过电信管理机构许可的域名注册服务机构开展域名注册服务。

域名注册服务机构应当按照许可的域名注册服务项目提供服务,不得为未经许可的域名注册管理机构提供域名注册服务。

第二十六条 域名注册服务原则上实行“先申请先注册”,相应顶级域域名注册实施细则另有规定的,从其规定。

第二十七条 为维护国家利益和社会公众利益,域名注册管理机构应当建立域名注册保留字制度。

第二十八条 域名注册服务机构不得为任何组织或者个人注册、使用含有下列内容的域名提供服务:

(一)反对宪法所确定的基本原则的;

(二)危害国家安全,泄露国家秘密,颠覆国家政权,破坏国家统一的;

(三)损害国家荣誉和利益的;

(四)煽动民族仇恨、民族歧视,破坏民族团结的;

(五)破坏国家宗教政策,宣扬邪教和封建迷信的;

(六)散布谣言,扰乱社会秩序,破坏社会稳定的;

(七)散布淫秽、色情、赌博、暴力、凶杀、恐怖或者教唆犯罪的;

(八)侮辱或者诽谤他人,侵害他人合法权益的;

(九)含有法律、行政法规禁止的其他内容的。

第二十九条 域名注册服务机构不得采用欺诈、胁迫等不正当手段要求他人注册域名。

第三十条 域名注册服务机构应当要求域名注册申请者提交域名持有者的真实、准确、完整的身份信息等域名注册信息。

域名注册管理机构和域名注册服务机构应当对域名注册信息的真实性、完整性进行核验。

域名注册申请者提交的域名注册信息不准确、不完整的,域名注册服务机构应当要求其予以补正。申请者不补正或者提交不真实的域名注册信息的,域名注册服务机构不得为其提供域名注册服务。

第三十一条 域名注册服务机构应当公布域名注册服务的内容、时限、费用,保证服务质量,提供域名注册信息的公共查询服务。

第三十二条 域名注册管理机构、域名注册服务机构应当依法保护用户个人信息。除用于提供域名注册信息的公共查询服务或法律、法规另有规定外,未经用户同意,不得将用户个人信息提供给他人。

第三十三条 域名持有者的联系方式等信息发生变更的,应当在变更后30日内向域名注册服务机构办理域名注册信息变更手续。

域名持有者将域名转让给他人的,后者应当遵守域名注册的相关要求。

第三十四条 域名持有者可以选择、变更域名注册服务机构。变更域名注册服务机构的,原域名注册服务机构应当配合域名持有者转移域名注册相关信息。

无正当理由,域名注册服务机构不得阻止域名持有者变更域名注册服务机构。

电信管理机构要求停止解析的域名,不得变更域名注册服务机构或转让给他人,但法律、行政法规另有规定的除外。

第三十五条 域名注册管理机构和域名注册服务机构应当设立投诉受理机制,并在其网站首页和经营场所显著位置公布投诉受理方式。

域名注册管理机构和域名注册服务机构应当及时处理投诉;不能及时处理的,应当说明理由和处理时限。

第三十六条 提供域名解析服务,应当具备相应的技术、服务和网络与信息安全保障能力,符合有关法律、法规以及技术规范、标准,落实网络与信息安全保障措施,记录并留存域名解析维护日志和变更记录,保障解析服务质量和解析系统安全。涉及经营电信业务的,应当依法取得电信业务经营许可。

第三十七条 在境内进行网络接入的域名应当由境内域名注册服务机构提供服务,并由境内域名注册管理机构运行管理。

在境内进行网络接入、但不属于境内域名注册服务机构管理的域名,互联网接入服务提供者不得为其提供网络接入服务。

第三十八条 提供域名解析服务,不得擅自篡改解析信息。未经他人同意,不得将域名解析指向他人的IP地址。

第三十九条 提供域名解析服务,不得为违法网络信息服务提供域名跳转。

第四十条 域名注册管理机构、域名注册服务机构应当配合国家有关部门依法开展的相关检查工作,并按照电信管理机构的要求对存在违法行为的域名进行处置。

第四十一条 域名根服务器运行机构、域名注册管理机构和域名注册服务机构应当遵守国家相关法律、法规和技术规范、标准,落实网络与信息安全保障措施,配置必要的网络通信应急设备,制定网络通信保障应急预案,建立健全网络与信息安全监测技术手段和应急制度。域名系统出现网络与信息安全事故时,应当及时向电信管理机构报告。

因国家安全和处置紧急事件的需要,域名根服务器运行机构、域名注册管理机构和域名注册服务机构应当服从电信管理机构的统一指挥与协调,遵守电信管理机构的管理要求。

第四十二条 已注册的域名出现下列情形之一的,域名注册服务机构应当予以注销,并通知域名持有者:

(一)域名持有者申请注销域名的;

(二)域名持有者提交虚假域名注册信息的;

(三)依据人民法院、仲裁机构或域名争议解决机构作出的裁判,应当注销的;

(四)国家有关部门依法作出域名注销决定的;

(五)法律、行政法规规定予以注销的其他情形。

第四章 监督检查

第四十三条 电信管理机构应当加强对域名服务进行监督检查。域名根服务器运行机构、域名注册管理机构、域名注册服务机构应当接受、配合电信管理机构的监督检查。

工业和信息化部鼓励开展域名服务行业自律活动,鼓励公众监督域名服务。

第四十四条 域名根服务器运行机构、域名注册管理机构、域名注册服务机构应当按照电信管理机构的要求,定期报送业务开展情况、安全运行情况、投诉和争议处理情况等信息。

第四十五条 电信管理机构实施监督检查时,应当对域名根服务器运行机构、域名注册管理机构和域名注册服务机构报送的材料进行全面审核,并对其经营主体、经营行为和服务质量、网络与信息安全、执行国家和电信管理机构有关规定的情况等进行检查。

电信管理机构可以委托专业机构开展有关监督检查活动。

第四十六条 电信管理机构应当建立域名根服务器运行机构、域名注册管理机构和域名注册服务机构的信用记录制度,将其违反本办法并受到行政处罚的行为记入信用档案。

第四十七条 电信管理机构开展监督检查,不得妨碍域名根服务器运行机构、域名注册管理机构和域名注册服务机构正常的经营和服务活动,不得收取任何费用,不得泄露所知悉的域名注册信息。

第五章 罚则

第四十八条 违反本办法第九条规定,未经许可擅自设立域名根服务器及域名根服务器运行机构、域名注册管理机构、域名注册服务机构的,电信管理机构应当根据《中华人民共和国行政许可法》第八十一条的规定,采取措施予以制止,并视情节轻重,予以警告或者处一万元以上三万元以下罚款。

第四十九条 违反本办法规定,域名注册管理机构或者域名注册服务机构有下列行为之一的,由电信管理机构依据职权责令限期改正,并视情节轻重,处一万元以上三万元以下罚款,向社会公告:

(一)为未经许可的域名注册管理机构提供域名注册服务,或者通过未经许可的域名注册服务机构开展域名注册服务的;

(二)未按照许可的域名注册服务项目提供服务的;

(三)为他人注册、使用含有违法内容的域名提供服务的;

(四)未对域名注册信息的真实性、完整性进行核验的;

(五)无正当理由阻止域名持有者变更域名注册服务机构的;

第五十条 违反本办法规定,提供域名解析服务,有下列行为之一的,由电信管理机构责令限期改正,可以视情节轻重并处一万元以上三万元以下的罚款,向社会公告:

(一)擅自篡改域名解析信息或者将域名解析指向他人IP地址的;

(二)为违法网络信息服务提供域名跳转的;

(三)未落实网络与信息安全保障措施的;

(四)未记录并留存域名解析维护日志和变更记录的;

(五)未按要求对存在违法行为的域名进行处置的。

第五十一条 违反本办法第十七条、第十八条第一款、第二十一条、第二十二条、第二十九条、第三十一条、第三十二条、第三十五条第一款、第三十七条第二款、第四十一条规定的,由电信管理机构依据职权责令限期改正,可以并处一万元以上三万元以下罚款,向社会公告。

第五十二条 任何组织或个人违反本办法第二十八条规定注册、使用域名,构成犯罪的,依法追究刑事责任;尚不构成犯罪的,由国家有关机关依法予以处罚。

第六章 附则

第五十三条 本办法下列用语的含义是:

(一)域名:指互联网上识别和定位计算机的层次结构式的字符标识,与该计算机的互联网协议(IP)地址相对应。

(二)中文域名:指含有中文文字的域名。

(三)顶级域名:指域名体系中根节点下的第一级域的名称。

(四)域名根服务器:是指承担域名体系中根节点功能的服务器(含镜像服务器)。

(五)域名根服务器运行机构:指依法获得许可并承担域名根服务器运行、维护和管理工作的机构。

(六)域名注册管理机构:指依法获得许可并承担顶级域名运行和管理工作的机构。

(七)域名注册服务机构:指依法获得许可并受理域名注册申请并完成域名在顶级域名数据库中注册的机构。

(八)域名注册代理机构:指受域名注册服务机构的委托,受理域名注册申请,间接完成域名在顶级域名数据库中注册的机构。

(九)顶级域名管理系统:指域名注册管理机构在境内开展顶级域名运行和管理所需的主要信息系统,包括注册管理系统、注册数据库、域名解析系统、域名信息查询系统、身份信息核验系统等。

(十)域名跳转:指对某一域名的访问跳转至该域名绑定或指向的其他域名、IP地址或者网络信息服务等。

第五十四条 本办法中规定的日期,除明确为工作日的以外,均为自然日。

第五十五条 在本办法施行前未取得相应许可开展域名服务的,应当自本办法施行之日起六个月内,按照本办法规定办理许可手续。

在本办法施行前已取得许可的域名根服务器运行机构、域名注册管理机构和域名注册服务机构,其许可有效期适用本办法第十六条的规定,有效期自本办法施行之日起计算。

第五十六条 本办法自 年 月 日起施行。2004年11月5日公布的《中国互联网络域名管理办法》(原信息产业部令第30号)同时废止。

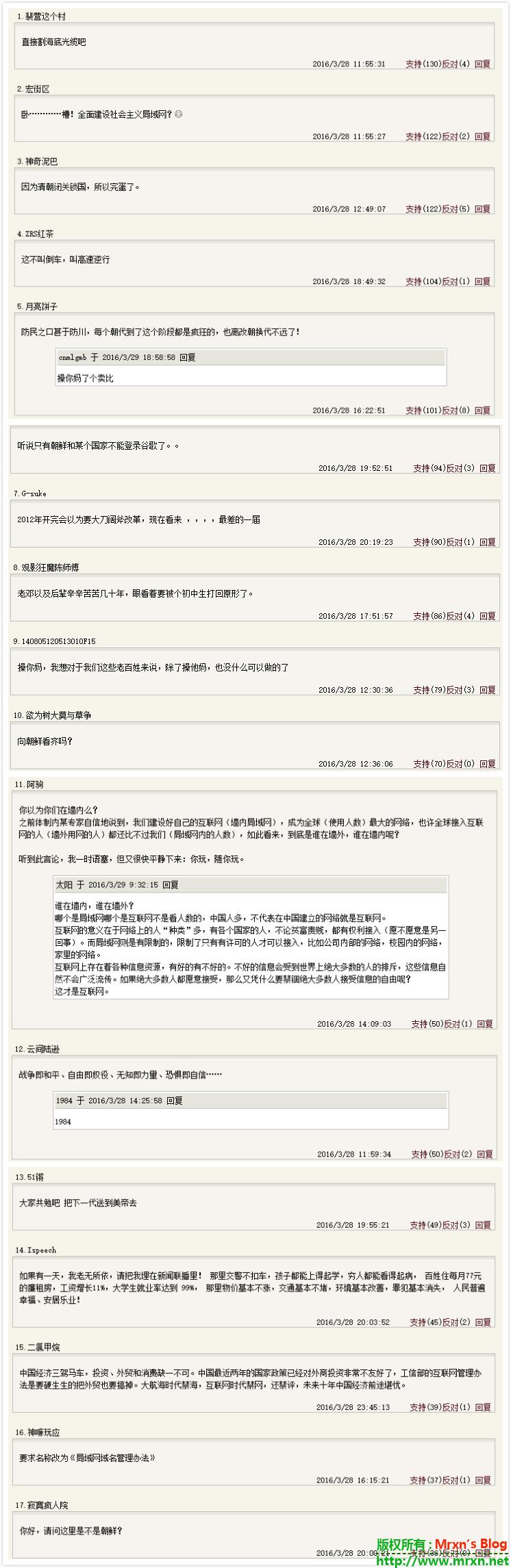

下面是一些热评,哈哈,局域网,自我保护?网络封锁?孰对孰错?

Burp Suite新手指南 技术文章

Burp Suite想必大家都用过,但是大家未必知道它的所有功能。因此,本文的主要目的就是尽量深入介绍各种功能。BurpSuite有以下这些功能:

[blue]

截获代理– 让你审查修改浏览器和目标应用间的流量。爬虫 – 抓取内容和功能

Web应用扫描器* –自动化检测多种类型的漏洞

Intruder – 提供强大的定制化攻击发掘漏洞

Repeater – 篡改并且重发请求

Sequencer –测试token的随机性

能够保存工作进度,以后再恢复

插件*– 你可以自己写插件或者使用写好的插件,插件可以执行复杂的,高度定制化的任务

*表示需要Burp Suite Pro授权。

[/blue]

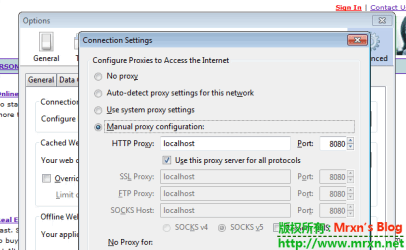

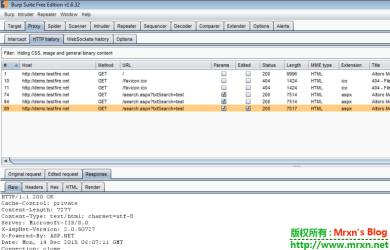

Intercepting Proxy(截取代理)

Intercepting proxy是针对web应用渗透测试工具的功能。Burp Suite的代理工具非常容易使用,并且能和其他工具紧密配合。要使用这个功能,第一步就是建立代理监听(Proxy–> Options功能下)。我的设置为了默认值localhost (127.0.0.1),端口为8080。

你可以点击编辑(“Edit”)进行修改,或者添加新的监听端口。一旦建立好,你就要到浏览器的网络连接设置处手动配置代理设置:

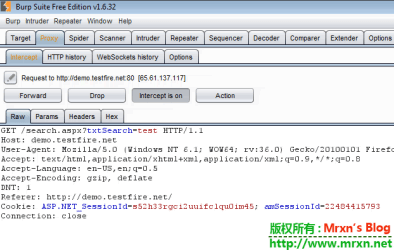

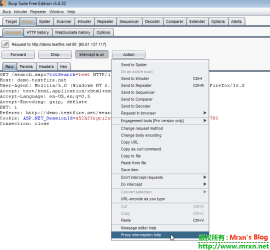

我们现在可以访问我们要测试的应用,然后看到发送的所有请求了。到Proxy –> Intercept标签页,然后确保截获功能开启(“Intercept is on”),然后就能看到所有的请求了。

你可以修改请求,然后点击“Forward”发送修改后的请求,如果不想发送某些请求你也可以点击“Drop”按钮。“Actions”按钮下还有很多其他的功能。

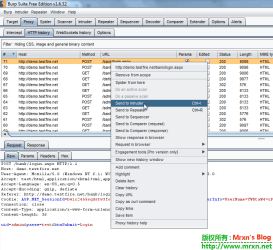

如果你想回过头看下前面发送的请求,你可以切换到Proxy –> HTTP History标签页,这里有所有的请求列表,还有些详情如响应的长度,MIME类型和状态码。如果你修改过请求,你会看到两个标签,分别是修改前和修改后的请求:

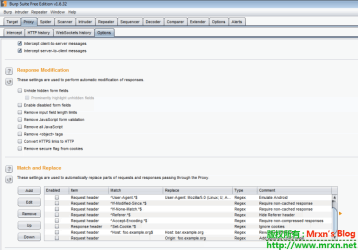

另一个有用的功能是自动修改请求/响应,功能位于Proxy –> Options。通过这个功能可以去除JavaScript的表单验证。你也可以用正则表达式匹配替换请求/响应:

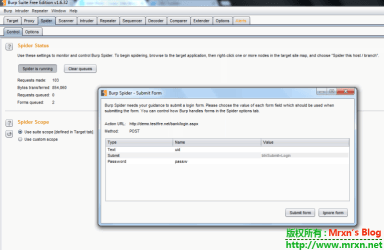

Spider(爬虫)

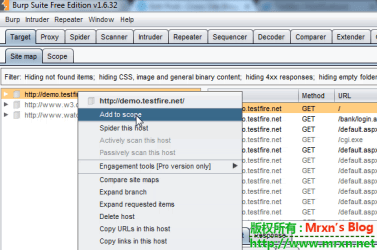

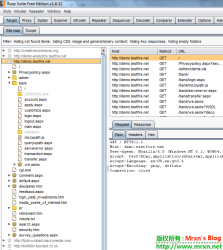

当你在对web应用进行初步检查的时候,Burp Suite的spider工具非常有用。当你浏览Web应用时,它会从HTML响应内容中主动生成一份URL列表,然后尝试连接URL。要使用爬虫功能,我们首先要切换到Target–> Site Map标签,然后右键域名,选择“Add To Scope”:

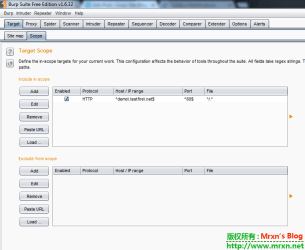

所有加入的域名都在Target –> Scope标签页里。你可以手动添加域名,修改,或者添加需要配出的URL(比如如果你不希望对“联系我们”的表单进行自动化测试,就可以把它排除掉):

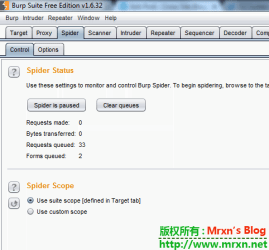

如果我们现在进入Spider –> Control标签,就能看到有些URL正在排队中,注意看下面,爬虫只会对scope中的域名进行测试:

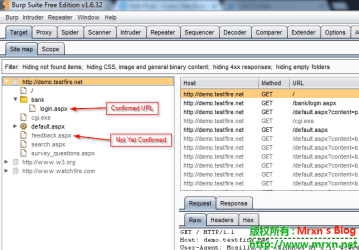

回到Site Map我们可以看到URL的列表,黑色代表我们已经成功访问过那个页面,爬虫确认过是有效的。灰色代表爬虫在HTML响应中找到了这个URL但是还没有确认是否有效:

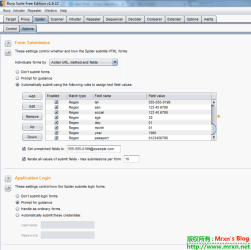

基本的设置后,我们返回到Spider –> Control标签,点击“Spider Is Paused”按钮运行工具,它会尝试连接所有之前找到的URL,包括在运行过程中找到的新的。如果过程中有表单需要填写,它会弹出表单供你填写,确保能收到有效的响应:

现在Site Map中就有整理整齐的URL了:

Spider –> Options标签下有些你可以调整的选项,如user-agent ,或者爬虫应该爬多深,两个重要的设置是表单提交和应用登录,设置好之后爬虫可以自动为你填写表单:

Intruder

Intruder是Burp Suite中最受欢迎的工具。Intruder是获取Web应用信息的工具。它可以用来爆破,枚举,漏洞测试等任何你想要用的测试手段,然后从结果中获取数据。

我举个例子来演示Intruder的使用方法。即爆破登录页面的管理员密码(假设没有帐号锁定)。首先,我们切换到Proxy-> HTTP History,右键要测试的请求,点击“Send To Intruder”:

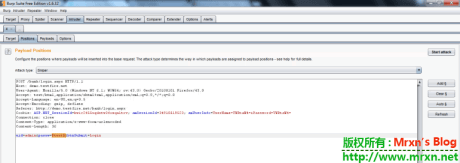

接下来我们切换到Intruder标签,准备攻击。程序会在Target标签里自动填上请求中的host和端口。在Position(位置)标签出哦我们可以看到我们选择的请求并设置我们要攻击的位置。用鼠标高亮想要攻击的位置, 然后点击右边的“Add”,如果需要的话可以选择多个位置:

最上面的地方有多种攻击类型,本例中我们使用默认的Sniper,但实际上每种攻击类型都有特定用途:

[blue]

Sniper – 这个模式使用单一的payload组。它会针对每个位置设置payload。这种攻击类型适合对常见漏洞中的请求参数单独地进行fuzzing测试。攻击中的请求总数应该是position数量和payload数量的乘积。

Battering ram – 这一模式使用单一的payload组。它会重复payload并且一次把所有相同的payload放入指定的位置中。这种攻击适合那种需要在请求中把相同的输入放到多个位置的情况。请求的总数是payload组中payload的总数。

Pitchfork – 这一模式使用多个payload组。对于定义的位置可以使用不同的payload组。攻击会同步迭代所有的payload组,把payload放入每个定义的位置中。这种攻击类型非常适合那种不同位置中需要插入不同但相关的输入的情况。请求的数量应该是最小的payload组中的payload数量。

Cluster bomb – 这种模式会使用多个payload组。每个定义的位置中有不同的payload组。攻击会迭代每个payload组,每种payload组合都会被测试一遍。这种攻击适用于那种位置中需要不同且不相关或者未知的输入的攻击。攻击请求的总数是各payload组中payload数量的乘积。

[/blue]

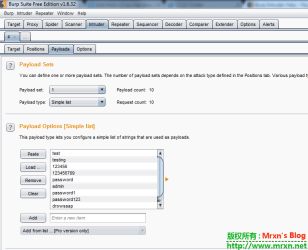

位置设定好之后我们切换到Payloads标签,选择攻击时使用的数据。顶部的地方你可以看到payload组。各个组都对应设置的各个位置。我们可以选择payload类型,如简易列表(Simple List)。

在那下面有一些payload选项。每个payload类型都有不同的选项,供用户为你的测试进行修改。我经常使用的是数字(Numbers),你可以设置范围,选择是连续的数字还是随机数字,还有每次攻击时的步长等。不过对于我们要搞的爆破攻击,我们只需要添加一个密码字典就行:

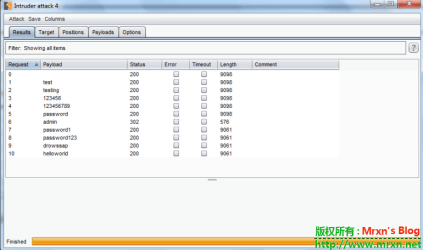

接下来就是点击右上角的开始攻击(Start Attack)按钮。程序就会弹出一个新的窗口,显示的是尝试的每个payload和响应的详情。我们的例子中,第六个请求获取到了正确的密码:

我们返回主窗口,然后切换到Intruder –> Options标签页,可以发现还有些别配置。其中一个很重要的是“Grep– Match”功能,这个功能可以让你基于HTML中的字符串或者正则表达式标记出结果。这些标记会在新增的栏里出现。

[green]注:免费版的Burp Suite会对Intruder限速,专业版会更快。[/green]

Repeater(重复器)、decoder(解码器)和comparer(比较器)也很有用,但由于使用简单,在此就不再赘述了。

原文地址:https://matttheripperblog.files.wordpress.com/2016/01/add-to-scope.png?w=770

简单修改emlog的checkcode.php给验证码增加干扰线和噪点 emlog

以下是在论坛看到ewceo的帖子里的,但是他并没有给出具体的代码,对于菜鸟们来说就不容易;

鉴于 @奇遇 的反垃圾评论插件(哪怕是最新3.5版)经常被非法侵入式清空设置并报错,也不知是啥BUG,只好亲自动手来反击显示为国外IP的长篇英文评论了

首先分析状况:咱EMLOG的所有文章评论表单都是使用一个相同的提交地址,只是将文章ID赋在一个INPUT之中,这就给了机器人可趁之机:提交地址固定的、验证码地址固定的(还TM特好识别),文章ID是数字的随机生成就好,EMLOG的评论表单被模似简直是史上最轻松啊!所以JS之类的手段在机器人面前都是渣……

8错,在尚无给力插件问世的情况下,治标治本的办法只有改内核文件了:

第1步:英文垃圾评论一大特色就是长篇的并夹杂着火星文字,所以必含中文这样的反制也弱爆了,comment_controller.php文件定义评论最大字符数居然为8000,这是干神马的节奏,很多文章都够不到4000字好吧,发条微博和说说都不能超140字,所以偶赶紧给改为几百压压惊,上千字的精彩评论偶不需要啊

完成第一步还得紧接着做第2步:额,斗个胆,EMLOG默认的验证码偶能吐个槽么,生成的文字中规中矩且颜色清晰好辨,根本就是鸡肋嘛,除了给真心评论的人制造一道坎外,简直就是垃圾评论机器人的帮凶,还有比这更好自动识别的验证码么?checkcode.php唯一可赞之处似乎是不涉及字体文件,代码也比较精炼,这是偶所喜欢的风格,因此就没给彻底换掉,只是加了一点代码:增加几个随机线条,文字颜色范围也弄宽了点(为了防止人眼难识别,增加了点击刷新)……

如此2招之后偶就已经开始坐等机器人了,别的没啥,偶就是在线时间多,突然发现与垃圾评论玩玩策略对抗也有点意思,话说机器人若玩不过偶就暂不上后招咯

学过php的人应该很容易修改,我在这里把我修改过的粗略代码贴出来,便于不会的朋友借鉴,也便于会的朋友给我指点:

<?php

/**

* Emlog图片验证码生成程序

* @copyright (c) Emlog All Rights Reserved

* Modify By Mrxn

* Emlog Site: http://www.emlog.net/

* Mrxn's Blog: https://mrxn.net/

*/

session_start();

$randCode = '';

$chars = 'abcdefghijkmnpqrstuvwxyzABCDEFGHIJKLMNPRSTUVWXYZ23456789';

for ( $i = 0; $i < 5; $i++ ){

$randCode .= substr($chars, mt_rand(0, strlen($chars) - 1), 1);

}

$_SESSION['code'] = strtoupper($randCode);

$img = imagecreate(75,25) or die("创建图像资源失败,请刷新页面");

$bgColor = isset($_GET['mode']) && $_GET['mode'] == 't' ? imagecolorallocate($img,245,245,245) : imagecolorallocate($img,255,255,255);

$pixColor = imagecolorallocate($img,mt_rand(88, 245), mt_rand(55, 240), mt_rand(99, 200));

//画字符、大小

for($i = 0; $i < 5; $i++){

$x = $i * 13 + mt_rand(3, 7) - 2;

$y = mt_rand(0, 3);

$text_color = imagecolorallocate($img, mt_rand(100, 250), mt_rand(80, 180), mt_rand(90, 220));

imagechar($img, 5, $x + 5, $y + 3, $randCode[$i], $text_color);

}

//画干扰点

for($j = 0; $j < 240; $j++){

$x = mt_rand(0,100);

$y = mt_rand(0,40);

imagesetpixel($img,$x,$y,$pixColor);

}

//4条横斜线

for ($i=0; $i < 5; $i++) {

$lineColor = imagecolorallocate($img, rand(50, 150), rand(50, 150), rand(50, 150));

$lineX1 = 0;

$lineX2 = 80;

$lineY1 = ($i + 1) * 8;

$lineY2 = ($i + 1) * 15;

imageline($img, $lineX1, $lineY1, $lineX2, $lineY2, $lineColor);

}

//4条竖斜线

for ($i=0; $i < 5; $i++) {

$lineColor = imagecolorallocate($img, rand(50, 150), rand(50, 150), rand(50, 150));

$lineY1 = 0;

$lineY2 = 30;

$lineX1 = ($i + 1) * 8;

$lineX2 = ($i + 1) * 15;

imageline($img, $lineX1, $lineY1, $lineX2, $lineY2, $lineColor);

}

header('Content-Type: image/png');

imagepng($img);

imagedestroy($img);

将以上代码保存为[code]checkcode.php[/code]放在 你网站根目录/include/lib/下 覆盖,然后重启Apache或者是Nginx 即可看到效果(当然需要后台开启验证码)。

为防止真正的读者不能识别验证码,请给验证码添加上 点击刷新 功能,

参考链接:给emlog5.3添加验证码刷新功能 https://mrxn.net/emlog-teach/242.html

[red]注:在进行DIY操作之前,请先备份相关文件,以防万一!本文基于emlog 5.31测试可行,理论上兼容所有版本,只要php版本不低于4[/red]

相关参考:

https://segmentfault.com/a/1190000002924386

http://bbs.emlog.net/thread-40567-1-1.html

对于反垃圾评论,也可以试试我这款插件:

https://mrxn.net/emlog-teach/emlog-math-comment-plugin.html

http://www.emlog.net/plugin/248

_BXBF_DATA_ENTER 杂七杂八

_BXBF_DATA_ENTER ? WTF ?|-|

今天 和 朋友聊天的时候 复制他发送的消息到记事本 出现了这个 在聊天界面又没有,什么鬼?!

Google搜索貌似没有找到什么结果,国内的知乎也只有一个孤零零的问题,链接:https://www.zhihu.com/question/32081039

一开始以为是朋友跟我恶作剧,想跟我放病毒玩,把我吓一跳,赶紧把电脑扔出窗外了 -_- ||(just a joke !)

好吧,我检查了, 确实没有毒!||-_- na 是什么呢!

我也不知道,就这里写写,谁知道 告诉我啊 嘿嘿 求科普,博主很好学的 (/\-/\) !

先到这里,以后知道了结果进展 再来补充,大家一起补充啊!

利用python脚本实现Windows网卡叠加 技术文章

以前经常在网上找网卡叠加的小软件,找过很多个,有的用不来有的没效果,偶尔找到一个能用的批处理,于是根据这个脚本自己用python写了一个修改路由表的方案,这样一来下次就不用在网上找来找去了,简单实用(水平有限,还请在座各位多多指教)。

废话不多说直接贴代码,送给需要的人

#coding:utf-8

#调用库

import sys,os,re

#函数

def pro_continue():

input("按Enter键退出")

def nic_count(x):

if x<2:

print("网络叠加需要两块或两块以上网卡")

exit()

elif x>4:

print("该程序最多支持叠加四块网卡")

exit()

def add_routetables2(i,g):

net_1=[1,3,5,7,9,11,13,15,17,19,21,23,25,27,29,31,33,35,37,39,41,43,45,47,49,51,53,55,57,59,61,63,65,67,69,71,73,75,77,79,81,83,85,87,89,91,93,95,97,99,101,103,105,107,109,111,113,115,117,119,121,123,125,129,131,133,135,137,139,141,143,145,147,149,151,153,155,157,159,161,163,165,167,171,173,175,177,179,181,183,185,187,189,191,193,195,197,199,201,203,205,207,209,211,213,215,217,219,221,223]

net_2=[2,4,6,8,12,14,16,18,20,22,24,26,28,30,32,34,36,38,40,42,44,46,48,50,52,54,56,58,60,62,64,66,68,70,72,74,76,78,80,82,84,86,88,90,92,94,96,98,100,102,104,106,108,110,112,114,116,118,120,122,124,126,128,130,132,134,136,138,140,142,144,146,148,150,152,154,156,158,160,162,164,166,168,170,174,176,178,180,182,184,186,188,190,194,196,198,200,202,204,206,208,210,212,214,216,218,220,222]

print("开始<span class='wp_keywordlink_affiliate'><a href="http://www.slll.info/archives/tag/%e8%b4%9f%e8%bd%bd%e5%9d%87%e8%a1%a1" title="View all posts in 负载均衡" target="_blank">负载均衡</a></span>")

os.system("route delete 0.0.0.0")

os.system("route add 0.0.0.0 mask 0.0.0.0 " + str(g[0]) + " metric 30 if " + str(i[0]))

a=0

for x in net_1:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[0]) +" metric 25 if " + str(i[0]))

for x in net_2:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[1]) +" metric 25 if " + str(i[1]))

print("双网卡叠加成功")

def add_routetables3(i,g):

net_1=[1,4,7,13,16,19,22,25,28,31,34,37,40,43,46,49,52,55,58,61,64,67,70,73,76,79,82,85,88,91,94,97,100,103,106,109,112,115,118,121,124,130,133,136,139,142,145,148,151,154,157,160,163,166,175,178,181,184,187,190,193,196,199,202,205,208,211,214,217,220,223]

net_2=[2,5,8,11,14,17,20,23,26,29,32,35,38,41,44,47,50,53,56,59,62,65,68,71,74,77,80,83,86,89,92,95,98,101,104,107,110,113,116,119,122,125,128,131,134,137,140,143,146,149,152,155,158,161,164,167,170,173,176,179,182,185,188,191,194,197,200,203,206,209,212,215,218,221]

net_3=[3,6,9,12,15,18,21,24,27,30,33,36,39,42,45,48,51,54,57,60,63,66,69,72,75,78,81,84,87,90,93,96,99,102,105,108,111,114,117,120,123,126,129,132,135,138,141,144,147,150,153,156,159,162,165,168,171,174,177,180,183,186,189,195,198,201,204,207,210,213,216,219,222]

print("开始<span class='wp_keywordlink_affiliate'><a href="http://www.slll.info/archives/tag/%e8%b4%9f%e8%bd%bd%e5%9d%87%e8%a1%a1" title="View all posts in 负载均衡" target="_blank">负载均衡</a></span>")

os.system("route delete 0.0.0.0")

os.system("route add 0.0.0.0 mask 0.0.0.0 " + str(g[0]) + " metric 30 if " + str(i[0]))

a=0

for x in net_1:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[0]) +" metric 25 if " + str(i[0]))

for x in net_2:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[1]) +" metric 25 if " + str(i[1]))

for x in net_3:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[2]) +" metric 25 if " + str(i[2]))

print("三网卡叠加成功")

def add_routetables4(i,g):

net_1=[1,5,9,13,17,21,25,29,33,37,41,45,49,53,57,61,65,69,73,77,81,85,89,93,97,101,105,109,113,117,121,125,129,133,137,141,145,149,153,157,161,165,173,177,181,185,189,193,197,201,205,209,213,217,221]

net_2=[2,6,14,18,22,26,30,34,38,42,46,50,54,58,62,66,70,74,78,82,86,90,94,98,102,106,110,114,118,122,126,130,134,138,142,146,150,154,158,162,166,170,174,178,182,186,190,194,198,202,206,210,214,218,222]

net_3=[3,7,11,15,19,23,27,31,35,39,43,47,51,55,59,63,67,71,75,79,83,87,91,95,99,103,107,111,115,119,123,131,135,139,143,147,151,155,159,163,167,171,175,179,183,187,191,195,199,203,207,211,215,219,223]

net_4=[4,8,12,16,20,24,28,32,36,40,44,48,52,56,60,64,68,72,76,80,84,88,92,96,100,104,108,112,116,120,124,128,132,136,140,144,148,152,156,160,164,168,176,180,184,188,196,200,204,208,212,216,220]

print("开始负载均衡")

os.system("route delete 0.0.0.0")

os.system("route add 0.0.0.0 mask 0.0.0.0 " + str(g[0]) + " metric 30 if " + str(i[0]))

a=0

for x in net_1:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[0]) +" metric 25 if " + str(i[0]))

for x in net_2:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[1]) +" metric 25 if " + str(i[1]))

for x in net_3:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[2]) +" metric 25 if " + str(i[2]))

for x in net_4:

os.system ("route add " + str(x) + ".0.0.0 mask 255.0.0.0 "+ str(g[3]) +" metric 25 if " + str(i[3]))

print("四网卡叠加成功")

def check_ip(ip_str):

pattern = r"\b(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\b"

if re.match(pattern, ip_str):

return True

else:

return False

#主程序

os.system("title 网卡叠加-www.slll.info&&color 18")

net_count=int(input("请输入网卡数量(MAX:4,Min:2): "))

nic_count(net_count)

arr_1=[]

arr_2=[]

for x in range(1,net_count+1):

temp=input("请输入第"+str(x)+"块需要叠加的网卡索引号 (cmd下面利用该命令查看:route print | find \"...\"[第一列即索引号]): ")

arr_1.append(temp)

temp=input("请输入网卡(" +str(x)+") 的网关: ")

while True:

if check_ip(temp):

arr_2.append(temp)

break

else:

temp=input("输入错误,请重新输入网卡(" +str(x)+") 的网关: ")

if net_count==2:

add_routetables2(arr_1,arr_2)

elif net_count==3:

add_routetables3(arr_1,arr_2)

elif net_count==4:

add_routetables4(arr_1,arr_2)

pro_continue()

注:此文并非博主原创,文章很有实用性,转载之,原文请移步:http://www.slll.info/archives/2153.html

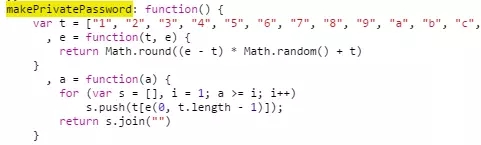

自定义百度网盘分享密码 (Javascript) 杂七杂八

转载自:GIUEM

首先看下效果吧。(一不小心就开车了)

链接: http://pan.baidu.com/s/1gf4jcQZ 密码: mrxn

原理:

分析代码发现,百度网盘的自定义密码是在本地生成的

这也就给了我们玩耍的机会。

实现方法:

不二 和 LiesAuer 他们都是采用构造请求的方法,我觉得不够 hacker,而且不太方便。

所以我决定采用 JS 的方式修改密码。

方法很简单:修改 makePrivatePassword 这一函数即可。

具体代码

说明:代码可以转载,但请不要说是你原创之类的话!!!

压缩版

javascript:require(["function-widget-1:share/util/service/createLinkShare.js"]).prototype.makePrivatePassword=function(){return prompt("请输入自定义的密码","1234")}

原版

require(["function-widget-1:share/util/service/createLinkShare.js"]).prototype.makePrivatePassword = () => {

return prompt("请输入自定义的密码", "1234")

}

使用方法 :

别急,你可别复制走代码就用了,一不小心就会出现这样的错误:

Uncaught Error: Cannot find module `function-widget-1:share/util/service/createLinkShare.js`(…)

首先,选择要分享的文件,点击分享按钮。 这时候,按 F12 打开控制台,切换至 Console ,输入代码按回车即可。

当然,你也可以存为书签,点一下书签。 然后点击创建私密链接,会弹出输入框,输入密码即可!

注意使用代码前要先点一下 分享 按钮,相关模块才会载入,这时候用代码才有效果。

密码类型

必须是 4 个字符。

如:

abcd

1234

ab12

啊a (中文加一个数字或字母)

其他类型请各位自己探索,可在下方给我留言。

好像如果密码有中文,第一次访问时会提示错误,刷新一下才正常。

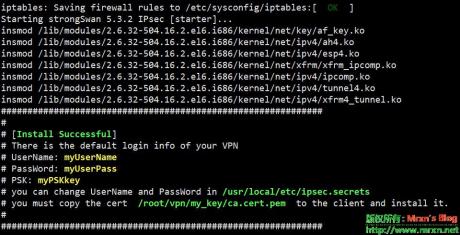

CENTOS/UBUNTU一键安装IPSEC/IKEV2 VPN服务器 翻墙技巧

用法很简单:

总结成一句话就是:除了类型要选对以外,其他的一路回车就好了23333

具体如下:

1.下载脚本:

wget https://raw.githubusercontent.com/quericy/one-key-ikev2-vpn/master/one-key-ikev2.sh

2.运行(如果有需要使用自己已有的根证书,请将私钥命名为ca.cert,将根证书命名为ca.cert.pem,放到脚本的相同目录下再运行该脚本,没有证书的话将自动生成自签名证书咯):

chmod +x one-key-ikev2.sh bash one-key-ikev2.sh

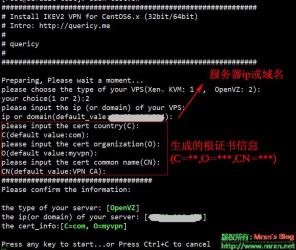

3.等待自动配置部分内容后,选择vps类型(OpenVZ还是Xen、KVM),选错将无法成功连接,请务必核实服务器的类型。输入服务器ip或者绑定的域名(连接vpn时服务器地址将需要与此保持一致),以及证书的相关信息(C,O,CN),使用自己的根证书的话,C,O,CN的值需要与根证书一致,为空将使用默认值(default value),确认无误后按任意键继续

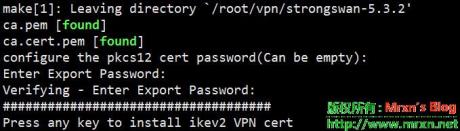

4.输入两次pkcs12证书的密码(可以为空)

5.看到install success字样即表示安装成功。默认用户名密码将以黄字显示,可根据提示自行修改文件中的用户名密码。(WindowsPhone8.1的用户请将用户名myUserNames修改为%any ,否则可能会由于域的问题无法连接,具体参见这篇文章中的说明)

6.将提示信息中的证书文件ca.cert.pem拷贝到客户端,修改后缀名为.cer后导入。ios设备使用Ikev1无需导入证书,而是需要在连接时输入共享密钥,共享密钥即是提示信息中的黄字PSK.

PS:

服务器重启后默认ipsec不会自启动,请自行添加,或使用命令手动开启:

连上服务器后无法链接外网:

修改net.ipv4.ip_forward=1后保存并关闭文件 然后使用以下指令刷新sysctl:

如遇报错信息,请重新打开/etc/syctl并将报错的那些代码用#号注释,保存后再刷新sysctl直至不会报错为止。

PS2:

如需Debian系统的IKEV2一键安装脚本,可参考magic282童鞋的一键脚本:

https://github.com/magic282/One-Key-L2TP-IKEV2-Setup

PS3:

原文地址:https://quericy.me/blog/699

CentOS设置程序开机自启动的方法 Linux

在CentOS系统下,主要有两种方法设置自己安装的程序开机启动。

1、把启动程序的命令添加到/etc/rc.d/rc.local文件中,比如下面的是设置开机启动httpd。

#!/bin/sh # # This script will be executed *after* all the other init scripts. # You can put your own initialization stuff in here if you don't # want to do the full Sys V style init stuff. touch /var/lock/subsys/local /usr/local/apache/bin/apachectl start

2、把写好的启动脚本添加到目录/etc/rc.d/init.d/,然后使用命令chkconfig设置开机启动。

例如:我们把httpd的脚本写好后放进/etc/rc.d/init.d/目录,使用

chkconfig --add httpd chkconfig httpd on

命令即设置好了开机启动。