hackbar破解——firefox hackbar 收费版破解 安全工具

Hackbar作为网络安全学习者常备的工具,也是渗透测试 中搭配Firefox必不可少的黑客工具,但是最新版也开始收费了,一个月3刀,6个月5刀,1年9刀,虽然费用不贵,还是动动手。

But, Firefox 和 Chrome 的插件有点不一样,firefox 的插件必须是经过签名过的,才能加载到浏览器。修改插件里的任何一个字符都会导致签名失效。

非签名的只能通过临时加载插件的方式,加载到浏览器里面。

后面介绍chrome下直接修改代码实现破解,这里先说Firefox下目前的两个替代方案:

方案一:

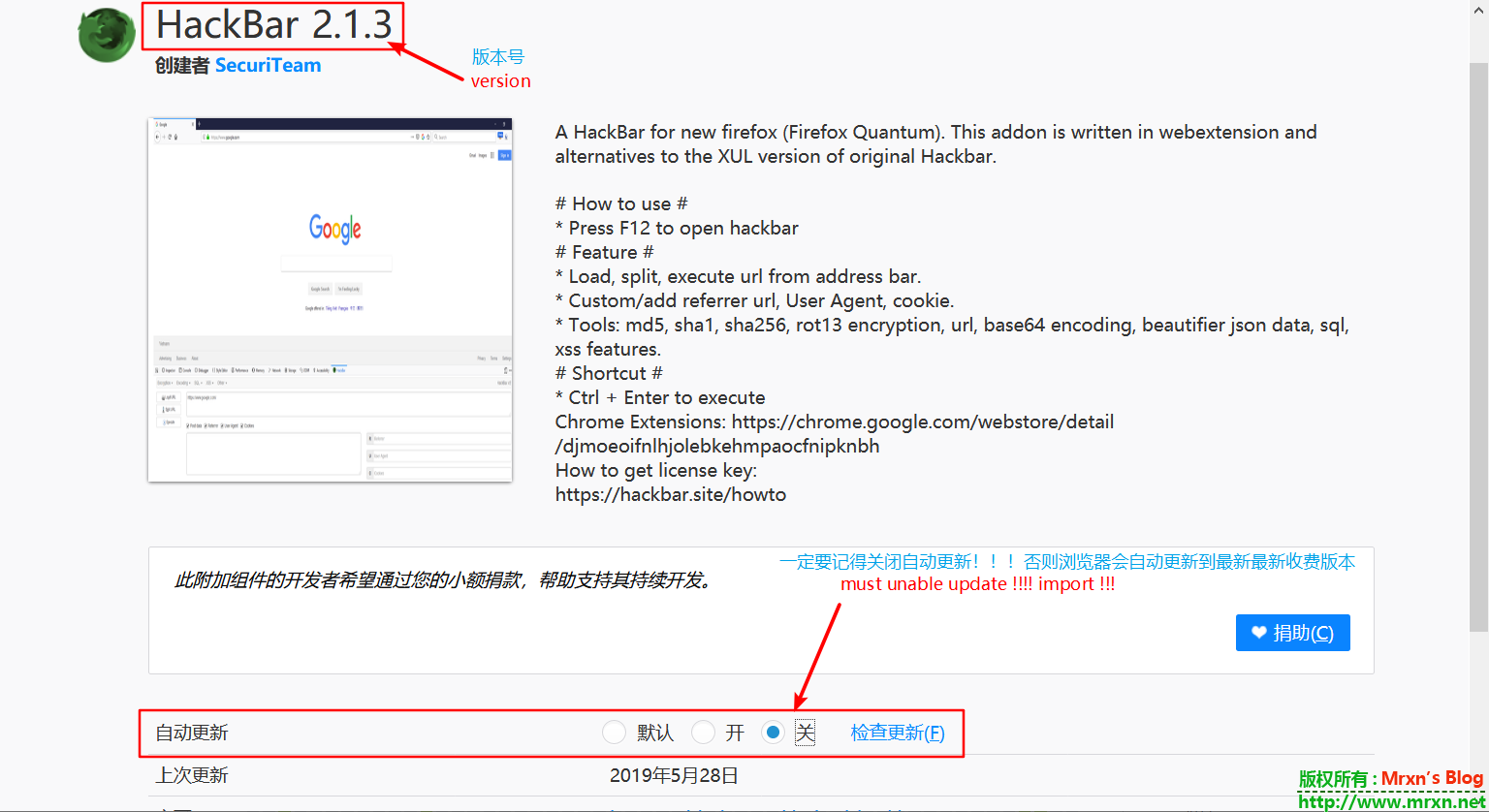

使用没升级前的hackbar,升级完的是2.2.2版本,找到一个2.1.3版本,没有收费代码,可以直接加载使用。

hackbar2.1.3版本:https://github.com/Mr-xn/hackbar2.1.3

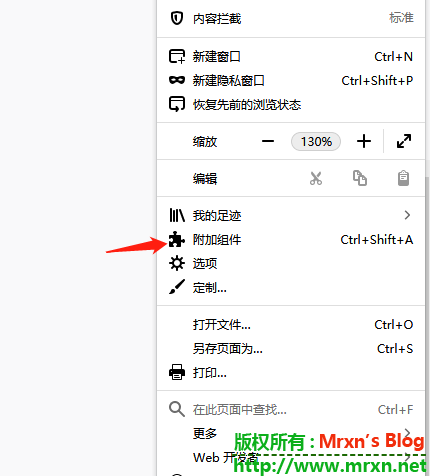

使用方法:打开firefox的插件目录

然后点 "从文件安装附加组件"

加载{4c98c9c7-fc13-4622-b08a-a18923469c1c}.xpi 即可

但是,切记!!!切记!!!切记!!!

一定记住要关闭插件的自动更新!!!,否则浏览器会自动更新插件到收费版本!!!

方案二:

在火狐扩展组件商店搜索 “Max hackbar” 地址:https://addons.mozilla.org/zh-CN/firefox/search/?q=max%20hackbar&platform=WINNT&appver=66.0.5

基本上可以替代hackbar

下面说一下是直接修改chrome浏览器下的hackbar插件源码

以达到破解的目的:

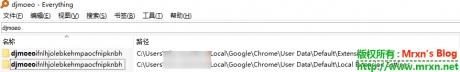

打开Chrome插件列表,查看Hackbar的插件ID:djmoeo…… ,在文件搜索里搜这段字符,我这里用的是Everything。

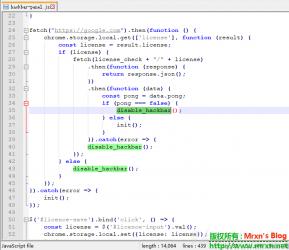

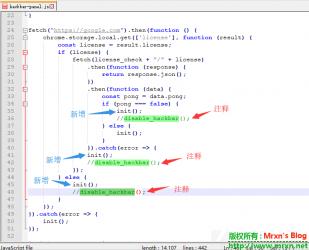

用文本编辑器打开这个文件夹下的 2.2.2\theme\js\hackbar-panel.js 文件

在hackbar-panel.js 的第35、40、43行左右的disable_hackbar(); 注释掉,同时添加一行init(); 然后Ctrl+S保存文件。

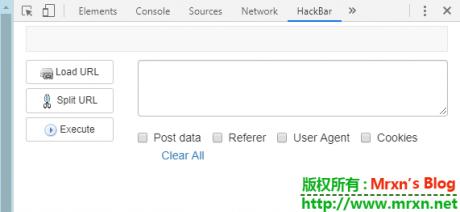

再打开F12 看看,可以用了。

附件:hackbar2.1.3:

【译】Mysql 中的 "utf8" 编码是个假的 utf-8,请使用 True utf-8 编码:"utf8mb4" 代码人生

注:以下文章为译文,也是我最近遇到的MySQL问题,故摘抄在此做备用,如有侵权,请联系我,我会立即处理。

最近我遇到了一个 bug,我试着通过 Rails 在以“utf8”编码的 MariaDB 中保存一个 UTF-8 字符串,然后出现了一个离奇的错误:

Incorrect string value: ‘\xF0\x 9F \x 98 \x 83 <…’ for column ‘summary’ at row 1

我用的是 UTF-8 编码的客户端,服务器也是 UTF-8 编码的,数据库也是,就连要保存的这个字符串“ <…”也是合法的 UTF-8。

问题的症结在于,MySQL 的“utf8”实际上不是真正的 UTF-8。

“utf8”只支持每个字符最多三个字节,而真正的 UTF-8 是每个字符最多四个字节。

MySQL 一直没有修复这个 bug,他们在 2010 年发布了一个叫作“utf8mb4”的字符集,绕过了这个问题。

当然,他们并没有对新的字符集广而告之(可能是因为这个 bug 让他们觉得很尴尬),以致于现在网络上仍然在建议开发者使用“utf8”,但这些建议都是错误的。

简单概括如下:

-

MySQL 的“utf8mb4”是真正的“UTF-8”。

-

MySQL 的“utf8”是一种“专属的编码”,它能够编码的 Unicode 字符并不多。

我要在这里澄清一下:所有在使用“utf8”的 MySQL 和 MariaDB 用户都应该改用“utf8mb4”,永远都不要再使用“utf8”。

那么什么是编码?什么是 UTF-8?

我们都知道,计算机使用 0 和 1 来存储文本。比如字符“C”被存成“01000011”,那么计算机在显示这个字符时需要经过两个步骤:

-

计算机读取“01000011”,得到数字 67,因为 67 被编码成“01000011”。

-

计算机在 Unicode 字符集中查找 67,找到了“C”。

同样的:

-

我的电脑将“C”映射成 Unicode 字符集中的 67。

-

我的电脑将 67 编码成“01000011”,并发送给 Web 服务器。

几乎所有的网络应用都使用了 Unicode 字符集,因为没有理由使用其他字符集。

Unicode 字符集包含了上百万个字符。最简单的编码是 UTF-32,每个字符使用 32 位。这样做最简单,因为一直以来,计算机将 32 位视为数字,而计算机最在行的就是处理数字。但问题是,这样太浪费空间了。

UTF-8 可以节省空间,在 UTF-8 中,字符“C”只需要 8 位,一些不常用的字符,比如“”需要 32 位。其他的字符可能使用 16 位或 24 位。一篇类似本文这样的文章,如果使用 UTF-8 编码,占用的空间只有 UTF-32 的四分之一左右。

MySQL 的“utf8”字符集与其他程序不兼容,它所谓的“”,可能真的是一坨……

MySQL 简史

为什么 MySQL 开发者会让“utf8”失效?我们或许可以从提交日志中寻找答案。

MySQL 从 4.1 版本开始支持 UTF-8,也就是 2003 年,而今天使用的 UTF-8 标准(RFC 3629)是随后才出现的。

旧版的 UTF-8 标准(RFC 2279)最多支持每个字符 6 个字节。2002 年 3 月 28 日,MySQL 开发者在第一个 MySQL 4.1 预览版中使用了 RFC 2279。

同年 9 月,他们对 MySQL 源代码进行了一次调整:“UTF8 现在最多只支持 3 个字节的序列”。

是谁提交了这些代码?他为什么要这样做?这个问题不得而知。在迁移到 Git 后(MySQL 最开始使用的是 BitKeeper),MySQL 代码库中的很多提交者的名字都丢失了。2003 年 9 月的邮件列表中也找不到可以解释这一变更的线索。

不过我可以试着猜测一下。

2002 年,MySQL 做出了一个决定:如果用户可以保证数据表的每一行都使用相同的字节数,那么 MySQL 就可以在性能方面来一个大提升。为此,用户需要将文本列定义为“CHAR”,每个“CHAR”列总是拥有相同数量的字符。如果插入的字符少于定义的数量,MySQL 就会在后面填充空格,如果插入的字符超过了定义的数量,后面超出部分会被截断。

MySQL 开发者在最开始尝试 UTF-8 时使用了每个字符 6 个字节,CHAR(1) 使用 6 个字节,CHAR(2) 使用 12 个字节,并以此类推。

应该说,他们最初的行为才是正确的,可惜这一版本一直没有发布。但是文档上却这么写了,而且广为流传,所有了解 UTF-8 的人都认同文档里写的东西。

不过很显然,MySQL 开发者或厂商担心会有用户做这两件事:

-

使用 CHAR 定义列(在现在看来,CHAR 已经是老古董了,但在那时,在 MySQL 中使用 CHAR 会更快,不过从 2005 年以后就不是这样子了)。

-

将 CHAR 列的编码设置为“utf8”。

我的猜测是 MySQL 开发者本来想帮助那些希望在空间和速度上双赢的用户,但他们搞砸了“utf8”编码。

所以结果就是没有赢家。那些希望在空间和速度上双赢的用户,当他们在使用“utf8”的 CHAR 列时,实际上使用的空间比预期的更大,速度也比预期的慢。而想要正确性的用户,当他们使用“utf8”编码时,却无法保存像“”这样的字符。

在这个不合法的字符集发布了之后,MySQL 就无法修复它,因为这样需要要求所有用户重新构建他们的数据库。最终,MySQL 在 2010 年重新发布了“utf8mb4”来支持真正的 UTF-8。

为什么这件事情会让人如此抓狂

因为这个问题,我整整抓狂了一个礼拜。我被“utf8”愚弄了,花了很多时间才找到这个 bug。但我一定不是唯一的一个,网络上几乎所有的文章都把“utf8”当成是真正的 UTF-8。

“utf8”只能算是个专有的字符集,它给我们带来了新问题,却一直没有得到解决。

总结

如果你在使用 MySQL 或 MariaDB,不要用“utf8”编码,改用“utf8mb4”。这里(https://mathiasbynens.be/notes/mysql-utf8mb4#utf8-to-utf8mb4)提供了一个指南用于将现有数据库的字符编码从“utf8”转成“utf8mb4”。

英文原文:https://medium.com/@adamhooper/in-mysql-never-use-utf8-use-utf8mb4-11761243e434

原文作者:Adam Hooper

翻译原文:https://www.infoq.cn/article/in-mysql-never-use-utf8-use-utf8

译文作者:无明

在Web渗透测试中,如何快速识别目标站所使用的应用程序类别---cms指纹识别哪家强 技术文章

前言:

在Web渗透测试当中的信息收集环节,对于目标站的指纹收集是很重要的一个环节,同时收集的指纹准确与否在很大程度上对我们渗透测试的快慢和结果有着莫大的关系,今天我就我日常使用的cms识别方法、国内外的常见的公开的在线cms指纹识别网站、和开源/闭源工具以及一些扫描器等方面来说一下如何在web渗透测试实战中快速的判断出目标站所使用的程序类型。

注:以下测试排名不分前后,其中也包括我自己的一些手动测试方法!

首先说一下针对我国的基本国情来说,因为GFW的存在,国外的在线网站cms指纹识别几乎对国内的CMS识别不出来的!故我主要讲国内的几个流行的cms指纹识别网站。

一:

名称:云悉WEB资产梳理|在线CMS指纹识别平台

官网:http://www.yunsee.cn/

简介:云悉安全专注于网络资产自动化梳理,cms检测web指纹识别,让网络资产更清晰。

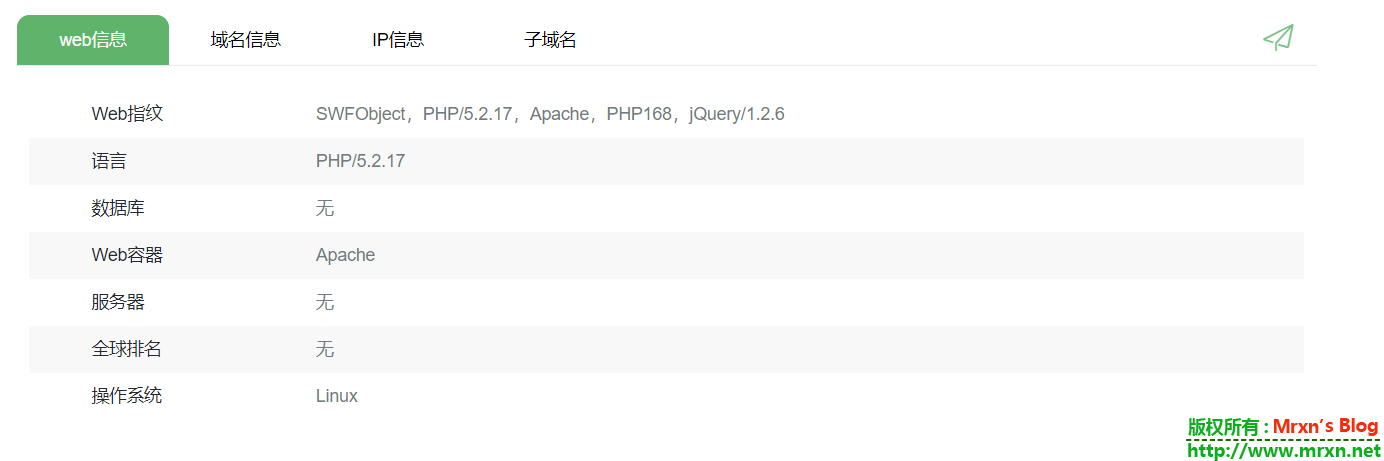

简评:国内后起之秀,目前指纹特征量:6394,云溪比较全面,在识别指纹的同时会收集操作系统,服务器,web容器,数据库,程序语言等基本web信息;域名信息:备案单位,邮箱,域名所有者,备案号,DNS,域名注册商;ip信息:IDC,IP(支持查看同IP域名网站,同网段IP及域名---即C段查询);常见子域名挖掘等功能模块,支持API调用,不过需要你提供指纹申请,通过了后会发放邀请码,注册就可以使用。PS:单独的指纹识别还支持CDN,WAF识别。

下图所示为我测试一个网站的时候用云溪识别的,但是没有识别出来,我用第二个即将介绍的识别出来了,第三种也没有识别出来,最后介绍手工判断出来的方法。

二:

名称:bugscaner博客出品,在线指纹识别,在线cms识别小插件--在线工具

官网:http://whatweb.bugscaner.com/look/

简介:一款简洁快速的在线指纹,网站源码识别工具,目前已支持2000多种cms的识别!

简评:这个是bugscaner博主自己写的线上工具,出来的时间也比较久了,速度比较快!支持种类多,支持批量cms识别(每次最多100个,一天1000次)支持API接口,支持同IP网站查询,ICP备案查询等功能,博主最近又更新了这个工具,增加了几百种源码正则,增加了对https网址的识别,增加批量cms识别,重新优化了识别代码,减去了大部分命中率低的path路径,识别速度更快,增加通过查询历史,来统计互联网常见的cms建站系统所占使用比例,哪些cms最受欢迎,结果仅供参考,并不准确(仅通过历史查询计算);

下图就是刚刚云溪没有识别到的,但是在这里秒识别!

三:

名称:TideFinger 潮汐指纹

官网:http://finger.tidesec.net/

简介:Tide 安全团队(山东新潮信息技术有限公司)出品的开源cms指纹识别工具

简评:开源!但是只是后端开源,如果有需求做成web版的,需要自己又板砖实力,自己搭建前端。详细的介绍,cms指纹识别相关技术实现细节,后端源码等等在GitHub,地址:https://github.com/TideSec/TideFinger

下图是同上两个图一样的网站识别结果,但是等了好久cms信息一直在转圈,也没有结果。。。但是其他的像网站标题,Banner,IP地址,CDN信息,操作系统,其他的信息显示还是很快的。

四:

手工判断cms类型:

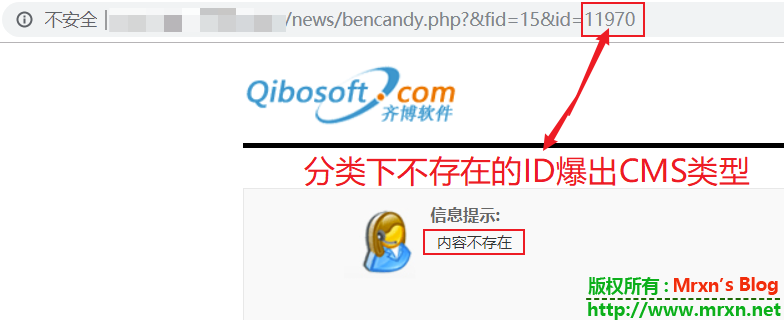

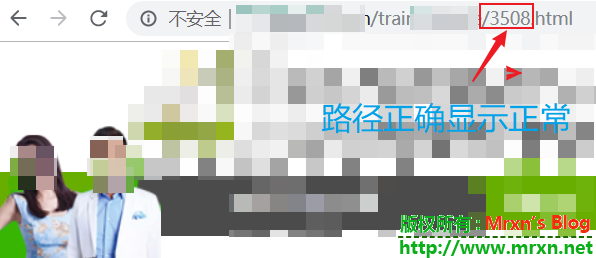

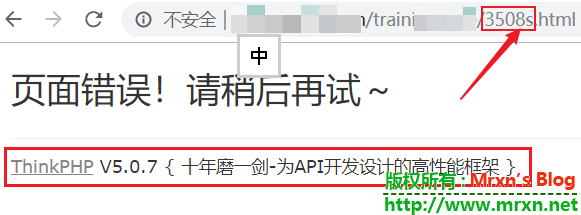

下图所示是同上面三个在线cms指纹识别网站的同一个域名,通过简单的手工也可以快速识别处cms类型,看图,我们可以通过更改目标url的参数名或者参数值来进行fuzz测试,往往会有意想不到的记结果!这也是fuzz这门技术的魅力所在!

通常fuzz除了一些专门的工具:

https://github.com/xmendez/wfuzz

https://github.com/google/oss-fuzz

fuzz相关文章介绍:

https://github.com/wcventure/FuzzingPaper

https://www.zhihu.com/question/28303982

https://zhuanlan.zhihu.com/p/43432370

我还推荐使用burpsuite配合这些工具或者是burp插件来进行fuzz测试,也很顺手!相关burpsuite汉化、burpsuite破解可以在博客搜索burp关键词查看相关文章。

五:

借助扫描器,特别是DIR扫描器这些,比如御剑,Arachni,XssPy,w3af,Nikto,OWASP ZAP,Grabber,Nmap,Netsparker,Acunetix.Web.Vulnerability.Scanner(AWS)等工具进行扫描,同时也可以使用类似JavaScript源码提取分析工具,往往能从JavaScript源码当中发现一些隐藏的子域名,文件内容等等。

六:

国外在线cms指纹识别网站:

https://whatcms.org

http://cmsdetect.com/

https://itrack.ru/whatcms/

不过由于你懂的原因,对于国内程序识别不怎么友好。

「更新」油猴脚本---freebuf文章图片去除!small并自动缩放图片大小到100% 技术文章

我之前写过一篇文章是关于freebuf文章图片去除!small得,地址在这里:https://mrxn.net/jswz/modify_freebuf_pic.html,但是后来我发现有一个BUG,很严重得那种:因为我当时在写插件的时候是在文章全部浏览完后直接写得,这也就导致了我当时忽略了 freebuf 的图片是懒加载的,这样的话如果还是像我之前那样直接去除图片 src 末尾的 !small ,会导致没有在第一屏内的图片不会被渲染出来!so ,趁着这次五一国际劳动节放假当天,我就来更新来了!本次更新重新设计了一下,就是取消掉了那个小标签添加,在文章页面禁用了lazyload加载,当你读文章慢慢往下滚动的时候就可以自动去除图片末尾的 !small 了,而且回自动修改图片的宽度属性到 100% (受父节点限制,不会撑爆的),尽可能的显示图片大小从而方便阅读。