Nessus v8.9.1 系列Windows10上安装激活无IP限制版本 安全工具

0x0:前言

有关Nessus的简介不多说,做过企业渗透测试的特别是内网的渗透测试就会知道在拿到甲方授权的网络拓扑结构资产列表就可以全部放经来一波。往往会有意想不到的收获,主要是节省大量时间。

注:本次测试系统为Windows10 X64版本

0x1:安装Nessus

直接到 Nessus 官网:https://www.tenable.com/downloads/nessus 下载对应系统版本的 Nessus,基本上主流平台都有。下载好后打开进行安装即可。

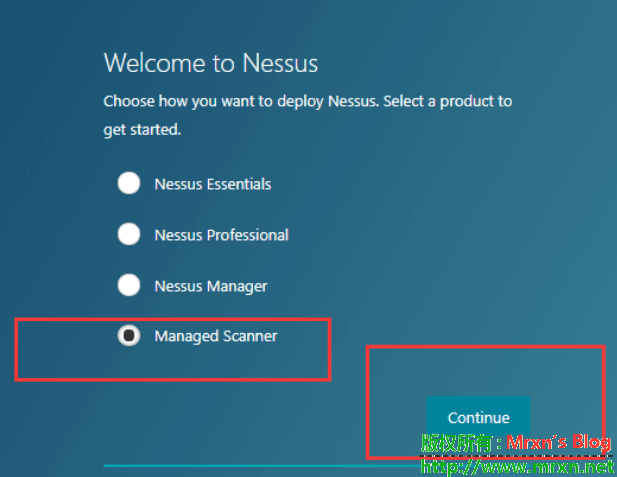

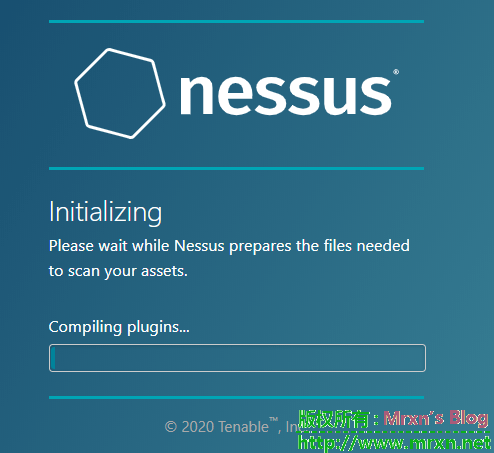

Nessus会自动打开浏览器,询问是否使用SSL,选择是,如果浏览器提示证书问题,请忽略或添加白名单,一般默认地址是:https://localhost:8834/,到这里初始化后就开始选择安装了,需要注意第一步选择 Managed Scanner 这项,

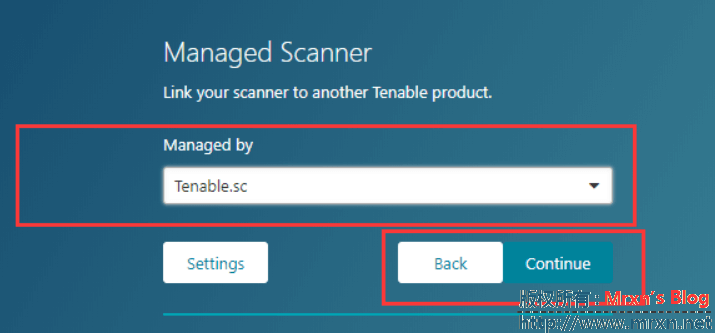

然后在 Manageed by 下拉选择 Tenable.sc ,

然后Continue 即可下一步,

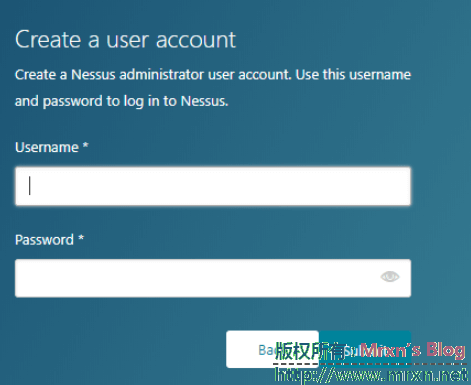

创建账号密码。完成后就可以进行下一步。

0x2:获取离线安装包和激活码

打开网址:https://zh-cn.tenable.com/products/nessus/activation-code?tns_redirect=true#nessus

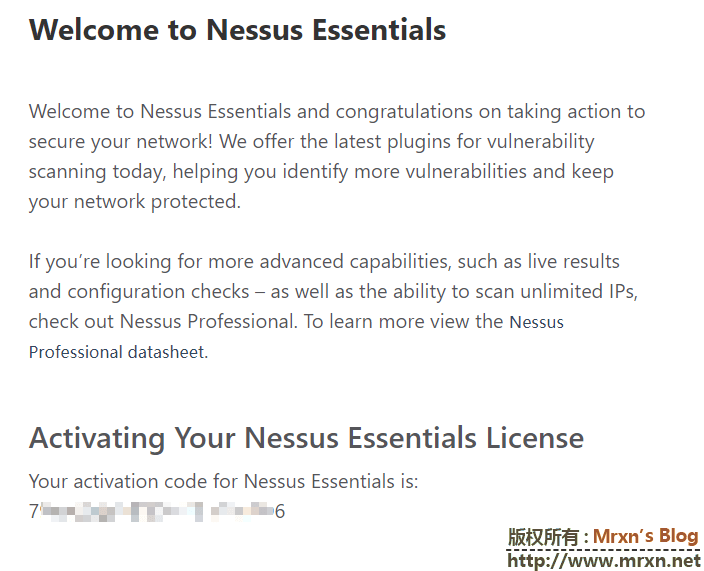

注册一个免费版即 Nessus Essentials ,填写姓名、邮件,然后会收到一封邮件,包含激活码,记住这个激活码,后面下载插件包需要用到。

以管理员权限打开CMD。切换到 Nessus 安装目录,cd D:\Nessus\,执行如下命令获取 Challenge code:

D:\Nessus>nessuscli.exe fetch --challenge

Challenge code: 3xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxf

You can copy the challenge code above and paste it alongside your

Activation Code at:

https://plugins.nessus.org/v2/offline.php

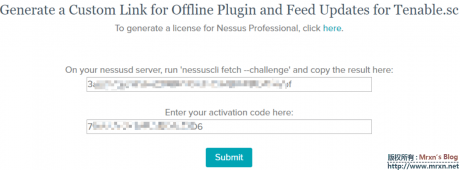

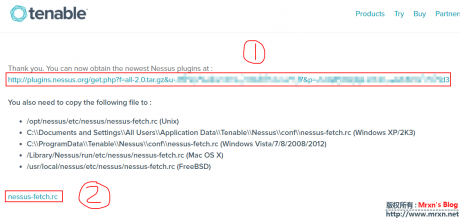

然后访问 https://plugins.nessus.org/offline.php 填写 Challenge code 和 上面邮件收到的 activation code 来下载获取 all-2.0.tar.gz 和 nessus-fetch.rc 文件

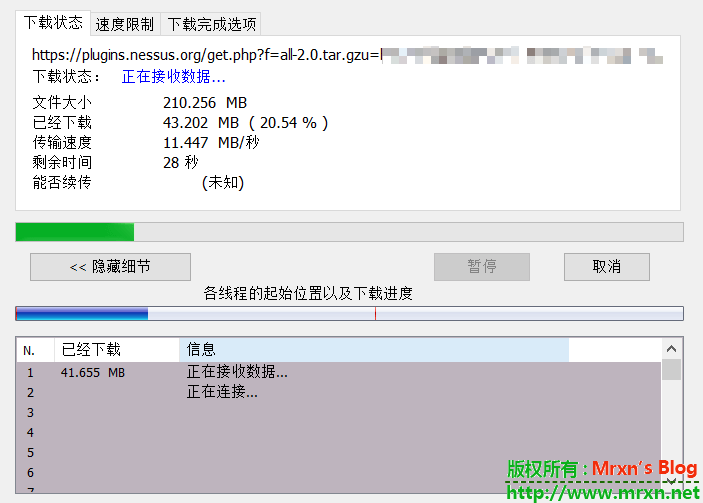

最好全程挂代理,速度就很快,不然会很慢。

0x3:离线更新插件

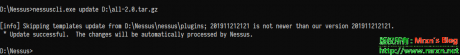

还是在 Nessus 的安装目录使用CMD进行更新:

D:\Nessus>nessuscli.exe update D:\all-2.0.tar.gz

更新成功后,需要复制 nessus-fetch.rc 到对应文件夹,但是我这里测试并没这个目录,可能是新版本取消了或者Windows取消了,但是 Linux 或 MacOS 貌似 需要这么操作,可以自己搜索一下这个文件是否存在或者是路径是否存在。附上插件下载页面的说明:

You also need to copy the following file to :

/opt/nessus/etc/nessus/nessus-fetch.rc (Unix)

C:\Documents and Settings\All Users\Application Data\Tenable\Nessus\conf\nessus-fetch.rc (Windows XP/2K3)

C:\ProgramData\Tenable\Nessus\conf\nessus-fetch.rc (Windows Vista/7/8/2008/2012)

/Library/Nessus/run/etc/nessus/nessus-fetch.rc (Mac OS X)

/usr/local/nessus/etc/nessus/nessus-fetch.rc (FreeBSD)

0x4:覆盖替换 plugin_feed_info.inc 文件

一开始我的安装完啥都没有,根本没有这个文件。自己在官网这里:https://community.tenable.com/s/article/Tenable-sc-Plugins-Out-of-Sync-warning-explained-Formerly-SecurityCenter

看到了文件内容,就自己手动构造了一个,plugin_feed_info.inc内容大致如下:

PLUGIN_SET = "202003210000";

PLUGIN_FEED = "ProfessionalFeed (Direct)";

PLUGIN_FEED_TRANSPORT = "Tenable Network Security Lightning";

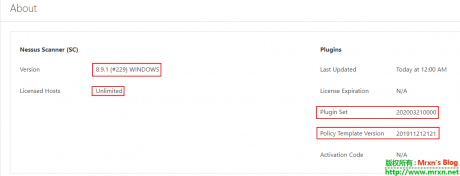

其中 PLUGIN_SET 为你登录 Nessus后的plugin set 值,就是插件版本号,根据你自己的插件版本来,比如 201911212121 或者 202003210000。

将这两个文件复制/替换到如下两个文件夹:

D:\Nessus\nessus\plugin_feed_info.inc

D:\Nessus\nessus\plugins\plugin_feed_info.inc

注意:需要管理员权限覆盖,请自己注意你的安装路径。

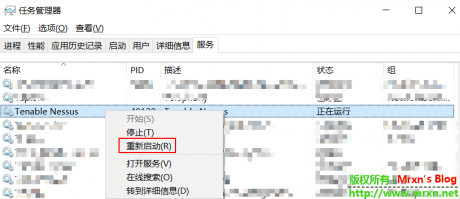

最后:重启Nessus 服务,可以再服务里面右键直接重启 Tenable Nessus 服务,也可以自己在刚刚的CMD里面执行(需要管理员权限) :

net stop "Tenable Nessus" && net start "Tenable Nessus" 也可以重启 Nessus 服务。

如果是Linux或者是MacOS请注意文件复制后的权限和所有者,需要改成和其他文件一样的用户、组和权限。

重启 Nessus 服务后登录即可看到是 Unlimited 权限,就不再有限制16个IP的扫描了。

但是插件包 免费版和拥有专业版的是不一样的?有没有大佬知道。

更新插件包相关问题请看这里:https://mrxn.net/jswz/673.html

CVE-2020-0796:疑似微软SMBv3协议“蠕虫级”漏洞的检测与修复 网络安全

0x1:背景

2020年3月11日,海外厂家发布安全规则通告,通告中描述了一处微软SMBv3协议的内存破坏漏洞,编号CVE-2020-0796,并表示该漏洞无需授权验证即可被远程利用,可能形成蠕虫级漏洞。

0x2:受影响版本

Windows 10版本1903(用于32位系统)

Windows 10版本1903(用于基于ARM64的系统)

Windows 10版本1903(用于基于x64的系统)

Windows 10版本1909(用于32位系统)

Windows 10版本1909(用于基于ARM64的系统)

Windows 10版本1909(用于)基于x64的系统

Windows Server 1903版(服务器核心安装)

Windows Server 1909版(服务器核心安装)

0x3:漏洞检测复现

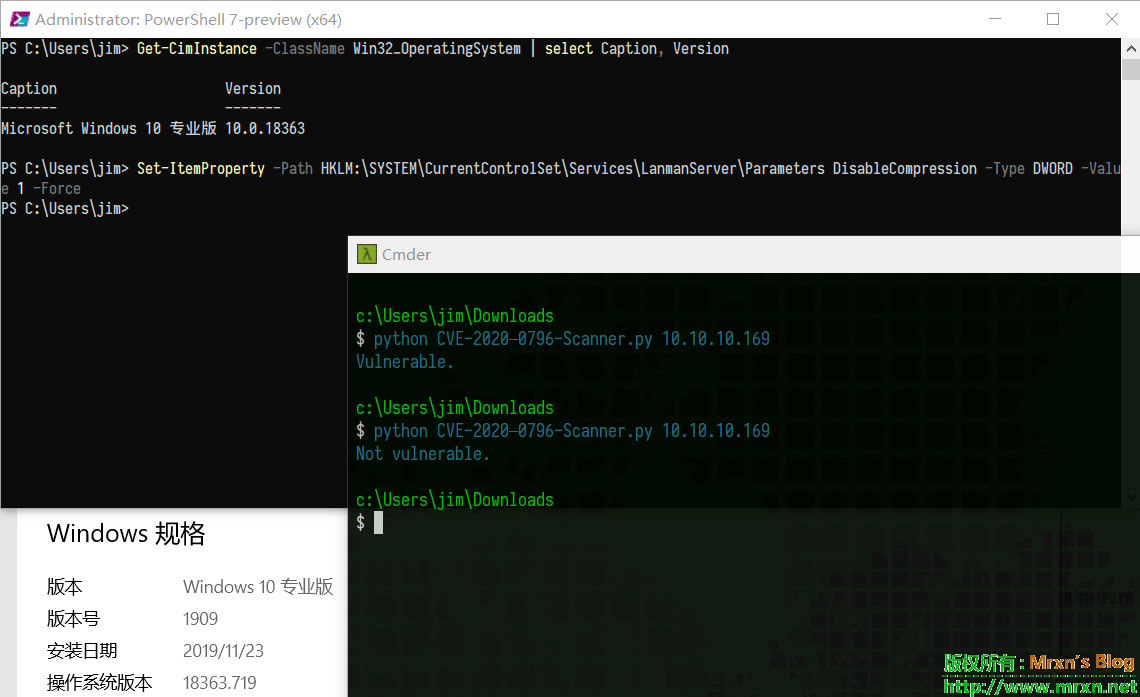

如上图所示,在未停用 SMBv3 中的压缩功能时,我的测试机器win10 1909 18363.719是存在漏洞的,在powershell停用 SMBv3 中的压缩功能后,再次检测就不存在了,暂时只有这个缓解措施,还没有补丁。

0x4:漏洞检测工具

python版本

来源:https://github.com/ollypwn/SMBGhost/blob/master/scanner.py

import socket

import struct

import sys

pkt = b'\x00\x00\x00\xc0\xfeSMB@\x00\x00\x00\x00\x00\x00\x00\x00\x00\x1f\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00$\x00\x08\x00\x01\x00\x00\x00\x7f\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00x\x00\x00\x00\x02\x00\x00\x00\x02\x02\x10\x02"\x02$\x02\x00\x03\x02\x03\x10\x03\x11\x03\x00\x00\x00\x00\x01\x00&\x00\x00\x00\x00\x00\x01\x00 \x00\x01\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x03\x00\n\x00\x00\x00\x00\x00\x01\x00\x00\x00\x01\x00\x00\x00\x01\x00\x00\x00\x00\x00\x00\x00'

sock = socket.socket(socket.AF_INET)

sock.settimeout(3)

sock.connect(( sys.argv[1], 445 ))

sock.send(pkt)

nb, = struct.unpack(">I", sock.recv(4))

res = sock.recv(nb)

if not res[68:70] == b"\x11\x03":

exit("Not vulnerable.")

if not res[70:72] == b"\x02\x00":

exit("Not vulnerable.")

exit("Vulnerable.")

nmap版本:

#!/bin/bash

if [ $# -eq 0 ]

then

echo $'Usage:\n\tcheck-smb-v3.11.sh TARGET_IP_or_CIDR {Target Specification - Nmap}'

exit 1

fi

echo "Checking if there's SMB v3.11 in" $1 "..."

nmap -p445 --script smb-protocols -Pn -n $1 | grep -P '\d+\.\d+\.\d+\.\d+|^\|.\s+3.11' | tr '\n' ' ' | tr 'Nmap scan report for' '@' | tr "@" "\n" | tr '|' ' ' | tr '_' ' ' | grep -oP '\d+\.\d+\.\d+\.\d+'

if [[ $? != 0 ]]; then

echo "There's no SMB v3.11"

fi

0x5:漏洞缓解措施

powershell 中运行如下命令:

# 停用 Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force # 恢复 Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 0 -Force

0x6:漏洞修复

微软昨日发布了更新补丁,下载地址:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762

也可以自行在Windows的更新管理界面手动更新,也可以更新下载补丁.

BurpSuite_pro_v2020.2汉化+破解版下载 安全工具

今天下午一点多四哥(青衣十三)就放出了最新版的burp suite pro v2020.2版本的下载,再次先谢谢四哥造福我们这些买不起正版的同学,鞠躬!

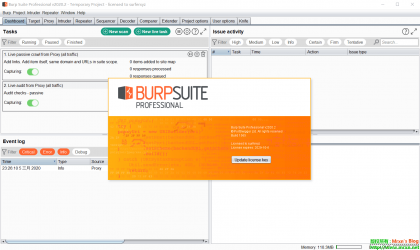

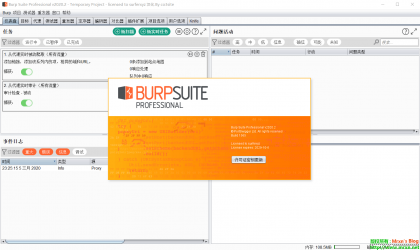

burp suite pro v2020.2最新版的汉化和英文原版的截图如下:

以上两张图都是最新版burpsuite的破解版.包括创建桌面快捷方式的批处理都写好了,打包了,下载地址在最后。

汉化,破解都是在你的Java环境OK的前提下。

创建快捷方式也需要你先破解,burp破解教程可以看这里:https://mrxn.net/hacktools/Burp_Suite_Pro_v1_7_3_2_Loader_Keygen_Cracked_Share.html

其他burpsuite相关更多的教程、文章以及插件可以在我的GitHub看到:

https://github.com/Mr-xn/BurpSuite-collections

欢迎star,follow me!

下载连接:https://www50.zippyshare.com/v/JRs9o9EX/file.html

更多可以看四哥公众号,青衣十三楼。