Scanning is art - Nmap 扫描的艺术之常见的基本操作 技术文章

Nmap --- 软件名字Nmap是Network Mapper的简称,是渗透测试过程中必不可少的黑客工具之一,其他的更多的介绍请前往官网:https://nmap.org/ 或者是维基百科查看:https://zh.wikipedia.org/wiki/Nmap。在渗透测试中,如果我们在 WEB 应用层没有找到有用的信息,那么此时 Nmap 就派上用场了,利用它我们可以对单个目标主机或者是目标群进行扫描以此来获取基于 IP 的服务器主机信息,这也是信息刺探中的一部分,不过在实际渗透测试中,如果我们在 WEB 应用层找打了可以利用的点并且可以进一步获得权限足够大的时候我们就可以暂时不需要使用 Nmap ,转而在后期需要提权或者是横向移动的时候我们再使用它。这篇文章主要是将在使用 Nmap 的日常使用中的一些基本操作,还有些骚操作,暂时不多(主要是博主太菜了,哈哈哈哈,欢迎有骚姿势的朋友分享

下载地址:https://nmap.org/download.html

Github 项目主页地址:https://github.com/nmap/nmap

Nmap渗透测试思维导图(高清大图):我的 GitHub 仓库地址

我4年前还搞过CHM的手册:Nmap手册

初识Nmap

Nmap是被专业人员广泛使用的一款功能全面的端口扫描工具。它由Fyodor编写并维护。由 于Nmap品质卓越,使用灵活,它已经是渗透测试人员必备的工具。

除了端口扫描外,Nmap还具备如下功能:

主机探测:Nmap可査找目标网络中的在线主机。默认情况下,Nmap通过4种方式—— ICMP echo请求(ping)、向443端口发送TCP、SYN 包、向80端口发送TCP、ACK 包和 ICMP 时间戳请求——发现目标主机。 服务/版本检测:在发现开放端口后,Nmap可进一步检查目标主机的检测服务协议、应用 程序名称、版本号等信息。 操作系统检测:Nmap 向远程主机发送一系列数据包,并能够将远程主机的响应与操作系统 指纹数据库进行比较。如果发现了匹配结果,它就会显示匹配的操作系统。它确实可能无法 识别目标主机的操作系统;在这种情况下,如果您知道目标系统上使用的何种操作系统,可 在它提供的URL里提交有关信息,更新它的操作系统指纹数据库。 网络路由跟踪:它通过多种协议访问目标主机的不同端口,以尽可能访问目标主机。Nmap 路由跟踪功能从TTL的高值开始测试,逐步递减TTL,直到它到零为止。 Nmap脚本引擎:这个功能扩充了Nmap的用途。如果您要使用Nmap实现它(在默认情况 下)没有的检测功能,可利用它的脚本引擎手写一个检测脚本。目前,Nmap可检査网络服务 的漏洞,还可以枚举目标系统的资源。

安装Nmap

nmap的安装很简单,Windows的话直接去官网下载安装包直接安装就行了->下载链接

kali已经自带了nmap,centos如果没有安装的话,yum install nmap就直接安装了

入门Nmap

刚开始使用的时候可能会因为信息量太大无从下手,最简单的使用就是nmap your-ip(域名) 就可以扫描出其对外开放的服务。

root@kali:~# nmap 192.168.31.13

Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-12 23:02 CST

Nmap scan report for 192.168.31.13

Host is up (0.00038s latency).

Not shown: 998 closed ports

PORT STATE SERVICE

8080/tcp open http-proxy

10010/tcp open rxapi

MAC Address: 00:0C:29:99:D3:E6 (VMware)

Nmap done: 1 IP address (1 host up) scanned in 1.85 seconds

可以看出只开放了8080端口和10010端口

nmap -p 端口 IP(域名),判断ip是否开放指定端口

root@kali:~# nmap -p 8080 192.168.31.13 Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-12 23:05 CST Nmap scan report for 192.168.31.13 Host is up (0.00045s latency). PORT STATE SERVICE 8080/tcp open http-proxy MAC Address: 00:0C:29:99:D3:E6 (VMware) Nmap done: 1 IP address (1 host up) scanned in 0.36 secondsroot@kali:~# nmap -p 80 192.168.31.13 Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-12 23:05 CST Nmap scan report for 192.168.31.13 Host is up (0.00049s latency). PORT STATE SERVICE 80/tcp closed http MAC Address: 00:0C:29:99:D3:E6 (VMware) Nmap done: 1 IP address (1 host up) scanned in 0.42 seconds |

可以看出8080端口开放,80端口没有开放

也可以增加端口和网段 :

nmap -p 22,21,80 192.168.31.13

nmap -p 22,21,80 192.168.31.1-253

nmap 192.168.31.1/24 扫描整个子网(整个C段)的端口 ,这个过程可能会比较久

进阶Nmap

在继续讲之前,先介绍一下Nmap可以识别出的6种端口状态,默认情况下,Nmap会扫描1660个常用的端口,可以覆盖大多数基本应用情况。

开放(Open):工作于开放端口的服务器端的应用程序可以受理TCP 连接、接收UDP数据包或者响 应SCTP(流控制传输协议)请求。

关闭(Closed):虽然我们确实可以访问有关的端口,但是没有应用程序工作于该端口上。

过滤(Filtered):Nmap不能确定该端口是否开放。包过滤设备屏蔽了我们向目标发送的探测包。

未过滤(Unfiltered):虽然可以访问到指定端口,但Nmap不能确定该端口是否处于开放状态。

开放|过滤(Open|Filtered):Nmap认为指定端口处于开放状态或过滤状态,但是不能确定处于两者之中的 哪种状态。在遇到没有响应的开放端口时,Nmap会作出这种判断。这可以是由于防火墙丢 弃数据包造成的。

关闭|过滤(Closed|Filtered):Nmap 认为指定端口处于关闭状态或过滤状态,但是不能确定处于两者之中的 哪种状态。

常用选项

1.服务版本识别(-sV),Nmap可以在进行端口扫描的时候检测服务端软件的版本信息。版本信息将使后续的漏 洞识别工作更有针对性。

root@kali:~# nmap -sV 192.168.31.13 -p 8080

Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-13 00:02 CST

Nmap scan report for 192.168.31.13

Host is up (0.00076s latency).

PORT STATE SERVICE VERSION

8080/tcp open http Apache Tomcat 8.5.14

MAC Address: 00:0C:29:99:D3:E6 (VMware)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 12.75 seconds

2.操作系统检测(-O),Nmap还能识别目标主机的操作系统。

root@kali:~# nmap -O 192.168.31.13

Starting Nmap 7.70 ( https://nmap.org ) at 2018-08-13 00:03 CST

Nmap scan report for 192.168.31.13

Host is up (0.00072s latency).

Not shown: 998 closed ports

PORT STATE SERVICE

8080/tcp open http-proxy

10010/tcp open rxapi

MAC Address: 00:0C:29:99:D3:E6 (VMware)

Device type: general purpose

Running: Linux 3.X|4.X

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 3.49 seconds

3.禁用主机检测(-Pn),如果主机屏蔽了ping请求,Nmap可能会认为该主机没有开机。这将使得Nmap无法进行进一 步检测,比如端口扫描、服务版本识别和操作系统识别等探测工作。为了克服这一问题,就 需要禁用Nmap的主机检测功能。在指定这个选项之后,Nmap会认为目标主机已经开机并会 进行全套的检测工作

4.强力检测选项(-A),启用-A选项之后,Nmap将检测目标主机的下述信息

服务版本识别(-sV);

操作系统识别(-O);

脚本扫描(-sC);

Traceroute(–traceroute)。

TCP扫描选项

1.TCP连接扫描(-sT):指定这个选项后,程序将和目标主机的每个端口都进行完整的三次 握手。如果成功建立连接,则判定该端口是开放端口。由于在检测每个端口时都需要进行三 次握手,所以这种扫描方式比较慢,而且扫描行为很可能被目标主机记录下来。如果启动 Nmap的用户的权限不足,那么默认情况下Nmap程序将以这种模式进行扫描。

2.SYN扫描(-sS):该选项也称为半开连接或者SYN stealth。采用该选项后,Nmap将使用 含有SYN标志位的数据包进行端口探测。如果目标主机回复了SYN/ACK包,则说明该端口处 于开放状态:如果回复的是RST/ACK包,则说明这个端口处于关闭状态;如果没有任何响应 或者发送了ICMP unreachable信息,则可认为这个端口被屏蔽了。SYN模式的扫描速度非常 好。而且由于这种模式不会进行三次握手,所以是一种十分隐蔽的扫描方式。如果启动Nmap 的用户有高级别权限,那么在默认情况下Nmap程序将以这种模式进行扫描。

3.TCP NULL(-sN)、FIN(-sF)及XMAS(-sX)扫描:NULL 扫描不设置任何控制位; FIN扫描仅设置FIN标志位:XMAS扫描设置FIN、PSH和URG的标识位。如果目标主机返回 了含有RST标识位的响应数据,则说明该端口处于关闭状态;如果目标主机没有任何回应, 则该端口处于打开|过滤状态。

4.TCP Maimon扫描(-sM):Uriel Maimon 首先发现了TCP Maimom扫描方式。这种模式的 探测数据包含有FIN/ACK标识。对于BSD衍生出来的各种操作系统来说,如果被测端口处于 开放状态,主机将会丢弃这种探测数据包;如果被测端口处于关闭状态,那么主机将会回复 RST。

5.TCPACK扫描(-sA):这种扫描模式可以检测目标系统是否采用了数据包状态监测技术 (stateful)防火墙,并能确定哪些端口被防火墙屏蔽。这种类型的数据包只有一个ACK标识 位。如果目标主机的回复中含有RST标识,则说明目标主机没有被过滤。

6.TCP窗口扫描(-sW):这种扫描方式检测目标返回的RST数据包的TCP窗口字段。如果目 标端口处于开放状态,这个字段的值将是正值;否则它的值应当是0。

7.TCP Idle扫描(-sI):采用这种技术后,您将通过指定的僵尸主机发送扫描数据包。本机 并不与目标主机直接通信。如果对方网络里有IDS,IDS将认为发起扫描的主机是僵尸主机。

UDP扫描选项

Nmap有多种TCP扫描方式,而UDP扫描仅有一种扫描方式(-sU)。虽然UDP扫描结果没有 TCP扫描结果的可靠度高,但渗透测试人员不能因此而轻视UDP扫描,毕竟UDP端口代表着 可能会有价值的服务端程序。但是UDP扫描的最大问题是性能问题。由干Linux内核限制1秒内最多发送一次ICMP Port Unreachable信息。按照这个速度,对一台主机的65536个UDP端口进行完整扫描,总耗时必 定会超过18个小时。

优化方法主要是:

1.进行并发的UDP扫描; 2.优先扫描常用端口; 3.在防火墙后面扫描; 4.启用--host-timeout选项以跳过响应过慢的主机。 |

假如我们需要找到目标主机开放了哪些 UDP端口。为提高扫描速度,我们仅扫描 53端口 (DNS)和161端口(SNMP)。

可以使用命令nmap -sU 192.168.56.103 -p 53,161

目标端口选项

默认情况下,Nmap将从每个协议的常用端口中随机选择1000个端口进行扫描。其nmapservices文件对端口的命中率进行了排名。

可以自定义端口参数:

-p端口范围:只扫描指定的端口。扫描1〜1024号端口,可设定该选项为–p 1-1024。扫描1 〜65535端口时,可使用-p-选项。 -F(快速扫描):将仅扫描100 个常用端口。 -r(顺序扫描):指定这个选项后,程序将从按照从小到大的顺序扫描端口。 -top-ports :扫描nmap-services 里排名前N的端口。 |

输出选项

Nmap可以把扫描结果保存为外部文件。在需要使用其他工具处理Nmap的扫描结果时,这一 功能十分有用。即使您设定程序把扫描结果保存为文件,Nmap还是会在屏幕上显示扫描结果。

Nmap支持以下几种输出形式。

正常输出(-oN):不显示runtime信息和警告信息。

XML 文件(-oX):生成的 XML 格式文件可以转换成 HTML 格式文件,还可被Nmap 的图 形用户界面解析,也便于导入数据库。本文建议您尽量将扫描结果输出为XML文件。

生成便于Grep使用的文件(-oG):虽然这种文件格式已经过时,但仍然很受欢迎。这种格 式的文件,其内容由注释(由#开始)和信息行组成。信息行包含6个字段,每个字段的字段 名称和字段值以冒号分割,字段之间使用制表符隔开。这些字段的名称分别为Host、Ports、Protocols、Ignored State、OS、Seq Index、IP ID Seq 和Status。这种格式的文件便于 grep或awk之类的UNIX指令整理扫描结果。

输出至所有格式(-oA)

为使用方便,利用-oA选项 可将扫描结果以标准格式、XML格式和Grep格式一次性输出。分别存放在.nmap,.xml和.gnmap文件中。

时间排程控制选项

Nmap可通过-T选项指定时间排程控制的模式。它有6种扫描模式。

paranoid(0):每5分钟发送一次数据包,且不会以并行方式同时发送多组数据。这种模式 的扫描不会被IDS检测到。

sneaky(1):每隔15秒发送一个数据包,且不会以并行方式同时发送多组数据。

polite(2):每0.4 秒发送一个数据包,且不会以并行方式同时发送多组数据。

normal(3):此模式同时向多个目标发送多个数据包,为 Nmap 默认的模式,该模式能自 动在扫描时间和网络负载之间进行平衡。

aggressive(4):在这种模式下,Nmap 对每个既定的主机只扫描5 分钟,然后扫描下一 台主机。它等待响应的时间不超过1.25秒。

insane(5):在这种模式下,Nmap 对每个既定的主机仅扫描75 秒,然后扫描下一台主 机。它等待响应的时间不超过0.3秒。

默认的扫描模式通常都没有问题。除非您想要进行更隐匿或更快速的扫 描,否则没有必要调整这一选项。

扫描IPv6主机

启用Nmap的-6选项即可扫描IPv6的目标主机。当前,只能逐个指定目标主机的IPv6地址。

nmap -6 fe80::a00:27ff:fe43:1518 |

同一台主机在IPv6网络里开放的端口比它在IPv4网络里开放的端口数量要 少。这是因为部分服务程序尚未支持IPv6网络。

脚本引擎功能(Nmap Scripting Engine,NSE)

最后但是同样重要的,Nmap本身已经很强大了,但是加上它的脚本引擎更加开挂了,NSE 可使用户的各种网络检査工作更为自动化,有助于识别应 用程序中新发现的漏洞、检测程序版本等Nmap原本不具有的功能。虽然Nmap软件包具有各 种功能的脚本,但是为了满足用户的特定需求,它还支持用户撰写自定义脚本。

auth:此类脚本使用暴力破解等技术找出目标系统上的认证信息。

default:启用--sC 或者-A 选项时运行此类脚本。这类脚本同时具有下述特点:执行速度快;输出的信息有指导下一步操作的价值;输出信息内容丰富、形式简洁;必须可靠;不会侵入目标系统;能泄露信息给第三方。

discovery:该类脚本用于探索网络。

dos:该类脚本可能使目标系统拒绝服务,请谨慎使用。

exploit:该类脚本利用目标系统的安全漏洞。在运行这类脚本之前,渗透测试人员需要获取 被测单位的行动许可。

external:该类脚本可能泄露信息给第三方。

fuzzer:该类脚本用于对目标系统进行模糊测试。

instrusive:该类脚本可能导致目标系统崩溃,或耗尽目标系统的所有资源。

malware:该类脚本检査目标系统上是否存在恶意软件或后门。

safe:该类脚本不会导致目标服务崩溃、拒绝服务且不利用漏洞。

version:配合版本检测选项(-sV),这类脚本对目标系统的服务程序进行深入的版本检 测。

vuln:该类脚本可检测检査目标系统上的安全漏洞。

在Kali Linux系统中,Nmap脚本位于目录/usr/share/nmap/scripts。

-sC 或--script=default:启动默认类NSE 脚本。

--script <filename>|<category>|<directories>:根据指定的文件名、类别名、目录名,执行 相应的脚本。

--script-args <args>:这个选项用于给脚本指定参数。例如,在使用认证类脚本时,可通过 这个选项指定用户名和密码

规避检测的选项

在渗透测试的工作中,目标主机通常处于防火墙或 IDS 系统的保护之中。在这种环境中使用 Nmap 的默认选项进行扫描,不仅会被发现,而且往往一无所获。此时,我们就要使用Nmap 规避检测的有关选项。

-f(使用小数据包):这个选项可避免对方识别出我们探测的数据包。指定这个选项之后, Nmap将使用8字节甚至更小数据体的数据包。

--mtu:这个选项用来调整数据包的包大小。MTU(Maximum Transmission Unit,最大传输 单元)必须是8的整数倍,否则Nmap将报错。

-D(诱饵):这个选项应指定假 IP,即诱饵的 IP。启用这个选项之后,Nmap 在发送侦测 数据包的时候会掺杂一些源地址是假IP(诱饵)的数据包。这种功能意在以藏木于林的方法 掩盖本机的真实 IP。也就是说,对方的log还会记录下本机的真实IP。您可使用RND生成随机 的假IP地址,或者用RND:number的参数生成<number>个假IP地址。您所指定的诱饵主机 应当在线,否则很容易击溃目标主机。另外,使用了过多的诱饵可能造成网络拥堵。尤其是 在扫描客户的网络的时候,您应当极力避免上述情况。

Kali Linux 渗透测试的艺术(中文版)

151第 6章 服务枚举

--source-port <portnumber>或-g(模拟源端口):如果防火墙只允许某些源端口的入站流 量,这个选项就非常有用。

--data-length:这个选项用于改变Nmap 发送数据包的默认数据长度,以避免被识别出来是 Nmap的扫描数据。

--max-parallelism:这个选项可限制Nmap 并发扫描的最大连接数。

--scan-delay <time>:这个选项用于控制发送探测数据的时间间隔,以避免达到IDS/IPS端 口扫描规则的阈值。

nmap -sV -sT -Pn --open -v 192.168.3.23 //扫描常见端口服务 nmap --script=default 192.168.137.* 或者 nmap -sC 192.168.137.* nmap --script=auth 192.168.0.1 //对目标或网段进行应用弱口令检测 nmap --script=brute 192.168.0.105 //对数据库、smb、snmp进行简单密码暴力猜解 nmap --script=vuln 192.168.0.1//检测常见漏洞 nmap --script=realvnc-auth-bypass 192.168.0.0 //扫描vnc服务 可扫mysql、telnet、Rsync nmap -n -p 445 --script=broadcast 192.168.0.1 //探测局域网更多服务 nmap --script external.baidu.com //whois解析 nmap --script external 202.103.243.110 //跟whois解析同样的效果 nmap --script=realvnc-auth-bypass 192.168.137.4 //检查vnc bypass 检查vnc认证方式 nmap --script=vnc-auth 192.168.137.4 获取vnc信息 nmap --script=vnc-info 192.168.137.4 smb破解 nmap --script=smb-brute.nse 192.168.137.4 smb字典破解 nmap --script=smb-brute.nse --script-args=userdb=/var/passwd,passdb=/var/passwd192.168.137.4 smb已知几个严重漏洞 nmap --script=smb-check-vulns.nse --script-args=unsafe=1 192.168.137.4 nmap -p 445 --script smb-ls--script-args ‘share=e$,path=\,smbuser=test,smbpass=test’ 192.168.137.4 查看共享目录 查询主机一些敏感信息(注:需要下载nmap_service) nmap -p 445 -n –script=smb-psexec --script-args= smbuser=test,smbpass=test192.168.137.4 nmap -n -p445 --script=smb-enum-sessions.nse --script-args=smbuser=test,smbpass=test192.168.137.4 查看会话 系统信息nmap -n -p445 --script=smb-os-discovery.nse --script-args=smbuser=test,smbpass=test192.168.137.4 猜解mssql用户名和密码 nmap -p1433 --script=ms-sql-brute --script-args=userdb=/var/passwd,passdb=/var/passwd192.168.137.4 xp_cmdshell 执行命令 nmap -p 1433 --script ms-sql-xp-cmdshell --script-args mssql.username=sa,mssql.password=sa,ms-sql-xp-cmdshell.cmd="net user" 192.168.137.4 dumphash值 nmap -p 1433 --script ms-sql-dump-hashes.nse --script-args mssql.username=sa,mssql.password=sa 192.168.137.4 Mysql扫描: nmap -p3306 --script=mysql-empty-password.nse 192.168.137.4 扫描root空口令 列出所有mysql用户 nmap -p3306 --script=mysql-users.nse --script-args=mysqluser=root 192.168.137.4 支持同一应用的所有脚本扫描 nmap --script=mysql-* 192.168.137.4 Oracle扫描: oracle sid扫描 nmap --script=oracle-sid-brute -p 1521-1560 192.168.137PS:Nmap 在实际渗透测试的时候还可以在MSF里面调用配合MSF一起有时候别有用处!

参考资料如下:

Nmap 官方的在线版 Nmap参考指南(Man Page):https://nmap.org/man/zh/ Github仓库版(网络下载上传)

Nmap 中文域名网站:http://www.nmap.com.cn/doc/manual.shtm

GitBook 在线版 :https://legacy.gitbook.com/book/wizardforcel/nmap-man-page/details

看云在线版:https://www.kancloud.cn/wizardforcel/nmap-man-page/141685

crayon-xin 博客文章:nmap超详细使用指南

GitHub erasin :https://github.com/erasin/notes/blob/master/linux/safe/nmap.md

BurpSuite Pro破解版[BurpSuite Cracked version]+汉化脚本(windows)+常用插件(sqlmap.jar,bypasswaf.jar等)分享 安全工具

我来博客除草了,上一篇博文都是去年12月的了,因为从去年9月开始就上班,期间还有其他的杂七杂八的事情....编不下去了,就是懒!大写的懒!哈哈哈,生活就是如此,你得到一些的同时就会失去一些,吾等凡人逃不过类似这样的定律,只能在此基础上尽可能的活得好一点,仅此而已,朋友加油!

今天是来分享一下渗透测试中人人熟知(如果你不知道,就不是这类人?)的BurpSuite——以下介绍来自维基百科:

Burp 或 Burp Suite(饱嗝套装)是一个用于测试 Web 应用程序安全性的图形化工具。该工具使用Java编写,由PortSwigger Web Security开发。该工具有三个版本。可以免费下载的社区版、专业版和试用后可以购买的企业版。社区版大大减少了功能。它是为Web应用程序安全检查提供全面解决方案而开发的。除了代理服务器、Scanner 和Intruder等基本功能外,该工具还包含更高级的选项,如Spider、Repeater、Decoder、Comparer、Extender和Sequencer。PortSwigger由Web安全领域的领先专家Dafydd Stuttard于2004年创建。[凑字数结束-_-]

今天分享的是BurpSuite Pro破解版(BurpSuite Cracked version)v1.7.37,其实也可以用于2.0版本的破解,详细的使用破解教程可以参考这里:BurpSuite 1.7.32 Cracked 破解版[注册机]下载【无后门版】,不过前阵子在先知上有朋友发了一个汉化的教程,但是需要手动输入这些命令而且还容易出错,故,我在此基础上写了个一键自动生成桌面快捷方式加上汉化启动。先上图各位看看效果:

说一下包里的几个插件:

burp-vulners-scanner-1.2.jar --- burp 根据Vulners.com提供的漏洞库扫描通过burp的请求是否存在漏洞

地址:https://github.com/vulnersCom/burp-vulners-scanner

bypasswaf.jar 就如其名bypass 一些waf

地址:https://www.codewatch.org/blog/?p=408

chunked-coding-converter.0.2.1.jar 国人c0ny1最新版 burp分块输出,也是对抗waf的插件

地址:https://github.com/c0ny1/chunked-coding-converter

sqlmap.jar 联合本地sqlmap 进行注入测试,当然burp插件商店上还有一款 sqli-py(地址:https://github.com/portswigger/sqli-py)可以直接安装就不叙述了

所有插件以及脚本下载地址:https://github.com/Mr-xn/BurpSuite-collections

当然了,以上的这些我的这个项目也都有搜集,如果你有好的burp插件或者相关文章都可以push过来,大家一起力量才是最大。

有能力请购买正版!

致敬所有开源的项目作者!

注意:禁止使用本项目所有软件及其文章等资源进行非法测试!

SQLiPy: A SQLMap Plugin for Burp :https://www.codewatch.org/blog/?p=402

Burp Suite Pro Loader&Keygen By surferxyz(更新新版,附带v1.7.37原版): https://www.52pojie.cn/thread-691448-1-1.html

BurpSuite 1.6~2.x版本汉化版工具: https://xz.aliyun.com/t/3846

burpsuite扩展集成sqlmap插件: https://www.cnblogs.com/tdcqma/p/6145469.html

相关教程书籍:

Burp Suite 实战指南 :https://t0data.gitbooks.io/burpsuite/content/

Burp Suite新手指南 https://www.freebuf.com/articles/web/100377.html

#阿里云0day#网传 疑似 发现阿里云0day,可以重置任意服务器root密码 业界新闻

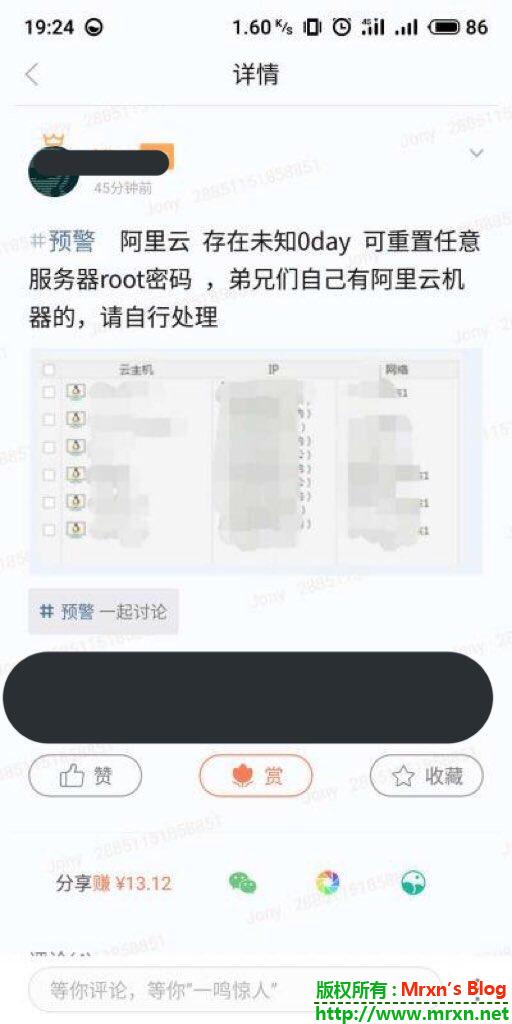

大概,今晚六七点多得时候,知名公众号---红队攻防揭秘,发文称:“预警” 阿里云 疑似存在未知0day 可重置任意服务器root密码,

但是,在发文不到一小时,就被删除了(不只是阿里云得公关还是作者自己删除的),然后就是安全全朋友圈,twitter等刷屏了。

阿里云这事。最先的消息源来自X秘圈,如图。随后被某公众号发布,该X秘圈涨价。

目前该公众号所发布的消息已经删除,且该公众号已经搜索不到。

网上流传和刷屏的信息都只有这张图,没有任何更多细节,假消息可能性偏大。

暂等待是否有进一步细节。

意思信息来自 https://twitter.com/APTp0 ,经Mrxn筛选整理。(如有不实之处,还请指正)

kms服务器被微软警告,更新推迟,还有近期发邮件让我下载新东方视频的朋友们进来看一下 杂七杂八

Update-2018-12-19 :kms服务器已更新,可以正常激活!

我最近忙于工作,没时间打理博客,但是还是在看大家得评论,谢谢你们。

在2018-11-22日我收到了我的服务商——搬瓦工 的邮件,告诉我我的机器被暂时停止了,我上面板看了之后,就看到了他们转发微软发给他们的DMCA(侵权)邮件,告诉我由于我的服务器开放了未被授权的KMS激活服务器。具体的内容如下,给你们看看热闹:

We have received a DMCA complaint or another form of copyright infringement notification. Additional information: ----------------------------- [ ABUSE REPORT ] ----------------------------- Date: Thu, 22 Nov 2018 11:44:36 +0000 [1542887080] From: Microsoft Antipiracy <[email protected]> <[email protected]> Subject: Demand for Immediate Take-Down: Notice of Infringing Activity ---------------------------------------------------------------------------- Date: 22/11/2018 Case #: 211012 Internet Protocol Address: 184.170.223.200:1688 Dear Sir or Madam, We are contacting you concerning the domain/IP address/port listed above which appears to be on servers under your control. The (IP) address is engaged in unauthorized activities relating to copyrighted works published by Microsoft Corporation. It is making it possible for third parties to activate unauthorized and infringing copies of Microsoft software. The IP address at which a KMS machine may be accessed is as follows: 184.170.223.200:1688 ? Statement of Authority: The information in this notice is accurate, and I hereby certify under penalty of perjury that I am authorized to act on behalf of Microsoft Corporation, the owner or exclusive licensee of the copyright(s) in the work(s) identified above. I have a good faith belief that none of the materials or activities listed above have been authorized by Microsoft Corporation, its agents, or the law. ? ACTION REQUESTED (Please complete within 24-hours of receiving this notice): We hereby give notice of these activities to you and request that you take expeditious action to remove or disable access to the material described above, and thereby prevent the unauthorized distribution of these cracks and product keys via your company's network. Please contact me at your earliest opportunity through one of the means listed below to confirm that appropriate action has been taken to secure the KMS machine. We appreciate your cooperation in this matter. Please advise us regarding what actions you take. Yours sincerely, Gareth Young Internet Investigator Microsoft Corporation One Microsoft Way, Redmond, WA 98052, United States of America Email: [email protected] ________________________________ This email was scanned by Bitdefender

然后呢,我被迫只能重新开启服务器然后关闭kms激活服务,但是已经激活的不受影响(在我新的KMS服务器搭建好后),在新的kms服务器搭建好之前,暂时是不能激活新的微软家的vl产品。另外呢,KMS一键安装脚本,有朋友发邮件过来反馈在centos7上的防火墙兼容bug,这些我都记下了,在下次更新的时候会一起解决的。

发邮件让帮忙下载新东方视频的朋友,我之前的博文里的方法不使用现在的新版的新东方了,但是我看了一下,新东方现在 可以通过安装他们的APP,PC和手机端都有,然后登录自己的账号,下载已经购买过的课程到本地,如果你是想把课程拿去二次倒卖,就自己想办法吧,我不帮你赚钱。

我也希望有时间像之前那样,每天写一篇文章,但是上班后真的很忙,没有时间,而且最近在开发一套云扫描系统。如果顺利完工,到时候给地址让搞安全的朋友们测试下。哈哈哈,就这样,这也是生活的一部分,不同的时间做不同的事情,享受不同的生活,大家加油啊,为了美好的生活,奋斗!

【实用reg文件分享】设置cmd为utf-8&在此处打开CMD&让 Windows 时钟显示精确到秒 技术文章

【实用reg文件分享】设置cmd为utf-8&在此处打开CMD&让 Windows 时钟显示精确到秒

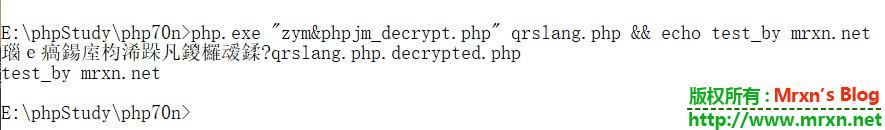

在实际使用中,我们经常需要使用cmd处理一些小东西,比如解密脚本啊等:cmd默认的编码方式不支持utf-8的,会乱码:

这时候如果我们使用命令:chcp 65001 即可让cmd命令行支持utf-8的编码格式,就不会乱码了:

在我解决这个问题之前,Google了好久,结果是有很多文章看得我是云里雾里。。。不知所云。最后还是找到了一些零散的信息,最终通过实践验证,加上Google查资料,于是就自己写了个注册表文件导入后就可以安心食用了。下载文件我放在最后,代码也会贴出来。

还有另外两个注册表文件,一个是【在此处打开CMD】另一个是【让 Windows 时钟显示精确到“秒”】。

【在此处打开CMD】 主要是方便我们直接在某个文件夹直接打开cmd并且不用去cd切换路径。效果如下:

【让 Windows 时钟显示精确到“秒”】顾名思义:让Windows的时钟显示秒数。效果如下:

下面就是代码:

Windows Registry Editor Version 5.00 ;# -*- coding: utf-8 -*- ;# @Author: Mrxn ;# @Blog: https://mrxn.net/ ;# @DateTime: 2018-10-30 20:25:51 Tuesday ;# @Description: this is the default description for Mrxn ;# ; ; 下载【cmd-utf-8_seconds.zip】 ;【解压!】【解压!】【解压!】重要的事说三遍! ; 解压后,进入 【cmd-utf-8_seconds】文件夹,双击 【设置cmd为utf-8.reg】弹出的对话框按次序选择 【是】【是】【确定】即可。 ; 打开你的cmd.exe 输入 chcp 回车 看到如下类似的信息就表明成功了,以后每次打开cmd就都支持utf-8编码了 ; Active code page: 65001 ; C:\WINDOWS\system32>chcp ; Active code page: 65001 ; C:\WINDOWS\system32> ; 注意:作者在Windows10 1803 中测试没问题。 ;第一个是设置chcp 65001(十六进制),but,貌似没用啥作用 [HKEY_CURRENT_USER\Console\%SystemRoot%_system32_cmd.exe] "CodePage"=dword:0000fde9 "FaceName"="Lucida Console" ;真正起作用的 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Command Processor] "autorun"="chcp 65001" ;设置字体的,不喜欢的可以删除或者是修改成自己喜欢的字体(前提是你的电脑里面有这个字体) [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Console\TrueTypeFont] "936"="*Lucida Console" ;小伙砸,看你骨骼精奇,都看到这里了没来我博客逛逛啊 --->https://mrxn.net<

Windows Registry Editor Version 5.00 [HKEY_CLASSES_ROOT\Directory\shell\OpenCmdHere] @="在此处打开命令提示符" "Icon"="cmd.exe" [HKEY_CLASSES_ROOT\Directory\shell\OpenCmdHere\command] @="cmd.exe /s /k pushd "%V"" [HKEY_CLASSES_ROOT\Directory\Background\shell\OpenCmdHere] @="在此处打开命令窗口" "Icon"="cmd.exe" [HKEY_CLASSES_ROOT\Directory\Background\shell\OpenCmdHere\command] @="cmd.exe /s /k pushd \"%V\"" [HKEY_CLASSES_ROOT\Drive\shell\OpenCmdHere] @="在此处打开命令窗口" "Icon"="cmd.exe" [HKEY_CLASSES_ROOT\Drive\shell\OpenCmdHere\command] @="cmd.exe /s /k pushd \"%V\"" [HKEY_CLASSES_ROOT\LibraryFolder\background\shell\OpenCmdHere] @="在此处打开命令窗口" "Icon"="cmd.exe" [HKEY_CLASSES_ROOT\LibraryFolder\background\shell\OpenCmdHere\command] @="cmd.exe /s /k pushd \"%V\""

Windows Registry Editor Version 5.00 [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced] "ShowSecondsInSystemClock"=dword:00000001 [HKEY_CURRENT_USER\Control Panel\International] "sLongDate"="yyyy '年' M '月' d '日' dddd" "sShortDate"="yyyy '年' M '月' d '日' dddd" "sTimeFormat"="HH:mm:ss" "sShortTime"="HH:mm:ss" "sYearMonth"="yyyy '年' M '月'"

附件下载:

PS:这周就会更新 kms脚本和宝塔面板开启域名SSL登录脚本,感谢发邮件反馈bug的朋友。

emlog5.3.1升级到emlog6.0啦 emlog

今天登录后台发现有emlog6.0了,就去论坛看了下,结果那多这个懒虫并没有写emlog5.3.1升级到emlog6.0的脚本。不过在邻居星知苑哪里看到了,他也发布到了论坛里,这么勤劳,表扬一下,嘿嘿嘿-_- ,对比下emlog5.3.1和emlog6.0.0发现程序变化不大,主要是对tag标签进行了优化。如果经常关注emlog升级的朋友也许知道,我的邻居老司机-flyer在今年早些时候也搞过自制版和特别版的emlog6.0.升级步骤以及脚本如下:

升级方法:

1、确定程序是emlog5.3.1(本程序是对照5.3.1和6.0.0做的);

2、备份网站系统和数据库(非常重要);

3、把update.php上传到网站根目录,同config.php同一个目录;

4、浏览器访问update,按照提示输入数据库密码,确认等待升级完成;

5、上传emlog 6.0.0程序并覆盖,config.php和install.php不要上传。

6、进入博客后台,更新缓存,然后删除update.php

update下载地址:

宝塔(bt.cn)面板开启域名登录并且使用域名证书,解决浏览器信任证书问题 Linux

PS:最近因为工作原因,很忙,没时间写博客,各位读者,当你们每次打开都没有更新的时候,给你们说一声抱歉。

Onekey-Open-BT-panel-ssl-with-domain

宝塔(bt.cn)面板开启域名登录并且使用域名证书,解决浏览器信任证书问题,强迫症福音@_@

- 注意 :

目前使用此shell需要你在宝塔后台面板里面建一个需要绑定到面板的域名网站,最好申请Let's SSL证书,当然,shell也支持自定义证书路径。 只测试了建立网站后的,没有测试过不用建立网站,直接解析域名到服务器(这种未来会支持的,使用 acme.sh 来申请SSL证书或者是自定义证书都可以)

推荐一个可以检查shell语法的网站,超级好用.也可以安装到自己的机器上: shellcheck

使用方法:

- 直接wget到本地执行就可以根据提示操作了:

wget https://raw.githubusercontent.com/Mr-xn/Onekey-Open-BT-panel-ssl-with-domain/master/Onekey-Open-BT-panel-ssl-with-domain.sh && bash Onekey-Open-BT-panel-ssl-with-domain.sh

- ToDo

- 支持自定义证书

- 不需要宝塔后台添加域名

- 添加宝塔常用命令:重置面板密码、重置封禁IP列表、更改端口等等

利用fail2ban来阻断一些恶意扫描和暴力破解---保护你的VPS 技术文章

UPdate:使用效果很明显,就这么几天扫描快9W次,ban了八百多IP

简单介绍一下:

如果把vps的iptables比作是一把枪,那么fail2ban就是除了你之外的另一个忠心的手下,他可以拿着枪来枪毙或管理那些非法的探视,将他们拒之门外,将一些危险扼杀在萌芽阶段。但是,他也仅仅是个手下,不是超人,可况超人也不是万能的!所以也不要以为有了它就可以高枕无忧了,这就好比一个人在厉害,也不可能打过一群人。fail2ban可以防御一定范围的CC、暴力破解登录或者是恶意扫描等等。

安装:

推荐使用这个一键脚本(lnmp.org作者写的):

wget https://raw.githubusercontent.com/licess/lnmp/master/tools/fail2ban.sh && ./fail2ban.sh

第二种方法就是自己手动去fail2ban的GitHub下载解压安装,地址:

https://github.com/fail2ban/fail2ban

最后一种就是直接通过包安装,但是可能不是最新的:

Debian/Ubuntu:apt install fail2ban

centos:yum install fail2ban

安装完来配置使其监控我们的nginx、apache或其他服务的日志,从日志中提取我们需要屏蔽的一些恶意请求,比如大量的404---通过扫描器扫描产生,ssh暴力破解,v2ray的暴力尝试爆破ID等等。

如果是通过第一种,使用一键脚本安装的话,我们只需要修改 /etc/fail2ban/jail.local 这个文件然后在 /etc/fail2ban/filter.d/中添加自己的规则文件即可。

比如我的在/etc/fail2ban/jail.local 中追加如下内容,下面使用cat命令直接追加:

cat >>/etc/fail2ban/jail.local<<EOF

[sshd]

enabled = true

port = ssh

filter = sshd

action = iptables[name=SSH, port=ssh, protocol=tcp]

#mail-whois[name=SSH, [email protected]]

logpath = /var/log/auth.log

maxretry = 5

bantime = 604800

[deny-badcrawl]

enabled = true

port = http,https

filter = deny-badcrawl

action = iptables[name=Http, port=80, protocol=tcp]

action = iptables[name=Https, port=443, protocol=tcp]

logpath = /home/wwwlogs/*.log

maxretry = 4

findtime = 3600

bantime = 3600

[nginx-limit-req]

enabled = true

port = http,https

logpath = /usr/local/nginx/conf/nginx.conf

action = iptables[name=Http, port=80, protocol=tcp]

action = iptables[name=Https, port=443, protocol=tcp]

maxretry = 4

findtime = 600

bantime = 600

EOF

请注意SSH的port,如果你自己修改过端口号,那么请把port替换成你自己修改的端口号。nginx-limit-req需要你在你的nginx配置文件中配置了才能生效的。

因为nginx-limit-req新版本的fail2ban已经有了,具体的可以在 /etc/fail2ban/filter.d 目录下面查看。

好了,然后我们在 /etc/fail2ban/filter.d 目录下新建一个deny-badcrawl.conf:

touch deny-badcrawl.conf

然后将如下内容写进去(我依旧是使用的cat命令,你可以根据自己喜好,比如nano,vi等):

cat >>/etc/fail2ban/filter.d/deny-badcrawl.conf<<EOF

[Definition]

failregex = <HOST> -.*- .*HTTP/*.* 404 .*$

ignoreregex =

EOF

然后重启fail2ban即可:service fail2ban restart

然后查看状态:fail2ban-client status

查看某个规则的具体状态:fail2ban-client status deny-badcrawl

像我这里使用了几个小时后就封了好几个IP:

注意:一般修改配置文件后,我们只需要重新载入即可,不需要重启fail2ban:

fail2ban-client reload nginx-limit-req 如果不生效,就强制重新加载service fail2ban force-reload nginx-limit-req

OK

具体的fail2ban用法和详细参数设置这些,早有前辈写过很多,不过最好是去官网看英文原版。

搭建了一个Jetbrains系列软件激活服务端--欢迎测试 神器荟萃

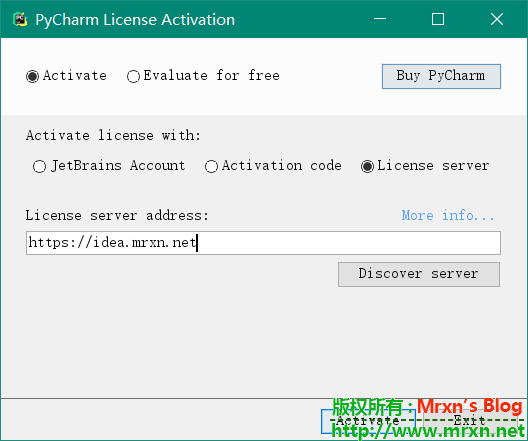

因为自己使用pycharm写写python代码,需要激活软件,之前是下载到本地,每次打开软件都需要手动运行激活服务端很是不方便,今天抽空把Jetbrains系列软件激活服务端放到自己的小鸡上了,欢迎测试。在此感谢lanyu 的付出与分享。

使用方法很简单,打开你的软件,比如我使用的pycharm,然后选择激活服务器---License server ,地址填写:https://idea.mrxn.net,然后点击Activate即可激活。

一般来说,如果是可以激活的,一两秒钟就可以看到激活成功了。

update:2020/02/12,激活服务端对于新版不行了,但是激活码更新在这里可以的:

CZ15DZPZYY-eyJsaWNlbnNlSWQiOiJDWjE1RFpQWllZIiwibGljZW5zZWVOYW1lIjoi5rC45LmF5r+A5rS7IGlkZWEubWVkZW1pbmcuY29tIiwiYXNzaWduZWVOYW1lIjoiIiwiYXNzaWduZWVFbWFpbCI6IiIsImxpY2Vuc2VSZXN0cmljdGlvbiI6IiIsImNoZWNrQ29uY3VycmVudFVzZSI6ZmFsc2UsInByb2R1Y3RzIjpbeyJjb2RlIjoiSUkiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJBQyIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IkRQTiIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IlBTIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiR08iLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJETSIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IkNMIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiUlMwIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiUkMiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJSRCIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IlBDIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiUk0iLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJXUyIsInBhaWRVcFRvIjoiMjAyMC0wMy0wOCJ9LHsiY29kZSI6IkRCIiwicGFpZFVwVG8iOiIyMDIwLTAzLTA4In0seyJjb2RlIjoiREMiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifSx7ImNvZGUiOiJSU1UiLCJwYWlkVXBUbyI6IjIwMjAtMDMtMDgifV0sImhhc2giOiIxNjYzMTgyNS8wIiwiZ3JhY2VQZXJpb2REYXlzIjo3LCJhdXRvUHJvbG9uZ2F0ZWQiOmZhbHNlLCJpc0F1dG9Qcm9sb25nYXRlZCI6ZmFsc2V9-mWKj5dwt4IvUVO1h86HZiC3+KJxoTK9CEZyb+ev/+q5s+8UYpPFlP3+4hLqww5iraavb1Xx1qHy/snUDcerPye5vy9l81h6y2TGnhIhASYNkOpX2vRPFVAgwOz+ACDwvRlokiCcDJ+S4g8ok5D/S2CLlspb23IyArixz1s/Q+/P7o4Rzn5DLHEdRtfbW7CPBWbXK+ipMXQxlpokqhk8UzTOZgNkFnYjpJdfYHr6gHTrcH2QC/BL0peg8Y9+wXEde8Ks+ogrpNTAZrQmdQ81D+SdoZN3MxxWypxSU4Wo5YTIPX2fQAp56SpcO33iZbdrmoRM9PJjuDyIvY6kuphQ4VQ==-MIIElTCCAn2gAwIBAgIBCTANBgkqhkiG9w0BAQsFADAYMRYwFAYDVQQDDA1KZXRQcm9maWxlIENBMB4XDTE4MTEwMTEyMjk0NloXDTIwMTEwMjEyMjk0NlowaDELMAkGA1UEBhMCQ1oxDjAMBgNVBAgMBU51c2xlMQ8wDQYDVQQHDAZQcmFndWUxGTAXBgNVBAoMEEpldEJyYWlucyBzLnIuby4xHTAbBgNVBAMMFHByb2QzeS1mcm9tLTIwMTgxMTAxMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAxcQkq+zdxlR2mmRYBPzGbUNdMN6OaXiXzxIWtMEkrJMO/5oUfQJbLLuMSMK0QHFmaI37WShyxZcfRCidwXjot4zmNBKnlyHodDij/78TmVqFl8nOeD5+07B8VEaIu7c3E1N+e1doC6wht4I4+IEmtsPAdoaj5WCQVQbrI8KeT8M9VcBIWX7fD0fhexfg3ZRt0xqwMcXGNp3DdJHiO0rCdU+Itv7EmtnSVq9jBG1usMSFvMowR25mju2JcPFp1+I4ZI+FqgR8gyG8oiNDyNEoAbsR3lOpI7grUYSvkB/xVy/VoklPCK2h0f0GJxFjnye8NT1PAywoyl7RmiAVRE/EKwIDAQABo4GZMIGWMAkGA1UdEwQCMAAwHQYDVR0OBBYEFGEpG9oZGcfLMGNBkY7SgHiMGgTcMEgGA1UdIwRBMD+AFKOetkhnQhI2Qb1t4Lm0oFKLl/GzoRykGjAYMRYwFAYDVQQDDA1KZXRQcm9maWxlIENBggkA0myxg7KDeeEwEwYDVR0lBAwwCgYIKwYBBQUHAwEwCwYDVR0PBAQDAgWgMA0GCSqGSIb3DQEBCwUAA4ICAQAF8uc+YJOHHwOFcPzmbjcxNDuGoOUIP+2h1R75Lecswb7ru2LWWSUMtXVKQzChLNPn/72W0k+oI056tgiwuG7M49LXp4zQVlQnFmWU1wwGvVhq5R63Rpjx1zjGUhcXgayu7+9zMUW596Lbomsg8qVve6euqsrFicYkIIuUu4zYPndJwfe0YkS5nY72SHnNdbPhEnN8wcB2Kz+OIG0lih3yz5EqFhld03bGp222ZQCIghCTVL6QBNadGsiN/lWLl4JdR3lJkZzlpFdiHijoVRdWeSWqM4y0t23c92HXKrgppoSV18XMxrWVdoSM3nuMHwxGhFyde05OdDtLpCv+jlWf5REAHHA201pAU6bJSZINyHDUTB+Beo28rRXSwSh3OUIvYwKNVeoBY+KwOJ7WnuTCUq1meE6GkKc4D/cXmgpOyW/1SmBz3XjVIi/zprZ0zf3qH5mkphtg6ksjKgKjmx1cXfZAAX6wcDBNaCL+Ortep1Dh8xDUbqbBVNBL4jbiL3i3xsfNiyJgaZ5sX7i8tmStEpLbPwvHcByuf59qJhV/bZOl8KqJBETCDJcY6O2aqhTUy+9x93ThKs1GKrRPePrWPluud7ttlgtRveit/pcBrnQcXOl1rHq7ByB8CFAxNotRUYL9IF5n3wJOgkPojMy6jetQA5Ogc8Sm7RG6vg1yow==

Oracle SQL/PL 求1到100以内的奇数和偶数和 技术文章

declare

i number;

i_sum number :=0;

begin

for i in 1..100 loop

if i mod 2 = 0 then

i_sum := i_sum + i;

dbms_output.put_line(i);

end if;

end loop;

dbms_output.put_line('1-100偶数和:'||i_sum);

dbms_output.put_line('作者:https://mrxn.net');

end;

declare

i number;

i_sum number :=0;

begin

for i in 1..50 loop

i_sum := i_sum + i*2;

end loop;

dbms_output.put_line('1-100偶数和:'||i_sum);

dbms_output.put_line('作者:https://mrxn.net');

end;

declare

i number;

i_sum number :=0;

begin

for i in 1..100 loop

if i mod 2 != 0 then

i_sum := i_sum + i;

dbms_output.put_line(i);

end if;

end loop;

dbms_output.put_line('1-100奇数和:'||i_sum);

dbms_output.put_line('作者:https://mrxn.net');

end;