linglong:一款甲方资产巡航扫描系统的JWT硬编码密钥之殇 技术文章

前言

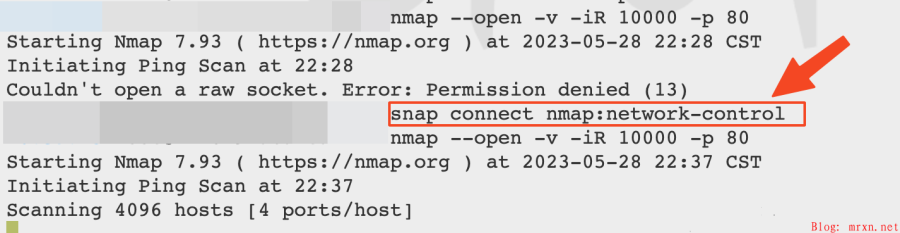

GitHub上 awake1t/linglong 一款使用golang做后端,vue做前端的甲方资产巡航扫描系统.系统定位是发现资产,进行端口爆破。帮助企业更快发现弱口令问题。主要功能包括: 资产探测、端口爆破、定时任务、管理后台识别、报表展示.其当初还加入过知道创宇的404StarLink的星链计划.但是由于年久失修,最近被爆出认证绕过漏洞,其实这个洞在两年前的pull中就有人提出来...

sqlmap 最新版系统自带 tamper 解释中文翻译 技术文章

前言

截止目前最新版本为 1.7.10.1#dev 版本.系统自带 tamper 共计 69个.相较笔者早期的文章 SQLMAP tamper WAF 绕过脚本列表注释,变化还是较大,因此记录下,下面分别是英文和中文翻译.

英文

使用如下命令获取 [sqlmap](//mrxn.net/tag/sqlm...

冰蝎Behinder 4.1 双击提示:本地机器上没有找到编译环境 技术文章

前言

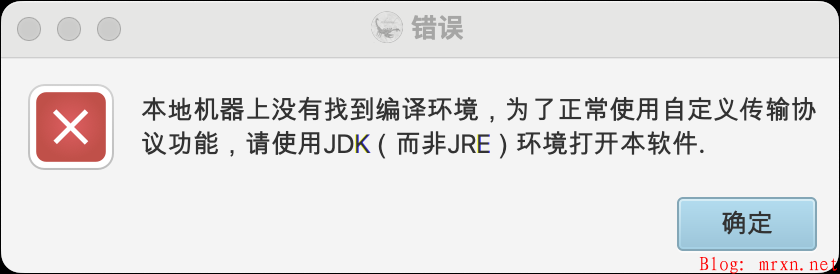

前几天冰蝎更新了4.1 版本,新版本更新后 直接双击 Behinder.jar 提示 本地机器上没有找到编译环境,为了正常使用自定义传输协议功能,请使用JDK(而非JRE)环境打开本软件。.习惯双击启动的可能不是特别适应去软件目录命令行启动,最终在t00ls看到了解决方案,分享给大家,也方便大家.

一键激活mac安装版本的burpsuite pro 技术文章

前言

前提是已经安装好了 burpsuite pro(.dmg格式安装)

初始原因是每次升级完 burpsuite pro 都需要重新去走一遍激活流程(这里或许是我的环境原因?)

正好看到 h3110w0r1d-y 的 BurpLoaderKeygen 项目前不久更新了,支持命令行激活!那就干脆写一...<< EOF >

python使用requests库进行raw请求 技术文章

前言

在写漏洞利用 EXP 的某些场景下,比如路径穿越,URL 中带有 ../ 或 ./ 这类特殊的 URL path, requests 库的会将 url path 解析后再请求,比如一个url如下

/path/to/../../../../../../../../../../../../etc/passwd

解析后的实际请求url会变成 /etc/passwd,导...

使用Linux命令查找占用磁盘空间最大的20个文件 Linux

在 Linux 系统中,经常需要查找占用磁盘空间最大的文件,以便及时清理磁盘空间。本文介绍如何使用 Linux 命令查找占用磁盘空间最大的文件。

命令如下:

find / -type f -not -path "*/\.*" -not -path "/proc/*" -not ...