Web漏扫软件 AppScan 10.0.0 破解版本下载 安全工具

0x01 软件介绍

AppScan是IBM公司出的一款Web应用安全测试工具,采用黑盒测试的方式,可以扫描常见的web应用安全漏洞。其工作原理,首先是根据起始页爬取站下所有可见的页面,同时测试常见的管理后台;获得所有页面之后利用SQL注入原理进行测试是否存在注入点以及跨站脚本攻击的可能;同时还会对cookie管理、会话周期等常见的web安全漏洞进行检测。

AppScan功能十分齐全,支持登录功能并且拥有十分强大的报表。在扫描结果中,不仅能够看到扫描的漏洞,还提供了详尽的漏洞原理、修改建议、手动验证等功能。

0x02 安装

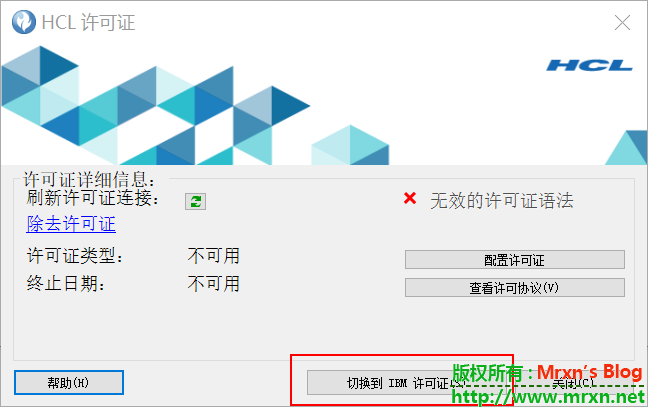

1.用rcl_rational.dll替换安装目录下的对应文件

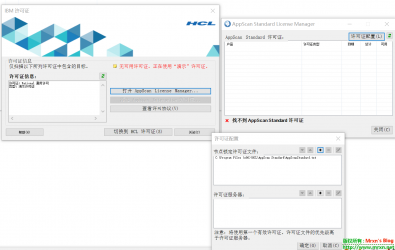

2.在许可证管理中导入AppScanStandard.txt作为许可证

GIF动态使用:

2020/06/10更新下破解的步骤:

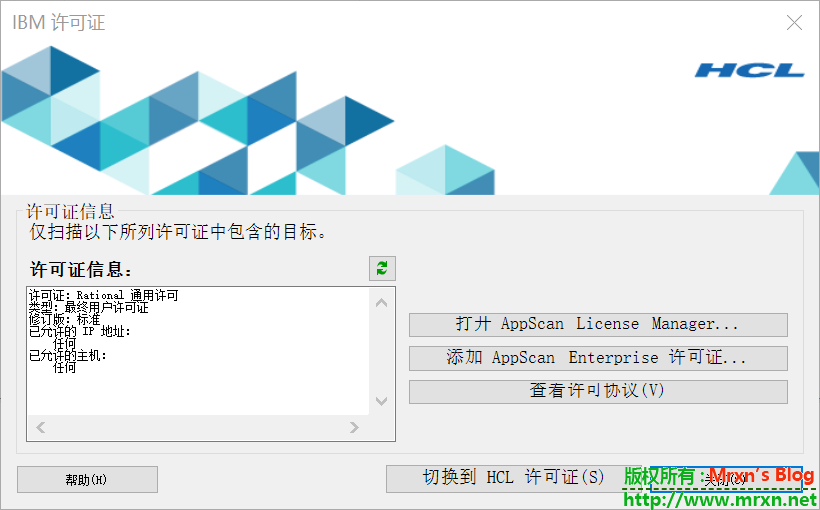

正常安装完成后把rcl_rational.dll和AppScanStandard.txt复制替换到安装目录,默认安装目录是:C:\Program Files (x86)\HCL\AppScan Standard ,然后在许可证哪里切换到IBM许可证,打开license管理,选择本地的AppScanStandard.txt即可。大致步骤贴图如下:

测试成功机器环境如下:

OS : Windows10 2004 x64 (物理机,非虚拟机,虚拟机可能会出现在安装完后打开出现"无法载入许可证")

下载:

https://cloud.189.cn/t/EBNVziZJj2Aj

https://pan.baidu.com/s/1ZixX84P10rt1T2WNkpx0Fg 提取码: ag7u

https://anonfile.com/p177G5w5oa/AppScan10.0.0_7z

https://mega.nz/file/bZdDVSoS#K0xDXmExFO73Kp2wzexuLDNHSwlWOlJPqJFdmdIge-o

-------------------------------------------------------------------------------------------------------------------------------------------------------------------------

update:2020/07/05:更新AppScan_Setup_10.0.1.exe 下载:

https://cloud.189.cn/t/YNNNjqemuYBz(访问码:7iyo)

https://mega.nz/file/qFk0nKYY#0SKI_kNEd4TtHy4HzdhnBIl5YAKCDacWzoQ8tEQ1tBY

burpsuite_pro_v2020.4.jar&burp-loader-keygen-2020_4.jar download 安全工具

四哥已经不再做这个老中医了,有了新的老中医,公众号姑娘别来无恙提供。再次表示感谢。

burpsuite_pro_v2020.4 需要Java9至Java13之间的版本

我提供的压缩包里面包含了Java11的jdk。快捷方式也写好了,只需要激活就可以直接使用,也不需要单独另外安装配置Java11,当然,你也可以自己安装配置你自己的环境变量,那你同时也需要修改快捷启动方式里面的java.exe 的路径。

没有激活的,在你原有的Java8环境下,直接打开 burp-loader-keygen-2020_2.jar,按照提示激活即可。

不会激活的看下面的相关教程激活:

https://mrxn.net/hacktools/Burp_Suite_Pro_v1_7_3_2_Loader_Keygen_Cracked_Share.html

激活后的中英文版本截图如下:

另外也单独提供了一个Java11的jdk压缩包,从官网下载的:

https://www.oracle.com/java/technologies/javase-jdk11-downloads.html

https://vshare.is/tfg3l8v0ob/jdk-11.0.7_windows-x64_bin_zip

burpsuite_pro_v2020.4.jar和burp-loader-keygen-2020_4.jar 下载链接如下几个:

https://vshare.is/58l6l2v4o6/burpsuite_pro_v2020.4_7z

https://mega.nz/file/bUFS0Q5L#RvGZaKbdn65rK5BXxxM6APmRqbMbKeHraxIOgou7N5k

解压密码:mrxn.net

以上均在Windows下测试,Linux或者macos请自行解决Java版本要求。

navicat15.0.13 premium激活【Windows版本】 破解软件

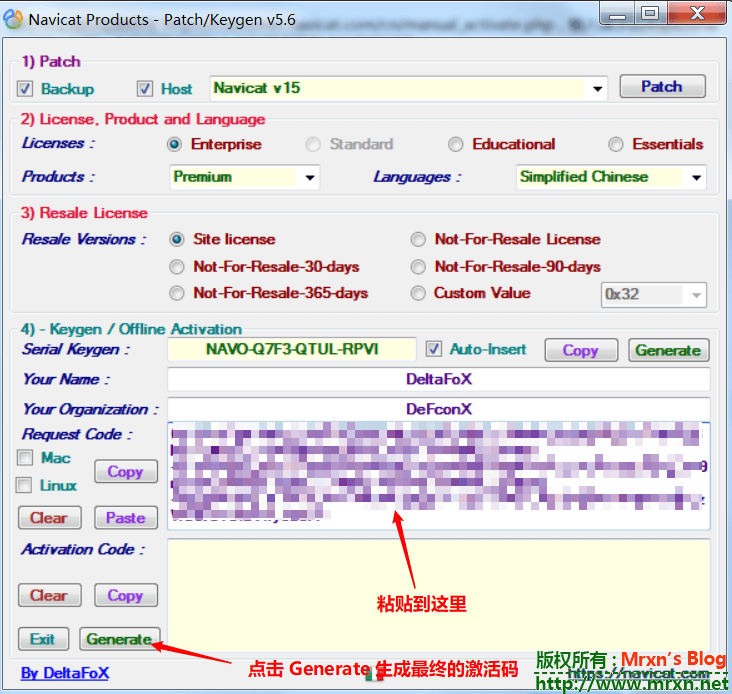

navicat15.0.13 premium激活的超详细激活教程,因为在工作中与数据库打交道很多,故navicat也是高频率使用,最近更新了15.0.13 ,而大佬DeFconX也早就在上个月就发更新了Navicat Keygen Patch v5.6.0 DFoX.exe ,支持navicat 15.0.13的注册激活,不需要断网操作。

下载安装过程就不写了,直接默认下一步就OK。下面说一下激活软件的使用,免得有的朋友看不懂咋操作,其实很简单,几个英语单词认识就会。

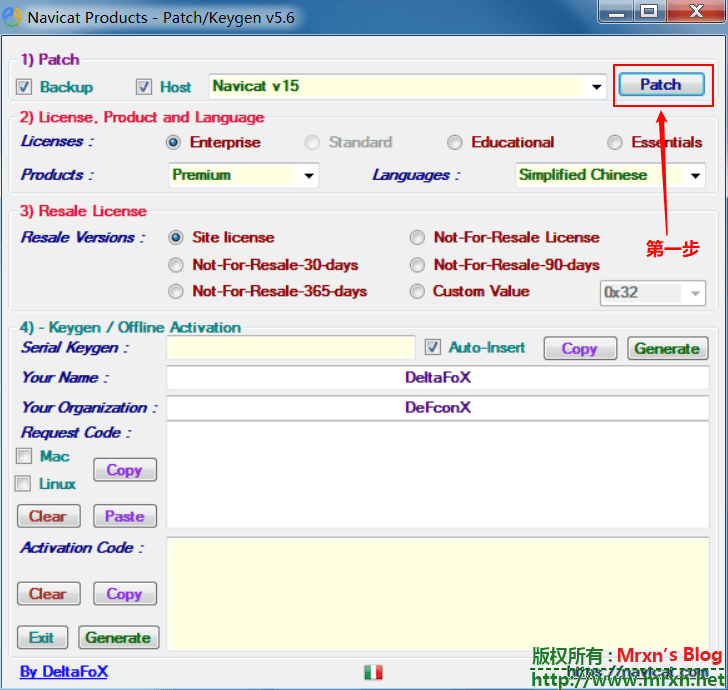

第一步

打开补丁软件后直接按照步骤选择第一步的path即可

第二、三、默认就行

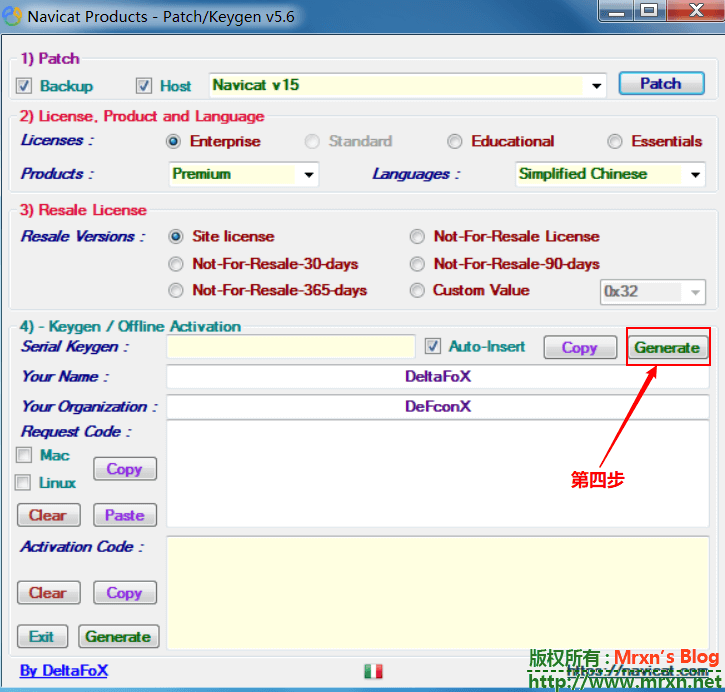

第四步,点击 Generate 生成激活码:

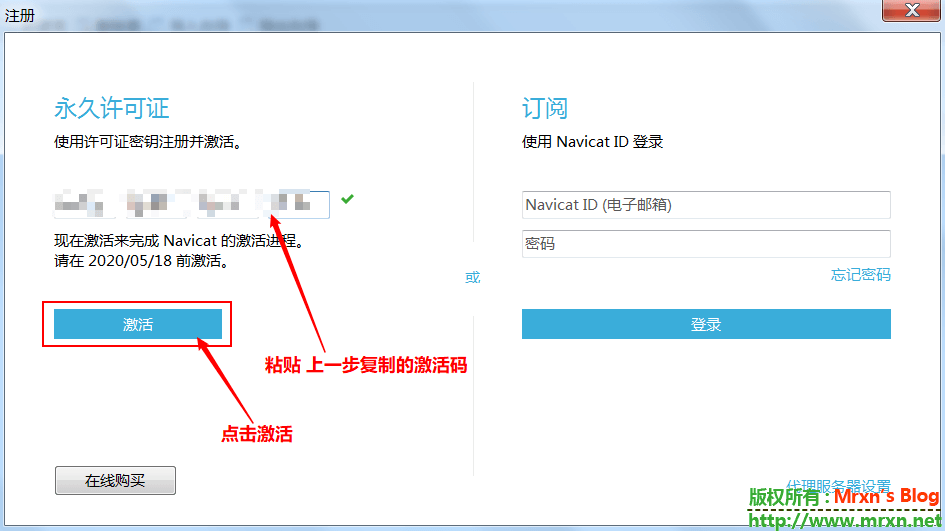

把patch后在左边生成的serial

keygen 复制,也可以直接点击 Generate旁边的Copy复制。

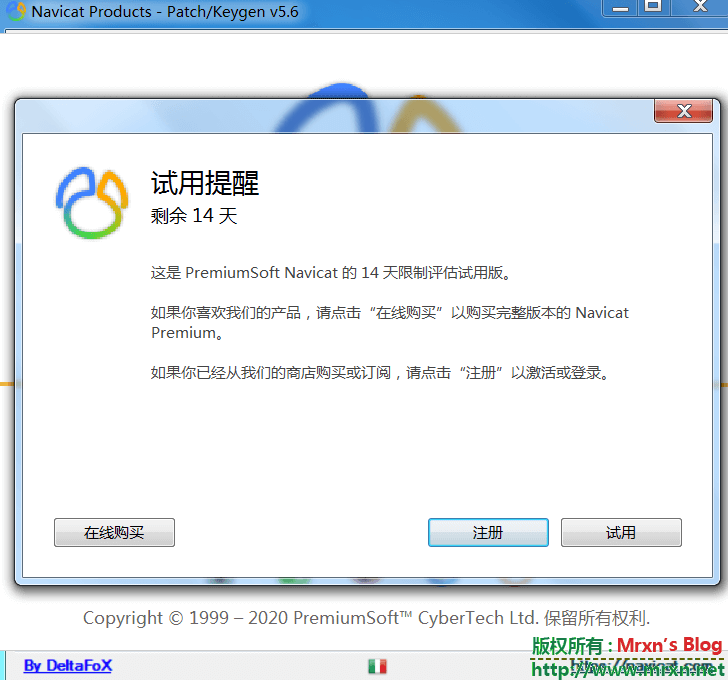

然后打开 Navicat Premium 15,选择试用:

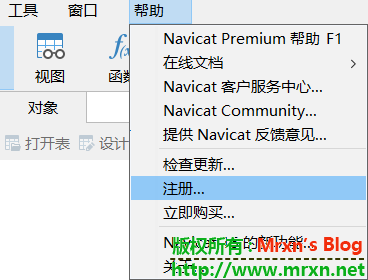

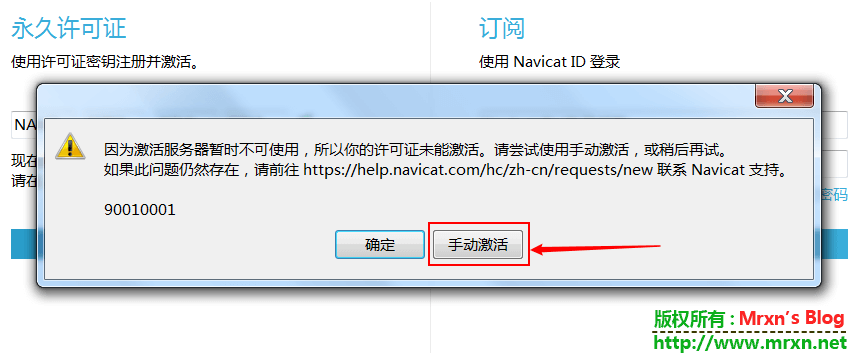

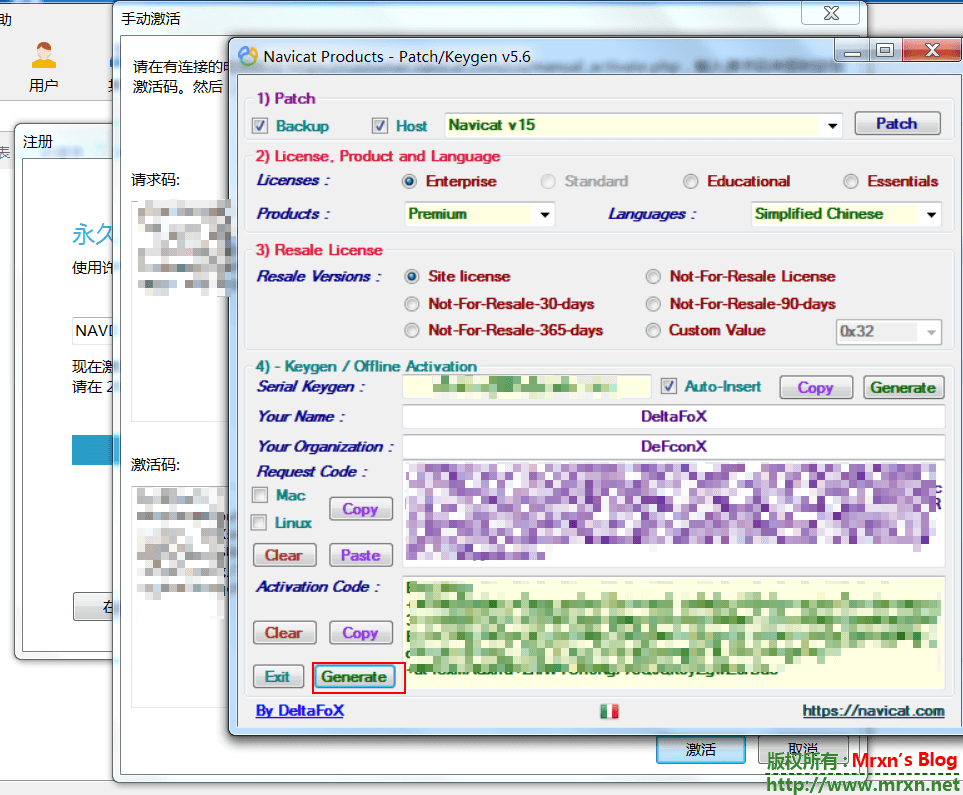

选择手动激活:

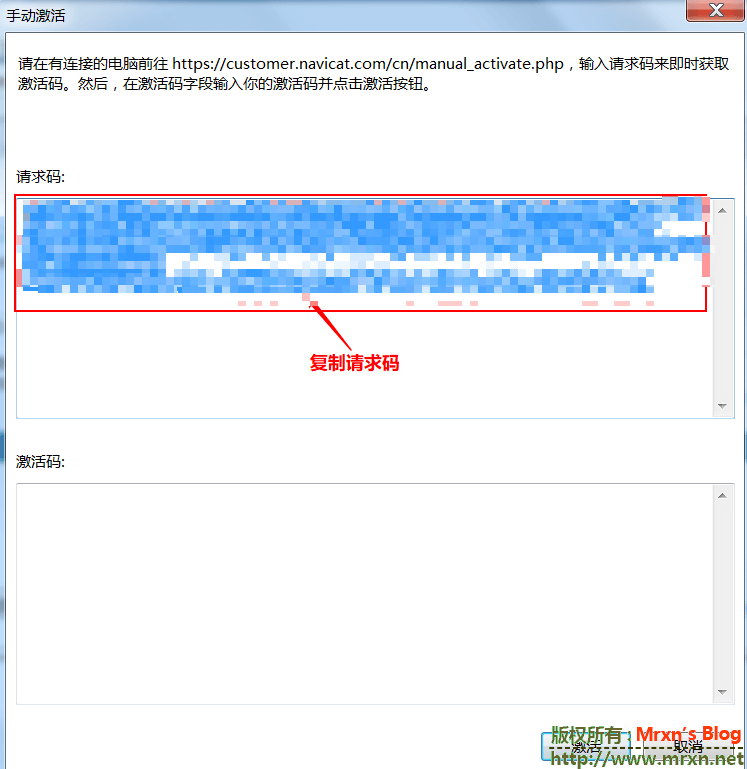

粘贴到激活工具的 第四步下面的 request code:

再点击 activation code 下面的 generate 生成最终激活码:

Navicat 的激活码会自动填充,没有的话 手动复制过去填一下就行,最后点击激活就OK。

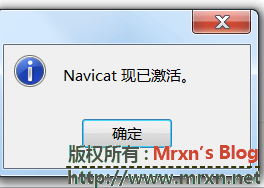

最终激活最新版,测试为Windows环境。激活工具也只有Windows的。

Navicat 15.0.13激活软件Navicat Keygen Patch v5.6.0 DFoX.exe 下载链接:

https://mrxn.lanzous.com/b01h9vkmb 密码:mrxn

Nessus v8.9.1 系列Windows10上安装激活无IP限制版本 安全工具

0x0:前言

有关Nessus的简介不多说,做过企业渗透测试的特别是内网的渗透测试就会知道在拿到甲方授权的网络拓扑结构资产列表就可以全部放经来一波。往往会有意想不到的收获,主要是节省大量时间。

注:本次测试系统为Windows10 X64版本

0x1:安装Nessus

直接到 Nessus 官网:https://www.tenable.com/downloads/nessus 下载对应系统版本的 Nessus,基本上主流平台都有。下载好后打开进行安装即可。

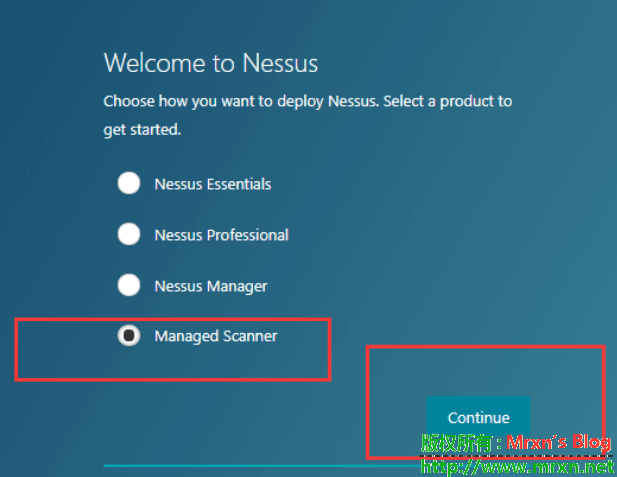

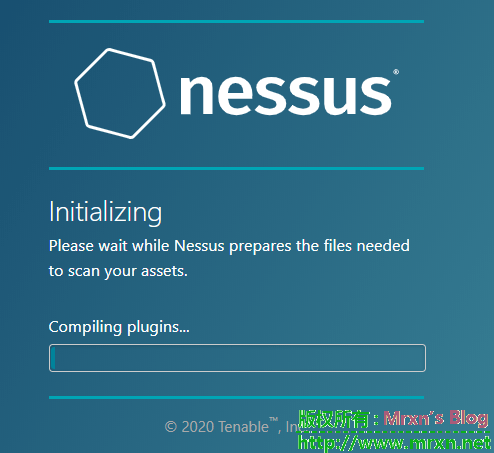

Nessus会自动打开浏览器,询问是否使用SSL,选择是,如果浏览器提示证书问题,请忽略或添加白名单,一般默认地址是:https://localhost:8834/,到这里初始化后就开始选择安装了,需要注意第一步选择 Managed Scanner 这项,

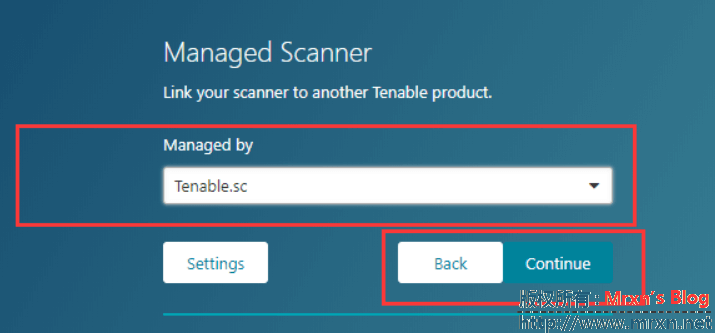

然后在 Manageed by 下拉选择 Tenable.sc ,

然后Continue 即可下一步,

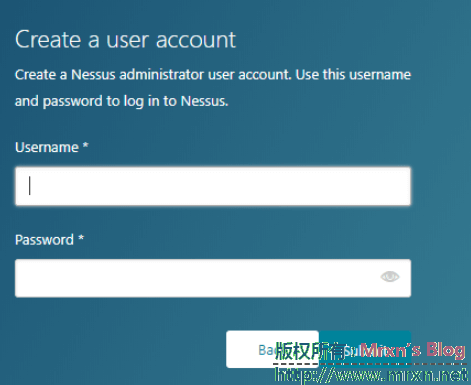

创建账号密码。完成后就可以进行下一步。

0x2:获取离线安装包和激活码

打开网址:https://zh-cn.tenable.com/products/nessus/activation-code?tns_redirect=true#nessus

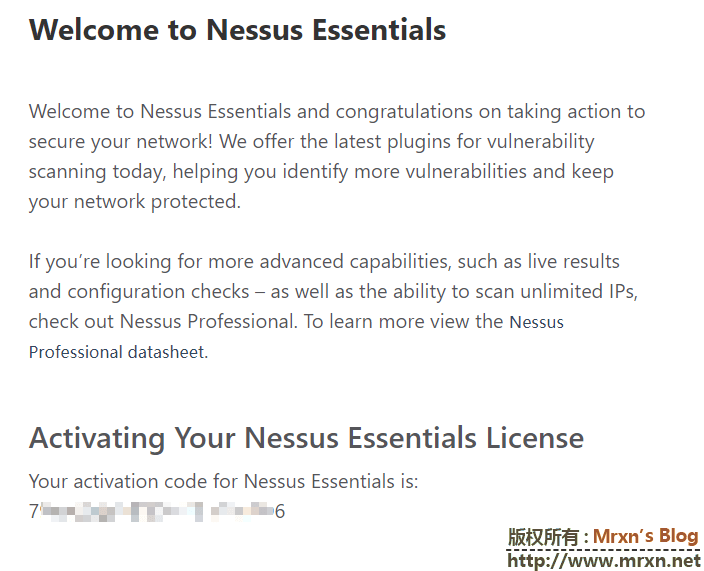

注册一个免费版即 Nessus Essentials ,填写姓名、邮件,然后会收到一封邮件,包含激活码,记住这个激活码,后面下载插件包需要用到。

以管理员权限打开CMD。切换到 Nessus 安装目录,cd D:\Nessus\,执行如下命令获取 Challenge code:

D:\Nessus>nessuscli.exe fetch --challenge

Challenge code: 3xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxf

You can copy the challenge code above and paste it alongside your

Activation Code at:

https://plugins.nessus.org/v2/offline.php

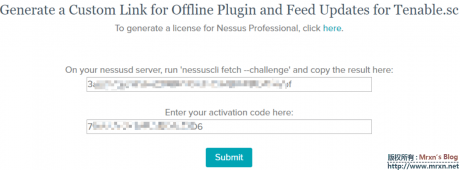

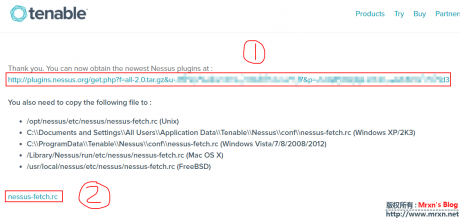

然后访问 https://plugins.nessus.org/offline.php 填写 Challenge code 和 上面邮件收到的 activation code 来下载获取 all-2.0.tar.gz 和 nessus-fetch.rc 文件

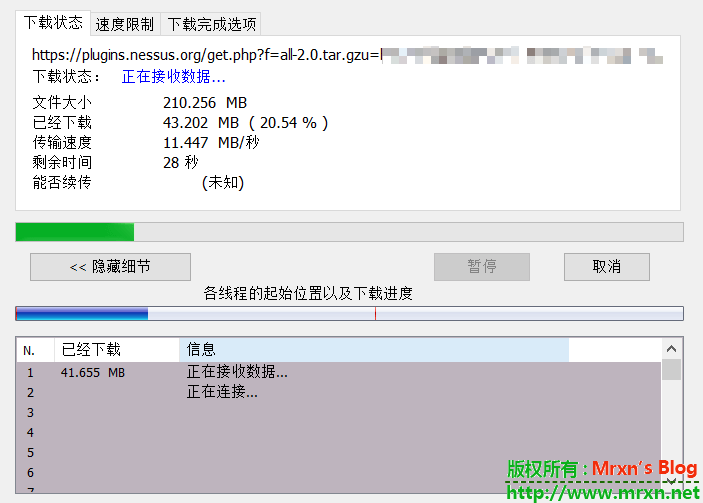

最好全程挂代理,速度就很快,不然会很慢。

0x3:离线更新插件

还是在 Nessus 的安装目录使用CMD进行更新:

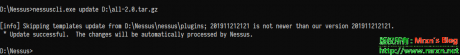

D:\Nessus>nessuscli.exe update D:\all-2.0.tar.gz

更新成功后,需要复制 nessus-fetch.rc 到对应文件夹,但是我这里测试并没这个目录,可能是新版本取消了或者Windows取消了,但是 Linux 或 MacOS 貌似 需要这么操作,可以自己搜索一下这个文件是否存在或者是路径是否存在。附上插件下载页面的说明:

You also need to copy the following file to :

/opt/nessus/etc/nessus/nessus-fetch.rc (Unix)

C:\Documents and Settings\All Users\Application Data\Tenable\Nessus\conf\nessus-fetch.rc (Windows XP/2K3)

C:\ProgramData\Tenable\Nessus\conf\nessus-fetch.rc (Windows Vista/7/8/2008/2012)

/Library/Nessus/run/etc/nessus/nessus-fetch.rc (Mac OS X)

/usr/local/nessus/etc/nessus/nessus-fetch.rc (FreeBSD)

0x4:覆盖替换 plugin_feed_info.inc 文件

一开始我的安装完啥都没有,根本没有这个文件。自己在官网这里:https://community.tenable.com/s/article/Tenable-sc-Plugins-Out-of-Sync-warning-explained-Formerly-SecurityCenter

看到了文件内容,就自己手动构造了一个,plugin_feed_info.inc内容大致如下:

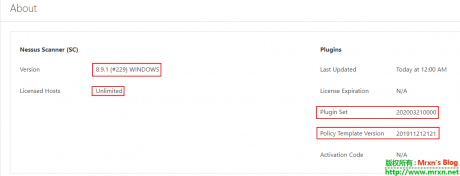

PLUGIN_SET = "202003210000";

PLUGIN_FEED = "ProfessionalFeed (Direct)";

PLUGIN_FEED_TRANSPORT = "Tenable Network Security Lightning";

其中 PLUGIN_SET 为你登录 Nessus后的plugin set 值,就是插件版本号,根据你自己的插件版本来,比如 201911212121 或者 202003210000。

将这两个文件复制/替换到如下两个文件夹:

D:\Nessus\nessus\plugin_feed_info.inc

D:\Nessus\nessus\plugins\plugin_feed_info.inc

注意:需要管理员权限覆盖,请自己注意你的安装路径。

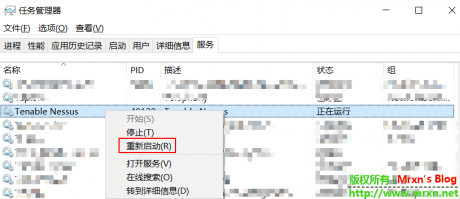

最后:重启Nessus 服务,可以再服务里面右键直接重启 Tenable Nessus 服务,也可以自己在刚刚的CMD里面执行(需要管理员权限) :

net stop "Tenable Nessus" && net start "Tenable Nessus" 也可以重启 Nessus 服务。

如果是Linux或者是MacOS请注意文件复制后的权限和所有者,需要改成和其他文件一样的用户、组和权限。

重启 Nessus 服务后登录即可看到是 Unlimited 权限,就不再有限制16个IP的扫描了。

但是插件包 免费版和拥有专业版的是不一样的?有没有大佬知道。

更新插件包相关问题请看这里:https://mrxn.net/jswz/673.html

Acunetix Web Vulnerability Scanner v13 Linux破解版下载 安全工具

Acunetix Web Vulnerability Scanner(简称 AWVS )是一款知名的网络漏洞扫描工具,它通过网络爬虫测试网点安全。它具有漏洞扫描、安全检查、安全评估、报告输出等功能,新版本还有web界面,一般是在https://ip:3443/ 端口.

本次带来的是最新发布的v13版本的Linux破解版,Windows暂时没有破解。

之前的acunetix相关破解版本文章:

Acunetix Web Vulnerability Scanner v12.0 破解版Windows+Linux docker 版本

渗透扫描器-Acunetix.Web.Vulnerability.Scanner.v9.5-破解版

相关更新消息请前往官网查看,https://www.acunetix.com/blog/news/acunetix-v13-release/。

安装所需要条件系统如下:

在如下Linux系统测试过:

- Microsoft Windows 7 or Windows 2008 R2 and later

- Ubuntu Desktop/Server 16.0.4 LTS or higher

- Suse Linux Enterprise Server 15

- openSUSE Leap 15.0 and 15.1

- Kali Linux versions 2019.1 and 2020.1

- CentOS 8 Server and Workstation (with SELinux disabled)

- RedHat 8 (with SELinux disabled)

We are actively testing other Linux distributions. Please let us know if you have requests for specific distros.

- CPU: 64 bit processor

- System memory: minimum of 2 GB RAM

- Storage: 1 GB of available hard-disk space.

下面是需要安装的依赖:

Installation on Linux

Download the latest Linux version of Acunetix from the download location provided when you purchased the license.

Open a Terminal Windows

Use chmod to add executable permissions on the installation file

E.g. chmod +x acunetix_13.0.200205121_x64.sh

Run the installation

E.g. sudo ./acunetix_13.0.200205121_x64.sh

In case there are dependencies missing see the Notes section

Review and accept the License Agreement.

Configure the hostname which will be used to access the Acunetix UI

Provide credentials for the Administrative user account. These will be used to access and configure Acunetix.

Proceed with the installation.

如果你的系统没有GUI,则需要安装如下依赖:

On Ubuntu Server:

sudo apt-get install libxdamage1 libgtk-3-0 libasound2 libnss3 libxss1 libx11-xcb1

On Suse Linux Enterprise Server or OpenSUSE Leap:

sudo zypper install libXdamage1 libgtk-3-0 libasound2 mozilla-nss libX11-xcb1 libXss1

On Red Hat Enterprise Linux:

sudo yum update

sudo yum install libX11 libX11-devel gtk3 nss libXScrnSaver alsa-lib bzip2

官方安装文档:https://www.acunetix.com/support/docs/wvs/installing-acunetix-wvs/

解压后的破解版安装步骤:

# 安装前必须卸载之前的版本

1. chmod +x acunetix_13.0.200217097x64.sh #赋予执行权限

2. ./acunetix_13.0.200217097x64.sh #执行安装脚本

3. cp Crack/wvsc /home/acunetix/.acunetix/v_200217097/scanner/ #覆盖安装,或者不源文件 重命名

4. cp Crack/license_info.json /home/acunetix/.acunetix/data/license/ #覆盖安装,或者不源文件 重命名

5. 重新启动 acunetix 即可

打开 https://yourip:3443 登录即可使用.

注:账号密码是在你安装过程中自己设置的.

下载地址:

https://www32.zippyshare.com/v/V8LDIgDk/file.html

来源:https://xsstorweb56srs3a.onion/threads/35181/

BurpSuite_pro_v2020.1汉化+破解版下载 安全工具

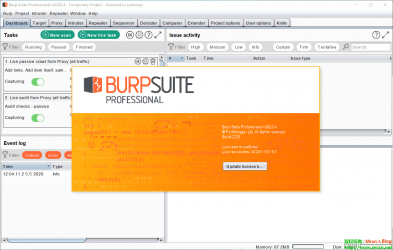

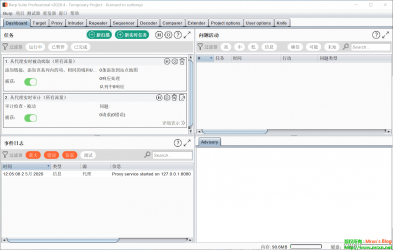

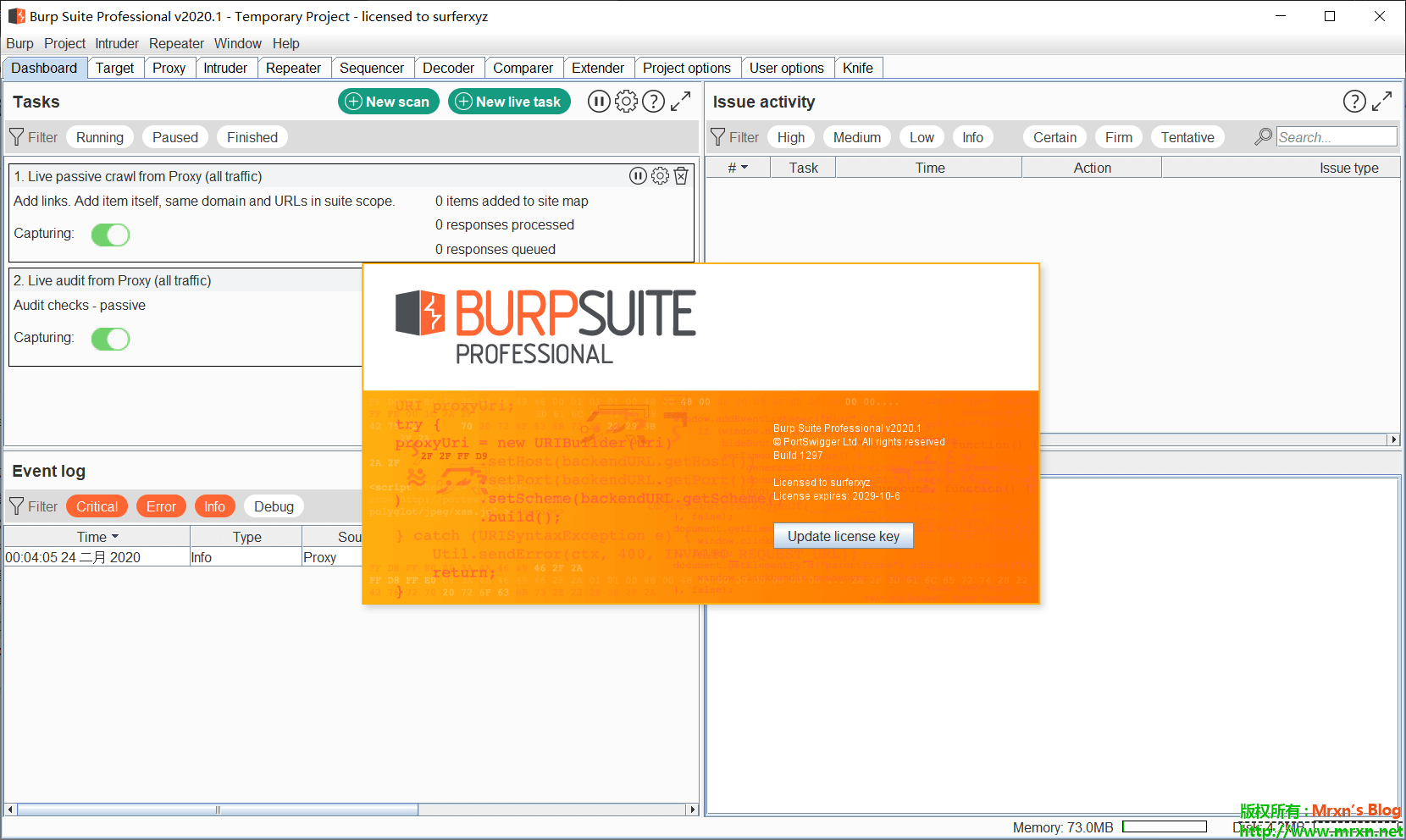

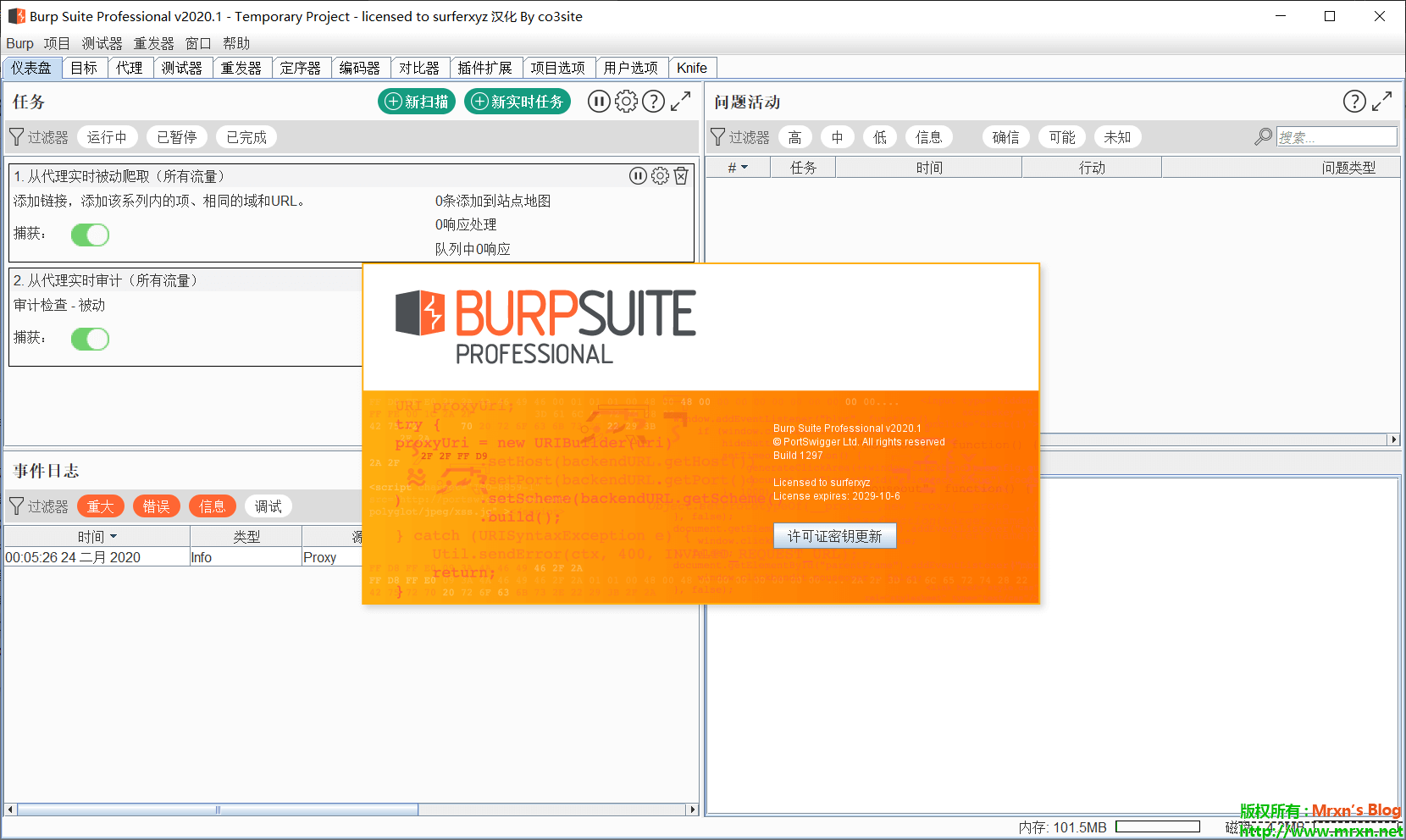

burpsuite pro v2020.1 破解后的license:

burpsuite pro v2020.1 汉化后的license界面:

注:所有的汉化破解教程都需要在你安装好Java环境的前提下,

即你在cmd命令行里面执行java和javac这两个命令会有输出。

推荐使用Java8即可适配burprsuite1.7或2.0+。

Java8 安装下载教程可以参考这个教程(里面提供了Oracle账号,下载jdk需要账号登录):

如何在64位Windows 10下安装java开发环境.pdf

有GitHub账号的可以顺手点个star,里面有很多关于burpsuite的插件和教程。

汉化破解教程:

先按照这个教程破解后 :https://mrxn.net/hacktools/Burp_Suite_Pro_v1_7_3_2_Loader_Keygen_Cracked_Share.html

再去执行 【创建桌面快捷方式.bat】即可在桌面创建汉化的快捷方式。

执行【Create-Desktop-Link.bat】即可在桌面创建英文原版的快捷方式。

burpsuite_pro_v2020.1.zip文件包含:

+--- burp-loader-keygen-2020_1.jar

+--- burpsuite pro 2020.1.png

+--- burpsuite pro 2020.1汉化.png

+--- BurpSuiteChs.jar

+--- burpsuite_pro_v2020.1.jar

+--- Burp_start.bat

+--- Burp_start_en.bat

+--- Create-Desktop-Link.bat

+--- Goescat-Macaron-Burp-suite.ico

+--- jython.jar

+--- 创建桌面快捷方式.bat

+--- 汉化破解说明.txt

下载地址:

http://tmp.link/f/5e53630ba1fdd

https://www79.zippyshare.com/v/d0pMoYPg/file.html

备用地址,如果速度慢需要代理:

https://mir.cr/1EFTTD3O

https://userscloud.com/w0760j7n2wct

https://uptobox.com/v65hsq7l6le8

Burp Suite Professional 2.1.05及burp-loader-keygen-2_1_05.jar下载 安全工具

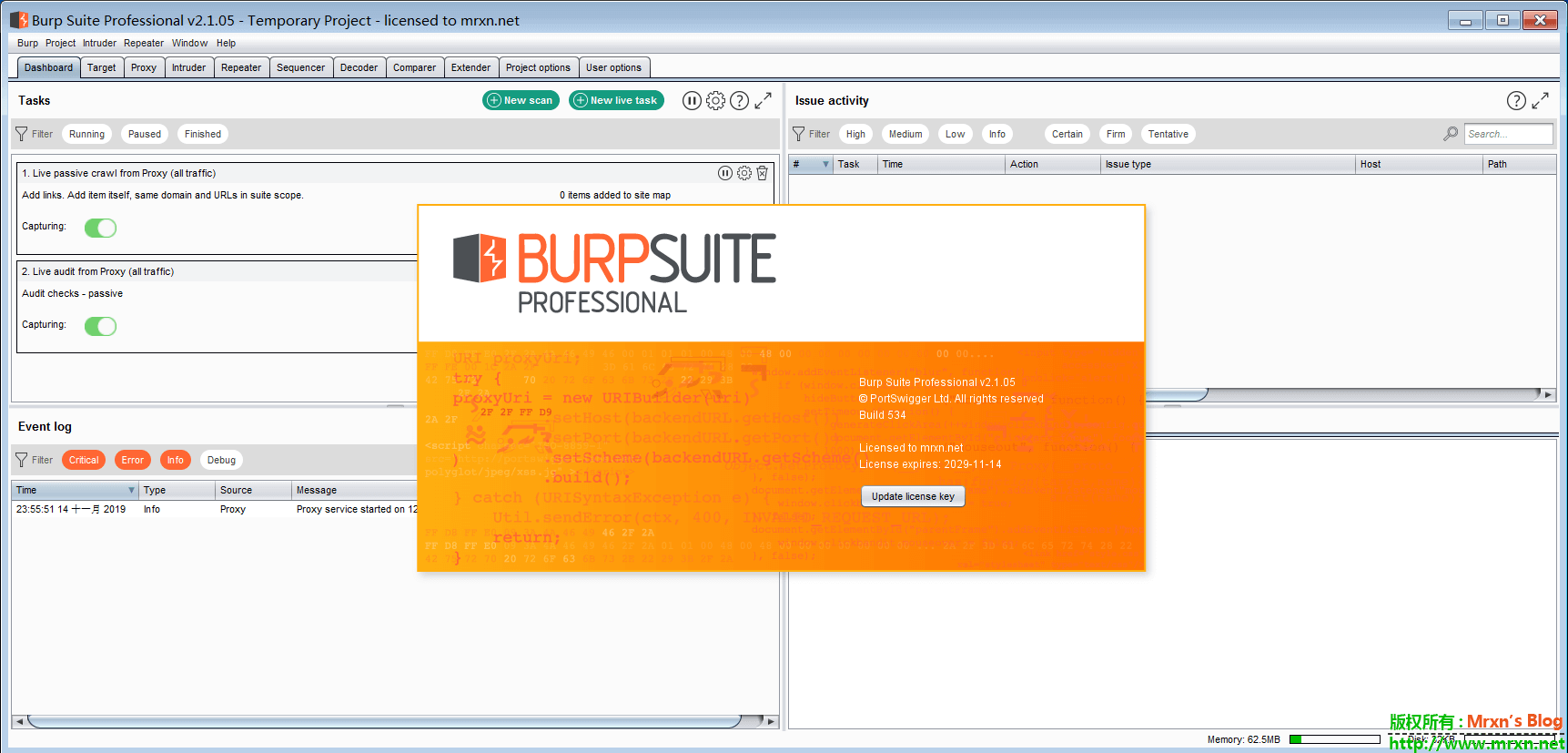

其实Burp Suite Professional 2.1.05及burp-loader-keygen-2_1_05.jar出来好几天了,差不多就在burp官方portswigger 5号更新后第三天就流出来了,先上一张最新版的截图吧!必须要有图,哈哈

但是最近很忙没有第一时间更新,知道的,要过年了!努力加班挣过年钱啊,没钱的年就和难过了啊!最近国内环境也不好,整个大环境也不太好,各方面的都收紧了。不可能暴富,那就只有积累了,不管是你的长辈积累还是自己积累都需要时间,见过娱乐圈内好几个暴富的都进去了!(Helen 进去了,他其实还不算暴富。。。)

子曰:君子爱财,取之有道;贞妇爱色,纳之以礼。——《增广贤文》

哔哔这么多只是想说:做个遵纪守法的好P民!不要信什么鬼闷声发大财,这就是赌博,简直是豪赌!如果你的运气好的爆棚自己搞,在下佩服,兄嘚牛逼!别后悔就行!

好了,言归正传,本次更新根据官网的说明,主要有以下几点:

1.支持在扫描时使用内嵌的Chromium 浏览器,一边支持使用JavaScript动态生成渲染的数据页面。

2.支持JavaScript的表单单击提交事件等等

3.burp内置的JRE升级到了Java12

但是也有很多的注意事项:

1.性能差,在接下来慢慢优化

2.支持链接和表单的JavaScript点击事件

3.接收XHR异步请求但是不会审查

4.在不和服务器交互的情况下,不能正确处理某些DOM

5.不支持Frames 和iframes

6.不支持文件上传

总之,不推荐使用,如果希望尝鲜,就看下面的:

说一下最新版的Burp Suite Professional 2.1.05如何使用。

首先,所有的破解、汉化或使用burpsuite都是在你配置好了Java环境的前提下!!!推荐使用Java8比较稳定。

不知道如何配置Java环境的,GitHub项目里有一份如何在64位Windows 10下安装java开发环境的教程,请按照操作,其他的系统自行Google或者是多吉搜索(又名狗狗搜索,https://www.dogedoge.com/),百度搜教程真的是百毒。。。

在配置好了Java环境后,就可以开始破解burp、汉化、创建快捷方式等等操作。这些都有教程,具体的请在我的GitHub项目查看,项目在这篇文章已经说过:BurpSuite Pro破解版[BurpSuite Cracked version]+汉化脚本(windows)+常用插件(sqlmap.jar,bypasswaf.jar等)分享

Burp Suite Professional 2.1.05 2.1.04 1.7.37都可以在项目的release下载到,但是release默认没有打包插件和书籍这些。

大家可以关注我GitHub,star,fllow我!拉一波票 (~o ̄3 ̄)~,我一般是最新更新GitHub,博客最后看心情更新。

寻找CDN背后的真实IP方式总结之2019完结篇 技术文章

注:总共两篇文章,第一篇文章来自信安,第二篇来自 WhITECat。我这里只是总结一下,方便自己查看,不用每次都去翻好几篇文章,如果两位原作不允许,随时删除。

第一篇:绕过 CDN 寻找真实 IP 地址的各种姿势

个人觉得,绕过 CDN 去寻找主机的真实 ip,更容易能寻找到企业网络的薄弱地带,所以 Bypass CDN 也就变成了至关重要的一点。

0x01 常见 Bypass 方法

域名搜集

由于成本问题,可能某些厂商并不会将所有的子域名都部署 CDN,所以如果我们能尽量的搜集子域名,或许可以找到一些没有部署 CDN 的子域名,拿到某些服务器的真实 ip/ 段

然后关于子域名搜集的方式很多,就不一一介绍了,我平时主要是从这几个方面搜集子域名:

1、SSL 证书

2、爆破

3、Google Hacking

4、同邮箱注册人

4、DNS 域传送

5、页面 JS 搜集

6、网络空间引擎

工具也有很多厉害的,平时我一般使用 OneForALL + ESD + JSfinder 来进行搜集,(ESD 可以加载 layer 的字典,很好用)

查询 DNS 历史解析记录

常常服务器在解析到 CDN 服务前,会解析真实 ip,如果历史未删除,就可能找到

常用网站:

http://viewdns.info/

https://x.threatbook.cn/

http://www.17ce.com/

https://dnsdb.io/zh-cn/

https://securitytrails.com/

http://www.ip138.com/

https://github.com/vincentcox/bypass-firewalls-by-DNS-history

MX 记录(邮件探测)

这个很简单,如果目标系统有发件功能,通常在注册用户/找回密码等地方,通过注册确认、验证码等系统发来的邮件进行查看邮件原文即可查看发件IP地址。

SSL 证书探测

我们可以利用空间引擎进行 SSL 证书探测

443.https.tls.certificate.parsed.extensions.subject_alt_name.dns_names:www.baidu.com

再放一个搜集证书的网站:

https://crt.sh

一个小脚本,可以快速搜集证书

-- coding: utf-8 --

@Time : 2019-10-08 22:51

@Author : Patrilic

@FileName: SSL_subdomain.py

@Software: PyCharm

import requests

import re

TIME_OUT = 60

def get_SSL(domain):

domains = []

url = 'https://crt.sh/?q=%25.{}'.format(domain)

response = requests.get(url,timeout=TIME_OUT)

# print(response.text)

ssl = re.findall("<TD>(.*?).{}</TD>".format(domain),response.text)

for i in ssl:

i += '.' + domain

domains.append(i)

print(domains)

if name == 'main':

get_SSL("baidu.com")

还有一种方式,就是搜集 SSL 证书 Hash,然后遍历 ip 去查询证书 hash,如果匹配到相同的,证明这个 ip 就是那个 域名同根证书的服务器真实 ip

简单来说,就是遍历 0.0.0.0/0:443,通过 ip 连接 https 时,会显示证书

当然,也可以用 censys 等引擎

偏远地区服务器访问

在偏远地区的服务器访问时,可能不会访问到 CDN 节点,而是直接访问服务器真实 ip

所以我们可以搞一个偏远地区的代理池,来访问目标域名,有概率就可以拿到真实 ip

也就是平常说的多地 Ping

favicon_hash 匹配

利用 shodan 的 http.favicon.hash 语法,来匹配 icon 的 hash 值, 直接推:

https://github.com/Ridter/get_ip_by_ico/blob/master/get_ip_by_ico.py

CloudFlare Bypass

免费版的 cf,我们可以通过 DDOS 来消耗对方的流量,只需要把流量打光,就会回滚到原始 ip

还有利用 cloudflare 的改 host 返回示例:

https://blog.detectify.com/2019/07/31/bypassing-cloudflare-waf-with-the-origin-server-ip-address/

里面给了详细的介绍,我们可以通过 HOST 来判断是否是真实 ip, 具体看文章即可

奇特的 ping

比如可能有些地方,使用的 CDN 都是以 www.xxx.edu.cn,例如 www.cuit.edu.cn,www.jwc.cuit.edu.cn

可能去掉前缀的 www,就可能绕过 CDN 了,猜测应该是类似于 Apache VirtualHost, 可参考

https://httpd.apache.org/docs/2.4/en/vhosts/examples.html

例如对WWW域名和根域名(不带WWW)分别进行PING,结果有可能不同。

其实是 ping 了 www.xxx.xxx.cn 和 xxx.xxx.cn,这样就可以绕过 CDN 的检测。

利用老域名

在换新域名时,常常将 CDN 部署到新的域名上,而老域名由于没过期,可能未使用 CDN,然后就可以直接获取服务器真实 ip。

例如 patrilic.top > patrilic.com

域名更新时,可能老域名同时解析到真实服务器,但是没有部署 CDN

这个可以通过搜集域名备案的邮箱去反查,可能会有意外收获

暴力匹配

找到目标服务器 IP 段后,可以直接进行暴力匹配 ,使用 masscan 扫描 HTTP banner,然后匹配到目标域名的相同 banner

最后是 DDos/ 社工 CDN 平台等

0x02 其他方法

phpinfo.php 这类探针

ssrf,文件上传等漏洞

略..

第二篇文章:“最后”的Bypass CDN 查找网站真实IP

注:其实与第一篇有重复的的地方,请自行斟酌查看。

0x00起源~

查找网站真实IP过程中我们会经常用到一些Bypass CDN的手法,而Bypass CDN的常见姿势,之前看到过“信安之路”的某位大佬总结的挺好的,于是和小伙伴们又专门的去学习了一波,然后决定将学习心得归结于文字,以便于记录和复习。

0x01判断是否存在CDN

查找网站真实IP的第一步是先查看当前站点是否部署了CDN,而较为简单快捷的方式就是通过本地Nslookup查询目标站点的DNS记录,若存在CDN,则返回CDN服务器的地址,若不存在CDN,则返回的单个IP地址,我们认为它就是目标站点的真实IP。

除了使用nslookup,还可以通过第三方站点的DNS解析记录或者多地ping的方式去判断是否存在CDN。判断CDN只是个开始,不加赘述。。。

小伙伴-胡大毛的www法

以前用CDN的时候有个习惯,只让WWW域名使用cdn,秃域名不适用,为的是在维护网站时更方便,不用等cdn缓存。所以试着把目标网站的www去掉,ping一下看ip是不是变了,您别说,这个方法还真是屡用不爽。

小伙伴-刘正经的二级域名法

目标站点一般不会把所有的二级域名放cdn上,比如试验性质的二级域名。Google site一下目标的域名,看有没有二级域名出现,挨个排查,确定了没使用cdn的二级域名后,本地将目标域名绑定到同ip,能访问就说明目标站与此二级域名在同一个服务器上。不在同一服务器也可能在同C段,扫描C段所有开80端口的ip,挨个试。如果google搜不到也不代表没有,我们拿常见的二级域名构造一个字典,猜出它的二级域名。比如mail、cache、img。

查询子域名工具:layer子域名挖掘机 subdomin

扫描c段好用工具:zmap(https://www.cnblogs.com/China-Waukee/p/9596790.html)

还是“刘正经”的nslookup法

查询域名的NS记录,其域名记录中的MX记录,TXT记录等很有可能指向的是真实ip或同C段服务器。

注:域名解析--什么是A记录、别名记录(CNAME)、MX记录、TXT记录、NS记录(https://www.22.cn/help_34.html)

小伙伴-胡小毛的工具法

这个工具http://toolbar.netcraft.com据说会记录网站的ip变化情况,通过目标网站的历史ip地址就可以找到真实ip。没亲自测试,想必不是所有的网站都能查到。

例:http://toolbar.netcraft.com/site_report?url=http://www.waitalone.cn

小伙伴-狄弟弟的目标敏感文件泄露

也许目标服务器上存在一些泄露的敏感文件中会告诉我们网站的IP,另外就是如phpinfo之类的探针。

小伙伴-匿名H的墙外法

很多国内的CDN没有节点对国外服务,国外的请求会直接指向真实ip。有人说用国外NS和或开国外VPN,但这样成功率太低了。我的方法是用国外的多节点ping工具,例如just-ping,全世界几十个节点ping目标域名,很有可能找到真实ip。

域名:http://www.just-ping.com/

小伙伴-不靠谱的从CDN入手法

无论是用社工还是其他手段,反正是拿到了目标网站管理员在CDN的账号了,此时就可以自己在CDN的配置中找到网站的真实IP了。此法着实适用于“小伙伴-不靠谱”使用。

还是“不靠谱”的钓鱼法

不管网站怎么CDN,其向用户发的邮件一般都是从自己服务器发出来的。以wordpress为例,假如我要报复一个来我这捣乱的坏蛋,坏蛋使用了 CDN,我要找到它的真实ip以便DDOS他。我的方法是在他博客上留言,再自己换个名回复自己,然后收到他的留言提醒邮件,就能知道发邮件的服务器ip 了。如果他没开提醒功能,那就试试他是不是开启了注册功能,wordpress默认是用邮件方式发密码的。

0x03“最后”的总结

小伙伴“最后”来了一波总结:

百因必有果,你的报应就是我~o~

万剑归宗不是火,万法合一才是果~o~

小伙伴们总结了一波又一波方法,“最后”表示不太行,方法很多,每一个看起来都很实用,但实战告诉我们,只有把这些方法都灵活贯通的结合使用才能达到最大的效果。“最后”以胡大毛的www法结合查找网站历史DNS解析记录的方法查找某个站点的真实IP的举例如下:

某站点www.xxx.com的当前解析显示有多个IP,但历史解析仅有一个IP,可以猜测该IP可能是真实IP。

“最后”认为除了需要将方法结合使用之外,辅助工具也是不可缺少的,于是又整理了一波常用的工具和查询平台如下:

1、查询SSL证书或历史DNS记录

https://censys.io/certificates/ ###通过SSL证书查询真实IP(推荐)

https://site.ip138.com/ ###DNS、IP等查询

http://ping.chinaz.com/ ###多地ping

http://ping.aizhan.com/ ###多地ping

https://myssl.com/dns_check.html#dns_check ###DNS查询

https://securitytrails.com/ ### DNS查询

https://dnsdb.io/zh-cn/ ###DNS查询

https://x.threatbook.cn/ ###微步在线

http://toolbar.netcraft.com/site_report?url= ###在线域名信息查询

http://viewdns.info/ ###DNS、IP等查询

https://tools.ipip.net/cdn.php ###CDN查 询IP

2、相关工具

子域名查询工具:layer子域名挖掘机,dirbrute,Oneforal(下载链接:https://github.com/shmilylty/OneForAll,推荐)

站点banner信息获取:Zmap,masscan等。

参考链接

https://github.com/shmilylty/OneForAll

https://github.com/FeeiCN/ESD

https://github.com/Threezh1/JSFinder

https://github.com/AI0TSec/blog/issues/8

https://www.4hou.com/tools/8251.html

https://www.freebuf.com/sectool/112583.html

Burp_Suite_Pro_v2.1.04_Loader_Keygen下载 安全工具

声明:资源来自吾爱,仅供学习研究使用,其他burpsuite相关教程请查看博客相关标签或者搜索:https://mrxn.net/tag/burpsuite。

此次更新的是来自吾爱的scz分析发布的。我这里是作为搬运更新以下,其他有关burpsuite插件、书籍都在我的GitHub,请自行前往查看。

Burp_Suite_Pro_v2.1.04_Loader_Keygen。

下载burpsuite请注意校对md5值,谨防携带“私货”!

File:Burp_Suite_Pro_v2.1.04_Loader_Keygen.zip Size: 298981924 bytes Modified: 2019年10月17日, 12:01:55 MD5: ECF77640BCABCBF55CE2067836D80943 SHA1: 53283303A28EF4F1FC78D387BE821077EC9B15E8 CRC32: 16D9A77D

burpsuite pro 2.1.04下载连接: https://mir.cr/MZVYTZIL

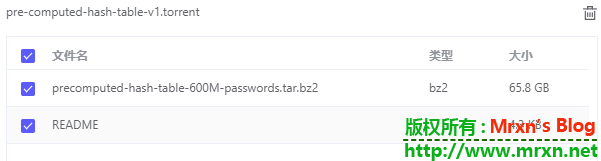

6亿密码Hash – 预先计算的哈希表 v.1.0-附上密码库种子下载 技术文章

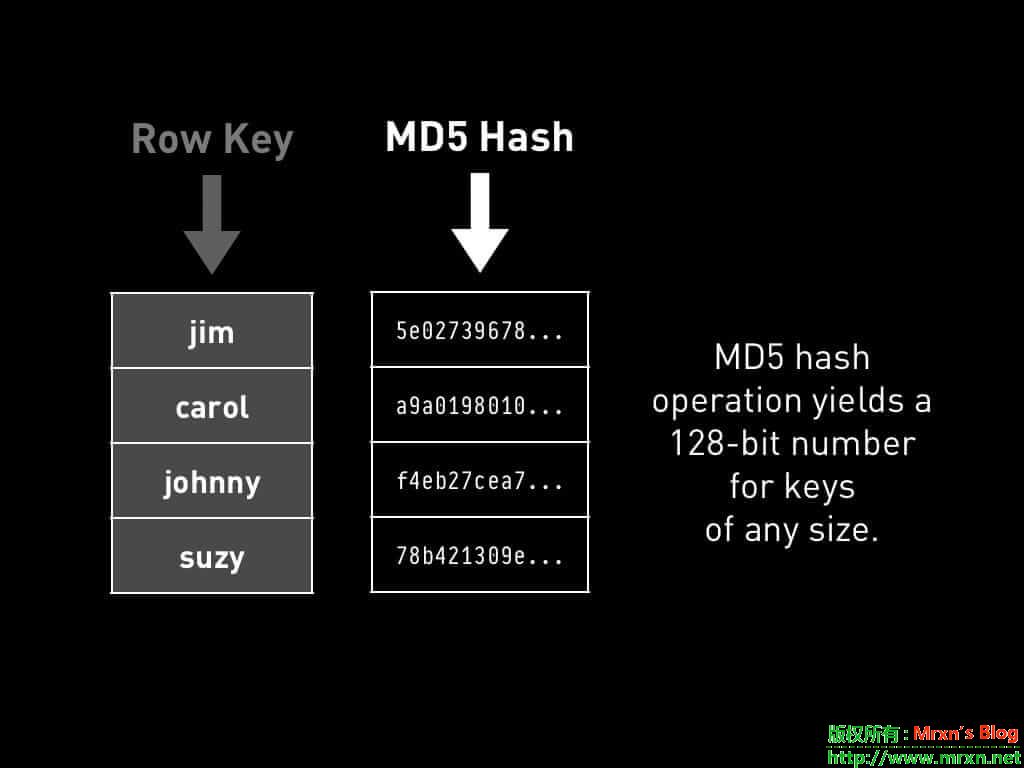

6亿密码md5 Hash

这是国外一位叫ndronicus的安全研究者分享出来的,从2018年夏天到大约十年中从100个最大的密码泄露数据库存储中收集的6亿个唯一的纯文本密码的列表。

ndronicus从这些密码生成了NTLM,sha1,sha256,MySQL和MD5 hashes,它们包含在下载文件中。据估计,密码总数最初超过20亿。

在2018年初,我开始从我能找到的最大数据泄露中收集数据存储。应该指出的是,我并没有参与任何实际的违规行为。我刚从存储中收集了数据,例如:在单个数据库中发现了1.4亿个明文凭据。

然后我开始从其他地方收集它们,例如 https://hashes.org/,下载超过100万个可用纯文本密码的转储。在将它们全部下载并将它们导入数据库之后,我将所有唯一的密码选择到一个表中。然后,我在接下来的几周内生成了下载中发现的哈希值hash。

我目前正在开发下一个版本,其中包括来自超过30亿条原始记录的大约8.5亿个唯一密码。

下载

Torrent文件:6亿密码 - 预先计算的哈希表

种子文件大小约65.8GB.

这些数据来源于以下网站以前泄露的密码:

- 000webhost

- 1394store.com

- 178

- 17media

- 7k7k

- 8tracks.com

- 99fame.com

- aipai.com

- Alancristea

- animoto.com

- armorgames.com

- ashleymadison.com

- Avvo.com

- badoo

- Balancek

- Barbeligh

- BitcoinLixter

- Blankmediagames.com

- bleachforum

- breachcompilation

- burnett

- cfire.mail.ru

- CSGameServs.com

- ddo.com

- Delicious Takoyaki

- disqus

- DLH.net

- dropbox

- dubsmash.com

- edmodo.com

- eharmony

- eighttracks

- estantevirtual.com.br

- evony

- eyeem.com

- fotolog.com

- Gamerzplanet.net

- game-tuts.com

- Gamevn.com

- gamigo

- gfan

- gmail

- Gpotato.com

- graboid

- have i been pwnd v1

- have I been pwnd v2

- have I been pwnd v3

- have I been pwnd v4

- heroes of newerth

- hiapk.com

- houzz.com

- id-zing-vn

- imesh

- Ixigo.com

- kaixin

- lastfm

- lbsg.net

- lifebear.com

- LotRO.com

- LulzSecDelivers

- matel

- megatron

- minecraft

- mpgh.net

- Muzhiwan.com

- myfitnesspal.com

- myheritage.com

- myspace

- neopets

- nexusmods.com

- Nihonomaru

- Nulledio

- Parapa.mail.ru

- paypal

- r2games

- rambler

- readnovel.com

- redbox

- RuneScape2015

- Shadi.com

- shein.com

- Strongholdkingdoms.com

- Subagames.com

- surgeryu.com

- taobao

- taringa

- tgbus.com

- tianya

- weheartit.com

- xiaomi

- xsplit

- yahoo

- yahoo voices

- youku

- youporn

- zomato

- zoosk