PHP一次性爆出三个cve漏洞 网络安全

研究人员在近期发现php三个漏洞。这三个漏洞分别是:os命令注入漏洞、在堆里面的整型溢出漏洞,还有个本地段错误漏洞。第一个是新漏洞,后两个是由于补丁修补不全重新导致的漏洞。

首先让我们来看第一个漏洞:OS command injection vulnerability in escapeshellarg[CVE-2015-4642.]

顾名思义,第一个漏洞是一个函数命令注入漏洞。

贴上poc:

poc.php

|

1

2

3

4

5

6

7

|

<?php

?>

|

|

1

2

3

4

|

<?php

?>

|

arginfo.php

根据poc,我们发现是一个escapeshellarg()函数命令注入漏洞。

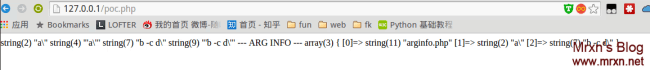

图1:

根据我的本地测试以及作者告诉我们如果输出图1中的内容,则表示你的php版本存在该漏洞。

图2:

若是图2则表示漏洞已经修复。

输出output如下:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

|

string(2) "a\"

string(4) string(7) "b -c d\"

string(9) --- ARG INFO ---

array }

|

根据poc作者的解释:

前4行输出的结果是poc.php中var_dump函数的功能。通过比较输出结果与poc.php中第4、5两行,从escapeshellarg函数的输出结果可以看出攻击者可以设置一个字符串,而不是绕过一个参数。

同样,第10行在arginfo.php,这是通过var_dump输出的。通过比较,我们发现系统函数被调用在poc.php的时候是两个参数的,但是在命令行解释的时候是3个参数的。

根据https://git.php.net/?p=php-src.git;a=commitdiff;h=d2ac264ffea5ca2e85640b6736e0c7cd4ee9a4a9发布的补丁信息,我们发现他们过滤了。

通过我们实验室的小伙伴的测试,作者给的poc只有PHP 5.6.9版本受影响,另外测试的PHP 5.4.41不受影响。

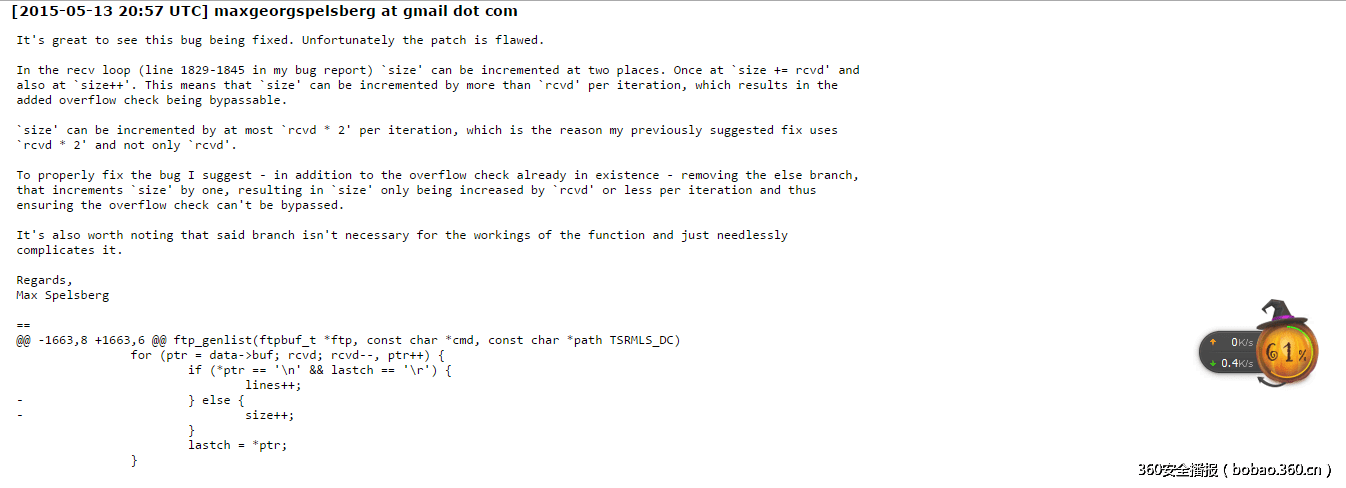

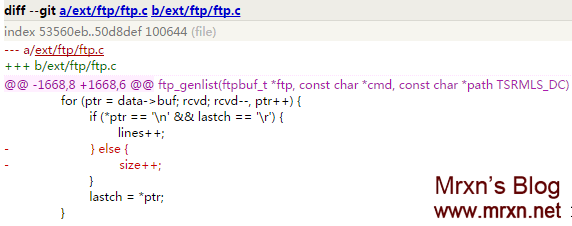

接下来是第二个漏洞:PHP 5.6.9 Integer overflow in ftp_genlist() resulting in heap overflow [CVE-2015-4643]

根据Max Spelsberg的邮件内容,我们知道在recv loop,size 可以被递增两处。一个在‘size+=rcvd’,另一个在‘size++’。这意味着size可以递增超过rcvd的每次迭代,从而使溢出检查能够被绕过。

Size能够递增最多rcvd*2次迭代,这就是为什么我曾建议修复rcvd*2,而不仅仅是rcvd。

为了正确的修复这个bug,我建议除了溢出检查以外,还需要排除其他原因导致size通过rcvd增加,或者通过迭代。从而保证溢出检查不被绕过。

值得注意的是,并不是因为分支功能不是必要的,就没必要使其复杂化。

另外我们通过,http://git.php.net/?p=php-src.git;a=commitdiff;h=0765623d6991b62ffcd93ddb6be8a5203a2fa7e2补丁对比 ,

发现对size进行了处理。

最后,让我们来看第三个漏洞:segfault in php_pgsql_meta_data

根据官方bug详情,用一段特殊的php代码,可以引起一个段错误在php_pgsql_meta_data。

|

1

|

pg_insert( |

这是因为#68741的不完全修复导致的。

Strok_r的返回值不在php_pgsql_meta_data检查导致的一个本地段错误。

详细补丁可通过https://git.php.net/?p=php-src.git;a=commitdiff;h=2cc4e69cc6d8dbc4b3568ad3dd583324a7c11d64查看比较。

综上所述,前两个漏洞要想利用,给看远程的PHP代码是怎么写的,才能触发,而且都是针对PHP 5.6.9这个版本的。最后一个是本地的漏洞,实际攻击用处不大。

时隔六年,维基机密的匿名泄露提交系统再次上线 业界新闻

现在,我们又可以时不时地期待得到机密新闻以及政府/企业机密文档资料了,因为反机密组织维基解密(WikiLeaks)重新发布了匿名提交敏感信息的功能。维基解密再次向公众开放了系统。

维基解密之前因匿名提交敏感信息而一直占据头条新闻位置。四年半之后,该网站因将敏感机密信息公诸于众而被迫关闭。上周五,维基解密表示目前已公布新系统的beta版。新系统将允许各种来源上传通常被政府机构及企业隐藏的文档、视频及邮件。该系统将在Tor上运行。Tor是一款自由软件,通过一个单独的网络路由网络流量以隐藏用户的地址及身份。同时维基解密称Tor不能追踪泄密者的身份。

Mrxn科普:Tor

Tor(The Onion Router,洋葱路由器)是实现匿名通信的自由软件。Tor是第二代洋葱路由的一种实现,用户通过Tor可以在因特网上进行匿名交流。最初该项目由美国海军研究实验室赞助。2004年后期,Tor成为电子前哨基金会(EFF)的一个项目。2005年后期,EFF不再赞助Tor项目,但他们继续维持Tor的官方网站。

维基解密的使命:公布泄露的信息

自2006年创立以来,维基解密的使命便是公布匿名泄露的信息。维基解密因美国雇佣兵切尔西(原为:布拉德)•曼宁泄露美军在阿富汗及伊拉克的机密文档与视频而声名鹊起。后来曼宁被以违反美国《反间谍法》的罪名入狱。

维基解密的一些员工对维基解密的走向不满并在2010年年末控制该系统。维基解密随后承诺以新版本问世,然而,这个承诺耗费多年才得以践行。造成延迟的部分原因是该组织机构所面临的经济困境;另一方面的原因是领导人朱利安·阿桑奇遭遇的法律及政治困境。

虽然关闭了文档及视频提交系统,但维基解密还在持续公开文档,不过随着爆料者直接转移至新闻媒体,维基解密的影响力也有所褪色。例如,NSA监控技巧的相关机密文档信息是由NSA前合同工爱德华·斯诺登泄露的。

维基解密希望通过重新发布这个系统东山再起,接触到更多的潜在泄密者。可点击此处向维基解密提交文档。

友情提示:记得按维基解密提交页面所示步骤操作,在提交任何文档时保持匿名状态并使用TOR。

* 参考来源hackread ,翻译来自网络。

能“干掉”苹果的中国黑客 业界新闻

他是全球发现苹果漏洞最多的人

他曾穷的住在小黑屋

他经常接到国家安全部门的电话

他差点堵住周鸿祎的路

我们最终还是没有见到吴石本人,即便他的生意合伙人刘盛(化名)已经应承了帮我们牵线。自打2010年他接受了《福布斯》的专访之后,这个四川男人就再也不愿意让自己曝光。

那篇文章其实还算中肯,“在上月的一次安全更新中,苹果针对iPhone操作系统发布了64个新补丁,其中只有6个是苹果自已的研究人员发现,12个由Google研究人员发现,而另外15个则是由来自中国的吴石发现的。”文中,吴石被称为安全界的“无名英雄”。

他拒绝我们的理由同样不算过分,在一个刚刚对信息安全有些概念的国家里,人们还没有足够的能力去完全辨别他们的工作和黑客有什么区别,因为有太多的例子都表明了这两种工作的界限只是“良心”。

吴石骨子里就是个“屌丝”,他对商业缺少概念,他害怕外界不必要的干扰,他只是享受技术带给他的快感,但这已经成了一种奢求。

一边是政府,他和他的团队成员几乎每天都会接到“国家安全部门”的电话和约访,就在我们跟刘盛的采访过程中,有几个小伙子正在跟国安局的人“谈事”。“这毫不夸张,大多时候他们都是要买我们的技术,这些人甚至在极少数的情况下会透露自己的‘任务’,比如让我们去跟踪某个走私贩的行踪之类的,我们其实就是被当枪使。”合伙人刘盛称。而他们又同时是国家安全部门“黑名单”上的人物,对于这群人,国家总是警惕性很高,他们试图“招安”每一个技术牛人,“但实际上,去到总参等军队部门的那些人,最后过得都不好。”

而另一边则是“黑色产业”,也就是公众理解的“黑客”。2005年是个分水岭,当游戏产业出现之后,那些研究信息安全的人突然有了“变现”的通道。盗号,帮公司攻击竞争对手的服务器,盗取游戏公司的代码而后开私服……太多的人在那个时候可以月入千万,而讽刺的是,作为业内大牛的吴石反而正是在那两年过着居无定所的日子。

他们一直把自己所在的“组织”——Keen严格地定性为研究机构,一开始,吴石甚至反对加入这个组织,或者说他对中国信息安全的未来已经失望透顶。但刘盛总是劝他,“我们虽然看不到蛋糕,但你会揉面,他会生火,我们可以先做个馒头出来,这样大家都不会走。”

就是这样一个15人的小团队,他们一年的收入一千多万元,这只是黑产那些人一个月的收入。他们靠技术去发现苹果、谷歌和微软操作系统中的漏洞,然后以不太高的价格卖给一些公司,还有一个销量不太高的安全产品。“实际上,我们这些人中的大部分,都会有公司愿意出几百万去挖,跟这个比,我们这个公司做得是太不成功了。”刘盛悻悻地说。

之所以愿意接受我们的采访,也并不是希望通过媒体去销售更多自己的产品,而是想让更多有理想的人知道,“还是有这样一群人在做着很纯粹的事情,现在找个好苗子,已经太难了。”

异类

吴石是个“异类”,复旦大学数学系毕业之后,这个怪人一直不得志。上世纪末大学毕业之后,他很长一段时间都在做网吧的管理软件,之后又去了复旦的一个校企,做一种审计软件。

这并不算是一个体面的工作,他们把软件给解体了抓取中间的通信包,然后再反编译成能记录的东西。说白了,这就是监控,一些台湾老板很喜欢买他们的软件去监控员工的QQ记录。那时候,吴石还不算顶级,这是信息安全领域太普通的工作。

而到了2004年,吴石开始显露天赋。还是上述的原理,他发现不仅仅可以局限在软件商,他甚至研究出了一种新的方法可以把手机的通信信号反编译成语音和短信。实际上,如果他当时把这个技术卖出去,他挣得钱将无法估量。

但吴石因此一下子开了窍,2005年,他开始研究微软的漏洞。这是信息安全领域难度最高的工作,据刘盛介绍,全中国直到现在有能力抓系统漏洞的公司都不超过5个,360在6年的时间里也只找到了14个。而吴石自己就超过了200个,一个叫CVE的组织会对全球的技术人员发现的有价值的漏洞编号,在已经登记备案中的漏洞中,吴石是全球最多的。当然,这都是后话。

吴石的“转行”反而让他之后两年的生活穷困潦倒。2007年的一天,当时在微软供职的刘盛突然接到美国老板的电话,“你们认识一个叫吴石的人吗?”当刘盛找到他时,他已经两年没有工作,“住在一个小黑屋里。”

吴石当时刚刚发现一条谋生的方法,他在2007年一次去北京参加会议的过程中,偶然听说有美国公司会花钱收购系统漏洞。而实际上还没等他联系,美国ZDI公司就主动联系了他。这家公司的一个主要客户是五角大楼,它号称比全球任何一家安全厂商都要更快地提供补丁,这使得它不得不在全球花重金向吴石这样的人购买漏洞和解决方案。这家公司和中国唯一的联系就是“华为收购3Com受阻”这件事,而ZDI就是3Com的子公司,传言美国政府正是因为这家公司掌握了五角大楼太多的秘密而没有批准该交易。

微软为什么看上了吴石?听听另外一家买漏洞的公司——VeriSign是如何评价他的,这家公司的东亚区总监周铭说:“我们有一个评测系统来评判漏洞的商用价值,这跟它的普遍性、普及性、感染力都有关系,然后再给予数额不同的奖金。评测下来,吴石发现的漏洞级别都比较高。另外,这个工作有一定的运气成分,有的人技术很好,但一辈子可能只发现一、两个漏洞,你没法预计自己在多长的时间内能发现漏洞。但是,吴石发现的漏洞的确很多。”但吴石并不十分喜欢跟这家公司打交道,“但他们要求多,要求提供能够成功攻击的代码,这还要花费我三四天的时间,他们给的价格也不具有竞争力。”吴石说。

刘盛的老板注意到这个来自中国的年轻人发现的漏洞,总是有点一反常态,他的逻辑和绝大多数的人并不相同。《福布斯》的那篇文章中有提到这一点,他有一整套独特的方法论,他可以关注到整个软件架构,而不是具体的细节,这使得他常常能捕捉到其他方法根本触及不到的漏洞。

而微软是那时对系统安全最重视的公司。它会在全球花重金(真的是不可思议的钱)雇佣技术牛人,刘盛就是微软负责信息安全的工作人员,这曾经是微软相当高级的职位,当时中国也是微软除美国之外唯一设置信息安全检测中心的区域市场。但之后一系列的变动改变了一切,微软负责信息安全的员工有一半去了谷歌,当然这也是后话。

他们约在了上海徐家汇的一家川菜馆,为了促成吴石的加盟,刘盛的老板专门从美国飞过来。就这样,吴石成了微软的外聘专家,这样的职位在中国只有两名,他的工资是远远高于像刘盛这样的正式员工的,而就在微软的平台上,吴石也开始显露才华。他不仅帮助微软寻找漏洞,其实他更大的成就来自于苹果系统,没过多长时间,他在这个领域的优势已经是压倒性的了。

夹缝

但好日子并不长,360出现以后,一切都开始脱轨,按照刘盛的说法,如果美国总部当时采纳他们的意见,微软不至于这么被动,而360也很难得到机会。

当时他们发现了国内流氓软件的兴起,他们第一时间就请求总部利用现成的技术去拦截这些问题软件,但被总部驳回了。而360从某种程度上正是起家于这一点,“那时我们都快气死了,360根本不用做什么,只要判断特定的文件名,然后删除就好了。”刘盛说。微软从此失去了在安全领域的话语权,这家公司也不再像之前那样雄心勃勃。

吴石很失望,他甚至开始怀疑自己专注的事业对于这个社会有多大意义。“用户的教育成本太高了,很多人和企业并不认为安全是个重要的事。”刘盛说。

那时安全领域早已被黑色产业给吞噬了,一个个“好苗子”在离开。“一天,我看到一个圈里的朋友发微博说,‘原来生活是可以这样的’,之后就不再见到他有什么成果,而没过多久,他开上了保时捷。”刘盛现在的伙伴多是来自于微软的那个团队,他们在最特殊的阶段,因为共同的志向和彼此的互相影响并没有“下海”,这在很多人看来,都是不可思议的事情。

吴石最终还是同意加入刘盛的商业计划,他们取名为“keen”,这个乌托邦式的组织,直到微软XP退役时,腾讯和包括keen在内的几家公司发起“扎篱笆”计划时,才算第一次曝光。

他们如吴石一样,对商业缺乏敏感度,刘盛为了避免受到国家安全部门的“骚扰”,而挂掉了非常多风投的电话,直到别人给他发短信说明来意。但谈判完全不在一个轨道上,“他们总是问我们的商业模式和预期收益,但这些我该怎么去回答呢?”

吴石和刘盛还是希望给国家和社会做些事情,否则他们没必要放着更客观的薪水不赚,而去过着当下并不十分理想的生活。但一切都不如想象中的那么快,政府自然需要一个过程,而很多意识到信息安全重要性的公司也还摸不清门道,“他们从来都没有操纵过一次攻击,根本就不知道黑客在想什么。而且他们在接到任务后,直接把工作甩给那些工程师,可想而知结果会怎么样。”刘盛说。

刘盛他们想到一些事还是会很受挫,“我们在上海想要见一个有关部门的处长都办不到,想想其实挺不值的。”

转自FreebuF.COM