Kali套件之nikto扫描网站漏洞应用小计 Linux

nikto帮助文档

帮助文档比较复杂,这里就使用最简单的几种方法:

root@kali:~# nikto -H

Options:

-ask+ Whether to ask about submitting updates

yes Ask about each (default)

no Don't ask, don't send

auto Don't ask, just send

-Cgidirs+ Scan these CGI dirs: "none", "all", or values like "/cgi/ /cgi-a/"

-config+ Use this config file

-Display+ Turn on/off display outputs:

1 Show redirects

2 Show cookies received

3 Show all 200/OK responses

4 Show URLs which require authentication

D Debug output

E Display all HTTP errors

P Print progress to STDOUT

S Scrub output of IPs and hostnames

V Verbose output

-dbcheck Check database and other key files for syntax errors

-evasion+ Encoding technique:

1 Random URI encoding (non-UTF8)

2 Directory self-reference (/./)

3 Premature URL ending

4 Prepend long random string

5 Fake parameter

6 TAB as request spacer

7 Change the case of the URL

8 Use Windows directory separator (\)

A Use a carriage return (0x0d) as a request spacer

B Use binary value 0x0b as a request spacer

-Format+ Save file (-o) format:

csv Comma-separated-value

htm HTML Format

msf+ Log to Metasploit

nbe Nessus NBE format

txt Plain text

xml XML Format

(if not specified the format will be taken from the file extension passed to -output)

-Help Extended help information

-host+ Target host

-IgnoreCode Ignore Codes--treat as negative responses

-id+ Host authentication to use, format is id:pass or id:pass:realm

-key+ Client certificate key file

-list-plugins List all available plugins, perform no testing

-maxtime+ Maximum testing time per host

-mutate+ Guess additional file names:

1 Test all files with all root directories

2 Guess for password file names

3 Enumerate user names via Apache (/~user type requests)

4 Enumerate user names via cgiwrap (/cgi-bin/cgiwrap/~user type requests)

5 Attempt to brute force sub-domain names, assume that the host name is the parent domain

6 Attempt to guess directory names from the supplied dictionary file

-mutate-options Provide information for mutates

-nointeractive Disables interactive features

-nolookup Disables DNS lookups

-nossl Disables the use of SSL

-no404 Disables nikto attempting to guess a 404 page

-output+ Write output to this file ('.' for auto-name)

-Pause+ Pause between tests (seconds, integer or float)

-Plugins+ List of plugins to run (default: ALL)

-port+ Port to use (default 80)

-RSAcert+ Client certificate file

-root+ Prepend root value to all requests, format is /directory

-Save Save positive responses to this directory ('.' for auto-name)

-ssl Force ssl mode on port

-Tuning+ Scan tuning:

1 Interesting File / Seen in logs

2 Misconfiguration / Default File

3 Information Disclosure

4 Injection (XSS/Script/HTML)

5 Remote File Retrieval - Inside Web Root

6 Denial of Service

7 Remote File Retrieval - Server Wide

8 Command Execution / Remote Shell

9 SQL Injection

0 File Upload

a Authentication Bypass

b Software Identification

c Remote Source Inclusion

x Reverse Tuning Options (i.e., include all except specified)

-timeout+ Timeout for requests (default 10 seconds)

-Userdbs Load only user databases, not the standard databases

all Disable standard dbs and load only user dbs

tests Disable only db_tests and load udb_tests

-until Run until the specified time or duration

-update Update databases and plugins from CIRT.net

-useproxy Use the proxy defined in nikto.conf

-Version Print plugin and database versions

-vhost+ Virtual host (for Host header)

+ requires a value

nikto使用示例

使用前需要更新nikto,输入命令:

|

nikto -update |

但有时候会出现网路问题,作者这里这样处理的,如下,不知道对不对。

|

root@kali:~# nikto -update |

|

|

+ Retrieving 'db_tests' |

|

我没有更新Kali系统,所以显示的不是最新版的nikto.

|

+ ERROR: Unable to get CIRT.net/nikto/UPDATES/2.1.5/db_tests |

首先查找文件【 db_tests 】:

|

root@kali:~# cd / |

|

|

root@kali:/# find . -name "db_tests" |

|

|

./usr/share/webshag/database/nikto/db_tests |

|

|

./var/lib/nikto/databases/db_tests |

|

然后删掉文件,重新更新,就可以了:

|

root@kali:/# cd /var/lib/nikto/databases/ |

|

|

root@kali:/var/lib/nikto/databases# rm db_tests |

|

|

root@kali:/var/lib/nikto/databases# nikto -update |

|

|

+ Retrieving 'db_tests' |

|

|

+ CIRT.net message: Please submit Nikto bugs to http://trac2.assembla.com/Nikto_2/report/2 |

如果还是不行,就手动下载:

|

root@kali:/var/lib/nikto/databases# wget CIRT.net/nikto/UPDATES/2.1.5/db_tests |

更新好之后就可以扫描了:

|

root@kali:/var/lib/nikto/databases# nikto -host http://192.168.168.109/DVWA-1.0.8 |

|

|

- Nikto v2.1.5 |

|

|

--------------------------------------------------------------------------- |

|

|

+ Target IP: 192.168.168.109 |

|

|

+ Target Hostname: 192.168.168.109 |

|

|

+ Target Port: 80 |

|

|

+ Start Time: 2015-04-30 20:08:40 (GMT8) |

|

|

--------------------------------------------------------------------------- |

|

|

+ Server: Apache/2.4.9 (Unix) OpenSSL/1.0.1g PHP/5.5.11 mod_perl/2.0.8-dev Perl/v5.16.3 |

|

|

+ Retrieved x-powered-by header: PHP/5.5.11 |

|

|

+ The anti-clickjacking X-Frame-Options header is not present. |

|

|

+ Cookie PHPSESSID created without the httponly flag |

|

|

+ Cookie security created without the httponly flag |

|

|

+ Root page / redirects to: login.php |

|

|

+ No CGI Directories found (use '-C all' to force check all possible dirs) |

|

+ Server leaks inodes via ETags, header found with file /DVWA-1.0.8/robots.txt, fields: 0x1a 0x4dba8594c3d80 |

|

+ File/dir '/' in robots.txt returned a non-forbidden or redirect HTTP code (302) |

|

|

+ "robots.txt" contains 1 entry which should be manually viewed. |

|

|

+ Allowed HTTP Methods: POST, OPTIONS, GET, HEAD, TRACE |

|

|

+ OSVDB-877: HTTP TRACE method is active, suggesting the host is vulnerable to XST |

|

|

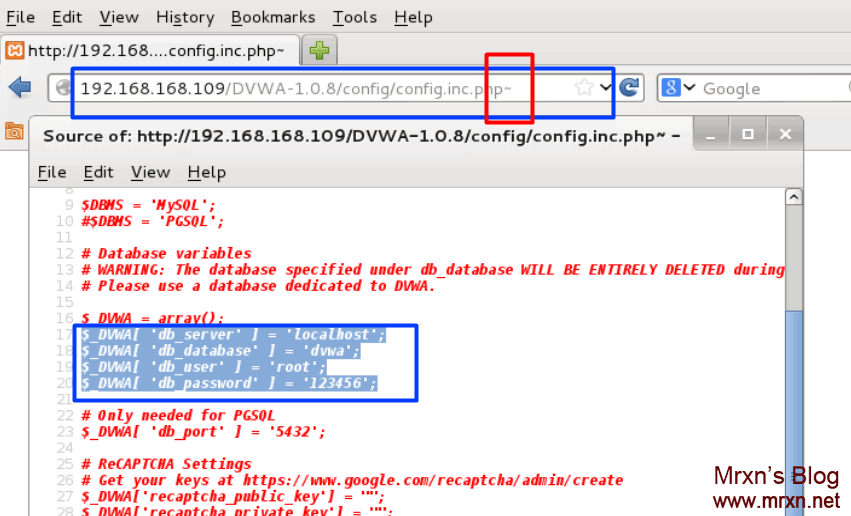

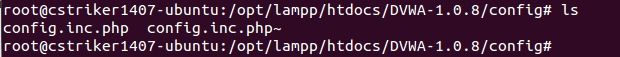

+ OSVDB-3268: /DVWA-1.0.8/config/: Directory indexing found. |

|

|

+ /DVWA-1.0.8/config/: Configuration information may be available remotely. |

|

|

+ OSVDB-3268: /DVWA-1.0.8/docs/: Directory indexing found. |

|

|

+ /DVWA-1.0.8/login.php: Admin login page/section found. |

|

|

+ 6545 items checked: 0 error(s) and 13 item(s) reported on remote host |

|

+ End Time: 2015-04-30 20:09:03 (GMT8) (23 seconds) |

|

--------------------------------------------------------------------------- |

|

|

+ 1 host(s) tested |

|

漏洞使用

877漏洞:

|

root@kali:/var/lib/nikto/databases# telnet 192.168.168.109 80 |

|

|

Trying 192.168.168.109... |

|

|

Connected to 192.168.168.109. |

|

|

Escape character is '^]'. |

|

|

|

|

|

get index.html |

|

|

|

|

|

。。。。。。 |

|

|

。。。。。。 |

|

|

<a href="/">localhost</a><br /> |

|

|

<span>Apache/2.4.9 (Unix) OpenSSL/1.0.1g PHP/5.5.11 mod_perl/2.0.8-dev Perl/v5.16.3</span> |

|

|

</address> |

|

|

</body> |

|

</html> |

|

|

|

|

Connection closed by foreign host. |

|

服务器的配置信息暴露了~~

3268漏洞:

查看网页:

参看服务器端,果然有这个文件。

总结一下EMLOG获取固定数量的网站标签几种方法 PHP

标签功能是WEB发展的产物,EMLOG当然也具备文章添加标签的功能。而且在EMLOG的侧边栏组件中,用户也可以手动增加该模块。

不过,有一个小小的问题是,侧边栏组件中的标签默认是显示网站所有标签的,如果你的标签过多,势必会影响到网站的美观度。我的博客就是这样,标签太多了,模板默认是全部显示的,严重影响美观!所以Mrxn就网上搜索和自己实践,修改,验证,总结出在emlog中如何来获取固定数量的网站标签.

No.1

<?php

// 获取EMLOG固定数量网站标签

// Mrxn's Blog 收集整理发布 mrxn.net

function getTags($num){

global $CACHE;

$tag_cache = $CACHE->readCache('tags');

foreach($tag_cache as $key => $value):

if($key < $num):

?>

<span><a href="<?php echo Url::tag($value['tagurl']); ?>" title="<?php echo $value['usenum']; ?> 篇文章">

<?php echo $value['tagname']; ?></a></span>

<?php

endif;

endforeach;

}

?>

如上代码既实现了获取EMLOG网站固定数量标签的功能呢,参数$num即为用户设置的标签个数。使用方法是先将该段代码写在模板文件module.php当中,然后再模板前台文件中写入一行调用该函数的代码即可,如下:

<?php

//把这一段代码写到模板文件中即可实现调用10个网站标签

getTags(10);

?>

另外,如果希望调用的标签随机显示,则需要使用shuffle()函数进行一次顺序的打乱。函数代码如下,相对于之前来说仅仅只添加了一行代码:

<?php

// 获取EMLOG固定数量网站标签(随机排序)

// Mrxn's Blog 收集整理发布 mrxn.net

function getTags($num){

global $CACHE;

$tag_cache = $CACHE->readCache('tags');

shuffle($tag_cache); //添加这行代码实现标签随机排序

foreach($tag_cache as $key => $value):

if($key < $num):

?>

<span><a href="<?php echo Url::tag($value['tagurl']); ?>" title="<?php echo $value['usenum']; ?> 篇文章">

<?php echo $value['tagname']; ?></a></span>

<?php

endif;

endforeach;

}

?>

No.2

注:这个需要改动内核文件,请emer注意,新手慎用.Mrxn问题提示:使用之前做好备份!

emlog使用缓存的方法,事先将全部标签存放在\content\cache\tags缓存文件中,读取的时候使用模板中的$tag_cache = $CACHE->readCache('newtags')读取。

1.找到\include\lib\cache.php并打开

2.找到private function mc_tags()函数

你会发现他的sql语句是将你设置的所有标签全部查询出来,如果你的标签设置很多时候,打开一次就查询一次,显然不好。所以为将他改为每次随机查询30个标签出来,让他放到缓存文件中。

3.将$query = $this->db->query("SELECT gid FROM " . DB_PREFIX . "tag");改为$query = $this->db->query("SELECT gid FROM " . DB_PREFIX . "tag ORDER BY RAND() LIMIT 30");

4.将$query = $this->db->query("SELECT tagname,gid FROM " . DB_PREFIX . "tag");改为$query = $this->db->query("SELECT tagname,gid FROM " . DB_PREFIX . "tag ORDER BY RAND() LIMIT 30");

这样每次显示出来的标签都是随机抽出来的30个,当然这个数字你可以自己改,你想显示多少就改成多少,而且你可以通过更改查询条件来指定你要显示的标签,比如你如果想显示的30个标签不是随机的,而是你最新的30个,只需要将后面查询条件改为:

DESC LIMIT 0,30这样就行了。

No.3可以调整标签字体的大小,颜色

//widget:标签

function widget_tag($title){

global $CACHE;

$tag_cache = $CACHE->readCache('tags');?>

<li>

<h3><span><?php echo $title; ?></span></h3>

<ul id="blogtags">

<?php

foreach($tag_cache as $value):

$minFontSize=12; //最小字体大小,可根据需要自行更改

$maxFontSize=20; //最大字体大小,可根据需要自行更改

$style='font-size:'.($minFontSize+lcg_value()*(abs($maxFontSize-$minFontSize))).'px;color:#'.dechex(rand(0,255)).dechex(rand(0,196)).dechex(rand(0,255));

$text=" <a href='".Url::tag($value['tagurl'])."' title='".$value['usenum']."篇日志'><span style='".$style."'>".$value['tagname']."</span></a>";

echo $text;

endforeach;

?>

</ul>

</li>

<?php }?>

让emlog侧边栏显示彩色标签,随机显示标签,数量多少有你控制 PHP

让emlog侧边栏显示彩色标签,随机显示标签,数量多少有你控制,本教程由 Mrxn 倾情发布,

嘿嘿,废话不多说,下面进入正题:

0X1:

打开模板的module.php,找到:widget:标签 字样,然后在

$tag_cache = $CACHE->readCache('tags');

下面添加如下两行代码:

$tag_cache = array_slice($tag_cache,0,42); //设置标签显示数量(0,num) shuffle($tag_cache);?> <!--将数组打乱,即让它随机显示 <-->

0X2 继续往下找到如下代码:

<?php foreach($tag_cache as $value):?>

将其修改成如下代码:

<?php foreach($tag_cache as $value): $color = dechex(rand(0,16777215));?> //设置颜色值范围,温馨提示:标签多颜色值范围大点好,反之,亦然

0X3: 最后一步,颜色效果引用:

<a href="<?php echo Url::tag($value['tagurl']); ?>" style="color:#<?php echo $color;//在标签链接href里面应用颜色样式 ;?>;"><?php echo $value['tagname']; ?>(<?php echo$value['usenum'];?>)</a>

最终效果就如我博客右侧的标签效果一样,刷新一次标签顺序变换一次,颜色也变换一次:

如有不懂得,欢迎留言交流,这是我的代码:

关于Mrxn's Blog 友情链接调整的公告 杂七杂八

Mrxn's Blog 刚刚备案通过,网站才做完优化与板块的调整,整理了一下

以下的友链被取消,原因如下两点:

- 网站打不开,且未通知我,超过一周;

- 连接带有nofollow属性,且无反链;

网站列表:

-

www.vmaizh.com

-

www.tonrea.com

-

blog.gem-love.com

-

www.l0s4r.com

-

www.j9527.com

-

hackxiaoyi.com

-

www.hqnaizui.cn

-

www.owmblog.com

-

58code.cn

-

chenchenblog.com

-

caogenzhi.com

-

ihuan.me

如果有误,请及时与我联系,给我留言. 或者是给我写邮件:

curl命令使用详解 代码人生

因为要用百度的sitemap所以得自己写个sitemap,百度说:

将xml数据写入一个本地文件,比如thread.xml,然后调用curl命令:

使用php、python、java等可以参照这个过程推送结构化数据。

于是就开始去各种搜索,并且找到了,自己也正在写百度的sitemap...... 用度娘的收录好,利于SEO......

可以看作命令行浏览器

1、开启gzip请求

curl -I http://www.sina.com.cn/ -H

Accept-Encoding:gzip,defalte

2、监控网页的响应时间

curl -o /dev/null -s -w "time_connect:

%{time_connect}\ntime_starttransfer:

%{time_starttransfer}\ntime_total: %{time_total}\n"

"http://www.kklinux.com"

3. 监控站点可用性

curl -o /dev/null -s -w %{http_code}

"http://www.kklinux.com"

4、以http1.0协议请求(默认为http1.1)

curl -0 ..............

$ curl

linuxidc.com">http://www.linuxidc.com

2)保存网页

$ curl http://www.linuxidc.com > page.html $ curl

-o page.html http://www.linuxidc.com

3)使用的proxy服务器及其端口:-x

$ curl -x 123.45.67.89:1080 -o page.html

http://www.linuxidc.com

4)使用cookie来记录session信息

$ curl -x 123.45.67.89:1080 -o page.html -D cookie0001.txt

http://www.linuxidc.com

option: -D

是把http的response里面的cookie信息存到一个特别的文件中去,这样,当页面被存到page.html的同时,cookie信息也被存到了cookie0001.txt里面了

使用option来把上次的cookie信息追加到http

request里面去:-b

$ curl -x 123.45.67.89:1080 -o page1.html -D cookie0002.txt -b

cookie0001.txt http://www.linuxidc.com

6)浏览器信息~~~~

随意指定自己这次访问所宣称的自己的浏览器信息: -A

curl -A "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0)" -x

123.45.67.89:1080 -o page.html -D cookie0001.txt

http://www.yahoo.com

这样,服务器端接到访问的要求,会认为你是一个运行在Windows

2000上的IE6.0,嘿嘿嘿,其实也许你用的是苹果机呢!

而"Mozilla/4.73 [en] (X11; U; Linux 2.2; 15

i686"则可以告诉对方你是一台PC上跑着的Linux,用的是Netscape

4.73,呵呵呵

7)

另外一个服务器端常用的限制方法,就是检查http访问的referer。比如你先访问首页,再访问里面所指定的下载页,这第二次访问的referer地址就是第一次访问成功后的页面地

址。这样,服务器端只要发现对下载页面某次访问的referer地址不

是首页的地址,就可以断定那是个盗连了~~~~~

讨厌讨厌~~~我就是要盗连~~~~~!!

幸好curl给我们提供了设定referer的option: -e

curl -A "Mozilla/4.0

(compatible; MSIE 6.0; Windows NT 5.0)" -x 123.45.67.89:1080 -e

"mail.yahoo.com" -o page.html -D cookie0001.txt

http://www.yahoo.com

这样,就可以骗对方的服务器,你是从mail.yahoo.com点击某个链接过来的了,呵呵呵

8)curl

下载文件

刚才讲过了,下载页面到一个文件里,可以使用 -o ,下载文件也是一样。

比如, curl -o 1.jpg

http://cgi2.tky.3web.ne.jp/~zzh/screen1.JPG

这里教大家一个新的option:

-O

大写的O,这么用: curl -O

http://cgi2.tky.3web.ne.jp/~zzh/screen1.JPG

这样,就可以按照服务器上的文件名,自动存在本地了!

再来一个更好用的。

如果screen1.JPG以外还有screen2.JPG、screen3.JPG、....、screen10.JPG需要下载,难不成还要让我们写一个script来完成这些操作?

不干!

在curl里面,这么写就可以了:

curl -O

http://cgi2.tky.3web.ne.jp/~zzh/screen[1-10].JPG

呵呵呵,厉害吧?!~~~

9)

再来,我们继续讲解下载!

curl -O

http://cgi2.tky.3web.ne.jp/~{zzh,nick}/[001-201].JPG

这样产生的下载,就是

~zzh/001.JPG

~zzh/002.JPG

...

~zzh/201.JPG

~nick/001.JPG

~nick/002.JPG

...

~nick/201.JPG

够方便的了吧?哈哈哈

咦?高兴得太早了。

由于zzh/nick下的文件名都是001,002...,201,下载下来的文件重名,后面的把前面的文件都给覆盖掉了~~~

没关系,我们还有更狠的!

curl -o #2_#1.jpg

http://cgi2.tky.3web.ne.jp/~{zzh,nick}/[001-201].JPG

--这是.....自定义文件名的下载?

--对头,呵呵!

#1是变量,指的是{zzh,nick}这部分,第一次取值zzh,第二次取值nick

#2代表的变量,则是第二段可变部分---[001-201],取值从001逐一加到201

这样,自定义出来下载下来的文件名,就变成了这样:

原来: ~zzh/001.JPG

---> 下载后: 001-zzh.JPG

原来: ~nick/001.JPG

---> 下载后:

001-nick.JPG

这样一来,就不怕文件重名啦,呵呵

9)

继续讲下载

我们平时在windows平台上,flashget这样的工具可以帮我们分块并行下载,还可以断线续传。

curl在这些方面也不输给谁,嘿嘿

比如我们下载screen1.JPG中,突然掉线了,我们就可以这样开始续传

curl -c -O

http://cgi2.tky.3wb.ne.jp/~zzh/screen1.JPG

当然,你不要拿个flashget下载了一半的文件来糊弄我~~~~别的下载软件的半截文件可不一定能用哦~~~

分块下载,我们使用这个option就可以了: -r

举例说明

比如我们有一个http://cgi2.tky.3web.ne.jp/~zzh/zhao1.mp3

要下载(赵老师的电话朗诵 :D )

我们就可以用这样的命令:

curl -r 0-10240 -o

"zhao.part1" http:/cgi2.tky.3web.ne.jp/~zzh/zhao1.mp3

&\

curl -r 10241-20480

-o "zhao.part1" http:/cgi2.tky.3web.ne.jp/~zzh/zhao1.mp3

&\

curl -r 20481-40960

-o "zhao.part1" http:/cgi2.tky.3web.ne.jp/~zzh/zhao1.mp3

&\

curl -r 40961- -o

"zhao.part1"

http:/cgi2.tky.3web.ne.jp/~zzh/zhao1.mp3

这样就可以分块下载啦。

不过你需要自己把这些破碎的文件合并起来

如果你用UNIX或苹果,用 cat

zhao.part* > zhao.mp3就可以

如果用的是Windows,用copy

/b 来解决吧,呵呵

上面讲的都是http协议的下载,其实ftp也一样可以用。

用法嘛,

curl -u name:passwd

ftp://ip:port/path/file

或者大家熟悉的

curl

ftp://name:passwd@ip:port/path/file

10)上传的option是

-T

比如我们向ftp传一个文件: curl

-T localfile -u name:passwd

ftp://upload_site:port/path/

当然,向http服务器上传文件也可以

比如 curl -T localfile

http://cgi2.tky.3web.ne.jp/~zzh/abc.cgi

注意,这时候,使用的协议是HTTP的PUT

method

刚才说到PUT,嘿嘿,自然让老服想起来了其他几种methos还没讲呢!

GET和POST都不能忘哦。

http提交一个表单,比较常用的是POST模式和GET模式

GET模式什么option都不用,只需要把变量写在url里面就可以了

比如:

curl

http://www.yahoo.com/login.cgi?user=nickwolfe&password=12345

而POST模式的option则是 -d

比如,curl -d "user=nickwolfe&password=12345"

http://www.yahoo.com/login.cgi

就相当于向这个站点发出一次登陆申请~~~~~

到底该用GET模式还是POST模式,要看对面服务器的程序设定。

一点需要注意的是,POST模式下的文件上的文件上传,比如

<form

method="POST" enctype="multipar/form-data"

action="http://cgi2.tky.3web.ne.jp/~zzh/up_file.cgi">

<input type=file

name=upload>

<input type=submit name=nick

value="go">

</form>

这样一个HTTP表单,我们要用curl进行模拟,就该是这样的语法:

curl -F

upload=@localfile -F nick=go

http://cgi2.tky.3web.ne.jp/~zzh/up_file.cgi

罗罗嗦嗦讲了这么多,其实curl还有很多很多技巧和用法

比如

https的时候使用本地证书,就可以这样

curl -E

localcert.pem

https://remote_server

再比如,你还可以用curl通过dict协议去查字典~~~~~

curl

dict://dict.org/d:computer

今天为了检查所有刺猬主机上所有域名是否有备案.在使用wget不爽的情况下,找到了curl这个命令行流量器命令.发现其对post的调用还是蛮好的.特别有利于对提交信息及变

更参数进行较验.对于我想将几十万域名到miibeian.gov.cn进行验证是否有备案信息非常有用.发现这篇文章很不错,特为转贴.

我的目标:

curl -d

"cxfs=1&ym=xieyy.cn"

http://www.miibeian.gov.cn/baxx_cx_servlet

在出来的信息中进行过滤,提取备案号信息,并设置一个标识位.将域名,备案号及标识位入库

用curl命令,post提交带空格的数据

今天偶然遇到一个情况,我想用curl登入一个网页,无意间发现要post的数据里带空格。比如用户名为"abcdef",密码为"abc

def",其中有一个空格,按照我以前的方式提交:

curl -D cookie -d

"username=abcdef&password=abc def"

http://login.xxx.com/提示登入失败。

于是查看curl手册man

curl。找到:

d/--data (HTTP)

Sends the speci?ed data in a POST request to the HTTP server, in a

way that can emulate as if a user has ?lled in a HTML form and

pressed the

submit button. Note

that the data is sent exactly as speci?ed with no extra processing

(with all newlines cut off). The data is expected to be

"url-encoded".

This will cause curl

to pass the data to the server using the content-type

application/x-www-form-urlencoded. Compare to -F/--form. If this

option is used

more than once on

the same command line, the data pieces speci?ed will be merged

together with a separating &-letter. Thus, using

’-d name=daniel -d

skill=lousy’ would

generate a post chunk that looks like

’name=daniel&skill=lousy’.

于是改用:

curl -D cookie -d

"username=abcdef" -d "password=abc efg"

http://login.xxx.com/这样就能成功登入了。

Curl是Linux下一个很强大的http命令行工具,其功能十分强大。

1) 二话不说,先从这里开始吧!

$ curl http://www.linuxidc.com

回车之后,www.linuxidc.com

的html就稀里哗啦地显示在屏幕上了

2) 嗯,要想把读过来页面存下来,是不是要这样呢?

$ curl http://www.linuxidc.com > page.html

当然可以,但不用这么麻烦的!

用curl的内置option就好,存下http的结果,用这个option: -o

$ curl -o page.html http://www.linuxidc.com

这样,你就可以看到屏幕上出现一个下载页面进度指示。等进展到100%,自然就 OK咯

3) 什么什么?!访问不到?肯定是你的proxy没有设定了。

使用curl的时候,用这个option可以指定http访问所使用的proxy服务器及其端口: -x

$ curl -x 123.45.67.89:1080 -o page.html http://www.linuxidc.com

4) 访问有些网站的时候比较讨厌,他使用cookie来记录session信息。

像IE/NN这样的浏览器,当然可以轻易处理cookie信息,但我们的curl呢?.....

我们来学习这个option: -D <— 这个是把http的response里面的cookie信息存到一个特别的文件中去

$ curl -x 123.45.67.89:1080 -o page.html -D cookie0001.txt http://www.linuxidc.com

这样,当页面被存到page.html的同时,cookie信息也被存到了cookie0001.txt里面了

5)那么,下一次访问的时候,如何继续使用上次留下的cookie信息呢?要知道,很多网站都是靠监视你的cookie信息,来判断你是不是不按规矩访问他们的网站的。

这次我们使用这个option来把上次的cookie信息追加到http request里面去: -b

$ curl -x 123.45.67.89:1080 -o page1.html -D cookie0002.txt -b cookie0001.txt http://www.linuxidc.com

这样,我们就可以几乎模拟所有的IE操作,去访问网页了!

6)稍微等等

对了!是浏览器信息

有些讨厌的网站总要我们使用某些特定的浏览器去访问他们,有时候更过分的是,还要使用某些特定的版本

好在curl给我们提供了一个有用的option,可以让我们随意指定自己这次访问所宣称的自己的浏览器信息: -A

$ curl -A "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0)" -x 123.45.67.89:1080 -o page.html -D cookie0001.txt http://www.linuxidc.com

这样,服务器端接到访问的要求,会认为你是一个运行在Windows 2000上的 IE6.0,嘿嘿嘿,其实也许你用的是苹果机呢!

而"Mozilla/4.73 [en] (X11; U; Linux 2.2; 15 i686"则可以告诉对方你是一台 PC上跑着的Linux,用的是Netscape 4.73,呵呵呵

7)另外一个服务器端常用的限制方法,就是检查http访问的referer。比如你先访问首页,再访问里面所指定的下载页,这第二次访问的

referer地址就是第一次访问成功后的页面地址。这样,服务器端只要发现对下载页面某次访问的referer地址不是首页的地址,就可以断定那是个盗

连了

讨厌讨厌

~我就是要盗连

幸好curl给我们提供了设定referer的option: -e

$ curl -A "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.0)" -x 123.45.67.89:1080 -e "mail.linuxidc.com" -o page.html -D cookie0001.txt http://www.linuxidc.com

这样,就可以骗对方的服务器,你是从mail.linuxidc.com点击某个链接过来的了,呵呵呵

8)写着写着发现漏掉什么重要的东西了!——- 利用curl 下载文件

刚才讲过了,下载页面到一个文件里,可以使用 -o ,下载文件也是一样。比如,

$ curl -o 1.jpg http://cgi2.tky.3web.ne.jp/~zzh/screen1.JPG

这里教大家一个新的option: -O 大写的O,这么用:

$ curl -O http://cgi2.tky.3web.ne.jp/~zzh/screen1.JPG

这样,就可以按照服务器上的文件名,自动存在本地了!

再来一个更好用的。

如果screen1.JPG以外还有screen2.JPG、screen3.JPG、....、screen10.JPG需要下载,难不成还要让我们写一个script来完成这些操作?

不干!

在curl里面,这么写就可以了:

$ curl -O http://cgi2.tky.3web.ne.jp/~zzh/screen[1-10].JPG

呵呵呵,厉害吧?! ~

9)再来,我们继续讲解下载!

$ curl -O http://cgi2.tky.3web.ne.jp/~{zzh,nick}/[001-201].JPG

这样产生的下载,就是

~zzh/001.JPG

~zzh/002.JPG

...

~zzh/201.JPG

~nick/001.JPG

~nick/002.JPG

...

~nick/201.JPG

够方便的了吧?哈哈哈

咦?高兴得太早了。

由于zzh/nick下的文件名都是001,002...,201,下载下来的文件重名,后面的把前面的文件都给覆盖掉了 ~

没关系,我们还有更狠的!

$ curl -o #2_#1.jpg http://cgi2.tky.3web.ne.jp/~{zzh,nick}/[001-201].JPG

—这是.....自定义文件名的下载? —对头,呵呵!

这样,自定义出来下载下来的文件名,就变成了这样:原来: ~zzh/001.JPG —-> 下载后: 001-zzh.JPG 原来: ~nick/001.JPG —-> 下载后: 001-nick.JPG

这样一来,就不怕文件重名啦,呵呵

合购社区-VIP板块-渗透教程分享 免费资源

作为Mrxn's Blog备案成功后的一个小礼物之一吧!

[『网络攻防』] 红黑联盟现场渗透培训第一期(价值1500)[无KEY]+课程相关资料软件

链接: http://pan.baidu.com/s/1pJx6tVt 密码: 2di8

解压密码:www.hegouvip.com

[『网络攻防』] 黑客攻防之木马揭秘 (价值990元) (高清无KEY)

链接: http://pan.baidu.com/s/1mgr5ULq 密码: 116r

解压密码:第十一期

[『网络攻防』] 黑客攻防之虚拟蜜罐 [26课wmv高清版](价值1499元)

链接: http://pan.baidu.com/s/1hqsZ3y0 密码: ba7x

解压密码:第十一期

下载地址内附带PDF电子书,学习建议购买书籍!

[『网络攻防』] 黑客攻防之虚拟蜜罐 [26课wmv高清版](价值1499元)

教程中讲的书,PDF版下载地址:链接: http://pan.baidu.com/s/1dDAaySp 密码: 9sn1

链接:http://pan.baidu.com/s/1sj141C5 密码:d034

解压密码:第十一期

[『网络攻防』] R00ts小组第二期VIP渗透培训 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1qWjpz0C 密码: qr8b

解压密码:www.hegouvip.com

[『网络攻防』] 安全渗透测试实践高级系列课程(价值1500元)

链接: http://pan.baidu.com/s/1gd89W6R 密码: p59m

解压密码:www.hegouvip.com

部分解压密码:第十一期

[『网络攻防』] 黑客风云VIP教程_高级信息安全工程师课程(价值499元)[31课全]

链接:http://pan.baidu.com/s/1mg6xst6 密码:ru41

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_信息安全渗透测试课程(价值199元)[18课全]

链接:http://pan.baidu.com/s/1hq43OMC 密码:by2v

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_黑客揭秘培训课程(价值499元)[22课全]

链接: http://pan.baidu.com/s/1mg0r6lE 密码: 1ocb

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_Linux渗透与安全课程(价值199元)[21课全]

链接: http://pan.baidu.com/s/1hqeKUtm 密码: k3mb

解压密码:www.hegouvip.com

[『网络攻防』] 黑客风云VIP教程_网站攻防安全课程(价值199元)[16课全]

链接: http://pan.baidu.com/s/1dDIg7LJ 密码: a4g0

解压密码:第十一期

[『网络攻防』] 渗透测试之系统安全测试 [52节课完整版] (价值599元)

链接:http://pan.baidu.com/s/1mgn17xm 密码:6nii

解压密码:第十一期

[『网络攻防』] Linux视频服务器教程全套系统集群红帽运维工程师[价值2000元]

链接: http://pan.baidu.com/s/1pJDNa9X 密码: le16

解压密码:www.hegouvip.com

[『网络攻防』] 日月神教VIP教程之linux顶级渗透课程[更新至第9课]

链接: http://pan.baidu.com/s/1bn4BF8F 密码: uui7

解压密码:www.hegouvip.com

[『网络攻防』] YESLAB数据中心课程第一部:VMWare vSphere 5.0课程

链接: http://pan.baidu.com/s/1i3E7q0t 密码: 6rhv

解压密码:www.hegouvip.com

文件较大请不要使用浏览器下载,请下载百度云客户端!

[『网络攻防』] YESLAB数据中心课程第二部:Cisco Unified Computing System (UCS)

链接: http://pan.baidu.com/s/1eQ7RKBK 密码: u1fq

解压密码:www.hegouvip.com

[『网络攻防』] YESLAB数据中心课程第三部:Nexus中文讲解完整版

链接: http://pan.baidu.com/s/1nt2nOhV 密码: s88w

解压密码:www.hegouvip.com

[『网络攻防』] YESLAB数据中心课程第四部:Yeslab独家存储课程完整版

链接: http://pan.baidu.com/s/1o68r2p8 密码: oquw

解压密码:www.hegouvip.com

[『网络攻防』] 菜鸟腾飞安全网VIP教程_《MetaSploit渗透测试平台之应用》

链接: http://pan.baidu.com/s/1sjCo3Xb 密码: jydo

解压密码:www.hegouvip.com

[『网络攻防』] 营销中国_打造windows网络安全工程师系列视频教程[高清无KEY版]

链接: http://pan.baidu.com/s/1sj2eYXv 密码: i18y

解压密码:第七期解压密码

[『网络攻防』] 营销中国_打造Linux网络安全工程师系列视频教程[高清无KEY版]

链接: http://pan.baidu.com/s/1mgyl0jI 密码: leuv

解压密码:www.hegouvip.com

[『网络攻防』] 法客论坛_站长杨帆WVS顶级网站扫描工具使用教程[无密版本]

链接: http://pan.baidu.com/s/1c0039GO 密码: 95nc

解压密码:www.hegouvip.com

[『网络攻防』] 日月神教VIP教程之高级渗透之旅第一季 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1vhVzS 密码: 2hrn

解压密码:第七期解压密码

补齐第20课程:

链接: http://pan.baidu.com/s/1pJyLvRH 密码: vb2r

[『网络攻防』] 暗月渗透入侵检测第一季系列教程[无KEY]- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1gdqocgV 密码: 3ehe

解压密码:第七期解压密码

[『网络攻防』] 暗月渗透入侵检测第二季系列教程[无KEY]- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1nthWOB3 密码: fgfy

解压密码:www.hegouvip.com

[『网络攻防』] HK共享吧_原创教程之社会工程学系列教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1ntv10Jv 密码: kgpm

解压密码:第六期解压密码

[『网络攻防』] 黑客学习基地VIP教程_零基础批处理系列课程

链接: http://pan.baidu.com/s/1eQ64Pou 密码: mpee

解压密码:www.hegouvip.com

[『网络攻防』] 黑客学习基地VIP教程_零基础黑客攻防系列课程

链接: http://pan.baidu.com/s/1gddw5F1 密码: z6ak

解压密码:www.hegouvip.com

[『网络攻防』] 从零开始学渗透安全之某HK收徒渗透教材打包下载

链接: http://pan.baidu.com/s/1jGn7aq6 密码: kx94

解压密码:www.hegouvip.com

[『网络攻防』] 3389爆破教程+工具+IP段+字典打包下载

链接:http://pan.baidu.com/s/167iaG 密码:heut

解压密码:www.hegouvip.com

[『网络攻防』] MetaSploit渗透系列培训教程附电子书 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/s/1eM8cn 密码:81iv

解压密码:www.hegouvip.com

[『网络攻防』] 2013年饭客大型职业入侵渗透特训班 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/s/17S1Vt 密码:5yxu

解压密码:www.hegouvip.com

[『网络攻防』] 价值800元幽灵学院网站攻防技术36式 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=1100400546&uk=3928949358 密码:jlph

解压密码:www.hegouvip.com

部分播放密码:www.mfhk8.com

[『网络攻防』] 黑手VIP教程_Linux渐学渐进系列课程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link? ... 3&uk=3928949358 密码:57b1

解压密码:www.hegouvip.com

[『网络攻防』] 原创burpsuite系列视频教程高清无KEY - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=1813447692&uk=3928949358

密码:vdla

解压密码:www.hegouvip.com寻找

[『网络攻防』] 雨荷数据恢复教程1-63集(高清无KEY) - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=404072&uk=3928949358

密码:efqi

解压密码:www.hegouvip.com

后面几集有观看密码的请看文件夹内文本说明,观看密码在文件夹内文本里!

[『网络攻防』] 法客站长杨凡入侵安检系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=388897&uk=3928949358

密码:8611

解压密码:www.hegouvip.com

[『网络攻防』] 法客社区站长杨凡提权系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=388891&uk=3928949358

密码:4218

解压密码:www.hegouvip.com

[『网络攻防』] 极客论坛脚本安全渗透VIP系列培训教程- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191660&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 极客技术论坛脱壳破解VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191658&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 极客技术论坛逆向免杀VIP系列培训课程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191656&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 暗月一些电脑安全技术视频散收集 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=191003&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 暗月原创提权VIP系列培训视频 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=190156&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 暗月原创网站漏洞渗透安检VIP系列培训视频 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=190148&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 日月神教2013教程脚本安全VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=190137&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 饭客网络黑客基础入门系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=186507&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 饭客网络思科路由全套VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=186487&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 饭客逆向思路免杀VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=186484&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安注册表攻防VIP系列培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185539&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安远程控制系列VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185537&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安深层剖析程序VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185534&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 黑盾网安端口漏洞检测VIP培训教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=185527&uk=3794776942

解压密码:www.hegouvip.com

[『网络攻防』] 菜鸟腾飞BackTrack渗透测试平台之应用VIP系列教程 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=184661&uk=3794776942

解压密码:www.hegouvip.com

播放密码:bbs.176ku.com免费看

[工具包] 1937CN TeAm渗透工具包(2014贺岁版)- 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/1jGp4PTk 密码: 46cr

[精品软件] 合购资源社区VIP会员专属远程协助控制软件

http://yunpan.cn/QT8tPD6cKVFMn (提取码:8b3c)

解压密码:www.hegouvip.com

[工具包] 雷霆技术联盟黑客工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/13m3jR

密码: s5za

解压密码:www.hegouvip.com

[工具包] 世纪黑客论坛2013公测工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接: http://pan.baidu.com/s/16AoDe

密码: v4nf

解压密码:www.hegouvip.com

[工具包] 小风网络免杀工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=339818&uk=3928949358

解压密码:www.hegouvip.com

[工具包] 法客论坛工具包-第三版 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

链接:http://pan.baidu.com/share/link?shareid=326992&uk=3928949358

密码:4964

解压密码:www.hegouvip.com

[工具包] 0x8安全小组工具包(2013) - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=314072&uk=3928949358

解压密码:www.hegouvip.com

[工具包] 中国红盟社区学生组专属工具包3.0 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=298608&uk=3928949358

解压密码:www.hegouvip.com

[工具包] 2012年甲壳虫安全网vip专属工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=233608&uk=3794776942

解压密码:www.hegouvip.com

[工具包] 黑瞳网安社区VIp专属工具包 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=230397&uk=3794776942

解压密码:www.hegouvip.com

[工具包] 红尘网安社区Vip专属工具包 1.0 - 由Mrxn免费提供,欢迎大家前往博客mrxn.net获取更多的资源。

http://pan.baidu.com/share/link?shareid=230394&uk=3794776942

解压密码:www.hegouvip.com

暂时这么多,还有需要社么教程的,可以在留言板留言,尽量满足大家的求知欲.

Mrxn's Blog 备案成功,博客正在改版中... 杂七杂八

如题,Mrxn's Blog 备案成功,博客正在改版优化中...

话说,备案真的很慢(个人认为)...花了我将近半个月的时间,不知道是快是慢?

还好,备案成功了! 半个月没有更新,流量损失好大....

博客从香港服务器,搬回大陆....速度上有明显提升,稳定性,还待一步观察,希望稳定性好;

ping值平均在45-60/ms 嘿嘿

博客搬家太蛋疼了,php版本,MySQL版本,服务器组件支持,等等都是搬家过程中可能碰到的问题.....

搬家后,博客图片好多都挂了......也不打算补了.....相关下载链接失效的,还请及时评论/留言通知我,谢谢大家.

搬家后,博客600多的评论也没了.....好伤心\_\

或许是我技术不到位吧,数据没有完全恢复.....不过也学到了很多的知识!

不用排队秒杀12306火车票绝招:一键添加hosts 技术文章

12306网购火车票的同学,如果出现页面加载缓慢,可以在C:\WINDOWS\system32\drivers\etc\hosts中添加一条记录:

122.228.243.22 dynamic.12306.cn

或者

61.183.42.94 dynamic.12306.cn

这是提供给铁道部给海外用户提供访问的CDN节点服务器,几乎没什么人,不需要排队!非常安全快速和靠谱!

添加完后,重启浏览器试试 速度是不是快了很多!

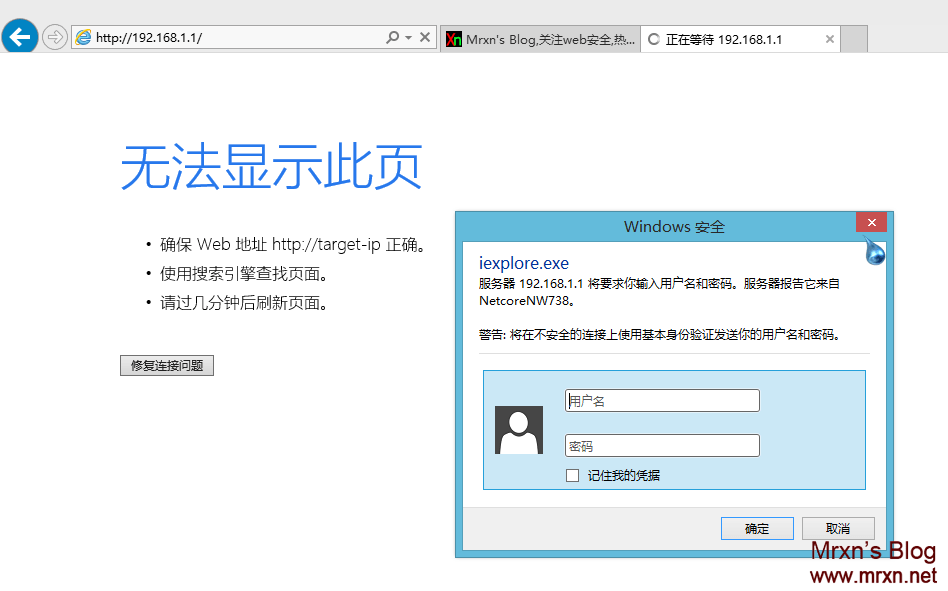

磊科NW系列最新通杀0day,不需要登陆即可下载路由器配置文件 技术文章

Mrxn声明:此文章只能用于学习研究,禁止用于非法用途,否则后果与本博客无关。

0X1:总体描述

磊科NW系列路由器存在不需要登录路由器就可以下载路由器配置文件param.file.tgz,通过WinHEX查看此配置文件可得到路由器配置信息,包括路由器登录用户名密码,宽带账号、密码,动态域名登录用户名密码,WiFi_ssid wifi_key等等。

注:前提是你已经破解了WiFi密码,连接上了WiFi。教程:WiFi破解教程,资源下载,自己看吧。 没有的可以自己测试一下自己的路由器

0X2:具体操作

eg:路由器的网关是192.168.1.1 ,打开IE,在地址栏输入:http://192.168.1.1,然后回车>>>>>>

是不是需要账号密码?下面就是重点:

我们点击登录窗口右上角的那个 红X (鼠标位置,给小白的,老鸟飞过吧 ^_^) ,关掉登录窗口,然后在地址栏的末尾添加上param.file.tgz,地址改变为:http://192.168.1.1/param.file.tgz 此时神器的事情就发生了哦,如下图所示:

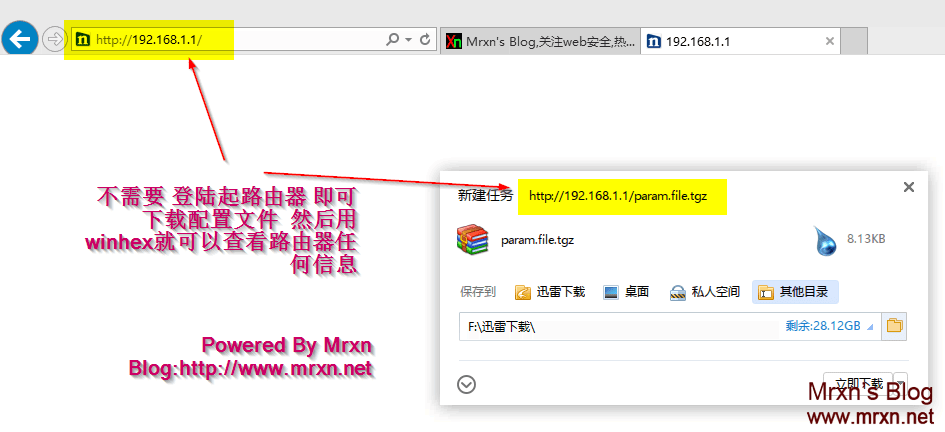

下载保存吧。注:只能用IE自带的下载,其他的下载不好使。

下载完后,就是读取配置文件的时候了;

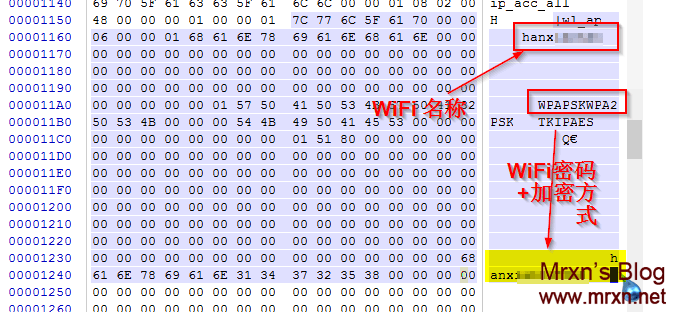

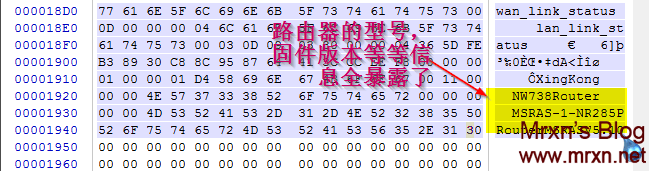

0X3,用神器WinHex读取 **.file.tgz 配置文件

路由器登录用户名+密码;

WiFi_ssid + WiFi_key (骚年必须先破解了才能蹭网执行上面的步骤吧 O(∩_∩)O哈哈~);

路由器的型号,固件版本通通都知道了吧。

0X4,End

你得到了这些后可以干很多事情的的,比如cookies劫持,登录他的空间,微博,百度账号。内网嗅探,渗透deng 自由发挥吧<<<<<

也可以参看我的另一篇教程:破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单

好了,教程到此结束了,写教程真的很累,原创,转载请注明出处Mrxn's Blog,谢谢。