interactsh:一款比 DNSLOG 更好用的反链检测平台 神器荟萃

interactsh 简介:

interactsh 是来自 github 上有名的开源软件组织 projectdiscovery 开发的一款在线反链检测(DNS盲注等等不回显的检测)平台,功能强大,包含 DNSLOG 的功能,且优于它。这个组织还开源了其他的有名的安全软件:httpx、nuclei、Subfinder 等;其开发语言皆是 golang 的,软件也多与网络并发相关,属于...

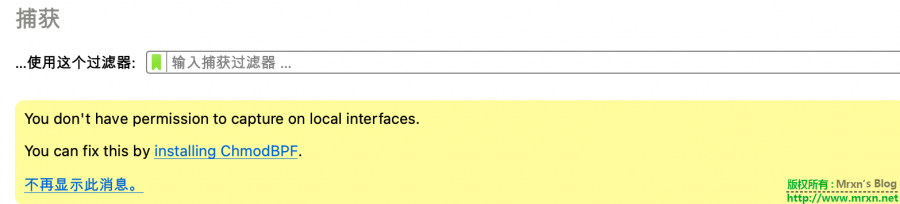

Mac 下解决默认安装后 wireshark 抓包提示 you don't have permission 的权限问题 技术文章

Mac 下安装好 wireshark 抓包软件后,打开会提示:you don't hava permission to capture on local interfaces. you can fix this by instaling ChmodBPF .可是当你按照提示安装好 ChmodBPF 后打开 wireshark 依然还是会提示你这个一样的错误。如下图:

解决办法...

疑似 Twitch.tv 发生数据泄露 128GB 文件的种子在暗网泄露 业界新闻

重点:数据泄露.

疑似 Twitch.tv 的数据,根据种子名称看只是流露出的第一部分。各位自行下载斟酌。

下载方法在 之前的这篇文章说过了,不重复。

目录内容以及大小如下:

└── [5.1K] twitch-leaks-part-one

├── [ 15K] 3rdparty.zip

├── [ 16M] CPE-Chef.zip

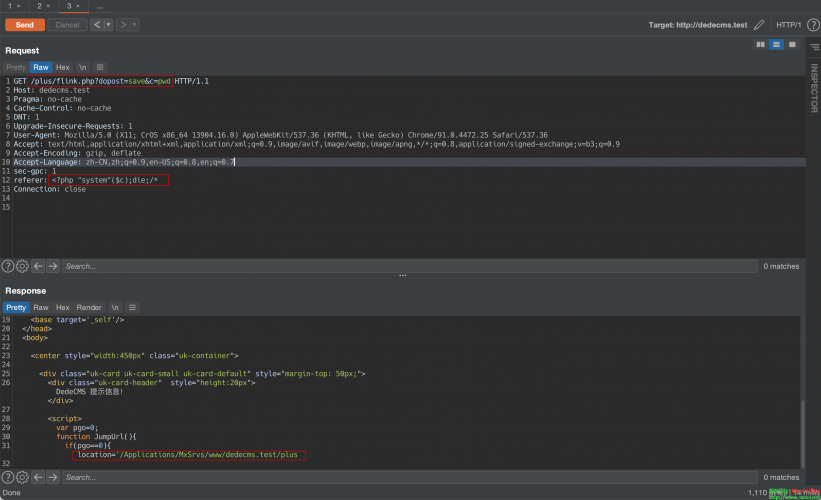

...DedeCms V5.8.1 RCE 漏洞 技术文章

昨天在一个老外的博客看到了他的一篇文章,讲的就是DedeCms 的预览版本 V5.8.1 存在 RCE 漏洞(远程代码执行漏洞);我刚刚复现了下,确实是存在的。

POC:

GET /plus/flink.php?dopost=save&c=pwd HTTP/1.1 Host: dedecms.test Pragma: no-cache Cache-Control: n...

update-golang:一个帮助你快速安装或者更新到最新版 golang 的 Linux 脚本 Linux

前言:

自己的服务器,或者是朋友的服务器,每次想编译 golang 的程序的时候,总是按照既定的步骤去官网下载-解压-安装-添加到环境变量里面,重复的劳动还是恼火。遂想自己写个安装脚本,但是在浏览 github 的时候,发现已经有人写好了的脚本,那就是 update-golang 。

简介:

update-golang 是国外的一些工程师写的一个安装 golang 或...

Mac虚拟机Parallels Desktop 16在 MacOS big sur 下不能联网和 usb 的问题解决-附Parallels Desktop 16 和 17 无限试用版下载 资源分享

因为底层修改的原因,Parallels Desktop 15 无法在Big Sur上运行,最新的 Parallels Desktop 16 (有钱推荐正版,无此问题)在 Big Sur 下运行会有无法联网的问题,会提示“您的虚拟机将继续正常运作 但将无法连接网络。”,以及使用USB也会有问题。

一段时间都无法解决此问题,最新网上有一个别致的解决方案,可通过终端代码来启动Paralle...

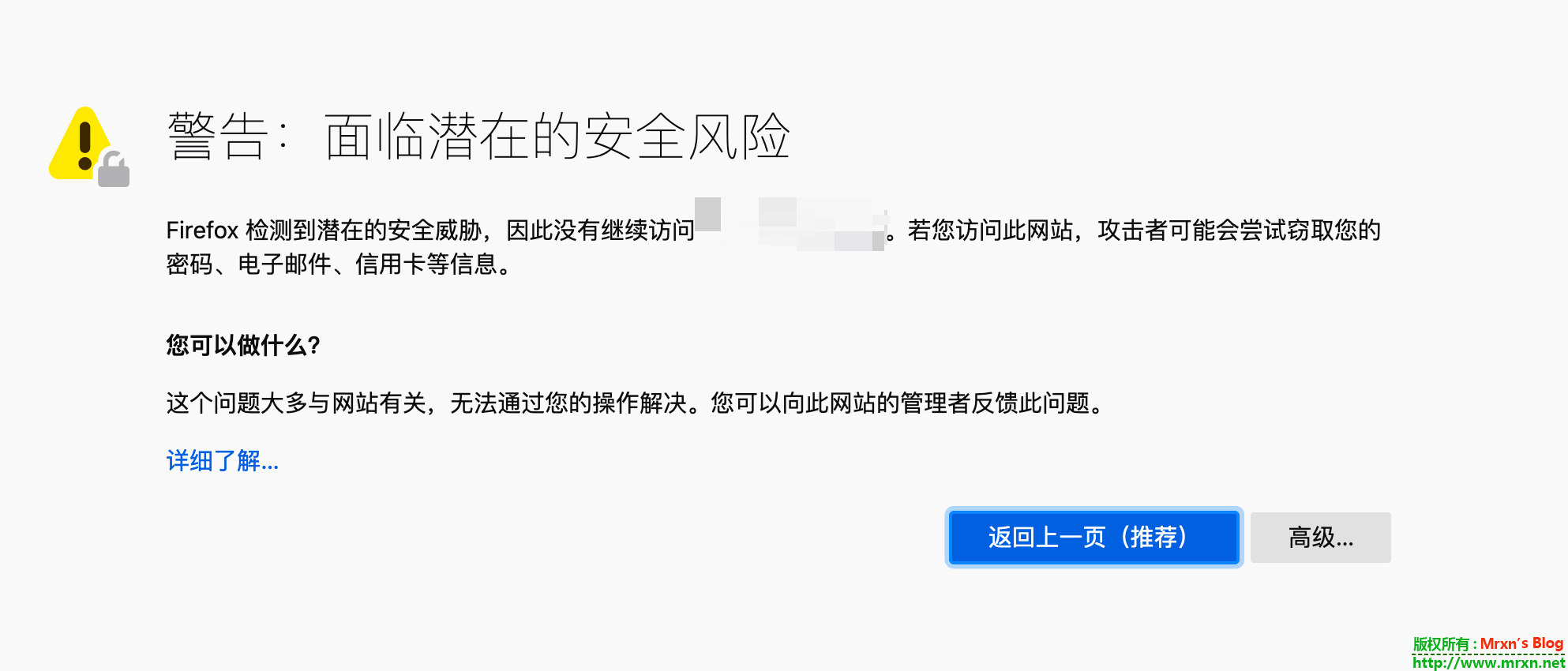

彻底关闭 Firefox(火狐浏览器)的警告提示-警告:面临潜在的安全风险 技术文章

前言:

有的时候我们访问某些网站,特别是对于证书过期或者是证书和域名不符合的时候,会提示:警告:面临潜在的安全风险!

Firefox 检测到潜在的安全威胁,因此没有继续访问 www.xxxx.com。若您访问此网站,攻击者可能会尝试窃取您的密码、电子邮件、信用卡等信息。 您可以做什么? 这个问题大多与网站有关,无法通过您的操作解决。您可以向此网站的管理者反馈此问题。 ...

Anonymous曝光域名注册提供商Epik 180GB数据-附下载链接 业界新闻

点进来的人也是想下载,不明白的就看 Anonymous 原文:

***************************************************************************************** ________ __ .__ \_____ \ _____...

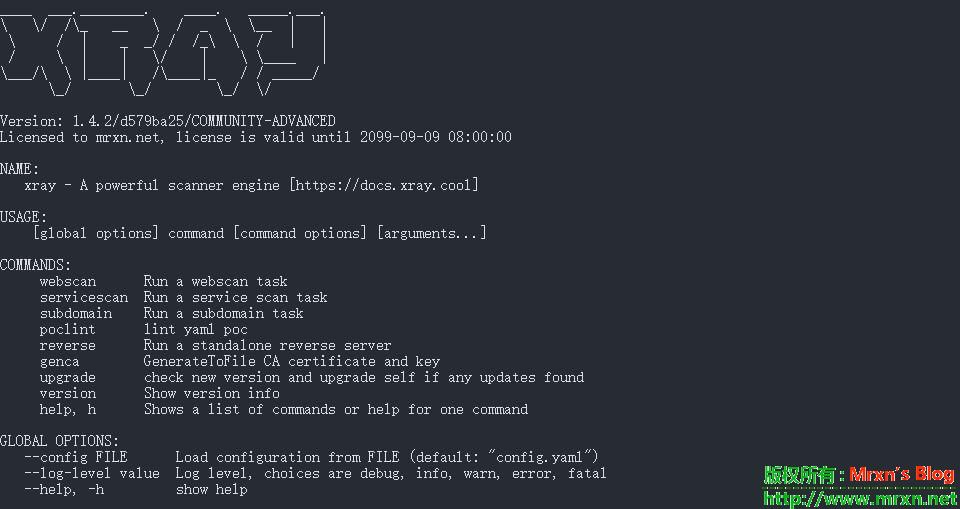

xray最新版1.4.2Windows&Linux&Mac 64位 社区高级版 安全工具

禅道≤12.4.2后台getshell漏洞复现分析 技术文章

简单的介绍下禅道:

禅道 项目管理软件 是国产的开源项目管理软件,专注研发项目管理,内置需求管理、任务管理、bug管理、缺陷管理、用例管理、计划发布等功能,实现了软件的完整生命周期管理。

首先搭建环境,安装禅道12.4.2,开源版下载:https://www.zentao.net/dynamic/zentaopms12.4.2-80263.html 。

我在Mac上使...