linux 一行命令获取开机时间 Linux

一行命令获取开机时间

命令:

w|awk 'NR==1'|awk -F ' ' '{ print $2" "$3$4$5 }'|awk '{ gsub(/\\,/," "); print $0 }'效果如下:

~/Downloads> w|awk 'NR==1'|awk -F ' ' '{ print $...Charles 的 SSL Proxying not enabled for this host: enable in Proxy Settings, SSL locations 解决 技术文章

Charles(Charles Proxy 查尔斯代理)

简介:

Charles Web调试代理是用Java编写的跨平台HTTP调试代理服务器应用程序。它使用户能够查看从本地计算机访问的HTTP,HTTPS,HTTP / 2以及从本地计算机访问或通过本地计算机访问的已启用的TCP端口通信。这包括请求和响应,包括HTTP标头和元数据,其功能旨在帮助开发人员分析连接和消息传递。

...

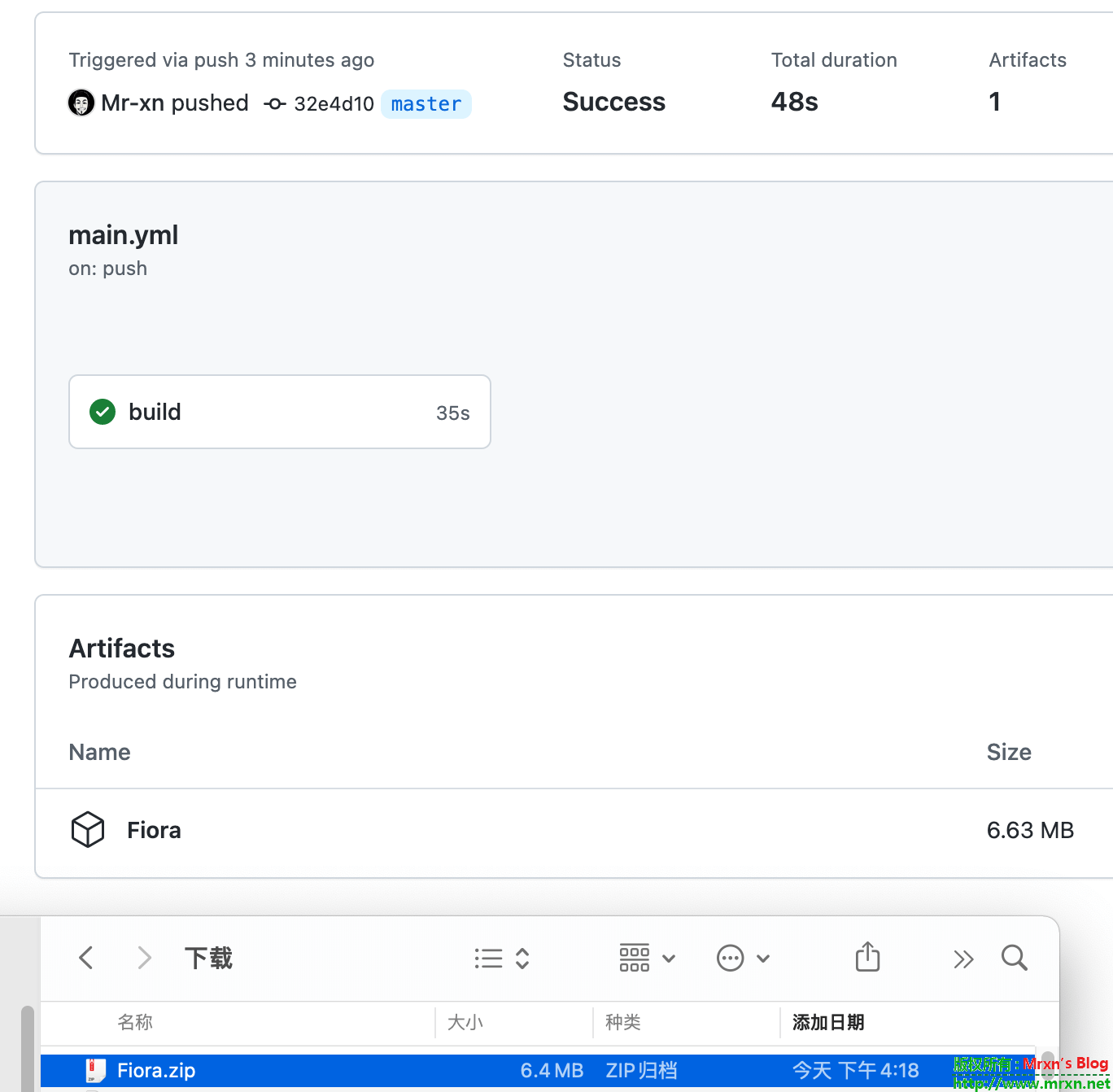

使用 github action 快速打包 maven项目的 jar 文件 技术文章

前言

在 github 上看到好的 burp 插件或者其他 jar 工具,想克隆过来自己打包最新的代码,如果全都是在本地自己来操作,效率不是很高,所以就自己研究了下 github 官方的 action 文档,自己写了个 action 用来快速打包 maven 项目的 jar 文件,上传 jar 文件压缩包...

给 burp 瘦身小 trips 技术文章

现在的新版的 burp默认下载的 jar 格式的版本里面包含了四个平台的 chromium 包:

$ unzip -l burp-old.jar

Archive:burp-old.jar

LengthDateTimeName

------------------- ----- ----

012-08-2021 13:08 META-INF/

45112-08-2021 13:08 META-INF/...

泛微 e-office v9.0 文件上传漏洞(CNVD-2021-49104) PHP

影响版本:泛微 e-office v9.0

burp 发包:

POST /general/index/UploadFile.php?m=uploadPicture&uploadType=eoffice_logo&userId= HTTP/1.1 Host: 127.0.0.1:7899 User-Agent: Mozilla/5.0 (Windows NT 1...

谷安学院CISP-PTS渗透测试专家认证-预报名测试题目解答 技术文章

第一题:

直接 POST :http://103.66.216.51:9997/index.php?a=1 POST数据:b=2 即可拿到 key1:T0kS7r3c

第二题:

简单的代码审计,经典的 LFI ,做了简单的限制,不能用 php:// 伪协议,最简单的就是用其他伪协议代替

<?php show_source(__FILE__); echo $...

移出 chrome 浏览器头中的 Sec-Ch-Ua-XXX 技术文章

前言:

不知从什么时候开始,chrome 浏览器的请求头(隐身模式一样)默认会添加上Sec-Ch-Ua、Sec-Ch-Ua-Mobile、Sec-Ch-Ua-Platform 等几个默认的头信息,大致样例信息如下:

Sec-Ch-Ua: "Google Chrome";v="95", "Chromium";v="95", ";Not A Brand";v="9...

在宝塔面板中使用 Supervisor 定时重启某个子进程 技术文章

前言:

在使用宝塔中的 Supervisor 来监控某些指定进程的时候,会有这种场景:我们需要定时重启监控的某个脚本或者子进程,重启又能不影响其他的子进程。

Supervisor简介:

Supervisor是用Python开发的一套通用的进程管理程序,能将一个普通的命令行进程变为后台daemon,并监控进程状态,异常退出时能自动重启。它是通过fork/exec的方式把这些被管理...

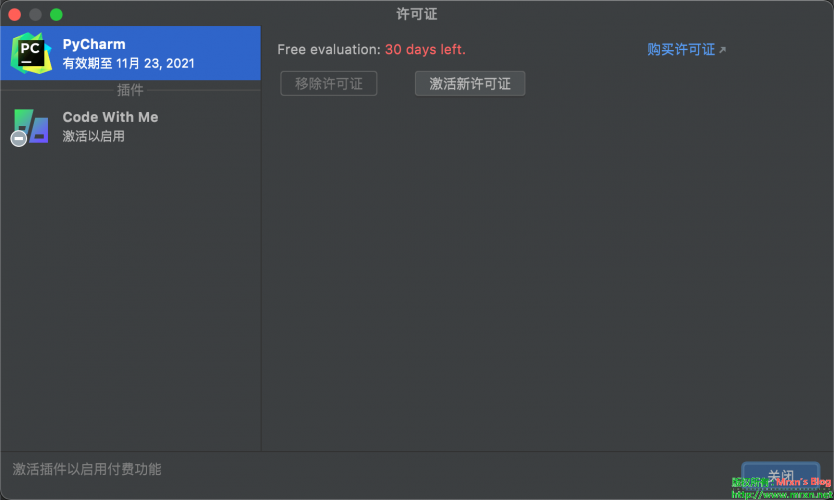

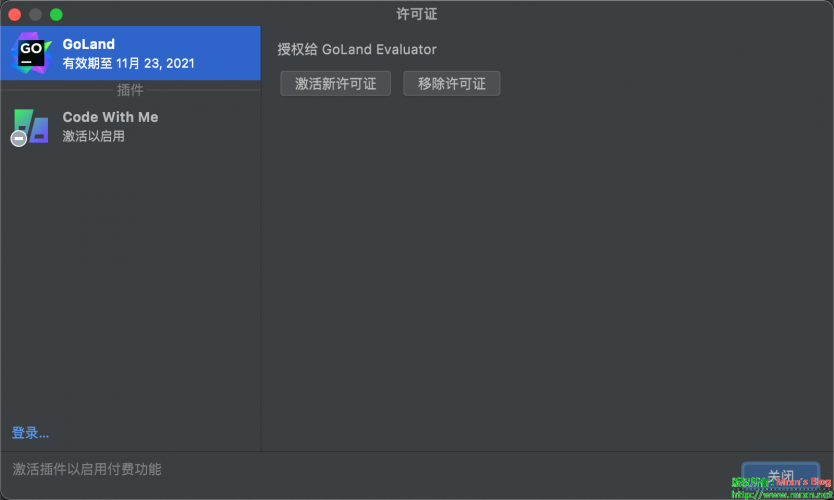

JetBrainsUnlimitedTrial:无限激活试用 神器荟萃

激活效果如下,分别是 pycharm 和 goland :

只需要在终端执行(这里是 Mac,Windows 的自行更换安装路径即可):

java -jar JetBrainsUnlimitedTrial-1.4-release-sha1-daf1682106e6aae5e40d0e6d3aaac3869cf469cc.jar u /Users/`whoami`/Librar...

interactsh:一款比 DNSLOG 更好用的反链检测平台 神器荟萃

interactsh 简介:

interactsh 是来自 github 上有名的开源软件组织 projectdiscovery 开发的一款在线反链检测(DNS盲注等等不回显的检测)平台,功能强大,包含 DNSLOG 的功能,且优于它。这个组织还开源了其他的有名的安全软件:httpx、nuclei、Subfinder 等;其开发语言皆是 golang 的,软件也多与网络并发相关,属于...